Имя компьютера astra не содержит имени домена

Обновлено: 04.07.2024

Как я могу узнать имя / IP-адрес контроллера домена AD в моей сети?

На любом компьютере с DNS-сервером, настроенным для использования DNS-сервера AD, выполните:

Пуск -> Выполнить -> nslookup

В ответе выше ввод set type = all (в nslookup) позволяет просматривать записи DNS SRV. Вы могли бы также ввести «set type = SRV», записи SRV показывают, как AD рекламирует себя в сети Я запустил это и получил _ldap._tcp.dc._msdcs.UnKnown . Что значит UnKnown ?Для компьютера, который является членом домена, переменная среды LOGONSERVER содержит имя контроллера домена, который аутентифицировал текущего пользователя. Очевидно, что это не все DC в среде с несколькими DC, но если все, что вам нужно, это быстрый способ найти имя контроллера домена, то из командной оболочки:

Вернет все переменные окружения, которые начинаются с «L», включая имя DC.

+1 для простоты. После получения имени DC, просто пропингуйте его, чтобы получить IP. просто да, но если у вас есть VPN-подключение к интересующей вас сети, LOGONSERVER не даст вам этого. Принятый ответ даст вам правильный сервер во всех случаях, которые я могу придумать. Это не идеально, но иногда важно также знать, как сделать что-то достаточно хорошее быстро. Это также не помогает при локальных входах, но я никогда не проверял это через VPN, хорошо знать, спасибо.Не упомянутый, супер простой и быстрый вариант - запустить его из командной строки:

Просто замените «доменное имя» на ваш домен

Вы также можете запустить некоторые другие опции, чтобы узнать больше:

/dcname:domainname получает имя PDC для домена, /dsgetdc:domainname имеет флаги для другой информации

Попробуйте nltest /? в своем запросе, чтобы получить больше вариантов! :)

C:\> nltest /dclist:domainname Cannot find DC to get DC list from.Status = 1355 0x54b ERROR_NO_SUCH_DOMAIN The command completed successfully Что это обозначает?Это вернет ваш ближайший контроллер домена в Powershell:

Из командной строки запустите gpresult . Ты получишь:

- Общая информация о рабочей станции и домене

- Как для компьютера, так и для пользователя :

- Отличительное имя в AD и с какого DC была применена политика

- Прикладные объекты групповой политики

- Список групп безопасности, членом которых является

Вот пример вывода обкатки gpresult . Вы также можете указать, gpresult /z чтобы получить более подробную информацию.

DNS и DHCP являются наилучшим способом проверки, поскольку в сети могут находиться компьютеры Unix / Linux, управляемые контроллером домена AD или выполняющие роль контроллера домена.

Плюс, учитывая, что активный каталог - это не что иное, как версия Microsoft Kerberos, LDAP, dhcp и dns. Было бы лучше понимать и отлаживать вещи на нижних уровнях, чем на уровне 7+. Это связано с тем, что операционная система будет выполнять те же самые запросы, а подчеркивающий RFC для каждого протокола фактически работает на уровне OSI, а не на уровне «вставьте сюда любимый инструмент».

Можно пойти еще дальше и сделать запрос DHCP для вариантов 6, 15 и 44 , чтобы получить имя домена , сервер доменных имен , и имя сервера Выигрыши / NetBIOS .

Затем с помощью dns проверьте записи _kerberos._tcp, _kpasswd._tcp, _LDAP._TCP.dc._msdcs и _ldap._tcp SRV:

Это разбито на три области, две из которых являются поддерживаемыми протоколом записями DNS-SD:

- _kerberos._tcp и _kpasswd._tcp (также под UNIX / Linux / OSX + некоторые сети Windows имеет _kadmin._tcp ) для Kerberos

- _ldap._tcp предназначен для ldap (openldap, opendc, каталог sun / oracle, ms ad) _LDAP._TCP.dc._msdcs является единственным расширением Microsoft для ldap для сопоставления контроллера домена.

Просто найдите имена DC

Сохранить как GetDcNames.cmd :

(Примечание: конечная точка в "% userdnsdomain%." Предназначена специально. Она не позволяет вашему локальному nslookup использовать любые строки пути поиска DNS.)

Найти больше доменов DNS, связанных с AD

Я создал быстрый и грязный пакетный файл, чтобы мне не приходилось запоминать доменные имена DNS и / или вводить их все. (Список может быть неполным.)

Работает с подключенных к домену машин. Если ваша машина не подключена к домену, вы должны вручную установить для USERDNSDOMAIN то, что вам нужно.

Если во время настройки и перезагрузки сети появляются ошибки, например "Failed to bring up eth0", то можно "очистить" интерфейс командой:

ip addr flush eth0

Astra Linux Directory не сконфигурирована.

Заполните конфигурационный файл '/etc/ald/ald.conf'.

Не указан gateway в настройках сети клиента.

Не заполнен /etc/ald/ald.conf

ALD сервер домена '.da' не обнаружен.

Не указан gateway в настройках сети клиента.

ALD сервер домена '.da' не обнаружен.

Не указан gateway в настройках сети клиента.

Ошибка разрешения имени компьютера 'server.da'.

Некорректно настроены имя и ip адрес, например в /etc/hosts отсутствует длинное имя машин:

Триггер 'ald-cfg-nfs:DoNFSInitFS' вызвал исключение!

:> Incorrect net address

Ошибка может быть вызвана применением антивируса или изменением правил iptables.

-- ОШИБКА: Ошибка аутентификации пользователя 'admin/admin': Ошибка MIT Kerberos V5:

Ошибка инициализации интерфейса администрирования kadm5. в ALDKadm5Connection.cpp:345(ConnectPassword)

:> GSS-API (or Kerberos) error

Некорректно настроены имя и ip адрес, например в /etc/hosts (разрешение имен может быть настроено и с помощью сервера DNS) следует указать ip, длинное и короткое имя и исключить запись "127.0.1.1 myserver":

В /etc/ald/ald.conf не указаны длинное имя машины и домен:

Недостаточно энтропии во время инициализации домена.

-

При вводе клиента (ald-client join), ошибка( 345 ) возникает из-за несовпадения времени на машинах.

Утилита hostname должна выдавать короткое имя. После внесения изменений в файл /etc/hostname необходимо перезагрузить машину.

Ошибка OpenLDAP при GSSAPI соединения - Local error в ALDLDapConnection.cpp:734(Connect)

Разрешение имен настроено не верно, перепутаны местами длинное и короткое имя, пример:

Введите пароль администратора ALD 'ald-admin': *

Проверка конфигурации домена. ok

Проверка модулей LDAP. ok

Проверка индексов LDAP. ok

Проверка ограничений уникальности LDAP. ok

Проверка системных принципалов. -- ОШИБКА:

Ошибка RPC: Ошибка MIT Kerberos V5: Не удалось получить список принципалов Kerberos. в ALDKadm5Connection.cpp:924(Principals)

:> Operation requires ``list'' privilege

После добавления astra-admin в ALLOWED_LOCAL_GROUPS и выполнения ald-init commit-config снять права администратора домена, применить, установить права администратора домена, применить.

На клиенте в файле /etc/hosts не внесены данные о резервном сервере.

17 Комментариев

Дмитрий Анохов

ald-init init возникает ошибка:

Ошибка при установке ALD соединения.

Ошибка OpenLDAP при GSSAPI соединения - Local error в ALDLDapConnection.cpp: 734 (Connect)

Дмитрий Анохов

При попытки ввести на сервере Ald-init init выводит ошибку:

-- ОШИБКА:

Триггер 'ald-cfg-parsec-ald:DoInitParsecAudLdapSchema' Вызвал исключение!

Не удалось именить права доступа к '/etc/ldap/slapd.d/cn=config.ldif'.

---- ОШИБКА:

Не удалось создать базу данных LDAP.

--

Дмитрий Анохов

домен astra.da.nu не обнаружен.

компьютер будет подключен к домену astra.da.nu .

Дмитрий Анохов

Ошибка аутентификации пользователя 'admin/admin': Ошибка MIT Kerberos V5: Ошибка инициализации аутентификационных данных krb5 пользователя. в ALDKadm5Connection.cpp:283(ConnectPassword)

:> Client 'admin/admin@168.32.216' not found in Kerberos database

Нет записи в hosts на обоих машинах. ald-client join по ip.

Дмитрий Анохов

Ошибка аутентификации пользователя 'admin/admin': Ошибка MIT Kerberos V5: Ошибка инициализации аутентификационных данных krb5 пользователя. в ALDKadm5Connection.cpp:283(ConnectPassword)

:> Client 'admin/admin@NU.DA' not found in Kerberos database

Неверная запись имени сервера в hosts клиента

Константин Ковалевский

На клиенте в файле /etc/hosts не внесены данные о резервном сервере.

Дмитрий Андреев

При попадании табов и пробелов в конце имени домена в параметре DOMAIN=.domain.ald файла /etc/ald/ald.conf

Дмитрий Андреев

Ошибка MIT Kerberos V5: Ошибка получения ключей принципала Kerberos 'host/client@DA.NU'. в ALDKadm5Connection.cpp:1581(KeytabAddPrincipal)

:> Principal does not exist

В /etc/hosts указано не длинное имя клиента.

Дмитрий Анохов

Не указано длинное имя клиента* ?

Дмитрий Андреев

Константин Ковалевский

Ошибка может быть вызвана применением антивируса или изменением правил iptables.

Проблема оказалась в Dr. Web ESS 10. Spider Gate блокирует порты RPC, его необходимо отключать. При чём, настройки Spider Gate для Linux недоступны, необходимо отключать Spider Gate в ЦУ Dr. Web для группы Everyone для Windows. Ну, или использовать на клиентах не Dr. Web for Workstations а Dr.Web for Fileservers, где этой проблемы не наблюдается.

Неизвестный пользователь (esuraev)

Ошибка при установке ALD соединения.

Ошибка аутентификации пользователя 'admin/admin': Ошибка MIT Kerberos V5: Ошибка инициализации аутентификационных данных krb5 пользователя. в ALDKadm5Connection.cpp:283(ConnectPassword)

:> Client 'admin/admin@NU.DA' not found in Kerberos database

Ошибка может быть вызвана вводом неправильного пароля при ald-init promote резервного сервера.

Константин Ковалевский

Если при перезапуске ALD выходит ошибка:

-- ОШИБКА:

Триггер 'ald-cfg-smb:DoSambaStartFS' вызвал исключение!

Не удалось запустить сервис nmbd. Код возврата 256.

--Необходимо выполнить команды:

systemctl unmask nmbd

systemctl enable nmbd

systemctl restart nmbdНеизвестный пользователь (esuraev)

cpp:144 чето там при попытке администрирования из графики - означает, что ранее уже был получен билет администратора и необходимо сначала уничтожить предыдущий билет командой:

Далее получить новый уже из графики.

Дмитрий Анохов

Если на контроллере домена создаётся принципал с именем 'host/arm@DOMAIN', тогда выполните на клиенте ald-client update-svc-keytab 'host/arm@DOMAIN'.

Марина Яловега

При возникновении ошибки 111 ( Смоленск 1.5):

Решение от клиента

- Добавить в конфигурационный файл /etc/ald/ald.conf параметр USE_RPC, равный нулю

2. Выполнить ald-init restart

Константин Ковалевский

При создании резервного сервера командой sudo ald-init init --slave выходит ошибка:

В этой статье описываются конвенции о переименовании для учетных записей компьютеров в Windows, доменных имен NetBIOS, доменных имен DNS, сайтов Active Directory и организационных подразделений, определенных в службе каталогов Active Directory.

Применяется к: Windows Server 2012 R2

Исходный номер КБ: 909264Сводка

В этой статье обсуждаются следующие темы:

- Допустимые символы для имен

- Минимальные и максимальные длины имен

- Зарезервированные имена

- Имена, которые мы не рекомендуем

- Общие рекомендации, основанные на поддержке Active Directory в малых, средних и крупных развертываниях

Все объекты, названные в Active Directory или в AD/AM и LDS, могут соответствовать именам на основе алгоритма, описанного в следующей статье:

Нельзя добавить имя пользователя или имя объекта, которое отличается только от символа с диакритической метой.

В этой статье эта конвенция именования применяется к компьютерам, OU и именам сайтов.

Имена компьютеров

Имена компьютеров NetBIOS

Имена компьютеров NetBIOS могут содержать все буквы, за исключением расширенных символов, перечисленных в символах Disallowed. Имена могут содержать период, но имена не могут начинаться с периода.

Имена компьютеров NetBIOS не могут содержать следующие символы:

меньше, чем знак (<)

больше, чем знак (>)

Имена могут содержать период (.). Но имя не может начинаться с периода. Использование имен без DNS с периодами разрешено в Microsoft Windows NT. Периоды не должны использоваться в microsoft Windows 2000 или более поздних версиях Windows. При обновлении компьютера, имя которого NetBIOS содержит период, измените имя компьютера. Дополнительные сведения см. в специальном символе.

В Windows 2000 и более поздних версиях Windows компьютеры, которые являются членами домена Active Directory, не могут иметь имен, состоящих полностью из чисел. Это ограничение из-за ограничений DNS.

Дополнительные сведения о синтаксисе имен NetBIOS см. в синтаксисе имен NetBIOS.

Минимальная длина имени: 1 символ

Максимальная длина имени: 15 символов

Специальные символы: Период (.)

Символ периода разделяет имя на идентификатор области NetBIOS и имя компьютера. Идентификатор области NetBIOS — это необязательная строка символов, идентифицирует логические сети NetBIOS, которые работают в одной физической сети TCP/IP. Чтобы NetBIOS работал между компьютерами, компьютеры должны иметь тот же идентификатор области NetBIOS и уникальные имена компьютеров.

Использование областей NetBIOS в именах — это устаревшая конфигурация. Его нельзя использовать в лесах Active Directory. Дополнительные сведения о области NetBIOS см. в следующих веб-сайтах:

Имена хозяйнников DNS

Имена DNS могут содержать только алфавитные символы (A-Z), численные символы (0-9), знак минус (-) и период (.). Символы периода допускаются только в том случае, если они используются для разграничить компоненты имен доменного стиля.

В Windows 2000 доменных имен (DNS) и DNS Windows Server 2003 поддерживаются символы Unicode. Другие реализации DNS не поддерживают символы Юникод. Избегайте символов Юникод, если запросы будут переданы на серверы, которые используют вне Microsoft реализации DNS.

Дополнительные сведения см. в следующих веб-сайтах:

Имена хостов DNS не могут содержать следующие символы:

белое пространство (пустое)

Подчеркивать имеет особую роль. Это разрешено для первого символа в записях SRV по определению RFC. Но более новые DNS-серверы также могут разрешить его в любом месте имени. Дополнительные сведения см. в дополнительных сведениях о соблюдении ограничений имен для хостов и доменов.

Все символы сохраняют форматирование кейсов, за исключением символов American Standard Code for Information Interchange (ASCII).

Первый символ должен быть алфавитным или числимым.

Последний символ не должен быть знаком минус или периодом.

Нельзя использовать двухликой SDDL-пользовательские строки, перечисленные в хорошо известном списке SIDs. В противном случае не удается импортировать, экспортировать и управлять операциями.

В Windows 2000 и более поздних версиях Windows компьютеры, которые являются членами домена Active Directory, не могут иметь имен, состоящих полностью из чисел. Это ограничение из-за ограничений DNS.

Минимальная длина имени: 2 символа

Максимальная длина имени: 63 символа

Максимальная длина имени хоста и полностью квалифицированного доменного имени (FQDN) составляет 63 bytes на метку и 255 bytes на FQDN.

Windows не разрешает имена компьютеров, которые превышают 15 символов, и нельзя указать имя ведущего DNS, которое отличается от имени хозяина NETBIOS. Однако можно создать заглавные главы узла для веб-сайта, на компьютере, который затем подлежит этой рекомендации.

В Windows 2000 и Windows Server 2003 максимальное имя хоста и FQDN используют стандартные ограничения длины, которые упоминались ранее, с добавлением поддержки UTF-8 (Unicode). Так как некоторые символы UTF-8 превышают один октет в длину, вы не можете определить размер, подсчитывая символы.

Контроллеры домена должны иметь FQDN менее 155 bytes.

Зарезервированные имена для RFC 952

Дополнительные сведения см. в rfc952.

Зарезервированные имена в Windows

При создании имен для DNS-компьютеров в новой инфраструктуре DNS Windows Server 2003 используйте следующие рекомендации:

- Выберите имена компьютеров, которые легко запомнить пользователям.

- Определите владельца компьютера в имени компьютера.

- Выберите имя, которое описывает назначение компьютера.

- Для символов ASCII не используйте случае символов, чтобы указать владельца или цель компьютера. Для символов ASCII DNS не является чувствительным к случаям, Windows и Windows приложения не сохраняются во всех местах.

- Соответствие доменного имени Active Directory основному суффиксу DNS имени компьютера. Дополнительные сведения см. в разделе Disjointed namespaces ниже.

- Используйте уникальное имя для каждого компьютера в организации. Избегайте одного и того же имени компьютера для компьютеров в различных доменах DNS.

- Используйте символы ASCII. Это гарантирует работу с компьютерами, на которые запущены версии Windows более ранних Windows 2000 года.

- В именах компьютеров DNS используйте только символы, перечисленные в RFC 1123. Эти символы включают A-Z, a-z, 0-9 и дефис (-). В Windows Server 2003 DNS позволяет использовать большинство символов UTF-8 в именах. Не используйте расширенные символы ASCII или UTF-8, если их не поддерживают все DNS-серверы в вашей среде.

Доменные имена

Вот сведения о доменных именах NetBIOS и доменных именах DNS.

Доменные имена NetBIOS

Доменные имена NetBIOS могут содержать все буквы, за исключением расширенных символов, перечисленных в символах Disallowed. Имена могут содержать период, но имена не могут начинаться с периода.

Имена компьютеров NetBIOS не могут содержать следующие символы:

меньше, чем знак (<)

больше, чем знак (>)

Имена могут содержать период (.). Но имя не может начинаться с периода. Использование имен без DNS с периодами разрешено в Microsoft Windows NT. Периоды не следует использовать в доменах Active Directory. При обновлении домена, имя которого NetBIOS содержит период, измените имя, перенастроив домен на новую структуру домена. Не используйте периоды в новых доменных именах NetBIOS.

В Windows 2000 и более поздних версиях Windows компьютеры, которые являются членами домена Active Directory, не могут иметь имен, состоящих полностью из чисел. Это ограничение из-за ограничений DNS.

Минимальная длина имени: 1 символ

Максимальная длина имени: 15 символов.

Зарезервированные имена в Windows

Имена обновленного домена могут включать зарезервированное слово. Однако в этой ситуации отношения доверия с другими доменами не удается.

Специальные символы: Период (.).

Символ периода разделяет имя на идентификатор области NetBIOS и имя компьютера. Идентификатор области NetBIOS — это необязательная строка символов, идентифицирует логические сети NetBIOS, которые работают в одной физической сети TCP/IP. Чтобы NetBIOS работал между компьютерами, компьютеры должны иметь тот же идентификатор области NetBIOS и уникальные имена компьютеров.

Использование областей NetBIOS в именах — это устаревшая конфигурация. Его нельзя использовать в лесах Active Directory. В этом нет никаких проблем, но могут быть приложения, фильтруя имя и предполагая имя DNS при обнаружении периода.

Доменные имена DNS

Имена DNS могут содержать только алфавитные символы (A-Z), численные символы (0-9), знак минус (-) и период (.). Символы периода допускаются только в том случае, если они используются для разграничить компоненты имен доменного стиля.

В Windows 2000 доменных имен (DNS) и DNS Windows Server 2003 поддерживаются символы Unicode. Другие реализации DNS не поддерживают символы Юникод. Избегайте символов Юникод, если запросы будут переданы на серверы, которые используют вне Microsoft реализации DNS.

Дополнительные сведения можно получить на следующих веб-сайтах:

Доменные имена DNS не могут содержать следующие символы:

белое пространство (пустое)

Подчеркивать имеет особую роль. Это разрешено для первого символа в записях SRV по определению RFC. Но более новые DNS-серверы также могут разрешить его в любом месте имени. Дополнительные сведения см. в дополнительных сведениях о соблюдении ограничений имен для хостов и доменов.

При продвижении нового домена вы получаете предупреждение о том, что символ подчеркивания может вызвать проблемы с некоторыми DNS-серверами. Но он по-прежнему позволяет создавать домен.

Все символы сохраняют форматирование кейсов, за исключением символов ASCII.

Первый символ должен быть алфавитным или числимым.

Последний символ не должен быть знаком минус или периодом.

Минимальная длина имени: 2 символа

Максимальная длина имени: 255 символов

Максимальная длина имени хоста и полностью квалифицированного доменного имени (FQDN) составляет 63 bytes на метку и 255 символов на FQDN. Последний основан на максимальной длине пути с доменным именем Active Directory с необходимыми путями, и ему необходимо соблюдать ограничение SYSVOL 260 MAX_PATH символов.

Пример пути в SYSVOL содержит:

\\<FQDN domain name>\sysvol\<FQDN domain name>\policies\\[user|machine]\<CSE-specific path>

Может содержать вход пользователя, например имя файла скрипта logon, таким образом, он также может достигать <CSE-specific path> значительной длины.

Доменное имя AD FQDN появляется на пути дважды, так как длина доменного имени AD FQDN ограничена 64 символами.

В Windows 2000 и Windows Server 2003 максимальное имя хоста и FQDN используют стандартные ограничения длины, которые упоминались ранее, с добавлением поддержки UTF-8 (Unicode). Так как некоторые символы UTF-8 превышают один октет в длину, вы не можете определить размер, подсчитывая символы.

Пространства доменных имен с одним ярлыком

Проблемы, связанные с пространствами имен с одной меткой:

Домены с однометным DNS-именами требуют дополнительной конфигурации.

Служба DNS Server не может использоваться для обнаружения контроллеров доменов в доменах с однометным DNS-именами.

По умолчанию Windows на основе сервера 2003, Windows членов домена на основе XP и Windows 2000 членов домена не выполняют динамические обновления для зон DNS с одной меткой.

Дополнительные сведения см. в дополнительных сведениях о развертывании и работе доменов Active Directory,настроенных с помощью имен DNS с одной меткой.

Несоединимые пространства имен

Как возникают несоединимые пространства имен:

Контроллер Windows NT домена 4.0 обновляется до контроллера домена Windows 2000 с помощью исходной версии Windows 2000. В элементе Networking в панели управления определяются несколько суффиксов DNS.

Домен переименован, когда лес находится на уровне Windows Server 2003. И основной Суффикс DNS не изменен, чтобы отразить новое доменное имя DNS.

Эффекты несоединяемого пространства имен:

Контроллер домена динамически регистрирует записи о расположении службы (SRV) в зоне DNS, соответствующей доменным именем DNS. Однако контроллер домена регистрирует свои записи в зоне DNS, соответствующие основному суффиксу DNS.

Дополнительные сведения о несоединяемом пространстве имен см. в следующих статьях:

Другие факторы

Леса, подключенные к Интернету

Пространство имен DNS, подключенное к Интернету, должно быть поддоманом домена верхнего или второго уровня пространства имен DNS Интернета.

Максимальное количество доменов в лесу

В Windows 2000 г. максимальное число доменов в лесу — 800. В Windows Server 2003 и более поздних версиях максимальное число доменов в Forest Functional Level 2 — 1200. Это ограничение является ограничением многоценных не связанных атрибутов в Windows Server 2003.

Имена DNS всех узлов, которые требуют разрешения имен, включают доменное имя internet DNS для организации. Таким образом, выберите доменное имя DNS в Интернете, которое является коротким и легко запомнить. Поскольку DNS иерархична, имена доменов DNS растут при добавлении поддоменов в организацию. Короткие имена доменов делают имена компьютеров легко запоминаться.

Не используйте имя существующей корпорации или продукта в качестве доменного имени. Вы можете запустить в столкновение имя позже.

Избегайте общего имени, например domain.localhost. Другая компания, с ней сливаемая через несколько лет, может следовать тому же мышлению.

Не используйте аббревиатура или аббревиатура в качестве доменного имени. У пользователей могут возникнуть трудности с распознаванием бизнес-подразделения, которое представляет аббревиатура.

Избегайте использования подчеркнут (_) в доменных именах. Приложения могут быть очень послушными RFC и отклонить имя и не будут устанавливать или работать в домене. Также могут возникнуть проблемы со старыми DNS-серверами.

Не используйте имя подразделения или подразделения в качестве доменного имени. Бизнес-подразделения и другие подразделения изменятся, и эти доменные имена могут вводить в заблуждение или устареть.

Не используйте географические имена, которые сложно заклинание и запоминать.

Избегайте расширения иерархии доменных имен DNS более чем на пять уровней из корневого домена. Можно сократить административные затраты, ограничив масштабы иерархии доменных имен.

Если вы развертываете DNS в частной сети и не планируете создавать внешнее пространство имен, зарегистрируйте доменное имя DNS, которое создается для внутреннего домена. В противном случае, вы можете обнаружить, что имя недоступно, если вы пытаетесь использовать его в Интернете, или если вы подключились к сети, подключенной к Интернету.

Имена сайтов

При создании нового имени сайта рекомендуется использовать допустимое имя DNS. В противном случае сайт будет доступен только в том случае, если используется сервер Microsoft DNS. Дополнительные сведения о действительных именах DNS см. в разделе Имена хостов DNS.

Имена DNS могут содержать только алфавитные символы (A-Z), численные символы (0-9), знак минус (-) и период (.). Символы периода допускаются только в том случае, если они используются для разграничить компоненты имен доменного стиля.

В Windows 2000 доменных имен (DNS) и DNS Windows Server 2003 поддерживаются символы Unicode. Другие реализации DNS не поддерживают символы Юникод. Избегайте символов Юникод, если запросы будут переданы на серверы, которые используют вне Microsoft реализации DNS.

![Ошибка ввода компьютера в домен Active Directory]()

Описание проблемы с вводом в домен

По идее присоединение компьютера к Active Directory это простое действие, но как оказалось даже оно может принести сложности. У меня была старая виртуальная машина на Hyper-V, поступила задача ее переустановить для тестовых служб. По идее старая учетная запись этого компьютера лежала в нужно OU и к ней применялись нужные политики доступа, логично, что я воспользовался механизмом переустановки учетной записи, доступный через правый клик по ней. Это является правильной практикой, которую советует сама Microsoft

![переустановка учетной записи компьютера]()

После выполнения данной процедуры, можно спокойно присоединять, вашу виртуальную машину с тем же именем, и она попадет в базе Active Directory именно в ту OU, где лежала предшественница. Все вроде круто, но в момент ввода в домен, выскочила ошибка:

"Не удалось изменить DNS-имя основного контроллера домена на "" для этого компьютера. Будет использоваться прежнее имя: contoso.com. Убедитесь, что имя "" является допустимым для текущего домена. Ошибка: При изменении имени узла DNS для объекта невозможно синхронизировать значения имени субъекта службы"

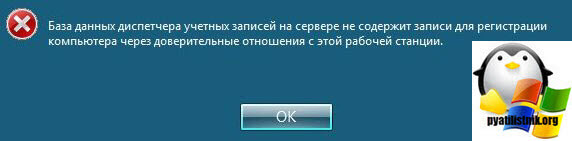

База данных диспетчера учетных записей на сервере не содержит записи для регистрации компьютера![DNS-имя основного контроллера домена на]()

![база данных диспетчера учетных записей на сервере не содержит записи]()

Обычно такая ошибка выскакивает, когда были разорваны доверительные отношения или компьютер давно не проходил аутентификацию на контроллере домена, но это не наш случай, мы то только, что добавились в него.

Причины ошибки "Не удалось изменить DNS-имя основного контроллера домена"

Рассмотрим причины, по которым ваш компьютер не может пройти аутентификацию на DC и не содержится в его базе.

- Остались хвосты от предыдущей учетной записи с тем же именем

- Проблема в отключенном NetBIOS в TCP/IP

- Режет пакеты Firewall

- На контроллере закрыт UDP-порт 137

- Отсутствует PTR запись на dns имя этой учетной записи компьютера

Чистим старые хвосты в Active Directory

Сразу хочу отметить, что данный способ у меня отработал сразу. Я полностью удалил учетную запись компьютера, с которым были проблемы. После чего снова добавил нужный сервер в домен, и он уже не выдавал ошибку "Не удалось изменить DNS-имя основного контроллера домена на "" для этого компьютера". Учетная запись появилась в привычном контейнере "Computers"

![Повторный ввод в домен NETSETUP. LOG]()

Убедитесь, что включен NetBIOS через TCP/IP

Нажмите WIN+R и введите ncpa.cpl, у вас откроется окно "Панель управления\Все элементы панели управления\Сетевые подключения". Выберите ваш сетевой интерфейс, который смотрит в туже сеть, что и DC его аутентифицирующий. Перейдите в свойства сетевого интерфейса, выберите "Протокол Интернета версии 4 (TCP/IPv4)", далее кнопка "Дополнительно". На вкладке WINS, вам необходимо выбрать пункт "Включить NetBIOS" через TCP/IPv4 и сохранить настройки.

![NetBIOS через TCP-IP]()

Так же на вкладке DNS, вы можете прописать дополнительные DNS суффиксы (полное имя домена), нажмите ок.

![Добавление суффикса домена DNS в свойствах TCP-IP]()

В принципе этого достаточно, чтобы избавится от ошибки ""Не удалось изменить DNS-имя основного контроллера домена на "" для этого компьютера. Будет использоваться прежнее имя: contoso.com. Убедитесь, что имя "" является допустимым для текущего домена. Ошибка: При изменении имени узла DNS для объекта невозможно синхронизировать значения имени субъекта службы""

Если вам не помогли манипуляции, то ставьте варшарк и смотрите трафик и доступность портов, не блокирует ли у вас то-то.

Читайте также: