Исследование программно аппаратных средств защиты dns

Обновлено: 07.07.2024

Удаленные атаки были бы не осуществимы, если бы на каждое сетевое соединение была выделена отдельная линия связи, но инфраструктура сетей общего пользования не предусматривает соединения по принципу выделенного канала для каждого сетевого объекта. Альтернативой выделенному каналу связи стало использование защищенных виртуальных соединений по технологиям VPN (Virtual Private Network – виртуальные частные сети). Данному механизму посвящен отдельный раздел "Виртуальные частные сети (VPN)".

Задача идентификации и аутентификации пользователей в распределенной сети имеет чрезвычайно важное значение. От успеха ее решения зависит безопасность информационной системы в целом. Как выше было рассмотрено, стандартными способами компрометации пользователей злоумышленником являются:

- выдача себя за легального пользователя с присвоением его прав и полномочий для доступа в систему (например, типовая удалённая атака "MITM");

- внедрение в систему ложного объекта, выдающего себя за доверенный объект системы (например, типовая удалённая атака "Ложный объект сети").

Исходя из того, что стандартные методы идентификации и аутентификации (имя/ пароль) в информационных системах не достаточны для защиты от удалённых атак на неё, необходимо введение дополнительных средств идентификации объектов в информационной сети и криптозащиты передаваемой в ней информации.

При создании виртуального канала могут использоваться криптоалгоритмы с открытым ключом (например, SSL – Secret Socket Layer). Как упоминалось ранее, основная идея заключается в способе шифрования с двумя ключами, при котором ключ шифрования и ключ для дешифровки отличаются друг от друга, причем последний нельзя определить по первому. Суть криптографии с открытым ключом (или двухключевой криптографии) заключается в том, что ключи, имеющиеся в криптосистеме, входят в нее парами и каждая пара удовлетворяет следующим двум свойствам:

- информация, зашифрованная на одном ключе, может быть дешифрована на другом;

- знание одного ключа не позволяет вычислить другой.

В 1976 г. У. Диффи и М. Хеллман предложили следующий метод открытого распределения ключей. Пусть два объекта A и B условились о выборе в качестве общей начальной информации большого простого числа P и большого простого числа a. Тогда эти пользователи действуют в соответствии с алгоритмом:

- A вырабатывает случайное число x, вычисляет число a x (mod P) и посылает его B;

- B вырабатывает случайное число y, вычисляет число a y (mod P) и посылает его A;

- затем A и B возводят полученное число в степень со своим показателем и получают число a xy (mod P).

Рис. 2.10. Алгоритм В.Диффи и М.Хеллмана открытого распределения ключей

Следует отметить, что объекты А и В обменялись не своими секретными кодами, а только результатами mod-функций, что делает достаточно трудным провести обратную операцию для получения секретного ключа.

Это число и является сеансовым ключом для одноключевого алгоритма, например, DES. Для раскрытия этого ключа криптоаналитику необходимо по известным a x (mod P), a y (mod P) найти a xy (mod P), т.е. найти x или y. Нахождение числа x по его экспоненте a x (mod P) называется задачей дискретного логарифмирования в простом поле. Эта задача является труднорешаемой, и поэтому полученный ключ, в принципе, может быть стойким.

Защита от атаки "анализ сетевого трафика"

Анализ сетевого трафика относится к постоянно ожидаемой угрозе, которую невозможно устранить, но можно сделать бессмысленной для атакующего, если применять стойкие криптоалгоритмы в передаваемом потоке данных.

Для передачи конфиденциальной информации рекомендуется применять виртуальные каналы связи (VPN), подключения в которых обеспечиваются с использованием средств криптографии.

Защита от DoS-атак

Тем не менее, выполняя определенные правила, можно значительно ослабить DoS-атаку и снизить ее воздействие на атакуемую систему. Ниже приведены рекомендации, применение которых позволит в определенной степени защититься от DoS-атак.

- Для повышения надежности работы системы использовать как можно более мощные компьютеры. Чем больше число и частота работы процессоров, чем больше объем оперативной памяти, тем более надежной будет работа сетевой ОС, когда на нее обрушится направленный шторм ложных запросов на создание соединения. Кроме того, необходимо использование соответствующих вычислительным мощностям операционных систем с внутренней очередью, способной вместить большое число запросов на подключение.

- Применение функций анти-DoS и анти-spoofing на межсетевых экранах и маршрутизаторах защищает систему от перегрузки за счет ограничения полуоткрытых каналов.

- Регулярное обновление операционной системы и программного обеспечения.

- Использование кластера серверов позволяет увеличить надежность и производительность работы в несколько раз по сравнению с обычным сервером.

- При обнаружении атаки маскирование IP-адреса сервера.

Программно-аппаратные средства обеспечения безопасности информационных сетей

Как указывалось выше, система защиты информации – это комплекс мер, а также соответствующих им мероприятий, сил, средств и методов. Программно-аппаратный компонент системы защиты информации предназначен для защиты данных, обрабатываемых и хранящихся в компьютерах и серверах локальных сетей в различных информационных системах. Как правило, он реализует тесно взаимосвязанные процессы:

- управление доступом и управление политикой безопасности,

- идентификацию и аутентификацию пользователей,

- регистрацию событий и аудит,

- криптографическую защиту,

- сетевую защиту,

- антивирусную защиту,

- обнаружение атак программными средствами (IDS – Intrusion Detection Systems).

Средства управления доступом позволяют разграничивать и контролировать выполняемые над информацией действия, которые совершаются пользователями (ограничение доступа на вход в систему, разграничение доступа авторизованных пользователей, запрет доступа неавторизованных пользователей и т.п.). То есть речь идет о логическом управлении доступом, который реализуется программными средствами. Контроль прав доступа осуществляется посредством различных компонентов программной среды – ядром сетевой операционной системы, системой управления базами данных, дополнительным программным обеспечением и т.д.

- внешние события, вызванные действиями как авторизованных, так и неавторизованных пользователей;

- внутренние события, вызванные действиями пользователей и администраторов. Аудитом называется процедура анализа накопленной в результате журналирования информации. Этот анализ может осуществляться оперативно, почти в реальном времени, или периодически.

Методы криптографии – одно из наиболее мощных средств обеспечения конфиденциальности и целостности информации. Как уже упоминалось, основной элемент криптографии – шифрование.

Сетевая защита, как правило, обеспечивается установкой на границе сетей так называемых экранов. Экран – это средство разграничения доступа пользователей из одного сетевого множества к ресурсам, принадлежащим другому сетевому множеству. Функция экрана заключается в контроле всех информационных потоков между двумя множествами систем. Примерами экранов являются межсетевые экраны, устанавливаемые для защиты локальной сети организации, имеющей выход в публичную сеть (такую как Интернет).

Помимо прочего, сегодня практически все производители программно-аппаратных средств обеспечения безопасности информации включают поддержку антивирусной защиты и систем обнаружения вторжений, обеспечивающих защиту от вредоносного ПО и атак.

Для примера приведем аппаратные межсетевые экраны D-Link серии DFL, обладающие функцией проверки трафика на наличие вредоносных программ. В частности, даже "младшая" модель DFL-260/260E позволяет сканировать на наличие вредоносного ПО файлы любого размера, используя технологию потокового сканирования. Данный метод сканирования увеличивает производительность проверки, сокращая так называемые "узкие места" в сети. Межсетевые экраны серии DFL используют сигнатуры вирусов от антивирусной компании "Лаборатории Касперского" (Kaspersky Labs). При этом существует возможность обновления сигнатур. В результате вирусы и вредоносные программы могут быть эффективно заблокированы до того, как они достигнут устройств локальной сети.

Кроме того, для эффективной борьбы с вредоносным трафиком и для того, чтобы минимизировать влияние аварийной ситуации на всю сеть, межсетевые экраны компании D-Link (DFL-800/860/860E/1600/1660/2500/2560) поддерживают специальную функцию – ZoneDefense, представляющую собой механизм, позволяющий им работать с коммутаторами локальных сетей D-Link и обеспечивающий активную сетевую безопасность. Функция ZoneDefense автоматически изолирует инфицированные компьютеры локальной сети и предотвращает распространение ими вредоносного трафика. Более подробно аппаратные межсетевые экраны компании D-Link и о технологии ZoneDefense мы рассмотрим в следующих главах.

DNSSEC (Domain Name System Security Extensions) — это набор расширений протокола DNS IETF, который сводит к минимуму атаки, связанные со спуфингом DNS-адреса во время разрешения доменного имени. Его цель — предоставить клиентам DNS (термин преобразователя) подлинные ответы на запросы DNS (или достоверную информацию о том, что данные отсутствуют) и обеспечить их целостность. При этом используется криптография с открытым ключом. Доступность данных и конфиденциальность запросов не гарантируются. Безопасность DNS имеет важное значение для общей безопасности в Интернете.

Как работает DNSSec

Особенность заключается в том, что DNSSec использует два типа ключей: один подписывает зону (ZSK, ключ подписи зоны), другой подписывает набор ключей (KSK, ключ подписи ключа). Это было сделано по следующим причинам: зона может быть достаточно большой, чтобы найти закрытый ключ, поэтому ее нужно менять чаще, и ее можно сделать короче, чтобы зоны подписывались быстрее; KSK используется для небольших объемов данных, поэтому его можно увеличить и менять реже. Более того, хеш из открытой части KSK необходимо отправлять в родительскую зону, что хотелось бы делать не слишком часто.

Абстрактный пример работы

Зачем использовать DNSSec?

Во-первых, о проблемах, создаваемых DNSSec:

- в первую очередь нужно организовать надежное хранилище ключей;

- во-вторых, необходимо постоянно следить за ротацией ключей;

- в-третьих, опять же, нужно следить за сроком действия подписей;

- в-четвертых, DNSSec усиливает amplified ddos.

Все это — плата за то, чтобы быть уверенным в информации, полученной от авторитетных DNS-серверов. По сути, это своего рода щит от фишинга, атак вредоносных программ, атак с использованием DNS в качестве интернет-протокола.

Практика

Описание конфигурации DNSSec для серверов под управлением Windows Server и Linux выходит за рамки нашей статьи, и, по сути, все эти «административные манипуляции» больше относятся к администрированию, чем к искусству взлома. Поэтому ниже я приведу пример конфигураций DNSSec для указанных платформ в виде ссылок на отдельные пошаговые инструкции:

DNSCrypt шифрование

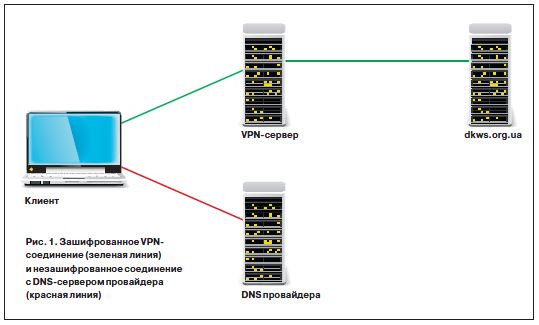

Любой, кто использует сервисы конфиденциальности, такие как VPN, TOR или даже Tails, вероятно, думает, что они надежно защищены от посторонних глаз. К сожалению, это не всегда так. Существует очень важный канал утечки вашей личной информации — служба DNS. Но, к счастью, для этого есть решение. И сегодня я расскажу вам, как зашифровать ваш DNS-трафик с помощью утилиты DNSCrypt.

Здесь на помощь приходит утилита с открытым исходным кодом DNSCrypt, разработанная создателями хорошо известной вам OpenDNS — программы, позволяющей шифровать DNS-запросы. После установки на свой компьютер ваши соединения также будут защищены, и вы сможете более безопасно пользоваться Интернетом. Конечно, DNSCrypt — не панацея от всех проблем, а лишь один из инструментов безопасности. Вам по-прежнему необходимо использовать VPN-соединение для шифрования всего трафика, но оно будет более безопасным в сочетании с DNSCrypt. Если вас устраивает такое краткое объяснение, вы можете сразу перейти к разделу, где я опишу установку и использование программы.

Принцип работы DNSCrypt

Такая ситуация называется DNS leaking (утечкой DNS). Утечка DNS происходит, когда ваша система, даже после подключения к серверу VPN или Tor, продолжает запрашивать DNS-серверы провайдера для разрешения доменных имен. Каждый раз, когда вы посещаете новый веб-сайт, подключаетесь к новому серверу или запускаете какое-либо сетевое приложение, ваша система использует поставщика DNS для преобразования имени в IP. В результате ваш интернет-провайдер или любой, кто находится на «последней миле», то есть между вами и интернет-провайдером, может получить все имена узлов, к которым вы обращаетесь. Вышеупомянутый вариант со спуфингом IP-адреса совершенно жесток, но в любом случае можно отслеживать посещенные вами веб-сайты и использовать эту информацию в своих целях.

На данный момент это следующие серверы:

- 87.98.175.85 (ns10.fr): 99.74% uptime

- 130.255.73.90 (ns3.nw.de): 97.45% uptime

При этом никакого дополнительного программного обеспечения не требуется. Вам просто нужно настроить вашу систему для использования этих DNS-серверов.

Но проблема перехвата DNS-соединений все еще остается. Да, вы уже получаете доступ не к DNS провайдера, а к OpenDNS, но все равно можно перехватывать пакеты и видеть, что в них находится. То есть при желании можно узнать, к каким узлам вы обращались.

Итак, мы подошли к DNSCrypt. Эта программа позволяет зашифровать ваше DNS-соединение. Теперь ваш интернет-провайдер (и все между вами и ними) не будет точно знать, какие сайты вы посещаете! Я повторюсь. Эта программа не заменяет Tor или VPN. Как и раньше, остальные передаваемые вами данные передаются без шифрования, если вы не используете VPN или Tor. Программа шифрует только DNS-трафик.

DNS Leak

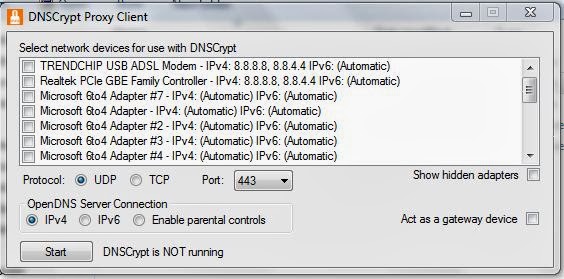

Установка DNSCrypt

Прежде всего, загрузите сам DNSCrypt с GitHub. Чтобы загрузить программу с GitHub, нажмите кнопку «Загрузить ZIP». Будет скачан архив с исходниками DNSCrypt. Уже скомпилированная версия находится в каталоге DNSCrypt архива. Распаковать файлы. По сути, вам нужен только один файл — dnscrypt-proxy.exe. Он находится в том же каталоге. Все остальное (источники) можно удалить.

Таким же образом скачайте ZIP-архив и распакуйте его куда-нибудь. Каталог двоичных файлов / Release / содержит программу dnscrypt-winclient.exe. Скопируйте этот файл в каталог, в котором находится файл dnscrypt-proxy.exe.

Осталось только запустить dnscrypt-proxy.exe. В появившемся окне выберите сетевые адаптеры, которые вы хотите защитить, и нажмите кнопку «Пуск». Если все в порядке, то рядом с кнопкой «Стоп» появится DNSCrypt is running (кнопка «Старт» изменится на нее).

Еще один вариант защиты — DNS-over-TLS

Еще один более современный способ защиты DNS-трафика — это протокол DNS-over-TLS, описанный в стандарте RFC7858, то есть инкапсуляция данных в стандарте TLS. Для доступа рекомендуется использовать порт 853.

Как и в случае с DNScrypt, предполагается, что DNS-клиент, который обычно является тем же локальным кэширующим DNS, связывается с удаленными серверами, которые поддерживают DNS-over-TLS (см. Текущий список).

Вышеупомянутый Unbound имеет встроенную поддержку данного протокола, поэтому никакой дополнительной программной прослойки для использования, как это было в случае с DNScrypt, не требуется.

Unbound как клиент DNS-over-TLS

Для работы в качестве клиента DNS-over-TLS Unbound требует лишь список серверов в той же секции forward-zone файла конфигурации.

Unbound как сервер DNS-over-TLS

Настроить Unbound в качестве сервера, обслуживающего запросы DNS-over-TLS, несложно. Для этого можно использовать существующие сертификаты TLS, например от Let’s Encrypt.

В данном случае Unbound по умолчанию обслуживает стандартные нешифрованные DNS запросы на локальном интерфейсе 127.0.0.1 и ::1, однако в данном случае понадобилось это указать в конфигурации в явном виде. Теперь также он доступен и для внешних запросов доступен исключительно по протоколу DNS-over-TLS на порту 853.

Выводы

Провайдер VPN предоставит вам безопасный туннель для передачи ваших данных, а DNSCrypt защитит ваши DNS-соединения. Конечно, услуги VPN-провайдеров платные, но ведь за безопасность нужно платить, неправда ли?

Вы, конечно, можете использовать Tor, но Tor относительно медленный, и, что бы там ни говорилось, это не VPN — не весь трафик можно «торифицировать». В любом случае (какой бы вариант вы ни выбрали) ваши DNS-соединения теперь защищены. Остается только определиться с инструментом шифрования трафика, если вы еще этого не сделали.

В первой части «Основ информационной безопасности» нами были рассмотрены основные виды угроз информационной безопасности. Для того чтобы мы могли приступить к выбору средств защиты информации, необходимо более детально рассмотреть, что же можно отнести к понятию информации.

Информация и ее классификация

Информацию можно классифицировать по нескольким видам и в зависимости от категории доступа к ней подразделяется на общедоступную информацию, а также на информацию, доступ к которой ограничен – конфиденциальные данные и государственная тайна.

Информация в зависимости от порядка ее предоставления или распространения подразделяется на информацию:

- Свободно распространяемую

- Предоставляемую по соглашению лиц, участвующих в соответствующих отношениях

- Которая в соответствии с федеральными законами подлежит предоставлению или распространению

- Распространение, которой в Российской Федерации ограничивается или запрещается

- Массовая — содержит тривиальные сведения и оперирует набором понятий, понятным большей части социума.

- Специальная — содержит специфический набор понятий, которые могут быть не понятны основной массе социума, но необходимы и понятны в рамках узкой социальной группы, где используется данная информация.

- Секретная — доступ, к которой предоставляется узкому кругу лиц и по закрытым (защищённым) каналам.

- Личная (приватная) — набор сведений о какой-либо личности, определяющий социальное положение и типы социальных взаимодействий.

Согласно закона РФ от 21.07.1993 N 5485-1 (ред. от 08.03.2015) «О государственной тайне» статья 5. «Перечень сведений составляющих государственную тайну» относится:

- Сведения в военной области.

- Сведения в области экономики, науки и техники.

- Сведения в области внешней политики и экономики.

- Сведения в области разведывательной, контрразведывательной и оперативно-розыскной деятельности, а также в области противодействия терроризму и в области обеспечения безопасности лиц, в отношении которых принято решение о применении мер государственной защиты.

Конфиденциальные данные – это информация, доступ к которой ограничен в соответствии с законами государства и нормами, которые компании устанавливаются самостоятельно. Можно выделит следующие виды конфиденциальных данных:

Персональные данные

Отдельно стоит уделить внимание и рассмотреть персональные данные. Согласно федерального закона от 27.07.2006 № 152-ФЗ (ред. от 29.07.2017) «О персональных данных», статья 4: Персональные данные – это любая информация, относящаяся к прямо или косвенно определенному или определяемому физическому лицу (субъекту персональных данных).

Оператором персональных данных является — государственный орган, муниципальный орган, юридическое или физическое лицо, самостоятельно или совместно с другими лицами организующие и (или) осуществляющие обработку персональных данных, а также определяющие цели обработки персональных данных, состав персональных данных, подлежащих обработке, действия (операции), совершаемые с персональными данными.

Обработка персональных данных — любое действие (операция) или совокупность действий (операций), совершаемых с использованием средств автоматизации или без использования таких средств с персональными данными, включая сбор, запись, систематизацию, накопление, хранение, уточнение (обновление, изменение), извлечение, использование, передачу (распространение, предоставление, доступ), обезличивание, блокирование, удаление, уничтожение персональных данных.

Права на обработку персональных данных закреплено в положениях о государственных органах, федеральными законами, лицензиями на работу с персональными данными, которые выдает Роскомнадзор или ФСТЭК.

Компании, которые профессионально работают с персональными данными широкого круга лиц, например, хостинг компании виртуальных серверов или операторы связи, должны войти в реестр, его ведет Роскомнадзор.

Для примера наш хостинг виртуальных серверов VPS.HOUSE осуществляет свою деятельность в рамках законодательства РФ и в соответствии с лицензиями Федеральной службы по надзору в сфере связи, информационных технологий и массовых коммуникаций №139322 от 25.12.2015 (Телематические услуги связи) и №139323 от 25.12.2015 (Услуги связи по передаче данных, за исключением услуг связи по передаче данных для целей передачи голосовой информации).

Исходя из этого любой сайт, на котором есть форма регистрации пользователей, в которой указывается и в последствии обрабатывается информация, относящаяся к персональным данным, является оператором персональных данных.

Учитывая статью 7, закона № 152-ФЗ «О персональных данных», операторы и иные лица, получившие доступ к персональным данным, обязаны не раскрывать третьим лицам и не распространять персональные данные без согласия субъекта персональных данных, если иное не предусмотрено федеральным законом. Соответственно любой оператор персональных данных, обязан обеспечить необходимую безопасность и конфиденциальность данной информации.

Для того чтобы обеспечить безопасность и конфиденциальность информации необходимо определить какие бывают носители информации, доступ к которым бывает открытым и закрытым. Соответственно способы и средства защиты подбираются так же в зависимости и от типа носителя.

Основные носители информации:

- Печатные и электронные средства массовой информации, социальные сети, другие ресурсы в интернете;

- Сотрудники организации, у которых есть доступ к информации на основании своих дружеских, семейных, профессиональных связей;

- Средства связи, которые передают или сохраняют информацию: телефоны, АТС, другое телекоммуникационное оборудование;

- Документы всех типов: личные, служебные, государственные;

- Программное обеспечение как самостоятельный информационный объект, особенно если его версия дорабатывалась специально для конкретной компании;

- Электронные носители информации, которые обрабатывают данные в автоматическом порядке.

Классификация средств защиты информации

В соответствии с федеральным законом от 27 июля 2006 года № 149-ФЗ (ред. от 29.07.2017 года) «Об информации, информационных технологиях и о защите информации», статья 7, п. 1. и п. 4:

1. Защита информации представляет собой принятие правовых, организационных и технических мер, направленных на:

- Обеспечение защиты информации от неправомерного доступа, уничтожения, модифицирования, блокирования, копирования, предоставления, распространения, а также от иных неправомерных действий в отношении такой информации;

- Соблюдение конфиденциальности информации ограниченного доступа;

- Реализацию права на доступ к информации.

- Предотвращение несанкционированного доступа к информации и (или) передачи ее лицам, не имеющим права на доступ к информации;

- Своевременное обнаружение фактов несанкционированного доступа к информации;

- Предупреждение возможности неблагоприятных последствий нарушения порядка доступа к информации;

- Недопущение воздействия на технические средства обработки информации, в результате которого нарушается их функционирование;

- Возможность незамедлительного восстановления информации, модифицированной или уничтоженной вследствие несанкционированного доступа к ней;

- Постоянный контроль за обеспечением уровня защищенности информации;

- Нахождение на территории Российской Федерации баз данных информации, с использованием которых осуществляются сбор, запись, систематизация, накопление, хранение, уточнение (обновление, изменение), извлечение персональных данных граждан Российской Федерации (п. 7 введен Федеральным законом от 21.07.2014 № 242-ФЗ).

- Правовой уровень обеспечивает соответствие государственным стандартам в сфере защиты информации и включает авторское право, указы, патенты и должностные инструкции.

Грамотно выстроенная система защиты не нарушает права пользователей и нормы обработки данных. - Организационный уровень позволяет создать регламент работы пользователей с конфиденциальной информацией, подобрать кадры, организовать работу с документацией и носителями данных.

Регламент работы пользователей с конфиденциальной информацией называют правилами разграничения доступа. Правила устанавливаются руководством компании совместно со службой безопасности и поставщиком, который внедряет систему безопасности. Цель – создать условия доступа к информационным ресурсам для каждого пользователя, к примеру, право на чтение, редактирование, передачу конфиденциального документа.

Правила разграничения доступа разрабатываются на организационном уровне и внедряются на этапе работ с технической составляющей системы. - Технический уровень условно разделяют на физический, аппаратный, программный и математический (криптографический).

Средства защиты информации

Средства защиты информации принято делить на нормативные (неформальные) и технические (формальные).

Неформальные средства защиты информации

Неформальными средствами защиты информации – являются нормативные(законодательные), административные(организационные) и морально-этические средства, к которым можно отнести: документы, правила, мероприятия.

Правовую основу (законодательные средства) информационной безопасности обеспечивает государство. Защита информации регулируется международными конвенциями, Конституцией, федеральными законами «Об информации, информационных технологиях и о защите информации», законы Российской Федерации «О безопасности», «О связи», «О государственной тайне» и различными подзаконными актами.

Так же некоторые из перечисленных законов были приведены и рассмотрены нами выше, в качестве правовых основ информационной безопасности. Не соблюдение данных законов влечет за собой угрозы информационной безопасности, которые могут привести к значительным последствиям, что в свою очередь наказуемо в соответствии с этими законами в плоть до уголовной ответственности.

Государство также определят меру ответственности за нарушение положений законодательства в сфере информационной безопасности. Например, глава 28 «Преступления в сфере компьютерной информации» в Уголовном кодексе Российской Федерации, включает три статьи:

- Статья 272 «Неправомерный доступ к компьютерной информации»;

- Статья 273 «Создание, использование и распространение вредоносных компьютерных программ»;

- Статья 274 «Нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации и информационно-телекоммуникационных сетей».

Для снижения влияния этих аспектов необходима совокупность организационно-правовых и организационно-технических мероприятий, которые исключали бы или сводили к минимуму возможность возникновения угроз конфиденциальной информации.

В данной административно-организационной деятельности по защите информационной для сотрудников служб безопасности открывается простор для творчества.

Это и архитектурно-планировочные решения, позволяющие защитить переговорные комнаты и кабинеты руководства от прослушивания, и установление различных уровней доступа к информации.

С точки зрения регламентации деятельности персонала важным станет оформление системы запросов на допуск к интернету, внешней электронной почте, другим ресурсам. Отдельным элементом станет получение электронной цифровой подписи для усиления безопасности финансовой и другой информации, которую передают государственным органам по каналам электронной почты.

К морально-этическим средствам можно отнести сложившиеся в обществе или данном коллективе моральные нормы или этические правила, соблюдение которых способствует защите информации, а нарушение их приравнивается к несоблюдению правил поведения в обществе или коллективе. Эти нормы не являются обязательными, как законодательно утвержденные нормы, однако, их несоблюдение ведет к падению авторитета, престижа человека или организации.

Формальные средства защиты информации

Формальные средства защиты – это специальные технические средства и программное обеспечение, которые можно разделить на физические, аппаратные, программные и криптографические.

Физические средства защиты информации – это любые механические, электрические и электронные механизмы, которые функционируют независимо от информационных систем и создают препятствия для доступа к ним.

Замки, в том числе электронные, экраны, жалюзи призваны создавать препятствия для контакта дестабилизирующих факторов с системами. Группа дополняется средствами систем безопасности, например, видеокамерами, видеорегистраторами, датчиками, выявляющие движение или превышение степени электромагнитного излучения в зоне расположения технических средств для снятия информации.

Аппаратный средства защиты информации – это любые электрические, электронные, оптические, лазерные и другие устройства, которые встраиваются в информационные и телекоммуникационные системы: специальные компьютеры, системы контроля сотрудников, защиты серверов и корпоративных сетей. Они препятствуют доступу к информации, в том числе с помощью её маскировки.

К аппаратным средствам относятся: генераторы шума, сетевые фильтры, сканирующие радиоприемники и множество других устройств, «перекрывающих» потенциальные каналы утечки информации или позволяющих их обнаружить.

Программные средства защиты информации – это простые и комплексные программы, предназначенные для решения задач, связанных с обеспечением информационной безопасности.

Примером комплексных решений служат DLP-системы и SIEM-системы.

DLP-системы («Data Leak Prevention» дословно «предотвращение утечки данных») соответственно служат для предотвращения утечки, переформатирования информации и перенаправления информационных потоков.

SIEM-системы («Security Information and Event Management», что в переводе означает «Управление событиями и информационной безопасностью») обеспечивают анализ в реальном времени событий (тревог) безопасности, исходящих от сетевых устройств и приложений. SIEM представлено приложениями, приборами или услугами, и используется также для журналирования данных и генерации отчетов в целях совместимости с прочими бизнес-данными.

Программные средства требовательны к мощности аппаратных устройств, и при установке необходимо предусмотреть дополнительные резервы.

Математический (криптографический) – внедрение криптографических и стенографических методов защиты данных для безопасной передачи по корпоративной или глобальной сети.

Криптография считается одним из самых надежных способов защиты данных, ведь она охраняет саму информацию, а не доступ к ней. Криптографически преобразованная информация обладает повышенной степенью защиты.

Внедрение средств криптографической защиты информации предусматривает создание программно-аппаратного комплекса, архитектура и состав которого определяется, исходя из потребностей конкретного заказчика, требований законодательства, поставленных задач и необходимых методов, и алгоритмов шифрования.

Сюда могут входить программные компоненты шифрования (криптопровайдеры), средства организации VPN, средства удостоверения, средства формирования и проверки ключей и электронной цифровой подписи.

Средства шифрования могут поддерживать алгоритмы шифрования ГОСТ и обеспечивать необходимые классы криптозащиты в зависимости от необходимой степени защиты, нормативной базы и требований совместимости с иными, в том числе, внешними системами. При этом средства шифрования обеспечивают защиту всего множества информационных компонент в том числе файлов, каталогов с файлами, физических и виртуальных носителей информации, целиком серверов и систем хранения данных.

В заключение второй части рассмотрев вкратце основные способы и средства защиты информации, а так же классификацию информации, можно сказать следующее: О том что еще раз подтверждается давно известный тезис, что обеспечение информационной безопасности — это целый комплекс мер, который включает в себя все аспекты защиты информации, к созданию и обеспечению которого, необходимо подходить наиболее тщательно и серьезно.

Необходимо строго соблюдать и ни при каких обстоятельствах нельзя нарушать «Золотое правило» — это комплексный подход.

Для более наглядного представления средства защиты информации, именно как неделимый комплекс мер, представлены ниже на рисунке 2, каждый из кирпичиков которого, представляет собой защиту информации в определенном сегменте, уберите один из кирпичиков и возникнет угроза безопасности.

Рисунок 2. Классификация средства защиты информации.

Аннотация научной статьи по компьютерным и информационным наукам, автор научной работы — Акулов Артем Алексеевич

В большинстве организаций не используется защитное программное обеспечение. Данная работа посвящена мотивации к внедрению и описанию имеющегося функционала трех основных средств защиты информации от несанкционированного доступа и их сравнению с целью выбора наиболее подходящего. Так как большинство ошибок пользователей происходит из-за неосторожности и отсутствия понимания сути работы конкретного средства защиты информации , то возникает необходимость анализа предложенных нами средств защиты информации с точки зрения удобства использования и возможных ошибок. Представлено практическое применение выбранного средства защиты информации и выводы по его использованию.

Похожие темы научных работ по компьютерным и информационным наукам , автор научной работы — Акулов Артем Алексеевич

Выбор наиболее надежного и подходящего программно-аппаратного средства защиты информации от несанкционированного доступа Критерии выбора средств обеспечения информационной безопасности персональных данных Об оптимальном выборе системы защиты информации от несанкционированного доступа Основные подсистемы защиты информации от несанкционированного доступа и особенности их настройки i Не можете найти то, что вам нужно? Попробуйте сервис подбора литературы.SELECTION OF SOFTWARE AND HARDWARE MEANS OF INFORMATION PROTECTION

Most organizations do not use security software. This work is devoted to the motivation for the implementation and description of the available functionality of the three main means of protecting information from unauthorized access and their comparison with the purpose of choosing the most appropriate one. Since the majority of user errors occur due to carelessness and lack of understanding of the essence of a particular information security tool , it becomes necessary to analyze the information security tools we have proposed in terms of usability and possible errors. The practical application of the chosen information security tool and conclusions on its use are presented.

Текст научной работы на тему «ВЫБОР ПРОГРАММНО-АППАРАТНОГО СРЕДСТВА ЗАЩИТЫ ИНФОРМАЦИИ»

Научно-образовательный журнал для студентов и преподавателей «StudNet» №4/2021

ВЫБОР ПРОГРАММНО-АППАРАТНОГО СРЕДСТВА ЗАЩИТЫ

SELECTION OF SOFTWARE AND HARDWARE MEANS OF INFORMATION

Акулов Артем Алексеевич, магистрант, Донской государственный технический университет, г. Ростов-на-Дону

В большинстве организаций не используется защитное программное обеспечение. Данная работа посвящена мотивации к внедрению и описанию имеющегося функционала трех основных средств защиты информации от несанкционированного доступа и их сравнению с целью выбора наиболее подходящего. Так как большинство ошибок пользователей происходит из-за неосторожности и отсутствия понимания сути работы конкретного средства защиты информации, то возникает необходимость анализа предложенных нами средств защиты информации с точки зрения удобства использования и возможных ошибок. Представлено практическое применение выбранного средства защиты информации и выводы по его использованию.

Most organizations do not use security software. This work is devoted to the motivation for the implementation and description of the available functionality of the three main means of protecting information from unauthorized access and their comparison with

the purpose of choosing the most appropriate one. Since the majority of user errors occur due to carelessness and lack of understanding of the essence of a particular information security tool, it becomes necessary to analyze the information security tools we have proposed in terms of usability and possible errors. The practical application of the chosen information security tool and conclusions on its use are presented. Ключевые слова: информационная безопасность, информационная система, средство защиты информации, несанкционированный доступ. Keywords: information security, information system, information security tool, unauthorized access.

Была поставлена задача, заключающаяся в выборе наиболее подходящего средства защиты информации от несанкционированного доступа (СЗИ НСД). Перед нами стоит выбор между тремя СЗИ:

• Secret Net от компании «Код безопасности»;

• Страж NT от НПЦ «Модуль»;

• Dallas Lock от ООО «КОНФИДЕНТ».

Все представленные нам программы примерно схожи по своим характеристикам и основному функционалу, вопрос об использовании конкретного СЗИ решается на основе возможности установки в целевую систему.

Под возможностью установки понимаются различия в архитектуре СЗИ и возможные требования присутствия аппаратной части. К примеру, Dallas Lock или Страж NT берут на себя весь контроль компьютером еще в момент его загрузки, ограничивая запуск ОС до тех пор, пока пользователь не идентифицируется. Однако существует различие в реализации данного механизма — Страж NT, например, использует дополнительную PCI-плату, которая устанавливается внутрь ПК. Соответственно, на ноутбук такое СЗИ не подойдет. В большинстве организаций сетевые версии защитного ПО не используются. Если рассматривать автономные версии, то здесь на первое место можно поставить Dallas Lock за его дружелюбный к пользователю интерфейс и весьма удобную и простую настройку. Второе место занимает Страж NT, по причине более сложной

настройки и механизма мандатного контроля доступа, который немного непонятен пользователям. Третье место занимает Secret Net за его усложненный интерфейс и наибольшее число ошибок в сравнении с его конкурентами. Ниже подробно распишем анализ, по которому были распределены представленные нам СЗИ.

Так как большинство ошибок пользователей происходит из-за неосторожности и отсутствия понимания сути работы конкретного СЗИ, то возникает необходимость анализа предложенных нам СЗИ с точки зрения удобства использования и возможных ошибок. Secret Net.

В случае, когда на компьютере разрешено использовать USB-флеш-накопители, иногда возникает проблема во время копирования больших объемов данных, рассортированных по папкам. В случае если использование флэшек запрещено, то при попытке ее использования компьютер будет заблокирован. Страж NT.

В представленном СЗИ меньше возможных проблем чем в предыдущем, что говорит о более дружелюбном к пользователю механизму защиты. Во время использования данного ПО непонимание возникает из-за важности выбора уровня секретности для каждого приложения отдельно и невозможности передавать какие-либо права стандартному проводнику, что требует установки дополнительного лицензированного ПО.

Также при открытии документа Word/Excel первым делом появляется окно выбора уровня секретности, а далее появляется окно выбранного редактора, однако без запрошенного нами документа. Dallas Lock.

Как и предыдущее СЗИ, Dallas Lock имеет небольшое количество ошибок таких как: система иногда отрицает правильные пароли, пропадает параметр «категория конфиденциальности» с окна логина и ошибка во время привязки электронного идентификатора.

Первая ошибка возникает из-за использования двух паролей — для Dallas Lock и Windows.

Вторая связана со стандартным скрытием поля для выбора грифа сеанса. В случае с электронным идентификатором, то во время его привязки может возникать ошибка, если эту операцию делают для администратора, или при использовании токена, не подходящего по версии.

Таким образом, на основе представленного выше анализа, по функционалу DallasLock является лидером среди выбранных СЗИ. Также особенностью этой системы является более дружелюбный интерфейс, что создает образ более надёжного продукта. Также Dallas-Lock имеет более привлекательную стоимость. Для организации контроля доступа, регистрации и учета событий, и обеспечения целостности выберем Dallas Lock 8.0-K, который представляет собой систему защиты конфиденциальной информации от несанкционированного доступа в процессе её хранения и обработки, программное сочетание всевозможных средств по защите информации в ОС Windows, которое имеет возможность подключить аппаратные идентификаторы.

К основным функциональным возможностям СЗИ от НСД Dallas Lock относятся:

- разграничение прав доступа пользователей к объектам;

- установка требований к сложности паролей;

- контроль доступа к ресурсам осуществляется в соответствии со списками пользователей и их правами доступа;

- ограничение количества объектов файловой системы, доступных пользователю;

- обеспечение целостности ресурсов файловой системы и аппаратной и программной среды как при загрузке компьютера, так и по расписанию;

- запись действий пользователей;

Научно-образовательный журнал для студентов и преподавателей «StudNet» №4/2021

гарантированное удаление остаточной информации; разграничение доступа к съемным запоминающим устройствам; возможность установки замкнутой программной среды; возможность создания «черного списка» расширений файлов; возможность самостоятельно диагностировать основные функции и проверить все ли параметры совпадают;

- двухфакторная аутентификация с использованием электронных идентификаторов.

Пример использования выбранного СЗИ НСД

Рисунок 1 - Параметры входа в систему

Для настройки параметров аудита необходимо выбрать вкладку «Параметры безопасности» - «Аудит». Требуемые параметры показаны на рисунке ниже (Рисунок 2).

А Й»ад рюИЯ Прям О щ £ уж^ ^ амш» Л-эпнр

Г1 Журнал а<сл£« ■ систсм. Журнал ресурсов

С Заносит» а »урвал ссбалиа моусед и ооамоаам иодсулам ддыиммстретреааииа 01

а | Ауяят собмтш) ичита*

Ь1Ауарттдрсту*1е/|а*ту«к* Каст аудит сигтеыинл полысеатклей

£ Печатать: реда* тировать штамп

Смдадать »еиеаме еопии раслечагыааеыьм документов ь ; выгрузке журналов

» I Мавсимальисе кол-ас мпосы а журнала*

■ал. вкл. Вкл. Вел. •ал. Вкл. Да

20000 20000. 2МОО. 20000 20000.

Рисунок 2 - Параметры аудита

Для настройки параметров контроля целостности всех объектов машины необходимо открыть вкладку «Параметры безопасности» и перейти в категорию «Контроль целостности» (Рисунок 3).

Учетны« записи Параметры безопасности Контроль ресурсов СКН

¡а? Политики Ж» Прогр. апп. среда ^ Обновить

NN Проверять целостность ФС при загрузке ОС Вкл.

^Периодический контроль ФС Не используется

^Контроль ФС по расписанию Выкл.

Проверять целостность прогр.апп. среды при загрузке ОС Вкл.

55Периодический контроль прогр.апп. среды Не используется

Контроль прогр.апп. среды по расписанию Выкл.

ф Проверять целостность реестра при загрузке ОС 8кл.

Периодический контроль реестра Не используется

¿¿•Контроль реестра по расписанию Выкл.

Рисунок 3 - Обеспечение контроля целостности ресурсов.

С помощью данных параметров необходимо настроить периодичность проверки целостности. По умолчанию проверка целостности машины установлена только при загрузке ОС.

• Проверять целостность машины при загрузке ОС

Параметр проверки целостности при загрузке ОС может иметь следующие значения: «включен» или «выключен».

• Периодический контроль целостности

Данный параметр позволяет производить проверку целостности через указанный промежуток времени: от 1 минуты до 5 часов. Для отключения необходимо выбрать значение «Не используется».

• Контроль по расписанию

Данный параметр позволяет настроить проверку целостности по гибкому расписанию. В окне настройки расписания необходимо установить флаг в поле «Использовать расписание», и составить расписание.

Читайте также: