Как ловушка проникает в компьютер

Обновлено: 01.07.2024

В 2017 году в России случился настоящий бум криптовалют. Возросший курс биткойна и его аналогов привлёк к теме внимание мошенников и хакеров, которые начали добывать виртуальные монетки нечестным способом: в интернете появились вирусы-майнеры, превращающие заражённые компьютеры в сеть майнинговых ферм. С миру по нитке — вот и получается гигантская майнинг-ферма с огромной производительностью, приносящая десятки тысяч долларов ежемесячно.

Схема обмана проста и надёжна: хакеры запускают в интернет вирусы, которые распространяются через почтовые вложения или сайты-источники скачиваемого контента. Виртуальные «чёрные шахтёры» завладевают мощностями заражённого компьютера: хакерам сыплются виртуальные монеты, а жертве — счета за электричество.

К счастью, вирусы-майнеры не портят файлы на компьютере и не крадут данные. Их задача — использовать вычислительную мощь системы для своих нужд. Но всё равно это плохо, особенно если заражена сеть целого предприятия.

Как можно подхватить вирус-майнер

1. Через запуск файла

Подхватить вирус можно, открыв вложение в непонятном письме от незнакомого отправителя. Неважно, выглядит ли он как изображение, документ, таблица или архив. Если вам пришло письмо с заголовком вроде «Зарплаты сотрудников компании», не стоит считать, будто в ваши руки попала любопытная секретная информация. Именно завлекающие (кликбейтные) заголовки помогают вирусам проникать в компьютеры наивных пользователей.

Пытаетесь скачать взломанную версию платной программы? С большой вероятностью хакеры прикрутили к ней вирус-майнер.

2. Через посещение сайта

Благодаря развитию веб-технологий стать жертвой майнера можно и без заражения. Например, инструмент CoinHive, представляющий собой скрипт Java, делает майнером любое устройство, на котором открыли сайт с интегрированным скриптом CoinHive. Причем майнить может не только компьютер, но также смартфон и любые другие мобильные ARM-устройства с доступом в интернет.

Чаще всего CoinHive устанавливают на сайты, где пользователь проводит много времени, например на пиратские онлайн-кинотеатры.

3. Через уязвимости в системе

К сожалению, даже осторожные пользователи могут подхватить вирус, который проникает через уязвимости в операционной системе. Всё происходит абсолютно незаметно.

Например, известнейший бэкдор DoublePulsar, из-за которого миллионы компьютеров по всему миру были заражены вирусом WannaCry, дал жизнь целому семейству вирусов-майнеров, проникавших в Windows тем же путём.

Разработчики операционных систем (в первую очередь речь о Microsoft и её Windows) планомерно выпускают заплатки при обнаружении подобных уязвимостей. Поэтому в группу риска попадают пользователи, которые принципиально не устанавливают обновления на свой компьютер или делают это с опозданием.

4. Через расширение для браузера

Полгода назад интернет потрясла история с расширением Archive Poster для браузера Chrome, созданного для удобной работы с сервисом Tumblr. Как заметили пользователи ставшего популярным (более 100 тысяч загрузок) расширения, в Archive Poster разработчики тайно встроили майнер и тем самым зарабатывали на своей аудитории.

Причем Google не торопились убирать вредное расширение из своего онлайн-магазина. Так что перед установкой нового браузерного расширения как минимум почитайте отзывы — вдруг за бесплатное расширение придётся заплатить мощностью своего компьютера.

Признаки работы вируса-майнера

Высокая загрузка компьютера

Современные компьютеры очень хорошо управляют электропитанием и не допускают использования всей вычислительной мощности понапрасну. Особенно это касается ноутбуков: во время просмотра сайтов, видео или в простое их вентиляторы работают чуть слышно.

Помните, как шумит система охлаждения под серьёзной нагрузкой вроде игр? Если компьютер начал перманентно гудеть и греться, система страшно тормозит и подвисает, значит, её ресурсы кто-то поглощает. И скорее всего, это вирус-майнер.

Загрузка в периоды неактивности

Бывают варианты майнеров, которые включаются только в моменты неактивности пользователя. Допустим, вы оставили компьютер включённым, но отошли от него. Спустя несколько минут вентиляторы начинают завывать, а майнер берётся за своё грязное дело и прекращает работать, как только вы снова берётесь за мышь. Такой способ паразитического существования позволяет вирусу оставаться незамеченным долгое время.

Профилактика и лечение

Далеко не все антивирусы успешно борются с майнерами. Дело в том, что сам по себе майнинг — это не процесс повреждения или шифрования файлов (как в случае с вирусами-вымогателями, например). Если конкретного майнера нет в базе антивируса, то вирус будет опознан как «прожорливое», но совершенно безопасное приложение.

Если вы не хотите стать пассивным добытчиком чужих криптовалют, следуйте простым рекомендациям.

1. Думайте, что скачиваете

Как бы ни был велик соблазн скачать пиратское приложение, музыку, фильмы, только легальные ресурсы могут гарантировать безопасность. Вместе с сомнительным файлом на компьютер или смартфон наверняка попадёт какой-нибудь троян.

Расширение загружаемого файла должно соответствовать типу контенту, который вы хотите скачать. Книга, музыка или фильм не могут иметь расширение .EXE или .DMG.

Если после загрузки файла появились подозрения, лучше не рисковать, а проверить его антивирусом. Есть много бесплатных онлайн-сканеров, например:

Для гарантии лучше попробовать сразу 2–3 ресурса.

2. Не открывайте вложения из странных писем

Если вам пришло письмо от неизвестного адресата с непонятным вложением, удаляйте это письмо, не раздумывая. Большую часть вложений в фишинговых письмах представляют собой файлы типов .RTF, .XLS и .ZIP, то есть текст, таблицы и архивы соответственно. Исполняемые файлы .EXE встречаются редко, так как их отправку блокируют многие почтовые сервисы и комплексные системы ИТ-защиты.

Даже безобидный документ Word или видеоролик могут привести к заражению компьютера майнером.

Конкретных названий вредоносных файлов не существует. Они постоянно меняются, но всегда сохраняют привлекательные названия вроде «мои_фото.zip», «тендеры_2018.xls», «зарплаты.doc» и тому подобные.

3. Используйте надёжный антивирус

Известные антивирусы научились неплохо вылавливать майнеры. Причём, даже если в базу антивируса не успели добавить новую модификацию вируса-майнера, его работа может быть заблокирована благодаря эвристическому анализу. В описании ряда антивирусов прямым текстом сказано о защите от вирусов-майнеров. Однако не забывайте, что без ежедневного обновления баз антивирус становится бесполезным. Пользуетесь взломанной копией антивируса, который не может обновляться? Считайте, что компьютер остался без защиты.

4. Обновляйте систему

Для антивирусов это особенно актуально: помимо баз, обновляются фильтры фишинговых сайтов, файрволы и другие важные компоненты, защищающие компьютер.

Не забывайте, что обновлять приложения можно только через их собственный интерфейс. Если какой-то сайт внезапно предлагает вам скачать обновление для антивируса, операционной системы или браузера, то там вас гарантированно ждёт вирус или троян. Также не стоит устанавливать обновления, полученные по почте.

Доверившись такому предложению, вместо обновления для браузера вы наверняка получите зловредную программу

5. Используйте расширения-блокировщики в браузерах

Расширения браузера, такие как No Coin или minerBlock для Chrome и Firefox, MinerBlock для Chrome, будут блокировать уже известные вирусы-майнеры, работающие прямо в браузере. Пожалуй, это самый просто способ защиты от майнеров. Главное — не запрещать расширениям обновлять свои базы, чтобы они сохраняли свою актуальность.

6. Есть сомнения? Запускайте «Диспетчер задач»

Если вы заметили, что ваш компьютер начал тормозить, а вентиляторы ноутбука не умолкают, можно быстро проверить активные процессы. В Windows запустите «Диспетчер задач» сочетанием клавиш Ctrl + Shift + Esc, а на macOS через поиск найдите утилиту «Мониторинг системы».

Отсортируйте процессы по загрузке ЦП и посмотрите, который из них «съедает» больше всего ресурсов. Если некий процесс загружает ЦП на 80–90%, то поищите его имя в поисковых системах — вдруг это известный майнер. Заодно проверьте систему антивирусом.

HoneyPot — это кибер-система, созданная для наблюдения за действиями злоумышленников. Дословно переводится как «Горшочек с медом», и выполняет функцию уязвимой инфраструктуры, которую можно взломать.

Приманка ХаниПот смоделирована таким образом, чтобы выглядеть максимально реалистично. На сегодняшний день HoneyPot — это один из наиболее эффективных инструментов обнаружения источников угроз.

Целью системы HoneyPot является сбор информации о методах киберпреступников и своевременное информирование IT-отделов о начале атаки. Так как HoneyPot существует отдельно от реальной инфраструктуры, любое взаимодействие с приманкой означает нацеленную кибератаку.

В свою очередь, это позволяет специалистам быстро принять меры по отношению к злоумышленнику, обеспечивать более надежную защиту уязвимых мест в инфраструктуре и избегать уже реальных атак.

Планирование развертывания приманок HoneyPots

Во-первых, планирование развертывания данной системы должно подходить под цели и особенности организации. Вам следует определить, какие данные в компании особенно ценны? Какие системы содержат важные активы? Как злоумышленник может получить к ним доступ?

Все это поможет определить, какие типы приманок нужно использовать конкретно для вашей инфраструктуры. Помимо прочего, развертывание приманок HoneyPot должно учитывать и географический фактор.

HoneyPots бывают разные – от простых смоделированных систем до систем, работающих на операционных системах или даже в аппаратном и виртуальном режиме.

Как говорилось ранее, HoneyPots предназначены для трансляции уязвимостей, чтобы привлечь злоумышленников. Например, может использоваться служба с уязвимостью, устаревшая или нелицензионная операционная система, сетевые ресурсы с подозрительными названиями и т.п.

Особенность ресурсов HoneyPot в том, что все они – ложны и направлены исключительно на поимку хакера. Они настроены на отслеживание злоумышленников в системе без их ведома. Это обеспечивает компаниям раннее предупреждение и позволяет исследовать методы киберпреступников.

Как осуществляется работа приманки.

Система крупномасштабного мониторинга HoneyNet

Систему HoneyPot можно расширить в целую структуру, состоящую из нескольких систем в корпоративной сети. Подобную развернутую систему называют HoneyNet.

HoneyNet позволяет настраивать несколько видов приманок с различными конфигурациями и уязвимостями. Обычно с помощью централизованного инструментария для мониторинга всех приманок в сети.

Как правило, HoneyNet представляет собой виртуальную сеть с виртуальными службами и приложениями, которые выглядят для злоумышленника как настоящая сеть. И такая система особенно полезна для крупномасштабного мониторинга активности вредоносных программ, за счет использования различных операционных систем и уязвимостей.

Как работает HoneyPot

Приманка ХаниПот – это имитация ложно существующего файла, сервера или компьютерной системы. HoneyPot используется как для обнаружения атак, так и для «отвлечения» атак от реальной инфраструктуры компании.

Приманки должны быть настолько реалистичны, чтобы злоумышленник посчитал ее стоящей целью. Отслеживая трафик, попадающий в HoneyPot, вы сможете понять, откуда приходят злоумышленники, чего они хотят и на что охотятся. Это поможет вам улучшить меры безопасности, направленные на реальные корпоративные данные.

С учетом роста работы через Интернет, растет и уровень киберпреступности. И HoneyPot может помочь защитить ваш бизнес от кибератак.

Решения приманок на рынке

Рассмотрим поставщиков решений HoneyPot, существующих на рынке. Все они предоставляют систему приманок, позволяющую обнаруживать вторжения и угрозы для вашей корпоративной сети. Однако каждое решение стоит рассмотреть отдельно, предварительно составив требования.

Ниже приведена сравнительная таблица решений HoneyPots.

Существуют и готовые решения по приманкам HoneyPot. Они делятся по:

- совместимости с операционной системой,

- по требованиям к реализации,

- по уровню взаимодействия,

- на реальные и виртуальные.

Рассмотрим некоторые из них:

- Honeyd-WIN32 – HoneyPot для Это версия со слабым уровнем взаимодействия, обширным функционалом и открытым исходным кодом. Один Honey-Win32 способен смоделировать несколько пользователей и тысячи портов. Поддерживает UDP и TCP-порты с возможностью их настройки. В решении используется язык сценариев. Минус решения заключается в долгой установке.

- KFSensor – также под Windows и со слабым уровнем взаимодействия и предварительно настроенными портами UDP и TCP. HoneyPot имитирует уязвимость для троянов, червей и прочих атак на сервисы. Здесь присутствует возможность удаленного администрирования, эмуляция сетевых протоколов, а также записи действий хакера. KFSensor можно расширять и дописывать свои сценарии, тем самым увеличивая базу данных сигнатур.

- VMware – используют для создания приманок и целых сетей HoneyPots. У этой рабочей станции идет поддержка Linux и Windows. С VMware вы сможете сохранять сеансы, сбрасывать их в случае попытки хакера загрузить вредоносную программу. Однако в VMware отсутствует функция оповещений и отслеживания, для этого используется дополнительное ПО.

- Spector – один из самых простых в установке и настройке за счет ограниченного функционала. Этот HoneyPot имитирует ряд операционных систем семейства Windows, сетевые службы, а также порты для троянов. Spector предоставляет возможность взаимодействовать с хакером, собирать информацию о злоумышленнике благодаря интеллектуальным модулям. Также в HoneuPot есть функция удаленного администрирования, предоставления реалистичных данных для «кражи» и генерации программ, которые хакер может скачать.

- APS – HoneyPot слабого взаимодействия для операционной системы Windows. Он обнаруживает ряд мошеннических действий (сканирование портов, рассылки, DoS-атаки и пр.) и передает информацию IT-специалисту. В APS ведется статистика обнаружения атак благодаря исследованию корпоративной сети и регулярному сканированию портов.

- ManTrap – представитель HoneyPot сильного взаимодействия, имеющий контролируемую ОС для взаимодействия со взломщиком. Имеет расширенный сбор данных и разрешение настраивать ловушки. Вы можете создать учетные записи, приложения, отдельные ложные файлы и даже целые процессы. В случае атаки хакер будет видеть реальную ОС, однако все его действия будут записываться. Преимущество этого HoneyPot в создании виртуального окружения в единой физической системе.

Ответы о технологии HoneyPot от разработчиков

Технология HoneyPot может применяться в самых разных сферах деятельности, иметь легкий и сложный процесс использования, сбора данных и взаимодействия со злоумышленниками. Но как выбрать правильный HoneyPot? Когда лучше выбрать низкий уровень имитации, а когда высокий? Лучше приобрести готовый продукт или обратиться к поставщику услуг?

С этими и другими вопросами о технологии мы обратились к компании Xello, единственному российскому разработчику HoneyPot-решений.

На вопросы ответил СЕО Xello – Александр Щетинин.

Александр, расскажите об удобности интеграции решения в условиях уже существующей корпоративной защиты и варианты такой интеграции?

«Что касается нашего решения, то оно достаточно просто интегрируется в любую корпоративную сеть и существующие СЗИ никакой помехи нам не несут. Для того чтоб запустить систему у заказчика в минимальной конфигурации нам нужны 2 виртуальные машины и 2 служебные учетные записи в Active Directory. Далее можно достаточно гибко масштабироваться и распространять приманки по тем хостам, по которым хочет заказчик и располагать серверы-ловушки в релевантных для него подсетях.»

Какие есть варианты централизованного управления системами интегрируемой ловушки?

«В нашей системе используется единая консоль управления, из которой управляются как хостовые приманки, так и конфигурируются серверы-ловушки. Все хостовые приманки управляются безагентским способом, что мы считаем безусловно своим конкурентным преимуществом. Сервера ловушки также всегда находятся под управлением центрального сервера.»

Есть ли возможность расширения типов приманок?

«Да мы постоянно наращиваем, количество поддерживаемых типов и протоколов наших приманок.»

Какие методы оповещения об атаке имеются? Существует ли возможность мониторинга системы в реальном времени или наблюдение пост-активное?

«Да, конечно, наша система изначально и заточена под раннее обнаружение атаки и поэтому возможность мониторинга в режиме реального времени была для нас приоритетом при разработке. Мы поддерживаем оповещение SOC через интеграцию с

SIEM и почтовыми серверами. То есть при наступлении инцидента он появится в веб-консоли, отправится оповещение в SOC(SIEM), а также офицеру безопасности на email. Все это дает клиенту выигрыш в самом ценном ресурсе при реагировании на инцидент ИБ – времени.»

Какое примерное количество ложных срабатываний и методы борьбы с ними?

«Количество ложных срабатываний в целом у данного класса систем достаточно низкое, так как все приманки и ловушки не видимы рядовому пользователю. И если кто-то с ними взаимодействует, то это с большой долей вероятности злоумышленник. Также, когда решение внедряется в «боевую» инфраструктуру, существует множество факторов ложных срабатываний, например, легитимные механизмы внутреннего сканирования, с такого рода срабатываниями можно бороться только с помощью исключений.»

Расскажите о кастомизации ловушки. Как сильно клиент может видоизменить готовое решение ловушки при возникновении необходимости, есть ли инструменты для подобных действий, если да, то какие?

«Что касается нас, то сами ловушки могут достаточно гибко изменяться. От изменения пула триггеров реагирования до установки любого дополнительного софта на них. Мы тут предоставляем максимальную свободу нашим заказчикам.»

Какой спектр хакерских атак и сканирований способна отследить ловушка, а что останется вне поля наблюдения при любых условиях?

«В случае с deception-технологиями фокус не на спектре возможных атак, а на правильном расположении ловушек и их правдоподобности. Остановлюсь здесь поподробнее. Все мы знаем, что может быть множество типов атак, к примеру, на протокол SSH, но достаточно лишь того, чтобы приманка или ловушка типа SSH во время его перемещения по сети и этого будет достаточно для успешного детектирования атаки. Ловушка сработает по любому обращению по данному протоколу к ней. Именно поэтому фокус производители платформ делают не на спектре возможных атак, а как раз на вероятности обойти ловушки и не попасть в них. А это напрямую зависит от правдоподобности и правильном расположении ловушек в сетевой инфраструктуре.»

Компания «Облачные сети» предоставляет услуги по HoneyPot и Пентестам. Если вас заинтересовало решение, свяжитесь с нашим менеджером.

Сегодня достаточно много говорится о взломе чужих компьютеров. Однако, как считают многие эксперты в этой области, правильнее было бы сказать не «как взломать чужой «комп», а «как получить к нему несанкционированный доступ». Ни о каких деструктивных действиях в данном случае и речи быть не может. Попробуем рассмотреть простейшие методы, при помощи которых можно решить проблему, как залезть в чужой «комп».

Вымышленные предубеждения

К сожалению, сегодня у многих пользователей начинает проявляться все больший страх перед тем, что их компьютерные терминалы могут взломать или «хакнуть». Откровенно говоря, это полный бред. Кому вы нужны? Понятно еще, когда на компьютерах или серверах хранится конфиденциальная информация. Тогда, да. Многие не прочь поживиться ею.

Домашние компьютерные системы взламывают в основном любители-хулиганы, которым просто нечего делать. Иногда, правда, встречаются и те, кто может украсть пароли доступа к сайтам или коды банковских карт (при условии, что они хранятся на домашнем терминале в незашифрованном виде). Но это редкость.

Разбираясь с тем, как залезть в чужой «комп», можно сказать (как ни странно это звучит), сделать это может даже ребенок при наличии соответствующих утилит и умении ими пользоваться. Рассмотрим самые примитивные способы.

На чем основывается взлом «компа»

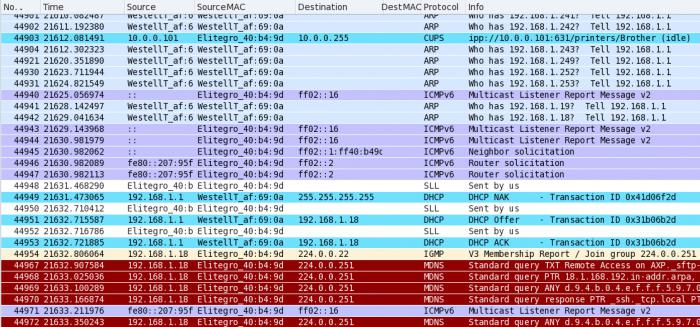

В большинстве случаев используется простейший, но самый действенный метод. В принципе, сама проблема, как залезть в чужой «комп», сводится только к получению IP-адреса компьютерного терминала и одного из открытых портов жертвы. Что самое интересное, в большинстве случаев многие любители не избирают кого-то конкретно, а сканируют просто заранее заданный диапазон IP-адресов уязвимых компьютерных систем, так, просто ради интереса или опробования своих сил.

Поэтому тем, кто уж слишком опасается за свои данные, лучше заранее позаботиться о безопасности, установив соответствующее ПО.

Использование Shared Resource Scanner

Итак, вы задались вопросом о том, как зайти на чужой «комп». Для начала можно применить один из самых простых способов, заключающийся в использовании утилиты Shared Resource Scanner 6.2.

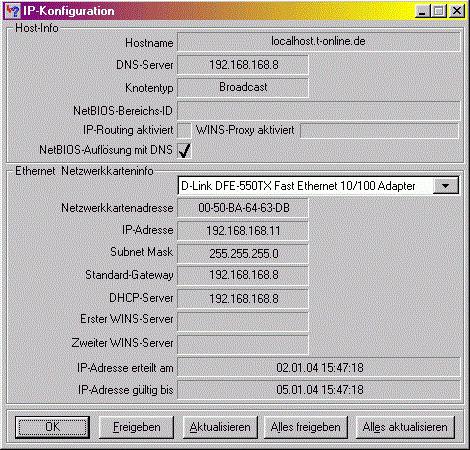

Прежде чем приступать к работе, в командной строке (меню «Выполнить»), к примеру, в Windows XP необходимо ввести команду winipcfg, чтобы узнать собственный IP-адрес. Появится окно с вашим адресом. Его нужно запомнить.

Открываем программу и в верхнем поле вводим собственный IP с изменением последних двух цифр на «1». В нижнем поле прописываем тот же IP, только последние две цифры меняем на 255. Строка TimeOut (время истечения ожидания) должна содержать значение «80». Остается нажать кнопку старта сканирования.

По окончании процесса в окне приложения начнут появляться компьютеры, выделенные разным шрифтом. Тонкий шрифт – защищенный терминал, жирный – слабо защищенный, жирный красный – без защиты вообще. Остается выделить компьютер отмеченный красным жирным шрифтом и нажать кнопку «Открыть». О-па! На экране вашего «компа» появились диски и логические разделы чужого компьютера.

Использование онлайн сниффера и XSpider

Несколько более сложным, но более эффективным методом является использование онлайн-сниффера. Для этого нужно зарегистрироваться на определенном сайте (по этическим соображениям не указывается, на каком именно), после чего, к примеру, загружаем какую-то картинку. После этого выдается ссылка на сниффер с содержанием перенаправления (редиректа) на загруженное изображение (тут обязательно нужно поставить галочку напротив строки «Записывать IP в лог»).

Теперь либо с сайта, либо с анонимного электронного почтового ящика отправляете жертве письмо с содержанием типа «На Ваш e-mail отправлено то-то и то-то. Нажмите сюда, чтобы просмотреть».

Теперь жертве остается только перейти по ссылке, и у вас в руках окажется требуемый IP.

В сканере XSpider 7.5 создаем новый профиль и переходим на вкладку «Сканер портов». Внизу рядом с надписью «default.prt» нажимаем еще одну кнопку справа, а в новом окне – кнопку «Новый». Снизу будет строка «Добавить порты». Сюда добавляем «4889» и «3389».

Затем, как было описано выше, создается еще один профиль. После чего в портах добавляется значение «23». Теперь вводим полученный IP жертвы и начинаем сканирование. Если хоть один из портов открыт, пытаемся подключиться. Если будет затребован пароль, по умолчанию вводим «12345678». Все, на компьютере жертвы можно делать все. что заблагорассудится.

Для справки: 4889 – порт Radmin, 3389 – Remote Desktop (Удаленный Рабочий стол), 23 – Telnet.

Программа Lamescan

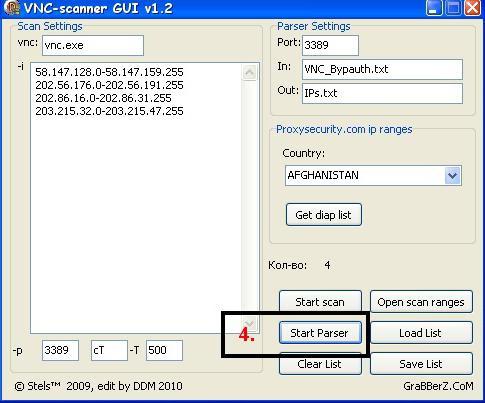

Теперь несколько слов еще об одном способе, позволяющем узнать, как залезть в чужой «комп». Сначала используется программа VNC-scanner GUI 1.2 на предмет наличия IP-адресов с открытым портом 4899 или 3389.

Теперь в приложении Lamescan вводим нужные адреса и подбираем пароль. Можно придумать самому, можно скачать список наиболее часто используемых паролей из Интернета. Как только находится совпадение, можно радоваться.

Этические соображения

В заключение хочется отметить, что данная статья не является побуждением к действию. Это, скорее, общеобразовательный материал, ни в коем случае не несущий вреда пользователям. А тем, кто собирается этим заняться, стоит задуматься о правомерности таких действий и соображениях этики.

«Ещё никогда Штирлиц не был так близок к провалу» — возможно, Вы сразу представили в своём воображении классического шпиона. Такого, который может незаметно следить за своей целью, или наоборот, притворяясь тем, кем не является – оставаться на виду и собирать необходимые данные. Однако, в современном мире шпионы хоть и поступают точно также, но выглядят совершенно иначе. Давайте познакомимся с одним из видов шпионов, aka keyloggers, или – клавиатурные шпионы.

Клавиатурный шпион (keylogger) – это устройство или программа со способностью регистрировать нажатия клавиш на клавиатуре, нажатие и движение мыши и т.д.

Подумать только, любая информация, которая вводится через клавиатуру и компьютерную мышь – может стать известной злоумышленнику, в том числе пароли к посещаемым сайтам, данные банковских карт и даже личная переписка, которая даёт огромный простор для социальной инженерии.

Поймать такого «жучка» можно прямо на лету. «Drive by downloads», попутной загрузкой без ведома пользователя. Достаточно зайти на определенный сайт, или нажать на всплывающее окно, или открыть вложение в письме. Некоторые шпионы могут прятаться даже в обычных по виду графических файлах. А могут и вовсе самостоятельно проводить атаку, используя уязвимости в браузере или подключаемых модулях.

Обнаружить подобное вторжение можно через методы, включающие в себя поиск аномалий, т.е. мониторинг компьютерной системы пользователя на предмет аномальных изменений при отображении веб-страницы. Иной путь – использовать среду выполнения, позволяющей работать с JavaScript и отслеживать его поведение во время исполнения. Средства обеспечения безопасности, в т.ч. антивирусы, могут совмещать разнообразные методы обнаружения шпионского ПО, используя наработанные базы данных с множеством сигнатур для сопоставления шаблонов вредоносных скриптов. Однако методы обфускации (запутывания кода) позволяют избегать обнаружения шпионов защитной программой.

Что может сделать обычный пользователь, чтобы предотвратить такие попутные загрузки, спросите вы?

Конечно, можно сказать про то, что нужно заходить только на проверенные и надежные сайты, избегать всплывающие окна, регулярно обновлять веб-браузеры и антивирусы, что не стоит нажимать на всё, что попадается в сети. Но если приходится посещать много разнообразных веб-сайтов? Искать информацию где только можно и где нельзя? Тогда, один из наиболее простых вариантов – использование блокировщика сценариев, например, NoScript. Это бесплатное расширение для веб-браузеров на базе Mozilla и Google Chrome. Оно позволяет отключать все сценарии (скрипты) на посещаемом сайте, а после выборочно включить нужные. Это не только поможет избежать вредоносных программ, в т.ч. шпионов, но и в дальнейшем сэкономит время и трафик, позволяя не загружать сценарии (например, таргетированную рекламу), которые собирают личные данные пользователя.

Другой популярный способ завести себе личного шпиона – это загрузить условно бесплатное ПО, peer-to-peer приложения, online игры, скачивать игры, фильмы, музыку с непроверенных источников, в т.ч. торрентов. Не надо так. 😐

Вернемся к нашим баранам! На каких принципах работают клавиатурные шпионы?

Одни шпионы могут использовать перехватывающие механизмы, например, функцию Windows API SetWindowsHookEx(), позволяющую следить за логом о нажатии клавиш клавиатуры. Кстати говоря, данная функция может перехватывать даже самозаполняющиеся пароли.

Другие шпионы могут располагаться на уровне ядра вводного устройства и получать всю информацию напрямую, заменяя собой основное программное обеспечение. Невидимый и начинающий свою работу ещё на этапе загрузки системы кейлоггер, но не перехватывающий самозаполняющиеся пароли.

Есть ещё аппаратные шпионы, которые представляют собой миниатюрные устройства, находящиеся между устройством ввода и самим компьютером. Для профилактики достаточно регулярно осматривать свой ПК и не покупать с рук устройства ввода, т.к. есть вероятность, что те имеют недокументированный функционал.

Итак, мы знаем, что собой представляют клавиатурные шпионы, знаем, что делать, чтоб свести риск проникновения шпиона к минимуму. Но если он уже проник в систему?

Несмотря на скрытность кейлоггеров — есть шанс отследить их фоновый процесс. Для этого можно использовать Process Explorer, принадлежащий Microsoft. Информация, выводимая данным ПО, значительно подробнее, чем у диспетчера задач Windows. Клавиатурные шпионы могут обитать, например, в вкладке «explorer.exe» и сразу бросаться в глаза отсутствием описания процесса и названием компании производителя.

Особенность шпионского ПО в том, что его сигнатуры отличаются от вирусных, и антивирусы принимают кейлоггеры за обычную программу. Для проверки системы и удаления шпионов можно использовать такие продукты как:

IObit Malware Fighter, Ad-Ware, Emsisoft Anti-Malware и Microsoft Defender.

Последний – встроенное программное обеспечение по умолчанию для Windows.

Ниже инструкция как его запустить, если вы подозреваете, что на вашем компьютере есть вредоносное ПО, которое не обнаружили другие средства обеспечения безопасности:

- Открываем Пуск => Параметры => Обновление и безопасность => Безопасность Windows => Защита от вирусов и угроз.

- Для Windows 10 выбрать «Параметры проверки» в разделе «Текущие угрозы; Для более ранних версий Windows «Запустить новое расширенное сканирование» в разделе «Журнал угроз».

- Выбираем «Проверка автономного Microsoft Defender» => «Проверить сейчас».

Принимая превентивные меры и проводя регулярно профилактику с помощью средств безопасности, мы снижаем риски, связанные с вредоносным ПО, до разумного уровня. Однако при вводе чувствительных данных рекомендуется не использовать клавиатуру. Как вариант — использовать виртуальную клавиатуру или голосовой ввод. Стоит помнить, что большинство интернет угроз рассчитаны на массовых пользователей. При использовании Windows и Internet Explorer риски получить нежелательное ПО намного выше, чем при использовании систем Linux или Mac OS с нестандартными браузерами.

Поэтому при выборе вычислительной техники и используемых программных инструментов стоит руководствоваться не только критериями цены, технических характеристик и удобства, но и критериями кибербезопасности.

Читайте также: