Как обновить edge через wsus

Обновлено: 07.07.2024

Windows Server Update Services или WSUS предназначен для распространения обновлений внутри сети. Он позволит скачивать все пакеты для их установки на один сервер и распространять данные пакеты по локальной сети. Это ускорит процесс получения самих обновлений, а также даст администратору контроль над процессом их установки.

В данной инструкции мы рассмотрим пример установки и настройки WSUS на Windows Server 2012 R2.

Перед установкой

Рекомендуется выполнить следующие действия, прежде чем начать установку WSUS:

-

.

- Настраиваем статический IP-адрес.

- При необходимости, добавляем компьютер в домен.

- Устанавливаем все обновления Windows.

Также нужно убедиться, что на сервере достаточно дискового пространства. Под WSUS нужно много места — в среднем, за 2 года использования, может быть израсходовано около 1 Тб. Хотя, это все условно и, во многом, зависит от количества программных продуктов, которые нужно обновлять и как часто выполнять чистку сервера от устаревших данных.

Установка роли

Установка WSUS устанавливается как роль Windows Server. Для начала запускаем Диспетчер серверов:

В правой части открытого окна нажимаем Управление - Добавить роли и компоненты:

На странице приветствия просто нажимаем Далее (также можно установить галочку Пропускать эту страницу по умолчанию):

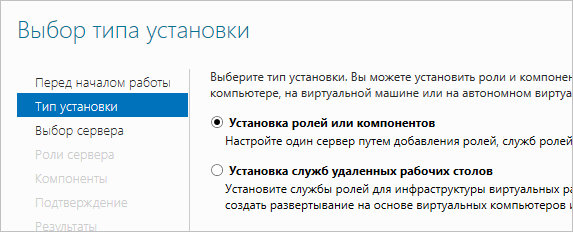

На следующей странице оставляем переключатель в положении Установка ролей или компонентов:

Далее выбираем сервер из списка, на который будем ставить WSUS:

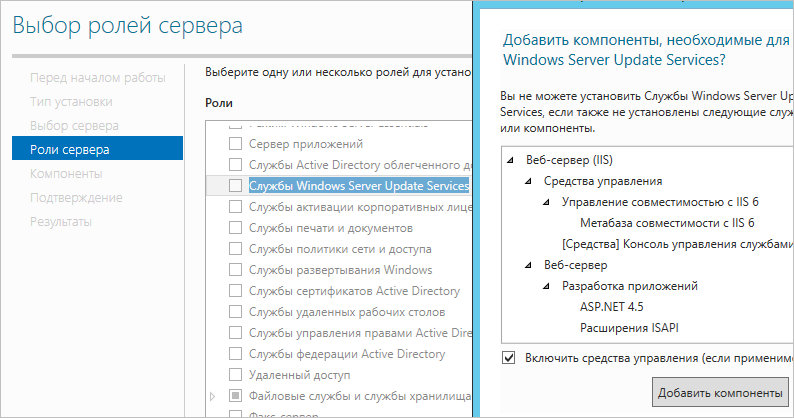

В окне «Выбор ролей сервера» ставим галочку Службы Windows Server Update Services - в открывшемся окне (если оно появится) нажимаем Добавить компоненты:

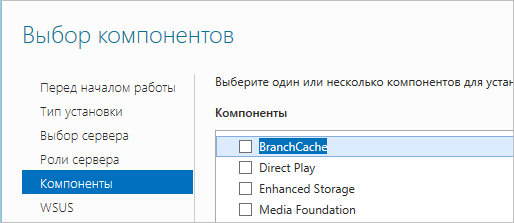

Среди компонентов оставляем все по умолчанию и нажимаем Далее:

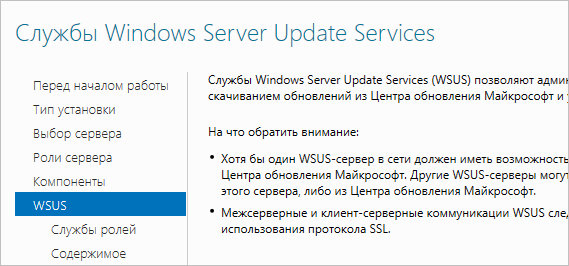

Мастер запустит предварительную настройку служб обновления — нажимаем Далее:

Среди ролей службы можно оставить галочки, выставленные по умолчанию:

Прописываем путь, где WSUS будет хранить файлы обновлений:

* в нашем примере был прописан путь C:\WSUS Updates. Обновления нужно хранить на разделе с достаточным объемом памяти.

Запустится настройка роли IIS — просто нажимаем Далее:

Среди служб ролей оставляем все галочки по умолчанию и нажимаем Далее:

В последнем окне проверяем сводную информацию о всех компонентах, которые будут установлены на сервер и нажимаем Установить:

Процесс установки занимаем несколько минут. После завершения можно закрыть окно:

Установка роли WSUS завершена.

Первый запуск и настройка WSUS

После установки наш сервер еще не готов к работе и требуется его первичная настройка. Она выполняется с помощью мастера.

В диспетчере сервера кликаем по Средства - Службы Windows Server Update Services:

При первом запуске запустится мастер завершения установки. В нем нужно подтвердить путь, по которому мы хотим хранить файлы обновлений. Кликаем по Выполнить:

. и ждем завершения настройки:

Откроется стартовое окно мастера настройки WSUS — идем далее:

На следующей странице нажимаем Далее (при желании, можно принять участие в улучшении качества продуктов Microsoft):

Далее настраиваем источник обновлений для нашего сервера. Это может быть центр обновлений Microsoft или другой наш WSUS, установленный ранее:

* в нашем примере установка будет выполняться из центра Microsoft. На данном этапе можно сделать сервер подчиненным, синхронизируя обновления с другим WSUS.

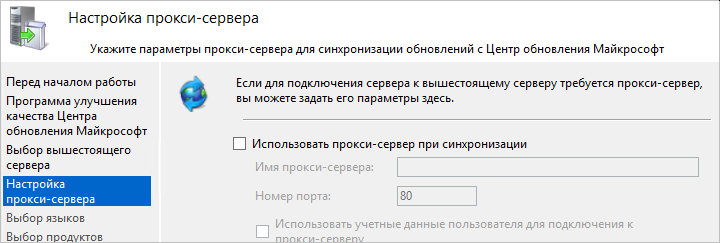

Если в нашей сети используется прокси-сервер, задаем настройки:

* в нашем примере прокси-сервер не используется.

Для первичной настройки WSUS должен проверить подключение к серверу обновлений. Также будет загружен список актуальных обновлений. Нажимаем Начать подключение:

. и дожидаемся окончания процесса:

Выбираем языки программных продуктов, для которых будут скачиваться обновления:

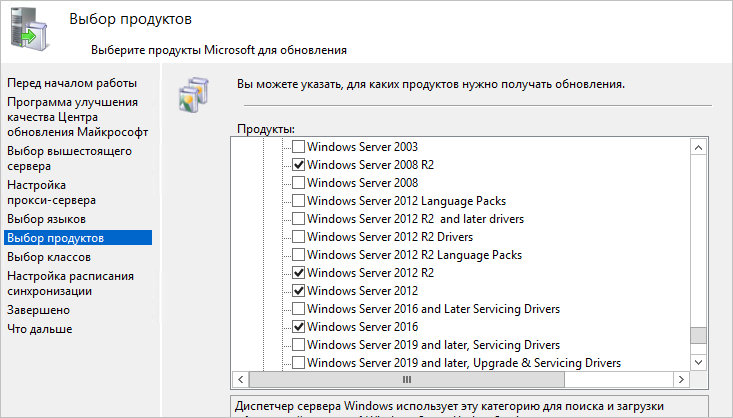

Внимательно проходим по списку программных продуктов Microsoft и выбираем те, которые есть в нашей сети, и для который мы хотим устанавливать обновления:

* не стоит выбирать все программные продукты, так как на сервере может не хватить дискового пространства.

Выбираем классы обновлений, которые мы будем устанавливать на компьютеры:

* стоит воздержаться от установки обновлений, которые могут нанести вред, например, драйверы устройств в корпоративной среде не должны постоянно обновляться — желательно, чтобы данный процесс контролировался администратором.

Настраиваем синхронизацию обновлений. Желательно, чтобы она выполнялась в автоматическом режиме:

Мы завершили первичную настройку WSUS. При желании, можно установить галочку Запустить первоначальную синхронизацию:

После откроется консоль управления WSUS.

Завершение настройки сервера обновлений

Наш сервис установлен, настроен и запущен. Осталось несколько штрихов.

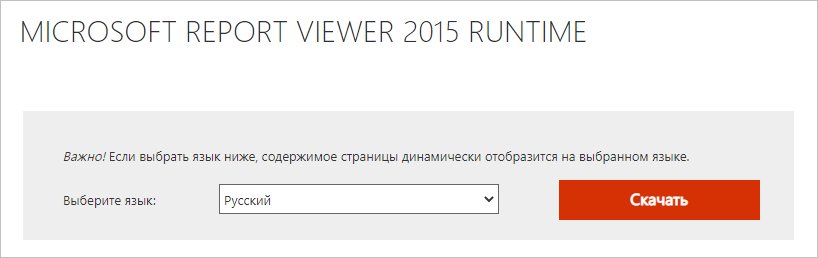

Установка Microsoft Report Viewer

Для просмотра отчетов, необходим компонент, который не ставится с WSUS. Для его установки нужно сначала зайти в установку ролей и компонентов:

Продолжаем установку и завершаем ее.

После выполняем установку приложения и перезапускаем консоль WSUS — отчеты будут доступны для просмотра.

Донастройка WSUS

Мастер установки предлагает выполнить большую часть настроек, но для полноценной работы необходимо несколько штрихов.

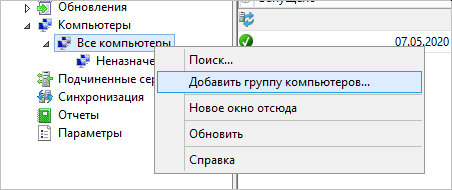

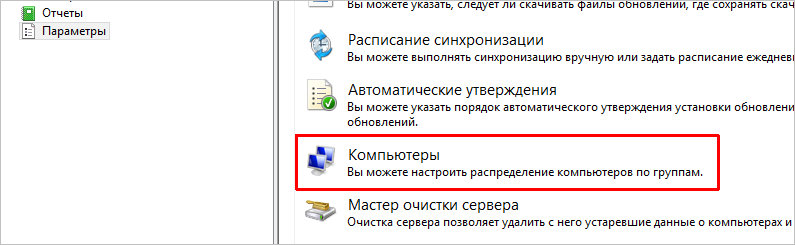

1. Группы компьютеров

При подключении новых компьютеров к серверу, они должны распределиться по группам. Группы позволят применять разные обновления к разным клиентам.

В консоли управления WSUS переходим в Компьютеры - кликаем правой кнопкой мыши по Все компьютеры и выбираем Добавить группу компьютеров. :

Вводим название для группы и повторяем действия для создания новой группы. В итоге получаем несколько групп, например:

2. Автоматические утверждения

После получения сервером обновлений, они не будут устанавливаться, пока системный администратор их не утвердит для установки. Чтобы не заниматься данной работой в ручном режиме, создадим правила утверждения обновлений.

В консоли управления WSUS переходим в раздел Параметры - Автоматические утверждения:

Кликаем по Создать правило:

У нас есть возможность комбинировать условия, при которых будут работать наши правила. Например, для созданных ранее групп компьютеров можно создать такие правила:

- Для тестовой группы применять все обновления сразу после их выхода.

- Для рабочих станций и серверов сразу устанавливать критические обновления.

- Для рабочих станций и серверов применять обновления спустя 7 дней.

- Для серверов устанавливать обновления безопасности по прошествии 3-х дней.

3. Добавление компьютеров в группы

Ранее, нами были созданы группы компьютеров. После данные группы использовались для настройки автоматического утверждения обновлений. Для автоматизации работы сервера осталось определить, как клиентские компьютеры будут добавляться в группы.

В консоли WSUS переходим в Параметры - Компьютеры:

Если мы хотим автоматизировать добавление компьютеров в группы, необходимо установить переключатель в положение Использовать на компьютерах групповую политику или параметры реестра:

Настройка клиентов

И так, наш сервер готов к работе. Клиентские компьютеры могут быть настроены в автоматическом режиме с помощью групповой политики Active Directory или вручную в реестре. Рассмотрим оба варианта. Также стоит отметить, что, как правило, проблем совместимости нет — WSUS сервер на Windows Server 2012 без проблем принимает запросы как от Windows 7, так и Windows 10. Приведенные ниже примеры настроек являются универсальными.

Групповая политика (GPO)

Открываем инструмент настройки групповой политики, создаем новые политики для разных групп компьютеров — в нашем примере:

- Для тестовой группы.

- Для серверов.

- Для рабочих станций.

Создаем GPO для соответствующих организационных юнитов. Открываем данные политики на редактирование и переходим по пути Конфигурация компьютера - Политики - Административные шаблоны - Компоненты Windows - Центр обновления Windows. Стоит настроить следующие политики:

* 8530 — сетевой порт, на котором по умолчанию слушает сервер WSUS. Уточнить его можно на стартовой странице консоли управления WSUS.

Ждем применения политик. Для ускорения процесса некоторые компьютеры можно перезагрузить вручную.

Настройка клиентов через реестр Windows

Как говорилось выше, мы можем вручную настроить компьютер на подключение к серверу обновлений WSUS.

Для этого запускаем редактор реестра и переходим по пути: HKEY_LOCAL_MACHINE\SOFTWARE\Polices\Microsoft\Windows\WindowsUpdate. Нам необходимо создать следующие ключи:

Теперь переходим в раздел реестра HKEY_LOCAL_MACHINE\SOFTWARE\Polices\Microsoft\Windows\WindowsUpdate\AU. Если он отсутствует, создаем вручную. После нужно создать ключи:

- AUOptions, REG_DWORD — значение 2

- AutoInstallMinorUpdates, REG_DWORD — значение 0

- NoAutoUpdate, REG_DWORD — значение 0

- ScheduledInstallDay, REG_DWORD — значение 0

- ScheduledInstallTime, REG_DWORD — значение 3

- UseWUServer, REG_DWORD — значение 1

После перезагружаем компьютер. Чтобы форсировать запрос к серверу обновлений, на клиенте выполняем команду:

Автоматическая чистка WSUS

Как говорилось ранее, сервер WSUS очень требователен к дисковому пространству. Поэтому удаление устаревшей информации является критически важным этапом его администрирования.

Саму чистку можно сделать в панели управления сервером обновления в разделе Параметры - Мастер очистки сервера.

Также можно воспользоваться командлетом в Powershell Invoke-WsusServerCleanup — целиком команда будет такой:

Get-WSUSServer | Invoke-WsusServerCleanup -CleanupObsoleteComputers -CleanupObsoleteUpdates -CleanupUnneededContentFiles -CompressUpdates -DeclineExpiredUpdates -DeclineSupersededUpdates

Для автоматизации чистки создаем скрипт с расширением .ps1 и создаем задачу в планировщике. Чистку стоит делать раз в неделю.

Ну что ж, вот и настала пора подружить Windows-обновления с миром Open Source. В этой статье разнообразим быт интеграцией Ansible со всеми возможными источниками обновлений Windows-машин. Хотя возможности системы значительно шире простой раскатки обновлений на серверы и рабочие станции, но ведь надо с чего-то начинать.

Заодно избавимся от досадных неудобств WSUS, если вы предпочитаете «старую школу».

Про настройку Windows Server Update Services рассказывать я не буду, благо она тривиальна. Сосредоточусь на минусах.

Интерфейс WSUS почти не менялся на протяжении всей истории.

Невозможность установки по требованию. Действительно, для штатной работы WSUS подходит неплохо — обновления спокойно себе настраиваются и ставятся по локальной сети при выключении компьютеров. Но если нужно срочно установить патчи безопасности, то придется выкручиваться скриптами и решениями для запуска этих самых скриптов. В этом может помочь наш материал «1000++ способ запуска команд на удаленном компьютере».

Отсутствие штатного способа установки обновлений стороннего ПО. Если есть сервер обновлений, то выглядит разумным использовать его не только для обновлений программ MS, но для других решений. Например, в не к ночи упомянутом Adobe Flash Player уязвимости находятся с завидной регулярностью, да и радовать пользователей новыми возможностями FireFox тоже хотелось бы. Для того чтобы наладить установку обновлений через WSUS, приходится использовать сторонние решения вроде WSUS Package Publisher. Посмотреть примеры настройки можно в статье «Установка любого программного обеспечения средствами WSUS — 2».

Использование встроенной БД Windows. При стандартной установке WSUS использует WID — Windows Internal Database. По сути это маленький встроенный SQL Server с базой данных. В случае каких-то неполадок или конфликтов — к примеру, если у вас на одном сервере живет Remote Desktop Connection Broker и WSUS, — приходится чинить эту базу, настраивать права доступа и всячески развлекаться. Да и резервное копирование бы не помешало. По счастью, WSUS может использовать и классический SQL. Для переноса БД WSUS можно воспользоваться инструкцией Migrating the WSUS Database from WID to SQL от Microsoft.

Необходимость обслуживания и неочевидная настройка сбойных клиентов. Как это бывает с продуктами от Microsoft, рано или поздно WSUS начинает тормозить: клиенты долго не могут к нему подцепиться и скачать обновления. Сборник советов и оптимизаций есть в статье «Ускоряем работу WSUS» и в комментариях к ней.

Конечно, с этими минусами можно жить, но можно и облегчить себе жизнь другими инструментами, используя их как в паре с WSUS, так и без него.

Практически любая система управления конфигурациями может облегчить работу с обновлениями. Разберем пример на базе Ansible для установки обновлений по требованию.

Устраивать холивар, что лучше из бесплатных систем — Ansible, Chef, Puppet или вовсе Salt, нет ни малейшего желания. Система Ansible выбрана за отсутствие необходимости использования агентов и за простоту настройки. И, конечно, из-за Python: ведь этот язык намного проще освоить начинающим автоматизаторам, в отличие от Ruby.

Стоит отметить, что помимо решения задачи, это будет неплохое подспорье для ознакомления с принципами работы подобных систем. Если, конечно, вы еще не развлекались установкой Streisand, особенно, когда что-то в процессе идет не так. А если вы уже используете Ansible или другие модные решения, то запросто сможете и обновления устанавливать. С азами Ansible я рекомендую ознакомиться в статье «Пособие по Ansible», а ниже — пошаговая инструкция по работе с обновлениями.

Для начала подготовим сервер Ansible. Подойдет практически любой GNU\Linux дистрибутив, но примеры команд я буду приводить для Ubuntu Server (так исторически сложилось).

Для начала установим пакетный менеджер для приложений на Python:

Затем нам понадобится установить пакет pywinrm для подключения к системам Windows и непосредственно систему Ansible:

Проверить установку можно командой ansible --version.

Проверка установки.

Вместо пакета в теории pywinrm можно использовать любое другое средство для управления Windows с машины на Linux. Часть из них разобрана в статье «Перекрестное опыление: управляем Linux из-под Windows, и наоборот».

Теперь нужно разрешить подключение к Windows по WinRM. Для этого есть уже готовый скрипт ConfigureRemotingForAnsible.ps1, доступный на GitHub. Ну, а как запускать скрипты на удаленных машинах вы уже знаете.

Проверить подключение к Windows можно командой:

Проверка подключения успешна.

Теперь можно заняться созданием playbook. Нам облегчит жизнь тот факт, что разработчики Ansible уже подумали за нас и сделали модуль win_updates, как раз для решения таких задач.

Playbook — это «инструкция», которая говорит системе управления конфигурациями, что же ей делать. Разумеется, пошаговая.

Любой playbook является файлом в формате yml и представляет из себя набор директив — у каждого модуля они свои. Модуль winupdate позволяет использовать следующие директивы (жирным выделены значения по умолчанию):

| Название | Значение | Описание |

| category_names | Application Connectors CriticalUpdates DefinitionUpdates DeveloperKits FeaturePacks Guidance SecurityUpdates ServicePacks Tools UpdateRollups Updates | Категория обновлений. |

| whitelist | Номер обновления или шаблон имени. | Непосредственно номер устанавливаемых обновлений вида KB01234 или шаблон имени в виде регулярного выражения PowerShell. |

| blacklist | Номер обновления или шаблон имени. | Непосредственно номер обновлений, которые не нужно устанавливать, вида KB01234 или шаблон имени в виде регулярного выражения PowerShell. |

| reboot | yes no | Требуется ли перезагрузка после обновления. |

| reboot_timeout | секунды, 1200 | Сколько времени ждать машину после перезагрузки. |

| state | installed searched | Устанавливать ли обновления, или только искать. |

| log_path | путь к файлу | Журнал установки, при этом папка должна существовать. |

Таким образом, для установки определенных обновлений подойдет следующий playbook:

А если надо просто посчитать, сколько обновлений не хватает, playbook будет таким:

Для установки всех доступных обновлений с последующей перезагрузкой будет подобный playbook:

Напомню, что для работы со списком серверов понадобится файл инвентаризации. Например, такой:

И теперь для установки обновлений только на контроллеры домена можно использовать playbook:

Команда, которая проделает все эти операции, будет такой:

Внимательный читатель может спросить про источник скачиваемых обновлений. Источник будет тот, что настроен на компьютере: будь то Windows Update в интернете или локальный WSUS. Даже если до настройки WSUS руки не дошли, можно дать команду на установку нужных срочных апдейтов, особенно если детальки Lego под ноги уже высыпались.

Остается добавить, что не обязательно использовать именно Ansible. Например, для системы управления конфигурациями Chef можно использовать Cookbook Wsus Client или более навороченный boxstarter. Аналогичные модули существуют и для Puppet. В общем-то практически любая система управления конфигурациями может что-то подобное, в том числе и MS SCCM.

Напоследок приведу еще несколько заинтересовавших меня инструментов.

WSUS offline. Программа, позволяющая скачать необходимые обновления одним пакетом, при необходимости можно запаковать в ISO. Также можно положить пакет в сетевую папку и устанавливать обновления скриптами, без развертывания полноценного WSUS.

Patch Management от Comodo. Система установки обновлений для Windows и другого ПО. В отличие от других решений — бесплатна.

Интерфейс Comodo Patch Management.

Opsi. Бесплатная, интересная система, поддерживающая установку не только обновлений, но и операционных систем, заодно с инвентаризацией.

BatchPatch. Единственная из платных систем, попавшая в список. Позволяет устанавливать ПО, обновлять его, как и Windows, и многое другое. Отличается олдскульным дизайном, а также стоимостью не за количество обслуживаемых хостов, а за пользователей программы, т.е администраторов. Пожалуй, это одно из немногочисленных решений, позиционирующих себя как аналог WSUS. Цена начинается от $400.

Интерфейс BatchPatch.

В комментариях добавляйте свои любимые инструменты для работы с обновлениями и не только.

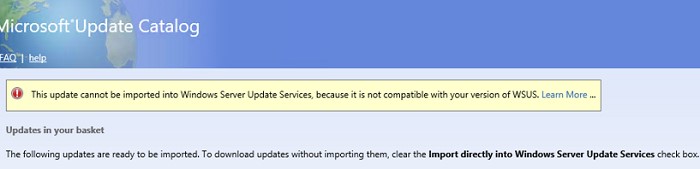

Не все фиксы, исправления и обновления для продуктов Microsoft доступны для установки в консоли Windows Server Update Services WSUS. Например, у вас в настройках может быть отключена синхронизация обновлений для определенного продукта, версии Windows или класса обновлений. Также в консоли WSUS отсутствуют обновления, которые предназначены для решения конкретной проблемы и не подразумевают массовой установки всем пользователям. Однако, если вы можете вручную добавить (импортировать) во WSUS или SCCM (Configuration Manager) любое обновление, доступное в каталоге обновлений Microsoft (Microsoft Update Catalog).

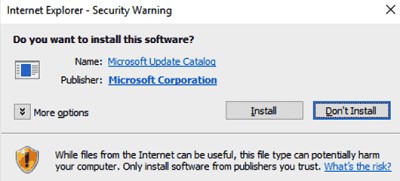

Импорт обновления во WSUS с помощью Internet Explorer

Таким образом на WSUS сервер можно импортировать любые обновления из каталога Microsoft, в том числе драйвера, Service Pack, Feature Packs и т.д.

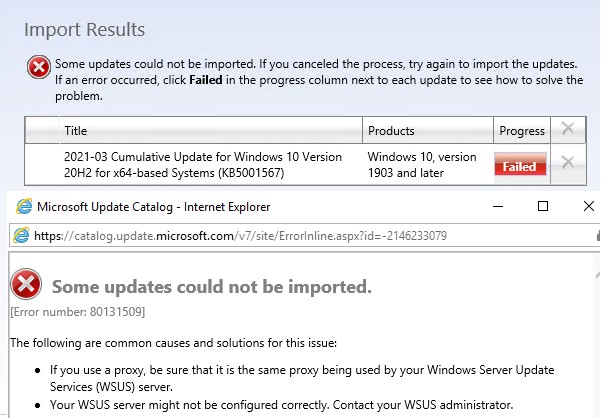

Ошибки импорта обновлений и драйверов во WSUS

В WSUS запущенном на Windows Server 2019/2016 при импорте обновлений вы можете столкнуться с ошибкой:

Должна получиться примерно такая ссылка:

Добавление обновление во WSUS с помощью PowerShell

Вы можете добавить обновления на сервер WSUS с помощью PowerShell. Для этого нужно скачать файл обновления из каталога обновлений Microsoft и получить его GUID.

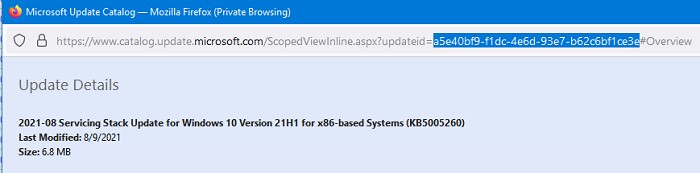

Найдите нужную вам KB в консоли WSUS и щёлкните по его названию. Откроется веб страница с описанием обновления. Скопируйте значение updateid, скачайте MSU файл обновления на локальный диск.

Подключитесь к серверу WSUS из консоли PowerShell:

$WsusSrv = Get-WsusServer (если вы запустили консоль PowerShell непосредственно на сервере WSUS)

$WsusSrv = Get-WsusServer -Name msk-wsus -PortNumber 8531 –UseSsl (если вы подключаетесь к серверу WSUS удаленно)

Теперь можно добавить скачанное обновление на WSUS. Используется следующая команда импорта:

Можно проверить, что обновление импортировано успешно:

Просмотреть информацию про обновление можно так:

При импорте обновления через PowerShell может появится ошибка:

Здесь также причина в том, что PowerShell пытается установить подключение к сайту через TLS 1.0, которое блокируется сервером WSUS. Для решения проблемы нужно добавить параметр SchUseStrongCrypto на сервере WSUS (и перезагрузить его):

После этого импорт обновления на сервер WSUS из PowerShell будет работать корректно.

Компьютеры в группе компьютеров автоматически проверяют обновления на сервере WSUS каждые 24 часа. Чтобы определить, были ли развернуты эти обновления на тестовых компьютерах, вы можете воспользоваться функцией отчетов WSUS. После успешного прохождения тестов утвердите обновления для соответствующей группы компьютеров в вашей организации. В следующем списке проверки описаны шаги по утверждению и развертыванию обновлений с помощью консоли управления WSUS.

| Задача | Описание |

|---|---|

| 3.1. Утверждение и развертывание обновлений WSUS | Утвердите и разверните обновления WSUS с помощью консоли управления WSUS. |

| 3.2. Настройка правил автоматического утверждения | Настройте службы WSUS для автоматического подтверждения установки обновлений для выбранных групп и утверждения изменения существующих обновлений. |

| 3.3. Просмотр установленных обновлений с помощью отчетов WSUS | Просмотрите установленные обновления, компьютеры, получившие эти обновления, и прочие сведения, с помощью функции отчетов WSUS. |

3.1. Утверждение и развертывание обновлений WSUS

Для утверждения и развертывания обновлений следуйте приведенным ниже инструкциям.

Утверждение и развертывание обновлений WSUS

В консоли администрирования WSUS щелкните Обновления. На правой панели отображается сводка о состоянии обновления для Всех обновлений, Критических обновлений, Обновлений безопасности и Обновлений WSUS.

В разделе Все обновления щелкните Необходимые обновления для компьютеров.

В списке обновлений выберите обновления, которые вы хотите утвердить для установки в вашей тестовой группе компьютеров. Сведения о выбранном обновлении отображаются в нижней области панели Обновления . Чтобы выбрать несколько обновлений подряд, нажмите и удерживайте клавишу SHIFT, щелкая мышью имена обновлений. Чтобы выбрать несколько непоследовательных обновлений, нажмите и удерживайте клавишу CTRL , щелкая мышью имена обновлений.

Щелкните правой кнопкой мыши выбранные обновления, а затем выберите команду Утвердить.

В диалоговом окне Утвердить обновления выберите тестовую группу, а затем нажмите стрелку вниз.

Щелкните Утверждено для установки, а затем нажмите кнопку ОК.

Откроется окно Ход одобрения , в котором будет отображаться процесс выполнения задач, связанных с одобрением обновлений. По завершении процесса утверждения нажмите кнопку Закрыть.

3.2. Настройка правил автоматического утверждения

Автоматические утверждения позволяют указать, как автоматически подтверждать установку обновлений для выбранных групп и как утверждать изменения существующих обновлений.

Настройка автоматических утверждений

В консоли администрирования WSUS в разделе Службы обновления разверните сервер WSUS и щелкните Параметры. Откроется окно Параметры .

В окне Параметры щелкните Автоматические утверждения. Откроется диалоговое окно "Автоматические утверждения".

В разделе Правила обновления нажмите кнопку Создать правило. Откроется диалоговое окно Добавление правила.

В окне Добавление правила в разделе Шаг 1. Выбор свойств выберите любой параметр или сочетание параметров:

Когда обновление затрагивает конкретный класс

Когда обновление затрагивает конкретный продукт

Установить крайний срок для утверждения

В разделе Шаг 2. Изменение свойств щелкните каждый из перечисленных параметров и выберите соответствующие значения для каждого из них.

В разделе Шаг 3. Выбор имени введите имя правила и щелкните ОК.

Нажмите ОК , чтобы закрыть диалоговое окно "Автоматические утверждения".

3.3. Просмотр установленных обновлений с помощью службы отчетов WSUS

Через 24 часа после утверждения обновлений с помощью функции отчетов WSUS вы можете определить, были ли обновления развернуты на компьютерах тестовой группы. Чтобы проверить состояние обновления, воспользуйтесь функцией отчетов WSUS следующим образом.

Обзор обновлений

В области переходов консоли администрирования WSUS выберите пункт Отчеты.

На странице Отчеты выберите Сводный отчет о состоянии обновлений . Откроется окно Отчет об обновлениях .

Чтобы отфильтровать список обновлений, выберите нужный критерий, например Учитывать обновления в следующих классах, а затем щелкните Выполнить отчет.

Отобразится окно Отчет об обновлениях . Для проверки состояния отдельных обновлений выберите обновление в левой части окна. В последнем разделе окна отчетов отображается сводный отчет о состоянии обновления.

Чтобы сохранить или распечатать этот отчет, щелкните соответствующий значок на панели инструментов.

После выполнения тестов обновлений вы можете утвердить обновления для установки в подходящей группе компьютеров в вашей организации.

Читайте также: