Как обойти запрет на скачивание файлов на работе

Обновлено: 05.07.2024

Аннотация научной статьи по компьютерным и информационным наукам, автор научной работы — Камнева П. И., Коновалов Н. С., Побойкина А. О.

Рассмотрены способы защиты от загрузки файлов на веб-сайты, а также способы их обхода. Цель данной работы показать возможные уязвимые места в вебприложениях. Продемонстрированы обходы популярных веб-фильтров при загрузке файлов. Приведены детальные примеры существующих уязвимых тестовых веб-приложений, на которых можно проверить описанные методы и подходы к тестированию форм загрузки файлов .

Похожие темы научных работ по компьютерным и информационным наукам , автор научной работы — Камнева П. И., Коновалов Н. С., Побойкина А. О.

Автоматизация конвертации документов MS Office в формат pdf на веб-сервере под управлением CentOS Linux Применение метода статического сигнатурного анализа для выявления дефектов безопасности веб-приложений Тестирование уязвимостей во внешних сущностях xml веб-приложений Анализ актуальных угроз безопасности веб-приложений i Не можете найти то, что вам нужно? Попробуйте сервис подбора литературы.CIRCUMVENTING FILE UPLOAD RESTRICTIONS

This article discusses how to protect against uploading files, as well as ways to bypass them. The purpose of this work is to show possible vulnerabilities in web applications. The result of this work is a demonstration of bypassing popular web filters when uploading files. The main feature of this article is the presence of detailed examples, as well as existing vulnerable test web applications, on which it is possible to test all the described methods and approaches to testing file upload forms.

Текст научной работы на тему «Обход ограничений на загрузку файлов»

ОБХОД ОГРАНИЧЕНИЙ НА ЗАГРУЗКУ ФАЙЛОВ П. И. Камнева1, Н. С. Коновалов2, А. О. Побойкина3

Рассмотрены способы защиты от загрузки файлов на веб-сайты, а также способы их обхода. Цель данной работы — показать возможные уязвимые места в веб- приложениях. Продемонстрированы обходы популярных веб-фильтров при загрузке файлов. Приведены детальные примеры существующих уязвимых тестовых веб-приложений, на которых можно проверить описанные методы и подходы к тестированию форм загрузки файлов.

Ключевые слова: небезопасность загрузки файлов, обход фильтров, полезная нагрузка, шелл, форма загрузки файлов.

CIRCUMVENTING FILE UPLOAD RESTRICTIONS

P. I. Kamneva1, N. S. Konovalov2, A. O. Poboykina3

1,3Don State Technical University (Rostov-on-Don, Russian Federation) 2Rostov State Transport University (Rostov-on-Don, Russian Federation)

This article discusses how to protect against uploading files, as well as ways to bypass them. The purpose of this work is to show possible vulnerabilities in web applications. The result of this work is a demonstration of bypassing popular web filters when uploading files. The main feature of this article is the presence of detailed examples, as well as existing vulnerable test web applications, on which it is possible to test all the described methods and approaches to testing file upload forms. Keywords: file upload insecurity, filter bypass, payload, shell, file upload form.

Введение. Чаще всего различного рода файлы загружаются через веб-сайты. Но данная форма загрузки может стать входной точкой для злоумышленников. С её помощью возможна загрузка вредоносного кода, который впоследствии при необходимости может быть «вызван»его хозяином. Однако существуют решения, которые помогают избежать подобных атак. В данной статье рассмотрены основные методы защиты с использованием фильтров, а также способы их обхода [1].

Валидация на стороне клиента. Данный тип проверки подразумевает проверку входных данных до того, как они отправятся на сервер. Обычно это происходит в веб-браузере. Разработчики используют данный тип проверки для удобства пользователей, чтобы оперативно уведомлять их без обновления страницы [2].

Обход валидации с проверкой формата файла в имени. Существует несколько типов данной проверки — проверка по белым и черным спискам. Проверка по черным спискам проверяет наличие в формате файлов определенных слов. Проверка по белому списку подразумевает проход только по разрешенному формату. Пример использования белого списка приведен на рис. 1.

Рис. 1. Форма загрузки фото

При загрузке файла с расширением phpтестировщик по безопасности получает уведомления о неправильном формате. Если же pentester сначала загружает wso-4.2.5.jpg, при этом перехватывает запрос и изменяет расширение на php, то происходит успешная загрузка файла. Результаты представлены на рис. 2.После загрузкиwso-shell возможно взаимодействие с сервером.

Обход валидации с проверкой типа файла при загрузке. Данный тип фильтров проверяет content-type параметр при загрузке. Так как у изображений при загрузке данный параметр будет равен image/jpeg, а у php скрипта application, php скрипт не загрузится. Обходить данный фильтр довольно просто, загрузив, как и в прошлый раз шелл, а в параметрах заменив application на image/jpeg.Результат приведен на рис. 3 [3].

Рис. 3. Тип загружаемого файла

Валидации по размеру содержимого. Данный тип подразумевает изменение длины шелла под конкретный фильтр. Фильтр проверяет, что длина строки удовлетворительная и пропускает файл. Пример обхода валидации по размеру содержимого приведен на рис. 4 [4, 5].

Рис. 4. Проверка длины содержимого файла

В данном примере необходимо заменить исходный шел на более простой и короткий не длиннее 16 символов, например, как на рис. 5. Результат продемонстрирован на рис. 6.

Рис. 5. Полезная нагрузка

Рис. 6. Результат исполнения полезной нагрузки

Обход проверки содержимого файла является одним из наиболее сложно обходимых фильтров. Если фильтр написан правильно, то пройти его становится очень сложно. Рассмотрим один из простых случаев, когда проверяется лишь формат внутри файла, на примере gif изображения, приведенного на рис. 7.

Рис. 7. Полезная нагрузка с заголовком

В данном случае был добавлен заголовок gif изображения, вследствие чего фильтр будет пройден и появится возможность исполнить shell.

Нет возможности обойти фильтр, но есть загрузка zip архивов. Если нет возможности обойти сложный фильтр, но есть возможность загрузки архивов, которые в последствии распаковываются, то одним из вариантов является возможность воспользоваться ошибкой обработки. Для выполнения данной атаки необходимо заранее подготовить zip файл с symlinks. Сделать это можно способом, изображенном на рис. 8 [6].

In -sf ../../../index.php payload.txt

Рис. 8. Подготовка полезной нагрузки

Вызвав распакованный файл, пользователь делающий запрос сможет увидеть содержимое страницы index.php (рис. 9).

Szip - new ZipArchive; if (szip->open(Suploadfile))

<hl>ZIP uploa<k/hl> <?php print Sfiessage; 7>

Рис. 9. Содержимое index.php

Заключение. Авторам удалось обойти наиболее популярные фильтры с использованием различных техник. Для защиты от подобных атак рекомендуется комплексная проверка не только на стороне клиента, но и на стороне сервера.

Будем откровенны: для многих из нас наш рабочий компьютер представляет собой маленький островок дома вне дома. Наверное, это только справедливо, учитывая, что наш домашний компьютер часто является филиалом офиса вне офиса. Поэтому в перерывах между сочинением отчетов и обдумыванием сводных таблиц с расчетами мы используем свои рабочие компьютеры для своей личной жизни. Мы закупаем продукты ко дню рождения, смотрим смешные клипы на YouTube и переписываемся с друзьями по «аське» или по электронной почте.

И очень часто некоторые вещи легче сделать с помощью потребительских технологий, чем с помощью часто неуклюжих корпоративных технологий — сравните хотя бы почту Gmail с корпоративным почтовым ящиком.

В связи с этим возникает одна проблема: наши работодатели недовольны нашим поведением на рабочем месте. Отчасти потому, что они хотят, чтобы на рабочем месте мы работали. А отчасти они боятся, что то, чем мы занимаемся, ставит под угрозу внутренние сети компании. Поэтому они просят IT-отдел запретить нам тащить свою личную жизнь из дома на работу.

Что же, сказочке конец? Ну нет, не так быстро. Чтобы выяснить, можно ли обойти запреты IT-отдела, мы обратились за советами к экспертам по сетевым ресурсам. А именно, мы попросили их найти 10 главных секретов, которые скрывают от нас люди из IT-отдела. Например, как зайти на заблокированный сайт и не оставить следов, или как общаться в чате в реальном времени, не загружая для этого запрещенную программу.

Однако чтобы все было по-честному, мы обратились также к специалистам по безопасности, чтобы выяснить, чем мы рискуем, совершая эти обходные маневры.

Чтобы оценить риски, мы поговорили с тремя экспертами, которые зарабатывают на жизнь тем, что помогают IT-отделам составлять правила и отслеживать злоумышленников, которые норовят их нарушить. Это Джон Пиронти, главный стратег по информационным угрозам консалтинговой фирмы из Амстердама Getronics, специалист по информационной безопасности из компании PricewaterhouseCoopers Марк Лоубел и специалист по угрозам из компании-производителя защитного программного обеспечения McAfee Крейг Шмугар.

Итак, вот эти 10 секретов, которые скрывает от вас ваш IT-отдел, и опасности, связанные с ними, а также советы, как защитить себя и не потерять работу, когда вы будете применять их на практике.

1. Как отправлять гигантские файлы

Компании могут ограничивать объем данных, которые их сотрудники могут отправлять по почте, по одной простой причине: они хотят избежать перегрузки серверов, которая замедлит их работу. А обращение к руководству с просьбой увеличить ваш лимит на отправляемые файлы может оказаться весьма муторным процессом.

Риск: Поскольку эти сервисные сайты отправляют ваши файлы по интернету, они находятся за пределами контроля компании. Это облегчает задачу коварным хакерам, которые могут перехватить эти файлы в пути.

Как защитить себя: У некоторых из этих сайтов репутация лучше, чем у других. Например, YouSendIt — новая компания, которой руководит бывший глава Adobe Systems и которая финансируется хорошо известными венчурными компаниями. Другие такие сайты предлагают мало сведений о себе и поэтому с большей вероятностью могут проделать брешь в системе безопасности, чем могут воспользоваться хакеры, чтобы похитить вашу информацию.

Если владельцы сайта не очевидны, есть другие ориентиры, по которым можно его оценить. Ищите значки безопасности — в Internet Explorer такой значок выглядит как маленький замочек в нижней части экрана, — которые означают, что данный сайт использует систему кодирования для защиты конфиденциальности информации от посетителей.

2. Как использовать программное обеспечение, которое ваша компания запрещает загружать

Проблема: Многие компании требуют, чтобы сотрудники, прежде чем загружать программы, получали разрешение от IT-отдела. Однако это может быть проблематично, если вы хотите загрузить программу, которую парни из IT занесли в черный список.

Обходной маневр: Существует два легких способа решить эту проблему: найти альтернативу этой программе в интернете или принести программу на внешнем носителе.

Риск: Использование онлайновых сервисов может создать чрезмерную нагрузку для ресурсов компании. А программы на внешних носителях, создают угрозу безопасности. Люди из IT предпочитают держать под контролем программное обеспечение, используемое сотрудниками, чтобы в случае появления вируса или другой проблемы, они могли легко все починить. Если вы приносите программы с собой, степень их контроля снижается.

Надо помнить еще об одном: некоторые менее надежные программы, в особенности программы для обмена файлами, могут быть снабжены шпионским ПО.

Как защитить себя: Если вы приносите программу на внешнем носителе, говорит Лоубел, по крайней мере измените настройки антивирусной программы на вашем рабочем компьютере, чтобы он просканировал устройство на предмет потенциальной угрозы. Это нетрудно сделать, выйдя в меню «настройки» или «опции». Точно так же, если вы пользуетесь файло-обменниками, настройте их так, чтобы другие не могли получить доступ к вашим файлам, тоже через «настройки» или «опции».

3. Как заходить на сайты, заблокированные вашей компанией

Проблема: Компании часто перекрывают своим сотрудникам доступ на определенные сайты — от действительно непристойных (порно-сайты) и вероятно не самых добропорядочных (сайты с азартными играми) до практически невинных (сайты с электронной почтой).

Риск: Если вы пользуетесь прокси-сайтом для просмотра почты или видео-файлов с YouTube, основная опасность, это что вас застукает начальство. Но есть и более серьезные угрозы, связанные с безопасностью. Иногда плохие парни, которые подвизаются в интернете, покупают адреса сайтов, одной-двумя буквами отличающихся от адресов популярных сайтов, и используют их для заражения вирусами компьютеров посетителей, предостерегает Лоубел. Часто компании блокируют и эти сайты — но если вы будете пользоваться прокси, вы окажетесь беззащитны перед ними.

Как защитить себя: Не превращайте использование прокси-сайтов в привычку. Прибегайте к этому способу только для выхода на определенные сайты, доступ на которые ваша компания закрыла в целях повышения продуктивности — например, YouTube. И поаккуратнее с орфографией.

4. Как замести следы на корпоративном ноутбуке

Проблема: Если вы используете принадлежащей компании ноутбук для работы из дома, весьма вероятно, что вы используете его в личных целях: организуете семейный отпуск, закупаете книги для чтения на пляже, составляете фото-альбомы в интернете, и так далее. Многие компании оставляют за собой право отслеживать все, что вы делаете на этом компьютере, потому что технически он является собственностью компании. Что же будет, если. эээ. ваш друг случайно забредет на порно-сайт или будет искать в интернете лекарство от какой-нибудь постыдной болезни?

Обходной маневр: Последние версии браузеров Internet Explorer и Firefox позволяют замести следы. В IE7 выберите Tools, потом Delete Browsing History. Здесь вы сможете либо стереть всю историю своих посещений, выбрав Delete All, либо выбрать несколько ссылок, которые вы хотите стереть. В Firefox просто нажмите Ctrl-Shift-Del или нажмите на Clear Private Data в меню Tools.

Риск: Даже если вы почистите свою историю, свободный интернет-серфинг все равно ставит вас под угрозу. Вы можете непреднамеренно подцепить на каком-нибудь сомнительном сайте шпионское ПО или создать своим поведением юридические проблемы для босса. Если вас поймают, в лучшем случае вам грозит неловкая ситуация, а в худшем — вы рискуете лишиться работы.

Как защитить себя: Как можно чаще подчищайте свои личные данные. Еще лучше не используйте рабочий компьютер ни для чего, о чем вы не хотели бы ставить в известность свое начальство.

5. Как найти рабочие документы из дома

Проблема: Вы доделываете свою работу поздно вечером или в выходные — но документ, который вам нужен, остался на офисном компьютере.

Обходной маневр: Google, Microsoft, Yahoo и IAC/InterActiveCorp предлагают ПО для быстрого поиска документов на рабочем столе компьютера. Кроме того, некоторые из них позволяют с одного компьютера искать документы, сохраненные на рабочем столе другого. Как это работает? Компания-поисковик сохраняет копии ваших документов на своем сервере. Таким образом она можете сканировать эти копии, когда вы осуществляете удаленный поиск.

Риск: Специалисты по корпоративным технологиям воображают катастрофический сценарий: вы сохранили на своем рабочем компьютере крайне секретную финансовую информацию. Установили программу для доступа к этим файлам со своего личного ноутбука. А потом ноутбук потерялся. Ай-ай-ай.

Кроме того, эксперты обнаружили в программе Google для поиска по компьютерам уязвимые места, благодаря которым хакеры могут заставить пользователя предоставить им доступ к файлам, говорит Шмугар из McAfee. (После этого эти проблемные места были исправлены, но там могут оказаться и другие, говорит он.)

Как защитить себя: Если на вашем рабочем компьютере есть файлы, которые не должны ни при каких обстоятельствах оказаться в широком доступе, попросите системного администратора из IT помочь вам установить Google Desktop таким образом, чтобы избежать утечек.

6. Как хранить рабочие файлы в онлайне

Проблема: Помимо поиска на рабочем столе большинство людей, которым часто приходится работать из дома, нашли собственное решение. Они сохраняют рабочие файлы на портативных устройствах или в сети компании, откуда потом забирают их удаленно. Но портативные устройства могут быть слишком громоздкими, а связь с рабочей сетью бывает медленной и ненадежной.

Риск: Плохие парни могут украсть ваш пароль для одного из этих сайтов и заграбастать копии секретных материалов вашей компании.

Как себя защитить: Когда вы собираетесь сохранить в интернете тот или иной файл, спросите себя, что будет, если он окажется в широком доступе или попадет в руки главе компании, являющейся вашим основным конкурентом. Если ничего страшного не произойдет, то продолжайте.

7. Как сохранить тайну личной переписки

Проблема: Многие компании имеют возможность отслеживать электронные письма сотрудников как на рабочем адресе, так и на других электронных адресах, а также общение по ICQ.

Обходной маневр: Когда вы отправляете электронные письма со своего личного электронного ящика или с рабочей почты, вы можете их закодировать так, чтобы их мог прочитать только адресат. В Microsoft Outlook кликните на Tools, потом Options и выберите строку Security.

Сюда вы можете ввести пароль, и никто не сможет открыть письмо, не зная этого пароля. (Людям, которым эти письма предназначены, вы, разумеется, должны сообщить этот пароль заранее.)

Чтобы закодировать свое общение в реальном времени, воспользуйтесь службой Trillian от Cerulean Studios, которая позволяет работать с AOL Instant Messenger, Yahoo Messenger и другими программами общения в реальном времени и помогают кодировать разговоры таким образом, чтобы никто посторонний не мог их прочитать.

Риск: Основная причина, по которой компании отслеживают электронную переписку сотрудников, это чтобы поймать тех, кто передает конфиденциальную информацию. Прибегая ко всем вышеперечисленным уловкам, вы можете спровоцировать ложную тревогу, и усложнить сотрудникам отдела IT борьбу с реальной угрозой.

Как защитить себя: Пользуйтесь описанными методами только время от времени, а не используйте их по умолчанию.

8. Как получить удаленный доступ к рабочей почте, если ваша компания не хочет разоряться на КПК

Проблема: Всем, у кого нет КПК, знакомо это чувство: вы пошли в ресторан пообедать или выпить пива после работы, и вот все полезли в карманы за своими КПК, и только вы в одиночестве вынуждены покачивать в руке стакан.

Обходной маневр: Вы тоже можете поддерживать связь с рабочей почтой, используя различные мобильные устройства. Просто настройте свою рабочую почту так, чтобы письма пересылались вам на личный электронный адрес.

В Microsoft Outlook вы можете сделать это, нажав на правую кнопку мыши при работе с любым письмом, выбрав «Создать правило» и попросив пересылать вам все письма на другой адрес. Потом настройте свой мобильный телефон так, чтобы проверять с его помощью электронную почту, следуя инструкциям от своего провайдера (это та компания, которая посылает вам счета за телефон).

Риск: Теперь хакеры могут взломать не только ваш компьютер, но и ваш телефон.

Как защитить себя: Существует «правильный» способ получить доступ к рабочей почте с помощью различных персональных мобильных устройств, взяв пароль и другую информацию в отделе IT.

9. Как получить доступ к личной почте с рабочего КПК

Проблема: Если ваша компания предоставила вам КПК, вы, вероятно, сталкиваетесь с противоположной проблемой. Вы хотите проверять свою личную почту так же легко, как рабочую.

Обходной маневр: Обратите внимание на раздел «Настройки» своего персонального почтового ящика и убедитесь, что у вас активирован POP (почтовый протокол), используемый для получения почты через другие адреса. Потом зайдите на сайт своего провайдера услуг для КПК BlackBerry. Нажмите на кнопку «Профиль», найдите там раздел Email Accounts («почтовые ящики») и выберите Other Email Accounts («другие почтовые ящики»). Потом нажмите на Add Account («добавить ящик») и введите информацию о своем персональном электронном адресе. Теперь ваша личная почта будет приходить туда же, куда и корпоративная.

Риск: Ваша компания, вероятно, использует целый арсенал средств для обеспечения безопасности и борьбы с вирусами и шпионскими программами. Когда вы получаете на BlackBerry личную почту, она приходит, минуя эти защитные барьеры. Это означает, что шпионский софт или вирусы могут проникнуть в ваш КПК через личную почту, говорит Шмугар из McAfee.

Что еще хуже, говорит он, когда вы подключите BlackBerry к своему рабочему компьютеру, существует вероятность, что этот шпионский софт перенесется на жесткий диск.

Как защитить себя: Скрестите пальцы и уповайте на то, что ваш провайдер электронной почты делает все, что от него зависит, для защиты от вирусов и шпионского ПО (возможно, так оно и есть).

10. Как сделать вид, что вы работаете

Проблема: Вы заняты жизненно важным поиском в интернете, и вдруг у вас за спиной появляется начальник. Ваши действия?

Риск: Хорошая новость: в том, что касается безопасности компании, это ничем не грозит.

Обход блокировок и ограничений операторов

- Имеется в наличии "Устройство" - донор (название/наличие рут/какая ОС/тариф)

- Раздача ведется на "Устройство(а)" (ПК, смартфон, планшет, smart tv и др.)

- IMEI - уникальный номер, использующийся для идентификации в сети телефонов, спутниковых телефонов, модемов и другого оборудования, использующего сим-карту для подключения. Представляет из себя последовательность из 15 или 17 цифр. Может быть изменен.

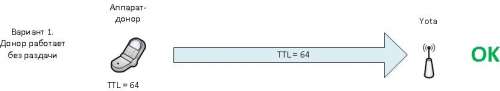

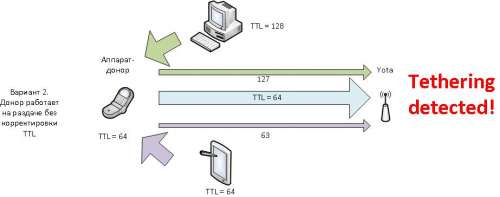

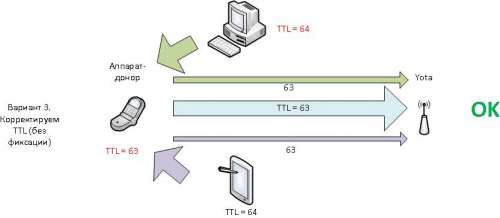

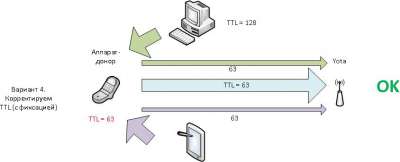

- TTL - параметр, определяющий время жизни каждого пакета, или же число прыжков между маршрутизаторами, которое пакет может пройти. Каждый проход через маршрутизатор снижает значение на 1. При значении 0 пакет уничтожается. Значение может быть изменено в диапазон от 1 до 255.

DPI - специальная технология накопления статистики проходящего трафика, позволяющая анализировать, фильтровать, блокировать трафик. В рамках заданной темы DPI опасен тем, что несмотря на смененные emei, измененные ttl, с легкостью определяет раздаваемый трафик, p2p-трафик, после чего происходит блокировки трафика или искусственное замедление скорости. - VPN - виртуальная частная сеть, набор технологий, реализующих так называемый туннель, по которому весь наш трафик идет из точки А в точку Б. В нашем случае полезен тем, что весь трафик шифруется, за счет чего DPI технологии провайдера не видят, какой трафик мы передаем (читайте: спокойно раздаем интернет; торренты работают)

-

Самый главный из них - TTL. Как я писал выше, каждый скачек пакета через маршрутизатор уменьшает значение ttl на 1, поэтому, когда с одного устройства приходят пакеты с разными значениями ttl, это означает раздачу трафика (ваш модем, роутер, планшет и т.д. при раздаче считаются маршрутизатором, имея свой IP)

-

О: Вам необходимо сменить IMEI от смартфона или лучше от Виндофона с поддержкой 4G.

-

О: Способ смены можно найти в теме своего устройства, а IMEI взять тут.

-

О: Для этого необходимо зафиксировать ttl на раздающем(доноре) или менять ttl на принимающих устройствах.

-

О: Способ смены ttl можно найти в теме своего устройства, а на что лучше сменить - читаем ниже

-

О: Необходимо настроить VPN или другие сервисы по шифрованию трафика.

-

О: Заходим в раздел Инструкции и решения для обхода блокировки p2p-трафика.

Чтобы сработала команда: iptables -t mangle -A POSTROUTING -j TTL --ttl-set 64 необходимо наличие пакетов: iptables-mod-ipopt installed и kmod-ipt-ipopt

Подборка решений для различных моделей модемов

Через терминал набрать sysctl -w net.inet.ip.ttl=65

Дабы не вызывать подозрений, изменять IMEI желательно на IMEI от Windows Phone (Важно! Изменять на IMEI от Windows Phone нужно только в том случае, если раздача ведется на ПК с ОС Windows или XBOX. Во всех других случаях нужно менять на IMEI от телефона на Android. Внимание! Если вы взяли IMEI от Windows Phone, фиксировать TTL нужно на значение 128, если IMEI от телефона Android, то фиксировать нужно на значении 64! )

В основном, инструкции по смене IMEI есть в темах большинства устройств, но если нет, идем сюда Хочу сменить IMEI (полезно изучить всем)

Проверить свежесгенерированный IMEI на реальное существование можно здесь

Инструкции и решения для обхода блокировки p2p-трафика С тем, что такое DPI, кратко вы можете ознакомиться здесь. Более подробно можно прочитать тут. Далее будут представлены инструменты для разных платформ.Отлично работающая программа, позволяющая обходить большинство известных систем DPI, как пассивного типа, так и активного.

Описание и инструкция по настройке

Последнюю версию всегда можно скачать здесь Еще одна утилита активного обхода DPI с графическим интерфейсом, использующая для обхода локальный прокси-сервер на вашем ПК.

Описание и настройка

WIKI по PowerTunnel

Последняя версия всегда здесь Аналог GoodbyeDPI под любые Linux системы с systemd, а так же под OpenWRT.

Описание, настройка и установка

А еще от всего сообщества,да и от всех пользователей модемов и роутеров в мире(и это не преувеличение) хочу поблагодарить Рустама(RUST3028) за весь его труд,мне не хватит жизни чтобы все перечислить.

Спасибо Рустам и всего Вам наилучшего. Куратор темы - Kodekc. По вопросам наполнения шапки обращайтесь в QMS

Активность в теме Обход ограничений раздачи мобильного интернета YOTA

2. В теме не обсуждаются:

-другие операторы

-вопросы по конкретным устройствам, в частности - модемам и роутерам. Ищите тематические форумы и задавайте вопросы там

3. Большая просьба не флудить в теме, рассказывая "а вот у меня. ". Если очень сильно хотите поделиться опытом - указывайте подробно устройства, механизм обхода ограничений, что произошло и т.д. Кураторы и модераторы оставляют за собой право удалять посты, которые кажутся им флудом, без объяснения причин.

4. Обратите внимание на верхнюю часть шапки: Yota как оператор, торренты и VPN обсуждаются в других темах, имейте это в виду.

5. В 3G практически везде шейпится медиаконтент. Это значит, что Speedtest будет показывать удовлетворительную/запредельную скорость, но YouTube вы сможете смотреть в минимальном качестве. Обходить только с помощью VPN. Опираясь на существующие тарифы, весь трафик и наблюдение за ним разбиты на три группы: модем, планшет, смартфон.

В настоящий момент ограничение раздачи присутствует только на безлимитном тарифе для смартфона. Соответственно, во всех остальных случаях нет необходимости осуществлять какие-то дополнительные действия, интернет будет работать, в т.ч. при раздаче со смартфона до исчерпания пакета трафика. Инструменты и способы определения раздачи оператора Yota Практические шаги находятся под спойлерами ниже, здесь только теория

Вся информация актуальна для любого региона, т.к. анализ производится на крупных магистральных серверах, настройки которых идентичны и обновляются параллельно

- Первый и самый очевидный анализируемый параметр- TTL. Пакеты с разным ttl от одного устройства в одной сессии=раздача.

- IMEI. Так как используется тариф для смартфона- оператор ожидает увидеть именно его, и imei на раздающем устройстве должен быть от смартфона. Для дополнительной надежности можно выбрать imei от windows phone.

- Определение и анализ приложений/сервисов, которые пытаются получить доступ в сеть.

Большинство программ, приложений и сервисов, так или иначе имеющих возможность или требующих для своей работы доступ к сети, используют специфичные адреса/домены для своих запросов и/или имеют уникальные отличительные особенности структуры и состава пакетов передаваемых данных. Именно благодаря этому оператор имеет возможность, проанализировав траффик, сделать вывод о том, что происходит раздача. Например, соединение с игровыми серверами playstation или настольной версии продукта adobe явно не характерно для смартфона и срабатывает как триггер анализатора и детектора раздачи.

-использование VPN (плюс: возможность пользоваться любыми сервисами, не боясь детекта; минус: вероятно меньшая скорость соединения за счет шифрования, ограничений самого vpn сервера, а так же низкого приоритета такого трафика у оператора)

-использование firewall, разрешая доступ в сеть только браузерам/приложениям, не вызывающим подозрений (плюс: простота настройки, стабильность, минус: все специфичные приложения не имеют доступ к сети)

-использование файла hosts или аналогов (плюсов практически нет, надежность и стабильность непредсказуемы, в готовых списках много устаревших неактуальных записей)

IMEI нужно менять на IMEI от windows-фона. Таким образом трафик на windows-ресурсы с ПК не вызывает подозрений, так как примерно на те же ресурсы ходят и мобильные Windows-устройства.

Как сменить IMEI ищите в теме вашего устройства , можно так же заглянуть: Хочу сменить IMEI, сюда, сюда, сюда или сюда

Генераторы WIN IMEI: первый, второй, а так же IMEI генератор, в частности на Lumia

Если хотите в НЕпланшете тариф для планшета - берите IMEI, соответственно, от планшета: генератор IMEI от win планшета

Важно!

Сменить IMEI на iPad либо крайне проблематично, либо невозможно. Задавать в этой теме вопросы бессмысленно .

Т. к. Xposed умеет только изменять все, что в пределах виртуальной машины Android, то смена IMEI модулем Xposed - есть ничто иное, как фикция. Модуль просто подменяет IMEI программам, которые запрашивают его. При этом, к оператору уходит обычный IMEI, т. к. сеть работает на гораздо более низком уровне.

Несколько слов о смене IMEI на различных устройствах

Такое случается, и довольно часто. Многие интернет-провайдеры запрещают своим клиентам пользоваться торрентами.

Скорее всего для того, чтобы защитить себя от DMCA-уведомлений (Закон об авторском праве) и писем с угрозами от адвокатских контор. И также в соответствии с законами, запрещающими распространение торрентов.

Сегодня мы расскажем вам, как вычисляют и блокируют использование торрентов, а также о том, как обойти эту проблему.

Содержание

Дисклеймер: Мы в CactusVPN ни коим образом не поощряем нарушение авторских прав и использование торрентов. Тем не менее, мы понимаем, что многие люди получают доступ к нужной им информации (развлекательный контент, рабочие файлы, учебные пособия и т. д.) только благодаря торрентам.

Могут ли интернет-провайдеры вычислять торрент-трафик?

Зачастую это возможно, если вы используете устаревший торрент-клиент.

Но как бы ни шифровался, например, трафик Bittorrent, провайдер может выявить его по следующим признакам:

- Несколько одновременных потоков загрузки.

- Множественные TCP-подключения.

- Большая нагрузка на канал интернета.

Также может быть использована технология DPI (глубокий анализ пакетов) для анализа незашифрованных DNS-запросов. Так и обнаруживается использование торрентов.

Провайдер также может нанять специализированное агентство по мониторингу, которые будут выявлять IP-адреса провайдера среди сидов и пиров. То есть тех, кто скачивает и раздает торренты.

Блокирует ли провайдер торренты?

Самый простой способ узнать это – попробовать скачать что-нибудь на торрентах. Если у трекера достаточное количество сидов, но при этом скорость закачки крайне мала, скорее всего, провайдер блокирует торрент-трафик.

Попробуйте загрузить файл напрямую, одновременно c работающим торрент-клиентом. Если загрузка напрямую идет стабильнее и быстрее торрента, то проблема, скорее всего, на стороне провайдера.

Если вы не можете получить доступ к некоторым торрент-сайтам, то провайдер, скорее всего, блокирует и их.

В сети можно найти онлайн-инструменты, которые позволяют обнаружить блокировку провайдера, однако они давно не обновлялись и вряд ли будут хорошо работать.

Небольшая заметка

Порой проблема может быть не в провайдере, а в пирах, которые сами блокируют или ограничивают объём трафика. Подобное происходит если после загрузки контента вы его не раздаёте.

В таком случае следует увеличить максимальное количество пиров и/или подключений. И не забудьте проверить настройки пропускной способности торрент-клиента.

Если это не помогло, значит проблема кроется в провайдере интернета.

Как провайдер блокирует торренты?

У каждого провайдера свои методы, можно лишь строить догадки. Как правило, используются следующие методы:

- Ограничение доступа к торрент-сайтам при помощи DNS-фильтрации, блокировки IP или URL-адресов.

- Использование технологии DPI для анализа трафика и обрыва торрент-соединений.

- Блокировка портов BitTorrent (например, TCP-порты 6881-6889). , которое отбивает всякое желание пользоваться торрентами.

Как можно разблокировать торренты (7 способов)

Учитывая вышесказанное, позвольте рассказать о решениях, которые позволят вам свободно пользоваться торрентами. Некоторые, кстати, помогут и с доступом к заблокированным торрент-трекерам.

Список составлен по степени эффективности и удобства методов.

1. Использовать VPN

VPN-сервисы, такие как CactusVPN, – лучший способ наслаждаться торрентами и не беспокоиться о вмешательстве провайдера. Мы предлагаем услугу, которая позволяет «скрыть» ваш IP-адрес и применить сквозное шифрование. Как это работает?

- Вы подписываетесь на CactusVPN и используете VPN-приложения для подключения к одному из VPN-серверов.

- Приложение и сервер устанавливают между собой зашифрованное соединение. Шифрование и дешифрование происходит на конечных устройствах, а данные доступны только приложению и серверу.

- При открытии торрент-сайта запросы на подключение маршрутизируются через серверы CactusVPN. Связь с сайтом осуществляется через IP-адрес сервера.

- Таким образом, правила фаервола провайдера игнорируются, так как применены они к другому IP-адресу.

С помощью VPN можно получить доступ к торрент-трекерам и трафику, а также избежать ограничений полосы пропускания провайдером. А так как весь трафик зашифрован, провайдер ничего не узнает.

Ищете надёжный VPN?

Попробуйте CactusVPN – мы предлагаем высокоскоростные серверы с поддержкой торрентов и неограниченной пропускной способностью. Серверы имеют поддержку протоколов IKEv2 и L2TP/IPsec и обеспечивают стабильно высокую скорость.

А в случае обрыва VPN-соединения вам поможет опция Kill Switch, которая работает как на общесистемном уровне, так и на уровне приложения. И не нужно беспокоиться о том, что провайдер поймает вас с поличным.

Специальное предложение! Получите CactusVPN за 2.7$ в месяц!

И как только вы станете клиентом CactusVPN, у вас будет 30-дневная гарантия возврата денег.

2. Использовать прокси

Прокси-сервер скрывает ваш IP-адрес так же, как VPN. Он точно поможет разблокировать торрент-трекеры.

Однако не все прокси умеют разблокировать торрент-трафик.

Потому что многие из них не используют шифрование. Даже в тех случаях, когда оно используется, оно недостаточно надёжно, что делает его уязвимым для технологии DPI.

Но вместо того, чтобы платить больше и мучаться с неудобным интерфейсом, почему бы не воспользоваться услугами VPN-провайдера, чьи серверы дублируются прокси? В CactusVPN вы можете использовать безопасные VPN-серверы в качестве прокси без дополнительной платы.

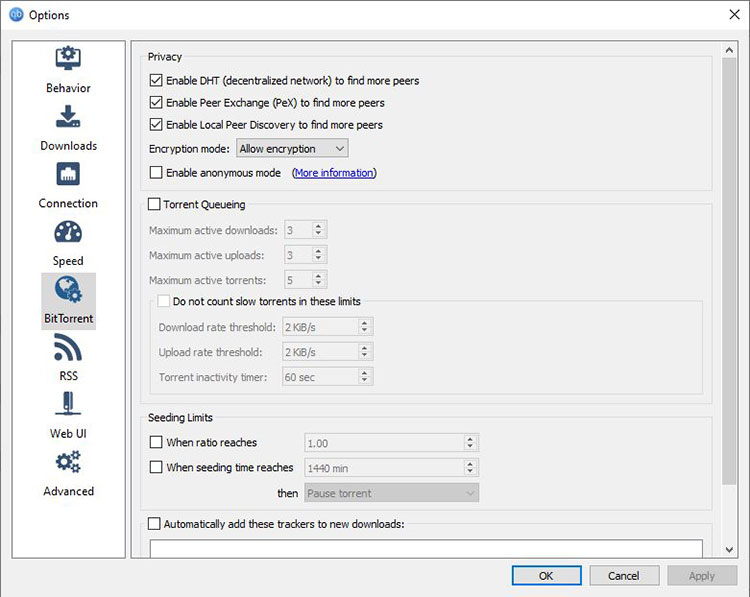

3. Зашифровать протокол

Если вы не хотите использовать VPN, можно воспользоваться встроенным в торрент-клиент шифрованием. Обычно необходимые настройки можно найти в разделе: Инструменты > Настройки > BitTorrent .Так можно настроить режим шифрования используемого торрент-клиента. Чтобы включить шифрование, необходимо выбрать один из следующих вариантов: Разрешить шифрование или Требовать шифрование.

Важно отметить, что у данного решения есть определённые недостатки:

4. Использовать порт 80

Чтобы настроить торрент-клиент на использование данного порта, обычно достаточно перейти в раздел Инструменты > Настройки > Подключение. Укажите 80 в поле порта, и отключите UPnP вместе с NAT-PMP.

Можно попробовать найти и другие порты, которые провайдер не заблокировал.

5. Использовать мобильный интернет

Существует два варианта:

- Задействовать мобильный интернет на смартфоне или планшете для загрузки торрентов. Мобильный телефон использует отличную от провайдера сеть, поэтому там нет блокировки торрентов (если только мобильный провайдер не решил запретить их использовать). Затем просто перенесите загруженный контент на основное устройство. начните загрузку торрента, а затем подключитесь обратно к сети вашего интернет-провайдера. Торрент-клиент продолжит загрузку в обычном режиме. Но это сработает, только если провайдер использует фаервол с базовой настройкой блокировки.

6. Использовать Seedbox

Прежде чем вы спросите, нет, бесплатных Seedbox не бывает. Владельцы VPS платят за аренду серверов, и им нужно как-то зарабатывать деньги. Бесплатный Seedbox, скорее всего, окажется пустышкой и/или заразит ваш ПК вредоносным ПО.

7. Использовать Anomos

Стоит отметить, сайт Anomos больше не работает, поэтому он и в конце списка. Чтобы воспользоваться сервисом, необходимо скачать приложение со стороннего сайта или с SourceForge.

Сам Anomos – это нечто наподобие торрент-клиента со сквозным шифрованием. Поскольку он написан на Python, его пользовательский интерфейс довольно удобный, и к нему легко привыкнуть.

Однако существуют определённые неудобства.

- Проект, скорее всего, уже не поддерживается разработчиками и заброшен. Так что, не удивляйтесь постоянным багам и зависающему приложению.

- Anomos может открывать лишь файлы с расширением .atorrent. Придётся либо искать их, либо конвертировать обычные торрент-файлы в этот формат.

Использование обычного торрент-клиента вместе с VPN звучит гораздо удобнее, чем Anomos.

Поможет ли Tor, если провайдер блокирует Utorrent?

В теории, да. Tor – это анонимная сеть, которая скрывает ваш IP-адрес и шифрует трафик. Принцип схож с VPN, но в отличие от последнего, он шифрует трафик несколько раз.

Звучит неплохо, но есть проблема – использование торрентов через Tor не очень безопасно. Об этом заявляют сами разработчики, и призывают людей не делать этого. Использование этой сети нарушает конфиденциальность вашего веб-трафика. И торрент-клиент в конечном итоге может проигнорировать сеть Tor.

А ещё Tor не очень подходит для загрузки торрентов из-за ограниченной скорости. В сети Tor более 2 млн пользователей и лишь 6 тыс. серверов. Соответственно, скачать торренты размером 60 ГБ в краткие сроки просто нереально. Не говоря о том, что из-за вас сеть будет работать ещё медленнее.

Если вы проверите скорость работы Tor, то увидите, что загрузка файла в 1 Мб занимает в среднем около пяти секунд. Получается скорость загрузки ниже 1 Мб/сек, что недостаточно для работы с большими файлами.

Мы имеем дело со скоростью в мегабайты в секунду. Поскольку среднее время скачивания файла размером 1 Мб составляет пять секунд, значит, скорость загрузки 0,2 МБ/сек (или 2 Мбит/сек), что ещё хуже.

Получается Tor совсем не подходит для торрентов. намного лучше использовать VPN или Seedbox.

Избавит ли смена DNS от проблем с блокировкой торрентов?

Если провайдер использует DNS-фильтрацию для блокировки доступа к торрентам-сайтам – то можно поменять DNS. И ваши DNS-запросы будут проходить через другой DNS-сервер, не принадлежащий вашему провайдеру.

Для этого рекомендуется использовать следующие настройки:

-

: 208.67.222.222 и 208.67.220.220. : 8.8.8.8 и 8.8.4.4. : 1.1.1.1.

Однако изменение DNS не помешает провайдеру блокировать торрент-трафик напрямую.

Да, изменив DNS, вы получаете доступ к торрент-трекерам, но провайдер может использовать технологию DPI для просмотра незашифрованных DNS-запросов, даже если вы используете сторонний DNS-сервер.

Блокирует ли ваш провайдер торренты?

Как вы решаете эту проблему? Используете VPN или иные решения, предложенные в статье? А может у вас на примете есть другие методы? Если они работают, то, пожалуйста, расскажите о них в комментариях.

Читайте также: