Как отключить firewall cisco

Обновлено: 05.07.2024

Войти

Авторизуясь в LiveJournal с помощью стороннего сервиса вы принимаете условия Пользовательского соглашения LiveJournal

Cisco IOS firewall (Брандмауэр на Cisco)

Cisco IOS firewall, он же CBAC, ZBF – это брандмауэр, реализованный средствами операционной системы Cisco IOS на маршрутизаторах ISR. Даже многие бывалые Цискачи не знают об этой функции, подразумевая под фаерволлом только ASA. Принцип его работы абсолютно такой же, как и на ASA, особенно если выбран вариант настройки ZBF. Но он мне не слишком нравится, т.к. для настройки всего лишь на одном интерфейсе, конфигурация получается громоздкая и сложная.

Для этого прописываем общие настройки фаерволла. Далее создаём правило инспекции *USHT*, где отдельно пропишем протоколы, которые мы будем пропускать через фаерволл, с указанием таймеров неактивности. Т.к. список протоколов может быть очень большой, то необходимо создать общесетевые строчки вида ip inspect name *USHT* tcp/udp. Указание параметра router-traffic позволяет инспектировать не только транзитные пакеты, но и пакеты, порождённые маршрутизатором. Иначе такие службы как Ping и DNS работать не будут. Далее подвешиваем правило на выходной недоверенный интерфейс, а на его вход вешаем глобально запрещающий лист доступа. Теперь маршрутизатор будет проверять на валидность по алгоритму SPI все соединения, и удалять их по истечении тайм-аутов. Если входящий траффик не совпал с записью SPI таблицы, то он проверяется входным листом доступа CBAC, а он блокирует весь траффик, т.е. блокирует весь остальной нелегитимный траффик. Дополнительно маршрутизаторы позволяют задавить тайм-ауты для таблицы NAT трансляций. Установите соответствующие значения на пару секунд больше, чем на брандмауэре.

Но всё же у CBAC есть недостатки: он работает медленнее, чем на ASA; сильнее нагружает процессор и очень не любит фрагментированные сессии, из-за чего маршрутизатор уходит в глубокий DoS.

ip inspect max-incomplete low 180

ip inspect max-incomplete high 250

ip inspect udp idle-time 10

ip inspect dns-timeout 2

ip inspect tcp idle-time 120

ip inspect tcp finwait-time 3

ip inspect tcp synwait-time 7

ip inspect tcp block-non-session

ip inspect tcp reassembly queue length 256

ip inspect tcp reassembly timeout 4

ip inspect tcp reassembly memory limit 4096

ip inspect name *USHT* tcp timeout 120

ip inspect name *USHT* udp router-traffic timeout 10

ip inspect name *USHT* icmp router-traffic timeout 5

ip inspect name *USHT* fragment maximum 200 timeout 5

ip inspect name *USHT* ftp timeout 60

ip inspect name *USHT* dns timeout 5

ip inspect name *USHT* tftp timeout 60

ip inspect name *USHT* ftps timeout 60

ip inspect name *USHT* smtp timeout 30

ip inspect name *USHT* ntp timeout 5

ip inspect name *USHT* telnet timeout 60

ip inspect name *USHT* echo timeout 5

ip inspect name *USHT* bittorrent

ip inspect name *USHT* telnets

ip inspect name *USHT* who

ip inspect name *USHT* appleqtc

ip inspect name *USHT* daytime

ip access-group CBAC in

ip inspect *USHT* out

ip virtual-reassembly in max-fragments 24 max-reassemblies 20

ip access-list extended CBAC

deny ip any any fragments

deny ip any any

ip nat translation timeout 140

ip nat translation tcp-timeout 123

ip nat translation udp-timeout 13

ip nat translation finrst-timeout 6

ip nat translation syn-timeout 10

ip nat translation dns-timeout 3

ip nat translation icmp-timeout 3

Данный образец конфигурации работает для небольшого офиса, подключенного напрямую к Интернету. При этом предполагается, что система доменных имен (DNS), простой протокол передачи почты (SMTP) и веб-службы предоставлены удаленной системой, запущенной на сервере поставщика услуг Интернета (ISP). Внутри сети имеется только два интерфейса и отсутствуют службы. Это делает сеть простой по конфигурации межсетевого экрана. Нет ведения журнала, потому что нет доступного узла, предоставляющего службы ведения журнала.

Для получения информации о настройке маршрутизатора с тремя интерфейсами без поддержки NAT с использованием межсетевого экрана Cisco IOS® Firewall см. Настройка межсетевого экрана Cisco IOS Firewall для маршрутизатора с тремя интерфейсами без поддержки NAT.

Для получения информации о настройке маршрутизатора с двумя интерфейсами без поддержки NAT с использованием межсетевого экрана Cisco IOS Firewall см. Настройка межсетевого экрана Cisco IOS Firewall для маршрутизатора с двумя интерфейсами без поддержки NAT.

Предварительные условия

Требования

Для данного документа нет особых требований.

Используемые компоненты

Сведения, содержащиеся в данном документе, касаются следующих версий программного и аппаратного обеспечения:

Cisco IOS Software Release 12.2

Маршрутизатор Cisco 3640

Данные для документа были получены в специально созданных лабораторных условиях. При написании данного документа использовались только устройства с чистой (заданной по умолчанию) конфигурацией. При работе в действующей сети необходимо изучить все возможные последствия каждой команды.

Условные обозначения

Для получения подробной информации о применяемых в документе обозначениях см. Условные обозначения, используемые в технической документации Cisco.

Общие сведения

Поскольку данная конфигурация использует только входные списки доступа, она поддерживает антиспуфинг и фильтрацию трафика в одном и том же списке доступа (101). Данная конфигурация работает только для двухпортового маршрутизатора. Ethernet 1 является "внутренней" сетью. Serial 0 является внешним интерфейсом. Список доступа (112) в Serial 0 показывает использование трансляции сетевых адресов (NAT) глобальных IP-адресов (150.150.150.x), как мест назначения.

Настройка

В данном разделе приводятся сведения о настройке функций, описанных в данном документе.

Схема сети

В этом документе использованы параметры данной сети.

Конфигурация

В данном документе используется следующая конфигурация.

Проверка

В этом разделе приведена информация, используемая для проверки конфигурации.

show version — отображение информации о текущей загруженной версии программного обеспечения с информацией об оборудовании и устройстве.

debug ip nat — отображение данных о пакетах IP, преобразованных с помощью функции IP NAT.

show ip nat translations — отображение активных трансляций NAT.

show log — отображение информации системного журнала.

show ip access-list — отображение содержимого всех текущих списков доступа IP.

show ip inspect session — отображение существующих сессий, отслеживаемых и проверяемых межсетевым экраном Cisco IOS Firewall.

В данном примере показаны выходные данные команды show version.

Прежде всего, проверьте корректную работу NAT с помощью команд debug ip nat и show ip nat translations как показано в выходных данных.

Без добавления оператора ip inspect убедитесь, что все списки доступа работают должным образом. Команда deny ip any any с ключевым словом log помогут выяснить, какие пакеты заблокированы.

В этом случае, это ответный трафик Telnet-сессии из 172.16.150.2 от 10.0.0.1 (преобразован в 172.16.150.4).

В данном примере показаны выходные данные команды show log.

Чтобы просмотреть, сколько пакетов соответствуют списку доступа, используйте команду show ip access-lists.

После добавления оператора ip inspect эта строка будет добавлена в список доступа для разрешения данной Telnet-сессии:

Чтобы просмотреть соединения текущих сессий, установленные через межсетевой экран, можно использовать команду show ip inspect session.

Со временем (на более "продвинутом" уровне) можно также включить команду debug ip inspect tcp.

Поиск и устранение неполадок

Если соединение не работает после настройки межсетевого экрана IOS для маршрутизатора, убедитесь, что для интерфейса включена команда проверки ip inspect (name defined) in or out. В данной конфигурации ip inspect ethernetin in применена к интерфейсу Ethernet0/0.

Брандмауэр на маршрутизаторе обеспечивает нам безопасность, но также блокирует порты, поэтому некоторые приложения или игры, которые используют сеть, могут работать не так, как должны. Мы можем использовать настройки маршрутизатора, чтобы отключить брандмауэр во всей сети (если у него есть такая возможность) или выставить один компьютер полностью за пределами защиты брандмауэра и оставить все остальное без изменений.

Конечно, лучшим решением, когда речь заходит о самих портах, является просто перенаправление соответствующих записей на ваш внутренний IP-адрес. Однако, если вы не хотите перенаправлять порты каждый раз, и вам не нужна защита от программного обеспечения маршрутизатора, вы можете полностью отключить брандмауэр. Есть два способа сделать это.

Однако, прежде чем мы дойдем до них, вы должны сначала войти в маршрутизатор. Для этого вам необходимо найти IP-адрес маршрутизатора, а также узнать, что такое данные вашего входа. Если вы не знаете, как это сделать, мы приглашаем вас в наш путеводитель по как проверить IP-адрес маршрутизатора и пароль для входа в систему.

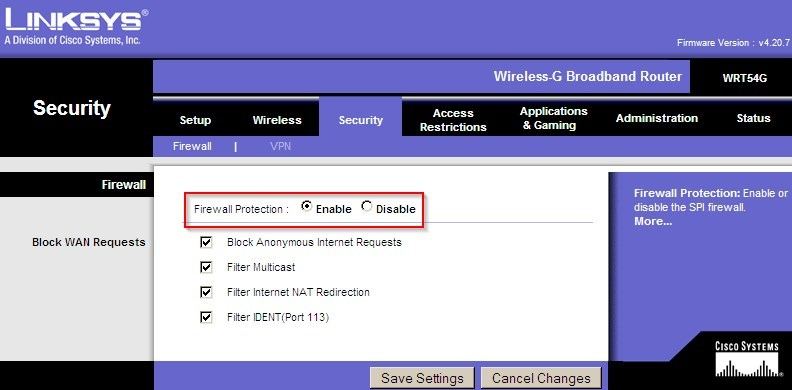

Чтобы проверить, есть ли у нас эта функция, найдите настройки брандмауэра на маршрутизаторе. Они могут быть расположены в разных местах, в зависимости от производителя и модели. Обычно мы должны сначала проверить все разделы, связанные с сетевой безопасностью (Security) или расширенными сетевыми настройками (Advanced Network Settings). Например, в большой части маршрутизаторов Linksys этот параметр можно найти на вкладке «Безопасность> Брандмауэр».

Теперь нам нужно найти вариант, ответственный за отключение брандмауэра, например, «Защита брандмауэра». Мы меняем значение с «Включить» на «Отключить» и готово. Мы сохраняем изменения с помощью кнопки «Сохранить». Возможно, потребуется перезапустить маршрутизатор.

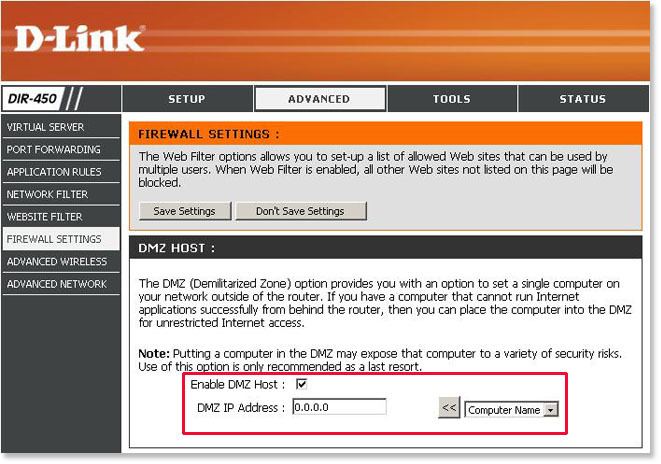

Второй способ заключается в том, чтобы полностью вывести один компьютер из сети из брандмауэра, используя функцию DMZ (так называемая демилитаризованная область). Это решение настолько хорошо, что мы выпускаем только один компьютер, а остальная часть сети по-прежнему находится под защитой по умолчанию.

Мы заходим на ваш маршрутизатор, а затем переходим к расширенным сетевым настройкам. Здесь, опять же, нам нужно немного поработать над собой или просмотреть документацию маршрутизатора, потому что каждый производитель предлагает различное программное обеспечение. Например, в маршрутизаторе D-Link параметр DMZ можно найти в разделе «Дополнительно> Настройки брандмауэра».

Выберите функцию «DMZ Host», а затем введите IP-адрес компьютера в сети, который будет закрыт этой зоной. Мы можем одновременно установить только один компьютер в зоне DMZ.

Вы не знаете, что такое сетевой IP-адрес и как его найти? Это не имеет значения, проверьте наши руководство по проверке вашей сети и внешнего IP-адреса.

После ввода вашего IP-адреса мы сохраняем изменения и перезапускаем маршрутизатор. Теперь компьютер, указанный в зоне DMZ, будет полностью недоступен брандмауэру, порты не будут заблокированы и возможен открытый доступ, например, ко всем функциям сетевой игры (настройка серверов и т. Д.).

Базовые команды конфигурации Cisco ASA и PIX Firewall

В данном документе мы рассмотрим базовые команды устройств защиты Cisco ASA и PIX фаервола, необходимые для работоспособности данных устройств. Знакомство с тюнингом устройств защиты от Cisco мы начнем с тех минимальных команд, которые необходимы для начала работы. Это: hostname, interface, nat-control, nat, global, route, а также nameif, security-level, ip address.

Hostname

В сети с большим многообразием сетевого оборудования семейства кошачих есть смысл давать уникальные имена данным устройствам. Для этого существует интуитивно понятная команда hostname. Имя может иметь до 63 буквенно-числовых символов в верхнем и нижнем регистрах.

Interface

Надо помнить, что по умолчанию интерфейсы выключены, поэтому не забываем их включать командой no shutdown.

Команда interface имеет следующий синтаксис:

Nameif

Эта команда дает имя интерфейсу на устройстве защиты. По умолчанию первые два интерфейса имеют имена inside и outside. Команда имеет следующий синтаксис:

IP address

Любому из интерфейсов устройства защиты вы можете присвоить ip адрес. Если при задании ip адреса вы допустите ошибку, просто введите команду заново. Командой clear configure ip сбрасываются ip адреса на всех интерфейсах. Командой ip address также задается резервный адрес в конфигурации файловера (failover)

ip address ip_address [mask] [standby ip_address]

Также возможно динамическое назначение адреса интерфейсу Cisco ASA (PIX фаервола) средствами DHCP. В этом случае устройство выступает в качестве DHCP клиента, которому DHCP сервер назначает ip адрес, маску и (опционально) маршрут по умолчанию. Для этих целей используется команда ip address dhcp.

Также эта команда, введенная повторно, освобождает выделенный адрес и обновляет аренду DHCP. Для отладки в случае траблшутинга используйте команды debug dhcpc event | packet | error.

Синтаксис:

ip address dhcp [setroute] [retry retry_cnt]

show ip address if_interface dhcp lease | server

no ip address dhcp

Команда show ip address if_interface dhcp lease покажет информацию о текущем арендованном адресе,

а команда show ip address if_interface dhcp server о DHCP сервере

Но помните, что Cisco ASA (PIX фаервол) сконфигурированные в режиме DHCP клиента не поддерживают файловер (failover) конфигурацию.

Security level

Синтакс:

security-level number

По умолчанию трафик невозможен между интерфейсами с одинаковыми уровнями безопасности. Воспользуйтесь командой same-security-traffic, чтобы это изменить, например, если вы не хотите использовать трансляцию адресов (NAT).

Если уже в работе устройства, вы изменили уровень безопасности интерфейса и не хотите ждать, пока существующие соединения закроются, используйте команду clear xlate, очищиающую таблицу трансляций (translation table) Однако, в этом случае все существующие соединения будут сброшены.

Duplex and speed

По умолчанию Cisco ASA (PIX фаервол) автоматически определяет скорость соединения. Однако наличие свичей и других устройств, которые не поддерживают автоматическое определение скорости, может заставить вас задать её вручную.

NAT

Когда исходящий пакет от устройства вашей внутренней сети попадает на Cisco ASA (PIX фаервол), на котором сконфигурирован NAT, адрес источника пакета сравнивается с таблицей существующих трансляций. Если этого адреса источника нет в таблице, он транслируется в один из адресов пула и в таблице трансляций появляется новая запись для этого адреса источника. Пул выдаваемых адресов конфигурируется командой global. После этих действий, таблица трансляций обновляется и пакет форвардится дальше. После определенного времени (три часа по умолчанию), если от адреса источника не поступало пакетов, запись для этого адреса в таблице трансляций очищается и адрес, который был выдан пулом, освобождается для использования другими устройствами внутренней сети.

На рисунке хост с внутренним адресом 10.0.0.1 открывает исходящее соединение с сервером 5.0.0.1, при прохождении пакета через устройство защиты, реальный адрес источника пакета (10.0.0.1) транслируется в адрес 5.0.0.2, который и видит внешний сервер и соответственно посылает пакеты на этот адрес (5.0.0.2). Cisco ASA (PIX фаервол), получая эти ответные пакеты, перед отправкой их внутреннему хосту, транслирует адрес назначения пакета (5.0.0.2) во внутренний адрес хоста (10.0.0.1).

Давайте рассмотрим, каким образом мы можем сконфигурировать NAT на Cisco ASA (PIX фаерволе) и задать правила трансляции.

С помощью команды nat мы задаем правила трансляции адресов исходящих пакетов для одного либо нескольких хостов.

Синтаксис:

nat [(if_name)] nat_id address [netmask] [dns] [[tcp] tcp_max_conns [emb_limit] [norandomseq]]] [udp udp_max_conns]

Мы можем транслировать все внутренние адреса либо какие-то определенные. Как раз какие адреса мы хотим транслировать определяет параметр address [netmask]. Несколько примеров:

Теперь вкратце поясним остальные параметры команды nat:

Global

Как уже было сказано, команда nаt в параметре nat_id указывает номер пула глобальных адресов. Командой global можно сконфигурировать несколько таких пулов.

В примере выше мы сконфигурировали пул из 99 адресов (5.0.0.2-5.0.0.100) под номером 1, в которые будут транслироваться внутренние адреса хостов из сети 10.0.0.0 при прохождении сетевых пакетов через устройство защиты.

Адреса выдаются динамически, начиная с начала диапазона и до его конца (те. первым выданным адресом в примере выше будет 5.0.0.2)

Теперь вкратце об остальных параметрах команды global:

Заметьте, что после применения, изменения либо удаления конфигурации командой global, рекомендуется выполнять команду clear xlate для очистки таблицы трансляции.

Nat control

Режим NAT CONTROL включается аналогичной командой nat control. Данный режим требует, чтобы пакеты, идущие из внутреннего (inside) интерфейса на внешний (outside), имели сконфигурированное для них правило трансляции. То есть, чтобы каждый хост внутренней сети мог обмениваться данными с хостами внешней сети, вы должны задать правила трансляции для этих внутренних хостов. Если на Cisco ASA (PIX фаервол) приходит пакет от внутреннего хоста, для которого не сконфигурировано правило трансляции, устройство не обрабатывает этот пакет.

В нормальном же режиме (а nat control по умолчанию выключен) Cisco ASA (PIX фаервол) транслирует адрес источника пакета, если находит правило трансляции для этого адреса, если же правило не найдено, обработка пакета продолжается.

Route

Для задания статических маршрутов для интерфейсов используется команда route.

Синтаксис:

route if_name ip_address netmask gateway_ip [metric]

Для задания маршрута по умолчанию (то есть маршрута, по которому посылаются все пакеты, адрес сети либо подсети назначения которых не присутствует в таблице маршрутизации Cisco ASA (PIX фаервола) вместо ip_address и netmask указывается 0.0.0.0 (либо просто 0).

параметр metric число прыжков (hops) до шлюза указанного в параметре gateway_ip. По умолчанию 1

Возможно задание ip адреса интерфейса Cisco ASA (PIX фаервола) в качестве параметра gateway_ip. В этом случае Cisco ASA (PIX фаервол) будет посылать широковещательный ARP запрос MAC адреса, который принадлежит устройству с адресом указанным в качестве адреса назначения, вместо ARP запроса MAC адреса шлюза.

Name

В заключении упомянем еще и такую полезную команду, которая позволяет сконфигурировать алиасы (соответствие) имен и ip адресов на конкретном Cisco ASA (PIX фаерволе). Выгода этого в том, что в конфигурировании устройства можно будет использовать заданные имена вместо ip адресов.

Синтаксис:

names

name ip_address name

Команда names активирует (или дает возможность применять) команду name. Чтобы удалить все алиасы используйте команду clear configure names. Команда no names деактивирует команду name, но не удаляет уже существующие алиасы. Чтобы посмотреть плоды рук своих, воспользуйтесь командой show names.

Этот пост February 25, 2008 at 2:08 pm опубликовал molse в категории CISCO. Желающие могут оформить RSS подписку на комменты. Both comments and trackbacks are currently closed.

Читайте также: