Как получить файл с помощью telnet

Обновлено: 07.07.2024

Я сгенерировал ключ для использования с SSH (Subversion) на моем Unix-сервере, и мне нужно загрузить ключ.

Я пытался использовать программу FTP, но папки скрыты, т.е. /.ssh/

Может ли кто-нибудь загрузить их во время сеанса putty/telnet?

Вы можете использовать SCP или SFTP для передачи файлов по SSH.

Но вы должны иметь возможность делать то, что вам нужно в вашем FTP-клиенте. Посмотрите в настройках клиента, где вы можете установить команду list, и добавьте "-ah" в конце. Ваш FTP-клиент может даже иметь настройку для отображения скрытых файлов

Вы можете попробовать использовать Le Putty и сделать перевод ZMODEM с помощью sz.

У меня была похожая проблема, я использовал функцию копирования в putty - просто выберите (hilites text) в окне putty, и вы можете вставить его непосредственно в приложение Windows. Это нормально для ключевых файлов, так как они помещаются на одном экране.

Если у вас больше текста, я прибегаю к отправке мне по почте самого файла

Я предполагаю, что, поскольку вы используете PuTTY, вы, вероятно, работаете из Windows и подключаетесь через SSH, а не через Telnet (поскольку вы говорили о генерации ключа SSH для SVN). Если это так, вы можете захотеть заглянуть в WinSCP вместо использования FTP для доступа к вашим данным в удаленной системе. (SCP/SFTP добавляет внутреннюю безопасность SSH, тогда как FTP передает ваше имя пользователя и пароль "в открытом виде" в удаленную систему). Это графический клиент, который построен поверх исходного кода PuTTY.

Есть ли что-то, что мешает вам скопировать их в место, откуда вы можете их FTP?

Лучше всего использовать sftp или ftp клиент, который позволит вам отображать и получать скрытые файлы.

Но ответ на поставленный вопрос таков: в старые добрые времена мы использовали для этого [xyz]modem . В Putty даже может быть встроена эта технология, но вам понадобится клиент отправки (называемый sz на компьютерах с Unix) на дальнем конце, чтобы это работало.

Мне нравится предложение ZModem, но я удивлен, что никто еще не предложил uuencode , который не должен требовать другого клиента SSH - при условии, что большинство терминальных пакетов могут просто записывать вывод терминала в файл. Даже если это невозможно, достаточно короткие файлы помещаются на экране и могут быть скопированы / вставлены в окно Блокнота.

Смотрите эту статью в Википедии об Uuencoding. Я надеюсь, что вы можете найти утилиты uuencode/uudecode как часть отличного проекта Cygwin.

В частности, для ключа SSH вы можете просто увеличить окно терминала, cat

/.ssh/id_rsa.pub и скопировать ключ (выделив текст) и вставив его локально.

Для больших или двоичных файлов, посмотрите в SCP (или SFTP )

Вы используете Putty, которому в основном 30 лет. В те времена было слишком сложно добавить многозадачность в программное обеспечение уровня пользователя, поэтому ответ "нет".

Вам нужно будет запустить другую программу, scp и т.д. И использовать ее для передачи файлов. Если обе стороны, клиентская и удаленная система, являются Unix, вы можете использовать

с последующим ctl-Z (без пробела или возврата после тильды), и это приостановит ваш сеанс замазки, а затем вы можете начать использовать scp или что-то еще для передачи файл. После этого используйте команду unix fg для повторного подключения к приостановленной фоновой замазке.

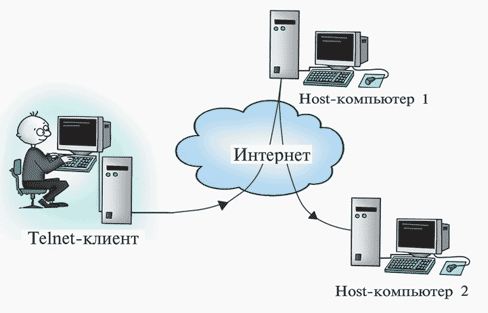

Telnet - это сетевая утилита, которая позволяет соединиться с удаленным портом любого компьютера и установить интерактивный канал связи, например, для передачи команд или получения информации. Можно сказать, что это универсальный браузер в терминале, который умеет работать со множеством сетевых протоколов.

Эта утилита очень часто использовалась раньше, для удаленного управления компьютером с Linux, но потом ей на замену пришел защищенный протокол SSH. Но telnet все еще используется, например, для тестирования сети, проверки портов, а также для взаимодействия с различными IoT устройствами и роутерами. В этой статье мы рассмотрим что такое telnet, а также как пользоваться telnet для решения своих задач.

Что такое Telnet?

Как я уже сказал, эта утилита предназначена для создания интерактивного соединения между удаленными компьютерами. Она работает по протоколу TELNET, но этот протокол поддерживается многими сервисами, поэтому ее можно использовать для управления ими. Протокол работает на основе TCP, и позволяет передавать обычные строковые команды на другое устройство. Он может использоваться не только для ручного управления но и для взаимодействия между процессами.

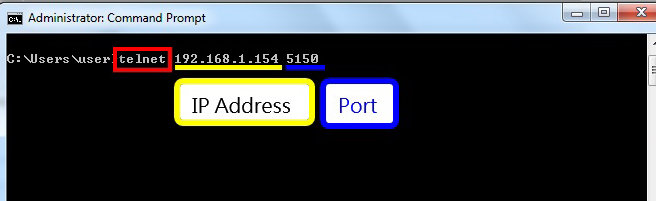

Для работы с этим протоколом мы будем использовать утилиту telnet, ею очень просто пользоваться. Давайте рассмотрим синтаксис telnet:

$ telnet опции хост порт

Хост - это домен удаленного компьютера, к которому следует подключиться, а порт - порт на этом компьютере. А теперь давайте рассмотрим основные опции:

Это все, что касается команды telnet для установки соединения. Но соединение с удаленным хостом, это только полдела. После установки подключения telnet может работать в двух режимах:

Использование telnet заключается в передаче специальных команд. У каждого сервиса свои команды, но у протокола есть свои команды telnet, которые можно применять в консоли telnet.

Мы не будем рассматривать все команды, поскольку они вам вряд ли понадобятся, а если и понадобятся, то вы легко сможете их найти в официальной документации.

Как пользоваться telnet?

Дальше мы рассмотрим как использовать telnet для решения ваших задач. Обычно, утилита уже установлена в большинстве систем, но если это не так, то вы можете установить telnet из официальных репозиториев, например, в Ubuntu:

sudo apt install telnet

Теперь перейдем к применению утилиты. Изначально она использовалась для удаленного управления компьютером, но поскольку потом был разработан более безопасный протокол SSH, использовать ее перестали.

1. Доступность сервера

Утилита все еще может быть полезной при поверке доступности узла, для этого просто передайте ей ip адрес или имя хоста:

Для этого не обязательно применять telnet, есть ping.

2. Проверка порта

C помощью telnet мы можем проверить доступность порта на узле, а это уже может быть очень полезным. Чтобы проверить порт telnet выполните:

telnet localhost 123

$ telnet localhost 22

3. Отладка

Чтобы включить режим отладки и выводить более подробную информацию во время работы используйте опцию -d во время подключения:

sudo telnet -d localhost 22

4. Консоль telnet

Использование консоли telnet тоже важный момент в разборе как пользоваться telnet. В основном режиме вы можете выполнять команды, на удаленном сервере, если же вы хотите адресовать команду именно telnet, например, для настройки ее работы, необходимо использовать спецсимвол для открытия консоли, обычно утилита сразу говорит вам что это за символ, например, по умолчанию используется "^[":

Для его активации вам нужно нажать сочетание клавиш Ctrl+[, затем вы уведите приглашение ввода telnet.

Чтобы посмотреть все доступные команды, вы можете набрать ?. Например, вы можете посмотреть статус подключения:

Здесь есть и другие интересные возможности. Такие вещи можно проделывать при любом подключении с помощью утилиты telnet.

5. Посмотреть сайт telnet

Один из распространенных способов использования telnet - это тестирование сайта из консоли. Да, красивую веб-страницу вы не получите, но можете вручную собрать запросы и видеть все переданные сервером данные.

Затем наберите команду веб-серверу:

Веб сервер вернет полностью страницу, а также заголовки, которые необходимы для ее отображения браузером.

6. Удаленное управление telnet

Настоятельно не рекомендуется использовать небезопасный telnet для удаленного управления, потому что все команды и пароли могут быть прослушаны сторонним пользователем. Но иногда, например, для роутеров telnet все же используется для удаленного управления. Все работает точно так же, как и для других подключений, только нужно использовать порт 23, а на удаленном компьютере должен быть установлен telnet-server:

telnet localhost 23

Тут порт можно даже не указывать, потому что по умолчанию будет использоваться именно 23. Далее, вам нужно ввести логин и пароль, а затем вы сможете выполнять команды в удаленной системе.

Выводы

В этой статье мы рассмотрели примеры использования telnet, а также что представляет из себя эта утилита, хотя она уже не используется по своему основному назначению, но до сих пор может быть полезной многим пользователям и системным администраторам. Если у вас остались вопросы, спрашивайте в комментариях!

Немногие пользователи компьютера сегодня знают о существовании различных специальных протоколов на компьютере, позволяющих без использования графического интерфейса и сторонних программ выполнять различные действия. Поэтому сразу возникает желание узнать, как пользоваться службой TELNET, когда узнают о соответствующем протоколе.

Далее будут изложено немного теории о том, что такое TELNET, то, ради чего многие и стремятся ей овладеть: возможности службы, а также список основных команд, позволяющий эти возможности осуществить на Windows.

Сетевой протокол и текстовый интерфейс

TELNET — это средство связи, которое устанавливает транспортное соединение между терминальными устройствами, клиентами, то есть вашим компьютером и чьей-то ещё машиной, сервером, поддерживающей этот стандарт соединения. Это не специальная программа, а всего лишь сетевой протокол, но также словом TELNET (terminalnetwork) называют различные утилиты, которые также используют этот протокол. Сегодня Телнет присутствует практически везде, все ОС, так или иначе, его используют, в том числе и Windows.

TELNET реализует текстовый интерфейс, который отличается от привычного рядовому пользователю графического тем, что все команды необходимо вбивать вручную.

Что нам всё это даёт?

Ранее эта служба была одним из немногих способов подключения к сети, но с течением времени утратила свою актуальность. Сегодня есть гораздо более удобные программы, которые делают за пользователя всю работу, и не заставляют его заучивать наизусть различные команды для того, чтобы выполнить простейшие действия. Однако кое-что при помощи Телнет можно сделать и сейчас.

Подключения к сети

При помощи Телнет вы можете:

- подключаться к удалённым компьютерам;

- проверить порт на наличие доступа;

- использовать приложения, которые доступны только на удалённых машинах;

- использовать различные каталоги, к которым получить доступ можно только таким образом;

- отправлять электронные письма без использования специальных программ (клиентов);

- понимать суть работы многих протоколов, использующихся сегодня, и извлекать из этого для себя определённую выгоду;

- обеспечивать другим юзерам доступ к данным, размещённым на своём компьютере.

Начинаем пользоваться

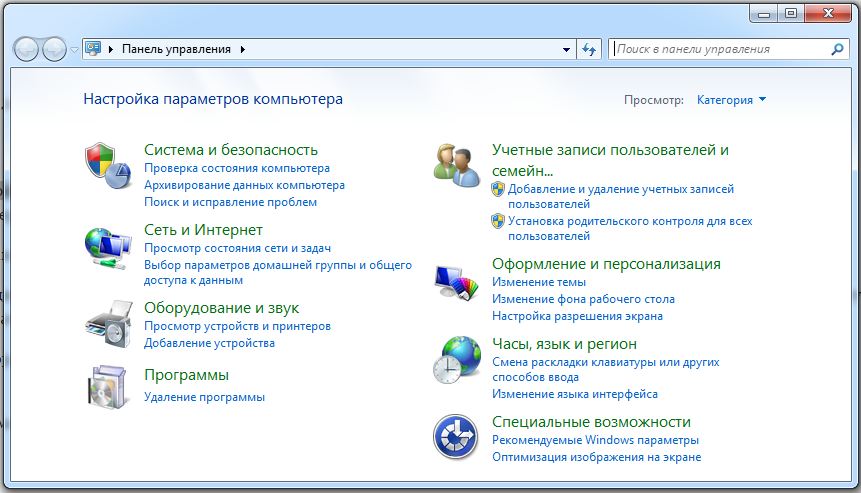

Запуск

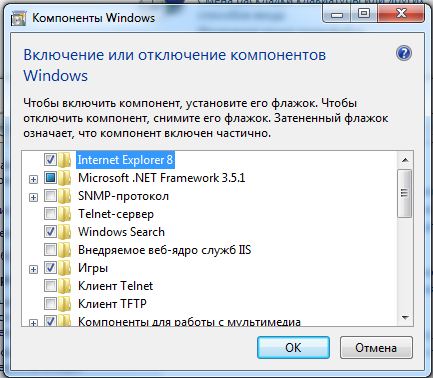

Запустить TELNET на Windows 7 и на любой другой Винде достаточно просто. Для этого необходимо сначала клиент, если он ещё не установлен:

- Выбрать пункт «Программы».

- Выбрать вкладку «Включение или отключение компонентов Windows».

- Найти Telnet-клиент и поставить напротив него маркер, если он ещё не установлен.

После нажимаем «ОК» и ждём минуту, пока клиент устанавливается.

Запуск терминала осуществляется в Windows через командную строку, если у вас не установлено каких-либо специальных утилит для работы с Телнет. Но раз вы читаете эту статью, значит, только начинаете знакомство с этой темой, и для начала неплохо бы было освоить основы управления при помощи командной строки.

- Запускаем командную строку от имени администратора.

- Вводим «telnet».

Командная строка перезагружается, и теперь откроется командная линия TELNET, в которой мы и будем работать.

Проверяем порт

Одно из простейших действий, выполняемых в TELNET — проверка порта. Вы можете проверить порт на наличие доступа к нему с вашего компьютера. Для этого нужно сделать следующее:

В командной строке, открытой по методу выше вводим: telnetip-адрес номер порта

К примеру, если ваш IP-адрес 192.168.0.1, а номер порта 21 (порт FTP), то вводим:

telnet 192.168.0.1 21

Команды

Команды TELNET составляют основу использования терминала. С их помощью можно управлять компьютером, который использует этот протокол, если для вас разрешён доступ, а также совершать другие различные действия. Как уже сказано выше, на Windowsони вводятся в командной строке приложения Телнет.

Для того чтобы увидеть основной список команд, введите в строке helpи нажмите «Enter». Базовые команды:

- Open — подключение к удалённому серверу. Необходимо ввести эту команду вместе с именем управляемого сервера и номером порта, например: openredmond 44. Если параметры не указаны, то используются локальный сервер и порт по умолчанию.

- Close — отключение от удалённого сервера. Используются аналогичные параметры.

- Set — настройка удалённого сервера, используется с именем управляемого сервера. Вместе с Set используются следующие команды:

- [Term ] — используется, чтобы задавать терминал указанного типа.

- [Escapeсимвол] — задаёт управляющий символ.

- [Mode ] — задаёт режим работы.

TELNET — один из старейших протоколов, но при этом он до сих пор применяется. Это означает, что и вы можете начать использовать его в своих целях. Для этого нужно лишь изучить синтаксис и список команд и начать практиковаться. Вы можете почерпнуть много нового, а заодно совсем по-другому начать смотреть на интернет и на привычные ранее действия в сети.

SSH, или Secure Shell, является зашифрованным протоколом и связанной программой, предназначенной для замены telnet. Его также можно использовать для создания безопасных туннелей, что-то вроде виртуальных частных сетей VPN, и для использования в качестве сетевой файловой системы (SSHFS). По умолчанию SSH работает на порту 22.

SSH работает так же, как telnet с комбинацией имени пользователя и пароля, или на основе открытого и закрытого ключей. Чтобы последние работали, серверу предоставляется короткий открытый ключ, а сервер отдает клиенту свой открытый ключ. Клиент шифрует информацию, отправляемую на сервер, используя открытый ключ сервера, а сервер шифрует информацию, отправляемую клиенту, используя открытый ключ от клиента. Закрытые ключи никуда не отправляются и используются для расшифровки полученной информации, зашифрованной с помощью соответствующего открытого ключа.

Подключение к DD-WRT может выполняться с использованием имени пользователя и пароля или только от клиентов, чьи открытые ключи были введены вручную через веб-интерфейс. Несколько ключей можно ввести, разместив каждый в отдельной строке. Если вы хотите использовать имя пользователя и пароль для входа в систему с использованием SSH, используйте имя «root» с паролем, который установлен для веб-интерфейса.

На самом деле можно вручную установить (через telnet или SSH) переменную NVRAM sshd_authorized_keys командой:

Также можно вручную отредактировать файл /tmp/root/.ssh/authorized_keys и добавить в него ключи (хотя они исчезнут при перезагрузке, если у вас нет автоматически запускающегося сценария командной строки, изменяющего файл).

Стоит отметить, что SSH-ключи - это довольно длинные строки символов, поэтому, если вы вставляете их из буфера обмена, следует быть осторожным, чтобы не допустить разрывов строк, иначе ключи не будут работать (т.е. ключ - это одна длинная непрерывная строка).

[edit] Настройка

[edit] Подключение с использованием открытого ключа

Чтобы включить его, сначала нужно сгенерировать пару открытого и закрытого ключей на компьютере. Это можно сделать с помощью утилиты «Puttygen», если вы используете в качестве программы-клиента Putty или WinSCP. Скопируйте открытый ключ из области public key в буфер обмена и сохраните закрытый ключ где-нибудь на компьютере. Нет необходимости сохранять открытый ключ. Если вы его забудете, всегда можно открыть файл закрытого ключа в программе Puttygen, которая покажет открытый ключ, а не генерировать новую пару ключей. Пользователи операционных систем, отличных от Windows, могут использовать утилиту ssh-keygen(1):

Рекомендуется не защищать свою пару ключей паролем, поскольку это облегчит вам задачу, хотя и менее безопасно.

- В веб-интерфейсе перейдите на вкладку Administration (в версии v24 - вкладку Services).

- На вкладке Services включите SSHd в группе параметров Secure Shell. Если после этого не появились новые параметры - сохраните настройки, нажав кнопку Save Settings.

- Вставьте ваш открытый ключ Public key в поле authorized key группы параметров SSHD. Нужно будет сгенерировать ключ на компьютере, если у вас его ещё нет.

- Сохраните и примените настройки, нажав кноки Save и Apply Settings.

ПРИМЕЧАНИЕ. Формат открытого ключа при вставке должен быть: «ssh-rsa», пробел, ключ, пробел, комментарий. Например (обратите внимание, что в конце не должно быть перевода строки):

Альтернативный метод - подключиться к маршрутизатору по SSH, используя имя пользователя и пароль, и задать ключ командой:

Не забудьте ввести ключ как целую строку символов (без пробелов, табуляции и т.п.).

В Putty можно использовать аутентификацию по ключу, открыв настройки аутентификации SSH (Connection → SSH → Auth) и введя или указав файл закрытого ключа. Также убедитесь, что имя пользователя для автоматического входа - root (Connection → Data).

[edit] Подключение с использованием имени пользователя и пароля

Если вы не хотите создавать SSH-ключи, можно использовать вход в систему с использованием имени пользователя и пароля. Однако учтите, что этот метод гораздо менее безопасен (пароли могут быть менее 8 символов)!

- В веб-интерфейсе перейдите на вкладку Administration (в версии v24 - вкладку Services).

- На вкладке Services включите SSHd в группе параметров Secure Shell. Если после этого не появились новые параметры - сохраните настройки, нажав кнопку Save Settings.

- Включите параметр Password Login для использования входа по паролю.

- Сохраните и примените настройки, нажав кноки Save и Apply Settings.

После этого вы можете войти в систему, используя имя пользователя «root» с паролем, который установлен для веб-интерфейса.

[edit] Автоматический вход (для сценариев оболочки)

SSH-клиент Dropbear позволяет указывать пароль через переменную окружения. Это полезно, когда нужно чтобы DD-WRT выполнял автоматическое подключение к другому устройству по SSH.

[edit] Советы по безопасности

- Выберите случайный нестандартный номер порта больше 1024, особенно при включении SSH-доступа из Интернета! Большинство злоумышленников используют сканер портов, который по умолчанию сканирует только небольшое количество известных открытых портов. Сканирование всех 65535 портов намного медленнее, что затрудняет поиск вектора атаки, а также повышает вероятность обнаружения атаки системой обнаружения вторжений (англ. Intrusion Detection System, IDS).

- Запомните или запишите в безопасное место отпечаток ключа от маршрутизатора! При подключении к маршрутизатору программа-клиент показывает отпечаток ключа (key fingerprint). Если вы видите, что отпечаток не изменился, то можете быть уверены, что никто не шпионит за вашим соединением с помощью атаки «человек посередине» (man-in-the-middle). Если отпечаток ключа НЕ совпадает (SSH-клиент, возможно, предупредит об этом), что-то не так и следует прервать соединение немедленно! Примечание: отпечаток ключа маршрутизатора может измениться после сброса к заводским настройкам или обновления прошивки, т.к. он, вероятно, сгенерирует новую пару ключей.

- Для еще большей безопасности при использовании открытого ключа можно защитить закрытый ключ паролем. Таким образом, если злоумышленник завладеет ключом, он всё равно не сможет войти в маршрутизатор без предварительного взлома пароля от ключа. В противном случае, если ключи не защищены, любой, кто наткнется на них, может получить полный доступ к маршрутизатору и контроль над сетью.

[edit] SSH-клиент

Обеспечивает безопасную альтернативу стандартному Telnet.

Хороший клиент для Windows - Putty.

Настройте клиент для использования закрытого ключа, который вы сохранили ранее.

В большинство дистрибутивов Linux по умолчанию включены программы-клиенты для Telnet и SSH.

[edit] Переадресация SSH-порта

Переадресация SSH-порта (англ. SSH port forwarding) - это возможность создавать зашифрованные туннели для прохождения трафика, подобно VPN. Ниже мы обсудим два разных подхода к переадресации портов SSH - локальный и удаленный.

[edit] Переадресация локального порта

Пример из реального мира:

Именно здесь нужна переадресация порта SSH. Эта функция позволяет безопасно подключаться к веб-интерфейсу маршрутизатора, даже если интерфейс настроен так, что он доступен только для компьютеров в локальной сети маршрутизатора.

Во-первых, в разделе Administration → Management необходимо включить параметр 'Remote SSH Management', если хотите подключиться к маршрутизатору из глобальной сети WAN.

Переадресация локального порта может быть установлена из интерфейса командной строки следующей командой:

Чтобы объяснить более понятно, что делает эта команда: ваш компьютер устанавливает SSH-соединение с <ssh_server>. Туннель создается между <local_port> вашего компьютера, <ssh_server> и <destination_port> на <destination_server>. Данные, отправленные в <local_port>, передаются по защищенному SSH-соединению в <ssh_server>, где они затем дешифруются и пересылаются в <destination_port> на <destination_server>.

![Image:DD-WRT_SSH_Local_Port_Forwarding.jpg]()

Например, если IP-адрес интерфейса WAN маршрутизатора - 12.23.34.35, его SSH-порт для удаленного администрирования - 9999, а доступный через интерфейс LAN веб-интерфейс находится на порту 80:

![Image:DD-WRT_SSH_Port_Forward_Router.jpg]()

Если вы используете PuTTY, процедура аналогична. Переадресация порта SSH настраивается в разделе SSH → Tunnels.

Примечание пользователя Brandonc: при использовании PuTTY из репозитория Ubuntu соединение завершается после входа в веб-интерфейс, выдавая ошибку: "SSH2_MSG_CHANNEL_FAILURE for nonexistent channel 257" (23:44, 2 августа 2012 г.).

Для получения дополнительной информации, связанной с настройкой туннеля, смотрите обсуждение на форуме.

[edit] Переадресация удаленного порта

Это полезно для туннелирования таких вещей, как удаленный рабочий стол (Remote Desktop, RDP) по зашифрованному туннелю SSH через Интернет. Например, вы хотите иметь доступ к вашему рабочему компьютеру из дома:

Домашний компьютер ↔ Маршрутизатор ↔ Интернет ↔ Брандмауэр ↔ Рабочий компьютер

На рабочем компьютере, на котором разрешен удаленный рабочий стол RDP через порт 3389, выполните ssh -R 5555:localhost:3389 root@router.home.

На домашнем компьютере можно использовать RDP-клиент для подключения к порту 5555 на маршрутизаторе, и это создаст SSH-туннель, который подключит домашний компьютер к порту 3389 на рабочем компьютере.

[edit] Требования

- DD-WRT v24 RC7 или новее

- В разделе Services → Secure Shell веб-интерфейса должны быть включены параметры SSHd и SSH TCP Forwarding.

- В разделе Administration → Management должен быть включен параметр Remote SSH Management.

[edit] Настройка

Настроить переадресацию удаленного порта относительно просто при использовании утилиты PuTTY для Windows. См. Connections → SSH → Tunnels. Убедитесь, что ваша конфигурация включает параметры, как показано выше. А именно:

- Local ports accept connections from other hosts.

- Remote ports do the same (SSH-2 only).

- Source port (номер порта на маршрутизаторе, должен быть больше 1024).

- Destination (IP-адрес:Порт).

- Remote.

[edit] SCP

Технология Secure Copy (SCP, с англ. "Защищенное копирование") позволяет безопасно копировать файлы с компьютера на маршрутизатор и обратно.

Некоторые хорошие клиенты для Windows - это FileZilla и WinSCP.

Настройте клиент для использования закрытого ключа, сохраненного ранее, или используйте вход по имени пользователя «root» и паролю от веб-интерфейса.

Помните: только разделы /tmp и /jffs доступны для записи!

[edit] Drop Bear

DropBear - это клиент и сервер SSH, установленный по умолчанию на маршрутизаторах WRT54G. DropBear позволяет подключаться с WRT54G к удаленному SSH-серверу для SCP и т.п. Мне кажется, что SSHD необяхательно включать через веб-интерфейс для использования клиентской части DropBear.

Если на компьютере есть сервер SSH (например, OpenSSH), вы можете получить файлы с компьютера с помощью команды scp. Её можно использовать в автоматически запускаемых сценариях.

Она же оболочка Linux DD-WRT. Это оболочка 'ash'. Ash - это версия sh, буквально «A SHell».

[edit] Основной синтаксис

Командная оболочка Linux (Linux Command Shell, Ash) отличается от командной строки Windows и DOS.

Символ / (а не \) используется для разделения каталогов при указании как локальных, так и сетевых путей.

Для выполнения команды необходимо указать путь к этой команде. Это может быть либо полный путь, либо относительный (relative path).

[edit] Операторы относительного пути

Есть два оператора относительного пути.

[edit] Примеры

1) Если вы находитесь в каталоге /jffs/usr/bin и хотите запустить команду /jffs/usr/bin/noip, используйте:

2) Если вы находитесь в каталоге /jffs/usr/bin и хотите запустить команду /jffs/usr/kismet, используйте:

3) Относительные пути также могут быть использованы в качестве аргументов. Если вы установили пакет noip, вы заметили бы, что команда установлена как /jffs/usr/bin/noip, но ее файл конфигурации установлен как /jffs/etc/no-ip.conf. При запуске noip необходимо указать путь к файлу конфигурации с помощью команды -c. Это можно сделать так:обратите внимание, что первый ../ приводит нас к /jffs/usr/. Второй ../ приводит к /jffs/. А затем можно добавить оставшуюся часть пути.

4) Хотя во всех других примерах показан минимально необходимый текст команды, с относительными путями также можно сотворить что-нибудь этакое. Чтобы запустить команду noip, как в примере 1, можно использовать:Здесь мы проходим весь путь до корневого каталога /, затем переходим к /jffs/usr/bin, возвращаемся к /jffs/usr и, наконец, к /jffs/usr/bin.

Ссылки на текущий каталог /./ добавляются время от времени просто для того, чтобы вас запутать. Обратите внимание, что /./ всегда ссылается на текущий каталог.

[edit] Операторы конвеера и перенаправления

Pipe (конвеер) и Redirect (перенаправление) – это каналы взаимодействия между разными командами. Вывод одной команды (stdout) может быть передан на вход другой (stdin), как по конвееру, или перенаправлен в устройство или файл.

< и > - операторы перенаправления.

< берет данные из устройства или файла и направляет их на вход команды.

> берет вывод команды и направляет его в устройство или файл.

Например, если вы не хотите видеть вывод команды, перенаправьте ее на устройство null:

| - символ конвеера, который передает результат (вывод) одной команды (на вход) в другую.

Например: наиболее распространенное использование канала - ограничение вывода команды:

Это особенно полезно для таких команд, как nvram show, которая выводит около 800-1200 строк одновременно. Команда nvram show | more будет отображать результаты по одной странице за раз.

[edit] Фоновые процессы

Можно запускать программы в фоновом режиме (немедленно возвращает вас в командную строку), заканчивая команду символом &. Например:

Убедитесь, что добавили пробел между командой и амперсандом, иначе получите ошибку File not found ("Файл не найден").

[edit] Примечание по командной строке веб-интерфейса

Встроенный интерфейс командной строки веб-интерфейса DD-WRT (страница Diagnostics.asp) допускает максимум около 200 символов в строке.

Специальные символы, такие как " или |, должны быть экранированы - введены после знака \.

Читайте также: