Как предотвратить несанкционированный доступ к компьютерной сети управления транспортом

Обновлено: 06.07.2024

II. Методы и способы защиты информации

от несанкционированного доступа

2.1. Методами и способами защиты информации от несанкционированного доступа являются:

реализация разрешительной системы допуска пользователей (обслуживающего персонала) к информационным ресурсам, информационной системе и связанным с ее использованием работам, документам;

ограничение доступа пользователей в помещения, где размещены технические средства, позволяющие осуществлять обработку персональных данных, а также хранятся носители информации;

разграничение доступа пользователей и обслуживающего персонала к информационным ресурсам, программным средствам обработки (передачи) и защиты информации;

регистрация действий пользователей и обслуживающего персонала, контроль несанкционированного доступа и действий пользователей, обслуживающего персонала и посторонних лиц;

учет и хранение съемных носителей информации и их обращение, исключающее хищение, подмену и уничтожение;

резервирование технических средств, дублирование массивов и носителей информации;

использование средств защиты информации, прошедших в установленном порядке процедуру оценки соответствия;

использование защищенных каналов связи;

размещение технических средств, позволяющих осуществлять обработку персональных данных, в пределах охраняемой территории;

организация физической защиты помещений и собственно технических средств, позволяющих осуществлять обработку персональных данных;

предотвращение внедрения в информационные системы вредоносных программ (программ-вирусов) и программных закладок.

2.2. В системе защиты персональных данных информационной системы в зависимости от класса информационной системы и исходя из угроз безопасности персональных данных, структуры информационной системы, наличия межсетевого взаимодействия и режимов обработки персональных данных с использованием соответствующих методов и способов защиты информации от несанкционированного доступа реализуются функции управления доступом, регистрации и учета, обеспечения целостности, анализа защищенности, обеспечения безопасного межсетевого взаимодействия и обнаружения вторжений.

Методы и способы защиты информации от несанкционированного доступа, обеспечивающие функции управления доступом, регистрации и учета, обеспечения целостности, анализа защищенности, обеспечения безопасного межсетевого взаимодействия в зависимости от класса информационной системы определяются оператором (уполномоченным лицом) в соответствии с приложением к настоящему Положению.

2.3. В информационных системах, имеющих подключение к информационно-телекоммуникационным сетям международного информационного обмена (сетям связи общего пользования), или при функционировании которых предусмотрено использование съемных носителей информации, используются средства антивирусной защиты.

2.4. При взаимодействии информационных систем с информационно-телекоммуникационными сетями международного информационного обмена (сетями связи общего пользования) наряду с методами и способами, указанными в пункте 2.1 настоящего Положения, основными методами и способами защиты информации от несанкционированного доступа являются:

межсетевое экранирование с целью управления доступом, фильтрации сетевых пакетов и трансляции сетевых адресов для скрытия структуры информационной системы;

обнаружение вторжений в информационную систему, нарушающих или создающих предпосылки к нарушению установленных требований по обеспечению безопасности персональных данных;

анализ защищенности информационных систем, предполагающий применение специализированных программных средств (сканеров безопасности);

защита информации при ее передаче по каналам связи;

использование смарт-карт, электронных замков и других носителей информации для надежной идентификации и аутентификации пользователей;

использование средств антивирусной защиты;

централизованное управление системой защиты персональных данных информационной системы.

2.5. Подключение информационных систем, обрабатывающих государственные информационные ресурсы, к информационно-телекоммуникационным сетям международного информационного обмена осуществляется в соответствии с Указом Президента Российской Федерации от 17 марта 2008 г. N 351 "О мерах по обеспечению информационной безопасности Российской Федерации при использовании информационно-телекоммуникационных сетей международного информационного обмена" (Собрание законодательства Российской Федерации, 2008, N 12, ст. 1110; N 43, ст. 4919).

2.6. Для обеспечения безопасности персональных данных при подключении информационных систем к информационно-телекоммуникационным сетям международного информационного обмена (сетям связи общего пользования) с целью получения общедоступной информации помимо методов и способов, указанных в пунктах 2.1 и 2.4 настоящего Положения, применяются следующие основные методы и способы защиты информации от несанкционированного доступа:

фильтрация входящих (исходящих) сетевых пакетов по правилам, заданным оператором (уполномоченным лицом);

периодический анализ безопасности установленных межсетевых экранов на основе имитации внешних атак на информационные системы;

активный аудит безопасности информационной системы на предмет обнаружения в режиме реального времени несанкционированной сетевой активности;

анализ принимаемой по информационно-телекоммуникационным сетям международного информационного обмена (сетям связи общего пользования) информации, в том числе на наличие компьютерных вирусов.

Для реализации указанных методов и способов защиты информации могут применяться межсетевые экраны, системы обнаружения вторжений, средства анализа защищенности, специализированные комплексы защиты и анализа защищенности информации.

2.7. Для обеспечения безопасности персональных данных при удаленном доступе к информационной системе через информационно-телекоммуникационную сеть международного информационного обмена (сеть связи общего пользования) помимо методов и способов, указанных в пунктах 2.1 и 2.4 настоящего Положения, применяются следующие основные методы и способы защиты информации от несанкционированного доступа:

проверка подлинности отправителя (удаленного пользователя) и целостности передаваемых по информационно-телекоммуникационной сети международного информационного обмена (сети связи общего пользования) данных;

управление доступом к защищаемым персональным данным информационной сети;

использование атрибутов безопасности.

2.8. Для обеспечения безопасности персональных данных при межсетевом взаимодействии отдельных информационных систем через информационно-телекоммуникационную сеть международного информационного обмена (сеть связи общего пользования) помимо методов и способов, указанных в пунктах 2.1 и 2.4 настоящего Положения, применяются следующие основные методы и способы защиты информации от несанкционированного доступа:

создание канала связи, обеспечивающего защиту передаваемой информации;

осуществление аутентификации взаимодействующих информационных систем и проверка подлинности пользователей и целостности передаваемых данных.

2.9. Для обеспечения безопасности персональных данных при межсетевом взаимодействии отдельных информационных систем разных операторов через информационно-телекоммуникационную сеть международного информационного обмена (сеть связи общего пользования) помимо методов и способов, указанных в пунктах 2.1 и 2.4 настоящего Положения, применяются следующие основные методы и способы защиты информации от несанкционированного доступа:

создание канала связи, обеспечивающего защиту передаваемой информации;

аутентификация взаимодействующих информационных систем и проверка подлинности пользователей и целостности передаваемых данных;

обеспечение предотвращения возможности отрицания пользователем факта отправки персональных данных другому пользователю;

обеспечение предотвращения возможности отрицания пользователем факта получения персональных данных от другого пользователя.

2.10. Обмен персональными данными при их обработке в информационных системах осуществляется по каналам связи, защита которых обеспечивается путем реализации соответствующих организационных мер и (или) применения технических средств.

2.11. Подключение информационной системы к информационной системе другого класса или к информационно-телекоммуникационной сети международного информационного обмена (сети связи общего пользования) осуществляется с использованием межсетевых экранов.

2.12. Программное обеспечение средств защиты информации, применяемых в информационных системах 1 класса, проходит контроль отсутствия недекларированных возможностей.

Необходимость проведения контроля отсутствия недекларированных возможностей программного обеспечения средств защиты информации, применяемых в информационных системах 2 и 3 классов, определяется оператором (уполномоченным лицом).

2.13. В зависимости от особенностей обработки персональных данных и структуры информационных систем могут разрабатываться и применяться другие методы защиты информации от несанкционированного доступа, обеспечивающие нейтрализацию угроз безопасности персональных данных.

Б ольшинство современных компьютеров, планшетов, смартфонов и других устройств имеют подключение к Интернету или к локальным компьютерным сетям. При этом вся информация на жестких дисках оказывается под угрозой несанкционированного доступа со стороны злоумышленников. Они стараются получить персональные данные, скопировать пароли, номера и реквизиты пластиковых карт и прочие важные сведения. Специфика всех сетей такова, что говорить о полной безопасности данных бессмысленно.

За время существования Интернета и локальных сетей разработаны эффективные способы защиты информации, создано большое количество технологий, ПО для исключения постороннего вторжения в операционную систему. Однако параллельно с разработкой методов защиты развиваются и средства нападения. Риск потерять информацию остается высоким, и одной из причин этого является отсутствие заботы о своих данных со стороны владельцев.

Защита информации от несанкционированного доступа в сетях – одна из важнейших задач, возникающих перед пользователями.

Угрозы и способы их распространения

Доступ в Интернет открыт для всех пользователей. Любой компьютер или иное устройство, подключенное к Сети, может стать объектом атаки мошенников. Владелец не всегда имеет представление о том, что его файлы находятся под угрозой и нужно только уметь до них добраться. Они могут быть похищены, изменены или удалены. Физические способы защиты информации от несанкционированного доступа в данном случае малоэффективны.

Чаще всего несанкционированный доступ к чужой информации реализуется с помощью программного обеспечения, которое засылается на компьютер пользователя разными способами:

- в виде нагрузки к файлам, скачанным в Сети;

- с электронной почтой;

- с файлами, отправленными в социальных сетях, мессенджерах.

Принцип работы вредоносного ПО (или, как его обычно называют, компьютерных вирусов) заключается в том, что в оперативную память или на жесткий диск загружается небольшой самораспаковывающийся архив. Когда файл, содержащий вирус, загружен и запущен, вирус восстанавливает свой объем и встраивается в операционную систему. После этого его программа запускается и начинает действовать. Например, сканирует специальные разделы операционных систем и находит пароли, после чего отсылает их злоумышленнику. Примечательно, что большинство подобных вирусов действует вслепую, т. е. мошенник не всегда знает, кто оказался его жертвой.

Описанный вид враждебного ПО – лишь пример. Подобных программ огромное множество. Некоторые из них создаются из хулиганских побуждений, так как их функция может заключаться в переименовании папок, изменении настроек монитора, запуске некоторых программ, открывании лотка дисковода и прочих нелепых действиях. Авторами подобных «шуток» обычно являются студенты-программисты, для которых создание вирусов – лишь способ развлечься и отработать навыки кодирования.

Существуют другие разновидности вирусов. Наиболее опасны те, которые устанавливают на устройство пользователя клиентское приложение для удаленного доступа. Злоумышленник получает доступ к файлам и папкам с важной информацией. Это дает вору возможность использовать все сведения данного компьютера – скопировать, удалить, изменить их по своему усмотрению. Если на жестком диске хранятся научные исследования, дипломные или курсовые работы, списки должников или лиц, находящихся в розыске, и другая важная информация, она находится под серьезной угрозой и нуждается в надежной защите.

В общем смысле специалисты различают следующие виды вредоносного ПО:

- Вирусы. Способны размножаться, копируя себя на всех носителях, где оказываются;

- Черви. Разновидность вирусов, способная к самостоятельному проникновению на другие носители, поскольку всегда находится в активном состоянии;

- Троянские программы. Предназначены для передачи информации злоумышленникам. Способны маскироваться под обычные программы. Обеспечивают удаленный доступ злоумышленникам.

Также выделяют специализированные вредоносные программы:

- Снифферы. Способны перехватывать трафик и использовать чужую информацию;

- Сканеры. Выполняют поиск паролей, логинов соцсетей и прочих конфиденциальных данных;

- Кейлоггеры. Это клавиатурные шпионы, отслеживающие порядок нажатия на клавиши. Запоминают всю последовательность, позволяя отследить набранные пароли или иные важные сведения.

Существуют еще и руткиты – утилиты, спутники вредоносного ПО. Это специальные программные средства, скрывающие следы присутствия вирусов в системе. Удалить их довольно сложно, поскольку они внедряются в систему перед загрузкой ядра ОС.

Распространение вирусного ПО и руткитов происходит разными способами. Иногда это нестандартные пути проникновения на компьютер. Вредоносные программы могут быть записаны на внешне безопасные носители. Например, новая флешка в упаковке может быть заражена вирусом. Поэтому надо быть осторожнее при первом использовании накопителей и других внешних носителей информации. Первый раз флешку надо подключить в компьютер с установленной и обновленной антивирусной программой. При этом, носитель не следует открывать, а сразу отформатировать, как только он определится системой.

Перечислить все виды вредоносных программ невозможно. Их очень много, и каждый день появляются модификации известных вирусов, разрабатываются новые, ранее не известные образцы. Сайт, электронное письмо, скачанная песня или фильм могут заразить систему, о чем сам пользователь не будет иметь понятия. Например, необновленный флеш-плеер или вредоносное содержимое необдуманно открытого электронного письма способны передать в компьютер пользователя вредоносный скрипт.

Средства защиты информации

Для того чтобы предотвратить проникновение вредоносного ПО в систему компьютера используются различные программные и аппаратные средства.

Среди наиболее распространенных средств защиты информации – брандмауэры (или файрволы) и антивирусные программы.

Брандмауэр (межсетевой экран) – это программа, отсекающая попытки несанкционированного доступа злоумышленников из Сети. Кроме этого, он контролирует установленные программы и запрещает им несанкционированную передачу данных. Многие пользователи знают, что для запуска онлайн-игр или других веб-приложений надо сначала отключить брандмауэр, иначе связи с игровым сервером не будет.

Дополнительной функцией файрвола является контроль портов компьютера, поскольку через них также осуществляется прием и передача информации.

Антивирус обнаруживает и уничтожает вредоносное ПО, сумевшее проникнуть в систему. Специфика антивирусных программ состоит в необходимости постоянного обновления баз данных. Если это не сделать, вредоносные программы отслеживаться не будут. Иногда антивирусные пакеты устанавливают на компьютеры, не имеющие выхода в Интернет, просто на всякий случай. Никакого смысла в этом нет, так как отсутствует возможность получить базы данных для работы. Обновления – это сведения о вирусах, которые подлежат удалению или локализации до принятия пользователем решения о дальнейшей судьбе сомнительного файла. Часто в списке обновлений оказываются генераторы ключей и прочие программы-взломщики защитных кодов платных приложений или игр.

Современные антивирусные пакеты представляют собой комбинированные программные средства, выполняющие функции отслеживания вредоносного ПО и одновременно отражающие сетевые атаки. Специалисты рекомендуют одновременно использовать оба вида защиты, чтобы надежнее оградить компьютер от всех неприятностей. Необходимо учитывать, что продукты от разных производителей могут конфликтовать друг с другом, поэтому лучше устанавливать антивирусные пакеты со встроенным файрволом. Они гарантированно смогут работать, не создавая сложностей друг другу.

Помимо файрвола, существуют и другие средства защиты сведений от несанкционированного доступа.

Криптография

Ключи могут быть двух видов:

- симметричные (традиционные, или с секретным ключом). Этот способ предназначен для быстрого шифрования больших объемов данных. Оба пользователя, и отправитель, и адресат, владеют одним ключом. Недостатком является сравнительно небольшая длина ключа. Кроме этого, возникают сложности с секретной передачей ключа обоим владельцам;

- асимметричные (открытые). У отправителя данных один ключ, а у получателя – второй. Первым файл шифруют, вторым открывают. Появляется возможность сделать первый ключ общеизвестным, сохраняя в тайне только второй. Длина этих ключей довольно велика, что создает нагрузку на вычислительные ресурсы.

Если в руки злоумышленников попадает зашифрованный файл, использовать его они не смогут, поскольку он представляет собой бессмысленный набор символов. Для расшифровки необходим ключ, который невозможно (или весьма сложно) подобрать.

Электронная подпись (ЭП)

Это способ удостоверить личность отправителя пакета данных. Даже зашифрованные сведения могут быть изменены или заменены при передаче. Использование ЭП позволяет подтвердить авторство и неизменность принимаемого файла. Особенность методики состоит в том, что расшифровать ЭП может кто угодно, но зашифровать (поставить подпись) может только ее владелец. Таким образом, подмена или обработка данных исключаются.

Однако такой способ защиты считается косвенным, поскольку при расшифровке внутри послания может оказаться вирус. Поэтому вариант с использованием электронной подписи годится только при получении сведений от доверенных пользователей.

Аутентификация

Это один из наиболее эффективных способов защиты от несанкционированного доступа к информации в Сети. Он используется для подтверждения личности пользователя, запрашивающего доступ к тому или иному сайту. В ответ на этот запрос сервер, на котором хранится этот сайт, подает данные на сервер аутентификации. Если ответ положительный, пользователь получает доступ к запрошенному сайту. Подобным образом осуществляется защита информации, находящейся в облачных хранилищах, на специализированных ресурсах. Так производится вход в соцсети, электронную почту и другие приложения.

Защита сетей

Многие компании вместо прямого подключения корпоративных устройств друг к другу используют соединение через внешние серверы. Это создает массу угроз, позволяет мошенникам получить доступ к конфиденциальным сведениям. Основным средством защиты информации является брандмауэр. Он надежно блокирует попытки постороннего вторжения в сеть. Однако этот метод подходит только для рядовых пользователей. У подготовленных хакеров есть способы обходить брандмауэры, что делает защиту несостоятельной. Поэтому самым надежным вариантом защиты корпоративных сведений является полная изоляция внутренней сети от Интернета и других сетей. Этот способ может показаться неудобным, но для предотвращения сетевых атак это единственный полностью надежный вариант.

В этом разделе описаны меры безопасности, которые позволяют предотвратить несанкционированный доступ из внешней сети. Эту информацию необходимо прочитать всем пользователям и администраторам перед использованием этого устройства, других принтеров и МФУ, подключенных к сети. В последние годы принтеры/МФУ, подключенные к сети, могут предложить целый спектр полезных функций, например печать с компьютера, удаленное управление с компьютера и отправка отсканированных документов через Интернет. Чтобы снизить риск утечки информации, важно предпринять меры безопасности, поскольку при подключении к сети принтеры/МФУ подвергаются таким угрозам, как несанкционированный доступ или кража данных. В этом разделе рассказывается, как настроить устройство, чтобы предотвратить несанкционированный доступ при подключении принтера/МФУ к сети.

Меры безопасности для предотвращения несанкционированного доступа из внешней сети

Назначение частного IP-адреса

IP-адрес — это цифровой идентификатор, который назначается каждому устройству, подключенному к компьютерной сети. «Глобальный IP-адрес» используется для подключения к Интернету, а «частный IP-адрес» нужен для связи устройств в локальной сети, например корпоративной локальной сети. Если назначен глобальный IP-адрес, пользователи смогут подключаться к принтеру/МФУ через Интернет. В этом случае повышается риск утечки информации вследствие несанкционированного доступа из внешней сети. С другой стороны, если назначен частный IP-адрес, к принтеру/МФУ смогут подключаться только пользователи в локальной сети, например корпоративной сети.

Назначьте частный IP-адрес своему принтеру/МФУ. Проверьте, частный или нет IP-адрес, назначенный используемому принтеру/МФУ. Для частного IP-адреса верны следующие диапазоны значений.

Диапазоны для частных IP-адресов

Если принтеру/многофункциональному аппарату назначен глобальный IP-адрес, можно создать сетевую среду, чтобы снизить риск несанкционированного доступа путем установки защитных программ, например брандмауэра, предотвращающих доступ из внешних сетей. Если требуется назначить принтеру/многофункциональному аппарату глобальный IP-адрес и пользоваться этим принтером/многофункциональным аппаратом, обратитесь к администратору сети.

Использование брандмауэра для ограничения передачи

Брандмауэр — это система, которая предотвращает несанкционированный доступ из внешних сетей и защищает от атак на локальную сеть. Можно использовать брандмауэр в своей сетевой среде, чтобы блокировать доступ из потенциально опасных внешних сетей, ограничив связь с указанным IP-адресом внешней сети. Принтеры/МФУ Canon позволяют настраивать фильтр IP-адресов. Чтобы узнать, как настроить фильтр IP-адресов, см. Указание IP-адресов по правилам брандмауэра.

Настройка зашифрованной связи TLS

Чтобы узнать, как настроить зашифрованную связь TLS, см. Шифрование данных, передаваемых на мобильные устройства Apple, с помощью TLS.

Настройка PIN для управления информацией, сохраненной в МФУ

Чтобы снизить риск утечки информации в результате подключения злоумышленника к принтеру/МФУ, можно настроить PIN для доступа к информации, сохраненной в устройстве. Принтеры/МФУ Canon позволяют защитить разные типы информации, установив PIN.

Задание PIN-кода для каждой функции

Установка PIN для использования удаленного ПИ

Дополнительные сведения см. в разделе Настройка PIN-кода удаленного ИП.

Установка PIN для настроек администратора системы

Чтобы узнать больше, см. Задание ИД администратора системы.

PIN-код адресной книги

Дополнительные сведения по настройке PIN-кода см. в разделе Настройка PIN-кода для адресной книги (imageRUNNER 2204F).

Выше приведены некоторые меры безопасности, которые предотвращают несанкционированный доступ. Чтобы узнать о других мерах безопасности, позволяющих предотвратить несанкционированный доступ, см. Безопасность. Используйте те меры безопасности, которые подходят для вашей среды.

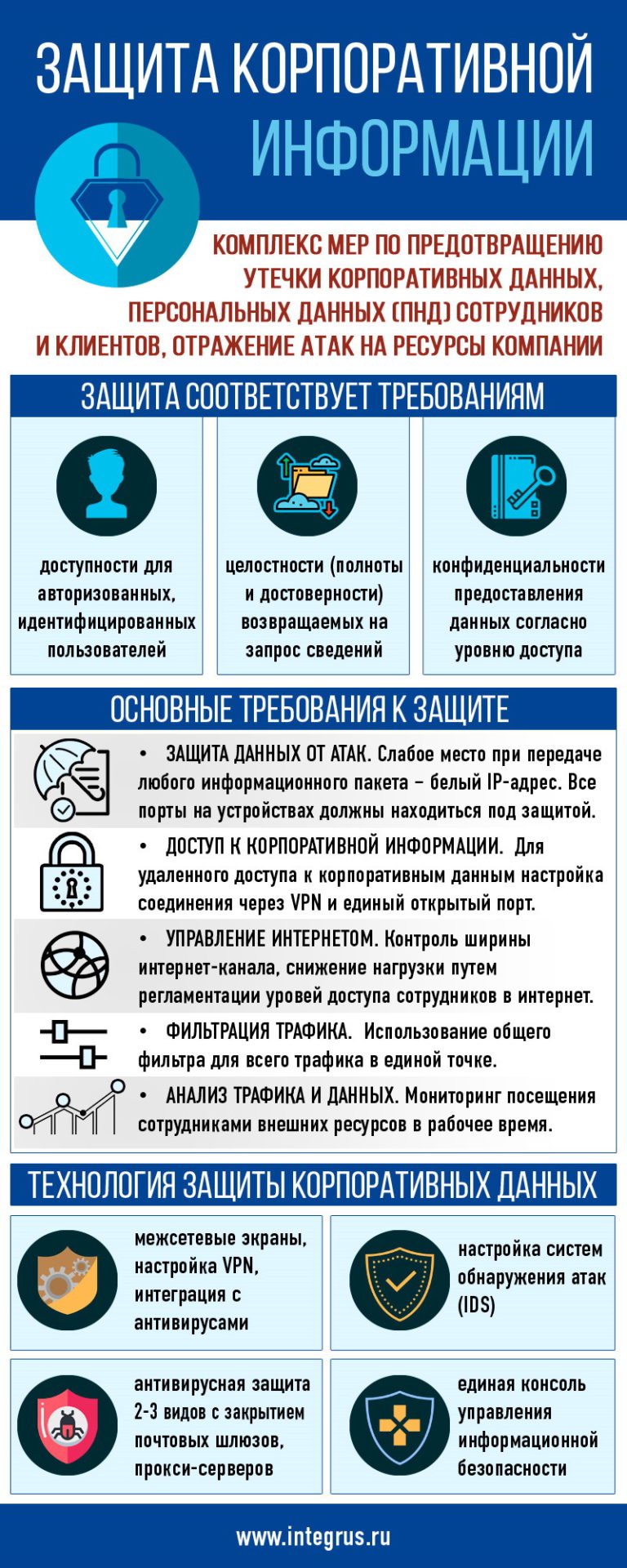

Защита информации в корпоративных сетях – это комплекс мер по предотвращению утечки корпоративных данных, персональных данных (ПНд) сотрудников и клиентов, отражение атак на ресурсы компании. Современные методы защиты включают в себя идентификацию и аутентификацию, разграничение прав доступа и управление доступом к данным, криптографию и создание межсетевых экранов.

Защита информации в корпоративных системах требуется:

- для организаций и предприятий со сложной административно-территориальной структурой: банков, торговых сетей, государственных и транснациональных компаний, производственных комплексов;

- а также предприятий любого уровня, использующих облачные технологии, он-лайн кассы, IP-телефонию, Интернет-банки, системы электронного документооборота (ЭДО).

Организация процедур комплексной защиты корпоративной информации в сетях крупных компаний осложнена использованием оборудования разных поколений и разных производителей, различных баз данных, локальных сетей (LAN).

Технологии защиты корпоративной информации

Система корпоративной защиты информации должна отражать любые типы атак:

- попытки взлома хакерами;

- несанкционированный доступ к конфиденциальным данным, в т.ч. ПНд;

- заражение вредоносным программным обеспечением (ПО): вирусами, троянскими программами, «червями»;

- загрузке и установке шпионских программ, рекламного софта;

- спаму, фишинг-атакам;

- взлому сайтов (CMS), корпоративных групп в социальных сетях.

При этом применяемые средства и технологии защиты корпоративных данных не должны препятствовать нормальному функционированию информационных систем (ИС) предприятия, включая доступность данных из ИС для авторизованных пользователей. В целом, система комплексной защиты корпоративных данных должна отвечать требованиям:

- доступности для авторизованных, идентифицированных пользователей;

- целостностью, т.е. полноты и достоверности возвращаемых на запрос сведений;

- конфиденциальностью – предоставлением данных согласно уровню доступа пользователя.

Технология защиты корпоративных данных подразумевает:

- использование межсетевых экранов (программных и аппаратных) – современные решения позволяют настраивать VPN, интегрироваться с антивирусами; с закрытием почтовых шлюзов, прокси-серверов (зачастую одновременно применяется 2–3 антивирусные программы с различными методами обнаружения вредоносного ПО);

- настройку систем обнаружения атак (IDS);

- создание единой консоли управления информационной безопасности.

Комплексная защита корпоративной информации

Современная система защиты корпоративных данных в сетях должна противодействовать случайным и преднамеренным атакам, внутренним и внешним источникам угрозы (направленным на данные, программы, аппаратуру, поддерживающую инфраструктуру).

Также не следует трактовать защиту корпоративных данных исключительно только как предотвращение несанкционированного доступа со стороны злоумышленников. Часто перед специалистами ставится задачи:

- при выборе оператора облачного сервиса, виртуального сервера (хостинг-провайдера) – отслеживать uptime сервера (объективно он не может быть равен 100%, однако для ответственных решений существует правило 4-х и ли 5-и девяток, т.е. доступности сервера в 99,99% или 99,999% времени), особенно если остановка его (сервера) работы может привести к серьезным потерям;

- устранение последствий технических сбоев, потерь данных в случае техногенных катастроф, случайного или умышленного нарушения правил эксплуатации информационной системы (ИС), при превышении расчетного числа запросов к БД, пропускной способности каналов связи и т.д.;

- устранения ошибок конфигурирования, топологии сети, отказов аппаратных или программных модулей, физического разрушения (износа) аппаратной части системы и т.п.

Однако настоящие проблемы являются, как правило, прозрачными и прогнозируемыми. В то время как попытки взлома, несанкционированного доступа потенциально более опасны, непредсказуемы.

Задача 1-я: защита корпоративных данных от атак

Самое узкое место в защите передачи информации – это белый IP адрес, через который передается и принимается информация. Большинство атак в сети Интернет направленно на выявление незащищенных портов на устройстве (далее Firewall (файрволл)), к которому привязан данный белый IP адрес.

Найдя такие порты, злоумышленник начинает перебирать известные логины сотрудников организации и сопоставляя скомпрометированные пароли отправляя запросы на авторизацию на устройстве.

Где злоумышленники находят электронные адреса сотрудников? Везде:

Задача 2-я: доступ к информации в корпоративных системах

Помимо защиты от атак извне необходим доступ к корпоративной информации организации сотрудников вне пределов периметра организации через сеть Интернет. Используя FTP-сервера, RDP подключение к рабочему компьютеру, мы просто упрощаем работу злоумышленника. Правильнее сегодня использовать VPN (Virtual Private Network) сети. Почему? RDP подключение использует для соединения один порт устройства, и если удаленных сотрудников 10, 20, 100 – то нужно открыть 10, 20, 100 портов на файрволле. В случае организации подключения через VPN – открытый порт будет один.

Задача 3: управление каналом Интернет при защите корпоративных данных

Чем больше сотрудников в организации, работающих в сети Интернет, тем больше нагрузка на основной канал. А ширина канала Интернет всегда ограничена, да и сотрудник организации должен работать, а не сидеть в социальных сетях, развлекательных, игровых сайтах. Для этого вырабатываем правила использования сети Интернет внутри организации – идет градация сотрудников. Например, можно назначить три вида доступа:

- Обычный – ограниченный: запрещены доступы к социальным сетям, сайтам типа youtube, rutube, игровым и т.д.;

- Привилегированный – неограниченный доступ к сети Интернет, но через специальную систему фильтр (о ней поговорим дальше);

- Прямой доступ – доступ к сети интернет минуя все корпоративные системы защиты информации. Обычно такой доступ предоставляли системам дистанционного банковского обслуживания, системам корпоративной видеосвязи.

Большинство пользователей организации заходят на одни и те же сайты и каждый раз открывая одну и ту же страницу в Интернет создают дополнительную нагрузку на канал. В целях экономии трафика рекомендуется использовать прокси-сервер.

Задача 4: фильтрация трафика в корпоративных сетях

Логично, что необходимо фильтровать весь входящий и исходящий в единой общей точке.

Задача 5: анализ данных

Необходимо знать, сколько времени сотрудник проводит в сети Интернет, отрываясь от основной работы. Поэтому работу сотрудника в сети Интернет необходимо тщательно анализировать.

Вышеперечисленные задачи всегда в определенный момент времени возникают перед службой ИТ и каждый начинает решать их по-своему. И если использовать разнообразные системы, то на их поддержку уйдет много времени и потребуется не один сотрудник.

Но существуют комплексные решения управления и защиты интернет трафика, которые содержат в себе – программный файрвол, систему фильтрации трафика, интеграция с антивирусом для фильтрации входящего и исходящего трафика, прокси-сервер, VPN-сервер, систему обнаружения и предотвращения вторжений (IPS).

Самым удачным продуктом был Microsoft Forefront Threat Management Gateway. К сожалению, он перестал продаваться в 2012 году. Снятие его с продаж вызвало недоумение у всего ИТ-шного мира. Но это решение крупной компанию. Чем заменить и что использовать?

Наиболее доступными из решений являются Kerio, Ideco, UserGate. Решения Checkpoint, Sophos, Fortigate относятся к классу Enterprise. Большинство решений являются независимыми аппаратно-программными комплексами, что сказывается на их цене. Решения поддерживают интеграцию с большинством известных антивирусов, содержат мощный инструмент отчетности и анализа.

Следует понимать, что не существует ПО, которое обеспечивало бы 100% уровень защиты. Более того, пользователь (системный администратор) зачастую не может повлиять на уязвимости в конкретном продукте (иначе как отказаться от его использования). Поэтому при выборе инструментов защиты корпоративных данных следует использовать ПО, уязвимости которого либо не несут пользователю ощутимой угрозы, либо их реализация с точки зрения злоумышленника бесполезна.

На что обращать внимание при выборе таких систем:

Перед внедрением разверните тестовую версию продукта и протестируйте на ограниченном круге лояльных пользователей.

Читайте также: