Как проверить компьютер на ботнет

Обновлено: 06.07.2024

В августе 2021 года ботнет Mēris, созданный при помощи сетевого оборудования MikroTik, начал крупнейшую в истории интернета DDoS-атаку, рассказывал «Яндекс». Эксперты по сетевой безопасности считают, что частью ботнета может стать каждый, а его жертвой — сервер любой компании.

Что известно о ботнете Mēris и его предшественниках8 сентября «Яндекс» рассказал, что его сервисы подверглись DDoS-атаке. Ботнет Mēris (с латышского «чума») атаковал серверы компании в течение месяца. Атака провалилась.

- Ботнет — виртуальная сеть устройств, от компьютеров до IoT-приборов, к которым у хакеров есть удалённый доступ. Владельцы оборудования зачастую не подозревают, что оно стало частью ботнета.

Mēris насчитывает до 250 тысяч скомпрометированных устройств в разных странах мира. В его состав входят маршрутизаторы и роутеры марки MikroTik.

Мощность Mēris оценивается в 20 млн RPS (запросов в секунду). Ботнет, по данным «Яндекса», с августа атакует веб-серверы в Новой Зеландии, США и России. В компании назвали его «угрозой в масштабах страны».

Представители «Яндекса» также заявили, что атака никак не повлияла на работу сервисов, и данные пользователей не пострадали. Компания не раскрывала подробностей о возможных операторах ботнета и заказчиках DDoS-атаки. Неизвестно, обращалась ли она в полицию или ФСБ.

В тот же день владельцы ботнета попытались вывести из строя «Хабр».

Масштабные DDoS-атаки ботнетов случались и раньше.

Почему маршрутизаторы могут стать частью ботнета и как проверить свои устройстваОборудование MikroTik популярно в России и на постсоветском пространстве благодаря хорошей скорости передачи данных и невысокой цене, считает специалист по администрированию сетей, сертифицированный компанией Cisco, Михаил Гнедой.

По его словам, это оборудование также подходит для организации сетей в малых и средних компаниях. Устройства MikroTik относятся к классу полупрофессиональных, при этом они более функциональны, чем маршрутизаторы Linksys, и дешевле сложных решений от Cisco.

По его словам, сама возможность создания ботнетов возникает из-за человеческого фактора. Пользователи домашних роутеров не следят за безопасностью устройств, а администраторы компаний не проверяют свои сети.

Например, в январе 2021 года пользователь «Хабра» обнаружил узявимость служебной сети РЖД: благодаря слабым паролям в оборудовании MikroTik любой заинтересованный человек мог получить доступ к камерам видеонаблюдения, сервисам и документам компании.

Часто действует принцип «надо чтоб заработало в срок», поэтому по сути развёртывается а-ля «опытная эксплуатация» или «пилот», без балансировки, с открытием сразу всех портов, с дачей одной административной учётной записи с максимальными правами под все роли и задачи.

И это нормально — для быстрого пилотного внедрения. Но потом это уходит на «продуктив»: систему нагружают по-полной, а акценты инженеров, которые развёртывали инфраструктуру, смещаются в сторону решения других задач. А основа — она так и остаётся в таком виде, к её переработке могут не вернуться никогда. Пока не «клюнет».

Потом выясняется, что пароль на учётку админа или доступа к СУБД оставили 12345, порты открыты для сетевых сканеров, а консоль управления подписана самоподписанным сертификатом. Это только крупные ляпы, пентестер найдёт гораздо больше разных мест для проникновения.

Ранее похожую мысль у себя в Telegram-канале высказывал бывший топ-менеджер «Яндекса» Григорий Бакунов.

Никто не мешает запустить что-то на них и исполнять код.

Производительности хватит, при этом ботнетом будут заражаться именно пользовательское оборудование, как наименее защищённое.

При этом обнаружить нежелательную активность того или иного устройства MikroTik достаточно сложно: пользователь не заметит, что его роутером управляют извне, отмечают в Infosec.

Однако, по данным отчёта «Яндекса» и комментариям MikroTik, найти нежелательную активность в роутере всё же можно, если обратиться к его настройкам в мобильном приложении или в программе Winbox для настольных систем, замечает Гнедой.

Так, из отчёта следует, что на скомпрометированных устройствах открыты порты 2000 и 5678, а также установлено SOCKS-соединение с ботоводом.

Все специалисты по сетевой безопасности также рекомендуют следить за списками открытых портов в настройках маршрутизаторов. А подозрительные соединения отключать.

Обнаружить свой маршрутизатор в ботнете также можно при помощи анализаторов трафика, например, Wireshark, TCPdump, NetworkMiner. Однако, по словам трёх специалистов по сетевой безопасности, пользователи и системные администраторы небольших компаний занимаются мониторингом активности оборудования нерегулярно.

10 сентября компания Qrator Labs, которая расследовала действия нового ботнета, представила сервис, для проверки роутеров MikroTik. «Лаборатория Касперского» выпускала похожее веб-приложение для борьбы с ботнетом Simda в 2015 году.

Как обезопасить роутер и устройства в домашней сетиУязвимое место сетевого оборудования — прошивка, считают эксперты. Чаще всего атакующие находят в сети устройства со старыми версиями прошивок и эксплуатируют их известные уязвимости.

Так, Бакунов замечал, что устройства MikroTik не обновляются автоматически, и в результате на многих из них установлены уязвимые версии ПО. За обновлениями должны следить сами пользователи или администраторы корпоративных сетей, но, судя по всему, не все этим занимаются, посетовал он.

При этом Ромачев не доверяет автоматическим системам обновления: он советует самостоятельно скачивать новые версии прошивок и устанавливать их с флеш-накопителей.

Однако в ботнет Mēris входят устройства с разными версиями RouterOS, замечает Михаил Гнедой, ссылаясь на отчёт «Яндекса». Эту же особенность ботнета увидели пользователи форума MikroTik.

Версии прошивок MikroTik, входящих в ботнет Mēris "Яндекс" / Qrator LabsГнедой добавляет, что SOCKS-соединение с ботнетом могло сохраниться в маршрутизаторах MikroTik при переносе конфигурационных файлов (в них содержатся настройки маршрутизаторов) в сервисе MikroTik Cloud . Пользователи могли копировать настройки из «облака» компании в свои новые маршрутизаторы: так мог образоаться ботнет.

- Сервис MikroTik Cloud позволяет переносить настройки между разными устройствами. Например, при покупке нового маршрутизатора владелец MikroTik может загрузить в него настройки своего подключения к интернету и параметры Wi-Fi-сети.

При этом не все конфигурации совместимы между собой, добавляет Гнедой. Например, при настройке его собственной домашней Wi-Fi-сети из двух ретрансляторов и управляющего маршрутизатора MikroTik при клонировании конфигураций возникали неполадки.

Еще одной точкой входа для хакера может стать discovery-сервис (MNDP), как правило включенный на многих устройствах по умолчанию для упрощения настройки, говорит Алексей Рыбалко.

В феврале 2020 года сразу пять таких уязвимостей устранила компания Cisco: discovery-протокол CDP давал злоумышленникам удалённый доступ к IP-телефонам и маршрутизаторам, но только из локальной сети.

Когда пользователи просматривают Интернет, мы сталкиваемся с множеством угроз, которые могут поставить под угрозу наши компьютеры и устройства. Киберпреступники с целью получения прибыли могут попытаться заразить наши компьютеры и контролировать их, чтобы сделать их частью ботнета. С этого момента зараженные устройства становятся частью сети, которую киберпреступник использует для совершения своих преступлений. Сегодня в этой статье мы расскажем, как проверить, является ли ваш IP-адрес частью ботнета, а также о рисках, которым мы подвергаемся, если наши компьютеры или устройства заражены.

Таким образом, OSI, которая является организацией, стремящейся к обеспечению безопасности, создала свои Сервис AntiBotnet . Благодаря ему мы сможем проверить, является ли наш IP частью ботнета. Начнем с того, что лучше узнаем OSI и объясним, чем она может быть нам полезна.

Что такое OSI и что мы можем предложить пользователям?

OSI происходит от аббревиатуры INCIBE Интернет-пользователь Безопасность Office. Если вы не знаете, INCIBE - это Национальный институт кибербезопасности, который является организацией, одобренной правительством Испании. Это указывает на то, что обе страницы являются доверенными. Его цель - предложить нам информацию и поддержку, необходимые для решения проблем безопасности, которые могут возникнуть при работе в Интернете. Поэтому они стремятся к тому, чтобы пользователи усвоили хорошие привычки в области безопасности, научились осознавать свою ответственность в отношении безопасности и чтобы количество и серьезность инцидентов безопасности, с которыми сталкиваются пользователи Интернета, были сведены к минимуму.

Так, например, мы можем быть в курсе последних уведомления о безопасности . Это пример с предупреждениями системы безопасности, оцененными по уровню важности.

У нас также есть кампании это может помочь нам повысить осведомленность и повысить безопасность. Помимо ресурсов с серией руководств по настройке наших устройств, OSI предлагает техническую поддержку, по которой вы можете бесплатно позвонить. Еще один интересный вариант - образовательные игры, в которых вы можете учиться, играя, например, Trivial of cybersecurity.

- Служба AntiBotnet, чтобы проверить, является ли ваш IP-адрес частью ботнета.

- Расширения браузера AntiBotnet.

- Приложение Conan Mobile.

Мы поговорим о них по отдельности позже, но начнем с вопроса о ботнете.

Что такое ботнет и чем они опасны

A Ботнет можно определить как сеть компьютерные роботы or боты на службе у киберпреступника и которые работают автономно и автоматически. Таким образом, владелец ботнета имеет возможность удаленно контролировать все ПК и другие компьютеры, которые были заражены.

- Распределенные атаки типа «отказ в обслуживании» (DDoS) . Это может быть очень вредным для компаний, поскольку прерывает или замедляет работу сотрудников. Это представляет собой потерю бизнеса для организаций и затрудняет работу с клиентами, поскольку они не могут нормально работать.

- Отправка спама на учетные записи электронной почты . В них владельцы ботнетов продают свои услуги спамерам для рассылки рекламы или всего, что необходимо.

- Рекламное мошенничество : обычно реклама в Интернете платит владельцу сайта за просмотры и клики. Затем киберпреступник может использовать своих ботов для посещения своих веб-сайтов или веб-сайтов клиента с целью получения прибыли.

- Освободи Себя майнинг биткойнов и других криптовалют . По сей день майнинг криптовалют по отдельности не окупается, а окупается только путем создания компьютерных ферм. Поскольку киберпреступнику не нужно платить за оборудование или электроэнергию, майнить криптовалюту может быть выгодно.

- Распространять вирусы, осуществлять мошенничество и распространять незаконный контент, например, это защищено авторским правом.

- Освободи Себя кража паролей и личных данных для продажи в даркнете.

Устройства, образующие ботнет, и признаки того, находимся ли мы в нем

Традиционно ботнеты состояли в основном из компьютеров. Сегодня ситуация сильно изменилась, и теперь мы можем добавлять смартфоны, планшеты и, недавно, IoT устройств. Например, были случаи майнинга криптовалюты на смартфонах, и использование их на пределе своих возможностей может сократить срок их полезного использования.

Служба OSI AntiBotnet

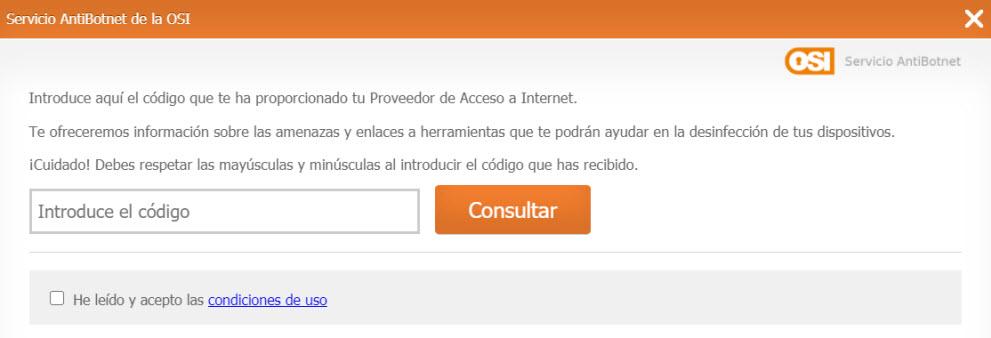

- Кодовый запрос.

- Проверка вашего соединения с помощью онлайн-инструмента.

Затем появится такой экран:

Здесь нам нужно ввести код, который нам дал наш оператор, принять условия использования и нажать кнопку Консультировать кнопка. Затем будет предложена запрошенная информация. Второй вариант - использовать Онлайн-сервис AntiBotnet это даст нам ответ мгновенно. Он будет проверять, является ли наш IP-адрес частью ботнета. Для этого на той же странице или по этой ссылке мы коснемся кнопки проверки вашего соединения.

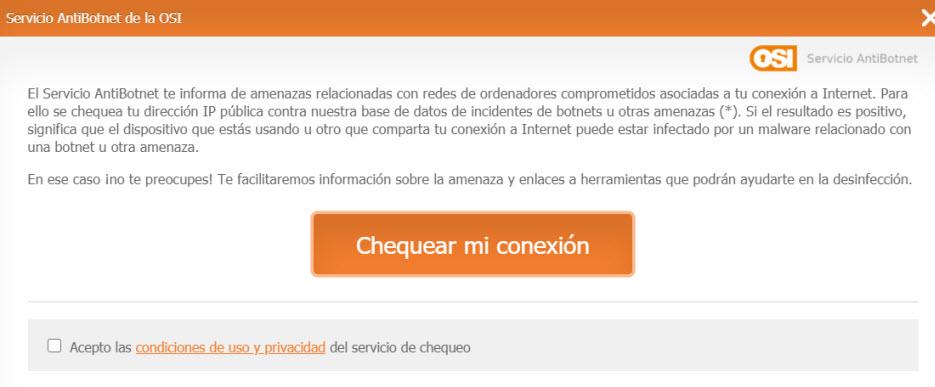

Затем появится этот экран, мы принимаем условия и нажимаем кнопку Проверить мое соединение.

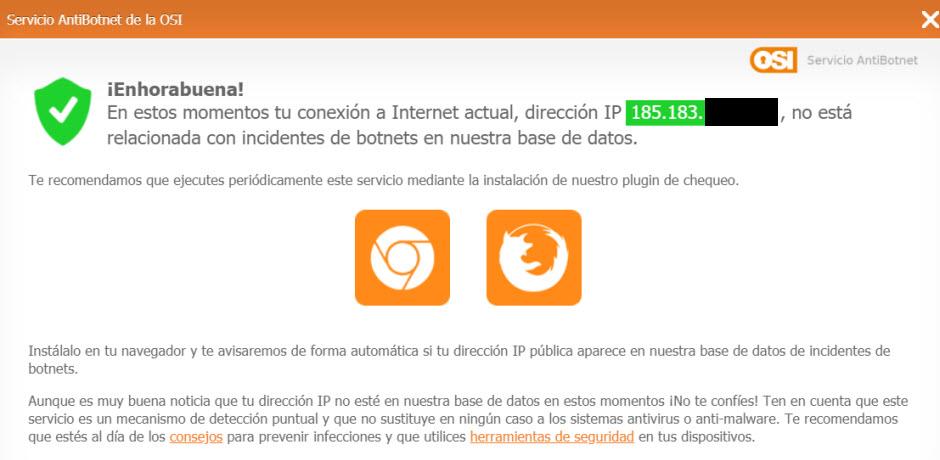

В том случае, если наш IP не был связан с угрозами или ботнетом, он предлагал нам такой результат.

Сервис AntiBotnet как расширение для браузеров

Еще один способ узнать, является ли ваш IP-адрес частью ботнета, - это установить расширение в браузере. У нас есть это для Google Chrome и Firefox.

Не воспринимайте это буквально, это не значит, что он проснется ночью и убьет вас во сне, пока транслирует «Триллер» Майкла Джексона. «Компьютеры-зомби» – это термин, используемый, когда злоумышленник получает контроль над вашим компьютером без вашего ведома и либо крадет ваши данные, либо заставляет ваш компьютер делать то, что он обычно не должен, например рассылать спам. Или, скорее всего, делает и то, и другое: ворует вашу конфиденциальную информацию и атакует другие компьютеры.

- атаковать другие компьютеры ,

- рассылать спам или фишинговые письма,

- доставить программы-вымогатели , шпионское ПО или многие другие подобные злонамеренные действия.

И все это может произойти, даже если вы даже не подозреваете об этом.

Как вы знаете, одна вредоносная программа может нанести огромный ущерб. А теперь представьте, что может сделать армия из миллионов компьютеров с помощью скоординированных атак. Даже небольшие ботнеты могут повлиять на бизнес . И хуже всего то, что ваш компьютер может быть задействован в ботнете так же просто, как 1-2-3. Все, что вам нужно, – это обновление плагина браузера, которое вы просто откладываете. Или щелкнуть ссылку, которая вы не знаете, куда она вас ведет. А с нашей занятостью и вниманием, которое короче, чем у золотой рыбки , шансы всегда в пользу киберпреступников. Сейчас мы не хотим вызывать ненужную вспышку паранойи, поэтому, пожалуйста, продолжайте читать, чтобы узнать о:

- Способностях, которыми обладают бот-сети;

- Как киберпреступники создают и развивают бот-сети;

- Как этого не допустить;

- Как и что проверять, если уже поздно и вы являетесь участником ботнета.

Возможности ботнетов

1. Рассылки спама по электронной почте –- если у спамера есть доступ к ботнету, это очень рентабельно, и им это будет почти ничего не стоить.

«Средняя стоимость аренды ботнета в течение часа каждый месяц с использованием пакета подписки DDoS составляет около 38 долларов США, а комиссия составляет всего 19,99 доллара США».

3. Совершение мошенничества с рекламой

4. Поддержка активности фишинговых сайтов и частая смена их доменов, чтобы они оставались анонимными и незамеченными правоохранительными органами.

5. Распространять вредоносное, вымогательское или шпионское ПО. Помимо прямого финансового ущерба, это также может способствовать дальнейшему расширению ботнета. Zeus была одной из самых мощных финансовых вредоносных программ в Интернете. Готовый к развертыванию ботнет для кибератак. Его основная функция заключалась в краже онлайн-учетных данных, особенно связанных с банковскими операциями. «Zeus очень сложно обнаружить даже с помощью новейшего антивируса и другого программного обеспечения для обеспечения безопасности, поскольку он скрывается, используя скрытые методы. Считается, что это основная причина, по которой вредоносная программа Zeus стала крупнейшим ботнетом в Интернете: только в США заражено около 3,6 миллиона компьютеров».

Еще одна недавняя программа-вымогатель, которая наносила ущерб, под названием Locky , также регистрирует зараженный компьютер в бот-сети. Ботнеты стали настолько большими и распространенными по всему миру, что их очень сложно отключить. От многих сотрудничающих сторон требуется много усилий, чтобы вывести из строя крупный ботнет.

Вот еще один недавний пример: ботнет Simda заразил более 770 000 компьютеров в более чем 190 странах (среди них: США, Великобритания, Канада, Россия, Турция). Он был активен в течение многих лет и использовался для распространения пиратского программного обеспечения и различных типов вредоносных программ, включая кражу финансовых учетных данных. Создатели конкретных типов вредоносных программ просто арендовали их у создателей Simda и платили им вознаграждение за каждую атаку.

Как киберпреступники создают и развивают бот-сети

Как ваш компьютер может быть задействован в ботнете

Ранее мы говорили, что наиболее распространенным методом привлечения компьютеров в ботнет является вредоносное ПО. Владельцы ботнета сделают все, чтобы вредоносный код бота попал на ваш компьютер. Есть несколько способов добиться этого:

Электронная почта. Злоумышленники будут отправлять вам электронные письма, содержащие вредоносные вложения или ссылки на контролируемые ими веб-сайты, на которых размещен вредоносный код. Locky, недавняя программа-вымогатель, которая также вербует ваш компьютер в бот-сеть , была распространена посредством массовой рассылки спама по электронной почте.

Попутные загрузки. Они работают за счет использования уязвимостей вашего веб-браузера, надстроек браузера или надстроек. В других случаях злоумышленники обманом заставят вас загрузить вредоносное ПО, не осознавая полностью его влияние. Например , при посещении законного веб-сайта вы увидите всплывающее окно, в котором говорится, что ваш компьютер заражен, и предлагается загрузить антивирусную защиту, которая на самом деле вредоносная.

Как не допустить, чтобы ваш компьютер стал частью ботнета

Во-первых, проще предотвратить заражение вашего компьютера и стать его частью ботнета, чем обнаружить его, когда уже слишком поздно, и попытаться его спасти. Итак, вот основные правила, которым вы должны следовать, чтобы не стать частью ботнета:

1. Не нажимайте ни на какие подозрительные ссылки, в которых вы не уверены/не знаете, куда они ведут – даже те, которые вы получили от друзья, семья или друзья из социальных сетей. Их учетные записи могли быть скомпрометированы, поэтому безопаснее набраться терпения и спросить их, в чем дело, прежде чем спешить переходить по ссылкам.

2. Не загружайте вложения, которые вы никогда не запрашивали.

3. Вам нужен хороший антивирус и антишпионское ПО, установленное из надежного источника. Избегайте онлайн-рекламы, которая сообщает вам, что ваш компьютер заражен – это замаскированное вредоносное ПО.

4. Если у вас уже есть антивирусное и антишпионское ПО, проверьте, активированы ли они, исправлены ли они и обновлены ли они. Проведите полное сканирование с помощью антивируса. Иногда код бота деактивирует ваш антивирус.

5. Также убедитесь, что ваш брандмауэр включен. Установите максимальный уровень безопасности – для этого все приложения, ищущие доступ в Интернет, будут уведомлять вас, позволяя отслеживать входящий и исходящий трафик.

6. Регулярно обновляйте все программное обеспечение, особенно браузер, Adobe Flash, Adobe Reader и Java. Это самые уязвимые, а также наиболее часто используемые киберпреступниками для вербовки компьютеров в ботнет. Обновление приложений может заблокировать 65% векторов атак , нацеленных на ваши приложения , поэтому не игнорируйте эту очень важную превентивную меру безопасности (которая также полностью БЕСПЛАТНА).

ЗАКЛЮЧЕНИЕ

Ботнеты – гораздо большая проблема, чем мы можем себе представить. И с точки зрения размера, и с точки зрения воздействия, потому что огромное количество и возможности заставят вас задыхаться. Эта инфраструктура дает киберпреступникам возможность расширить свой охват, начать мощные атаки и нанести непоправимый ущерб. И это то, что каждый пользователь Интернета и компьютеров может предотвратить, приняв необходимые меры безопасности.

И помните: если вредоносный код для включения вашего компьютера в ботнет может попасть внутрь, то это могут быть и программы-вымогатели, финансовые вредоносные программы и другие угрозы .

В этом посте мы увидим, как обнаружить и выяснить, заражен ли ваш компьютер заражен ботом, и устранить заражение ботнетом с помощью этих средств удаления ботнета и программного обеспечения, которые можно бесплатно загрузить, от корпорации Майкрософт и других известные охранные компании.

Обнаружение ботнета

Средства для удаления ботнета

Если вы считаете, что ваша система Windows 10/8/7 может быть заражена ботами и является частью ботнета, вот несколько инструментов для удаления ботнетов, которые могут вам помочь.

Средство удаления вредоносных программ

Средство удаления вредоносных программ для Microsoft Windows удаляет определенные распространенные семейства вредоносных программ, включая выбранные боты, с компьютеров, работающих под управлением совместимых версий Windows. Microsoft выпускает обновленную версию этого инструмента во второй вторник каждого месяца по мере необходимости для реагирования на инциденты безопасности. Версия инструмента, предоставляемая Центром обновления Windows, работает в фоновом режиме, а затем сообщает, что заражение обнаружено. Но вы также можете скачать и использовать его всякий раз, когда чувствуете необходимость.

Phrozensoft Mirage Anti-Bot

Phrozensoft Mirage Anti-Bot имеет список таких вредоносных сайтов. Если ваш компьютер запрашивает любой такой вредоносный веб-сайт, распространяющий BOT, Phrozensoft Mirage Anti-Bot не позволит компьютеру обработать такой запрос, заблокировав эти сайты, а также сайты, которые вы добавили в список запрещенных сайтов.

Trend Micro RUBotted

RUBotted от Trend Micro включает в себя известные ботнеты, обнаружение неизвестных версий клиентов ботов и улучшенные возможности очистки зараженных машин. Он совместим с другими антивирусными продуктами и обеспечивает бесшовную интеграцию. Вам необходимо иметь работающее подключение к Интернету, так как он будет использовать HouseCall для удаления клиента ботнета, если он найден.

Norton Power Eraser

Norton Power Eraser удаляет глубоко внедренные и трудно удаляемые криминальные программы, которые не всегда может обнаружить традиционное сканирование на вирусы.

BotHunter

Авира БотФрей

Kaspersky DE-Cleaner

DE-Cleaner на базе Kaspersky также называется Kaspersky Anti-Botnet. Вы можете скачать его с Chip.de. Но учтите, интерфейс на немецком языке.

Бот Восстание

Утилита для удаления Quick Heal BOT

Утилита для удаления Quick Heal BOT поможет вам обнаружить и удалить ботнет-инфекции с вашего компьютера Windows. Это портативное программное обеспечение, и, следовательно, вы можете запустить его в своей системе с внешнего диска. Просто загрузите его с официальной страницы загрузки и запустите инструмент. Вы можете также проверить NoBot.

Эти ботнет-трекеры помогут вам отслеживать активность ботов во всем мире. Этот пост Руководство по удалению вредоносных программ и инструменты также наверняка заинтересует некоторых из вас. Посмотри на это!

Читайте также: