Как проверить vlan на компьютере

Обновлено: 03.07.2024

Поиск неисправностей всегда начинается с физического уровня и, если все нормально, то поднимаемся на уровень выше и продолжаем поиск.

На физическом уровне проверяем целостность и тип кабелей, дуплекс/полудуплекс, скорость интерфейсов и т.д.

На канальном уровне проверяем выше перечисленные настройки.

Попробуем во всем разобраться на основе примеров. Некоторые будут до банальности просты, но тем не менее их стоит тоже рассмотреть.

Между всеми VLAN настроена маршрутизация, однако почему-то хосты из разных VLAN не доступны друг другу. Связь между хостами в рамках одного VLAN работает без проблем.

Причин может быть несколько:

- Неработающий транк между маршрутизатором и коммутатором

- Неправильная настройка маршрутизатора

- Неправильная настройка коммутатора

Начнем с физического уровня. Введи следующую команду на коммутаторе и маршрутизаторе

show interfaces fastethernet номер_интерфейса

Обрати внимание на вывод команд

На маршрутизаторе данной командой мы не увидим режим дуплекс/полудуплекс. Для этого достаточно просмотреть конфигурацию командой

show running-config

Исходя из вывода команд видно, что на физическом уровне проблем нет: режим и скорость на обоих интерфейсах одинаковы, ошибки в приеме/передачи отсутствуют либо незначительны.

Теперь проверим настройки маршрутизатора командой

И здесь все правильно: инкапсуляция и адресация настроены верно. Ищем дальше.

Проверим настройки VLAN и магистрали в коммутаторе более внимательно. Введем команду

show interface trunk

Оказывается через магистральный разрешена передача трафика только от VLAN 4. Все остальные VLAN запрещены.

Как такое возможно? Ведь по умолчанию на магистральных соединениях разрешены все VLAN.

Все верно, однако в некоторых случаях требуется разрешить только определенные VLAN. Для этого используется команда

Если мы захотим разрешить VLAN 10, то введем

Однако, если немного позже нам понадобится добавить VLAN 4, то следующая команда будет неправильна

IOS примет последнюю команду, а первую удалит

А как ввести сразу несколько VLAN?

Существует и другой способ. Если ранее уже была настроена определенная VLAN, то для добавления новой VLAN введи

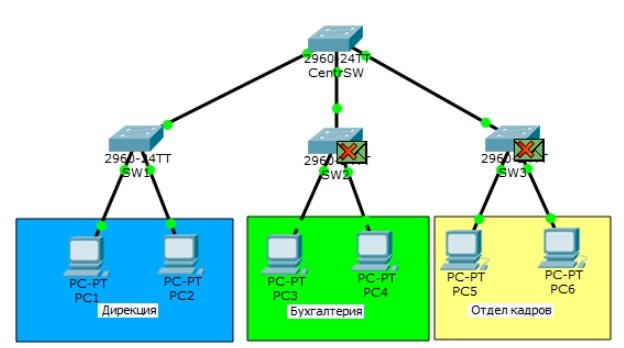

Дана сеть из предыдущего примера.

Все работало хорошо. Однако сотрудник компании решил подключить старый коммутатор к сети, так как ему не хватало свободных портов. После этого начали поступать жалобы, что компы из VLAN 10 недоступны для других VLAN, а также внутри “родной” VLAN. Пинги ничего не показывают.

Естественно, сетевой администратор ничего не знает об этих манипуляциях. Каковы его действия?

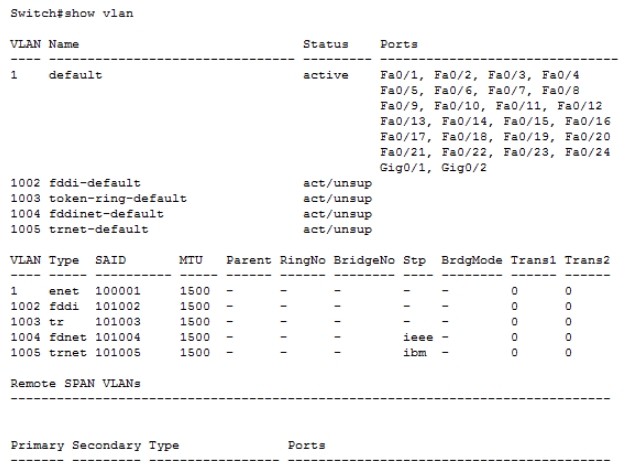

Если не работают хосты в рамках всей VLAN, то нет смысла искать неисправности на физическом уровне. Поэтому в первую очередь проверяем настройки VLAN на всех коммутаторах командой

show vlan brief

VLAN 10 отсутствует.. Именно к этой VLAN и подключены неработающие компы.

Посмотрим на настройки конкретных портов доступа, к которым подключены компы. Выполни команду

show interface fa0/4 switchport

Как видно порту назначена правильная VLAN, однако она не активна. Такое может произойти лишь в том случае, если VLAN удалили из настроек коммутатора. Причем сам интерфейс остается все еще привязан к несуществующей VLAN. Обычно при удалении VLAN сначала удаляют его в настройках интерфейса, а затем уже глобально.

Почему сеть не работает разобрались. Теперь разберемся в самой причине произошедшего.

VLAN могут быть удалены вручную либо автоматически с помощью VTP. Представим, что администратор не допускал ошибок и не удалил случайно VLAN 10. Остается VTP.

Однако обновления VTP передаются только по магистральным каналам, как стало возможным, что между новым коммутатором сразу установилась магистральная связь?

Все порты коммутатора по умолчанию находятся в режиме Dynamic Auto. И если порт подключенного коммутатора будет в режиме Dynamic Desirable или ON, то между ними установится магистраль. И это приведет к вышеописанным последствиям.

Подключенный коммутатор содержал конфигурацию VLAN/VTP, которая отличалась от текущей конфигурации, причем номер ревизии VTP на этом коммутаторе оказался выше, чем на работающем коммутаторе. Поэтому работающий коммутатор принял неактуальные конфигурацию и перезаписал все VLAN настройки в соответствии с настройками на подключенном коммутаторе.

Есть один маленький нюанс. Пока на VTP сервере не определен домен он не будет рассылать обновления всем остальным коммутаторам. Однако, если к сети VTP подключить любой VTP сервер с доменом и более высоким номером ревизии, то на всех коммутаторах все VLAN настройки будут изменены в соответствии с настройками данного сервера.

Ниже даются краткие рекомендации к настройкам VLAN/VTP:

- Всегда отключай или переводи в режим Access все незадействованные порты

- VTP настраивай с паролем и доменом

- Там, где должен быть только trunk, настраивай статический trunk

- При подключении нового коммутатора к сети удали все VTP настройки.

Для удаления настроек VTP переведи режим в Transparent, удали файл vlan.dat во Flash памяти и перезагрузи коммутатор.

Сетевой администратор решил использовать VTP. Коммутатор А является сервером, однако почему-то коммутатор C не синхронизируются с сервером. Все остальные коммутаторы синхронизированы

В данном случае проблем могут быть 2:

- Транк на всех портах коммутатора С не установился

- Проблемы с настройками VTP на коммутаторе С

Настройки транка проверяются с помощью следующих двух команд

show interfaces trunk

show interfaces fastethernet номер_интерфейса switchport

Предположим, что транк включен. Проверим настройки VTP на всех коммутаторах командой

show vtp status

Однако, если взглянуть на MD5 хэш, то выяснится, что на коммутаторе С он отличаются от хэш на всех остальных коммутаторах

Это означает только одно - пароли не совпадают. В этом легко убедиться с помощью команды

Проверка того, в какой виртуальной локальной сети вы находитесь, может оказаться невозможной, в зависимости от используемого сетевого оборудования и его драйверов. Пакеты помечаются VLAN, к которой они принадлежат, однако операционная система часто удаляет метку VLAN. Даже если вы захватываете пакеты, вы не сможете найти свой VLAN ID. Если вы можете получить доступ к коммутатору, к которому вы подключены, то вам нужно войти в систему и проверить настройки. Если у вас нет настроенных VLAN, то вы по умолчанию используете VLAN 1.

Шаг 1

Подключитесь к вашей VLAN с помощью кабеля Ethernet.

Шаг 2

Откройте программу анализа пакетов. Выберите сетевую карту для прослушивания; Вы хотите выбрать тот, который подключен к вашей VLAN.

Шаг 3

Как определить, действительно ли вы находитесь на веб-сайте Paypal

Как определить, действительно ли вы находитесь на веб-сайте Paypal. С момента своего появления в 2000 году PayPal - своего рода банковский счет в Интернете - стал бесценным ресурсом для всех, кто .

Как обеспечить безопасность устройства Windows 10, когда вы находитесь вдали от него

Windows 10 предлагает ряд функций, которые помогут вам предотвратить несанкционированный доступ к личной информации или данным компании на вашем ПК.

Как обеспечить безопасность устройства Windows 10, когда вы находитесь вдали от него

Windows 10 предлагает ряд функций, которые помогут вам предотвратить несанкционированный доступ к личной информации или данным компании на вашем ПК.

Для чего это надо?

Есть несколько ситуаций:

1. Банально представим ситуацию есть большая сеть, в районе покрытия этой сети у нас расположено два офиса, их необходимо объединить в одну физическую сеть, при этом общегородская сеть не должна видеть/иметь доступ к офисным тачкам. Данную ситуацию конешно можно разрулить VPN-ами, но на шифрованый трафик порядка 100 мегабит нужно не кислое железо, поэтому рулим vlan-aми.

2. Есть масса подсетей, территориально поделенных по городу, необходимо на каждую подсеть настроить интерфейс, по началу можно конечно обойтись сетевыми картами, но сети имеют свойства разростаться, и что прикажете делать, например в такой ситуации?:

serv:

Как мне это все сделать?

Легко!

Тегирование трафика VLAN

Компьютер при отправке трафика в сеть даже не догадывается, в каком VLAN'е он размещён. Об этом думает коммутатор. Коммутатор знает, что компьютер, который подключен к определённому порту, находится в соответствующем VLAN'e. Трафик, приходящий на порт определённого VLAN'а, ничем особенным не отличается от трафика другого VLAN'а. Другими словами, никакой информации о принадлежности трафика определённому VLAN'у в нём нет.

Однако, если через порт может прийти трафик разных VLAN'ов, коммутатор должен его как-то различать. Для этого каждый кадр (frame) трафика должен быть помечен каким-то особым образом. Пометка должна говорить о том, какому VLAN'у трафик принадлежит.

Наиболее распространённый сейчас способ ставить такую пометку описан в открытом стандарте IEEE 802.1Q. Существуют проприетарные протоколы, решающие похожие задачи, например, протокол ISL от Cisco Systems, но их популярность значительно ниже (и снижается).

Настройка обычно происходит на серверах и на свитчах.

По умолчанию все сетевые устройства находятся в первом (1, default) vlan-e.

Поэтому подними 2-й vlan, с сетью 1

В зависимости от ОСи на сервере vlan-ы конфигурятся по разному.

В данной статье я попробую максимально коротко и четко описать различные способы настройки vlan-ов, на разных ОС.

И так поехали, попробуем на разных ОС сделать одну и ту же задачу — настроить 2-й vlan, с адресным пространством из 64-х адресов, 10.10.10.0/26

Для начала нам необходимо рассчитать маску, бродкастовый адрес и шлюз, в помощь прийдет ipcalc :)

Address: 10.10.10.0 00001010.00001010.00001010.00 000000

Netmask: 255.255.255.192 = 26 11111111.11111111.11111111.11 000000

Wildcard: 0.0.0.63 00000000.00000000.00000000.00 111111

=>

Network: 10.10.10.0/26 00001010.00001010.00001010.00 000000 (Class A)

Broadcast: 10.10.10.63 00001010.00001010.00001010.00 111111

HostMin: 10.10.10.1 00001010.00001010.00001010.00 000001

HostMax: 10.10.10.62 00001010.00001010.00001010.00 111110

Hosts/Net: 62 (Private Internet)

Шлюзом сделаем 10.10.10.1

Маска 255.255.255.192 или 26

Broadcast 10.10.10.63

Итого мы получаем на клиентов 61 адрес, 10.10.10.2 — 10.10.10.62

Red-Hat-like:

Для ред-хата необходима утилита настройки vlan'ов, ставим утилиту vconfig

[root@notebook

Теперь перейдем к более интересному пункту, настройка сетевых коммутаторов.

т.к. коммутаторы 2-го уровня бывают разные я приведу несколько примеров по настройке, на разных коммутаторах разное меню соответственно по разному настраивается, обычно ничего сложного нет, и принцип настройки одинаковый. ситуация серв включен в 1-й порт, необходимо подать 2-й влан в 4,5,6 порты, и во втором порту подать его тегированным.

На D-Link-е:

config vlan default delete 1-26

config vlan default add untagged 1,3,7-24

create vlan Offices tag 2

config vlan Offices add tagged 1,2

config vlan Offices add untagged 4,5,6

save

Пробуем воткнуться в 4 дырочку сетевым устройством и прописать адрес из диапазона 10.10.10.0/26 и банально пингами проверить.

Начало

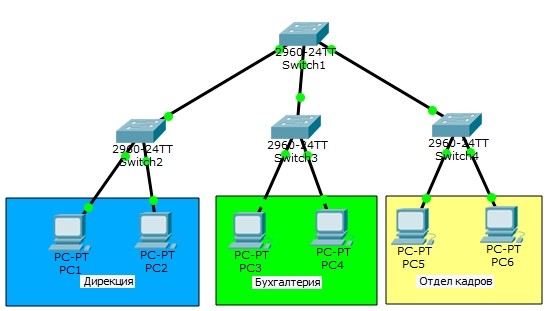

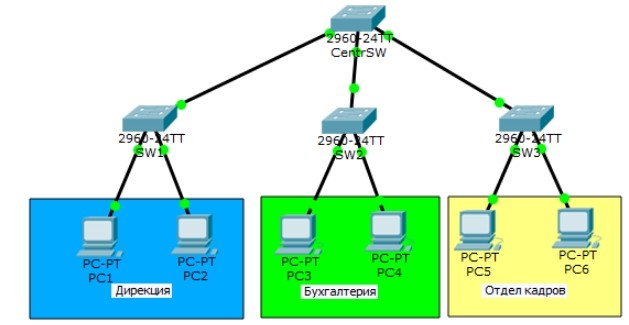

Проблема локальных сетей и нескольких подсетей в том, что появляется угроза утечки информации. Давайте посмотрим на пример трех сетей: дирекция, бухгалтерия и отдел кадров. Конечно, в крупных компаниях сети куда больше, но мы рассмотрим более ужатый пример.

- Пакет дойдет до Switch2, и он отправит его на PC2 и на центральный Switch

- Далее пакет дойдет до центрального Switch-а. Но Switch1 отправит пакеты на два других коммутатора: 3 и 4.

- Те в свою очередь отправят пакеты на все остальные PC: 3, 4, 5 и 6.

А почему же так происходит? А происходит все из-за того, что PC1 пока не знает MAC-адрес второго компа и отправляем специальный пакет по протоколу ARP, для так называемого «прозвона». Также отправляющий комп не знает адрес канального уровня – вспоминаем сетевую модель OSI.

И тут возникает две проблемы:

- Безопасность – трафик могут просто перехватить злоумышленники. В целом это можно сделать стандартными программами перехватчиками.

- Ненужный трафик – когда сеть небольшая, это не так заметно. Но представьте, что у вас сеть состоит из тысячи компьютеров. Все может привести к забитости канала и потери пакетов.

Как ни странно, но пример, который я привел был работоспособным почти в самом начале создания сетей, когда ещё интернет был слабым и юным. О проблеме знали все, и её постаралась решить компания Cisco, которая в своих лабораториях изобрела совершенно новый протокол ISL. После этого протокол Inter-Switch Link был прикручен к IEEE под кодовым названием 802.1q – именно это название вы и можете встречать в интернете или на коробке от коммутаторов.

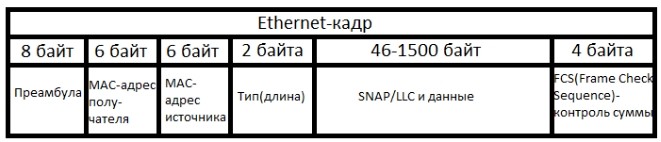

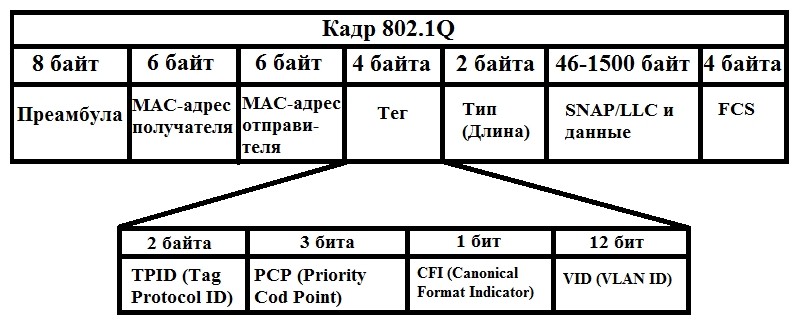

Для начала взглянем на обычный «Ethernet-кадр», находящийся в своей привычной среде обитания:

А теперь взглянем на новый кадр 802.1q:

Что у нас в итоге получается – добавляется ещё один тег с нужной для нас информацией:

Теперь мы подошли к одному очень интересному понятию. Как вы уже поняли, данный кадр 802.1q помогает правильно отправлять пакеты данных. Но вопрос в том, зачем добавлять кадр к пакету, который уже идёт на конечное устройство пользователя? Правильно – незачем.

Именно поэтому в маршрутизаторах и коммутаторах есть два понятия:

- Trunk port (магистральный порт) – порт, который идет на другое сетевое устройство: коммутатор, маршрутизатор и т.д. Из этого порта обычно отправляются тегированные пакеты, то есть пакеты с этим самым тегом.

- Access port (порт доступа) – открытый или последний порт, из которого информация льется прямиком на компьютер пользователя. Сюда бессмысленно добавлять тег, забивая размер пакета.

Нетегированный трафик – это пакеты данных, которые идут без кадра 802.1q. Тегирование VLAN как раз и происходит по двум портам: Trunk и Access. Если вам пока ничего не понятно, то не переживайте, дальше я все покажу на примере.

Настройка VLAN на коммутаторе

Приведу пример настройки VLAN на коммутаторе от компании CISCO. По сути у них все настройки делаются примерно одинаково, поэтому вы можете использовать данную инструкцию и в своих целях. Поддержка VLAN должна быть на всех коммутаторах с канальным уровнем.

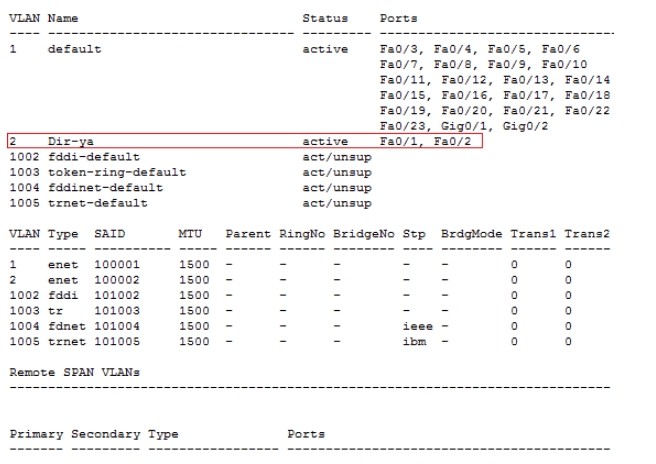

Для начала давайте посмотрим всю таблицу коммутации VLAN стандартной консольной командной:

Смотрим по столбцам:

Для примера я буду использовать модель Cisco 2960 24tt, но принцип настройки, который буду показывать далее – одинаковый для всех их аппаратов. Плюс вы поймете принцип VLAN сразу и на примере.

Далее назовём как-то нашего зверя:

Покажу настройку на примере нашей любимой картинки, которую я показывал в самом начале. Тут у нас есть:

- Коммутаторы: SenterSW, SW1, SW2, SW3.

- Компы: PC1, PC2, PC3, PC4, PC5, PC

Запомните примерно данные названия, чтобы было проще ориентироваться при вводе команд. Можете также иногда посматривать на эту картинку.

ПРИМЕЧАНИЕ! Просто запомните, что команда с надписью «interface» вводит вас в настройку данного объекта.

Так как наш порт будет направлен именно на комп, то тегирование не нужно, и мы переводим его в нужное состояние:

2-ой ВЛАН мы создали, осталось теперь привязать 1-ое устройство к нему:

Теперь тоже самое проделайте и для второго порта. В самом конце надо будет привязать второй порт к тому же самому VLAN2 – мы же хотим, чтобы они находились в одной сети.

На будущее – чтобы не прописывать каждый порт таким образом, вы можете прописать диапазон портов вот так:

Итак, два компьютера теперь у вас настроены правильно и находятся в одной VLAN. Теперь нам надо подключить наш 1-ый коммутатор к центральному. Для этого мы будем использовать 24-ый порт. И конечно же нам надо перевести его в режим с тегированием:

Как бы вроде мы все сделали, но есть одна проблема: в коммутаторе нет правила, которое бы ограничивало поступление пакетов с других ВЛАН – то есть проблема с безопасностью остается. Нам нужно теперь прописать такое правило, которое бы разрешало поступление на наш 24 порт только пакеты для VLAN2:

На всякий случай проверяем таблицу маршрутизации:

Как видите наш второй VLAN теперь имеет только два доступных порта. Единственный минус данного вывода информации в том, что вы не можете посмотреть статус тегирования портов. Для этого есть отдельная команда:

show interfaces trunk

Вот тут мы видим наш 24 порт, который нам нужен для связи с центральным коммутатором. Ещё раз повторюсь, что статус тегирования (Trunk или Access) – обязательно нужно настраивать для внешних портов. В противном случае не будет смысла вообще в настройке VLAN.

Первый коммутатор мы настроили, теперь давайте настроим третий. В первую очередь нужно создать три ВЛАН для каждой из структур: дирекция, бухгалтерия и отдел кадров. VLAN 2 уже закрепился за дирекцией. Создаем VLAN для бухгалтерии:

Теперь создаем внутреннюю сеть для отдела кадров:

Ну так как данный коммутатор будет иметь связь только с сетевыми устройствами, то мы будем использовать тегирования в статусе trunk. А использовать мы будем первые 3 порта.

Вам не кажется, что мы что-то упустили? Наш центральный коммутатор по идее будет связующим звеном – ведь так?! Но мы забыли создать VLAN 2 для первого сегмента:

ПРИМЕЧАНИЕ! Дабы не запутаться обязательно называем ВЛАН как на первом коммутаторе.

И тут мы подходим к следующей проблеме. VLAN мы создали и даже разделили на разные по портам. Вроде разделение есть, но давайте взглянем на IP адреса наших компов:

- 192.168.1.2

- 192.168.1.3

- 192.168.1.4

- 192.168.1.5

- 192.168.1.6

- 192.168.1.7

ПРИМЕЧАНИЕ! Если вы ещё путаетесь в этих понятиях, то советую прочесть статью про OSI – ссылку я оставил в самом начале статьи.

Все я это сделал в учебных целях и вообще нужно разделять сети и на канальном, и на сетевом уровне. Это можно сделать вручную на компьютерах. Но статья немного не об этом.

Теперь что будет происходить с отправлением данных? Если мы отправим пакет на PC2, то он дойдет до первого коммутатора. Далее коммутатор отправит его одновременно на PC2 и на центральный Switch. После этого центральный коммутатор отправит пакеты на другие SW (2 и 3). Там коммутаторы, у которых прописаны правила только для VLAN: 3 и 4 – просто отправят пакет в утиль. То есть данный пакет не дойдет до компов: 3, 4, 5 и 6.

Ситуация с переездом сотрудника

Давайте рассмотрим ситуацию, что в отдел бухгалтерии нужно будет посадить сотрудника из совершенно другого отдела (на время). Допустим Елена Павловна не может сидеть в отделе Дирекции летом, так как у нее сильно повышается давление, а там не кондиционера. Начальство решает переселить её на летнее время в бухгалтерию.

Итак, что мы будем делать?! В первую очередь мы подключим её компьютер к следующему третьему порту второго свича. Теперь возникла проблема в том, что на втором коммутаторе и слухом не слыхивали про 2-ой ВЛАН и его надо создать:

Теперь нужно 3-порт настроить и добавить его в VLAN2. И также не забываем прописать ему модель тегирования:

Теперь нам нужно разрешить пропускать VLAN2 пакеты именно на внешнем порту. У второго свича (как и у всех) – это 24-ый порт. Внимательно пропишите команду:

Теперь переходим к центральному коммутатору:

Общение между собой

Теперь мы подошли к вопросу использования VLAN – как видите это полезная вещь, которая строго разделяет трафик на канальном уровне и позволяет отправлять пакеты только в нужную сторону. Таким образом организовывается работа больших организаций, где есть большое количество отделов, которые не должны видеть друг друга. Но одна из проблем у нас все же остается, а именно – проблема одной сети. Все наши компьютеры находятся в первой подсети, что неправильно, и нам надо их разбить.

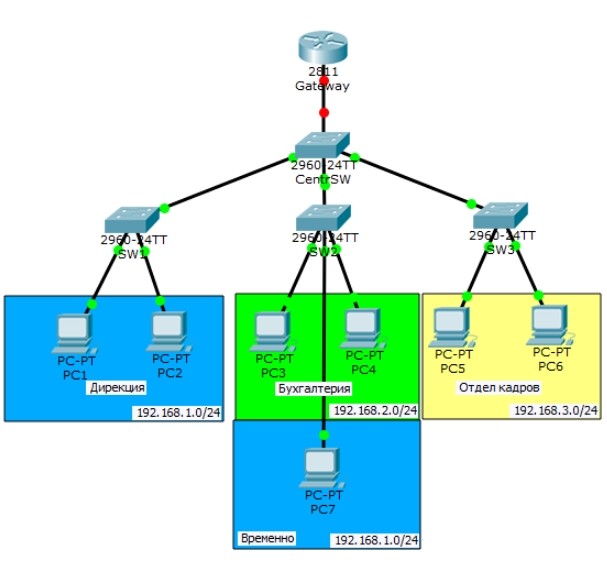

Но для этих целей нам также понадобится маршрутизатор, чтобы объединить сеть также и на сетевом уровне. Для этого мы подключим маршрутизатор Cisco 2811.

В настройках нам также надо будет указать шлюзы, но они будут стандартные:

- 192.168.1.1 – для дирекции

- 192.168.2.1 – для бухгалтерии

- 192.168.3.1 – для отдела кадров

Маска будет везде одинаковая: 255.255.255.0 (/24).

Для чего вообще нужен маршрутизатор – он будет позволять общаться компьютерам, которые находятся в разных VLAN. Для этого будет использоваться адрес шлюза, у каждой подсети.

Настройка маршрутизатора

Заходим в настройки и обзываем его исходя из картинки:

Теперь создаем виртуальный шлюз для второй подсети. Обратите внимание, что для порта мы прописываем команду: «0/0.3». Хотя в прошлых коммутаторах мы явно указывали порт. Все это из-за того, что за шлюз будет отвечать, как раз вот этот маршрутизатор, который не подключен напрямую к устройствам.

Осталось создать шлюз для последней подсети:

Чуть не забыл сказать – маршрутизатор мы подключим к 24 порту центрального коммутатора. Теперь нам нужно разрешить отправлять пакеты всех вланов на маршрутизатор через 24 порт, к которому мы и подключились:

Не забываем указать «транковое» тегирование, ведь пакеты будут идти на сетевое устройство, а не на компьютер:

Все VLAN можно прописать просто через запятую:

Именно так заполняется таблица маршрутизации. Такой долгий путь обычно начинается в самом начале. Впоследствии маршрутизатор помогает общаться всем компьютерам именно через канальный уровень.

Видео

Более детально про VLAN рассказывается в данном видео, оно достаточно долгое, но максимально информативное.

Читайте также: