Как сделать две подсети на компьютере

Обновлено: 18.05.2024

Количество устройств, которое можно подключить в одной ЛВС не бесконечно и обусловлено следующими ограничениями:

-физические ограничения на длину кабеля и количество узлов в сегменте;

-логические ограничения на число узлов в сегменте (Ethernet –1024);

-опасность возникновения широковещательных штормов;

-увеличение трафика в сегменте.

Для решения этих проблем используют средства сетевого уровня. Одно из таких средств разделение сети на несколько частей, которые называются подсетями (subnets).

Если сеть не планируется расширять на более чем 300-400 сетевых устройств, то можно воспользоваться Вариантом №1.

Освоить MikroTik Вы можете с помощью онлайн-куса «Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

В данном примере рассмотрим разделение одноранговой сети класса С (маска 24 бита, 192.168.х.х) на две подсети.

При таком делении в каждой подсети возможно размещение 254 сетевых устройств (итого 508 сетевых устройств).

Компьютеры в обоих подсетях должны обмениваться пакетами и иметь доступ в интернет.

Назовем сети для понятности СЕТЬ 8 и СЕТЬ 9.

Присвоим сети 8 адрес 192.168.8.0.

Присвоим сети 9 адрес 192.168.9.0.

Выбор номера сети произвольный, без расчета масок и обусловлен занятостью в нашей ЛВС предыдущих номеров. Если других сетей, подсетей нет, можно выбрать нумерацию более стандартного вида 192.168.0.1 и 192.168.1.1.

Структура сети получается как на картинке ниже.

Разделение двух сетей происходит через маршрутизатор (роутер) MikroTik750Rb3.

В разъем №1 подключаем провод от внешней сети (Интернет).

В разъем №2 подключаем провод от СЕТИ8.

В разъем №3 подключаем провод от СЕТИ9.

В каждой из подсетей желательно иметь доступ к одному из компьютеров, чтоб убедится в выполнении настройки.

В сетевых адапторах компьютеров получение IP-адреса автоматическое (DHCP).

Настройка роутера выполняется из компьютера подключенного в СЕТЬ8 (порт2). Нет особого значения из какой подсети выполнять подключение и настройку.

Провайдер раздает IP-адрес для выхода в интернет автоматически (DHCP), без авторизации.

В различных случаях получение интернета от провайдер может быть различным: с авторизацией, через статический IP-адрес, через PPPoE и тп. Это следует учитывать при настройке каждого конкретного роутера.

1.Подключение к роутеру, сброс конфигурации.

Сбрасываем конфигурацию роутера. Если роутер новый, сбрасывать конфигурацию не нужно.

Сброс можно сделать разными вариантами, например кнопкой в корпусе (ССЫЛКА).

Можно сбросить настройки программно если известны параметры доступа к роутеру или он новый.

2.Нажимаем на вкладку Neighbors.

3 Кликаем на MAC-адрес нужного роутера.

4.Вводим логин-пароль(базовый логин admin, пароля нет).

5.Нажимаем кнопку «Connect».

Сбрасываем конфигурацию из первого пункта бокового меню Quick Set

Через командную строку терминала.

Удаляем эту заводскую конфигурацию, чтоб она не создавала дополнительных препятствий.

. Следует помнить, что удаляя базовые настройки, удалятся параметры безопасности. Если роутер будет работать шлюзом в интернет необходимо настроить интерфейсы доступа, учетные записи, фильтры и прочие настройки безопасности.

Переподключаемся еще раз.

2.Создание Bridges (мостов).

1.В боковом меню выбираем Bridge.

2.В открывшемся окне нажимаем синий крест (плюс).

3.В окне New Interface изменяем по желанию имя (оставляем по умолчанию).

4.В меню ARP выбираем proxy-arp.

Точно так же создаем еще один мост с именем по умолчанию bridge2.

В результате, в окне Bridge или Interface List должны быть видны два созданных моста.

Через командную строку терминала:

/ interface bridge add arp = proxy - arp name = bridge1 / interface bridge add arp = proxy - arp name = bridge2Мосты нужны для работы подсетей.

Режим Proxy-ARP объединяет две не связанные сети.

3.Привязка портов роутера к созданным мостам.

Для первого моста bridge1 привяжем порт ether2 на котором подключена сеть 8 (192.168.8.0)

1.В боковом меню выбираем Bridge.

2.В раскрывшемся окне Bridge переходим на вкладку Ports.

3.Нажимаем синий крест (плюс).

В открывшемся окне Bridge Port вводим параметры:

6.Нажимаем кнопку «ОК».

Другие настройки не изменяем.

Для второго моста bridge2 привяжем порт ether3 на котором подключена сеть 9 (192.168.9.0).

Действия все те же самые с различием в значениях.

1.В боковом меню выбираем Bridge.

2.В раскрывшемся окне Bridge переходим на вкладку Ports.

3.Нажимаем синий крест (плюс).

В открывшемся окне Bridge Port вводим параметры:

6.Нажимаем кнопку «ОК».

Через командную строку терминала:

/ interface bridge port add bridge = bridge1 interface = ether2 / interface bridge port add bridge = bridge2 interface = ether3

4.Назначение адресации для мостов.

Для первого моста назначим IP-адрес 192.168.8.1

Для второго моста назначим IP-адрес 192.168.9.1

Каждый мост будет «смотреть» в свою подсеть.

1.В боковом меню выбираем IP.

2.В раскрывшемся меню выбираем Addresses.

3.В открывшемся окне Adress List нажимаем синий крест (плюс).

В открывшемся окне New Address вводим параметры:

7.Нажимаем кнопку «ОК».

Точно так же назначаем адрес второму мосту с данными сети 9.

В результате в окне Adress List должны появится два адреса.

Через командную строку терминала:

/ ip address add interface = bridge1 address = 192.168.8.1 / 24 / ip address add interface = bridge2 address = 192.168.9.1 / 245.Получение внешнего IP-адреса.

Назначим получение внешнего IP-адреса для доступа в интернет в автоматическом режиме DHCP через первый порт роутера.

1.В боковом меню выбираем IP.

2.В раскрывшемся меню выбираем DHCP Client.

3.В открывшемся окне DHCP Client нажимаем синий крест (плюс).

В открывшемся окне New DHCP Client вводим параметры:

4.Interface: ether1 (первый порт установлен по умолчанию)

5.Нажимаем кнопку «ОК».

Другие настройки не изменяем.

В результате в окне DHCP Client появится строка с интерфейсом ether1 к которому через некоторое время автоматически присвоится внешний IP провайдера.

Через командную строку терминала:

/ ip dhcp - client add interface = ether1 disabled = noСледует отметить, что в данном случае провайдером, раздающим интернет, является вышестоящий роутер сети нашей же организации. По этой причине отсутствуют пароли и прочие необходимые средства авторизации и доступа. В случае предостовления доступа в Интернет на платной основе через PPPoE или при выдаче статического IP-адреса провадером по договору или еще каки-то варианты подключения, необходимо настраивать подключение в Интернет на роутере по отдельной инструкции, для каждого случая разной.

6.DHCP сервер.

Создадим DHCP-сервер, для динамической раздачи IP-адресов в подсетях.

6.1 Укажем сети для DHCP-сервера.

1.В боковом меню выбираем IP.

2.В раскрывшемся меню выбираем DHCP Server.

3.Переходим на вкладку Networks.

4.Нажимае синий крест (плюс).

В открывшемся окне DHCP Network вводим параметры:

7.Нажимаем кнопку «ОК».

Другие настройки не изменяем.

Точно так же создаем сеть по адресу 192.168.9.0/24.

В результате в окне DHCP Server на вкладке Networks появятся две сети.

Через командную строку терминала:

/ ip dhcp - server network add address = 192.168.8.0 / 24 gateway = 192.168.8.1 / ip dhcp - server network add address = 192.168.9.0 / 24 gateway = 192.168.9.16.2 Создадим Пул адресов, которые будет раздавать DHCP сервер.

1.В боковом меню выбираем IP.

2.В раскрывшемся меню выбираем Pool.

3.В открывшемся окне IP Pool нажимаем синий крест (плюс).

В открывшемся окне NEW IP Pool вводим параметры:

6.Нажимаем кнопку «ОК».

Другие настройки не изменяем.

Точно так же создаем Пул для сети 9.

В результате в окне IP Pool появятся два Пула раздаваемых адресов для каждой подсети.

Через командную строку терминала:

/ ip pool add name = LAN8 ranges = 192.168.8.2 - 192.168.8.254 / ip pool add name = LAN9 ranges = 192.168.9.2 - 192.168.9.2546.3 Создадим DHCP-сервер.

Назначим его на созданный ранее мост и привяжем созданный Пул раздаваемых адресов.

Сделаем эти действия для каждой из подсетей.

1.В боковом меню выбираем IP.

2.В раскрывшемся меню выбираем DHCP Server.

3.На вкладке DHCP нажимае синий крест (плюс).

В открывшемся окне DHCP Server вводим параметры:

6.Address Pool: LAN8

7.Нажимаем кнопку «ОК».

Другие настройки не изменяем.

Повторяем действия и создаем DHCP сервер для подсети 9.

В результате в окне DHCP Server можно увидеть созданные сервера.

Через командную строку терминала:

/ ip dhcp - server add interface = bridge1 address - pool = LAN8 disabled = no / ip dhcp - server add interface = bridge2 address - pool = LAN9 disabled = no7.Правила для доступа между подсетями.

Создадим в Firewall правила для беспрепятственной передачи пакетов между подсетями.

1.В боковом меню выбираем IP.

2.В раскрывшемся меню выбираем Firewall.

3.Переходим на вкладку Filter Rules (открывается по умолчанию)

4.Нажимаем синий крест (плюс).

В открывшемся окне New Firewall Rule вводим параметры:

На вкладке General:

8.Нажимаем кнопку «Apply».

9.Переходим на вкладку Action.

11.Нажимаем кнопку «ОК».

Другие настройки не изменяем.

Создаем второе правило, в котором, по сравнению с первым меняем местами интерфейсы входа-выхода.

В результате на вкладке Filter Rules должно оказаться два правила.

Через командную строку терминала:

/ ip firewall filter add chain = forward in - interface = bridge1 out - interface = bridge2 action = accept / ip firewall filter add chain = forward in - interface = bridge2 out - interface = bridge1 action = accept8.Правило NAT для доступа в Интернет.

Правило будет транслировать локальные IP-адреса компьютеров во внешний IP-адрес и обратно.

1.В боковом меню выбираем IP.

2.В раскрывшемся меню выбираем Firewall.

3.В открывшемся окне Firewall переходим на вкладку NAT.

4.Добавляем правило нажав синий крест (плюс).

В открывшемся окне NAT Rule вводим параметры:

На вкладке General:

7.Нажимаем кнопку «Apply».

8.Переходим на вкладку Action.

На вкладке Action:

10.Нажимаем кнопку «ОК».

Другие настройки не изменяем.

Через командную строку терминала:

/ ip firewall nat add action = masquerade chain = srcnat out - interface = ether19.DNS

Настройка DNS не требуется.

Динамический DNS сам прилетает от вышестоящего роутера. Причем в данном случае настройка выполняется в подсети, сети подсети, и DNS транслируется еще через три роутера и поступает в конечном итоге от верхнего роутера на компьютер пользователя в первоначальном виде.

На стороне городской АТС роутер так же раздает динамический DNS. Однако, ситуации бывают разные, как и в случае с внешним IP-адресом, при особых условиях провайдера может потребоваться вводить IP и DNS вручную (как это происходит на втором шлюзе сети нашей организации, где работает Kerio Control).

В случае ручного ввода нужно заполнить поле Servers тем адресом DNS, который сообщит провайдер. Напротив надписи Allow Remote Requests установить галочку. Так же понадобится указать DNS-сервер в раздаче DHCP на подсети.

Перезагружаем роутер, чтоб актуализировались IP-адреса раздаваемые по DHCP во все компьютеры. Можно перезагрузить компьютеры или их сетевые адапторы, или передернуть LAN-провода или через командную строку каждого компьютера (ipconfig/release, ipconfig /renew) или подождать, но это все дольше.

Проверяем пинг между компьютерами в разных подсетях.

Если пинг не проходит нужно приостановить защиту антивируса или отключить брандмауэр на тестируемых компьютерах.

Проверяем доступ в интернет из обоих сетей. Интернет работает.

Выполним еще несколько настроек, которые желательно должны быть.

10.Привязка MAC к IP.

Привязка первоначально требует настроенный DHCP-сервер.

Проще и удобнее привязывать устройства, которые уже находятся в списке Leases DHCP-сервера. Не требуется вручную вписывать MAC-адрес.

1.В боковом меню выбираем пункт IP.

2.В выпадающем меню выбираем DHCP Server.

3.В открывшемся окне переходим на вкладку Leases.

4.Нажимаем дважды левой кнопкой мыши на строчку с IP адресом.

5.В открывшемся окне нажимаем кнопку Make Static.

6.Нажимаем кнопку ОК, для сохранения настроек.

При повторном нажатии на строчку с привязанным IP откроется окно, в котором можно изменить IP-адрес на любой.

Еще один вариант привязки – нажать на синий крест (плюс), ввести MAC и IP адреса вручную. Нажать ОК для сохранения.

Как-правило, для сис.админа переписать MAC-адрес вручную составляет большие затруднения, особенно если переписать нужно 100-200 компьютеров. Проще привязать любой IP и затем откорректировать.

Другие строчки в этом окне не изменяем (или изменяем по необходимости).

Client ID – это особая функция в микротик, позволяющая делать привязку не только по MAC (на случай подделки MAC).

В комментарии (кнопка Comment) можно дописать к какому пользователю относится привязанный IP.

Вопрос, как настроить два ip адреса на одной сетевой карте, актуален как для опытных пользователей рунета, так и для новичков. Ведь при создании локальной сети зачастую необходимо реализовать несколько ip адресов на одном компьютере, при этом установка дополнительного сетевого интерфейса далеко не всегда станет оптимальным решением. Поэтому здесь мы разберем, как настроить два ip адреса на одной сетевой карте windows 7, и с какими проблемами может столкнуться начинающий «юзер» при решении данной задачи.

Разные ip на одном компьютере: как настроить?

Перед тем, как приступать к настройкам сетевой карты, необходимо точно определить какие «ip адреса» и «маски подсети» будут использоваться на данном компьютере (так как в дальнейшем они будут «Статистическими»).

О том, как правильно назначить IP адрес сетевому компьютеру вы можете узнать из статьи, какие IP адреса можно использовать в локальной сети .Для настройки первого IP-адреса:

Настройка второго IP адреса на одной сетевой карте

Чтобы настроить второй ip адрес на одной сетевой карте windows 7:

- в этом же окне «Свойства: Протокол Интернет (TCP/IP)» кликните кнопку «Дополнительно»;

- в открывшемся окне на первой вкладке «Параметры IP» будет указан первый установленный вами ip адрес со своей «Маской подсети»: нажмите кнопку «Добавить»;

- откроется маленькое окошко: в первую строку введите второй ip адрес (в рамках примера это 193.168.10.2); по клику мышки «Маска подсети» добавится автоматически;

На этом сеть с двумя подсетями настроена: можно проверить так ли это на самом деле. Для этого в командной строке введите «ipconfig/all» и в графе «IP адрес» проверьте, соответствуют ли реальные адреса тем, которые вы установили в настройках.

Доброго дня, ребят. Нынче тема нашего выпуска будет ориентирована на ту немногочисленную категорию подписчиков, которая уже работает на предприятиях. Ибо связана она с насущной практической проблемой, с которой за этот год, мне пришлось столкнуться уже дважды. Чтобы там не говорили по телевизору, но финансирование многих государственных учреждений каждый год понемножку урезают. Делается это в разных сферах. В том числе и в компьютерно-информационной области. Поэтому если раньше многие зажиточные предприятия могли позволить иметь в своём распоряжении основной канал доступа в Интернет, резервный канал, отдельную линию для начальства, чтобы не загружать основной и из соображений безопасности. То сейчас ситуация постепенно меняется.

Как правило, дополнительные каналы отключают, оставляя один быстрый. Следовательно, все компьютеры для доступа к Интернету используют один шлюз. Но как в такой ситуации можно обеспечить безопасность данных? Если и директор филиала Газпрома и простой эникейщик Васька находятся в одной сети, то рано или поздно может случиться страшное. Перечитает наш Вася на досуге очередной номер «Хакера» и начнёт удалённо проверять компьютер вышестоящего начальства на прочность. Для того чтобы избежать в будущем подобных ситуаций системному администратору требуется разделить единую сеть на подсети. Сделать это можно, например, в соответствии с названиями структурных подразделений.

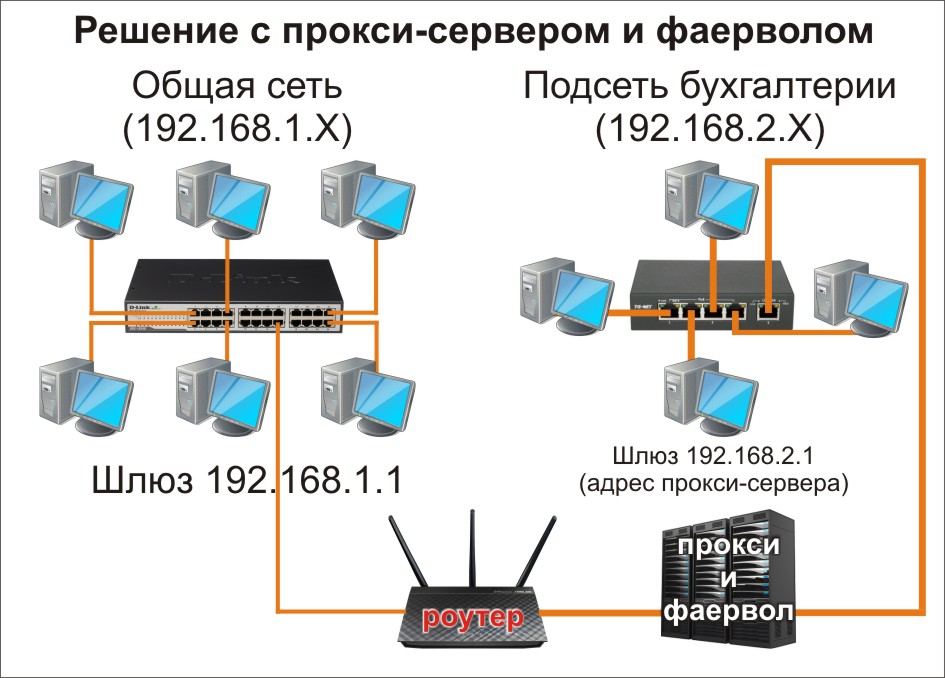

Для лучшего понимания, давайте немного упростим. Допустим, разобьём сеть небольшого офиса на «Общую сеть» и «сеть бухгалтерии». Пускай первая сеть будет 192.168.1.X, а вторая 192.168.2.X. Тогда для компьютеров общей сети в качестве шлюза мы пропишем 192.168.1.1 (это IP адрес нашего роутера), а для бухгалтерии… Вот тут самое интересное. Что прописать для бухгалтерии в качестве шлюза, чтобы и интернет работал напрямую и подсетка, была отдельная? Да ничего. Нахрапом этот вопрос не решить. Однако существуют несколько проверенных способов решения данной задачи, о которых я и собираюсь вам сегодня рассказать. У каждого из них есть свои плюсы и минусы. Можно задействовать исключительно аппаратные средства, а также комбинировать их в связке с программным решением.

Сюжет будет полезен всем без исключения начинающим и более-менее опытным сисадминам. Ну а для тех, кто ещё не занимает почётную должность старшего системного администратора или техника в филиале Газпрома, но прикладывает все свои силы, чтобы в будущем попасть в высшую лигу, я предлагаю вмести с нами, разобрать по полочкам интересную ситуационную задачку и посмотреть варианты решения.

Задача «Раздача Интернета двум подсетям»

В небольшом офисе есть 2 локальные сети, не объединенные друг с другом (общая сеть и сеть для бухгалтеров). Две этих сети разделены в целях безопасности, чтобы никто из общей сети не мог попасть в сеть бухгалтерии. После сокращения финансирования на предприятии было решено оставить один канал, для доступа к Интернету. Данный канал с недавнего времени используется в качестве основного для всех пользователей общей сети. Бухгалтерская сеть после отключения собственного отдельного канала осталась без Интернета.

Найти:

Необходимо рассмотреть способы с помощью которых, можно обеспечить бухгалтерской сети доступ к каналу Интернета таким образом, чтобы общая сеть и сеть бухгалтерии «не видели друг друга».

Решение 1. Прокси-сервер

В таких ситуациях мне всегда вспоминаются знаменитые слова Наполеона. «Самые простые решения – одновременно самые лучшие». Переосмыслив всё вышесказанное можно сделать вывод, что для маленькой офисной сети прокси-сервер в связке с фаерволом не самое лучшее решение, хотя и реализуемое при должном опыте.

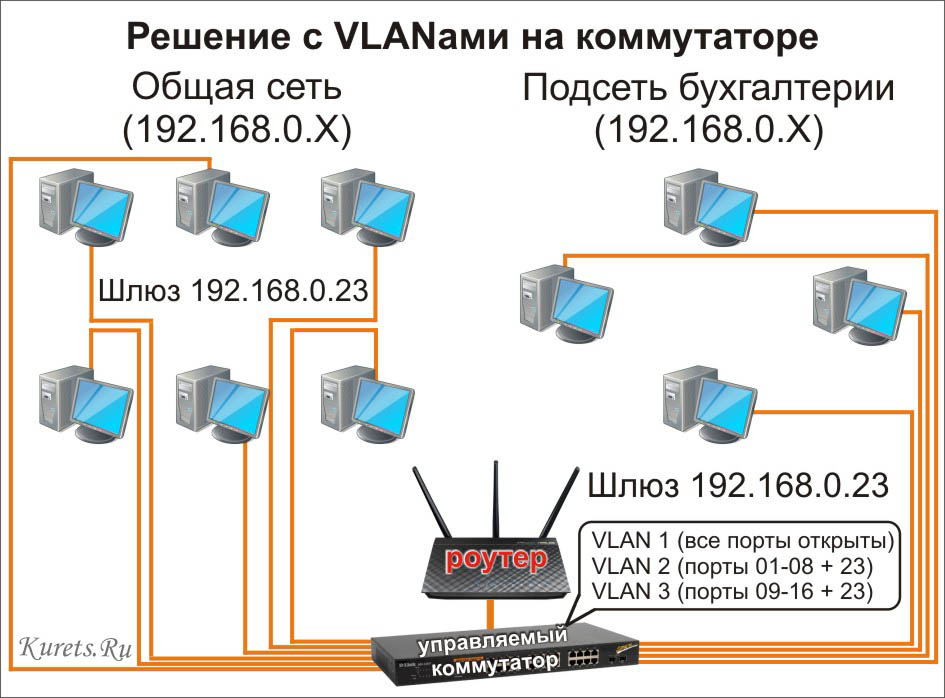

Решение 2. VLANы на коммутаторе

Второй способ подойдёт тем, кто изначально грамотно спроектировал свою сеть или уже попал на предприятие с правильным расположением объектов сетевой инфраструктуры. Что лично я подразумеваю под правильным расположением? Это наличие серверной комнаты с ограниченным для посторонних лиц доступом. И расположение в этой комнате центральных узлов сети: контроллера домена, роутера и центрального коммутатора. Именно связка, в которой возможно подключение роутера в центральный управляемый коммутатор и будет являться основой для следующего решения. Ибо в нём мы будем создавать VLANы (виртуальные локальные сети) на свитче. О том к чему это приведёт, и какие недостатки имеет подобный подход, сейчас разберёмся.

Для демонстрации я буду использовать роутер ASUS DSL-N12U и коммутатор D-LINK DGS-1224T. Ничего особенного. Вполне посредственный роутер и устаревший управляемый свитч с минимумом настроек. Подключаем кабель от роутера в 23 порт, кабель от компьютера из общей сети в 1, а кабель от одного из ПК выделенной подсети в порт №9. Все настройки я буду выполнять с ещё одного дополнительного компьютера, который подключу в 24 порт, чтоб не запутаться.

Шаг 1. Как только вся возня с проводами окончена, можем заходить на свитч. По умолчанию веб-интерфейс срабатывает по адресу 192.168.0.1 и положительно реагирует на пароль admin.

Шаг 2. Сразу рекомендую поменять IP адрес. Делается это во вкладке «System». В качестве примера изменю последнюю цифру на 24, затем пропишу IP адрес роутера и сохраню настройки, кликнув на «Apply».

Шаг 3. Ну что. Пора взяться за VLANы. Переходим в соответствующую вкладку и жмём «Add new VID (VLAN ID)».

Шаг 4. В появившемся окне присваиваем правилу номер (например 2) и выделяем какие порты будут видеть друг друга в случае работы по второму правилу. Допустим с 1 по 8 и 23 (порт роутера). Должны же они как то инет получать. Первые восемь портов для компьютеров в нашем случае это общая сеть.

Шаг 5. По аналогии создаём третье правило. В котором портам с 9 по 16 открываем доступ к друг дружке и роутеру. Это будет наша подсеть. Она ни в коем случае не будет пересекаться с общей сетью, но при этом будет иметь доступ к Интернету. Сохраняемся.

Шаг 6. Далее в раскрывающемся вверху списке выбираем параметр «Port VID Setting» и прописываем какие из портов по какому правилу будут работать. Как мы уже определились ранее порты с 1 по 8 будут работать по правилу №2, с 9 по 16 возьмут за основу 3 правило, а с 17 по 24 останутся работать на дефолте и будут видеть всех. Подразумевается, что сеть у нас маленькая и последний диапазон портов будет свободен, и если уж и будет использоваться, то только админом и только для настройки.

Шаг 7. Со свитчом всё. Полезли на роутер. По умолчанию он тоже имеет IP адрес 192.168.0.1. Меняем его на уникальный. Делается это во вкладке ЛВС. Такс. Раз уж он подключён в 23 порт, то пусть и IP имеет 192.168.0.23.

Шаг 8. Осталось настроить компьютеры. На первом компьютере (из общей сети) прописываем IPшник (192.168.0.1), стандартную маску (255.255.255.0) и в качестве основного шлюза и DNS - адрес роутера, который мы изменили шагом выше (192.168.0.23).

Шаг 9. Аналогичным образом поступаем с компьютером подключённым в 9 порт. Не волнуйтесь о том, что третий блок в их IP адресе совпадает. В сети они всё равно друг друга не увидят.

Шаг 10. Или увидят? Давайте убедимся в этом. Но сначала проверим интернет. Для этого пошлём PING с первого компьютера на роутер. Уф. Прошёл. А теперь проверим пинганёт ли он своего собрата из другой подсети. Тааак. Кажись не пинганёт. Значит со стороны компьютера общей сети всё отлично.

Шаг 11. Убеждаемся в правоте наших доводов со стороны бухгалтерского компьютера. Инет работает, общую сеть не видит. PROFIT!

Однако не всё так безоблачно. Работоспособность данного способа возможна лишь в ситуации, когда компьютеры сети и роутер подключены в один управляемый свитч. В случае же, если между рабочими станциями и связкой роутер-свитч натыкано ещё Nое количество коммутаторов или хабов, такой вариант не сработает. Поэтому такой метод решения подойдёт лишь в той ситуации, когда сеть маленькая и её можно чуточку модернизировать, заведя всех в один свитч. Или в случае, если вы проводите большую сеть с нуля и подключаете все провода от компьютеров в серверной комнате.

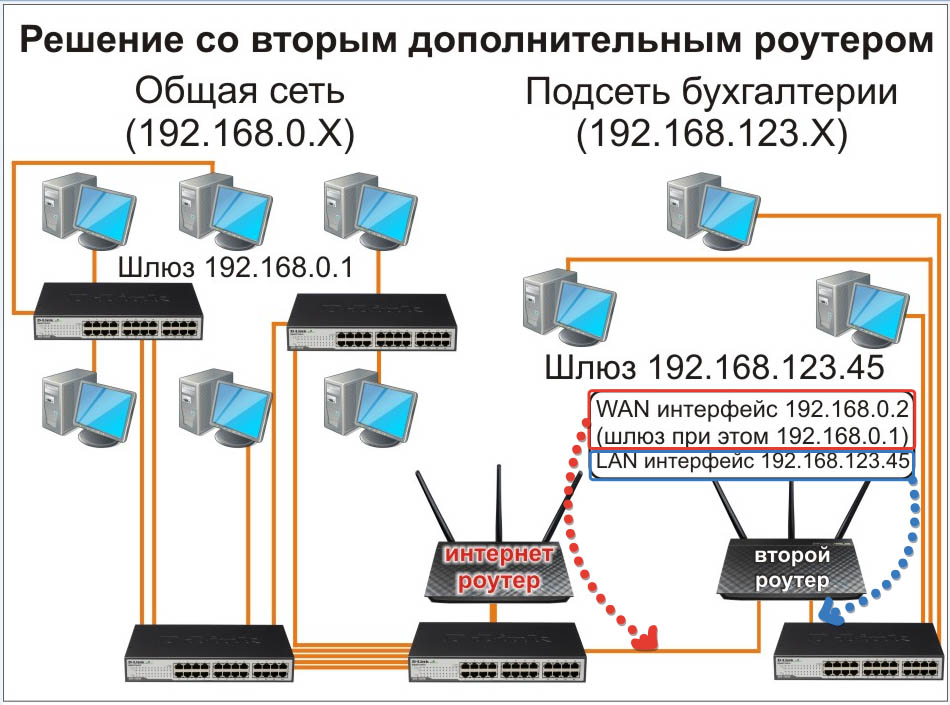

Решение 3. Второй дополнительный роутер

Ну, хорошо. А что же делать тем, кто имеет в своём распоряжении относительно крупную сеть, щупальцы которой охватывают несколько зданий? Ведь и ежу понятно, что перепроводка всех участков этого монстра опасна для нервной системы всех работников предприятия. Всюду беспорядочно натыканы свитчи, не о какой серверной комнате и речи не идёт, а роутер находится вообще в курилке под потолком. Страшно представить? Да такое случается сплошь и рядом. И дабы не ударить в грязь лицом и показать себя как специалиста, нам нужно суметь решить поставленную задачу даже в подобных условиях.

Для начала нам понадобится второй роутер. Я возьму роутер той же модели, что и в прошлом случае. Подключаем к простеньким свитчам все компьютеры. Один будет играть роль ПК из общей сети, другой роль компьютера из подсети. В один из свитчей подключаем роутер имеющий подключение к Интернету по оптоволокну (или ADSL). А второй, дополнительный роутер ставим поближе к подсети и подключаем его WANом в общую сеть, а LANом в подсеть. После того, как все работы по коммутации произведены, переходим к настройке оборудования.

Шаг 1. Заходим на дополнительный роутер и в настройках Ethernet WAN активируем функцию «Включить Ethernet WAN на порту». Далее выбираем из списка порт, в который будет вставлен провод из общей сети. В типе подключения указываем «Static IP» для того, чтобы можно было в настройках IP адреса вручную задавать IP, маску и шлюз. Чем мы собственно сейчас и займёмся. Прописываем IP адрес из диапазона общей сети, например 192.168.0.2, маска оставляем по умолчанию, а в качестве шлюза указываем адрес нашего основного интернет-роутера 192.168.0.1. Чуть ниже не забываем прописать DNSку. Её адрес будет такой же как и адрес роутера. Сохраняем все настройки, нажав внизу на кнопочку «применить».

Шаг 2. Интернет на дополнительный роутер мы дали. Но компьютеры в подсети до сих пор его не видит. А нам нужно сделать так, чтобы для выделенной сети он выступал в качестве устройства для выхода в Интернет. Для этого на вкладочке «ЛВС» задаём роутеру адрес из диапазона сети бухгалтерии. Например, 192.168.123.45. Этот адрес мы будем указывать в качестве шлюза и DNS-сервера на всех тачках подсети.

Шаг 3. В принципе можно уже проверять. Давайте пропишем все настройки для одного из компьютеров подсети. Пусть IP адрес будет 192.168.123.1, маска стандартная, шлюз и DNS как мы уже обговаривали ранее 192.168.123.45.

Шаг 4. Сохраняем и пробуем пропинговать сначала новоиспечённый роутер, а затем один из компьютеров, который находится в общей сети. В первом случае результат, как видим положительный. А вот во втором, никак. Значит и со стороны общей сети в сетевом окружении нас не видно.

Шаг 5. Для полной гарантии того, что всё получилось, запустим браузер и удостоверимся в наличии Интернет-соединения. Всё работает. Отлично.

Вывод:

Таким образом, мы разобрали три реально работающих решения для конкретной ситуационной задачи, с которой может столкнуться каждый начинающий и более-менее опытный системный администратор. Можно ли ответить какой из способов самый лучший? Наверное, нет. Тут всё зависит от дополнительных условий, поставленных перед вами. А также ресурсов, которыми вы на момент постановки задачи располагаете.

Если вы крутой админ прочитавший все возможные учебники, побывавший на десятках семинаров по циске и имеющий за плечами огромный опыт администрирования сетей, то…зачем вы вообще читаете эту статью? Ну а серьёзно, если бюджет позволяет раскошелиться на прокси-сервер и аппаратный фаервол, то делайте это. Настроив всё один раз, вы получите хорошо защищённый и полностью подконтрольный инструмент управления выходом в глобальную сеть. Первый способ он самый трушный.

Второй подойдёт тем, кто имеет в своём распоряжении более-менее приличную серверную с коммутационным центром. Или тем, у кого просто в шкафу завалялся старенький управляемый свитч, а сеть которую вы обслуживаете очень маленькая.

Третий же вариант подойдёт абсолютно всем. Он применим в любой ситуации. Однако требует дополнительных расходов на роутер. Либо, если уж берёте из того же дряхлого шкафа, старый, то обязательно убедитесь, что в нём есть минимум 2 порта RJ-45 и его прошивка поддерживает возможность назначения одного из них в качестве WAN-интерфейса.

Всё друзья. Я как всегда затянул выпуск. Хотя прекрасно понимаю, что ваше время это самый ценный ресурс. Но ребят. По опыту знаю, что лучше 1 раз потратить 15-20 минут и получить ценную информацию. Чем неделями сидеть на форумах и по чайной ложке вычерпывать из разных постов крупицы полезной инфы. Так, что не серчайте. До встречи через недельку. Всем добра и хорошего новогоднего настроения!

Вот что хотел спросить, я не особо разбираюсь в сетях, поэтому прошу помощи

20 компов в одной рабочей группы с IP вида 192.168.20.*

и 20 компов в сети с доменом с IP видом 192.168.7.*

ну вот внутри своих сетей, всё прекрасно работает, и доступ, и права и софт короче всё норм.

Но нада чтобы пару компов из каждый из сетей могли видеть пару компов из другой, ну хотябы по 1 компу для обмена инфы между сетками, физически есесно они подключены хабом все вместе.

но проблема в том что невидят компы друг друга, пробывал маску шире делать, не помогает, пробывал второй IP добавлять в сетевом подключении, тож чтото не выходит..

Кто сможет помоч напишите плиз в аську обсудим: 395-131-445, а то тут неочень удобно общаться

PS. Был осенью случай с поднятием домена и сервера в сети, люди очень помогли )) расчитываю щас на помощь..

Ответы

Всё проблема решена !! всё оказалось в закрытом RPC Locator по 445 порту, почемуто утилита wwdc криво возвращает, пришлось другой утилитой поднимать, все сети всё видят, теперь круто всё закрыто утилитой wwdc и тока 445 открыт, теперь вопрос в другом как его защитить не закрывая чтобы вир по нему не лез ? фаервол или что ?Все ответы

Да если прописать компу в сетевое подключение дополнительный IP другой сетке, пингуеться всё !!

сорри за вопрос под топологией что подразумеваеться конкретно

Сеть в которой рабочая группа соединена хабами, сеть с доменом также, но и хабы этих сетей между собой соеденены, так они и связаны физически.

Для интернета у нас стоит модем Циско который имеет собственный сетевой интерфейс, и сетевую карту и ему присвоен собственный IP сети 7

соответственно все из сети 7 легко юзают впн, а из сети 20, добавляют IP сети 7 как добавочный (причём также не видя компов но могут юзать интернет), и прописывают роут на маршрутизатор вида

route add 10.0.0.0 mask 255.0.0.0 192.168.7.* (IP маршрутизатора)

Включён только брандмаузер, ну и касперыч стоит всё, других блокираторов и фаерволов нет, единственное что может вы слышали про утилиту wwdc.exe которая порты для червей закрывает, компы были поражены вирусом Win32.kibo который ронял svchost.exe и компы просто вылетали из сети, ну по совету форумов касперыча сказали ей закрыть RPC локатор, Net bios и порты которые там предложены в программе, и проблема исчезла с вылетанием из сети. Но я тоже подумал может из за этого, и я для теста этой прогой вернул всё на место как было, и всё равно невидят друг друга хотябы с прописанными добавочными IP обоих сетей.

пуск выполнить - \\ip of computer - ответ был Не найден сетевой путь, но пинг есть

Друзья, совсем недавно я опубликовал пост о сетевых настройках и маршрутизации для одновременной работы выделенного VPN-канала и общего интернета.

Схема эта рабочая и в случае наличия на компьютере только одной сетевой карты, в принципе, единственная. По крайней мере мне не доводилось видеть других вариантов.

Но тем не менее с недавних пор на одном рабочем месте она (схема) перестала работать. Почему? Ведь более года ничего не вызывало нареканий.

После долгих размышлений и проб, однозначный ответ так и не был найден. Но пообщавшись с одним специалистом, знающим толк в подобных вопросах, было принято купить вот такую штуку.

Две сетевые карты на одном компьютере в разных подсетях

Именно так, друзья, другого выхода я не нашел. Теперь на одной рабочей машине будут одновременно "трудиться" установленная в разъем PCI материнской платы внешняя сетевая карта, а также встроенная (штатная).

Причем обе карты будут настроены на разные подсети и значения основных шлюзов для них будут разными. Но прежде чем говорить о назначении IP-адресов, стоит рассказать о правильной схеме подключения.

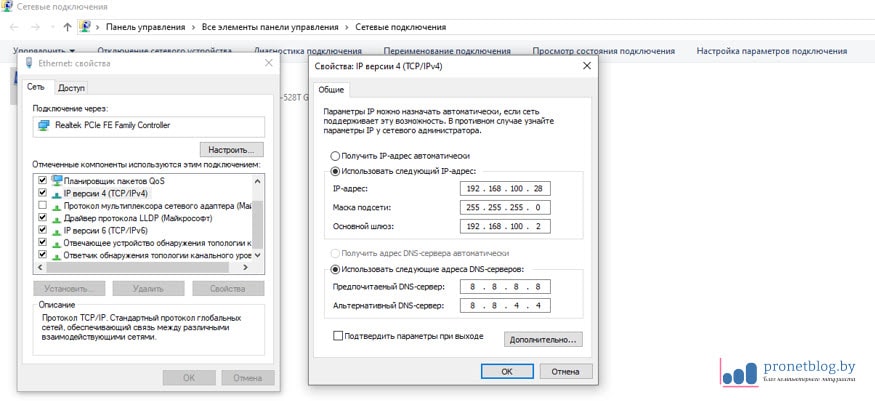

Итак, первая сетевая карта в моем случае будет осуществлять подключение компьютера к локальной сети предприятия, а также по ней будет "приходить" общедоступный интернет.

Значит, именно к ней подключаем витую пару из локалки. В конкретной ситуации включение в сеть происходит при помощи неуправляемого свитча.

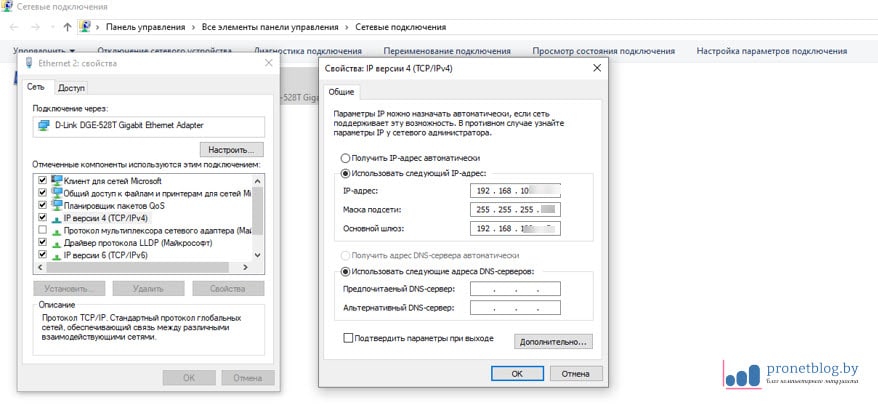

Вторая же карта будет "смотреть" в сеть VPN. Для этого роутер, который обеспечивает соединение с данным выделенным каналом, напрямую подключаем к ней.

Вот и все. Теперь осталось посмотреть на образец сетевых настроек на обеих картах. Скриншоты показаны на примере Windows 10. Итак, вот первая карта. Помним, это подключение в локальную сеть и интернет.

192.168.100.28 - адрес компьютера в локальной сети

192.168.100.2 - адрес роутера, раздающего интернет

В разделе "Дополнительно" ничего делать не надо.

А теперь давайте обратим внимание на вторую сетевую карту. Вот что мы видим.

IP-адрес - значение CE согласно данным провайдера

Маска подсети - маска согласно данным провайдера

Основной шлюз - PE согласно данным провайдера

Осталось только правильно прописать постоянный маршрут в командной строке. Не буду его сейчас дублировать, поскольку все нюансы были разобраны в предыдущей статье (ссылка вначале). Просто нужно сделать все по аналогии.

Дальнейшие тесты показали, что пакеты больше не терялись в VPN линии. Это победа! Теперь на одном компьютере прекрасно работают несколько сетей одновременно. Причем они имеют разные шлюзы. А раз так, значит, тема полностью закрыта.

Читайте также: