Как создать схему компьютерной сети

Обновлено: 28.06.2024

Для составления карты сети со всеми взаимодействующими с ней элементами используется качественное программное обеспечение по созданию схем компьютерных сетей вроде Lucidchart. Ниже представлено подробное описание схем и топологии компьютерных сетей, приведены определения, учебные пособия, примеры использования, значки и многое другое.

Читается за 13 мин.

Хотите создать собственную диаграмму? Попробуйте Lucidchart. Это быстро, легко и совершенно бесплатно.

Что такое схема компьютерной сети?

Схема компьютерной сети — это визуальное представление компьютерной или телекоммуникационной сети. На ней указываются как сами компоненты сети, так и средства взаимодействия между ними, включая маршрутизаторы, устройства, концентраторы, брандмауэры и т. д. Ниже приведен пример схемы локальной сети (LAN).

В зависимости от назначения и области применения схема компьютерной сети может быть подробной или обобщенной. Например, на схеме локальной сети часто указывают IP-адреса отдельных компьютеров, в то время как на схеме городской сети (MAN) целые здания и области обозначаются как один узел.

Схема компьютерной сети может быть физической или логической.

Логические схемы компьютерных сетей

Логическая схема компьютерной сети отражает путь прохождения информации по сети. Поэтому на ней, как правило, указывают подсети (включая идентификаторы VLAN, маски и адреса), сетевые устройства, такие как маршрутизаторы и брандмауэры, а также протоколы маршрутизации.

В рамках модели взаимодействия открытых систем (OSI) информация на логической схеме сети соответствует информации уровня L3. Уровень L3 (также именуемый «сетевым уровнем») — это уровень абстракции, который отражает то, как происходит пересылка пакетов через промежуточные маршрутизаторы. На уровне L2 представлены каналы передачи данных между соседними узлами, а на уровне L1 — только их физическое расположение.

Физическая схема компьютерной сети

Физическая схема компьютерной сети отражает фактическое расположение компонентов сети, включая кабели и оборудование. Такая схема, как правило, в общих чертах представляет размещение сети в пространстве и внешне напоминает план помещения.

Для чего используются схемы компьютерных сетей?

Поскольку схемы компьютерных сетей отражают средства взаимодействия компонентов сети, они могут использоваться для различных целей, включая следующие:

- Планирование структуры домашней или рабочей сети

- Координация обновлений в существующей сети

- Информирование о неполадках в сети и их устранение

- Соответствие стандарту PCI и другим требованиям

- Документация для взаимодействия с внешними системами, адаптации и т. д.

- Отслеживание компонентов

- Отправка поставщику информации, необходимой для запроса предложений (RFP) без разглашения конфиденциальных данных

- Презентация предложения по проектированию сети для заинтересованных лиц

- Предложение о высокоуровневых изменениях в инфраструктуре системного журнала

Что такое топология сети?

Под топологией сети понимается расположение элементов в сети. Как и схемы компьютерных сетей, топологии могут описывать либо физические, либо логические аспекты сети. Логическая топология также известна как сигнальная.

Выбор типа топологии определяется в соответствии с условиями конкретной ситуации, поскольку топология может повлиять на производительность, стабильность и другие показатели сети.

Топология «шина»

Этот тип сети, также известный как магистральная, линейная или локальная топология, отличается тем, что все узлы соединены центральной средой («шина»), которая имеет ровно две конечные точки.

Топология «шина» проста в настройке и требует меньше кабеля по сравнению с некоторыми другими типами топологии. Однако любая неполадка центральной шины приведет к неработоспособности всей сети, а локализовать ее будет сложно.

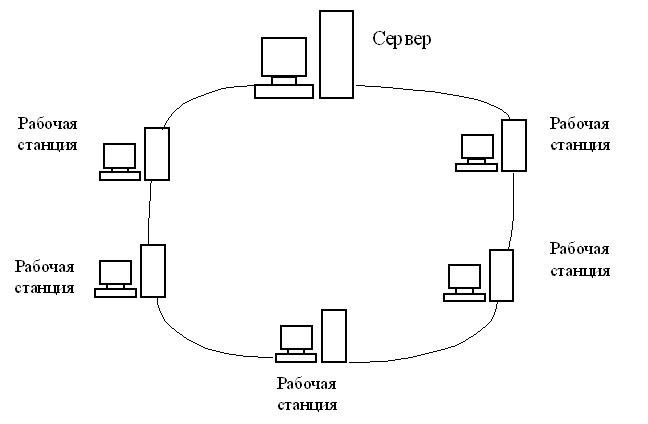

Топология «кольцо»

Узлы соединены по кругу, а пакеты данных перемещаются между ними по кольцу вплоть до точки назначения.

Кольцевые сети могут быть производительнее сетей с топологией «шина», их легко перенастроить для подключения и отключения устройств в сети. Тем не менее, кольцевые сети также относительно уязвимы, поскольку при отказе хотя бы одного из узлов сети из строя выйдет вся сеть. Кроме того, пропускная способность такой сети распределяется одновременно на все устройства и соединения.

Топология «звезда»

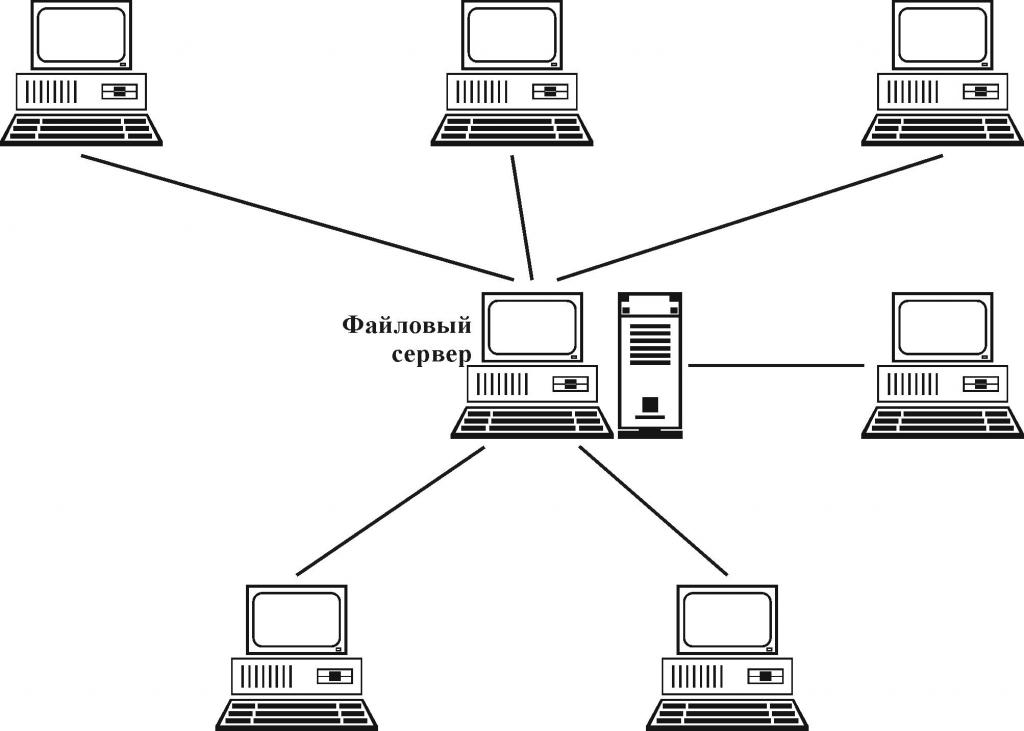

Являясь одной из наиболее распространенных, топология «звезда» представляет собой центральный концентратор или коммутатор, через который проходят все данные, и все периферийные узлы подключены к этому центральному узлу.

Топологии «звезда» в среднем более надежные, поскольку сбой отдельного устройства в такой сети не повлияет на работу сети в целом. Однако в случае сбоя центрального концентратора или коммутатора ни один из подключенных узлов не сможет получить доступ к нему. Кроме того, сети с топологией «звезда», как правило, требуют более высоких затрат на кабель.

Топология «сетка»

Существует два вида топологии «сетка». Первый вид — полносвязная топология, где каждый узел напрямую связан со всеми другими узлами сети.

В неполносвязной топологии узлы связаны только с теми узлами, с которыми они взаимодействуют чаще всего.

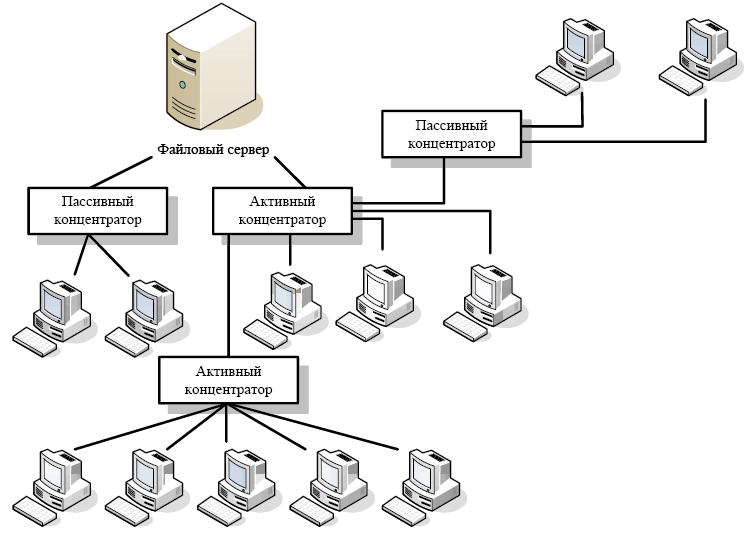

В большинстве сетей используется та или иная комбинация описанных топологий, и в таком случае она называется гибридной. Например, топология «дерево» объединяет в себе топологии «шина» и «сетка».

Логическая и физическая топология конкретной сети могут быть схожими или совершенно разными. Например, локальная сеть Ethernet с кабелем витая пара физически реализуется в виде топологии «звезда», а логически следует топологии «шина».

Примеры схем компьютерных сетей

Схемы компьютерных сетей можно использовать для представления практически любой сети, поэтому их существует большое разнообразие. Схемы компьютерных сетей разделяются по двум важными аспектам — типу представляемой сети и топологии сети (то есть взаимному расположению ее компонентов). Ниже приведено несколько примеров. Посмотреть больше примеров можно в нашей библиотеке с примерами схем компьютерных сетей.

Виртуальная частная сеть предоставляет пользователю доступ в частную сеть через общедоступную сеть так, как будто пользователь подключен к частной сети напрямую.

Серверная стойка показывает размещение элементов в стойке системы.

Корпоративная частная сеть соединяет различные элементы внутри компании, например, ее филиалы.

Сеть цифровой абонентской линии (DSL) показывает, как информация передается по телефонным линиям.

Создание диаграмм быстро и легко с Lucidchart. Начните бесплатную пробную версию сегодня, чтобы начать создавать и сотрудничать.

Символы и обозначения на схеме компьютерной сети

Коммутаторы и мосты

На схеме сети коммутатор изображается с несколькими портами Ethernet для подключения нескольких устройств. Значок коммутатора также используется для представления процесса передачи данных по телекоммуникационным сетям.

Значок моста соединяет две сети Ethernet в одну расширенную сеть Ethernet. Значки моста особенно важны при составлении схемы географически удаленных друг от друга сетей. Поскольку фигуры мостов использовались до появления фигур коммутаторов, сегодня они редко встречаются на схемах (за исключением беспроводных мостов).

Маршрутизаторы

Маршрутизатор управляет трафиком между устройствами и сетями. Значки маршрутизатора встречаются на схемах компьютерных сетей чаще всего. Некоторые маршрутизаторы позволяют создавать беспроводную точку доступа или имеют широкополосный модем, что делает их полезнее коммутаторов во многих случаях применения.

Базы данных

Базы данных (БД) используются для организации большого набора данных и могут обозначаться в стандартных сетях AWS и Cisco с помощью приведенных ниже фигур. Оцените свою сеть, чтобы определить, какая фигура базы данных подходит вам наилучшим образом. Фигуры базы данных выбирают в зависимости от потребности, например, фигуры операционной БД, специальной БД, внешней БД и базы данных гипермедиа. Фигуру базы данных выбирают также в зависимости от других факторов, таких как аппаратное средство с поддержкой БД (например, кластер серверов), язык запросов, используемый для доступа к такому средству (например, SQL).

Соединители и устройства

Чтобы показать путь перемещения данных на схеме компьютерной сети, используйте фигуры соединителей. Выбор значка соединения зависит от типа трафика для маршрутизации. Для удобства моделирования каналов связи конкретной сети рекомендуем использовать разные значки устройств, например, ПК или телефон. Посмотреть больше фигур сетевых схем можно в библиотеках фигур Lucidchart для схем компьютерных сетей.

Как создать схему компьютерной сети

Как и в реальной сети, количество элементов на вашей схеме зависит от сложности ее реального прототипа. Для начала полезно нарисовать схему компьютерной сети на бумаге. Во-первых, составьте список всех компонентов (облако, серверы, клиенты, мейнфреймы, периферийные устройства, концентраторы, маршрутизаторы и т. д.), которые предполагается использовать на схеме. Затем нарисуйте линии между пунктами списка, чтобы посмотреть, как они будут соединены друг с другом. Старайтесь не допускать пересечения линий, чтобы точки соединения были четко видны.

Теперь, имея перед глазами общий план, можно приступить к построению схемы компьютерной сети с помощью программного обеспечения. Прежде чем создавать схему в программе вручную, обратите внимание на шаблон схемы компьютерной сети, который можно использовать как отправную точку для новой схемы. Убедитесь, что в выбранной программе имеются изображения для представления всех составляющих сети. В программе также должна присутствовать опция отображения на фоне линий разметки для быстрого выравнивания и позиционирования элементов на схеме.

Когда схема будет составлена, необходимо ее настроить. Сначала присвойте имена всем элементам на схеме, а затем измените шрифт и размер текста имен периферийных устройств, сделав их визуально отличными от имен внутренних компонентов системы. Для обозначения соединений попробуйте использовать линии разных цветов. Добавление таких элементов сделает схему более информативной. Когда ваша схема компьютерной сети будет готова, ее можно сохранить и распечатать. Если вы создали свою схему онлайн, вы сможете поделиться как самой схемой, так и ссылкой на нее и даже предоставить другим людям доступ для совместной работы над проектом.

1. Выберите шаблон схемы компьютерной сети

В разделе «Документы» нажмите оранжевую кнопку «+ документ» и дважды щелкните мышкой по шаблону «Схема компьютерной сети».

2. Укажите имя схемы

Нажмите на заголовок схемы в верхнем левом углу экрана. Когда откроется всплывающее окно, в текстовом поле укажите имя схемы и нажмите OK. Указанное имя появится в левом верхнем углу экрана.

3. Удалите со схемы элементы, которые вам не потребуются

Шаблон — это только отправная точка, и, если в шаблоне схемы компьютерной сети присутствуют какие-то элементы, которые вы не планируете использовать в своей схеме, удалите их сейчас. Наведите курсор на элемент и щелкните по нему правой кнопкой мыши. Отобразится меню с параметрами, выберите «Удалить».

Совет: для удаления также можно просто нажать кнопку Delete на клавиатуре.

4. Добавьте на схему компоненты сети

В столбце в левой части экрана размещаются значки объектов из области компьютерной техники. Вы можете выбрать один из наших вариантов, стандартные значки, значки Cisco (базовый и расширенный), сеть, электронику, аудиооборудование или изображения из Bing. Чтобы быстро найти нужный значок, введите название необходимого сетевого устройства в поле поиска в левой верхней части экрана. Вы также можете прокрутить список изображений и значков вниз вплоть до нужного. Когда вы увидите необходимый значок, щелкните по нему и перетащите на экран.

(Примечание: на рисунках в качестве примера использованы различные значки/изображения, чтобы продемонстрировать все доступные варианты. Для соблюдения единообразия схемы следует использовать значки из одного набора).

5. Укажите имена элементов на схеме

Перед тем как добавлять сетевые соединения, давайте назовем элементы, добавленные на схему. Насколько вы могли заметить, сущности можно сгруппировать, нарисовав вокруг них квадрат. Посмотрите ниже инструкции о том, как добавлять текст и рисовать квадраты.

Добавление текста. Чтобы добавить текст на схему, прокрутите вниз список в столбце слева и найдите раздел «Стандарт», в котором вы увидите следующие значки: буква Т, квадрат, стрелка, примечание и цветное поле. Щелкните мышкой по значку с буквой Т и перетащите его в то место на схеме, где нужно добавить текст. Введите текст и настройте его формат, используя параметры меню для настройки цвета, шрифта, размера, начертания (полужирный и т. д.).

Группировка элементов с помощью контейнеров. В столбце слева прокрутите до раздела «Контейнеры». Выберите фигуру, которую вы хотите нарисовать вокруг группы элементов на схеме, щелкните по ней и перетащите ее в нужное место на схеме. Нажмите на фигуру — в углах фигуры отобразятся квадраты, которые позволяют изменить размер фигуры. Щелкните по углу и перетащите, чтобы увеличить или уменьшить контейнер. Ориентируйтесь на фоновую разметку при выравнивании элементов и указании размеров.

6. Нарисуйте соединения между компонентами

Дважды щелкните по любому из компонентов, затем щелкните по одному из кругов оранжевого цвета и, удерживая его, переместите в сторону соответствующего значка. Аналогичным образом нарисуйте все необходимые соединения на схеме компьютерной сети.

Совет: стиль стрелки можно настроить. Для этого щелкните по ней мышкой. В открывшемся меню нажмите на значок стрелки и выберите один из двух предложенных стилей. Чтобы изменить стиль всех стрелок на схеме, в меню «Правка» нажмите «Выбрать все», а затем выберите нужный стиль.

7. Добавьте заголовок и поделитесь созданной схемой

Заголовок в верхней части схемы совпадает с указанным вами именем файла схемы. Чтобы изменить имя на схеме, дважды щелкните по заголовку схемы и введите новое имя. Настроить шрифт и размер текста можно с помощью сочетаний клавиш, указанных в меню в верхней части экрана.

Добавив участников в проект схемы, вы сможете совместно редактировать ее и координировать работу во встроенном чате (желтый значок с кавычками в правом верхнем углу экрана).

Шаблоны схем компьютерных сетей

Шаблон схемы безопасности сети

На схеме безопасности сети указываются способы обеспечения безопасности, реализованные для защиты активов организации. Такая схема позволяет спроектировать защиту ценной информации при ее хранении и передаче. Убедитесь, что ваши данные надежно защищены — используйте данный шаблон схемы безопасности сети для вашей организации.

Шаблон логической схемы компьютерной сети

Логическая схема компьютерной сети отражает путь прохождения информации по сети, наглядно показывая подсети, сетевые устройства и протоколы маршрутизации. Такое визуальное представление полезно для оптимизации сети.

Шаблон схемы офисной компьютерной сети

Схема офисной сети отражает взаимосвязи между технологическими компонентами сети компании. Она позволяет увидеть, как взаимодействуют различные устройства, чтобы точно определить проблемные зоны, обеспечить оптимальную производительность и облегчить процесс обновления и дополнения.

Lucidchart идеально подходит для создания красивых схем компьютерных сетей по стандартам Cisco, AWS, GCP, Azure и многим другим. Чтобы начать, просто перетащите нужные фигуры на холст.

Хотите создать собственную диаграмму? Попробуйте Lucidchart. Это быстро, легко и совершенно бесплатно.

В этой статье мы рассмотрим пять лучших бесплатных и простых в использовании инструментов для создания диаграмм сети.

Создать диаграмму онлайн с помощью Draw.io

Бесплатное облачное программное обеспечение для создания диаграмм онлайн. Сформированные диаграммы можно сохранить на Google Диск, в Dropbox, OneDrive или на собственное устройство. А также экспортировать их в форматы PNG , SVG , HTML , PDF или XML .

Программа для построения схем LibreOffice Draw

Draw является частью пакета LibreOffice , альтернативы Open Office и Microsoft Office . Сточки зрения функционала Draw похож на Visio , он предлагает возможность создавать базовые или сложные диаграммы: от блок-схем и схем корпоративной сети до 3D-диаграмм .

LibreOffice Draw работает на Windows , Linux и Mac OS X .

Совет. LibreOffice Portable позволяет запускать любые инструменты с USB-устройств , локального жесткого диска или из облака.

Чтобы начать работу с редактором UML диаграмм, нужно загрузить и установить пакет иконок топологии сети, доступный в виде расширения. К популярным расширениям относятся VRT Network Equipment и Cisco Network Topology Icons .

UML диаграммы онлайн с помощью LucidChart Free

Интерактивный облачный инструмент, который позволяет создавать основные диаграммы сети с использованием интуитивно понятного и функционального интерфейса. Используя LucidChart , можно взаимодействовать с другими пользователями, позволяя им просматривать, редактировать и комментировать документ.

Зарегистрировав бесплатную учетную запись, вы получите доступ ко всему, что нужно для создания основных сетевых диаграмм непосредственно из браузера. У бесплатной учетной записи UML редактора есть некоторые ограничения. В том числе ограничение по количеству объектов в одной диаграмме ( максимум 60 ). Также нельзя экспортировать диаграммы в формат Visio и просматривать историю изменений.

При создании нового документа кликните по иконке, расположенной рядом с фигурами слева, чтобы добавить в библиотеку другие фигуры. Можно поискать в Сети другие фигуры, изображения или иконки; импортировать собственные изображения, нажав на иконку лупы, расположенную в верхней левой части экрана.

Программа для построения диаграмм Dia Diagram Editor

Инструмент с открытым исходным кодом для создания UML-диаграмм , блок-схем, сетевых архитектур и т. д. Он поставляется с тысячами объектов, которые помогут создать профессиональные диаграммы.

Dia Diagram Editor работает на Windows , Linux и Mac OS X .

Чтобы импортировать на диаграмму собственные изображения, нажмите кнопку « Изображение », расположенную в левой верхней части экрана, а затем дважды кликните в любом месте диаграммы. На экране появится окно, в котором можно просмотреть доступные для вставки изображения.

Программа для создания диаграмм yEd Graph Editor

Это редактор UML диаграмм с открытым исходным кодом для создания диаграмм, который можно использовать для создания схем проекта сети, блок-схем и т. д. Благодаря простому и чистому дизайну yEd упрощает разработку основных диаграмм сети и экспорт их в популярные форматы, такие как PDF , SWF , SVG , PNG и HTML .

YEd работает на Windows , Linux и Mac OS X .

Кликните правой кнопкой мыши в любом месте панели « Палитра » и выберите пункт « Панель управления ». Здесь можно импортировать палитры и трафареты Visio . Также можете использовать Icon Finder для поиска бесплатных иконок для диаграмм. Чтобы добавить собственное изображение, просто перетащите его в интерфейс yEd .

Пожалуйста, опубликуйте ваши отзывы по текущей теме материала. Мы очень благодарим вас за ваши комментарии, дизлайки, отклики, подписки, лайки!

Пожалуйста, опубликуйте ваши отзывы по текущей теме материала. За комментарии, отклики, дизлайки, подписки, лайки огромное вам спасибо!

Практика работы в программе

При первом запуске автоматически запускается Мастер создания новой карты сети ( рис. 8.1). В процессе работы Мастера создания карты сети выберите нужный вариант поиска компьютеров:

- Сканирование диапазона IP-адресов. Если у вас большая коммутируемая сеть, то рекомендуется использовать этот способ сканирования. Но он довольно продолжителен по времени.

- Импорт из сетевого окружения. Данный способ работает несколько быстрее, причем программа автоматически разобьет найденные компьютеры по их рабочим группам или доменам.

Рис. 8.1. Запуск Мастера создания новой карты сети

Нажимаем на кнопку Далее ( рис. 8.2).

Рис. 8.2. Задаем диапазон сканирования локальной сети

Нажимаем на кнопку Далее ( рис. 8.3).

Нажимаем на кнопку Далее ( рис. 8.4).

Рис. 8.4. Отбор ПК для их помещения на карту сети

Нажимаем на кнопку Далее ( рис. 8.5).

Нажимаем на кнопку Готово ( рис. 8.6).

Теперь, при желании, вы ее можете отредактировать ( рис. 8.7).

Интернет заполнен большим количеством опасных программ, активно желающих проникнуть в систему вашего компьютера. Для защиты операционной системы от подобных угроз и был создан сетевой экран (брандмауэр или файрвол). Главным назначением этой программы, которая запрещает или ограничивает им доступ в Интернет, является управление сетевой активностью приложений. Многие программные продукты сразу после установки на ПК самостоятельно, без вашего ведома, начинают посещать Интернет и обновляться. Если будет использоваться брандмауэр, то подобная активность точно будет замечена пользователем и будет им контролироваться.

Современные компьютерные технологии невозможно представить себе без объединения всевозможных устройств в виде стационарных терминалов, ноутбуков или даже мобильных девайсов в единую сеть. Такая организация позволяет не только быстро обмениваться данными между разными устройствами, но и использовать вычислительные возможности всех единиц техники, подключенной к одной сети, не говоря уже о возможности доступа к периферийным составляющим вроде принтеров, сканеров и т. д. Но по каким принципам производится такое объединение? Для их понимания необходимо рассмотреть структурную схему локальной сети, часто называемую топологией, о чем дальше и пойдет речь. На сегодняшний день существует несколько основных классификаций и типов объединения любых устройств, поддерживающих сетевые технологии, в одну сеть. Конечно же, речь идет о тех девайсах, на которых установлены специальные проводные или беспроводные сетевые адаптеры и модули.

Схемы локальных компьютерных сетей: основная классификация

Прежде всего в рассмотрении любого типа организации компьютерных сетей необходимо отталкиваться исключительно от способа объединения компьютеров в единое целое. Тут можно выделить два основных направления, используемых при создании схемы локальной сети. Подключение по сети может быть либо проводным, либо беспроводным.

В первом случае используются специальные коаксиальные кабели или витые пары. Такая технология получила название Ethernet-соединения. Однако в случае использования в схеме локальной вычислительной сети коаксиальных кабелей их максимальная длина составляет порядка 185-500 м при скорости передачи данных не более 10 Мбит/с. Если применяются витые пары классов 7, 6 и 5е, их протяженность может составлять 30-100 м, а пропускная способность колеблется в пределах 10-1024 Мбит/с.

Беспроводная схема соединения компьютеров в локальной сети основана на передачи информации посредством радиосигнала, который распределяется между всеми подключаемыми устройствами, раздающими девайсами, в качестве которых могут выступать маршрутизаторы (роутеры и модемы), точки доступа (обычные компьютеры, ноутбуки, смартфоны, планшеты), коммутационные устройства (свитчи, хабы), повторители сигнала (репитеры) и т. д. При такой организации применяются оптоволоконные кабели, которые подключаются непосредственно к основному раздающему сигнал оборудованию. В свою очередь, расстояние, на которое можно передавать информацию, возрастает примерно до 2 км, а в радиочастотном диапазоне в основном применяются частоты 2,4 и 5,1 МГц (технология IEEE 802.11, больше известная как Wi-Fi).

Проводные сети принято считать более защищенными от внешнего воздействия, поскольку напрямую получить доступ ко всем терминалам получается не всегда. Беспроводные структуры в этом отношении проигрывают достаточно сильно, ведь при желании грамотный злоумышленник может запросто вычислить сетевой пароль, получить доступ к тому же маршрутизатору, а уже через него добраться до любого устройства, в данный момент использующего сигнал Wi-Fi. И очень часто в тех же государственных структурах или в оборонных предприятиях многих стран использовать беспроводное оборудование категорически запрещается.

Классификация сетей по типу соединения устройств между собой

Отдельно можно выделить полносвязную топологию схем соединения компьютеров в локальной сети. Такая организация подключения подразумевает только то, что абсолютно все терминалы, входящие в сеть, имеют связь друг с другом. И как уже понятно, такая структура является практически не защищенной в плане внешнего вторжения или при проникновении злоумышленников в сеть посредством специальных вирусных программ-червей или шпионских апплетов, которые изначально могли бы быть записаны на съемных носителях, которые те же неопытные сотрудники предприятий по незнанию могли подключить к своим компьютерам.

Именно поэтому чаще всего используются другие схемы соединения в локальной сети. Одной из таких можно назвать ячеистую структуру, из которой определенные начальные связи были удалены.

Общая схема соединения компьютеров в локальной сети: понятие основных типов топологии

Теперь кратко остановимся на проводных сетях. В них можно применять несколько наиболее распространенных типов построения схем локальных сетей. Самыми основными видами являются структуры типа «звезда», «шина» и «кольцо». Правда, наибольшее применение получил именно первый тип и его производные, но нередко можно встретить и смешанные типы сетей, где используются комбинации всех трех главных структур.

Топология «звезда»: плюсы и минусы

Схема локальной сети «звезда» считается наиболее распространенной и широко применяемой на практике, если речь идет об использовании основных типов подключения, так сказать, в чистом виде.

Суть такого объединения компьютеров в единое целое состоит в том, что все они подключаются непосредственно к центральному терминалу (серверу) и между собой не имеют никаких связей. Абсолютно вся передаваемая и принимаемая информация проходит непосредственно через центральный узел. И именно эта конфигурация считается наиболее безопасной. Почему? Да только потому, что внедрение тех же вирусов в сетевое окружение можно произвести либо с центрального терминала, либо добраться через него с другого компьютерного устройства. Однако весьма сомнительным выглядит тот момент, что в такой схеме локальной сети предприятия или государственного учреждения не будет обеспечен высокий уровень защиты центрального сервера. А внедрить шпионское ПО с отдельного терминала получится только при наличии физического доступа к нему. К тому же и со стороны центрального узла на каждый сетевой компьютер могут быть наложены достаточно серьезные ограничения, что особенно часто можно наблюдать при использовании сетевых операционных систем, когда на компьютерах отсутствуют даже жесткие диски, а все основные компоненты применяемой ОС загружаются непосредственно с главного терминала.

Но и тут есть свои недостатки. Прежде всего связано это с повышенными финансовыми затратами на прокладку кабелей, если основной сервер находится не в центре топологической структуры. Кроме того, скорость обработки информации напрямую зависит от вычислительных возможностей центрального узла, и если он выходит из строя, соответственно, на всех компьютерах, входящих в сетевую структуру, связи нарушаются.

Схема «шина»

Схема соединения в локальной сети по типу «шины» тоже является одной из распространенных, а ее организация основана на применении единого кабеля, через ответвления которого к сети подключаются все терминалы, в том числе и центральный сервер.

Главным недостатком такой структуры можно назвать высокую стоимость прокладки кабелей, особенно для тех случаев, когда терминалы находятся на достаточно большом удалении друг от друга. Зато при выходе из строя одного или нескольких компьютеров связи между всеми остальными компонентами в сетевом окружении не нарушаются. Кроме того, при использовании такой схемы локальной сети проходящая через основной канал очень часто дублируется на разных участках, что позволяет избежать ее повреждения или невозможности ее доставки в пункт назначения. А вот безопасность в такой структуре, увы, страдает довольно сильно, поскольку через центральный кабель вредоносные вирусные коды могут проникнуть на все остальные машины.

Структура «кольцо»

Кольцевую схему (топологию) локальной сети в некотором смысле можно назвать морально устаревшей. На сегодняшний день она не используется практически ни в одной сетевой структуре (разве что только в смешанных типах). Связано это как раз с самими принципами объединения отдельных терминалов в одну организационную структуру.

Компьютеры друг с другом соединяются последовательно и только одним кабелем (грубо говоря, на входе и на выходе). Конечно, такая методика снижает материальные затраты, однако в случае выхода из строя хотя бы одной сетевой единицы нарушается целостность всей структуры. Если можно так сказать, на определенном участке, где присутствует поврежденный терминал, передача (прохождение) данных попросту стопорится. Соответственно, и при проникновении в сеть опасных компьютерных угроз они точно так же последовательно проходят от одного терминала к другому. Зато в случае присутствия на одном из участков надежной защиты вирус будет ликвидирован и дальше не пройдет.

Смешанные типы сетей

Как уже было сказано выше, основные типы схем локальных сетей в чистом виде практически не встречаются. Гораздо более надежными и в плане безопасности, и по затратам, и по удобству доступа выглядят смешанные типы, в которых могут присутствовать элементы основных видов сетевых схем.

Так, очень часто можно встретить сети с древовидной структурой, которую изначально можно назвать неким подобием «звезды», поскольку все ответвления идут из одной точки, называемой корнем. А вот организация ветвей в такой схеме подключения по локальной сети может содержать в себе и кольцевые, и шинные структуры, делясь на дополнительные ответвления, часто определяемые как подсети. Понятно, что такая организация является достаточно сложной, и при ее создании необходимо использовать дополнительные технические приспособления вроде сетевых коммутаторов или разветвителей. Но, как говорится, цель оправдывает средства, ведь благодаря такой сложной структуре важную и конфиденциальную информацию можно защитить очень надежно, изолировав ее в ветках подсетей и практически ограничив к ней доступ. То же самое касается и вывода из строя составляющих. При таком построении схем локальных сетей совершенно необязательно использовать только один центральный узел. Их может быть несколько, причем с совершенно разными уровнями защиты и доступа, что еще больше повышает степень общей безопасности.

Логистическая топология

Особо важно при организации сетевых структур обратить внимание на применяемые способы передачи данных. В компьютерной терминологии такие процессы принято называть логистической или логической топологией. При этом физические методы передачи информации в различных структурах могут весьма существенно отличаться от логических. Именно логистика, по сути своей, определяет маршруты приема/передачи. Очень часто можно наблюдать, что при построении сети в виде «звезды» обмен информацией осуществляется с использованием шинной топологии, когда сигнал может приниматься одновременно всеми устройствами. В кольцевых логических структурах можно встретить ситуации, когда сигналы или данные принимаются только теми терминалами, для которых они предназначены, несмотря даже на последовательное прохождение через все сопутствующие звенья.

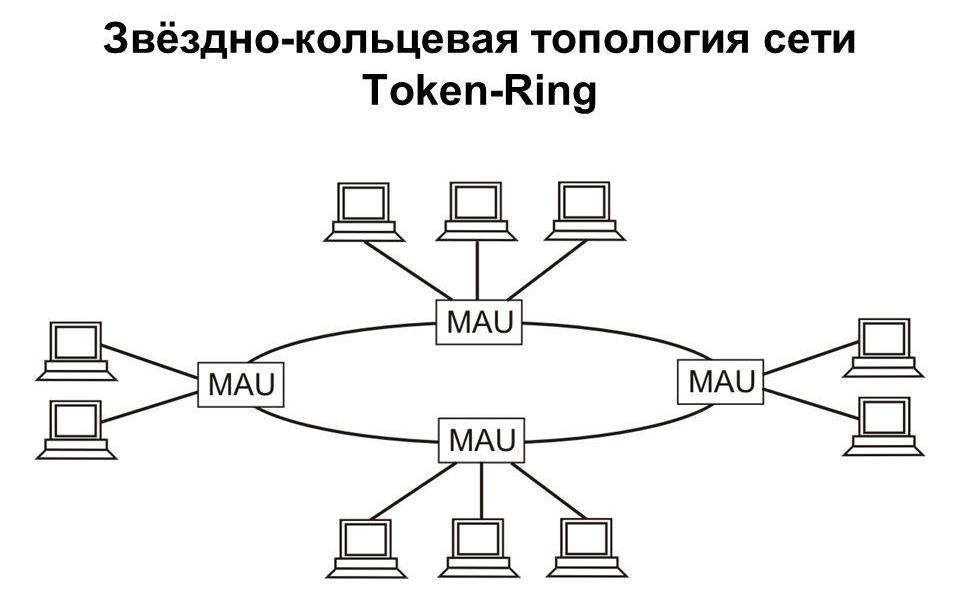

Наиболее известные сети

Выше пока что рассматривалось исключительно построение схем локальных сетей на основе технологии Ethernet, которая в самом простом выражении использует адреса, протоколы и стеки TCP/IP. Но ведь в мире можно найти огромное количество сетевых структур, которые имеют отличные от приведенных принципы сетевой организации. Наиболее известными из всех (кроме Ethernet с использованием логической шинной топологии) являются Token Ring и Arcnet.

Сетевая структура Token Ring в свое время был разработана небезызвестной компанией IBM и базируется на логической схеме локальной сети «маркерное кольцо», что определяет доступ каждого терминала к передаваемой информации. В физическом отношении также применяется кольцевая структура, однако она имеет свои особенности. Для объединения компьютеров в единое целое имеется возможность использования либо витой пары, либо оптоволоконного кабеля, но скорость передачи данных составляет всего лишь 4-16 Мбит/с. Зато маркерная система по типу "звезды" позволяет передавать и получать данные только тем терминалам, которые имеют на это право (помечены маркером). Но основным недостатком такой организации является то, что в определенный момент такими правами может обладать только одна станция.

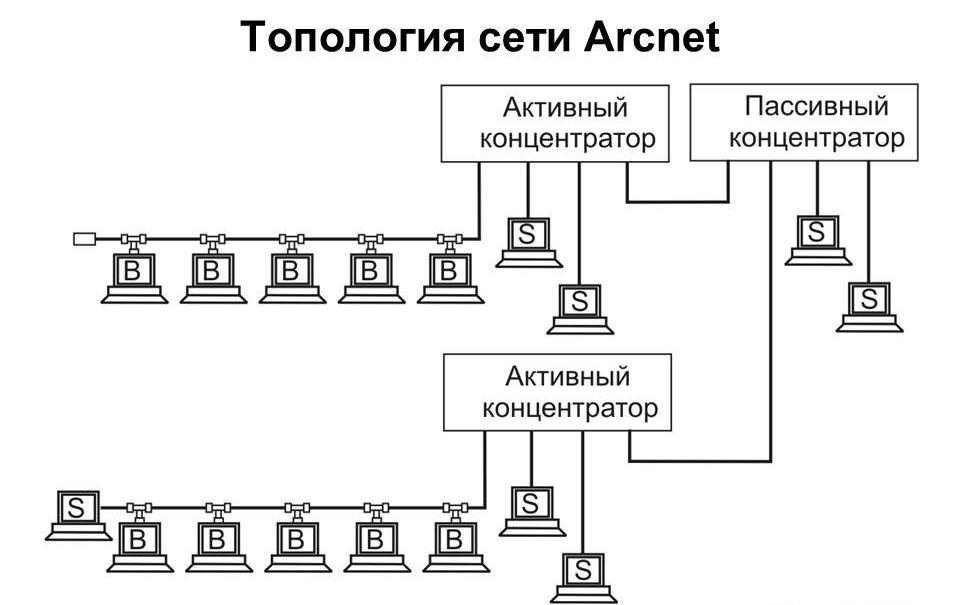

Не менее интересной выглядит и схема локальной сети Arcnet, созданная в 1977 году компанией Datapoint, которую многие специалисты называют самой недорогой, простой и очень гибкой структурой.

Для передачи информации и подключения компьютеров могут применяться коаксиальные или оптоволоконные кабели, но также не исключается возможность использования витой пары. Правда, в плане скорости приема/передачи эту структуру особо производительной назвать нельзя, поскольку в максимуме обмен пакетами может производиться на скорости подключения не более 2,5 Мбит/с. В качестве физического подключения используется схема «звезда», а в логическом – «маркерная шина». С правами на прием/передачу дело обстоит точно так же, как и в случае с Token Ring, за исключением того, что передаваемая от одной машины информация доступна абсолютно всем терминалам, входящим в сетевое окружение, а не какой-то одной машине.

Краткие сведения по настройке проводного и беспроводного подключения

Теперь кратко остановимся на некоторых важных моментах создания и применения любой из описанных схем локальной сети. Программы сторонних разработчиков при использовании любой из известных операционных систем для выполнения таких действий не нужны, поскольку основные инструменты предусмотрены в их стандартных наборах изначально. Однако в любом случае необходимо учитывать некоторые важные нюансы, касающиеся настройки IP-адресов, которые применяются для идентификации компьютеров в сетевых структурах. Разновидностей всего две – статические и динамические адреса. Первые, как уже понятно из названия, являются постоянными, а вторые могут изменяться при каждом новом соединении, но их значения находятся исключительно в одном диапазоне, устанавливаемом поставщиком услуг связи (провайдером).

В проводных корпоративных сетях для обеспечения высокой скорости обмена данными между сетевыми терминалами чаще всего используются статические адреса, назначаемые каждой машине, находящейся в сети, а при организации сети с беспроводным подключением обычно задействуются динамические адреса.

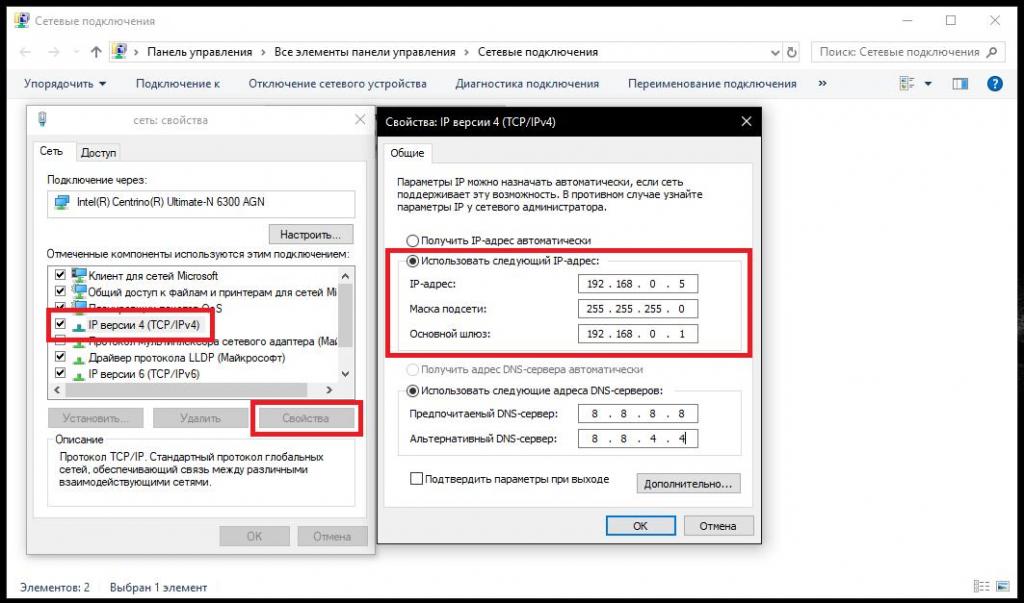

Для установки заданных параметров статического адреса в Windows-системах используются параметры протокола IPv4 (на постсоветском пространстве шестая версия еще особо широкого распространения не получила).

В свойствах протокола достаточно прописать IP-адрес для каждой машины, а параметры маски подсети и основного шлюза являются общими (если только не используется древовидная структура с множеством подсетей), что выглядит очень удобным с точки зрения быстрой настройки подключения. Несмотря на это, динамические адреса использовать тоже можно.

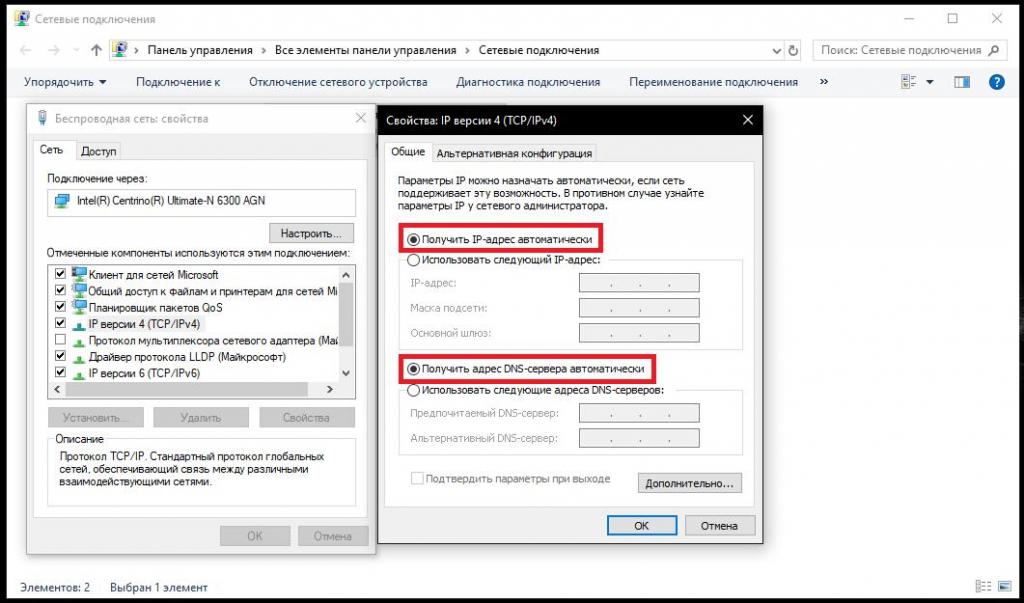

Они назначаются автоматически, для чего в настройках протокола TCP/IP имеется специальный пункт, в каждый определенный момент времени присваиваются сетевым машинам прямо с центрального сервера. Диапазон выделяемых адресов предоставляется провайдером. Но это абсолютно не значит, что адреса повторяются. Как известно, в мире не может быть двух одинаковых внешних IP, и данном случае речь идет либо о том, что они изменяются только внутри сети либо перебрасываются с одной машины на другую, когда какой-то внешний адрес оказывается свободным.

В случае с беспроводными сетями, когда для первичного подключения используются маршрутизаторы или точки доступа, раздающие (транслирующие или усиливающие) сигнал, настройка выглядит еще проще. Главное условие для такого типа подключения – установка автоматического получения внутреннего IP-адреса. Без этого соединение работать не будет. Единственный изменяемый параметр – адреса серверов DNS. Несмотря на начальную установку их автоматического получения, зачастую (особенно при снижении скорости подключения) рекомендуется выставлять такие параметры вручную, используя для этого, например, бесплатные комбинации, распространяемые компаниями Google, Yandex и т. д.

Наконец, даже при наличии только какого-то определенного набора внешних адресов, по которым в интернете идентифицируется любое компьютерное или мобильное устройство, изменять их тоже можно. Для этого предусмотрено множество специальных программ. Схема локальной сети может иметь любую из выше перечисленных вариаций. А суть применения таких инструментов, которые чаще всего представляют собой либо VPN-клиенты, либо удаленные прокси-серверы, состоит в том, чтобы изменить внешний IP, который, если кто не знает, имеет четкую географическую привязку, на незанятый адрес, по расположению находящийся в совершенно в другой локации (хоть на краю света). Применять такие утилиты можно непосредственно в браузерах (VPN-клиенты и расширения) либо производить изменение на уровне всей операционной системы (например, при помощи приложения SafeIP), когда некоторым приложениям, работающим в фоновом режиме, требуется получить доступ к заблокированным или недоступным для определенного региона интернет-ресурсам.

Эпилог

Если подводить итоги всему вышесказанному, можно сделать несколько основных выводов. Первое и самое главное касается того, что основные схемы подключения постоянно видоизменяются, и их в начальном варианте практически никогда не используют. Наиболее продвинутыми и самыми защищенными являются сложные древовидные структуры, в которых дополнительно может использоваться несколько подчиненных (зависимых) или независимых подсетей. Наконец, кто бы что ни говорил, на современном этапе развития компьютерных технологий проводные сети, даже несмотря на высокие финансовые затраты на их создание, все равно по уровню безопасности на голову выше, чем простейшие беспроводные. Но беспроводные сети имеют одно неоспоримое преимущество – позволяют объединять компьютеры и мобильные устройства, которые географически могут быть удалены друг от друга на очень большие расстояния.

Читайте также: