Как установить firewall на компьютер

Обновлено: 03.07.2024

Практически у каждого современного человека есть доступ в интернет. Интернет не только источник полезной информации, но и угроза безопасности Ваших данных. Файрвол поможет защитить Ваш компьютер от угроз, исходящих из интернета.

Зачем нужен файрвол

Файрвол (Firewall, он же брандмауэр, он же межсетевой экран) – программа, которая защищает компьютер от несанкционированного доступа через интернет.

Если злоумышленник получит доступ к Вашему компьютеру, он сможет украсть Ваши данные, заразить вирусом или удалить нужную информацию.

Файрвол это своеобразные ворота между Вашим компьютером и интернетом. Они не позволяет злоумышленнику пройти на Ваш компьютер, но пропускаю безвредные данные (например, когда Вы скачиваете музыку).

Таким образом, файрвол фильтрует все входящие и исходящие данные, которые поступают на компьютер через интернет.

Файрвол Windows

В операционной системе Windows есть стандартный файрвол. Он устанавливается автоматически вместе с операционной системой. Файрвол в операционной системе Windows называется брандмауэр.

Найти его можно по адресу “Панель управления\Система и безопасность\Брандмауэр Windows”.

Файрвол Windows дает не самую оптимальную защиту. Лучше установить файрвол стороннего производителя, который обеспечит больший уровень защиты.

Как установить файрвол

Файрвол на компьютер можно установить как отдельную программу или вместе с антивирусом.

Антивирус с файрволом

Практически все платные антивирусы включают в себя файрвол. То есть, когда Вы устанавливаете на компьютер антивирус, файрвол устанавливается вместе с ним. Это, несомненно, удобно. Вы ставите одну программу, которая обеспечивает комплексную и всестороннюю защиту Вашего компьютера.

Перед покупкой антивируса проверьте есть ли в его составе файрвол. Обычно такие антивирусы называются Internet Security (например, F-Secure Internet Security или Kaspersky Internet Security). Выбрать хороший антивирус с файрволом Вы можете с помощью рейтинга антивирусов.

Установка файрвола отдельно

Если Вы не хотите тратить деньги на дорогостоящие антивирусы, можно установить файрвол как отдельную программу.

Файрволы, как и антивирусы, бывают платные и бесплатные. Если в случае с антивирусами, лучше установить платный, то в случае с файрволами – бесплатный. Бесплатные файрволы не только самые популярные, но и обеспечивают отличный уровень защиты.

Я рекомендую остановить свой выбор на одном из файрволов:

- Comodo Internet Security Free

- Outpost Security Suite Free

Эти продукты обеспечивают отличный уровень безопасности ваших данных. Бесплатные файрволы лучше использовать совместно с бесплатными антивирусами, так как в бесплатных антивирусах отсутствует файрвол. Подобная связка может обеспечить уровень защиты не ниже, чем некоторые платные антивирусы.

Как отключить файрвол Windows

Если Вы установили антивирус с файрволом или просто сторонний файрвол, то необходимость в работе брандмауэра Windows отпадает. Работать двум файрволам вместе нет смысла, уровень защиты не увеличится, а вот на работы компьютера это может повлиять (особенно на старых и слабых компьютерах).

В графе “тип запуска” выберите “Отключена”. Службы будет отключена при следующем загрузке системы. Если необходимо отключить службу немедленно, то под списком “тип запуска” нажмите на кнопку “Остановить”. Служба сразу будет отключена.

Фаервол представляет собой межсетевой экран. Это название объединяет все аппаратные и программные барьеры в виде экранов. Были созданы для защиты сетевых устройств, компьютерных систем и целого ряда сетей от атак злоумышленников извне.

Все без исключения, экраны работают наподобие фильтров как на исходящем трафике, так и на входящем. Помимо этого, в их функции заложено:

- управление трафиком по конкретным номерам и адресам портов;

- способность предупреждать о попытках каких-либо нарушений и предпринятых взломах.

Структура и направленность действий у разных сетевых экранов несколько отличается, в зависимости от фирмы-производителя. Но главная задача у них, безусловно, одна — блокирование подозрительной активности на компьютере и тщательная фильтрация трафика.

Если подключить компьютер и не выставить на нем защитный барьер, каковым является фаервол, то по статистике, приведенной специалистами, он тут же будет наводнен разными видами вирусов и шпионских программ. Сегодня практически все операционные системы имеют встроенный межсетевой экран. Поэтому пренебрегать использованием этих инструментов — непозволительная роскошь.

Основные пункты в настройке фаервола, необходимы для разрешения или запрещения подключения системы к интернет - соединениям либо другим ресурсам. У большинства людей на домашнем устройстве стоит множество программ с играми и приложениями.

Среди этого разнообразия, без сомнения, может найтись зловредный «червь» или «троян». Они нацелены на запуск компьютера, после чего им проще простого выполнять умысел своего создателя. Одна из их задач: поглощать часть информации, из-за чего уменьшается пропускная способность операционной системы.

Иногда, пользователи видят на мониторе, что система спрашивает разрешения на какие-либо обновления инсталлированных платформ. Все это проходит под видом всплывающих окошек, в которых содержится предложение закачать дополнения определенных приложений. Иногда этот факт даже начинает напрягать.

Но стоит настроить в фаерволе запрет на доступ обновлений и все проблемы тут же исчезнут. А если бы не было этой схемы, то пришлось настраивать каждую утилиту отдельно, что очень долго и затруднительно.

Многие станут спорить, что кому нужен их компьютер, опытные хакеры нацелены на другую аудиторию. Конечно, можно было бы согласиться с подобным утверждением, но ведь существует ещё и масса хакеров-новичков. Уж они-то, не упустят случая потренироваться на операционных системах обычных пользователей. Отсутствие фаервола, только упростит им этот процесс.

Всё вышеописанное, лишний раз подтверждает: домашнему ПК, фаервол необходим, словно воздух, ведь именно от него зависит «здоровье» и эффективность системы. Но для стабильной работы программы надо, чтобы она была установлена правильно, с соблюдением всех пошаговых действий.

В компьютере, функционирующем на основе ОС Windows, Firewall установлен по умолчанию. Межсетевой экран сторонних компаний устанавливают самостоятельно.

Когда осуществляется запуск файла, в появившемся окне, первым шагом нужно выбрать язык, на котором далее будет указана вся информация. Обычно в похожих программах, присутствует Мастер установки, позволяющий загрузить все уровни достаточно быстро.

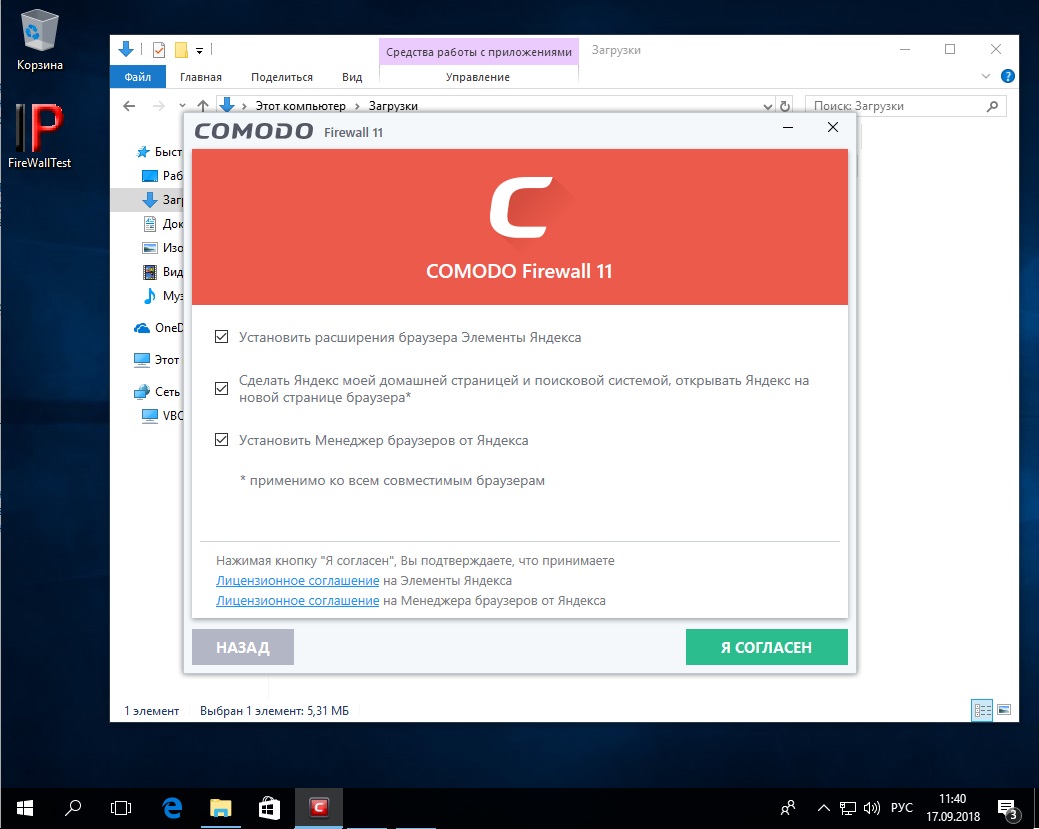

Но все же некоторые нюансы желательно внимательно проверять самому. Например: фаервол отдельных разработчиков, да и не только он, при процедуре загрузки настойчиво советует заменить существующую домашнюю страницу и браузер на своих ставленников. Что иной раз для неопытных пользователей сети, оборачивается настоящим кошмаром.

По этой причине, надо аккуратно отнестись к установке, а на запрашиваемое предложение, ставить галочки на тех пунктах, каковые подходят лично каждому.

Второй шаг после запуска мастера установки, предложит принять лицензионное соглашение. Конечно, редко кто читает все его части, но познакомиться с ним поближе определенно надо. Далее, на экран выйдет ссылка «Путь установки», его следует выбирать «По умолчанию».

Какие именно настройки будут доступны в процессе пользования системой, зависит от выбора конфигурации.

При необходимости отключить фаервол Windows не составит никакого труда. Для начала заходят в закладку «Компьютер», находящуюся в меню «Пуск». Затем надо найти и открыть «Панель управления».

В новом окошке следует зайти в отдел «Система и безопасность». Там будет находиться раздел «Брандмауэр Windows», в нем нужно кликнуть на ссылку «Включение и отключение брандмауэра Windows». Расположена она с левой стороны окошка.

Если возникнет потребность подключить автоматический режим фаервола заново, то все вышеперечисленные пункты выполняются в той же последовательности, но в конце будет действие: замена «Типа запуска» на «Автоматически».

Наиболее важные факторы при выборе — это простота и доступность настройки, наличие обучающего режима, когда файрвол действует на нервы задает кучу вопросов при попытках выйти в сеть для каждого ПО, а все остальное запрещает. Еще, пожалуй, важны наличие русского языка и бесплатность, а также дополнительные плюшки.

Веселые старты

Изучать мы будем следующие программы: Comodo Firewall, Avast Internet Security, AVG Internet Security, Outpost Firewall Pro, ZoneAlarm Free Firewall, PrivateFirewall, GlassWire и TinyWall. Весь этот софт позиционируется разработчиками как средства защиты для домашних компьютеров, поэтому мы не будем залезать в дебри настроек и сравнивать эти программы по функциям и различным модулям. Лучше посмотреть на них глазами простого юзера, которому все эти высокие технологии до фонаря.

Обычный пользователь отличается от продвинутого количеством оленей на свитере и длиной бороды чисто утилитарным подходом к софту: нажали «Установить» и верим в чудо автоматизации, которое спасет и защитит от злых дядек с их скриптами и троянами. А как там оно устроено внутри, большинству совершенно не важно.

Поэтому условия эксперимента решили максимально упростить. Мы установим каждый из файрволов на чистую ОС Windows 10 x64 и попробуем запустить одну тулзу, которая начинает ломиться на внешний сервер, имитируя подозрительную сетевую активность. Затем мы включим режим обучения и повторим тест снова. Наконец, на третьем этапе мы настроим файрвол на основе белого списка, запретив все, что явно не разрешено.

Ну и не будем забывать про важные для нас критерии: стоимость лицензии, язык интерфейса и простоту настройки и установки. А полученные результаты мы потом сравним.

Comodo Firewall

Эта программа получила широкую известность еще в эпоху Windows XP, когда Comodo Firewall был едва ли не самым распространенным бесплатным файрволом в России. Пользуется он популярностью и сейчас. Что, в общем-то, неудивительно: разработчики обещают нам проактивную защиту с HIPS, межсетевое экранирование, защиту от переполнения буфера и несанкционированного доступа, защиту реестра и системных файлов, а также другие вкусные плюшки.

Однако во время установки файрвол вызвал смешанные чувства. Сначала предлагал поставить расширения для Яндекс.Браузера.

Поставим расширения от Яндекса?

А потом, если не обратить внимание на «компоненты» и не выключить все ненужное, установщик инсталлирует на твой комп свой браузер.

Отключение ненужных компонентов

Забыли отключить ненужный компонент? Получите, распишитесь

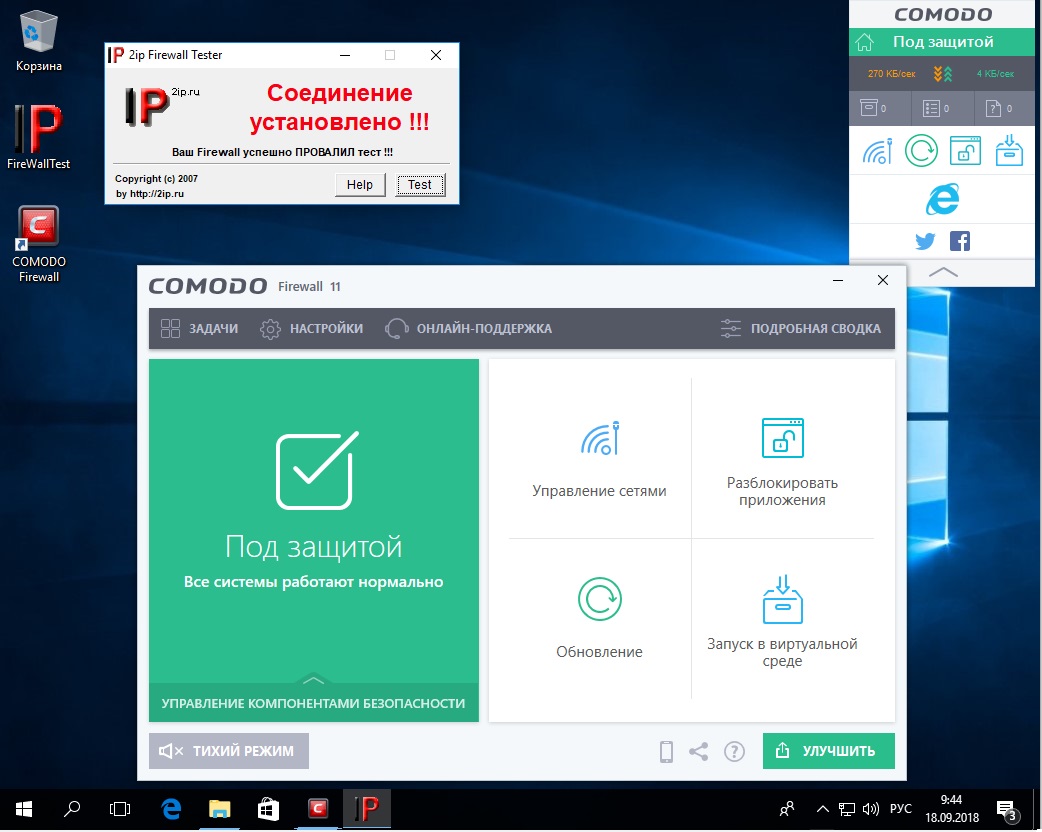

Делаем первый тест, и Comodo пропускает нашу тулзу.

Первый тест Comodo Firewall

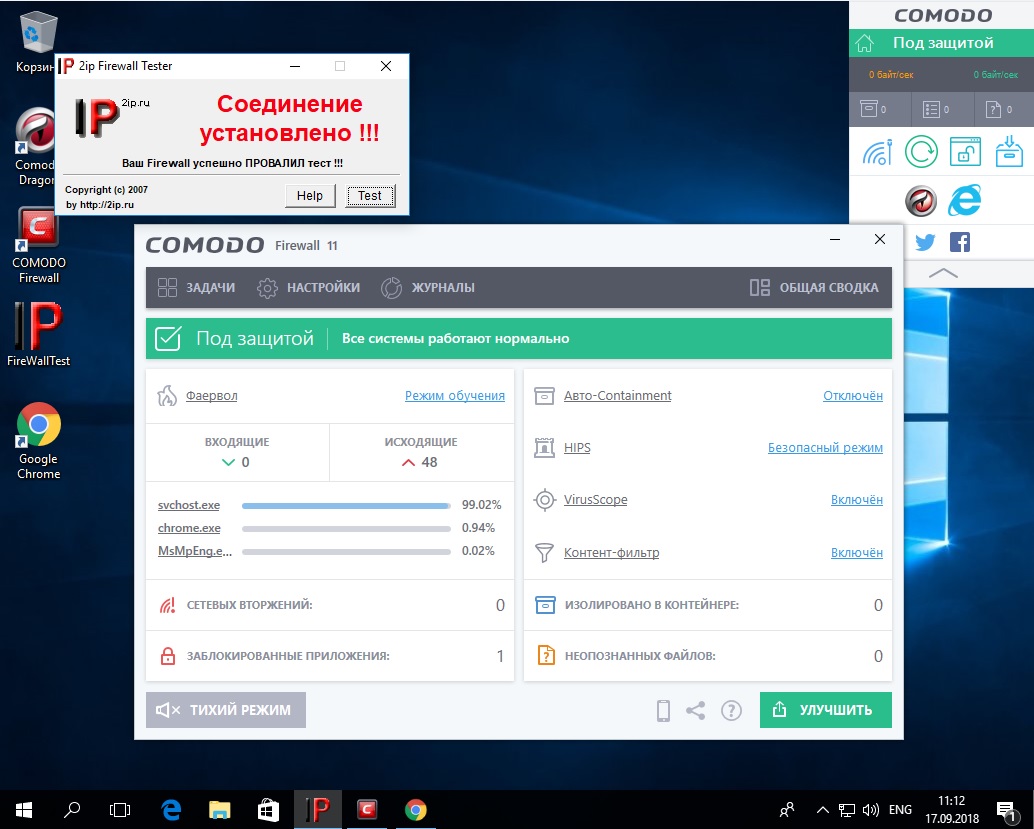

Включили режим обучения в настройках — и файрвол почему-то никак не прореагировал на нашу тестовую программу, которая успешно подключилась к удаленному компьютеру.

Второй тест Comodo Firewall

Только после составления белого списка тулзу наконец удалось заблокировать. Вывод напрашивается противоречивый: Comodo Firewall — очень известный файрвол, но установка ненужного софта портит все впечатление. А результаты теста оказались печальными: для обеспечения безопасности программе требуется основательная настройка.

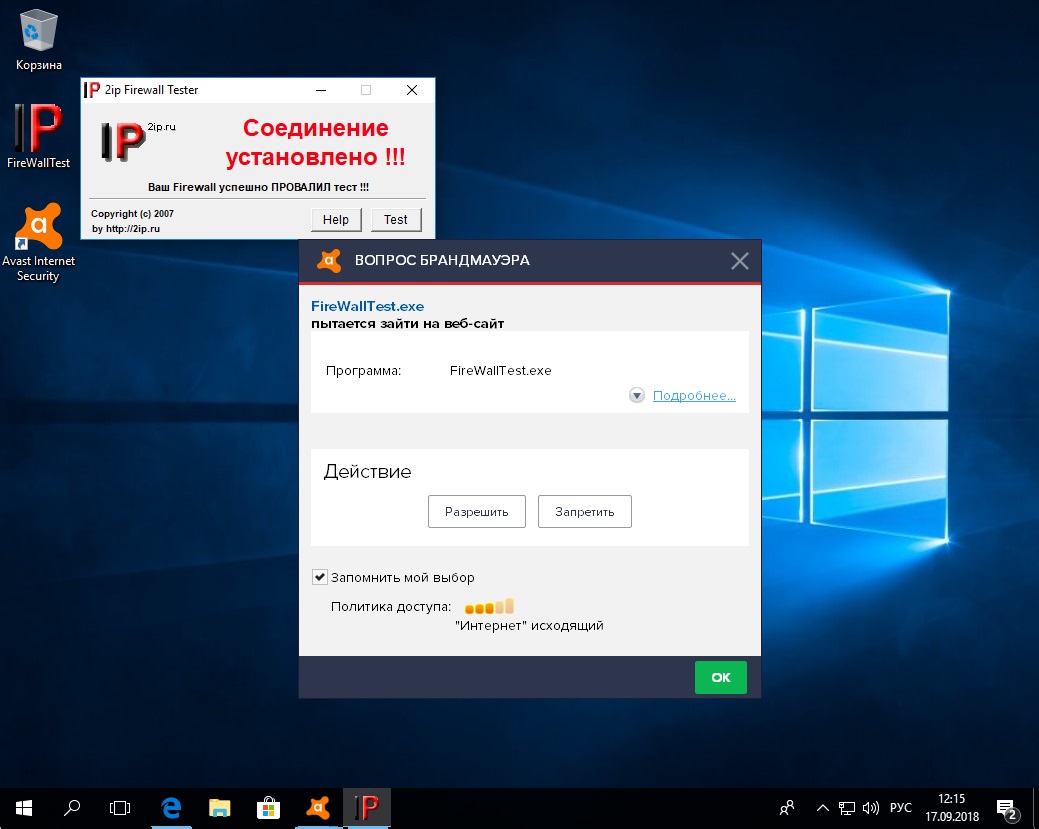

Avast Premium Security

Кто-нибудь не слышал про компанию Avast Sofware? Все про нее слышали. Однако, помимо известного антивируса, Avast выпускает еще и файрвол, который входит в платный набор программ Avast Premium Security (раньше он назывался Avast Internet Security, но его переименовали — видимо, чтобы избежать путаницы с программой, которую мы рассмотрим следующей). То есть отдельно загрузить и установить файрвол не получится: он идет в нагрузку к антивирусу, антиспам-модулю, модулю защиты беспроводных сетей и набору прочих фишек, платная лицензия которого стоит 1450 рублей в год на один ПК.

При установке пакета нам предлагают поставить еще и Google Chrome, но от него хотя бы можно безболезненно отказаться.

Установка Avast Internet Security

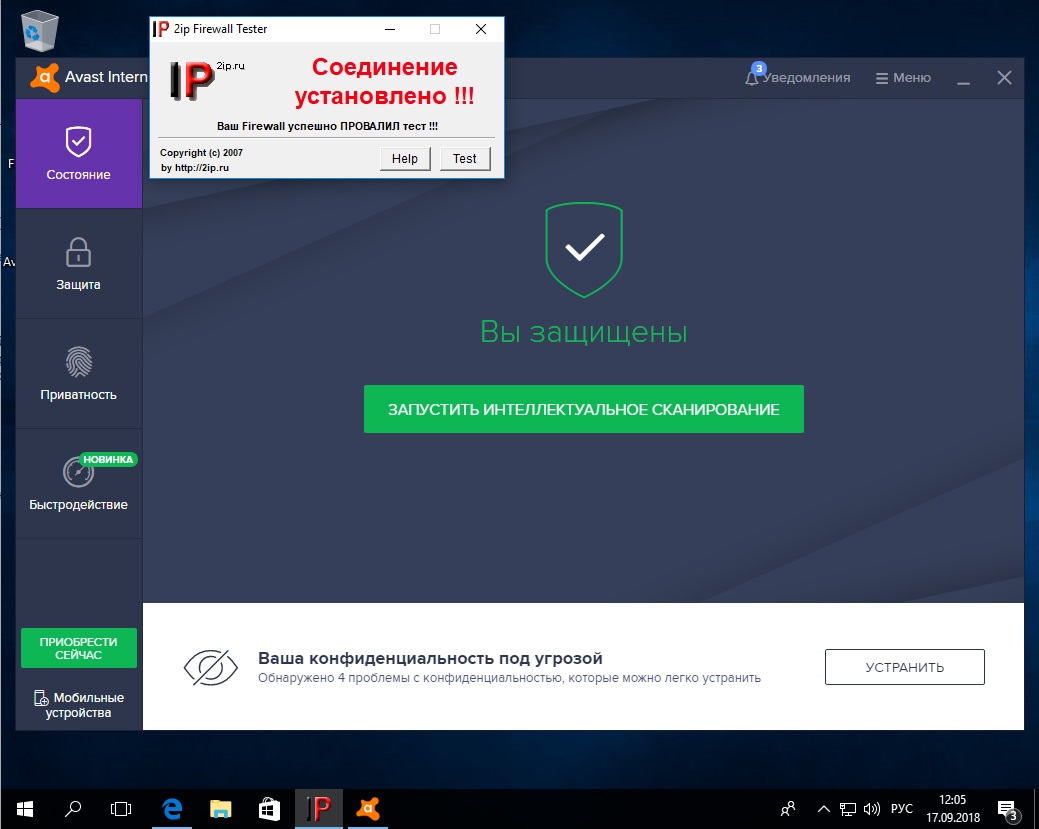

Сразу после инсталляции чуда не произошло: тулза успешно преодолела файрвол и установила соединение с удаленным сервером.

Первый тест Avast Internet Security

После включения практически всех возможных настроек и параметров защиты ничего особо не поменялось. Только заставив файрвол параноидально спрашивать меня, как реагировать на каждый чих работающего на компе софта, я наконец получил ожидаемый результат.

Запрос разрешения

Настройки файрвола разбросаны по разным меню, из-за чего найти с первого раза то, что нужно, очень непросто. В комплекте поставки Avast Premium Security имеется огромное количество дополнительных тулз для анализа диска, реестра, эвристики, поиска вирусов. Весь этот софт невозможно удалить, чтобы оставить только один брандмауэр. Кроме того, пробная версия продукта постоянно просит обновиться до версии Pro и заплатить денег.

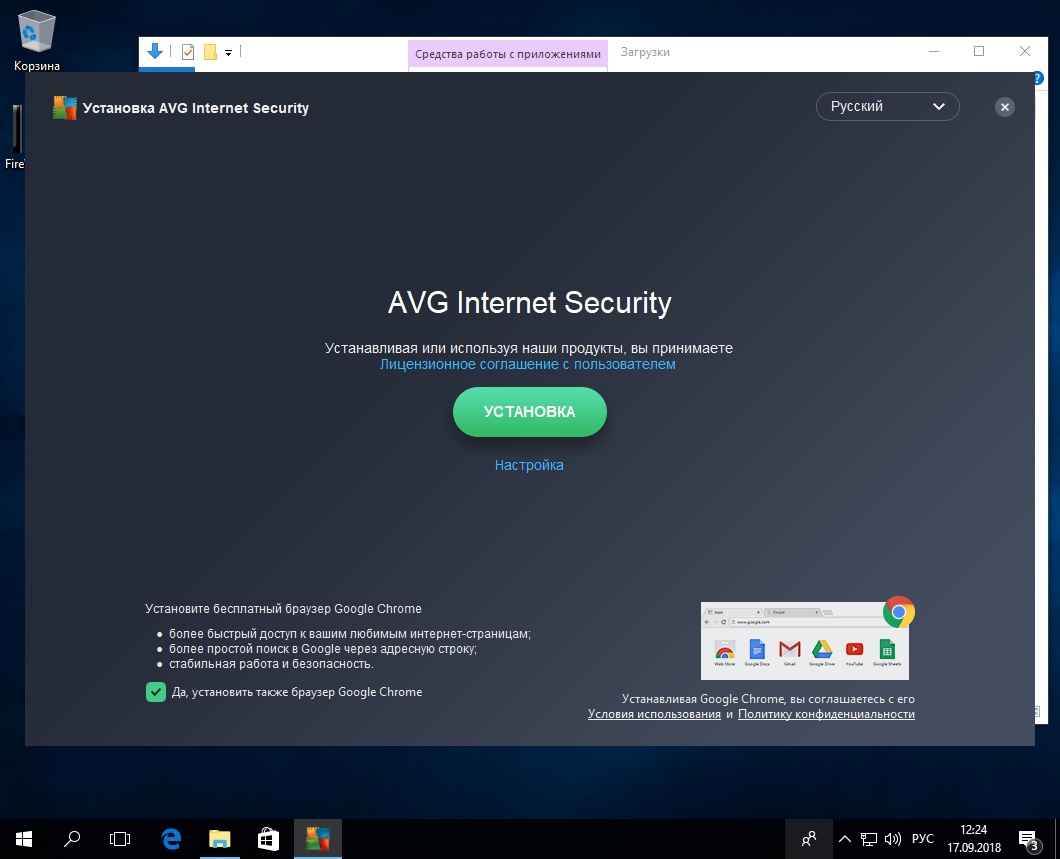

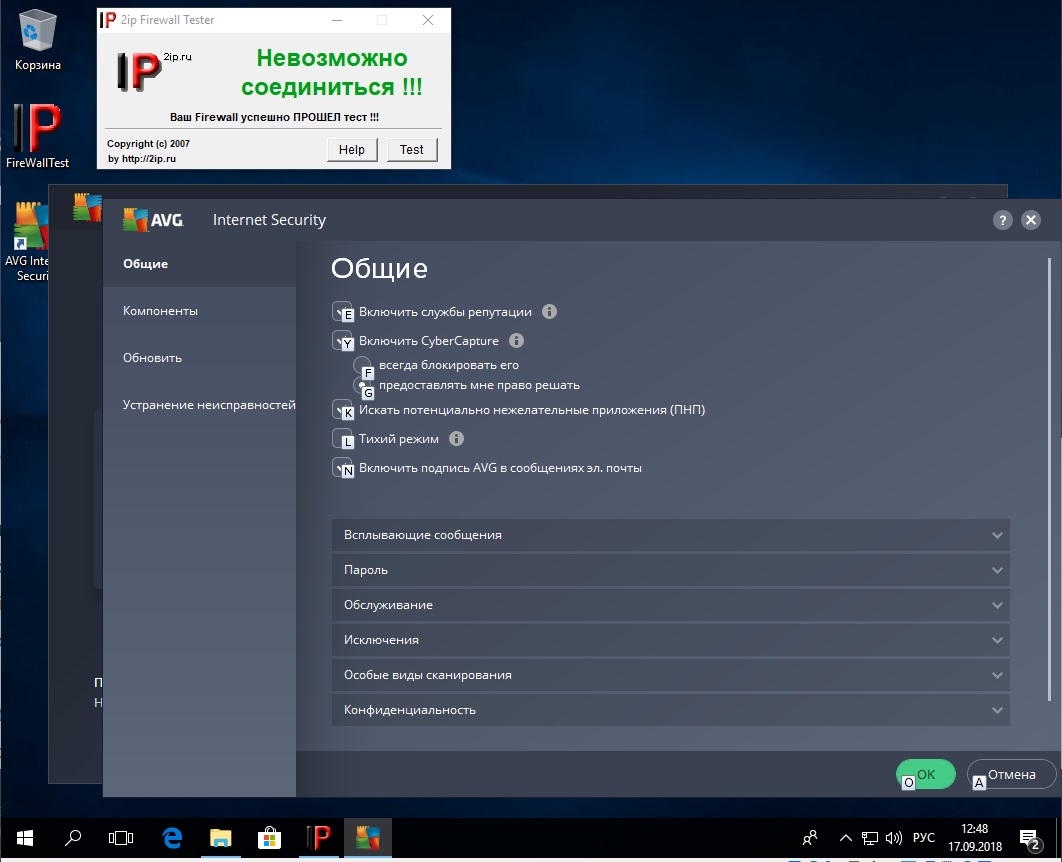

AVG Internet Security

Бесплатный антивирус AVG также знаком многим, правда о его эффективности существуют разные мнения. Файрвол (или, как его называют разработчики, «усиленный брандмауэр») тоже не предлагается в качестве отдельного продукта, а идет в комплекте поставки AVG Internet Security, куда входит еще целая куча разных утилит, включая антивирус. Бесплатной версии нет, но есть возможность скачать триал и протестировать софтину в течение месяца.

Примечательно, что антивирус AVG не так давно был куплен компанией Avast Sofware, но тем не менее продолжает существовать в роли самостоятельного продукта. Что ж, давай посмотрим, есть ли в нем какие-то существенные отличия от «материнского» проекта.

Установка AVG начинается с узнаваемого окошка инсталлера.

Установка AVG

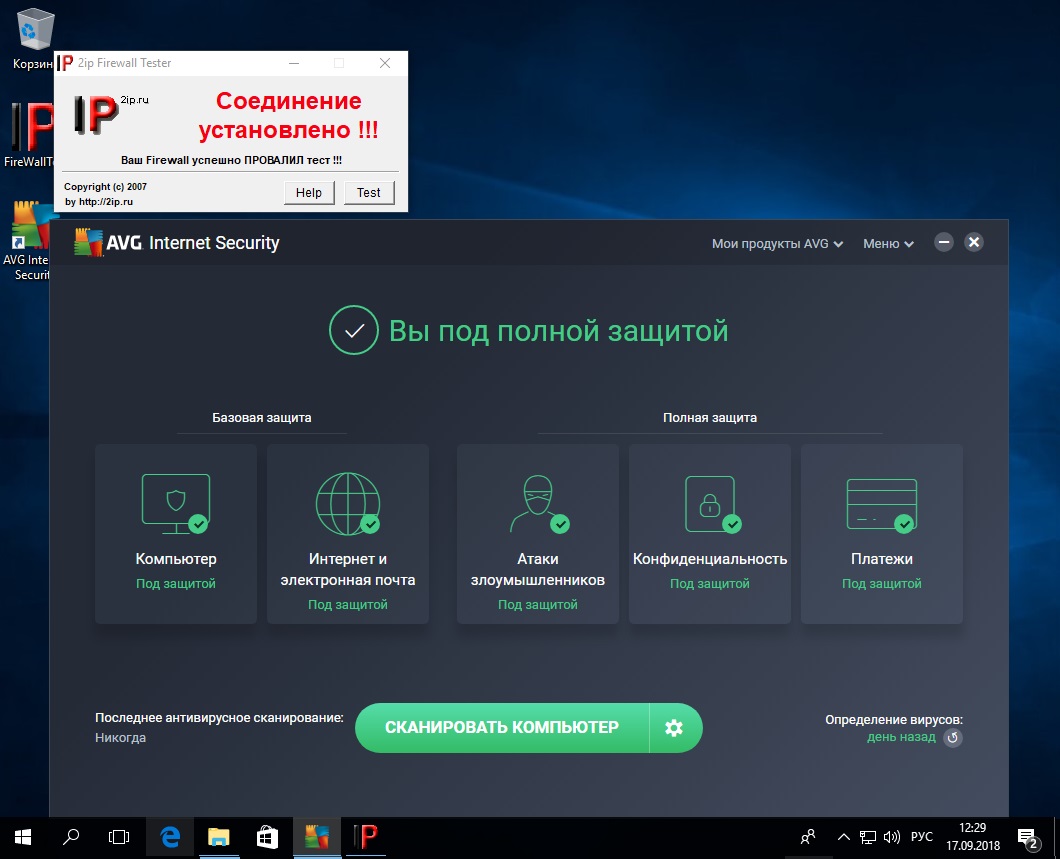

При первом запуске мы видим уже знакомую картинку.

Первый тест AVG Internet Security

Можно смело сказать, что AVG продемонстрировал все то же самое, что и Avast. И в точности так же сумел распознать и заблокировать нашу «вредоносную» тулзу только после принудительного включения параноидального режима.

Конфигурация AVG Internet Security

По результатам теста я пришел к выводу, что AVG Internet Security — это по большому счету Avast Premium Security, только в профиль только под другой вывеской. Если тебе нужен один файрвол, без антивируса, антиспама и прочих свистелок, наверное, стоит поискать другое решение.

Продолжение доступно только участникам

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Защитник Windows Брандмауэр с расширенными службами безопасности обеспечивает фильтрацию сетевого трафика на основе хостов и блокирует несанкционированный сетевой трафик, который втекает в локальное устройство или выходит из него. Настройка брандмауэра Windows на основе следующих методов поможет оптимизировать защиту устройств в сети. Эти рекомендации охватывают широкий спектр развертывания, включая домашние сети и корпоративные настольные и серверные системы.

Чтобы открыть Windows брандмауэра, перейдите в меню Пуск, выберите Выполнить, введите WF.msc, а затем выберите ОК. См. также open Windows брандмауэр.

Сохранение параметров по умолчанию

При первом Защитник Windows брандмауэре можно увидеть параметры по умолчанию, применимые к локальному компьютеру. Панель Обзор отображает параметры безопасности для каждого типа сети, к которой устройство может подключиться.

Рис. 1. Защитник Windows брандмауэра

Профиль домена. Используется для сетей, в которых существует система проверки подлинности учетных записей в отношении контроллера домена (DC), например Azure Active Directory DC

Частный профиль. Предназначен для и лучше всего используется в частных сетях, таких как домашняя сеть

Общедоступный профиль: разработан с учетом более высокой безопасности для общедоступных сетей, таких как Wi-Fi точки доступа, кафе, аэропорты, гостиницы или магазины

Просмотр подробных параметров для каждого профиля правой кнопкой мыши верхнего уровня брандмауэра Защитник Windows с узлом Advanced Security в левой области, а затем выбор свойств.

Поддержание параметров по умолчанию в Защитник Windows брандмауэра по мере возможности. Эти параметры предназначены для обеспечения безопасности устройства для использования в большинстве сетевых сценариев. Одним из ключевых примеров является поведение блока по умолчанию для входящие подключения.

Рис. 2. Параметры исходящие и исходящие по умолчанию

Чтобы обеспечить максимальную безопасность, не измените параметр Блокировка по умолчанию для входящего подключения.

Дополнительные функции по настройке базовых параметров брандмауэра см. в Windows брандмауэра и настройка поведения по умолчанию и контрольного списка: Настройкабазового брандмауэра Параметры .

Понимание приоритета правил для входящие правила

Во многих случаях следующим шагом для администраторов будет настройка этих профилей с помощью правил (иногда называемых фильтрами), чтобы они могли работать с приложениями пользователей или другими типами программного обеспечения. Например, администратор или пользователь могут добавить правило для размещения программы, открыть порт или протокол или разрешить предопределяемого типа трафика.

Это можно выполнить, щелкнув правой кнопкой мыши правила входящие или исходящиеправила , и выбрав новое правило. Интерфейс для добавления нового правила выглядит так:

Рис. 3. Мастер создания правил

Эта статья не охватывает пошаговую конфигурацию правил. Общие рекомендации по созданию политики см. в Windows брандмауэре с расширенным руководством по развертыванию безопасности.

Во многих случаях для работы приложений в сети требуется разрешить определенные типы входящий трафик. Администраторам следует помнить о следующих правилах приоритета при допустив эти входящие исключения.

Явно определенные правила разрешить будут иметь приоритет над параметром блокировки по умолчанию.

Явные правила блокировки будут иметь приоритет над любыми противоречивыми правилами допуска.

Более конкретные правила будут иметь приоритет над менее конкретными правилами, за исключением случаев явных правил блокировки, как упоминалось в 2. (Например, если параметры правила 1 включают диапазон IP-адресов, в то время как параметры правила 2 включают один IP-адрес, правило 2 будет иметь приоритет.)

Из-за 1 и 2 важно при разработке набора политик убедиться, что не существует других явных правил блокировки, которые могли бы случайно перекрываться, тем самым предотвращая поток трафика, который вы хотите разрешить.

Общая практика обеспечения безопасности при создании входящие правила должна быть максимально конкретной. Однако, когда необходимо ввести новые правила, использующие порты или IP-адреса, по возможности следует использовать последовательные диапазоны или подсети, а не отдельные адреса или порты. Это позволяет избежать создания нескольких фильтров под капотом, снижает сложность и помогает избежать ухудшения производительности.

Защитник Windows Брандмауэр не поддерживает традиционное упорядочение правил, назначенное администратором. Эффективный набор политик с ожидаемым поведением может быть создан с помощью нескольких, последовательных и логических правил, описанных выше.

Создание правил для новых приложений перед первым запуском

Правила входящие разрешимые

При первом установке сетевые приложения и службы выдают прослушивающий вызов, указывая необходимые для правильного функционирования сведения о протоколе и порте. Поскольку в брандмауэре по умолчанию Защитник Windows блокировка, необходимо создать правила входящие исключения, чтобы разрешить этот трафик. Обычно приложение или сам установщик приложения добавляют это правило брандмауэра. В противном случае пользователю (или администратору брандмауэра от имени пользователя) необходимо вручную создать правило.

Если нет активного приложения или правила допуска, определенного администратором, диалоговое окно будет побуждать пользователя разрешить или заблокировать пакеты приложения при первом запуске приложения или попытках связаться в сети.

Если у пользователя есть разрешения администратора, они будут вызваны. Если они отвечают "Нет" или отменяют запрос, будут созданы правила блокировки. Обычно создаются два правила, по одному для трафика TCP и UDP.

Если пользователь не является локальным администратором, он не будет вызван. В большинстве случаев будут созданы правила блокировки.

В любом из указанных выше сценариев после добавлений эти правила должны быть удалены, чтобы снова создать запрос. Если нет, трафик будет по-прежнему заблокирован.

Параметры брандмауэра по умолчанию предназначены для безопасности. Разрешение всех входящие подключения по умолчанию представляет сеть для различных угроз. Поэтому создание исключений для входящие подключения из стороненного программного обеспечения должно определяться доверенными разработчиками приложений, пользователем или администратором от имени пользователя.

Известные проблемы с автоматическим созданием правил

При разработке набора политик брандмауэра для сети лучше всего настроить правила допуска для любых сетевых приложений, развернутых на хост-сайте. Наличие этих правил перед первым запуском приложения поможет обеспечить бесперебойное впечатление.

Отсутствие этих постановок не обязательно означает, что в конечном итоге приложение не сможет общаться в сети. Однако для поведения, задействованного в автоматическом создании правил приложения во время работы, требуются взаимодействие пользователей и административные привилегии. Если предполагается, что устройство будет использоваться не административными пользователями, следует следовать лучшим практикам и предоставить эти правила перед первым запуском приложения, чтобы избежать непредвиденных проблем с сетью.

Чтобы определить, почему некоторые приложения не могут общаться в сети, ознакомьтесь со следующими словами:

Пользователь с достаточными привилегиями получает уведомление о запросе, извещение о том, что приложению необходимо внести изменения в политику брандмауэра. Не до конца понимая запрос, пользователь отменяет или отклоняет запрос.

Пользователю не хватает достаточных привилегий, поэтому ему не предложено разрешить приложению вносить соответствующие изменения в политику.

Объединение локальной политики отключено, что не позволяет приложению или сетевой службе создавать локальные правила.

Создание правил приложения во время работы также может быть запрещено администраторами с помощью Параметры приложения или групповой политики.

Рис. 4. Диалоговое окно для доступа

Создание локальных правил слияния политик и приложений

Правила брандмауэра можно развернуть:

- Локальное использование оснастки Брандмауэра (WF.msc)

- Локальное использование PowerShell

- Удаленное использование групповой политики, если устройство является членом Active Directory Name, System Center Configuration Manager (SCCM) или Intune (с помощью рабочей группы).

Параметры объединения правил контролируют возможность объединения правил из различных источников политики. Администраторы могут настраивать различные действия слияния для профилей домена, частных и общедоступных.

Параметры объединения правил позволяют местным администраторам создавать собственные правила брандмауэра в дополнение к правилам групповой политики.

Рис. 5. Параметр слияния правил

В поставщике услуг конфигурации брандмауэраэквивалентным параметром является AllowLocalPolicyMerge. Этот параметр можно найти в каждом соответствующем узле профиля, DomainProfile, PrivateProfileи PublicProfile.

Если объединение локальных политик отключено, для любого приложения, которое нуждается в входящие подключения, требуется централизованное развертывание правил.

Администраторы могут отключить LocalPolicyMerge в средах с высокой безопасностью, чтобы обеспечить более жесткий контроль над конечными точками. Это может повлиять на некоторые приложения и службы, которые автоматически создают локализованную политику брандмауэра при установке, как было рассмотрено выше. Чтобы эти типы приложений и служб работали, администраторы должны централизованно нажимать правила с помощью групповой политики (GP), управления мобильными устройствами (MDM) или обоих (для гибридной или совместной среды управления).

CSP брандмауэра и CSP политики также имеют параметры, которые могут повлиять на объединение правил.

В качестве наилучшей практики важно перечислять и логить такие приложения, в том числе сетевые порты, используемые для связи. Как правило, на веб-сайте приложения можно найти, какие порты должны быть открыты для данной службы. Для более сложных или клиентского развертывания приложений может потребоваться более тщательный анализ с помощью средств захвата сетевых пакетов.

Как правило, для обеспечения максимальной безопасности администраторы должны использовать исключения брандмауэра только для приложений и служб, которые должны служить законным целям.

Использование шаблонов подпольных карт, таких как *C:*\teams.exe, * не поддерживается в правилах приложения. В настоящее время мы поддерживаем только правила, созданные с использованием полного пути к приложению(ы).

Знать, как использовать режим "экраны" для активных атак

Важной функцией брандмауэра, используемой для уменьшения ущерба во время активной атаки, является режим "экраны вверх". Это неофициальный термин со ссылкой на простой метод, который администратор брандмауэра может использовать для временного повышения безопасности перед лицом активной атаки.

Защита может быть достигнута **** путем проверки блокировки всех входящих подключений, в том числе в списке разрешенных параметров приложений, найденных в приложении Windows Параметры или в устаревшем файлеfirewall.cpl.

Рис. 6. Windows параметров App/Безопасность Windows/Firewall Protection/Network Type

Рис. 7. Устаревшие firewall.cpl

По умолчанию брандмауэр Защитник Windows все, если не создано правило исключения. Этот параметр переопределяет исключения.

Например, функция Remote Desktop автоматически создает правила брандмауэра при включенной функции. Однако при активном использовании нескольких портов и служб на хост можно вместо отключения отдельных правил использовать режим экранов, чтобы заблокировать все входящие подключения, переопределив предыдущие исключения, включая правила удаленного рабочего стола. Правила удаленного рабочего стола остаются неизменными, но удаленный доступ не будет работать до тех пор, пока активируется экран.

После того, как чрезвычайная ситуация будет восстановлена, разбей параметр для восстановления регулярного сетевого трафика.

Создание исходящие правила

Вот несколько общих рекомендаций по настройке исходящие правила.

Конфигурация заблокированных для исходящие правил по умолчанию может рассматриваться для определенных высокобезопасной среды. Однако конфигурация входящие правила никогда не должна быть изменена таким образом, чтобы разрешить трафик по умолчанию.

Рекомендуется разрешить исходящие по умолчанию для большинства развертывания для упрощения развертывания приложений, если только предприятие не предпочитает жесткие меры безопасности над удобством использования.

В средах с высокой безопасностью администратор или администраторы должны пройти инвентаризацию всех приложений, охватывающих предприятия. Записи должны включать, требуется ли используемое приложение подключение к сети. Администраторам необходимо создать новые правила, специфические для каждого приложения, которое нуждается в сетевом подключении, и централизованно нажать эти правила с помощью групповой политики (GP), управления мобильными устройствами (MDM) или обоих (для гибридной или совместной среды управления).

Для задач, связанных с созданием исходящие правила, см. в списке Контрольный список: Создание исходящие правила брандмауэра.

Документировать изменения

При создании правила входящие или исходящие следует указать сведения о самом приложении, используемом диапазоне порта и важных заметках, таких как дата создания. Правила должны быть хорошо документированы для удобства проверки как вами, так и другими администраторами. Мы настоятельно рекомендуем упростить работу по пересмотру правил брандмауэра на более поздней дате. И никогда не создавайте ненужные дыры в брандмауэре.

Сетевые экраны (брандмауэры, фаерволы). Обеспечивают сетевую безопасность, контролируют входящий и исходящий интернет-трафик, контролируют сетевую активность приложений, защищают от хакеров, загрузки вредоносного ПО

По дате Популярные

GlassWire - монитор сетевой безопасности и фаервол для контроля вашей сети. Инструмент защищает компьютер, наглядно представляя сетевую активность на удобном графике и помогая выявлять необычное поведение вредоносных программ в Интернете

simplewall – простой в использовании и нетребовательный к ресурсам компьютера фаервол, имеющий все необходимые опции для блокировки входящего и исходящего трафика приложений

Rising Personal Firewall - персональный фаервол с функциями безопасный интернет и родительский контроль. Предназначен для постоянной защиты компьютера от различных сетевых атак, фишинга, опасных веб-сайтов и вредоносных загрузок

GlassWire для Android – приложение, которое позволяет отслеживать и контролировать потребление мобильного Интернета и Wi-FI трафика

TinyWall – легкий, удобный в использовании, безопасный и бесплатный фаервол для Windows. Программа позволяет контролировать и защищать весь сетевой трафик на вашем компьютере

SpyShelter Firewall в режиме реального времени защищает от вредоносных атак троянов, руткитов и программ-шпионов. Обнаруживает входящие и исходящие сетевые запросы, проактивно контролирует запуск программ, защищает систему с компонентом HIPS

ZoneAlarm Free Firewall – легкий в использовании бесплатный фаервол, блокирующий действия хакеров и других неизвестных интернет-угроз.

ZoneAlarm PRO Firewall – профессиональный двусторонний фаервол с функциями контроля приложений. Проактивно защищает от входящих и исходящих атак, блокирует подозрительное поведение программ и защищает систему во время запуска

NetGuard (no-root firewall) - мобильный фаервол для Android, не требующий для работы root доступа на вашем устройстве. Позволяет выборочно блокировать доступ отдельных приложений к сетям Wi-Fi и/или мобильному интернету

FortKnox Personal Firewall - персональный фаервол, который защищает вас от несанкционированного исходящего и входящего сетевого трафика, хакеров, троянов, шпионского ПО и других интернет-угроз

SoftPerfect NetWorx – утилита, которая помогает отследить количество потребляемого сетевого трафика на компьютере. Позволяет устанавливать квоту, измерять скорость соединения, делать трассировку и включает другие полезные возможности

BlackFog Privacy – многофункциональный сетевой экран для защиты конфиденциальности. Блокирует сетевые угрозы, отслеживающие программы и элементы сайтов, а также включает очистку системы от следов активности

Malwarebytes Windows Firewall Control – небольшое приложение, которое расширяет функциональные возможности сетевого экрана Брандмауэр Windows, обеспечивает быстрый доступ к наиболее востребованным функциям фаервола Windows 10, 8.1 и 7

RusRoute - маршрутизирующий фаервол. Обычное предназначение - для организации выхода в Интернет локальной сети, подсчёта и ограничения трафика пользователей, защиты от сетевых атак

SunFirewall – дополнительная защита от вторжений и несанкционированного подключения при использовании удалённого доступа к операционной системе

Читайте также: