Как установить сертификат файла kyomita cat

Обновлено: 04.07.2024

Корневой сертификат — это файл, в котором указаны данные удостоверяющего центра (УЦ). Например, название УЦ, его ИНН и адрес, срок действия сертификата, какой алгоритм шифрования использует УЦ.

К этим данным обращается криптопровайдер, когда проверяет действительность электронной подписи пользователя. Если не установить корневой сертификат на компьютер, где используется электронная подпись, то подпись не будет работать корректно.

Чтобы быстро установить корневой сертификат и настроить компьютер, используйте бесплатный сервис Контур.Веб-диск. Он скачает все плагины и файлы, необходимые для правильной работы электронной подписи.

Удостоверяющий центр использует корневой сертификат, чтобы:

- выдавать сертификаты электронной подписи (ЭП, она же ЭЦП) пользователям, например, гендиректору организации или нотариусу,

- отзывать эти сертификаты, подписывая корневым сертификатом список отозванных (аннулированных) сертификатов.

Какие бывают корневые сертификаты и для чего нужны

Корневой сертификат участвует в «цепочке доверия». «Цепочка доверия» — это взаимосвязь нескольких сертификатов, которая позволяет проверить, действительна ли электронная подпись и можно ли доверять сертификату ЭП.

Рассмотрим «цепочку доверия», сформированную для квалифицированного сертификата электронной подписи:

1. Корневой сертификат Минцифры РФ (ранее — Минкомсвязь РФ).

Это верхнее звено «цепочки доверия». Минцифры РФ осуществляет функции головного удостоверяющего центра в России. Оно наделяет другие удостоверяющие центры, прошедшие аккредитацию, правом выдавать квалифицированные сертификаты ЭП — выдает им собственные сертификаты, подписанные корневым сертификатом Минцифры РФ.

Например, в Windows корневой сертификат можно найти через «Управление сертификатами» — «Доверенные корневые центры сертификации» — «Сертификаты».

2. Сертификат удостоверяющего центра. Официально его называют «промежуточный сертификат», но распространено также название «корневой сертификат УЦ».

Среднее звено «цепочки доверия». УЦ получает этот сертификат от Минцифры РФ, когда становится аккредитованным. С помощью своего промежуточного сертификата УЦ выдает квалифицированные сертификаты пользователям: организациям, их сотрудникам, простым физлицам (п.2.1 ст.15 63-ФЗ).

В Windows промежуточный сертификат хранится в «Управление сертификатами» — «Промежуточные центры сертификации» — «Сертификаты».

3. Личный сертификат пользователя — квалифицированный сертификат электронной подписи.

Конечное звено «цепочки». Пользователь обращается в УЦ и получает там квалифицированный сертификат ЭП (он же КЭП, ЭП или ЭЦП). В его сертификате указаны данные «вышестоящих» сертификатов — УЦ и Минцифры.

В Windows личный сертификат можно найти через «Управление сертификатами» — «Личное».

Все сертификаты должны быть установлены в хранилище сертификатов (на компьютер) и действительны. Только тогда криптопровайдер сможет проверить доверие к сертификату пользователя и действительность электронной подписи, сформированной на основе этого сертификата.

«Путь сертификации» в составе сертификата показывает цепочку доверия: корневой сертификат, промежуточный и личный сертификат пользователя. Установить сертификаты можно с помощью сервиса от УЦ Контур или браузера-обозревателя.

Выше мы описали «цепочку доверия» для квалифицированных сертификатов. Поскольку такие сертификаты могут выдавать только аккредитованные УЦ, то в цепочке три звена: Минцифры — аккредитованный УЦ — пользователь. Именно такую связь можно увидеть, если открыть личный сертификат пользователя на вкладке «Путь сертификации» (см. скриншот выше).

Для неквалифицированных сертификатов ЭП «цепочка доверия» может состоять только из двух звеньев: УЦ — пользователь. Это возможно потому, что УЦ для выдачи неквалифицированных сертификатов не нужна аккредитация. Звенья такой «цепочки» будут называться: «корневой сертификат» и «пользовательский (личный) сертификат»

Где взять корневой сертификат

Все сертификаты УЦ Контура можно скачать на сайте удостоверяющего центра в разделе «Корневые сертификаты». Там представлены сертификаты для всех удостоверяющих центров, входящих в группу компаний СКБ Контур: СКБ Контур, «Сертум-Про», «ЦИБ‑Сервис» и РСЦ «Инфо‑Бухгалтер».

Программа установки всех сертификатов импортирует корневой сертификат Минцифры и промежуточные сертификаты УЦ. Подключение к интернету на момент установки не требуется.

Можно ли установить электронную подпись без корневого сертификата

Да, можно, но работать она не будет. Корневой и промежуточный сертификат является тем ключом, к которому обращается криптопровайдер при проверке подлинности подписи. Для признания ключа действительным в системе должен быть установлен корневой сертификат. В противном случае пользователь увидит окно с уведомлением об ошибке.

Это актуально как для ЭП, хранящейся на компьютере, так и для ЭП на токене, с небольшой разницей:

- при работе с ЭП на компьютере, корневой сертификат устанавливается один раз, обычно при первой установке ЭП,

- если ЭП хранится на токене, то корневой сертификат необходимо устанавливать на тот компьютер, с которым предстоит работать.

Какая информация содержится в корневом сертификате

Корневой сертификат представляет собой файл, который содержит свойства и данные:

- серийный номер,

- сведения об УЦ,

- сведения о владельце сертификата,

- сроки его действия,

- используемые алгоритмы

- открытый ключ электронной подписи,

- используемые средства УЦ и средства электронной подписи,

- класс средств ЭП,

- ссылка на сертификат «вышестоящего» УЦ, который выдал данный сертификат (для промежуточного сертификата),

- ссылка на реестр аннулированных (отозванных) сертификатов (для промежуточного сертификата),

- электронную подпись УЦ, выдавшего сертификат.

Какой срок действия корневого сертификата удостоверяющего центра

Корневой сертификат УЦ Минцифры действует 18 лет. Промежуточный сертификат аккредитованного УЦ действует 15 лет — это дольше, чем действие любого пользовательского сертификата ЭП, который такой УЦ выдаст клиенту. Пользовательские сертификаты выдаются обычно на 12, 15 месяцев.

УЦ сам следит за сроками действия своих промежуточных и корневых сертификатов, чтобы не доставить неудобств клиентам. УЦ Контура обновляет сертификаты в среднем раз в год — это необходимо, чтобы соблюдать требования эксплуатационной документации к срокам ключей электронной подписи на сертифицированные средства УЦ и ЭП. Обновление происходит незаметно для пользователей и не влияет на их работу.

Инструкция по установке корневого сертификата удостоверяющего центра

Для начала работы с электронной подписью необходимо установить корневые и промежуточные сертификаты УЦ. У клиентов УЦ Контура установка обычно происходит автоматически — во время автонастройки компьютера. Ниже мы опишем и автоматический, и ручной способ.

Автоматическая установка — наиболее простой и быстрый способ, который не требует специальных знаний и навыков от вас:

- Откройте любой удобный браузер, это может быть Google Chrome, Mozilla Firefox, Internet Explorer или другой.

- Зайдите в сервис автоматической настройки рабочего места Контур.Веб-диск.

- Действуйте по указаниям сервиса: он продиагностирует ваш компьютер, найдет каких плагинов и файлов не хватает, предложит их установить. Вместе с ними установит необходимые корневые и промежуточные сертификаты.

Установка вручную — более долгий вариант, который пригодится техническим специалистам для решения ошибок с корневым сертификатом. Для него нужно самостоятельно выбрать и скачать сертификаты с сайта УЦ Контура.

Если возникли ошибки — при установке корневого сертификата или при работе с электронной подписью — обратитесь в нашу техподдержку. Специалисты помогут разобраться в проблеме. Звоните на 8 800 500-05-08 или пишите по контактам Центра поддержки, указанным в правом нижнем углу страницы.

Как известно в х64 битных платформах была введена процедура обязательной цифровой подписи всего того, что может попасть в ядро системы, а именно драйверов. О том, на сколько это эффективно и оправданно можно долго спорить, но только одно можно сказать точно — гимора разработчикам тут определенно добавилась, особенно тем, кто раньше никогда подписями не занимался. Также для многих стало крайне не очевидно, каким образом разрабатывать драйвер, когда нет на руках валидного сертификата, а тестировать ведь как-то надо. Вот сча я попытаюсь в краткой и доступной форме рассказать о том как это все делается.

Итак, прежде всего, я бы хотел выделить два типа сертификатов, которые я буду рассматривать в рамках данной статьи — тестовый и настоящий. Разница состоит в том, что настоящий сертификат подписан доверенным CA (Certification Authorities — доверенный издатель), типа VeriSign, GlobalSign ну или самим Microsoft, а тестовый подписан самопальным сертификатом типа от Васи Пупкина.

- Сгенерить сам сертификат и установить его. Это можно сделать с помощью тулзы makecert, например так:

Makecert -r -pe -ss PrivateCertStore -n "CN=TestCertforWDK" TestCert.cer

где

PrivateCertStore — название хранилища

TestCertforWDK — название самого сертификата

TestCert.cer — имя файла с сертификатом

(эта тулза входит в комплект WDK 6000/6001 и расположена bin/SelfSign, в WDK 7600 она почему то не входит. ) - Добавить этот сертификат в хранилище с доверенным корневыми CA. Открываем в mmc консоль Сертификаты (Run->mmc->File->Add/Remove Snap-in->Certificates) там находим свой сертификат (например в хранилище PrivateCertStore), копируем его в доверенные корневые издатели (Trusted Root Certification Authorities).

- Разрешить тестовые подписи. Для этого прописываем в администраторской консоли:

bcdedit.exe –set TESTSIGNING ON

и перезагружаемся, в итоге на десктопе, после перезагрузки, по углам красоваться соответствующие надписи.

Настоящий сертификат

Тут тоже не все так просто. Дело в том, что не любой CA может выдавать сертификаты для подписи драйверов Windows, а только те, которые авторизованы самой Microsoft, это значит, что корневые сертификаты этих издателей должны быть подписаны Microsoft — что, как раз и выражается в виде этого кросс-сертификата. Вот именно из-за отсутствия кросс-сертификата — тестовая подпись, никогда не будет работать как настоящая. Список доверенных CA, которые обладают такими кросс-сертификатами — представлен тут, там же можно скачать и сами кросс-сертификаты.

После того, как вы выложите несколько сотенок $$$ доверенному центру сертификации, они выдадут вам .pfx файл в котором будут содержаться публичный и приватный ключи. Вы его запустите и с помощью нехитрого диалога (как на рисунке ниже), установите в систему.

Для создания запроса на получение сертификата для контейнера '\имя_контейнера' , воспользуемся командой:

В параметре -dn указываются данные, которые будут хранится в поле Subject сертификата.

В параметре -hashalg указывается алгоритм хэширования. В случае примера использовался OID 1.2.643.7.1.1.2.2 - ГОСТ Р 34.11-12 с длиной 256

-nokeygen - использовать существующие ключи из указанного контейнера;

-both* - создать/использовать оба типа ключей;

-ku* - использовать контейнер пользователя (CURRENT_USER);

Более подробная информация про опции утилиты cryptcp: Инструкция_cryptcp.pdf

Созданный запрос будет сохранен в файле cert.req. Эти данные нужны для получения сертификата в удостоверяющем центре.

Для просмотра содержимого cert.req, воспользуйтесь командой: $ cat cert.req

После чего следует загрузить сертификат и цепочку сертификатов:

Для установки полученного личного сертификата от тестового УЦ, следует воспользоваться командой:

Для записи полученного сертификата в контейнер следует воспользоваться командой:

| /opt/cprocsp/bin/amd64/csptest -keys -cont 'имя_контейнера' -keyt exchange -impcert имя_полученного_сертификата.cer |

С помощью опции -certusage можно указать OID назначение сертификата

Назначение сертификата представляется в сертификате объектным идентификатором, присвоенным этой политике, - OID. Если в сертификате указано несколько политик, то это означает, что сертификат соответствует всем этим политикам списка.

может использоваться как сертификат серверной аутентификации

может использоваться как сертификат клиентской аутентификации

может использоваться для электронной подписи кода

может использоваться для защиты электронной почты (электронная подпись, шифрование, key agreement )

может использоваться для включения значения хэш-функции при создании штампа времени на документы в Службе штампов времени

может использоваться для формирования электронной подписи OCSP-запросов

3) Заполните идентифицирующие сведения:

4) Нажмите "Выдать", после чего выйдет GTK-окно для создания случайных последовательностей:

5) После чего, CryptoPro CSP потребует вести новый пароль для контейнера

6) Тестовый УЦ КриптоПро уведомит нас о том, что сертификат выдан

7) Пройти по ссылке и установить сертификат, введя пароль контейнера.

8) После успешной установки сертификата, следует перейти на страницу проверки создания электронной подписи CAdES-BES

Для отображения информации о сертификате, Вам необходимо установить сертификат из ридера в локальное хранилище uMy, как указано в 5 главе.

Получение тестового сертификата с помощью cli

Для запроса, получения и установки сертификата с тестового УЦ "КриптоПро" - можно, воспользоваться одной командой:

Процесс установки MultiKey состоит из двух пунктов:

С Sentinel HASP проблем не возникло. А вот сам МультиКей заставил пошуршать форумы.

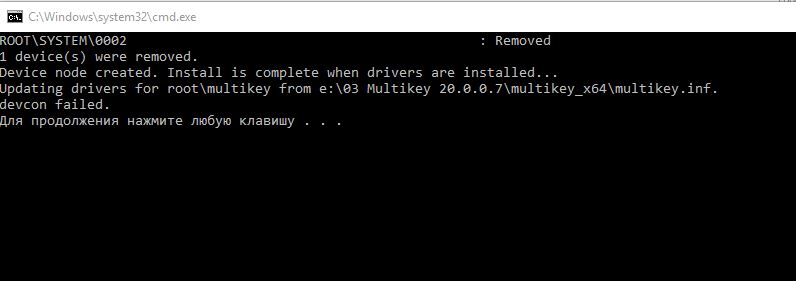

Devcon Failed

Основная проблема заключается в том, что Multikey в Windows 10 никак не может подменить драйвер HASP. Получаем ошибку devcon failed.

Devcon failed

Что не помогло:

Что помогло:

- установка MultiKey в режиме с Отключенной обязательной проверкой подписи драйверов.

Дополнительные параметры загрузки Windows 10

Чтобы попасть в этот режим, нужно с зажатой клавишей SHIFT перезагрузить компьютер (Пуск -> Перезагрузка). Перед перезагрузкой появится меню:

Дополнительные параметры загрузки Windows 10

Если всё сделано правильно, то после перезагрузки появится еще одно меню, непосредственно в котором нужно выбрать режим запуска Windows 10:

Дополнительные параметры загрузки Windows 10

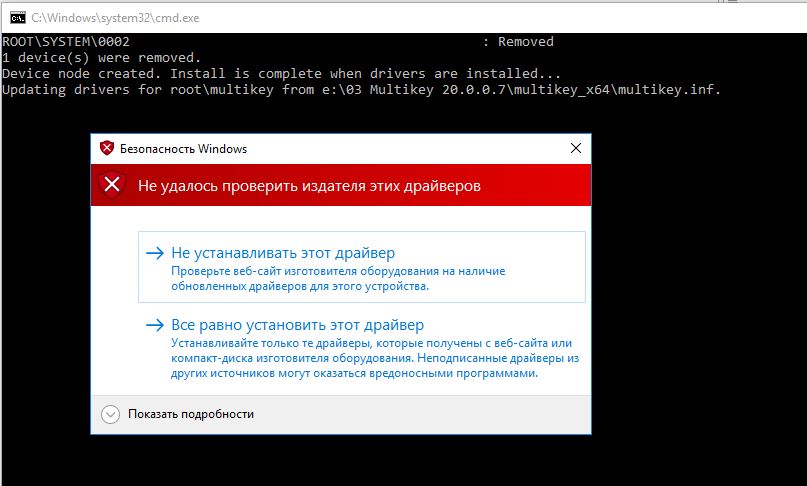

Установка не подписанного драйвера MultiKey

Windows запущена в нужном режиме. Запускаем нужный нам файл install.cmd от имени администратора.

Windows ругается на не подписанный драйвер

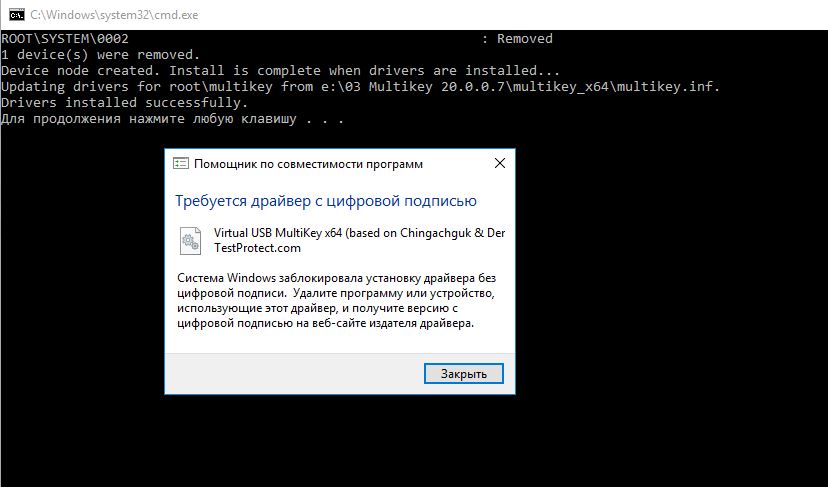

Требуется драйвер с цифровой подписью

Жмем закрыть Видим, что драйвер успешно установлен (Drivers installed successfully).

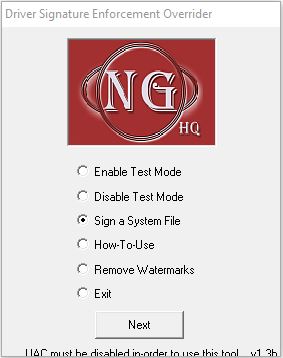

Подписываем драйвер цифровой подписью

Подписываем драйвер цифровой подписью (dseo)

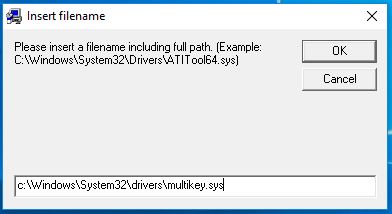

Вводим путь к установленному новому драйверу. c:\Windows\System32\drivers\multikey.sys (возможно c:\Windows\System32\multikey.sys или c:\Windows\SysWOW64\multikey.sys, или еще что-то: пользуйтесь поиском).

Подписываем драйвер цифровой подписью (dseo)

Исправляем ошибку (код 52)

Поскольку драйвер мы подписали неведомым для Microsoft методом, Windows будет продолжать ругаться на наше устройство. Чтобы обойти эту проблему, необходимо загружать компьютер в тестовом режиме. В командной строке, запущенной от имени администратора включаем тестовый режим:

bcdedit -set TESTSIGNING ON

Профит. MultiKey установлен и работает на Windows 10 64 bit.

В данной заметке использовались следующие файлы (скачаны с сайта разработчика, залиты на мой хостинг):

[Решено] Установка MultiKey на Windows 10 x64 1903 / 1909 : 15 комментариев

Добрый день! multikey_20.0.0.7z пароль от архива подскажите !?

Ошибка «devcon не является внутренней или внешней командой», появляется из-за того, что обработчик (командная строка cmd.exe) не понимает, где находится файл devcon.exe

Знаю 2 решения подобной проблемы:

Не вдавался в тонкости, но:

На сайте разработчика в качестве примера приведена 64-битная версия драйвера.

Насколько я понял из Вашего комментария, драйвер в моём примере так и остался неподписанным.

Так действительно всё становится на своим места 🙂

Спасибо за замечание!

так всегда подписывается именно cat файл. sys файл при этом не трогается. Но у него (sys-файла) вычисляется sha1 хеш-сумма, которая тоже прописывается в cat файл. Т.о. дополнительно контролируется неизменность файла sys

Установка Sentinel HASP драйвера

а где взять этот драйвер? можно подробнее расписать ?

а то поиск выдал эту инструкцию, а про эту установку ни слова (

С Sentinel HASP проблем не возникло, у меня возникла ) что поставить, пошел опять в гугл, не полная инструкция (

все поставил , лицензия не обнаружена ( что не так ?

когда устанавливаю платформу надо убирать галочки с установки драйвера защиты ? и второй, я снял все

Вы тут серьёзно все?? Уже давно есть подписанные драйвера для мультикея для 64-й винды.

а там для него еще вроде лицензию надо еще на базе сгенерированного id компа. или нет? что то не работает

Читайте также: