Как взломать exe файл

Обновлено: 02.07.2024

>Q:Какими

программками посоветуешь пользоваться?

A:Отладчики:

DOS: Soft-Ice, DeGlucker, CUP /d, TD(только для

начинающих),386(тоже),

Еще есть: AFDPro, GameTools, AxeHack, но это только для

частных случаев.

WIN: Soft-Ice, TD , встроенный в WDASM32 отладчик

Вьюеры/редакторы:

DOS/WIN: HiEW, BIEW, QVIEW

WIN:WDASM32

И самая рульная вещь - IDA. Это наикрутейший

дизасемблер со многими фичами и отлично

продуманной идеологией.

Унпакеры:

DOS:unp, cup386, unpack

WIN:procdump

>Q: Хм! Думаешь мне что нибудь говорят слова

`отладчик', `унпакер', `дизасемблер'.

A: Хм! Очень плохо 🙁

_Отладчики_(они же дебагеры) были придуманы для

поиска ошибок в программах.Но вскоре были

приспособлены хакерами для своих нужд. А вскоре

появились специальный хакерские

отладчики.Отладчики посволяют пройти программу

по шагам, останавливаться толко в определенных

местах программы и т.д. При этом хакер полностью

контролирует трассируемую(так называется

выполнение по шагам) программу. _Унпакеры_.

Производители программ часто упаковывают свои

программы(чтобы они занимали меньше места) или

криптуют(зашифровывают) их (чтобы хакеры или

конкуренты не могли взломать/посмотреть ее).

Первое и второе усложняет взлом. Чтобы

избавиться от проблем хорошие люди делают

унпакеры/ункрипторы, которые позволяют

распаковать/раскриптовать эти программы.

_Дизасемблер_ позволяет из исполняемого файла (com,

exe, . ) получить листинг этой программы на языке

ассемблера. Ассемблер это эквивалент машинного

кода, только записаный более-менее понятными

словами и обозначениями.

>Q:Что мне нужно знать для того чтобы стать

хакером?

A:Просто знать что-то конечно недостаточно, но вот

несколько советов:

Во-первых не обойтись без знания ассемблера.

Учить его можно по-разному. Сначала нужно

почитать книжки или доки по ассемблеру, вникнуть

в устройство компьютера (прерывания,организация

памяти,ввод/вывод на уровне портов). Неплохо

написать

несколько небольших программ на асме или хотя бы

посмотреть как это делают другие. Хорошо бы

выучить какой-нить язык высокого уровня. Лично

мне кажется что для

этого идеально подходит С. Ведь С некоторые даже

называют языком среднего уровня, т.к. он наиболее

близок к ассемблеру и одновременно обладает

огромной мощью.

Потом начинайте ломать всякие кракмисы. Они ведь

для этого и сделаны 😉 Переходите

к взлому программ. Вначале посмотрите примеры, а

затем ломайте сами. Учитесь пользоваться

различными программами. Например, IDA очень трудно

освоить одним наскоком, но сколько возможностей

она дает! Soft-Ice тоже имеет много фич которые вы

можете никогда и не узнать, но при их применении

жизнь может сильно облегчиться.

>Q:Полного знания паскаля хватит, чтобы

заниматься хакингом?

A: Повторюсь что ты должны знать в первую очередь

асм. Конечно, если ты знаешь паскаль очень хорошо,

то тебе его надолго хватит одного. Но в идеале

нужно знать _несколько_ языков.

Например: ASM, C, C++,PAS, Perl и т.д.

>Q:Вот ты говоришь что IDA крутая вешь? А для чего я

ее могу применять? Ясно конечно что для

дизасемблирования, но ты говорил про всякие

крутые фичи.

A: Самое простое: поиск ссылок на строки

регистрации. Например, программа пишет тебе на

экран "Unregistered". Ты ищещь эту строку в

программе, а затем ссылки на нее. Т.е. определяешь

в каких местах программы идет обращение к этой

строке. А где-то рядом будет проверка

пароля/рег.номера. Еще такая замечательная вещь.

IDA использует технологию FLIRT. При помощи нее можно

обнаруживать в программах

вызовы функций стандартных библиотек и вместо call

12345678h

ты увидишь: call _strcpy

А что делает strcpy ты уже должен знать 😉 Еще в IDA

есть встроенный язык, очень похожий на С. С

помощью него можно вытворять с программой что

угодно: например, расшифровать зашифрованную

часть программы.

>Q:Что такое Soft-Ice и как этой прогой

пользоваться?

A:Как было сказано вначале это отладчик. Кстати,

очень крутой отладчик. По фичности он опережает

всех. А насчет пользования, то софт-айз имеет кучу

команд, и нужно знать что какая из них делает. Об

этом можно прочитать в различных ФАКах о

софтайзе.

>Q:А если нету у меня такого ФАКа? Что делать?

A:Искать! Может быть в следующей версии этого ФАКа

я добавлю команды софтайза, но пока придется

довольствоваться командой `H'. Без

параметров она выдает список всех команд с

кратким описанием, а если в качестве параметра

указать название какой-нить команды софтайза, то

получишь немного более подробную справку.

>Q:Я уже приготовился ломать, но понял что не

знаю как запускать софтайз 🙁

A:Кстати если я теперь говорю про софтайз, то я

имею ввиду виндовую версию. Софтайз запускается

из режима эмуляции ДОСа по виндами. Нужно просто

запустить файл winice.exe. Когда загрузятся винды

запускаете Symbol Loader. А в нем в File->Open. Выбираете

ломаемую прогу и Module->Load.

>Q: Все о каких-то бряках говорят. Что это?

A: Бряк, брякпоинт, брекпоинт, breakpoint - точка

останова. Отладчики позволяют поставить бряк в

каком-нить месте программы и запустить ее. Когда

программа дойдет до этого места - она

остановиться и ты окажешься в дебагере, а там

делай чего хочешь.

>Q: Один мой друг хвастался что все программы

битхаком каким-то ломает. Что это такое?

A: Битхак (bithack) - это метод взлома при котором в

программе меняются несколько бит или байт.

Например если известно что по такому-то адресу

происходит переход, если программа не

зарегестрирована, то можно команду перехода,

которая находится по

этому адресу, заменить, например, на команду NOP.

Если ты не знаешь что это за команда, то серьезнее

отнесись к изучению асма 😉

>Q: Ясно. А что такое метод Бруте Форсе?

A: Во-первых пишется с маленькой буквы - бруте

форсе(brute force) ;)) А во вторых дословно переводиться

как метод `грубой силы', т.е., например, простой

перебор всех возможных паролей.

>Q:Почему софтайз не дает поставить брякпоинт на

некоторые функции, например на GetDlgItemTextA?

A:Все функции храняться в библиотеках. Например

GetDlgItemTextA находится в USER32.DLL К тому же функции

грузятся в память по определенным адресам. И

брякпоинты ставятся не на функции а на адреса

соответсвующие им. А что бы софтайз знал где - что,

нужно экспортировать в софтайз нужные

библиотеки. Делается это в winice.dat

Обычно эти строки уже есть, но закомментированы и

нужно просто убрать `;'

>Q:Все сделал, загрузил. Теперь хочу начать

ломать программу. Она спрашивает

регистрационный номер(РН). Что делать?

>Q: Отыскать? А как?

A: Можно несколькими путями.

1. Отлавливаем место где вводится РН. Затем

трассируем по шагам пока не найдем сравнение.

Здесь обчно делают так bpx GetDlgItemTextA ставят бряк на

функцию, при помощи которой обычно считывается

строка из окна ввода. Можно ставить бряки на

другие функции GetDlgItem*, GetWindowText*, hmemcpy. Хочу

обратить внимание на последнюю. Она просто

выполняет копирование участка памяти, но она

применяется поголовно всеми функциями ввода

данных. Поэтому бряк можно ставить и на нее. Но

нужно помнить, что она может вызывается и при

простом копировании данных, поэтому бряк на нее

нужно ставить только перед нажатием кнопки `OK'.

Ввод РН можно отловить и так: Ввели РН. И не

нажимая ОК жмете Ctrl+D. Теперь вы в софт ксора к

данным дает исходные данные.

Взлом пароля

Конечно, легче будет подобрать пароль в том случае, если устанавливали его Вы, но забыли, и можете вспомнить хотя бы приблизительные символы. Если же это архив из Интернета, и Вы совершенно не представляете, какой может быть установлен на него пароль, дело осложняется.

Сейчас мы рассмотрим, как со всем этим работать.

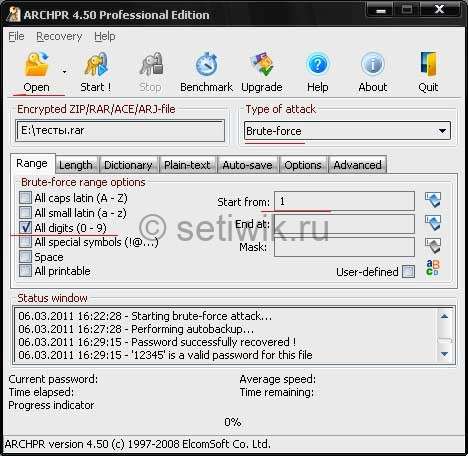

Первым делом нужно запустить программу и установить необходимые настройки. Открываем вкладку Range (Набор) и устанавливаем переключатель на позиции All digits (Все цифры). All printable (Все печатаемые) устанавливаем в тех случаях, если мы не знаем, какие символы входят в пароль.

Теперь перейдем в раздел Type of attack (Тип атаки) и установим Brute-force (Методом перебора). А напротив Start from (начинать с) установим единицу.

Как взломать архив rar, zip, exe

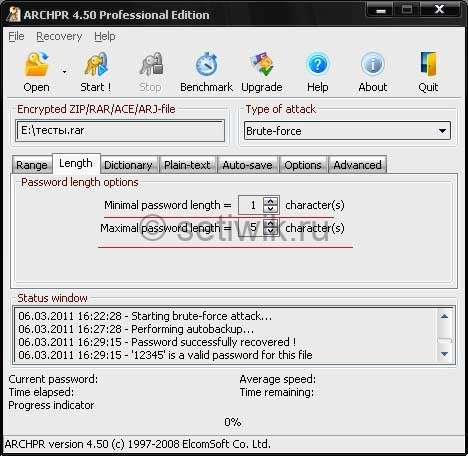

Теперь мы открываем вкладку Length (Длина). Здесь мы выбираем длину пароля, как максимальную, так и минимальную.

Как взломать архив rar, zip, exe

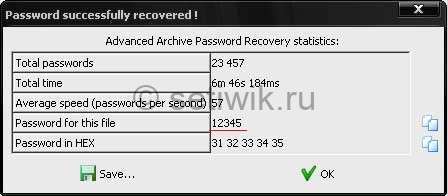

Выбираем нужный нам файл, нажав на кнопку Open (Открыть). Она находится в левом верхнем углу. Затем нажимаем на старт.

Как взломать архив rar, zip, exe

Прошло немного времени, и мы получили наш пароль — напротив пункта Password for this file мы видим именно ту комбинацию цифр, которую устанавливали вначале. Используем этот пароль для открытия архива.

Программа для редактирования exe файлов, которая поставляется с поддержкой создания резервных копий и пакетного экспорта. Она позволяет просмотр, замену, добавление, удаление и извлечение ресурсов, расположенных в 32-разрядных и 64-разрядных исполняемых файлах Windows и файлах ресурсов (*.res).

Способ первый: традиционная распаковка

Традиционная распаковка не требует установленных в системе вспомогательных программ. Все, что нужно, — уже предустановлено в Windows.

Итак, процесс распаковки EXE-файла следующий:

- Откройте файловый менеджер «Проводник».

- Перейдите в папку, в которой находится файл с расширением EXE.

- Запустите его. Для этого достаточно дважды кликнуть по его иконке левой кнопкой мыши. Иногда для запуска требуются права администратора — в этом случае вам необходимо сначала нажать правую кнопку мыши, а потом выбрать соответствующий пункт из меню.

- Запустится окно инсталлятора. Именно в нем вам необходимо будет задать параметры распаковки.

- В первом окне вам предложат выбрать язык установщика.

- Затем появится приветственное окно. В нем обычно указано, что именно за программа будет установлена в систему.

- Далее надо будет принять пользовательское соглашение.

- Потом выбрать папку, в которую будут распакованы все файлы.

- После этого вам предложат создать дополнительные ярлыки в меню «Пуск» и на рабочем столе.

- После этого этапа начнется распаковка всех файлов установщика.

Вам остается лишь дождаться завершения этого процесса, после чего можно будет закрывать окно Мастера установок. Вот так просто можно распаковывать EXE-файлы программы.

Какие файлы не имеет смысла открывать в редакторе ресурсов

Не смотря на то, что Resource Tuner предназначен для открытия и редактирования любых 32-/64-битных исполняемых файлов, существуют некоторые виды EXE файлов, в которых ресурсы практически отсутствуют.

1. Файлы, созданные при помощи Visual Basic.

В таких файлах в секции ресурсов ничего нет, кроме иконы и информации о версии. Строчки и диалоги в программах, написанных на визуальном бейсике, хранятся в своём собственном закрытом формате, и стандартная секция ресурсов в них не используется.

2. Файлы .EXE размером в гигабайт и более.

Поскольку Resource Tuner — это 32-битная программа, существуют естественные ограничения для размещения образа открываемого файла в виртуальной памяти в пределах первого гигабайта. Файл размером в гигабайт и более туда просто не поместится.

3. Самораспаковывающиеся архивы в виде EXE файлов.

В таких файлах в ресурсах ничего нет, кроме иконы и информации о версии, а может и этого не быть. По сути, это архивированные данные, снабжённые подпрограммой для распаковки.

4. Инсталляторы других программ.

В таких файлах в ресурсах ничего нет, кроме иконы и информации о версии. Очень похожи на п.3. Файл инсталлятора можно рассматривать как контейнер, внутри которого содержится другой .EXE файл в сжатом виде и подпрограмма для его извлечения. К тому же, программы для создания инсталляторов используют разные алгоритмы для хранения внутри себя архивированных данных.

Resource Tuner работает на всех версиях Windows

от 2000 и XP до 8 и 10.

Минимальные системные требования:

Процессор Intel Pentium® или AMD K5 166 MHz 16 MB RAM

Copyright © 2020 Heaventools Software. Все права сохранены.

Динамически подключаемая библиотека или DLL выполняет роль своеобразного исполняемого файла, который многократно используется различными приложениями для осуществления действий. Такое решение позволяет экономить дисковое пространство в несколько раз, а также происходит эффективная организация памяти. Из этого выходит, что на компьютере каждого пользователя хранится множество DLL-объектов, которые можно открыть и не только просмотреть, но и отредактировать.

Способ второй: извлечение установочных файлов

Второй метод кардинально отличается от первого. Если в первом случае нужно было распаковать файлы программы для того, чтобы после этого запустить ее на компьютере, то в этом случае нужно извлечь файлы самого инсталлятора, чтобы произвести с ними манипуляции. В примере представлена специальная программа под названием ResourcesExtract. Работает она следующим образом:

- Скачайте, установите и запустите приложение.

- Появится окно, в котором вам в первую очередь необходимо указать EXE-файл, который вы будете распаковывать. Делается это в поле Filename.

- После этого понадобится указать папку, в которую будут распакованы файлы. Делается это в поле Destination Folder.

- После этого можно приступать к распаковке. Для этого нужно нажать кнопку Start.

- При желании вы можете задать дополнительные параметры. Например, указать, какие именно файлы распаковывать. Делается это в области под названием Resource types to extract.

В итоге в указанной вами папке будут находиться файлы установщика. Вы сможете отредактировать их в любое время.

PE-Explorer

Под первым номером идет довольно распространенный редактор PE-Explorer. В отличие от своего собрата Resource Tuner, он способен редактировать не только ресурсы приложения, но и код. Несмотря на свой почтенный возраст, исправно работает даже в Windows 10. К сожалению, PE-Explorer умеет работать только с 32-битными файлами и при попытке открыть 64-битный бинарник сообщает об ошибке.

Утилита обладает богатой функциональностью: отображает все элементы заголовка РЕ, определяет, к каким DLL происходит обращение, предсказывает поведение программ и логику взаимодействия с другими модулями и даже открывает запакованные UPX, UPack или NSPack файлы. Кроме того, она позволяет просматривать и редактировать секции PE-файла, исследовать содержимое таблиц импорта и экспорта и проверять наличие и целостность цифровой подписи. В качестве «вишенки на торте» тут присутствует полноценный дизассемблер.

Но это только на словах, а на деле мы его сейчас проверим. Из-за того что продукт платный, я использовал триальную версию, готовую работать на протяжении 30 дней. Об урезанных функциях ничего сказано не было.

Запустим редактор и сразу же откроем наше подопытное приложение. PE-Explorer первым делом выводит информацию о заголовке PE-файла. Для получения сведений об остальных разделах достаточно пощелкать кнопки на панели инструментов. Жмем пиктограмму Disassembler и открываем окно для выбора поддерживаемых инструкций: SSE, SSE2 и прочее. Указываем необходимые и начинаем процесс нажатием кнопки Start Now.

В открывшемся окне большую часть занимает область с дизассемблерным листингом, чуть ниже располагается шестнадцатеричный дамп. Если в заголовке нижней панели выбрать вкладку Strings, то отобразятся все строки в исследуемом приложении. Так что поиском можно найти и эталонный пароль. Однако для этого пришлось бы перебрать весь внушительный список доступных строк, так что отложим этот вариант до худших времен.

Так как мы с помощью отладчика нашли адрес инструкции, которая отвечает за ход выполнения программы, то попробуем проверить этот адрес в PE-Explorer: нажимаем Ctrl-F (или Search → Find) и вводим адрес для поиска: 402801.

Что ж, я немного разочарован результатом дизассемблирования. Даже отладчик в этом месте показывает мне инструкцию test, а здесь я вижу лишь начало ее шестнадцатеричного кода: 0х85. При этом я не могу редактировать код! Зачем мне все эти возможности, если утилита не позволяет делать самую базовую вещь?

Я даже не могу списать этот недочет на ограничения демоверсии, так как о ее отличиях от платной ничего толком не сказано. Допускаю, что с теми целями, для которых этот продукт предназначен (статическое изучение приложения и вектора его выполнения), он справляется хорошо. Однако нашим требованиям программа не соответствует, поэтому смело вычеркиваю PE-Explorer из списка кандидатов.

Как распаковать EXE-файлы на Mac

Распаковка в операционной системе Mac происходит совсем другим способом. Для того, чтобы достать сами файлы с EXE, вы можете использовать простой архиватор. Принцип распаковки такой же, как и с архивами. В статье показано, как распаковать EXE-файлы, чтобы после запустить программу на компьютере. Именно таким образом вы можете запускать программы Windows в операционной системе Mac.

Итак, для того, чтобы произвести заявленные действия, вам необходимо выполнить следующее:

После этого вы без проблем сможете запускать файл EXE. Далее запустится инсталлятор, а дальнейшие действия аналогичны тем, что были в Windows.

Ошибки при открытии файла

Если при открытии файла возникает ошибка, то скорее всего по трём причинам: файл защищён, файл 16-битный, или это вообще не исполняемый файл.

1. Ошибка: Файл повреждён, сжат упаковщиком или защищён протектором.

Вероятность того, что файл сжат для уменьшения размера, весьма велика. Упаковщиков и протекторов для исполняемых файлов существует не один десяток, и всё время появляются новые. Resource Tuner поддерживает распаковку только одного, зато самого распостранённого упаковщика — UPX. Остальные упаковщики не поддерживаются, и вам придётся самостоятельно заниматься распаковкой файла, прежде чем вы сможете открыть файл для просмотра или редактирования.

Данная ситуация не рассматривается, как ошибка программы. Мы не собираемся ни бороться с попытками других авторов программ защитить свои творения от взлома, ни поддерживать распаковку нескольких десятков разных упаковщиков, среди которых есть и коммерчиские продукты, и самоделки.

Восстановление запуска exe вручную

Вручную действие будет немного сложнее, но зато не требует установки или загрузки программ, подойдёт для компьютера вне сети. Действия будут выполняться в реестре, поэтому не меняйте лишних параметров, так как это может плачевно сказаться на устойчивости системы.

- Нажмите Win + R и введите regedit;

- Найдите HKEY_CLASSES_ROOT\.exe, проще всего найти среди большого множества разделов, введя название на клавиатуре, только в быстром темпе;

- Правый клик по значению «По умолчанию» и выберите «Изменить»;

- Замените параметр на слово exefile;

- Теперь в том же разделе найдите группу exefile;

- Откройте параметр «По умолчанию» двойным кликом и установите значение “%1” %*

- Далее перейдите внутрь в раздел shell и затем open;

- Теперь снова в «По умолчанию» вставьте значение “%1” %*

- Перезагрузите ПК.

Этот ряд действий позволяет добиться поставленной цели и восстановить ассоциацию файлов exe. Подобным образом можно делать и с другими форматами, но лучше воспользуйтесь специальными утилитами, вроде предыдущей.

Также следует знать, что существуют тяжелые варианты проблемы, когда даже строка «Выполнить» не работает. Тогда нажмите Ctrl+Alt+Del, затем выберите «Файл» и «Выполнить».

Особенности работы с DLL файлами и возможные проблемы

Некоторые DLL не удастся не только изменить, но даже открыть. Это происходит с защищенными библиотеками и проблема не решается без специальных программ для взлома.

Чтобы обьяснить почему происходит взлом программного обеспечения, создадим тестувую программу имитирущую простейший процесс регистрации с вводом ключа.

Пример программы будет приведен на среде разработки Borland C ++ Builder 6, эта среда разработки отлично подходит для нашего опыта, позволяет быстро разработать интерфейс программы без использования ручного описания создания окон средствами WinAPI , и при этом компилятор собирает со стандартной структурой EXE файл в отличие от технологии NET . Для технологии NET данный демонтрационный пример неподходит.

Создадим в C ++ Builder 6 стандартный проект программы с оконным интерфейсом.

Расположим на форме Form 1 одно текстовое поле Edit 1 и кнопку Button 1

Должно получиться примерно так:

Делаем двойной клик по кнопке Button 1 чтобы написать код действия при нажатии на эту кнопку.

Открылся редактор кода в котором мы напишем все волишь одно условие проверки текста в текстовом поле Edit 1

if ( Edit 1-> Text =="0000-2222-1111") ShowMessage ("Вы успешно зарегистрировали программу");

else ShowMessage ("Вы ввели неправельный ключ, пожалуйста попробуйте снова ввести ключ")

Запускаем программу и проверяем.

Вводим 123 в текстовое поле и нажимаем регистрация

При этом введенном тексте мы увидим следущее окно

Теперь пробуем ввести правельный ключ 0000-2222-1111

Ну вот мы реализовали простейшую проверку ключа при регистрации парограммы, и теперь настало время взломать данную программу.

Есть несколько способов взлома:

-взлом подбором ключа – при длинных ключах может занять годы, он нам не подходит.

Смысл метода – подбор ключа по порядку (следует использовать когда пароль несодержит буквы и не слишком длинный).

-взлом путем поиска строк ключа в коде программы с помощью отладчиков и дизассемблеров. Такой метод позволяет найти правельный ключ которые находиться в коде в виде строки а не генерируется определенным образом по заданной формуле.

Первые два метода требуют получить код на ассемблере, который не всегда получается получить благодаря использованию разработчиками упаковщиков и протекторов EXE файлов. Упаковщики очень часто сжимают ЕХЕ файл чтобы получить более малый его размер. При использовании упакощиков псмотреть код на ассмеблере не получиться, и чтобы его получить необходимо предварительно распаковать ЕХЕ файл. Для распаковки ЕХЕ файлов существуют специализаированые анализаторы которые помогут подсказать чем можно распаковать данный файл. Протекторы же намеряно упаковывают ЕХЕ файл с внесением различного мусора в код программы чтобы помещать взлому программы.

Так-как мы сами написали программу для тестирования взлома нам не надо искать распаковщики, но очень часто даже коммерческие программы не упаковываются и не используют протекторов.

И так нам понадобиться отладчик OllyDBG , он подходит как новичкам так и профессионалам, к нему существует большое количество различных плагинов.

Откроем файл ЕХЕ нашей программы

После открытия мы увидем такой вид:

В левом верхнем окне мы видим код ассемблера, но мы будем искать в коде правельный ключ, воспользуемся для этого поиском.

Сразу же видим строку ASCII , это и есть наш ключ.

Так-как мы уже знаем наш ключ, то уже уверены что он подойдет.

В реальных программах регистрация сделана анологична, не считая тех программ которые защищены различными электронными ключами или выщитывающие правельный ключ по серийным номерам оборудования (процессора, жесткого диска, монитора).

Попробуем пойти дальеш чтобы непросто узнать наш ключ, а именно осуществить взлом.

Суть дальнейшего взлома – временно изменить код программы чтобы подходил любой ключ.

Для начала необходимо сделать некоторое отступление и описать немного команд языка Ассемблера.

Чтобы понять что здесь я напишу нужны маленькие основы работы условий языков программрования.

Кто знаком с оператором языка GOTO (есть и в Basic и C ++ и еще много где), то в ассмеблере роль этого оператора выполняет JMP ,

Пример перехода на метку start

JMP позволяет делать как переход на метку так и на адрес в памяти.

JZ / JE

JZ / JE условие если равно (пример на С++ if (…==…) )

JNZ / JNE

JNZ / JNE условие если не равно (пример на С++ if (…!=…) )

Так же есть ещё один полезный оператор в ассемблере NOP , который ничего не делает.

Благодаря ему можно условный переход заменить на NOP , тоесть ничего ни делание.

Теперь когда есть немного теории перейдем к практике, попробуем найти переход.

Возвращаемся в отладчик и делаем двойной клик по строке с нашим ключем.

Мы увидем код ассемблера

Ищем ниже любой переход ( JZ , JE , JNE , JNZ , JMP )

Делаем двойной клик по JE чтобы его поменять на противоположный оператор.

Как писалось выше мы его должны заменить на противоположный был JE будет JNE .

Нажимаем Assemble и проверяем запустив проект кнопкой в отладчике

Вводим неправельный ключ

И видим, и так будет при вводе любого ключа

После закрытия отладчика к программе небудет уже подходить любой ключ, потому что все сделано было только в оперативной памяти, чтобы приучить программу всегда принимать правельный ключ необходимо написать патч или заменить вручную байты переходов в ЕХЕ файле, однако был подробно рассмотрен процесс взлома.

На этом данный материал закончен. В этом примере использовалась очень простая защита с помощью ключа, в следующей статье будет рассмотрена защита программы с помощью ключа который нельзя будет найти в виде строки и для обхода такой защиты будет использован дизассемблер IDA Pro.

Читайте также: