Как зайти на сайт с чужого компьютера

Обновлено: 04.07.2024

Перечисленные программы позволяют контролировать ПК с других компьютеров или мобильных устройств через интернет. Получив удалённый доступ к устройству, вы сможете управлять им так, будто оно находится рядом: менять настройки, запускать установленные приложения, просматривать, редактировать и копировать файлы.

В статье вы увидите такие термины, как «клиент» и «сервер».

Клиент — это любое устройство (ПК, планшет или смартфон), а сервер — удалённый компьютер, к которому оно подключается.

1. Удалённый помощник (Microsoft Remote Assistance)

- К каким платформам можно подключаться: Windows.

- С каких платформ возможно подключение: Windows.

«Удалённый помощник» — встроенная в Windows утилита, благодаря которой можно быстро подключать компьютеры друг к другу без сторонних программ. Этот способ не позволяет обмениваться файлами. Но к вашим услугам полный доступ к удалённому компьютеру, возможность совместной работы с другим пользователем и текстовый чат.

Инструкция для сервера

Инструкция для клиента

- Откройте файл, созданный сервером, и введите полученный пароль. После этого вы увидите экран удалённого компьютера и сможете наблюдать за ним в специальном окне.

- Чтобы управлять файлами и программами чужого компьютера так, будто вы находитесь рядом с ним, кликните в верхнем меню «Запросить управление» и дождитесь ответа от сервера.

Файл и пароль являются одноразовыми, для следующего сеанса они уже не подойдут.

2. Удалённый рабочий стол (Microsoft Remote Desktop)

- К каким платформам можно подключаться: Windows (только в редакциях Professional, Enterprise и Ultimate).

- С каких платформ возможно подключение: Windows, macOS, Android и iOS.

Это средство представляет собой ещё одну встроенную в Windows программу, предназначенную для удалённого доступа. От предыдущей она отличается прежде всего тем, что выступающий сервером компьютер нельзя использовать во время подключения: его экран автоматически блокируется до конца сеанса.

Зато клиентом может быть Mac и даже мобильные устройства. Кроме того, подключённый пользователь может копировать файлы с удалённого компьютера через общий буфер обмена.

Чтобы использовать «Удалённый рабочий стол», нужно правильно настроить сервер. Это займёт у вас некоторое время. Но если не хотите разбираться в IP‑адресах и сетевых портах, можете использовать другие программы из этой статьи. Они гораздо проще.

Инструкция для сервера

- Включите функцию «Удалённый рабочий стол». В Windows 10 это можно сделать в разделе «Параметры» → «Система» → «Удалённый рабочий стол». В старых версиях ОС эта настройка может находиться в другом месте.

- Узнайте свои локальный и публичный IP‑адреса, к примеру с помощью сервиса 2IP. Если устройством‑клиентом управляет другой человек, сообщите ему публичный IP, а также логин и пароль от своей учётной записи Windows.

- Настройте на роутере перенаправление портов (проброс портов или port forwarding). Эта функция открывает доступ к вашему компьютеру для других устройств через интернет. Процесс настройки на разных роутерах отличается, инструкцию для своей модели вы можете найти на сайте производителя.

В общих чертах действия сводятся к следующему. Вы заходите в специальный раздел настроек роутера и создаёте виртуальный сервер, прописывая в его параметрах локальный IP‑адрес и порт 3389.

Открытие доступа к компьютеру через перенаправление портов создаёт новые лазейки для сетевых атак. Если боитесь вмешательства злоумышленников, ещё раз подумайте, стоит ли использовать именно этот способ.

Инструкция для клиента

- Наберите в поиске по системе «Подключение к удалённому рабочему столу» и запустите найденную утилиту. Или нажмите клавиши Win+R, введите команду mstsc и нажмите Enter.

- В открывшемся окне введите публичный IP‑адрес компьютера, который выступает сервером. Затем укажите логин и пароль от его учётной записи Windows.

После этого вы получите полный контроль над рабочим столом удалённого компьютера.

3. Общий экран (Screen Sharing)

- К каким платформам можно подключаться: macOS.

- С каких платформ возможно подключение: macOS.

Пожалуй, простейший способ установить удалённое подключение между двумя компьютерами Mac — сделать это с помощью стандартного macOS‑приложения «Общий экран». Сторонние утилиты для этого вам не понадобятся.

Получив запрос, пользователь на стороне сервера может разрешить полное управление своим компьютером и его содержимым или только пассивное наблюдение.

4. Удалённый рабочий стол Chrome (Chrome Remote Desktop)

- К каким платформам можно подключаться: Windows, macOS, Linux.

- С каких платформ возможно подключение: Windows, macOS, Linux, Android, iOS.

«Удалённый рабочий стол Chrome» — очень простая кросс‑платформенная программа для организации удалённого доступа. Её десктопная версия представляет собой приложение для Google Chrome, которое позволяет управлять всей системой без лишних настроек.

В десктопной версии «Удалённый рабочий стол Chrome» отображаются два раздела меню: «Удалённый доступ» и «Удалённая поддержка». В первом необходимо задать имя и пароль для подключения к компьютеру. Во втором можно сгенерировать код для соединения (сервер), также ввести код (клиент) для подключения к удалённому ПК.

Мобильное приложение «Удалённый рабочий стол Chrome» предоставляет удалённый доступ к компьютеру. При этом подключаться в обратную сторону — с компьютера к мобильному устройству — нельзя. В то же время десктопная версия может сделать компьютер как клиентом, так и сервером.

Анонимайзеры

При обращении к этому же узлу через анонимайзер сетевые устройства провайдера видят только данные анонимайзера. А так как его в черном списке нет, загрузку целевого ресурса ничто не ограничивает.

Пользоваться анонимайзером очень просто:

На конец января и начало февраля 2017 года доступны следующие бесплатные анонимайзеры:

При открытии сайта через анонимайзер можно столкнуться с проблемами:

Для уменьшения вероятности подобного используйте анонимайзеры, заточенные под нужный вам контент, например, социальные сети. Или применяйте другие методы обхода блокировки.

В Opera опция Turbo включается в главном меню.

В Google Ghrome и Mozilla Firefox режима Турбо нет, но в них для наших целей может пригодиться Гуглопереводчик. Переведенный сайт открывается в отдельном фрейме, и доступ к нему уже не блокируется.

Специальные расширения для браузеров

FriGate шифрует и перегоняет часть трафика веб-обозревателя через собственный VPN-сервер. Это не только восстанавливает доступ к сайтам при блокировке, но и ускоряет соединение.

Помимо FriGate подобными функциями обладает еще масса бесплатных расширений. Вот некоторые из них:

Часть из них после установки нуждаются в конфигурации, например, создании пользовательских списков веб-ресурсов и правил, другая часть имеет лишь кнопку включения-выключения и ничего больше. Некоторые расширения предоставляют выбор из 3-4 доступных прокси-серверов, другие не предоставляют. Пользуйтесь тем, что больше подходит вам, благо вариантов много. Хоть один да сработает.

Бесплатные VPN-клиенты для Windows и других платформ

Услуги доступа к серверам VPN через программу-клиент, как правило, платные (стоят $1-50 в месяц в зависимости от пропускной способности канала и наличия дополнительных опций), но есть несколько бесплатных.

Чтобы попасть на закрытый сайт с помощью CyberGhost 6, достаточно запустить программу и выбрать один из доступных профилей.

При выборе опции анонимного серфинга (желтая плитка) достаточно задать режим загрузки браузера (обычный или инкогнито) и указать желаемый VPN-сервер.

При выборе разблокировки базовых веб-сайтов (синяя плитка) нужно всего лишь кликнуть по соответствующей иконке.

Есть у CyberGhost 6 и недостатки. Это постоянный переброс на страницу покупки платной версии и необходимость переподключаться каждые 3 часа.

Другие бесплатные приложения VPN:

Принцип передачи данных по сети Tor отличается от обычного тем, что вся пересылаемая информация многократно (послойно) шифруется и следует по случайно выстроенной цепочке прокси-серверов абсолютно анонимно. Ни промежуточные, ни конечный узел не получают сведений об отправителе запроса и маршруте трафика. Каждый сервер считывает ровно ту информацию, которая необходима для передачи пакета следующему узлу (образно снимает свой слой луковой шелухи). Такая система обеспечивает пользователю максимум конфиденциальности и делает отслеживание его трафика если не невозможным, то очень затруднительным.

Натиска Tor не выдерживает ни один способ блокировки веб-ресурсов. Но только если не закрыт сам Tor. К сожалению, в Казахстане и Беларуси многие пути соединений этого замечательного инструмента перекрыты на государственном уровне. Фактически это делает невозможным его применение основной массой жителей этих стран.

В России Tor пока не запрещен, и его использование не грозит вам никакими санкциями.

Существуют интернет-ресурсы, которые позволяют просматривать информацию и загружать контент только гражданам определенных стран, а некоторые из них полностью блокируют зарубежных пользователей. Определяется принадлежность с помощью IP-адреса. Сегодня есть сразу несколько способов снять подобные ограничения, используя разные IP-адреса.

Анонимайзер

Анонимайзерами называют сайты, через которые можно зайти на требуемый ресурс без записи в журналах собственного IP-адреса — он маскируется IP-адресом самого анонимайзера. Для этого достаточно ввести ссылку в строку и задать настройки, если они есть. Отметим, что любые переходы в рамках указанного сайта также не фиксируются. Работа анонимайзера закончится только в том случае, если браузер будет закрыт.

Среди преимуществ такого способа отмечаются:

- быстрота получения доступа;

- удобство, простота;

- отсутствие необходимости в установке ПО на устройство и смене настроек браузера.

Воспользоваться бесплатным анонимайзером рекомендуется тем, кому необходимо один раз выполнить вход с другого IP-адреса. Но нужно быть готовым к серьезным ограничениям. Чаще всего это касается предельной скорости загрузки и трафика — скачать фильм уже не получится. В таком случае придется искать платные сервисы. Но при любых тарифах (как платных, так и бесплатных) у анонимайзеров есть внушительный список недостатков:

при желании провайдер может узнать, какие ресурсы вы посещали (для этого достаточно перехватить данные, так как шифрование у анонимайзеров не предусмотрено);

никто не может гарантировать, что IP-адрес не будет передан третьим лицам;

скорость загрузки даже в платных сервисах существенно снижается;

что касается бесплатных анонимайзеров, то они не позволяют выбирать страну, предлагают большое количество рекламы и т. д.

Установить настоящего владельца такого ресурса не получится — их разработкой занимаются частные мастера. У них нет никаких обязанностей перед пользователями. Более того, процесс создания не требует каких-либо серьезных знаний, ведь в сети в открытом доступе находятся готовые скрипты. Такие сайты работают крайне нестабильно, неожиданно исчезают и появляются. Поэтому придется постоянно искать что-то новое. Но в этом есть и плюсы: в интернете огромное количество анонимайзеров на любой вкус.

Прокси-сервер

Следующий способ входа с другого IP-адреса — использование прокси-сервера. Специалисты отмечают, что бесплатный анонимный прокси-сервер предпочтительнее платного анонимайзера.

Прокси-сервером называют сервер, который призван ограничить доступ к сети и кэшировать информацию. Существуют два основных варианта их появления:

- Администратор сервера совершил ошибку при настройке и таким образом открыл к нему доступ посторонним.

- Сервер специально рассчитан на открытую работу.

Чтобы воспользоваться таким вариантом, потребуется поменять IP-адрес в браузере. В результате соединение будет осуществляться через выбранный прокси-сервер. Итогом станет фиксация его IP-адреса во всех журналах, а IP пользователя при этом останется анонимным. Процесс смены настроек браузера не отличается сложностью. Обычно на сайтах, где можно найти список действующих серверов, присутствует и подробная инструкция для всех известных программ. Но нужно учитывать, что подобные ресурсы не отличаются стабильностью и могут быть недоступными. Тогда придется искать новый. Для этого следует ввести в поисковую строку запрос наподобие «free proxy». Также помимо IP-адреса необходимо узнать порт — его тоже прописывают в настройках.

Недостатки у прокси-серверов стандартные:

- отсутствие данных о владельце;

- закрытие доступа, когда администратор заметит ошибку в настройках;

- необходимость в частой смене адреса в браузере и т. д.

Но есть и положительные стороны. Так, не придется смотреть рекламу, существует возможность самостоятельно выбрать страну. Кроме того, это полностью бесплатно, а анонимность сохраняется даже при закрытии браузера (при условии, что сервер еще работает).

Браузер Tor

Популярностью сегодня пользуется программа с открытым кодом Tor, позволяющая добиться анонимности в сети и защиты от перехвата данных. Благодаря широкой огласке этого метода действует большая международная сеть из компьютеров. Принцип работы заключается в том, что запросы web-сайтам будут подаваться через длинную цепочку, а не напрямую, как это бывает в обычных условиях. Отследить ее практически невозможно, поэтому никто не узнает, что вы посещали и какие страницы просматривали. Также браузер Tor шифрует информацию, а это позволяет исключить вероятность перехвата.

В программе доступна смена цепочки передачи запросов. В конечном итоге будет получен IP-адрес требуемой страны. Другой путь — ограниченный выбор узлов входа. Найти подробные инструкции не составит труда. Процесс простой и редко отнимает больше 10 минут времени.

Международная сеть Tor способна полностью избавить посетителей от слежки, помочь достичь анонимности, скрыть активность на любых сайтах. Вероятность расшифровки данных при этом практически нулевая. Благодаря непрямой отправке запросов с помощью других компьютеров администратор системы или провайдер не смогут контролировать посещение web-ресурсов из запрещенного списка.

VPN-сервис

Hide My Ass. Считается одним из самых известных VPN-сервисов. Он пользуется популярностью за счет своей стабильной работы и крупной международной сети, в которую включены около 900 серверов в 190 странах. Есть возможность использования лицензии сразу на 5 устройствах. Среди дополнительных услуг — бесплатный анонимайзер, который считается лучшим на рынке.

proXPN. Еще один качественный сервис, который регулярно появляется в подборках известных изданий и сайтов. Здесь можно найти полностью бесплатный тариф. Но ограничения присутствуют серьезные: IP-адрес только из США (поменять нельзя) и максимальная скорость 300 Кбит/с. Платная версия стоит $6,25 в месяц (пробный период составляет 30 дней, как и на большинстве подобных ресурсах). Все запреты в этом случае снимаются. Минус — отсутствие поддержки русского языка (присутствует только английский). Тем, кто им не владеет, придется воспользоваться переводчиком Google.

NordVPN. Про NordVPN писали такие известные издания, как Forbes, BBC, The Huffington Post и другие, а редакторы PCMag поставили сервис на первое место в своем рейтинге (здесь же отмечается, что это редкий случай присуждения 5 звезд из 5 возможных). Плюсов действительно хватает:

- более 5100 серверов в распоряжении пользователей (57 стран);

- отсутствие регистрации активности;

- возможность подключить до 6 устройств одновременно;

- гарантия возврата средств (срок до 30 дней);

- максимальная простота использования;

- высокая скорость работы;

- поддержка любых операционных систем;

- русский язык (частично, но вполне достаточно);

- оплата криптовалютой;

- блокировка рекламы и других угроз;

- шифрование военного уровня.

NordVPN — явный претендент на звание лучшего VPN-сервиса в мире. Разработчики позаботились о том, чтобы все было понятно рядовым пользователям (в наличии приложения для iOS и Android, а также браузерное расширение). Стоимость одного месяца — $11,95. Если оплатить сразу три года, то она снижается до $2,99. Бесплатного тарифа не предусмотрено.

VPN — отличное решение, которое подойдет тем, кому необходима анонимность на долгий срок, высокая скорость доступа и защита сразу нескольких устройств. Но при этом у таких сервисов есть характерный недостаток: они находятся в частных руках. Никто точно не может сказать, сколько хранятся записи в журналах о ваших действиях. Также при обращении правоохранительных органов владельцы компаний могут передать всю информацию, чтобы избежать проблем. В этом плане выигрывает Tor, поскольку отличается надежностью за счет постоянно разрастающейся компьютерной сети.

Прокси-серверы и анонимайзеры еще менее безопасны, поскольку в этих случаях отсутствует шифрование данных. При желании перехватить их не составит труда. Пользоваться такими сервисами следует при единичном заходе на определенный портал. Чтобы добиться настоящей анонимности, лучше использовать Tor или VPN.

Сегодня достаточно много говорится о взломе чужих компьютеров. Однако, как считают многие эксперты в этой области, правильнее было бы сказать не «как взломать чужой «комп», а «как получить к нему несанкционированный доступ». Ни о каких деструктивных действиях в данном случае и речи быть не может. Попробуем рассмотреть простейшие методы, при помощи которых можно решить проблему, как залезть в чужой «комп».

Вымышленные предубеждения

К сожалению, сегодня у многих пользователей начинает проявляться все больший страх перед тем, что их компьютерные терминалы могут взломать или «хакнуть». Откровенно говоря, это полный бред. Кому вы нужны? Понятно еще, когда на компьютерах или серверах хранится конфиденциальная информация. Тогда, да. Многие не прочь поживиться ею.

Домашние компьютерные системы взламывают в основном любители-хулиганы, которым просто нечего делать. Иногда, правда, встречаются и те, кто может украсть пароли доступа к сайтам или коды банковских карт (при условии, что они хранятся на домашнем терминале в незашифрованном виде). Но это редкость.

Разбираясь с тем, как залезть в чужой «комп», можно сказать (как ни странно это звучит), сделать это может даже ребенок при наличии соответствующих утилит и умении ими пользоваться. Рассмотрим самые примитивные способы.

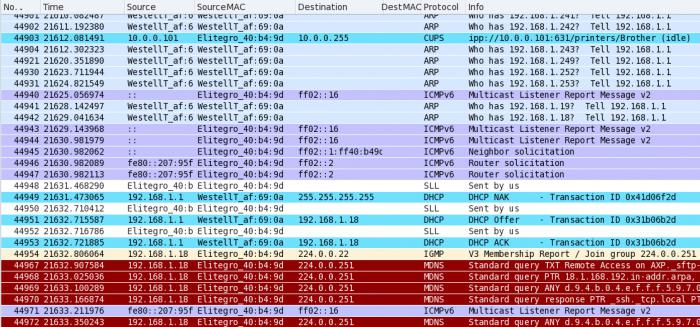

На чем основывается взлом «компа»

В большинстве случаев используется простейший, но самый действенный метод. В принципе, сама проблема, как залезть в чужой «комп», сводится только к получению IP-адреса компьютерного терминала и одного из открытых портов жертвы. Что самое интересное, в большинстве случаев многие любители не избирают кого-то конкретно, а сканируют просто заранее заданный диапазон IP-адресов уязвимых компьютерных систем, так, просто ради интереса или опробования своих сил.

Поэтому тем, кто уж слишком опасается за свои данные, лучше заранее позаботиться о безопасности, установив соответствующее ПО.

Использование Shared Resource Scanner

Итак, вы задались вопросом о том, как зайти на чужой «комп». Для начала можно применить один из самых простых способов, заключающийся в использовании утилиты Shared Resource Scanner 6.2.

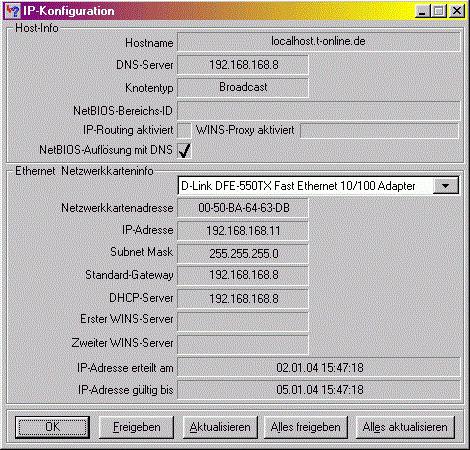

Прежде чем приступать к работе, в командной строке (меню «Выполнить»), к примеру, в Windows XP необходимо ввести команду winipcfg, чтобы узнать собственный IP-адрес. Появится окно с вашим адресом. Его нужно запомнить.

Открываем программу и в верхнем поле вводим собственный IP с изменением последних двух цифр на «1». В нижнем поле прописываем тот же IP, только последние две цифры меняем на 255. Строка TimeOut (время истечения ожидания) должна содержать значение «80». Остается нажать кнопку старта сканирования.

По окончании процесса в окне приложения начнут появляться компьютеры, выделенные разным шрифтом. Тонкий шрифт – защищенный терминал, жирный – слабо защищенный, жирный красный – без защиты вообще. Остается выделить компьютер отмеченный красным жирным шрифтом и нажать кнопку «Открыть». О-па! На экране вашего «компа» появились диски и логические разделы чужого компьютера.

Использование онлайн сниффера и XSpider

Несколько более сложным, но более эффективным методом является использование онлайн-сниффера. Для этого нужно зарегистрироваться на определенном сайте (по этическим соображениям не указывается, на каком именно), после чего, к примеру, загружаем какую-то картинку. После этого выдается ссылка на сниффер с содержанием перенаправления (редиректа) на загруженное изображение (тут обязательно нужно поставить галочку напротив строки «Записывать IP в лог»).

Теперь либо с сайта, либо с анонимного электронного почтового ящика отправляете жертве письмо с содержанием типа «На Ваш e-mail отправлено то-то и то-то. Нажмите сюда, чтобы просмотреть».

Теперь жертве остается только перейти по ссылке, и у вас в руках окажется требуемый IP.

В сканере XSpider 7.5 создаем новый профиль и переходим на вкладку «Сканер портов». Внизу рядом с надписью «default.prt» нажимаем еще одну кнопку справа, а в новом окне – кнопку «Новый». Снизу будет строка «Добавить порты». Сюда добавляем «4889» и «3389».

Затем, как было описано выше, создается еще один профиль. После чего в портах добавляется значение «23». Теперь вводим полученный IP жертвы и начинаем сканирование. Если хоть один из портов открыт, пытаемся подключиться. Если будет затребован пароль, по умолчанию вводим «12345678». Все, на компьютере жертвы можно делать все. что заблагорассудится.

Для справки: 4889 – порт Radmin, 3389 – Remote Desktop (Удаленный Рабочий стол), 23 – Telnet.

Программа Lamescan

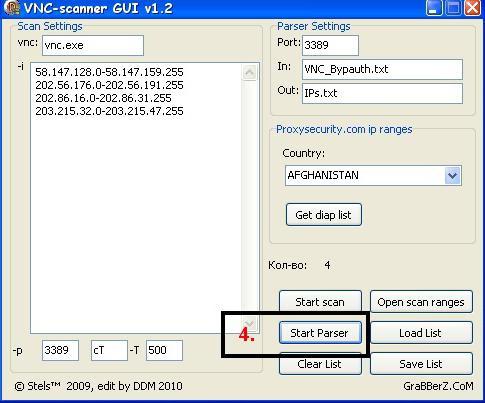

Теперь несколько слов еще об одном способе, позволяющем узнать, как залезть в чужой «комп». Сначала используется программа VNC-scanner GUI 1.2 на предмет наличия IP-адресов с открытым портом 4899 или 3389.

Теперь в приложении Lamescan вводим нужные адреса и подбираем пароль. Можно придумать самому, можно скачать список наиболее часто используемых паролей из Интернета. Как только находится совпадение, можно радоваться.

Этические соображения

В заключение хочется отметить, что данная статья не является побуждением к действию. Это, скорее, общеобразовательный материал, ни в коем случае не несущий вреда пользователям. А тем, кто собирается этим заняться, стоит задуматься о правомерности таких действий и соображениях этики.

Читайте также: