Как запретить пользователям добавлять компьютеры в домен

Обновлено: 06.07.2024

По умолчанию право на присоединение компьютеров к домену предоставляется группе пользователей Прошедшие проверку (Autentificated Users). Другими словами, любой пользователь, имеющий доменную учетную запись, может добавить свой компьютер в домен. Однако чтобы избежать злоупотреблений, максимальное количество машин, которое может присоединить рядовой пользователь, ограничено 10.

| Компьютер не может быть присоединен к домену. На этом домене превышено максимально допустимое число учетных записей. Обратитесь к системному администратору с просьбой отменить это ограничение или увеличить значение. |

За размер квоты отвечает атрибут пользователя ms-DS-MachineAccountQuota. Считается квота следующим образом: в учетной записи компьютера (а не пользователя) есть атрибут ms-DS-CreatorSID, в котором хранится SID учетной записи пользователя, заводившего учетную запись этого компьютера. Когда рядовой пользователь добавляет компьютер в домен, то система подсчитывает количество учетных записей компьютеров, в которых атрибут ms-DS-CreatorSID равен SID-у пользователя. Если это значение меньше значения квоты ms-DS-MachineAccountQuota, то компьютер подключается к домену, иначе появляется приведенная выше ошибка. Квота носит относительный характер, т.е. считаются не все учетные записи компьютеров, когда либо заведенные пользователем, а только существующие в домене на данный момент.

Есть несколько способов обойти квоту.

Предварительное создание учетной записи компьютера

- Открываем оснастку «Active Directory — пользователи и компьютеры».

- Щелкаем правой кнопкой мыши на контейнере, в котором планируется создавать учетную запись и выбираем пункт Создать — Компьютер.

- В открывшемся окне вводим имя компьютера, который необходимо добавить в домен.

- Жмем на кнопку Изменить и выбираем пользователя или группу, от имени которого производится присоединение к домену. При выборе имейте ввиду, что квота не распространяется только на членов группы Администраторы домена (Domain admins) и тех пользователей, которым делегированы права на управление данным контейнером.

- Далее жмем OK и учетная запись компьютера создана, а в значении атрибута ms-DS-CreatorSID будет указан SID того пользователя, от имени которого заводилась учетная запись в AD, а не того кто физически подключал компьютер к домену.

Достоинство этого способа в том, что мы сразу создаем учетную запись в нужном нам контейнере, а не в контейнере Computers (контейнер для компьютеров по умолчанию). Однако он более трудоемок, чем остальные, ведь таким образом придется создавать учетку для каждого нового компьютера.

Делегирование прав на создание и удаление учетных записей компьютеров

- Открываем оснастку «Active Directory — пользователи и компьютеры».

- Щелкаем правой кнопкой мыши на контейнере Computers и выбираем пункт «Делегирование управления».

- В мастере делегирования управления выбираем пользователя или группу, которой доверим создавать учетные записи компьютеров. Правильным решением, на мой взгляд, будет создать для этой цели отдельную группу.

- В следующем окне отмечаем пункт «Создать особую задачу для делегирования», т.к. в стандартных задачах нет возможности выбрать создание и удаление учетных записей компьютеров.

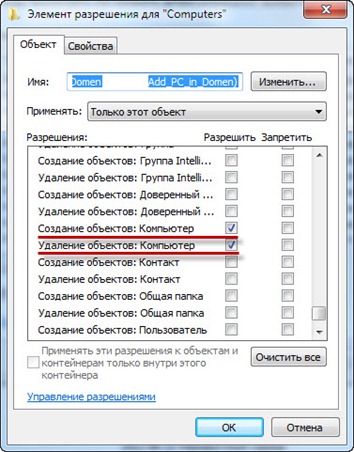

- Отмечаем пункт «Разрешения для создания и удаления дочерних объектов» и выбираем из списка пункты «Создание объекта компьютер» и «Удаление объекта компьютер».

- Жмем кнопку Далее, затем Готово. Делегирование создано, и теперь на выбранных пользователей квота не распространяется.

По моему, наиболее оптимальный способ, достаточно один раз создать группу и делегировать ей полномочия, а затем при необходимости просто добавлять в нее пользователей.

Изменение установленной по умолчанию квоты

- Подключаемся к контесту именования домена по умолчанию.

- Подключившись, щелкаем правой кнопкой мыши на нашем домене и в контекстном меню выбираем пункт «Свойства».

- Находим в свойствах атрибут ms-DS-MachineAccountQuota и изменяем его значение на нужное нам.

-

Сохраняем значение и закрываем оснастку. Квота на добавление компьютеров изменена, причем изменения будут действовать на всех пользователей, прошедших проверку (группа Autentificated Users).

Разрешить пользователю добавлять компьютеры в домен Active Directory

В рамках оптимизации нагрузки на тех.поддержку на предприятии принято решение о делегирование некоторых обязанностей на доверенных пользователей (далее по тексту — уполномоченных). Одной из таких задач будет добавление и удаление компьютеров в домене Active Directory.

«Компьютер не может быть присоединен к домену. На этом домене превышено максимально допустимое число учетных записей. Обратитесь к системному администратору с просьбой отменить это ограничение или увеличить значение.»

«Your computer could not be joined to the domain. You have exceeded the maximum number of computer accounts you are allowed to create in this domain. Contact your system administrator to have this limit reset or increased.»

Бывают случаи, что пользователю удается обойти это ограничение и количество компьютеров, которых он добавил в домен, уже перевалило за несколько десятков. Магии тут никакой нет, просто нужно понять принцип действия этого ограничения. Илья Сазонов в своем блоге очень внятно об этом рассказал:

Оказывается, в учетной записи компьютера есть атрибут ms-DS-CreatorSID, в котором хранится SID учетной записи пользователя создавшего учетную запись этого компьютера. Когда рядовой пользователь добавляет компьютер к домену, то система подсчитывает количество учетных записей компьютеров, в которых атрибут ms-DS-CreatorSID равен SID-у пользователя. Если это значение меньше значения квоты ms-DS-MachineAccountQuota, то новая учетная запись компьютера создается, иначе появляется выше приведенная ошибка.

Стало ясно, что если пользователь добавляет компьютеры в домен, т.е. создает учетные записи компьютеров в Active Directory, а доменный администратор их после этого удаляет, то этот юзер может и не ощутить наличие этой квоты.

Для решения поставленной задачи такой способ не подходит, т.к. из-за большого количества рабочих станций очень скоро уполномоченные столкнуться с превышением лимита.

- Предварительно создавать учетную запись компьютера

- Предоставить пользователю разрешение на добавление компьютеров в домен

- Увеличение квоты

Из этих вариантов для решения моей задачи подходит только второй. Прикинув все за и против решил внедрять.

1. Создал отдельную группу для уполномоченных в AD – Add_PC_in_Domen.

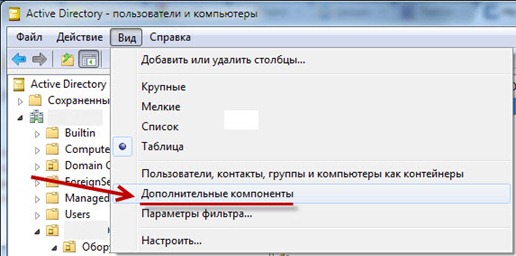

2. В окне оснастки «Active Directory — пользователи и компьютеры», в меню Вид выберал команду Дополнительные функции так, чтобы при нажатии кнопки Свойства была видна вкладка Безопасность.

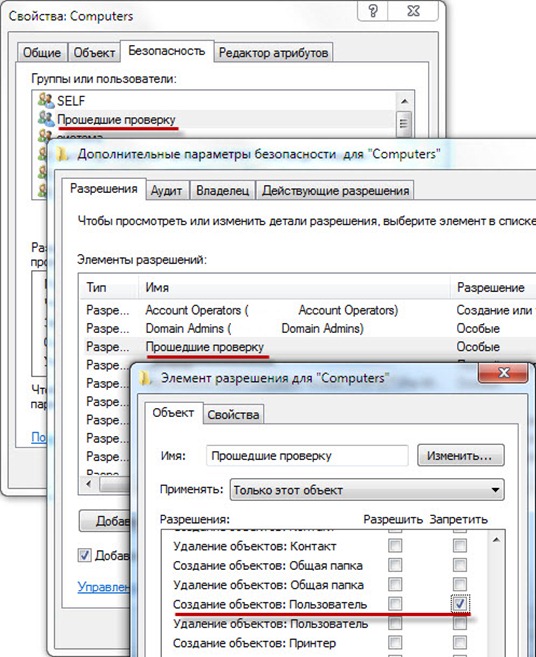

3. Перешел в Свойства контейнера Компьютеры, вкладка Безопасность — Дополнительно. Добавил в список разрешения новую группу Add_PC_in_Domen, в списке разрешений для этой группы поставил две галки — Создание объектов компьютера и Удаление объектов компьютера.

Осталось добавить доверенных пользователей в группу. Члены этой группу теперь смогут беспрепятственно добавлять компьютеры в домен.

Как запретить пользователям добавлять компьютеры в домен

Нужно группе Прошедшие проверку поставить явный запрет на Создание объектов компьютера, как показано на скриншоте

Нашли опечатку в тексте? Пожалуйста, выделите ее и нажмите Ctrl+Enter! Спасибо!

В этой статье описывается, как ограничить использование компьютера только одним пользователем домена.

Применяется к: Windows Server 2012 R2, Windows 10 — все выпуски

Исходный номер КБ: 555317

Эта статья была написана Yuval Sinay, MVP Майкрософт.

Симптомы

При создании доверяемого подключения/s из одного домена (леса) в другой пользователи имеют возможность войти в другой домен/s, чем в домашнем домене (домен, в который вмещается их учетная запись/s).

Причина

Целевое подключение/s из одного домена в другой или/и один лес в другой позволяют пользователю войти в другой домен/s, чем его домашний домен (домен, в который вмещается их учетная запись/s). Группа "Пользователи с проверкой подлинности" на каждом компьютере позволяет пользователям из доверенного домена быть аутентификацией и логотипом на компьютер.

Решение

Вариант A: Domain-Wide политика

С помощью возможностей групповой политики в Windows домене 2000/2003 можно запретить пользователю/s войти в другой домен/s, чем его домашний домен.

Создайте новое GPO для всей области домена и введете пользователю "Запретить логоун локально" право пользователя на учетную запись пользователя домена или sIn целевого домена.

Некоторые службы (например, службы резервного копирования) могут действовать этой политикой и не будут функционировать. Чтобы устранить проблемы в будущем, применяем эту политику и используйте перо фильтра безопасности GPO.

Запретить локализованный логотип

Фильтрация с помощью групп безопасности

Запустите Gpupdate /force на контроллере домена.

Вариант B. Удаление использования "NT AUTHORITY\Authenticated Users" из списка группы пользователей

Чтобы исключить возможность ведения журнала на одном или нескольких компьютерах, выполните инструкции:

Щелкните правой кнопкой мыши значок "Мой компьютер" на рабочем столе.

Выберите "Управление".

Извлечение "Локальные пользователи и группы".

Выберите в "Группы".

В правой части экрана дважды щелкните группу "Пользователи".

Удаление:"NT AUTHORITY\Authenticated Users" из списка.

Добавьте требуемую пользователь/s или группу/s в локализованную группу "Пользователи".

Параметр C. Настройка пользователя "Запретить логонс локально" прямо на локальном компьютере/s

Чтобы исключить возможность ведения журнала на одном или нескольких компьютерах, выполните инструкции:

Перейдите к "Start" -> "Run".

Напишите "Gpedit.msc"

Включить "Запретить логос локально" пользователю право на исходные учетные записи пользователей домена.

Некоторые службы (например, службы резервного копирования) могут действовать этой политикой и не будут функционировать.

Запретить локализованный логотип

Запуск Gpupdate /force на локальном компьютере.

Вариант D. Использование выборочной проверки подлинности при использовании Forest Trust

Создание лесных трастов

Дополнительная информация

Community Отказ от контента решений

Корпорация Майкрософт и/или соответствующие поставщики не делают представлений о пригодности, надежности или точности сведений и связанных с ними графических данных, содержащихся в этой записи. Вся такая информация и связанная графика предоставляются "как есть" без какой-либо гарантии. Корпорация Майкрософт и/или соответствующие поставщики тем самым отключили все гарантии и условия в отношении этой информации и связанной графики, включая все подразумеваемые гарантии и условия торговой доступности, пригодность для определенной цели, рабочий труд, название и неущемление. Вы соглашаетесь, что ни в каких событиях корпорация Майкрософт и/или ее поставщики не несут ответственности за любые прямые, косвенные, штрафные, случайные, специальные, сопутствующие повреждения или любые повреждения, включая без ограничений убытки за потерю использования, данных или прибыли, возникающие из-за использования или невозможности использования сведений и связанных с ними графических элементов, содержащихся в этом деле, независимо от того, были ли они связаны с контрактом, тортом, халатностью, строгой ответственностью или иным образом, даже если корпорации Майкрософт или любому из ее поставщиков было рекомендовано о возможности ущерба.

Потенциально в домене Active Directory существует потенциальная дыра в безопасности. Суть ее в том, что по умолчанию каждый пользователь не обладающий правами администратора может ввести в домен до 10 персональных устройств. С одной стороны это удобно, так как избавляет администратора домена или группу технической поддержки от необходимости каждый раз лично осуществлять ввод компьютеров в домен Active Directory , но несет в себе угрозу неосознанных, а местами целенаправленных деструктивных действий.

Данная задача реализуется через объект групповой политики:

Член домена: отключить изменение пароля учетных записей компьютера

расположенный: Конфигурация компьютера\Политики\Конфигурация Windows\Параметры безопасности\Локальные политики\Параметры безопасности

переводом выше обозначенной GPO в состояние Включено.

Данная GPO настраивает периодическое изменение пароля учетной записи компьютера члена домена.

При использовании данной GPO необходимо помнить, что пароли учетных записей компьютеров используются для настройки безопасных каналов связи между членами домена и контроллерами домена, а также между самими контроллерами внутри домена. После установки связи безопасный, защищенный канал используется для передачи конфиденциальных данных, необходимых для выполнения проверки подлинности и авторизации.

Читайте также: