Как запретить применение групповых политик на компьютере

Обновлено: 04.07.2024

Сегодня я расскажу каким способом я выхожу из ситуации когда нужно чтобы групповая политика (GPO) применялась на весь домен и всех пользователей (Authenticated Users), но в процессе работы возникает исключение, что вот для определенных аккаунтов домена все же лучше деактивировать ее.

На самом деле все просто, может и на первый взгляд задача выглядит сложно.

Рассмотрим на примере групповой политики GPO_Lock которую я опубликовал в заметке от 11.06.2017

Допустим нужно чтобы пользователю/группе пользователей (К примеру alektest) данная политика не применялась.

Делается это следующим образом. Авторизуемся (Login: ekzorchik) на домен контроллере (srv-dc.polygon.local) с правами Domain Admins. Далее открываю оснастку управления групповыми политиками:

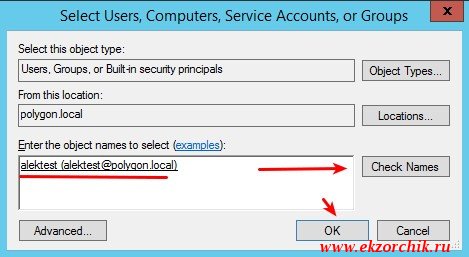

Win + X → Control Panel — Administrative Tools — Group Policy Management, находим в текущем домене (в моем случае это polygon.local) → переходим на вкладку Delegation, потом в Advanced (Расширенные)… и добавляем либо пользователя, либо группу. Я добавляю пользователя alektest: Add… → alektest, нажимаю Check Names этим самым осуществляю проверки действительного наличия вводимого в домене. Когда проверка осуществлена успешно вводимое будет подчеркнуто:

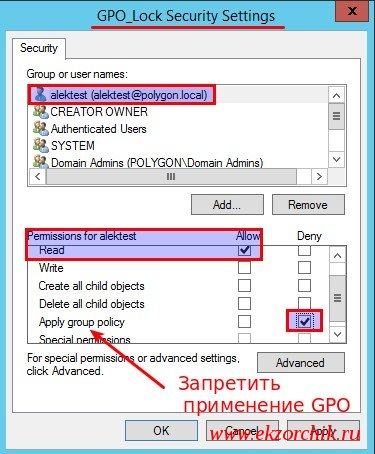

После нажимаю кнопку OK. Затем выделив добавленную запись во вкладке Security окна GPO_Lock Security Settings нужно опустить свой взор на подменю: Permissions for alektest и этим увидим какие права доступа присутствую у текущего пользователя/группы. По умолчанию выставлены права Read — это значит учетная запись при авторизации на компьютере считывает данную групповую политику и все что в ней предопределено применяем на рабочей станции. Так вот чтобы данная политика не применялась нужно в данном подменю просто поставить галочку у параметра: Apply group policy — DENY

См. Скриншот ниже для наглядного пониманию что и где нужно отметить галочкой.

Теперь после нажатия Apply — Yes — Ok дополнения к GPO_Lock вступят в силу. Т.е. при совершении Logoff/Logon для пользователя alektest больше не будет применяться групповая политика GPO_Lock и ее также не будет видно в примененном вывода консольной утилиты gpresult /r.

На этом я прощаюсь и до новых встреч на моем блоге реальных заметок. С уважением Олло Александр aka ekzorchik.

Для чего нужен механизм фильтрации GPO

Какую бы вы сложную иерархию Active Directory не создавали у вас рано или поздно появится ситуация, что вам нужно для двух и более объектов находящихся в одном OU иметь разные настройки, а для кого-то вообще запретить применение определенной групповой политики, но перемещать объект нельзя, так как в текущей иерархии он получает все настройки по корпоративному стандарту, и усложнять структуру не представляется возможным.

Лично я стараюсь не создавать лишних организационных подразделений, так как, чем проще система, тем проще ею управлять. У вас может быть вообще одна OU и все навалено в ней, но это вам не мешает грамотно применять политики к конкретным объектам, благодаря фильтрации на разных этапах GPO.

Виды фильтрации групповых политик

- Это фильтр безопасности

- Это фильтр WMI

- Это фильтр на вкладке делегирование

- Это фильтр на вкладке сведения

Фильтр безопасности GPO

Данный метод метод ограничения применений групповой политикой самый очевидный и используемый. Тут логика простая, что если вы хотите применить групповую политику, только к определенным объектам:

- Пользователям

- Компьютерам

- Группам

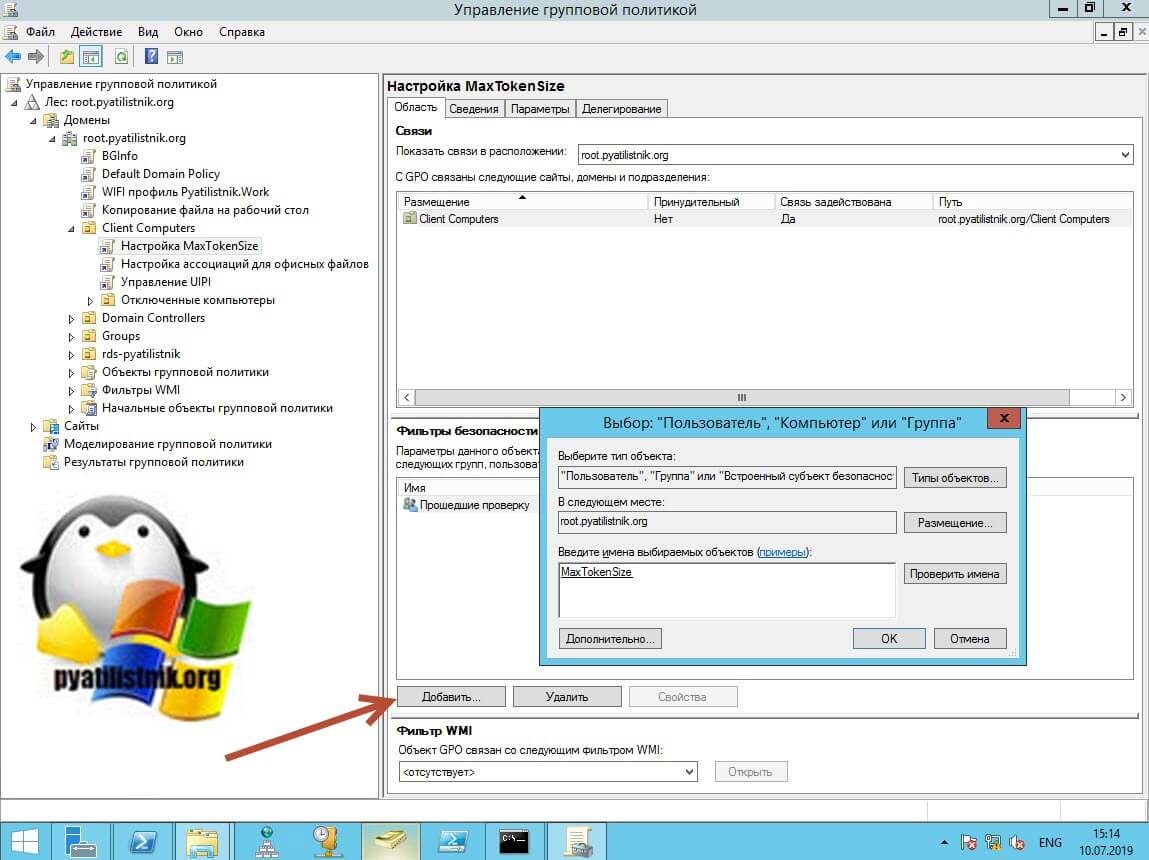

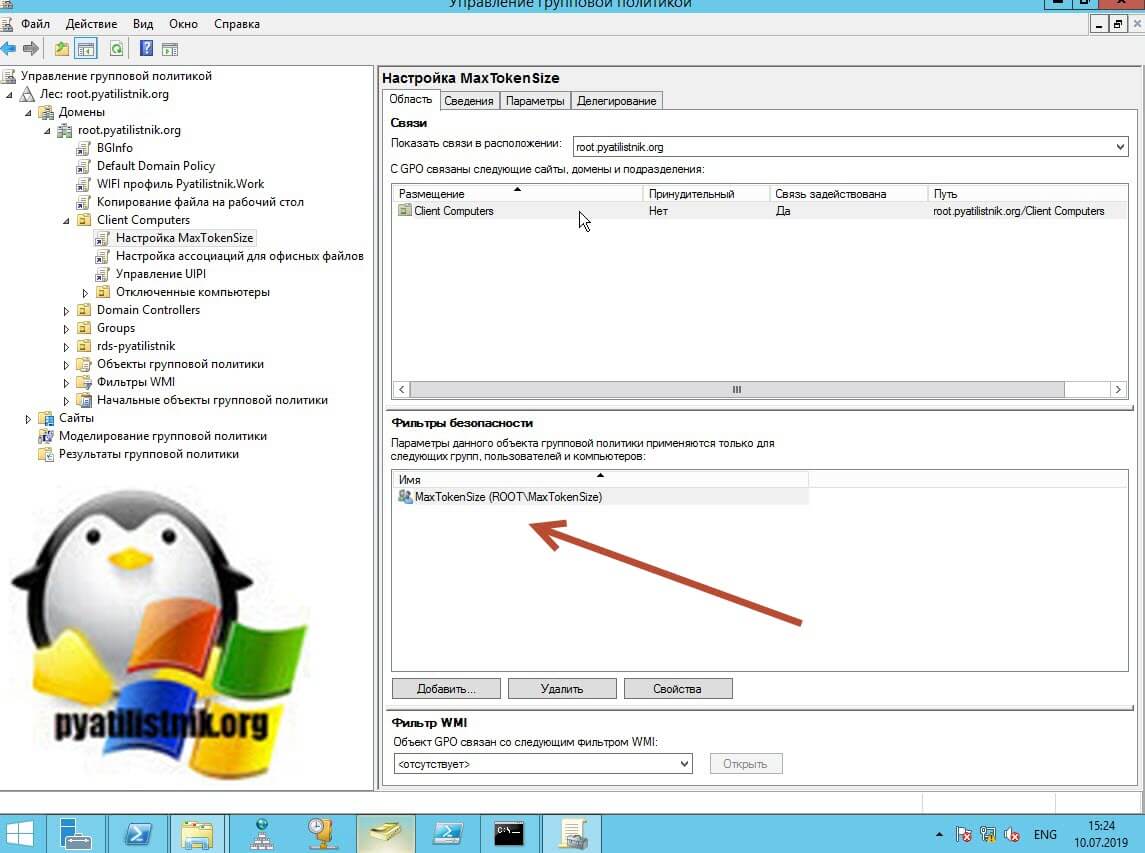

то вы можете их добавить в данный фильтр, после чего нужно удалить группу "Прошедшие проверку (authentication user)", так как в нее входят все пользователи и компьютеры домена. Давайте это попробуем. Открываем оснастку "Управление групповой политикой". В прошлый раз я создавал политику "Настройка MaxTokenSize" в задачи которой входило изменение размера токена kerberos. Предположим, что я хочу применить ее только в локальной доменной группе MaxTokenSize. Для этого я нажимаю кнопку "Добавить" в области "Фильтры безопасности", находим ее и нажимаем "Ok".

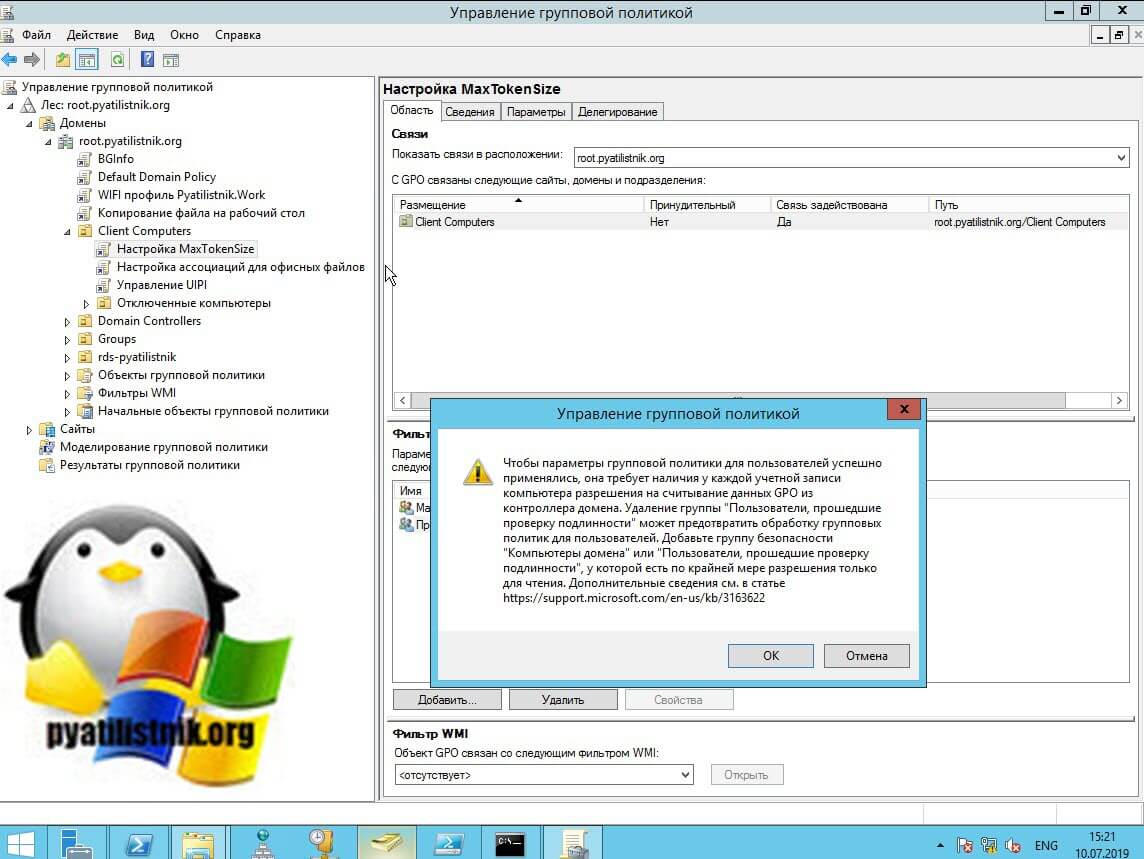

Теперь нам необходимо удалить группу по умолчанию "Прошедшие проверку", напоминаю, что в нее входят все компьютеры и пользователи домена.

Вам сделают подсказку, о том что удаление группы "Пользователи, прошедшие проверку подлинности" может предотвратить обработку групповых политик.Ниже я расскажу, что это значит

В итоге мы видим в фильтрах безопасности одну нашу группу. Пробуем зайти на компьютер, где она должна отработать.

В начале 2016 года я столкнулся с тем, что моя политика не отработала, хотя все фильтры безопасности были настроены правильно. Открыв вывод команды gpresult/ r, я обнаружил статус (Unknown reason).

Начав разбираться, все пришло к тому, что новые обновления Microsoft (KB3159398, KB3163017, KB3163018) закрывал одну нехорошую вещь, которая длилась с 2000 года. Проблема заключалась в том, что злоумышленник мог применять атаку "Человек посередине (Man in the Middle)", тем самым делать подмену ответа от контроллера домена на целевом компьютере, это выливалось в то, что он подделывал политику безопасности, которая давала ему права локального администратора для скомпрометированной учетной записи.

Исходя из данной ситуации, чтобы политики успешно применялись Microsoft предложило добавлять одну из групп безопасности в ACL политики "Прошедшие проверку" или "Все компьютеры". Переходим к ACL.

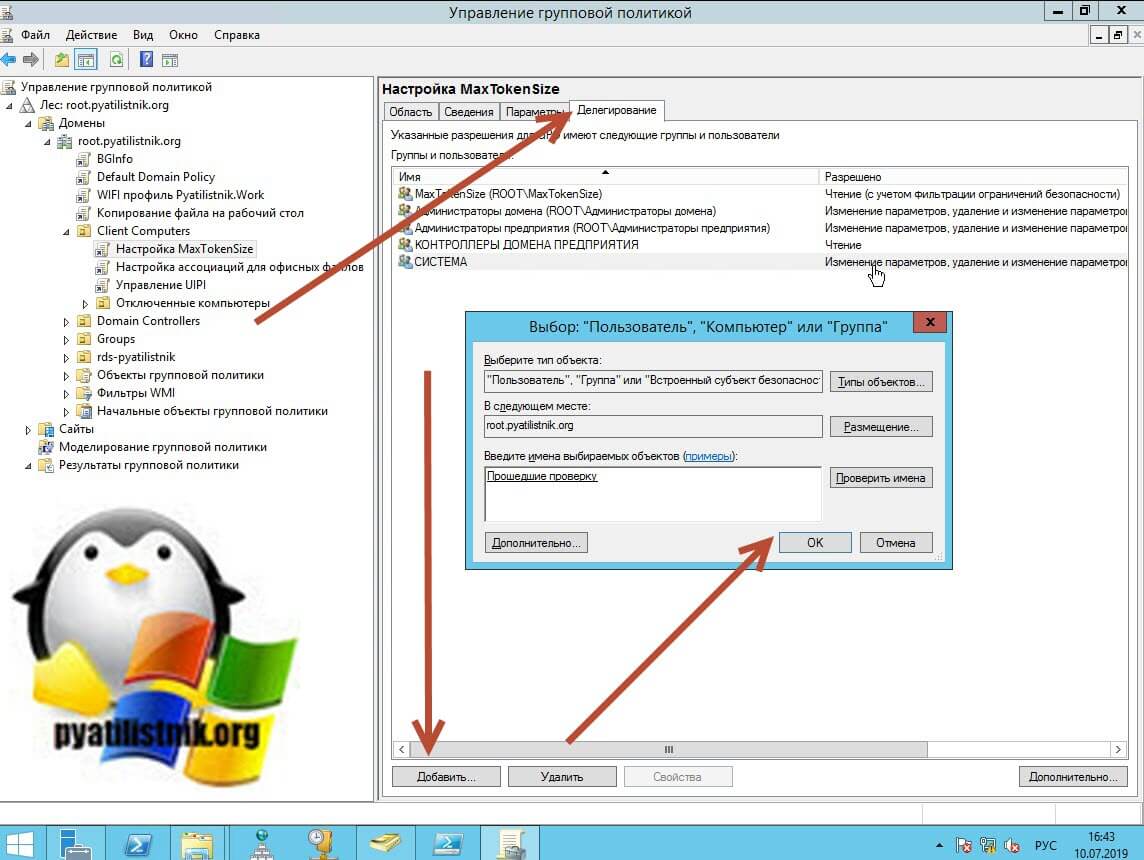

Фильтрация GPO через ACL (Запрет GPO)

И так фильтрацию в фильтре мы сделали, чтобы политика применилась нам необходимо выбрать политику и перейти на вкладку "Делегирование". Тут нам необходимо добавить одну из двух групп "Прошедшие проверку (Authenticated Users)" или "Все компьютеры (Domain Computers)". Я добавляю первую. Нажимаем кнопку "Добавить" и находим нашу группу.

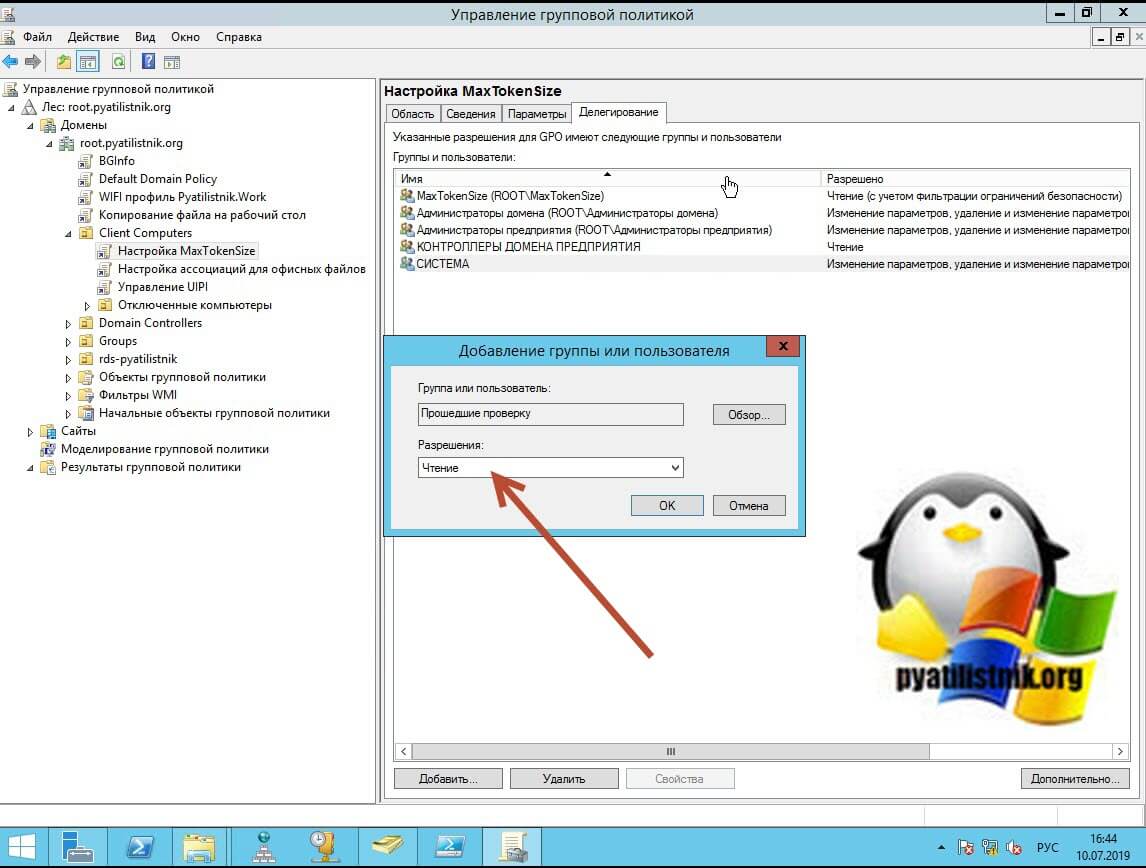

Уровень прав оставляем "Чтение", этого будет достаточно.

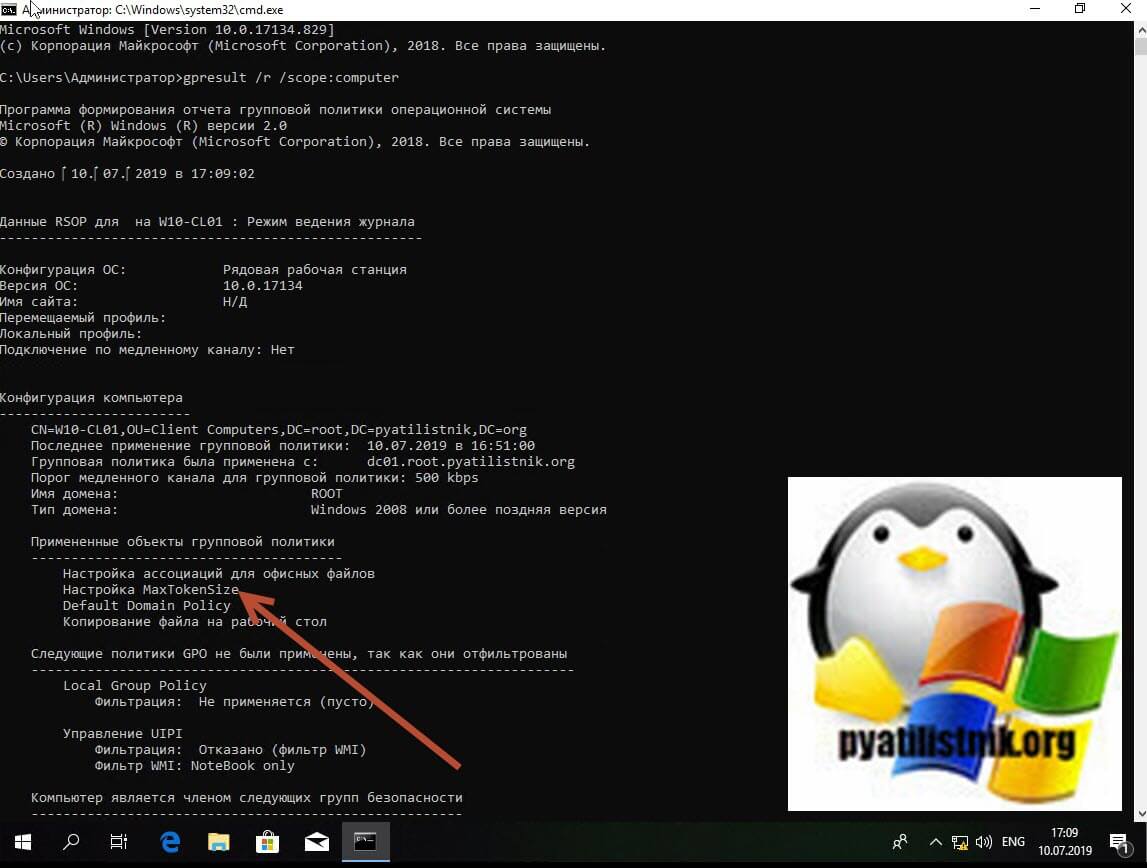

Пробуем проверить применение нашей политики. В качестве испытуемого у меня идет виртуальная машина с Windows 10. После загрузки, я открываю командную строку и смотрю применение политики, для этого пишем команду:

В итоге я вижу, что среди примененных объектов групповой политики, моя "Настройка MaxTokenSize" в списке присутствует.

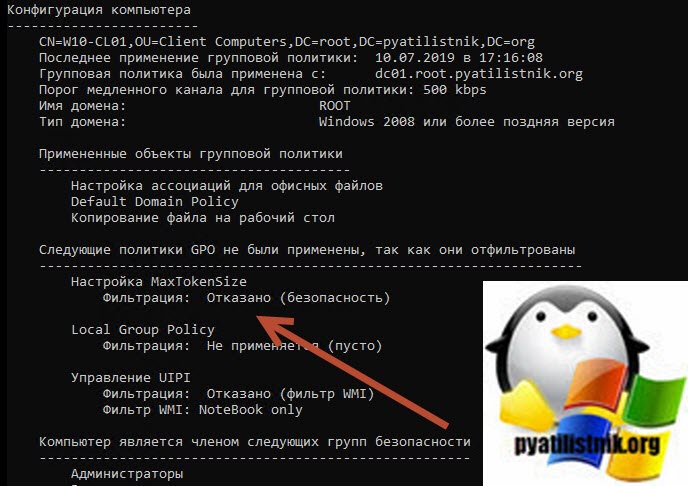

Если бы пользователь не был членом группы, которая фигурирует с фильтре безопасности, то мы видели бы вот такую картину, что следующие политики GPO не были применены, так как они отфильтрованы по причине отказано (Безопасность). Как видим нет прав на чтение.

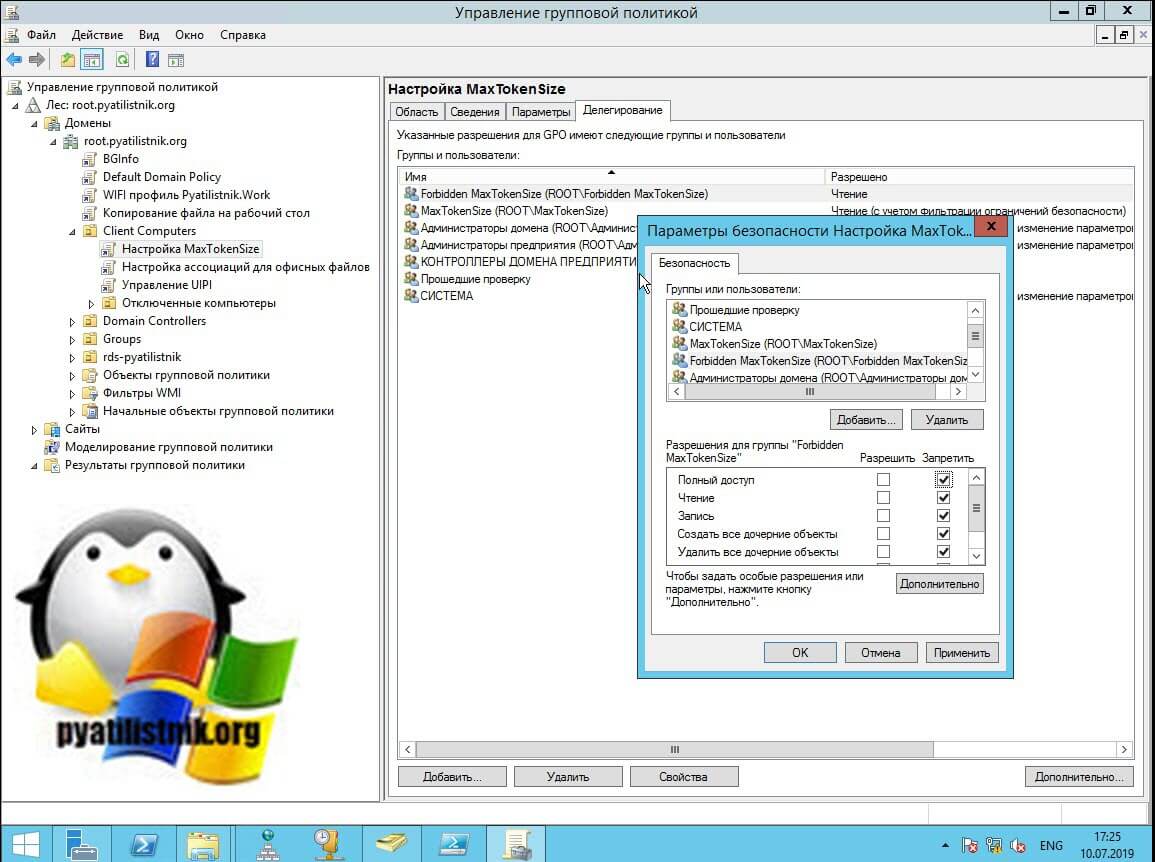

Еще вкладку "Делегирования" используют и для запрещения, простой пример вы сделали политику которая для всех пользователей домена применяет корпоративные обои на рабочий стол. Допустим, что вам для администраторов домена или для круга избранных нужно сделать так, чтобы к ним не применялась политика. Вы создаете группу и уже ей запрещаете чтение данной политики, хоть пользователи и будут по прежнему входить в группу "Прошедшие проверку", но прочитать они ее не смогут так как явный запрет для другой группы куда они входят, гораздо сильнее и приоритетнее чем права чтения.

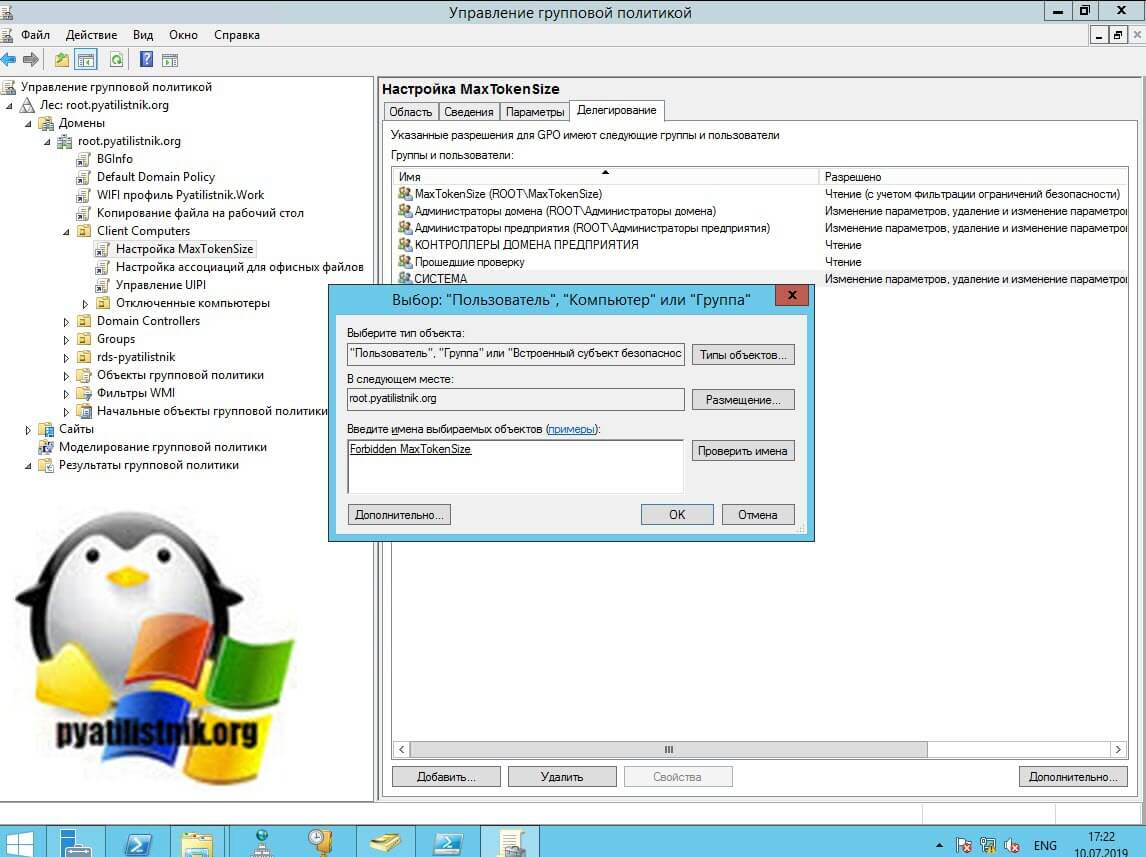

Добавляем группу для которой хотим запретить применение политики, у меня это Forbidden MaxTokenSize.

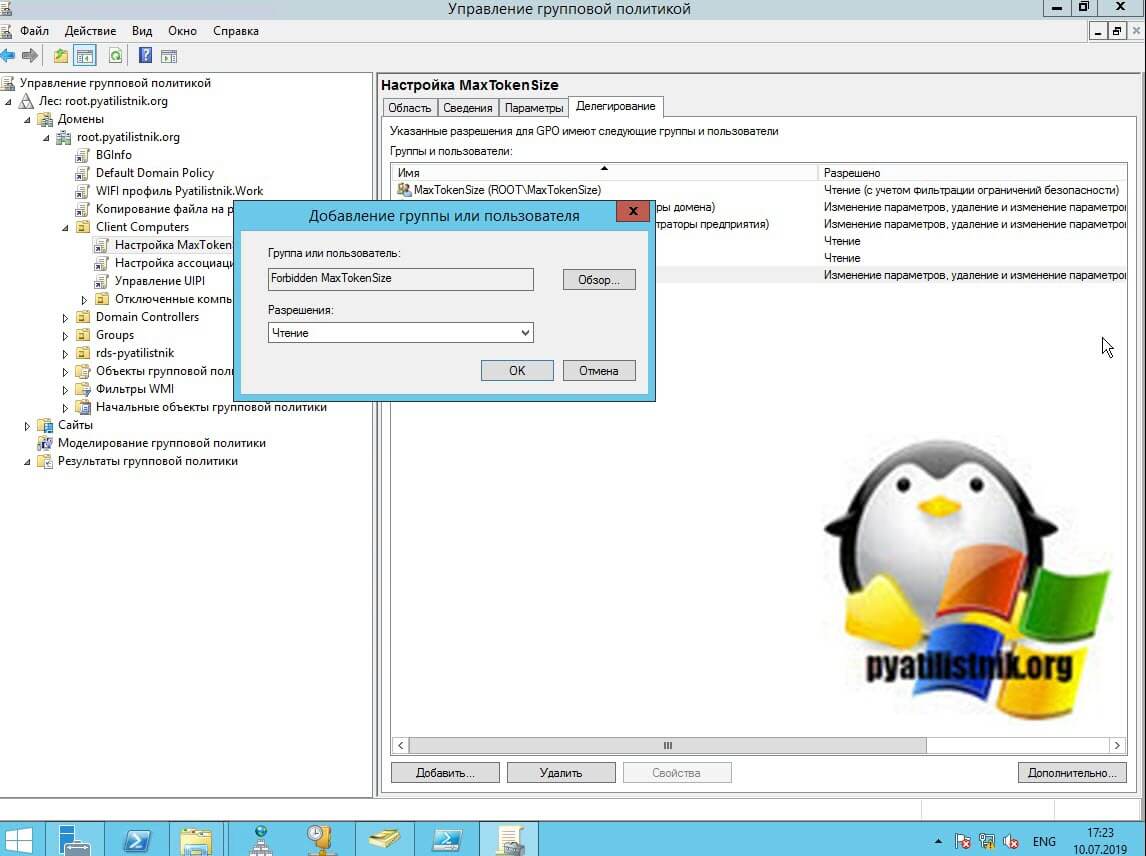

Далее даем права "Чтение".

Далее нажимаем кнопку "Дополнительно", у вас откроется окно параметром безопасности. Тут вы выбираете нужную вам группу, для которой вы хотите запретить применение групповой политики и ставите галку "Запретить". В таком случае данная группа будет получать при попытке считать GPO "Отказано (безопасность)".

Фильтрация GPO по WMI

Еще одним действенным методом фильтровать получателей групповой политики, это использование WMI фильтров. Мы с вами их уже применяли, когда нужно было применить политику только к ноутбукам.

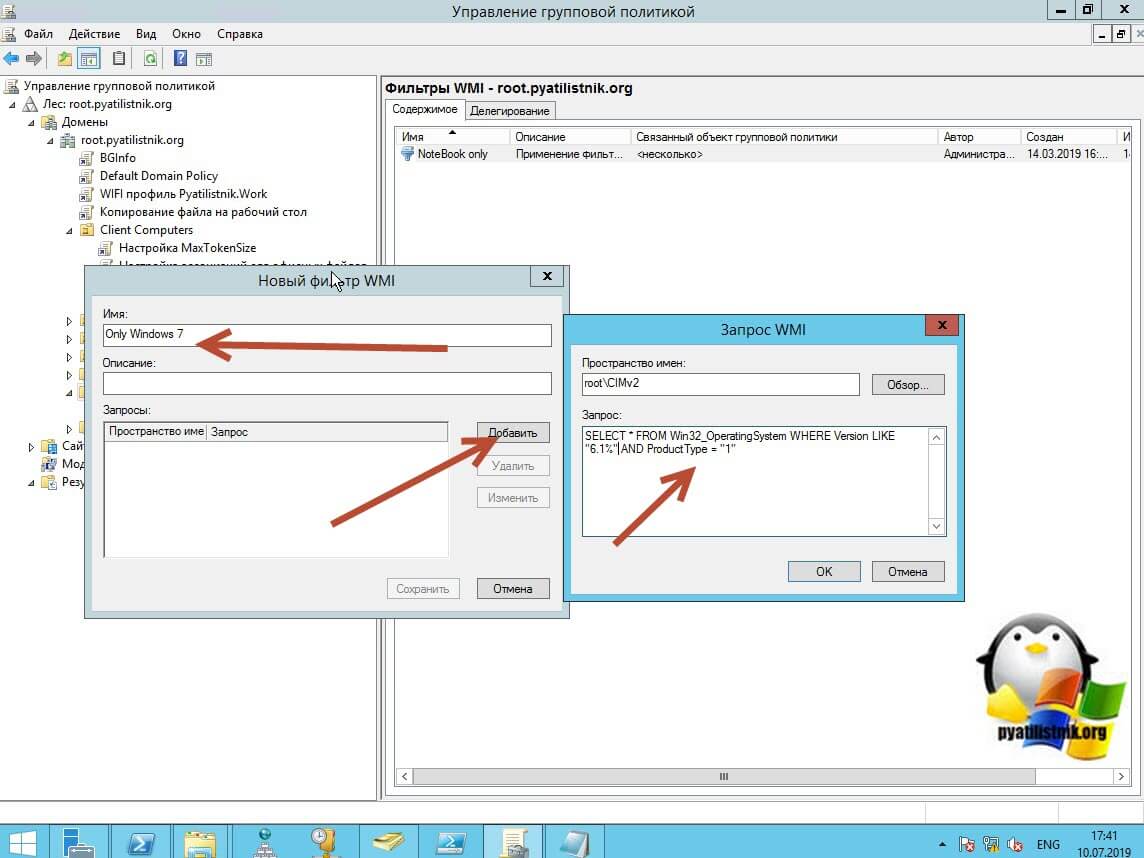

Простой пример вы создали политику и хотели бы ее применить скажем только на компьютеры у кого установлена операционная система Windows 7. Для нашей задачи нам необходимо создать WMI фильтр, для этого перейдем в "Фильтры WMI", где выбираем соответствующий пункт.

Задаем имя WMI фильтра, после чего нажимаем кнопку "Добавить". Откроется окно для составления запроса. Конструкция для Windows 7 будет такая:

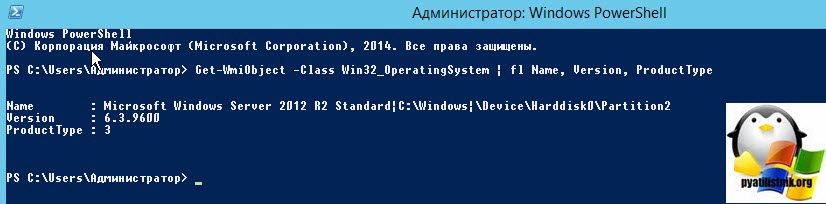

SELECT * FROM Win32_OperatingSystem WHERE Version LIKE "6.1%" AND ProductType = "1"Номера для Win32_OperatingSystem

-

\Windows 10 1809 - 10.0.17763

- Window Server 2016\Windows 10 — 10.0

- Window Server 2012 R2\Windows 8.1 — 6.3

- Window Server 2012\Windows 8 — 6.2

- Window Server 2008 R2\Windows 7 — 6.1

Тип продукта отвечает за назначение компьютера и может иметь 3 значения:

- 1 — рабочая станция;

- 2 — контроллер домена;

- 3 — сервер.

Вот вам пример вывода в PowerShell команды показывающей версию операционной системы:

Get-WmiObject -Class Win32_OperatingSystem | fl Name, Version, ProductType

Сохраняем наш WMI запрос.

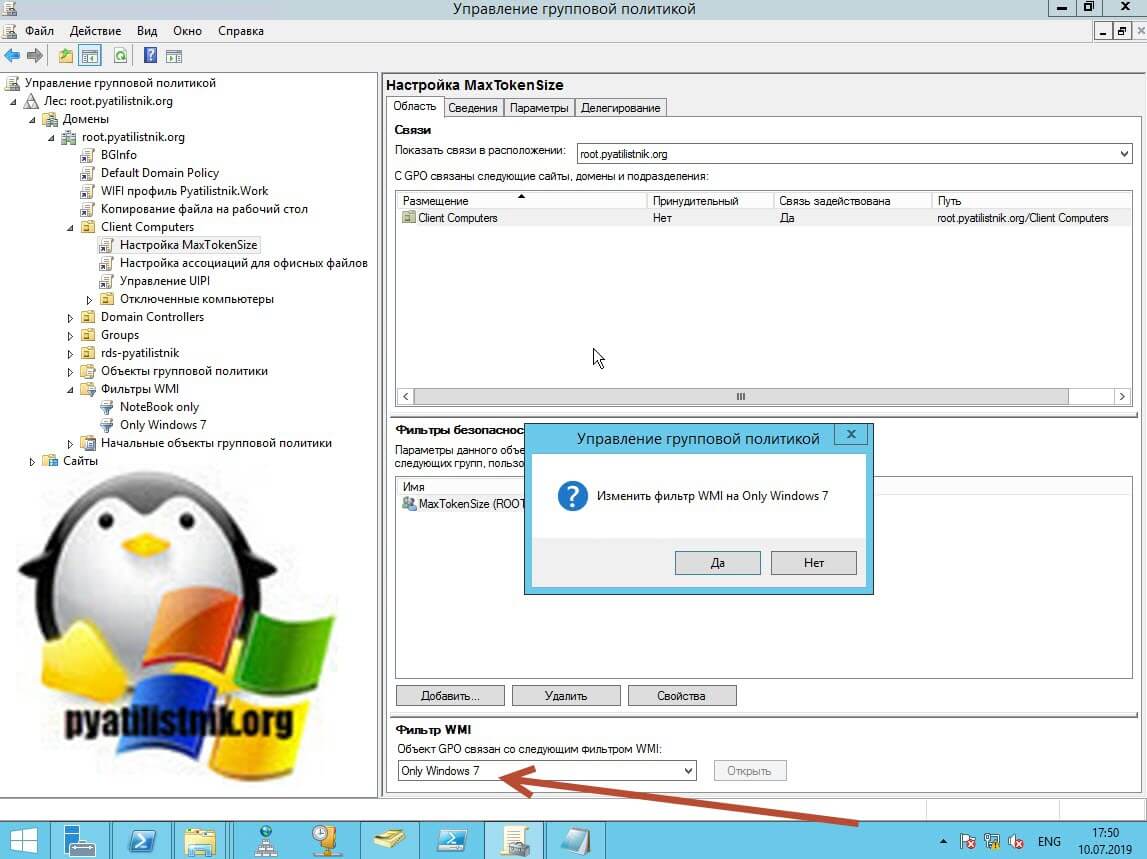

Если хотите перед внедрение проверить будет ли применена групповая политика к нужному объекту, то можете провести тестирование в WMI Filter Validation Utility. Если все настроено корректно, но политика не применяется, почитайте по ссылке возможные варианты. Далее берем вашу политику и применяем к ней WMI.

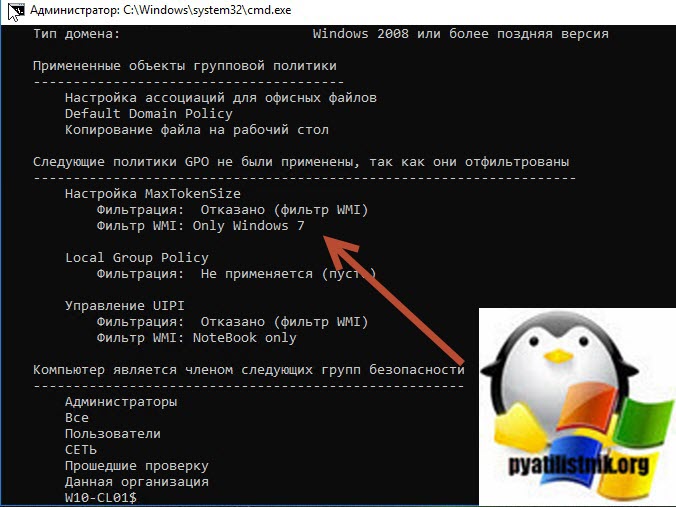

Теперь если компьютер не соответствует критериям WMI фильтра, то вы увидите в gpresult /r /scope:computer вот такую запись (Отказано фильтр WMI)

Фильтрация через состояние GPO

Еще на вкладке "Сведения" есть такая настройка, как состояние GPO. Она необходима для ускорения обработки политики, путем отключения лишних веток. Например у вас политика исключительно на пользователя и вам смысла нет, чтобы компьютер при загрузке пытался прочитать настройки для компьютера, тратя на это время. В таких случаях отключают данный функционал. Тут есть варианты:

А можно ли отменить действие групповых политик на компьютере, не будучи при этом администратором домена? Сегодня мы попробуем это выяснить. В качестве подопытного возьмем компьютер с установленной на нем Windows 7, являющийся членом домена. Все действия будем проводить под обычной учетной записью, не имеющей в домене никаких административных полномочий.

За применение групповых политик на локальном компьютере в Windows 7 отвечает служба Group Policy Client (gpsvc). Ее состояние можно посмотреть прямо в Диспетчере задач, на вкладке Службы.

Или в оснастке Службы (Services).

Как вариант можно с помощью утилиты psexec запустить командную консоль от имени системы и затем остановить службу командой net stop gpsvc

Но решение это временное. Хотя служба и остановлена, изменить параметры ее запуска мы все равно не сможем, и при следующей перезагрузке она будет запущена. Чтобы изменить режим запуска службы нам потребуется правка реестра.

Настройки службы находятся в разделе HKLM\SYSTEM\CurrentControlSet\Services\gpsvc. По умолчанию изменение параметров этого раздела запрещено, так что прежде чем приступать к его редактированию, нам необходимо получить на это права. Кликаем правой клавишей мыши на разделе и выбираем пункт «Разрешения».

Первым делом нам надо изменить владельца раздела. Для этого идем в дополнительные параметры безопасности и выбираем владельцем свою учетную запись.

После чего даем себе полные права и, на всякий случай, удаляем всех из списка доступа.

Теперь можно вернуться к настройкам службы. За режим запуска отвечает параметр Start. По умолчанию он равен 2, что означает режим запуска Авто. Для отключения службы ставим 4.

И еще. Отключив таким образом службу клиента групповой политики, вы периодически будете получать в трее уведомления о недоступности службы Windows.

Чтобы этого избежать, можно удалить (предварительно сохранив) раздел реестра HKLM\SYSTEM\CurrentControlSet\Control\Winlogon\Notifications\Components\GPClient

Таким вот нехитрым способом можно отключить действие групповых политик. При этом совсем не обязательно обладать административными правами в домене, достаточно лишь входить в группу локальных администраторов на компьютере. Правда такой номер может пройти только на компьютерах с Windows 7 или Vista. В более ранних ОС службы gpsvc нет, а за применение групповых политик отвечает служба Winlogon.

Да, чуть не забыл. Все действия, описанные в статье, я проводил исключительно в познавательных целях 🙂 Делать подобное в сети предприятия крайне не рекомендуется, кое где за это могут и уволить. И перед любым вмешательством в реестр обязательно делайте его резервную копию, чтобы в случае чего оперативно откатить изменения.

Групповая политика Windows – это мощный инструмент для настройки многих аспектов Windows. Большинство настроек, которые она предлагает, нацелены на администраторов ПК, чтобы отслеживать и контролировать стандартные учетные записи. Если вы администрируете ПК в корпоративной среде или несколько учетных записей дома, вам обязательно стоит воспользоваться групповой политикой Windows для контроля использования ПК сотрудниками и членами семьи.

Ниже мы перечислили 8 настроек групповой политики Windows, которые, несомненно, упростят административные задачи.

Примечание. Редактор групповой политики недоступен в стандартной и домашней версиях Windows. Для использования групповой политики у вас должна быть профессиональная или корпоративная версия Windows.

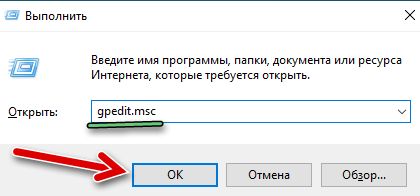

Доступ к редактору групповой политики Windows

Вы должны получить доступ к редактору групповой политики, прежде чем выполнять какие-либо из приведенных ниже настроек. Хотя существует множество способов доступа к редактору групповой политики Windows, но использование диалогового окна «Выполнить» является самым быстрым и работает во всех версиях Windows.

Нажмите клавиши Win + R , чтобы открыть диалоговое окно «Выполнить». Здесь введите gpedit.msc и нажмите Enter или ОК , чтобы открыть редактор групповой политики.

Кроме того, перед доступом к групповой политике убедитесь, что вы вошли в систему под учетной записью администратора. Стандартные учетные записи не имеют доступа к групповой политике.

Отслеживайте вход в аккаунт

С помощью групповой политики вы можете заставить Windows записывать все успешные и неудачные попытки входа на ПК с любой учетной записи. Вы можете использовать такую информацию, чтобы отслеживать, кто входит в систему на ПК и пытался ли кто-то войти в систему или нет.

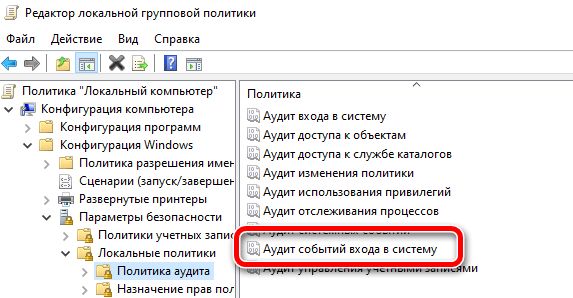

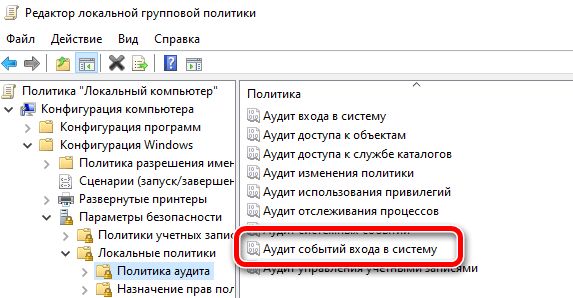

В редакторе групповой политики перейдите в указанное ниже место и дважды щелкните Аудит событий входа в систему.

Конфигурация компьютера → Конфигурация Windows → Параметры безопасности → Локальные политики → Политика аудита

Здесь установите флажки рядом с вариантами Успех и Отказ . Когда вы нажмете ОК , Windows начнет регистрировать входы в систему на ПК.

Для просмотра этих журналов вам потребуется доступ к другому полезному инструменту Windows – Windows Event Viewer. Снова откройте диалоговое окно «Выполнить» и введите в нём eventvwr, чтобы открыть средство просмотра событий Windows.

Здесь разверните «Журналы Windows», а затем выберите в нём опцию «Безопасность». На средней панели вы должны увидеть все недавние события. Пусть вас не смущают все эти события, вам просто нужно найти успешные и неудачные события входа в систему из этого списка.

Успешные события входа в систему имеют идентификатор события: 4624, а неудачные – идентификатор события: 4625. Просто найдите эти идентификаторы событий, чтобы найти логины и увидеть точную дату и время входа.

Двойной щелчок по этим событиям покажет более подробную информацию вместе с точным именем учетной записи пользователя, который вошел в систему.

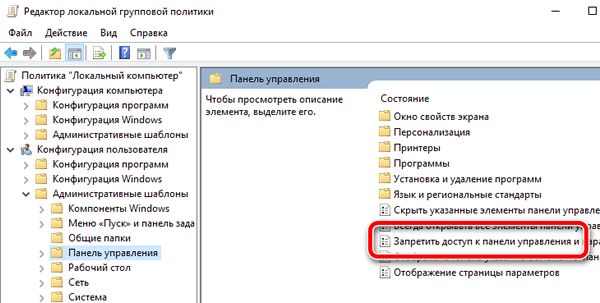

Запретить доступ к Панели управления

Панель управления – это центр всех настроек Windows, как безопасности, так и удобства использования. Однако, эти настройки могут оказаться действительно плохими в неопытных руках. Если компьютер будет использовать начинающий пользователь или вы не хотите, чтобы кто-то вмешивался в конфиденциальные настройки, вам определенно следует запретить доступ к Панели управления.

Для этого перейдите в указанное ниже место в редакторе групповой политики и дважды щелкните Запретить доступ к панели управления.

Конфигурация пользователя → Административные шаблоны → Панель управления

Здесь выберите опцию Включено, чтобы запретить доступ к Панели управления. Теперь опция Панели управления будет удалена из меню «Пуск», и никто не сможет получить к ней доступ из любого места, включая диалоговое окно «Выполнить».

Все параметры в Панели управления также будут скрыты, и доступ к ним любым другим способом покажет ошибку.

Запретить пользователям устанавливать программы

Очистка компьютера, зараженного вредоносным ПО, может занять некоторое время. Чтобы пользователи не устанавливали зараженное программное обеспечение, вам следует отключить установщик Windows в групповой политике.

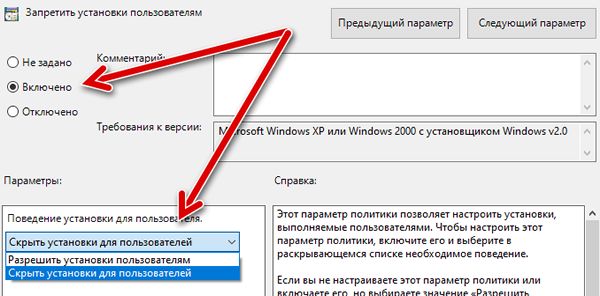

Перейдите в указанное ниже место и дважды щелкните Запретить установки пользователям

Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Установщик Windows

Выберите здесь вариант Включено и выберите Скрыть установки для пользователей в раскрывающемся меню на панели «Параметры» ниже.

Теперь пользователи не смогут устанавливать новые программы на ПК. Хотя они по-прежнему смогут загружать или перемещать их в хранилище ПК.

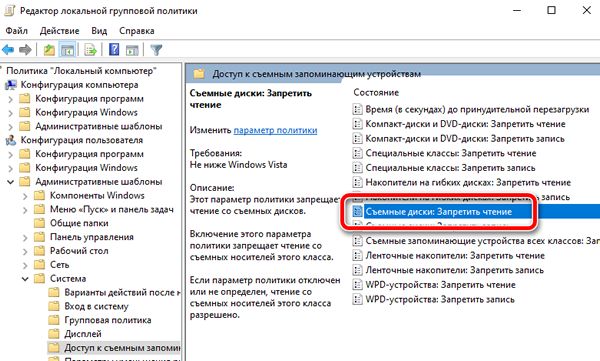

Отключите съемные запоминающие устройства

USB-накопители и другие съемные устройства хранения данных могут быть очень опасными для ПК. Если кто-то случайно (или намеренно) подключит зараженное вирусом запоминающее устройство к компьютеру, оно может заразить весь ваш компьютер и даже вывести его из строя.

Чтобы запретить пользователям использовать съёмные запоминающие устройства, перейдите в указанное ниже место и дважды щелкните Съемные диски: запретить чтение.

Конфигурация пользователя → Административные шаблоны → Система → Доступ к съемным носителям

Включите эту опцию, и компьютер не будет считывать данные любого типа с внешнего запоминающего устройства. Кроме того, под ним есть опция Съемные диски: запретить запись. Вы можете включить её, если не хотите, чтобы кто-либо записывал (сохранял) данные на съёмное устройство хранения.

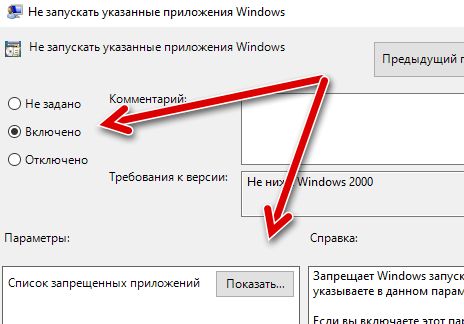

Запретить запуск определенных приложений

Групповая политика также позволяет создать список приложений, чтобы предотвратить их запуск. Он идеально подходит для того, чтобы пользователи не тратили время на известные приложения. Перейдите в указанное ниже место и откройте опцию Не запускать указанные приложения Windows.

Конфигурация пользователя → Административные шаблоны → Система

Включите эту опцию и нажмите кнопку Показать ниже, чтобы начать создание списка приложений, которые вы хотите заблокировать.

Чтобы создать список, вы должны ввести имя исполняемого файла приложения, чтобы иметь возможность заблокировать его; тот, у которого .exe в конце, например, CCleaner.exe, CleanMem.exe или launcher.exe. Лучший способ найти точное имя исполняемого файла приложения – это найти папку приложения в проводнике Windows и скопировать точное имя исполняемого файла (вместе с его расширением .exe).

Введите имя исполняемого файла в список и нажмите ОК , чтобы начать его блокировку.

Под этим параметром групповой политики также есть опция Выполнять только указанные приложения Windows. Если вы хотите отключить все типы приложений, кроме нескольких важных, используйте эту опцию и создайте список приложений, которые вы хотите разрешить. Это отличный вариант, если вы хотите создать действительно строгую рабочую среду.

Отключите командную строку и редактор реестра

Когда Панель управления попадает в «плохие руки» – это плохо, но ещё хуже – если это будут командная строка и редактор реестра. Оба этих инструмента могут легко вывести Windows из строя, особенно редактор реестра, который может повредить Windows без возможности восстановления.

Вы должны отключить и командную строку, и редактор реестра Windows, если вас беспокоит безопасность (и состояние) компьютера.

Переместитесь в указанное ниже место:

Конфигурация пользователя → Административные шаблоны → Система

Здесь включите параметры Запретить использование командной строки и Запретить доступ к средствам редактирования реестра, чтобы пользователи не могли получить доступ к командной строке и редактору реестра.

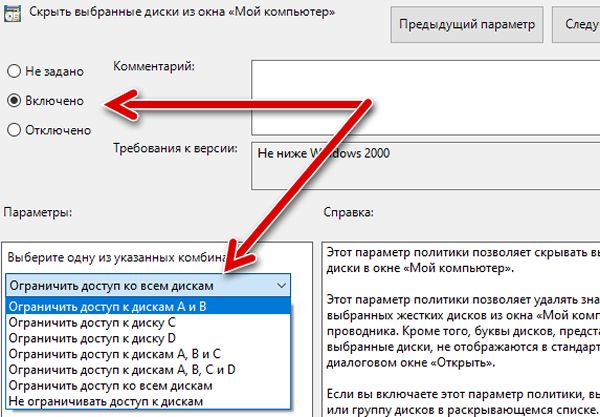

Скрыть диски с разделами

Если на компьютере имеется диск с конфиденциальными данными, вы можете скрыть его из раздела «Этот компьютер», чтобы пользователи не могли его найти. Это хорошая мера, чтобы ввести пользователей в заблуждение, но её не следует использовать как метод защиты данных от посторонних глаз.

Перейдите в указанное ниже место и включите параметр Скрыть выбранные диски из окна «Мой компьютер».

Конфигурация пользователя → Административные шаблоны → Компоненты Windows → Проводник

После включения щелкните раскрывающееся меню на панели «Параметры» и выберите, какие диски вы хотите скрыть.

Диски будут скрыты, когда вы нажмете ОК .

Настройки для меню «Пуск» и панели задач

Групповая политика предлагает множество настроек для меню «Пуск» и панели задач, чтобы настроить их по своему усмотрению. Настройки идеально подходят как администраторам, так и обычным пользователям, которые хотят настроить меню «Пуск» и панель задач Windows.

Перейдите в указанное ниже место в редакторе групповой политики, и вы найдёте все настройки с объяснением того, что они делают.

Конфигурация пользователя → Административные шаблоны → Меню «Пуск» и панель задач

Настройки действительно просты для понимания, поэтому я не думаю, что мне придется объяснять каждую из них. Кроме того, Windows предлагает подробное описание для каждой настройки. Некоторые из вещей, которые вы можете сделать, включают: изменение функции кнопки питания в меню «Пуск», запрет пользователям закреплять программы на панели задач, ограничение возможностей поиска, скрытие области уведомлений, скрытие значка батареи, предотвращение изменений в настройках панели задач и меню «Пуск», запрещение пользователям использовать любые параметры питания (выключение, переход в спящий режим и т.д.), удаление параметра «Выполнить» из меню «Пуск» и множество других настроек.

Пора показать, кто здесь главный

Вышеупомянутые настройки групповой политики должны помочь вам получить контроль над ПК и убедиться, что всё идёт так как надо, когда другие пользователи его используют.

Групповая политика имеет сотни опций для управления различными функциями Windows, и выше приведены лишь некоторые из наиболее полезных. Поэтому вам следует изучить редактор групповой политики и посмотреть, нет ли в нём скрытых жемчужин.

Только убедитесь, что вы создали точку восстановления системы, прежде чем вносить какие-либо изменения.

Какая из этих настроек групповой политики Windows вам нравится? Делитесь с нами в комментариях.

Читайте также: