Как защитить компьютер от несанкционированного доступа через локальную сеть

Обновлено: 07.07.2024

О кибербезопасности сегодня задумываются не только мощные корпорации или государственные структуры. Даже самые обычные пользователи хотят, чтобы их персональные компьютеры были защищены от сторонних проникновений, а платежные данные и личные архивы не попали в руки злоумышленников.

Базовая безопасность

Уберечь систему от внешних и внутренних атак поможет функционал ОС Windows. Узнать о сторонних подключениях в рамках локальной домашней или офисной сети можно через панель управления компьютером.

Откроется отдельная консоль, где в разделе «Общие папки» и «Сеансы» будет виден список активных подключений.

О том, к каким данным обращались гости, расскажет раздел «Открытые папки».

Избавиться от назойливого внимания посетителей поможет Центр управления сетями и общим доступом в Windows. Отрегулировать права на вход или полностью закрыть свой ПК от посторонних позволят подробные настройки.

На это уйдет пара минут, а компьютер получит оптимальный уровень защиты без установки лишнего программного обеспечения.

Надежные файрволы

Файрволы оберегают ПК от всех видов удаленного проникновения. Помимо этих опций имеют развернутый дополнительный функционал:

• позволяют юзерам через гибкие настройки конфигурировать систему четко «под себя»; • защищают личную информацию, архивы и платежные реквизиты, хранящиеся на жестких дисках.

Comodo Firewall

Comodo Firewall – полноценный файрвол с хорошим набором разноплановых опций. Обеспечивает максимальную безопасность и предохраняет ПК от виртуальных атак.

Оснащен защитными системами:

• Defens+, распознающей внешнее вторжение; • HIPS, предотвращающей несанкционированный доступ.

Совместим с Windows всех версий, как 32bit, так и 64bit. На официальном сайте доступен абсолютно бесплатно. Удобный язык интерфейса выбирается во время установки.

Файрвол корректно работает в качестве самостоятельного элемента или как составная часть Comodo Internet Security. Имеет понятный интерфейс, не сложный в освоении. При активации режима Stealth Mode компьютер становится невидимым для ПО, сканирующего открытые порты с целью несанкционированного подключения.

Через систему Viruscope осуществляет динамический анализ всех процессов на ПК и сохраняет параметры их активности. В случае необычных изменений или фиксации подозрительной внешней/внутренней деятельности выдает оповещение.

GlassWire

GlassWire – популярный и регулярно обновляемый файрвол для 32bit и 64bit Windows старых и последних версий. В бесплатном варианте отслеживает сетевую активность, находит и блокирует нехарактерные соединения. Подает информацию в виде простого графика. При фиксации нарушении приватности на ПК или ноутбуке выдает предупреждение о том, что нужно срочно принять меры по защите системы и конфиденциальных сведений, хранящихся в папках и файловых архивах на компьютере.

В платном пакете содержатся дополнительные возможности и бонус-опции:

Платный софт предлагается в трех вариантах и разных ценовых категориях. Установить программу можно на любой ПК, оснащенный процессором Intel Celeron 2GHz и выше. Для корректной работы файрволу нужны свободные 100 MB на жестком диске.

ZoneAlarm FREE Firewall

Бесплатный ZoneAlarm FREE Firewall обеспечивает ПК глобальную защиту от любых атак. Эффективно блокирует действия хакеров, желающих похитить личные или платежные данные.

В real-time режиме держит под контролем все работающие через интернет приложения. Внимательно отслеживает любую активность в системе и фиксирует подозрительные события. Выявляет нехарактерные действия, на которые не реагирует установленный антивирус.

Пресекает удаленное сканирование портов и автоматом переводит их в режим скрытого функционирования, не оставляя злоумышленникам ни одного шанса для проникновения и похищения конфиденциальных данных.

Продвинутая версия PRO имеет более широкий функционал:

• блокировка персональных сведений от утечки в сеть; • мониторинг платежно/кредитных данных и оповещение о попытках мошеннических действий; • опция OSFirewall для выявления нежелательную активность программ и пресечения входящих угроз.

В отличии от бесплатной FREE, протестировать вариант PRO без оплаты можно в течение 30 дней, а потом, если все понравится, придется приобрести официальную лицензию.

Полезные утилиты

Если хочется всегда держать под контролем компьютер и личную информацию, но не перегружать систему лишним ПО, стоит обратить внимание на утилиты. Они мало весят, элементарно устанавливаются и не предъявляют никаких претензий к рабочим параметрам «железа». Простой функционал осваивается моментально даже теми, кто пользуется ПК только для интернет-серфинга и посещения соцсетей.

Connection Monitor от 10-Strike Software

Русскоязычная 10-Strike Connection Monitor корректно работает на компьютерах любой конфигурации, где стоит ОС Windows (независимо от версии). Сразу после запуска мониторит сетевые ресурсы, папки и файлы компьютера на предмет подключения извне. Ведет подробный лог-журнал и вносит туда сведения обо всех обращениях к системе.

Обнаруживает стороннее подключение и регистрирует попытки «гостей» посмотреть личную информацию на компьютере. Оповещает о проникновении следующими способами:

Может отреагировать на нехарактерную активность запуском приложения или скрипта. Умеет блокировать внешние подключения и ограничивать/отключать сетевой доступ на какое-то время для определенных пользователей или всех посетителей.

Самые интересные фишки программы:

• индивидуальный «Черный список», куда заносятся слишком любопытные и назойливые «гости»; • закрытие от внешних пользователей определенных ресурсов компьютера; • ручной и автоматический способы включения/отключения доступа к ПК со стороны; • контроль приватности, показывающий, кто и когда просматривает ваши личные файлы через скрытые админресурсы.

Безвозмездно потестить утилиту можно в течение 30 дней. Потом придется купить лицензию с подпиской на бесплатные обновления и годовой техподдержкой. Продление соглашения на следующий год обойдется всего в 20% от изначальной стоимости пакета.

Для продвинутых пользователей разработана версия Pro. От обычной она отличается только тем, что функционирует как служба и не требует входить в систему для проведения проверки санкционированного/несанкционированного доступа.

Мощный универсал от разработчиков ПО Algorius Software

Algorius Net Watcher – эффективный и практичный инструмент для контроля и выявления санкционированных/несанкционированных подключений через проводную сеть или Wi-Fi. Дает возможность отслеживать проникновение на файловые серверы, домашние, офисные и корпоративные ПК. Приятный глазу интерфейс позволяет детально изучить поведение «гостя» и увидеть, к каким файлам он обращался.

Программа совместима не только с Windows XP, Vista, 7, 8, но и с прогрессивной Win10. К общим параметрам компьютера абсолютно не требовательна и занимает минимум места. О проникновении сообщают визуальный или звуковой сигнал.

Среди главных особенностей утилиты:

• поиск и сбор информации о постороннем вмешательстве в фоновом режиме еще до активации системы; • сохранение данных о всех действиях в истории; • возможность разъединять пользователей.

Чтобы просматривать отчеты права администратора не нужны.

Algorius Net Watcher представлен в бесплатном и платном вариантах. Бесплатная версия всегда доступна для скачивания на официальном сайте. Срок ее использования не ограничен.

Стоимость платного пакета варьируется в зависимости от количества компьютеров, которые нужно оснастить ПО. Дороже всего обходится лицензия на 1 ПК, а дешевле – программа, рассчитанная на 5 и более машин. В перечень бонус-опций входят:

• бесплатные мажорные обновления в течение года; • бесплатные минорные обновления без ограничения по срокам; • 50% скидки на мажорные обновления со второго года использования; • индивидуальный режим техподдержки.

Конкурентно способный «старичок» - Friendly Net Watcher

Friendly Net Watcher – одно из самых старых, но до сих пор востребованных бесплатных мини-приложений. Весит всего 1,3 Mb, имеет упрощенный интерфейс и эффективно работает на слабых компьютерах с операционками типа Windows 2000/XP/Vista/7. Язык выбирается в процессе установки.

Дает возможность оперативно выяснить, кто через сеть проникает в ваш ПК, скачивает файлы и приобретает доступ к личной информации.

Дополнительно в программе доступны такие полезные опции, как:

• ведение истории отслеживающих мероприятий; • звуковое оповещение несанкционированного проникновения; • сбрасывание незваных «гостей» автоматически или вручную.

Friendly Net Watcher может работать как самостоятельно, так и в продвинутой оболочке Friendly Pinger, предназначенной для многоуровневого администрирования.

Заключение

Безопасность личных данных – залог спокойствия и благополучия. На какую-то одну программу полагаться не стоит. Лучше задать Windows соответствующие настройки, защитить ПК мощным файрволом, а параллельно использовать одну из выше описанных утилит. Через такой кордон пробиться будет практически невозможно.

Вы уверены, до хорошо защитили домашнюю сеть от злоумышленников? Советуем вам убедиться в этом еще раз.

5 сентября 2013

Если сразу обобщить, то защита домашней сети является непростым делом. Конечно, если у вас всего лишь беспроводной маршрутизатор и ноутбук, то это несложно. Но вот если к ним добавляются еще несколько компьютеров, смартфоны с планшетами, сетевые принтеры, да еще и телевизор Smart TV и медиаплеер, то задача становится намного сложнее. Особенно если учесть, что многие из этих устройств пока не имеют достаточной надежности и полны уязвимостей. Думаю, в будущем это изменится в лучшую сторону, но пока все обстоит именно так.

Давайте не станем совсем уж усложнять, а представим, что в вашей сети находятся маршрутизатор, пара компьютеров, смартфон или планшет, ну, может быть, сетевой принтер, Smart TV, игровая приставка Xbox или какая-то другая аналогичная.

Наиболее вероятный сценарий заключается в том, что все эти устройства требуют выхода в Интернет через беспроводное соединение. Таким образом, ваш маршрутизатор является туннелем для выхода всех устройств во внешнюю сеть. Ну а если он не защищен, то и все остальные устройства тоже, можно сказать, без защиты. Это касается беспроводного соединения. Конечно, в идеале было бы лучше подключить все по кабелю, но это не всегда удобно. И уж совсем некомфортно.

Начнем с маршрутизатора. Очевидно, вы хотите установить на Wi-Fi уникальный сложный пароль, который невозможно взломать. Сделайте это обязательно. Кстати, большинство новых маршрутизаторов умеют создавать гостевую сеть. Воспользуйтесь этим, предоставив гостям возможность выхода в сеть. Таким образом, вы всегда сможете контролировать свою сеть, не пуская в нее неизвестные устройства, которые могут быть не защищены. Или уже заражены чем-то.

Как только вы получаете инструмент управления маршрутизатором, будьте осторожны и внимательны. Как правило, изначально беспроводная сеть в нем не имеет пароля. Поэтому обязательно зайдите в раздел, посвященный Wi-Fi, и изучите установки по умолчанию. Обычно отсутствие пароля делается для того, чтобы легко соединить между собой два устройства для дальнейшей настройки маршрутизатора под свои цели. И эти настройки необходимо произвести, иначе в сеть легко попадет злоумышленник, после чего он сможет настроить все так, чтобы сеть работала в его пользу. Поэтому обязательно установите уникальный пароль на Wi-Fi.

Очень правильным решением станет отключение администрирования роутера через Wi-Fi.Кстати, очень правильным решением станет отключение администрирования роутера через Wi-Fi. Это означает, что вход в панель администратора в дальнейшем будет возможен только при непосредственном подключении к устройству Ethernet-кабелем. Мы готовим материал о более детальном освещении вопроса блокировки маршрутизатора, поэтому следите за нами на Kaspersky Daily.

Эта и миллион других причин должны подвигнуть вас убедиться в защите вашей сети и всех устройств в ней. Конечно, верно утверждение, что если ваш маршрутизатор защищен, то защищена и вся ваша сеть. С другой стороны, если одно из ваших устройств заражено, то уже неважно, защитили ли вы свою сеть инструментами роутера. Поэтому стоит убедиться, что защищена не только вся сеть, но и каждое устройство в ней. Причем не только стационарные, но и все мобильные гаджеты тоже.

Если одно из ваших устройств заражено, то уже неважно, защитили ли вы свою сеть инструментами роутера.Используйте программное и аппаратное обновления на компьютерах, маршрутизаторах, смартфонах, планшетах, принтерах, игровых приставках и телевизорах, которые подключены к вашей сети.

Напомню вам, что в этих обновлениях обычно содержатся исправления всех известных уязвимостей. Обычно эти обновления как раз и выходят после обнаружения очередного эксплойта, поэтому если вы обновили систему, то уже получили некоторую защиту от него. Проблема только в том, что не все настолько сознательны, чтобы регулярно обновляться. И если бы меня попросили дать только один совет по безопасности, то он бы гласил: регулярное обновление устройств — гарантия безопасности.

Суть всего этого повествования в том, чтобы вы поняли, что необходимо держать свою сеть под контролем и в безопасности. Помните, что надежность любой защиты равна надежности самого слабого звена в ней. Поэтому следуйте рекомендациям: ставьте надежные пароли, регулярно обновляйте программное обеспечение, используйте надежные защитные программы, а также будьте в курсе всего, что связано с угрозами в Сети, читая этот и другие блоги по безопасности.

Те, кто стремится к максимальной безопасности при работе с Windows, не должны ограничиваться одним только антивирусным сканером. Следуя нашим советам, вы защитите свой компьютер даже от хитрых хакерских атак.

Антивирус должен быть установлен на каждом ПК с Windows. Долгое время это считалось золотым правилом, однако сегодня эксперты по IT-безопасности спорят об эффективности защитного ПО. Критики утверждают, что антивирусы не всегда защищают, а иногда даже наоборот — из-за небрежной реализации способны образовать бреши в безопасности системы. Разработчики же таких решений противопоставляют данному мнению впечатляющие цифры заблокированных атак, а отделы маркетинга продолжают уверять во всеобъемлющей защите, которую обеспечивают их продукты.

Истина лежит где-то посередине. Антивирусы работают небезупречно, однако все их повально нельзя назвать бесполезными. Они предупреждают о множестве угроз, но для максимально возможной защиты Windows их недостаточно. Для вас как для пользователя это означает следующее: можно либо выбросить антивирус в мусорную корзину, либо слепо ему довериться. Но так или иначе, он всего лишь один из блоков (пусть и крупный) в стратегии безопасности. Мы снабдим вас еще девятью такими «кирпичиками».

Угроза безопасности: антивирусы

> Что говорят критики Нынешний спор об антивирусных сканерах спровоцировал бывший разработчик Firefox Роберт О’Каллахан. Он утверждает: антивирусы угрожают безопасности Windows и должны быть удалены. Единственное исключение — Защитник Windows от Microsoft.

> Что говорят разработчики Создатели антивирусов, в том числе Kaspersky Lab, в качестве аргумента приводят впечатляющие цифры. Так, в 2016 году ПО из этой лаборатории зарегистрировало и предотвратило около 760 миллионов интернет-атак на компьютеры пользователей.

> Что думает CHIP Антивирусы не должны считаться ни пережитком, ни панацеей. Они всего лишь кирпичик в здании безопасности. Мы рекомендуем использовать компактные антивирусы. Но не стоит сильно заморачиваться: Защитник Windows вполне подойдет. Вы можете использовать даже простые сканеры сторонних разработчиков.

10 советов для большей безопасности

Выбрать правильный антивирус

Мы, как и прежде, убеждены, что Windows немыслима без антивирусной защиты. Вам нужно только выбрать правильный продукт. Для пользователей «десятки» это может быть даже встроенный Защитник Windows. Несмотря на то, что во время наших тестов он показал не самую лучшую степень распознавания, он идеально и, что самое важное, без каких-либо проблем для безопасности встроен в систему. Кроме того, компания Microsoft доработала свой продукт в обновлении Creators Update для Windows 10 и упростила его управление.

У антивирусных пакетов других разработчиков степень распознавания зачастую выше, чем у Защитника. Мы ратуем за компактное решение. Лидером нашего рейтинга на данный момент является Kaspersky Internet Security 2017. Те же, кто может отказаться от таких дополнительных опций, как родительский контроль и менеджер паролей, должны обратить свое внимание на более бюджетный вариант от «Лаборатории Касперского».

Следить за обновлениями

Если для обеспечения безопасности Windows нужно было выбирать лишь одну меру, мы однозначно остановились бы на обновлениях. В данном случае речь, разумеется, идет в первую очередь об апдейтах для Windows, но не только. Установленное ПО, в том числе Office, Firefox и iTunes, также следует регулярно обновлять. В Windows получить системные обновления относительно легко. И в «семерке», и в «десятке» патчи устанавливаются автоматически при настройках по умолчанию.

В случае с программами ситуация затрудняется, поскольку далеко не все из них так же легко обновить, как Firefox и Chrome, в которые встроена функция автоматического апдейта. Утилита SUMo (Software Update Monitor) поддержит вас в решении этой задачи и сообщит о наличии обновлений. Родственная программа DUMo (Driver Update Monitor) выполнит ту же работу для драйверов. Оба бесплатных помощника, однако, лишь информируют вас о новых версиях — загружать их и устанавливать вам придется самостоятельно.

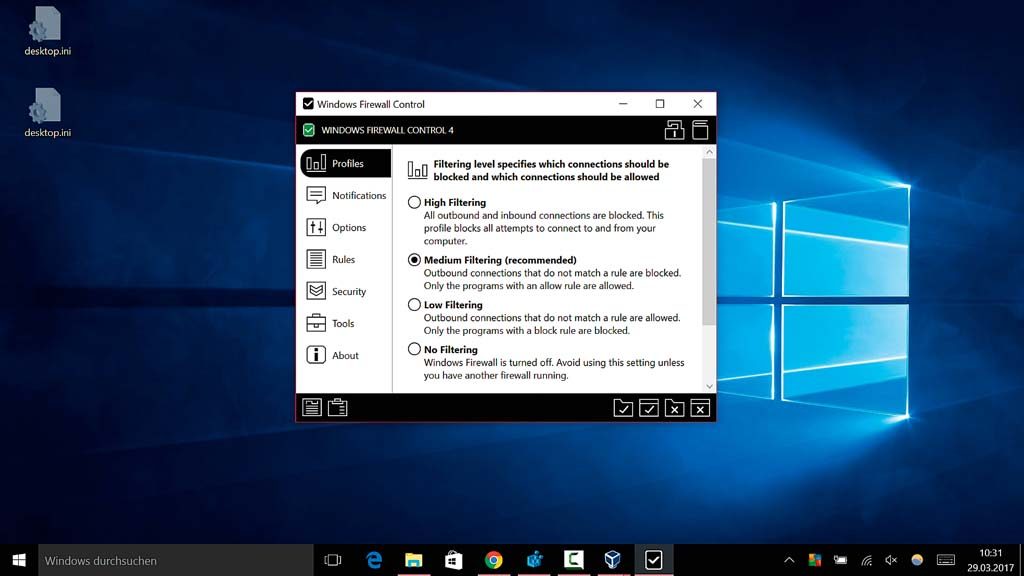

Настроить брандмауэр

Встроенный в Windows брандмауэр хорошо справляется со своей работой и надежно блокирует все входящие запросы. Однако он способен на большее — его потенциал не исчерпывается конфигурацией по умолчанию: все установленные программы имеют право без спроса открывать порты в брандмауере. Бесплатная утилита Windows Firewall Control даст вам в руки больше функций.

Запустите ее и в меню «Profiles» установите фильтр на «Medium Filtering». Благодаря этому брандмауэр будет контролировать и исходящий трафик по заданному набору правил. Какие меры туда будут входить, устанавливаете вы сами. Для этого в нижнем левом углу экрана программы нажмите на иконку записки. Так вы сможете просмотреть правила и одним кликом выдать разрешение отдельной программе или же ее заблокировать.

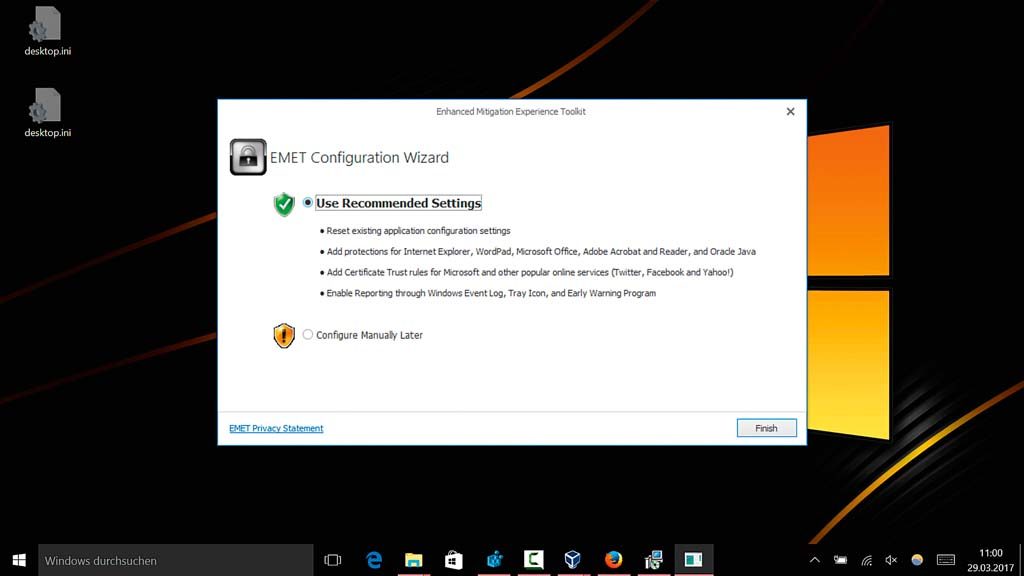

Использовать особую защиту

Обновления, антивирус и браундмауэр — об этой великой троице мер безопасности вы уже позаботились. Пришло время тонкой настройки. Проблема дополнительных программ под Windows зачастую состоит в том, что в них не используются все предлагаемые защитные функции системы. Утилита против эксплойтов, такая как EMET (Enhanced Mitigation Experience Toolkit), дополнительно усиливает установленное ПО. Для этого нажмите на «Use Recommended Settings» и позвольте программе работать автоматически.

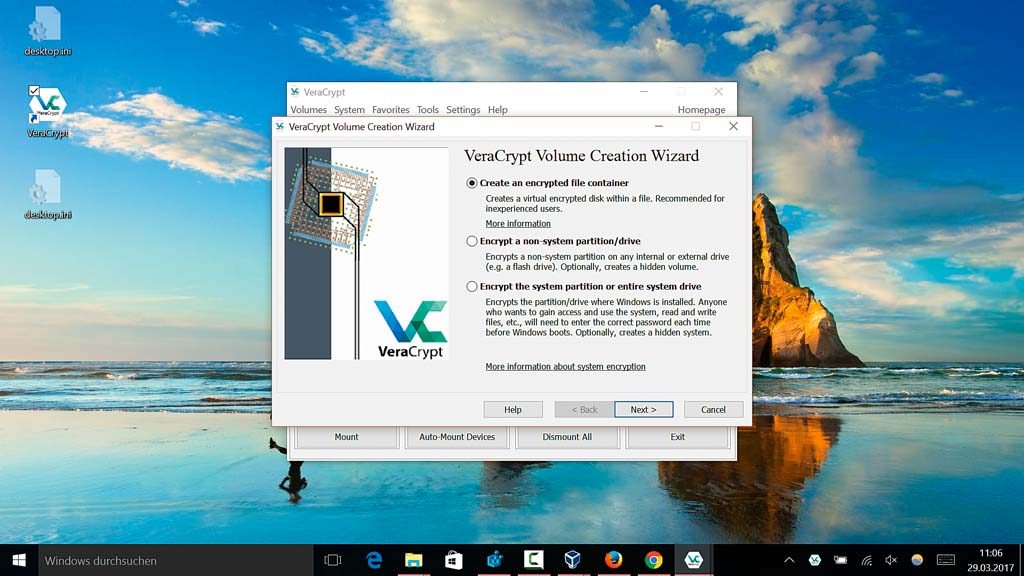

Укрепить шифрование

Вы можете существенно усилить защиту персональных данных их шифрованием. Даже если ваша информация попадет в чужие руки, хорошее кодирование хакеру снять не удастся, во всяком случае не сразу. В профессиональных версиях Windows уже предусмотрена утилита BitLocker, настраиваемая через Панель управления.

Альтернативой для всех пользователей станет VeraCrypt. Эта программа с открытым кодом является неофициальным преемником TrueCrypt, поддержка которого прекратилась пару лет назад. Если речь идет лишь о защите личной информации, вы можете создать зашифрованный контейнер через пункт «Create Volume». Выберите опцию «Create an encrypted file container» и следуйте указаниям Мастера. Доступ к готовому сейфу с данными осуществляется через Проводник Windows, как к обычному диску.

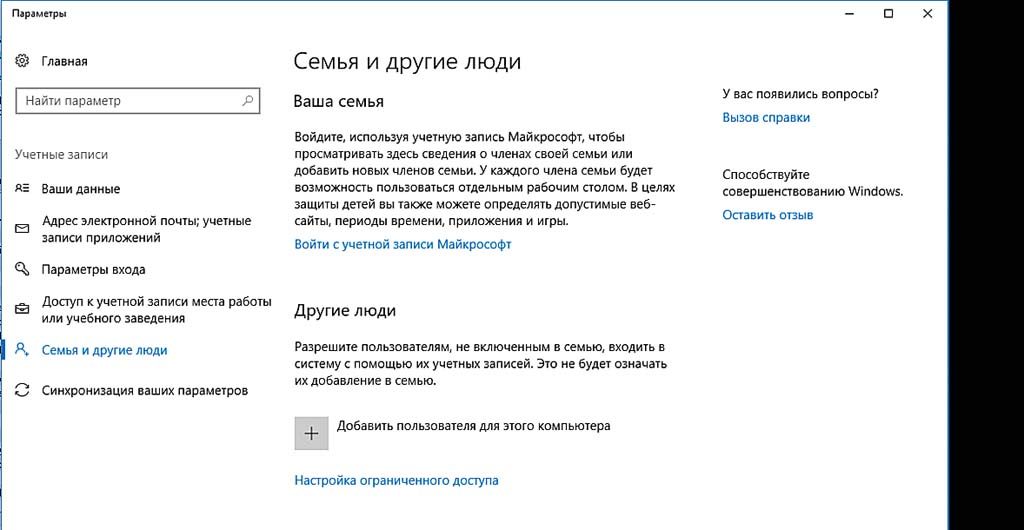

Защитить пользовательские аккаунты

Множество уязвимостей остаются неиспользованными хакерами только потому, что работа на компьютере осуществляется из-под стандартного аккаунта с ограниченными правами. Таким образом, для повседневных задач вам также следует настроить такую учетную запись. В Windows 7 это осуществляется через Панель управления и пункт «Добавление и удаление учетных записей пользователя». В «десятке» щелкните по «Параметрам» и «Учетным записям», а далее выберите пункт «Семья и другие люди».

Активировать VPN вне дома

Дома в беспроводной сети ваш уровень безопасности высок, поскольку только вы контролируете, кто имеет доступ к локальной сети, а также несете ответственность за шифрование и коды доступа. Все иначе в случае с хотспотами, например,

в отелях. Здесь Wi-Fi распределяется между посторонними пользователями, и на безопасность сетевого доступа вы не способны оказать какое-либо воздействие. Для защиты рекомендуем применять VPN (Virtual Private Network). Если вам нужно просто просмотреть сайты через точку доступа, достаточно будет встроенной VPN в последней версии браузера Opera. Установите браузер и в «Настройках» нажмите на «Безопасность». В разделе «VPN» поставьте флажок для «Включить VPN».

Отрезать неиспользуемые беспроводные соединения

Исход ситуации могут решить даже детали. Если вы не пользуетесь такими соединениями, как Wi-Fi и Bluetooth, просто отключите их и тем самым закройте потенциальные лазейки. В Windows 10 проще всего это сделать через Центр уведомлений. «Семерка» предлагает для этой цели на Панели управления раздел «Сетевые подключения».

Управлять паролями

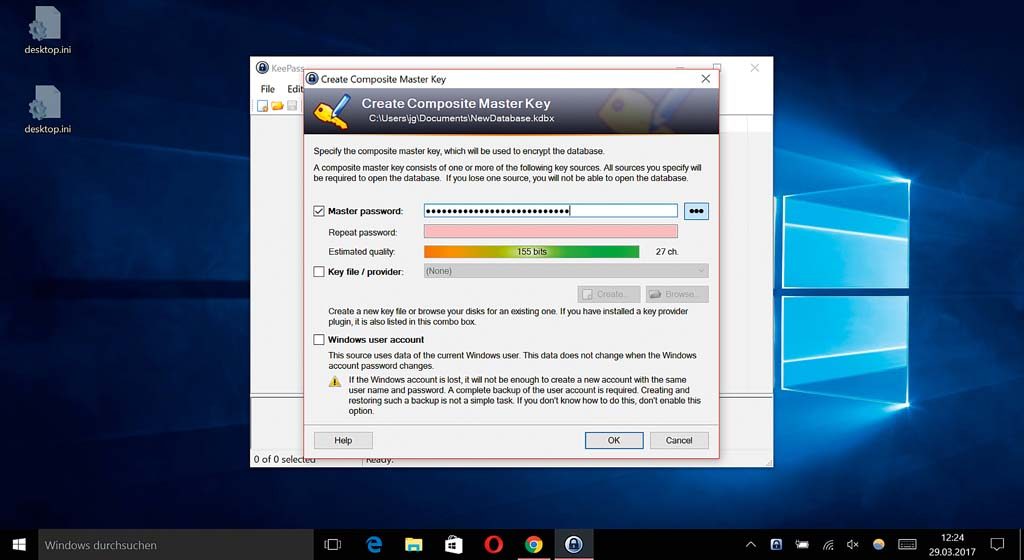

Каждый пароль должен использоваться только один раз, а также содержать специальные знаки, цифры, заглавные и прописные буквы. И еще быть максимально длинным — лучше всего из десяти и более символов. Принцип безопасности, обеспечиваемой паролем, сегодня достиг своих пределов, поскольку пользователям приходится слишком многое помнить. Следовательно, там, где это возможно, следует заменять такую защиту на другие способы. Возьмем, к примеру, вход в Windows: если у вас есть камера с поддержкой технологии Windows Hello, используйте для авторизации метод распознавания лиц. Для остальных кодов рекомендуем обратиться к менеджерам паролей, таким как KeePass, которые следует защитить мощным мастер-паролем.

Обезопасить личную сферу в браузере

Для защиты своей конфиденциальности в Сети существует множество способов. Для Firefox идеально подойдет расширение Privacy Settings. Установите его и настройте на «Full Privacy». После этого браузер не выдаст никакой информации о вашем поведении в Интернете.

Спасательный круг: бэкап

> Бэкапы крайне важны Резервное копирование оправдывает

себя не только после заражения вирусом. Оно отлично зарекомендовало себя и при возникновении проблем с аппаратным обеспечением. Наш совет: единожды сделайте копию всей Windows, а затем дополнительно и регулярно — бэкапы всех важных данных.> Полное архивирование Windows Windows 10 получила в наследство от «семерки» модуль «Архивирование и восстановление». С помощью него вы создадите резервную копию системы. Вы также можете воспользоваться специальными утилитами, например, True Image или Macrium Reflect.

> Защита файлов True Image и платная версия Macrium Reflect способны сделать копии определенных файлов и папок. Бесплатной альтернативой для архивирования важной информации станет программа Personal Backup.

З адача защиты от несанкционированного доступа информации становится актуальной для многих компаний. Сведения, которые могут заинтересовать третьих лиц, находятся в базах данных и медицинских учреждений, и производственных предприятий, и государственных структур. При этом охрана персональных данных – требование закона, остальные массивы информации охраняются исходя из внутренних политик предприятия, направленных на создание удобной и эффективной системы защиты.

Понятие ЛВС

Под локальной вычислительной сетью понимается небольшая по размерам компьютерная сеть, которая служит интересам ограниченного количества пользователей, покрывая одно или несколько зданий, например, офисы или помещения институтов.

ЛВС классифицируются по способу администрирования:

- локальные;

- распределенные;

- городские.

В ЛВС компьютеры объединяются при помощи медных или оптоволоконных кабелей или по спутниковой связи. Объединение ПК в сеть дает возможность:

- передавать информацию без съемных носителей;

- совместно работать в программе, установленной на одном компьютере, нескольким пользователям;

- совместно пользоваться устройствами, например, принтером;

- применять одно решение для защиты конфиденциальной информации на нескольких рабочих станциях.

С другими сетями ЛВС соединяется через шлюзы. Она может подключаться к Интернету или быть автономной, во втором случае решить задачу обеспечения безопасности данных проще.

Виды угроз

При решении задачи защиты информации в локальной сети на первом этапе необходимо составить релевантную модель угроз, чтобы оценить степень рисков, которым подвержены данные.

При составлении модели угроз предполагается, что несанкционированный доступ бывает двух видов:

1. Косвенный, осуществляемый без прямого физического доступа к данным;

2. Прямой, с физическим доступом к сети.

Перечень способов нелегитимного получения сведений широк. Угрозу для системы создают даже те, что используются редко.

Основные способы организации несанкционированного доступа к информации в ЛВС:

- фотографирование экрана;

- считывание электромагнитных волн мониторов (перехват ван Эйка);

- запрещенное копирование, становящееся в последние годы основной угрозой для безопасности информации;

- хищение носителей данных;

- проникновение в компьютеры других пользователей для получения информации ограниченного доступа, иногда с использованием чужих средств идентификации (логинов, паролей, смарт-карт);

- применение программных ловушек;

- получение данных с помощью серии разрешенных запросов;

- использование недостатков программ и операционных систем для получения сведений;

- применение вредоносных программ;

- нелегитимное подключение к сети.

С каждым из этих способов хищения данных можно бороться. По статистике, до 80% случаев НСД к данным связаны с действиями внутренних пользователей. Внешние атаки на корпоративные сети происходят реже, особенно если в целях защиты информации ЛВС не подключена к Интернету.

Получение несанкционированного доступа к информации может привести к серьезным инцидентам:

- разглашение, распространение данных. Этому риску в особенности подвержены документы, имеющие характер коммерческой тайны, и интеллектуальные активы. Их попадание к третьим лицам, конкурентам может причинить компании финансовый ущерб. Разглашение сведений, относящихся к персональным данным, влечет за собой ответственность по нормам действующего законодательства;

- намеренное искажение, подмена достоверной информации ложной;

- уничтожение по умыслу третьих лиц или из-за поломки оборудования, носителей информации либо в результате непреднамеренного заражения рабочей станции при помощи компьютерных вирусов.

Сложно рассчитать, какой именно ущерб может принести компаниям недостаточная забота о защите информации. Появление на рынке инсайдерской информации может повлиять на курс акций компании, снизить ее капитализацию. Так, утечка в 2018 году 87 млн учетных записей пользователей Facebook существенно снизила стоимость компании. Заражение сетей компании A.P. Moller-Maersk вирусом-шифровальщиком привело к убыткам в 300 млн долларов и необходимости в течение десяти дней контролировать разгрузку и погрузку сотен морских судов без использования ПО.

На вопросах безопасности не стоит экономить. По мнению экспертов «Лаборатории Касперского», средний бюджет на защиту данных в информационных сетях для российской компании в 2018 году составил 1,1 млн долларов. В ближайшие годы, благодаря развитию кибертехнологий, ИБ-бюджет увеличится на 18 %.

Меры безопасности

Использование различных средств защиты информации нужно учитывать на этапе разработки архитектуры сети.

Защитные методы делятся на четыре группы:

- организационные;

- технические или аппаратные;

- программные;

- аппаратно-программные.

Все названные средства призваны создать сложности для несанкционированного доступа в ЛВС.

Основные барьеры для злоумышленников:

- физическое препятствие, исключающее возможность соприкосновения третьего лица с элементами сети;

- система контроля и управления доступом, регламентирующая уровни прав пользователей;

- использование криптографических средств защиты информации (шифрование данных);

- регламентация действий персонала;

- принятие мер дисциплинарного, гражданско-правового и даже уголовно-правового воздействия в целях защиты конфиденциальной информации.

Средства контроля и управления доступом в целях защиты информации включают:

- механизмы идентификации пользователей и элементов системы, основанные на текстовых (логин, пароль) или технических (смарт-карта, токен) принципах;

- раздачу полномочий на доступ в зависимости от служебного ранга пользователя;

- регламентирование разрешенных работ в сети для каждой категории пользователей;

- фиксацию действий пользователей;

- определенные реакций (отключение системы, сигнализация) при выявлении попыток НСД.

Организационные

К организационным методам традиционно относят внутренние нормативные акты, регламентирующие порядок работы с информацией. Это положения о коммерческой тайне, о порядке работы с информационными ресурсами, о порядке доступа к документам. Но только положениями и другими нормативными актами организационные меры не ограничиваются, они могут носить и характер действий.

К организационным средствам защиты информации относят:

- ограничение доступа в рабочие помещения, введение системы пропусков;

- разграничение прав пользователей в работе с массивами информации;

- выделение для обработки ценной информации специальных автоматических рабочих станций (АРМ) без подключения к Интернету;

- особый порядок учета и хранения съемных носителей информации;

- размещение АРМ таким образом, чтобы экран компьютера и клавиатура не оказывались в зоне видимости других сотрудников и посторонних;

- контроль за выводом информации на принтер, создание защищенных зон для печати;

- контроль за распечатанными экземплярами документов, содержащими критичную информацию;

- в случае поломки оборудования – уничтожение данных на жестких дисках перед его отправкой в ремонт;

- установление запорных устройств на корпусе компьютера.

Для регламентирования действий пользователей целесообразно:

- ввести на предприятии режим коммерческой тайны, составив исчерпывающий перечень конфиденциальных данных;

- включить в трудовые договоры условие об ответственности за разглашение коммерческой тайны или персональных данных;

- проводить тренинги, посвященные способам защиты информации.

При выявлении случаев небрежного отношения к информации, содержащейся в локальных вычислительных сетях, нужно публично привлекать виновных к ответственности. Это предотвратит новые случаи раскрытия ценных сведений. Политика безопасности каждой корпорации должна своевременно доводиться до сведения каждого сотрудника, систематически обновляться и действовать в ежедневном режиме. Контроль за этим должен быть возложен на службы персонала и безопасности.

Технические

Технические средства защиты информации, несмотря на высокую стоимость, очень популярны, поскольку позволяют защитить данные наиболее надежно. Они устойчивы к внешнему воздействию, защищены от вмешательства в конструкцию, гарантируют ограничение несанкционированного доступа в полном объеме.

Технические средства делятся на две группы:

1. Аппаратные, они встраиваются в компьютеры или совместимы с ними через определенный интерфейс (канал передачи данных – USB, Wi-Fi);

2. Физические, представляющие собой оборудование или архитектуру помещений, которые защищают ЛВС и их элементы от несанкционированного доступа.

Помимо названных, широко используются такие варианты решения задач, как генераторы акустических помех, призванные предотвратить подслушивание, использование мягких подкладок под оборудование, что также снижает риски утечки информации по акустическому каналу. Использование сетевых фильтров или стабилизаторов напряжения, которые продлевают жизнь оборудованию, что косвенно отражается на сохранности данных.

Программные

По мере совершенствования вредоносных программ совершенствуются и методы борьбы с ним. Сегодня вредоносное ПО может длительное время скрываться в сетях и не обнаруживаться антивирусами. Такие программы стали дешевле на черном рынке, они доступны даже для небольших хакерских группировок, а количество возможных каналов заражения существенно выросло.

Кроме внешних информационных угроз, существуют и внутренние, связанные с человеческим фактором. Защитное ПО действует и против них.

В зависимости от решаемых задач программные методы защиты данных делятся на следующие типы:

- межсетевые экраны, ставящие барьер для трафика в узлах вычислительной сети или в месте ее соединения с внешними сетями;

- антивирусы, выявляющие вредоносные программы;

- средства криптографической защиты информации, позволяющие шифровать данные как на дисках, так и в момент их передачи;

- технологии электронной подписи, обеспечивающие подлинность документов;

- средства обнаружения вторжения, сигнализирующие о попытках несанкционированного доступа в вычислительную сеть;

- средства доверенной загрузки, контролирующие загружаемые пользователями в сеть файлы;

- утилиты для контроля съемных носителей, позволяющие избежать несанкционированного копирования;

- средства идентификации копий документов, позволяющие выявить, кто именно из пользователей распечатал секретную информацию;

- СКУД;

- решения для аудита данных в информационной системе.

Программные средства защиты информации в России проходят обязательную сертификацию в ФСБ и что свидетельствует об их надежности.

Программные средства обычно применяются в комплексе, с опорой на выработанную при разработке архитектуры системы модель угроз.

Для крупных и средних компаний одним из лучших средств защиты информации в локальной вычислительной сети являются DLP-системы. Это комплексное решение, позволяющее отслеживать данные внутри сети и на выходе из нее. Ядро DLP-системы составляет текстовый анализатор – фильтр для анализа передаваемой информации, который однозначно определяет категорию конфиденциальности документа. Чтобы текстовый анализатор начал работать, его наполняют сведениями, позволяющими выявлять файлы, содержащие конфиденциальную информацию. Если определенное действие в системе не разрешено для конкретного пользователя, оно будет заблокировано. Информация о событии также будет передана в подразделение информационной безопасности в целях принятия мер реагирования.

DLP-системы также сертифицируются, кроме прочего, в них определяют в том числе на степень содержания незадекларированных возможностей. Такая проверка сертификация показывает, насколько безопасно программное решение, не содержится ли в нем скрытых функций, например, кейлоггера или опции кражи паролей.

Аппаратно-программные средства

Отдельную группу методов защиты данных в ЛВС составляют аппаратно-программные средства, включающие в себя техническую часть и программный код, позволяющий ею управлять. К таким средствам относят:

- аппаратные средства контроля доступа (электронные замки, устройства идентификационных признаков (УВИ);

- специализированные сети хранения (SAN – Storage Area Network). Они предназначены для консолидации дискового пространства на специально выделенных внешних дисковых хранилищах, что увеличивает производительность системы;

- дисковые хранилища данных, например, RAID-массивы;

- ленточные накопители, для резервного хранения данных, что, защищает их от утраты.

Выбор программно-аппаратного средства обеспечения информационной безопасности должен осуществляться осознанно. В отличие от программных средств защиты информации, его сложнее поменять на новое по мере развития кибертехнологий.

Общие вопросы защиты сетей

Одной из основных проблем при разработке системы безопасности информации в локальных распределенных сетях становится необходимость связать в одну систему множество компьютеров, серверов, сетей и узлов. Выбор правильной топологии позволяет минимизировать средства, выделенные на защиту данных.

Топология системы должна позволять тратить минимальные ресурсы на обработку критически важной информации. Под этим термином понимается информация, необходимая для общего управления сетью, а также информация с наивысшим уровнем секретности. Основной проблемой становится то, что при разработке систем безопасности редко используются средства криптографической защиты информации, так как они существенно замедляют скорость обработки данных. Скорость протекания бизнес-процессов оказывается важнее, чем надежная защита данных. Далеко не всегда, даже при выборе средств криптографической защиты, решение принимается в пользу инновационных технологий, а приобретение устаревших не гарантирует того, что они не будут расшифрованы при помощи более современных и методов.

Еще одной сложной задачей при разработке систем безопасности для распределенных сетей становится недостаточная подготовка не только рядовых пользователей, но и системных администраторов к работе с современными способами шифрования, архивирования, иными методами защиты информации.

Архитектура сетей часто представляет собой множество разнородных элементов, добавленных по первой необходимости. Это не дает возможности создать целостную систему защиты информации.

Обеспечение безопасности информации также требует выделения дополнительных ресурсов на подготовку и обучение персонала.

Доступ к информации не может быть предоставлен в равной мере каждому пользователю, это является аксиомой защиты данных в распределенных сетях. Защита от несанкционированного доступа направлена на то, чтобы обезопасить массивы информации не только от намеренного раскрытия, но и от случайного уничтожения. Соединение аппаратных, программных, организационных мер защиты должно решать задачу сохранности данных в полном объеме.

Поднять запись

Чтобы комментировать запись, войдите на сайт, используя свой адрес электронной почты и пароль, или зарегистрируйтесь, если вы этого ещё не сделали.Главную угрозу безопасности ваших данных несет Всемирная паутина. CHIP расскажет, как обеспечить надежную защиту домашней сети.

Зачастую пользователи ошибочно полагают, что для защиты подсоединенного к Интернету домашнего ПК вполне достаточно обычного антивируса. В заблуждение вводят и надписи на коробках роутеров, гласящие, что в этих устройствах на аппаратном уровне реализован мощный брандмауэр, способный защитить от хакерских атак. Эти утверждения верны лишь отчасти. Прежде всего, оба инструмента требуют грамотной настройки. При этом многие антивирусные пакеты просто не снабжены такой функцией, как брандмауэр.

Между тем грамотное построение защиты начинается уже с самого соединения с Интернетом. В современных домашних сетях, как правило, применяют Wi-Fi-роутеры с использованием кабельного Ethetnet-соединения. Через локальную сеть выход в Интернет имеют настольные компьютеры и ноутбуки, смартфоны и планшеты. Причем в единой связке находятся как сами ПК, так и периферийные устройства, такие как принтеры и сканеры, многие из которых подключаются именно через сеть.

Взломав вашу точку доступа, злоумышленник может не только пользоваться вашим подключением к Интернету и управлять домашними компьютерными устройствами, но и размещать во Всемирной паутине незаконный контент, используя ваш IP-адрес, а также похитить информацию, хранящуюся на оборудовании, подключенном к сети. Сегодня CHIP расскажет об основных правилах защиты сетей, поддержания их работоспособности и профилактики от взлома.

Аппаратные средства

Современное сетевое оборудование в большинстве своем требует настройки средств безопасности. Прежде всего речь идет о различных фильтрах, сетевых экранах и списках доступа по расписанию. Параметры защиты может задать и неподготовленный пользователь, однако следует знать некоторые нюансы.

ИСПОЛЬЗУЕМ ШИФРОВАНИЕ ТРАФИКА Настраивая точку доступа, позаботьтесь о включении наиболее надежных механизмов защиты трафика, создайте сложный, бессмысленный пароль и используйте протокол WPA2 с алгоритмом шифрования AES. Протокол WEP устарел и может быть взломан за считаные минуты.

РЕГУЛЯРНО МЕНЯЕМ УЧЕТНЫЕ ДАННЫЕ Устанавливайте надежные пароли доступа и регулярно (например, раз в полгода) меняйте их. Проще всего взломать устройство, на котором пользователь оставил стандартные логин и пароль «admin»/«admin».

СКРЫВАЕМ SSID Параметр SSID (Service Set Identifier) — это публичное имя беспроводной сети, которое транслируется в эфир, чтобы его могли видеть пользовательские устройства. Использование опции скрытия SSID позволит защититься от начинающих взломщиков, но тогда для подключения новых устройств необходимо будет вручную вводить параметры точки доступа.

Чтобы исключить доступ посторонних к вашей Wi-Fi-сети, можно сделать невидимым ее идентификатор — параметр SSIDСОВЕТ При первичной настройке точки доступа поменяйте SSID, так как это имя отображает модель роутера, что может послужить подсказкой взломщику при поиске уязвимостей.

НАСТРАИВАЕМ ВСТРОЕННЫЙ БРАНДМАУЭР Маршрутизаторы в большинстве случаев оснащаются простыми версиями сетевых экранов. С их помощью не удастся досконально настроить множество правил для безопасной работы в сети, но можно перекрыть основные уязвимости, или, например, запретить работу почтовых клиентов.

ОГРАНИЧЕНИЕ ДОСТУПА ПО MAC-АДРЕСАМ Используя списки MAC-адресов (Media Access Control), можно запретить доступ к локальной сети тем устройствам, физические адреса которых не внесены в такой перечень. Для этого вам потребуется вручную создать списки допущенного к сети оборудования. У каждого устройства, снабженного сетевым интерфейсом, есть уникальный, присваиваемый ему на заводе MAC-адрес. Его можно узнать, посмотрев на этикетку или маркировку, нанесенную на оборудование, либо с помощью специальных команд и сетевых сканеров. При наличии веб-интерфейса или дисплея (например, у роутеров и сетевых принтеров) MAC-адрес вы найдете в меню настроек.

MAC-адрес сетевой карты компьютера можно узнать в ее свойствах. Для этого нужно зайти в меню «Панель управления | Сети и Интернет | Центр управления сетями и общим доступом», затем в левой части окна перейти по ссылке «Изменение параметров адаптера», кликнуть правой клавишей мыши по используемой сетевой карте и выбрать пункт «Состояние». В открывшемся окне нужно нажать на кнопку «Сведения» и посмотреть строку «Физический адрес», где будут отображены шесть пар цифр, обозначающие MAC-адрес вашей сетевой карты.

MAC-адрес устройства можно узнать стандартными средствами Windows в разделе «Сеть и Интернет» Панели управленияЕсть и более быстрый способ. Чтобы воспользоваться им, нажмите сочетание клавиш «Win+R», в появившейся строке введите CMD и кликните по «ОК». В открывшемся окне введите команду:

ipconfig•–all

Нажмите «Enter». Найдите в отображенных данных строчки «Физический адрес» — это значение и является MAC-адресом.

Программные средства

Защитив сеть физически, необходимо позаботиться и о программной части «обороны». В этом вам помогут комплексные антивирусные пакеты, сетевые экраны и сканеры уязвимостей.

НАСТРАИВАЕМ ДОСТУП К ПАПКАМ Не располагайте папки с системными или просто важными данными в директориях, доступ к которым открыт пользователям внутренней сети. Кроме того, старайтесь не создавать папки, открытые для доступа из сети, на системном диске. Все подобные директории, если нет особой необходимости, лучше ограничить атрибутом «Только чтение». В противном случае в общей папке может поселиться замаскированный под документы вирус.

УСТАНАВЛИВАЕМ СЕТЕВОЙ ЭКРАН Программные сетевые экраны, как правило, просты в настройке и имеют режим самообучения. При его использовании программа спрашивает у пользователя, какие соединения он одобряет, а какие считает нужным запретить.

Рекомендуем использовать персональные брандмауэры, встроенные в такие популярные коммерческие продукты, как Kaspersky Iinternet Security, Norton internet Security, NOD Internet Security, а также бесплатные решения — например, Comodo Firewall. Штатный брандмауэр Windows, к сожалению, не может похвастаться надежным обеспечением безопасности, предоставляя лишь базовые настройки портов.

Антивирусный пакет Kaspersky Internet Security позволяет тонко настроить правила доступа к Сети для любой программыТест на уязвимости

Наибольшую опасность для работоспособности компьютера и сети представляют программы, содержащие «дыры», и неправильно настроенные средства защиты. Протестировать систему на наличие критических уязвимостей помогут подобранные CHIP утилиты.

XSpider Легкая в использовании программа для сканированиясети на наличие уязвимостей. Она позволит быстро выявить большинство актуальных проблем, а также предоставит их описание и, в некоторых случаях, способы устранения. К сожалению, некоторое время назад утилита стала платной, и в этом, пожалуй, ее единственный минус.

Программа XSpider буквально за несколько кликов найдет большинство уязвимостей в вашей системеNmap Некоммерческий сетевой сканер с открытым исходным кодом. Программа изначально разрабатывалась для пользователей UNIX, но впоследствии, благодаря возросшей популярности, была портирована на Windows. Утилита рассчитана на опытных пользователей. Nmap имеет простой и удобный интерфейс, однако разобраться в выдаваемых ею данных без базовых знаний будет непросто.

KIS 2013 Этот пакет предоставляет не только комплексную защиту, но и средства диагностики. С его помощью можно просканировать установленные программы на наличие критических уязвимостей. По итогам данной процедуры программа представит список утилит, бреши в которых нужно закрыть, при этом можно узнать подробные сведения о каждой из уязвимостей и способах ее устранения.

Советы по монтажу сети

Сделать сеть более защищенной можно не только на этапе ее разворачивания и настройки, но и когда она уже имеется. При обеспечении безопасности необходимо учитывать количество подключаемых устройств, расположение сетевого кабеля, распространение сигнала Wi-Fi и типы препятствий для него.

РАСПОЛАГАЕМ ТОЧКУ ДОСТУПА Оцените, какую территорию вам нужно ввести в зону действия Wi-Fi. Если необходимо охватить только область вашей квартиры, то не стоит размещать беспроводную точку доступа рядом с окнами. Это снизит риск перехвата и взлома слабозащищенного канала вардрайверами — людьми, охотящимися за бесплатными беспроводными точками доступа в Интернет и использующими в том числе и незаконные методы. При этом следует учитывать, что каждая бетонная стена снижает мощность сигнала вдвое. Также помните, что зеркало платяного шкафа является практически непроницаемым экраном для Wi-Fi-сигнала, что в отдельных случаях можно использовать для предотвращения распространения радиоволн в определенных направлениях в квартире. Кроме того, некоторые Wi-Fi-роутеры позволяют аппаратно настроить мощность сигнала. Благодаря этой опции вы можете искусственно обеспечить доступ только для пользователей, находящихся в помещении с точкой доступа. Недостатком такого метода является возможное отсутствие сигнала в удаленных местах вашей квартиры.

Мощность передачи Wi-Fi-сигнала можно намеренно cнизить в настройках роутера, чтобы ограничить территорию покрытияПРОКЛАДЫВАЕМ КАБЕЛИ Сеть, организованная преимущественно с использованием кабеля, обеспечивает наивысшие скорость и надежность связи, и при этом исключается возможность вклинивания в нее со стороны, как это может произойти с соединением по Wi-Fi.

Чтобы избежать несанкционированного подключения, при прокладке кабельной сети позаботьтесь о защите проводов от механических повреждений, используйте специальные кабель-каналы и не допускайте участков, на которых шнур будет слишком сильно провисать или, наоборот, чрезмерно натянут. Не прокладывайте кабель рядом с источниками сильных помех или в зоне с плохой средой (критические температуры и влажность). Также вы можете использовать экранированный кабель, обладающий дополнительной защитой.

ЗАЩИЩАЕМСЯ ОТ СТИХИИ Проводные и беспроводные сети подвержены влиянию грозы, причем в некоторых случаях удар молнии может вывести из строя не только сетевое оборудование или сетевую карту, но и множество компонентов ПК. Для уменьшения риска прежде всего не забывайте о заземлении электрических розеток и компонентов ПК. Используйте устройства типа Pilot, в которых применяются защитные схемы от помех и скачков напряжения.

Кроме того, лучшим решением может стать источник бесперебойного питания (ИБП). Современные версии включают в себя как стабилизаторы напряжения и автономное питание, так и специальные разъемы для подключения через них сетевого кабеля. Если вдруг в оборудование интернет-провайдера ударит молния, такой ИБП не пропустит вредоносный скачок напряжения в сетевую карту вашего ПК. Стоит помнить, что в любом случае заземление розеток или самого оборудования чрезвычайно важно.

Использование средств построения VPN-туннелей

Довольно надежным способом защиты передаваемой по сети информации являются VPN-туннели (Virtual Private Network). Технология туннелирования позволяет создать зашифрованный канал, по которому передаются данные между несколькими устройствами. Организация VPN с целью повышения защиты информации возможна внутри домашней сети, однако это весьма трудоемко и требует специальных знаний. Наиболее распространенный метод использования VPN — подключение к домашнему ПК извне, например с рабочего компьютера. Таким образом передаваемые между вашими машинами данные будут хорошо защищены шифрованием трафика. Для этих целей лучше использовать весьма надежную бесплатную программу Hamachi. В данном случае потребуются лишь базовые знания по организации VPN, что по силам и неподготовленному пользователю.

Читайте также: