Как защитить реестр компьютера

Обновлено: 05.07.2024

В этой статье описывается Windows реестр и содержится информация о том, как изменить и создать его обратно.

Применяется к: Windows 10 — все выпуски, Windows Server 2012 R2

Исходный номер КБ: 256986

Описание реестра

Словарь microsoft Computer Dictionary( Пятое издание) определяет реестр как:

Центральная иерархическая база данных, используемая в Windows 98, Windows CE, Windows NT и Windows 2000 г., используется для хранения сведений, необходимых для настройки системы для одного или более пользователей, приложений и аппаратных устройств.

Реестр содержит сведения, Windows постоянно ссылаются во время работы, такие как профили для каждого пользователя, установленные на компьютере приложения и типы документов, которые каждый может создать, параметры листов свойств для папок и значков приложений, оборудование, которое существует в системе, и используемые порты.

Реестр заменяет большинство текстовых .ini, используемых в Windows 3.x и MS-DOS, таких как Autoexec.bat и Config.sys. Несмотря на то, что реестр является общим для нескольких Windows операционных систем, между ними существуют некоторые различия. Ульй реестра — это группа ключей, под ключей и значений в реестре с набором вспомогательных файлов, содержащих резервные копии данных. Вспомогательные файлы для всех ульев, кроме HKEY_CURRENT_USER, находятся в папке % SystemRoot%\System32\Config на Windows NT 4.0, Windows 2000, Windows XP, Windows Server 2003 и Windows Vista. Вспомогательные файлы для HKEY_CURRENT_USER находятся в %SystemRoot%\Profiles\Username папке. Расширения имен файлов в этих папках указывают тип данных, которые они содержат. Кроме того, отсутствие расширения иногда может указывать на тип данных, которые они содержат.

| Ульй реестра | Поддержка файлов |

|---|---|

| HKEY_LOCAL_MACHINE\SAM | Sam, Sam.log, Sam.sav |

| HKEY_LOCAL_MACHINE\Security | Безопасность, Security.log, Security.sav |

| HKEY_LOCAL_MACHINE\Software | Программное обеспечение, Software.log, Software.sav |

| HKEY_LOCAL_MACHINE\System | System, System.alt, System.log, System.sav |

| HKEY_CURRENT_CONFIG | System, System.alt, System.log, System.sav, Ntuser.dat, Ntuser.dat.log |

| HKEY_USERS\DEFAULT | Default, Default.log, Default.sav |

В Windows 98 файлы реестра называются User.dat и System.dat. В Windows Millennium Edition файлы реестра называются Classes.dat, User.dat и System.dat.

Функции безопасности Windows доступ администратора к клавишам реестра.

В следующей таблице перечислены предопределяные ключи, используемые системой. Максимальный размер имени ключа — 255 символов.

| Папка/предопределяемая клавиша | Описание |

|---|---|

| HKEY_CURRENT_USER | Содержит корневую часть сведений о конфигурации для пользователя, который в настоящее время входит в систему. Здесь хранятся папки пользователя, цвета экрана и параметры панели управления. Эти сведения связаны с профилем пользователя. Этот ключ иногда сокращен как HKCU. |

| HKEY_USERS | Содержит все активно загруженные профили пользователей на компьютере. HKEY_CURRENT_USER является подмывком HKEY_USERS. HKEY_USERS иногда сокращенно HKU. |

| HKEY_LOCAL_MACHINE | Содержит сведения о конфигурации, определенные компьютеру (для любого пользователя). Этот ключ иногда сокращен как HKLM. |

| HKEY_CLASSES_ROOT | Это подмывка HKEY_LOCAL_MACHINE\Software . Сведения, хранимые здесь, убедитесь, что правильная программа откроется при открываемом файле с помощью Windows Explorer. Этот ключ иногда сокращен как HKCR. Начиная с Windows 2000 г., эти сведения хранятся в HKEY_LOCAL_MACHINE и HKEY_CURRENT_USER клавишах. Ключ HKEY_LOCAL_MACHINE\Software\Classes содержит параметры по умолчанию, которые могут применяться для всех пользователей на локальном компьютере. Ключ содержит параметры, которые переопределяют параметры по умолчанию HKEY_CURRENT_USER\Software\Classes и применяются только к интерактивному пользователю. Ключ HKEY_CLASSES_ROOT предоставляет представление реестра, который объединяет сведения из этих двух источников. HKEY_CLASSES_ROOT также предоставляет это объединенного представления для программ, предназначенных для более ранних версий Windows. Чтобы изменить параметры интерактивного пользователя, необходимо внести изменения в соответствии с HKEY_CURRENT_USER\Software\Classes HKEY_CLASSES_ROOT. Чтобы изменить параметры по умолчанию, необходимо внести изменения в HKEY_LOCAL_MACHINE\Software\Classes . Если вы пишете ключи к клавише HKEY_CLASSES_ROOT, система сохраняет сведения под HKEY_LOCAL_MACHINE\Software\Classes . Если вы пишете значения на ключ под HKEY_CLASSES_ROOT, а ключ уже существует под, система будет хранить сведения там, а HKEY_CURRENT_USER\Software\Classes не под HKEY_LOCAL_MACHINE\Software\Classes . |

| HKEY_CURRENT_CONFIG | Содержит сведения о профиле оборудования, используемом локальным компьютером при запуске системы. |

Реестр в 64-битных версиях Windows XP, Windows Server 2003 и Windows Vista разделен на 32-битные и 64-битные клавиши. Многие из 32-битных ключей имеют те же имена, что и их 64-битные аналоги, и наоборот. 64-битная версия редактора реестра по умолчанию, включенная с 64-битными версиями Windows XP, Windows Server 2003 и Windows Vista, отображает 32-битные клавиши под HKEY_LOCAL_MACHINE\Software\WOW6432Node узлом. Дополнительные сведения о просмотре реестра в 64-битных версиях Windows см. в обзоре реестра системы с помощью 64-битныхверсий Windows .

В следующей таблице перечислены типы данных, которые в настоящее время определены и используются Windows. Максимальный размер имени значения:

- Windows Server 2003, Windows XP и Windows Vista: 16 383 символов

- Windows 2000: 260 символов ANSI или 16 383 символа Юникод

- Windows Millennium Edition/Windows 98/Windows 95: 255 символов

Длинные значения (более 2048 bytes) должны храниться в качестве файлов с именами файлов, хранимыми в реестре. Это помогает реестру работать эффективно. Максимальный размер значения:

- Windows NT 4.0/Windows 2000/Windows XP/Windows Server 2003/Windows Vista: доступная память

- Windows Millennium Edition/Windows 98/Windows 95: 16 300 bytes

Существует ограничение в 64K для общего размера всех значений ключа.

| Имя | Тип данных | Описание |

|---|---|---|

| Двоичное значение | REG_BINARY | Необработанные двоичные данные. Большинство сведений о компонентах оборудования хранятся в виде двоичных данных и отображаются в редакторе реестра в гексадецимальной форме. |

| Значение DWORD | REG_DWORD | Данные представляются числом длиной 4 bytes (32-bit integer). Многие параметры для драйверов и служб устройств являются этим типом и отображаются в редакторе реестра в двоичном, hexadecimal или десятичном формате. Соответствующие значения DWORD_LITTLE_ENDIAN (наименее значительный byte находится на самом низком адресе) и REG_DWORD_BIG_ENDIAN (наименее значительный byte находится на самом высоком адресе). |

| Расширяемое значение строки | REG_EXPAND_SZ | Строка данных переменной длины. Этот тип данных включает переменные, которые решаются при помощи данных программы или службы. |

| Многострочный параметр | REG_MULTI_SZ | Несколько строк. Значения, содержащие списки или несколько значений в форме, которую люди могут прочитать, обычно являются этим типом. Записи разделены пробелами, запятой или другими метками. |

| Значение строки | REG_SZ | Текстовая строка фиксированной длины. |

| Двоичное значение | REG_RESOURCE_LIST | Серия вложенных массивов, предназначенных для хранения списка ресурсов, который используется драйвером аппаратного устройства или одним из физических устройств, которые он контролирует. Эти данные обнаруживаются и пишутся в дереве \ResourceMap системой и отображаются в редакторе реестра в hexadecimal формате как двоичное значение. |

| Двоичное значение | REG_RESOURCE_REQUIREMENTS_LIST | Серия вложенных массивов, предназначенных для хранения списка возможных аппаратных ресурсов драйвера или одного из физических устройств, которые он контролирует. Система записывает подмножество этого списка в дереве \ResourceMap. Эти данные обнаруживаются системой и отображаются в редакторе реестра в hexadecimal формате как двоичное значение. |

| Двоичное значение | REG_FULL_RESOURCE_DESCRIPTOR | Серия вложенных массивов, предназначенных для хранения списка ресурсов, используемого физическим аппаратным устройством. Эти данные обнаруживаются и пишутся в дереве \HardwareDescription системой и отображаются в редакторе реестра в hexadecimal формате как двоичное значение. |

| Нет | REG_NONE | Данные без определенного типа. Эти данные записаны в реестр системой или приложениями и отображаются в редакторе реестра в hexadecimal формате как двоичное значение |

| Ссылка | REG_LINK | Строка Unicode, именуемая символической ссылкой. |

| Значение QWORD | REG_QWORD | Данные, представленные числом, которое представляет собой 64-битный набор. Эти данные отображаются в редакторе реестра как двоичное значение и были представлены Windows 2000 году. |

Back up the registry

Перед изменением реестра экспортируйте ключи из реестра, который планируется изменить, или закапируйте весь реестр. Если возникает проблема, вы можете следовать шагам в разделе Восстановление реестра, чтобы восстановить реестр в прежнем состоянии. Чтобы создать резервную копию всего реестра, используйте утилиту Резервное копирование для резервного копирования состояния системы. Состояние системы включает реестр, базу данных регистрации класса COM+ и файлы загрузки. Дополнительные сведения об использовании утилиты Резервного копирования для резервного копирования состояния системы см. в следующих статьях:

Изменение реестра

Чтобы изменить данные реестра, программа должна использовать функции реестра, определенные в функциях реестра.

Администраторы могут изменять реестр с помощью редактора реестра (Regedit.exe или Regedt32.exe), файлов групповой политики, системной политики, реестра (.reg) или запуска сценариев, таких как файлы скриптов VisualBasic.

Использование пользовательского Windows интерфейса

Рекомендуется использовать интерфейс Windows для изменения параметров системы, а не вручную изменять реестр. Однако редактирование реестра иногда может быть оптимальным методом для решения проблемы продукта. Если проблема задокументирована в базе знаний Майкрософт, будет доступна статья с пошагированными инструкциями по редактированию реестра для этой проблемы. Мы рекомендуем выполнять эти инструкции точно.

Использование редактора реестра

При неправильном изменении реестра с использованием редактора реестра или другого способа могут случиться серьезные проблемы. Для решения этих проблем может потребоваться переустановка операционной системы. Компания Microsoft не может гарантировать, что эти проблемы могут быть решены. Вносите изменения в реестр на ваш страх и риск.

Вы можете использовать редактор реестра для следующих действий:

- Найдите подтрий, ключ, подкайку или значение

- Добавление подкайки или значения

- Изменение значения

- Удаление подкайки или значения

- Переименование подкайки или значения

Область навигации редактора реестра отображает папки. Каждая папка представляет предопределяемую клавишу на локальном компьютере. При доступе к реестру удаленного компьютера отображаются только два предопределённых ключа: HKEY_USERS и HKEY_LOCAL_MACHINE.

Использование групповой политики

На консоли управления Майкрософт (MMC) размещены административные средства, которые можно использовать для администрирования сетей, компьютеров, служб и других компонентов системы. Оснастка MMC групповой политики позволяет администраторам определять параметры политики, применяемые к компьютерам или пользователям. Групповую политику можно реализовать на локальных компьютерах с помощью локальной оснастки MMC групповой политики Gpedit.msc. Можно реализовать групповую политику в Active Directory с помощью оснастки пользователей и компьютеров Active Directory MMC. Дополнительные сведения об использовании групповой политики см. в разделе Справка в соответствующей оснастке MMC групповой политики.

Использование файла Записи регистрации (.reg)

Создайте файл Записи регистрации (.reg), содержащий изменения реестра, а затем запустите файл .reg на компьютере, где необходимо внести изменения. Файл .reg можно запускать вручную или с помощью скрипта logon. Дополнительные сведения см. в публикации How to add, modify or delete registrys and values by using a Registration Entries (.reg) file.

Использование Windows скрипта

Хост Windows скриптов позволяет запускать VBScript и JScript непосредственно в операционной системе. Вы можете создать VBScript и JScript, которые используют Windows для удаления, чтения и записи ключей и значений реестра. Дополнительные сведения об этих методах можно получить на следующих веб-сайтах Майкрософт:

Использование Windows инструментов управления

Windows Инструментарий управления (WMI) является компонентом операционной системы Microsoft Windows и является microsoft реализация Web-Based Enterprise управления (WBEM). WBEM — это отраслевая инициатива по разработке стандартной технологии для доступа к сведениям об управлении в корпоративной среде. С помощью WMI можно автоматизировать административные задачи (например, редактирование реестра) в корпоративной среде. WMI можно использовать в языках скриптов, на Windows которые обрабатывают объекты Microsoft ActiveX. Вы также можете использовать утилиту WMI Command-Line (Wmic.exe) для изменения Windows реестра.

Дополнительные сведения о утилите WMI Command-Line см. в описании утилиты командной строки управления Windows (WMI) (Wmic.exe).

Используйте средство реестра консоли для Windows

Для редактирования реестра можно использовать средство реестра консоли Windows (Reg.exe). Для получения помощи с Reg.exe введите в reg /? командной подсказке, а затем нажмите кнопку ОК.

Восстановление реестра

Чтобы восстановить реестр, используйте соответствующий метод.

Метод 1. Восстановление ключей реестра

Чтобы восстановить подкайки реестра, которые вы экспортировали, дважды щелкните файл Registration Entries (.reg), сохраненный в разделе Subkeys реестра экспорта. Или можно восстановить весь реестр из резервного копирования. Дополнительные сведения о восстановлении всего реестра см. в разделе Method 2: Restore the whole registry section later in this article.

Метод 2. Восстановление всего реестра

Чтобы восстановить весь реестр, восстановим состояние системы из резервного копирования. Дополнительные сведения о восстановлении состояния системы из резервного копирования см. в материалах Как использовать резервное копирование для защиты данных и восстановления файлов и папок на компьютере в Windows XP и Windows Vista.

При копировании состояния системы также создаются обновленные копии файлов реестра в %SystemRoot%\Repair папке.

Ссылки

Дополнительные сведения можно получить на следующих веб-сайтах:

Каталог Windows серверов тестовых продуктов — это ссылка на продукты, протестированные на совместимость Windows Server.

Data Protection Manager (DPM) является ключевым членом семейства продуктов microsoft System Center управления и предназначена для того, чтобы помочь ИТ-специалистам управлять своей Windows средой. DPM — это новый стандарт для Windows резервного копирования и восстановления и обеспечивает непрерывную защиту данных для приложений и файлового сервера Майкрософт, которые используют бесшовно интегрированные дисковые и ленточные носитли. Дополнительные сведения о том, как создать реестр и восстановить его, см. в дополнительных сведениях о том, как создать и восстановить реестр в Windows XP и Windows Vista.

Если дети остаются одни без взрослых, они с удовольствием играют и обычно не доставляют особых проблем, но если забыть закрыть дверь на улицу, дети начнут выходить, исследовать, и могут попасть в беду.

В реестре Windows много таких дверей и некоторые из них могут быть открыты, но к счастью ОС сама защитит нас от разрушения реестра. В современной операционной системе, модель безопасности Windows очень надёжна и прекрасно защищает себя от разрушения, даже несмотря на наши собственные усилия её испортить.

Способы обеспечения безопасности реестра

Как вы уже поняли, компьютер в безопасности если Windows не подвергать рискам. Система может быть атакованы по многим направлениям, мы выделили несколько вариантов предотвращения несанкционированного доступа к вашей системе и в конечном итоге к вашему реестру. Ниже перечислены несколько областей, в которых злоумышленник может попытаться получить доступ к вашей системе.

К ним относятся:

- Физическая безопасность

- Защита от вредоносных программ

- Защита пользователя

- Шифрование

- Защита с помощью пароля.

Физическая безопасность - запирание дверей

Как мы понимаем, лучшая защита — это блокирование проникновения в глубину системы. То есть, создав слои безопасности, мы должны защитить сердце своей системы, помешать атакующим, замедлить их атаку или препятствовать ей так, чтобы они решили поискать более лёгкую цель. В этой статье мы предлагаем ряд рекомендации, которые могут быть применены специально для обеспечения безопасности реестра.

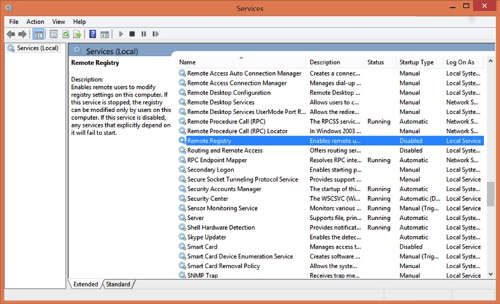

Отключение службы удалённого реестра

Как мы писали раньше, для того, чтобы разрешить удалённое администрирование реестра, необходимо включить службу удалённого реестра. Для предотвращения несанкционированного доступа к вашему реестру по сети, убедитесь, что служба удалённого реестра отключена и не работает (по умолчанию установлено значение Disabled).

Проверка отключения службы удалённого реестра

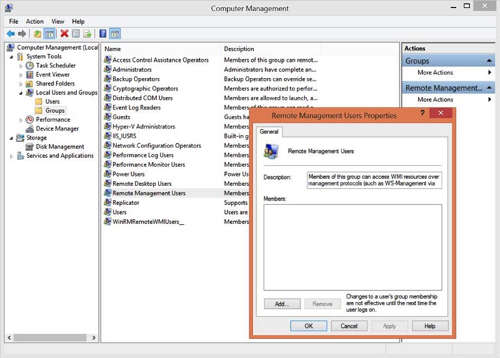

Ограничение удалённых пользователей

Пользователи, члены специальной группы Remote Management, имеют необходимые права для удалённого управления компьютером. В Windows 8, просмотрите членство пользователей в группе удалённого управления и убедитесь, что отмечены только одобренные вами пользовательские учётные записи. Удалите все учётные записи пользователей и группы пользователей, которые не должны иметь этого доступа.

Настройка членства пользователей в группах удалённого управления

Windows 7 обеспечивает удалённый доступ только администраторам машины, в то время как в Windows 8, удалённый доступ к машине предоставляется и пользователям, членам группы удалённого управления.

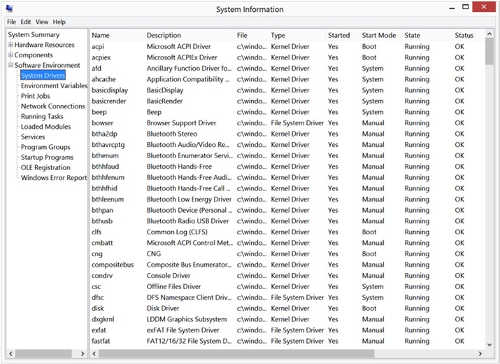

Цифровая подпись драйверов

В Windows 8, все драйверы устройств имеют цифровую подпись, которая гарантирует, что этот драйвер не был подделан. Это должно нас заверить, что драйверы защищены от заражения вредоносными программами.

Однако, цифровая подпись драйвера не гарантирует его совместимость с вашим оборудованием. Как уже говорилось, драйвера записывают информацию непосредственно в реестр и плохо написанные драйверы вызывают сбои системы, особенно при установке на машинах под Windows XP и Windows Vista. То есть цифровая подпись драйвера - хорошая защита системы от мошенника, плохого его написания или заражения вредоносным кодом. К сожалению, цифровая подпись драйвера проверяется довольно редко, особенно неопытными людьми.

Драйвера остаются важной частью ПК и областью непристанного внимания людей с недобросовестными намерениями. Им нужно, чтобы вы искали драйвера в Интернете, где их предлагают десятки сайтов, драйвера, которые включают в себя дополнительное программное обеспечение, заражающее ваш компьютер вымогательским или шпионским ПО. Оба этих метода обманывают тысячи людей ежедневно, и этот «бизнес» сейчас стоит миллионы долларов ежегодно.

Если вы сомневаетесь, что неподписанный драйвер может быть причиной для беспокойства, давайте «копнём» немного глубже. Windows была построена для работы в двух основных режимах - режиме ядра и пользовательском режиме. Режим пользователя запускает приложения и программное обеспечение в «верхнем слое» Windows, непрерывно взаимодействует с операционной системой, но никогда напрямую не управляет системными ресурсами, оперативной памятью, процессором или жёсткими дисками.

Режим ядра - доверенная область. Windows даёт полный доступ к внутренней памяти и не регулирует, проверяет или защищает систему от компонентов, которым доверенно работать в режиме ядра. Внутренние процессы Windows, в том числе системный код, службы и драйверы устройств, запускаются в режиме ядра. Поэтому крайне важно, чтобы эти компоненты были тщательно написаны и испытаны, так как только они запускаются в режиме ядра и для получения доступа к объектам, полностью обходят систему безопасности Windows.

- На стартовом экране Windows 8.1 или в меню Пуск Windows 7 введите msinfo32.

- Выберите в пункте «Программная среда/Software Environment» запись «Системные драйвера/System Drivers».

- В колонке «Started» загружаемые драйвера представлены под знаком «Yes».

Использование Msinfo32.exe для просмотра загружаемых драйверов

Просмотреть список загруженных в режиме ядра драйверов так же можно и в Process Explorer, ещё один инструмент в наборе Sysinternals. Всплывающее предупреждение о том, что пользователь пытается загрузить не подписанный драйвер от стороннего производителя часто игнорируется, но это потенциально одна из наиболее распространённых точек входа вредоносного ПО в систему.

Внимание. Отключить всплывающие предупреждения «не подписанный драйвер» в Windows на постоянной основе не возможно.

Ограничение физического доступа

Это может показаться странным, но большинство кибератак осуществляется в интерактивном режиме человеком внутри предприятия, на оставленном без присмотра ПК или на украденном ноутбуке. Пользователи должны всегда, когда они покидают свои рабочие места, заблокировать свои компьютеры и устройства должны запрашивать пароль всякий раз, когда они выходят из режима сна или гибернации.

Windows 8 позволяет блокировать ПК вручную пользователем, или настроить автоматическую блокировку при бездействии системы. В рамках предприятия системные администраторы могут установить эти критерии с помощью групповой политики.

Блокировка экрана в Windows 8

В дополнение к блокировке экрана, Windows использует дополнительную функцию безопасности, требующую от пользователя для того, чтобы с экрана блокировки вызвать экран входа в систему, нажать любую клавишу.

Сокрытие ключей реестра от программ, работающих с неактивным реестром, при сохранении возможности обычной работы с этими ключами стандартными средствами операционной системы Windows (в составе активного реестра) может быть использовано для достижения двух целей:

- сокрытие внесенных в реестр изменений от криминалистического исследования (например, сокрытие ключей определенного сервиса, которые будут корректно прочитаны и использованы операционной системой Windows в процессе загрузки, но не будут видны для сторонних программ, работающих с неактивным реестром, во время исследования накопителя);

- сокрытие внесенных в реестр изменений от предзагрузочного контроля целостности (например, внесение таких изменений в ключи реестра, которые не будут видны для модулей доверенной загрузки во время контроля целостности, но будут видны для самой операционной системы Windows).

Как это происходит?

Реестр Windows состоит из двух частей: энергозависимая часть (ключи реестра и значения, которые будут потеряны после отключения куста из-за того, что они не сохраняются в файл; пример: ключ «CurrentControlSet» куста «SYSTEM»), энергонезависимая часть (синхронизируется с файлом куста реестра).

Поскольку во время записи энергонезависимой части в файл куста необходимо обеспечить целостность сохраняемых данных (например, в случае сбоя электропитания, прерывающего операции записи данных), ядро Windows использует журналирование реестра — записываемые данные сохраняются сначала в файл журнала (этот файл находится в одной директории вместе с основным файлом и имеет расширение «.LOG», «.LOG1» или «.LOG2») и только потом в основной файл куста (если запись в файл журнала не будет успешно завершена, то основной файл останется целым и нетронутым, а если запись в основной файл не будет успешно завершена, то его целостность можно восстановить с помощью данных из журнала, которые были успешно записаны до сбоя).

Предлагаемый способ сокрытия ключей (и их значений, а также других элементов) заключается в сохранении соответствующих данных только в журнал, но не в основной файл куста реестра. Сторонние программы, работающие с неактивным реестром, в подавляющем большинстве случаев игнорируют файл (файлы) журнала, а потому ключи реестра, хранимые в журнале, но не в основном файле, будут невидимыми для этих программ. Ядро Windows, с другой стороны, использует журнал для восстановления целостности куста при его подключении, а потому обсуждаемые ключи будут видимыми для ядра и, соответственно, других запущенных программ.

Для блокирования записи в основной файл куста можно использовать отладочный механизм, который появился в Windows Vista. Для понимания сути этого механизма необходимо рассмотреть появившуюся в Windows Vista схему журналирования.

Журналирование до Windows Vista

В Windows XP и более ранних версиях Windows каждому энергонезависимому кусту реестра соответствует один основной файл и один файл журнала. Исключением из этого правила является куст SYSTEM в Windows 2000 и более ранних версиях Windows, который зеркалируется (в файл с именем «system.alt»), а не журналируется, чтобы упростить код загрузчика (который должен загрузить в память указанный куст) и не добавлять в него поддержку восстановления из журнала (под зеркалированием понимается поочередная запись данных в два основных файла, которые в результате будут иметь одинаковую логическую структуру ключей, значений и других элементов).

Журналирование происходит путем компактного (без выравнивания по смещениям) сохранения в файл журнала подлежащих записи в основной файл данных вместе со структурой — битовой картой секторов основного файла, которая позволяет определить, по каким смещениям нужно записать в основной файл блоки данных из файла журнала. Если при подключении куста будет установлено, что в его основной файл не была завершена запись данных, то будут прочитаны блоки из файла журнала, определены (с помощью битовой карты) смещения этих блоков в основном файле, а затем эти блоки будут записаны в основной файл, таким образом завершая ранее прерванную из-за сбоя запись.

Подобная схема имеет существенный недостаток — если во время записи в основной файл произойдет ошибка ввода-вывода (например, из-за попытки записи в сбойный сектор), то дальнейшие операции синхронизации куста с основным файлом окажутся невозможными до перезагрузки компьютера (даже в том случае, если сбойный сектор будет нейтрализован переназначением секторов на уровне драйвера файловой системы или хранилища). Это происходит из-за того, что журналирование каждый раз очищает файл журнала от старых данных, а значит ошибка записи в основной файл приведет к нарушению целостности этого файла, и новая попытка синхронизации куста потребует стирания данных из журнала, который остался единственным способом восстановить уже нарушенную целостность основного файла.

Следовательно, если такое стирание журнала допустить, возможно возникновение ситуации, когда из-за нового сбоя будет нарушена целостность единственного файла журнала, при этом целостность основного файла была нарушена предыдущим сбоем.

Журналирование начиная с Windows Vista (до Windows 8.1)

Для решения проблемы синхронизации куста с основным файлом в условиях повторяющихся сбоев была реализована схема двойного журналирования. В этой схеме каждому основному файлу соответствуют два файла журнала (с расширениями «.LOG1» и «.LOG2»). По умолчанию используется первый файл журнала («.LOG1»).

Если при записи в основной файл произошла ошибка, то происходит смена файла журнала (с «.LOG1» на «.LOG2» и наоборот). Таким подходом обеспечивается постоянное наличие корректного файла журнала, в котором есть данные от предыдущей попытки синхронизации. В результате сбой во время записи в файл журнала (после сбоя во время записи в основной файл) не приведет к неисправимому нарушению целостности куста реестра (кстати говоря, если такая ситуация все же возникнет, в ядре Windows есть механизмы самовосстановления, исправляющие явные ошибки в логической структуре куста).

Но такую схему журналирования нужно отладить, а потому в ядро Windows была внедрена переменная, позволяющая имитировать повторяющиеся ошибки записи в основные файлы всех кустов реестра, — CmpFailPrimarySave. По неизвестным причинам эта переменная есть и в обычных версиях ядра (а не только в отладочных версиях). Если в эту переменную записать некоторое значение, отличное от нуля, то функция записи данных в основной файл будет имитировать ошибку на разных этапах такой записи.

Следует отметить, что в процессе подключения куста реестра ядро должно выбрать, какой из двух файлов журнала использовать для восстановления, для чего реализуется относительно сложный алгоритм, определяющий, какой из файлов журнала сохранил целостность, какой из них содержит более позднюю версию записываемых данных и т. д. До Windows 8 этот алгоритм содержал серьезную ошибку, в результате которой почти во всех случаях, вне зависимости от конкретных деталей, выбирался первый файл журнала («.LOG1»). В частности, для Windows 7 соответствующие исправления алгоритма были выпущены лишь в марте 2016 года (следовательно, все это время двойное журналирование в Windows 7 предоставляло защиту целостности не лучше, чем Windows XP). Для преодоления описанной ошибки необходимо не только блокировать запись в основной файл куста, но и блокировать переход ко второму файлу журнала («.LOG2») в случае сбоя (чтобы первый файл журнала всегда содержал наиболее поздние данные, пусть даже и в ущерб целостности в случае сбоя; в противном случае при следующей загрузке системные кусты реестра могут быть восстановлены в состояние, неожиданно более раннее, чем при завершении штатного выключения компьютера). К счастью, следующее значение обсуждаемой переменной позволяет достигнуть желаемого эффекта без смены файла журнала — 3.

Эта же переменная будет работать так же и в более новых версиях Windows (8.1 и 10), где применяется другой способ журналирования (вне рамок данной статьи).

Эксперимент

В качестве эксперимента создадим невидимые ключ и его значение в операционной системе Windows 7 (Service Pack 1). Для этого в запущенной операционной системе изменим (редактированием памяти) значение переменной ядра CmpFailPrimarySave с 0 на 3, а затем создадим ключ реестра «HKEY_LOCAL_MACHINE\SYSTEM\invisible_key» со значением с именем «invisible_value», содержащим строку «123456». Затем выключим операционную систему штатным способом и экспортируем файлы куста реестра SYSTEM.

После повторного включения операционной системы запустим редактор реестра и отметим, что искомые ключ и значение в нем видны (рис. 1).

Рис. 1: Редактор реестра Windows

В то же время в экспортированных файлах реестра искомые ключ и значение сторонние программы (например, Windows Registry Recovery и Registry Explorer) не отображают (рис. 2 и 3).

Рис. 2: Windows Registry Recovery

Рис. 3: Registry Explorer

Команда безопасности Windows имеет выкатил Защита от несанкционированного доступа для всех пользователей Windows. В этом посте мы расскажем, как можно включить или отключить Защита от саботажа в Windows Security или Защитнике Windows через пользовательский интерфейс, реестр или InTune. Хотя вы можете отключить его, мы настоятельно рекомендуем держать его постоянно включенным для вашей защиты.

Что такое защита от изменений в Windows 10

Функция защиты от несанкционированного доступа в Windows Security гарантирует, что вредоносные приложения не смогут изменять соответствующие настройки антивируса Защитника Windows. Такие функции, как защита в реальном времени и облачная защита, необходимы для защиты от возникающих угроз. Эта функция также гарантирует, что никто не сможет изменить или изменить настройки через реестр или групповую политику.

Вот что говорит об этом Microsoft:

- Чтобы гарантировать, что защита от изменений не мешает сторонним продуктам безопасности или сценариям установки предприятия, которые изменяют эти параметры, перейдите в раздел «Безопасность Windows» и обновите аналитику безопасности до версии 1.287.60.0 или более поздней. После того, как вы сделаете это обновление, защита от изменений продолжит защищать ваши настройки реестра и будет регистрировать попытки их изменения, не возвращая ошибок.

- Если для параметра Защита от изменений установлено значение Вкл., Вы не сможете отключить службу антивируса Защитника Windows с помощью DisableAntiSpyware. групповая политика ключ.

Защита от изменений включена по умолчанию для домашних пользователей. Сохранение защиты от изменений не означает, что вы не можете установить сторонний антивирус. Это только означает, что никакое другое программное обеспечение не может изменять настройки безопасности Windows. Сторонний антивирус продолжит регистрироваться в приложении безопасности Windows.

Отключить защиту от изменений в системе безопасности Windows

Хотя третьим лицам запрещено вносить какие-либо изменения, вы, как администратор, можете вносить изменения. Даже если вы можете, мы настоятельно рекомендуем вам постоянно держать его включенным. Вы можете настроить его тремя способами:

- Пользовательский интерфейс безопасности Windows

- Изменения в реестре

- Портал управления устройствами InTune или Microsoft 365

Нет объекта групповой политики для изменения этого параметра.

1]Использование пользовательского интерфейса безопасности Windows для отключения или включения защиты от изменений.

2]Изменения в реестре для отключения или включения защиты от несанкционированного доступа.

- Откройте редактор реестра, набрав Regedit в командной строке с последующим нажатием клавиши Enter

- Перейдите в HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows Defender Features.

- Дважды щелкните DWORD TamperProtection для редактирования значения.

- Установите значение «0», чтобы отключить защиту от изменений, или «5», чтобы включить защиту от изменений.

3]Включите или отключите защиту от изменений для своей организации с помощью Intune.

Если вы используете InTune, то есть портал управления устройствами Microsoft 365, вы можете использовать его для включения или выключения защиты от изменений. Помимо соответствующих разрешений, вам необходимо иметь следующее:

Если вы являетесь частью группы безопасности своей организации, вы можете включить (или выключить) защиту от изменений для своей организации на портале управления устройствами Microsoft 365 (Intune), если в вашей организации есть Расширенная защита от угроз в Microsoft Defender (Microsoft Defender ATP):

- В вашей организации должен быть Microsoft Defender ATP E5, управляемый Intune и работающая под управлением ОС Windows 1903 или более поздней версии.

- Безопасность Windows с аналитикой безопасности обновлена до версии 1.287.60.0 (или выше)

- На ваших машинах должна использоваться платформа защиты от вредоносных программ версии 4.18.1906.3 (или выше) и ядро защиты от вредоносных программ версии 1.1.15500.X (или выше).

Теперь выполните следующие действия, чтобы включить или отключить защиту от изменений:

- Перейдите на портал управления устройствами Microsoft 365 и войдите в свою рабочую или учебную учетную запись.

- Выбирать Конфигурация устройства >Профили

- Создайте профиль, который включает следующие настройки:

- Платформа: Windows 10 и новее

- ProfileType: Защита конечных точек

- Настройки > Центр безопасности Защитника Windows> Защита от изменений. Настроить или выключить

- Назначьте профиль одной или нескольким группам

Если вы не видите этот параметр сразу, он все еще развертывается.

Каждый раз, когда происходит изменение, в Центре безопасности будет отображаться предупреждение. Группа безопасности может фильтровать журналы, следуя приведенному ниже тексту:

AlertEvents | where Title == "Tamper Protection bypass"

Нет объекта групповой политики для защиты от изменений

Наконец, нет групповой политики для управления несколькими компьютерами. Примечание Microsoft ясно говорит:

Ваша обычная групповая политика не применяется к защите от изменений, и изменения в настройках антивируса Защитника Windows будут игнорироваться, когда защита от изменений включена.

Вы можете использовать метод реестра для нескольких компьютеров, удаленно подключившись к этому компьютеру и развернув изменение. После этого это будет выглядеть в индивидуальных настройках пользователей:

Мы надеемся, что выполнить эти шаги было легко, и вы смогли включить или отключить защиту от изменений в соответствии с вашими требованиями.

Читайте также: