Как зашифровать файлы в убунту

Обновлено: 06.07.2024

В некоторых случаях хочется быть уверенным в том, что важные данные никто больше не прочитает, даже самые подготовленные специалисты или спецслужбы. Для этого достаточно зашифровать файлы с помощью утилиты GnuPG в Linux. Для более высокой надежности лучше всего использовать AES-256.

Если вы хотите более подробно ознакомиться с утилитой GnuPG, то здесь отличный мануал от разработчиков. А в этой статье мы рассмотрим простое симметричное шифрование файлов. В этом случае для того, чтобы зашифровать или расшифровать файл нужно вводить пароль.

Проверим установлена ли GnuGP

Почти во всех популярных дистрибутивах Linux утилита GnuPG установлена по-умолчанию, поэтому достаточно открыть терминал и ввести нужные команды. Для того, чтобы проверить установлена ли утилита на ваш дистрибутив, откройте терминал и введите:

Если утилита установлена, то вы получите вот такой вывод, в котором будет указана версия и поддерживаемые алгоритмы шифрования.

Шифрование

Зашифруем файл

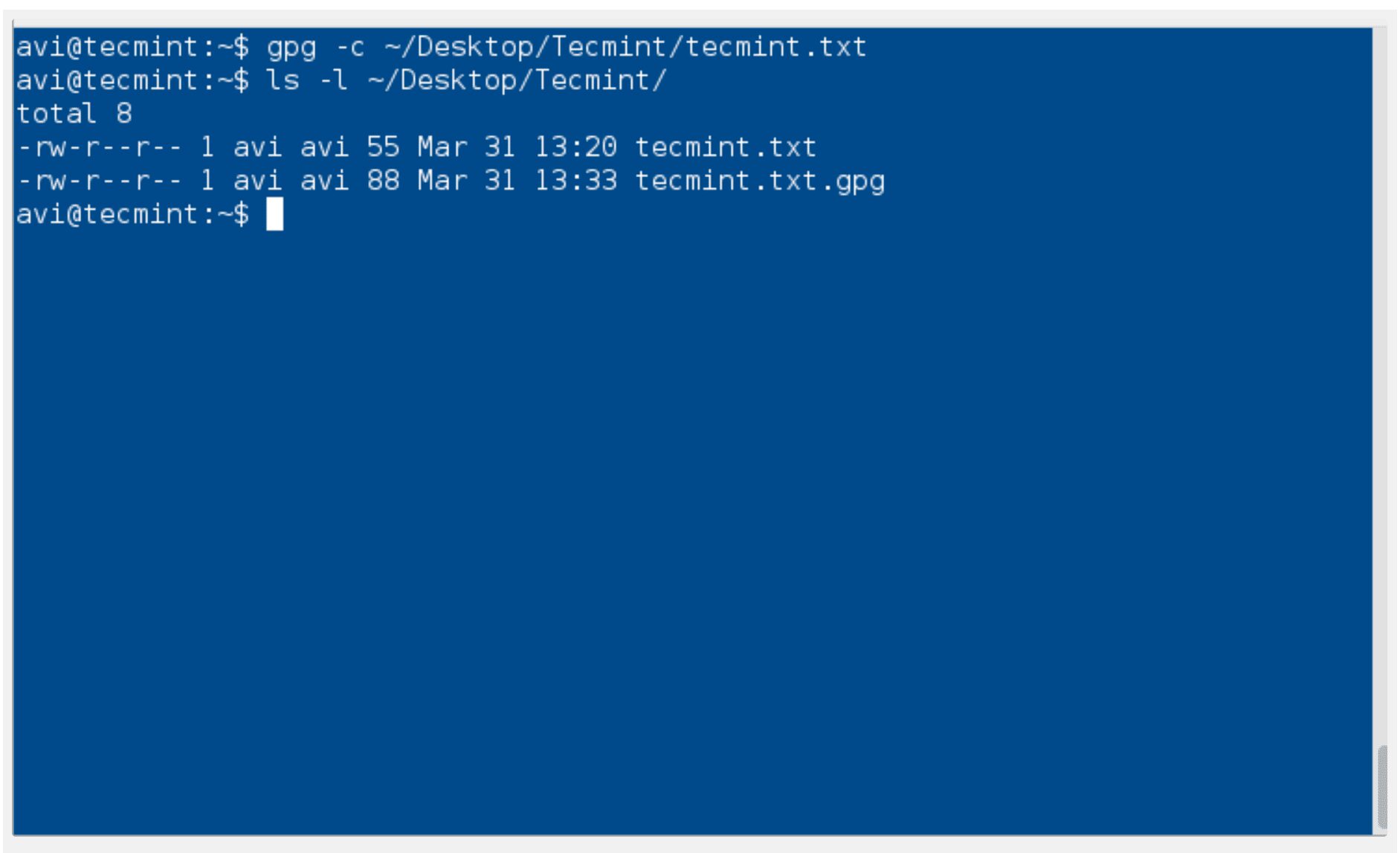

Если вы все сделали правильно, то у вас все должно быть примерно так:

А теперь зашифруем наш тестовый файл алгоритмом по-умолчанию:

После ввода команды, нужно задать пароль два раза в поле Passphrase. В Debian 9 это выглядит так, в других дистрибутивах это поле ввода может выглядеть иначе.

После ввода пароля рядом с тестовым файлом file.txt должна появиться его зашифрованная версия file.txt.gpg

Чтобы увидеть какой алгоритм используется по умолчанию, то нужно добавить опцию -vv перед файлом.

И после двукратного ввода пароля мы увидим алгоритм по дефолту. В данном случае об этом говорит строка: gpg: using cipher AES256

Если требуется указать алгоритм шифрования AES256 явно, нужно добавить опцию --cipher-algo AES256 перед файлом:

Как видите, зашифровать файлы в Linux не так уж и сложно. Вероятно это даже проще, чем в Windows.

Зашифруем папку

Что делать, если нужно зашифровать папку в Linux? Тут тоже есть довольно простое решение: перед шифрованием поместить папку в архив. Для этого мы будем использовать архиватор tar, который так же есть по-умолчанию почти во всех дистрибутивах.

Подготовим тестовую папку для шифрования:

Если все идет по плану, то у вас должно быть вот так:

Теперь поместим папку в архив с помощью утилиты tar.

Проверим наличие архива folder.tar с помощью команды ls

И так, архив с секретной папкой внутри создан. Теперь осталось зашифровать его как обычный файл.

И в результате должна появиться зашифрованная версия файла folder.tar , под именем folder.tar.gpg :

Теперь можно смело закидывать шифрованные файлы с расширением .gpg на облако, не боясь, что кто-то кроме вас прочитает эти файлы. Но перед этим было бы неплохо убедиться, что вы можете их расшифровать в будущем.

Дешифрование

Расшифруем файл

В этом случае скорее всего вы увидите похожий результат после ввода пароля:

Это значит, что файл расшифрован и сохранен под именем file.txt . Ниже мы проверили наличие файла командой ls и его содержимое командой cat .

Если укороченной версией расшифровать не получилось, тогда следует прописать все параметры явно:

В данном случае опция -o указывает как должен называться расшифрованный файл, а опция -d указывает какой файл надо расшифровать.

Расшифруем папку

И так, файл расшифрован, но что делать с ранее зашифрованной папкой в архиве? Тут тоже ничего сложного, сначала расшифруем архив как обычный файл, а потом достаем папку из архива. Перед этим, для чистоты эксперимента лучше удалить ранее созданную оригинальную папку folder и архив folder.tar , чтобы убедиться в том, что мы точно расшифровали и достали из архива то, что нужно.

Теперь расшифруем архивный файл folder.tar.gpg

Рядом с folder.tar.gpg должна появиться его расшифрованная версия folder.tar

Распакуем расшифрованный архив folder.tar:

После этого среди всех файлов должна появиться папка folder, которую мы зашифровали в конце прошлого раздела.

Здесь вы можете почитать об остальных опциях GnuPG.

Здесь более подробный мануал от разработчиков.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

В следующем практическом руководстве Я собираюсь научить их как зашифровать текстовый файл чтобы защитить его пароль абсолютно уверен.

Мы сделаем это с GPG, простая команда для использования через комфорт o терминал наши Ubuntu или распространение на основе Debian.

GPG Его чрезвычайно легко использовать, так как только доступ из терминала к пути, по которому у нас есть файл для шифрования, и просто помещая gpg -c, мы защитим наш файл с помощью пароль полностью безопасен и будет в безопасности от взора любопытных, идеально подходит для людей, которые делят свой персональный компьютер.

Чтобы вы могли лучше понять, насколько легко его использовать, мы собираемся сделать это с помощью текстового файла с именем Prueba и находится в нашем Главный столИтак, приступим к работе и приступим к практическому упражнению.

Как зашифровать файл в Ubuntu

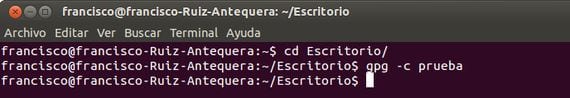

Первое, что мы должны сделать, это открыть новый терминал и перейдите на Рабочий стол:

Попав в правильный путь к нашему файлу для шифрования, в данном случае текстовый файл с именем Prueba, нам просто нужно набрать команду gpg -c плюс «имя файла для шифрования»:

Как расшифровать ранее зашифрованный файл

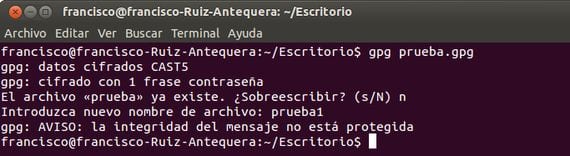

к расшифровать файл Это будет так же просто, как получить доступ к пути, помня, что в данном случае это был рабочий стол, и используя команду gpg плюс имя файла для дешифрования, включая его расширение, в этом случае это будет:

Теперь нам нужно только подтвердить, что мы являемся владельцами файла или что у нас есть разрешения, введя пароль, созданный на предыдущем шаге:

Если бы мы не удалили файл Prueba оригинал, это даст нам возможность перезаписывать или переименовать.

Содержание статьи соответствует нашим принципам редакционная этика. Чтобы сообщить об ошибке, нажмите здесь.

Полный путь к статье: Убунлог » Общие » Linux » Как зашифровать файлы в Ubuntu

Сегодня мы познакомим вас с методами шифрования и предлагаем вашему вниманию список лучших программ для шифрования файлов и дисков для вашей Linux-машины.

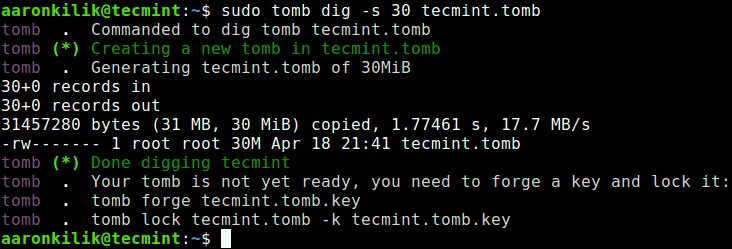

1. Tomb

Целью Tomb является повышение безопасности за счёт принятия нескольких проверенных стандартов и реализаций, применения передовых методов хранения ключей и минималистического дизайна, состоящего из краткого читаемого кода.

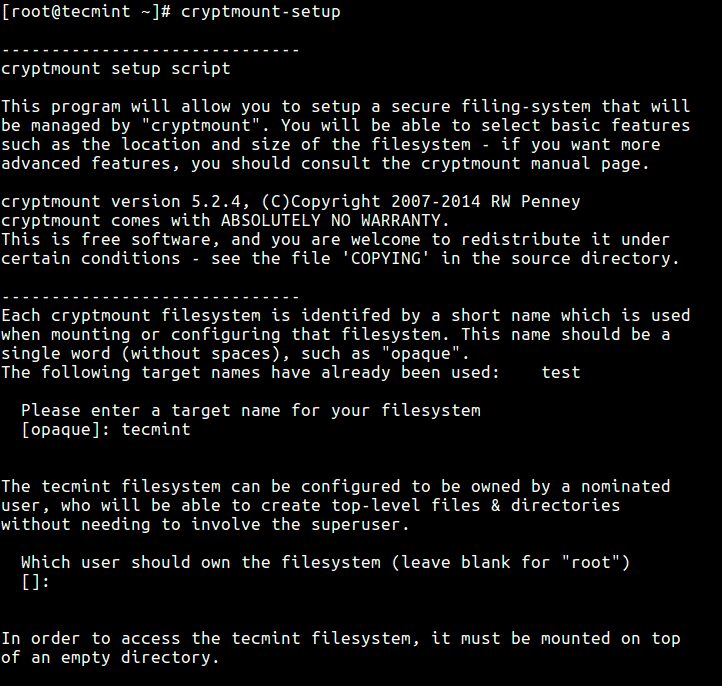

2. Cryptmount

Она работает с использованием более нового механизма devmapper, который предлагает несколько преимуществ, включая улучшенную функциональность ядра, поддержку зашифрованных разделов подкачки для пользователей root, поддержку крипто-свопинга при загрузке системы, хранение нескольких зашифрованных файловых систем на одном диске и т.д.

Узнайте больше о Cryptmount здесь.

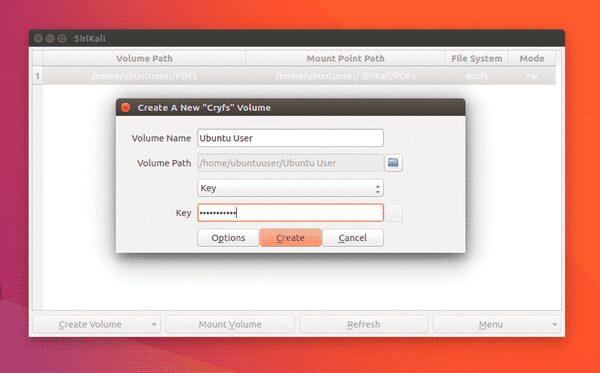

3. CryFS

CryFS гарантирует, что никакие данные, включая структуру каталогов, метаданные и содержимое файлов, не оставят ваш компьютер в незашифрованном формате.

4. GnuPG

GnuPG, часто называемый GPG, означает GNU Privacy Guard и представляет собой бесплатную коллекцию криптографических инструментов с открытым исходным кодом, созданную в качестве замены пакета криптографического программного обеспечения Symantec PGP.

Он соответствует требованиям стандартов IETF OpenPGP и RFC 4889.

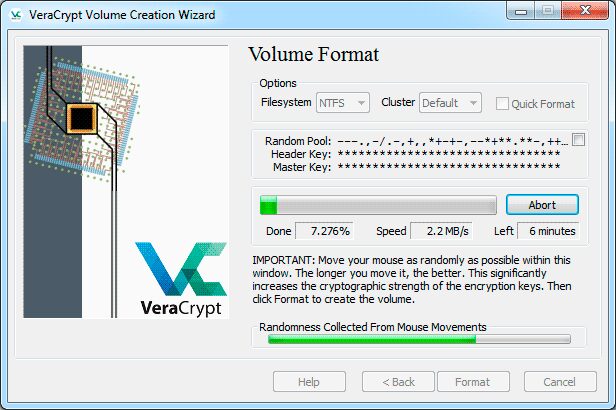

5. VeraCrypt

Функции VeraCrypt включают возможность создавать виртуальные зашифрованные диски и монтировать их так, как если бы они были реальными, обеспечивать конвейерную обработку, распараллеливание и т.д.

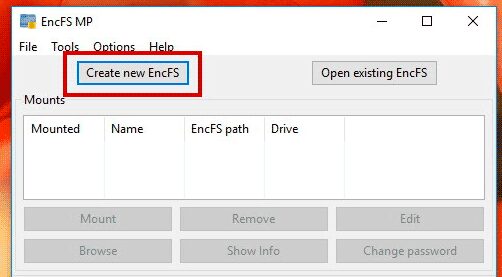

6. EncFS

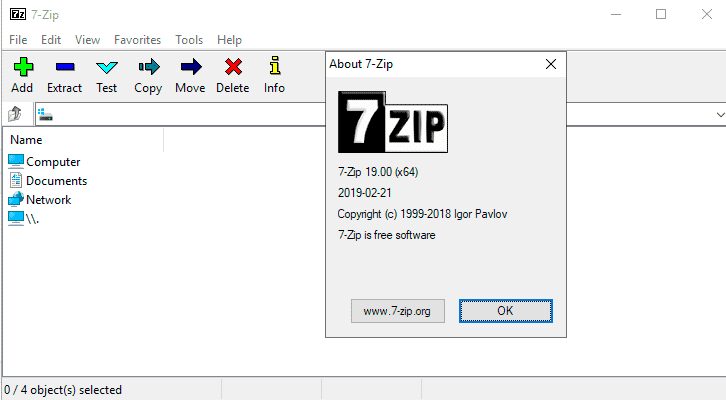

7. 7-zip

7-zip является одной из самых популярных утилит архивирования благодаря высокой степени сжатия в формате 7z, среди которых есть компрессия сжатия LZMA и LZMA2, плагин для менеджера FAR, интеграция с Windows Shell, шифрование AES-256 в форматах 7z и ZIP, а также и множество других функций.

8. dm-crypt

9. ecryptfs

ecryptfs хорош, потому что вы можете использовать его для шифрования каталогов и разделов, независимо от их базовой файловой системы.

10. cryptsetup

LUKS расшифровывается как Linux Unified Key Setup и является стандартом для шифрования жесткого диска Linux благодаря своей способности облегчать дистрибутивную совместимость, беспрепятственную передачу, миграцию данных и безопасное управление паролями нескольких пользователей.

Спасибо за уделенное время на прочтение статьи!

Если возникли вопросы, задавайте их в комментариях.

Подписывайтесь на обновления нашего блога и оставайтесь в курсе новостей мира инфокоммуникаций!

Для шифрования данных можно использовать разные методы. В этой статье будет описан процесс шифрования данных с помощью Truecrypt, который служит для кодирования жестких дисков, разделов жестких дисков, файлов, USB-устройств.

Необходимые файлы

28 мая 2014 проект был закрыт, разработка свёрнута. Все старые версии удалены, репозиторий очищен. Обстоятельства закрытия проекта вызвали множество догадок и обсуждений в ИТ сообществе. Версия 7.2 вышла 28 мая 2014 года. Финальный релиз, возможно только дешифрование, возможность шифрования данных была удалена. Предыдущие версии являются рабочими и не скомпрометированными. Поэтому можно рекомендовать версию 7.1a.Предисловие

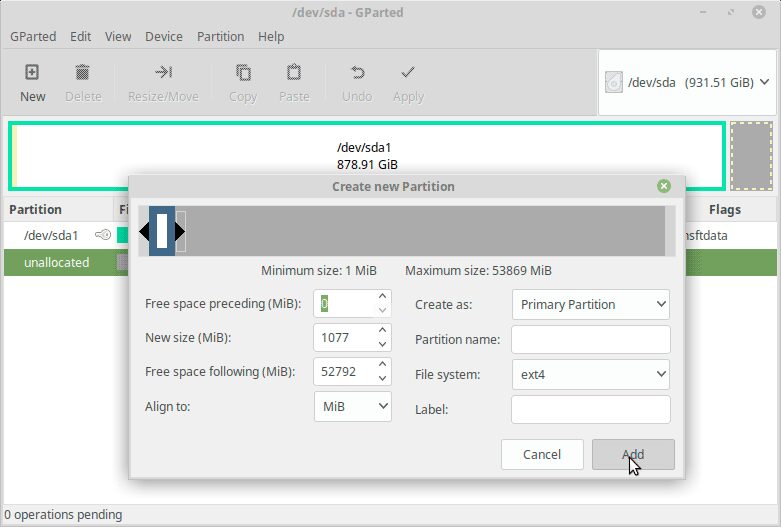

Создание зашифрованных разделов/файлов

, где file - название файла - ключа. Учтите, что директория /home/user/test должна существовать.

Иногда ( всегда?) truecrypt принимает размер только в байтах, для 5 Гбайт можно или высчитать значение заранее и указать --size=5368709120 , или добавить немножко терминальной магии вот так: --size=`echo 1024^3*5 | bc` .

Для «любителей» информатики: 1 ГБ = 1024 МБ, 1 МБ = 1024 кБ, 1 кБ = 1024 Байт. Для шифрования будет использоваться сделанный уже файл - ключ. Вам предложат выбрать тип контейнера (нормальный / скрытый) - выберете, также - файловую систему (FAT, ext2/3/4 или без ФС), мы выберем «без ФС», можно создать её и позже. Также вам предложат выбрать алгоритм шифрования (например, AES), а так же hash-алгоритм (например, SHA-1) для шифрования потоков данных. Truecrypt может создавать в одной контейнере два: внешний (он же нормальный), котрый позволяет создать ФС на весь объем контейнера. А внутри внешнего (на месте неиспользуемого файловой системой пространства) можно создать скрытый. Монтируются и скрытый, и внешний одинаково, а какой контейнер откроется зависит от того, какой пароль/файл - ключ вы введете/укажите - пароль/файл - ключ от внешнего или пароль/файл - ключ от внутреннего. Если во внешний контейнер записать информации больше чем остается места в нем с учетом скрытого, то без единой ошибки скрытый контейнер будет перезаписан (и его уже не удастся открыть). Truecrypt используется для шифрования данных налету, то есть вы можете, подмонтировав контейнер, работать с находящимися в нём файлами как обычно (открывать/редактировать/закрывать/создавать/удалять), что очень удобно, просто это, естественно, будет медленнее, чем обычно. По обращению к этому девайсу, можно менять например ФС в шифрованном контейнере. В нашем примере это нужно сделать. Делаем:

Этим самым мы сделали ФС ext3 внутри нашего шифрованного контейнера.

Далее, т.к. наш контейнер уже «прикреплён» к девайсу /dev/mapper/truecrypt0, то осталось его просто примонтировать к какой-нибудь директории. Эта директория для монтирования должна уже существовать в системе. Монтируем:, где /mnt/crypto - директория, к которой примонтировали нифрованный контейнер.

Вот и всё, теперь без знания файла-ключа и пароля никто не сможет прочесть спрятанную информацию.

Проверка работы

Чтобы снова получить доступ к информации, подключим контейнер:Эта команда выведет что-то вроде:

Далее работаем с файлами в контейнере, обращаясь к ним как обычно.Возможные проблемы и их решение

К сожалению, Truecrypt поддерживает в своих контейнерах в полной мере только файловую систему fat. Поэтому иногда не монтируются контейнеры с ФС ext3, например.

При запуске в Ubuntu программы TrueCrypt выдаёт ошибку: TrueCrypt is already running причиной может быть некий файл блокировки располагающийся в домашнем каталоге. Проверяем

Удаляем файл блокировки:

где USERNAME — ваше имя пользователя.

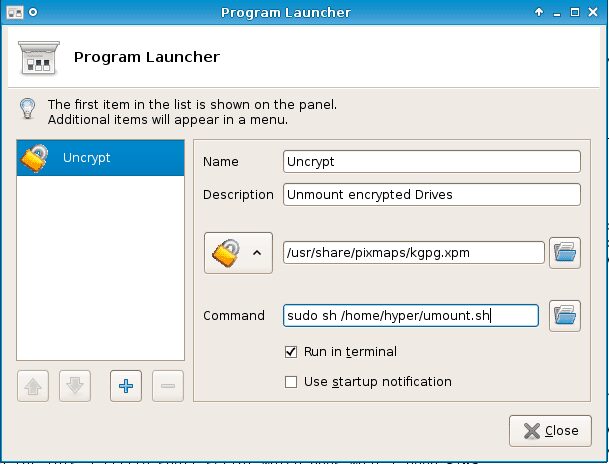

TrueCrypt обладает достаточно удобным графическим интерфейсом, но, к сожалению, разработчики жестко зашили в код интеграцию с файловым менеджером Nautilus. Это однако не значит, что если у вас стоит, к примеру, Xubuntu, то вам необходимо ставить Nautilus 1) . Можно обмануть TrueCrypt и пусть он думает, что вызывает Nautilus, а мы будем открывать в своем файловом менеджере (например в Thunar).

Для этого:

1. Открываем терминал, в нем выполняем:

2. В открывшийся редактор, через буфер обмена, копируем следующий текст:

3. Сохраняем и закрываем редактор: CTRL+X Y <Enter>

Этим мы создаем bash-скрипт, который возьмет третий аргумент - путь к смонтированному truecrypt-тому (первые два - служебные, для Nautilus) и передаст его в Thunar (можно вписать в скрипт и другой файловый менеджер).

Можно создать скрипт и другим редактором 2) .

4. Выдаем нашему скрипту права на исполнение:

Все. Теперь открывая том из TrueCrypt вы откроете каталог, куда смонтирован том через Thunar.

Возможно, разработчики это уже исправили.

Читайте также: