Как зашифровать слово компьютер графическим способом

Обновлено: 06.07.2024

В настоящее время не существует единой общепринятой международной или государственной классификации криптографических методов преобразования данных, и в разных ведомствах могут быть отличные друг от друга формулировки и определения. Поэтому здесь не делается различия между кодированием и шифрованием, хотя в некоторых источниках даются различные трактовки (термины). Приведу для примера некоторые, встречающиеся в литературе, толкования.

КОДИРОВАНИЕ обычно означает перевод информации из одной формы представления в другую по некоторому известному всем алгоритму.

При ШИФРОВАНИИ алгоритм перевода держится в тайне.

1. МЕТОД ПЕРЕСТАНОВКИ

1.1. ПЕРЕСТАНОВКА ПО ТАБЛИЦЕ

1.1.1. ПРОСТАЯ ПЕРЕСТАНОВКА

1.1.2. УСЛОЖНЁННАЯ ПЕРЕСТАНОВКА

Понедельник: ЕТЖСУТСРБЬООЫДОНП …

Вторник: УТСНПДЕТЫБОРЖЬООС …

Среда: БСЖДЕРПЬОТОЫУТОНС .

……… : …………………………………

Эти таблицы можно использовать по-другому. Например, первые 17 букв текста шифруются по первой таблице, следующие 17 букв - по второй таблице и т. д.

Чтобы повысить стойкость шифра, можно применить двойную перестановку. Т.е., полученный после первой перестановки шифротекст, снова построчно записать в таблицу и выписать по столбцам. Повторная перестановка нарушает закономерности расположения диграфов в таблице. Ещё лучше, если для второй перестановки применить другой ключ (другие количество символов ключа и порядок их следования).

Усложнить перестановку также можно используя специальные таблицы. Например, построить прямоугольную таблицу со столбцами разной длины. В такой таблице диграфы открытого текста оказываются разнесёнными на разные расстояния, что затрудняет криптоанализ. Или построить ромбовидную таблицу. В ней и строки и столбцы разной длины, неполные.

1.1.3. ПЕРЕСТАНОВКА ПО РОМБОВИДНОЙ

ТАБЛИЦЕ.

В ромбовидной таблице все строчки и столбцы состоят из нечётного числа букв. Начинаясь с одной буквы, длина строки и столбца каждый раз увеличивается на 2, пока не достигнет некоторого определённого значения, а затем каждый раз уменьшается на 2, пока снова не достигнет единицы (рис.2). Такая таблица симметрична относительно центральной строки и центрального столбца. Процедура шифрования и расшифрования такая же, как перестановка по простой прямоугольной таблице.

Из-за разной длины столбцов буквы открытого текста, которые стояли рядом, теперь будут разнесены на разные расстояния. Это усложняет взлом шифра методом диграфов.

1 2 3 4 5 6 7

А

Б В Г

Д Е Ё Ж З

И Й К Л М Н О

П Р С Т У

Ф Х Ц

Ч

Рис. 2. Ромбовидная таблица.

1.1.4. ПЕРЕСТАНОВКА ПО «УЛИТКЕ».

Исходный текст записывается в обычном порядке – слева направо, сверху вниз, построчно. В отличие от предыдущего метода здесь шифротекст выписывается из таб- лицы (из шифруемого блока символов) не колонками, а по спирали (метод улитки). Для этого таблица (текст) разбивается на квадратные фрагменты по 9 клеточек (3;3), как показано на рис. 3. В данном случае мы имеем два ключа. Первый ключ определяет размещение букв внутри фрагмента. Второй ключ определяет место (номер) каждого фрагмента внутри таблицы (блока), очерёдность выписывания из таблицы для шифрования и вписывания при расшифровании. Нумерация может начинаться как с центральной, так и с угловых клеток. Направление спирали может быть по часовой стрелке или против. В каждом фрагменте ключ может быть другим, что повысит стойкость шифра.

7 9 2 3 5

8 1 4

7 6 5

8 1 4

9 2 3

Рис. 3. Метод улитки

При шифровании выписываем каждые 9 букв по спирали согласно первого ключа и в очерёдности фрагментов, устанавливаемой вторым ключом. Таким образом, в зашифрованном тексте каждая группа из 9 букв будет расположена в порядке установленном вторым ключом.

Для расшифрования закрытый текст записывается группами по 9 букв в каждый фрагмент (каждая буква в очерёдности, определяемой первым ключом). Фрагменты заполняются в очерёдности, определяемой вторым ключом. Открытый текст считывается построчно.

Можно сказать, что этот способ является разновидностью венгерского кроссворда (филворда).

Свидетельство о публикации №216060301685

Здравствуйте.

Я где-то читала, что лучший шифр - это когда у того и другого есть некая книга.

И они одну и ту же букву шифруют по принципу номер страницы, номер строки и какая по счету от начала строки(допустим).

Поэтому одна и та же буква имеет множество разных кодов.

Читала также, что этот шифр расшифровать невозможно.

Это так?

Да, это так, если правильно всё делать и не допускать ошибок. В моей книге этот способ описан. Любая книга используется в качестве шифроблокнота. Здесь плюс в том, что такой "шифроблокнот" не нужно прятать! Но пользоваться этим менее удобно, чем шифроблокнотом, специально изготовленным.

Спасибо за ответ!

Это радует, что существует код, который невозможно расшифровать!

Хоть что-то. )

Портал Проза.ру предоставляет авторам возможность свободной публикации своих литературных произведений в сети Интернет на основании пользовательского договора. Все авторские права на произведения принадлежат авторам и охраняются законом. Перепечатка произведений возможна только с согласия его автора, к которому вы можете обратиться на его авторской странице. Ответственность за тексты произведений авторы несут самостоятельно на основании правил публикации и законодательства Российской Федерации. Данные пользователей обрабатываются на основании Политики обработки персональных данных. Вы также можете посмотреть более подробную информацию о портале и связаться с администрацией.

© Все права принадлежат авторам, 2000-2021. Портал работает под эгидой Российского союза писателей. 18+

Все мы довольно часто слышим такие слова и словосочетания, как «шифрование данных», «секретные шифры», «криптозащита», «шифрование», но далеко не все понимают, о чем конкретно идет речь. В этом посте разберемся, что из себя представляет шифрование и рассмотрим элементарные шифры с тем расчетом, чтобы даже далекие от IT люди поняли суть этого явления.

Прежде всего, разберемся в терминологии.

Ключ — это компонент, на основе которого можно произвести шифрование или дешифрование.

Шифр Атбаша

Например, есть у нас алфавит, который полностью соответствует обычной латинице.

Для реализации шифра Атбаша просто инвертируем его. «А» станет «Z», «B» превратится в «Y» и наоборот. На выходе получим такую картину:

И теперь пишем нужное сообшение на исходном алфавите и алфавите шифра

Шифр Цезаря

Опять же, для наглядности, возьмем латиницу

И теперь сместим вправо или влево каждую букву на ключевое число значений.

Например, ключ у нас будет 4 и смещение вправо.

Исходный алфавит: a b c d e f g h i j k l m n o p q r s t u v w x y z

Зашифрованный: w x y z a b c d e f g h i j k l m n o p q r s t u v

Шифруем его и получаем следующий несвязный текст:

Шифр Вернама (XOR-шифр)

Исходный алфавит — все та же латиница.

Теперь вспомним курс электроники и элемент «Исключающее ИЛИ», также известный как XOR.

XOR принимает сигналы (0 или 1 каждый), проводит над ними логическую операцию и выдает один сигнал, исходя из входных значений.

Если все сигналы равны между собой (0-0 или 1-1 или 0-0-0 и т.д.), то на выходе получаем 0.

Если сигналы не равны (0-1 или 1-0 или 1-0-0 и т.д.), то на выходе получаем 1.

Переведем их в бинарный код и выполним XOR:

В данном конкретном примере на месте результирующих символов мы увидим только пустое место, ведь все символы попали в первые 32 служебных символа. Однако, если перевести полученный результат в числа, то получим следующую картину:

С виду — совершенно несвязный набор чисел, но мы-то знаем.

Шифр кодового слова

Например, возьмем для разнообразия, кириллический алфавит.

Придумаем кодовое слово. Например, «Лукоморье». Выдернем из него все повторяющиеся символы. На выходе получаем слово «Лукомрье».

Теперь вписываем данное слово в начале алфавита, а остальные символы оставляем без изменений.

Получим в итоге следующий нечитаемый бред:

Шифр Плейфера

Пусть кодовое слово у нас будет «HELLO».

Сначала поступаем как с предыдущим шифром, т.е. уберем повторы и запишем слово в начале алфавита.

Разобьем его на биграммы, т.е. на пары символов, не учитывая пробелы.

Шифрование выполняется по нескольким несложным правилам:

1) Если символы биграммы находятся в матрице на одной строке — смещаем их вправо на одну позицию. Если символ был крайним в ряду — он становится первым.

Например, EH становится LE.

2) Если символы биграммы находятся в одном столбце, то они смещаются на одну позицию вниз. Если символ находился в самом низу столбца, то он принимает значение самого верхнего.

Например, если бы у нас была биграмма LX, то она стала бы DL.

3) Если символы не находятся ни на одной строке, ни на одном столбце, то строим прямоугольник, где наши символы — края диагонали. И меняем углы местами.

Например, биграмма RA.

Поздравляю. После прочтения этой статьи вы хотя бы примерно понимаете, что такое шифрование и знаете как использовать некоторые примитивные шифры и можете приступать к изучению несколько более сложных образцов шифров, о которых мы поговорим позднее.

В данной статье мы рассмотрим наиболее популярные способы шифрования, а следующим шагом будет изучение основ криптографии.

Стандартные шифры

Этот шифр известен многим детям. Ключ прост: каждая буква заменяется на следующую за ней в алфавите. Так, А заменяется на Б, Б — на В, и т. д. Фраза «Уйрйшоьк Рспдсбннйту» — это «Типичный Программист».

Сумели? Напишите в комментариях, что у вас получилось.

Шифр транспонирования

Ещё можно использовать столбчатый шифр транспонирования, в котором каждый символ написан горизонтально с заданной шириной алфавита, а шифр создаётся из символов по вертикали. Пример:

Из этого способа мы получим шифр holewdlo lr. А вот столбчатая транспозиция, реализованная программно:

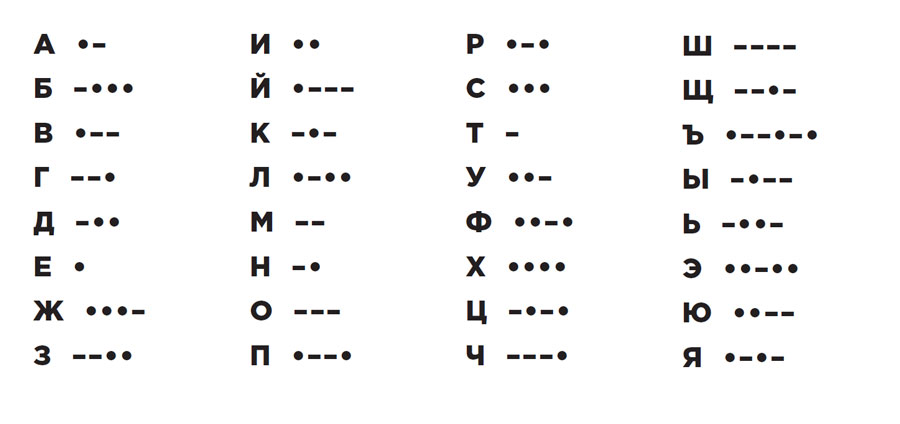

Азбука Морзе

В азбуке Морзе каждая буква алфавита, цифры и наиболее важные знаки препинания имеют свой код, состоящий из череды коротких и длинных сигналов:

Чаще всего это шифрование передаётся световыми или звуковыми сигналами.

Шифр Цезаря

Это не один шифр, а целых 26, использующих один принцип. Так, ROT1 — лишь один из вариантов шифра Цезаря. Получателю нужно просто сообщить, какой шаг использовался при шифровании: если ROT2, тогда А заменяется на В, Б на Г и т. д.

А здесь использован шифр Цезаря с шагом 5:

Моноалфавитная замена

Коды и шифры также делятся на подгруппы. Например, ROT1, азбука Морзе, шифр Цезаря относятся к моноалфавитной замене: каждая буква заменяется на одну и только одну букву или символ. Такие шифры очень легко расшифровываются с помощью частотного анализа.

Например, наиболее часто встречающаяся буква в английском алфавите — «E». Таким образом, в тексте, зашифрованном моноалфавитным шрифтом, наиболее часто встречающейся буквой будет буква, соответствующая «E». Вторая наиболее часто встречающаяся буква — это «T», а третья — «А».

Шифр Виженера

Представим, что есть таблица по типу той, что на картинке, и ключевое слово «CHAIR». Шифр Виженера использует принцип шифра Цезаря, только каждая буква меняется в соответствии с кодовым словом.

В нашем случае первая буква послания будет зашифрована согласно шифровальному алфавиту для первой буквы кодового слова «С», вторая буква — для «H», etc. Если послание длиннее кодового слова, то для (k*n+1)-ой буквы, где n — длина кодового слова, вновь будет использован алфавит для первой буквы кодового слова.

Чтобы расшифровать шифр Виженера, для начала угадывают длину кодового слова и применяют частотный анализ к каждой n-ной букве послания.

Попробуйте расшифровать эту фразу самостоятельно:

Подсказка длина кодового слова — 4.

Шифр Энигмы

Есть несколько колёс и клавиатура. На экране оператору показывалась буква, которой шифровалась соответствующая буква на клавиатуре. То, какой будет зашифрованная буква, зависело от начальной конфигурации колес.

Цифровые шифры

В отличие от шифровки текста алфавитом и символами, здесь используются цифры. Рассказываем о способах и о том, как расшифровать цифровой код.

Двоичный код

Текстовые данные вполне можно хранить и передавать в двоичном коде. В этом случае по таблице символов (чаще всего ASCII) каждое простое число из предыдущего шага сопоставляется с буквой: 01100001 = 97 = «a», 01100010 = 98 = «b», etc. При этом важно соблюдение регистра.

Шифр A1Z26

Это простая подстановка, где каждая буква заменена её порядковым номером в алфавите. Только нижний регистр.

Попробуйте определить, что здесь написано:

Шифрование публичным ключом

Алгоритм шифрования, применяющийся сегодня буквально во всех компьютерных системах. Есть два ключа: открытый и секретный. Открытый ключ — это большое число, имеющее только два делителя, помимо единицы и самого себя. Эти два делителя являются секретным ключом, и при перемножении дают публичный ключ. Например, публичный ключ — это 1961, а секретный — 37 и 53.

Как-то RSA выделила 1000 $ в качестве приза тому, кто найдет два пятидесятизначных делителя числа:

Почувствуйте себя детективом: сможете разгадать эти 10 шифров и кодов?Как расшифровать код или шифр?

Для этого применяются специальные сервисы. Выбор такого инструмента зависит от того, что за код предстоит расшифровать. Примеры шифраторов и дешифраторов:

Как зашифровать графическим способом слово компьютер.

Можно словом комп или устройство.

При помощи простой перестановки букв найдите зашифрованное слово ЗЯЛОГАТИАМИЦИР?

При помощи простой перестановки букв найдите зашифрованное слово ЗЯЛОГАТИАМИЦИР.

Разгадайте ребус?

Что означает зашифрованное слово?

По способу восприятия информация может быть :текстовойсимвольнойграфическойтактильной?

По способу восприятия информация может быть :

Составить с помощью словесного или графического способа представления алгоритм на альбомном листе "Развитие бабочки"?

Составить с помощью словесного или графического способа представления алгоритм на альбомном листе "Развитие бабочки".

Какое слово зашифровано?

Какое слово зашифровано.

Простейший способ организации данных в компьютере?

Простейший способ организации данных в компьютере?

Растровое изображение представляется в памяти компьютера в виде 1)графических примитивов и описывающих их формул 2)последовательности расположения цвета каждого пикселя 3)математических формул, содерж?

Растровое изображение представляется в памяти компьютера в виде 1)графических примитивов и описывающих их формул 2)последовательности расположения цвета каждого пикселя 3)математических формул, содержащихся в программе 4)параметров графических примитивов.

Способы копирования рисунка в графическом редакторе Paint?

Способы копирования рисунка в графическом редакторе Paint.

Выберите понятия :Персональный компьютерТьмаГрафическая информацияКрасное соонышкоДеревоУходя - гасите свет?

Уходя - гасите свет!

Где находится нофелет ;

1)Как осущевляется ввод графической информации в компьютер?

1)Как осущевляется ввод графической информации в компьютер?

На странице вопроса Как зашифровать графическим способом слово компьютер? из категории Информатика вы найдете ответ для уровня учащихся 1 - 4 классов. Если полученный ответ не устраивает и нужно расшить круг поиска, используйте удобную поисковую систему сайта. Можно также ознакомиться с похожими вопросами и ответами других пользователей в этой же категории или создать новый вопрос. Возможно, вам будет полезной информация, оставленная пользователями в комментариях, где можно обсудить тему с помощью обратной связи.

Читайте также: