Какие данные собирает скайп

Обновлено: 04.07.2024

Skype представляет собой одну из самых популярных VoIP-программ, установленную на миллионах компьютеров по всему миру, владельцы которых даже и не подозревают, какая опасность им грозит. А опасность им грозит весьма серьезная: от утечки конфиденциальной информации до проникновения червей и попадания на трафик, не говоря уже о таких мелочах, как нежелание Skype работать при активном SoftICE. Я все это благополучно разгрыз и теперь выставляю продукты своей жизнедеятельности на всеобщее обозрение :).

Skype, созданный отцами-основателями скандально известной Kazaa и унаследовавший от своей прародительницы самые худшие ее черты, работает по принципу самоорганизующейся распределенной пиринговой сети (distributed self-organized peer-to-peer network, P2P). Skype – это черный ящик с многоуровневой системой шифрования, напичканного антиотладочными приемами исполняемого файла, считывающий с компьютера конфиденциальную информацию и передающий ее в сеть по закрытому протоколу. Последний обходит брандмауэры и сурово маскирует свой трафик, препятствуя его блокированию. Все это превращает Skype в идеального переносчика вирусов, червей и дронов, создающих свои собственные распределенные сети внутри Skype-сети. К тому же, Skype довольно бесцеремонно обращается с ресурсами твоего узла, используя его для поддержания связи между остальными узлами Skype-сети, напрягая ЦП и генерируя мощный поток трафика. А трафик, как известно, редко бывает бесплатным (особенно в России), так что кажущаяся бесплатность звонков весьма условна: за узлы с «тонкими» каналами расплачиваются «толстые» владельцы.

Skype активно изучается в хакерских лабораториях и security-организациях по всему миру, и большинство исследователей единодушно сходятся во мнении, что Skype - это дьявольски хитрая программа, написанная бесспорно талантливыми людьми в стиле

Black Magic Art. Skype не брезгует грязными трюками, создающими огромные проблемы, о которых я и собираюсь рассказать.

Анализ исполняемого файла Skype

Исполняемый файл Skype-клиента представляет собой настоящий шедевр хакерского искусства, вобравший в себя множество интересных и достаточно могучих защитных механизмов. Для противодействия им требуются не только мощные инструментальные средства (отладчики, дизассемблеры, дамперы и т.д.) и знания/навыки, но еще и куча свободного времени.

Двоичный файл полностью зашифрован и динамически расшифровывается по мере загрузки в память. Причем сброс дампа невозможен, точнее, затруднен тем обстоятельством, что стартовый код после выполнения очищается, в результате чего мы получаем exe, который не запускается. Оригинальная таблица импорта не содержит ничего интересного, и API-функции подключаются уже в процессе распаковки. Проверка целостности кода выполняется из разных мест в случайном порядке (преимущественно при входящих звонках), поэтому поиск защитных процедур представляет собой весьма нетривиальную задачу. Тем более что они основаны на криптографических RSA-сигнатурах и снабжены полиморфными генераторами, которые в случайном порядке переставляют инструкции ADD, XOR, SUB и др., перемешивая их с левыми машинными командами.

Статический вызов функций (по жестко прописанному адресу) практически не встречается, и все важные процедуры вызываются по динамически вычисляемому указателю, пропущенному через обфускатор. Следовательно, дизассемблер нам тут уже не поможет, и приходится браться за отладчик.

А вот про отладчик следует сказать отдельно. Skype распознает

SoftICE даже при наличии установленного IceExt, наотрез отказываясь запускаться. Это забавно, поскольку для взлома самого Skype отладчик

SoftICE не очень-то и нужен, ведь существуют и другие инструменты подобного рода, среди которых в первую очередь хотелось бы отметить

The Rasta Ring 0 Debugger, или сокращенно [RR0D], не обнаруживаемый Skype-клиентом и, как и следует из его названия, работающий на уровне ядра. В принципе, можно воспользоваться и отладчиком прикладного уровня (например, стремительно набирающим популярность

OllyDbg). Только при этом важно помнить, что Skype легко обнаруживает программные точки останова, представляющие собой однобайтовую машинную инструкцию с опкодом CCh, записывающуюся поверх отлаживаемого кода. А для предотвращения пошаговой трассировки Skype осуществляет замеры времени выполнения определенных участков кода, для прохождения через которые приходится использовать полноценные эмуляторы PC с интегрированным отладчиком, например, знаменитый

BOCHS.

Наконец, когда исполняемый файл распакован и все проверки пройдены, защита вычисляет контрольную сумму и преобразует ее в указатель, по которому передается управление, пробуждающее

Skype.

Последовательность распаковки исполняемого

файла

Антиотладочные приемы, с помощью которых Skype обнаруживает загруженный SoftICE

Проблема в том, что Skype очень следит за своей целостью, поэтому попытка исправления jnz на jmp short работает только до первого входящего звонка, после которого Skype падает и обратно уже не поднимается. Специально для таких хитроумных защит еще во времена MS-DOS была разработана техника онлайн-патча, при которой исправление программы осуществляется непосредственно в оперативной памяти, а после успешного прохождения проверки на наличие

SoftICE совершается откат, чтобы не волновать процедуру проверки целости.

Беглая трассировка Skype с помощью OllyDbg быстро выявляет защитный код, выполняющий проверку на присутствие SoftICE

Архитектура распределенной сети

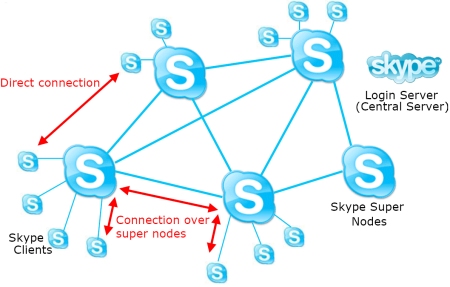

На атомарном уровне структура Skype-сети состоит из обычных узлов (normal/ordinal node/host/nest), обозначаемых аббревиатурой SC (Skype

Client), и super-узлов (super node/host/nest), которым соответствует аббревиатура SN. Любой узел, который имеет публичный IP-адрес (тот, который маршрутизируется в интернет) и обладает достаточно широким каналом, автоматически становится super-узлом и гонит через себя трафик обычных узлов, помогая им преодолеть защиты типа брандмауэров или трансляторов сетевых адресов (NAT) и равномерно распределяя нагрузку между хостами. В этом и состоит суть самоорганизующейся распределенной децентрализованной пиринговой сети, единственным централизованным элементом которой является

Skype-login-сервер, отвечающий за процедуру авторизации Skype-клиентов и гарантирующий уникальность позывных для всей распределенной сети.

Важно подчеркнуть, что связь между узлами осуществляется не напрямую, а через цепочку super-узлов. Серверов в общепринятом смысле этого слова (таких, например, как в сети eDonkey) в Skype-сети нет. Любой узел с установленным Skype-клиентом является потенциальным сервером, которым он автоматически становится при наличии достаточных системных ресурсов (объема оперативной памяти, быстродействия процессора и пропускной способности сетевого канала).

Каждый узел Skype-сети хранит перечень IP-адресов и портов известных ему super-узлов в динамически обновляемых кэш-таблицах (Host Cache Tables, HC-tables). Начиная с версии Skype 1.0, кэш-таблица представляет собой простой XML-файл, в незашифрованном виде записанный на диске в домашней директории пользователя.

Структура децентрализованной самоорганизующейся пиринговой

Skype-сети

Skype-клиенты за отдельную плату могут принимать входящие звонки с обычных телефонов и совершать подобные звонки. Однако в PC2PC-обмене эти серверы никак не участвуют, поэтому мы не будем на них останавливаться.

Помимо звонков внутри Skype-сети, пользователи могут звонить и на обычные телефоны, а также принимать с них звонки.

Как Skype обходит брандмауэры

Протокол обмена между Skype-клиентами совершенно недокументирован, и поэтому вся информация о нем получена методами реинженеринга: дизассемблирования Skype-клиентов, анализа перехваченного сетевого трафика и т.д. Поскольку существует огромное количество значительно различающихся между собой версий Skype-клиентов, то описание протокола может содержать неточности, во всяком случае, open-source-клиента еще никто не написал.

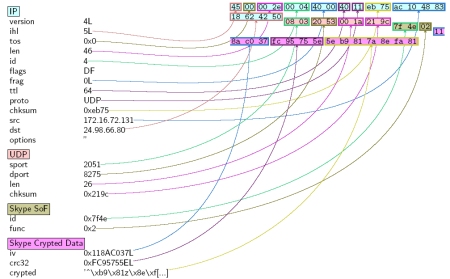

Структура IP-пакета при работе Skype по протоколу UDP

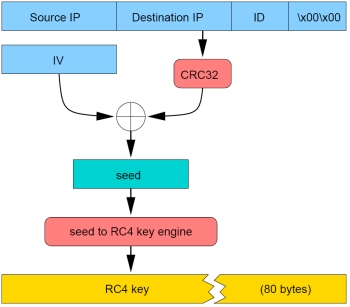

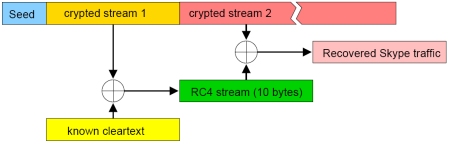

Ситуация осложняется тем, что Skype шифрует трафик, активно используя продвинутые технологии обфускации, препятствующие выделению постоянных сигнатур в полях заголовков. Алгоритмы шифрования меняются от версии к версии, к тому же выпущено множество специальных версий для разных стран мира, чьи законы налагают определенные ограничения на длину ключа или выбранные криптографические алгоритмы. Но в целом механизм шифрования выглядит так, как показано на рисунке.

Механизм шифрования, используемый Skype

Так что, с юридической точки зрения, действия Skype законны и не попадают под статью.

STUN, расшифровывающийся как Simple Traversal of User Datagram Protocol (UDP) Through Network Address Translators (NATs) (простое проникновение датаграмм протокола UDP через транслятор сетевых адресов (NAT)), представляет собой отличное средство, которое страдает, однако, рядом ограничений и не работает в следующих случаях:

- если путь во внешнюю сеть прегражден злобным брандмауэром, режущим весь

UDP; - если на пути во внешнюю сеть стоит симметричный транслятор сетевых адресов.

Эта проблема решается протоколом TURN (Traversal Using Relay

NAT), технические подробности работы которого описаны по вышеупомянутому адресу и большинству читателей совершенно неинтересны. Гораздо важнее другое — протокол TURN значительно увеличивает латентность и теряет большое количество UDP-пакетов (packet loss), что далеко не лучшим образом сказывается на качестве и устойчивости связи, но полное отсутствие связи - еще хуже. Так что пользователям Skype стоит радоваться, а не жаловаться!

Структура Skype-сети, в которой присутствуют

Skype-клиенты за NAT и брандмауэрами

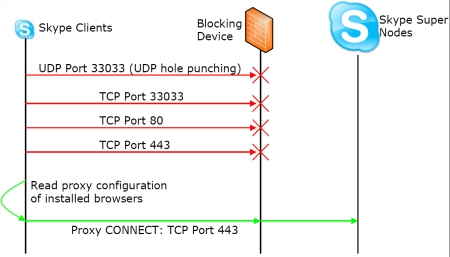

Вот только администраторы этой радости почему-то не разделяют, наглухо закрывая UDP-трафик (тем более что большинству нормальных программ он не нужен). Немного поворчав для приличия (замуровали, демоны!), Skype автоматически переключается на чистый TCP, отрубить который администратору никто не позволит. Правда, поколдовав над брандмауэром, тот может закрыть все неиспользуемые порты, но в том-то и подвох, что неиспользуемых портов в природе не встречается! При соединении с удаленным узлом операционная система назначает клиенту любой свободный TCP/UDP-порт, на который будут приходить пакеты. То есть, если мы подключаемся к web-серверу по 80-му порту, наш локальный порт может оказаться 1369-м, 6927-м или еще каким-нибудь другим. Закрыв все порты, мы лишимся возможности устанавливать TCP/UDP-соединения!

Единственный выход — обрубить всем пользователям локальной сети прямой доступ в интернет, заставив их ходить через proxy-сервер. Однако даже такие драконовские меры не решат проблемы, поскольку Skype просто прочитает конфигурацию браузера и воспользуется proxy-сервером как своим родным!

Skype, работающий через proxy-сервер, конфигурация которого прочитана из настроек браузера

Как заблокировать Skype-трафик

Разработчики Skype предостерегают администраторов от попыток выявления и блокирования его трафика (типа: «Все равно у вас ничего не получится!»). И действительно, распознать Skype-трафик очень сложно, а заблокировать его можно только по содержимому, которое зашифровано и не содержит никаких предсказуемых последовательностей. К счастью для администраторов, создатели Skype, при всей своей гениальности, допустили ряд оплошностей, оставив часть трафика незашифрованной. UDP-соединение использует открытый протокол для получения публичных IP-адресов super-узлов, что вполне может быть выявлено анализатором трафика. Это раз. TCP-соединение использует один и тот же RC4-поток дважды, что позволяет нам восстановить 10 первых байт ключа, расшифровав часть постоянных полей заголовков Skype-протокола. Это два! Кстати, весьма полезная вещь для шпионажа за чужими разговорами! Однако мне не известен ни один готовый блокиратор Skype-трафика, а писать свой собственный — лениво, да и времени нет.

Повторное использование RC4-потока позволяет восстановить 10 байт ключа из 12-ти, расшифровывая часть Skype-трафика

Распознать и заблокировать UDP-трафик намного проще. Каждый фрейм начинается с двухбайтового идентификационного номера (ID) и типа пакета (payload). В UDP-пакет вложен 39-байтный NACK-пакет, пропущенный через обфускатор и содержащий следующие данные:

- идентификатор пакета (непостоянен и варьируется от пакета к пакету);

- номер функции (func), пропущенный через обфускатор, но func & 8Fh всегда равно 7h;

- IP отправителя;

- IP получателя.

Таким образом, чтобы заблокировать UDP-трафик, генерируемый Skype, достаточно добавить в брандмауэр следующее правило:

iptables -I FORWARD -p udp -m length --length 39 -m u32

--u32 '27&0 x8f=7' --u32 '31=0 x527c4833 ' -j DROP

Структура NACK-пакета

К сожалению, блокировка UDP-трафика ничего не решает, поскольку Skype автоматом переходит на TCP, но тут есть одна небольшая зацепка. Заголовки входящих IP-пакетов, относящиеся к протоколу обмена SSL-ключами

(SSL key-exchange packets), содержат нехарактерный для «нормальных» приложений идентификатор 170301h, возвращаемый в ответ на запрос с идентификатором 160301h (стандартный SSL версии 3.1). Таким образом, блокирование всех входящих пакетов, содержащих в заголовке 170301h, серьезно озадачит Skype, и текущие версии потеряют работоспособность. Вот только надолго ли…

Распознание Skype-трафика по необычному идентификатору во время обращения к Login Server при обмене SSL-ключами

Для детектирования и блокирования Skype-трафика можно использовать и другие программно-аппаратные средства, например, PRX от Ipoque или Cisco Network-Based Application Recognition (NBAR). Однако все они недостаточно эффективны, так как разработчики Skype не сидят сложа руки, и если кому-то удается найти надежный способ блокировки его поганого трафика, в следующих версиях поганец появляется вновь.

Армии дронов, или как зомбировать Skype

Хакеры уже давно догадались использовать Skype для распространения вирусов и организации распределенных атак, которым очень сложно воспрепятствовать - Skype-трафик надежно зашифрован и не может быть проанализирован антивирусами, заблокирован брандмауэрами или распознан системами обнаружения вторжения.

Возможность передачи управления на shell-код позволяла атакующему овладевать любым

Skype-узлом, а также всеми известными ему super-узлами и т.д. Над распределенной сетью нависла глобальная угроза, и просто чудо, что она не закончилась катастрофой. Однако, как показывает практика, там, где есть одна ошибка, рано или поздно появляются и другие. Закрытость исходных текстов и множество антиотладочных приемов (затрудняющих тестирование программы) этому только способствуют!

Другая опасная «вкусность» Skype заключается в открытости его API. Пойдя навстречу сторонним разработчикам, создатели Skype предусмотрели возможность интеграции любой прикладной программы со

Skype-клиентом. Правда, при этом на экран выводится грозное предупреждение, что такая-то программа хочет пользоваться Skype API: разрешить или послать ее на фиг? Естественно, большинство пользователей на подобные вопросы отвечают утвердительно. Уже привыкшие к надоедливым предупреждениям, они инстинктивно давят «Yes» и только потом начинают думать, а что же они, собственно, разрешили?

Понятное дело, что, чтобы использовать Skype

API, зловредную программу нужно как-то доставить на компьютер. Раньше для этого применялась электронная почта, успешно фильтруемая антивирусами, но количество пользователей, запустивших исполняемый файл, все равно исчислялось миллионами. Теперь же для рассылки вирусов можно использовать сам Skype. Локальный антивирус — единственное средство обороны, потенциально способное отразить атаку. Но, если он и установлен, распознать неизвестный науке вирус он не в состоянии даже при наличии антивирусных баз первой свежести (эвристика пока все-таки работает больше на рекламу, чем на конечный результат).

Важно, что протокол Skype уже частично расшифрован и созданы хакерские инструменты, позволяющие взаимодействовать со Skype-узлами в обход стандартных Skype-клиентов, и даже без сервера регистрации! И хотя в настоящее время дело ограничивается простым сбором адресов super-узлов, существует принципиальная возможность создания своих собственных сетей на базе распределенной Skype-сети, главная ошибка разработчиков которой заключается в том, что Skype-узлы безоговорочно доверяют друг другу и вся «безопасность» зиждется лишь на закрытости протокола.

Географическое распределение super-узлов Skype по планете

Заключение

Заканчивая статью, я хотел бы спросить: что же все-таки скрывают создатели Skype в недрах своего кода? Почему, распространяя программу бесплатно, они зажимают исходные тексты и используют закрытый протокол, вызывая тем самым недоверие специалистов по безопасности? Для чего бесплатной программе столь навороченная защита, снижающая производительность и потребляющая большое количество памяти, ведь ломать ее никто не собирается? Почему вообще Skype-клиент реализован как черный ящик?

Вопросы риторические. Но чует мой хвост, неспроста все это!

WWW

Полную версию статьи

читай в апрельском номере

Хакера!

Программа Skype завоевала популярность в бизнес-кругах, поскольку позволяет экономить время, проводя групповые конференции и совещания в удаленном режиме. Бизнес-пользователи предъявляют высокие требования к любым электронным каналам коммуникации, и не последней в списке этих требований стоит безопасность. Выяснить, насколько безопасен Skype, читателям Forbes.kz помогут эксперты компании SearchInform, специализирующейся на защите конфиденциальных данных

Сразу стоит оговориться, что, как говорят специалисты, абсолютно безопасных систем не бывает: заряженное ружье рано или поздно выстрелит, и в любой системе при достаточно долгом и тщательном поиске можно обнаружить «дыры». К тому пользователи любой, даже самой безопасной системы далеко не всегда задумываются о том, насколько безопасно их поведение. Поэтому, говоря о безопасности в сфере защиты информации, следует понимать, что защищенная система – это та, которая делает доступ к данным внутри неё настолько дорогим, что её взлом оказывается бессмысленным с экономической точки зрения.

В целом Skype, несмотря на произошедшие за годы его эволюции смену собственника и упрощение системы защиты трафика, продолжает оставаться такой системой. Но с определенными оговорками. Давайте разберемся, что именно делает Skype защищенным и где его слабые места.

По мнению эксперта по информационной безопасности компании SearchInform Алексея Дрозда, сегодня наибольшую угрозу при общении по Skype представляет вовсе не протокол передачи данных, который достаточно надежен, а устройства, на которых Skype установлен. Ведь на них, помимо Skype, может находиться шпионское ПО, которое крадет данные еще до их шифрования Skype-клиентом. Особенно актуально это для пользователей настольных версий Windows и мобильных устройств на платформе Android; куда лучше защищены пользователи продукции Apple и Windows Phone.

Каким именно образом работают Skype-шпионы? Эти приложения перехватывают данные, вводимые пользователем с клавиатуры или микрофона, и перенаправляют их злоумышленникам до того, как Skype успеет их зашифровать. Аналогичным образом, кстати, работают модули контроля Skype, используемые в DLP-системах для защиты от утечки информации через Skype. Только их на рабочих компьютерах устанавливает работодатель, не желающий нести ущерба из-за утечек данных.

Вполне понятно, что для подобных клавиатурных и микрофонных шпионов уязвим не только Skype, но и другие средства общения по Сети, какими бы защищенными протоколами они ни обладали. Даже современные антивирусы не всегда оказываются спасением, особенно когда речь идет об Android: несмотря на их более чем широкую распространенность, на начало 2015 в мире насчитывалось более 16 млн зараженных устройств. Кевин МакНейм, глава по безопасности и директор Alcatel-Lucent Kindsight Security Labs, считает: «Смартфоны на Android являются самой простой мишенью для вредоносных приложений. При этом ноутбуки на Windows по-прежнему остаются главной целью для профессиональных киберпреступников».

Одним из возможных вариантов борьбы за безопасность Skype и других интернет-переговоров от шпионского программного обеспечения является, по мнению специалистов, шифрование устройства на базе Android, а также шифрование Windows с помощью функции BitLocker. Впрочем, и тот, и другой варианты заметно осложняют работу с устройством, поскольку каждый раз требуется вводить пароль, эффективность которого напрямую зависит от его сложности. Кроме того, восстановить данные при утрате пароля в ряде случаев будет просто невозможно. Как отмечает сертифицированный специалист Microsoft по пользовательской безопасности Владимир Безмалый, «на сегодня существует непростой выбор - либо вы шифруете ваше устройство и миритесь с огромными неудобствами, либо вы получаете удобство использования, но в ущерб безопасности».

Еще одна возможность прослушивания Skype доступна только ограниченному кругу лиц, которые работают в спецслужбах. Корпорация Microsoft официально предоставляет им доступ к любой необходимой информации, что предусматривается лицензионным соглашением и политикой конфиденциальности Skype. Подробностей, конечно, никто не раскрывают, но эксперты считают, что все данные хранятся на серверах Microsoft до тридцати дней. Поэтому если ваша деятельность может как-то заинтересовать спецслужбы, то защищенный протокол Skype ничем помочь не сможет.

Впрочем, гораздо проще, чем внедрять на телефон и ноутбук жертвы троян-перехватчик или договариваться со спецслужбами, воспользоваться методами социальной инженерии и узнать логин и пароль от его или её Skype-аккаунта. Из-за функции автоматического возобновления связи при обрыве доступ к одной учетной записи с разных устройств позволяет злоумышленнику собирать данные жертвы, включая голосовые переговоры.

Таким образом, подводя итоги, можно сделать очень простой вывод: Skype безопасен для тех, кто знает, как им безопасно пользоваться, и при этом не делает с его помощью чего-то противозаконного. Чтобы повысить защищенность переговоров, защитите свои компьютеры и портативные устройства с помощью качественных антивирусов и настроек шифрования данных и никогда не давайте никому свои логин и пароль от Skype.

Дай-ка я влеплю тебе минус и попрошу впредь конспирологические теории приверженцев "открытого кода" нормальным людям не показывать. Живете в своём уютном мирке без скайпа, винды и кучи закрытого софта, ну и живите дальше.

Заметь, что обычный пользователь на опенсорсника никогда не кидается. Только в ответ на дерьмо типа "Скайп ФБР пыщь-пыщь ололо", "Винда маст дай" и всё в таком духе.

Ссылочки и команды из поста переведи в формат Ctrl-C, Ctrl-V офигеть, удивительно, что хотя бы ко вступлению никто не придрался Простите великодушно, не ради красного словца, но чисто сравнения для:Весьма ярко рисуется мадам Псаки и ее бессмертными "афоризмами" по поводу обьективной оценки ситуации на (censored), и связанными с нею санкциями в отношении (censored)..

Другими словами: точки зрения, как таковой - нет, сказать, собственно, нечего, мозга столько же, сколько у гульки после апохмела, но время эфирное заполнить чем-то необходимо. (это я про копипаст, а не об авторе топика). Есть многоуровневая система шифрования, но программа трансфертирует личные данные; оригинальная таблица импорта не содержит ничего интересного, но все же это дьявольски сложная программа, о чем который год судачат хакеры (!) XD ; распознать и расшифровать скайп-траффик весьма трудно, но программа является шпионской с критическим доступом к личной информации.. И так до конца текста.

Я, конечно, могу ошибаться, и понять все не так, как обстоит на самом деле, но емае, элементарная логика лично у меня дает сбой и когнитивный диссонанс, читая этот текст..

Законопроект

В госдуму внесён законопроект о запрете СМИ упоминать национальность преступников. Поэтому теперь вы никогда не догадаетесь, кто именно на свадьбе стрелял в воздух.

У расчленёнки нет региональной принадлежности!

Законопроект запрещающий СМИ сообщать национальность

Школа рецептов

Как вас теперь называть?

Когда запретили указывать национальность преступника

Усман Нурмагомедов опознан как водитель

“Рокировочка по-братски” не прокатила, Камал Идрисов направлен в СИЗО до 11 января, ему грозит 10 лет тюрьмы.

Попытка брата Хабиба Нурмагомедова, бойца Bellator Усмана Нурмагомедова, уйти от ответственности за наезд на полицейского, возможно, провалилась. Все дело в том, что стоявшие на посту у Каспийского аэропорта сотрудники правопорядка узнали в водителе, сбившем одного из них на КПП, Усмана Нурмагомедова. Об этом сообщает телеграм-канал SHOT.

Автомобиль преступников был полностью тонирован, но в момент проезда через КПП боковое окно со стороны водителя было открыто, и сотрудники по фото опознали, что за рулем сидел именно Усман Нурмагомедов. Эту информацию полицейские внесли в протокол следователя по делу.

Теперь для Усмана и его друга Камала Идрисова ситуация серьезно осложнилась, так как к ДТП и оставлению места наезда на полицейского потенциально добавилось лжесвидетельствование. Ведь ранее приятели заявили, что за рулем находился Камал, а Усман спал на заднем сиденье после тренировки. Ну и прицепом там идет рассказ про то, что ребята очень торопились и решили, что не сбили человека, а слегка задели его зеркалом. А после они поменялись местами и за руль сел уже Усман - просто так захотелось.

Сейчас следователи изучают видео с камер наблюдения, чтобы точно установить водителя. Камала же после получения новых данных из-под домашнего ареста перевели в СИЗО, где он будет находиться до 11 января. СМИ утверждают, что ему грозит до 10 лет тюрьмы.

Внезапное

Лучшие моды

Взято из просторов телеграмма.

Воспоминания

Думал пирожком отделаешься?

Целевая аудитория

Вчера наша команда по любительскому мини-футболу избежала поражения, и на последних минутах тренировки сравняла счёт. На радостях мы командой решили попить кофе в ближайшем кафе. Коллектив у нас разного возраста, и по большому счёту, мы друг друга почти не знаем. Только имена и марку машины. Например, Андрей на белой Королле.

Сидим, общаемся, и разговор заходит про профессии. Юра на синем Туареге говорит:

Юрий помолчал, а потом продолжил.

- С этой работой я никогда не думал, что так пристально буду следить за прогнозом погоды! Когда в прогнозе я видел эту чёртову снежинку…

Все с сочувствием и поддержкой слушали его. Самый старший из нас, мужчина лет пятидесяти, Максим на сером Прадике, сказал:

- Понимаю. Я в частном доме живу!

Продолжил молодой Андрей на белой Королле:

- Студентом завалил три экзамена. Взял академ. Надо было чем-то полгода заниматься. Устроился торговать синтезаторами. Небольшой отдел в торговом центре. Скучнее в жизни больше ничем не занимался. Через пару дней работы я понял, что эти синтезаторы на фиг никому не нужны. Ну вот, скажите, вы часто покупаете синтезаторы?

За столиком все молчали. Возрастной Максим, что-то хотел произнести, но промолчал. Андрей продолжил.

- Вот! Я просто сидел, окружённый синтезаторами, целыми днями и ничего не делал. Хозяин этого отдела был очень странный тип. Он запрещал мне читать, лазить в телефоне. Я должен был просто сидеть и улыбаться! Более того, хозяин каждый вечер стал отчитывать меня за то, что за день не было продаж. В какой-то момент перестал здороваться даже! Думаю, валить надо от этого чокнутого. Ща получу зарплату за месяц и уволюсь. А если не заплатит?!

Максим на сером Прадике неожиданно сказал:

- Я вспомнил, откуда мне лицо твоё знакомо! Я у тебя синтезатор так купил! Помнишь меня?! С бутылкой пива такой и с чипсами? Я еще тебя ими угостил.

- Что-то припоминаю. Ну как, жалеешь?

- Нет! Это самая лучшая покупка в моей жизни! Я-то не играю… Дочь увлеклась. Играть научилась, поёт. К компу подключила его. Что-то там сводит. Спасибо тебе!

- Не за что! Главное, правильно угадать с целевой аудиторией!

Диссиденты и гражданские активисты, для которых возможное наблюдение властей нежелательно, уже давно привыкли ограничивать себя при разговоре по телефону.

В стационарной и мобильной телефонии существует множество способов, которые власти при желании могут применить для прослушки. Особенно если операторами связи являются государственные или контролируемые государством компании.

Поэтому многие считают интернет-телефонию более безопасной и надежной альтернативой.

Грегуар Пуже, эксперт по цифровой безопасности и конфиденциальности в международной организации «Репортеры без границ» со штаб-квартирой в Париже, считает, что раньше, возможно, это было правдой, однако сейчас всё больше людей подвергается арестам или судебному преследованию на основании информации, полученной через Интернет.

ВРЕДОНОСНЫЕ ПРОГРАММЫ

В настоящее время «Скайп» является самым крупным поставщиком интернет-телефонии в мире и насчитывает около 600 миллионов пользователей по всему миру.

По мнению Грегуара Пуже, одной из причин большей уязвимости интернет-телефонии в настоящее время является всё большее распространение специально на нее настроенных вредоносных программ.

— За несколько сотен долларов можно купить вредоносную программу и установить ее на компьютерах пользователей «Скайпа».

С помощью этих программ можно записывать разговоры и записи чата в «Скайпе».Эти программы изменили отношения, существовавшие во многих странах до начала «Арабской весны» в декабре 2010 года. В ходе «Арабской весны» диссиденты использовали Интернет для того, чтобы подпольно организовывать массовые уличные протесты, которые привели к смене режима в Тунисе, Египте и Йемене.

Это дало активистам во многих странах почву для того, чтобы считать Интернет безопасной зоной, куда не могут проникнуть власти. Однако сейчас авторитарные режимы осознали важность Интернета, и уже нельзя гарантировать безопасность чего-либо.

ПОДТВЕРДИТЬ УРОВЕНЬ КОНФИДЕНЦИАЛЬНОСТИ

В целях предупредить «Скайп» и его пользователей об опасностях увеличивающегося контроля, «Репортеры без границ» совместно с другими правозащитными организациями написали письмо в администрацию «Скайпа».

В письме «Скайп» просят четко прописать уровень конфиденциальности разговоров в его сети. Владелец «Скайпа», компания Microsoft, ответила журналистам, что изучает письмо, однако до сих пор официального ответа получено не было.

По словам Сэма Смита, технического специалиста находящейся в Лондоне организации Privacy International, ранее «Скайп» считали безопасным, потому что в 2005 году компания сделала заявление, в котором заверила пользователей, что «никто их не слушает». Но после покупки компанией Microsoft в 2011 году за 8,5 миллиарда долларов таких заявлений больше не делалось.

— Мы очень нуждаемся в большей уверенности, поскольку, когда в 2005 году «Скайп» сказал, что никто не прослушивает, люди стали

Это было главное достоинство: он дешевый, свободный, а также безопасный.использовать «Скайп». Это было главное достоинство: он дешевый, свободный, а также безопасный. Если это изменилось, пользователи программы должны знать, как и почему, чтобы потом они могли принять информированное решение, — говорит Сэм Смит.

Пока пользователи ждут ответа от «Скайпа», некоторые эксперты по конфиденциальности рекомендуют активистам подумать, прежде чем вести разговоры по Интернету.

— Может быть, нужно спросить самого себя, действительно ли мне нужно говорить по Интернету или достаточно чата. Если чата достаточно, то можно использовать более эффективные альтернативы, которые шифруют всё, что вы печатаете в чате, — говорит Грегуар Пуже.

Эксперты по конфиденциальности рекомендуют уделять особое внимание политике провайдеров интернет-услуг по хранению информации и обработке запросов властей по доступу к информации.

Это важно знать, поскольку если провайдер разрешает доступ к хранящейся информации, то даже шифрованную информацию можно легко просматривать, считает Сэм Смит.

В каких пределах власти могут требовать доступа к информации в Интернете и при каких обстоятельствах — в данное время является одним из самых обсуждаемых вопросов между интернет-провайдерами и властями. Ответ зависит от интернет-компаний и «Скайпа» и может отличаться в зависимости от конкретной страны.

Статья написана на основе материала журналиста Радио «Свободная Европа»/Радио «Свобода» Чарльза Рекнагеля.

Можно ли подслушать переговоры по Skype? Если от соблюдения тайны зависят жизнь и свобода, лучше не экспериментировать, а использовать более безопасные альтернативы.

Различные российские СМИ сообщают, что популярный интернет-мессенджер компании Microsoft, он же сервис IP-телефонии Skype, широко использовавшийся в качестве безопасного средства передачи конфиденциальной информации, оказался доступным для прослушивания государственными службами безопасности.

Еще в 2008 году боссы Skype, тогда принадлежавшего Ebay, заявили в интервью CNET, что шифрование в сочетании с одноранговой (p2p) архитектурой сервиса делают перехват переговоров делом невозможным – кроме как на компьютерах собеседников ключи шифрования нигде не хранятся. А поскольку головной офис находится не в США, компания не обязана сотрудничать с американскими спецслужбами. Если вы в курсе событий в сфере сетевой безопасности, то вам хорошо известно, что в 2011 году сервис Skype стал наиболее известным многомиллиардным приобретением софтверного гиганта Microsoft.

Так как с этого времени Skype стал принадлежать американской компании, то деятельность сервиса должна отвечать американским законам, в частности, принятому в 1994 году Закону о прослушивании телефонных переговоров (CALEA), который американские правоохранительные органы используют для получения данных о террористах и других подозреваемых. Однако, в интервью газете Нью-Йорк Таймс представитель Microsoft утверждал, что штаб-квартира Skype остается в Люксембурге, и что компания таким образом не подпадает под действие законов США.

Несмотря на это, эксперты по безопасности не убеждены в отсутствии прослушивания, и многие из них, например члены Electronic Frontier Foundation, подписали в январе открытое письмо, в котором Microsoft призывают детально описать политику Skype по данным вопросам.

Microsoft отрицает все обвинения и предположения, что компания сотрудничает с правительственными органами с целью законного перехвата переговоров. Это отрицание и общая неразговорчивость по вопросам конфиденциальности являются слабым утешением для клиентов Skype, которые не только хотят совершать дешевые международные звонки, но и заинтересованы в приватности. Бизнесмены зачастую обсуждают по Skype условия конфиденциальных сделок, журналисты используют сервис для общения с источниками, которые часто требуют анонимности. Нравится нам это или нет, но плохие парни тоже очень часто прибегают к услугам Skype для координации своих грязных делишек.

Люди, которым требуется общаться онлайн конфиденциально, долго предпочитали Skype, но сегодня у них есть целый ряд альтернатив.Но наиболее остро стоит вопрос для активистов на Ближнем Востоке, в частности, Арабской Весны. Они тоже использовали Skype для общения и координации своих действий, и при этом вполне могли находиться под контролем местных ластей. Для этих активистов Skype защищенный и Skype, подверженный прослушиванию – это разница между жизнью и смертью, или, как минимум, длительным тюремным сроком.

Люди, которым требуется общаться онлайн конфиденциально и не опасаясь прослушивания, долго предпочитали Skype, но в сегодняшней неясной ситуации у них есть целый ряд альтернатив.

К счастью, некоторые из наших невероятно умных друзей в отрасли работают над такими альтернативными решениями, хотя вам, возможно, придется платить за них. Мокси Марлинспайк (Moxie Marlinspike) открыл компанию Whisper Systems, которая производит приложения с открытым исходным кодом для безопасной связи и хранения данных. Silent Circle Фила Циммермана предлагает двустороннее шифрование между пользователями на iOS и Android-устройствах. Jitsi –это еще один хороший вариант, который предлагает безопасный чат, видеоконференции и передачи данных и совместим с рядом существующих популярных приложений. The Open Secure Telephony Network разработала клиент Ostel, который пока ещё находится в публичном бета-тесте, но уже предлагает двусторонние шифрование и аутентификацию при передаче голоса в мобильных и настольных платформах. Есть, конечно, и еще варианты, так что будем рады вашим комментариям о выбранном способе защиты связи.

Разумеется, кроме использования шифрованного VoIP-канала, требуется предпринимать обычные предосторожности: избегать незашифрованных сетей при общении и тщательно защищать компьютер от вредоносного программного обеспечения.

Читайте также: