Какое устройство на ноутбуке используется для проверки личности пользователя

Обновлено: 04.07.2024

Типы дополнительной аутентификации

Способ аутентификации, которую необходимо будет пройти пользователю, выбирается системой Google на основе нескольких факторов безопасности.

- Уведомление, в котором пользователю нужно нажать Да, а затем – показанный номер.

- SMS или звонок на резервное устройство пользователя, которые предоставляют код подтверждения и инструкции о том, как получить доступ к аккаунту.

Если в вашей организации включена функция управления конечными точками Google, пользователям может потребоваться подтвердить личность с помощью управляемого мобильного устройства (того, которое обычно используется ими для входа в корпоративный аккаунт). Дополнительную информацию можно найти в статье Общие сведения об управлении конечными точками Google.

Для дополнительной аутентификации можно использовать идентификатор сотрудника. В отличие от других способов подтверждения личности, идентификатор сложнее угадать или получить путем фишинга. Прежде чем использовать этот тип дополнительной аутентификации, убедитесь, что идентификаторы связаны с соответствующими аккаунтами пользователей. Подробнее…Что необходимо сделать, прежде чем использовать дополнительную аутентификацию

Использование дополнительной аутентификации с системой единого входа

Многие клиенты пользуются сторонними поставщиками идентификационной информации для выполнения аутентификации пользователей в системе единого входа с помощью SAML. Сторонние поставщики проводят аутентификацию пользователей без дополнительных проверок на основе оценки рисков. При этом конфигурация двухэтапной аутентификации Google игнорируется. Такой подход используется по умолчанию.

Вы можете установить правила, предусматривающие дополнительные проверки на основе оценки рисков и двухэтапную аутентификацию, если она настроена. Если система Google получает действительное утверждение SAML (данные для аутентификации пользователя) от поставщика идентификационной информации, она может активировать для пользователя дополнительные проверки.

Делимся с вами обзорным материалом про службу Windows Hello, обеспечивающую двухфакторную проверку на Windows 10. Также вы узнаете, чем она будет полезна для крупных компаний, почему стоит выбирать PIN-код, а не пароль и как её настроить.

Windows Hello — что это и зачем?

В Windows 10 служба Windows Hello для бизнеса заменяет пароли на строгую двухфакторную проверку подлинности на компьютерах и мобильных устройствах. Она заключается в создании нового типа учетных данных пользователя в привязке к устройству, использовании биометрических данных или PIN-кода.

В первых версиях Windows 10 были службы Microsoft Passport и Windows Hello, которые обеспечивали многофакторную проверку подлинности. Чтобы упростить развертывание и расширить возможности поддержки, Microsoft объединила эти технологии в единое решение — Windows Hello. Если вы уже выполнили развертывание этих технологий, то вы не заметите никаких изменений в функционировании служб. Для тех, кому еще предстоит оценить работу Windows Hello, выполнить развертывание будет гораздо проще благодаря упрощенным политикам, документации и семантике.

Служба Hello призвана решать типичные проблемы пользователей, возникающие при работе с паролями:

- Пароли могут быть трудны для запоминания, и пользователи часто повторно используют пароли на нескольких сайтах.

- Взломы сервера могут раскрывать симметричные сетевые учетные данные.

- Пароли могут подлежать атакам с повторением пакетов.

- Пользователи могут непреднамеренно предоставить свой пароль вследствие фишинга.

После начальной двухэтапной проверки при регистрации на вашем устройстве настраивается служба Hello, и вы сами устанавливаете жест, который может быть как биометрическим, например отпечатком пальца, так и PIN-кодом. Далее необходимо сделать жест для проверки своего удостоверения. После этого Windows использует Hello для проверки подлинности и предоставления им доступа к защищенным ресурсам и службам.

От имени администратора компании или общеобразовательной организации можно создать политики управления Hello для использования на устройствах под управлением Windows 10, которые подключаются к вашей организации.

Разница между Windows Hello и Windows Hello для бизнеса

Windows Hello предназначена для удобного и безопасного входа пользователя. Такое использование Hello обеспечивает отдельный уровень защиты, так как является уникальным для устройства, на котором настраивается, однако проверка подлинности на основе сертификатов при этом отсутствует.

Служба Windows Hello для бизнеса, которая настраивается групповой политикой или политикой MDM, использует проверку подлинности на основе ключа или сертификата.

В настоящее время в учетных записях Active Directory с использованием Windows Hello не поддерживается проверка подлинности на основе ключа или сертификата. Эта функция должна появиться в будущем выпуске.

Почему PIN-код, а не пароль?

Пароли представляют собой общие секреты, они вводятся на устройстве и передаются по сети на сервер. Перехваченные имя и пароль учетной записи могут быть использованы кем угодно. Например, учетные данные могут быть раскрыты при взломе сервера.

В Windows 10, в процессе подготовки, служба Hello создает пару криптографических ключей, привязанных к доверенному платформенному модулю (TPM), если устройство оснащено таким модулем, или в программной реализации. Доступ к этим ключам и получение подписи для проверки того, что пользователь владеет закрытым ключом, предоставляется только при вводе PIN-кода или биометрического жеста. Двухэтапная проверка, которая происходит при регистрации в службе Hello, формирует доверительные взаимоотношения между поставщиком удостоверений и пользователем, когда открытая часть пары «открытый/закрытый ключ» отправляется поставщику удостоверений и связывается с учетной записью пользователя. Когда пользователь выполняет жест на устройстве, поставщик удостоверений определяет по комбинации ключей Hello и жеста, что это проверенное удостоверение, и предоставляет маркер проверки подлинности, с помощью которого Windows 10 получает доступ к ресурсам и службам. Кроме того, в процессе регистрации генерируется претензия по удостоверению для каждого поставщика удостоверений, чтобы криптографически подтвердить, что ключи Hello привязаны к TPM. Если претензия по удостоверению во время регистрации не выставляется поставщику удостоверений, поставщик удостоверений должен предполагать, что ключ Hello создан программно.

Представьте, что кто-то подсматривает через ваше плечо при получении денежных средств из банкомата и видит вводимый вами PIN-код. Наличие этого PIN-кода не поможет им получить доступ к учетной записи, так как у них нет банковской карты. Аналогичным образом перехват PIN-кода для устройства не позволяет злоумышленнику получить доступ к учетной записи, так как PIN-код является локальным для конкретного устройства и не обеспечивает никакого типа проверки подлинности с любого другого устройства.

Hello как раз позволяет защищать удостоверения и учетные данные пользователей. Так как пароли не используются, фишинг и атаки методом подбора становятся бесполезными. Эта технология позволяет также предотвратить взломы серверов, так как учетные данные Hello являются асимметричной парой ключей, что предотвращает атаки с повторяющимися пакетами, так как эти ключи защищены доверенными платформенными модулями (TPM).

Также можно использовать устройства с Windows 10 Mobile в качестве удаленных учетных данных при входе на ПК под управлением Windows 10. В процессе входа в систему ПК под управлением Windows 10 он может подключаться и получать доступ к Hello на вашем устройстве под управлением Windows 10 Mobile по Bluetooth. Поскольку мы всегда носим с собой телефон, Hello позволяет гораздо проще реализовать двухфакторную проверку подлинности.

Функция входа через телефон в данный момент доступна только отдельным участникам программы принятия технологий (TAP).

Так как же PIN-код помогает защитить устройство лучше, чем пароль?

Преимущества PIN-кода в сравнении с паролем связаны не с его структурой (длиной и сложностью), а с принципом работы.

1. PIN-код привязан к устройству. Злоумышленник, получивший доступ к паролю, может войти в учетную запись с любого устройства, но в случае кражи PIN-кода вход в учетную запись будет невозможен без доступа к соответствующему устройству.

2. PIN-код хранится на устройстве локально. Пароль передается на сервер и может быть перехвачен в процессе передачи или украден с сервера. PIN-код задается на устройстве на локальном уровне, не передается и не хранится на сервере. При создании PIN-кода устанавливаются доверительные отношения с поставщиком удостоверений и создается пара асимметричных ключей, используемых для проверки подлинности. При вводе PIN-кода ключ проверки подлинности разблокируется и используется для подтверждения запроса, отправляемого на сервер для проверки подлинности.

3. PIN-код поддерживается оборудованием. PIN-код Hello поддерживается микросхемой доверенного платформенного модуля (TPM), представляющей собой надежный криптографический процессор для выполнения операций шифрования. Эта микросхема содержит несколько механизмов физической защиты для предотвращения взлома, и вредоносные программы не могут обойти функции безопасности TPM. TPM применяется во всех телефонах с Windows 10 Mobile и во многих современных ноутбуках.

Материал ключа пользователя создается и становится доступным в доверенном платформенном модуле (TPM) на устройстве пользователя, что защищает материал от перехвата и использования злоумышленниками. Поскольку технология Hello подразумевает использование пар асимметричных ключей, учетные данные пользователей не будут похищены в случае нарушения безопасности поставщика удостоверений или веб-сайтов, к которым пользователь осуществляет доступ.

TPM защищает от множества известных и потенциальных атак, в том числе атак методом подбора PIN-кода. После определенного количества попыток ввода неправильного PIN-кода устройство блокируется.

4. PIN-код может быть сложным. К PIN-коду Windows Hello для бизнеса применяется тот же набор политик управления ИТ, что и к паролю, в том числе сложность, длина, срок действия и история изменений. Несмотря на уверенность большинства пользователей в том, что PIN-код представляет собой простой код из 4 цифр, администраторы могут устанавливать для управляемых устройств политики, предполагающие уровень сложности PIN-кода, сопоставимый с паролем. Вы можете сделать обязательными или запретить специальные знаки, буквы в верхнем и нижнем регистрах, а также и цифры.

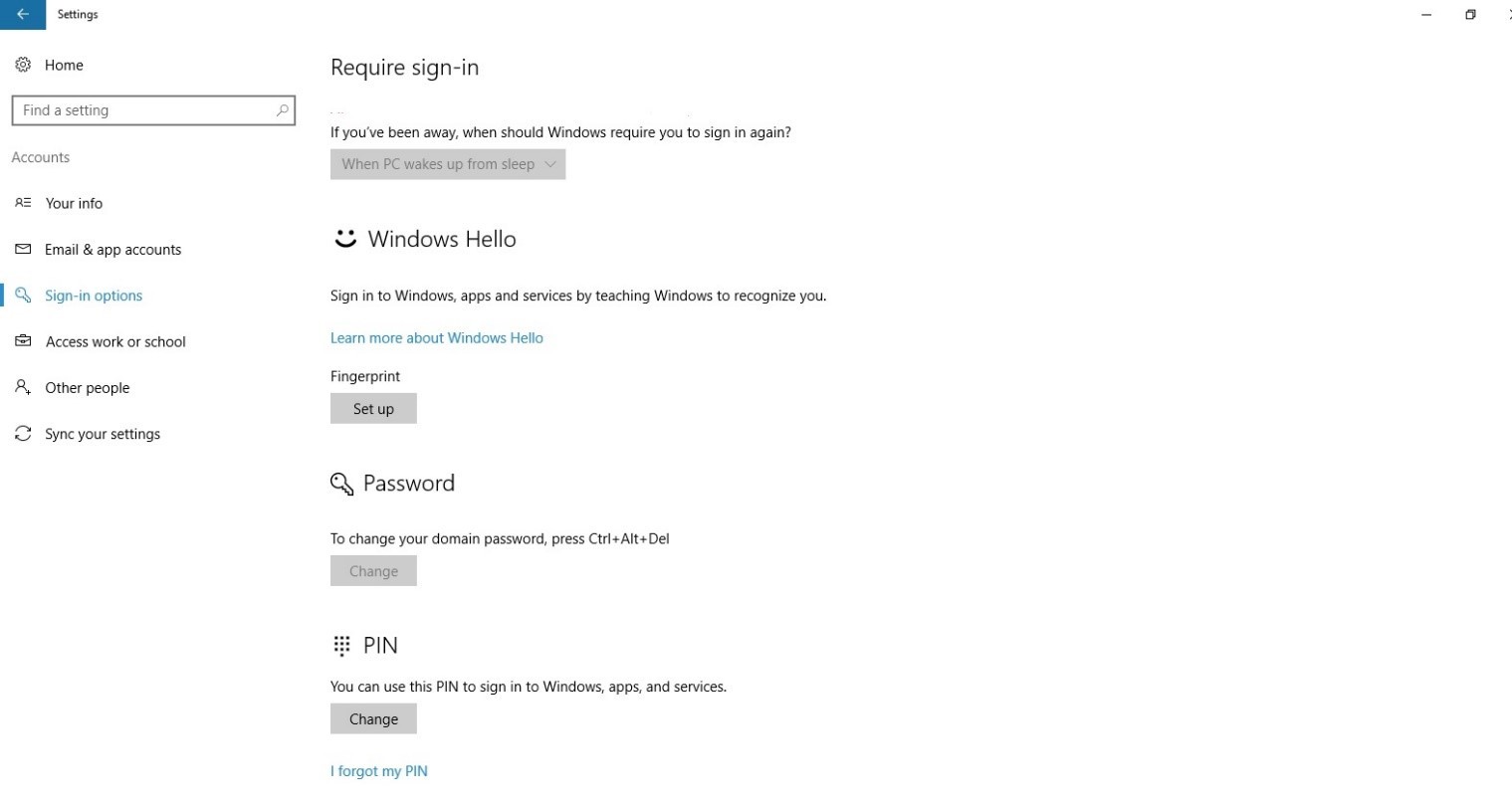

Раздел меню настроек в котором задаются параметры PIN-кода и биометрия:

Что произойдет в случае кражи ноутбука или телефона?

Для нарушения безопасности учетных данных Windows Hello, защищаемых TPM, злоумышленнику нужно осуществить доступ к физическому устройству, найти способ похитить биометрические данные пользователя или подобрать PIN-код. Все это нужно сделать раньше, чем функциональный механизм защиты от взлома TPM заблокирует устройство. Для ноутбуков, не имеющих TPM, можно настроить дополнительную защиту, активировав BitLocker и ограничив количество неудачных попыток входа в систему.

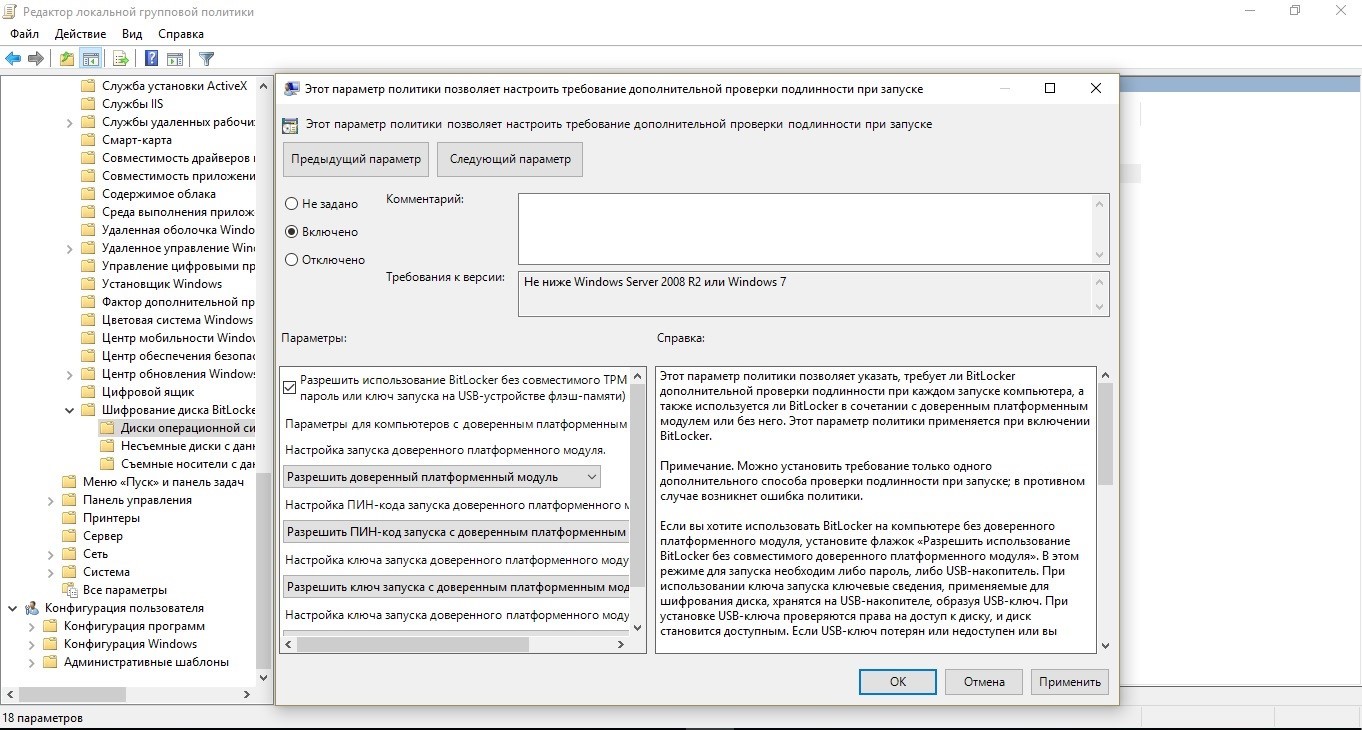

Настройка BitLocker без TPM

С помощью редактора локальных групповых политик (gpedit.msc) активируйте следующую политику:

Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Шифрование диска BitLocker → Диски операционной системы → Требовать дополнительной проверки подлинности при запуске

В параметрах политики выберите Разрешить использование BitLocker без совместимого TPM, а затем нажмите кнопку ОК.

Перейдите в меню Панель управления → Система и безопасность → Шифрование диска BitLocker и выберите диск с операционной системой, который требуется защитить.

С помощью редактора локальных групповых политик (gpedit.msc) активируйте следующую политику: Конфигурация компьютера → Параметры Windows → Параметры безопасности → Политики учетных записей → Политика блокировки учетных записей → Пороговое значение блокировки.

Установите допустимое количество неудачных попыток входа в систему и нажмите ОК.

Как работает Windows Hello для бизнеса: основные положения

1. Учетные данные службы Hello основаны на сертификате или асимметричной паре ключей и привязаны к устройству, как и маркер, получаемый с помощью учетных данных.

2. Поставщик удостоверений (например, Active Directory, Azure AD или учетная запись Майкрософт) проверяет удостоверение пользователя и сопоставляет открытый ключ Hello с учетной записью пользователя на этапе регистрации.

3. Ключи могут генерироваться в аппаратном (TPM 1.2 или 2.0 для предприятий и TPM 2.0 для потребителей) или программном обеспечении на основании политики.

4. Проверка подлинности — это двухфакторная проверка с использованием сочетания ключа или сертификата, привязанного к устройству, и информации, известной пользователю PIN-код), или идентификационных данных пользователя (Windows Hello). Жест Hello не перемещается между устройствами и не предоставляется серверу. Он хранится локально на устройстве.

5. Закрытый ключ никогда не покидает устройство. Проверяющий подлинность сервер имеет открытый ключ, который был сопоставлен с учетной записью пользователя во время регистрации.

6. Ввод PIN-кода и биометрических жестов приводит к проверке удостоверения пользователя в Windows 10 и проверке подлинности с использованием ключей или сертификатов Hello.

7. Личные (учетная запись Майкрософт) или корпоративные учетные записи (Active Directory или Azure AD) использует один контейнер для ключей. Все ключи разделены по доменам поставщиков удостоверений в целях обеспечения конфиденциальности пользователя.

8. Закрытые ключи сертификатов могут быть защищены контейнером Hello и жестом Hello.

Сравнение проверки подлинности на основе ключа и сертификата

Для подтверждения личности служба Windows Hello для бизнеса может использовать ключи (аппаратный или программный) или сертификаты с ключами в аппаратном или программном обеспечении. Предприятия с инфраструктурой открытых ключей (PKI) для выпуска и управления сертификатами могут продолжать использовать PKI вместе со службой Hello. Предприятия, у которых нет PKI или которые хотят сократить объем работ, связанных с управлением сертификатами, могут использовать для службы Hello учетные данные на основе ключа.

Аппаратные ключи, которые создаются модулем TPM, обеспечивают наиболее высокий уровень гарантии. При изготовлении в модуль TPM помещается сертификат ключа подтверждения (EK). Этот сертификат EK создает корневое доверие для всех других ключей, которые генерируются в этом модуле TPM. Сертификация EK используется для генерации сертификата ключа удостоверения подлинности (AIK), выданного службой сертификации Microsoft. Этот сертификат AIK можно использовать как претензию по удостоверению, чтобы доказать поставщикам удостоверений, что ключи Hello генерировались одним и тем же TPM. Центр сертификации Майкрософт (CA) генерирует сертификат AIK для каждого устройства, пользователя и IDP, чтобы гарантировать защиту конфиденциальности.

Если поставщики удостоверений, например Active Directory или Azure AD, регистрируют сертификат в службе Hello, Windows 10 будет поддерживать тот же набор сценариев, что и смарт-карта. Если тип учетных данных представляет собой ключ, будет поддерживаться только доверие и операции на основе ключа.

Мы постарались написать для вас подробный и понятный туториал по работе со службой Windows Hello. Если у вас остались вопросы, задавайте в комментариях.

О кибербезопасности сегодня задумываются не только мощные корпорации или государственные структуры. Даже самые обычные пользователи хотят, чтобы их персональные компьютеры были защищены от сторонних проникновений, а платежные данные и личные архивы не попали в руки злоумышленников.

Базовая безопасность

Уберечь систему от внешних и внутренних атак поможет функционал ОС Windows. Узнать о сторонних подключениях в рамках локальной домашней или офисной сети можно через панель управления компьютером.

Откроется отдельная консоль, где в разделе «Общие папки» и «Сеансы» будет виден список активных подключений.

О том, к каким данным обращались гости, расскажет раздел «Открытые папки».

Избавиться от назойливого внимания посетителей поможет Центр управления сетями и общим доступом в Windows. Отрегулировать права на вход или полностью закрыть свой ПК от посторонних позволят подробные настройки.

На это уйдет пара минут, а компьютер получит оптимальный уровень защиты без установки лишнего программного обеспечения.

Надежные файрволы

Файрволы оберегают ПК от всех видов удаленного проникновения. Помимо этих опций имеют развернутый дополнительный функционал:

• позволяют юзерам через гибкие настройки конфигурировать систему четко «под себя»; • защищают личную информацию, архивы и платежные реквизиты, хранящиеся на жестких дисках.

Comodo Firewall

Comodo Firewall – полноценный файрвол с хорошим набором разноплановых опций. Обеспечивает максимальную безопасность и предохраняет ПК от виртуальных атак.

Оснащен защитными системами:

• Defens+, распознающей внешнее вторжение; • HIPS, предотвращающей несанкционированный доступ.

Совместим с Windows всех версий, как 32bit, так и 64bit. На официальном сайте доступен абсолютно бесплатно. Удобный язык интерфейса выбирается во время установки.

Файрвол корректно работает в качестве самостоятельного элемента или как составная часть Comodo Internet Security. Имеет понятный интерфейс, не сложный в освоении. При активации режима Stealth Mode компьютер становится невидимым для ПО, сканирующего открытые порты с целью несанкционированного подключения.

Через систему Viruscope осуществляет динамический анализ всех процессов на ПК и сохраняет параметры их активности. В случае необычных изменений или фиксации подозрительной внешней/внутренней деятельности выдает оповещение.

GlassWire

GlassWire – популярный и регулярно обновляемый файрвол для 32bit и 64bit Windows старых и последних версий. В бесплатном варианте отслеживает сетевую активность, находит и блокирует нехарактерные соединения. Подает информацию в виде простого графика. При фиксации нарушении приватности на ПК или ноутбуке выдает предупреждение о том, что нужно срочно принять меры по защите системы и конфиденциальных сведений, хранящихся в папках и файловых архивах на компьютере.

В платном пакете содержатся дополнительные возможности и бонус-опции:

Платный софт предлагается в трех вариантах и разных ценовых категориях. Установить программу можно на любой ПК, оснащенный процессором Intel Celeron 2GHz и выше. Для корректной работы файрволу нужны свободные 100 MB на жестком диске.

ZoneAlarm FREE Firewall

Бесплатный ZoneAlarm FREE Firewall обеспечивает ПК глобальную защиту от любых атак. Эффективно блокирует действия хакеров, желающих похитить личные или платежные данные.

В real-time режиме держит под контролем все работающие через интернет приложения. Внимательно отслеживает любую активность в системе и фиксирует подозрительные события. Выявляет нехарактерные действия, на которые не реагирует установленный антивирус.

Пресекает удаленное сканирование портов и автоматом переводит их в режим скрытого функционирования, не оставляя злоумышленникам ни одного шанса для проникновения и похищения конфиденциальных данных.

Продвинутая версия PRO имеет более широкий функционал:

• блокировка персональных сведений от утечки в сеть; • мониторинг платежно/кредитных данных и оповещение о попытках мошеннических действий; • опция OSFirewall для выявления нежелательную активность программ и пресечения входящих угроз.

В отличии от бесплатной FREE, протестировать вариант PRO без оплаты можно в течение 30 дней, а потом, если все понравится, придется приобрести официальную лицензию.

Полезные утилиты

Если хочется всегда держать под контролем компьютер и личную информацию, но не перегружать систему лишним ПО, стоит обратить внимание на утилиты. Они мало весят, элементарно устанавливаются и не предъявляют никаких претензий к рабочим параметрам «железа». Простой функционал осваивается моментально даже теми, кто пользуется ПК только для интернет-серфинга и посещения соцсетей.

Connection Monitor от 10-Strike Software

Русскоязычная 10-Strike Connection Monitor корректно работает на компьютерах любой конфигурации, где стоит ОС Windows (независимо от версии). Сразу после запуска мониторит сетевые ресурсы, папки и файлы компьютера на предмет подключения извне. Ведет подробный лог-журнал и вносит туда сведения обо всех обращениях к системе.

Обнаруживает стороннее подключение и регистрирует попытки «гостей» посмотреть личную информацию на компьютере. Оповещает о проникновении следующими способами:

Может отреагировать на нехарактерную активность запуском приложения или скрипта. Умеет блокировать внешние подключения и ограничивать/отключать сетевой доступ на какое-то время для определенных пользователей или всех посетителей.

Самые интересные фишки программы:

• индивидуальный «Черный список», куда заносятся слишком любопытные и назойливые «гости»; • закрытие от внешних пользователей определенных ресурсов компьютера; • ручной и автоматический способы включения/отключения доступа к ПК со стороны; • контроль приватности, показывающий, кто и когда просматривает ваши личные файлы через скрытые админресурсы.

Безвозмездно потестить утилиту можно в течение 30 дней. Потом придется купить лицензию с подпиской на бесплатные обновления и годовой техподдержкой. Продление соглашения на следующий год обойдется всего в 20% от изначальной стоимости пакета.

Для продвинутых пользователей разработана версия Pro. От обычной она отличается только тем, что функционирует как служба и не требует входить в систему для проведения проверки санкционированного/несанкционированного доступа.

Мощный универсал от разработчиков ПО Algorius Software

Algorius Net Watcher – эффективный и практичный инструмент для контроля и выявления санкционированных/несанкционированных подключений через проводную сеть или Wi-Fi. Дает возможность отслеживать проникновение на файловые серверы, домашние, офисные и корпоративные ПК. Приятный глазу интерфейс позволяет детально изучить поведение «гостя» и увидеть, к каким файлам он обращался.

Программа совместима не только с Windows XP, Vista, 7, 8, но и с прогрессивной Win10. К общим параметрам компьютера абсолютно не требовательна и занимает минимум места. О проникновении сообщают визуальный или звуковой сигнал.

Среди главных особенностей утилиты:

• поиск и сбор информации о постороннем вмешательстве в фоновом режиме еще до активации системы; • сохранение данных о всех действиях в истории; • возможность разъединять пользователей.

Чтобы просматривать отчеты права администратора не нужны.

Algorius Net Watcher представлен в бесплатном и платном вариантах. Бесплатная версия всегда доступна для скачивания на официальном сайте. Срок ее использования не ограничен.

Стоимость платного пакета варьируется в зависимости от количества компьютеров, которые нужно оснастить ПО. Дороже всего обходится лицензия на 1 ПК, а дешевле – программа, рассчитанная на 5 и более машин. В перечень бонус-опций входят:

• бесплатные мажорные обновления в течение года; • бесплатные минорные обновления без ограничения по срокам; • 50% скидки на мажорные обновления со второго года использования; • индивидуальный режим техподдержки.

Конкурентно способный «старичок» - Friendly Net Watcher

Friendly Net Watcher – одно из самых старых, но до сих пор востребованных бесплатных мини-приложений. Весит всего 1,3 Mb, имеет упрощенный интерфейс и эффективно работает на слабых компьютерах с операционками типа Windows 2000/XP/Vista/7. Язык выбирается в процессе установки.

Дает возможность оперативно выяснить, кто через сеть проникает в ваш ПК, скачивает файлы и приобретает доступ к личной информации.

Дополнительно в программе доступны такие полезные опции, как:

• ведение истории отслеживающих мероприятий; • звуковое оповещение несанкционированного проникновения; • сбрасывание незваных «гостей» автоматически или вручную.

Friendly Net Watcher может работать как самостоятельно, так и в продвинутой оболочке Friendly Pinger, предназначенной для многоуровневого администрирования.

Заключение

Безопасность личных данных – залог спокойствия и благополучия. На какую-то одну программу полагаться не стоит. Лучше задать Windows соответствующие настройки, защитить ПК мощным файрволом, а параллельно использовать одну из выше описанных утилит. Через такой кордон пробиться будет практически невозможно.

Слово аутентификация встречается в современном мире все чаще и чаще, практически каждому из нас приходится проходить эту процедуру, но не всем изначально понятно что это такое и для чего она необходима, поэтому мы будем разбираться что значит аутентификация в различных случаях, как её пользоваться и что для этого необходимо.

Что значит аутентификация?

Процедура проверки подлинности. Это самое простое определение термина. Слово произошло от англ. authentication - "подлинный, реальный".

Что значит аутентификация? Приведем еще несколько часто встречающихся определений слова:

- Проверка подлинности конкретного пользователя посредством сравнения вводимого им пароля (для определенного логина) с тем кодом, что был сохранен в базе данных системы для этого логина.

- Подтверждение подлинности электронных писем при сравнении цифровой подписи с открытым ключом отправителя.

- Проверка контрольных сумм файла на соответствие той сумме, что была заявлена автором данного документа.

Что значит аутентификация для отечественных реалий? В России термин в основном обозначает проверку подлинности в мире информационных технологий. Политика безопасности подобных систем, степень доверия предполагает наличие как взаимной, так и односторонней аутентификации. Чаще всего для ее проведения используются криптографические способы.

Схожие понятия

Что значит "данные для аутентификации"? Информация, требуемая для проверки подлинности пользователя. В этом ключе термин часто путают с двумя схожими - авторизацией и идентификацией. Однако между этими понятиями выделяются ключевые различия:

- Авторизация - процедура предоставления пользователю определенных прав на исполнение определенной деятельности. Также так может называться процесс подтверждения, проверки данных прав при попытке выполнения каких-либо действий.

- Идентификация - процедура распознавания какого-либо субъекта по его идентификатору (информации, данным, однозначно определяющим пользователя в информационной системе).

Законодательное регулирование в РФ

Содержание указанного акта следующее:

- Определение формата данных аутентификации, хранящихся в справочниках.

- Описание получения из справочников сведений аутентификации.

- Установление предпосылок по способам формирования и дальнейшего размещения в справочниках информации аутентификации.

- Определение способов, допустимых для прикладных программ в процессе проведения ими аутентификации пользователей.

- Методы, предлагающие различные способы защиты при этом процессе.

Российский стандарт регулирует два типа аутентификации:

- Простая. Использует пароль для проверки подлинности пользователя.

- Строгая. Использование удостоверений личности, созданных криптографическими способами.

Элементы системы аутентификации

Давайте разберемся, что значит двухфакторная аутентификация. Так называется проверка подлинности пользователя, проходящая в два этапа. К примеру, на первом предлагается ввести имя пользователя, пароль, а на втором - специальный код, который приходит на привязанное к вашему аккаунту мобильное устройство.

И одноэтапная, и двухфакторная системы аутентификации будут иметь в своем составе следующие элементы:

- Субъект. Лицо, подлинность которого будет определяться в процессе аутентификации.

- Характеристика субъекта. Отличительные для аутентификации черты пользователя.

- Владелец системы аутентификации. Лицо, контролирующее работу данного комплекса, несущее ответственность за его деятельность.

- Механизм аутентификации. Совокупность принципов работы данной системы.

- Механизмы управления доступом к системе. Предоставление определенных прав доступа субъекту-пользователю.

Три фактора аутентификации

Что значит аутентификация вай-фай? Обратимся к советам специалистов по подключению к Сети. Считается, что это определение подлинности пользователя, необходимое для получения им доступа в интернет посредством системы "вай-фай". Чаще всего для аутентификации необходим ввод определенного кода, предоставляемого провайдером. Иногда нужно указывать номер мобильного телефона, на который позже приходит пароль для доступа.

Любой тип аутентификации (в сети Wi-Fi, на мобильном устройстве и проч.) - это совокупность трех факторов:

- То, что вы знаете (пароль). Тайные сведения, которые есть только у авторизованного объекта. Ими выступают комбинация цифр, секретное слово, совокупность символов для замка и проч. Иногда это PIN - персональный идентификационный номер.

- То, что вы имеете (устройство для проведения аутентификации). Ключи от замка, личная печать, определенные файлы с данными, смарт-карты. Подобный предмет чаще всего вставляется в устройство. Например, сим-карта в смартфон или планшет.

- То, что является вашей неотъемлемой частью (биометрические данные). Портрет, отпечаток пальца, сетчатка глаза пользователя. Является самым простым методом аутентификации: здесь не надо ничего запоминать (как пароль) или носить с собой (как устройства для аутентификации).

Виды аутентификации

Что значит "пройти аутентификацию"? Подтвердить свою подлинность одним из заранее установленных способов. Сегодня их существует масса. Самыми распространенными и значимыми будут следующие:

- С помощью электронной подписи.

- По паролям, кодам.

- При помощи СМС.

- Биометрическая.

- Через географическое положение.

- Многофакторная.

Давайте познакомимся с каждым типом аутентификации более подробно.

Через электронную подпись

Что значит "требуется аутентификация" в данном случае? Предполагается введение пользователями электронной подписи:

- Простая. Формирование электронной подписи происходит посредством введения определенного кода или пароля.

- Неквалифицированная. Получается в результате криптографического преобразования данных с применением ключа электронной подписи. Определяет лицо, подписавшее документ, позволяет обнаружить изменения, внесенные в него (документ) после подписания.

- Квалифицированная. В дополнение к признакам неквалифицированной подписи имеет следующие характеристики: ключ проверки данной подписи указан в специальном сертификате, средства для ее создания и использования регулируются федеральным законодательством РФ.

По паролям

Что значит "аутентификация" на планшете? Чаще всего это введение определенного пароля, который разрешает пользоваться устройством:

- Многоразовый. Самый простой способ: введение имени пользователя и секретного кода, сформированных при регистрации устройства, аккаунта самим пользователем.

- Одноразовый. Введение для доступа к устройству, профилю кода, который действителен лишь для единственного входа в систему. Соответственно, при повторном использовании требуется запрашивать от поставщика услуг новый такой пароль.

Посредством СМС

Один из самых распространенных типов аутентификации, используемых интернет-ресурсами. Предполагает следование следующему алгоритму:

- Лицо вводит свое имя пользователя, пароль.

- Если они верны, то на предварительно привязанный к аккаунту номер мобильного устройства приходит специальный одноразовый код.

- Далее пользователю остается правильно ввести эту комбинацию символов в определенное окно, после чего он может успешно пользоваться ресурсом - аутентификация пройдена.

Биометрическая аутентификация

Весьма популярный сегодня метод определения подлинности пользователя, используемый производителями ноутбуков, смартфонов, планшетов и проч. На настоящий день существуют следующие способы биометрической аутентификации:

- По отпечатку пальца.

- По геометрии руки.

- По радужной оболочке глаз.

- По термическому образу лица.

- По голосу.

- По рукописной подписи.

- По скорости, интервалу ввода пароля на клавиатуре.

По географическому положению

Здесь можно выделить два направления проверки подлинности пользователя:

- Посредством GPS. Доказательство подлинности лица происходит на основе данных о его местоположении. Чаще всего для этого используются данные системы космической навигации.

- Местоположение выхода пользователя в интернет. Геолокация определяется по местоположению серверов, а также точек доступа беспроводной связи.

Многофакторная аутентификация

Под данным понятием скрывается расширенный, комбинированный способ проверки подлинности того или иного пользователя. Может соединять в себе две или более вышепредставленных методик аутентификации.

Самый распространенный пример: использование сим-карты в планшете или смартфоне. Первый этап проверки - помещение карты в устройство, второй - ввод определенного пин-кода.

Еще одна вариация: биометрическая аутентификация (отпечаток пальца) и ввод цифрового пароля на клавиатуре.

На этом закончим разговор об аутентификации в современном мире, ее факторах, элементах, регулировании. Среди всех способов наиболее передовыми считаются биометрический тип, проверка подлинности по местонахождению субъекта.

Читайте также: