Касперский песочница как запустить

Обновлено: 05.07.2024

В процессе публикации последней части цикла статей «Ложь, большая ложь и антивирусы» выяснилась катастрофическая необразованность хабра-аудитории в области антивирусных песочниц, что они собой представляют и как работают. Что самое смешное в этой ситуации– в Сети практически начисто отсутствуют достоверные источники информации по данному вопросу. Лишь куча маркетоидной шелухи и текстов от не пойми кого в стиле «одна бабка сказала, слушай сюды». Придётся мне восполнять пробелы.

Определения.

Итак, песочница. Сам термин произошёл не от детской песочницы, как могут некоторые подумать, а от той, что пользуются пожарные. Это бак с песком, где можно безопасно работать с легковоспламеняющимися предметами либо бросать туда что-то уже горящее без боязни подпалить что-нибудь ещё. Отражая аналогию данного технического сооружения на софтверную составляющую, можно определить программную песочницу как «изолированную среду исполнения с контролируемыми правами». Именно так, например, работает песочница Java-машины. И любая другая песочница тоже, вне зависимости от предназначения.

Переходя к антивирусным песочницам, суть которых есть защита основной рабочей системы от потенциально опасного контента, можно выделить три базовые модели изоляции пространства песочницы от всей остальной системы.

1. Изоляция на основе полной виртуализации. Использование любой виртуальной машины в качестве защитного слоя над гостевой операционной системой, где установлен браузер и иные потенциально опасные программы, через которые пользователь может заразиться, даёт достаточно высокий уровень защиты основной рабочей системы.

Недостатки подобного подхода, кроме монструозного размера дистрибутива и сильного потребления ресурсов, кроются в неудобствах обмена данными между основной системой и песочницей. Более того, нужно постоянно возвращать состояние файловой системы и реестра к исходным для удаления заражения из песочницы. Если этого не делать, то, например, агенты спам-ботов будут продолжать свою работу внутри песочницы как ни в чём не бывало. Блокировать их песочнице нечем. Кроме того, непонятно, что делать с переносимыми носителями информации (флешки, например) или выкачанными из Интернета играми, в которых возможны зловредные закладки.

Пример подхода- Invincea.

2. Изоляция на основе частичной виртуализации файловой системы и реестра. Совсем необязательно таскать с собой движок виртуальной машины, можно подпихивать процессам в песочнице дубликаты объектов файловой системы и реестра, помещая в песочницу приложения на рабочей машине пользователя. Попытка модификации данных объектов приведёт к изменению лишь их копий внутри песочницы, реальные данные не пострадают. Контроль прав не даёт возможности атаковать основную систему изнутри песочницы через интерфейсы операционной системы.

Недостатки подобного подхода также очевидны– обмен данными между виртуальным и реальным окружением затруднён, необходима постоянная очистка контейнеров виртуализации для возврата песочницы к изначальному, незаражённому состоянию. Также, возможны пробои либо обход такого вида песочниц и выход зловредных программных кодов в основную, незащищённую систему.

Пример подхода- SandboxIE, BufferZone, ZoneAlarm ForceField, изолированная среда Kaspersky Internet Security, Comodo Internet Security sandbox, Avast Internet Security sandbox.

3. Изоляция на основе правил. Все попытки изменения объектов файловой системы и реестра не виртуализируются, но рассматриваются с точки зрения набора внутренних правил средства защиты. Чем полнее и точнее такой набор, тем большую защиту от заражения основной системы предоставляет программа. То есть, этот подход представляет собой некий компромисс между удобством обмена данными между процессами внутри песочницы и реальной системой и уровнем защиты от зловредных модификаций. Контроль прав не даёт возможности атаковать основную систему изнутри песочницы через интерфейсы операционной системы.

К плюсам такого подхода относится, также, отсутствие необходимости постоянного отката файловой системы и реестра к изначальному состоянию.

Недостатки подобного подхода– программная сложность реализации максимально точного и полноценного набора правил, возможность лишь частичного отката изменений внутри песочницы. Так же, как и любая песочница, работающая на базе рабочей системы, возможен пробой либо обход защищённой среды и выход зловредных кодов в основную, незащищённую среду исполнения.

Пример подхода- DefenseWall, Windows Software Restriction Policy, Limited User Account + ACL.

Существуют и смешанные подходы к изоляции процессов песочницы от остальной системы, основанные как на правилах, так и на виртуализации. Они наследуют как достоинства обоих методов, так и недостатки. Причём недостатки превалируют из-за особенностей психологического восприятия пользователей.

Примеры подхода- GeSWall, Windows User Account Control (UAC).

Методы принятия решения о помещении под защиту.

Перейдём к методам принятия решения о помещении процессов под защиту песочницей. Всего их три базовых:

1. На основе правил. То есть, модуль принятия решения смотрит на внутреннюю базу правил запуска тех или иных приложений или потенциально опасных файлов и, в зависимости от этого, запускает процессы в песочнице либо вне неё, на основной системе.

Преимущества данного подхода- наиболее максимальный уровень защиты. Закрываются как зловредные программные файлы, пришедшие из потенциально опасных мест через песочницу, так и неисполняемые файлы, содержащие зловредные скрипты.

Недостатки– могут быть проблемы при установке программ, пришедших через песочницу (хотя белые списки и сильно облегчают эту задачу), необходимость вручную запускать процессы в основной, доверенной зоне для обновления программ, обновляющихся только внутри себя самих (например, Mozilla FireFox, Utorrent или Opera).

Примеры программ с таким подходом- DefenseWall, SandboxIE, BufferZone, GeSWall.

2. На основе прав пользователя. Так работает Windows Limited User Account и защита на основе SRP и ACL. При создании нового пользователя ему предоставляются права доступа к определённым ресурсам, а также ограничения на доступ к другим. При необходимости программы работы с запрещёнными для данного пользователя ресурсами необходимо либо перелогиниться в системе под пользователем с подходящим набором прав и запустить программу, либо запустить её одну под таким пользователем, без перелогинивания основного работающего пользователя (Fast User Switch).

Преимущества такого подхода- относительно неплохой уровень общей защищённости системы.

Недостатки- нетривиальность управления защитой, возможность заражения через разрешённые для модификации ресурсы, поскольку модуль принятия решения не отслеживает такие изменения.

3. На основе эвристических подходов. В этом случае модуль принятия решения «смотрит» на исполняемый файл и пытается по косвенным данным угадать, запустить его на основной системе или в песочнице. Примеры– Kaspersky Internet Security HIPS, Comodo Internet Security sandbox.

Преимущества данного подхода- он более прозрачен для пользователя, чем на основе правил. Проще в обслуживании и реализации для компании–производителя.

Недостатки- неполноценность подобной защиты. Кроме того, что эвристик модуля принятия решения может «промахнуться» на исполняемом модуле, такие решения демонстрируют практически нулевую сопротивляемость неисполняемым файлам, содержащим зловредные скрипты. Ну, плюс ещё парочка проблем (например, с установкой зловредных расширений изнутри самого браузера, из тела эксплойта).

Отдельно хотелось обратить внимание на метод использования песочницы как средства эвристики, т.е. запуск программы в ней на некоторый промежуток времени с последующим анализом действий и принятием общего решения о зловредности– полноценной антивирусной песочницей данный подход не назвать. Ну что это за антивирусная песочница, которая устанавливается лишь на краткий период времени с возможностью полного её снятия?

Режимы использования антивирусных песочниц.

Их всего два основных.

1. Режим постоянной защиты. При старте процесса, который может быть угрозой для основной системы, он автоматически помещается в песочницу.

2. Режим ручной защиты. Пользователь самостоятельно принимает решение о запуске того либо иного приложения внутри песочницы.

Песочницы, имеющие основной режим работы как «постоянную защиту» могут, также, иметь и ручной режим запуска. Равно как и наоборот.

Для песочниц с изоляцией на основе правил характерно использование режима постоянной защиты, поскольку обмен данными между основной системой и процессами внутри песочницы абсолютно прозрачен.

Для эвристических песочниц также характерно использование режима постоянной защиты, поскольку обмен данными между основной системой и процессами внутри песочницы абсолютно несущественен либо сводится к оному.

Для неэвристических песочниц с изоляцией на основе частичной виртуализации характерен режим ручной защиты. Это связано с затруднённым обменом данными между процессами внутри песочницы и основной рабочей системой.

1. DefenseWall (песочница с изоляцией на основе правил) имеет основным режимом работы «постоянный на правилах». Однако, запуск вручную приложений внутри песочницы, равно как и вне неё, присутствуют.

2. SandboxIE (песочница и изоляцией на основе частичной виртуализации) имеет основным режимом работы «ручной». Но при покупке лицензии можно активировать режим «постоянный на правилах».

3. Comodo Internet Security sandbox (песочница с изоляцией на основе частичной виртуализации) имеет основной режим работы «постоянный эвристический». Однако, запуск приложений вручную внутри песочницы, равно как и вне неё, присутствуют.

Вот, в основном, базовые вещи, любой уважающий себя профессионал должен знать об антивирусных песочницах. У каждой отдельной программы свои особенности реализации, которые вы уже сами должны будете найти, понять и оценить те плюсы и минусы, которые она несёт.

Однако в некоторых случаях от заражения пользователя не спасает даже самый надежный брандмауэр и самый глазастый антивирус. Это происходит тогда, когда программа, защищающая компьютер, не уверена во вредоносном действии запускаемого приложения или выполняемого на веб-странице скрипта, вследствие чего оставляет решение о разрешении действия за пользователем. Вы вполне можете решить, что антивирус излишне подозрителен или просто, задумавшись, щелкнуть мышкой по кнопке "ОК", тем самым разрешив исполнение вредоносного кода.

Что же делать? Неужели из-за возможности подхватить троян, лучше не запускать новые приложения, а от веб-серфинга и вовсе отказаться? Существует прекрасное решение, которое для многих может стать отличным дополнением ко всем средствам для защиты компьютера от проникновения вредителей. Речь идет о работе с приложениями в "песочнице".

"Песочница" представляет собой изолированную среду, для которой отводится небольшое пространство на жестком диске и которая никак не зависит от реальной операционной системы. При запуске программы в "песочнице" она работает так же, как обычное приложение, однако не может влиять на любые компоненты системы, которые находятся вне изолированной среды. Это значит, что из "песочницы" невозможно внести изменения в системный реестр, заменить системные файлы или выполнить любые другие действия, которые могут повлиять на стабильность работы системы. Благодаря этому "песочницу" можно использовать для безопасной работы в Интернете и для запуска неизвестных приложений. Такой изолированной среде можно найти и другие применения – например, программисты и тестеры могут запускать в ней нестабильные версии программ.

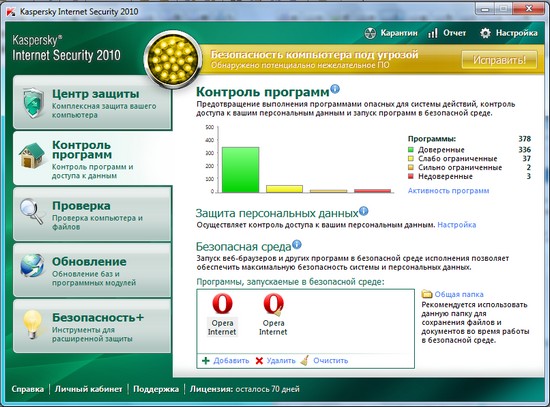

О том, что работа с приложениями в "песочнице" может пригодиться самому широкому кругу пользователей, говорит хотя бы то, что соответствующая возможность в прошлом году появилась в программе Kaspersky Internet Security. Пользователи этого пакета для обеспечения безопасности могут работать с подозрительными приложениями в изолированной среде, если откроют их посредством пункта контекстного меню Windows "Запустить в безопасной среде". Для наглядности окно программы, запущенной в изолированной среде, будет обведено зеленой рамкой.

Kaspersky Internet Security также позволяет составить список программ, работа с которыми может быть потенциально опасна (в него можно включить, например, браузер). Для этого в настройках приложения необходимо открыть раздел "Контроль программ" и при помощи кнопки "Добавить" внести программу в список. Если после этого открыть программу из окна Kaspersky Internet Security, она будет работать в изолированной среде. Подобную функцию удобно использовать, скажем, в том случае, если во время сессии в браузере вы планируете посещать сайты, которые могут содержать подозрительный код. Кроме этого, такая функция может стать хорошей заменой режиму приватности, который появился в последних версиях популярных браузеров.

Стоит, однако, заметить, что Kaspersky Internet Security предоставляет лишь самые базовые возможности запуска программ в "песочнице". Специализированные приложения имеют гораздо больше возможностей. Рассмотрим некоторые популярные программы, предназначенные для работы в изолированной среде.

- Разработчик: Ronen Tzur

- Размер дистрибутива: 1,6 Мб

- Распространение: shareware

- Русский интерфейс: есть

Sandboxie это, вне всякого сомнения, самое известное решение для организации "песочницы". В программе используется классический метод защиты указанное пользователем приложение помещается в изолированную среду, в результате чего оно не может влиять на работу системы. Интересно, что Sandboxie была разработана для использования с браузером Internet Explorer, который является одной из самых популярных мишеней кибер-преступников. Однако в настоящее время Sandboxie может работать практически с любым приложением Windows.

Одна из особенностей Sandboxie, которая отличает ее от многих других программ подобной плана, возможность создания неограниченного количества "песочниц". При этом пользователь может составить список приложений, которые будут запускаться в каждой из них. По умолчанию программа сама создает "песочницу" под названием DefaultBox, поэтому можно начинать работу с Sandboxie сразу же после установки. Для открытия программы или документа в изолированной среде нужно выбрать команду "Запустить в песочнице", которая появляется в контекстном меню Windows.

Если в будущем вы создадите дополнительные "песочницы", можно попросить программу открывать файлы и приложения не в DefaultBox, а в другой изолированной среде. Для этого выберите в меню "Пуск" пункт "Начальное меню Sandboxie" и измените "песочницу", которая будет использоваться по умолчанию.

Запускать приложения в изолированной среде можно не только из контекстного меню, но и непосредственно из окна Sandboxie. Для этого нужно щелкнуть правой кнопкой мыши по названию "песочницы" и выбрать соответствующую команду (данное меню доступно и при щелчке по значку Sandboxie в системном трее).

Кстати, для ускорения выбора можно использовать команды "Запустить Web-браузер" и "Запустить почтовый клиент", которые открывают приложения, установленные в системе по умолчанию. Используя контекстное меню "песочниц", можно выполнять и другие команды, например, одним щелчком мыши закрывать все приложения, запущенные в изолированной среде, просматривать содержимое "песочниц" или полностью удалять его.

Для того чтобы быстро идентифицировать программу, которая запущена в изолированной среде, в Sandboxie предусмотрена специальная команда "Окно в песочнице?", при выборе которой на экране появляется специальный прицел, перетащив который на нужное окно, можно получить информацию о статусе программы.

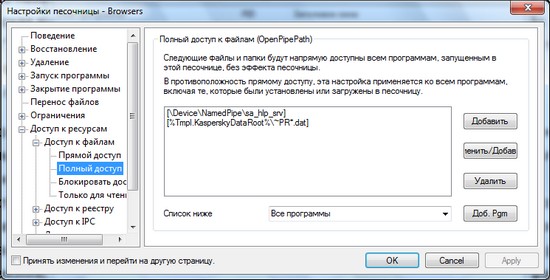

Обратившись к другим параметрам "песочницы", можно гибко настроить разрешения на доступ к разным ресурсам. Так, можно определить, к каким файлам и папкам будет заблокирован доступ, к каким программы смогут обращаться только для чтения, а также настроить взаимодействие с ключами системного реестра.

При необходимости в настройках "песочницы" можно указать приложения, которые будут форсировано запускаться в ней. Иными словами, при запуске указанного файла Sandboxie будет перехватывать приложение и не давать ему работать в обычном режиме. Программа позволяет указать не только отдельные исполняемые файлы, но и папки, при запуске любых приложений из которых они будут открываться в безопасной среде. Последнюю возможность можно, например, использовать для запуска новых программ, которые были скачаны из Интернета в папку Downloads.

- Разработчик: Trustware

- Размер дистрибутива: 9,2 Мб

- Распространение: shareware

- Русский интерфейс: нет

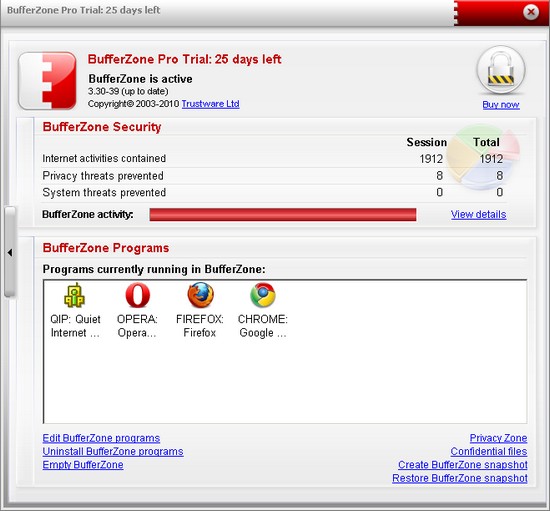

BufferZone Pro – это еще одно хорошее решение для работы с приложениями в изолированной среде. Несмотря на то, что с помощью программы можно запускать в "песочнице" самые разные приложения, она предназначена, прежде всего, для работы с браузерами, IM-клиентами, программами для обмена файлами через пиринговые сети и другим ПО для Интернета. Об этом говорит хотя бы то, что в BufferZone изначально имеется достаточно обширный список приложений, которые по умолчанию запускаются в безопасном режиме. Среди них Mozilla Firefox, Google Chrome, ICQ, BitComet, Skype, GoogleTalk и другие. Пользователь может редактировать этот список по своему усмотрению, добавляя в него дополнительные программы и удаляя ненужные.

Подобно рассмотренной выше утилите, BufferZone может отслеживать все приложения, которые запускаются на компьютере, и перенаправлять их в "песочницу". Также BufferZone может блокировать запуск любых неизвестных программ.

В отличие от Sandboxie, в этой программе не предусмотрено возможности создания нескольких "песочниц". Окна всех программ, которые запущены в "песочнице", обводятся красной рамкой. Увидеть, какие программы в данный момент работают в изолированной среде, можно также в главном окне BufferZone. Тут же отображается краткая статистика о работе программ в изолированной среде. BufferZone не только подсчитывает, сколько действий всего было произведено такими приложениями, но и ведет учет потенциально опасных операций в системе, а также угроз, относящихся к безопасности, которые удалось предотвратить.

В том случае, если программа, работающая в "песочнице", выполнила вредоносный код или другое деструктивное действие, можно быстро удалить все данные, относящиеся к приложениям, запущенным в изолированной среде. Кроме этого, предусмотрена возможность автоматической очистки таких данных согласно составленному пользователем расписанию.

В BufferZone есть и некоторые дополнительные возможности, которые не имеют непосредственного отношения к организации "песочнице", однако помогают повысить общий уровень безопасности компьютера. Так, при помощи программы можно запретить открытие файлов с внешних жестких дисков, DVD-дисков и с USB-накопителей или разрешить работу с такими данными только в изолированной среде.

В заключение отметим, что помимо платной версии BufferZone Pro имеется также бесплатная редакция программы. В ней реализован ряд ограничений, например, нет возможности создания снимка виртуальной среды и восстановления сохраненных в ней данных. Кроме этого, в бесплатной версии меньше приложений, для которых защита включена по умолчанию.

Выбирая специализированную программу для запуска приложений в "песочнице", нужно иметь в виду, что существует два основных подхода к организации изолированной среды. В первом случае "песочница" создается для указанных пользователем приложений, и во время одной сессии работы за компьютером он использует и такие программы, которые запущены в изолированной среде, и такие, которые работают в обычном режиме. Программы, в которых используется такой подход к организации защиты системы, были рассмотрены в этой статье.

Однако такое решение приемлемо не всегда. Существует второй подход к организации работы ПО в изолированной среде, который подразумевает создание "песочницы" размером с целую операционную систему. При этом создается образ работающей системы, после чего пользователь начинает работать именно с ним, а не с реальной средой. Все произведенные им действия сохраняются только до перезагрузки, а после того, как она выполнена, система возвращается в исходное состояние. Такое решение удобно использовать на общественных ПК, например, в интернет-кафе, в компьютерных классах и т.д. О программах, при помощи которых можно организовать такую защиту, мы расскажем во второй части статьи.

Мало кто знает, но продукты Лаборатории Касперского давно вышли на новый уровень защиты кибер-среды. И вот на рынке появилось выгодное предложение по защите инфраструктуры крупных компаний - Kaspersky Sandbox.

Kaspersky Sandbox (Песочница) - это система для выявления вредоносного ПО. Объект запускается на виртуальной машине, имитирующей конечное устройство пользователя. Для обнаружения угрозы применяется анализ его поведения. Если объект выполняет вредоносные действия, система идентифицирует его как угрозу и запрещает запуск файла на реальном ПК. Система запоминает данные по анализу и оперативно выносит вердикт при запуске программы на любом ПК корпоративной сети.

Продукт дополняет Kaspersky Security для бизнеса , предоставляя максимальный уровень защиты для ваших сетей от неизвестных киберугроз. Постоянная сверка с физическими и облачными базами данных предотвращает вторжения на уровне хоста, ограничивает запрещенные приложения и контролирует доступ к критически важным ресурсам компании. Обойти данный уровень защиты намного сложнее и дороже.

Остановимся на преимуществах песочницы

Минимальная вовлеченность специалиста

Основной фактор, мешающий компаниям приобретать решения высокого класса – нехватка специалистов и большая стоимость привлечения профессионалов. Раньше, для эффективного использования решения защиты от кибер-угроз, компаниям требовалась полноценная служба безопасности. Наше решение является идеальным для организаций, которые не готовы инвестировать в службу информационной безопасности, но нуждающихся в защите от новых и сложных угроз. Решение поможет оптимизировать затраты на защиту устройств внутри сети, а также снизить объем задач, которые выполняются ценными специалистами вручную, например аналитиками по кибербезопасности.

Интеграция

SIEM-системы могут получать информацию об угрозах, обнаруженных Kaspersky Sandbox. Данные поступают в общий поток событий через Kaspersky Security Center. В решении реализован API для взаимодействия с другими бизнес продуктами, благодаря чему, пользователю доступна проверка файлов для сканирования и проверки их репутации.

Масштабирование и кластеризация

Базовая конфигурация поддерживает до 1000 устройств сотрудников и легко кластеризуется между несколькими серверами. Обеспечьте непрерывную защиту инфраструктуры при минимальных затратах на сервер.

Для безопасного запуска подозрительных программ на компьютере используют виртуальную изолированную среду, так называемую «песочницу». Такая среда, запущенная с помощью специальных программ, ограничивает доступ подозрительным программам к ресурсам операционной системы.

Некоторые производители антивирусов, в том числе Лаборатория Касперского, создали специальный режим обеспечивающий защиту компьютера от запуска различных программ, которые могут нанести вред и повреждения операционной системе.

В продукции Лаборатории Касперского режим «Безопасная среда» присутствует в программных продуктах начиная с Kaspersky Internet Security и выше. Режим Безопасная среда Kaspersky Internet Security 2012 отвечает за создание виртуальных песочниц, в которых происходит запуск программ в изолированной среде.

Безопасная среда — это среда, в которой запущенные программы не имеют прямого доступа к операционной системе, а имеют доступ к виртуальным копиям компонентов операционной системы.

Такой режим обычно используют для запуска подозрительных программ, скачивания файлов из источников, не заслуживающих доверия, для проведения платежных операций при использовании интернет-банкинга или проведение операций с платежными системами, при вводе личных данных в Интернете.

Безопасная среда и безопасный браузер не работают на компьютерах под управлением операционной системой Windows XP x64. На компьютерах под управлением операционными системами Windows Vista x64 и Windows 7 x64 функциональность некоторых программ будет ограничена при работе в безопасной среде.

Запуск программ в Безопасной среде

Для запуска режима «Безопасная среда» в главном окне программы Kaspersky Internet Security 2012 нужно будет нажать на одну из кнопок.

После этого в окне программы нужно будет нажать на кнопку «Безопасная среда».

В новом окне антивирусной программы Kaspersky Internet Security 2012 вы можете нажав на кнопку «Перейти в безопасную среду» запустить режим «Безопасная среда».

В верхней части окна Рабочего стола находится панель «Kaspersky Internet Security 2012, Безопасная среда». С помощью кнопок, расположенных на этой панели можно управлять работой антивируса в этом режиме.

С помощью первой кнопки можно закрепить эту панель, чтобы она всегда отображалась. При наведении курсора мыши к верхнему краю экрана монитора, панель снова будет появляться, если панель не была закреплена.

Вторая кнопка нужна для переключения между режимом «Безопасная среда» и обычным режимом работы операционной системы. После переключения вы перейдете в обычный режим работы, но режим «Безопасная среда» не будет отключен. Вы можете вернуться опять в этот режим, чтобы сохранить файлы, созданные программами, которые были запущены в безопасной среде.

Третья кнопка предназначена для выхода из режима «Безопасная среда».

Запустить режим «Безопасная среда» можно также из Панели уведомлений (системного трея).

Для запуска этого режима нужно кликнуть правой кнопкой мыши по расположенной там иконке «Kaspersky Internet Security», а в контекстном меню выбрать пункт «Безопасная среда».

Как запустить отдельную программу в безопасной среде

Для запуска отдельной программы в безопасной среде нужно щелкнуть по ярлыку запускаемой программы правой кнопкой мыши и в контекстном меню нажать на пункт «Запустить в безопасной среде». После этого программа будет запущена в «Безопасной среде» антивируса.

Запущенная таким образом программа, на примере графический редактор Paint, будет заключена в зеленую рамку.

Все действия и изменения, произведенные в запущенной программе, никак не затронут вашу операционную систему, потому что будут происходить в песочнице. Файлы, сохраненные во время работы в безопасном режиме, будут удалены с вашего компьютера, после завершения работы программы, запущенной в Безопасной среде Kaspersky Internet Security 2012.

Сохранить такие файлы можно, если воспользоваться для этого специальной «Общей папкой», которая служит для обмена файлами с операционной системой.

Как сохранить файлы, созданные в Безопасной среде

Чтобы воспользоваться файлами, созданными и сохраненными при работе в безопасной среде нужно использовать папку Общая папка безопасной среды. Эта папка предназначена для обмена данными, сохраненными в «песочнице», с обычной средой вашего компьютера.

В окне Проводника, местом сохранения этого файла нужно будет выбрать «Общую папку безопасной среды». После сохранения в этой папке, файл будет доступен для использования в обычном режиме.

Также можно сохранять загрузки из запущенного в «Безопасной среде» браузера, предварительно выбрав в браузере местом сохранения загруженных файлов «Общую папку безопасной среды». Сохраненный таким образом файл можно будет переместить из папки «Общая папка безопасной среды» в нужное вам место, например, просто перетянув этот файл на Рабочий стол или в любую другую папку.

Безопасный браузер

Режим «Безопасный браузер» можно использовать для посещения подозрительных сайтов или для проведения каких-нибудь операций с оплатой в платежных системах, для ввода персональных данных на сайтах при использовании интернет-банкинга и совершая другие тому подобные действия.

Режим «Безопасный браузер» запускается с главного окна программы Kaspersky Internet Security 2012.

После нажатия на кнопку «Запустить безопасный браузер», откроется браузер по умолчанию, запущенный в безопасном режиме.

Вы можете выбрать браузер для запуска в режиме «Безопасный браузер» из предложенных антивирусом, если нажмете на пункт «Настроить…». Для запуска безопасного браузера вы можете также создать специальный ярлык на Рабочем столе.

После открытия окна «Настройка безопасного браузера» вам будет нужно выбрать браузер и один из вариантов очистки вводимых данных: «без возможности сохранения вводимых конфиденциальных данных» или «с возможностью сохранения вводимых конфиденциальных данных».

Как я уже писал выше, для сохранения загруженных файлов из Интернета с помощью «Безопасного браузера», загруженные файлы следует сохранять в «Общую папку безопасной среды».

После сохранения скаченных файлов в этой папке, вы сможете потом их переместить из «Общей папки безопасной среды» в обычную среду своего компьютера.

Выводы статьи

В Kaspersky Internet Security 2012 встроен модуль «Безопасная среда» для запуска программ и работе в интернете в изолированной области, не влияющей на работу системы.

Читайте также: