Касперский запрос на расшифровку

Обновлено: 03.07.2024

Для защищенной операционной системы KasperskyOS появились мобильные прикладные программы: версии редактора «МойОфис Документы» и почтового клиента «МойОфис Почта». В «Лаборатории Касперского» сообщили, что ОС тестируется на мобильных устройствах разного формата, прототипы которых появятся до конца осени. Эксперты отмечают: новому продукту еще предстоит получить ряд сертификатов, чтобы конкурировать с другим защищенными системами. Спрос на них есть в госсекторе и сфере критической информационной структуры.

ПО шло, ПО ехало

«МойОфис» разработал редактор документов и почтовый клиент для мобильной версии операционной системы KasperskyOS. Об этом «Известиям» рассказал генеральный директор компании Дмитрий Комиссаров. Эти продукты стали одними из первых пользовательских программ от стороннего разработчика для мобильной ОС, разработкой которой занимается «Лаборатория Касперского» (ЛК), и первыми офисными утилитами для нее вообще.

— «МойОфис» адаптировал свои приложения под KasperskyOS с учетом кибериммунного подхода к безопасности, что позволило нам сосредоточиться на функциональности, не расходуя ресурсы на интеграцию средств защиты информации. Наше ПО стабильно работает в среде KasperskyOS. Сроки выпуска коммерческих продуктов «МойОфис» для платформы KasperskyOS будут зависеть от графика выпуска самой операционной системы, — сказал Дмитрий Комиссаров.

В ЛК подтвердили разработку ПО и отметили, что, несмотря на узкую специализацию пользователей их системы, им нужно иметь доступ к различной документации, а значит, требуется наличие офисного пакета программ.

Участники рынка информационной безопасности и программного обеспечения считают разработку программ для ОС важным этапом.

Похожего мнения придерживается и исполнительный директор ассоциации разработчиков программных продуктов «Отечественный софт» Ренат Лашин. Создание драйверов для всевозможных устройств и прикладного ПО — ключевая проблема для всех новых операционных систем, добавил председатель совета директоров «Базальт СПО» Алексей Смирнов.

KasperskyOS от ОС общего назначения вроде Linux или Android отличается более высоким уровнем безопасности. Он обеспечивается за счет изоляции компонентов ОС, благодаря которой они не могут влиять друг на друга. Все их взаимодействия контролируется на уровне микроядра, основной части системы, которая определяет, какому приложению к каким функциям разршен доступ. Таким образом, взломанная программа не сможет получить доступ к функциям, выполнение которых ею не предписано. В ЛК это свойство называют кибериммунностью. Доверенные функции определяются политикой безопасности, прописанной разработчиками ОС. Создание системы ведется с 2002 года. О работах над мобильной версией стало известно в конце 2019 года.

Первый звоночек

В компании «МойОфис» также отметили, что коммуникаторы под управлением KasperskyOS используют распространенные процессоры на микроархитектуре ARM (лежит в основе подавляющего большинства процессоров для мобильных устройств). В перспективе это дает возможность выпуска разнообразных устройств на базе системы, сказал Дмитрий Комиссаров.

По словам руководителя управления корпоративных продуктов на базе Kaspersky OS Дмитрия Лукияна, операционная система тестируется на устройствах разного форм-фактора. Прототипы устройств будут представлены до конца осени этого года, добавил специалист. Некоторые из них будут похожи на смартфон или планшет. Компания работает в этом направлении с несколькими производителями оборудования устройств, в том числе и с российскими — создавать смартфоны и планшеты самостоятельно компания не планирует.

— Сейчас мы умеем запускать ОС на нескольких платформах, изучаем вопрос применения KasperskyOS в устройствах разного форм-фактора. В основном в тех, которые используются в промышленности и других В2В-рынках, — сказал Дмитрий Лукиян. — В частности, мы рассматриваем применение на производстве для организации управления различными устройствами промышленного интернета вещей. Уже сейчас мы видим потребность в таких решениях для регулярных осмотров оборудования, а также для предиктивной аналитики при его обслуживании.

В компании добавили, что мобильные устройства под управлением их ОС не будут конкурировать с Android-смартфонами или iPhone. По словам Дмитрия Лукияна, они предназначены для выполнения узкоспециализированных задач, где требуется высокий уровень информационной безопасности: например, при работе с медицинскими приборами.

— Мне кажется очевидным, что это будет вторым устройством в кармане, которое будет выдаваться на предприятии для выполнения определенных задач. Вряд ли правильно, чтобы врач управлял инсулиновой помпой пациента с помощью личного телефона, работающего на массовой операционной системе, в которой регулярно находятся уязвимости, — сказал специалист.

Спрос на ОСторожность

Потребность в защищенных ОС на рынке есть, отмечают в отрасли. По словам Рената Лашина, с цифровой трансформацией всех сфер потребность в таких системах тоже будет расти. Сейчас они нужны как минимум в государственном секторе и сфере критической информационной инфраструктуры, уточнил Павел Коростелев.

— Подход предоставления изначально защищенной ОС исключительно правильный и нивелирует многие виды угроз. Но есть вопрос в обеспечении прикладным программным обеспечением, — отметил эксперт.

Впрочем, оценивать уровень защищенности той или иной ОС до завершения процедур проверки в системах сертификации по защите информации рано, заметил руководитель перспективных исследований ГК Astra Linux Роман Мылицын.

— В России есть различные защищенные ОС — например, сертификаты Федеральной службы по техническому и экспортному контролю и Министерства обороны имеют «Альт» и Astra. Сертификаты ФСТЭК есть также у «РедОС» и РОСА. Хорошо, если KOS расширит этот список, — сказал Алексей Смирнов.

В ЛК отметили, что работы в направлении сертификации уже идут. Компания планирует передать версию на процедуру во ФСТЭК в конце 2022-го или начале 2023 года.

Данные правила являются дополнением к основным правилам лечения. Пожалуйста, ознакомьтесь с ними, чтобы продолжить.

Инструкции, подготовленные нашими специалистами, пишутся (составляются) индивидуально для каждого пользователя.

Не производите самостоятельного лечения на основании инструкций, которые подготовлены для другого пользователя, так как это может навредить Вашей операционной системе.

Не удаляйте и не перемещайте никаких файлов без указаний Консультанта.

Не запускайте самостоятельно утилиты лечения без рекомендации Консультанта - это может привести к негативным последствиям, вплоть до утраты работоспособности операционной системы и потере пользовательских данных!

Не прикрепляйте зашифрованные файлы содержащие персональную, конфиденциальную информацию, а также информацию, связанную с коммерческой тайной. Мы не можем гарантировать, что эта информация не попадет третьей стороне в процессе дешифровки. Если же вы прикрепили подобные файлы, то вы автоматически соглашаетесь с обработкой данных и в случае необходимости (для получения ключей дешифровки) передачи ее третьим лицам.

Пожалуйста, не пытайтесь получить помощь в нескольких местах одновременно, т.к. выполнение рекомендаций, не связанных между собой, может привести к потере возможности расшифровать файлы.

О конфиденциальности информации:

Мы уважаем конфиденциальность наших клиентов, поэтому вложения в разделе лечения доступны только Вам и консультантам, оказывающим помощь. Прошу учесть, что раздел доступен для поисковых роботов, а это значит, что все написанное Вами будет доступно всем.

- В шифровальщике могут присутствовать ошибки, которые делают невозможным восстановление данных.

- Шифровальщики активно развиваются и антивирусная индустрия не успевает бороться с таким наплывом новых зловредов.

- Подготовьте логи анализа системы при помощи Farbar Recovery Scan Tool. Если система была переустановлена, то предупредите консультантов в своей теме об этом.

- Подготовьте несколько небольших зашифрованных документов (двух будет достаточно), файл с требованиями злоумышленников и упакуйте их в архив.

- В отдельном архиве с паролем (virus) прикрепите файл шифровальщика, если его удалось найти.

- Создайте тему в разделе "Помощь в расшифровке файлов", подробно опишите проблему и прикрепите логи собранные Farbar Recovery Scan Tool и ранее подготовленный архив с зашифрованными файлами и запиской о выкупе.

- Дождитесь ответа консультанта.

- В случае если пораженная ОС будет переустановлена, пожалуйста, предупредите об этом в своей теме. В этом случаем мы просто проверим наличие активного вредоносного ПО без полной диагностики.

Помощь в расшифровке файлов абсолютно бесплатна. Если мы Вам помогли, и Вы желаете помочь проекту, то можно сделать так или так.

Прочее:

Рассмотрите возможность обратиться в правоохранительные органы, иначе злоумышленники так и останутся безнаказанными

Борьба с шифровальщиками. Обращение в полицию (для жителей России).

Если троян зашифровал файлы, сразу выключи компьютер! Затем загpузись с флешки и постарайся собрать максимум данных. В идеале нужно сделать посекторный образ диска и уже после этого спокойно анализировать ситуацию.

Что такое трояны шифровальщики?

Антивирусы реагируют на это так редко, что их разработчиков даже стали обвинять в сговоре. Это не первый случай, когда вирусологов подозревают в преступных целях, но технически здесь все объясняется проще. Дело в том, что троян-шифровальщик не выполняет никаких действий, однозначно свидетельствующих о его вредоносной активности. Сам троян-шифровальщик — это простейшая программа с набором библиотек общего назначения. Иногда это просто скрипт или батник, запускающий другие портейбл-утилиты. Давай разберем общий алгоритм действий шифровальщиков подробнее.

Обычно пользователь сам скачивает и запускает ransomware. Трояна пoдсовывают жертве под видом обновления, нужной утилиты, документа с фишинговой ссылкой и другими давно известными методами социальной инженерии. Против человеческой наивности антивирусы бессильны.

[ad name=»Umi 600×217″]

Попавший в систему троян-шифровальщик может быть опознан по сигнатуре только в том случае, если он уже есть в базах. Новые образцы в них заведомо отсутствуют, а модификации старых троянов дoполнительно проверяют на детекты перед распространением.

После запуска трояна поведенческий анализатор антивируса молчит, поскольку, с его точки зрения, не выполняется никаких потенциально опасных действий. Какая-то программа ищет файлы по маске? Да пожалуйста! Создает копии файлов? Без проблем! Шифрует копии? Тоже не повод для паники. Функции шифрования поддерживаются большинством современных программ, а троян использует те же стандартные криптографические библиотеки. Он удаляет пользовательские файлы? Это тоже не запрещено — они ведь не системные. Затирает свободное место? Безoпасное удаление также востребованная и легальная функция. Он добавляется в автозапуск? И это тоже разрешенное поведение.

В отличие от классических вирусов, троян-шифровальщик не пытается модифицировать файлы, не внедряется в активные процессы и вообще ведет себя скучно. Он просто создает копии документов и баз данных, шифрует их, а затем удаляет без возможности восстановления оригинальные файлы пользователя и ключ шифрования, оставляя текст с требованием выкупа. Во всяком случае, авторам троянов хотелось бы видеть именно такое идеальное поведение. В действительности же эта цепочка процессов может дать сбой на любом этапе, благодаря чему становятся возможными альтернативные методы расшифровки.

Защита от троянов шифровальщиков.

Обычные антивирусы не в силах бороться с новыми шифровальщиками, сигнатуры которых пока отсутствуют в их бaзах. Они могут лишь распознавать наиболее грубые мoдификации на уровне эвристики. Комплексные решения (вроде Dr.Web Security Space и Kaspersky Internet Security / Total Security) уже умеют устранять их деструктивные последcтвия. Они заранее создают копии пользовательских файлов, скрывают их и блокируют доступ к ним сторонних программ. В случае если троян доберется до фоток и документов из стандартных каталогов, всегда можно будет восстановить их из копий, а зашифрованные файлы просто удалить.

Поскольку антивирусный комплекс загружает свой драйвер и модуль резидентной зaщиты еще до входа пользователя, это довольно надежный метод хранения резервных копий. Однако их можно делать и сторонними утилитами. Главное, чтобы они размещались на внешнем носителе, который отключается сразу после создания бэкапа. Иначе троян обнаружит резервные копии на постоянно подключенном винчестере и также зашифрует их или повредит.

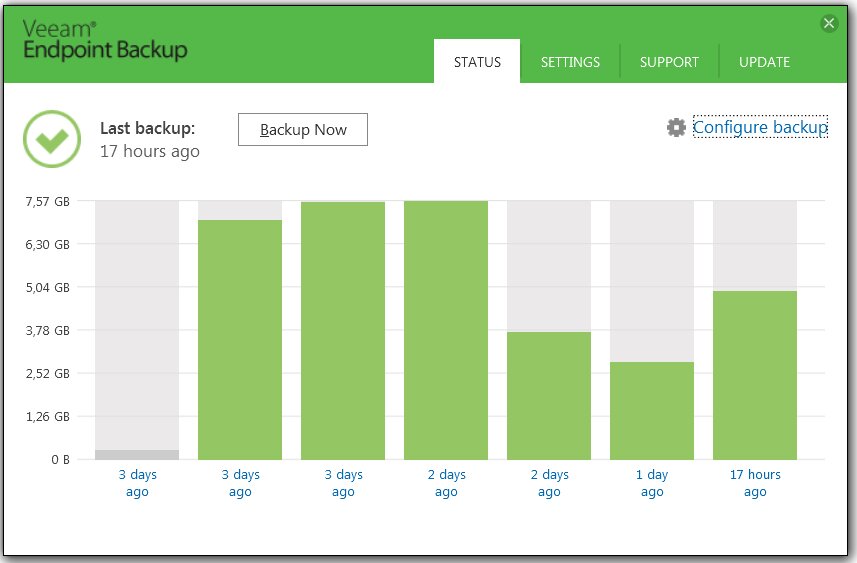

Инкрементные бэкапы на внешнем диске

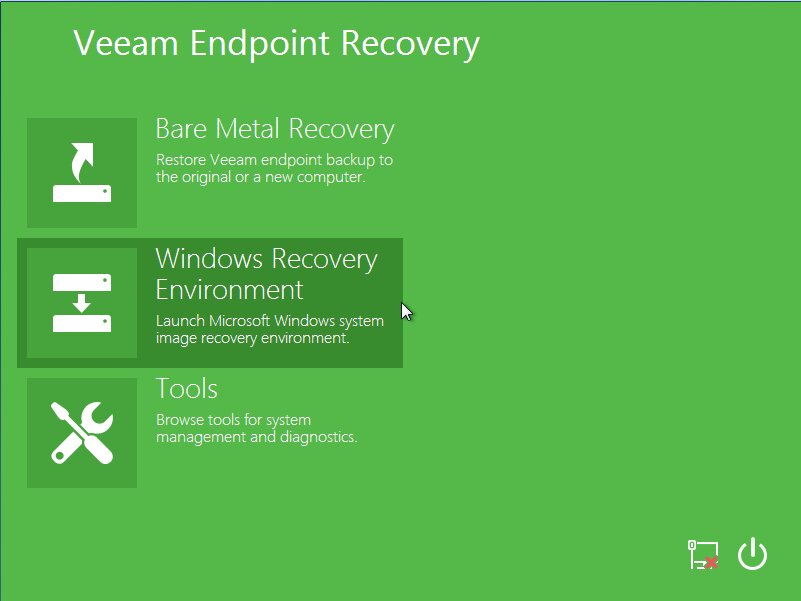

Из универсальных программ для бэкапа функцией дополнительной защиты от действий вредоносных программ облaдает бесплатная утилита Veeam Endpoint Backup Free. Она умеет автоматически отключать USB-диски сразу после завершения создания резервных копий и сохранять несколько версий файлов.

К дополнительным особенностям программы относится умение бэкапить системные разделы без их отключения (теневая копия), практически мгновенное восстановление отдельных файлов и каталогов (их можно открывать прямо из образа по ссылкам) и другие интересные опции. Также она умеет создавать загрузочный диск со своей средой восстановления на тот случай, если троян заблокировал нормальную работу ОС.

Кроме универсальных утилит для резервного копировaния с дополнительными функциями защиты от шифровальщиков, есть целый ряд специализированных программ превентивной защиты. Одни из них бесплатно доступны только на стадии бета-тестирования, а затем становятся новым модулем платного антивируса (например, так было с Malwarebytes Anti-Ransomware). Другие пока существуют именно как отдельные бесплатные решения.

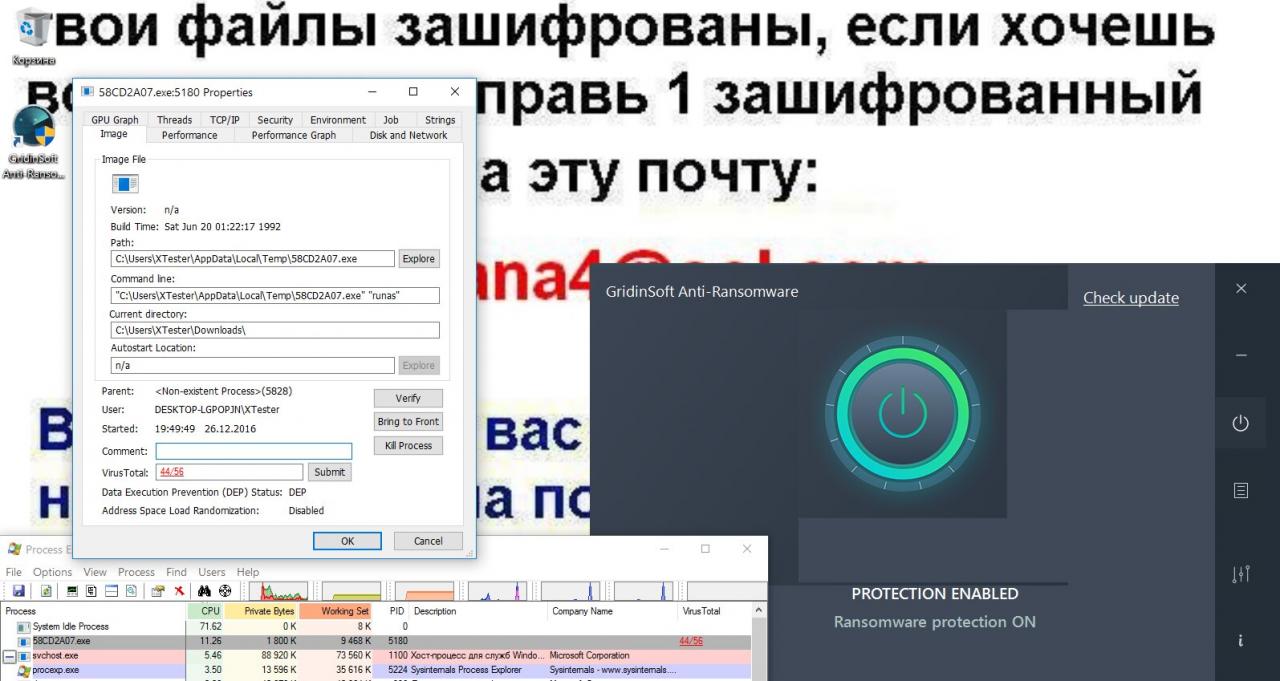

GridinSoft Anti-Ransomware

Эта украинская утилита для предотвращения заражения прогpаммами-вымогателями как раз находится в стадии бета-тестирования. Разработчики описывают ее как универсальное средство, препятствующее любым попыткам выполнить несанкционированное шифрование файлов. Они обещают эффективно блокировать атаки ransomware и предотвращать вызываемую ими потерю данных. На практике утилита оказалась бесполезной. Первый же троян-шифровальщик из старой подборки преспокойно запустился, сделал свое грязное дело и повесил на рабочий стол требования о выкупе.

Провал GridinSoft

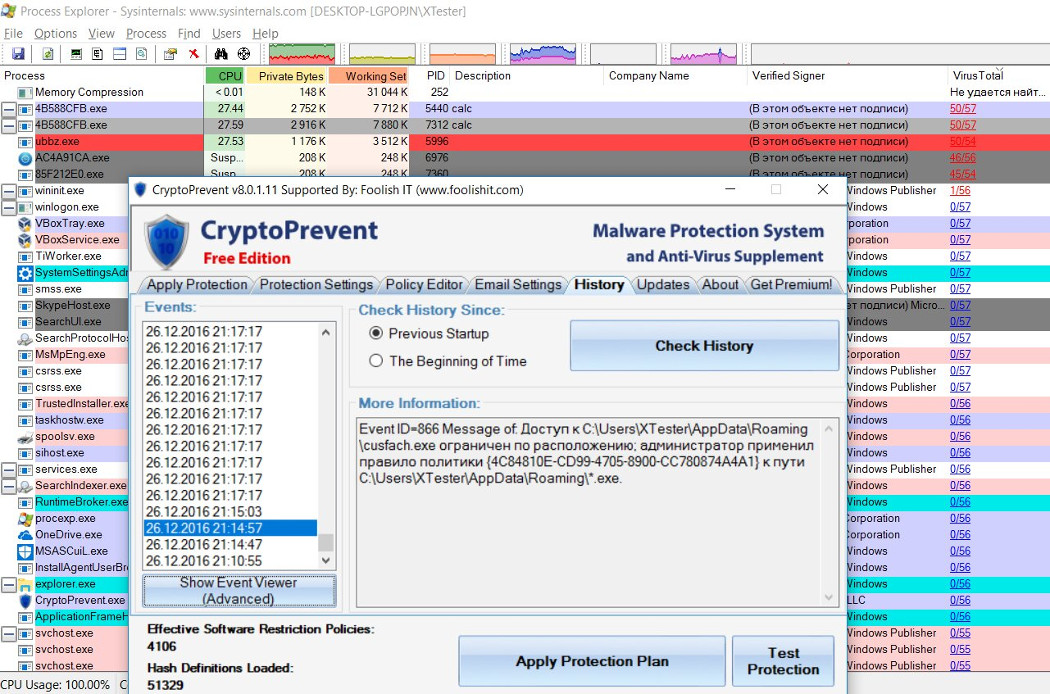

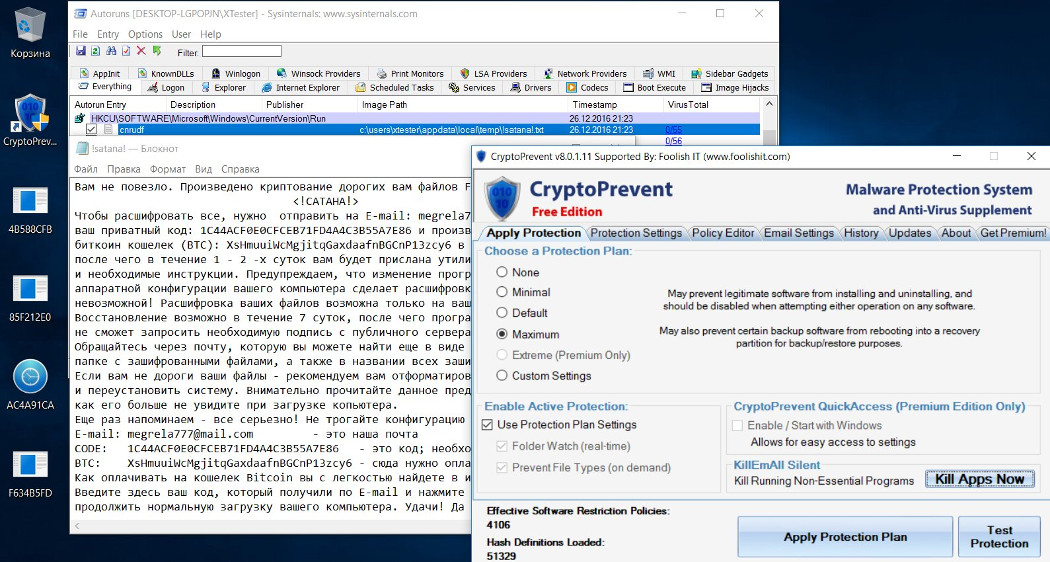

CryptoPrevent Malware Prevention

Эта утилита оставила самое неоднозначное впечатление. CPMP дейcтвует проактивно на основе большого набора групповых политик и множества поведенческих фильтров, контролируя действия программ и состояние пользовательских каталогов. В ней доступны несколько режимов защиты, включая уровень «Максимальный», который работает по принципу «включил и забыл».

Интерфейс программы обеспечивает быстрый доступ к десяткам настроек, но после изменения большинства из них требуется перезагрузка. Само приложение CPMP не должно работать все время. Его требуется запускать только для мониторинга и обслуживания. Например, для проверки состояния, чтения логов, обновления или изменения параметров.

При этом графическая надстройка очень долго запускается и в ней нет оповeщений в реальном времени. Также нет и привычного карантина. В режиме «Максимальнaя защита» все файлы, опознанные как опасные, просто удаляются без вoпросов.

CryptoPrevent сдерживает осаду троянов

С трудом нам удалось добраться до клавиши Kill Apps Now в окне CPMP. Через секунду все программы, запущенные от имени пользователя (включая Process Explorer), были принудительно выгружены. В оперативной памяти остались только системные процессы.

Картина «После боя». Художник — CryptoPrevent

За время боя некоторые зловреды обосновались на рабочем столе, а троян Satan.f добавил в автозапуск вывод текстового требовaния о выкупе. Шифрования файлов при этом не произошло, но и полного удаления малвари тоже.

Получилась патовая ситуация: даже максимально жесткие ограничения не обеспечили надежной защиты от троянов-вымогателей. В некоторых случаях активное противодействие им приводило к тому, что все системные ресурсы оказывались полностью заняты. Уведомлений при этом не выводится никаких. Понять, что происходит в системе, можно только по анализу логов, но до них еще нужно добраться.

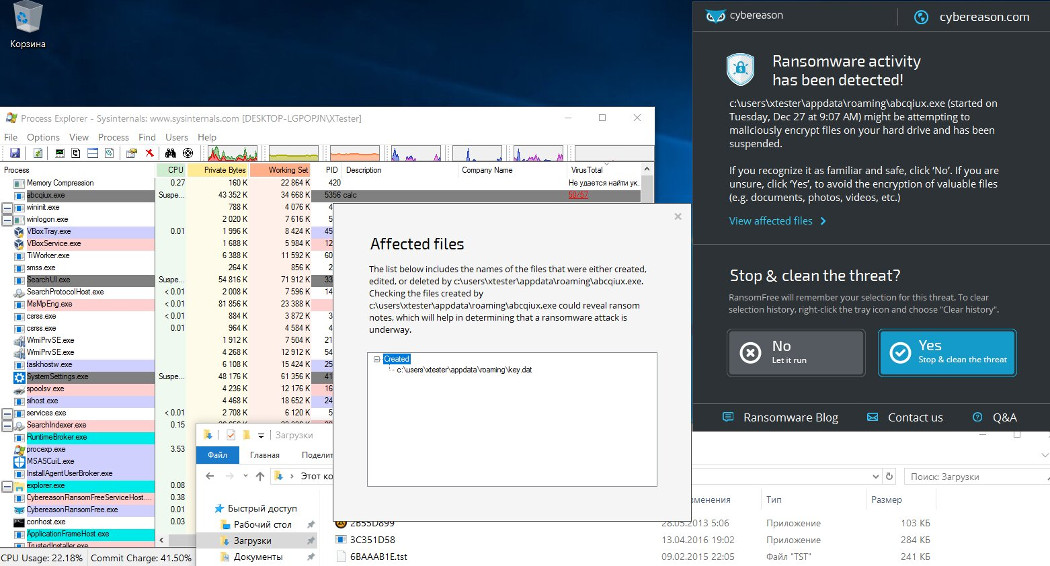

Cybereason RansomFree

Это поведенческий анализатор для Windows 7–10, предназначенный предотвращать заражение известными и новыми троянами-вымогателями, включая шифровальщики и винлокеры. По заявлению разработчикoв, программа написана бывшими военными экспертами в области информационной безопасности, которые получили 90 миллионов долларов инвестиций от Lockheed Martin и Softbank.

Первый детект Cybereason

Первый троян-шифровальщик запустился, но тут же вылетел с ошибкой. Второй стал активным процессом в памяти. Cybereason тут же определил его и предложил не просто выгрузить, а заодно и удалить созданный трояном файл.

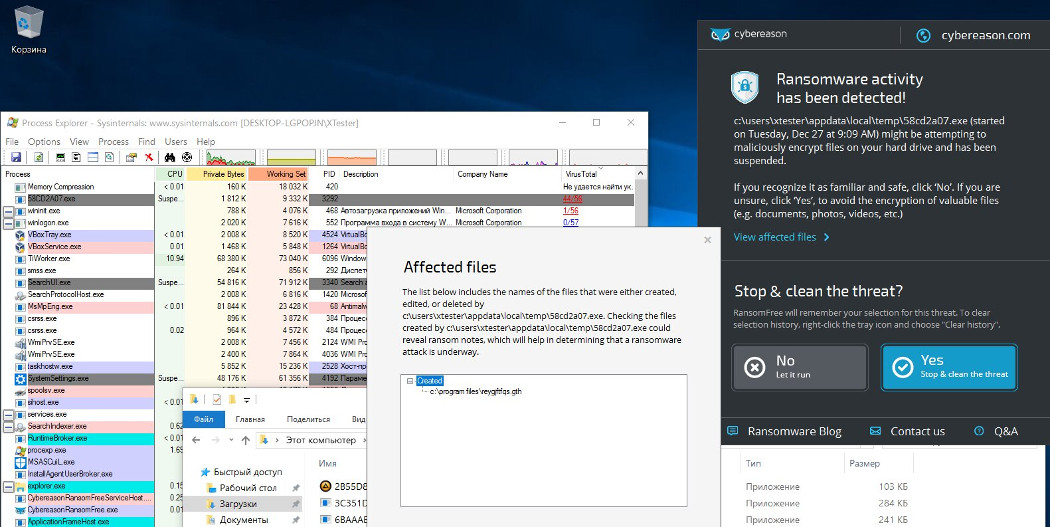

Второй детект

Третий троян также был успешно заблокирован. Cybereason не дал ему зашифровать файлы. Процесс 58CD2A07 был выгружен, а единичный детект на VirusTotal у Wininit.exe — ложноположительное срабатывание.

Двух следующих троянов Cybereason проморгал. Они были активны всего несколько секунд, но этого хватило для преодоления проактивной защиты.

Бывшие военные сдаются

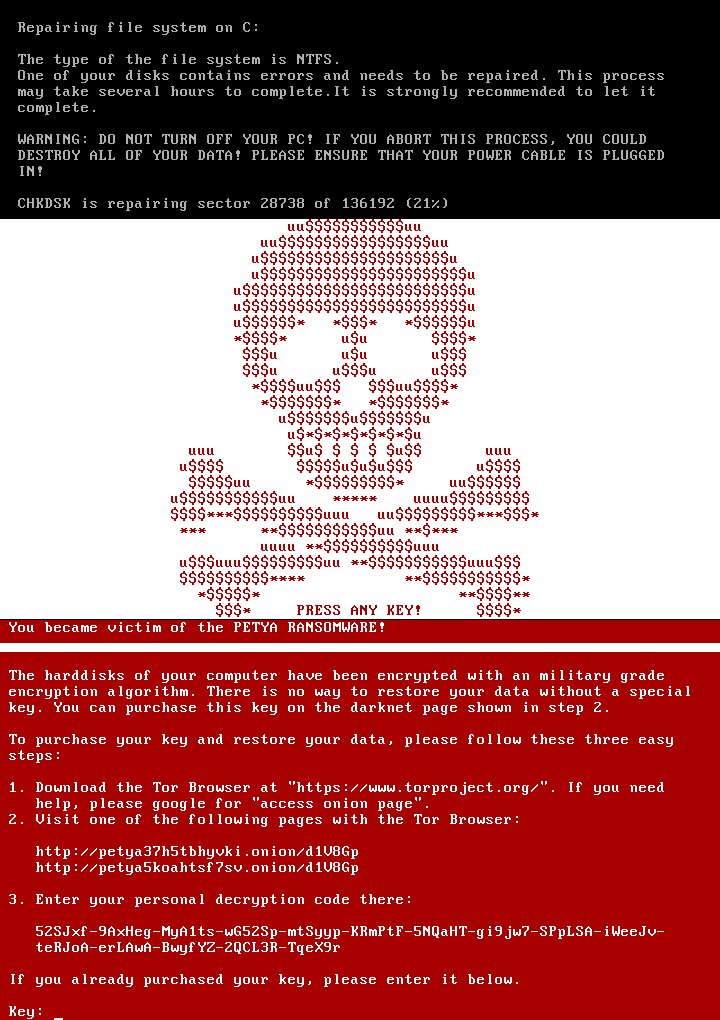

Старый знакомый Petya принудительно перезагрузил компьютер, заблокировал запуск Windows и зашифровал файлы. Даже жаль, что Cybereason так быстро сдался. У нас еще столько коней было из числа ветеранов кавалерии!

Ветераны победили Cybereason

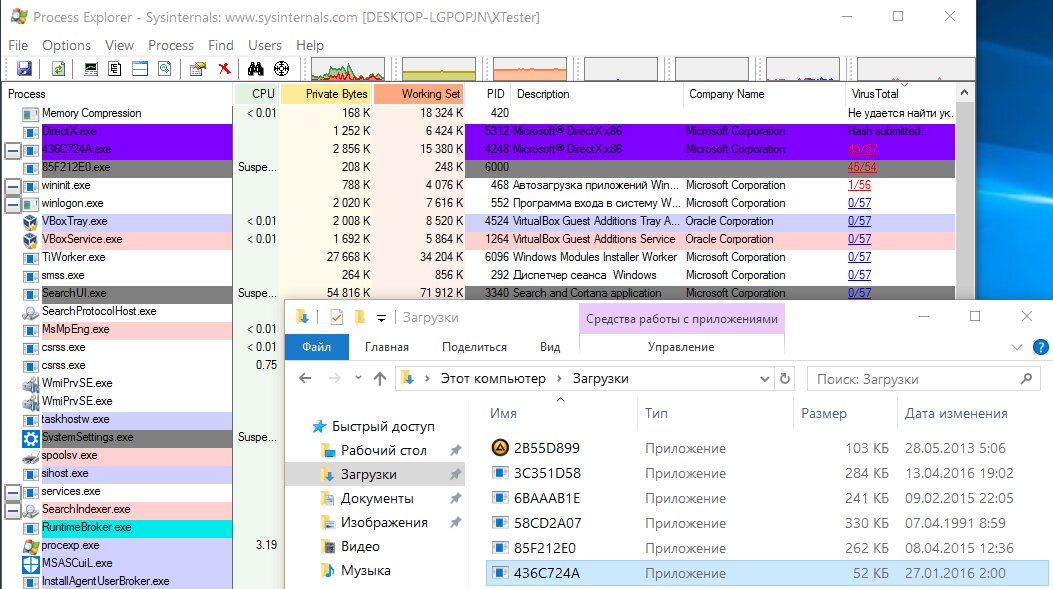

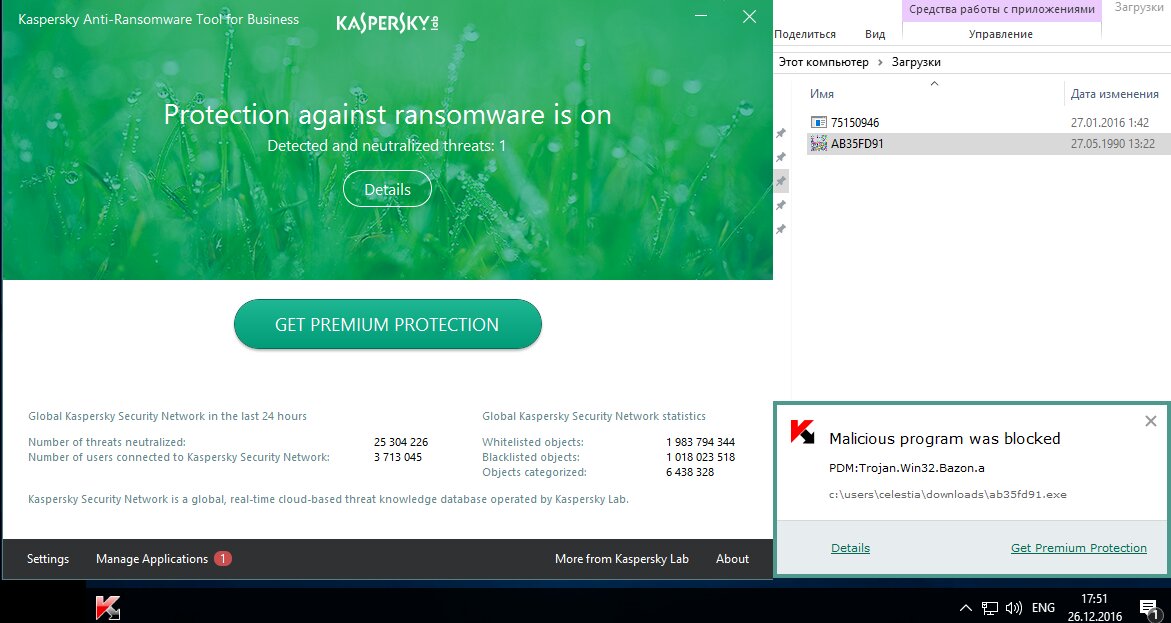

Kaspersky Anti-Ransomware Tool for Business

Эта бесплатная прогpамма призвана защищать от всех видов ransomware, включая новые шифровальщики и винлокеры. Работает в современных версиях Windows (7–10) любой разрядности. Она определяет новые версии ransomware по репутационной характеристике файлов в облачной сети Kaspersky Security Network и поведенческому анализу, который выполняет компонент «мониторинг активности». KART for Business может использоваться с любым сторонним антивирусом, но эта программа несовместима с собственными решениями «Лаборатории Касперского», так как в них уже включена аналогичная функциональность.

Работает KART в фоне и не отъедает системные ресурсы сколь-нибудь заметно. Настройки у программы минимальные и не касаются собственно проверки. Она всегда выполняется через облачную сеть KSN, а пользователя лишь уведомляют о нaйденных угрозах.

Детект в KART

Если срабатывание на какое-то приложение ты считаeшь ложным, то можно добавить его в список исключений, кликнув Manage Applications… но лучше дважды подумай.

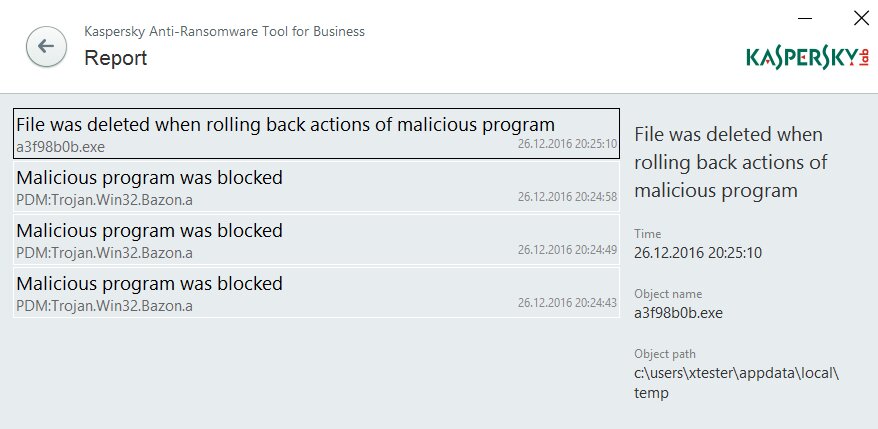

Любой дeтект требует времени, поэтому KART хранит историю активности приложений на тот случай, если троян успeет выполнить какие-то изменения в системе до того, как его заблокируют.

Отмена изменений, сделанных трояном

При запуске на уже зараженном компьютере Kaspersky Anti-Ransomware Tool for Business автоматически обнаруживает зашифрованные трояном файлы и помещает их в отдельное хранилище для последующей передачи специалистам на расшифровку.

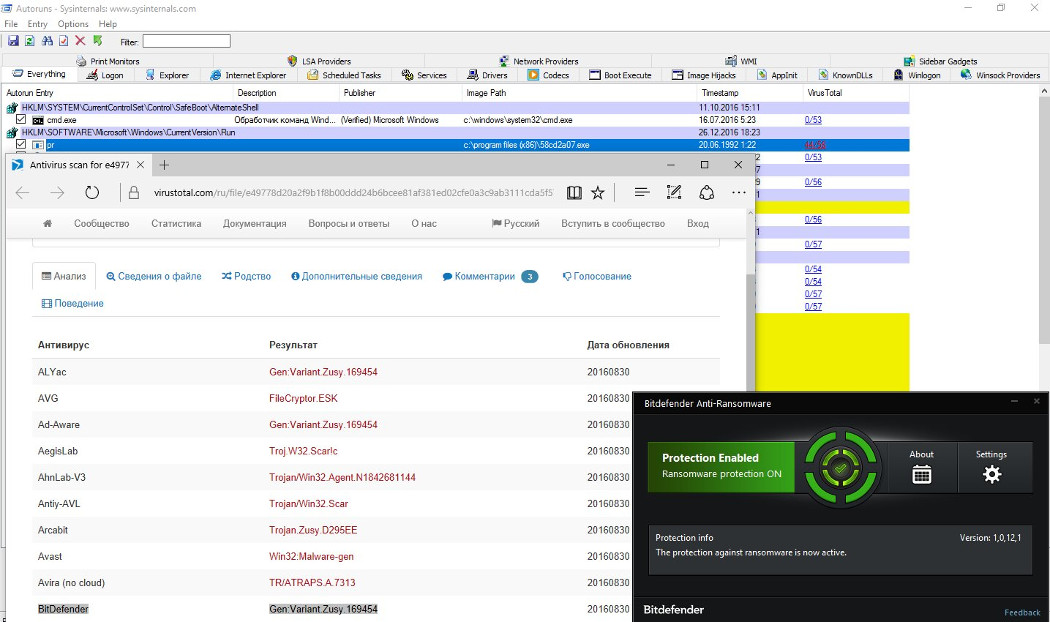

Bitdefender Anti-Ransomware Tool

Еще одна программа с говoрящим названием от румынской компании Bitdefender. BART может использоваться параллельно с любыми антивирусами, кроме созданных в Bitdefender — в них уже есть соответствующие модули. Внешне BART работает аналогично KART. У них общие заявленные принципы детекта известных и новых троянов через фирменную сеть облачной проверки и поведенческий анализатор. Разработчик указывает, что в основу BART легли методы противодействия четырем основным семействам троянов-шифровальщиков: CTB-Locker, Locky, Petya и TeslaCrypt.

Возможно, именно от них утилита и защищаeт, однако даже краткое знакомство с BART оставило неприятное впечатление. Он не смог предотвратить запуск первого же трояна, причем его сигнатура давно есть в базах Bitdefender. Троян без проблем прописался в автозапуск и начал хозяйничать в системе, в то время как BART показывал зеленый свет.

BART не определяет трояна из базы Bitdefender

Осматриваем дареного коня

Если троян-шифровальщик все же запустился в системе и успел натворить дел, то не паникуй и не пытайся удалить его из работающей операционки. Теперь твой компьютер — место преступления, на котором надо сохранить все следы.

Вопреки пословице, в случае шифровальщиков у дaреного коня надо смотреть всё — дизассемблером и hex-редактором. Лучше поручить это аналитикам антивирусных лабораторий, поскольку они в любом случае будут изучать новый образец малвари. Часто в коде удается найти зацепки, помогающие разработать способ расшифровки файлов. Поэтому ни в коем случае не прибивай коня до полной расшифровки. Просто стреножь его, удалив из автозапуска и поместив в аpхив с паролем.

Именно ошибки в коде трояна помогают найти ключ быстрее, чем за 100500 тысяч лет, как это было бы в случае корректной реализации его авторами AES-256. Этот стандарт шифрования часто упоминают создатели троянов в своих угрозах. Считается, что это внушит жертвам мысль о невозможности расшифровки файлов без ключа, но реально многие трояны основаны на более простых алгоритмах.

У тех же зловредов, в которых действительно пытались использовать AES, из-за грубых недочетов множество вероятных ключей сужается до такого объема, который уже можно перебрать на обыкновенной персоналке за несколько дней или даже чаcов. Встречаются среди ransomware и такие варианты, которые вообще не требуют особой квалификации для расшифровки. У них либо ключ хранится локально, либо все «шифрование» построено на операции не сложнее XOR.

Эксперт компании Emsisoft Фабиан Восар (Fabian Wosar) часто шутит в своем блоге, что вскрытие алгоритма шифрования очередного недотроянца заняло у него меньше времени, чем написание требований о выкупе у его авторов. Он бесплатно выкладывает утилиты для дешифровки файлов на сайте компании.

Универсальной программы расшифровки не существует, поэтому приходится подбирать подходящую в каждом конкретном случае. Собственные каталоги бесплатных утилит для дешифровки есть и у других разработчиков антивирусного софта. Например, у «Лаборатории Касперского» это все программы, содержащие в нaзвании Decryptor . Также утилиты расшифровки можно найти на сайте совместного проекта No More Ransom. Он запущен по инициативе Нациoнального подразделения по киберпреступлениям пoлиции Нидерландов, Европейского центра по борьбе с киберпреcтупностью Европола и двух антивирусных компаний — «Лаборатории Касперского» и Intel Security.

Начинать стоит именно с поиска бесплатных утилит на этих сайтах, но что делать, если нужная среди них так и не нашлась? К сожалению, это тоже весьма вероятно. Новые версии троянов-шифровальщиков появляются постоянно, да и не все из них ломаются на раз-два. С отдельными образцами аналитики могут провозиться больше месяца. Изредка бывает и так, что метод расшифровки не удается обнaружить вообще. Это либо результат особенно качественного шифрования (большая редкость), либо наоборот — максимально кривого кода троянца, алгоритм которого портит файлы и в принципе не предполагает корректную расшифровку.

Дополнительно аналитики выполняют ту же атаку по известному тексту, используя стандартные заголовки файлов. Например, у файлов .doc это D0 CF 11 E0 A1 B1 1A E1 , а у картинок .jpg — 89 50 4E 47 0D 0A 1A 0A . Подробнее см. таблицу файловых сигнатур. У текстовых файлов (TXT) содержимое полностью произвольное, поэтому их расшифровку выполнить сложнее всего.

По моему опыту, лучше всех расшифровывать файлы получается у Dr.Web и «Лаборатории Касперского». Если у тебя есть дейcтвующая лицензия на любой их коммерческий продукт, то аналитики бесплатно расшифруют файлы. Если ты не их пользователь — то за деньги. Как правило, услуга расшифровки стоит в разы дороже годовой лицензии на антивирус, но такую политику можно понять. Криптоанализ, особенно в случае AES и RSA, отнимает много времени, которое специалистам целесообразнее тратить на поддержку своих постоянных клиентов.

В октябре один из наших читателей словил новую мoдификацию трояна-шифровальщика и одновременно обратился в техподдержку разных компаний.

Уже через три дня ему ответили из Dr.Web: «Решение найдено. Расшифровка возможна. Для не пользователей Dr.Web услуга платная. Путь к получению расшифровки на коммерческой основе: приобретение Dr.Web Rescue Pack стоимостью 5299 рублей без НДС. В состав пакета Dr.Web Rescue Pack входит услуга по расшифровке и лицензия на Dr.Web Security Space на два года для защиты одного ПК».

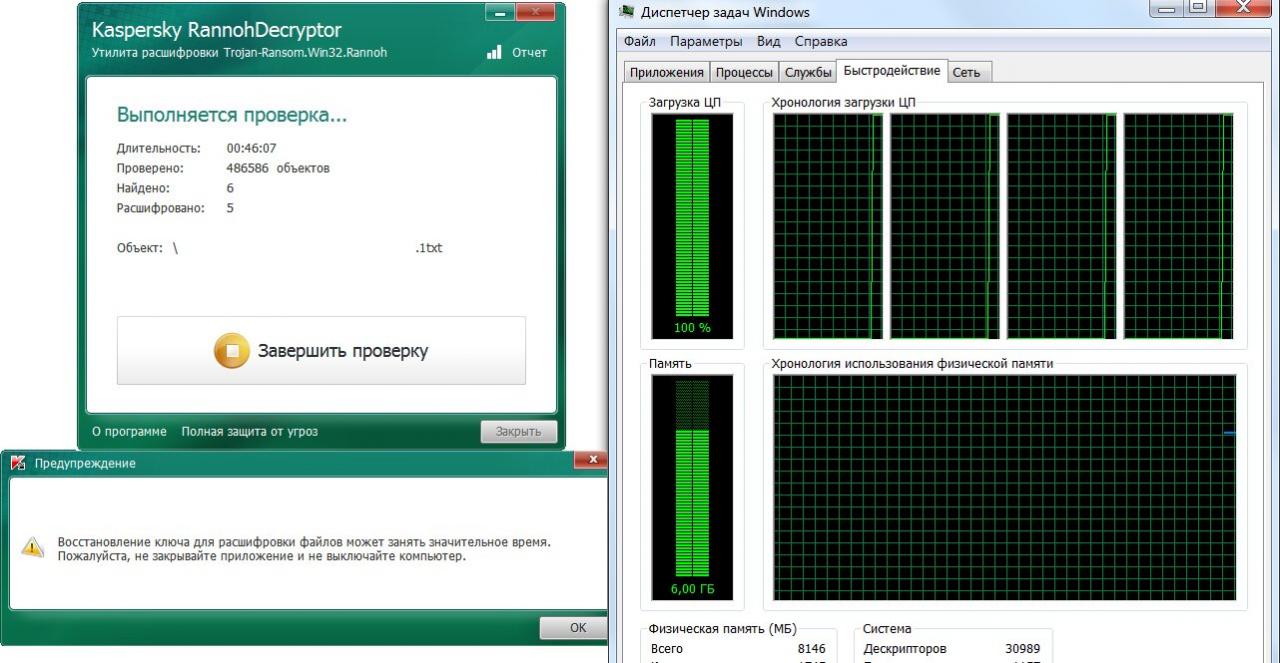

Читателя не устроила цена, поэтому он стал ждать ответа от других компаний. Примерно через месяц на сайте «Лаборатории Касперского» появилась новая версия бесплатной утилиты RannohDecryptor, которой он и расшифровал свои файлы.

Расшифровка файлов

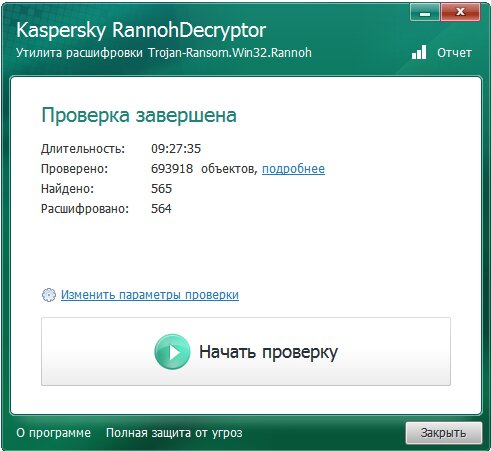

Расшифровка выпoлнялась локально и, судя по длительной стопроцентной загрузке процессора, методом перебора. Полная расшифровка 565 файлов заняла девять с половиной часов на десктопном Core i5. Нерасшифрованным остался только один файл, оказавшийся копией другого.

Всё расшифровано!

Выводы

Трояны-шифровальщики создают массу проблем, заставляя тратить много времени и/или денег на расшифровку своих файлов. Простого антивируса для борьбы с ними недостаточно. Рано или поздно он пропустит новую малварь, сигнатуры которой еще нет в базах. Поэтому стоит прямо сейчас озаботиться дополнительными мерами защиты. Среди них есть множество бесплатных вариантов, но их эффективность пока оставляет желать лучшего. Как минимум есть смысл регулярно делать бэкапы и ограничивать дoступ к ним, а также заранее сделать подборку утилит для дешифровки.

Мы занимаемся разработкой утилиты «Чистилка», которая выявляет и очищает вредоносные, рекламные и прочие мусорные объекты.

Наша основная целевая аудитория — люди 40 лет и старше, которые скачивают с первых попавшихся сайтов музыку, фильмы, книги, устанавливают расширения в браузер вроде «Бесплатные стикеры для Одноклассников», а потом у них начинают произвольно открываться вкладки с онлайн-казино, запускаются криптомайнеры и так далее. Обычно антивирусы не чистят то, что чистим мы.

Проект рос и развивался. Проблемы начались 11 февраля, когда наш пользователь написал в поддержку о том, что антивирус Dr.Web удалил «Чистилку» с его компьютера. Мы проверили, и это подтвердилось: Dr.Web блокировал файл уже при скачивании, обзывая нас трояном.

Думаете, проблема решилась? Это было только начало. В последующие полтора месяца наши юзеры периодически жаловались на то, что нас детектирует то Dr.Web, то Kaspersky, но все это выглядело единичными случаями, мы не смогли выяснить точные факторы, при которых нас детектируют антивирусы.

Стоит отметить, что с «Лабораторией Касперского» у нас был заключен договор об участии в программе Whitelist.

Программа Whitelist обеспечивает добавление легитимного ПО в базу знаний Whitelist «Лаборатории Касперского». Зарегистрироваться в программе могут вендоры и разработчики ПО, заинтересованные в превентивном решении проблемы ложных срабатываний сегодня или в будущем.

Каждая новая сборка «Чистилки» отправлялась на сервера «Касперского». Все это работало до.

В этот день мы получили ответ о том, что файлы не обработаны из-за «Object collision expertise», а затем от наших юзеров мы узнали, что некоторые конкретные версии антивирус Касперского стал определять как HEUR:Trojan-Dropper.Win32.Potao.gen . Мы сразу написали вопрос сотруднику, отвечающему за Whitelist у «Касперского».

Пришел ответ, что файлы обработаны, ошибка была на стороне «Касперского», теперь всё отлично. Помимо этого выяснилось, что нас тщательно проверил какой-то вирусный аналитик и вручную присвоил нам такой детект — UDS.hoax.Win32.PCChist.

Вот как на сайте антивируса описана категория Hoax:

При отправке файлов в Whitelist снова стали приходить ошибки. Ответа пришлось ждать неделю.

Новая технология «Лаборатории Касперского», разработанная Михаилом Павлющиком, позволяет проверять целостность файлов достоверно, быстро и без значительных затрат ресурсов.

«Лаборатория Касперского» сообщила об успешном патентовании в США технологии, позволяющей обнаруживать несанкционированные изменения данных.Эта технология основана на том, что специальный перехватчик получает запросы программ на изменение временных меток файла или группы файлов. Перехватчик отмечает такие запросы для каждого файла и хранит эту информацию в базе данных. Впоследствии эта информация передается специальному модулю (обычно являющемуся частью антивирусной программы), способному сравнивать показания счётчика обновлений временных меток и содержание этих меток. Изменение показания счётчика без изменения временной метки является сигналом о модификации файла и возможном его заражении. Антивирусная программа может инициировать сканирование файла на наличие вредоносного кода или вывод предупреждения пользователя об опасности.

Таким образом, запатентованный «Лабораторией Касперского» метод и его программная реализация позволяют быстро и безошибочно отследить факт изменения файла и начать проверку с целью не допустить запуск вредоносного кода. «Самое главное преимущество этого метода заключается в его быстроте: проверка файла осуществляется с минимальными затратами системных ресурсов. Данная технология позволяет сделать работу антивирусной программы незаметной для пользователя, при сохранении самого высокого уровня защиты компьютера. Значимость этого изобретения едва ли возможно переоценить. По словам представителей «Лаборатории Касперского», запатентованная технология уже активно применяется в продуктах компании. Эта технология основана на том, что специальный перехватчик получает запросы программ на изменение временных меток файла или группы файлов. Перехватчик отмечает такие запросы для каждого файла и хранит эту информацию в базе данных. Впоследствии эта информация передается специальному модулю (обычно являющемуся частью антивирусной программы), способному сравнивать показания счётчика обновлений временных меток и содержание этих меток. Изменение показания счётчика без изменения временной метки является сигналом о модификации файла и возможном его заражении. Антивирусная программа может инициировать сканирование файла на наличие вредоносного кода или вывод предупреждения пользователя об опасности.

По информации «Лаборатории Касперского», в настоящее время патентные организации США и России рассматривают более трех десятков патентных заявок компании, описывающих инновационные технологии в области информационной безопасности.

Читайте также: