Kaspersky anti ransomware tool как пользоваться

Обновлено: 07.07.2024

Kaspersky Anti-Ransomware Tool for Business

Представляю вашему вниманию еще одну программу от известного отечественного производителя антивирусов, которая защищает компьютер от действий вирусов-шифровальщиков. Вирусы-шифровальщики практически отвоевали первое место в обращениях на форумы по информационной безопасности. Говорить о том к чему может привести шифрование рабочих файлов на компьютере бухгалтера, секретаря думаю не нужно.

Kaspersky Anti-Ransomware Tool for Business - бесплатный инструмент, разработанный «Лабораторией Касперского», который обеспечивает защиту от действий программ-вымогателей.

Внимание! На момент написания статьи программа имеет статус бета-версии, которая может содержать ошибки, но на своем компьютере я никаких ошибок не заметил. Если же у Вас возникнут какие либо проблемы, то Вы можете отписаться в этой теме. Информация будет передана разработчикам программы.

Троянские программы, предназначенные для вымогания денег у жертвы, называются программы-вымогатели (ransomware). К ним также относятся распространенные в последнее время шифровальщики.

Вредоносная деятельность данных угроз направлена на блокировку работы компьютера или шифрование данных на диске с блокировкой доступа к важным файлам. В результате злоумышленники требуют плату за отмену изменений, которые были произведены троянской программой в компьютере жертвы. Это приводит к значительным убыткам, особенно в корпоративной среде.

Системные требования:

- Процессор: Intel® Pentium® III 1 GHz 32-bit (x86) / 64-bit (x64) или выше (или совместимый аналог).

- Оперативная память (RAM): 1 ГБ для 32-bit ОС; 2 ГБ для 64-bit ОС.

- Жесткий диск: 100 MB свободного дискового пространства (зависит от размера антивирусных баз).

- Интернет соединение (для обновления базы данных и программных модулей).

- Поддержка систем от Windows 7 (все редакции) и заканчивая Windows 10 (включая Anniversary Update)

- Нет централизованного управления (удаленная тихая установка, настройка)

- Нет технической поддержки (будет доступен форум поддержки для публичной бета-версии)

- Локализация: только английский язык

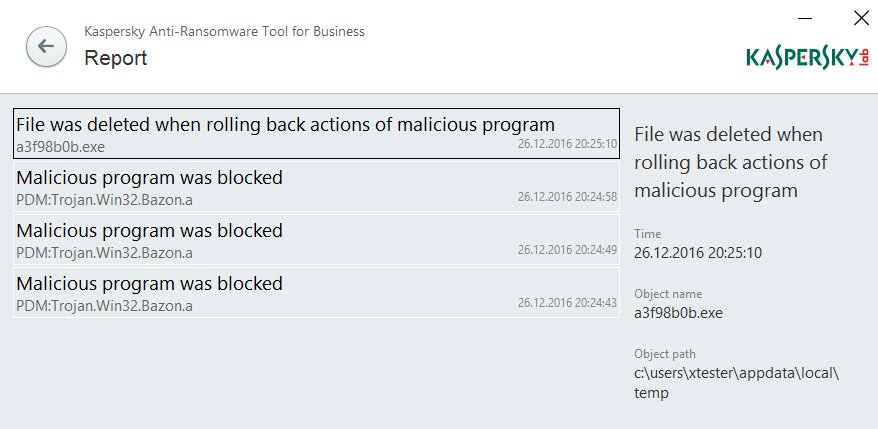

При обнаружении угрозы Kaspersky Anti-Ransomware Tool автоматически блокирует ее и добавляет в список заблокированных приложений (Blocked Applications). Перед тем как выполнить блокировку, программа-вымогатель может успеть выполнить нежелательные действия в операционной системе (например, создать или изменить файлы, или сделать изменения в реестре). Чтобы выполнить откат действий вредоносной программы Kaspersky Anti-Ransomware Tool хранит историю деятельности приложений.

Kaspersky Anti-Ransomware Tool помещает файлы, созданные вредоносной программой, в специальное хранилище. Файлы, помещенные в хранилище, могут быть восстановлены специалистами «Лаборатории Касперского». Если возникнет необходимость восстановить файлы из хранилища, рекомендуется обратиться за консультацией на форуме разработчика.

Перед обращением в службу технической поддержки, необходимо ознакомиться справилами поддержки продуктов .

Kaspersky Anti-Ransomware Tool для защиты от программ-вымогателей использует различные методы обнаружения угроз. Инструмент идентифицирует вредоносные приложения на основе информации, содержащейся в антивирусных базах. Также используется облачная сеть Kaspersky Security Network, чтобы обеспечить более быстрое реагирование на неизвестных угрозы.

Благодаря пользователям, которые принимают участие в Kaspersky Security Network, «Лаборатория Касперского» способна оперативно собирать информацию о новых типах и источниках угроз, а также разрабатывать решения для их нейтрализации. Участие в Kaspersky Security Network, предполагает отправку статистики, собираемой Kaspersky Anti-Ransomware Tool for Business на вашем компьютере.

Kaspersky Anti-Ransomware Tool for Business совместим со сторонними антивирусными программами и может служить дополнительной защитой от троянов-вымогателей и шифровальщиков с использованием передовых технологий.

1. Скачайте Kaspersky Anti-Ransomware Tool отсюда и запустите установщик от имени Администратора

2. В следующем окне Вас попросят принять условия лицензионного соглашения, поставьте галочку и нажмите "Next" для согласия.

3. В следующем окне Вас спросят на компьютер какого пользователя будет установлена программа. Если Вы Администратор и хотите получать отчеты с рабочих станций, то Вам необходимо будет выбрать вариант "User's computer". В поле ниже нужно будет указать электронную почту Администратора, на которую будут отсылаться отчеты. Если Вы не хотите получать отчеты, то можно выбрать первый вариант.

4. Если Вы выбрали второй вариант, то нужно будет заполнить следующие поля: Почта отправителя отчета (Report sender's e-mail), SMTP сервер и авторизацию при необходимости.

5. После заполнения всех данных и нажатия кнопки "Next" пойдет процесс установки.

6. После завершения установки будет предложено сразу запустить Kaspersky Anti-Ransomware Tool.

7. Установка Kaspersky Anti-Ransomware Tool завершена.

Краткий обзор программы

При запуске Kaspersky Anti-Ransomware Tool автоматически проверяет наличие доступных обновлений. После запуска Kaspersky Anti-Ransomware Tool мы находимся в главном окне программы.

Ниже расположены следующие кнопки: Настройки (Settings), Менеджер программ (Manage Applications), Узнать больше о Лаборатории Касперского (More from Kaspersky Lab), О программе (About).

Доступные настройки Kaspersky Anti-Ransomware Tool показаны ниже:

System Tracing - Запись отладочной информации. Включается/Выключается установкой флажка напротив "Enable Tracing".

Self-Defense - Включение/Отключение самозащиты.

Proxy Server - Если Вы используете прокси-сервер, то Вы можете его прописать кликнув на "Change proxy server settings".

Mail - Настройка электронной почты для отправки отчетов системному администратору с компьютера пользователя. Если Вы хотите выполнить настройку, то щелкните по "Change mail settings".

В менеджере программ доступны следующие возможности:

Blocked Applications - Заблокированные вредоносные программы.

Справа доступны следующие настройки:

Unblock - Разблокировать программу

Make trusted - Сделать доверенной программу

Trusted Applications - Доверенные программы.

Справа доступны следующие настройки:

Add - Добавить новую программу

Remove - Удалить из списка доверенных программ

Если в процессе работы программы будут заблокированы какие либо вредоносные программы, то в главном окне программы появится дополнительная вкладка "Details":

При клике на эту вкладку Вы попадете на вкладку с отчетами. При запуске вредоносного файла Вы получите уведомление о найденной и заблокированной угрозе.

Внимание! Найденные угрозы не помещаются в карантин и не удаляются Kaspersky Anti-Ransomware Tool!

При клике на кнопку "Узнать больше о Лаборатории Касперского" (More from Kaspersky Lab), Вы попадете на официальный сайт Лаборатории Касперского.

При клике на кнопку "О программе" (About), Вы увидите краткую информацию о программе. Там же можно будет найти более подробное руководство на английском языке.

На этом краткое знакомство с программой я заканчиваю. Спасибо за внимание!

Привет путник! На написание этой статьи меня побудило полное разгильдяйство и халатность некоторых людей, которые работают бухгалтерами, секретарями, клерками, менеджерами и прочими людьми, которые так или иначе работают с электронной почтой на компьютере. Оказывая компьютерную помощь в разделе "Уничтожение вирусов", я заметил, что люди совершенно ни чему не учатся и продолжают ходить по одним и тем же граблям, запуская всякую хрень из электронной почты. Каждый раз когда я читаю очередную тему с шифровальщиком в разделе "Уничтожение вирусов", я вспоминаю один момент из мультика Буратино:

Но не будем о грустном и перейдем к рекомендациям, которые я могу дать Вам пользователям.

1. Никогда не открывайте почтовые вложения от неизвестных отправителей!

В большинстве случаев троянцы-шифровальщики распространяются через почтовые вложения. Задача злоумышленника – убедить пользователя открыть вложение из письма, поэтому темы писем могут быть разными, например: уведомление из арбитражного суда об иске; исполнительное производство о взыскании задолженности; возбуждение уголовного дела; перерасчет в Сбербанке; изменения в тарифном плане и т.д.

Рис. 1 Архив с вирусом

На заметку: Даже если Вы получили письмо от известного адресата не теряйте бдительность! Если Вы все же чего-то боитесь, то всегда можно узнать истинный адрес той организации, от которой Вы получили письмо.

Для решения этой проблемы можно воспользоваться FixSecurity by Vitokhv, которая на компьютере настраивает SRP политики таким образом, что становится невозможным запустить популярные типы исполняемых файлов.

Рис. 2 Настройка FixSecurity. Рекомендуется выбрать настройки по умолчанию

Kaspersky Anti-Ransomware Tool for Business

Kaspersky Anti-Ransomware Tool for Business - бесплатный и достаточно эффективный инструмент, разработанный «Лабораторией Касперского», который обеспечивает защиту от действий программ-вымогателей. При обнаружении угрозы Kaspersky Anti-Ransomware Tool автоматически блокирует ее и добавляет в список заблокированных приложений (Blocked Applications). Перед тем как выполнить блокировку, программа-вымогатель может успеть выполнить нежелательные действия в операционной системе (например, создать или изменить файлы, или сделать изменения в реестре). Чтобы выполнить откат действий вредоносной программы Kaspersky Anti-Ransomware Tool хранит историю деятельности приложений.

Kaspersky Anti-Ransomware Tool для защиты от программ-вымогателей использует различные методы обнаружения угроз. Инструмент идентифицирует вредоносные приложения на основе информации, содержащейся в Kaspersky Security Network. Облачная сеть Kaspersky Security Network используется, чтобы обеспечить более быстрое реагирование на неизвестные угрозы.

Благодаря пользователям, которые принимают участие в Kaspersky Security Network, «Лаборатория Касперского» способна оперативно собирать информацию о новых типах и источниках угроз, а также разрабатывать решения для их нейтрализации. Участие в Kaspersky Security Network, предполагает отправку статистики, собираемой Kaspersky Anti-Ransomware Tool for Business на вашем компьютере.

Kaspersky Anti-Ransomware Tool for Business совместим со сторонними антивирусными программами и может служить дополнительной защитой от троянов-вымогателей и шифровальщиков с использованием передовых технологий.

2. Своевременно обновляйте антивирус, антивирусные базы, операционную систему и другие программы:

Регулярно обновляйте Ваш антивирус. Очень важно использовать последнюю версию антивируса, т.к. в новых версиях исправляют ошибки и улучшают алгоритмы нахождения свежих вирусов. Вместе с антивирусными базами обновляются программные компоненты, улучшаются существующие функции и добавляются новые. Также устанавливайте обновления для операционной системы и других программ, которыми Вы пользуетесь. Это тоже очень важно, т.к. некоторые вирусы могут использовать уязвимости Windows и прикладного ПО для запуска произвольного вредоносного кода, например шифровальщика.

На заметку: Использование устаревшего антивируса не может обеспечить адекватную защиту Ваших данных. Убедитесь в том, что на сайте производителя нет новой версии антивируса. Если же новая версия есть на сайте производителя, то обязательно обновите текущую версию Вашего антивируса!

Для аудита безопасности системы можно использовать бесплатную программу от Secunia, которую можно скачать и установить по этой ссылке.

Рис. 3 Сканер от Secunia, сканирующий систему на известные уязвимости.

3. Не работайте под учетной записью Администратора!

Я крайне не рекомендую работать под учетной записью Администратора обычным пользователям, особенно бухгалтерам, секретарям, клеркам, менеджерам и т.д. Почему это так плохо? Потому что такой пользователь обладает неограниченными правами и все что доступно ему, доступно и вирусу. Имея такие права, неопытный пользователь может случайно запустить вирус из электронной почты. А к чему это может привести думаю говорить не нужно. Так что старайтесь по возможности работать под учетной записью пользователя, а не Администратора!

На заметку: Если Вам требуется запустить какую-то программу с правами Администратора, то воспользуйтесь контекстным меню проводника и выберите "Запуск от имени Администратора".

Внимание! Начиная с Windows Vista в операционной системе есть встроенный защитный механизм, который называется UAC (контроль учетных записей). UAC не позволяет запускать программы без уведомления. Я настоятельно рекомендую не отключать его, т.к. если Вы его отключите, то тогда вредоносная программа может быть запущена без уведомления!

4. Настройте доступ к общим сетевым папкам.

Если вы используете общие сетевые папки, то рекомендуется создать отдельную сетевую папку для каждого пользователя. При этом права на запись должны быть только у владельца папки. Таким образом, при заражении одного компьютера файлы будут зашифрованы только в одной сетевой папке. В противном случае, заражение одного компьютера может привести к шифрованию всех документов на всех сетевых папках.

5. Регулярно делайте резервные копии важных данных.

Рекомендации по настройке параметров Windows

Итак, я скачал и распаковал прикрепленный архив к письму и что я вижу:

С виду кажется, что это обычный офисный файл, но если присмотреться, то видно, что в конце у файла добавилось расширение *.scr . Теперь давайте вспомним какие файлы относятся к исполняемым?

Что же это означает? А означает это, что под видом нужного файла нам пытаются подсунуть кота в мешке, который при запуске зашифрует нам все наши данные.

На заметку: Будьте внимательны при работе с почтой! Некоторые злоумышленники специально дают таким "нужным" файлам длинные имена, чтобы скрыть расширение у файла, например:

Для отключения этой настройки, выполните следующий скрипт в AVZ:

2. Включите службу теневого копирования для всех дисков.

Начиная с Windows Vista в состав операционных систем Windows входит служба защиты системы на всех дисках, которая создаёт резервные копии файлов и папок во время архивации или создания точки восстановления системы. По умолчанию эта служба включена только для системного раздела. Рекомендуется включить эту службу для всех дисков. Включить ее можно для других дисков, выполнив следующие действия:

Откройте меню Пуск => Панель управления, в новом окне выберите компонент «Система».

В левой области выберите Защита системы. Если отображается запрос на ввод пароля администратора или его подтверждения, укажите пароль или предоставьте подтверждение.

Выберите диск, а затем нажмите кнопку Настроить.

В следующем окне включите восстановление системы для выбранного диска, затем задайте максимальное использование дискового пространства под нужды системы и нажмите на кнопку "Применить".

На заметку: Я рекомендую под эти нужды выделить не менее 5% от общей емкости диска.

Теперь у Вас в случае заражения шифровальщиком компьютера будет возможность восстановить данные из теневых копий Windows со всех дисков. Как это сделать я опишу ниже:

1. У Вас имеются зашифрованные файлы, которые нужно восстановить.

2. Скачайте утилиту ShadowExplorer, распакуйте в новую папку и запустите от имени Администратора.

3. Выберите элементы для восстановления, затем щелкните правой кнопкой мыши по выбранным файлам и нажмите на кнопку "Export"

Важно! Лучше всего данные восстанавливать на отдельный флэш накопитель.

4. Выберите папку куда нужно будет сохранить восстановленные файлы и нажмите на кнопку "ОК"

5. Дождитесь окончания работы программы.

Внимание! Некоторые шифровальщики будут пытаться удалить теневые копии, если Вы работаете под учетной записью Администратора! По возможности старайтесь в повседневной жизни использовать только учетную запись пользователя. В этом случае шифровальщик не сможет их удалить без запроса на повышение прав от UAC (контроля учетных записей).

Заключение:

Вы познакомились с основными рекомендациями по защите ваших данных от троянцев-шифровальщиков. Если у Вас есть какие-то вопросы, то Вы можете задать их ниже. Благодарю за внимание!

Если троян зашифровал файлы, сразу выключи компьютер! Затем загрузись с флешки и постарайся собрать максимум данных. В идеале нужно сделать посекторный образ диска и уже после этого спокойно анализировать ситуацию.

Всадники шифрокалипсиса

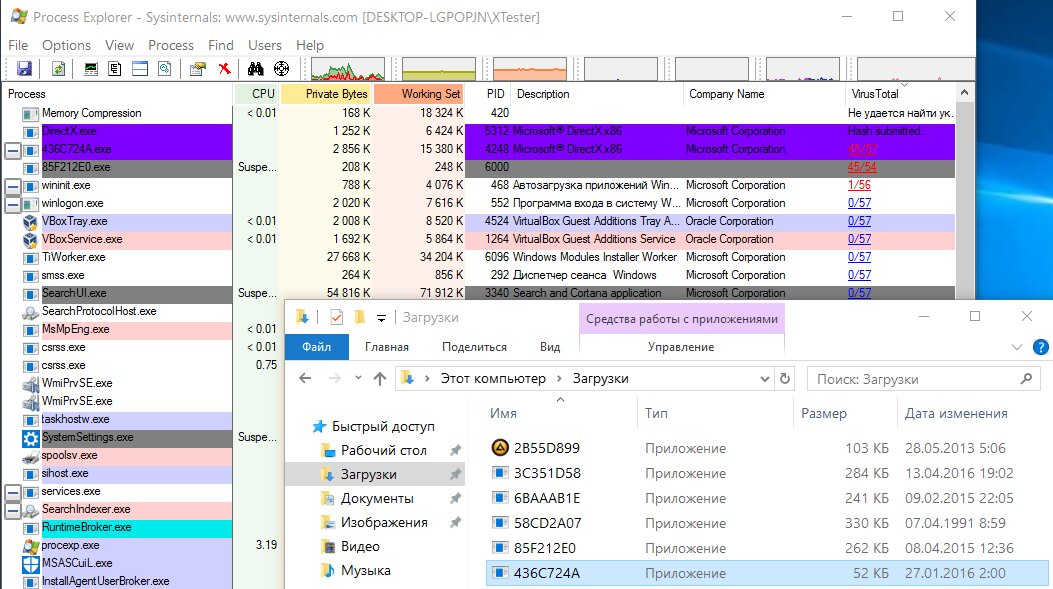

Антивирусы реагируют на это так редко, что их разработчиков даже стали обвинять в сговоре. Это не первый случай, когда вирусологов подозревают в преступных целях, но технически здесь все объясняется проще. Дело в том, что троян-шифровальщик не выполняет никаких действий, однозначно свидетельствующих о его вредоносной активности. Сам троян-шифровальщик — это простейшая программа с набором библиотек общего назначения. Иногда это просто скрипт или батник, запускающий другие портейбл-утилиты. Давай разберем общий алгоритм действий шифровальщиков подробнее.

Обычно пользователь сам скачивает и запускает ransomware. Трояна подсовывают жертве под видом обновления, нужной утилиты, документа с фишинговой ссылкой и другими давно известными методами социальной инженерии. Против человеческой наивности антивирусы бессильны.

Попавший в систему троян-шифровальщик может быть опознан по сигнатуре только в том случае, если он уже есть в базах. Новые образцы в них заведомо отсутствуют, а модификации старых троянов дополнительно проверяют на детекты перед распространением.

После запуска трояна поведенческий анализатор антивируса молчит, поскольку, с его точки зрения, не выполняется никаких потенциально опасных действий. Какая-то программа ищет файлы по маске? Да пожалуйста! Создает копии файлов? Без проблем! Шифрует копии? Тоже не повод для паники. Функции шифрования поддерживаются большинством современных программ, а троян использует те же стандартные криптографические библиотеки. Он удаляет пользовательские файлы? Это тоже не запрещено — они ведь не системные. Затирает свободное место? Безопасное удаление также востребованная и легальная функция. Он добавляется в автозапуск? И это тоже разрешенное поведение.

В отличие от классических вирусов, троян-шифровальщик не пытается модифицировать файлы, не внедряется в активные процессы и вообще ведет себя скучно. Он просто создает копии документов и баз данных, шифрует их, а затем удаляет без возможности восстановления оригинальные файлы пользователя и ключ шифрования, оставляя текст с требованием выкупа. Во всяком случае, авторам троянов хотелось бы видеть именно такое идеальное поведение. В действительности же эта цепочка процессов может дать сбой на любом этапе, благодаря чему становятся возможными альтернативные методы расшифровки.

Превентивные меры

Обычные антивирусы не в силах бороться с новыми шифровальщиками, сигнатуры которых пока отсутствуют в их базах. Они могут лишь распознавать наиболее грубые модификации на уровне эвристики. Комплексные решения (вроде Dr.Web Security Space и Kaspersky Internet Security / Total Security) уже умеют устранять их деструктивные последствия. Они заранее создают копии пользовательских файлов, скрывают их и блокируют доступ к ним сторонних программ. В случае если троян доберется до фоток и документов из стандартных каталогов, всегда можно будет восстановить их из копий, а зашифрованные файлы просто удалить.

Поскольку антивирусный комплекс загружает свой драйвер и модуль резидентной защиты еще до входа пользователя, это довольно надежный метод хранения резервных копий. Однако их можно делать и сторонними утилитами. Главное, чтобы они размещались на внешнем носителе, который отключается сразу после создания бэкапа. Иначе троян обнаружит резервные копии на постоянно подключенном винчестере и также зашифрует их или повредит.

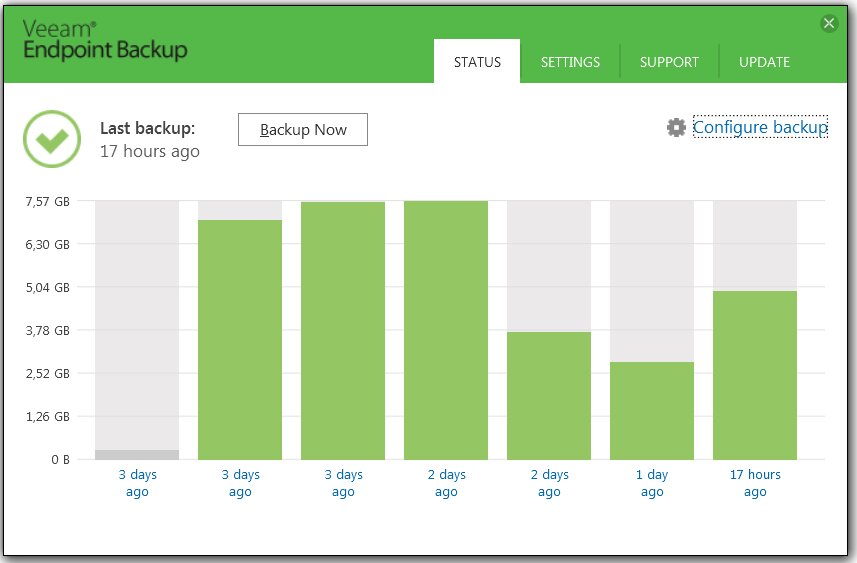

Инкрементные бэкапы на внешнем диске

Из универсальных программ для бэкапа функцией дополнительной защиты от действий вредоносных программ обладает бесплатная утилита Veeam Endpoint Backup Free. Она умеет автоматически отключать USB-диски сразу после завершения создания резервных копий и сохранять несколько версий файлов.

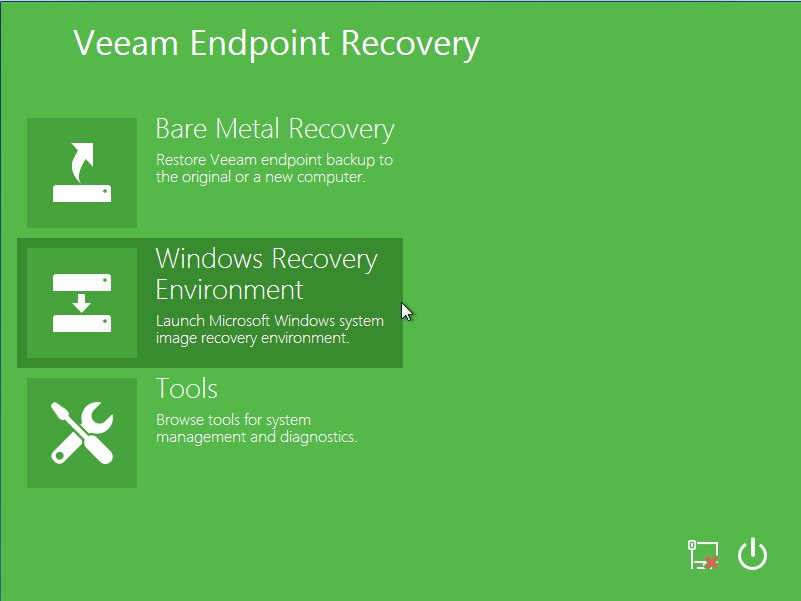

К дополнительным особенностям программы относится умение бэкапить системные разделы без их отключения (теневая копия), практически мгновенное восстановление отдельных файлов и каталогов (их можно открывать прямо из образа по ссылкам) и другие интересные опции. Также она умеет создавать загрузочный диск со своей средой восстановления на тот случай, если троян заблокировал нормальную работу ОС.

Загрузка в среде восстановления Veeam

Кроме универсальных утилит для резервного копирования с дополнительными функциями защиты от шифровальщиков, есть целый ряд специализированных программ превентивной защиты. Одни из них бесплатно доступны только на стадии бета-тестирования, а затем становятся новым модулем платного антивируса (например, так было с Malwarebytes Anti-Ransomware). Другие пока существуют именно как отдельные бесплатные решения.

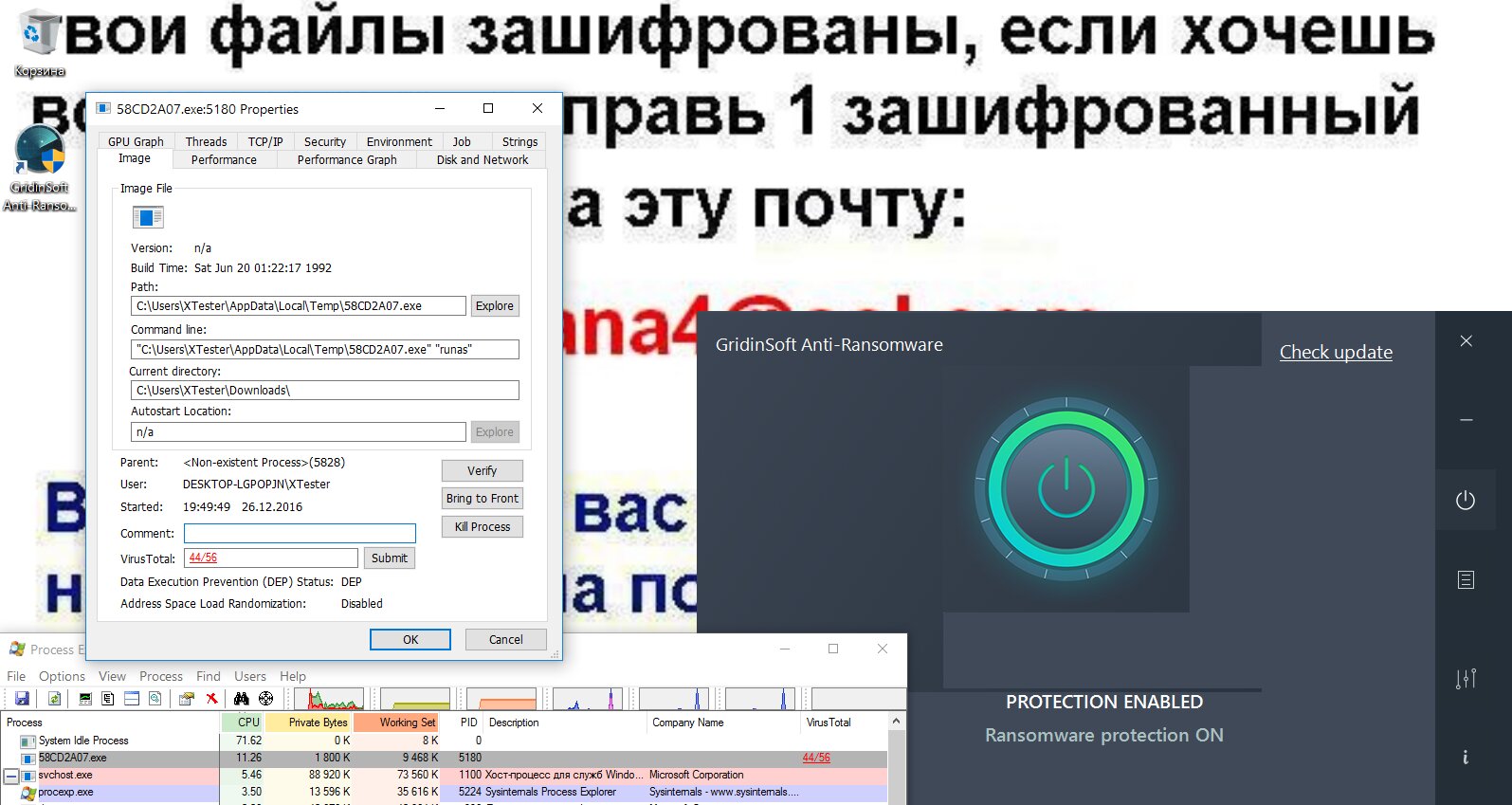

GridinSoft Anti-Ransomware

Эта украинская утилита для предотвращения заражения программами-вымогателями как раз находится в стадии бета-тестирования. Разработчики описывают ее как универсальное средство, препятствующее любым попыткам выполнить несанкционированное шифрование файлов. Они обещают эффективно блокировать атаки ransomware и предотвращать вызываемую ими потерю данных. На практике утилита оказалась бесполезной. Первый же троян-шифровальщик из старой подборки преспокойно запустился, сделал свое грязное дело и повесил на рабочий стол требования о выкупе.

Провал GridinSoft

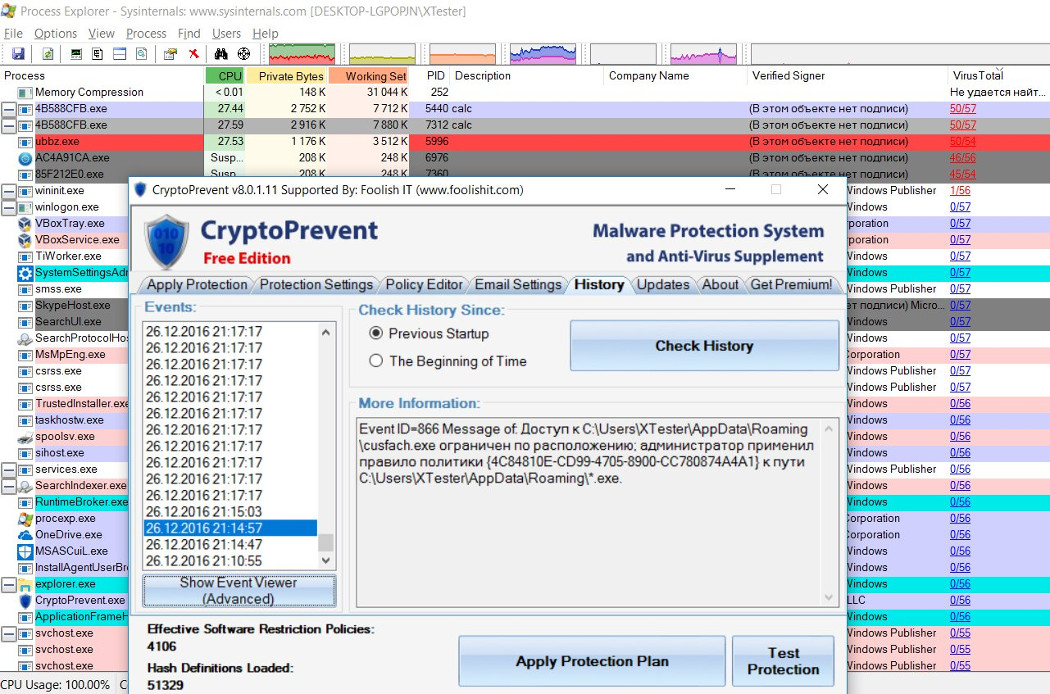

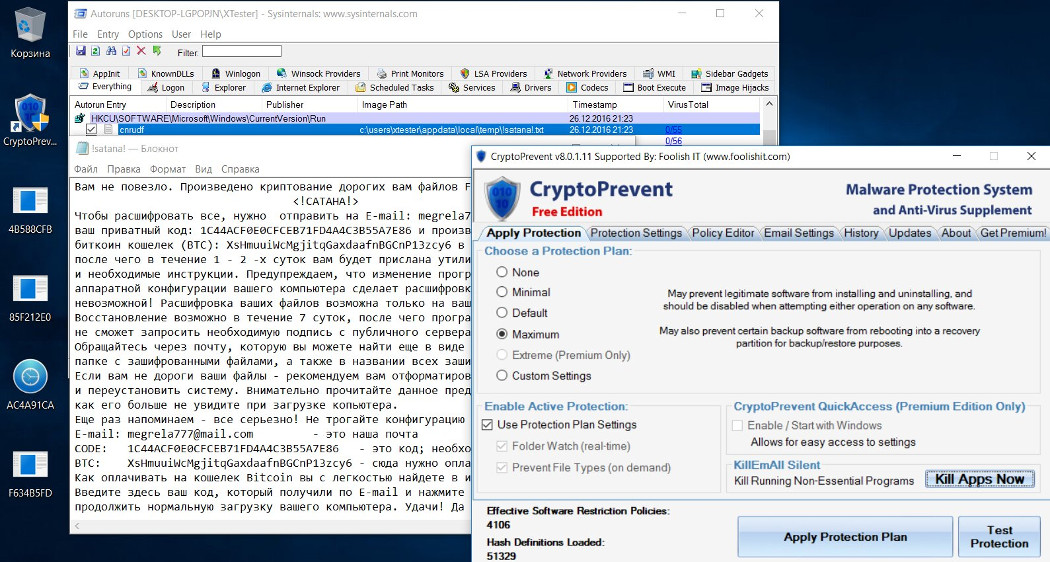

CryptoPrevent Malware Prevention

Эта утилита оставила самое неоднозначное впечатление. CPMP действует проактивно на основе большого набора групповых политик и множества поведенческих фильтров, контролируя действия программ и состояние пользовательских каталогов. В ней доступны несколько режимов защиты, включая уровень «Максимальный», который работает по принципу «включил и забыл».

Интерфейс программы обеспечивает быстрый доступ к десяткам настроек, но после изменения большинства из них требуется перезагрузка. Само приложение CPMP не должно работать все время. Его требуется запускать только для мониторинга и обслуживания. Например, для проверки состояния, чтения логов, обновления или изменения параметров.

При этом графическая надстройка очень долго запускается и в ней нет оповещений в реальном времени. Также нет и привычного карантина. В режиме «Максимальная защита» все файлы, опознанные как опасные, просто удаляются без вопросов.

CryptoPrevent сдерживает осаду троянов

С трудом нам удалось добраться до клавиши Kill Apps Now в окне CPMP. Через секунду все программы, запущенные от имени пользователя (включая Process Explorer), были принудительно выгружены. В оперативной памяти остались только системные процессы.

Картина «После боя». Художник — CryptoPrevent

За время боя некоторые зловреды обосновались на рабочем столе, а троян Satan.f добавил в автозапуск вывод текстового требования о выкупе. Шифрования файлов при этом не произошло, но и полного удаления малвари тоже.

Получилась патовая ситуация: даже максимально жесткие ограничения не обеспечили надежной защиты от троянов-вымогателей. В некоторых случаях активное противодействие им приводило к тому, что все системные ресурсы оказывались полностью заняты. Уведомлений при этом не выводится никаких. Понять, что происходит в системе, можно только по анализу логов, но до них еще нужно добраться.

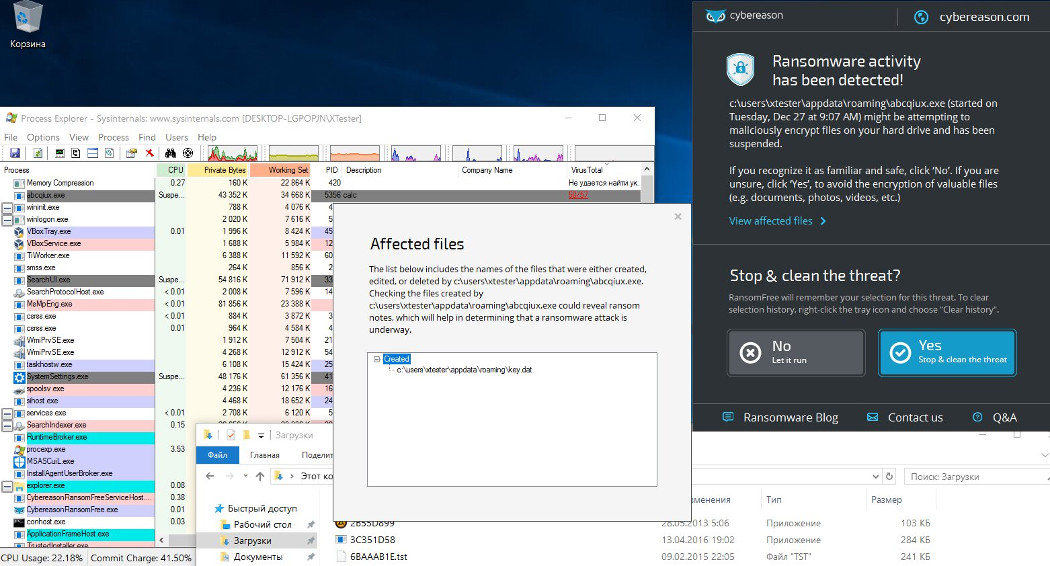

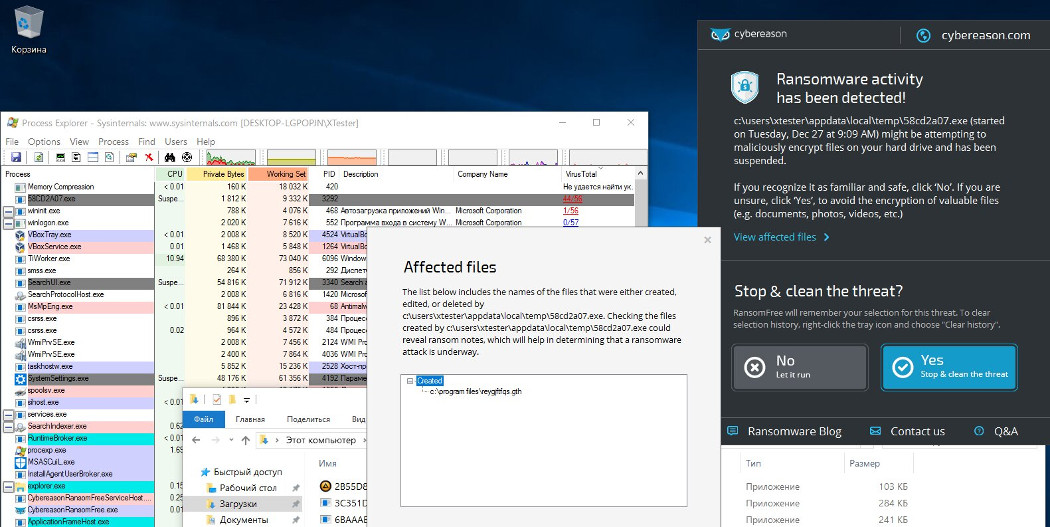

Cybereason RansomFree

Это поведенческий анализатор для Windows 7–10, предназначенный предотвращать заражение известными и новыми троянами-вымогателями, включая шифровальщики и винлокеры. По заявлению разработчиков, программа написана бывшими военными экспертами в области информационной безопасности, которые получили 90 миллионов долларов инвестиций от Lockheed Martin и Softbank.

Первый детект Cybereason

Первый троян-шифровальщик запустился, но тут же вылетел с ошибкой. Второй стал активным процессом в памяти. Cybereason тут же определил его и предложил не просто выгрузить, а заодно и удалить созданный трояном файл.

Второй детект

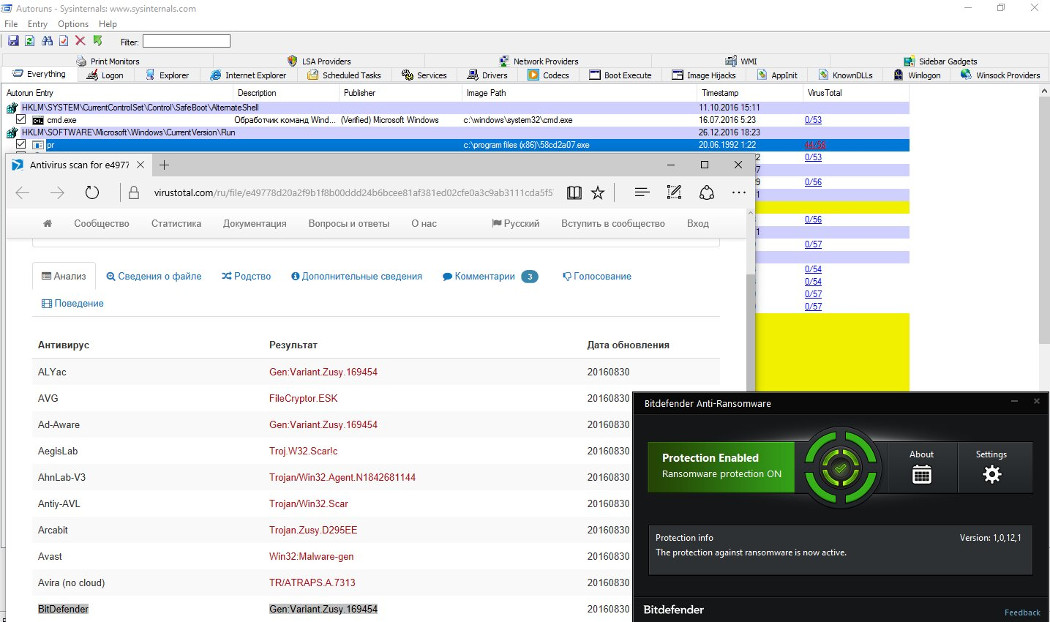

Третий троян также был успешно заблокирован. Cybereason не дал ему зашифровать файлы. Процесс 58CD2A07 был выгружен, а единичный детект на VirusTotal у Wininit.exe — ложноположительное срабатывание.

Двух следующих троянов Cybereason проморгал. Они были активны всего несколько секунд, но этого хватило для преодоления проактивной защиты.

Бывшие военные сдаются

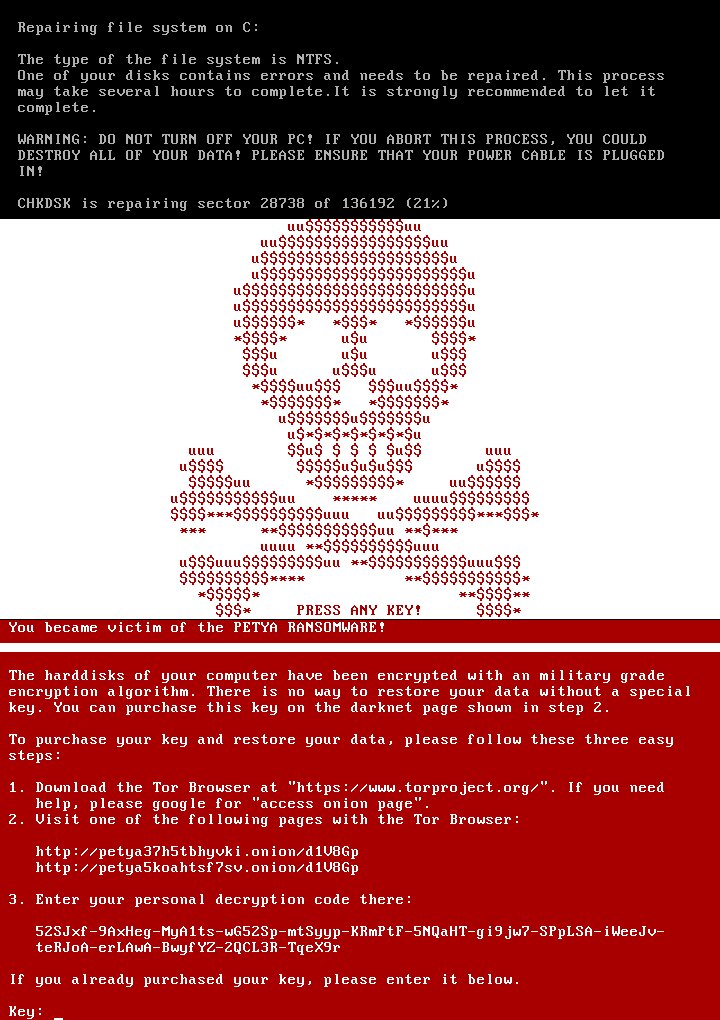

Старый знакомый Petya принудительно перезагрузил компьютер, заблокировал запуск Windows и зашифровал файлы. Даже жаль, что Cybereason так быстро сдался. У нас еще столько коней было из числа ветеранов кавалерии!

Ветераны победили Cybereason

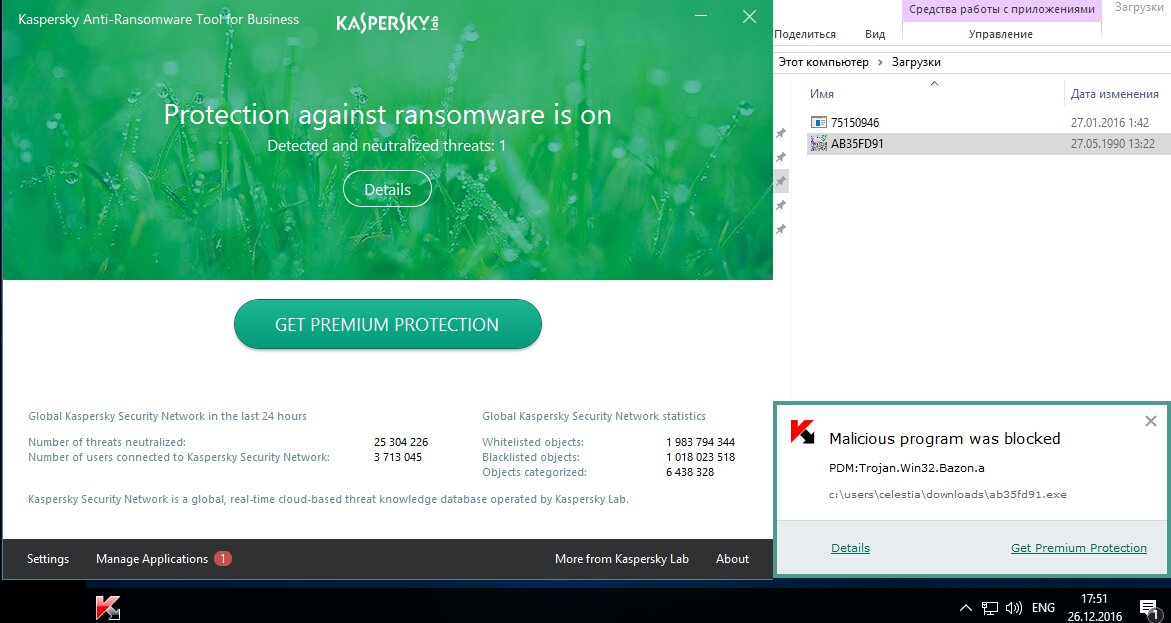

Kaspersky Anti-Ransomware Tool for Business

Эта бесплатная программа призвана защищать от всех видов ransomware, включая новые шифровальщики и винлокеры. Работает в современных версиях Windows (7–10) любой разрядности. Она определяет новые версии ransomware по репутационной характеристике файлов в облачной сети Kaspersky Security Network и поведенческому анализу, который выполняет компонент «мониторинг активности». KART for Business может использоваться с любым сторонним антивирусом, но эта программа несовместима с собственными решениями «Лаборатории Касперского», так как в них уже включена аналогичная функциональность.

Работает KART в фоне и не отъедает системные ресурсы сколь-нибудь заметно. Настройки у программы минимальные и не касаются собственно проверки. Она всегда выполняется через облачную сеть KSN, а пользователя лишь уведомляют о найденных угрозах.

Детект в KART

Если срабатывание на какое-то приложение ты считаешь ложным, то можно добавить его в список исключений, кликнув Manage Applications. но лучше дважды подумай.

Любой детект требует времени, поэтому KART хранит историю активности приложений на тот случай, если троян успеет выполнить какие-то изменения в системе до того, как его заблокируют.

Отмена изменений, сделанных трояном

При запуске на уже зараженном компьютере Kaspersky Anti-Ransomware Tool for Business автоматически обнаруживает зашифрованные трояном файлы и помещает их в отдельное хранилище для последующей передачи специалистам на расшифровку.

Bitdefender Anti-Ransomware Tool

Еще одна программа с говорящим названием от румынской компании Bitdefender. BART может использоваться параллельно с любыми антивирусами, кроме созданных в Bitdefender — в них уже есть соответствующие модули. Внешне BART работает аналогично KART. У них общие заявленные принципы детекта известных и новых троянов через фирменную сеть облачной проверки и поведенческий анализатор. Разработчик указывает, что в основу BART легли методы противодействия четырем основным семействам троянов-шифровальщиков: CTB-Locker, Locky, Petya и TeslaCrypt.

Возможно, именно от них утилита и защищает, однако даже краткое знакомство с BART оставило неприятное впечатление. Он не смог предотвратить запуск первого же трояна, причем его сигнатура давно есть в базах Bitdefender. Троян без проблем прописался в автозапуск и начал хозяйничать в системе, в то время как BART показывал зеленый свет.

BART не определяет трояна из базы Bitdefender

Осматриваем дареного коня

Если троян-шифровальщик все же запустился в системе и успел натворить дел, то не паникуй и не пытайся удалить его из работающей операционки. Теперь твой компьютер — место преступления, на котором надо сохранить все следы.

Вопреки пословице, в случае шифровальщиков у дареного коня надо смотреть всё — дизассемблером и hex-редактором. Лучше поручить это аналитикам антивирусных лабораторий, поскольку они в любом случае будут изучать новый образец малвари. Часто в коде удается найти зацепки, помогающие разработать способ расшифровки файлов. Поэтому ни в коем случае не прибивай коня до полной расшифровки. Просто стреножь его, удалив из автозапуска и поместив в архив с паролем.

Именно ошибки в коде трояна помогают найти ключ быстрее, чем за 100500 тысяч лет, как это было бы в случае корректной реализации его авторами AES-256. Этот стандарт шифрования часто упоминают создатели троянов в своих угрозах. Считается, что это внушит жертвам мысль о невозможности расшифровки файлов без ключа, но реально многие трояны основаны на более простых алгоритмах.

У тех же зловредов, в которых действительно пытались использовать AES, из-за грубых недочетов множество вероятных ключей сужается до такого объема, который уже можно перебрать на обыкновенной персоналке за несколько дней или даже часов. Встречаются среди ransomware и такие варианты, которые вообще не требуют особой квалификации для расшифровки. У них либо ключ хранится локально, либо все «шифрование» построено на операции не сложнее XOR.

Эксперт компании Emsisoft Фабиан Восар (Fabian Wosar) часто шутит в своем блоге, что вскрытие алгоритма шифрования очередного недотроянца заняло у него меньше времени, чем написание требований о выкупе у его авторов. Он бесплатно выкладывает утилиты для дешифровки файлов на сайте компании.

Универсальной программы расшифровки не существует, поэтому приходится подбирать подходящую в каждом конкретном случае. Собственные каталоги бесплатных утилит для дешифровки есть и у других разработчиков антивирусного софта. Например, у «Лаборатории Касперского» это все программы, содержащие в названии Decryptor . Также утилиты расшифровки можно найти на сайте совместного проекта No More Ransom. Он запущен по инициативе Национального подразделения по киберпреступлениям полиции Нидерландов, Европейского центра по борьбе с киберпреступностью Европола и двух антивирусных компаний — «Лаборатории Касперского» и Intel Security.

Начинать стоит именно с поиска бесплатных утилит на этих сайтах, но что делать, если нужная среди них так и не нашлась? К сожалению, это тоже весьма вероятно. Новые версии троянов-шифровальщиков появляются постоянно, да и не все из них ломаются на раз-два. С отдельными образцами аналитики могут провозиться больше месяца. Изредка бывает и так, что метод расшифровки не удается обнаружить вообще. Это либо результат особенно качественного шифрования (большая редкость), либо наоборот — максимально кривого кода троянца, алгоритм которого портит файлы и в принципе не предполагает корректную расшифровку.

Дополнительно аналитики выполняют ту же атаку по известному тексту, используя стандартные заголовки файлов. Например, у файлов .doc это D0 CF 11 E0 A1 B1 1A E1 , а у картинок .jpg — 89 50 4E 47 0D 0A 1A 0A . Подробнее см. таблицу файловых сигнатур. У текстовых файлов (TXT) содержимое полностью произвольное, поэтому их расшифровку выполнить сложнее всего.

По моему опыту, лучше всех расшифровывать файлы получается у Dr.Web и «Лаборатории Касперского». Если у тебя есть действующая лицензия на любой их коммерческий продукт, то аналитики бесплатно расшифруют файлы. Если ты не их пользователь — то за деньги. Как правило, услуга расшифровки стоит в разы дороже годовой лицензии на антивирус, но такую политику можно понять. Криптоанализ, особенно в случае AES и RSA, отнимает много времени, которое специалистам целесообразнее тратить на поддержку своих постоянных клиентов.

В октябре один из наших читателей словил новую модификацию трояна-шифровальщика и одновременно обратился в техподдержку разных компаний.

Уже через три дня ему ответили из Dr.Web: «Решение найдено. Расшифровка возможна. Для не пользователей Dr.Web услуга платная. Путь к получению расшифровки на коммерческой основе: приобретение Dr.Web Rescue Pack стоимостью 5299 рублей без НДС. В состав пакета Dr.Web Rescue Pack входит услуга по расшифровке и лицензия на Dr.Web Security Space на два года для защиты одного ПК».

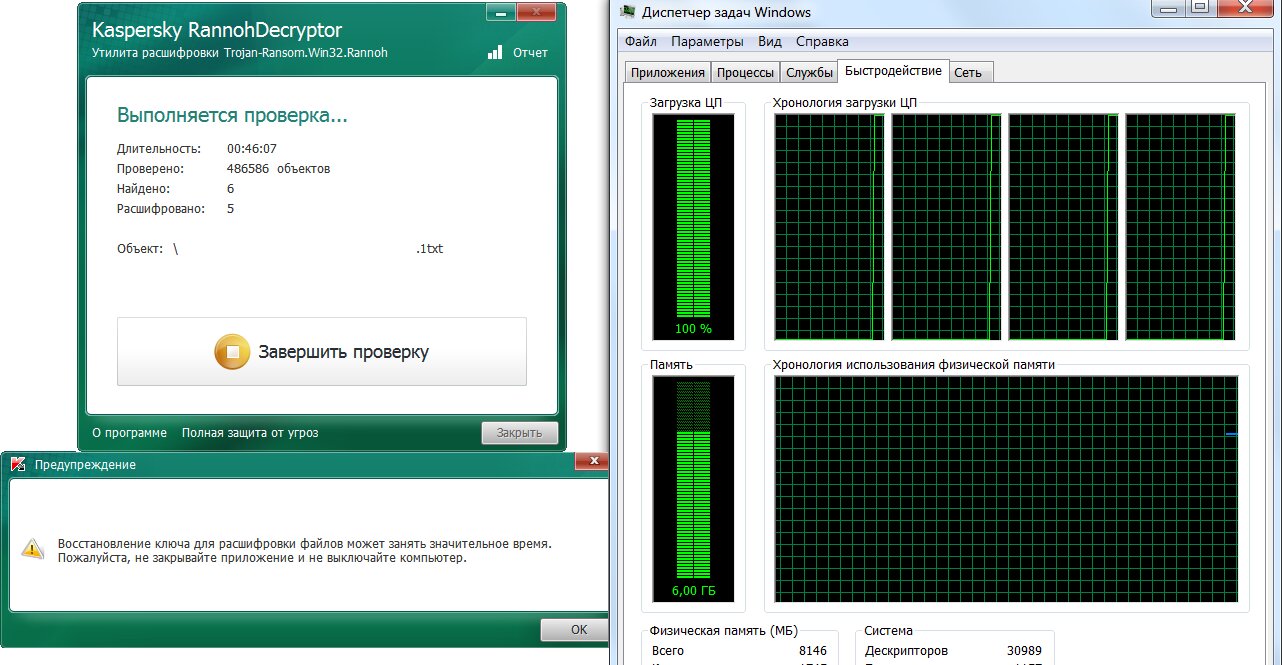

Читателя не устроила цена, поэтому он стал ждать ответа от других компаний. Примерно через месяц на сайте «Лаборатории Касперского» появилась новая версия бесплатной утилиты RannohDecryptor, которой он и расшифровал свои файлы.

Расшифровка файлов

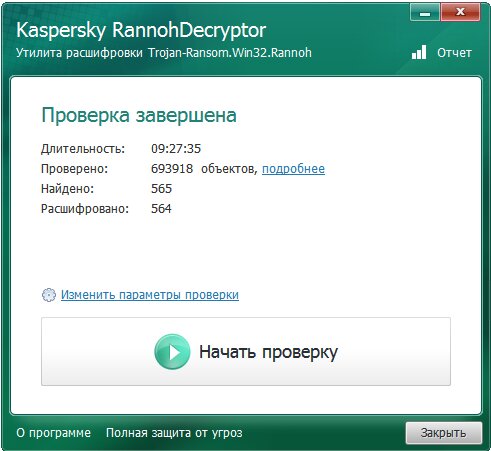

Расшифровка выполнялась локально и, судя по длительной стопроцентной загрузке процессора, методом перебора. Полная расшифровка 565 файлов заняла девять с половиной часов на десктопном Core i5. Нерасшифрованным остался только один файл, оказавшийся копией другого.

Всё расшифровано!

Выводы

Трояны-шифровальщики создают массу проблем, заставляя тратить много времени и/или денег на расшифровку своих файлов. Простого антивируса для борьбы с ними недостаточно. Рано или поздно он пропустит новую малварь, сигнатуры которой еще нет в базах. Поэтому стоит прямо сейчас озаботиться дополнительными мерами защиты. Среди них есть множество бесплатных вариантов, но их эффективность пока оставляет желать лучшего. Как минимум есть смысл регулярно делать бэкапы и ограничивать доступ к ним, а также заранее сделать подборку утилит для дешифровки.

Kaspersky Anti-Ransomware Tool for Business разработан с целью защиты ПК с ОС Windows от программ-вымогателей.

Существует класс троянских программ, предназначенных для вымогательства денег у жертв. Они так и называются - программы-вымогатели (по-английски ransomware). К этому классу принадлежат также получившие распространение в последние годы шифровальщики.

скачать касперский

Исходящие от данных программ угрозы направлены на блокирование работы компьютера либо на шифрование данных, хранящихся на диске, с блокированием доступа к некоторым файлам. После этого злоумышленники требуют заплатить за отмену изменений, произведённых такой программой в чужом компьютере. Это влечёт серьёзные убытки, преимущественно в корпоративной среде.

Бесплатная программа Kaspersky Anti-Ransomware совместима с другими антивирусами и может быть инструментом дополнительной защиты от троянов-вымогателей, а также шифровальщиков. А чтобы сохранить компьютер в полной безопасности стоит скачать антивирус Касперского free на год - это бесплатное приложение.

скачать Kaspersky Anti-Ransomware Tool

Возможности нового антивируса Kaspersky:

- Бесплатный

- Обнаруживает вымогатели на уровне премиум бизнес-решений.

- Используемые технологии антивирусной защиты: файловый антивирус и «Мониторинг активности»

- Совместим со сторонними антивирусами

- Поддерживает распространённые ОС: Windows от 7 до 10 (в том числе Anniversary Update)

- Отчёты о выявлении отправляет по мейлу для администратора

Ограничения

- Несовместимость с другими антивирусами, созданными именно "Лабораторией Касперского"

- Отсутствие централизованного управления

- Отсутствие технической поддержки (форум поддержки будет работать для бета-версии)

- Язык локализации - только английский

скачать Kaspersky Anti-Ransomware Tool бесплатно

Anti-Ransomware Tool от Kaspersky для защиты компьютеров применяет разные методы обнаружения угрозы. Антивирус идентифицирует вредоносные приложения, анализируя информацию, которая содержится в антивирусных базах. В целях обнаружения характерного поведения вымогательских программ этот инструмент применяет две инновационные технологии: «Мониторинг активности» и Kaspersky Security Network.

Kaspersky Security Network позволяет быстрее реагировать на неизвестные угрозы, тогда как «Мониторинг активности» способен блокировать опасные изменения системы и выполнять их откат.

Пользователи, участвующие в работе Kaspersky Security Network, дают возможность «Лаборатории Касперского» быстро собирать данные о новых источниках угроз и создавать решения для обезвреживания их. Kaspersky Security Network - облачная сеть, участие в которой включает отправку статистики, которую данный антивирус собирает на каждом ПК, на котором он работает.

В момент обнаружения угрозы Anti-Ransomware Tool выполняет её автоматическое блокирование и заносит в список заблокированных приложений (в интерфейсе именуемый Blocked Applications). Однако перед блокировкой программа-вымогатель способна успеть осуществить некоторые действия в операционке (к примеру, изменить файлы либо создать новые, либо произвести изменения в реестре). Для выполнения отката всех действий вредоносной программы Anti-Ransomware сохраняет историю активности всех приложений.

Антивирус Kaspersky Anti-Ransomware помещает файлы, которые были созданы вредоносной программой, в своё хранилище. Они могут быть оттуда восстановлены сотрудниками «Лаборатории Касперского». При необходимости восстановления файлов из хранилища можно получить консультацию на форуме разработчика.

Читайте также: