Kerio winroute firewall настройка

Обновлено: 06.07.2024

Kerio Winroute Firewall: ПРАВИЛЬНЫЕ Traffic Policy.

Posted by Retifff на 05.12.2009

Перед тем, как что-то делать с правилами, необходимо настроить сетевые интерфейсы по-человечески, так что кто не читал статью ПРАВИЛЬНАЯ настройка DNS и сетевых интерфейсов. , сделайте это сейчас.

Все ниженаписанное было испробовано на версии KWF 6.2.1, но будет работать и на всех версиях 6.xx, для следующих версий если и будут изменения, то не думаю, что значительные.

Итак, сетевые интерфейсы настроены, Kerio Winroute Firewall установлен, первое, что делаем, заходим в Configuration > Traffic Policy и запускаем Wizard. Даже если до этого вы его уже запускали. Мы же делаем правильно, так?

1. С первым и вторым шагами визарда все понятно, на третьем выбираем внешний сетевой интефейс (Internet Interface, Wizard почти всегда сам определяет его правильно).

Поэтому выбираем второй вариант, Allow access to the following services only. Неважно, что KWF вам возможно предложит немного не те сервисы, какие вам нужны, но все это можно добавить или убрать позднее.

3. На пятом шаге создаем правила для VPN, те кому они не нужны, могут убрать галки. Но опять же можно это сделать и потом, если не уверены.

4. Шаг 6-й, тоже довольно важный. Здесь создаем правила для тех сервисов, которые должны быть доступы извне, из Интернета. Советую добавить хотя бы парочку сервисов, вам самим потом проще будет увидеть, как строится такое правило.

Например:

сервис KWF Admin на Firewall

сервис RDP на 192.168.0.15

5. Шаг седьмой, естественно включаем NAT, даже кому и не нужно будет (маловероятно конечно), всегда его можно выключить.

На восьмом шаге жмем Finish.

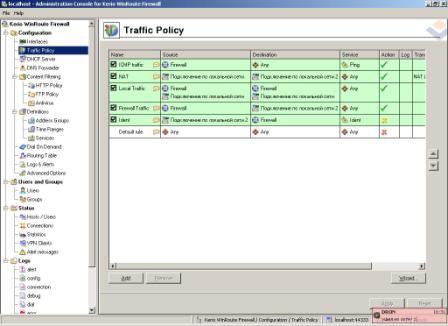

Получается у нас что-то типа того:

В принципе уже работать можно, но ведь нужно KWF немного настроить, поэтому дальше:

6. Правило Local Traffic передвигаем на самый верх, ибо правила обрабатываются сверху вниз и поскольку локальный трафик как правило превалирует над остальным, это позволит снизить нагрузку на шлюз, чтоб он не гнал пакеты от локального трафика через всю таблицу правил.

7. В правиле Local Traffic Protocol Inspector отключаем, ставим в None.

8. Из правил NAT и Firewall Traffic убираем ненужные нам сервисы, а нужные соответственно добавляем. Ну например ICQ 🙂 Советую думать над тем, что вы добавляете и удаляете.

9. Иногда для некоторых сервисов требуется отдельное правило, потому что вместе с остальными начинаются непонятные глюки. Ну и отследить как оно отрабатывает проще конечно, поставив логгирование этого правила.

В принципе все, дальше уже все зависит от вас, что именно вам нужно, каким сервисам вы хотите дать доступ в интернет, какие должны быть доступны снаружи.

Несколько примечаний:

10. Если хотите, чтобы с клиентских компьютеров можно было пинговать внешние адреса, то добавьте сервис Ping в правило NAT.

11. Eсли не используете VPN совсем, отключите VPN-сервер (Configuration > Interfaces > VPN Server правой кнопкой > Edit > убрать галку Enable VPN Server).

Еще можно отключить интерфейс Kerio VPN.

13. Если доступ в Интернет нужно дать какой-то группе пользователей или IP-адресов, то создаете правило, подобное NAT, только в качестве источника у него не Local Interface, а ваша группа.

Ниже более-менее похожий на реальность (мою естественно 🙂 , но не совсем) пример.

Пример.

Задача: раздать интернет всем компьютерам из сети, используя непрозрачный прокси, разрешить ICQ и FTP избранным группам, а скачивание почты по POP3 всем. Запретить отсылать письма напрямую в Интернет, только через почтовик. Сделать доступ к этому компьютеру из интернета. Ну и учесть примечания естественно.

Вот сразу правила готовые:

Процесс подключения корпоративной информационной системы к Интернету связан с решением двух основных задач. Первая из них — предоставить контролируемый совместный доступ сотрудников к глобальной сети. Вторая же — обеспечить защиту от внешних угроз. Часто их рассматривают и решают отдельно друг от друга с помощью разных инструментов.

Однако такой подход имеет целый ряд недостатков. В частности, повышенные затраты на внедрение и обслуживание такой системы. Гораздо удобнее использовать комплексные продукты, которые, с одной стороны обеспечивают совместную работу в Интернете, а с другой — надежно защищают сеть от всего спектра внешних угроз. В качестве примера можно взять Kerio WinRoute Firewall.

Основы работы Kerio WinRoute Firewall

Kerio WinRoute Firewall представляет собой комплексную систему по организации корпоративного доступа к Интернету. По сути, он является полнофункциональным прокси-сервером, тесно интегрированным с целым рядом инструментов для защиты информационной системы предприятия от внешних угроз.

Kerio WinRoute Firewall инсталлируется на интернет-шлюз или любой другой компьютер, играющий его роль. Сам процесс установки прост и понятен, а с настройкой дела обстоят сложнее. Для ее выполнения необходимо обладать определенными знаниями. Впрочем, в этом нет абсолютно ничего удивительного. Все-таки рассматриваемый продукт является корпоративной системой, рассчитанной на обслуживание ИТ-специалистами. Если рассмотреть процесс настройки с их точки зрения, то его можно назвать удобным. Во-первых, он может осуществляться не только локально, но и удаленно с помощью специального приложения — «Консоли администрирования». Это позволяет сотрудникам ИТ-отдела управлять всеми параметрами и оперативно реагировать на любые инциденты, не вставая со своего рабочего места. Во-вторых, практически вся работа с консолью осуществляется в одном окне, а параметры сервера разбиты на группы, представленные в виде древовидного списка. Такой подход наиболее прост и удобен для пользователя. В-третьих, у Kerio WinRoute Firewall есть руководство администратора, в котором подробно расписаны все аспекты настройки и использования этого продукта.

Организовываем доступ в Интернет

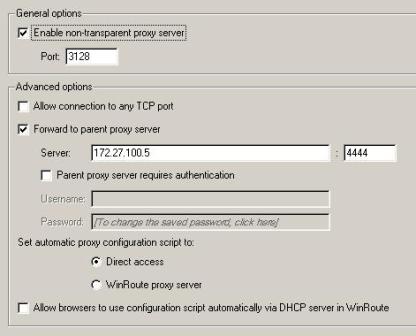

Как мы уже говорили, Kerio WinRoute Firewall — полноценный прокси-сервер, позволяющий организовать многопользовательский доступ к одному или нескольким интернет-каналам. Для этого в нем реализованы такие функции, как DHCP-сервер, технология NAT и переадресация DNS-запросов. Благодаря им можно организовать доступ к Интернету любых сетевых приложений. Отдельно стоит отметить поддержку VoIP-трафика. Все-таки сегодня многие компании используют IP-телефонию, а поэтому этот момент достаточно важен. Настроить прокси-сервер можно вручную или воспользоваться специальным пошаговым мастером.

После настройки основных параметров прокси-сервера необходимо создать базу данных пользователей, которые смогут выходить в Интернет через него. Сделать это можно вручную. Однако гораздо быстрее и удобнее импортировать учетные записи из Active Directory или домена Windows NT. Кстати, в программе существует два варианта аутентификации пользователей. Первый предполагает использование собственной базы данных, а второй — Active Directory. Таким образом, внесение и настройка сотрудников компании максимально облегчена.

Следующий момент, на который стоит обратить внимание — настройка системы ограничения полосы пропускания. Она используется для решения сразудвух задач. Первая — уменьшение нагрузки на интернет-канал за счет контроля и ограничения некритичного трафика, вторая — обеспечение бесперебойной работы важных или чувствительных к сбоям сетевых приложений. В рамках этой системы реализовано сразу несколько инструментов. Во-первых, это искусственное ограничение скорости при загрузке или отдаче большого (порог задается администратором) объема информации. Оно очень тонко настраивается. В частности, можно явно указать протоколы, адреса и службы на которые оно будет или, наоборот, не будет распространяться. В результате можно сделать так, чтобы, например, загружаемые пользователями «тяжелые» файлы не мешали работе IP-телефонии.

Во-вторых, в систему ограничения полосы пропускания входит лимитация дневного, недельного и месячного трафика как отдельных пользователей, так и целых их групп. Причем администратор сам выбирает, какие санкции применить к превысившим любой из порогов сотрудникам. Так, можно полностью заблокировать их доступ или же просто снизить до нужного значения доступную им полосу пропускания.

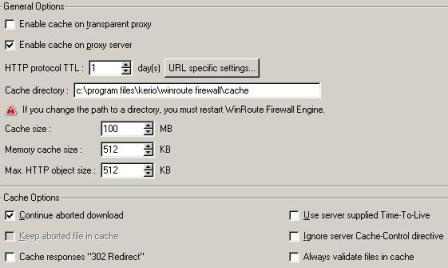

Помимо этого в рассматриваемом прокси-сервере реализован целый ряд других возможностей: кеширование информации, ведение подробного журнала, оповещение администратора о различных событиях и многое, многое другое.

Настраиваем защиту

Третий инструмент в системе фильтрации трафика — защита от вредоносного ПО. Здесь нужно отметить один момент. У Kerio WinRoute Firewall существует два варианта поставки: со встроенным сканером McAfee и без него. Кроме того, в программе реализована возможность использования внешнего антивирусного ПО (Dr.Web, Nod32, Avast и пр.). Дополнительные антивирусные модули нужно приобретать отдельно. Таким образом, Kerio WinRoute Firewall, фактически, может работать в четырех режимах: без антивируса, только со встроенной или только с внешней защитой или с двойным сканированием (последовательно встроенным и внешним антивирусом).

Следующий инструмент защиты — файрволл, работающий на уровне приложений. Он позволяет очень гибко настраивать политику обработки входящего и исходящего трафика. В правилах файрволла в качестве источника и приемника можно назначать любые хосты, IP-адреса (в том числе их диапазоны и группы), сети, пользователей, входящих VPN-клиентов.

В дополнительных параметрах «Консоли администрирования» можно найти еще один важный для обеспечения информационной безопасности компании инструмент. Речь идет о фильтре P2P-трафика. Это весьма интересное решение, построенное на основе анализа трафика и могущее обнаруживать даже скрытое использование пиринговых сетей. Это немаловажно. Дело в том, что современные P2P-сети очень часто используются для распространения вредоносного ПО. Кроме того, потенциально они могут стать причиной утечки конфиденциальной информации. Именно поэтому рекомендуется активировать данные фильтр и настроить его параметры: выбрать тип реакции на обнаружение пирингового трафика (заблокировать только P2P или весь трафик указанного хоста). Если же запрещать пиринговые сети не планируется, то можно ограничить доступную им полосу пропускания, причем не только на загрузку, но и на выгрузку информации.

Наконец, последний инструмент, который особо хочется отметить — полноценный VPN-сервер, входящий в состав Kerio WinRoute Firewall. Его можно использовать как для подключения удаленных офисов компании, так и для работы отдельных пользователей. В первом случае необходимо установить в каждом из офисов Kerio WinRoute Firewall и организовать VPN-канал между ними. В результате все локальные сети будут интегрированы друг с другом. Во втором случае необходимо использовать VPN-клиент. Стоит отметить, что у рассматриваемого продукта их три: для Windows, MacOS X и Linux.

Выводы

Рассмотрев все возможности Kerio WinRoute Firewall, можно придти к выводу, что данный продукт действительно является комплексной системой для организации контролируемого подключения корпоративной сети к Интернету и, одновременно, для ее защиты от внешних угроз. Такая интеграция значительно упрощает и удешевляет как организацию интернет-шлюза, так и его обслуживание в процессе эксплуатации. Купить Kerio WinRoute Firewall можно у партнеров сети «1Софт».

Настройка Kerio WinRoute v6.7 для раздачи интернета пользователям в локальной сет и возможности подключения VPN клиентов

По сути, Kerio WinRoute является в первую очередь фаерволом, который может предоставить безопасное соединение рабочим станциям в локальной сети.

У нас стоит задача, предоставить некоторым пользователям локальной сети доступ к интернету, но при этом, не совершая никаких настроек со стороны клиента. Настроить подключение VPN клиентов к нашей локальной сети.

И так, приступим, первым делом нам нужно установить Kerio WinRoute:

Процесс установки весьма прост, и не должен вызвать затруднений, запускаем WinRoute и выбираем язык:

Принимаем лицензионное соглашение:

Выбираем тип установки, я выбрал «Полная», ненужные модули можно будет отключить в панели управления:

Путь установки, если хотите, то можно поменять:

Kerio WinRoute обнаружил службы с которыми могут быть конфликты, и предлагает отключить их, и мы конечно соглашаемся:

Обязательно указываем логин и пароль администратора:

Если мы выполняем установку на своём компьютере (не удалённо), просто продолжаем:

Kerio WinRoute уже готов к работе, но только на 30 дней…, перезагружаем компьютер и останавливаем службу Kerio:

Если вы скачали Kerio WinRoute с нашего сайта и установили x86 версию, то копируем winroute.exe (присутствует в архиве) в каталог с фаерволом, по умолчанию это c:\Program Files\Kerio\WinRoute Firewall\ , с заменой исходного конечно. Теперь копируем license.key в каталог с лицензиями WinRoute, по умолчанию это c:\Program Files\Kerio\WinRoute Firewall\license\. Если вы установили x64 версию, то вам нужно будет пропатчить winroute.exe и сгенерировать license.key самостоятельно (патчи тоже присутствуют).

Запускаем Kerio WinRoute, теперь он работает без ограничений пользователей и времени:

Кликаем 2 раза на иконке Kerio WinRoute в трее и попадаем в окно авторизации, где нам нужно ввести логин и пароль для доступа в панель управления, этот логин и пароль мы указывали во время установки:

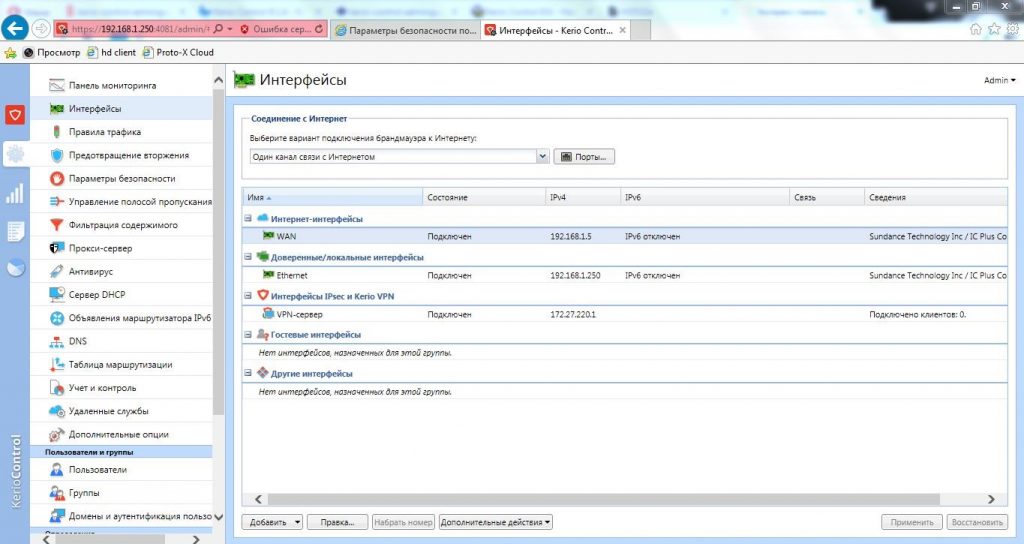

После успешной авторизации, мы сразу попадаем в панель управления, откажемся от матера настройки и перейдём в раздел "Интерфейсы". В этом разделе выберем интерфейс для подключения к интернету, нажмём на него 2 раза и укажем соответствующую группу интерфейсов:

Теперь выбираем интерфейс для локальной сети, в моём случае их два, и я для обоих указал группу "Доверенные/локальные интерфейсы":

Сетевые платы, должны быть настроены средствами Windows, для одной локальной сети, я указал IP адрес 192.168.1.1 с маской 255.255.255.0, а для другой 192.168.2.1 с маской 255.255.255.0. Сетевая плата для получения интернета у меня была настроена на DHCP режим, то есть получение настроек автоматом.

Теперь сохраним изменения и перейдём в раздел "Политика трафика" где у нас будет уже 2 правила. Первое правило разрешает WinRoute-у ходить куда угодно на любые порты, а второе правило запрещает любой трафик откуда угодно, куда угодно. Правила трафика применяются сверху вниз, таким образом, если вы создадите какое-то разрешающее правило, и оно будет стоять выше правила, которое блокирует весь трафик, то приоритет вашего правила будет выше, и путь для трафика будет открыт:

Теперь приступим к настройкам и добавим новое правило, которое, в итоге, будет разрешать локальный трафик. Потом нажмём два раза на его названии, и укажем своё название:

Теперь нажмем два раза на поле нового правила в колонке "Источник" и поочерёдно добавим нужные объекты, а именно фаервол, VPN клиенты, VPN туннели и локальные интерфейсы:

Добавляем VPN клиентов

Добавляем VPN тунели

Добавляем локальные интерфейсы

Вот что получилось

Точно таким же образом, добавляем эти же объекты в раздел «Назначение», а в разделе "действие" указываем "разрешить":

Теперь добавляем правило для разрешения доступа локальных пользователей в интернет:

А теперь добавляем правило для разрешения доступа для подключения VPN клиентов, если вам не нужен доступ удалённых VPN клиентов к вашей локальной сети, то можете не создавать данного правила:

А теперь очень важный момент, правило для доступа локальных пользователей в интернет мы создали, но доступа они НЕ получат, так как мы не включили NAT, в разделе "трансляция" этого правила устанавливаем флажок на включении NAT и можем выбрать тип балансировки нагрузки (балансировка нужна лишь при нескольких подключениях к интернету):

Выключим сам прокси:

Выключим ВЕБ фильтр:

Этими действиями мы полностью отключили фильтрацию трафика и оставили пользователей локальной сети без защиты перед загружаемыми ими данными, но нам этого и не нужно, к тому же мы снимаем большую нагрузку с нашего сервера – пусть пользователи сами беспокоятся об установке антивирусов на своём компьютере.

Включаем DHCP сервер для раздачи сетевых параметров для локальных пользователей:

Добавляем диапазон IP адресов для раздачи в нашей сети №1:

Добавляем диапазон IP адресов для раздачи в нашей сети №2 (этот шаг совсем не нужен, если у вас всего один локальный интерфейс):

Получаем вот такую картину:

Настройки DNS нас устраивают:

Выключим Anti-Spoofing:

Если вам нужно подключение VPN клиентов с использованием SSL оставим галочку, и если вы хотите предоставить пользователям доступ к статистике через ВЕБ интерфейс, тоже оставим соответствующие галочки. Если вы собираетесь проводить авторизацию пользователей через ВЕБ аутентификацию, то вам нужно будет оставить включенным ВЕБ интерфейс (ВЕБ авторизацию мы рассмотрим дальше):

Отключаем проверку обновлений (ну ели вы КУПИЛИ Kerio WinRoute, то можете не отключать):

После проведенных настроек, Kerio WinRoute раздаст сетевые настройки по протоколу DHCP всем клиентам подключенным к любому из локальных интерфейсов, и предоставит доступ к интернету.

Клиент подключенный на интерфейс №1:

Клиент подключенный на интерфейс №2:

Устанавливаем нужные вам права (или не устанавливаем)

Прикрепляем к группе:

Теперь, при попытке доступа к ВЕБ странице, пользователя бросит на страницу авторизации, и только после успешной авторизации он сможет получить доступ к ВЕБ страницам:

Пару слов про VPN, к сожалению, Kerio WinRoute не поддерживает такие стандарты как PPTP и L2TP, из-за чего установить VPN соединение стандартными средствами Windows не получится, а для подключения используется специальный клиент kerio-control-vpnclient. Ещё одним недостатком, является то, что при помощи VPN соединения не получится подключить пользователя к интернету, так как WinRoute не прописывает VPN клиенту шлюз, доступ будет только к локальным ресурсам. Поддержка подключения интернета через VPN реализована в версии WinRoute 7.4

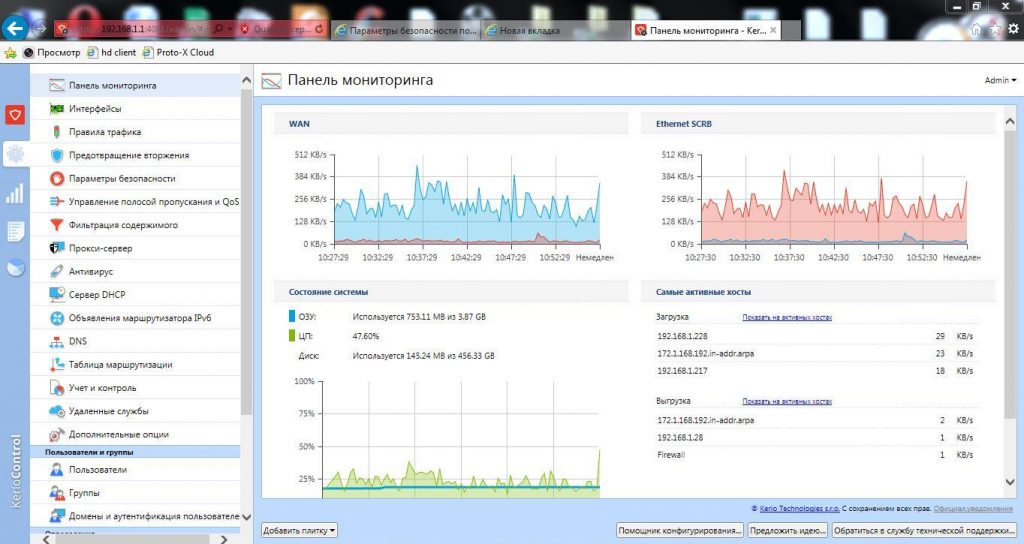

Для организации контроля в локальной сети нашей организации был выбран Kerio Control Software Appliance 9.2.4. Раньше эта программа называлась Kerio WinRoute Firewall. Рассматривать плюсы и минусы мы не будем, и почему выбран Керио, тоже, переходим сразу к делу. Программа версии 7 и выше устанавливается на голое железо без какой-либо операционной системы. В связи с этим подготовлен отдельный ПК (не виртуальная машина) со следующими параметрами:

-процессор AMD 3200+;

-HDD 500Гб; (необходимо гораздо меньше)

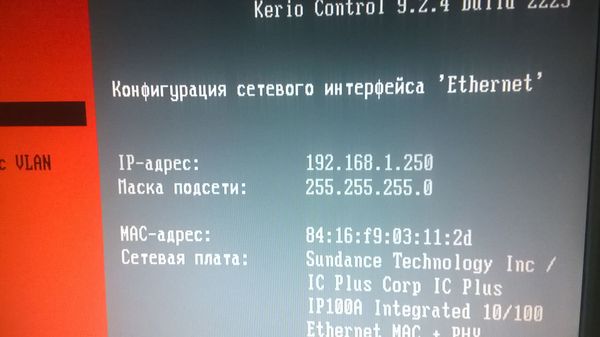

Собираем ПК, вставляем 2 сетевых карты.

Для установки линукс-подобной системы нужно создать загрузочный носитель – флэшку или диск. В нашем случае флэшка создана с помощью программы UNetbootin.

Скачиваем Kerio Control Software Appliance. (можно купить лицензию или скачивать образ с встроенным активатором)

Объем образа Керио не превышает 300Мб, размер флэшки соответствующий.

Вставляем флэшку в USB разъем ПК или ноут-бука.

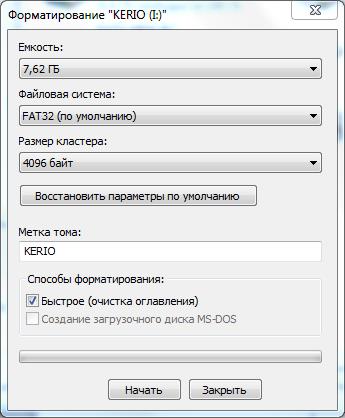

Форматируем в FAT32 средствами Windows.

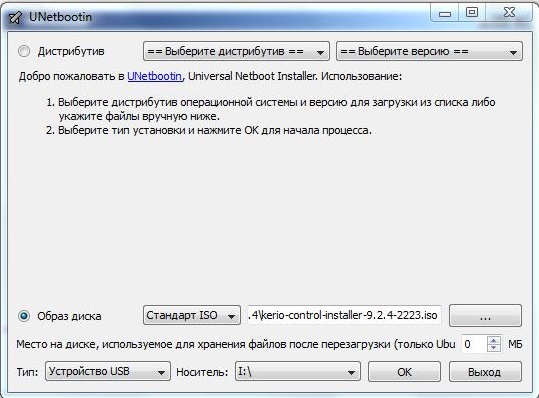

Запускаем UNetbootin и выбираем следующие настройки.

Дистрибутив – не трогаем.

Образ – Стандарт ISO, указываем путь к скаченному образу Керио.

Тип – Устройство USB, выбираем нужную флэшку. ОК.

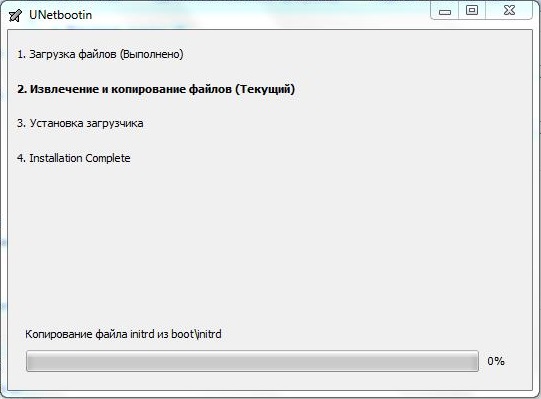

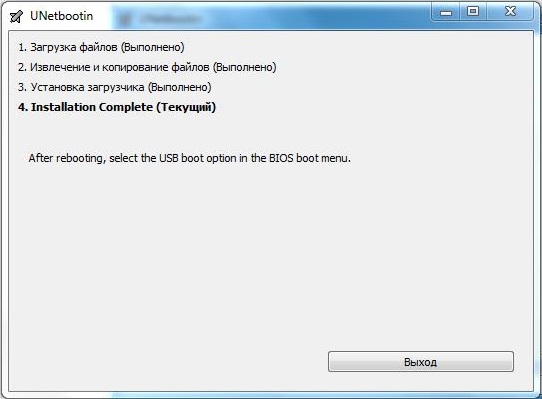

После некоторого времени создания, загрузочная флэшка готова. Жмем выход.

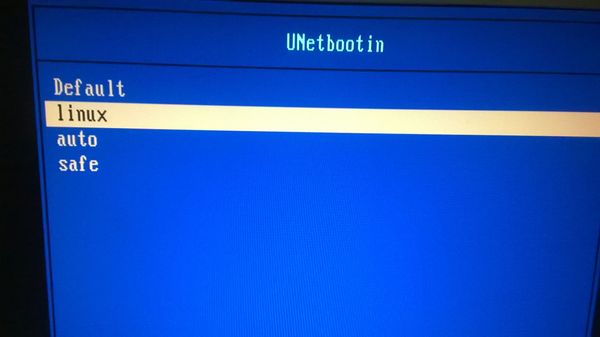

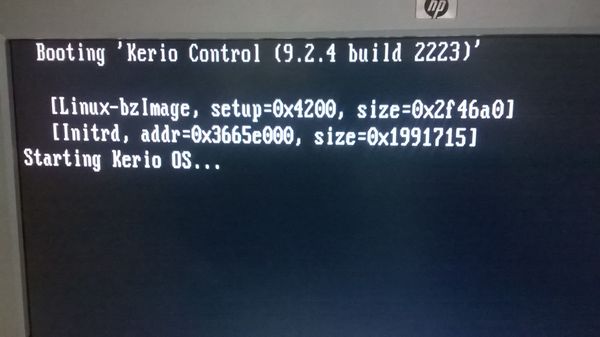

Вставляем загрузочную флэшку в подготовленный ПК, включаем его и в Boot menu выбираем загрузку с USB-HDD. В начавшейся загрузке выбираем linux.

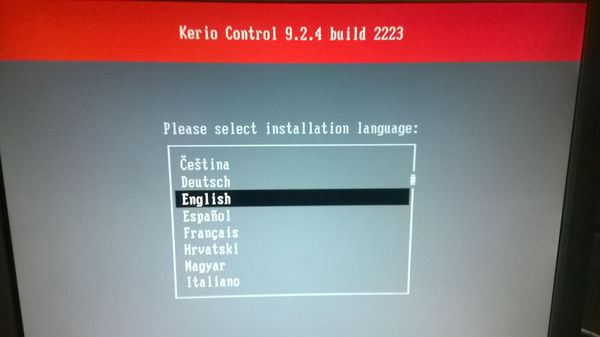

Начнется установка Kerio Control Software Appliance 9.2.4. Выбираем язык.

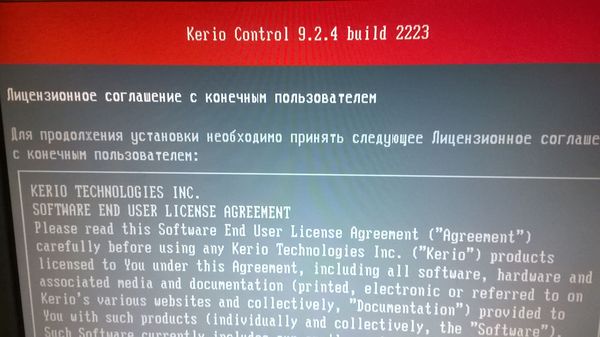

Читаем лицензионное соглашение.

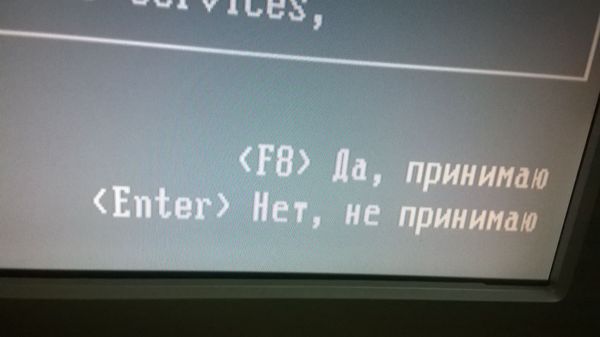

Принимаем его, нажав F8.

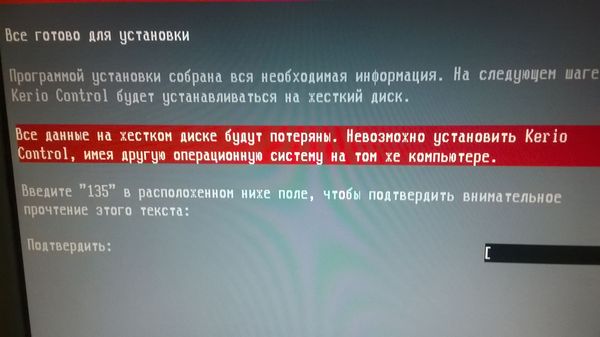

Вводим код 135. Программа предупреждает о том, что жесткий диск будет отформатирован.

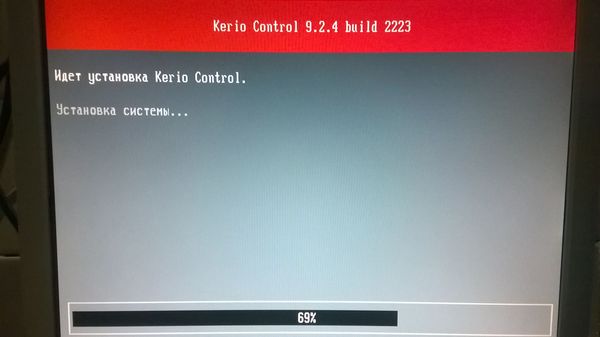

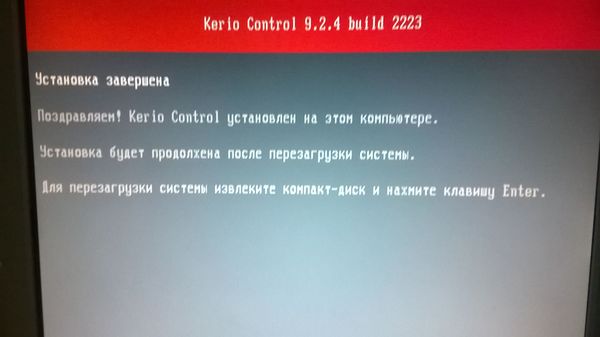

Ждем пока идет установка.

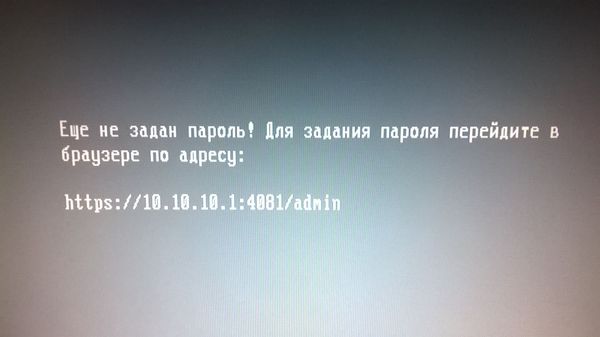

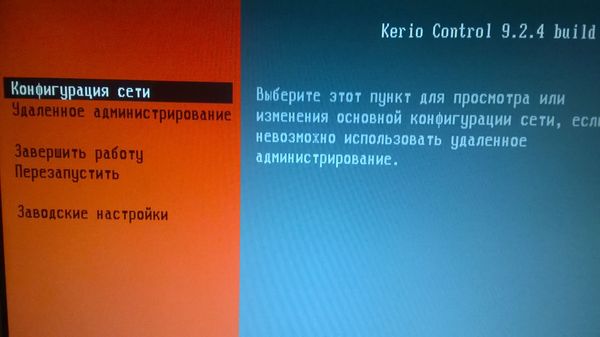

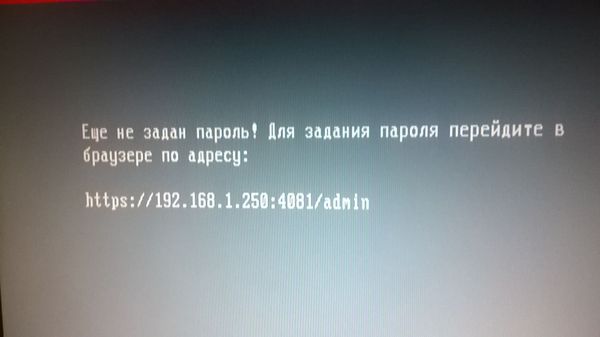

Мы пока этого делать не будем, а переходим в Конфигурацию сети в самом Керио.

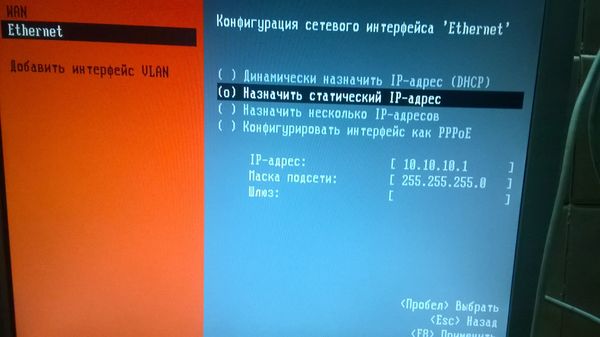

Конфигурация сетевого интерфейса Ethernet. Отмечаем пробелом – Назначить статический IP-адрес.

И назначаем его.

Маска подсети: 255.255.255.0

Если до установки ПО в сетевые карты были подключены два необходимых сетевых провода для внешней и внутренней сети, то об этом компьютере можно забыть. Я поставил его в уголок и даже забрал монитор.

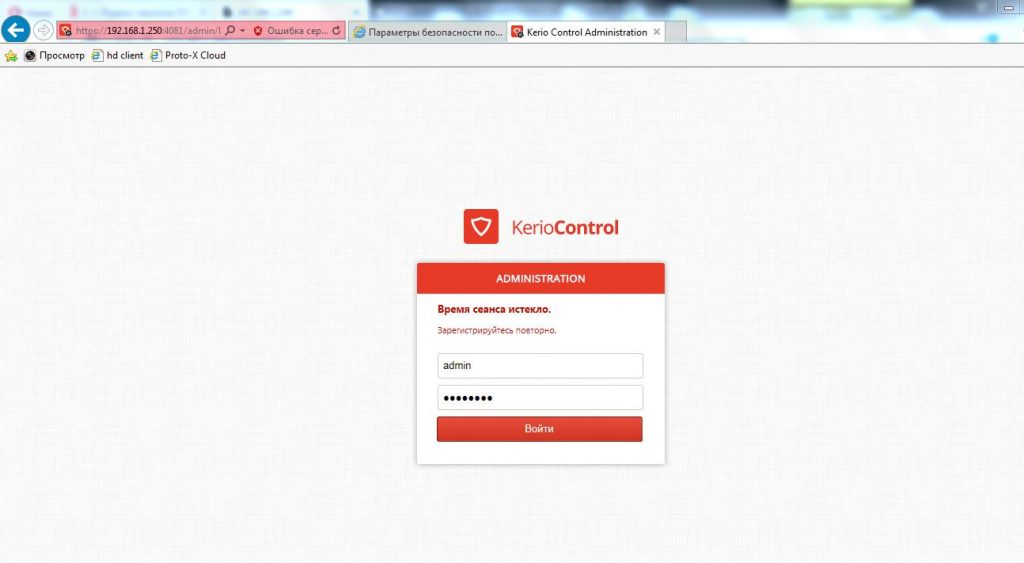

Теперь в браузере того ноут-бука, в котором создавалась загрузочная флэшка, я перехожу по адресу:

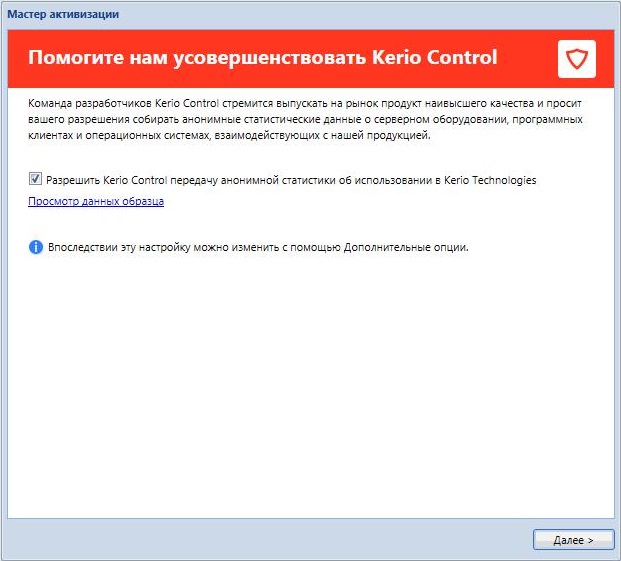

Анонимную статистику, конечно же, не передаем, убираем галочку.

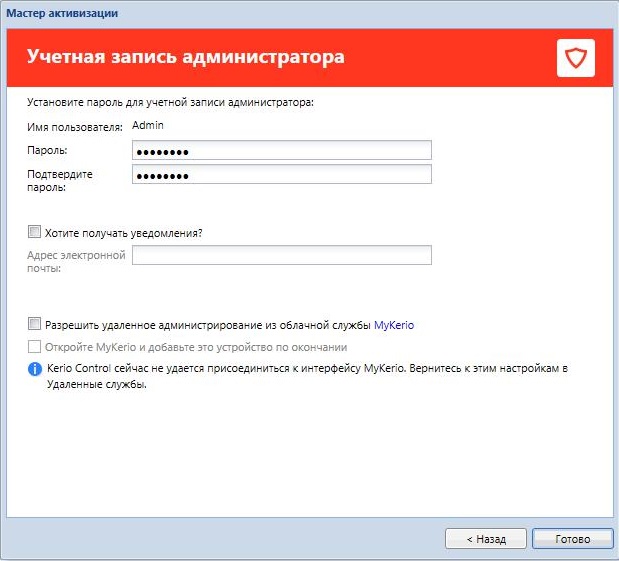

Вводим новый пароль администратора.

Вот и всё. Здравствуй Керио.

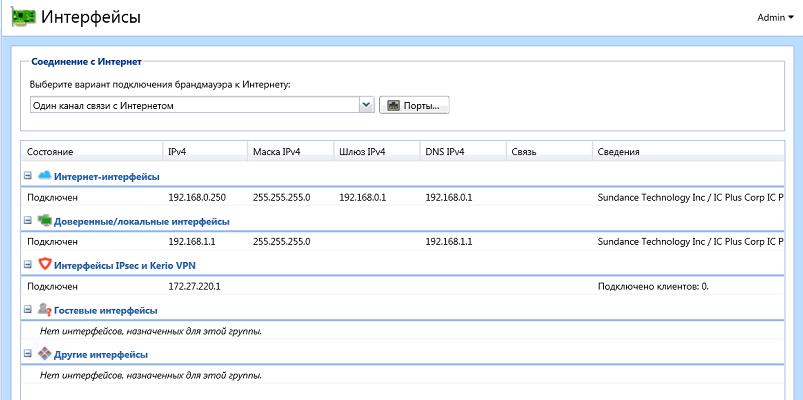

Первоначально, все функции маршрутизации и DNS выполнял модем с IP –адресом 192.168.1.1. При установке Керио модему назначили адрес 192.168.0.1 и он обращается к внешней сетевой карте Керио с адресом 192.168.0.250. Адреса в одной подсети. Внутренняя сетевая карта получила адрес, который раньше был у модема. Всё оборудование в сети со статическими IP-адресами и прописанным шлюзом (а это почти вся наша сеть) увидело новый шлюз как старый и даже, не заподозрило подмены : )

При первом запуске Керио, мастер предлагает настроить интерфейсы. Можно настраивать не через мастера. Рассмотрим подробнее всё, что описано выше.

Во вкладке интерфейсы выбираем пункт Интернет-интерфейсы.

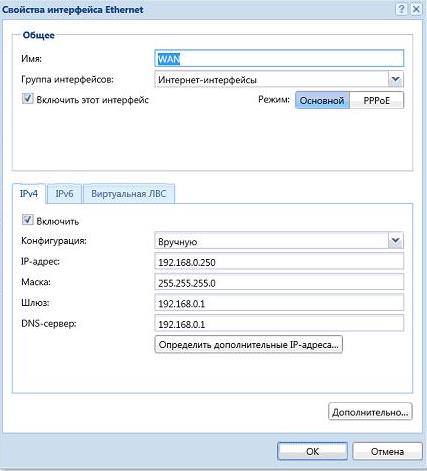

Придумываем название типа Внешняя сеть или Интернет, по умолчанию написано WAN. Вводим вручную данные IP адреса, маску, шлюз и DNS, всё в одной подсети с модемом. ОК.

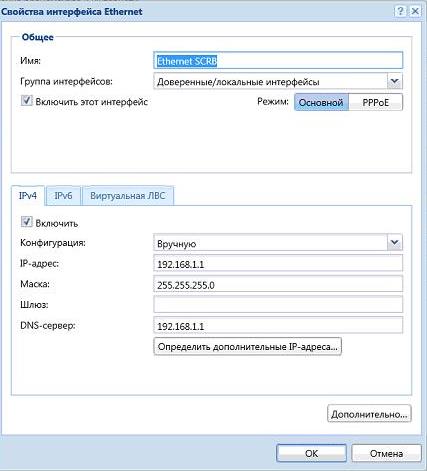

Далее выбираем следующее подключение в пункте Доверенные/локальные интерфейсы – наша внутренняя сеть. Эти пункты в зависимости от версии Керио могут называться по другому. Придумываем имя и вносим данные как на картинке ниже. Внешняя и внутренняя сеть не могут находится в одной подсети. Это не нужно забывать. DNS от Керио. Шлюз не пишем. ОК.

Нажимаем кнопку Применить в нижней правой части экрана, настройки активируются. Проверим подключение к Интернету. Интернет работает.

Можно переходить к созданию правил трафика, фильтрации содержимого, посмотреть, кто скачивает торренты и перегружает сеть, ограничить скорость или заблокировать. Короче, Керео полноценно работает и в нем есть множество настроек. Тут каждый настраивает что кому нужно.

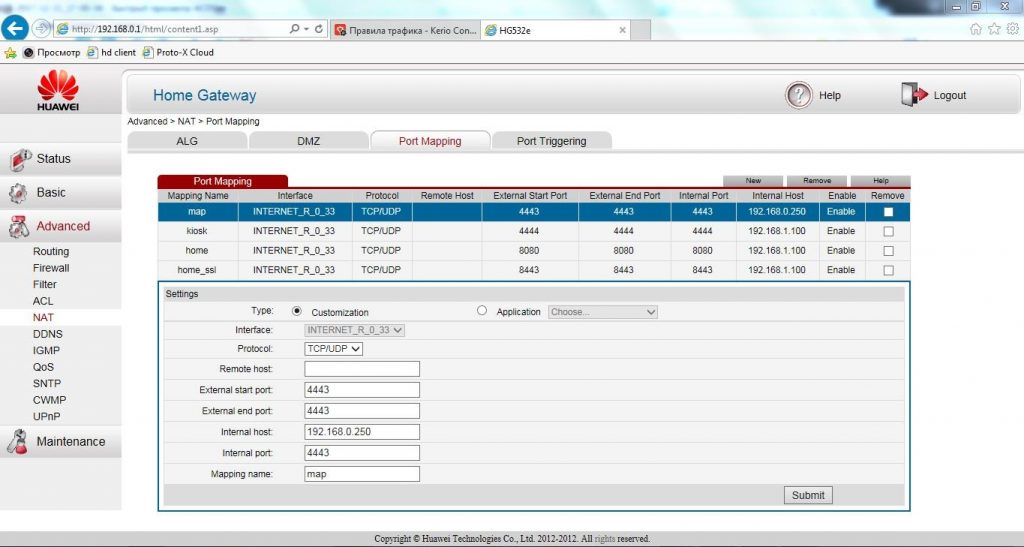

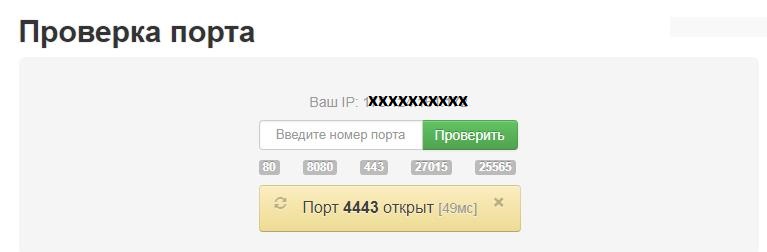

Рассмотрим еще один важный момент – это открытие портов. До установки Керео в модеме были проброшены порты на сервер. Так же изначально необходимые порты были открыты в самом сервере. Без этих портов спец. софт сервера не может нормально работать. Рассмотрим открытие порта 4443.

Интерфейс – наше подключение (в режиме роута кстати).

Remote host – ничего.

External start port/end port – 4443 (внешний порт).

Internal host – 192.168.0.250 (адрес внешней сетевой карты Керео).

Internal port – 4443 (внутренний порт).

Mapping name – любое понятное имя.

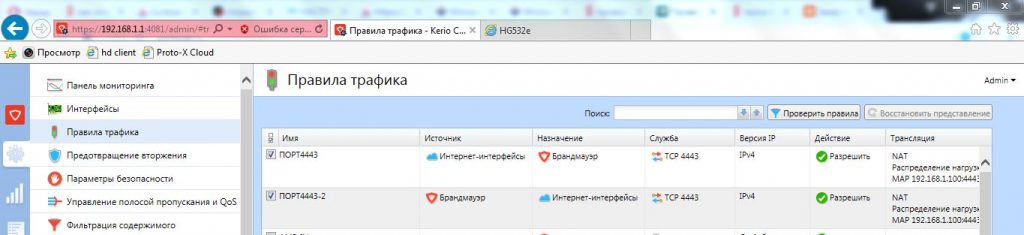

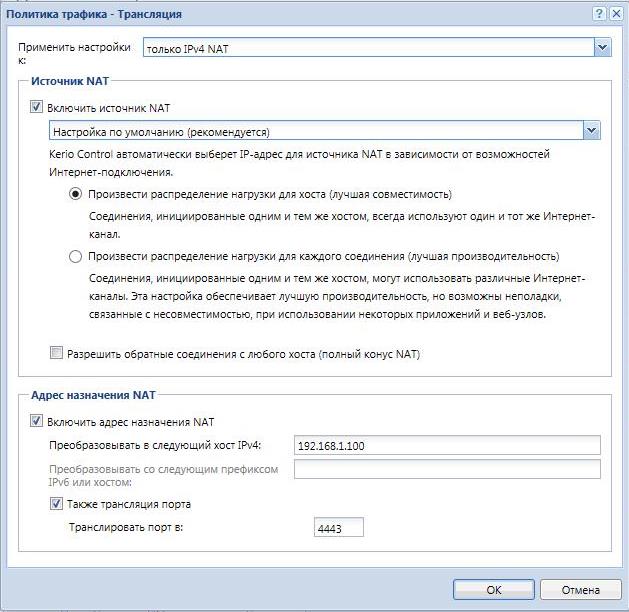

Принцип действия таков, что обращение из интернета на внешний статический IP-адрес к порту 4443 будет переадресовано к внешней сетевой карте Керио. Теперь нужно сделать так, чтоб запрос с внешней сетевой карты перенаправлялся на внутреннюю сетевую карту и далее к нашему серверу на порт 4443. Это делается с помощью создания двух правил. Первое правило разрешает доступ извне, второе правило разрешает доступ изнутри.

Создаем эти два правила на вкладке Правила трафика. Разница в пунктах источник и назначения. Служба – наш порт 4443. см. картинку выше.

Нажимаем применить. Проверяем, открылся ли порт в он-лайн сервисе. Порт открыт.

Проверяем службы сервера, для которых всё это делалось – они заработали. Аналогичным способом можно открыть любой порт.

О прочих настройках Kerio Control Software Appliance возможно будет написано в других статьях.

Ну вот, то была присказка, добрались, наконец, и до сказки. Перед вами открылась во всей своей красе консоль администрирования, с помощью которой вы и будете теперь объяснять файерволу, что вам от него надо, а так же просматривать сетевой траффик, логи, ну и еще много чего интересного.

Для тех, кто пока ничего не понял, поясню. Первый столбец - Name (имя) - здесь вводится имя и выбирается цвет создаваемого вами правила (цвет носит чисто декоративный характер). Здесь же можно временно отключить (не удаляя) правило, сняв черную галочку и нажав кнопку Apply внизу окна. Все окна редактирования правила вызываются двойным щелчком мыши по соответствующей ячейке.

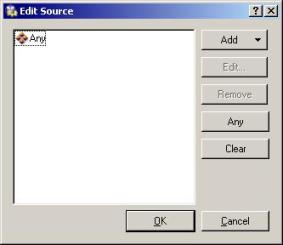

Второй столбец - Source (источник) - здесь определяется инициатор соединения. Инициатором может быть либо отдельный хост (Host), либо диапазон IP-адресов (IP range), либо группа IP-адресов - IP address group (должна быть заранее создана), либо подсеть (Network/mask), либо сетевое подключение (Network connected to interface), а также пользователь или сам файервол. Если оставлено стоящее по умолчанию значение Any, то подразумевается, что имеется в виду любой возможный инициатор соединения. В нашем примере вместо Any можно было бы указать IP-адреса нужных вам компьютеров, что бы обезопасить устанавливаемое соединение.

Третий столбец - Destination (Адресат) - здесь определяется адресат устанавливаемого соединения. Меню редактирования адресата я рассматривать не буду, так как оно ничем не отличается от меню редактирования источника.

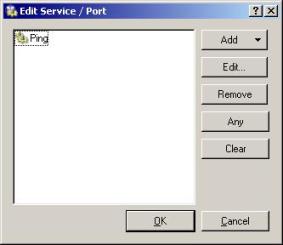

Четвертый столбец - Service (Сервис) - здесь определяется сам сервис (из списка), либо TCP/UDP порт (или порты), по которым устанавливается соединение. Стоящее по умолчанию Any означает любой.

Пятый столбец - Action (Действие) - здесь задается, будет разрешено (Permit) или напротив, запрещено (Deny, Drop), устанавливаемое соединение.

Шестой столбец - Log (Файл регистрации) - здесь можно настроить слежение за данным правилом.

Седьмой столбец - Translation (Перевод) - здесь можно настроить перевод данного подключения (об этом позже).

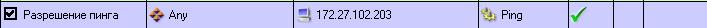

Итак, теперь, если рассмотреть созданное нами правило, как некий алгоритм, получим следующее: любому компьютеру разрешен пинг внешнего интерфейса (в моем случае 172.27.102.203 и есть IP-адрес внешнего интерфейса). Слежение не вести, перевода нет.

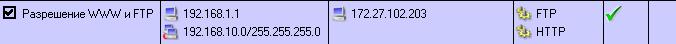

Рассмотрим еще один пример - вам нужно разрешить доступ к веб- и FTP-серверам, находящимся на вашем шлюзе (в таких случаях всегда подразумевается внешний сетевой интерфейс шлюза) с хоста 192.168.1.1 и с подсети 192.168.10.0.

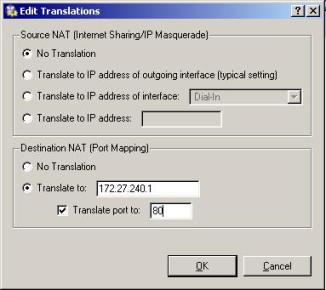

Рассмотрим случай посложнее. Предположим, ваш веб-сервер с вашего шлюза (у меня это 172.27.102.203) переехал на хост с IP-адресом 172.27.240.1. Как быть? Оповещать об этом всех пользователей? Нет, можно сделать проще. Создаем следующее правило:

Теперь редактируем ячейку в столбце Translation следующим образом:

Все, осталось только нажать кнопку Apply внизу окна, и пользователи будут автоматически пересылаться на новый IP-адрес.

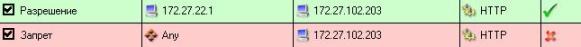

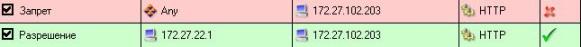

Еще надо добавить, что порядок, в котором правила распологаются в списке, тоже имеет большое значение. Вышестоящие правила имеют приоритет над нижестоящими. Допустим, вам нужно, что бы только пользователь с IP-адреса 172.27.22.1 имел доступ к вашему веб-серверу. Тогда верная таблица правил будет выглядеть вот так:

Если же разместить правила наоборот, то никто без исключения не будет иметь доступа к веб-сайту, так как запрещающее правило имеет больший приоритет.

Читайте также: