Компьютер сломался после установки wireshark

Обновлено: 07.07.2024

Довольно часто проблема в работе приложения или сервиса возникает не постоянно и не в одно и то же время. Но она есть, и мы знаем о ней. Пока мы выдвигаемся на место и начинаем захват и анализ трафика – проблема пропала. Спрашиваем пользователя – «Что делал?» В ответ - «Ничего – все как обычно, но ничего не работает» и так далее. Знакомая ситуация?

Конечно, можно поставить захват трафика и ждать возникновение проблемы снова и получить на выходе гигабайтный файл, который долго и упорно анализировать, но можно сделать все проще и удобнее. В данном практикуме я расскажу о том, как настроить WireShark для поимки «плавающей» проблемы. И в следующий раз, когда возникнет проблема, у вас будет копия трафика:

- до момента проблемы

- в момент ее возникновения

- после того, как она опять исчезла.

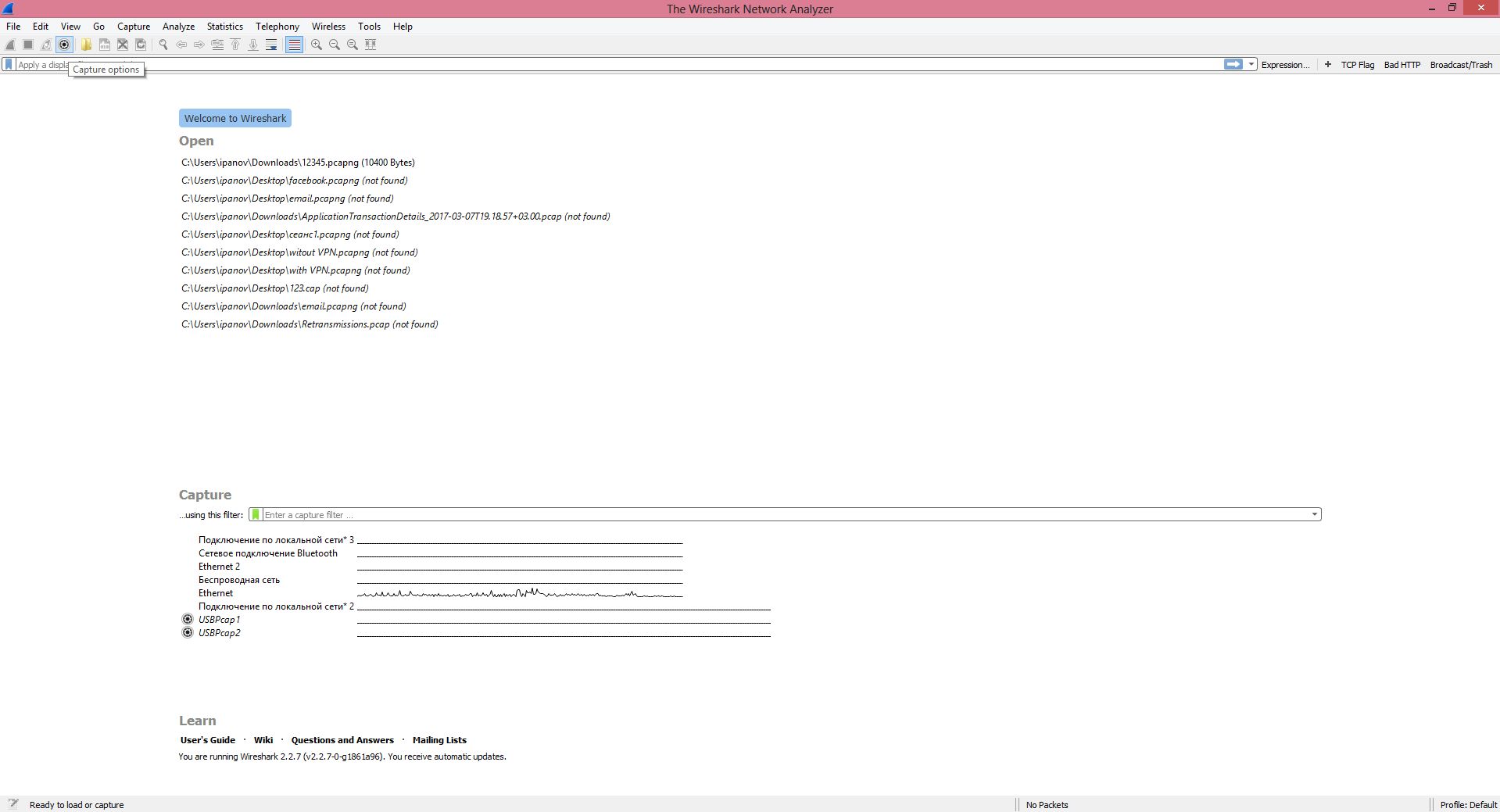

Итак, запускаем WireShark и идем в настройки захвата – в строке меню выбираем Capture Options:

В открывшемся окне выбираем интерфейс, через который будем делать захват трафика и переходим во вкладку Output:

Далее выбираем место, куда мы хотим сохранять трафик и вводим название файла:

Далее мы отмечаем, что хотим создать файл автоматически через определенный объем трафика (размер файла) или временной промежуток. Лучше использовать первое и создавать файлы размером не более 100 – 200 Мбайт. Файлы больших размеров очень тяжелые и их долго анализировать.

И далее выбираем, сколько файлов должно быть в нашем хранилище, я поставил 10 файлов:

Далее запись пойдет по кругу, то есть одиннадцатый файл затрет первый, двенадцатый – второй и т.д.:

Далее нажимаем кнопку Start для захвата трафика. Если мы перейдем в папку с файлами, то увидим, что в ней присутствует 10 файлов (в этом примере для наглядности я ограничил файлы объемом в 100 Кб):

И каждый файл имеет временную метку в названии - slow app_00008_20170706095104: 2017 – год, 07 – месяц, 06 – число, 09 – часы, 51 – минуты, 04 – секунды.

Таким образом, в следующий раз, спросив пользователя, во сколько была «плавающая» проблема, вы сразу будете иметь файл с этой проблемой. Это позволит вам быстро провести анализ и понять, что стало причиной её возникновения.

Этичный хакинг и тестирование на проникновение, информационная безопасность

Npcap — это WinPcap для Windows 10

Npcap — это проект от программистов Nmap, это библиотека предназначенная для сниффинга (и отправки) пакетов, создана для работы в Windows. Она основывается на библиотеках WinPcap/Libpcap, но у неё улучшена скорость, портативность и безопасность. По своей сути, Npcap — это новая версия WinPcap, с новыми функциями и поддержкой современных версий Windows 10.

Классический WinPcap умеет захватывать сырые фреймы 802.11, но поддерживает только одно аппаратное решение — AirPcap. Npcap также умеет захватывать сырые фреймы 802.11, но поддерживает различные беспроводные карты.

Также в комплекте с Npcap идут сопутствующие утилиты, умеющие переводить беспроводные карты в режим монитора в Windows (если драйвер это поддерживает).

Режим монитора в Windows

Как и в Linux, в Windows можно переводить многие беспроводные карты, которые поддерживают режим монитора в Linux, в Monitor Mode. Например, это работает для многих Alfa. Но имеется сразу несколько проблем:

- программы из пакета Aircrack-ng не умеют работать с этими интерфейсами — то есть с помощью Airodump-ng невозможно захватить никакие данные

- практически нет программ, умеющих делать беспроводные инъекции, то есть нет возможности выполнять самые популярные атаки.

Тем не менее имеется более или менее рабочая связка, а именно: Wireshark умеет через Npcap переводить беспроводные интерфейсы в режим монитора и захватывать сырые фреймы Wi-Fi сетей (по крайней мере в официальной документации Npcap так написано). Опять же, невозможно делать беспроводные инъекции, но… В атаках без клиентов (подробности здесь и здесь) нам и не нужно делать беспроводные инъекции, для захвата PMKID нужен режим монитора, а также второй беспроводной интерфейс, с которого будет делаться обычная попытка подключения (с любым паролем).

Как установить Npcap для захвата сырых Wi-Fi фреймов

Обратите внимание, что Npcap и WinPcap не должны быть одновременно установлены. Поэтому если у вас уже есть WinPcap, предварительно удалите его. Npcap полностью заменяет WinPcap и имеет дополнительные возможности. Если вы удалите WinPcap во время установки Npcap, то когда появится запрос, перезагрузить ли компьютер сейчас, выберите ручную перезагрузку, чтобы завершить установку Npcap.

Хотя это нигде не написано, но для Npcap, видимо, нужен Microsoft Visual C++ Redistributable 2013.

При установке Npcap, выберите опции:

- Support raw 802.11 traffic

- Install Npcap in WinPcap API-compatible Mode

Нам также нужна программа Wireshark, которую можно скачать здесь. Если Npcap установлен правильно, то опция с предложением установить WinPcap должна быть неактивной:

Для работы с беспроводными картами в режиме монитора, Npcap использует интерфейс "Native 802.11 WLAN", который является устаревшим в Windows 10. И хотя есть подтверждения, что в Windows 10 ещё можно использовать Native 802.11 WLAN, лично у меня что-то не заладилось. Поэтому можете попробовать всё это установить в Windows 8. Я сам попробовал — установил Windows 8 в виртуальную машину, но у меня всё равно не получилось.

Как захватить PMKID в Windows

Подключите ваш Wi-Fi адаптер.

Запустите от администратора Wireshark:

Теперь найдите меню Capture и выберите там Options:

Если ваша карта поддерживает режим монитора и если до этого вы установили всё правильно, то у вас в столбце Monitor Mode напротив беспроводных интерфейсов должен стоять чекбокс.

У меня для моих карт он есть (как вы можете увидеть на скриншоте), но как только я ставлю галочку, она исчезает. Я перепробовал три Wi-Fi адаптера с разными чипсетами, пробовал виртуальные машины, пробовал на реальном компьютере, даже специально установил Windows 8 и попробовал там. Результат всегда один и тот же — галочка сразу пропадает. Можно начать сомневаться, работает ли это вообще, но здесь авторы очень уверенно пишут что работает.

Поэтому будем исходить из того, что у вас также это сработало.

После того, как будут захвачены данные, отфильтровать нужный фрейм можно прямо в Wireshark, для этого используйте фильтр (подробности по работе с беспроводными фреймами смотрите в статье «Как извлечь рукопожатия из файла захвата с несколькими рукопожатиями»):

После извлечения PMKID, его можно начать брут-форсить прямо в Windows, в Aircrack-ng (как показано здесь) или в Hashcat (как показано здесь).

Как перевести Wi-Fi адаптер в режим монитора в Windows

Если у вас тоже возникли проблемы с захватом сырых Wi-Fi фреймов, то в качестве утешительного приза, можете перевести свою Alfa в режим монитора в Windows — с этим никаких проблем нет. Проблема в том, что какое-либо применение этого режима монитора отсутствует полностью: Airodump-ng эти интерфейсы не понимает. И даже Wireshark, которая вроде как работает с Npcap, не понимает этот режим монитора — нужно, чтобы она сама перевела карту в режим монитора.

Поэтому, для тех, у кого как у меня ничего не получилось, этот режим монитора достаётся в качестве утешительного (и бесполезного) приза.

Чтобы его включить, откройте командную строку от администратора и перейдите в папку C:\Windows\System32\Npcap\:

Посмотрите имена беспроводных интерфейсов:

Мой интерфейс я переименовал в awus052nh, по умолчанию он может называться «Беспроводная сеть» или как-то похоже. Как написано в справке, программа WlanHelper.exe должна понимать и Имя интерфейса и Идентификатор GUID, который показан на пару строк пониже. Но у меня WlanHelper.exe категорически не принимает Имя интерфейса, появляется ошибка

Хотя работа Идентификатором GUID протекает нормально.

Поэтому в последующих командах вместо имени я буду использовать именно Идентификатор GUID (замените его на свой).

Чтобы просмотреть текущий режим монитора введите:

Чтобы перевести в режим монитора:

Заключение

Как я уже сказал, у меня не получилось захватить PMKID. Если у кого-то получится по этой инструкции — просьба написать в комментарии. Возможно, кто-то увидел, что именно мной было сделано неправильно и почему Wireshark не может использовать режим монитора? Буду благодарен любым советам.

Дополнение

Разрешил свою проблему с тем, что в Windows Wi-Fi адаптеры не переводятся в режим монитора. Помог совет от посетителя на англоязычной версии этой статьи:

Удалить 2 dll: wpcap.dll, Packet.dll в C:\WINDOWS\System32 и в C:\WINDOWS\SysWOW64. (возможно, whireshark перестанет работать; тогда удалить wireshark с winpcap, установить npcap, установить vc++2013, установить wireshark).

Проблема была решена удалением лишних файлов wpcap.dll и Packet.dll в C:\WINDOWS\System32 и в C:\WINDOWS\SysWOW64, эти файлы оставил только в папках C:\Windows\SysWOW64\Npcap\ и C:\Windows\System32\Npcap\.

Один Wi-Fi адаптер теперь нормально переводится в режим монитора и захватывает любые фреймы. Правда, у меня не получается переключить канал — он работает только на 1м канале. При переключении пишет «Успех», но при проверке канала вновь оказывается, что работает на 1м канале.

Второй Wi-Fi адаптер после перевода в режим монитора вызывает синий экран смерти — проблема именно в драйвере адаптера (имя файла вызвавшего ошибку выводится на синем экране).

Можно копать дальше и разбираться с проблемами — как будет время, продолжу возиться. Но всё-таки в Linux всё намного проще и стабильнее.

Wireshark - это мощный сетевой анализатор, который может использоваться для анализа трафика, проходящего через сетевой интерфейс вашего компьютера. Он может понадобиться для обнаружения и решения проблем с сетью, отладки ваших веб-приложений, сетевых программ или сайтов. Wireshark позволяет полностью просматривать содержимое пакета на всех уровнях: так вы сможете лучше понять как работает сеть на низком уровне.

Все пакеты перехватываются в реальном времени и предоставляются в удобном для чтения формате. Программа поддерживает очень мощную систему фильтрации, подсветку цветом, и другие особенности, которые помогут найти нужные пакеты. В этой инструкции мы рассмотрим, как пользоваться Wireshark для анализа трафика. Недавно разработчики перешли к работе над второй веткой программы Wireshark 2.0, в неё было внесено множество изменений и улучшений, особенно для интерфейса. Именно её мы будем использовать в этой статье.

Основные возможности Wireshark

Перед тем, как переходить к рассмотрению способов анализа трафика, нужно рассмотреть, какие возможности поддерживает программа более подробно, с какими протоколами она может работать и что делать. Вот основные возможности программы:

Программа имеет множество других функций, но это были те основные, которые могут вас заинтересовать.

Как пользоваться Wireshark

Я предполагаю, что программа у вас уже установлена, но если нет, то вы можете ее установить из официальных репозиториев. Для этого наберите команду в Ubuntu:

sudo apt install wireshark

После установки вы сможете найти программу в главном меню дистрибутива. Запускать Wireshark нужно с правами суперпользователя, потому что иначе она не сможет анализировать сетевые пакеты. Это можно сделать из главного меню или через терминал с помощью команды для KDE:

А для Gnome / Unity:

Главное окно программы разделено на три части: первая колонка содержит список доступных для анализа сетевых интерфейсов, вторая - опции для открытия файлов, а третья - помощь.

Анализ сетевого трафика

Для начала анализа выберите сетевой интерфейс, например eth0, и нажмите кнопку Start.

После этого откроется следующее окно, уже с потоком пакетов, которые проходят через интерфейс. Это окно тоже разделено на несколько частей:

- Верхняя часть - это меню и панели с различными кнопками;

- Список пакетов - дальше отображается поток сетевых пакетов, которые вы будете анализировать;

- Содержимое пакета - чуть ниже расположено содержимое выбранного пакета, оно разбито по категориям в зависимости от транспортного уровня;

- Реальное представление - в самом низу отображается содержимое пакета в реальном виде, а также в виде HEX.

Вы можете кликнуть по любому пакету, чтобы проанализировать его содержимое:

Здесь мы видим пакет запроса к DNS, чтобы получить IP-адрес сайта, в самом запросе отправляется домен, а в пакете ответа мы получаем наш вопрос, а также ответ.

Для более удобного просмотра можно открыть пакет в новом окне, выполнив двойной клик по записи:

Фильтры Wireshark

Перебирать пакеты вручную, чтобы найти нужные, очень неудобно, особенно при активном потоке. Поэтому для такой задачи лучше использовать фильтры. Для ввода фильтров под меню есть специальная строка. Вы можете нажать Expression, чтобы открыть конструктор фильтров, но там их очень много, поэтому мы рассмотрим самые основные:

Для указания отношения между полем и значением в фильтре можно использовать такие операторы:

Для объединения нескольких выражений можно применять:

- && - оба выражения должны быть верными для пакета;

- || - может быть верным одно из выражений.

Теперь рассмотрим подробнее на примерах несколько фильтров и попытаемся понять все знаки отношений.

А чтобы получить не только отправленные пакеты, но и полученные в ответ от этого узла, можно объединить два условия:

ip.dst == 194.67.215.125 || ip.src == 194.67.215.125

Дальше отберём пакеты с ttl меньше 10:

Также мы можем отобрать переданные большие файлы:

Отфильтровав Content-Type, мы можем выбрать все картинки, которые были загружены; выполним анализ трафика Wireshark, пакеты, которого содержат слово image:

Чтобы очистить фильтр, вы можете нажать кнопку Clear. Бывает, вы не всегда знаете всю необходимую для фильтрации информацию, а просто хотите изучить сеть. Вы можете добавить любое поле пакета в качестве колонки и посмотреть его содержимое в общем окне для каждого пакета.

Например, я хочу вывести в виде колонки ttl (время жизни) пакета. Для этого откройте информацию о пакете, найдите это поле в разделе IP. Затем вызовите контекстное меню и выберите опцию Apply As Column:

Далее вы увидите нужную колонку после обновления:

Таким же образом можно создать фильтр на основе любого нужного поля. Выберите его и вызовите контекстное меню, затем нажмите Apply as filter или Prepare as filter, затем выбираем Selected, чтобы вывести только выбранные значения, или Not selected, чтобы их убрать:

Указанное поле и его значение будет применено или во втором случае подставлено в поле фильтра:

Еще одна интересная возможность программы - использование Wireshark для отслеживания определённого сеанса между компьютером пользователя и сервером. Для этого откройте контекстное меню для пакета и выберите Follow TCP stream.

Затем откроется окно, в котором вы найдете все данные, переданные между сервером и клиентом:

Диагностика проблем Wireshark

Окно разделено на такие вкладки, как Errors, Warnings, Notices, Chats. Программа умеет фильтровать и находить множество проблем с сетью, и тут вы можете их очень быстро увидеть. Здесь тоже поддерживаются фильтры Wireshark.

Анализ трафика Wireshark

Вы можете очень просто понять, что именно скачивали пользователи и какие файлы они смотрели, если соединение не было зашифровано. Программа очень хорошо справляется с извлечением контента.

Далее в открывшемся окне вы увидите все доступные перехваченные объекты. Вам достаточно экспортировать их в файловую систему. Вы можете сохранять как картинки, так и музыку.

Дальше вы можете выполнить анализ сетевого трафика Wireshark или сразу открыть полученный файл другой программой, например плеером.

Выводы

В этой статье мы рассмотрели, как пользоваться Wireshark 2 для анализа сетевого трафика, а также примеры решения проблем с сетью. Это очень мощная утилита, которая имеет очень много функций. Всю её функциональность невозможно охватить в одной статье, но приведенной здесь базовой информации будет вполне достаточно, чтобы вы могли сами освоить всё необходимое.

Руководство для начинающих по захвату пакетов Wirehark

Wireshark - очень популярное программное обеспечение для анализа сетевых пакетов, которое может перехватывать различные сетевые пакеты и отображать подробную информацию о пакетах. Его часто используют для обнаружения различных проблем в процессе разработки и тестирования. Основное содержание этой статьи:

1. Загрузка и установка программного обеспечения Wireshark, а также знакомство с основным интерфейсом Wireshark.

2. Пример простого захвата пакетов WireShark. Узнайте, как захватывать пакеты и как просто просматривать и анализировать содержимое пакетов данных с помощью этого примера.

3. Использование фильтра Wireshark. С помощью фильтра вы можете отфильтровать контент, который хотите проанализировать. Включая фильтрацию по протоколу, фильтрацию по портам и именам хостов, а также фильтрацию содержимого пакетов.

Путь загрузки программного обеспечения:официальный сайт wirehark. Выберите загрузку в соответствии с версией системы.После завершения загрузки следуйте инструкциям программного обеспечения для установки Далее.

Если вы используете систему Win10, после завершения установки выберите захват пакета, но не отображать сетевую карту, и загрузите установочный пакет совместимости с win10pcap. Путь загрузки:установочный пакет совместимости с win10pcap

1. Откройте wirehark 2.6.5, основной интерфейс выглядит следующим образом:

2. Выберите Capture -> Option в строке меню и проверьте сетевую карту WLAN (здесь вам нужно выбрать в соответствии с использованием соответствующей сетевой карты компьютера, простой способ - увидеть сетевую карту, соответствующую используемому IP-адресу) . Щелкните "Пуск". Начать захват пакета.

3. После запуска WireShark находится в состоянии захвата пакетов.

5. После завершения операции будут захвачены соответствующие пакеты данных. Чтобы другие бесполезные пакеты данных не влияли на анализ, вы можете отфильтровать список пакетов данных, задав условия фильтрации на панели фильтров.Результаты будут следующими. Примечание. Ip.addr == 119.75.217.26 и icmp означают отображение только пакетов данных с протоколом ICPM и IP-адресом исходного или целевого хоста 119.75.217.26.

5. Wireshark завершил захват пакетов, все очень просто. Подробные сведения об условиях фильтрации wirehark и о том, как просматривать пакеты данных, будут представлены позже.

Примечание. Различные протоколы в области списка пакетов выделяются разными цветами. Цветовая идентификация протокола находится в строке меню View -> Coloring Rules. Следующее

WireShark в основном разделен на эти интерфейсы

1. Фильтр отображения, используемый для установки условий фильтрации для фильтрации списка пакетов данных. Путь по меню: Анализировать -> Display Filter s。

2. Панель списка пакетов (список пакетов данных), отображает захваченные пакеты данных, каждый пакет данных содержит номер, метку времени, адрес источника, адрес назначения, протокол, длину и информацию о пакете. Пакеты данных разных протоколов отображаются разным цветом.

3. На панели сведений о пакете (сведения о пакете данных) выберите указанный пакет данных в списке пакетов данных, и все подробное информационное содержание пакета данных будет отображаться в сведениях о пакете данных. Панель сведений о пакете - самая важная, она используется для просмотра всех полей протокола. Информация каждой строки

(1) Кадр: Обзор кадра данных физического уровня.

(2) Ethernet II: информация заголовка кадра Ethernet на канальном уровне.

(3) Интернет-протокол версии 4: информация заголовка IP-пакета Интернет-уровня.

(4) Протокол управления передачей: информация заголовка сегмента данных уровня передачи T, здесь TCP.

Конкретное содержимое TCP-пакета

На рисунке ниже вы можете увидеть каждое поле TCP-пакета, захваченного Wireshark.

4. Панель Dissector (область байтов пакета данных).

Когда новички используют WireShark, они получают большой список избыточных пакетов данных, поэтому трудно найти часть захваченных пакетов данных. Инструмент wirehar поставляется с двумя типами фильтров.Обучение использованию этих двух фильтров поможет нам быстро найти нужную информацию в большом количестве данных.

(1) Фильтр захвата пакетов

Путь к строке меню фильтра захвата: «Захват» -> «Фильтры захвата». Используется дляУстанавливается перед захватом пакетов данных.

как пользоваться? Перед захватом пакета данных его можно настроить следующим образом.

ip host 60.207.246.216 и icmp означают, что будут захвачены только ICMP-пакеты с IP-адресом хоста 60.207.246.216. Результаты приведены ниже:

(2) Фильтр отображения

Фильтр отображения используется для фильтрации пакетов данных путем установки условий фильтрации после захвата пакетов данных. Обычно условия относительно широкие при захвате пакетов данных.Когда содержимое захваченных пакетов данных велико, фильтр отображения используется для установки проблем условий для облегчения анализа. В том же сценарии, описанном выше, все пакеты данных захватываются непосредственно через сетевую карту без установки правил захвата во время захвата, как показано ниже.

Соблюдайте список пакетов данных, описанных выше, содержат большое количество недопустимых данных. На данный момент вы можете извлечь информацию анализа, установив состояние фильтра отображения. Ip.addr == 211.162.2.183 и ICMP. И отфильтрованы.

Вышеуказанное введение основного использования фильтра захвата и фильтра дисплея.Когда сеть не сложна или в случае трафика, использование фильтра отображения может использоваться для выполнения нашего использования.Грамматика между ними и их различиями описана ниже.

Правила экспрессии фильтра Wireshark

1, синтаксис фильтра захвата и экземпляр

(1) фильтр протокола

Сравните Simple, напрямую введите имя протокола непосредственно в поле фильтра захвата.

TCP, только список протоколов TCP

ICMP, только список пакетов протокола ICMP

(2) фильтрация IP

src host 192.168.1.104

dst host 192.168.1.104

(3) фильтрация порта

(4) логический оператор && с, || или! не

SRC Host 192.168.1.104 && DST Port 80 захватывает адрес хоста 192.168.1.80, пакет порта назначения 80

Host 192.168.1.104 || Host 192.168.1.102 Разрежьте хост 192.168.1.104 или 192.168.1.102 Пакет

! Трансляция не захватывает пакет данных вещания

2, синтаксис фильтра отображения и экземпляр

(1) Сравнить оператор

Оператор сравнения == равный! = Не равна,> больше, чем <меньше,> = больше или равно, <= меньше или равно.

(2) фильтр протокола

Сравните Simple, напрямую введите имя протокола непосредственно в поле «Фильтр». Примечание. Название протокола требует прописных букв.

TCP, только список протоколов TCP

ICMP, только список пакетов протокола ICMP

(3) Фильтрация IP

IP.SRC == 192.168.1.104 Адрес дисплея источника 192.168.1.104 Список пакетов

IP.DST == 192.168.1.104, отображается список пакетов данных с 192.168.1.104

IP.Addr == 192.168.1.104 IP-адрес источника дисплея или целевой IP-адрес представляет собой список 192.168.1.104

(4) фильтрация порта

Tcp.port == 80, список пакетов данных, которые отображают исходный хост или порт назначения, составляет 80.

TCP.SRCPORT == 80, только порт хоста источника протокола TCP составляет 80 пакетов.

TCP.DSTPort == 80, только список пакетов данных протокола TCP отображается 80.

(6) Логический оператор и / или / не

Используйте и / или при фильтрации нескольких условий. Такие как Получает экспрессию пакета ICMP 192.168.1.104 ip.addr == 192.168.1.104 and icmp

(7) Фильтр в соответствии с содержимым пакета. Предположим, я хочу отфильтровать содержимое в слое IMCP, вы можете щелкнуть поток кода в интерфейсе выбора, чтобы выбрать данные ниже. следующее

Щелкните правой кнопкой мыши в следующий раз, когда появится следующий интерфейс

После выбора выберите, отобразите его в фильтре следующим образом

Задняя условное выражение должно быть заполнено. Я хочу отфильтровать поток данных, содержащий «ABCD» в пакете данных.Ключевые слова, содержащие содержащиеся, продолжаются от контента.

Видя это, в основном понимают первоначальное понимание проездка.

(1) TCP трехкратный процесс установления рукопожатия TCP

Шаг1: Клиент отправляет SYN = 1, пакет данных логотипа ACK = 0 дает сервер, запрос подключен, который является впервые;

STEP3: Сервер отправляет SYN = 0, а пакет данных ACK = 1 дает клиенту, сообщив ему, что соединение было подтверждено, это третье рукопожатие. Соединение TCP установлено, исходящая связь.

(2) Захват Wireshark Получите доступ к указанному пакету данных сервера

Шаг3: Введите условия фильтра Получите список пакета данных для анализа IP.Addr == 211.162.2.183

Первый пакет данных рукопожатия

Клиент отправляет TCP, бит флаги SYN, серийный номер 0, и соединение устанавливается от имени клиента. Как показано ниже.

Ключевыми свойствами пакета следующие:

SYN: знак, указывающий, что запрос установлен

SEQ = 0: исходное значение соединения установления равно 0, а относительное серийный номер пакета начинается от 0, что указывает на то, что данные в настоящее время не передаются.

ACK = 0: Исходное создание значения соединения равно 0, получило количество пакетов, указывающих на то, что данные в настоящее время не получаются.

Вторичный пакет данных рукопожатия

Сервер отправляет обратно пакет подтверждения, флаг син, ACK. Установите номер подтверждения (номер подтверждения) к I S N PLUS 1. То есть 0 + 1 = 1, как показано ниже

Ключевыми свойствами пакета следующие:

SEQ = 0: начальное значение установления равно 0, что указывает на то, что данные в настоящее время не передаются.

ACK = 1: Указывает, что текущий конец успешно получен биты данных, хотя клиент не отправляет какие-либо допустимые данные, номер подтверждения добавляется 1, потому что флаг SYN или FIN включен. (Не влияйте на количество действительных данных, потому что пакет, содержащий флаг SYN или FIN, не несет действительные данные)

Третий раз пожимающий руки

Ключевыми свойствами пакета следующие:

ACK: Знак, указывающий, что запись была получена

SEQ = 1: указывает, что 1 данные были отправлены

ACK = 1: указывает на то, что текущий конец успешно получен биты данных, хотя сервер не отправляет какие-либо действительные данные, добавляется номер подтверждения 1, поскольку флаг SYN или FIN (и не влияет на количество действительных данных, Поскольку пакет, содержащий флаг SYN или FIN, не несет действительные данные).

Таким образом, TCP прошла три рукопожатия и установила соединение. Начать взаимодействие данных

Некоторые из пакетов данных для процесса взаимодействия данных описаны:

Ключевой атрибут Описание пакетов

ACK: 1: Описание Теперь получил 1 байтовые данные

Seq: 1

ACK: 951: Описание Теперь сервер получает 951 байтов данных

В слое TCP есть поле флагов, это поле имеет следующую идентичность: SYN, FIN, ACK, PSH, RST, URG. следующее

Среди них полезно для нашего ежедневного анализа - пять полей впереди. Их значение: SYN представляет собой соединение установления, плавник представляет собой соединение закрытия, ACK представляет собой ответ, PSH указывает на то, что данные данных передаются, а RST представляет собой сброс соединения.

Отрегулируйте формат отображения Timestamp в списке пакетов. Метод регулировки - это вид -> Формат отображения времени -> Дата и время дня. Формат выглядит следующим образом:

Читайте также: