Компьютер в защищенном исполнении что такое

Обновлено: 06.07.2024

ФТС безуспешно попыталась закупиться АРМами в защищенном исполнении для работы с гостайной — на российской ОС, но на заведомо зарубежных процессорах. На тендер со стартовой ценой контракта в 170 млн руб. никто не пришел.

Несостоявшаяся закупка ФТС

Как выяснил CNews, Федеральной таможенной службе (ФТС) не удалось закупить «железо» для сегментов правоохранительных подразделений своих структур на 170 млн руб. Центральная часть номенклатуры поставки этой техники включала 586 автоматизированных рабочих мест (АРМов — компьютеров) в защищенном исполнении. Использование этих АРМов предполагало обработку «совершенно секретных сведений», составляющих гостайну.

Указанная сумма была выставлена в качестве начальной максимальной цены контракта в тематическом тендере ФТС, который был объявлен ведомством 9 июля 2021 г. в формате электронного аукциона. Заявки от претендентов принимались до 20 июля. По истечение этого срока заказчик констатировал, что желающих получить господряд не оказалось. На основании этого аукцион официально был признан несостоявшимся.

«ФТС планирует продолжение проведения закупочных процедур по приобретению необходимых технических средств, — сообщили в разговоре с CNewsпредставители службы. — Требования к центральным процессорам, в том числе их базовой частоте, указаны по результатам стендового тестирования системы. ФТС предусмотрит возможность поставки автоматизированных рабочих мест на базе процессоров российского производства, соответствующих предъявляемым требованиям».

Российским процессорам было отказано

В контексте того, что компьютеры предполагалось приобрести для работы с гостайной, вполне логичным выглядит условие совместимости техники с защищенной отечественной ОС специального назначения Astra Linux Special Edition 1.6 с сертификатом ФСТЭК. В то же время достаточно примечательными выглядят заданные заказчиком параметры «железа», которые допускали применение в компьютерах только зарубежных чипов.

Например, в техзадании говорится, что базовая тактовая частота процессора должна составлять не менее 2,8 ГГц. Ни в одной линейке российских чипов такая частота пока не реализована и не будет достигнута еще в перспективе нескольких лет.

Почему ФТС сделала в работе с секретной информацию ставку на импортные процессоры, в службе на момент публикации материала также объяснить CNews не смогли.

Отметим, что судя по выкладкам в тендерной документации, касающимся определением начальной максимальной цены контракта, защищенные АРМы с финансовой точки зрения составляли чуть более 72% от объема поставки, то есть на них пришлось примерно 123 млн руб. от стартовой цены лота — примерно 210 тыс. руб. за штуку.

При этом подходящие под заданные заказчиком параметры процессоры (от четырех ядер, не менее восьми потоков, от 6 МБ кэш-памяти третьего уровня и пр.) на «Яндекс.маркете» продаются по ценам от 7 тыс. до 30 тыс. руб.

ФТС установила нереализуемые условия?

Не исключено, что на тендер ФТС никто не пришел по причине того, что заданные параметры АРМов показались претендентам не вполне реализуемыми для поставки, на что указал один из потенциальных участников аукциона.

Разделяй и зарабатывай: сегментация сети создает новые источники дохода

«В связи с тем, что на рынке сертифицированных ФСТЭК России АРМ в защищенном исполнении в настоящее время отсутствуют АРМ в защищенном исполнении, которые одновременно оснащены сенсорным экраном (строка 9 таблицы пункта 1.1.7 технических требований) и удовлетворяют специальным требованиям к зоне R2 (Н) не более 15 м без применения активных средств защиты в соответствии с ТТЗИ ФСТЭК России (дефисы 10 и 11 пункта 1.1.7 технических требований), предлагается внести изменения в технические требования и рассмотреть возможность поставки АРМ… без сенсорного экрана», — обратилась к ФТС, неназванная в тендерных разъяснениях компания.

«АРМ в защищенном исполнении должен соответствовать требованиям технического задания», — лаконично ответили таможенники.

«Требование к характеристике “максимальный объем оперативной памяти” в размере ≥ 64 ГБ (строка 1 таблицы пункта 1.1.7 технических требований) значительно превосходит требование к характеристике “объем установленной оперативной памяти” в размере ≥ 4 ГБ (строка 12 таблицы пункта 1.1.7 технических требований), — также отметил оппонент службы. — Предлагаем внести изменения и рассмотреть возможность поставки АРМ в защищенном исполнении “максимальный объем оперативной памяти” в размере ≥ 16 ГБ, что позволит иметь возможность четырехкратного увеличения объема оперативной памяти АРМ».

Что еще входило в закупку таможни

Номенклатура железа также включала два типа серверов на 12-ядерных процессорах с частотой не менее 2,2 ГГц Intel Xeon Scalable (с пометкой «или аналог»).

Помимо этого предполагались к закупке серверные шкафы, источники бесперебойного питания, оптические коммутаторы, медиаконвертеры, сканеры, цветные МФУ и принтеры.

ПЭВМ в защищенном исполнении обеспечивает надежную защиту при обработке, хранении и передаче информации, представляющей государственную или коммерческую тайну, а также информации с ограниченным доступом. В каталоге Detector Systems представлены как комплексные защищенные абонентские пункты, так и отдельные комплектующие – в том числе, заглушки для ПК и клавиатуры, предотвращающие утечку данных.

Преимущества заказа в Detector Systems

ПЭВМ в защищенном исполнении с сертификацией ФСТЭК и ФСБ (номера сертификатов указаны в описании моделей)

использование в помещениях до 2-й категории (включительно) органов гос.власти – в том числе, для международного обмена данными

могут устанавливаться в режимных помещениях без использования средств активной защиты

комплектации с МФУ

модели со встроенной виброакустической защитой речевых данных

компактное моноблочное исполнение

решения со сниженным энергопотреблением

ПК с нестандартными USB, исключающими возможность подключения сторонних внешних носителей информации

доставка в течение 1 – 10 дней

Detector Systems предлагает купить ПЭВМ в защищенном исполнении или защищенный абонентский пункт с предустановленной операционной системой (Windows 10), антивирусным средством защиты, Microsoft Office и иным программным обеспечением по выбору клиента.

Все электронные компоненты соответствуют требованиям регулирующих органов и успешно прошли специальную проверку и специальные исследования на эффективность защиты информации от утечки.

Detector Systems является официальным поставщиком средств защиты переговоров и гарантирует соответствие моделей, представленных в каталоге, заявленному уровню надежности.

Чтобы купить ПЭВМ, АРМ в защищенном исполнении или защищенный абонентский пункт в 1 клик, нажмите на соответствующую модель в каталоге. Обратите внимание – по некоторым моделям стоимость сообщается по запросу. Если вы хотите получить консультацию, изменить комплектацию, заказать предустановку определенного программного обеспечения, отправьте заявку с помощью формы ниже – мы перезвоним в течение 5 минут.

ГОСТ Р 51583-2014

НАЦИОНАЛЬНЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИ

ПОРЯДОК СОЗДАНИЯ АВТОМАТИЗИРОВАННЫХ СИСТЕМ В ЗАЩИЩЕННОМ ИСПОЛНЕНИИ

Information protection. Sequence of protected operational system formation. General provisions

Дата введения 2014-09-01

Предисловие

1 РАЗРАБОТАН Федеральным автономным учреждением "Государственный научно-исследовательский испытательный институт проблем технической защиты информации Федеральной службы по техническому и экспортному контролю" (ФАУ "ГНИИИ ПТЗИ ФСТЭК России"), Обществом с ограниченной ответственностью "Научно-производственная фирма "Кристалл" (ООО "НПФ "Кристалл"), Обществом с ограниченной ответственностью "Центр безопасности информации" (ООО "ЦБИ")

2 ВНЕСЕН Техническим комитетом по стандартизации ТК 362 "Защита информации"

4 ВВЕДЕН ВПЕРВЫЕ

5 ПЕРЕИЗДАНИЕ. Октябрь 2018 г.

1 Область применения

Настоящий стандарт распространяется на создаваемые (модернизируемые) информационные автоматизированные системы, в отношении которых законодательством или заказчиком установлены требования по их защите, и устанавливает содержание и порядок выполнения работ на стадиях и этапах создания автоматизированных систем в защищенном исполнении, содержание и порядок выполнения работ по защите информации о создаваемой (модернизируемой) автоматизированной системе в защищенном исполнении.

Примечание - В качестве основных видов автоматизированных систем рассматриваются автоматизированные рабочие места и информационные системы.

Положения настоящего стандарта дополняют положения комплекса стандартов "Информационная технология. Комплекс стандартов на автоматизированные системы" в части порядка создания автоматизированных систем в защищенном исполнении.

2 Нормативные ссылки

В настоящем стандарте использованы нормативные ссылки на следующие стандарты:

ГОСТ 34.003 Информационная технология. Комплекс стандартов на автоматизированные системы. Автоматизированные системы. Термины и определения

ГОСТ 34.201 Информационная технология. Комплекс стандартов на автоматизированные системы. Виды, комплектность и обозначение документов при создании автоматизированных систем

ГОСТ 34.601 Информационная технология. Комплекс стандартов на автоматизированные системы. Автоматизированные системы. Стадии создания

ГОСТ 34.602 Информационная технология. Комплекс стандартов на автоматизированные системы. Техническое задание на создание автоматизированной системы

ГОСТ 34.603 Информационная технология. Виды испытаний автоматизированных систем

ГОСТ 16504 Система государственных испытаний продукции. Испытания и контроль качества продукции. Основные термины и определения

ГОСТ Р 50922 Защита информации. Основные термины и определения

ГОСТ Р 53114 Защита информации. Обеспечение информационной безопасности в организации. Основные термины и определения

ГОСТ Р 54869 Проектный менеджмент. Требования к управлению проектом

ГОСТ Р 57628 Информационная технология. Методы и средства обеспечения безопасности. Руководство по разработке профилей защиты и заданий по безопасности

ГОСТ Р ИСО/МЭК 18045 Информационная технология. Методы и средства обеспечения безопасности. Методология оценки безопасности информационных технологий

ГОСТ Р ИСО/МЭК 21827 Информационная технология. Методы и средства обеспечения безопасности. Проектирование систем безопасности. Модель зрелости процесса

ГОСТ Р ИСО/МЭК 27002 Информационная технология. Методы и средства обеспечения безопасности. Свод норм и правил менеджмента информационной безопасности

ГОСТ Р ИСО/МЭК 27005 Информационная технология. Методы и средства обеспечения безопасности. Менеджмент риска информационной безопасности

ГОСТ Р ИСО/МЭК ТО 19791 Информационная технология. Методы и средства обеспечения безопасности. Оценка безопасности автоматизированных систем

Примечание - При пользовании настоящим стандартом целесообразно проверить действие ссылочных стандартов в информационной системе общего пользования - на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет или по ежегодному информационному указателю "Национальные стандарты", который опубликован по состоянию на 1 января текущего года, и по выпускам ежемесячного информационного указателя "Национальные стандарты" за текущий год. Если заменен ссылочный стандарт, на который дана недатированная ссылка, то рекомендуется использовать действующую версию этого стандарта с учетом всех внесенных в данную версию изменений. Если заменен ссылочный стандарт, на который дана датированная ссылка, то рекомендуется использовать версию этого стандарта с указанным выше годом утверждения (принятия). Если после утверждения настоящего стандарта в ссылочный стандарт, на который дана датированная ссылка, внесено изменение, затрагивающее положение, на которое дана ссылка, то это положение рекомендуется применять без учета данного изменения. Если ссылочный стандарт отменен без замены, то положение, в котором дана ссылка на него, рекомендуется применять в части, не затрагивающей эту ссылку.

3 Термины и определения

В настоящем стандарте применены термины по ГОСТ Р 50922, ГОСТ Р 53114, ГОСТ 34.003, ГОСТ 16504, а также следующие термины с соответствующими определениями:

3.1 мероприятия по защите информации: Совокупность действий, направленных на разработку и/или практическое применение способов и средств защиты информации.

3.2 обработка информации: Выполнение любого действия (операции) или совокупности действий (операций) с информацией (например, сбор, накопление, ввод, вывод, прием, передача, запись, хранение, регистрация, преобразование, отображение и т.п.), совершаемых с заданной целью.

3.3 система защиты информации автоматизированной системы: Совокупность организационных мероприятий, технических, программных и программно-технических средств защиты информации и средств контроля эффективности защиты информации.

3.4 информационная система: Совокупность содержащейся в базах данных информации и обеспечивающих ее обработку информационных технологий и технических средств.

4 Обозначения и сокращения

В настоящем стандарте применены следующие сокращения:

АС - автоматизированная система;

АСЗИ - автоматизированная система в защищенном исполнении;

ЗИ - защита информации;

НИР - научно-исследовательская работа;

НСД - несанкционированный доступ;

ОКР - опытно-конструкторская работа;

ПС - программное средство;

СЗИ - средство защиты информации;

ТЗ - техническое задание;

ТТЗ - тактико-техническое задание;

ТС - техническое средство.

5 Общие положения

5.1 Для обработки информации, необходимость защиты которой определяется законодательством Российской Федерации или решением ее обладателя, должны создаваться АСЗИ, в которых реализованы в соответствии с действующими нормативными правовыми актами требования о ЗИ. Реализация требований о ЗИ в АСЗИ осуществляется системой ЗИ, являющейся неотъемлемой составной частью АСЗИ.

5.2 Целью создания системы ЗИ АСЗИ является обеспечение ЗИ от неправомерного доступа, уничтожения, модифицирования, блокирования, копирования, предоставления, распространения, а также от иных неправомерных действий в отношении такой информации, соблюдение конфиденциальности информации ограниченного доступа, реализация права на доступ к информации.

5.3 При создании (модернизации) АСЗИ необходимо руководствоваться следующими общими требованиями:

- система ЗИ АСЗИ должна обеспечивать комплексное решение задач по ЗИ от НСД, от утечки защищаемой информации по техническим каналам, от несанкционированных и непреднамеренных воздействий на информацию (на носители информации) применительно к конкретной АСЗИ. Состав решаемых задач по ЗИ определяется задачами обработки информации, решаемыми с использованием АСЗИ, ее программным и аппаратным составом, конфигурацией этой системы, условиями функционирования, требованиями, предъявляемыми к обрабатываемой информации, угрозами безопасности информации;

- система ЗИ АСЗИ должна разрабатываться (проектироваться) с учетом возможности реализации требований о защите обрабатываемой информации при использовании в АСЗИ методов и программно-аппаратных средств организации сетевого взаимодействия;

- система ЗИ АСЗИ должна создаваться с учетом обеспечения возможности формирования различных вариантов ее построения, а также расширения возможностей ее составных частей (сегментов) в зависимости от условий функционирования АСЗИ и требований о ЗИ;

- ЗИ должна обеспечиваться во всех составных частях (сегментах) АСЗИ, используемых в обработке защищаемой информации;

- входящие в состав АСЗИ средства ЗИ и контроля эффективности ЗИ не должны препятствовать нормальному функционированию АСЗИ;

- программное обеспечение системы ЗИ должно быть совместимым с программным обеспечением других составных частей (сегментов) АСЗИ и не должно снижать требуемый уровень защищенности информации в АСЗИ;

- программно-технические средства, используемые для построения системы ЗИ, должны быть совместимы между собой (корректно работать совместно) и не должны снижать уровень защищенности информации в АСЗИ.

ЗИ о создаваемой АСЗИ является составной частью работ по их созданию и осуществляется во всех организациях, участвующих в процессе создания (модернизации) этих систем.

5.4 Обеспечение ЗИ в АСЗИ достигается заданием, реализацией и контролем выполнения требований о защите информации:

- к процессу хранения, передачи и обработки защищаемой в АСЗИ информации;

- к взаимодействию АСЗИ с другими АС;

- к условиям функционирования АСЗИ;

- к содержанию работ по созданию (модернизации) АСЗИ на различных стадиях и этапах ее создания (модернизации);

- к организациям (должностным лицам), участвующим в создании (модернизации) и эксплуатации АСЗИ;

- к документации на АСЗИ;

5.5 АСЗИ должны создаваться в соответствии с ТЗ, являющимся основным документом, на основании которого выполняются работы, необходимые для создания (модернизации) АСЗИ в целом и ее системы ЗИ, и осуществляется приемка этих работ заказчиком.

5.6 Процесс создания АСЗИ должен представлять собой совокупность упорядоченных во времени, взаимосвязанных, объединенных в стадии и этапы работ, выполнение которых необходимо и достаточно для создания АСЗИ, соответствующей заданным к ней требованиям.

5.7 В работах по созданию (модернизации) АСЗИ и ее системы ЗИ участвуют:

- заказчик АСЗИ - в части задания в ТЗ на АСЗИ и систему ЗИ, включения в документацию на АСЗИ обоснованных требований о защите обрабатываемой АСЗИ информации и контроля их выполнения в процессе экспертизы документации, испытаний и приемки как АСЗИ в целом, так и системы ЗИ, а также в части организации аттестации АСЗИ на соответствие требованиям безопасности информации и сопровождения АСЗИ в ходе ее эксплуатации;

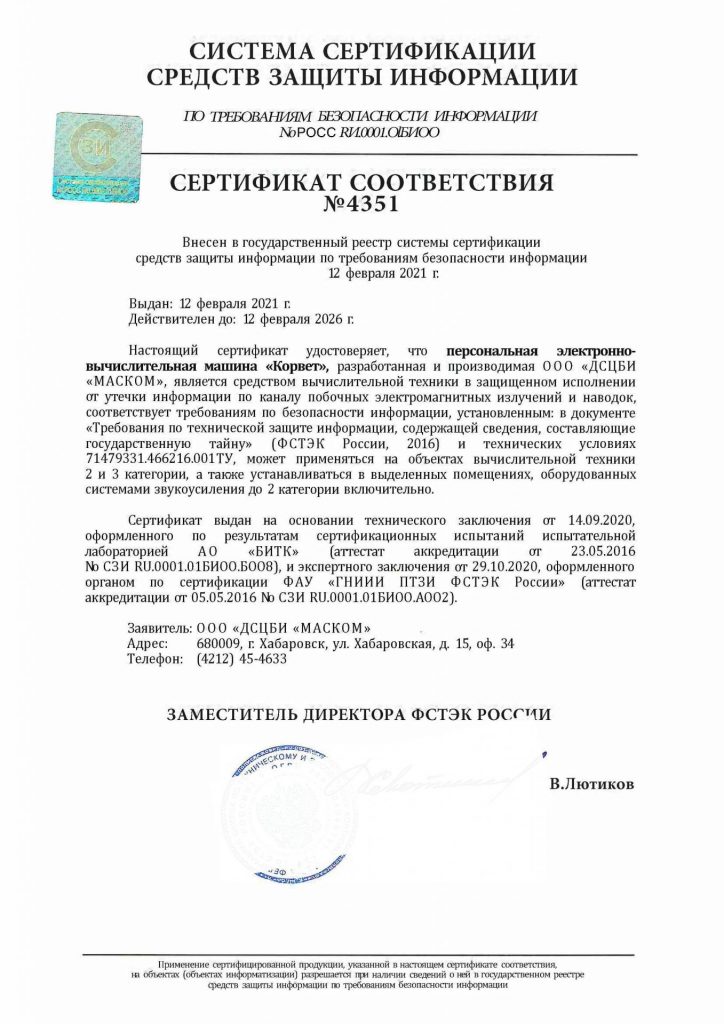

Персональный компьютер (ПК) в защищенном исполнении «Корвет» на базе моноблока производства ООО «ДСЦБИ «МАСКОМ» является техническим средством обработки информации, позволяющим обеспечить защиту от утечки по каналам ПЭМИН, и может устанавливаться без применения средств активного зашумления в выделенных помещениях, а также использоваться для обработки информации, содержащей сведения, составляющие государственную тайну.

Моноблок

- Дисплей: IPS 23,8″, 1920х1080@60

- Процессор: Intel Core i5 9500 3600 МГц

- Графический адаптер: встроенный, DirectX 12, OpenGL 4.5 максимальное разрешение 4096х2304@60

- Оперативная память: DDR4-2666, 8 ГБ

- Жесткий диск: 1 ТБ.

- SSD: 512 ГБ

- Оптический привод

- Сетевой интерфейс: 100/1000 Мбит/с

Клавиатура

Мышь

USB-накопитель

Принтер

- Максимальный формат печати: А4

- Технология печати: лазерная

- Цветность печати: черно-белая

- Максимальное разрешение печати: 1200х1200 dpi

- Скорость печати: 20 стр./мин.

- Интерфейс: USB 2.0

Операционная система

Антивирус

Средства защиты информации

- Secret Net Studio-С 8

- СДЗ ПАК «Соболь»

Astra Linux Special Edition:

Источник бесперебойного питания

- Вид: линейно-интерактивный

- Тип формы напряжения: модифицированная синусоида

- Эффективная мощность: 390 Вт

- Возможность замены батареи: есть

Комплект металлических заглушек на неиспользуемые порты

По запросу технические характеристики и состав предустановленного ПО могут меняться.

Размер зоны 2, рассчитанный по результатам измерения уровня побочного электромагнитного излучения информативного сигнала при выполнении специальных исследований, не превышает величины 14 метров для носимых средств, подтверждена протоколами лабораторных испытаний.

Преимущества ПК в защищенном исполнении

- Отсутствие внешних отличий от обычного персонального компьютера;

- Отсутствие ограничений на используемое программное обеспечение;

- Возможность интеграции любых СЗИ от НСД;

- Унифицированные стандартные интерфейсы;

- Возможность снижения стоимости за счет подтверждения соответствия требованиям по защите информации протоколами лабораторных испытаний, а не сертификатом.

Возможно исполнение изделия на базе различных моноблоков, а также включение, по желанию заказчика, в состав защищенного персонального компьютера дополнительных периферийных устройств, исходя из условий последующей эксплуатации.

Вся линейка наших продуктов регулярно обновляется, выпускаются новые устройства, технические характеристики которых обеспечивают выполнение актуальных требований по защите информации, а прохождение необходимой сертификации позволяет эффективно использовать устройства в условиях изменения требований к обеспечению безопасности информации.

Персональный компьютер в защищенном исполнении «Корвет» на базе моноблока имеет сертификат соответствия Федеральной службы по техническому и экспортному контролю (ФСТЭК России).

Отправьте запрос на приобретение ПК на базе моноблока в защищенном исполнении

Приложите или опишите технические требования и пожелания по необходимым Вам компьютерам в защищенном исполнении

Читайте также: