Контроллер домена не видит компьютеры в сети

Обновлено: 04.07.2024

отпишитесь, если решение было найдено. плииииз!

| Цитата |

|---|

| Andy_user пишет:Давайте начнем с начала.Есть два домена. В каждом есть контроллер домена, он же доменный мастер браузер (надеюсь).Покажите с каждого из контроллеров домена результат команды nbtstat -n |

Домен mo.local

интерфейсы

2.0.1.2 - интернет шлюз 2.0.1.1 в rass внешний интерфейс

2.0.2.2 - объединение предприятий в rass частный интерфейс

192.170.1.1 - локальная сеть

192.168.5.5 - VPN для доступа в чужую локалку

192.168.1.1 - Ras сервер с отключеным нетбиосом через реестр

Домен vodtrans.local

интерфейсы

10.0.7.2 интернет шлюз 10.0.7.1

2.0.2.5 объединение предприятий в rass частный интерфейс

192.170.4.1 локальная сеть

Local:

Адрес IP узла: [192.170.4.1] Код области: []

Локальная таблица NetBIOS-имен

Internet:

Адрес IP узла: [10.0.7.2] Код области: []

Буфер не содержит имен

Corp:

Адрес IP узла: [2.0.2.5] Код области: []

Вобщем так, как я не смог построить обмен между доменами одного уровня, то снес один из доменов и перенастроил его как дочерний домен.

Все равно осталась таже проблема

тоесть компьютеры одного домена не могут получать список компьютеров с другого домена, при этом проходят любые запросы

Положительный момент, что обращения к компьютерам соседнего домена проходят гораздо быстрее.

в настоящий момент сеть выглядит следующим образом

домен uk.local собран из двух подсетей

192.170.5.0 контролер домена server-uk.uk.local 192.170.5.1 и

192.170.1.0 резервный контролер server-mo.uk.local 192.170.1.1

контролеры соединены между собой отдельными интерфейсами "Corp" через оптический хаб

с адресам

server-uk 2.0.2.6

server-mo 2.0.2.1

Corp - Ethernet адаптер:

Internet - Ethernet адаптер:

Local - Ethernet адаптер:

Интерфейс RAS-сервера - PPP адаптер:

DNS-суффикс этого подключения . . :

Описание . . . . . . . . . . . . : WAN (PPP/SLIP) Interface

Физический адрес. . . . . . . . . : 00-53-45-00-00-00

DHCP включен. . . . . . . . . . . : нет

IP-адрес . . . . . . . . . . . . : 192.168.5.1

Маска подсети . . . . . . . . . . : 255.255.255.255

Основной шлюз . . . . . . . . . . :

NetBIOS через TCP/IP. . . . . . . : отключен

Terminal - PPP адаптер:

Corp:

Адрес IP узла: [2.0.2.2] Код области: []

Буфер не содержит имен

Internet:

Адрес IP узла: [2.0.1.2] Код области: []

Буфер не содержит имен

Local:

Адрес IP узла: [192.170.1.1] Код области: []

Локальная таблица NetBIOS-имен

Интерфейс RAS-сервера:

Адрес IP узла: [192.168.5.1] Код области: []

Буфер не содержит имен

Terminal:

Адрес IP узла: [192.168.5.9] Код области: []

Corp - Ethernet адаптер:

Internet - Ethernet адаптер:

Local - Ethernet адаптер:

Компьютры обои подсетей видят друг друга и четко работают

Local - Ethernet адаптер:

Internet - Ethernet адаптер:

Corp - Ethernet адаптер:

Local:

Адрес IP узла: [192.170.4.1] Код области: []

Локальная таблица NetBIOS-имен

В этой статье данная статья содержит общие решения проблемы, из-за которой контроллер домена не функционирует правильно.

Применяется к: Windows Server 2012 R2

Исходный номер КБ: 837513

Симптомы

Диагностика DC

Выполнение начальной установки:

[DC1] Сбой привязки LDAP с ошибкой 31

[D: \ nt \ private \ ds \ src \ util \ \ repadmin repinfo.c, 389] LDAP error 82 (Local Error).

Последняя попытка @ yyyy-mm-dd hh:mm.ss не удалась, результат 1753: конечные точки больше не доступны из конечной карты.

Последняя попытка @ yyy-mm-dd hh:mm.ss не удалась, результат 5. Доступ отказано.

Нет серверов с логотипами (c000005e = "STATUS_NO_LOGON_SERVERS")

Данные именования не могут быть расположены, так как. Для проверки подлинности не удалось связаться с никакими полномочиями. Свяжитесь с системным администратором, чтобы убедиться, что домен правильно настроен и в настоящее время находится в сети.

Данные именования не могут быть расположены, так как: имя целевой учетной записи неверно. Свяжитесь с системным администратором, чтобы убедиться, что домен правильно настроен и в настоящее время находится в сети.

Клиенты Outlook Майкрософт, подключенные к компьютерам Microsoft Exchange Server, использующим затронутые контроллеры домена для проверки подлинности, могут быть вызваны для проверки подлинности, несмотря на успешную проверку подлинности логотипов от других контроллеров домена.

Тест списка DC . . . . . . . . . . . : Не удалось

[WARNING] Не удается вызвать DsBind <servername> на .<fqdn> (<ip address>). [ERROR_DOMAIN_CONTROLLER_NOT_FOUND]

Тест Kerberos. . . . . . . . . . . : Не удалось

[FATAL] Kerberos не имеет билета для krbtgt/ <fqdn> .[FATAL] Kerberos не имеет билета <hostname> на .

Тест LDAP. . . . . . . . . . . . . : Пройдено

[WARNING] Не удалось запросить регистрацию SPN в DC <hostname><fqdn>

Следующее событие может быть в журнале событий системы затронутого контроллера домена:

Решение

Существует несколько решений для этих симптомов. Ниже приводится список методов, которые следует попробовать. За списком следуют действия для выполнения каждого метода. Попробуйте каждый метод, пока проблема не будет решена. Статьи базы знаний Майкрософт, описывая менее распространенные исправления для этих симптомов, перечислены позже.

- Метод 1. Исправление ошибок системы доменных имен (DNS).

- Метод 2. Синхронизация времени между компьютерами.

- Метод 3. Проверьте доступ к этому компьютеру с помощью прав пользователей сети.

- Метод 4. Убедитесь, что атрибут userAccountControl контроллера домена — 532480.

- Метод 5. Исправление области Kerberos (подтверждение совпадения ключа реестра PolAcDmN и ключа реестра PolPrDmN).

- Метод 6. Сброс пароля учетной записи машины и получение нового билета Kerberos.

Метод 1. Исправление ошибок DNS

- В командной подсказке запустите netdiag -v команду. Эта команда создает файл Netdiag.log в папке, где была запускана команда.

- Устранение ошибок DNS в файле Netdiag.log перед продолжением. Средство Netdiag находится в Windows 2000 средств поддержки сервера на Windows 2000 Server CD-ROM или в качестве загрузки.

- Убедитесь, что DNS настроен правильно. Одной из наиболее распространенных ошибок DNS является указать контроллер домена поставщику интернет-служб (ISP) для DNS вместо того, чтобы указать DNS на себя или на другой DNS-сервер, который поддерживает динамические обновления и записи SRV. Рекомендуется указать контроллер домена себе или другому DNS-серверу, который поддерживает динамические обновления и записи SRV. Рекомендуется настроить переадверители в интернет-провайдер для разрешения имен в Интернете.

Дополнительные сведения о настройке службы каталогов DNS для Active Directory щелкните следующие номера статей, чтобы просмотреть статьи в базе знаний Майкрософт:

Планирование пространства имен DNS 254680

Метод 2. Синхронизация времени между компьютерами

Убедитесь, что время правильно синхронизируется между контроллерами домена. Кроме того, убедитесь, что время правильно синхронизируется между клиентские компьютеры и контроллеры домена.

Метод 3. Проверка прав пользователя "Доступ к этому компьютеру из сети"

Измените файл Gpttmpl.inf, чтобы подтвердить, что соответствующие пользователи имеют доступ к этому компьютеру от сетевого пользователя прямо на контроллере домена. Для этого выполните следующие действия:

Измените файл Gpttmpl.inf для политики контроллеров домена по умолчанию. По умолчанию политика контроллеров домена по умолчанию определяет права пользователей для контроллера домена. По умолчанию файл Gpttmpl.inf для политики контроллеров домена по умолчанию расположен в следующей папке.

Sysvol может быть в другом расположении, но путь для файла Gpttmpl.inf будет одинаковым.

Для Windows контроллеров домена Server 2003:

C: \ WINDOWS \ Sysvol \ Sysvol \ <Domainname> \ Policies \ < 6AC1786C-016F-11D2-945F-00C04fB984F9>\ MACHINE Microsoft Windows NT \ \ \ SecEdit \ GptTmpl.inf

Для Windows контроллеров домена Server 2000:

C. \ WINNT \ \ Sysvol Sysvol \ <Domainname> \ Policies \ < 6AC1786C-016F-11D2-945F-00C04fB984F9>\ MACHINE Microsoft Windows NT \ \ \ SecEdit \ GptTmpl.inf

Справа от записи SeNetworkLogonRight добавьте идентификаторы безопасности для администраторов, для пользователей с проверкой подлинности и для всех. См. следующие примеры.

Для Windows контроллеров домена Server 2003:

SeNetworkLogonRight = * S-1-5-32-554, * S-1-5-9, * S-1-5-32-544, * S-1-1-0

Для Windows контроллеров домена Server 2000:

SeNetworkLogonRight = * S-1-5-11, * S-1-5-32-544, * S-1-1-0

Администраторы (S-1-5-32-544), пользователи с проверкой подлинности (S-1-5-11), Все (S-1-1-0) и контроллеры Enterprise (S-1-5-9) используют известные идентификаторы безопасности, одинаковые в каждом домене.

Удалите все записи справа от записи SeDenyNetworkLogonRight (запретить доступ к этому компьютеру из сети), чтобы соответствовать следующему примеру.

Пример такой же для Windows 2000 и Windows Server 2003.

По умолчанию Windows 2000 Server не имеет записей в записи SeDenyNetworkLogonRight. По умолчанию Windows Server 2003 имеет только Support_random строку в записи SeDenyNetworkLogonRight. (Учетная запись Support_random строки используется удаленной помощью.) Поскольку учетная запись Support_random строки использует другой идентификатор безопасности (SID) в каждом домене, учетная запись не легко отличить от обычной учетной записи пользователя, просто глядя на SID. Может потребоваться скопировать SID в другой текстовый файл, а затем удалить SID из записи SeDenyNetworkLogonRight. Таким образом, вы можете положить его обратно, когда вы закончите устранение проблемы.

SeNetworkLogonRight и SeDenyNetworkLogonRight можно определить в любой политике. Если предыдущие действия не уладили проблему, проверьте файл Gpttmpl.inf в других политиках в Sysvol, чтобы подтвердить, что права пользователей там также не определены. Если файл Gpttmpl.inf не содержит ссылок на SeNetworkLogonRight или SeDenyNetworkLogonRight, эти параметры не определены в политике, и эта политика не вызывает эту проблему. Если эти записи действительно существуют, убедитесь, что они соответствуют настройкам, перечисленным ранее для политики контроллера домена по умолчанию.

Метод 4. Убедитесь, что атрибут userAccountControl контроллера домена — 532480

Метод 5. Исправление области Kerberos (подтверждение совпадения ключа реестра PolAcDmN и ключа реестра PolPrDmN)

Этот метод действителен только для Windows 2000 Server.

В этот раздел, описание метода или задачи включены действия, содержащие указания по изменению параметров реестра. Однако неправильное изменение параметров реестра может привести к возникновению серьезных проблем. Поэтому следует в точности выполнять приведенные инструкции. Для дополнительной защиты создайте резервную копию реестра, прежде чем редактировать его. Так вы сможете восстановить реестр, если возникнет проблема. Дополнительные сведения о том, как создать и восстановить реестр, щелкните следующий номер статьи, чтобы просмотреть статью в базе знаний Майкрософт:

322756 Создание резервной копии и восстановление реестра Windows

- Начните редактор реестра.

- В левой области расширьте безопасность.

- В меню Безопасность щелкните Разрешения, чтобы предоставить локальной группе Администраторов полный контроль над ульем SECURITY и его детскими контейнерами и объектами.

- Найдите HKEY_LOCAL_MACHINE\SECURITY\Policy\PolPrDmN ключ.

- В правой области редактора реестра нажмите <No Name> кнопку : REG_NONE один раз.

- В меню Просмотр щелкните Отображение двоичных данных. В разделе Формат диалоговое окно щелкните Byte.

- Доменное имя отображается в качестве строки в правой части диалогового окна Двоичные данные. Доменное имя такое же, как и область Kerberos.

- Найдите HKEY_LOCAL_MACHINE\SECURITY\Policy\PolACDmN ключ реестра.

- В правой области редактора реестра дважды щелкните <No Name> запись : REG_NONE.

- В диалоговом окне Двоичный редактор вклейте значение от PolPrDmN. (Значение от PolPrDmN будет доменное имя NetBIOS).

- Перезапустите контроллер домена.

Метод 6. Сброс пароля учетной записи машины и получение нового билета Kerberos

Остановите службу Центра рассылки ключей Kerberos, а затем установите значение запуска вручную.

Для сброса пароля учетной записи компьютера контроллера домена используйте средство Netdom из средств поддержки Windows 2000 серверов или средств поддержки Windows Server 2003:

Убедитесь, что netdom команда возвращается успешно. Если это не так, команда не работает. Для домена Contoso, где затронутым контроллером домена является DC1, а рабочим контроллером домена — DC2, вы запустите следующую команду из netdom консоли DC1:

Перезапустите затронутый контроллер домена.

Запустите службу Центра рассылки ключей Kerberos, а затем установите параметр запуска автоматическим.

Дополнительные сведения об этой проблеме щелкните следующие номера статей, чтобы просмотреть статьи в базе знаний Майкрософт:

323542 Вы не можете запустить средство Active Directory Users and Computers, так как сервер не работает

Корни всех подобных проблем с браузингом кроются в том, как спроектирована работа системы просмотра на сетевом уровне. А именно, служба просмотра ограничена сегментами сети, в которых распространяются широковещательные пакеты.

Также посмотрите темы:

Также читайте это:

1. Для видимости компьютеров в "Сетевом окружении" (т.е. нормальной работы распределенной службы браузинга) в сети, разбитой на подсети, как минимум надо:

- Доменная организация компьютеров в сети (необязательно всех), так как только доменный мастер браузер (т.е. первичный контроллер домена или его эмулятор) обладает функцией сбора воедино всех списков "серверов" данного домена из разных подсетей;

- Доменный мастер браузер не должен быть multihomed (упрощенно - один IP интерфейс);

- Любой мастер браузер не должен быть multihomed (упрощенно - один IP интерфейс);

- Весьма желательно наличие сервера WINS (не обязательно по одному в каждой подсети), хотя при некоторых условиях и очень хорошем понимании работы службы браузинга можно обойтись без WINS, используя только файлы lmhosts;

- Весьма желательно, чтобы сервер WINS не был multihomed;

- Если бездумно ковыряли реестр и останавливали службу браузинга ("Координатор сети" на W98), то помните, могут быть отдельные проблемы.

Далее, смотрим конкретные проблемы на конкретной живой сети.

Надеюсь, не надо упоминать о том, что:

- Компьютеры должны быть включены, шнурки исправны, сетевые карты, драйверы к ним, свичи, хабы правильно работать;

- (для упрощения) Установлен протокол TCP/IP, остальные (IPX/SPX, NETBEUI) - нет;

- IP маршрутизация правильно настроена и работает;

- NetBIOS over TCP/IP включена там, где надо.

----

2. Необходим NetBIOS. Фразы типа "Вполне достаточно NetBIOS поверх TCP/IP" вводят в заблуждение начинающих. Каким образом он обеспечивается - в первом приближении не важно. Главное, чтобы ВСЕ компы, участвующие в браузинге, использовали ОДИН транспорт для NetBIOS.

----

3. Информация о multihomed компах.

Пояснение по этому поводу примерно такое:

С точки зрения работы Сетевого окружения это выглядит так.

Весь обмен идет через NetBIOS. Это программный интерфейс. Работать он может с любым из 3-х сетевых протоколов:

- NETBEUI (родной для NetBIOS, он же NBF);

- TCP/IP (NetBIOS over TCP/IP, он же NBT);

- IPX/SPX.

Дополнительно, нужно помнить, что при наличии нескольких сетевых карт, на каждой из них может быть свой набор сетевых протоколов (с поддержкой NetBIOS и без нее).

Сочетание 3-х вещей:

- конкретной сетевой карты,

- конкретного сетевого протокола

- признака поддержки NetBIOS на этой карте и на этом протоколе

в терминологии NetBIOS называется LANA ("сетевой адаптер NetBIOS").

Так вот, multihomed комп - это комп, у которого больше одного LANA.

Необходимо избегать работу мастер браузеров и сервера WINS на multihomed компах.

Работа распределенной службы браузинга по своей сути иерархична, имеет 4 уровня и необходимо хорошо представлять себе 3 типа взаимодействий между уровнями:

1 тип взаимодействия.

Получение обычным компом списка просмотра от резервного браузера данного домена (рабочей группы) в данной IP-подсети. Этот список просмотра запрашивается:

- при первом просмотре Сетевого окружения;

- при Refresh Сетевого окружения (принудительно или по таймеру);

- по команде net view;

- программно при выполнении некоторых функций API.

2 тип взаимодействия.

Получение обновленного (актуального на данный момент) списка просмотра сети. Это взаимодействие происходит между резервным браузером и мастер-браузером данного домена (рабочей группы) в данной IP-подсети. Этот список просмотра запрашивается:

- по таймеру;

- программно при выполнении некоторых функций API.

3 тип взаимодействия.

Получение полного (расширенного) списка просмотра. Это взаимодействие происходит между мастер-браузерами данного домена в данной подсети с компьютером, который обладает функцией сбора воедино всех списков просмотра данного домена из разных IP-подсетей. В Windows этой функцией обладает первичный контроллер домена или компьютер (сервер) эмулирующий эту роль (Windows 2000 server). При составлении такого полного списка этот компьютер получает информацию от сервера WINS. Также необходимо отметить, что в составе пакета SAMBA демон nmbd значительно лучше справляется с этой ролью.

А что значит тогда не видно? По поиску машины находятся? по имени? А по IP? И какие IP у машинок одной подсети и другой подсети?

Вин2к какая именно?

Kizalcoatl

Идею форвардить широковещательные посылки для решения подобной проблемы я уже давал не так давно в этом форуме. Да, действительно, это решит проблему, если суметь включить форвард этих посылок на маршрутизаторе. К сожалению, ilinich так и не сообщил впоследствие, помог ему этот совет или нет. Но, здесь как раз присутствует это самое "но". А именно -- такое поведение можно включить на некоторых аппаратных маршрутизаторах, но не в Windows. Да, параметр ForwardBroadcast существует, собственно, его-то я имел в виду, давая свой совет. Но этот параметр не работает! Я сам этого не знал до недавних пор. Подробности читай в этом документе -- TCP/IP and NBT Configuration Parameters for Windows 2000 or Windows NT.

Про уменьшение бродкаста ты все пишешь верно, но список машин в сети, который ты видишь в сетевом окружении, каждая машина получает не с сервера WINS, вот почему его наличие ничего не даст в плане видимости машин в других сегментах. Почитал бы ссылки, что ли, которые я дал выше.

я тоже не понял твоего вопроса .

ebe

давай подробнее структуру, схематично. а то вопрос останется незамеченным из-за скудности данных

Работа распределенной службы браузинга по своей сути иерархична, имеет 4 уровня и необходимо хорошо представлять себе 3 типа взаимодействий между уровнями:

1 тип взаимодействия.

Получение обычным компом списка просмотра от резервного браузера данного домена (рабочей группы) в данной IP-подсети. Этот список просмотра запрашивается:

- при первом просмотре Сетевого окружения;

- при Refresh Сетевого окружения (принудительно или по таймеру);

- по команде net view;

- программно при выполнении некоторых функций API.

2 тип взаимодействия.

Получение обновленного (актуального на данный момент) списка просмотра сети. Это взаимодействие происходит между резервным браузером и мастер-браузером данного домена (рабочей группы) в данной IP-подсети. Этот список просмотра запрашивается:

- по таймеру;

- программно при выполнении некоторых функций API.

3 тип взаимодействия.

Получение полного (расширенного) списка просмотра. Это взаимодействие происходит между мастер-браузерами данного домена в данной подсети с компьютером, который обладает функцией сбора воедино всех списков просмотра данного домена из разных IP-подсетей. В Windows этой функцией обладает первичный контроллер домена или компьютер (сервер) эмулирующий эту роль (Windows 2000 server). При составлении такого полного списка этот компьютер получает информацию от сервера WINS. Также необходимо отметить, что в составе пакета SAMBA демон nmbd значительно лучше справляется с этой ролью.

Не отображаются компьютеры с Windows 10 в сетевом окружении рабочей группы

Пользователи стали сталкиваться с проблемами отображения соседних компьютеров в локальной сети рабочей группы еще начиная с Windows 10 1703 (Creators Update). После установки этой (или более новой версии Windows 10) ваш компьютер может перестать видеть соседние компьютеры при просмотре устройств в сетевом окружении.

Список компьютеров в сетевом окружении можно просмотреть в проводнике либо командой:

Если список пуст (команда вернула В списке нет элементов/ There are no entries in the list.), что в первую очередь проверьте следующие настройки.

Проверьте, включен ли у вас сервис доступа к файлам и папкам. Перейдите в раздел Панель управления -> Центр управления сетями и общим доступом -> Дополнительные параметры общего доступа.

Убедитесь, что у вас в секции текущего сетевого профиля Частная / Private (текущий профиль) включены опции:

Разрешить Windows управлять подключениями домашней группы (если у вас используется домашняя группа).

Затем в профили Все сети активируйте опции:

Тем самым вы можете открыть анонимный доступ к своему компьютеру, поэтому при включении этого параметра нужно правильно выставлять права на сетевые папки и принтеры.

Затем откройте пункт Параметры Windows -> Сеть и Интернет -> Ethernet (если вы подключены к локальной сети через беспроводное адаптер, выберите Wi-Fi). Щелкните по сетевому значку и проверьте, что включена опция “Сделать этот компьютер доступным для обнаружения”.

Сбросьте кеш DNS на компьютере:

Для включения обнаружения нужно в командной строке с правами администратора выполнить команду, разрешающую трафик сетевого обнаружений (Network Discovery) в Windows 10:

netsh advfirewall firewall set rule group="Network Discovery" new enable=Yes

Либо вы можете разрешить трафик сетевого обнаружения в Windows Firewall командой PowerShell:Get-NetFirewallRule -DisplayGroup "Network Discovery" -Enabled True -Action Allow -Direction Inbound

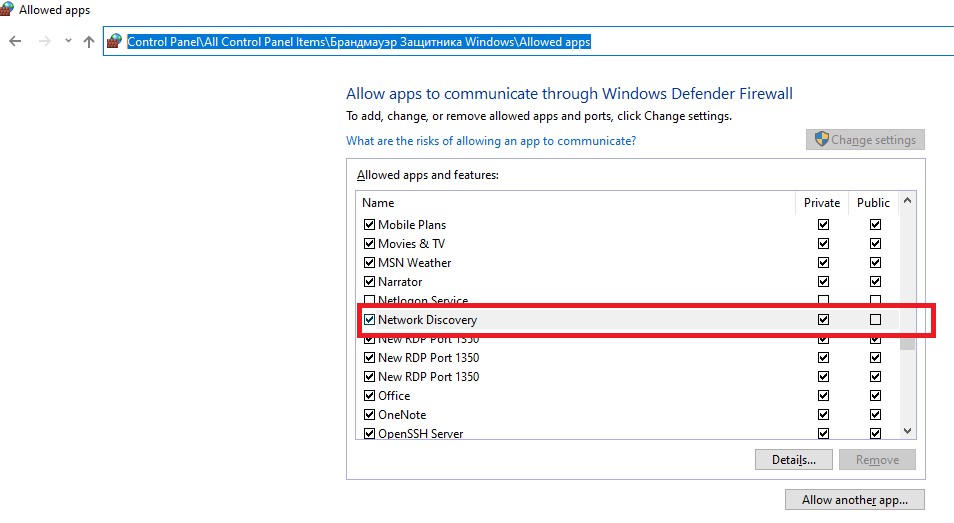

Или вручную разрешите протокол Network Discovery хотя бы для Частной (Private) сети в настройках Брандмауэр Защитника Windows (Control Panel\All Control Panel Items\Брандмауэр Защитника Windows\Allowed apps).

Бывает, что компьютер с Windows может не отображаться в сетевом окружении из-за неправильных настроек рабочей группы. Попробуйте заново добавить этот компьютер в рабочую группу, переприменив параметры (Панель управления -> Система -> Дополнительные параметры системы -> Имя компьютера -> кнопка Идентификация).

В открывшемся мастере присоединения к домену или рабочей группе выберите последовательно: Компьютер входит в корпоративную сеть -> Моя организация использует сеть без доменов -> имя вашей рабочей группы. После этого нужно перезагрузить компьютер.

Если после перезагрузки компьютер появился в сетевом окружении, но зайти на него не удается, проверьте тип сети компьютера. Скорее всего ваша локальная сеть распозналась как Публичная. Нужно сменить тип сети на Частная. Для этого откройте Параметры -> Сеть и Интернет -> Состояние -> Домашняя группа -> Изменение расположения в сети.

Нажмите на ссылку Изменение расположения в сети, после этого в боковой панели с запросом “Вы хотите разрешить другим компьютерам и устройства в этой сети обнаруживать ваш ПК? Рекомендуем делать это в домашней или рабочей сети, а не в общедоступных”, выберите “Да”.

Откройте сетевое окружение и проверьте, отображаются ли соседние компьютеры.

Если указанные советы не помогли, и компьютеры в рабочей группе все еще не отображаются, попробуйте сбросить настройки сети (Параметры -> Сеть и Интернет -> Состояние -> Сброс сети).

Сбросить сетевые настройки и правила файервола можно командами:

netsh int ip reset reset.txt

netsh winsock reset

netsh advfirewall reset

После чего нужно перезагрузить компьютер.

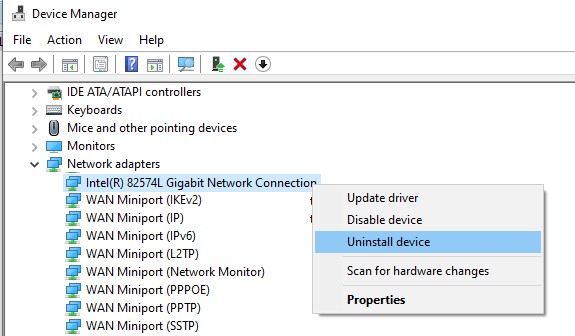

В некоторых случаях нужно полностью удалить ваш сетевой адаптер в диспетчере устройств (консоль devmgmt.msc -> Сетевые адаптеры -> ваша сетевая карта -> Удалить устройство).

Затем перезагрузите компьютер. Windows должна автоматически определить вашу сетевую карту и установить подходящие драйвера. При этом все старые настройки протоколов для сетевой карты будут сброшены.

Также проверьте запущены ли следующие службы (для корректного отображения сетевого окружения они должны находится в состоянии автоматического запуска). Откройте консоль services.mcs:

В некоторых случаях сторонние антивирусы и файерволы могут блокировать запросы имени NetBIOS, WDS и широковещательные DNS запросы (точно была проблема с ESET NOD32). Попробуйте временно отключить антивирус/файервол и проверить, работает ли сетевое обнаружение в Windows 10.

Включить сетевое обнаружение в Windows 10

В Windows 10 1803 (Spring Creators Update) разработчики убрали возможность создавать домашнюю группу компьютеров, кроме того компьютеры с Windows 10 перестают отображаться в сетевом окружении проводника при просмотре устройств сети.

Дело в том, что с точки зрения Microsoft рабочие группы – это устаревший функционал организации локальной сети для доступа к общим ресурсам и принтерам. Вместо использования рабочей группы Microsoft предлагает использовать свои облачные сервисы (OneDrive или доступ через учетные записи Microsoft Account), На мой взгляд, это неоправданно.

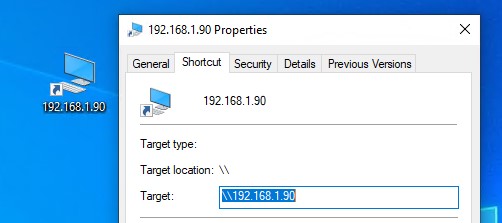

Можно создать ярлыки на соседние компьютеры, указав UNC путь к ним через имя компьютер или IP адрес.

Эти протоколы заменяют NetBIOS over TCP/IP, который исторически использовался для обнаружения устройства в сетях с Master Browser. Соответственно, вы можете спокойно отключать NetBIOS для ваших сетевых адаптеров.

После установки некоторых билдов Windows 10 эти службы могут быть отключены (тип запуска с Автоматического изменен на Отключен). Если эти службы остановлены, компьютер не обнаруживается в сети другими компьютерами и сам не может обнаружить другие. Включить службы автообнаружения в Windows 10 можно так.

Можно изменить тип запуска этих служб на автоматический одной командой PowerShell: get-Service fdPHost,FDResPub|Set-Service -startuptype automatic -passthru|Start-ServiceПосле перезагрузки другие компьютеры в локальной сети смогу обнаруживать данный компьютер и его ресурсы (принтеры и общие папки).

SMB 1.0 и проблемы с Master Browser в Windows 10

Бывает, что проблемы с отображением компьютеров в сетевом окружении связаны со службой Обозревателя сети (Master Browser). Эта служба отвечает за построение и поддержание списка активных компьютеров в сети (подробнее о службе Computer Browser). В локальной сети может быть только один активный компьютер с ролью главного обозревателя.

В Windows 10 1703 служба Обозревателя сети работает некорректно. Рекомендуется полностью отключить эту службу на Windows 10 и использовать в качестве основного обозревателя сети компьютер с Windows 7 (или Windows 8.1/ Windows Server 2012 R2, если вы уже отказались от Windows 7 в связи с окончанием поддержки). Настройки Master Browser можно задать через реестр.

Кроме того, в Windows 10 1709 (1803, 1809, 1903, 1909) по-умолчанию отключен протокол SMB v1.0, тем самым отключается и служба Computer Browser. Именно эта служба в сетях Microsoft отвечает за составление списка компьютеров в сети и их отображение (до перехода на протоколы SSDP и WS-Discovery).

Если в сети у вас остались компьютеры только с Win 10 1709 и выше (см. таблицу совместимости версий SMB v1), и вы хотите по прежнему использовать службу обозревателя сети, вам придется включить протокол SMB v1.0 хотя бы на одном компьютере (небезопасно!).

Установка SMB 1.0 выполняется путем добавления следующих компонентов в панели управления:

- Клиент SMB 1.0/CIFS

- Сервер SMB 1.0/CIFS

Либо вы можете включить клиент и сервер SMB 1 из OptionalFeatures.exe или командами DISM:

Dism /online /Enable-Feature /FeatureName:"SMB1Protocol-Client"

Dism /online /Enable-Feature /FeatureName:"SMB1Protocol-Server"

Если вы все же включили протокол SMBv1, чтобы назначить текущий компьютер главным Master Browser в сети, выполните команды:

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Browser\Parameters" /v IsDomainMaster /t REG_SZ /d True /f

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Browser\Parameters" /v MaintainServerList /t REG_SZ /d Yes /f

Этот компьютер и будет у вас главным обозревателем сети (Master Browser).

Windows 10 не видит сетевые папки

Если соседний компьютер (устройство) виден в сети, но при попытке открыть любую сетевую папку из сетевого окружения или по UNC пути ( \\Имя_компьютера_или_IP ) появляется ошибка “Вы не можете получить доступ к этой общей папке, так как политики безопасности вашей организации блокируют гостевой доступ без проверки подлинности”. В этом случае нужно включить параметр реестра AllowInsecureGuestAuth (подробности в статье по ссылке):

reg add HKLM\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters /v AllowInsecureGuestAuth /t reg_dword /d 00000001 /f

Я начинающий сис.админ.Мучаюсь второй день..Как решить проблему?

Решение найдено.Как оказалось,в настройках VM у сервера был прописан подключение через узел,а у всех остальных ПК через мост,поменял у всех на узел,все заработало.Всем спасибо. С сетью у вас трэш какой-то.На AD нету шлюза (как у вас там что-то маршрутизируется?), dhcp другой на win 7, разные подсети, на xp возможно вообще dhcp клиент отключен (либо ещё по какой-то причине не получает адрес). Возможно сами компы не вводятся в домен т.к. нет доступа до днс сервера.

Я предполагаю, что вы начудили с настройкой сети виртуальных машин.

Пытался настроить сервер 2012 в VM и подключить 2 ПК,но что то пошло не так.

плз, подробнее о схеме сети:

- все ли компы виртуальные?

- если нет, имеется ли роутер в физической сети? его ip и ip машины хоста гипервизора VM в студию плз

- на виртуальных машинах NAT или Bridge? upd надо Bridge точнее надо плясать от цели и подробностей конфигурации. для виртуального макета может и как раз virt only /upd (но это далеко не все.. остальное зависит от подробностей по всем пунктам)

но самое главное:

- если контроллер на VM, то где клиенты?

- каковы настройки VM в части сети?

.. и это только начало разговора, врядли короткого Все компы виртуальные.На XP мост,на 7 NAT. На сервере стоит только для узла. Сейчас ставлю 2003 сервер и так же настраиваю как и 2012,посмотрю что изменится.Где посмотреть настройки VM в части сети?

там же где и настройки сетей вообще + включать голову

варианты:

- если сеть изолированная, для начала, все машинки "хост онли"

- но контроллер любит правильную настройку сети ДО активации АД. по сему надо понять что есть маршрутизация? что есть сети/подсети? кто в вирте будет шлюзом? простейший вариант, это сначала создать макет шлюз и клиент. две ВМ, где одна роутит (2 интерфейса, бридж и хост, при чем с фиксированными адресами, для АД), вторая через него видит инет. потом на шлюзе уже поднять АД

Читайте также: