Metasploit framework как установить

Обновлено: 02.07.2024

Автор материала не несет ответственности, за действия совершенные читателями. Информация предоставлена исключительно в ознакомительных целях.

Metasploit представляет собой платформу для тестирования на проникновение, позволяет имитировать сетевые атаки, а также является средством создания и применения эксплойтов. На данный момент Metasploit приобретен компанией Rapid7 и имеет несколько версий:

— командная оболочка msfconole

— версия с web-интерфейсом Metasploit PRO.

Загрузить и установить Metasploit можно с официального сайта проекта:

В этой статье я постараюсь полностью избежать теории и максимально коротко раскрыть практическую сторону Metasploit на примере проникновения в ОС Windows Server 2012.

В качестве атакующей машины будет выступать компьютер под управлением ОС Kali, дистрибутив которой уже содержит Metasploit, нам остается только запустить сервис базы данных:

$sudo service postgresql start

Убедиться, что база данных прослушивает порт 5432 командой:

Остается только инициализировать БД msf:

$sudo msfdb init

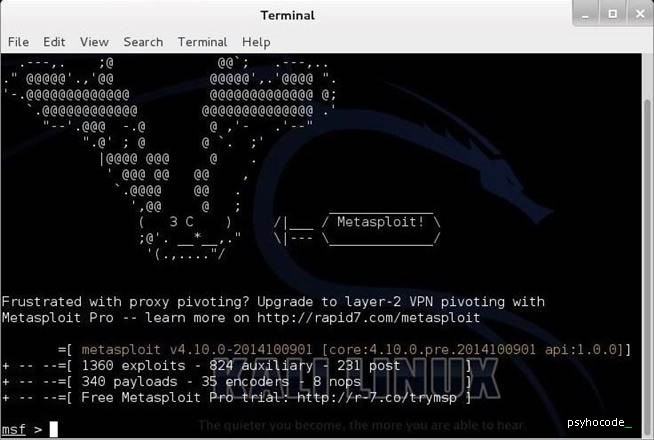

Теперь можно запускать msfconsole:

Проверим статус БД:

msf5 >db_status

Если всё настроено верно, то мы получим примерно такой вывод:

[*] Connected to msf. Connection type: postgresql.

Для этой цели будем использовать сетевой сканнер nmap прямо из консоли msf. Как использовать nmap — это отдельная тема, останавливаться на ней сейчас я не буду, скажу только, что ip-адрес жертвы в этом примере нам известен, а ключ -sV даст больше информации об ОС, службах и открытых портах:

msf5 >nmap -sV 192.168.1.104

Следующей командой ищем модули для работы с SMB:

msf5 >search smb

В выводе мы получим список всех известных на данный момент модулей для SMB. А также версию, код уязвимости и шансы на успех.

Выбор осуществляется командой use:

msf5 >use exploit/windows/smb/ms17_010_psexec

Для смены модуля используем команду use или для отмены команду back.

Теперь мы можем установить ip адрес жертвы и ввести команду exploit в msfconsole для выполнения выбранного модуля или просмотреть опции модуля командой show options.

Опции модуля устанавливаются командой set.

В моей компании половина сотрудников хранят свои пароли на стикерах, приклеенных к мониторам. А в компании, где я работал до этого, все логины и пароли лежали на общедоступном диске в одном документе. Поэтому если вам так же «повезло», как мне, используем социальную инженерию и зададим логин и пароль:

msf5 exploit(windows/smb/ms17_010_psexec)>set smbuser Ivanov_II

msf5 exploit(windows/smb/ms17_010_psexec)>set smbpass Qwerty123

Но в данном примере я задам только ip-адрес, в этом случае Metasploit будет пытаться войти в систему либо анонимно, либо используя словарь, адрес которого видно в опциях. Вводим:

msf5 exploit(windows/smb/ms17_010_psexec)>set rhost 192.168.1.104

Вся информация предоставлена исключительно в ознакомительных целях. Ни редакция, ни автор не несут ответственности за любой возможный вред, причиненный информацией из этой статьи.

Установка Metasploit Framework

В дистрибутивах, предназначенных для тестирования на проникновение (к примеру, Kali или Parrot OS), этот продукт либо предустановлен, либо легко устанавливается следующей командой:

Если же ты хочешь использовать Metasploit Framework, например, в Ubuntu, то его можно установить из официального репозитория. Для этого набери в консоли следующие директивы:

База данных Metasploit

Довольно часто пользователям Metasploit приходится ломать сети, содержащие очень много хостов. И наступает момент, когда аккумулирование всей полученной информации занимает непозволительно долгое время. Именно тогда начинаешь ценить возможность работы Metasploit Framework с СУБД PostgreSQL. Metasploit может сам сохранять и удобно формализовать полученную информацию благодаря модулю msfdb. Для работы с базами необходимо запустить службу postgresql и создать базу для Metasploit.

Проверить подключение к базе данных можно из самого фреймворка, выполнив команду db_status .

Успешное подключение к базе данных Metasploit

Чтобы было удобней работать с различными областями (хостами, сетями или доменами) и разделять данные для структуризации, msfdb имеет поддержку так называемого рабочего пространства. Давай добавим новое пространство в наш проект.

Создание нового рабочего пространства

Теперь мы действуем в созданном рабочем пространстве. Представим, что мы находимся в сети 192.168.6.0.24. Давай поищем в ней доступные хосты. Для этого будем использовать Nmap , но из Metasploit и с привязкой к текущей базе данных — db_nmap .

Сам вывод Nmap нам неинтересен: все, что нужно, будет сохранено в базе данных. К примеру, у нас есть уже все просканированные хосты и мы можем их просмотреть одним списком с помощью команды hosts .

Список просканированных хостов, сохраненный в базе данных

Но заодно с хостами были сохранены и все службы, список которых у нас теперь также всегда будет под рукой. При этом мы можем посмотреть как вообще все службы на портах, так и список служб для определенного хоста.

Список всех найденных служб Список найденных на определенном хосте служб

У базы данных msfdb есть очень крутая возможность — сохранение всех найденных учетных данных. Об этой функции я расскажу позже, а сначала несколько слов о возможностях брутфорса, которыми располагает фреймворк. Полный список перебираемой информации для коллекционирования учетных данных можно получить следующей командой:

Модули для брутфорса учетных данных некоторых служб

Обрати внимание на SMB. Чтобы узнать, для чего именно предназначен определенный модуль и его описание (со ссылкой на cvedetails), а также посмотреть данные, которые нужно передать в качестве параметров, следует воспользоваться командой info .

Описание модуля smb_login

Давай выберем этот модуль, зададим название домена, имя пользователя, интересующий нас хост и список паролей.

Настройка модуля smb_login Обнаруженный smb_login пароль для целевого пользователя

Если найденный пользователь — администратор, Metasploit сообщит нам об этом, что очень удобно. Но ведь в нашей сети может быть 100 машин и даже больше, а на них наверняка запущено множество служб. Как правило, удается собрать много учетных данных, используя только модули брутфорса. Использование msfdb позволяет не тратить время на коллекционирование всех обнаруженных логинов, хешей, паролей, так как они автоматически остаются в хранилище учетных данных, посмотреть которое можно командой creds .

Продолжение доступно только участникам

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

- Открытый исходный код

- бесплатные

- высокое качество

- Широко используются и проверенны в ИТ-безопасности / PEN-тестирования сообщества

Таким образом, в коробке инструментов хакера / пентестинга не обходится без добавления универсального и мощного Metasploit .

Что такое Metasploit Framework и как установить?

Metasploit является одним из наиболее широкоих и популярных используемых инструментов эксплуатации в области взлома / безопасности. Он используется как новичками, так и продвинутыми профессионалами. Основатель Nmap, ежегодно обследует специалистов по безопасности для их мнения на верхнем уровне обеспечения безопасности. Metasploit последовательно входит в число десяти с момента ее создания, и в настоящее время занимает второе или третье место. Это должно дать вам некоторое представление о том, как важен Metasploit и какова его ценность в сообщества безопасности.

Metasploit разработал Meterpreter , что при загрузке в целевой системе, делает обеспечение доступа и управление целью гораздо легче. Таким образом, каждый уважающий себя хакер (и даже тех, кто лишен самоуважения), должны иметь базовые знания Metasploit. Эта серия статей будет сосредоточена о присвоении элементарного понимания того, как Metasploit работает и как он может быть использован тестером или хакером для загрузки данных и заметания следов.

Существует версия Windows Metasploit, но многие из способностей (RAW впрыска IP пакетов, эксплуатации беспроводных драйверов, SMB атаки и ретрансляции и т.д.) недоступны в среде Windows, хотя некоторые из этих ограничений возможно преодолеть с помощью Cygwin или работой Windows в виртуальной среде на Linux.

По этим и другим причинам, мы начнем эту серию, используя более гибкий интерфейс командной строки (CLI) версия в Linux, и в конце концов мы будем устанавливать и использовать Armitage GUI .

Как установить Metasploit?

Первый шаг в нашем процессе, это загрузить и установить Metasploit. Хотя есть версия, Windows, я остановлюсь на версии Linux из-за ее большей гибкости и возможностей. Давайте рассмотрим загрузку и установку на дистрибутиве, Ubuntu.

В Kali Linux он входит сразу в пакет. Там все уже загруженно и установленно.

Смотри тут как установить Kali Linux

Чтобы установить последнюю версию Metasploit 4 Framework на Ubuntu 11.08 (или каких-либо других дистрибутивов Debian-основанных), используйте следующие команды. Это загружает и устанавливает общие Linux бинарные файлы, которые поставляются в комплекте со всеми необходимыми компонентами, необходимыми для Metasploit для установки и запуска. Это должно работать для большинства пользователей и самый простой и быстрый способ получить Metasploit Framework это работать под Ubuntu и других дистрибутивов Linux Debian-основанных.

Сначала откройте окно терминала и введите:

Если вы устанавливаете на 64-битной сборки Ubuntu, используйте это:

Это загружает текущую версию Framework Metasploit через Wget.

Перед тем как запустить программу установки, вам нужно сделать его исполняемым. В терминале необходимо изменить режим для выполнения (х) для Metasploit:

А теперь выполнить программу установки, получая права суперпользователя, набрав Sudo и ./ с именем нашего пакета:

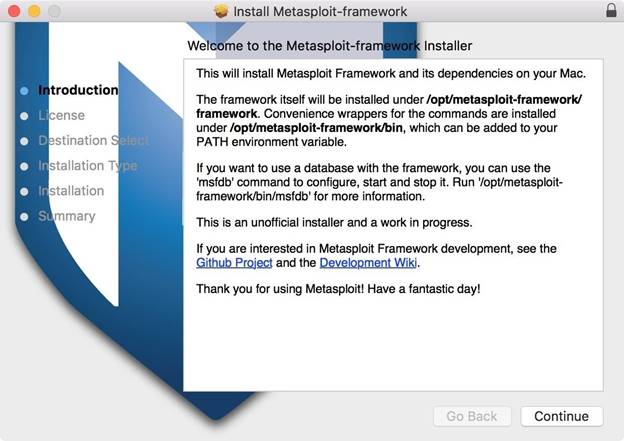

Затем вы должны ввести свой пароль суперпользователя. После ввода этого, вы должны получить экран, который выглядит примерно так:

Жмем Forward 3-4 раза.

Будьте терпеливы! Это займет Metasploit несколько минут, чтобы установить и построить свою базу данных. После того, как это сделано, вы готовы к запуску Metasploit.

Откройте терминал и просто введите:

Вы должны увидеть что-то наподобье этого:

Вы успешно установили лучший в мире Framework с открытым исходным кодом, и вы готовы, чтобы начать эксплуатацию сети и пентест. Наговорю уже, а самом главном по ходу дела сами узнаете на что способен этот Metasploit.

Пожалуйста, обратите внимание, что в моей установки здесь, он предупреждает меня, что обновление рекомендуется, поскольку последнее обновление было несколько дней назад. Если вы хотите обновить свою базу, откройте терминал а затем введите:

В моей следующей статье мы будем смотреть на терминологии и компоненты Metaspolit, а затем по

Metasploit – чрезвычайно популярная утилита, которая позволяет искать цели, эксплуатировать уязвимости и внедрять шелл-код.

Автор: Barrow

Metasploit – чрезвычайно популярная утилита, которая позволяет искать цели, эксплуатировать уязвимости и внедрять шелл-код. В общем, Metasploit является незаменимым инструментом пентестера, и я тоже не смог обойти стороной эту тему.

На данный момент установка Metasploit в macOS отнимает намного меньше времени, чем раньше. Пару лет назад мне пришлось бы загружать все необходимые модули и делать настройку вручную. Сейчас для Metasploit Framework создан установочный пакет под macOS (ранее эта операционная система называлась Mac OS X).

Конечно, мы можем воспользоваться Metasploit, который идет в составе Kali Linux, установленного нами ранее на виртуальной машине, однако я использую Kali только в том случае, когда нужная утилита не работает в macOS (например, Aircrack-ng). Кроме того, запуск утилит в основной операционной системе быстрее и проще, чем на виртуальной машине.

Шаг 1: Загрузка установщика Metasploit Framework

Первый шаг – загрузка установочного пакета с сайта компании Rapid7.

Существует несколько редакций Metasploit: Pro, Express, Community, и Framework. Версия Express стоит 5,000$, Pro – в несколько раз дороже. Поскольку далеко не у каждого из нас есть подобная сумма в кармане, которую мы можем легко потратить, мы будем использовать бесплатную редакцию Community с интерфейсом на базе командной строки.

После загрузки установочного пакета для macOS запустите установщик и следуйте инструкциям. Во время установки потребуется ввод пароля.

Рисунок 1: Интерфейс установочного пакета Metasploit Framework для macOS

Шаг 2: Настройка Metasploit

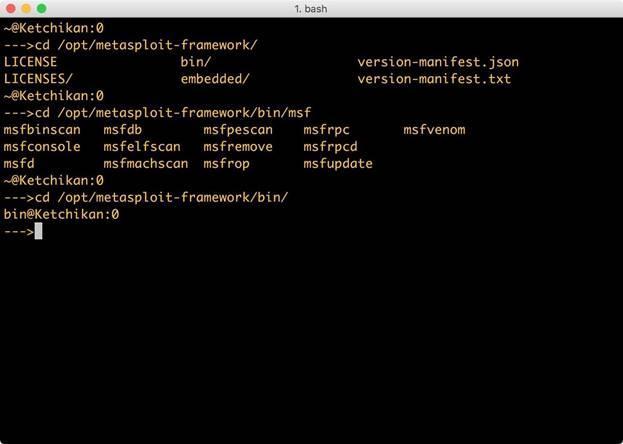

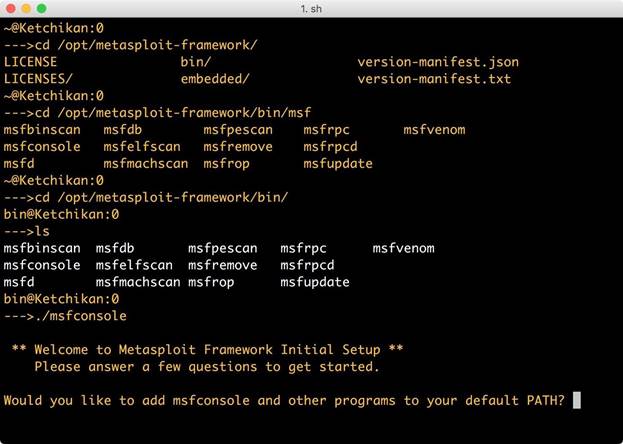

Теперь нужно сконфигурировать Metasploit. Откройте терминал и перейдите в директорию, где находится msfconsole (главный интерфейс для Metasploit Framework):

Рисунок 2: Содержимое вложенных папок в Metasploit Framework

Затем запустите msfconsole при помощи следующей команды:

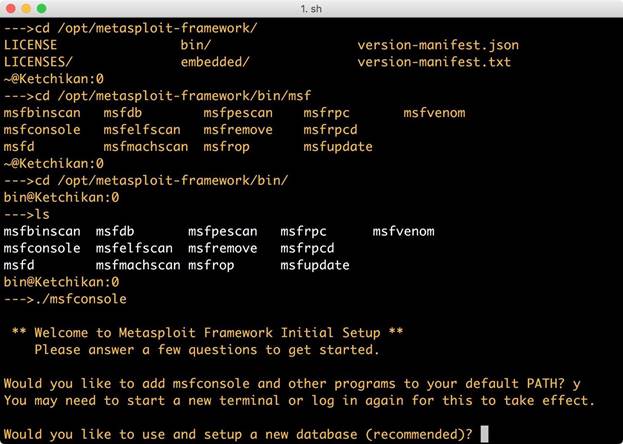

После запуска вам будет предложено добавить /opt/metasploit-framework/bin в качестве пути, используемого по умолчанию. Ответьте «yes», если хотите запускать msf-команды из любой рабочей директории.

Рисунок 3: Добавление директории с msf-утилитами в качестве пути, используемого по умолчанию

Далее будет предложено установить базу данных, в которой будут храниться учетные записи, хосты и многое другое.

Рисунок 4: Запрос на установку новой базы данных

После установки базы данных вы окажетесь внутри консоли msfconsole. Установка завершена.

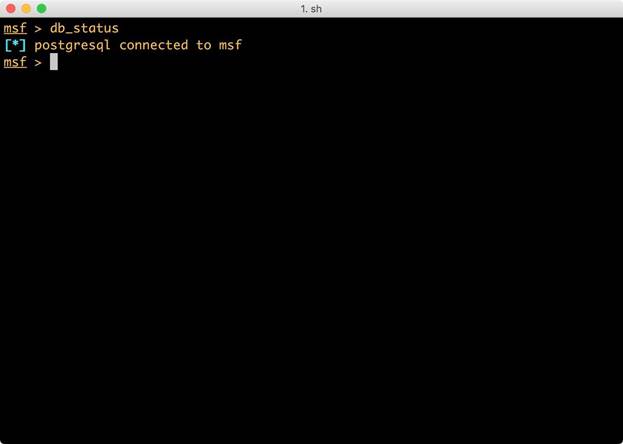

Проверяем работоспособность базы данных при помощи следующей команды:

Рисунок 5: Результат выполнения команды db_status

Как видно из рисунка выше, база данных подключена и работает.

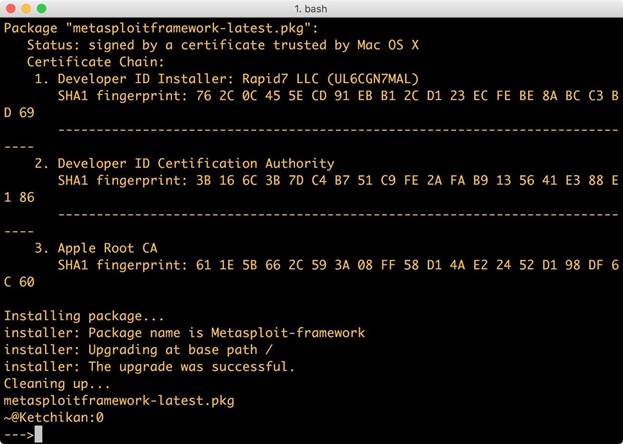

Шаг 3: Обновление Metasploit

Перед началом изучения азов Metasploit, убедимся, что у нас самая свежая версия. В терминале введите следующую команду:

Появится запрос на ввод пароля суперпользователя. После ввода пароля начнется обновление.

Рисунок 6: Обновление Metasploit

Заключение

Как вы могли убедиться, установка Metasploit не представляет особых сложностей. Рекомендую также ознакомиться с другими статьями, посвященными работе с msfconsole.

Кроме того, установка других утилит, используемых во время пентестов, в macOS, как например, средств управления проектами, написанными на Ruby и Python, также не составляет труда. Однако помимо языков программирования важным является то, что архитектура macOS совместима со стандартом POSIX, что значительно упрощает портирование Linux-приложений. Продукты компании Apple становятся все более популярными среди разработчиков и IT-профессионалов. Чем больше IT-профессионалов начнут пользоваться macOS, чем больше новых утилит (в том числе портированных Linux-приложений) мы увидим в ближайшем будущем.

Читайте также: