Может ли администратор цус запретить пользователю использовать чат и файловый обмен

Обновлено: 01.07.2024

Описание слайда:

Описание слайда:

VPN

VPN

Virtual Protected Network

(Виртуальная Защищенная Сеть).

Технология ViPNet предназначена для создания целостной системы доверительных отношений и безопасного функционирования технических средств и информационных ресурсов корпоративной сети организации, взаимодействующей также и с внешними техническими средствами и информационными ресурсами.

Описание слайда:

Intranet VPN

Intranet VPN – объединяет в единую защищенную сеть несколько распределенных филиалов одной организации, взаимодействующих по открытым каналам связи.

Описание слайда:

Extranet VPN – реализует защищенное соединение с пользователями “со стороны” (партнеры, заказчики, клиенты и т.д.), уровень доверия к которым ниже, чем к своим сотрудникам.

Описание слайда:

Лицензии ОАО Инфотекс

Лицензии ФАПСИ на право осуществлять производство и проектирование средств защиты информации; осуществлять деятельность по техническому обслуживанию и распространению шифровальных средств;

Лицензия Центра ФСБ по лицензированию на осуществление работ с использованием сведений, составляющих государственную тайну;

Лицензия Государственной технической комиссии на выполнение работ (оказание услуг) по защите информации;

Лицензия Министерства Обороны РФ на деятельность в области создания средств защиты информации

Описание слайда:

Сертификаты на ПО ViPNet?

Сертификаты Государственной технической комиссии №№545, 546:

На программный комплекс ViPNet по классу защищенности 1В для АС;

На Межсетевой экран ViPNet – по 3 классу защищенности для МЭ и по 3 уровню контроля отсутствия НДВ.

Сертификаты Федерального Агентства Правительственной Связи и Информации:

На средство криптографической защиты информации «Домен-К 2.0» по классам КС1 и КС2, для защиты информации, не составляющей сведений составляющих государственной тайны;

На персональный сетевой экран ViPNet по 4-му классу для межсетевых экранов.

Описание слайда:

ViPNet™ – программный комплекс для построения системы сетевой защиты корпоративных сетей на ОС Windows, Linux, Solaris.

Реализует:

Формирование структуры защищенных сетей и централизованное управление конфигурацией, неограниченную масштабируемость;

Шифрование информации на сетевом и прикладном уровнях (любой IP-трафик: видео-, аудиоконференции, файловый обмен, электронная почта);

Разграничение доступа к информационным ресурсам (межсетевые и персональные сетевые экраны, виртуальные подсети, доверенный доступ к базам данных);

Безопасный доступ к каналам общего пользования, включая Интернет.

Что такое ViPNet?

Описание слайда:

ViPNet[Клиент]

ViPNet состоит из трех программных модулей

ViPNet[Координатор]

ViPNet[Администратор]

устанавливается на компьютер каждого VPN-пользователя, обеспечивает защищенное соединение по TCP/IP с другими пользователями и защиту самого компьютера от сетевых атак

VPN-сервер с интегрированным межсетевым экраном, защищенным почтовым сервером и туннельным сервером для защищенных соединений.

конфигурирование и создание VPN

Компоненты ViPNet

Описание слайда:

ViPNet[Клиент]

Персональный сетевой экран

Шифратор TCP/IP-трафика

надежная защита рабочей станции/сервера от сетевых атак из LAN и Internet, включая такие возможности как:

фильтрация IP-трафика по заданным параметрам (“белые” и “черные” списки по типу соединений, номерам портов и протоколов);

безопасную работу VPN-пользователя с открытыми ресурсами (режим «невидимки»);

обнаружение сетевых вторжений с помощью встроенной IDS;

контроль сетевой активности приложений для обнаружения программ-«троянцев».

включает защиту (шифрование, аутентификацию) любого IP-трафика (сгенерированного приложением или операционной системой) проходящего между любыми VPN-объектами, такими как рабочие станции, серверы приложений, данных и др.

Описание слайда:

ViPNet[Координатор]

многофункциональное программное обеспечение, которое в зависимости от настроек может выполнять функции:

VPN-сервера с набором служебных функций

Туннелирующего сервера (защита связи типа LAN-LAN)

Сервера для безопасной работы с Internet

Почтового сервера для работы встроенной в ViPNet[Клиент] защищенной почтовой службы

Описание слайда:

ViPNet[Администратор] состоит из двух программ:

Центр Управления Сетью(ЦУС)

Ключевой Удостоверяющий Центр(КУЦ)

ViPNet[Администратор]

Описание слайда:

Центр Управления Сетью (ЦУС)

Определяет узлы защищенной сети, пользователей и допустимые связи между ними, создает необходимые справочники и базу данных для работы Ключевого Удостоверяющего Центра;

Определяет политику безопасности на каждом узле и формирует список прикладных задач, которые могут быть на этом узле запущены (шифрование трафика, ЭЦП, Деловая Почта и т.д.);

Поддерживает сервис автоматической доставки (с квитированием) до узлов сети разнообразной справочно-ключевой информации (справочников связей узлов, корневых и отозванных сертификатов, новых ключей шифрования, информации о связях с другими ViPNet-сетями и др.);

Позволяет проводить автоматическое обновление ПО ViPNet на удаленных компьютерах;

Поддерживает удаленный доступ к журналам событий на узлах защищенной сети.

Центр Управления Сетью (ЦУС)

Описание слайда:

Ключевой Удостоверяющий Центр(КУЦ)

Ключевой Центр: формирует и обновляет все необходимые ключи (шифрования, авторизации) и пароли узлов/пользователей защищенной сети. Ключевая информация пользователя может быть сохранена на аппаратном носителе (дискета, Touch-memory, eToken, смарт-карта и т.п.);

Удостоверяющий Центр: поддерживает все необходимые механизмы по работе с ЭЦП в формате X.509v3 для аутентификации различных сетевых объектов, включая внешних пользователей (издание секретного ключа, сертификация ЭЦП, формирование списка отозванных сертификатов, кроссертификация с другими УЦ и т.д.).

Ключевой Удостоверяющий Центр(КУЦ)

Описание слайда:

Преимущества такого подхода очевидны:

во время и после загрузки становятся невозможны любые сетевые атаки, так как ViPNet выполняет функции интегрированного персонального сетевого экрана с элементами IDS

авторизация при входе в операционную систему происходит после активизации драйвера ViPNet, что обеспечивает надежную защиту прикладных и системных сервисов пользователя

Одной из отличительных особенностей технологии ViPNet является полный контроль над сетевым трафиком во время загрузки операционной системы.

Этот контроль возможен благодаря глубокой интеграции драйвера сетевой защиты ViPNet в стек TCP/IP операционной системы.

Защита при загрузке

Описание слайда:

Статья о разграничении прав доступа в операционных системах Windows: дискретном и мандатном. В статье рассматриваются разграничения прав доступа к папкам и файлам на уровне операционной системы Windows и с помощью Secret Net.

Дискретное разграничение прав доступа

Для того, что бы настроить правила безопасности для папок нужно воспользоваться вкладкой «Безопасность». В Windows XP эта вкладка отключена по умолчанию. Для ее активации нужно зайти в свойства папки (Меню «Сервис» -> «Свойства папки» -> «Вид») и снять флажок «Использовать простой общий доступ к файлам».

Основные права доступа к папкам

В файловой системе NTFS в Windows XP существует шесть стандартных разрешений:

- Полный доступ;

- Изменить;

- Чтение и выполнение;

- Список содержимого папки;

- Чтение;

- Запись.

В Windows 10 нет стандартного разрешения «Список содержимого папки».

Эти разрешения могут предоставляться пользователю (или группе пользователей) для доступа к папкам и файлам. При этом право «Полный доступ» включат в себя все перечисленные права, и позволяет ими управлять.

Права доступа назначаются пользователю для каждого объекта (папки и файла). Для назначения прав нужно открыть меню «Свойства» и выбрать вкладку «Безопасность». После этого выбрать необходимо пользователя, которому будут назначаться разрешения.

Создайте папки по названиям разрешений, всего у вас будет 6 папок для Windows XP и для Windows 10. Я рассмотрю на примере Windows XP, на «десятке» вам будет проще. Скачайте папки по ссылке и скопируйте в них содержимое (не сами папки, а то, что в них находится).

Отройте вкладку «Безопасность» в свойствах папки «Список содержимого папки». У меня есть пользователь user, вы можете добавить своего. Для того, что бы изменить право на объект нужно выбрать пользователя и указать ему разрешение, в данном случае «Список содержимого папки». Затем нажмите «Применить» и «ОК».

Выбор пользователя Список содержимого

По аналогии установите права для соответствующих папок.

После установки прав доступа проверьте их. Для этого войдите в операционную систему под пользователем, для которого устанавливали права, в моем случае это user.

Откройте каждую папку и проверьте, что разрешения выполняются.

Элементы разрешений на доступ

Каждое разрешение состоит из нескольких элементов, которые позволяют более гибко настраивать систему безопасности. Войдите в операционную систему под учетной записью администратора.

Просмотреть элементы разрешений на доступ можно, нажав на кнопку «Дополнительно» во вкладке «Безопасность» и выбрав любой элемент разрешений.

Поэкспериментируйте с элементами и проверьте, как они работаю.

Элементы разрешений на доступ для записи

Владелец файла

В файловой системе NTFS у каждого файла есть свой владелец. Владельцем файла является пользователь операционной системы. Он может управлять разрешениями на доступ к объекту независимо от установленных разрешений.

Узнать, какой пользователь является владельцем файла или папки можно на закладке «Владелец» в дополнительных параметрах безопасности.

Наследование прав доступа

В файловой системе NTFS поддерживается наследование разрешений. Если вы устанавливаете разрешение на папку, то оно наследуется для всех вложенных файлов и папок.

При любых изменениях разрешений на родительскую папку они меняются в дочерних (вложенных) файлах и каталогах.

Для изменения унаследованных разрешений нужно открыть вкладку «Разрешения» в дополнительных параметрах безопасности. Там же можно отключить наследование разрешений.

Запреты

Кроме установки разрешений в файловых системах можно устанавливать запреты. Например, вы можете разрешить чтение и выполнение, но запретить запись. Таким образом, пользователь для которого установлен запрет и разрешения сможет запустить исполняемый файл или прочитать текстовый, но не сможет отредактировать и сохранить текстовый файл.

Запреты на объекты в файловой системе NTFS

В дополнительных параметрах безопасности можно посмотреть действующие разрешения и для конкретного пользователя.

Разграничение прав доступа с помощью Secret Net (на примере версии 5.1)

При использовании Secret Net доступ к файлам осуществляется, в случае если пользователю присваивается соответствующий уровень допуска. В примере я использую Windows XP с установленным программным продуктом Secret Net 5.1.

Первым делом нужно запустить локальные параметры безопасности от имени Администратора: «Пуск –> Программы –> Secret Net 5 –> Локальная политика безопасности».

Далее необходимо перейти в «Параметры Secret Net» –> «Настройка подсистем» –> «Полномочное управление доступом: название уровней конфиденциальности».

Введите названия уровней. У меня это:

- Низший – Общедоступно.

- Средний – Конфиденциально.

- Высший – Секретно.

Настройка субъектов

Настройка субъектов в Secret Net производится в группе «Локальные пользователи и группы». Зайдите в меню «Пуск» –> «Программы» –> «Secret Net 5» –> «Управление компьютером» –> «Локальные пользователи и группы» –> «Пользователи».

Что бы настроить права администратора нужно выбрать учетную запись «Администратор» и перейти на вкладку Secret Net 5. Установим уровень доступа «секретно».

Далее установите все флажки.

- Управление категориями конфиденциальности означает, что пользователь имеет право изменять категории конфиденциальности папок и файлов, а так же может управлять режимом наследования категорий конфиденциальности папок.

- Печать конфиденциальных документов означает, что пользователь может распечатывать конфиденциальные документы. Данная возможность появляется, если включен контроль печати конфиденциальных документов.

- Вывод конфиденциальной информации означает, что пользователь может копировать конфиденциальную информацию на внешние носители.

После установки всех флажков нажмите «Применить» и «ОК».

Создадим нового пользователя. Для этого нужно перейти «Локальные пользователи и Группы» –> «Пользователи». Создайте новых пользователей, я назову их «Конфиденциальный» и «Секретный». По аналогии с пользователем Администратор установите для новых пользователей аналогичные уровни доступа и настройки как на рисунках ниже.

Настройка объектов

Та или иная категория конфиденциальности является атрибутом папки или файла. Изменения этих атрибутов производятся уполномоченными пользователями (в данном случае Администратором). Категория конфиденциальности может присваиваться новым файлам или папкам автоматически или по запросу.

Автоматическое присваивание категории конфиденциальности можно включить или отключить в окне настройки свойств папки. Этот параметр может редактировать только пользователь, у которого есть права на «Редактирование категорий конфиденциальности».

При этом стоит учесть, что категории конфиденциальности могут назначаться только папка и файлам в файловой системе NTFS. В случае если у пользователя нет такой привилегии, он может только повысить категорию конфиденциальности и только не выше своего уровня.

Попробуйте создать в паке новый файл или каталог, а после чего изменить ее уровень (повысить) и установить флажок «Автоматически присваивать новым файлам». У вас появиться окно «Изменение категорий конфиденциальности».

Выберите пункт «Присвоение категорий конфиденциальности всем файлам в каталоге» и нажмите «ОК» для присвоения категории конфиденциальности всем файлам кроме скрытых и системных файлов.

В случае если категория допуска пользователя выше чем категория конфиденциальности объект, то пользователь имеет право на чтение документа, но не имеет права изменять и сохранять документ.

Если пользователь с категорией «Общедоступно» попробует прочитать или удалить документ, то он получит соответствующие ошибки.

То есть пользователь не может работать с документами, у которых уровень конфиденциальности выше, чем у него.

Если вы зайдете под пользователем «Секретный» то вы сможете повысить уровень конфиденциальности файлов и работать с ними.

Не стоит забывать, что конфиденциальные файлы нельзя копировать в общедоступные папки, чтобы не допустить их утечки.

Контроль потоков данных

Контроль потоков данных используется для того, что бы запретить пользователям возможность понижения уровня конфиденциальности файлов.

Для этого нужно запустить «Локальные параметры безопасности»: «Пуск» – «Программы» –> «Secret Net 5» –> «Локальная политика безопасности», затем перейти в группу «Параметры Secret Net» –> «Настройки подсистем» и выбрать параметр «Полномочное управление доступом: Режим работы» и включить контроль потоков. Изменения вступят в силу после перезагрузки компьютера.

Если зайти (после перезагрузки) под пользователем «Секретный» появиться выбор уровня конфиденциальности для текущего сеанса. Выберите секретный уровень.

Если вы откроете файл с уровнем «Конфиденциально», отредактируете его и попробуете сохранить под другим именем и в другую папку, то вы получите ошибку, так как уровень сеанса (секретный) выше, чем уровень файла (конфиденциальный) и включен контроль потоков данных.

На этом все, если у вас остались вопросы задавайте их в комментариях.

Обучаю HTML, CSS, PHP. Создаю и продвигаю сайты, скрипты и программы. Занимаюсь информационной безопасностью. Рассмотрю различные виды сотрудничества.

На просторах России много фирм и мелких предприятий не имеют в штате своего системного администратора на постоянной основе или приходящего время от времени. Фирма растёт и рано или поздно одной расшаренной папки в сети, где каждый может делать что захочет, становится мало. Требуется разграничение доступа для разных пользователей или групп пользователей на платформе MS Windows. Линуксоидов и опытных админов просьба не читать статью.

Самый лучший вариант - взять в штат опытного админа и задуматься о покупке сервера. Опытный админ на месте сам решит: поднимать ли MS Windows Server с Active Directory или использовать что-то из мира Linux.

Но данная статья написана для тех, кто решил пока мучаться самостоятельно, не применяя современные программные решения. Попытаюсь объяснить хотя бы как правильно реализовывать разграничение прав.

Прежде чем начать хотелось бы разжевать пару моментов:

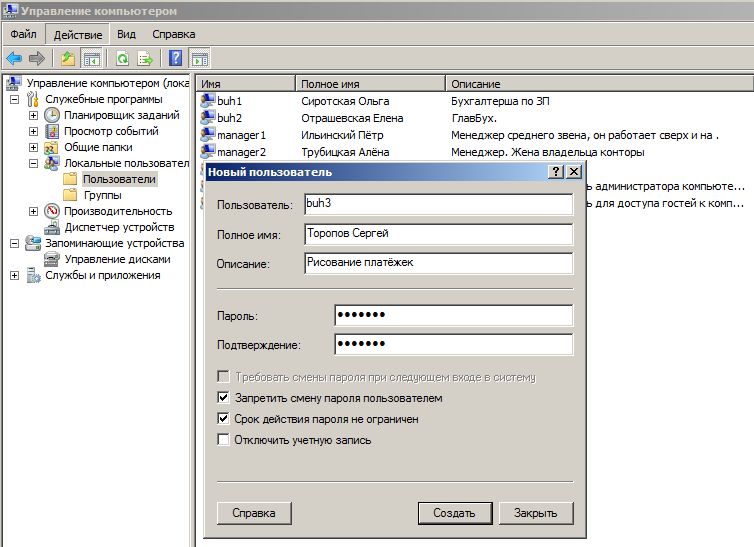

- Любая операционная система "узнаёт" и "различает" реальных людей через их учётные записи. Должно быть так: один человек = одна учётная запись.

- В статье описывается ситуация, что в фирме нет своего админа и не куплен, к примеру, MS Windows Server. Любая обычная MS Windows одновременно обслуживает по сети не более 10 для WinXP и 20 человек для Win7. Это сделано фирмой Microsoft специально, чтобы клиентские Windows не перебегали дорогу серверам Windows и вы не портили бизнес Microsoft. Помните число 10-20 и когда в вашей фирме будет более 10-20 человек, вам придётся задуматься о покупке MS Windows Server или попросить кого-либо поднять вам бесплатный Linux Samba сервер, у которого нет таких ограничений.

- Раз у вас нет грамотного админа, то ваш обычный комп с клиентской MS Windows будет изображать из себя файловый сервер. Вы вынуждены будете продублировать на нём учётные записи пользователей с других компьютеров, чтобы получать доступ к расшаренным файлам. Другими словами, если есть в фирме ПК1 бухгалтера Оли с учётной записью olya, то и на этом "сервере" (именую его в дальнейшем как WinServer) нужно создать учётную запись olya с таким же паролем, как и на ПК1.

- Люди приходят и уходят. Текучесть кадров есть везде и если вы, тот бедный человек, который не админ и назначен (вынужден) поддерживать ИТ вопросы фирмы, то вот вам совет. Делайте учётные записи, не привязанные к личности. Создавайте для менеджеров - manager1, manager2. Для бухгалтеров - buh1, buh2. Или что-то подобное. Ушёл человек? Другой не обидится, если будет использовать manager1. Согласитесь это лучше, чем Семёну использовать учётную запись olya, так как влом или некому переделывать и уже всё работает 100 лет.

- Забудьте такие слова как: "сделать пароль на папку". Те времена, когда на ресурсы накладывался пароль давным давно прошли. Поменялась философия работы с различными ресурсами. Сейчас пользователь входит в свою систему с помощью учётной записи (идентификация), подтверждая себя своим паролем (аутентификация) и ему предоставляется доступ ко всем разрешённым ресурсам. Один раз вошёл в систему и получил доступ ко всему - вот что нужно помнить.

- Желательно выполнять нижеперечисленные действия от встроенной учётной записи Администратор или от первой учётной записи в системе, которая по умолчанию входит в группу Администраторы.

Приготовление.

В Проводнике уберите упрощённый доступ к нужным нам вещам.

- MS Windows XP. Меню Сервис - Свойства папки - Вид. Снять галочку Использовать мастер общего доступа

- MS Windows 7. Нажмите Alt. Меню Сервис - Параметры папок - Вид. Снять галочку Использовать простой общий доступ к файлам.

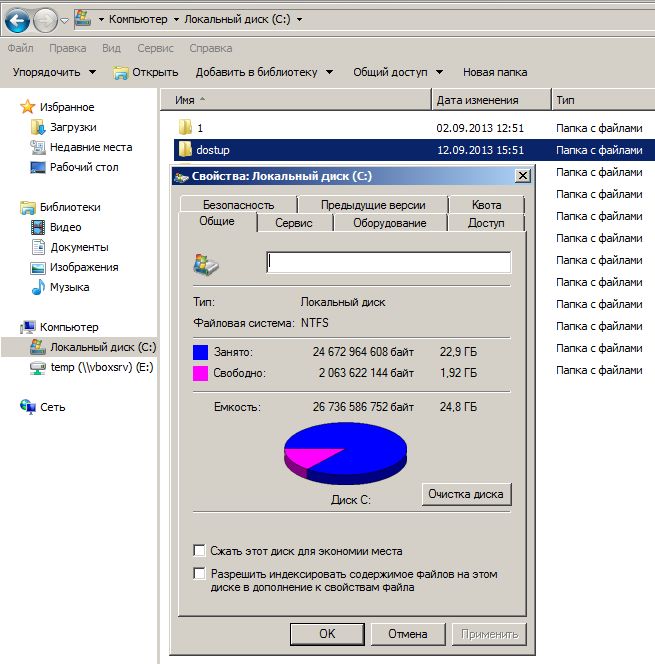

Создайте на вашем компьютере WinServer папку, которая будет хранить ваше богатство в виде файлов приказов, договоров и так далее. У меня, как пример, это будет C:\dostup\. Папка обязательна должна быть создана на разделе с NTFS.

Доступ по сети.

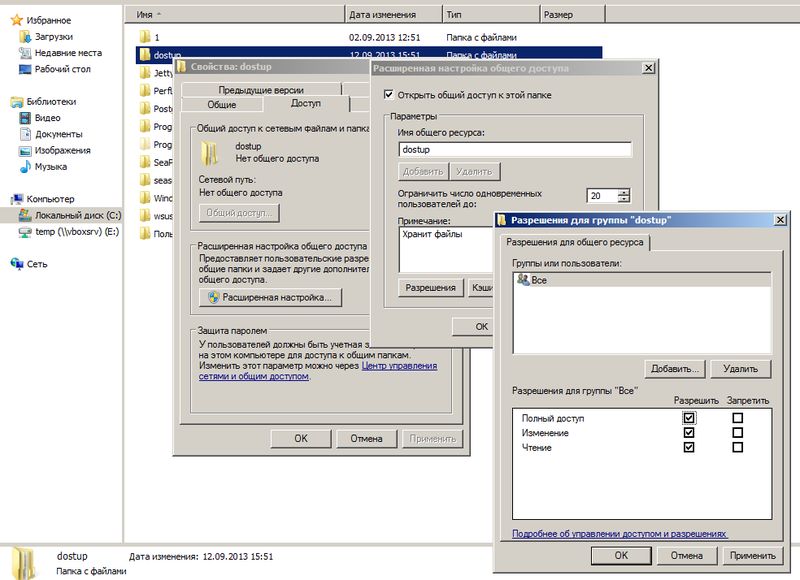

На данном этапе нужно выдать в доступ по сети (расшарить - share) папку для работы с ней другими пользователями на своих компьютерах данной локальной сети.

И самое главное! Выдать папку в доступ с полным разрешением для всех! Да да! Вы не ослышались. А как же разграничение доступа?

Мы разрешаем по локальной сети всем подсоединяться к папке, НО разграничивать доступ будем средствами безопасности, сохраняемые в файловой системе NTFS, на которой расположена наш каталог.

- MS Windows XP. На нужной папке (C:\dostup\) правой клавишей мыши и там Свойства. Вкладка Доступ - Открыть общий доступ к этой папке. Заполняем Примечание. Жмём Разрешение. Группа Все должна иметь по сети право Полный доступ.

- MS Windows 7. На нужной папке (C:\dostup\) правой клавишей мыши и там Свойства. Вкладка Доступ - Расширенная настройка. Ставим галочку Открыть общий доступ к этой папке. Заполняем Примечание. Жмём Разрешение. Группа Все должна иметь по сети право Полный доступ.

Пользователи и группы безопасности.

Нужно создать необходимые учётные записи пользователей. Напоминаю, что если на многочисленных ваших персональных компьютерах используются различные учётные записи для пользователей, то все они должны быть созданы на вашем "сервере" и с теми же самыми паролями. Этого можно избежать, только если у вас грамотный админ и компьютеры в Active Directory. Нет? Тогда кропотливо создавайте учётные записи.

- MS Windows XP. Панель Управления - Администрирование - Управление компьютером.

Локальные пользователи и группы - Пользователи. Меню Действие - Новый пользователь. - MS Windows 7. Панель Управления - Администрирование - Управление компьютером.

Локальные пользователи и группы - Пользователи. Меню Действие - Создать пользователя.

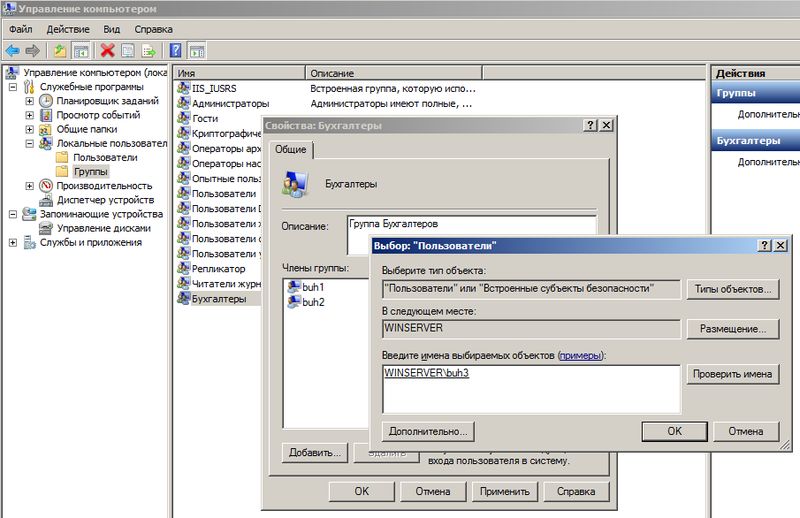

Теперь очередь за самым главным - группы! Группы позволяют включать в себя учётные записи пользователей и упрощают манипуляции с выдачей прав и разграничением доступа.

Чуть ниже будет объяснено "наложение прав" на каталоги и файлы, но сейчас главное понять одну мысль. Права на папки или файлы будут предоставляться группам, которые образно можно сравнить с контейнерами. А группы уже "передадут" права включённым в них учётным записям. То есть нужно мыслить на уровне групп, а не на уровне отдельных учётных записей.

- MS Windows XP. Панель Управления - Администрирование - Управление компьютером.

Локальные пользователи и группы - Группы. Меню Действие - Создать группу. - MS Windows 7. Панель Управления - Администрирование - Управление компьютером.

Локальные пользователи и группы - Группы. Меню Действие - Создать группу.

Нужно включить в нужные группы нужные учётные записи. Для примера, на группе Бухгалтеры правой клавишей мыши и там Добавить в группу или Свойства и там кнопка Добавить. В поле Введите имена выбираемых объектов впишите имя необходимой учётной записи и нажмите Проверить имена. Если всё верно, то учётная запись изменится к виду ИМЯСЕРВЕРА\учётная_запись. На рисунке выше, учётная запись buh3 была приведена к WINSERVER\buh3.

Итак, нужные группы созданы и учётные записи пользователей включены в нужные группы. Но до этапа назначения прав на папках и файлах с помощью групп хотелось бы обсудить пару моментов.

Стоит ли заморачиваться с группой, если в ней будет одна учётная запись? Считаю, что стоит! Группа даёт гибкость и маневренность. Завтра вам понадобится ещё одному человеку Б дать те же права, что и определённому человеку с его учётной записью А. Вы просто добавите учётную запись Б в группу, где уже имеется А и всё!

Намного проще, когда права доступа выданы группам, а не отдельным персонам. Вам остаётся лишь манипулировать группами и включением в них нужных учётных записей.

Права доступа.

Желательно выполнять нижеперечисленные действия от встроенной учётной записи Администратор или от первой учётной записи в системе, которая по умолчанию входит в группу Администраторы.

Вот и добрались до этапа, где непосредственно и происходит магия разграничения прав доступа для различных групп, а через них и пользователям (точнее их учётным записям).

Итак, у нас есть директория по адресу C:\dostup\, которую мы уже выдали в доступ по сети всем сотрудникам. Внутри каталога C:\dostup\ ради примера создадим папки Договора, Приказы, Учёт МЦ. Предположим, что есть задача сделать:

- папка Договора должна быть доступна для Бухгалтеров только на чтение. Чтение и запись для группы Менеджеров.

- папка УчётМЦ должна быть доступна для Бухгалтеров на чтение и запись. Группа Менеджеров не имеет доступа.

- папка Приказы должна быть доступна для Бухгалтеров и Менеджеров только на чтение.

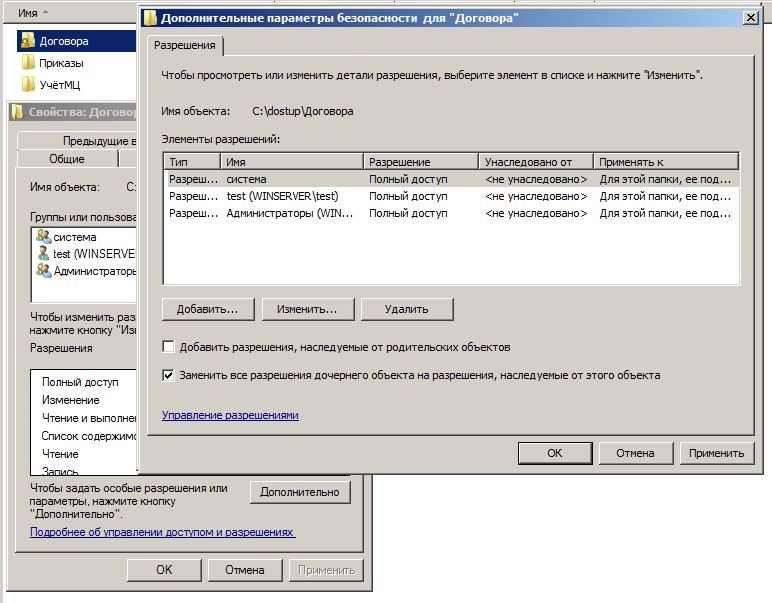

На папке Договора правой клавишей и там Свойства - вкладка Безопасность. Мы видим что какие-то группы и пользователи уже имеют к ней доступ. Эти права были унаследованы от родителя dostup\, а та в свою очередь от своего родителя С:

Мы прервём это наследование прав и назначим свои права-хотелки.

Жмём кнопку Дополнительно - вкладка Разрешения - кнопка Изменить разрешения.

Сначала прерываем наследование прав от родителя. Снимаем галочку Добавить разрешения, наследуемые от родительских объектов. Нас предупредят, что разрешения от родителя не будут применяться к данному объекту (в данном случае это папка Договора). Выбор: Отмена или Удалить или Добавить. Жмём Добавить и права от родителя останутся нам в наследство, но больше права родителя на нас не будут распространяться. Другими словами, если в будущем права доступа у родителя (папка dostup) изменить - это не скажется на дочерней папке Договора. Заметьте в поле Унаследовано от стоит не унаследовано. То есть связь родитель - ребёнок разорвана.

Теперь аккуратно удаляем лишние права, оставляя Полный доступ для Администраторов и Система. Выделяем по очереди всякие Прошедшие проверку и просто Пользователи и удаляем кнопкой Удалить.

Кнопка Добавить в данном окне Дополнительные параметры безопасности предназначена для опытных админов, которые смогут задать особые, специальные разрешения. Статья же нацелена на знания опытного пользователя.

Мы ставим галочку Заменить все разрешения дочернего объекта на разрешения, наследуемые от этого объекта и жмём Ок. Возвращаемся назад и снова Ок, чтобы вернуться к простому виду Свойства.

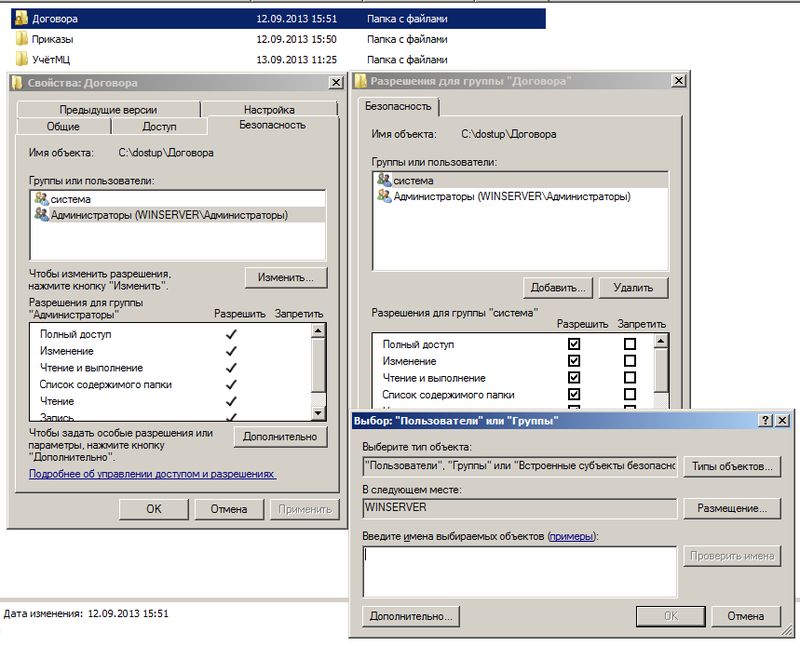

Данное окно позволит упрощённо достигнуть желаемого. Кнопка Изменить выведет окно "Разрешения для группы".

Жмём Добавить. В новом окне пишем Бухгалтеры и жмём "Проверить имена" - Ок. По умолчанию даётся в упрощённом виде доступ "на чтение". Галочки в колонке Разрешить автоматически выставляются "Чтение и выполнение", "Список содержимого папки", "Чтение". Нас это устраивает и жмём Ок.

Теперь по нашему техническому заданию нужно дать права на чтение и запись для группы Менеджеры. Если мы в окне Свойства, то снова Изменить - Добавить - вбиваем Менеджеры - Проверить имена. Добавляем в колонке Разрешить галочки Изменение и Запись.

Теперь нужно всё проверить!

Следите за мыслью. Мы приказали, чтобы папка Договора не наследовала права от свого родителя dostup. Приказали дочерним папкам и файлам внутри папки Договора наследовать права от неё.

На папку Договора мы наложили следующие права доступа: группа Бухгалтеры должна только читать файлы и открывать папки внутри, а группа Менеджеры создавать, изменять файлы и создавать папки.

Следовательно, если внутри директории Договора будет создаваться файл-документ, на нём будут разрешения от его родителя. Пользователи со своими учётными записями будут получать доступ к таким файлам и каталогам через свои группы.

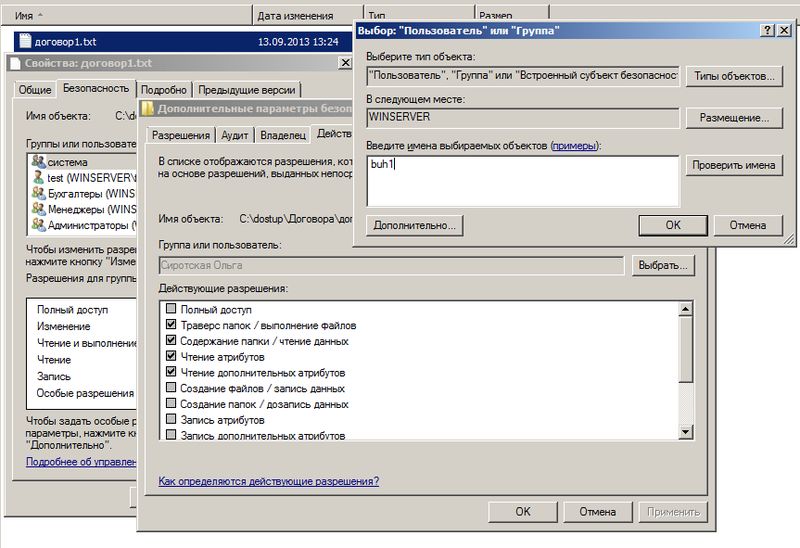

Зайдите в папку Договора и создайте тестовый файл договор1.txt

На нём щелчок правой клавишей мыши и там Свойства - вкладка Безопасность - Дополнительно - вкладка Действующие разрешения.

Жмём Выбрать и пишем учётную запись любого бухгалтера, к примеру buh1. Мы видим наглядно, что buh1 получил права от своей группы Бухгалтеры, которые обладают правами на чтение к родительской папке Договора, которая "распространяет" свои разрешения на свои дочерние объекты.

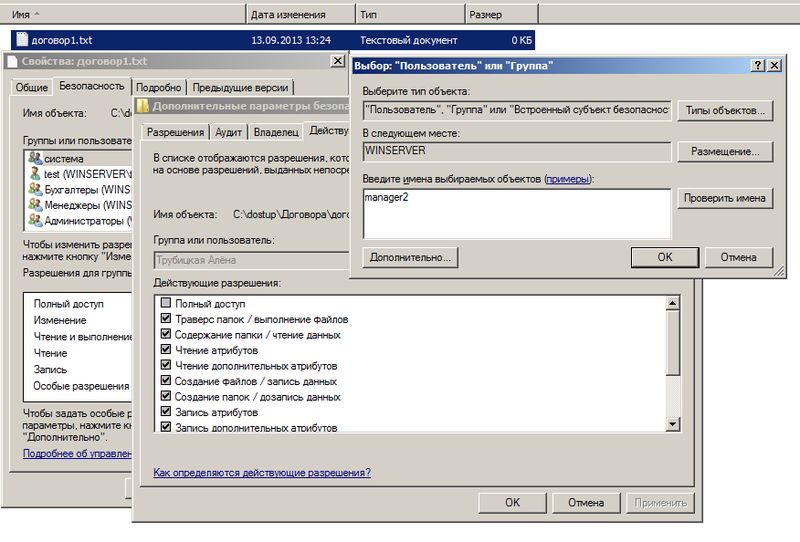

Пробуем manager2 и видим наглядно, что менеджер получает доступ на чтение и запись, так как входит в группу Менеджеры, которая даёт такие права для данной папки.

Абсолютно так же, по аналогии с папкой Договора, накладываются права доступа и для других папок, следуя вашему техническому заданию.

- Используйте разделы NTFS.

- Когда разграничиваете доступ на папки (и файлы), то манипулируйте группами.

- Создавайте учётные записи для каждого пользователя. 1 человек = 1 учётная запись.

- Учётные записи включайте в группы. Учётная запись может входить одновременно в разные группы. Если учётная запись находится в нескольких группах и какая-либо группа что-то разрешает, то это будет разрешено учётной записи.

- Колонка Запретить (запрещающие права) имеют приоритет перед Разрешением. Если учётная запись находится в нескольких группах и какая-либо группа что-то запрещает, а другая группа это разрешает, то это будет запрещено учётной записи.

- Удаляйте учётную запись из группы, если хотите лишить доступа, которого данная группа даёт.

- Задумайтесь о найме админа и не обижайте его деньгами.

Задавайте вопросы в комментариях и спрашивайте, поправляйте.

Видеоматериал показывает частный случай, когда нужно всего лишь запретить доступ к папке, пользуясь тем, что запрещающие правила имеют приоритет перед разрешающими правила.

Права администратора являются спорной темой для многих пользователей Android. Кто-то вообще о них не задумывается, а кто-то постоянно следит за тем, чтобы ни одно приложение их не получило. Многие вообще не знают, как управлять этими правами. В этой статье разберем, для чего нужны такие права, а самое главное, как их отключить. При этом не забудем и об обратном процессе. Если вы захотите их включить, вы легко сможете сделать это. Пренебрегать знанием вопроса не стоит, так как права администратора по сути дают приложению чуть ли не полный доступ к вашему смартфону, а это угроза безопасности не только персональных данных, но и платежной информации. Поэтому давайте разбираться.

Правда администратора позволяют приложению руководить почти всем на смартфоне.

Что такое права администратора Android

Некоторые приложения на Android работают, если можно так сказать, в расширенном режиме. То есть им недостаточно просто работать с каким-то разделом в памяти. Для того, чтобы они могли полноценно функционировать, им надо дать права администратора. После этого они получат намного более глубокий доступ к системе и смогут выполнять более сложные операции.

Android 11 сделает беспроводной доступ к Android Auto доступным почти для всех

Часто такие приложения являются системными, но возможны и сторонние варианты. Системными они являются, когда речь идет о файловом хранилище, Android Pay и тому подобном. В этом случае права у приложений быть должны, чтобы ими можно было нормально пользоваться. В остальных случаях с этим стоит быть осторожнее и понимать (а главное, принимать) все риски.

Почему надо отключать права администратора

Слишком много прав на Android давать не стоит

Например, если несколько приложений обладают правами администратора, они могут мешать друг другу работать. Получается, что хотелось как лучше, а получилось хуже. В этом случае блокировка прав администратора для одного из приложений может решить проблему подтормаживаний, зависаний и даже системных крэшей.

Как отключить права администратора в Android

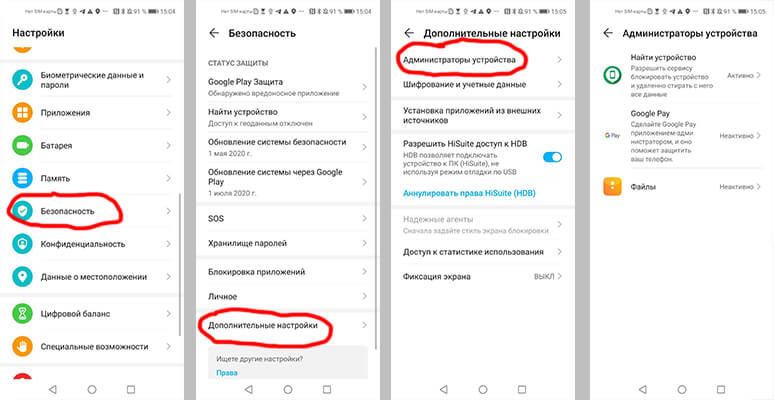

Отключить права администратора в Android намного проще, чем может показаться на первый взгляд. Для этого надо просто перейти в настройки и найти там пункт ”Безопасность”, в котором собраны все соответствующие органы управления.

Открыв раздел ”Безопасность”, переходим к пункту ”Дополнительные настройки”. Там надо найти пункт ”Администраторы устройства” и вы сможете настраивать то, что вам нужно.

У вас на экране будут отображены приложения, которым уже дан доступ к правам администратора. Если какое-то из них вам не нужно и в хотите отменить его привелегии, просто заходите внутрь и настраивайте его так, как вам нужно.

Незамысловатый путь до настроек администратора

Как включить права администратора

Важно понимать, что вы не откроете права администратора конфликтующим приложениям, которые будут мешать друг другу вместо того, чтобы помогать работать системе.

Почему не получается отключить права администратора

Раз уж мы взялись рассматривать все случаи, давайте рассмотрим и такой, при котором вы по какой-то причине не можете отключить права администратора. Это не очень хорошая ситуация, и если вы с ней столкнулись, скорее всего, у вас нет кнопки отключения прав, смартфон нависает на моменте отключения или просто вылетает из меню настроек при попытке зайти в ”Администратора устройства” или непосредственно в приложения.

Такое поведение смартфона может быть связано с тем, что на нем вирус, который не хочет, чтобы у него отнимали права. Решить эту проблему можно только при помощи антивируса, если он справится, или просто сбросив все настройки с содержимым устройства до заводских значений. Возможны варианты, когда и это не поможет, но попробовать стоит.

Свободное общение и обсуждение материалов

Вышел Realme 8 Pro и это просто бомба. Вот как можно купить его дешевле

В 2006 году я учился в 7 классе и наслаждался жизнью, используя Siemens S65 - потрясающий по тем временам телефон, красивый и весьма дорогой. Технологии развивались семимильными шагами: уже через полгода телефон приелся и хотелось что-нибудь из Sony Ericsson. В какой-то момент он у меня появился: камерофон К750 с шикарной камерой, ярким экраном, в общем, казалось, что это идеал мобильника. Время от времени я отвлекался от уроков и делал наброски концепта идеального телефона на листке: ни о каких мощных процессорах и ёмких аккумуляторах речи не было, но хотелось представить, как можно изменить и без того классный телефон. Кто бы мог подумать, что через 15 лет всё так изменится: смартфоны с большим экраном, мощный процессор и камера, на которую можно снимать блоги для YouTube. Сегодня расскажу вам о том, как смартфоны превзошли мои мечты и ожидания.

За последние пару лет Google улучшила функции конфиденциальности на Android. Нынешняя версия Android 11 принесла несколько полезных обновлений. Например, автоматическую отмену неиспользуемых разрешений для приложений. А еще ограниченное хранилище и многое другое. Многие даже говорят, что это было самое большое и важное обновление безопасности среди всех версий ”зеленого робота”. Сейчас Google придерживается выбранного пути и продолжает работать в этом направлении, а Android 12 приносит новые функции в борьбе за конфиденциальность. Вот, что мы имеем.

Читайте также: