Может ли провайдер блокировать сайты

Обновлено: 06.07.2024

30 августа 2018 истек срок исполнения требований Роскомнадзора к Яндексу. РКН (на основании определений Мосгорсуда) потребовал удалить из сервиса Яндекс.Видео контент, принадлежащий телеканалам группы «Газпром-медиа», обещая в противном случае применить блокировку ресурсов Яндекса.

Предметом спора стали телесериалы и шоу, правами на которые владеют телеканалы ТНТ, ТВ-3, 2х2 и «Супер». Принадлежащий им видеоконтент (в частности, сериалы «Домашний арест», «Вне игры», мультсериал «Осторожно, земляне» и шоу «Мистические истории») можно было легко найти и посмотреть онлайн в Яндекс.Видео. Главная претензия к поисковику — выдача Яндекса предлагает зрителям посмотреть видео на сайтах, размещающих пиратские записи передач.

Чтобы избежать возможной блокировки, Яндекс удалил из базы ссылки, ведущие на спорный контент. Тем не менее, руководство компании считает, что требования не обоснованы и не соответствуют законодательству. Их исполнение может нанести ущерб как обычным пользователям, так и телеканалам. Яндекс собирается отстаивать свои убеждения в суде.

Юридические тонкости

Роскомнадзор требовал от Яндекса удалить ссылки на пиратский контент. Однако ни суд, ни РКН не смогли дать ясных рекомендаций, как отличить пиратскую копию файла от легальной. Ведь телеканал, владеющий правами на сериал, может выложить отдельные серии или ознакомительные фрагменты. При общем количестве ссылок на видеофайлы, исчисляющемся десятками тысяч, невозможно выявить среди них принадлежащие правообладателям. Ни Яндексу, ни другим поисковым системам не предложили механизмов, по которым можно было бы отделить пиратский контент от легального.

Есть радикальное решение: поисковая система может удалить все ссылки на тот или иной сериал (Яндекс именно так и поступил). Но в этом случае под раздачу попадут и вполне легальные ссылки. А значит, упадет посещаемость ресурса, и пострадает правообладатель (и потребитель).

Яндекс, выдавая ссылку на пиратский контент, не нарушает закон: ведь он не хранит видеофайлы на своих серверах, а лишь предоставляет пользователям информацию, где найти файлы. Если хранение этих данных считать преступлением, то и РКН придется признать виновным: у него есть реестр запрещенных в РФ сайтов! К тому же, удаление ссылок не повлияет на судьбу ресурса, который разместил видео. Пользователь найдет нужный сериал с помощью любой другой поисковой системы (Гугл или Рамблер), или зайдет на ресурс и воспользуется внутренним поиском.

Получается, что борьба с нелегальным контентом подменяется противостоянием с сервисом, владеющим списками такого контента. При этом контент остается нетронутым.

Dura lex, sed lex: каким бы странным и нелогичным ни казалось требование РКН — оно основано на определении суда, а значит, его необходимо исполнять. Яндекс удалил из баз ссылки на спорные сериалы, и причин для его блокировки больше нет. Остается вопрос — насколько разумно бороться с нелегальным контентом с помощью блокировок? Не будет ли это борьбой с ветряными мельницами?

Спортивная ходьба по граблям

Сразу оговоримся: мы против пиратства в сети. Нелегальное распространение и скачивание любого авторского контента не только незаконно, но и недостойно честного человека. Увы, с появлением электронных носителей информации пиратство стало неизбежным злом. Бороться с ним необходимо. Вопрос лишь в адекватности и эффективности тех или иных мер.

В январе 2016 года РКН заблокировал портал RuTracker, крупнейший российский каталог торрент-ссылок на мультимедийный контент. Несмотря на это, сайт продолжает работу — ведь для многих пользователей обход блокировки несложен. Закон предписывает блокировать ресурсы только провайдерам; если же пользователь находит способ обхода блокировки, чтобы получить доступ к закрытой информации, формально он не нарушает закон.

Более того, если до блокировки владельцы RuTracker охотно шли навстречу правообладателям и удаляли нелегальный контент по требованию владельцев, теперь это стало невозможно. Раз доступ к ресурсу в России заблокирован, значит нарушения нет. А тем временем миллионы пользователей получают доступ к пиратским фильмам и музыкальным альбомам.

Эпическая битва Роскомнадзора с Телеграмом, развернувшаяся в марте текущего года, до сих пор на слуху у публики. С Телеграмом РКН тоже пытался бороться блокировками (в данном случае речь шла не о борьбе с нелегальным контентом). В реестр запрещенных материалов были внесены миллионы сетевых адресов. Миллионы, Карл!

А что же Телеграм? Он продолжает работать, как ни в чем не бывало.

Казалось бы, эти ситуации должны были убедить российского законодателя и РКН, что блокировки — не идеальный способ перекрыть информационные потоки. Не то, чтобы они совсем не работали, просто их эффективность недостаточно высока.

Почему блокировки не работают

Как видно, у авторов этих законов весьма смутные представления о сети Интернет и ее устройстве. Они рассматривают сеть как некое здание со множеством комнат-сайтов, которые можно запереть на ключ, чтобы не допустить туда посетителей. На деле всё куда сложнее.

Чтобы разобраться, почему законы работают плохо, нужно внимательно изучить, как работает интернет.

Как устроен Интернет

Аналогия со зданием и комнатами уместна: сайт — комплекс программного обеспечения и информационных баз данных, в которых хранится то, что мы можем прочитать и посмотреть, зайдя на ресурс. Но информация не может существовать сама по себе, без носителя — ее нужно где-то хранить. Значит, существует некий физический сервер, компьютер с доступом в интернет, который выдает странички сайта по запросу посетителя. Это и есть «комната».

Чтобы получить информацию с сервера, до него необходимо добраться. В этом помогает адресная система интернета. И вот тут начинается интересное.

Каждый компьютер, подключенный к сети, получает уникальный адрес, состоящий из 4 байтов (то есть, чисел от 0 до 255). Для удобства записи их разделяют точками (например, 5.61.239.21). Этот 4-байтный адрес называется IP-адресом (читается «ай-пи»). Чтобы получить доступ к информации на сайте, чаще всего достаточно знать IP его сервера. Считаем, что IP — номер на двери «комнаты».

Это очень упрощенное описание, но не будем чересчур усложнять. Тонкости процесса сейчас несущественны.

Что происходит, когда тот или иной ресурс попадает в реестр запрещенных сайтов?

Роскомнадзор вносит доменное имя в «Единый реестр доменных имен». Все провайдеры РФ обязаны регулярно скачивать реестр и блокировать пользователям доступ к сайтам, перечисленным в нем.

Казалось бы, граница на замке. Но существует множество способов обойти эту довольно примитивную блокировку.

Королевство зеркал, прокси и VPN

Решение, которое напрашивается само собой — создать зеркало заблокированного сайта. Под «зеркалом» может подразумеваться несколько технических решений, однако на практике пользователь не заметит разницы между ними.

Во-вторых, иногда не требуется дублировать информацию — достаточно зарегистрировать новое доменное имя и дать указание DNS-серверу, чтобы и старое, и новое имя указывали на один и тот же IP. Но если провайдер блокирует сайт не по доменному имени, а по IP, этот способ не сработает.

Если РКН заблокирует основное доменное имя, зеркало будет оставаться доступным для посетителей. А если заблокируют и зеркало, всегда можно создать другое.

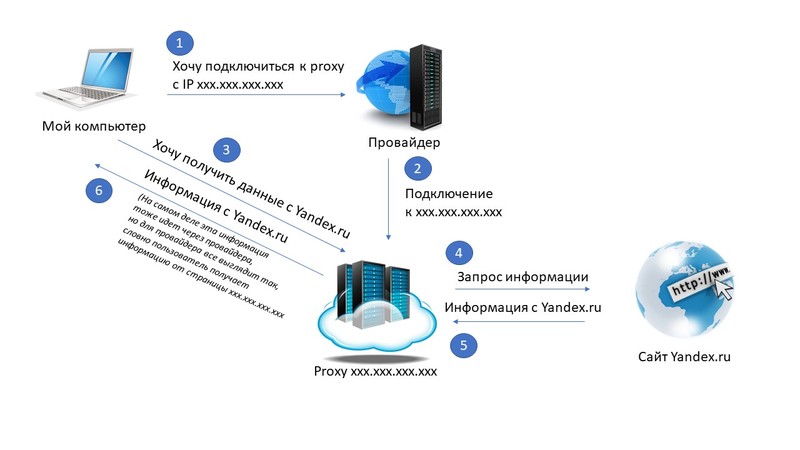

Еще один способ обхода блокировки — использовать VPN или прокси. Принцип действия у них разный, но оба могут становиться посредниками при получении «запрещенной» информации.

Не только ваш провайдер умеет получать информацию из Интернета. Достаточно подключиться к прокси-серверу и сделать аналогичный запрос через него.

Поскольку прокси-сервер может располагаться за пределами РФ, на него (и их провайдеров) не распространяются требования о блокировке сайтов, внесенных в российский реестр. А значит, у них доступ к «запрещёнке» сохраняется в полном объеме.

Похожим образом действует и VPN, но в этом случае канал, по которому пользовательский компьютер соединяется с сервером VPN, шифруется. Обывателю, чтобы воспользоваться прокси-сервером или VPN, не нужно быть IT-специалистом. Существует множество программ и расширений для браузеров, которые позволяют подключаться к сети в обход блокировок/

Казалось бы, нужно лишь заставить владельцев прокси и VPN блокировать запрещенные сайты по реестру РКН, а тех, кто не согласен — самих внести в него, и дело в шляпе. Именно это предложили авторы 276-ФЗ от 29.07.2017 г. Но тут всё не так просто.

Прокси-серверов в мире тысячи и тысячи. Многие из них находятся за пределами РФ, и российское законодательство для них не указ. Блокировать же доступ к отдельным прокси-серверам и VPN — затыкать дыры в решете, где все время появляются новые. Запустить еще один (или сколько угодно еще) прокси несложно, и все новые и новые прокси появляются в мире ежедневно. Эту гонку РКН неизбежно проиграет.

Чем упорнее РКН применяет блокировки, тем большее количество пользователей осваивает способы их обхода, повышая компьютерную грамотность.

Действительно, интернет чем-то похож на здание с комнатами-сайтами. Но попасть в комнату можно через множество дверей. Запереть все невозможно: замков не хватит. Единственный способ гарантированно закрыть тот или иной сайт от посетителей — физически отключить сервер, где он расположен, от Интернета (сработает это, только если у сайта нет копии на каком-нибудь «зеркале»). Но попробуйте отключить от интернета Википедию или Гугл!

Значит, контролировать Интернет невозможно?

Теоретически можно создать такую систему, при которой обычный пользователь (но не продвинутый айтишник) не сможет попасть на те или иные ресурсы.

Например, можно оснастить каждого провайдера программно-аппаратным комплексом, который будет анализировать передаваемую информацию (т.н. DPI — «глубокий анализ пакетов»). Так каждый байт, который вы получаете из интернета, будет изучен и классифицирован. С помощью подобных систем некоторые операторы отделяют трафик социальных сетей (бесплатный) от трафика с других сайтов (ограниченный по объему и/или платный). Так же можно блокировать «неугодный» трафик.

Затея дорогостоящая, так как требуется специальное оборудование для каждого провайдера и оператора связи, а их в России немало. Кроме того, ни одна система DPI не гарантирует 100% точности определения трафика, так что всегда остается шанс ложного срабатывания (или, наоборот, пропуска запрещенных данных). Кроме того, проанализировать можно только незашифрованную информацию. Данные, передаваемые по VPN, отфильтровать будет сложно. А заблокировать VPN — не лучшая идея, ведь этот тип сетей используют многие организации и предприятия (например, он необходим для работы банков, так как операции в системе SWIFT проходят через защищенный канал VPN).

Есть более радикальный метод. Можно создать «белый список» и включить в него только «разрешенные» сайты, а ко всем остальным закрыть доступ по умолчанию. Легко представить, насколько пагубно это отразится на пользователях интернета. Вспомним еще раз историю с Телеграмом: в «черный список» реестра тогда попали далеко не все сайты (и даже не большинство), однако многие ИП, предприятия и бизнесмены ощутили на себе негативные последствия, не говоря уже о трудностях, постигших обычных пользователей. Что будет, если заблокируют интернет? К счастью, такие драконовские меры всерьез не обсуждались.

Даже существующие в РФ способы интернет-цензуры могут создать пользователям немало проблем на ровном месте.

Если РКН вдруг передумает и примет решение заблокировать Яндекс — чем это будет нам грозить?

Блокируем всё подряд

Мы уже разобрались, что обойти блокировку ничего не стоит. Но не будем забывать, что не все пользователи умеют (или хотят) это делать. Потенциально это может привести к проблемам и финансовым потерям, в десятки раз превосходящим произошедшие из-за блокировок Телеграма.

Крах финансовой системы или внезапное наступление Апокалипсиса нам не грозят. Однако можно предвидеть, что многие потеряют доступ к финансам, хранящимся в системе Яндекс.Деньги, и не смогут получать денежные поступления на Яндекс-кошельки. Часть функционала Яндекс.Навигатора без доступа к сетевому сервису тоже может перестать работать — а это чревато проблемами для тех, кому электронный навигатор жизненно необходим. Проблемы возникнут и у тех, кому необходим доступ к почте Яндекса.

Это только вершина айсберга. У Яндекса множество сервисов, и от их блокировки пострадает каждый, кто ими пользуется.

А ведь наказать хотели только пиратов и потребителей пиратского контента!

Резюмируем

- Калитка в чистом поле. Надежно заблокировать сайт в Интернете сложно. Любую блокировку можно обойти. Для обхода способов, которые использует РКН, усилий не требуется.

- Стрельба из пушки по воробьям. Потенциально такие блокировки вредят всем подряд без разбора, хотя изначально предполагалось создать проблемы только нарушителям закона. Топорность блокировок и необдуманность их применения приводят к печальным последствиям, что мы наблюдали на примере блокировки Телеграма.

- Квадратные колеса. Блокировки не помогают решать существующие проблемы, а создают новые.

Это приводит к мысли, что в части законодательства, которая касается контроля за информацией, пора что-то менять.

Нельзя забывать, что с пиратским контентом нужно бороться. Можно ли оградить правообладателей от воровства контента и при этом не ущемить потребителя?

«Умная» борьба с медиа-пиратством

Мы не привыкли платить за цифровые ресурсы, будь то электронные книги, музыка или видеоконтент. Потребитель в большинстве случаев с улыбкой относится к предложению заплатить за то, что можно бесплатно скачать в сети. Понимание, что любой контент имеет владельца, как и привычка платить, не возникнут сами по себе, потому что законодатель «запретил пиратство». На это требуется время. Другие страны тоже проходили этот путь.

Запреты могут привести к совершенно противоположным результатам. Широко известен так называемый «эффект Стрейзанд». Суть его в том, что попытка закрыть доступ к информации приводит к ее более широкому распространению. Так данные, которые раньше были никому не нужны, расходятся намного шире, чем это могло бы случиться «естественным» путем.

Подавая в суд на Яндекс, телеканалы, возможно, подстегнут пользователя копировать и распространять «опальные» сериалы. Впрочем, не исключено, что «Газпром-медиа» специально выбрал такую стратегию, чтобы поднять интерес публики к своей продукции. Не секрет, что российские сериалы, мягко говоря, не могут составить серьезной конкуренции западным.

Что можно сделать, чтобы победить цифровое пиратство

Гипотетически, наилучшей стратегией будут не судебные споры, а сотрудничество с пиратами. Ведь можно заключить с ними «джентльменское соглашение»: вынудить пирата удалять либо монетизировать (продавать) контент, а отчисления передавать правообладателю. Тех, кто не внемлет голосу разума, можно без церемоний вести в суд. Со временем пользователь привыкнет, что бесплатного сыра больше нет, и за всё нужно платить. Сознательность поднимется на новый уровень, и пиратство станет таким же социально неприемлемым явлением, как воровство или мошенничество.

Это долгий и непростой путь. Значительно проще подать в суд на поисковик, который «знает» обо всех видеофайлах, легальных и нелегальных, а заботу об исполнении судебных решений перевалить на хрупкие плечи Роскомнадзора.

Как известно, в России, Китае и некоторых других странах повально закрывают доступ к множеству сайтов, легальных и не очень, безопасных и не очень. РКН не держит базу в открытом доступе, а вместо этого он предлагает провайдерам использовать цифровую подпись для доступа к базе. РКН рекомендует провайдерам обновлять базу раз в час. Эта база содержит список доменных имен, IP адресов и сетей, которые должны быть заблокированы.

Провайдер, в свою очередь, скачав базу, должен перенаправлять запросы к указанных ресурсам на страницу о блокировке. Кроме того, провайдеров обязали установить программно-аппаратный комплекс « Ревизор» разработки «МФИ Софт», который автоматически проверяет доступ к запрещенным сайтам из сети провайдера. Кстати, решение было создано на базе беспроводного маршрутизатора компании TP-Link :)

В итоге при обращении по определенному доменному имени или IP правила на сетевом оборудовании провайдера резолвили (разрешали) адрес заблокированного сайта в IP сервера, где находится страница с информацией о блокировке, которая пользователем и показывалась вместо ожидаемого сайта.

Но этим все не заканчивается. Конечно же, продвинутые пользователи сразу начали обходить такую блокировку просто прописав сторонние DNS, например от Google (8.8.8.8). Но счастье продлилось недолго.

Современные методы блокировки

Кстати, перехват DNS запросов (DNS hijacking) может использоваться и троянами для вредоносных целей. В 2007 году группа предприимчивых людей из Эстонии создала троян DNSChanger, который за несколько лет заразил 4 млн компьютеров по всему миру. Троян изменял системные настройки DNS, что приводило к появлению рекламы на веб-страницах. Также подвержены этой уязвимости и домашние модемы и роутеры (при условии, что проникнув в них, будут прописаны подставные DNS сервера).

Из методов перехвата трафика наиболее популярными являются перенаправление запросов и реплицирование ответа (оригинальный запрос и ответ не блокируются, но провайдер также направляет свой подставной ответ, который обычно приходит раньше и воспринимается клиентом). Наиболее часто перехватываемым публичным DNS-сервером стал сервис Google (8.8.8.8).

Как бороться с перехватом DNS

Также для компаний разумно рассмотреть вариант проксирования DNS трафика. DNS-прокси с одной из этих служб (непосредственно на сетевом устройстве или на сервере в локальной сети) поможет предотвратить DNS-утечки через VPN, поскольку прокси-сервер всегда будет самым быстрым DNS-сервером среди всех доступных.

Список публичных DNS-сервисов с поддержкой DoT/DoH вы можете найти на:

Для пользователей подключить DNS-шифрование не так просто, как изменить адрес в настройках сети. В настоящее время ни одна ОС напрямую не поддерживает шифрование DNS без дополнительного программного обеспечения. И не все сервисы одинаковы с точки зрения софта и производительности.

Диспозиции сейчас такие:

DNS через TLS поддерживается основными поставщиками DNS, что не относится к DNSCrypt. Однако, последняя предоставляет удобную утилиту для Windows, плюс этот протокол поддерживается Яндекс. Поэтому с него и начнем.

DNSCrypt

Сообщество DNSCrypt создало простые в использовании клиенты, такие как Simple DNSCrypt для Windows и клиент для Apple iOS под названием DNS Cloak, что делает шифрование DNS доступнее для нетехнических людей. Другие активисты подняли независимую сеть приватных DNS-серверов на основе протокола, помогающего пользователям уклониться от использования корпоративных DNS-систем.

Для тех, кто хочет запустить DNS-сервер с поддержкой DNSCrypt для всей своей сети, лучшим клиентом будет DNSCrypt Proxy 2. По умолчанию прокси-сервер использует открытый DNS-резолвер Quad9 для поиска и получения с GitHub курируемого списка открытых DNS-сервисов. Затем подключается к серверу с самым быстрым откликом. При необходимости можно изменить конфигурацию и выбрать конкретный сервис.

Основное преимущество DNSCrypt в том, что он передаёт UDP-трафик по порту 443 — тот же порт используется для безопасных веб-соединений. Это даёт относительно быстрый резолвинг адресов и снижает вероятность блокировки на файрволе провайдера.

Кроме того нативная поддержка DNSCrypt реализована в Яндекс.Браузере. При этом все запросы в зашифрованном виде будут отправляться на быстрый DNS-сервер Яндекса, который также получил поддержку протокола DNSCrypt. Правда, по умолчанию эта настройка в браузере отключена.

Сравним два эти протокола:

Как работает DNS over TLS

Для реализации DNS-over-TLS предлагается клиент Stubby для Windows, MacOS и Ubuntu.

Например, для того, чтобы настроить телефон на использование DNS сервиса CloudFlare, вам нужно туда прописать в качестве адреса DNS сервера:

Инструкция с картинкой доступна на официальном сайте.

Я понимаю, что среди моих читателей много сисадминов, хакеров и программистов мирового уровня, но всё же позвольте мне начать с начала. Ведь есть и обычные пользователи. И им тоже интересно.

О DNS простым языком

У разных пользователей картинка может быть разная. И пользователь понимает, что это явно не торрент-трекер. Но адрес он ввел верно и даже попал на сайт. Что то тут не то. Сейчас я всё объясню.

Поэтому был придуман DNS сервер. DNS сервер - это такой компьютер, который хранит информацию о том какому имени сайта соответствует ip адрес. DNS сервер установлен у вашего провайдера.

О блокировках

DNS сервер специально выдает неверный ip адрес тк. его так настроили. Блокировка же. DNS сервер специально выдает неверный ip адрес тк. его так настроили. Блокировка же.Как я уже сказал, у каждого провайдера есть свой DNS сервер. И часто он доступен только клиентам этого провайдера. Но есть и общедоступные сервера - крупных проектов, корпораций. И никто вам не мешает, в настройках сетевого подключения указать другой DNS сервер. Например сервер гугл.

Дело в том, что наш трафик проходит через сервер провайдера (и другое его оборудование). И там стоит запрет на передачу информации с ip адреса 195.82.146.114. И даже если мы запомним этот адрес и введем его в браузере, чтобы вообще не пользоваться никакими DNS серверами, то всё равно не попадем на сайт.

Открываем сайт без использования DNS сервера. Вводим ip адрес сайта в браузер. Открываем сайт без использования DNS сервера. Вводим ip адрес сайта в браузер.Всё сайт заблокирован. Заблокирован но ip. И многие пользователи, не знакомые с анонимайзерами и VPN никогда не увидят этот сайт. Итого - сайт заблокирован по имени, сайт заблокирован по ip. Цель заблокировать ресурс достигнута.

Как это выглядит на практике

И вроде в теории все хорошо. Всё блокируется. Но, как и сказано ранее, доступ к сайту может быть по имени и доступ может быть по ip. Когда сайт блокируют по имени, часто владелец просто покупает новое имя. Если сайт малоизвестный. Цена нового имени от 100 рублей.

В такой чехарде сложно разобраться. Тут изменилось, там входят так, тут через ip. Жуть. А блокировать надо. И главное нет никаких норм. Точнее нормы есть и рекомендации есть - но они настолько размытые и трудновыполнимые, что по сути их и нет. Да и провайдер от всего этого не в восторге.

Проблемы

Но через некоторое время начались проблемы. Начались странные блокировки. Заблокированными оказывались сайты, не находящиеся в реестре РКН. Причем часто это были гос сайты. Позже к этим сайтам добавился сам Ревизор. Вы правильно поняли - устройство блокировки заблокировало само себя. А потом понеслось - блокировка вконтакте, википедии, одноклассников и кучи других популярных сайтов. После долгих поисков проблема была обнаружена. Но решение, полностью исключающее проблему, всё ещё не найдено.

Проблема была в том, что владелец домена (который блокировали) изменял DNS запись и указывал там ip адрес популярного ресурса. А программа блокировки и другие средства провайдера, видя это изменение блокировали новый ip адрес. Или даже несколько адресов.

В результате данного инцидента было решено совершенствовать программы для блокировки. А в качестве быстрых мер внедрить список белых сайтов. Чтобы крупнейшие или наиболее важные сайты нельзя было автоматически заблокировать.

Никогда такого не было и вот опять

Прошло около года. И вот в 2019 году (по заявлению РБК) Яндекс и другие крупные холдинги подверглись этой атаке. Злоумышленник, завладев доменом, который находится в списке заблокированных, связал его с ip адресом крупной компании. Завладеть таким доменом не сложно, так как предыдущие владельцы домена просто не продлевают его. А зачем им заблокированный домен? И зарегистрировать этот домен может любой. Что и сделал злоумышленник.

В результате этой атаки, часть операторов заблокировали доступ к ip-адресам "Яндекса". Специалисты крупного оператора связи также утверждают, что атака была нацелена и на их СМИ.

Большинство крупных операторов все же смогли отразить атаку.Они уже используют более совершенные средства, в частности DPI. Но пропуск трафика через DPI значительно снизил скорость доступа к ресурсам.

На сегодняшний день, специалисты крупных интернет провайдеров считают, что теоретически возможно пропускать весь трафик через систему DPI. Но пока это слишком дорого. Поэтому сейчас через DPI пропускают лишь потенциально опасный трафик.

Кто стоит за этими атаками

Точной информации нет. Есть только предположение, что атака была проведена людьми, состоящими в организациях выступающих против изоляции рунета. Ведь наиболее крупные атаки совпали с проведением одноименного митинга. Также есть информация, что операторы связи и представители интернет-компаний раскритиковали работу DPI. Они считают, что в результате пропуска через неё большого объема трафика происходит существенное замедление доступа к ресурсам. Да и обязательная установка таких систем для всех операторов связи будет весьма дорога.

Несмотря на то, что DNS атаки стали довольно редкими, такие типы атаки всё ещё актуальны и регулярно проводятся на сетях провайдеров с небольшим количеством абонентов.

Как правило, после взлома какого-либо ресурса на него добавляется вредоносный код, различные вирусы и скрипты. При наличии таковых на ресурсе могут начаться массовая рассылка спама, различные атаки на другие сайты, распространение вредоносных программ, перенаправление пользователей на фишинговые адреса, а также прочие опасные манипуляции.

Из-за подобных ситуаций хостинг-провайдеры очень часто блокируют непосредственно аккаунт, которому принадлежит сайт. Это обосновывается нарушением требований к оказанию услуг. Нарушение информационной безопасности ресурса – основная причина, из-за которой может поступить блокировка. С факторами, вызывающими подобную реакцию, мы и разберёмся далее, но сперва остановимся на том, как хостинг-провайдер обнаруживает потенциально опасные ресурсы. Как правило, на хостинге осуществляется постоянный мониторинг имеющихся на нём ресурсов, также провайдеры отслеживают и жалобы посетителей. В результате получается быстро обнаружить опасную активность на пострадавшем аккаунте. Для пресечения негативных результатов работы внедрённых вирусов и скриптов, провайдер попросту делает весь ресурс или его отдельные элементы недоступными.

К примеру, при обнаружении спам-рассылок хостеры часто блокируют возможность оправки писем по электронной почте, в некоторых случаях весь ресурс переносится в область карантина. После этого владельцу аккаунта отправляется уведомление о возникшей ситуации, на которое он должен среагировать — только это позволит вернуть доступ к полному функционалу. Всего выделяется 5 основных причин блокировок ресурсов, на каждой из которых я остановлюсь более подробно.

Блокировка из-за распространения вредоносного кода

В данном случае основная причина блокировки – хакер, получивший доступ к ресурсу по незащищённым каналам и добавивший в его исходный код определённые элементы, отвечающие за распространение вирусов. Для решения проблемы потребуется выполнить сканирование всех имеющихся на сайте файлов, которое позволит обнаружить вредные скрипты хакеров, а также удалить их и защитить от дальнейших попыток взлома. Разблокировка сайта выполняется посредством отправки отчёта о проделанных действиях в техническую поддержку провайдера.

Блокировка из-за фишинговых страниц

Основная цель подобных страниц – кража персональных сведений пользователей, которые перешли на них. Чаще всего воруются данные платёжных реквизитов, а также сведения для доступа к пользовательским кабинетам различных банковских и платёжных систем, электронной почте и аккаунтам в социальных сетях. Непосредственно провайдер далеко не всегда может обнаружить такие страницы на сайте (требуется проверка при помощи специального скрипта, который применяется не всеми), поэтому в большинстве случаев блокировка осуществляется из-за соответствующих жалоб от банков, платёжных систем и прочих ресурсов.

В данном случае основная причина блокировки – хакер, получивший доступ к ресурсу по незащищённым каналам и добавивший в его исходный код страницы, собирающие пользовательские сведения в отдельный файл или отсылающие их на необходимый адрес электронной почты.

Для решения проблемы потребуется выполнить сканирование всех страниц сайта, обнаружить вредоносные и удалить их вместе с несанкционированными скриптами. Обратите внимание что как правило, перед добавлением подобных страниц хакеры создают вем-шеллы или бэкдоры. Разблокировка сайта выполняется посредством отправки отчёта о проделанных действиях в техническую поддержку провайдера.

Блокировка из-за превышения лимита загрузки

Архитектура сайта оптимизирована неправильно, либо же реализация CMS и различных плагинов выполнена некорректно. К примеру, часто большая нагрузка возникает из-за плагина для онлайн-магазинов Virtuemart в CMS Joomla. Ввиду большого числа различных sql запросов к информационной базе ресурс перегружается и превышает допустимый лимит. При этом потребуется провести оптимизацию функционирования ресурса, либо же сменить CMS. Для временного решения проблемы подойдёт простое кэширование, настраиваемое соответствующим плагином CMS, либо же в параметрах сайта.

Блокировка доступа ко всему ресурсу или же запрет на отправку писем из-за рассылки спама

Тут можно выделить сразу 2 основные причины:

- Хакер получил доступ к ресурсу по незащищённым каналам и добавил в код определённые элементы, отвечающие за распространение спам-писем.

- Хакер обнаружил определённые недоработки в скриптах, благодаря которым смог настроить несанкционированную отправку писем произвольным адресатам. В качестве примера выделю брешь в CMS Joomla, связанную с рекомендательным элементом.

Для решения потребуется обнаружить и удалить все установленные скрипты, отвечающие за спам, а также провести сканирование всего содержимого сайта, так как в большинстве случаев хакеры добавляют веб-шеллы или бэкдоры, из-за которых проблема не решается полностью. После этого обязательно установите дополнительную защиту от взлома.

Блокировка из-за обнаруженных сканером скриптов добавленных взломщиком

Провайдер, наравне с владельцем, может осуществлять сканирование ресурса на предмет наличия вредных элементов. Как правило, проверки имеют плановый характер и охватывают все сервера, имеющиеся на используемом хостинге. Когда в процессе подобной проверки находится вредоносный код, скрипты или бэкдоры хакеров, провайдер отправит вам соответствующее оповещение. Вам предоставляется некоторое время на решение проблемы: если не избавиться от неё своевременно, доступ к ресурсу будет заблокирован.

Лечение осуществляется посредством повторного сканирования всего сайта и обнаружения вредных элементов. Найдя и удалив их, следует установить на сайт программное обеспечение, которое препятствовало бы дальнейшим проблемам с безопасностью.

Отмечу, что все вышеописанные ситуации подразумевают взлом ресурса. Именно в процессе него добавляется код, который ставит под угрозу безопасность сайта. Избежать подобных ситуаций просто: регулярно осуществляется сканирование уязвимостей сайта и устраняйте их. Чем меньше будет количество слабых мест, тем труднее будет проникнуть на сайт, а вместе с этим – уменьшится и вероятность блокировки.

Также для профилактики рекомендую регулярно изменять данные для входа в административную часть ресурса и аккаунт пользователя. Придумывайте сложные пароли: очень часто взлом выполняется посредством их подбора. Не храните эти сведения в электронном формате, так как при взломе персонального компьютера они попадут в руки злоумышленников.

Если вы используете CMS, то обязательно обновляйте ядро и используемые плагины до последних актуальных версий, а неиспользуемые удаляйте.

Если вам понравилась наша статья, то делитесь ею в социальных сетях и обязательно подписывайтесь на обновления блога, чтобы не пропустить много чего интересного!

Читайте также: