На чем написан касперский

Обновлено: 03.07.2024

Потому что мы — следите за слогами! — прото-типи-рова-ли, прототипировали и наконец выпрототипировали (а теперь попробуйте повторить по-трезвому! :)). Да, мы официально выпустили нашу безопасную операционную систему для сетевых устройств, автоматизированных систем управления и прочего Интернета вещей! И да, мы долго запрягали — позади 14 лет кропотливой работы (проект начался 11 ноября — отсюда и название такое — 11–11) и даже успели совершить практическое внедрение. Теперь же ОСь готова к потреблению доступна для внедрения всеми заинтересованными сторонами, в различных вариантах.

Зачем нам еще один Linux?

Это один из самых распространенных вопросов. И ответ на него феноменально прост — это не Linux. То есть совсем и вообще не Linux, от него там нет ни строчки кода. Мы разработали ОСь с нуля и для решения абсолютно других задач.

Для создателей Linux, Windows, OS X и многих других самое важное — совместимость и универсальность. Разработчики этих систем пытаются максимально популяризировать свои творения, для чего донельзя упростили процесс создания новых приложений и инструментов под них. А для нашей целевой аудитории (разработчики железа, АСУ ТП и т.д.) это неприемлемо, здесь главное — безопасность.

Для создания такой безопасной среды нужен глобальный Default Deny на уровне системных процессов, завернутый в микроядерную архитектуру. То есть система, которая могла бы выполнять только то, что нужно, и не могла бы (физически) делать что-то еще. В традиционных операционных системах это сделать невозможно.

Встроить в уже работающую систему защитные механизмы можно. По сути, именно этим мы и занимаемся в основном бизнесе. И для решения многих задач этого хватает. Однако есть области, в которых недопустим даже потенциальный шанс успешной атаки. И если нужны гарантии, то нужно создавать что-то новое. Безопасное по определению.

Ой, да делали уже безопасные ОС! И что?

Мы, собственно, и не говорим, что сделали что-то уникальное по своему гениальному замыслу. Разумеется, безопасную ОС пытались создать и раньше. И в ряде случаев даже добились успеха, но по стоимости эти проекты были сравнимы с самолетом (часто в самолетах и применялись) и потому широкого распространения не получили.

А в большинстве же случаев такие проекты ограничились научными исследованиями и ограниченной практической реализацией. Например, сделали микроядро, выпили шампанского, обнялись, поздравили друг друга и разошлись. До полноценного ввода в промышленную эксплуатацию, коммерческого продукта дело не доходило. Автомобиль — это не только двигатель, система подвески или колеса.

Мы же идем от практической задачи — разработали систему так, чтобы ее можно было задействовать в конкретных областях, с возможностью тонкой настройки степени безопасности для выполнения специфических задач. В результате у нас, по сути, получилось три продукта. Собственно ОСь (KOS), отдельный гипервизор (KSH) и отдельная система для обеспечения безопасности взаимодействия компонентов (KSS). При этом они могут принести пользу и по отдельности, в зависимости от применения.

Например, немецкая компания SYSGO лицензирует только третий компонент (KSS) для собственной разработки PikeOS. Некоторые производители проявляют интерес только к гипервизору (KSH), под которым можно запускать работающие системы управления без необходимости их модификации. А для свитчей Kraftway такого уровня интеграции было недостаточно, и в них применяется ОСь целиком.

Короче говоря, преимущество нашей ОСи заключается в том, что ее практическое применение — это не гипотетический вопрос, а дело настройки и доводки под конкретные нужды.

Как вы докажете, что ОСь позволяет выполнять только документированные операции?

Разумеется, как только мы говорим, что наша система безопасна by design, находятся люди, которые не верят. И это абсолютно нормально, в кибербезопасности вообще опасно верить на слово.

Архитектура нашей операционной системы основана на делении объектов на максимальное количество изолированных сущностей. Заказчики могут ознакомиться с исходным кодом ядра, чтобы убедиться: внутри системы нет недокументированных возможностей. Все остальное в принципе создается с участием клиента, в виде политик, которые описывают буквально каждый чих.

В остальном система будет делать только то, что вы ей велите. Злоумышленники не смогут воспользоваться даже ошибкой в коде прикладной программы, написанной под эту ОС. Да, можно написать длиннющий код с кучей ошибок. Но чтобы этот код смог отработать, ему нужно еще и соответствовать политикам, которые объясняют, что код может делать, а что нет.

Хорошая идея, но под ней ничего не будет работать

Ну и не следует забывать о возможности портирования на ОСь стороннего кода — для этого в составе системы есть защищенный гипервизор, который позволит запустить в качестве надстройки практически все что угодно (ну, к примеру, сервер Apache).

Да, если бы у вас была возможность взять этот сервер, поделить на множество изолированных частей и прописать, как они будут взаимодействовать друг с другом, то мы бы получили куда больший уровень безопасности. Но это адский труд. Впрочем, нет ничего невозможного — были бы желание и средства :)

Да ладно, она все равно будет передавать данные

Само по себе ядро системы ничего никуда не передает — в этом несложно убедиться, изучив исходный код (см. выше). В микроядре нет практически ничего. Все драйверы вынесены вовне. То есть, чтобы передавать что-либо, надо написать дополнительный кусок. И он будет виден — тут даже не надо смотреть в исходники кода. Потому что это прописывается в инструкциях, в политиках безопасности. И заказчик всегда может провести их аудит независимо от кода. Если в них не прописано ничего о передаче данных куда-либо, то значит, что система их не передает.

Все в мире ломается, и вашу ОС тоже сломают!

Согласен, в мире нет ничего абсолютного, кроме числа 42 :) Поэтому могут произойти любые случаи. Однако это не повод накрыться простыней и медленно ползти на кладбище! Смысл кибербезопасности — максимально усложнить задачу кибернегодяям, задрать стоимость успешной атаки до потолка, сделать эту атаку экономически невыгодной. И в этом равных нашей ОСи пока нет.

На этом все. Вопросы — в соцсетях. Более подробная информация — на сайте.

Здравствуйте! Мы подразделение «Лаборатории Касперского», которое разрабатывает безопасную операционную систему KasperskyOS. Наша цель — создать ОС, у которой есть кибериммунитет, поэтому ей не страшно доверить управление умными автомобилями, сложными техническими процессами и важными информационными системами.

Хотим рассказать, как идет развитие проекта, какие технологии лежат в его основе и что получается на выходе. Ну и немного о нашей внутренней структуре: кто и чем занимается, как выстраивается работа на удаленке, а также как попасть к нам в команду.

Может показаться, что в мире существуют ОС под любые задачи. Есть операционки общего назначения, такие как Windows, macOS или дистрибутивы на базе ядра Linux. Есть специализированные — для авиации и промышленности, с real-time-характеристиками и доказанной надежностью. Но полностью безопасных нет.

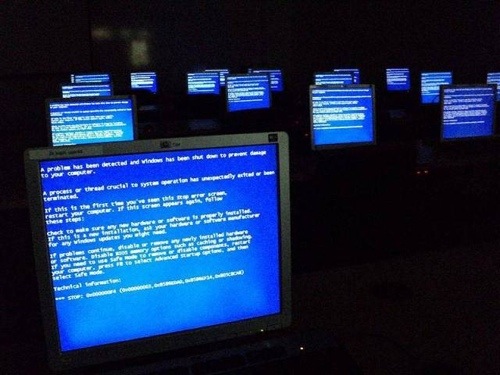

Обычно меры защиты разрабатываются в ответ на существующие или потенциальные известные угрозы. Но этот подход не дает 100% гарантий. С завидной регулярностью возникают новые классы угроз, которые разработчики не принимали в расчет.

Классический пример — техника возвратно-ориентированного программирования (return-oriented programming). Еще совсем недавно считалось, что исполнение вредоносного кода станет невозможным, если выполнить 2 условия:

- запретить исполнение кода в областях, куда могут попасть пользовательские данные;

- защитить от модификаций области памяти, где находится программный код.

Это не помешало хакерам и исследователям в области безопасности найти способ обойти защиту. Оказалось, что с помощью подмены адреса возврата из процедуры и используя части кода самого приложения и системных библиотек можно выполнить сложные действия и получить результат, который требуется злоумышленнику.

Мы в «Лаборатории Касперского» решили подойти к проблеме радикально: разработать подход, обеспечивающий надежную защиту от любых атак — как известных, так и перспективных. Изначально мы не ставили себе цель сделать новую операционную систему и рассчитывали, что задачу можно решить, используя уже разработанные ОС.

Часть трояна Duqu написана на неизвестном языке программирования, созданного специально для разработки этого вируса, утверждают в "Лаборатории Касперского". По мнению экспертов, это указывает на многомиллионные инвестиции в разработку Duqu и на государственный заказ по его созданию.

Важный фрагмент кода известного трояна Duqu написан на неизвестном до сих пор языке программирования, рассказал главный антивирусный эксперт "Лаборатории Касперского" Александр Гостев .

Фрагмент кода, написанный на неизвестном языке программирования, получил в "Лаборатории Касперского" название "Фреймворк Duqu". Он предназначен для обмена информацией между модулем, внедряемым в операционную систему заражаемого ПК и командными серверами Duqu.

По словам эксперта, при изучении Duqu аналитиками "Лаборатории Касперского" было проверено около трех десятков языков программирования, "включая Brainfuck и Haskell ". "Мы пытаемся распознать его с ноября 2011 г. Мы спросили самых серьезных специалистов-реверсеров в Microsoft , но не нашли языка, который бы создавал подобный код", - говорит Александр Гостев .

Напомним, что о трояне Duqu стало известно 1 сентября 2011 г. По предположению экспертов, этот троян был создан для точечных атак и кражи информации из компьютеров промышленных объектов, а также правительственных и коммерческих структур Ирана.

Duqu создан на единой программной платформе с другим знаменитым компьютерным червем Stuxnet , который в 2011 г. поразил иранские атомные станции, а также проник в сети целого ряда других предприятий по всему миру. По мнению экспертов "Лаборатории Касперского", над обоими троянами работала одна и та же группа авторов. В отличие от Stuxnet, Duqu предназначен не столько для непосредственных вредоносных действий в зараженной системе, сколько для организации канала доставки и установки в систему дополнительных троянских модулей.

Создание червя Duqu потребовало разработки специального языка программирования

Троян Duqu применяется для точечных атак на промышленные объекты. Оценивая масштабы заражения Duqu , Александр Гостев говорит "о числе инцидентов, в каждом из которых могло пострадать разное количество ПК". Например, в одном из них было заражено около 50 компьютеров в сети одной компании. В общей сложности известно "примерно о 25 жертвах Duqu по всему миру", из которых "Лабораторией Касперского" было обнаружено 15-17 инцидентов. Скорее всего, в общей сложности их менее 100, полагает эксперт.

В "Лаборатории Касперского" предполагают, что язык программирования, использованный при написании Duqu , "был разработан с целью не только затруднить понимание сторонними лицами особенностей операции по кибершпионажу и взаимодействия с командными серверами, но и отделить этот проект от работы других групп, участвовавших в создании Duqu и отвечавших за написание дополнительных элементов вредоносной программы".

"Нет никаких сомнений, что Stuxnet и Duqu были написаны в интересах какого-то правительства, но какого конкретно, доказательств нет, - говорит Александр Гостев . - Если такого языка программирования никто не видел, это означает серьезный софтверный проект, миллионы долларов, затраченные на разработку, и дополнительный факт в подтверждение того, что за Duqu стоят правительства".

Примечательно, что 4 марта 2012 г. бывший глава Агентства национальной безопасности США Майкл Хэйден (Michael Hayden) в интервью телеканалу CBS заметил, что Stuxnet "был хорошей идеей". При этом генерал не рассказал, какое государство стоит за созданием этого трояна, преемником которого стал Duqu.

Эксперты "Лаборатория Касперского" обратились к сообществу программистов с просьбой связаться с ними всем, кому известно о средстве разработки, языке или компиляторе, который может генерировать код Duqu.

Касперский

Антивирус Касперского – антивирусное программное обеспечение, разработанное лабораторией Касперского, которое предоставляет пользовательским ПК защиту от различных вирусов, троянов, шпионских программ, руткитов и adware. Кроме того антивирус Касперского предоставляет проактивную защиту с компонентом HIPS против пока еще неизвестных угроз. В начале девяностых, когда антивирус Касперского только начинал распространяться, он назывался -V, позже был переименован в AntiViral Toolkit Pro.

Кроме антивирусной программы лабораторией Касперского выпускается бесплатная утилита для лечения компьютера Kaspersky Virus Removal Tool.

Возникновение и развитие

Евгений Касперский, российский программист, начал первые разработки в направлении антивирусных программ еще в 1989 году. Толчком к определению сферы деятельность послужил зловред на личном компьютере Касперского, с которым программист справился буквально аз несколько часов.

Касперский собрал вокруг себя группу единомышленников для борьбы с кибер-угрозами. В 1991 году команда присоединилась к компании «Ками», а еще через несколько лет был выпущен родоначальник современного антивируса Касперского – программа AVP. Не долго думая, разработчики отправили программы в Габсбург для участия в международном тестировании. Программа оказалась лучшей среди всех антивирусов, представленных в габсбургском центре – AVP успешно обнаружила и нейтрализовала все существующие на тот момент вирусные угрозы. Программу вскоре выкупила фирма DataFellows (Финляндия) – на основе AVP был создан антивирус F-Secure.

В 1997 году команда разработчиков наконец-то сформировала отдельную компанию - известную «Лабораторию Касперского». В 1999 году в Кембридже открылось представительство «Лаборатории Касперского - Kaspersky Labs. Это было началом выхода российского антивирусника на мировой рынок. Кроме того, именно с момент открытия зарубежного представительства Лаборатория Касперского стала не просто продавать антивирусное программное обеспечение, но и предоставлять круглосуточную техническую поддержку.

В 2000 году главный продукт Лаборатории Касперского официально стал называться Антивирусом Касперского. На тот момент антивирус предоставлял защиту ПК и рабочим станциям на любой ОС.

В 2001 году появились разнообразные программные продукты: пакет для домашних компьютеров, пакет для малого и среднего бизнеса и отдельно для корпораций. В этом же году антивирусная программа Касперского плотно завоевала российский рынок – ее доля составила 50%. Причем, еще два года назад доля антивируса Касперского на российском рынке антивирусного ПО не превышала 5%.

В 2002 году Касперский выпускает межсетевой экран для защиты от хакеров - Kaspersky Anti-Hacker – и систему для защиты от спама Kaspersky Anti-Spam.

Следующий год ознаменовался для Лаборатории Касперского расширением – открыто несколько зарубежных представительств и заключены партнерские соглашения.

Сегодня Лаборатория Касперского предоставляет покупателям целый ряд продуктов для борьбы с вирусами и вредоносными программами. Один из наиболее популярных на сегодняшний день – это Kaspercky internet security 2010. Данное ПО, кроме собственно антивирусного модуля, оснащено компонентом сетевого экрана, предназначенным для защиты пользовательского компьютера от хакерских атак.

Функции антивируса

Антивирус Касперского предоставляет несколько видов защиты компьютеров от вредоносных программ и вирусов: базовую защиту, проактивную защиту (превентивные меры для предотвращения угрозы), услуги по восстановлению системы и утраченных данных, а также защиту конфиденциальных данных.

В базовую защиту входит:

- защита от вирусов, червей и троянов;

- защита от рекламных и шпионских программ;

- проверка файлов (как в автоматическом режиме, так и по требованию);

- проверка входящих писем в почтовой программе (подходит для любых почтовых клиентов);

- проверка трафика;

- защита мессенджеров типа MSN или ICQ;

- проактивная защита от новых потенциально вредоносных программ;

- проверка Java-скриптов и Visual Basic-скриптов;

- защита от неявных «битых» ссылок;

- регулярная проверка файлов в автономном режиме;

- защита от фишинговых сайтов.

С целью предотвращения угрозы заражения Антивирус Касперского предлагает следующие услуги:

• Поиск уязвимых мест в конкретной операционной системе и установленном программном обеспечении

• Обнаружение, анализ и устранение уязвимостей в браузере Internet Explorer

• Блокировка ссылок на зараженные и подозрительные сайты

• Распознавание вирусов по способу их упаковки

• Глобальный мониторинг угроз (Kaspersky Security Network)

В случае, если система уже была поражена и требуется восстановление данных, антивирус Касперского предполагает возможность установки программ непосредственно на уже зараженный компьютер. Кроме того, работающая антивирусная программа защищена от остановки или выключения. После того, как вредоносные программы буду удалены, включается функция восстановления корректных настроек в системе. Также антивирусник располагает инструментам для того, чтобы возможно было создавать диск аварийного восстановления.

Антивирусные программы Касперского также применяются для защиты конфиденциальных данных. Конкретно – для блокировки ссылок на фишинговые сайты, а также для защиты от кейлоггеров.

Пользовательские преимущества

Программы-антивирусники от Лаборатории Касперского достаточно удобны и просты в использовании. Антивирус предоставляет:

1. Автоматизированную настройку в процессе установки программы.

2. Шаблоны решений для часто повторяющихся проблем.

3. Визуальное отображение результатов работы.

4. Диалоговые окна с достаточно информацией для принятия пользователем решений.

5. Два режима работы – автоматический и интерактивный (с непосредственным участием пользователя).

6. Техническая поддержка 24/7.

7. Регулярное автоматическое обновление баз данных.

Требования, предъявляемые к операционным системам

Для адекватной работы антивирусных программ Касперского необходимо соответствие ОС следующим требованиям:

- не менее 480 Мб свободной памяти на жестком диске (зависит от выбранного пакета)

- CD-ROM для установки программы с установочного диска

- наличие мыши

- активное и постоянное подключение к Интернету для активации продукта и регулярного обновления базы

- Internet Explorer версии 6.0 и выше

- Windows Installer 2.0 как минимум.

Требования для нетбуков

Антивирус Касперского может быть установлен на нетбук в случае, если он соответствует следующим требованиям:

- процессор Intell Atom 1.6 ГГц

- видеокарта Intell GMA950

- ОС Microsoft Windows XP Home Edition

- экран 10.1

За всю свою историю существования Антивирус Касперского был не единожды награжден самыми различными организациями:

1. 51 награда VB 100 от специализированного британского журнала Virus Bulletin

август 2006, Gold Packers Support

сентябрь 2007, Silver Malware Treatment Award Gold

декабрь 2007, Anti-Rootkit Protection Award и Silver Proactive Protection Award

февраль 2008, Gold Anti-Polymorphic Protection Award

август 2008, Silver Performance Award: System Startup, Silver Performance Award On-Access Scanning, Bronze Performance Award On-Demand Scanning, Bronze Performance Award Office Software

октябрь 2008, Gold Malware Treatment Award

август 2007, Gold Self-Protection Award

январь 2009, Gold Self-Protection Award

март 2009, Gold Proactive Protection Award

ноябрь 2009, Gold Zero-day Protection Award

3. В марте 2009 года Антивирус Касперского получил специализированную отраслевую премию Choice of Channel 2008 как «Лучшая новинка года».

4. В мае 2009 года Антивирус Касперского был оценен по максимуму тестовой лабораторией AV-Comparatives

Недостатки Касперского

Как ни странно, но об Антивирусе Касперского больше положительных отзывов, нежели отрицательных. Тем не менее, существуют у данной программы и признанные недостатки. Главный из них – это ресурсоемкость. Программа хорошо работает только при наличии серьезных ресурсов, иначе она просто мешает работе пользователя, а иногда может и вовсе полностью нагрузить процессор, в результате чего компьютер попросту «зависнет». Правда, Евгений Касперский заверяет, что такой «эффект» давно остался в прошлом, и последние программы работают вполне корректно.

Еще одно обвинение, выдвигаемое Касперскому, связано с чрезмерной саморекламой – везде, где только можно и нельзя, появляется его логотип, а звук, который издавали первые версии программы при обнаружении вируса, не забудется еще долго. Впрочем, это уже чисто эстетические вопросы.

«Пасхалка» Касперского

В седьмой и последующих версиях Антивируса Касперского есть одно «пасхальное яйцо» - сам Евгений Валентинович в позе медведа из известной русскоязычной редакции картины Bear Surprise Джона Лури.

Чтобы увидеть «превед» от Евгения Касперского, достаточно щелкнуть по его имени в титрах в окне «О программе».

Евгений Касперский

Читайте также: