Настройка dns autodiscover зоны для exchange

Обновлено: 07.07.2024

Вы попали на блог, целиком и полностью посвященный продуктам компании Microsoft. В основном речь будет идти про системы корпоративных коммуникаций на базе Exchange Server.

вторник, 31 мая 2011 г.

Служба AutoDiscover появилась в релизе сервера Microsoft Exchange 2007 и на неё была возложена задача автоматического конфигурирования клиентских приложений. Вместе с тем, перед администраторами встала задача предоставления клиентам доступа к данной службе. Именно об этом далее и пойдет речь.

Внимание! Рассматривать вариант с сертификатом, выданным локально, т.е. доменной службой сертификации мы не будем!

1. Клиент находится внутри сети и включен в домен;

2. Клиент не доменный.

Примечание: XML-файл публикуется на виртуальном каталоге IIS на сервере клиентского доступа (CAS). Физически данный XML-файл находится в каталоге установки, обычно C:\Program Files\Microsoft\Exchange Server\V14'\Client Access\Autodiscover\

Autodiscover для внутренних доменных клиентов

Клиенты, которые подключены к домену, и которые могут успешно выполнять запросы к базе данных Active Directory, получают информацию об автоматической настройке следующим образом:

1. Клиенты MS Outlook 2007 и старше отправляют LDAP запрос к базе данных Active Directory в поиске всех доступных объектов SCP (Service Connection Point). Фактически, клиентам нужно прочитать два атрибута:

Примечание: Объекты SCP создаются автоматически в базе AD для всех серверов Exchange с установленной ролью Client Access (CAS) (см.рис.1).

Рис.1: Атрибуты SCP, считываемые доменными клиентами при запросе.

3. Клиент пытается скачать XML-файл с настройками, по очереди открывая все URL`ы, полученные из SCP;

4. В случае неудачи, клиент активирует другой алгоритм поиска службы Autodiscover.

Autodiscover для внешних клиентов

Если обратиться к службе Active Directory не удалось, то поиск службы AutoDiscover продолжается, пока не будет получен первый ответ. Алгоритм следующий:

1. Клиент пытается разрешить в DNS стандартные URL`ы службы AutoDiscover:

где <smtp-domain> - это все то, что после @

Вот таким вот не хитрым образом клиенты Outlook 2007/2010 пытаются автосконфигурироваться для работы с сервером Exchange. Уяснив эти моменты можно подумать на тему того, как обойтись без лишнего имени в сертификате для службы AutoDiscover.

Варианты публикации Autodiscover`a

Резюмируем варианты публикации службы Autodiscover с точки зрения использования сертификатов. Итак, сервер можно опубликовать:

1. Используя один сертификат с несколькими именами хостов (с полем SAN):

Это рекомендуемый вариант с точки зрения Microsoft Best Practice, но он требует поддержки поля SAN со стороны клиентского приложения.

2. Используя один сертификат без поля SAN:

Здесь мы воспользуемся возможностью поиска службы AutoDiscover через SRV-запись.

Очень удачный и недорогой вариант, в том случае, когда есть возможность использовать SRV-записи. Требует обновления MS Outlook 2007 и внесения изменений в SCP.

3. Используя два разных сертификата без поля SAN:

Применяется, если какие-то из клиентов не могут читать поле SAN. По цене получается почти аналогично первому. Требует наличия дополнительного внешнего IP адреса.

Аналогично 3-му пункту требуется дополнительный внешний IP адрес.

Заключение

На этом моменте немного прервемся и в следующей части продолжим разговор уже непосредственно о том, как озвученные выше варианты воплотить в жизнь.

Служба автообнаружения минимизирует действия по настройке и развертыванию пользователей, предоставляя клиентам доступ к функциям Exchange. Для клиентов веб-служб Exchange (EWS) автообнаружение обычно используется, чтобы найти URL-адрес конечной точки EWS. Однако служба автообнаружения также может предоставлять сведения для настройки клиентов, использующих другие протоколы. Автообнаружение работает как с защищенными, так и не защищенными брандмауэром клиентскими приложениями, подходит для сценариев с лесом ресурсов и несколькими лесами.

Exchange 2016 г. были внесены изменения в службы, которые ранее обрабатывались несколькими серверами. Теперь сервер почтовых ящиков предоставляет службы клиентского доступа, поэтому вы не сможете настроить отдельный сервер клиентского доступа, как в предыдущих версиях Exchange. Служба автооткрытия Exchange 2016 и Exchange 2019 г., поскольку:

Exchange создает виртуальный каталог, названный под веб-сайтом по умолчанию autodiscover в службы IIS (IIS).

Active Directory сохраняет и предоставляет авторитетные URL-адреса для компьютеров с доменом.

Службы клиентского доступа на серверах почтовых ящиков предоставляют проверку подлинности и прокси-службы для внутренних и внешних клиентских подключений.

Outlook настраивает службы только с иным и паролем.

Справочные сведения для пользователей, касающиеся подключения клиента Outlook к серверу Exchange Server, см. в статье о настройке электронной почты Outlook.

Службы автообнаружения и Active Directory

Exchange в Active Directory сохраняет конфигурацию Exchange серверов в организации, а также сведения о почтовых ящиках пользователей. Перед установкой Exchange Server необходимо подготовить лес Active Directory и его домены. Если вы не знакомы с Exchange или доменами, см. в шаге 3. Подготовкадоменов Active Directory.

Exchange автоматически создает при установке виртуальный каталог в IIS, веб-сайте frontend client Access services, к который подключаются autodiscover клиенты. Это позволяет Outlook обнаруживать параметры почтовых ящиков Exchange, чтобы пользователям не приходилось вручную настраивать дополнительные параметры.

Одновременно с виртуальным каталогом службы автообнаружения в Active Directory создается объект точки подключения службы (SCP). Он хранит и предоставляет заслуживающие доверия URL-адреса службы автообнаружения для компьютеров, присоединенных к домену.

Вам нужно обновить объект SCP, чтобы он указывал на сервер Exchange. Это требуется потому, что серверы Exchange предоставляют клиентам дополнительные сведения автообнаружения для улучшения процесса обнаружения. Дополнительные сведения см. в статье Set-ClientAccessService.

Для запуска командлета Set-ClientAccessService требуются специальные разрешения. Сведения о необходимых разрешениях для запуска командлетов и использования параметров в организации см. в статье Find the permissions required to run any Exchange cmdlet.

Автообнаружение упрощает получение информации, необходимой для подключения к почтовым ящикам на серверах Exchange Server. Объекты SCP находят подходящие серверы или конечные точки автообнаружения для пользователей, для которых вы получаете параметры. Объекты SCP в AD DS упрощают поиск серверов автообнаружения для присоединенных к домену клиентов.

Exchange публикует два типа объектов SCP для службы автообнаружения:

Указатели SCP. Содержит сведения, указыватели на определенные серверы LDAP, которые должны использоваться для обнаружения объектов SCP автооткрытки для домена пользователя. GUID указателей SCP: 67661d7F-8FC4-4fa7-BFAC-E1D7794C1F68.

URL-адреса SCP. Содержит URL-адреса для конечных точек автооткрытия. URL-адреса SCP штампуются с помощью следующего GUID: 77378F46-2C66-4aa9-A6A6-3E7A48B19596

Объект SCP содержит заслуживающий доверия список URL-адресов службы автообнаружения для леса. Дополнительные сведения о поиске конечных точек службы автообнаружения см. в статье Как создать список конечных точек службы автообнаружения.

В зависимости от настройки службы автооткрытия на отдельном сайте URL-адрес службы автооткрытия будет одним из следующих значений, где находится основной //<SMTP-address-domain> домен SMTP:

| Конечная точка | Создана на основе |

|---|---|

| https://longview.contoso.com/autodiscover/autodiscover.xml | Результаты SCP |

| https://email.contoso.com/autodiscover/autodiscover.xml | Результаты SCP |

| https://newark.contoso.com/autodiscover/autodiscover.xml | Результаты SCP |

| https://contoso.com/autodiscover/autodiscover.exc | Электронный адрес |

| https://autodiscover.contoso.com/autodiscover/autodiscover | Электронный адрес |

Дополнительные сведения о объектах SCP см. в публикации с точками подключения к службе.

Автообнаружение в DNS

Exchange 2010 г. были введены требования к пространству имен для автооткрытия Exchange, и для сертификатов требовалось несколько из них. В сценарии устойчивости сервера все эти элементы были необходимы:

Основное пространство имен IP центра обработки данных.

Дополнительное пространство имен IP центра обработки данных.

Основное Outlook Web App пространство имен с отбойным сбойом

Дополнительное Outlook Web App пространство имен с отбойным сбойом

Пространство имен транспорта (для SMTP)

Основное пространство имен для клиентского доступа через RPC, которое нужно центру обработки данных.

Дополнительное пространство имен для клиентского доступа через RPC, которое нужно центру обработки данных.

Улучшены сценарии устойчивости серверов, что сокращает пять пространств имен до двух. Причина состоит в том, что Exchange больше не нужны пространства имен для клиентского доступа через RPC, а службы клиентского доступа перенаправляют запросы на сервер почтовых ящиков, на котором размещается активная база данных почтовых ящиков. Сервер почтовых ящиков на одном сайте Active Directory может перенаправлять сеанс на сервер почтовых ящиков другого сайта Active Directory.

Типичная запись CNAME выглядит указанным ниже образом.

Срок жизни: 3600 с.

Тип записи ресурса: CNAME.

Рекомендуем создать записи CNAME автообнаружения для всех доменов учетной записи, в том числе псевдонимов доменов и обслуживаемых доменов. Запись SRV или CNAME необходимо создать там, где размещается ваш домен. Только после этого вы можете синхронизировать свою офлайн-адресную книгу, показать сведения о свободном или загруженном доступе и включить функцию Out of office в Outlook.

Записи SRV позволяют указать расположение серверов для определенной службы, протокола и домена DNS. Например, если в вашем домене два веб-сервера, вы можете создать записи SRV, указывающие, какие узлы выполняют функции веб-серверов. Сопоставители затем могут извлечь все записи SRV для веб-серверов.

Типичная запись SRV выглядит указанным ниже образом.

Номер порта: 443.

Дополнительные данные о записях CNAME и SRV в блоге Exchange, планирование пространства имен в Exchange 2016 г..

Службы автообнаружения в Outlook

Клиент Outlook может выполнять аутентификацию в Active Directory и искать объекты SCP автообнаружения, используя только учетные данные пользователя. После получения и перечисления экземпляров службы автообнаружения клиент подключается к службам клиентского доступа (интерфейсным) на первом сервере почтовых ящиков в перечисленном списке. Затем клиент собирает данные профиля в формате XML, необходимые для подключения к почтовому ящику пользователя и доступным компонентам Exchange.

Для доменного имени нужно настроить специальную запись DNS, которая указывает на сервер, предоставляющий службы автообнаружения, чтобы учетные записи Exchange корректно работали в Outlook. В случае внешнего доступа или при использовании DNS клиент находит службу автообнаружения в Интернете по основному адресу домена SMTP, входящему в электронный адрес пользователя.

Служба автообнаружения использует один из этих четырех методов для настройки почтового клиента. Первые два подходят для небольших организаций с одним пространством имен SMTP. Последние два предназначены для организаций с несколькими пространствами имен SMTP.

Поиск записи SRV DNS.

Одни имена узлов и URL-адреса можно настроить с помощью Центра администрирования Exchange (EAC) и командной консоли Exchange, а другие необходимо настраивать в PowerShell. Дополнительные сведения см. в статье Настройка потока обработки почты и клиентского доступа.

С помощью службы автообнаружения Outlook находит новую точку подключения на базе почтового ящика пользователя. То есть идентификатор автообнаружения состоит из GUID, символа @ и доменного имени из основного SMTP-адреса пользователя. Служба автообнаружения возвращает клиенту следующую информацию:

отображаемое имя пользователя;

индивидуальные параметры каждого внутреннего или внешнего подключения;

сведения о расположении почтового ящика пользователя (сервере почтовых ящиков, который содержит активную копию почтового ящика);

параметры сервера Мобильный Outlook.

Щелкните имя службы в приведенной выше таблице, чтобы узнать больше о том, как получить или обновить эти URL-адреса.

Когда информация пользователя в Exchange изменяется, Outlook автоматически обновляет профиль пользователя с помощью службы автообнаружения. Например, если почтовый ящик пользователя перемещен или клиент не может подключиться к почтовому ящику пользователя или доступным компонентам Exchange, Outlook связывается со службой автообнаружения и автоматически добавляет в профиль пользователя сведения, необходимые для подключения к почтовому ящику и компонентам Exchange.

Другие клиенты

Выбирайте службу автообнаружения для поиска всех служб в Skype для бизнеса Server 2015. При успешном подключении она возвращает URL-адреса всех веб-служб в домашнем пуле пользователя, в том числе службы Mobility Service, или Mcx (так называется виртуальный каталог, создаваемый для службы в IIS), Lync Web App и веб-планировщика. Однако и внутренний, и внешний URL-адреса службы Mobility Service связаны с внешним полным доменным именем веб-служб. Поэтому мобильное устройство всегда подключается к службе Mobility Service извне, используя обратный прокси-сервер, независимо от того, является ли оно внешним по отношению к сети. Служба автообнаружения также возвращает ссылки на Internal/UCWA, External/UCWA и UCWA. UCWA это веб-компонент Unified Communications Web API.

Настройка служб автообнаружения

Автообнаружение работает как с защищенными, так и не защищенными брандмауэром клиентскими приложениями, подходит для сценариев с лесом ресурсов и несколькими лесами. В случае клиентов EWS служба автообнаружения обычно используется для поиска URL-адреса конечной точки EWS, но она также может предоставлять информацию для настройки клиентов, использующих другие протоколы.

При установке Exchange Server на сервере автоматически устанавливается самозаверяется сертификат, созданный и подписанный Exchange сервером. Однако вы также можете создать дополнительные самозаверяющие сертификаты для других служб.

Создание запроса на сертификат является первым шагом в установке нового сертификата на сервере Exchange, чтобы настроить шифрование безопасности транспортного слоя (TLS) для одной или нескольких Exchange служб. Такой запрос позволяет получить сертификат из центра сертификации (ЦС). Дополнительную информацию см. в следующих статьях:

Вы можете проверить службу автообнаружения с помощью средства Microsoft Remote Connectivity Analyzer. Протестировав подключение, также выберите параметр "Outlook Connectivity" (Подключение Outlook), чтобы выполнить соответствующую проверку. Если она не будет пройдена, возможно, вам потребуется настроить внешние URL-адреса в Exchange. Из результатов Microsoft Remote Connectivity Analyzer должно быть понятно, почему не удалось установить подключение. Как правило, ошибка подключения означает, что для виртуальных каталогов служб Outlook не настроены правильные внешние URL-адреса.

Управление службами автообнаружения

Вы можете выполнить Exchange ActiveSync и Outlook в анализаторе удаленного подключения Майкрософт. Если пользователь использует локализованную беспроводную сеть для подключения к Exchange, он должен выполнить оба теста, чтобы убедиться, что локализованная сеть позволяет подключаться к конечным точкам ActiveSync.

Вы можете получить помощь по планированию и развертыванию служб автооткрытия в рамках развертывания Exchange планирования и развертывания для Exchange Server.

Тем не менее, в контексте Exchange Server нас будет интересовать немного другой сценарий, о котором читайте ниже.

Exchange Server и Split DNS

В статье планирую рассказать не только про реализацию Split DNS, но и про изменения на Exchange Server, которые вам предстоит сделать после.

Теория

[PS] C:\Windows\system32>Get-OwaVirtualDirectory | fl *ternalUrlНастройка DNS

К этому моменту вы уже должны были определиться с доменными именами, которые у вас будут использоваться. В моем случае это:

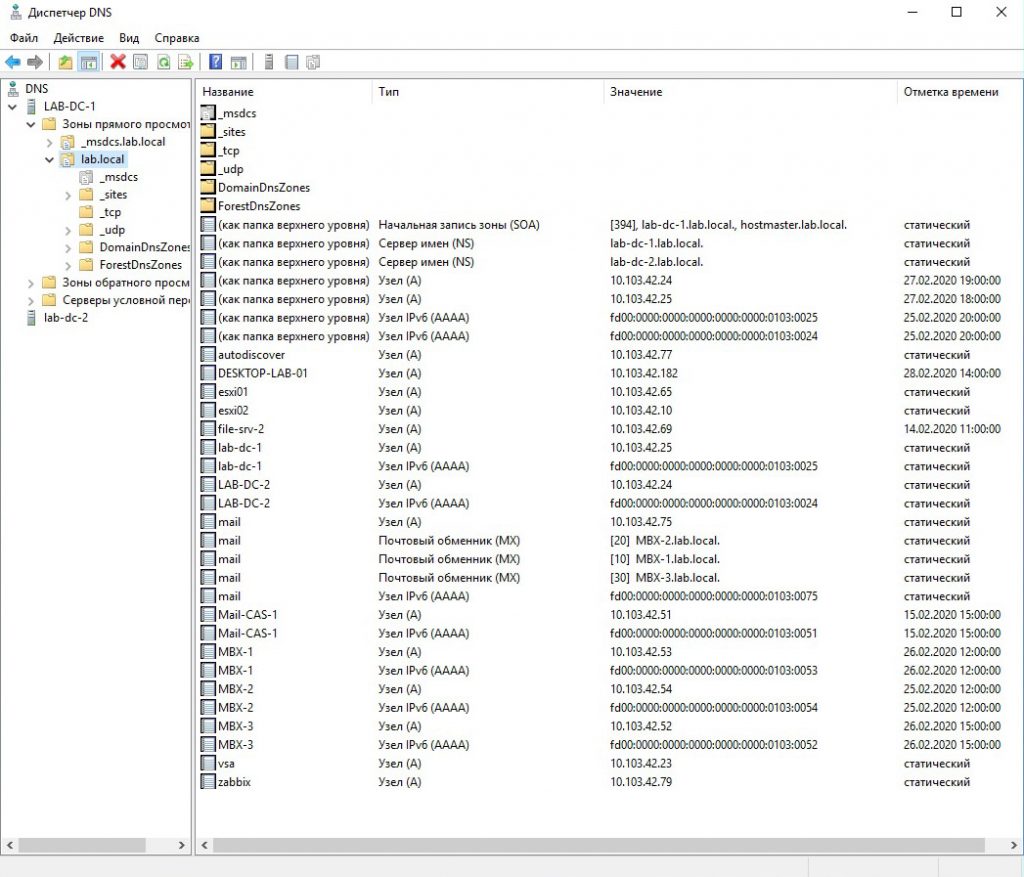

Далее на любом КД открывайте оснастку DNS и приступайте к созданию зон прямого просмотра. Все настройки оставляйте по умолчанию, а в имени зоны вписывайте fqdn. Например:

Далее в каждой зоне создайте А-запись с пустым именем и адресом вашего сервера Exchange (если серверов несколько, создавайте записи для каждого, у вас получится DNS RR):

Далее запустите nslookup и попробуйте разрешить записи со стороны клиентов, чтобы убедиться в корректности работы.

Настройка Exchange

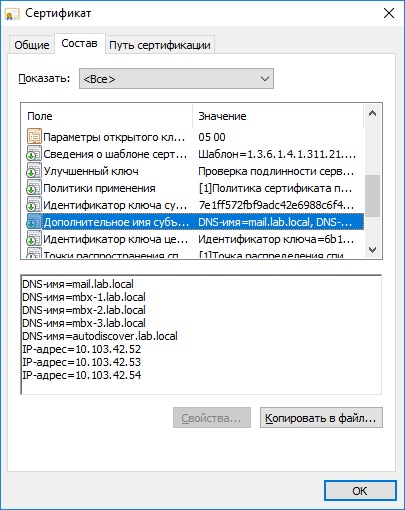

На этом этапе крайне желательно, чтобы у вас на серверах Exchange уже был установлен сертификат со всеми нужными именами.

Примечание: если ваш сертификат получен с локального ЦС, то возможно вам понадобится предварительно распространить его по всем клиентам. Сделать это можно через GPO, а как именно, читайте в статье Сертификат Exchange 2013.Виртуальные каталоги

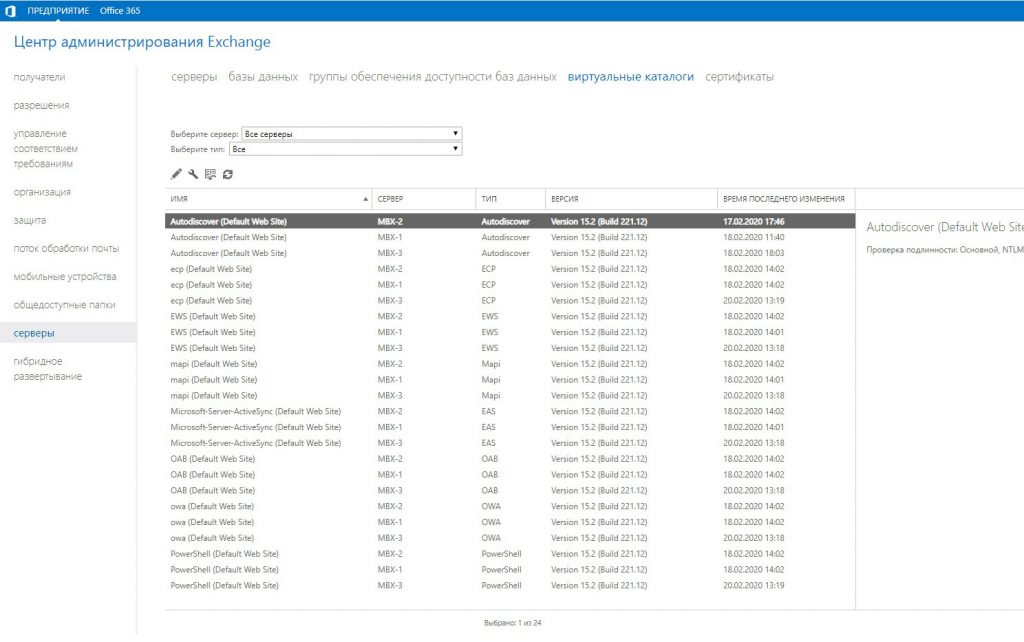

Итак, начнем настраивать Exchange с изменения виртуальных каталогов. Для каждого каталога существует собственный набор командлетов, поэтому получается немного громоздко:

Для Autodiscover имена должны быть пустыми 1 .

Если вдруг появились вопросы, настоятельно рекомендую обратиться к официальной документации 2 .

Изменения виртуальных каталогов вступят в силу не сразу. Можете форсировать процесс перезапуском IIS.

Все просто, идем дальше.

Outlook Anywhere

На этом настройки завершены, на клиентской стороне как минимум потребуется перезапустить Outlook.

Частые ошибки

О том, как выполняется установка сервера Microsoft Exchange, мы рассказывали в нашей прошлой статье. Следующим этапом является выполнение его настройки, включая ссылки служебных URL – OWA, Autodiscover, OAB, ECP, Outlook Anywhere. Также нужно инсталлировать и выполнить настройку сертификата, чтобы клиенты могли подключиться к серверу. Далее потребуется подготовить записи в DNS зоне для сервера Exchange и запись MX. Подробно о том, как выполняется настройка, читайте далее.

Настройка DNS

Настройка внешнего и внутреннего URL

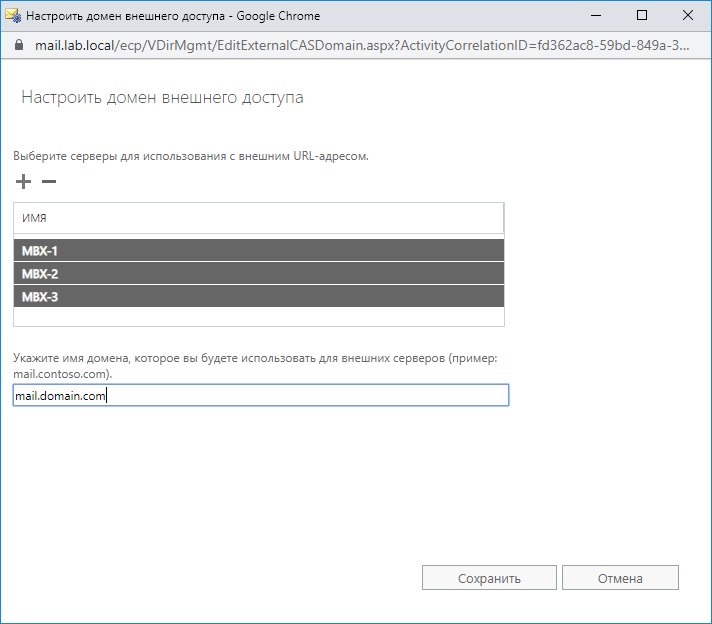

Кликните “ключ” и выполните настройку внешнего URL. Введите все сервера и впишите FQDN – название сервера, которое пользователи будут использовать для подключения.

Выполнение настройки через Power Shell

Изменение имени внешней и внутренней ссылки для Outlook Anywhere

Замена внешнего и внутреннего URL OWA

Изменение внешнего и внутреннего URL ECP

Замена URL Autodiscover

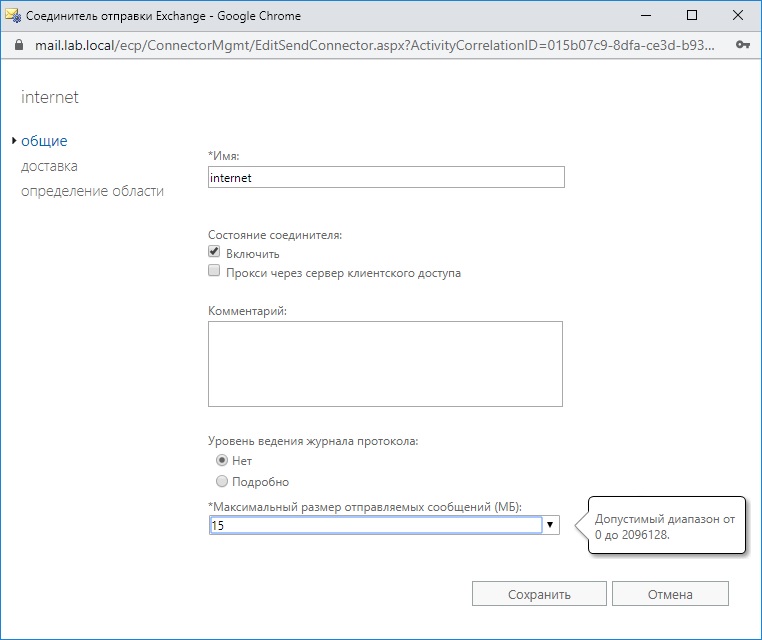

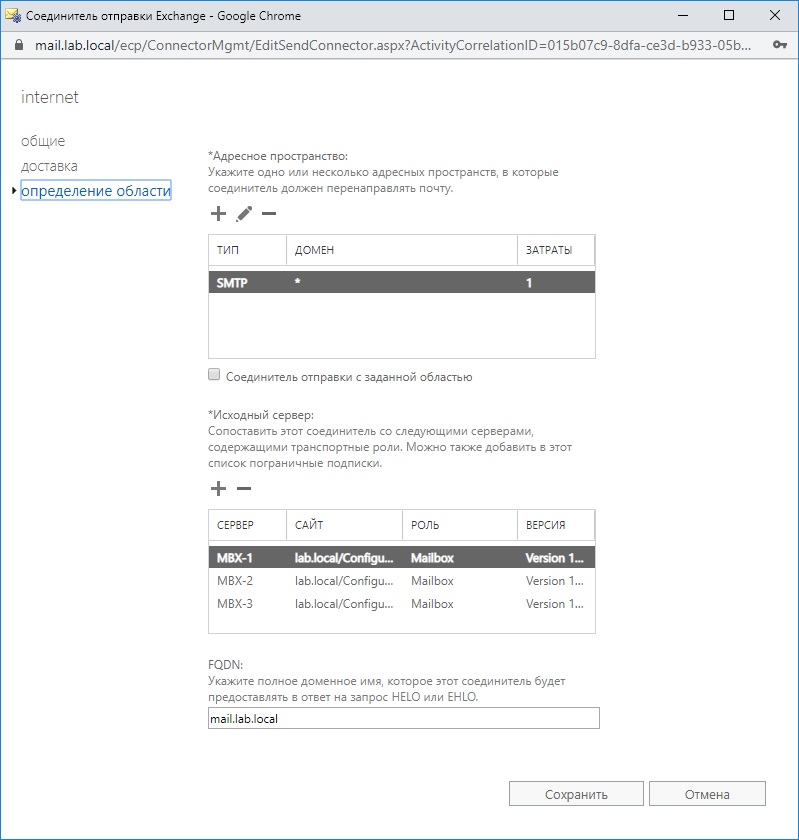

Настройка коннектора отправки

Теперь отправляйтесь в раздел “определить области”. Там указывается адресное пространство, куда будет перенаправляться почта. Выбираем вариант “звездочку”, то есть будут использоваться все адреса. Добавьте сервера, которым будет доступно это действие. Впишите FQDN имя, которое будет приходить на запрос HELO или EHLO.

Добавление сертификата на Exchange Server

Важно правильно подготовить сертификат для сервера Exchange. Необходимо, чтобы в нём были добавочные поля – “Дополнительное имя субъекта”. С этой целью может использоваться сертификат для web-сервера.

Решение: Корпоративная почта Cloud4Y

Если вы не хотите погружаться в вопросы установки и настройки почтового сервера, воспользуйтесь сервисом облачного провайдера Cloud4Y – Корпоративная почта. Данная услуга предоставляется под ключ. Вы только определяете необходимое количество и объём ящиков, а всё остальное делают специалисты Cloud4Y.

При необходимости почтовый сервер может быть размещён в защищённом облаке ФЗ-152, то есть сервер может быть использован для работы с персональными данными. Ящики защищены антивирусом и базовой системой AntiSPAM, которая расширяется дополнительной услугой SPAMTitan.

Читайте также: