Настройка dns для exchange 2016

Обновлено: 06.07.2024

После установки в организации Exchange Server 2016 или Exchange 2019 необходимо настроить Exchange для потока обработки почты и клиентского доступа. Если этого не сделать, отправлять почту в Интернет будет невозможно, а внешние клиенты (например, Microsoft Outlook и устройства с Exchange ActiveSync) не смогут подключаться к организации Exchange.

Действия, описанные в этом разделе, предполагают базовой развертывание Exchange с одним сайтом Active Directory и пространством имен SMTP.

Дополнительные сведения о задачах управления, связанных с потоком обработки почты, клиентами и устройствами, см. в статьях Поток обработки почты и конвейер транспорта и Клиенты и мобильные устройства.

Что нужно знать перед началом работы

Предполагаемое время выполнения задачи: 50 минут.

Вы можете получать предупреждения о сертификате при подключении к веб-сайту Центра администрирования Exchange, пока не настроите сертификат SSL на сервере почтовых ящиков. Как это сделать, будет показано далее в этом разделе.

Сведения о том, как открыть Центр администрирования Exchange, см. в статье Центр администрирования Exchange в Exchange Server. Сведения о том, как открыть командную консоль Exchange, см. в статье Запуск командной консоли Exchange.

Сочетания клавиш для процедур, описанных в этой статье, приведены в статье Сочетания клавиш в Центре администрирования Exchange.

Возникли проблемы? Попросите помощи на форумах Exchange. Перейти на форумы можно по следующим ссылкам: Exchange Server, Exchange Online или Exchange Online Protection.

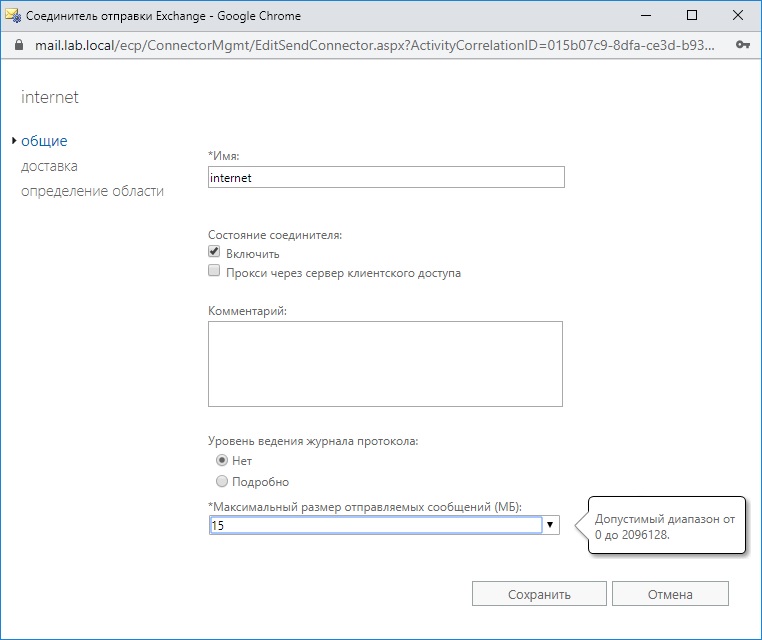

Шаг 1. Создание соединителя отправки в Интернет

Чтобы отправлять почту в Интернет, необходимо создать соединитель отправки на сервере почтовых ящиков. Инструкции см. в статье Создание соединителя отправки в Exchange Server для отправки почты в Интернет.

По умолчанию при установке Exchange создается соединитель получения под названием "Интерфейсный сервер <ServerName>_ по умолчанию". Этот соединитель принимает анонимные подключения SMTP с внешних серверов. Вам не требуется проводить какую-либо дополнительную настройку, если это вас устраивает. Если вы хотите ограничить входящие подключения с внешних серверов, измените соединитель получения Интерфейсный сервер <Mailbox server> по умолчанию на сервере почтовых ящиков. Дополнительные сведения см. в разделе Стандартные соединители получения, создаваемые при установке.

Шаг 2. Добавление дополнительных обслуживаемых доменов

Чтобы получать из Интернета почту для того или иного домена, в общедоступной службе DNS необходимо создать запись ресурса MX для этого домена. Каждая запись MX должна разрешаться в сервер с выходом в Интернет, получающий электронную почту для вашей организации.

Шаг 3. Настройка политики электронных адресов по умолчанию

Для выполнения этих процедур необходимы соответствующие разрешения. Сведения о необходимых разрешениях см. в статье запись "Политики адресов электронной почты" в статье Разрешения для электронных адресов и адресных книг.

Если вы добавили обслуживаемый домен на предыдущем этапе и хотите, чтобы он добавился для каждого получателя в организации, необходимо обновить политику электронных адресов по умолчанию. Инструкции см. в статьях Изменение политик адресов электронной почты и Применение политик адресов электронной почты к получателям.

Рекомендуем настроить имя участника-пользователя, которое совпадает с основным адресом электронной почты каждого пользователя. Если не указать имя участника-пользователя, совпадающее с электронным адресом пользователя, пользователь будет вынужден вручную указать домен и имя пользователя или имя участника-пользователя в дополнение к электронному адресу. Если его UPN соответствует электронному адресу, Outlook в Интернете (прежнее название — Outlook Web App), ActiveSync и Outlook автоматически сопоставят электронный адрес с UPN.

Шаг 4. Настройка внешних URL-адресов

Для выполнения этих процедур необходимы соответствующие разрешения. Сведения о необходимых разрешениях см. в разделе "Настройки виртуального каталога <Service>" в статье Разрешения клиентов и мобильных устройств.

Прежде чем клиенты смогут подключаться к новому серверу из Интернета, необходимо настроить внешние домены (или URL-адреса) в виртуальных каталогах во внешних службах клиентского доступа на сервере почтовых ящиков, а затем в общедоступных записях DNS. Ниже описана настройка одного и того же внешнего домена для внешних URL-адресов каждого виртуального каталога. Если вы хотите настроить другие внешние домены для одного или нескольких внешних URL-адресов виртуальных каталогов, необходимо настроить внешние URL-адреса вручную. Дополнительные сведения см. в статье Параметры по умолчанию для виртуальных каталогов Exchange.

Откройте Центр администрирования Exchange и выберите Серверы > Серверы, укажите ваш сервер почтовых ящиков с выходом в Интернет, к которому будут подключаться клиенты, а затем нажмите Изменить .

В открывшемся окне свойств сервера Exchange Server выберите вкладку Мобильный Outlook и настройте следующие параметры:

По завершении нажмите кнопку Сохранить.

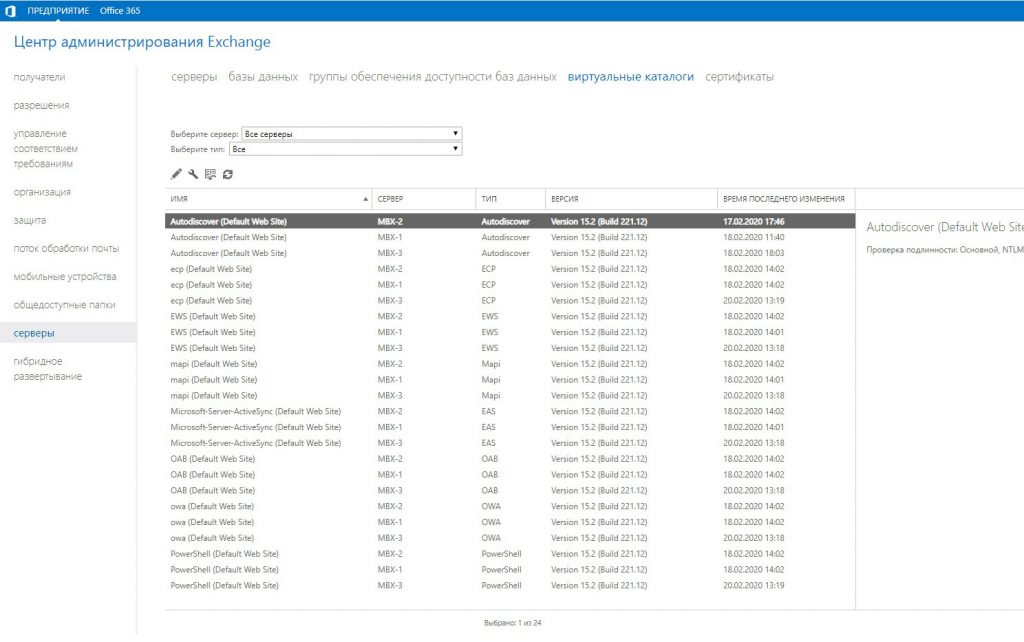

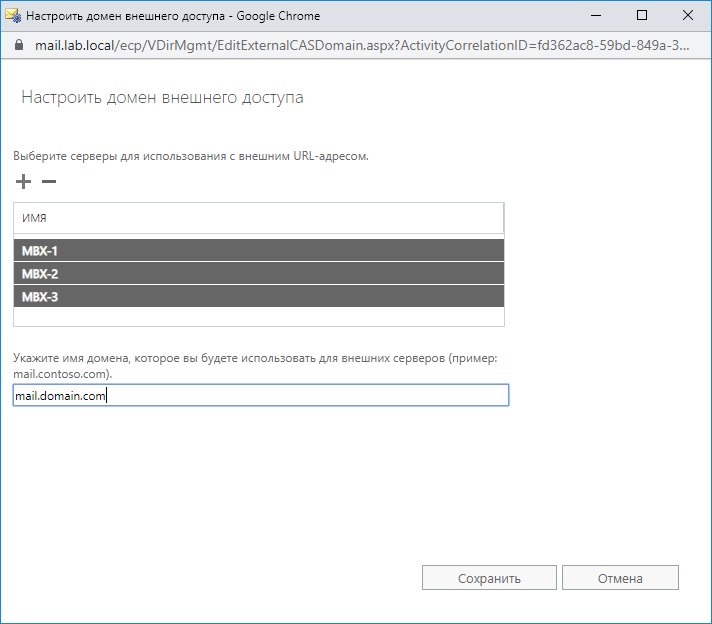

Выберите Серверы > Виртуальные каталоги, а затем нажмите Настроить домен внешнего доступа .

В открывшемся окне Настроить домен внешнего доступа настройте следующие параметры:

Выберите серверы почтовых ящиков для использования с внешним URL-адресом. Нажмите Добавить

В открывшемся диалоговом окне Выбор сервера выберите нужный сервер почтовых ящиков и нажмите Добавить. Добавив все нужные серверы почтовых ящиков, нажмите кнопку ОК.

Вернитесь к разделу Серверы > Виртуальные каталоги, выберите owa (веб-сайт по умолчанию) на нужном сервере, а затем нажмите Изменить .

Откроется окно owa (веб-сайт по умолчанию). На вкладке Общие введите в поле Внешний URL-адрес следующие сведения:

По завершении нажмите кнопку Сохранить.

Вернитесь к разделу Серверы > Виртуальные каталоги, выберите ecp (веб-сайт по умолчанию) на нужном сервере, а затем нажмите Изменить .

Настроив внешний URL-адрес в виртуальных каталогах служб клиентского доступа на сервере почтовых ящиков, настройте общедоступные записи DNS для Outlook в Интернете, а также для автообнаружения и потока обработки почты. Эти записи должны указывать на внешний IP-адрес или имя FQDN сервера почтовых ящиков, подключенного к Интернету. Кроме того, они должны использовать доступные извне полные доменные имена, настроенные на сервере почтовых ящиков. В представленной ниже таблице описываются записи DNS, которые необходимо создать для обеспечения потока обработки почты и подключения внешних клиентов.

Как убедиться, что все получилось?

Чтобы убедиться, что вы успешно настроили внешние URL-адреса в виртуальных каталогах служб клиентского доступа на сервере почтовых ящиков, выполните указанные ниже действия.

В Центре администрирования Exchange выберите Серверы > Виртуальные каталоги.

В поле Выберите сервер укажите сервер почтовых ящиков с выходом в Интернет.

Выберите виртуальный каталог, а затем в области сведений проверьте, содержит ли поле Внешний URL-адрес правильное полное доменное имя, как в приведенной ниже таблице.

Чтобы убедиться, что общедоступные записи DNS успешно настроены, выполните указанные ниже действия.

Откройте командную строку и запустите программу nslookup.exe .

Измените значение на DNS-сервер, который может обращаться с запросами к общедоступной зоне DNS.

Используя nslookup , найдите запись для всех созданных полных доменных имен. Убедитесь, что для каждого FQDN возвращается правильное значение.

Используя nslookup , введите set type=mx и найдите обслуживаемый домен, добавленный на шаге 1. Убедитесь, что возвращенное значение соответствует FQDN сервера почтовых ящиков.

Шаг 5. Настройка внутренних URL-адресов

Для выполнения этих процедур необходимы соответствующие разрешения. Сведения о необходимых разрешениях см. в разделе "Настройки виртуального каталога <Service>" в статье Разрешения клиентов и мобильных устройств.

Чтобы клиенты могли подключаться к новому серверу из внутренней сети, необходимо настроить внутренние домены (или URL-адреса) в виртуальных каталогах служб клиентского доступа (внешних) на сервере почтовых ящиков, а затем настроить внутренние записи DNS.

Выполнив описанные ниже действия, вы сможете выбрать, нужно ли пользователям использовать один и тот же URL-адрес для доступа к серверу Exchange Server в интрасети и Интернете или разные URL-адреса. Это решение зависит от текущей схемы адресации или от схемы, которую вы хотите внедрить. Если внедряется новая схема адресации, рекомендуем использовать один и тот же URL-адрес для внутреннего и внешнего серверов. В случае применения одного URL-адреса пользователям будет проще получить доступ к серверу Exchange Server, так как им достаточно будет запомнить один адрес.

Независимо от вашего решения необходимо настроить частную зону DNS для настраиваемого адресного пространства. Дополнительные сведения об администрировании зон DNS см. в статье Администрирование DNS-сервера.

Дополнительные сведения о внутренних и внешних URL-адресах в виртуальных каталогах см. в статьях Параметры по умолчанию для виртуальных каталогов Exchange и Управление виртуальным каталогом.

Настройка внутреннего URL-адреса, совпадающего с внешним

Откройте консоль управления Exchange на сервере почтовых ящиков.

Сохраните имя узла сервера почтовых ящиков в переменной, которая будет использоваться на следующем этапе. Пример: Mailbox01.

Выполните все приведенные ниже команды в командной консоли Exchange, чтобы задать внутренние URL-адреса, соответствующие внешнему URL-адресу виртуального каталога.

Настроив внутренний URL-адрес в виртуальных каталогах сервера почтовых ящиков, настройте частные записи DNS для Outlook в Интернете и других возможностей подключения. В зависимости от конфигурации нужно будет настроить эти записи так, чтобы они указывали на внутренний или внешний IP-адрес либо имя FQDN сервера почтовых ящиков. В представленной ниже таблице приведены примеры рекомендуемых записей DNS, которые следует создать.

Как убедиться, что все получилось?

Чтобы убедиться, что вы успешно настроили внутренний URL-адрес в виртуальных каталогах сервера почтовых ящиков, сделайте следующее:

В Центре администрирования Exchange выберите Серверы > Виртуальные каталоги.

В поле Выберите сервер укажите сервер почтовых ящиков с выходом в Интернет.

Выберите виртуальный каталог и нажмите Изменить .

Проверьте, указаны ли в поле Внутренний URL-адрес правильное полное доменное имя и служба, как показано в приведенной ниже таблице.

Чтобы убедиться в том, что частные записи DNS успешно настроены, выполните следующие действия:

Откройте командную строку и выполните nslookup.exe .

Измените значение на DNS-сервер, который может обращаться с запросами к частной зоне DNS.

Используя nslookup , найдите запись для всех созданных полных доменных имен. Убедитесь, что для каждого FQDN возвращается правильное значение.

Настройка внутреннего URL-адреса, отличающегося от внешнего

Откройте Центр администрирования Exchange и выберите Серверы > Виртуальные каталоги.

На сервере почтовых ящиков с выходом в Интернет выберите нужный виртуальный каталог и нажмите Изменить .

Когда закончите, нажмите кнопку Сохранить.

Повторите предыдущие действия для каждого виртуального каталога, который требуется изменить.

Внутренние URL-адреса виртуальных каталогов ECP и OWA должны быть одинаковыми. В виртуальном каталоге автообнаружения невозможно задать внутренний URL-адрес.

Настроив внутренний URL-адрес в виртуальных каталогах сервера почтовых ящиков, настройте частные записи DNS для Outlook в Интернете и других подключений. В зависимости от конфигурации нужно будет настроить эти записи так, чтобы они указывали на внутренний или внешний IP-адрес либо имя FQDN сервера почтовых ящиков. В представленной ниже таблице приведены примеры рекомендуемых записей DNS, которые следует создать.

Как убедиться, что все получилось?

Чтобы убедиться, что вы успешно настроили внутренние URL-адреса в виртуальных каталогах служб клиентского доступа на сервере почтовых ящиков, выполните указанные ниже действия.

В Центре администрирования Exchange выберите Серверы > Виртуальные каталоги.

В поле Выберите сервер укажите сервер почтовых ящиков с выходом в Интернет.

Выберите виртуальный каталог и нажмите Изменить .

Чтобы убедиться, что частные записи DNS успешно настроены, выполните указанные ниже действия.

Откройте командную строку и запустите программу nslookup.exe .

Измените значение на DNS-сервер, который может обращаться с запросами к частной зоне DNS.

Используя nslookup , найдите запись для всех созданных полных доменных имен. Убедитесь, что для каждого FQDN возвращается правильное значение.

Шаг 6. Настройка SSL-сертификата

Некоторые службы, такие как мобильный Outlook и Exchange ActiveSync, требуют настройки сертификатов на сервере Exchange Server. Ниже показано, как настроить SSL-сертификат от стороннего центра сертификации (ЦС).

Сертификат следует запросить у стороннего ЦС, чтобы клиенты автоматически ему доверяли. Дополнительные сведения см. в статье Рекомендации для сертификатов Exchange.

Как минимум, следует выбрать SMTP и IIS.

При появлении предупреждения Перезаписать существующий SMTP-сертификат по умолчанию? нажмите кнопку Да.

Как убедиться, что все получилось?

Чтобы убедиться, что вы успешно добавили новый сертификат, выполните указанные ниже действия.

В Центре администрирования Exchange последовательно выберите пункты Серверы > Сертификаты.

Выберите новый сертификат и затем в области сведений убедитесь, что выполнены следующие условия:

значение параметра Состояние равно Действительный;

в поле Назначен службам указаны как минимум IIS и SMTP.

Как убедиться, что это сработало?

Чтобы убедиться, что вы настроили поток обработки почты и внешний клиентский доступ, выполните указанные ниже действия.

Создайте новый профиль в приложении Outlook и/или на устройстве ActiveSync. Убедитесь, что новый профиль успешно создается в Outlook или на мобильном устройстве.

Если вам интересна тематика облачных технологий, рекомендую обратиться к тегу Cloud на моем блоге.

Настройка Office365

Настройка Office365 сводится к подготовке домена, создании записей DNS у вашего регистратора и конечно же получении подписки (которая может содержать только Exchange Online, или дополнительно множество других сервисов). Рассмотрим каждый этап более подробно.

Общая информация

К этому моменту у вас уже должна быть настроена синхронизация учетных записей локальной инфраструктуры с облаком. Сделать это можно с помощью сервиса Azure AD Connect. Развертывание Azure AD Connect я рассматривал в предыдущих статьях:

Подключить пробную подписку можно и через портал Office365. Для этого перейдите в Выставление счетов > Приобретение служб:

И выберите план Office 365 бизнес премиум:

Настройка домена и DNS-записей

Во время настройки домена перед развертыванием Azure AD Connect (Подготовка Azure Active Directory) мы подтвердили факт владения доменом. Для Azure AD этого достаточно, чтобы всецело воспользоваться всеми возможностями синхронизации локальных данных с облаком. Однако этого не достаточно для работы Exchange Online.

Когда вы в первый раз зайдете в Параметры > Домены на портале Office365, вы увидите, что ваш основной домен организации находится в состоянии Выполняется установка:

Итак, нажмите на вашем основном домене, откроется окно с требуемыми параметрами DNS:

Смело нажимайте Продолжить настройку. Вы увидите мастер настройки, который будет находиться на третьем (Настроить веб-службы) этапе из четырех:

Если вы самостоятельно администрируете DNS-записи у вашего регистратора и не покупали домен через портал Office365, то вам нужно выбрать самостоятельное управление своими записями, что я и отметил на скриншоте выше. Далее вы попадете на страницу с записями DNS, которые необходимо создать/изменить (по мнению мастера настройки Office365) и которые уже присутствуют для вашего основного домена организации. Например:

Скажу сразу, что мастеру верить не стоит и лучше всего полагаться на свою голову. Во-первых, в примерах идет упор на потом обработки почты через сервисы Office365, а не через локальную инфраструктуру, что для вас может быть неприемлемо (в том числе и потому, что к каждому ящику за лицензию Exchange Online Protection нужно платить отдельно). Во-вторых, многими сервисами вы можете не пользоваться, но в примерах записи по ним все равно есть.

Для базовой настройки вам нужно обратить внимание всего лишь на 4 записи:

После настройки записей вам необходимо выставить галочку Пропустить этот шаг и нажать Пропустить:

Перед вами откроется страница о завершении работы мастера:

В списке доменов вы увидите, что состояние основного домена изменилось:

Предупреждение выскакивает в связи с тем, что были настроены не все DNS-записи, а некоторые из настроенных не соответствуют тому, как они должны выглядеть по мнению мастера настройки доменов. Это нормально. Чтобы убрать предупреждение, снова зайдите в настройки домена и нажмите Обнаружены ошибки DNS. Щелкните здесь, чтобы просмотреть их:

Дальше нажмите Пропускать неправильные DNS:

Все готово. В статусе своего домена вы увидите Настройка завершена:

После этого можно переходить к настройке локального Exchange, о чем я расскажу в следующей статье.

Чтобы почтовая инфраструктура Exchange функционировала должным образом, корректная конфигурация пространства имен является обязательным атрибутом. В этой статье рассмотрено создание DNS Split зоны, а также настройка URL адресов в веб-каталогах Exchange сервера. Вопросы планирования были рассмотрены в предыдущей статье:

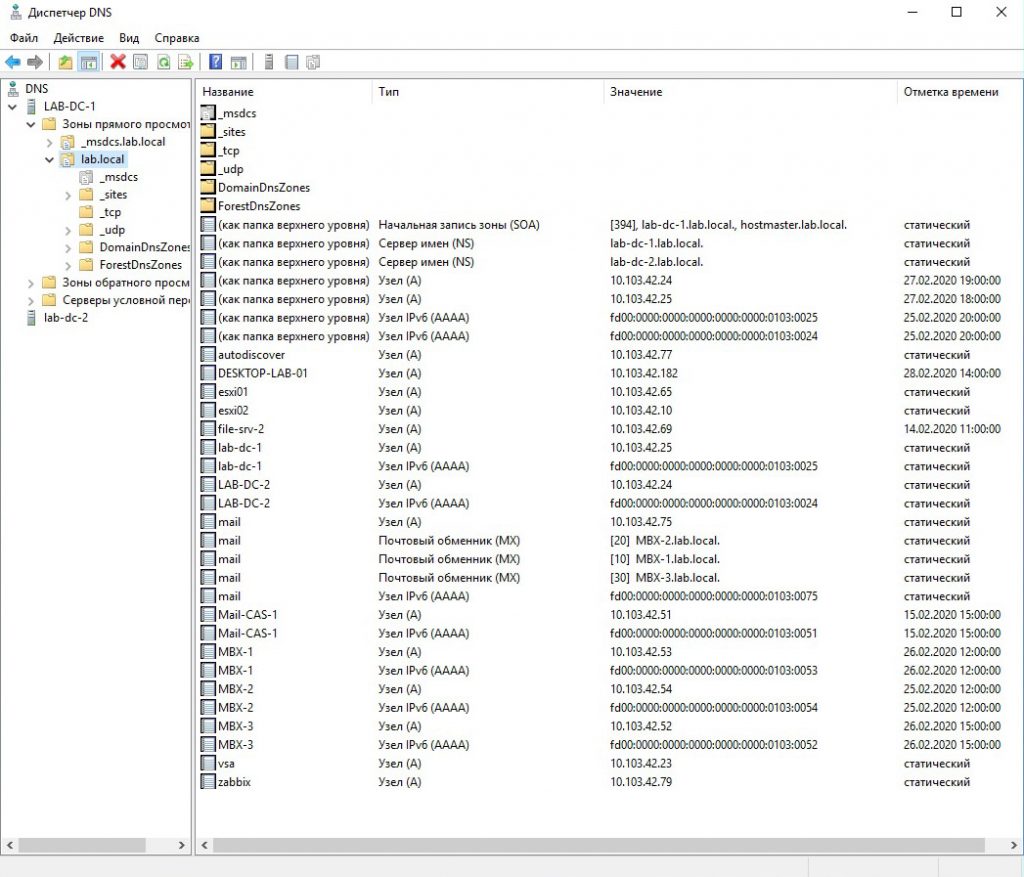

Настройка DNS Split зоны

Задача Split DNS зоны в единообразном представлении сетевых имен узлов (FQDN) во внутренней и внешней сети. Другими словами, например, FQDN autodiscover.ait.in.ua будет доступен в частной и публичной сети, но разрешаться в разные IP адреса.

Чтобы ее создать, потребуется открыть консоль DNS и выбрать создание новой DNS зоны:

Консоль DNS Management

Откроется мастер создания новой DNS зоны:

Создание новой DNS Split зоны

Для DNS Split зоны не требуется дополнительные DNS сервера. Допускается ее создание на DNS серверах контроллеров домена Active Directory. Оставляем тип зоны Primary и место хранения в директории:

Выбор типа DNS Split зоны

Так как DNS зона будет хранится и реплицироваться средствами Active Directory, указываем соответствующие контроллеры домена (в переделах текущего домена или всего леса Active Directory) на которых она будет доступна:

Задание типа репликации DNS Split зоны

Указываем домен под который будет создана DNS Split зона.

Указание имени DNS Split зоны

Динамические обновления зоне не нужны, и их стоит отключить.

Динамические обновления DNS Split зоны

Работа мастера завершена:

Завершение создания DNS Split зоны

Создаем минимум 2 записи A указывающие на IP адрес Exchange сервера. Они будут следующие:

Для высокодоступной схемы Exchange без применения балансировщика сетевой нагрузки, необходимо повторить процес создания записей и для второго сервера Exchange. Это обеспечит работу Round robin DNS.

В случае применения балансировщиков сетевой нагрузки, созданные записи должны указывать на него.

Настройка веб-каталогов Exchange сервера

Приветствую всех читателей нашего Блога! Сегодня я расскажу вам о том, как за несколько минут настроить публикацию почтового сервера Exchange Server 2013/2016 с помощью IIS ARR (Application Request Routing). Но для начала немного о том, что такое публикация и для чего она нужна.

Некоторые особенности RP серверов на основе IIS ARR:

Приступим к установке.

1) Запустить PowerShell с привилегиями Администратора и выполнить

2) Устанавливаем Microsoft Web Platform Installer . В поиске Microsoft Web Platform Installer набираем ARR и устанавливаем пакет Application Request Routing 3.0 + дополнительные компоненты предложенные установщиком.

3) Экспортируем сертификат с CAS сервера и импортируем на сервер RP. Необходимо привязать этот сертификат для Default Web Site

Добавим сервера в ферму (Если роли разнесены, то добавляем только CAS сервера). Вводим FQDN сервера и нажимаем ADD

Нажимаем Finish, затем YES на предложение создать правила.

Переходим в раздел Health Test. В качестве URL для проверки доступности серверов я укажу:

Настройки для раздела Health Test (после внесения изменений, не забываем нажимать Apply)

После внесения всех настроек нужно проверить, что все работает. Нажмем Verify URL Test и убедимся, что все серверы прошли проверку, ответив Pass. Если сервер не будет доступен, то на него не будут пересылаться запросы от внешних клиентов. Компонент ARR выведет его из балансировки до тех пор, пока снова не “увидит” сервер клиентского доступа.

Переходим к разделу Proxy, выставляем настройки:

не забываем нажимать Apply после внесения изменений.

Переходим в раздел Routing Rules и убираем чекбокс Enable SSL Offloading

Load Balance, Monitoring and Management и Server Affinity не трогаем.

6) Переходим к созданию правил перенаправления запросов.

В оснастке IIS открываем URL Rewrite

Создаем правило для Autodiscover

Для добавления шаблона во вкладке “Conditions” нажать “Add” и ввести параметры:

Аналогично ввести “ ON”

В получившемся списке, первым должно идти правило Autodiscover, затем activesync, после mail. Правила отрабатывают по очереди, одно за другим. Перемещать правила в списке можно с помощью стрелок вверх и вниз, находящихся слева.

Последний штрих. Перейдите в “Request Filtering”

и задайте значение 2147483648 для параметра “Maximum allowed content lenght”.

Всё готово! Теперь необходимо настроить внешние DNS сервера, для разрешения имен Autodiscover и mail (а если настраивали, то и activesync) в IP IIS ARR.

О том, как выполняется установка сервера Microsoft Exchange, мы рассказывали в нашей прошлой статье. Следующим этапом является выполнение его настройки, включая ссылки служебных URL – OWA, Autodiscover, OAB, ECP, Outlook Anywhere. Также нужно инсталлировать и выполнить настройку сертификата, чтобы клиенты могли подключиться к серверу. Далее потребуется подготовить записи в DNS зоне для сервера Exchange и запись MX. Подробно о том, как выполняется настройка, читайте далее.

Настройка DNS

Настройка внешнего и внутреннего URL

Кликните “ключ” и выполните настройку внешнего URL. Введите все сервера и впишите FQDN – название сервера, которое пользователи будут использовать для подключения.

Выполнение настройки через Power Shell

Изменение имени внешней и внутренней ссылки для Outlook Anywhere

Замена внешнего и внутреннего URL OWA

Изменение внешнего и внутреннего URL ECP

Замена URL Autodiscover

Настройка коннектора отправки

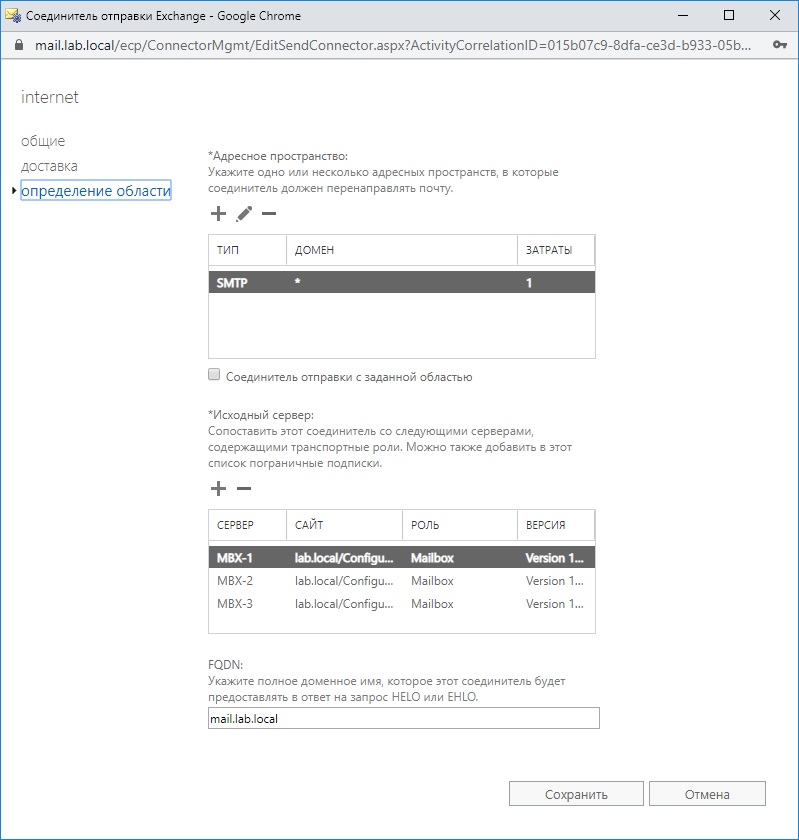

Теперь отправляйтесь в раздел “определить области”. Там указывается адресное пространство, куда будет перенаправляться почта. Выбираем вариант “звездочку”, то есть будут использоваться все адреса. Добавьте сервера, которым будет доступно это действие. Впишите FQDN имя, которое будет приходить на запрос HELO или EHLO.

Добавление сертификата на Exchange Server

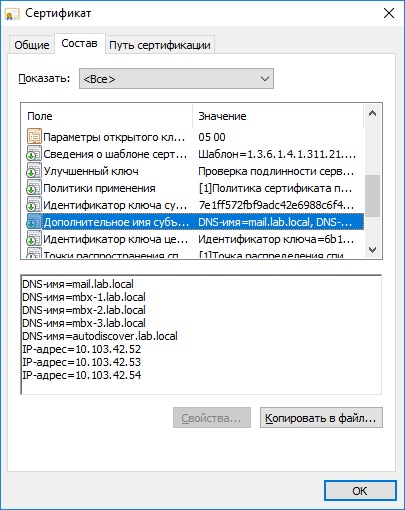

Важно правильно подготовить сертификат для сервера Exchange. Необходимо, чтобы в нём были добавочные поля – “Дополнительное имя субъекта”. С этой целью может использоваться сертификат для web-сервера.

Решение: Корпоративная почта Cloud4Y

Если вы не хотите погружаться в вопросы установки и настройки почтового сервера, воспользуйтесь сервисом облачного провайдера Cloud4Y – Корпоративная почта. Данная услуга предоставляется под ключ. Вы только определяете необходимое количество и объём ящиков, а всё остальное делают специалисты Cloud4Y.

При необходимости почтовый сервер может быть размещён в защищённом облаке ФЗ-152, то есть сервер может быть использован для работы с персональными данными. Ящики защищены антивирусом и базовой системой AntiSPAM, которая расширяется дополнительной услугой SPAMTitan.

Читайте также: