Настройка edge exchange 2019

Обновлено: 05.07.2024

Мы добавили сервера Exchange 2019 в нашу организацию. Теперь необходимо выполнить их настройку. Первоначальная настройка Exchange 2019 включает в себя следующие шаги:

- Импорт и привязка сертификатов.

- Настройка служб автообнаружения.

- Настройка виртуальных директорий.

- Конфигурирование Outlook Anywhere.

- Переименование и перемещение почтовых баз.

- Создание группы высокой доступности.

Также мы выполним настройку группы высокой доступности из наших серверов MBX05 и MBX06, чтобы мы могли выполнять миграцию почтовых ящиков уже на отказоустойчивое решение.

Импорт и привязка сертификатов

Вариант с использованием самоподписанного сертификата мы рассматривать не будем. В остальных случаях у вас будет два варианта:

- Купить коммерческий сертификат на год или более.

- Выпустить бесплатный сертификат от Let-s Encrypt на 3 месяца.

Поскольку мы уже выпускали бесплатный сертификат для нашего сервера Exchange 2016, то мы будем использовать его.

Предварительно либо экспортируйте этот сертификат с одного из серверов Exchange 2016, либо найдите исходный PFX файл с открытым и закрытым ключом.

Импорт сертификата на сервера клиентского доступа

Для импорта сертификата на сервера клиентского доступа выполните следующие шаги:

1. Запустить MMC консоль управления сертификатами для локального компьютера на первом сервер Exchange 2016:

2. В контекстом меню персонального контейнера выбрать пункт для импорта сертификата:

3. Выполнить все шаги мастера импорта сертификатов.

4. Сертификат должен отобразиться в локальном хранилище сертификатов:

5. Выполнить импорт сертификата на второй сервер Exchange 2019.

Привязка сертификата к сервисам Exchange

Импорт сертификата – это лишь половина дела. Далее их нужно указать – какие сервисы будут использовать наш сертификат:

1. Запустим Exchange Management Shell на первом сервере Exchange 2016 и посмотрим на список наших сертификатов:

2. Находим необходимый нам сертификат и привязываем его ко всем сервисам:

3. Перезапускаем сервер IIS:

4. Выполняем аналогичные действия на втором сервере Exchange 2019.

Настройка службы автообнаружения

Теперь посмотрим, как выглядят настройки служб автообнаружения после добавления серверов Exchange 2016 в нашу организацию:

Скорректируем имена службы автообнаружения:

Проверим теперь адреса служб автообнаружения для всех наших серверов Exchange:

Теперь все имена настроены корректно, и мы перейдем к настройке виртуальных директорий.

Настройка виртуальных директорий

Первоначальная настройка Exchange 2019 включает в себя настройку виртуальных директорий. В Exchange 2019 у нас присутствуют следующие виртуальные директории:

У каждой из виртуальных директория (за исключением виртуальной службы автообнаружения) в настройках необходимо указать URL адрес, который будут использовать внутренние клиенты и URL адрес, который будут использовать внешние клиенты. Этот URL адрес, может быть одинаковый как для внутренних клиентов, так и для внешних клиентов. В нашем случае будет именно так.

Выполним настройку виртуальной директории для ActiveSync:

Выполним настройку виртуальной директории для MAPI:

Настроим виртуальную директорию ECP:

Настроим виртуальную директорию OWA:

Затем настроим виртуальную директорию автономной адресной книги:

Нам остается настроить виртуальную директорию для PowerShell:

Последним шагом конфигурируем виртуальную директорию веб-сервисов:

Настройка виртуальных директорий для серверов Exchange 2019 завершена.

Конфигурирование Outlook Anywhere

Первоначальная настройка Exchange 2019 также включает в себя настройку пространства имен для Outlook Anywehere (OA). OA позволяет клиентам Outlook подключаться к своим почтовым ящикам за пределами локальной сети (без использования VPN).

Проверим текущие настройки AO для первого сервера Exchange 2019:

Настройка Outlook Anywhere завершена.

Переименование и перемещение баз данных

Перед настройкой Database Availability Group нам нужно будет выполнить некоторые подготовительные работы:

- Дать более понятное имя почтовым базам.

- Переместить файлы почтовых баз на отдельный выделенный диск.

Сейчас у нас по одной на каждом сервере Exchange 2019. Посмотреть их мы можем следующим командлетом:

Переименование почтовой базы состоит из двух шагов: переименование объекта базы данных в конфигурации и переименование физических файлов на системе хранения.

Сначала переименуем наши почтовые базы в конфигурации:

Однако, физические файлы базы все еще называются старым именем, которое было присвоено мастером установки:

Мы совместим процесс переименование физических файлов почтовой базы и процесс переноса физических файлов почтовой базы на отдельный выделенный диск. В нашем случае необходимо выполнить следующий командлет на первом сервере Exchange 2016 (MBX03):

Нас предупредят о том, что на время переноса почтовая база будет недоступна:

Теперь наша почтовая база расположена на нужном нам диске и наименована так, как мы и просили:

Выполним аналогичный командлет на втором сервере Exchange 2019 (MBX06):

Переименование и перемещение почтовых баз завершено.

Создание группы высокой доступности

Последним подготовительным шагом для наших серверов Exchange 2019 станет процесс создания группы высокой доступности (Database Availability Group – DAG).

Высокоуровнево процесс создания группы высокой доступности состоит из следующим шагов:

- Создание группы высокой доступности в конфигурации.

- Добавление почтовых серверов в группу высокой доступности.

- Настройка дополнительных копий почтовых баз.

Важный момент – поскольку у нас всего два почтовых сервера, то кворум они собрать не смогут и им нужен сервер свидетель. Поскольку размещать свидетеля на контроллере домена далеко не самая хорошая практика (даже в тестовой среде), то мы подготовим отдельный сервер – SRV01.

Более подробно про кворумы можно почитать в документации на сайте Microsoft.

Подготовка сервера свидетеля

В качестве сервера свидетеля мы будем использовать сервер SRV01. Операционная система – Windows Server 2012 R2. Этот сервер мы использовали в качестве сервера свидетеля при настройке DAG для Exchange 2016, т.е. все необходимые шаги по его подготовке мы уже выполнили. Если один и тот же сервер выступает в качестве свидетеля для нескольких DAG, то для каждой группы высокой доступности создается своя отдельная директория:

Если вы планируете использовать другой сервер, то его необходимо будет подготовить. Для подготовки сервера к работе в качестве свидетеля для DAG Exchange 2019 необходимо выполнить следующие действия:

1. Установить и выполнить первоначальную настройку операционной системы.

2. Выполнить настройку IP-адресации.

3. Установить все обновления для ОС.

5. Добавить группу Active Directory “Exchange Trusted Subsystem” в группу локальных администраторов.

Создание группы высокой доступности в конфигурации

Первый шаг создания DAG на сервере Exchange 2019 – создание объекта группы высокой доступности в конфигурации Exchange. Создадим группу высокой доступности:

Если при создании группы высокой доступности Exchange будет ругаться на то, что он не может создать директорию на сервере свидетеле, как показано ниже:

В таком случае вам необходимо либо отключить брандмауэр на сервере свидетеле, либо включить следующие правила брандмауэра:

Добавление почтовых серверов в группу высокой доступности

После того, как мы создали группу высокой доступности необходимо добавить в неё оба наших почтовых сервера.

Добавим первый сервер:

В процессе добавления почтового сервера в группу высокой доступности будут установлены все необходимые дополнительные компоненты, в т.ч. Windows Server Failover Clustering.

Теперь добавим в группу высокой доступности второй почтовый сервер:

Посмотрим теперь на нашу группу высокой доступности:

Мы видим, что оба наших сервера представлены в колонке “Member Server”, т.е. оба сервера были успешно добавлены в группу высокой доступности.

Настройка дополнительных копий почтовых баз

Мы создали группу высокой доступности, добавили в неё оба почтовых сервера, но это еще не обеспечивает нам никакой защиты наших почтовых баз. Чтобы наши почтовые базы были доступны в случае потери почтового сервера, на котором они расположены необходимо настроить дополнительные копии почтовых баз. Займемся этим.

Основная суть в том, чтобы, например, для почтовой базы DB05, которая расположена на сервере MBX05, создать дополнительную копию на сервере MBX06. В случае выхода из строя сервера MBX05, почтовая база DB05 будет автоматически активирована на сервере MBX06. Аналогичное справедливо и для почтовой базы DB06 на сервере MBX06.

Создадим дополнительную копию почтовой базы DB05 на сервере MBX06. Выполним следующий командлет на сервер MBX05:

Теперь создадим дополнительную копию почтовой базы DB06 на сервере MBX05. Выполним следующий командлет на сервер MBX06:

Первоначальная настройка Exchange 2016 Database Availability Group завершена, но еще давайте посмотрим в конфигурацию дополнительных копий баз данных:

Мы видим, что для почтовой базы DB05 создано две копии:

- На сервере MBX05. Это основная копию и её статус “Mounted”, т.е. она смонтирована на сервере MBX05, т.к. в соответствующей колонке “Status” для сервера MBX05 указано значение “Mounted”.

- На сервере MBX06. Это дополнительная копия, т.к. в соответствующей колонке “Status” для сервера MBX06 указано значение “Healthy”. В случае непредвиденной аварии сервер MBX06 готов подхватить базу.

Нулевые значения в колонках “Copy Queue Length” и “Replay Queue Length” говорят о том, что почтовая база успешно реплицируется между серверами MBX05 и MBX06.

Настройка группы высокой доступности завершена.

Заключение

Первоначальная настройка Exchange 2019 завершена. Мы импортировали и привязали сертификаты, настроили виртуальные директории. Дополнительно мы сконфигурировали группу высокой доступности для отказоустойчивое работы наших новых почтовых баз.

Установка пограничного почтового сервера EDGE – на базе Exchange 2019.

- Ставим ОС Windows Server 2019. (2016 не подходит для установки Exchange 2019)

- Далее настриваем сетевой интерфейс добавляем статический адрес, маску, шлюз и адреса DNS-серверов нашего домена (локальные DNS).

- Далее данному компьютеру нужно присвоить DNS-суффикс, т.к., пограничный сервер не должен быть в домене. Для этого заходим в свойства компьютера -> Изменить параметры, в окне «Свойства системы» проходим в пункт «Изменить», как при добавлении в домен, далее жмем кнопку «Дополнительно» и вводим суффикс нашего домена. Далее система попросит перезагрузки для внесения изменений.

- Далее нужно сделать DNS-запись (А-запись) в зоне прямого и обратного просмотра.

- Далее ставим компонент ADLDS (Active Directory Lightweight Directory Services), можно сделать через графику – добавление компонентов или командой PowerShell – Install-WindowsFeature ADLDS . Перегружаем сервер.

- После ставим необходимые компоненты: DotNet 4.8, Microsoft unified communications managed api 4.0, распространяемый пакет Visual C++ для Visual Studio 2013.

- После установки необходимых компонентов и нескольких перезагрузок, разрешаем ping для нашего EDGE. Для этого заходим в настройки брандмауера и разрешаем ICMP для IPv4 и IPv6 (если есть).

- Далее запускаем установщик Exchange сервера, на шаге выбора ролей выбираем пограничный почтовый сервер. Ждем окончания установки.

Настройка пограничного почтового сервера EDGE.

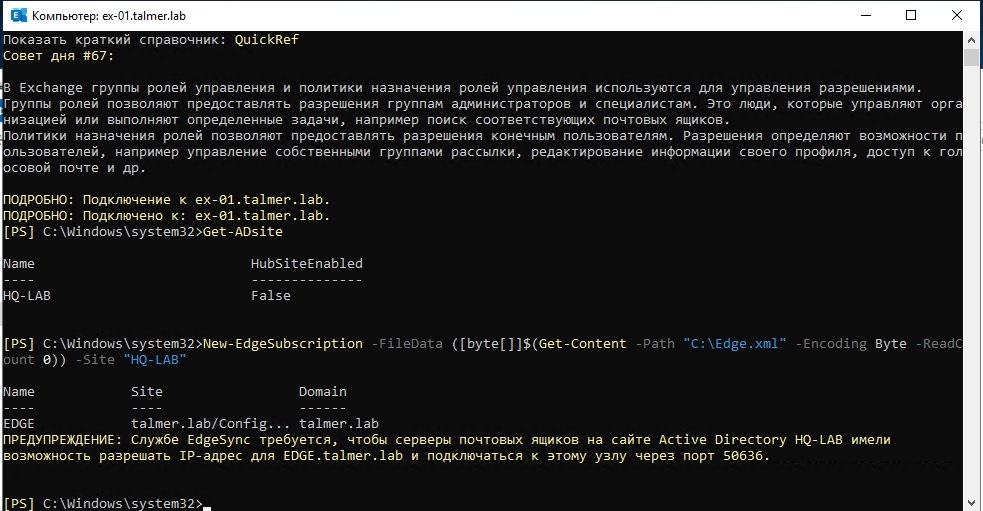

- Создаем файл подписки пограничного сервера. (Данная процедура нужна для того чтобы наш сервер мог смотреть данные в AD нашего домена). На EDGE-сервере в оснастке Power Shell пишем команду: New-EdgeSubscription -FileName "C:\Edge.xml" .

Сервер создаст файл XML, данные из которого потом нужно будет импортировать на почтовом сервере. Пример содержимого:

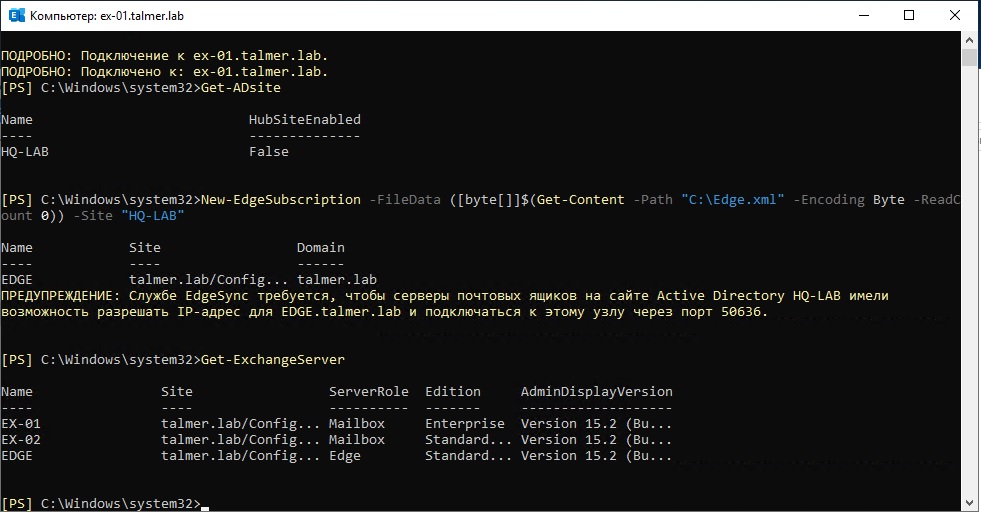

Для проверки что EDGE зарегистрировался можно ввести команду: Get-ExchangeServer . Получаем ответ:

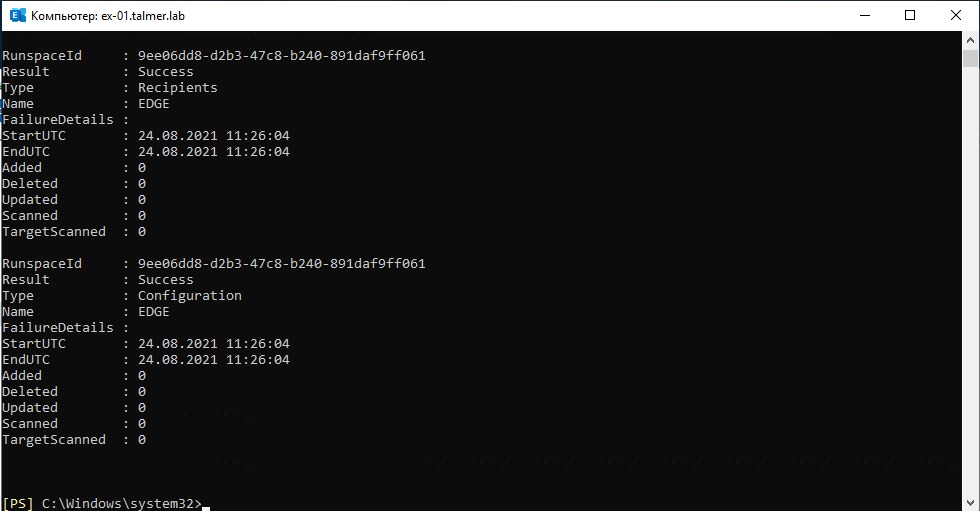

Далее запускаем службу «EdgeSynch» вводим команду: Start-EdgeSynchronization

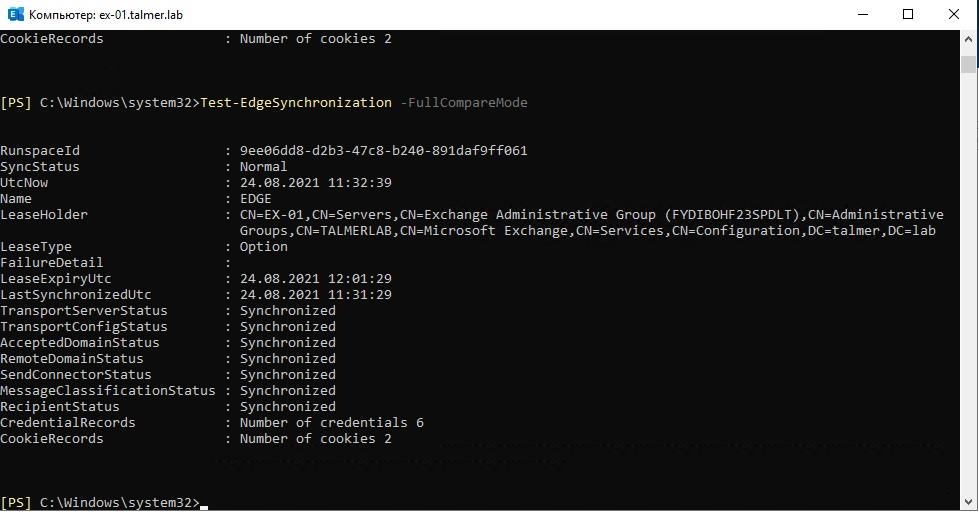

Проверяем прошла ли синхронизация (занимает какое-то время). Вводим команду: Test- EdgeSynchronization –FullCompareMode

После в настройках «Соединителя отправки» должна добавиться запись EDGE-сервера. Можно проверить командой: Get-SendConnector

Microsoft Exchange — большой комбайн, который включает в себя прием и обработку писем, а также веб интерфейс для вашего почтового сервера, доступ к корпоративным календарям и задачам. Exchange интегрирован в Active Directory, поэтому представим себе, что она уже была развернута.

Ну а Windows Server 2019 Core — это версия Windows Server без графического интерфейса.

В этой версии Windows нет традиционной Windows, не на что щелкать, нет меню Пуск. Только черное окно и черная командная строка. Но в то же время меньшая область для атаки и повышенный уровень вхождения, ведь мы же не хотим, чтобы в критических системах копался кто попало, верно?

Это руководство годится так же и для серверов с GUI.

1. Подключаемся к серверу

Открываем Powershell и вводим команду:

Опционально: Включаем RDP. Это упрощает установку, но вовсе не обязательно.

В образе от Ultravds RDP уже был включен.

2. Подключаем сервер к AD

Сделать это можно через Windows Admin Center или через Sconfig в RDP.

2.1 Указываем DNS серверы или контроллеры домена

В Windows Admin Center подключаемся к серверу, переходим в раздел сети и указываем ip адреса контроллеров домена или DNS серверов домена.

Через RDP, в командную строку вводим «Sconfig» и попадаем на синее окно конфигурации сервера. Там выбираем пункт 8) Network Settings, и проделываем тоже самое, указав DNS сервером домена.

2.2 Присоединяем сервер к домену

В WAC нажимаем «Изменить идентификатор компьютера» и перед нами открывается знакомое окно выбора рабочей группы или домена. Все как обычно, выбираем домен и присоединяемся.

С помощью Sconfig Нужно сначала выбрать пункт 1, выбрать присоединяемся ли мы к рабочей группе или домену, указать домен, если присоединяемся к домену. И только после завершения процедуры нам позволят изменить имя сервера, но даже для этого потребуется ввести пароль еще раз.

Через Powershell это производится и того проще:

3. Устанавливаем

Если вы используете RDP, перед установкой самого Exchange нужно установить нужные компоненты.

Далее нам нужно скачать образ диска с установщиком Exchange.

Если вы будете делать это все через командную строку, нужно лишь примонтировать скачанный диск и ввести команду:

Вывод

Как видим, установка Exchange на Windows Server Core, как и вход в домен не является болезненным процессом, а учитывая, как мы выиграли в безопасности, то оно того стоило.

Особенно порадовало то, что ввести сервер в AD с помощью Powershell проще, чем через GUI или Windows Admin Center.

Жалко, что опцию установки Exchange добавили лишь для Exchange 2019, давно пора было.

В прошлых наших постах вы можете почитать рассказ как мы готовим клиентские виртуальные машины на примере нашего тарифа VDS Ultralight с Server Core за 99 рублей, посмотреть как работать с Windows Server 2019 Core и как установить на него GUI, а также как управлять сервером с помощью Windows Admin Center.

Предлагаем обновлённый тариф UltraLite Windows VDS за 99 рублей с установленной Windows Server 2019 Core.

- Добавление обслуживаемого домена (accepted domains)

- Настройка соединителя отправки (send connector)

- Настройка внешних URL адресов Exchange сервера

- Выпуск SSL сертификатов для Exchange сервера

- Настройка политики адресов электронной почты

Добавление обслуживаемого домена (accepted domains)

Обслуживаемый домен (accepted domains) — это домен, который используется Exchange организацией для получения и отправки почтового трафика. В рамках него (типы Authoritative и Internal Relay) могут формироваться почтовые адреса пользователей, общих почтовых ящиков, групп распространения и других объектов Exchange которым возможно назначить почтовый адрес.

По умолчанию, сразу же после развертывания, доступен лишь один обслуживаемый домен:

Обслуживаемые домены (accepted domains) Exchange

Имя его соответствует домену Active Directory. Всего существует три типа обслуживаемых доменов:

- Уполномоченный домен (Authoritative)

- Домен внутренней ретрансляции (InternalRelay)

- Внешний домен ретрансляции (ExternalRelay)

Домены первого типа полностью обслуживаются Exchange организацией. При поступлении на него входящего письма происходит поиск почтового адреса в глобальном каталоге Active Directory. В случае его отсутствия будет возвращен NDR (Not Delivery Report).

Домен внутренней ретрансляции применяется тогда, когда адресное пространство используется совместно с другой почтовой инфраструктурой. Логика работы такая же, как и в первом типе, но при отсутствии почтового адреса в глобальном каталоге возможно перенаправление письма на другой SMTP шлюз.

Последний тип используется в задачах перенаправления входящих писем на внешний SMTP шлюз тогда, когда нет надобности в использовании одного адресного пространства с другой почтовой системой. Так же, его невозможно использовать при формировании почтовых адресов в Exchange организации.

Сам процесс добавления домена необходимого типа выглядит следующим образом:

Добавление обслуживаемого домена в Exchange

Настройка соединителя отправки (send connector)

В Exchange инфраструктуре коннекторы или соединители выполняют задачи обработки входящего и исходящего почтового потока, также участвуют внутри транспортного потока Exchange. Чтобы почтовая инфраструктура могла взаимодействовать с внешними системами по протоколу SMTP, необходимо создать новый соединитель отправки. Для этого следует перейти в раздел почтовый поток (mail flow), во вкладку исходящие почтовые соединители (send connectors)

Исходящие почтовые соединители Exchange

Как и в случае с обслуживаемыми доменами, существует несколько типов исходящих почтовых соединителей:

Внутренний соединитель отправки используется для ретрансляции почтового потока внутри почтовой организации. Например, в сочетании с доменом внутренней ретрансляции.

Внешний тип предполагает отправку почты во вне организации, например удаленному почтовому серверу через Интернет.

Партнерский тип используется для настройки почтового взаимодействия между двумя внешними партнерскими организациями. Примером может служить холдинг. В холдинге множество отдельно стоящих почтовых систем, взаимодействие между которыми регулироваться политиками безопасности. Одна из политик требует, чтобы во время почтового обмена использовалось шифрование. Партнерский тип решает эту задачу.

Возвращаясь к задаче, для отправки внешним почтовым системам необходим внешний (Internet) тип соединителя.

На следующей странице необходимо указать каким образом будет осуществляться отправка почты. Либо используя MX записи, либо выделенный смарт-хост в виде внешнего почтового релея.

Конфигурация доставки почтового соединителя Exchange

Внизу страницы присутствует чек-бокс с включением конфигурации Use the external DNS lookup settings on servers with transport roles. Задействование данной опции позволит не использовать конфигурацию DNS серверов сетевого интерфейса Exchange сервера, а применить настройки из конфигурации самого сервера. Они задаются на странице Servers, в первом же разделе Servers:

Настройка конфигурации сервера Exchange

Необходимая вкладка называется DNS lookups:

Задание внешних DNS серверов в Exchange

Задание адресного пространства в соединителе отправки Exchange

Чек-бокс Scoped send connector даст возможность привязать коннектор к определенному сайту Active Directory, в котором находится сам Exchange. Для базовой настройки Exchange инфраструктуры этот параметр не требуется.

Задание адресного пространства выглядит следующим образом:

Указание адресного пространства в соединителе отправки Exchange

Далее, задаем сервер или сервера Exchange которые могут использовать данный соединитель:

Привязывание исходящего соединителя к серверу Exchange

В моем случае, у меня один и едиснтвенный Exchange сервер с ролью Hub Transport Service:

Указание сервера Exchange в соединителе отправки

Конфигурация исходящего соединителя завершена:

Созданный исходящий Exchange соединитель

- Запись типа А должна иметь значение внешнего IP адреса, с которого сделан DNAT на приватный адрес Exchange сервера. В случае применения пограничного Edge сервера, DNAT делается на него;

- MX запись указывает на A запись.

Настройка внешних URL адресов Exchange сервера

Базовая настройка Exchange Server не заканчивается добавлением обслуживаемого домена и настройкой соединителей. Необходимо задать корректные URL адреса для подключения клиентов. Для этого перейдем в настройки конфигурации:

Настройка конфигурации сервера Exchange

Задание настроек Outlook Anywhere для Exchange

Данный домен, в последствии, будет использоваться для публикации Exchange сервера. Этот процесс будет описан в будущей статье.

Задание внешнего домена для виртуальных каталогов Exchange

На открывшейся странице задаем необходимую конфигурацию:

Указание внешнего домена для виртуальных каталогов Exchange

Задание внешнего домена по которому будет доступна Exchange инфраструктура необходимо для дальнейшего выпуска SSL сертификатов.

На этом пока все. Если у вас возникли какие-либо вопросы, пожалуйста, пишите в комментарии.

Читайте также: