Настройка outpost для utorrent

Обновлено: 01.07.2024

Главная страница » FAQ » Настройка Outpost Firewall 2009 под программу uTorrent для локальных пользователей

Если вы пользуетесь другим firewall, то настройка будет подобной, но требуется так же включить свой мозг для нахождения подобных кнопочек и менюшичек.

ps. По мере разсширения границ сети, буду заносить новые диапазоны адресов, а пока пишу Факу под известные мне на сегодня. Хочу добавить, что эти правила у меня работают уже 2 месяца и я качую всё без каких либо трудностей. Конечно иногда, когда интернет заблокирован отсутствием денег, ко мне ломятся некоторые неизвесные ip, но я боюсь их добавлять их, ибо нет гарантий что они не станут платными при открытом интернете.

ВАЖНО: Перед началом хотелось бы заметить.. Отключите автосоздание правил и их автообновление.. А то настройка блока теряет всякий смысл..

Делается это.

[tab]Убрать галочку "Автоматически создавать правила для приложений, подписанных доверенными разработчиками"

[1] Открываем в системном лотке наш Outpost 2009 и в главном окне выбираем "Настройки"(1)

[2] Далее в левом окошке выбираем "Правила для приложений"(2)

[3] Если правило уже успело создаться, то удалим его, выделив и нажав кнопку Del.

[4] Далее нажимаем кнопку "Добавить. "(1) выбираем исполняемый файл программы который обычно находится по стандартному пути (2) и открываем его (3).

[tab]ps.Не перепутайте исполняемы файл программы мюТоррент с его исталяцией! Называются они одинаково! Так что проверте перед добавлением что именно вы добавляете!

[5] После того как программа добавилась, отредактируем её правила доступа в сеть. Выделим исполняемый файл(1) и нажмём кнопку "Редактировать. "(2)

[6] Клацаем на вкладке "Сетевые правила"(1) и добавим наше первое, новое, правило(2)

[7] Назовём наше правило "Allow outcome TCP for TORRENT"(1). Опишем параметры правила. Галочками выделяем "Где направление"(2) и "Где удалённый адрес"(3). Оставлем протокол TCP. Далее клацаем на направление "Не определено"(4) и выбираем "Исходящее". Начнём редактировать удалённые адреса для который будет открыт доступ. Нажмём на Удалённый адрес "Не определено"(5)

[8] Указываем что это будет диапазон адресов. Выбираем "Подсеть"(1) и начинаем вводить адреса. Для примера введём диапазон внутренних ипов сети Притекс. [10.0.0.0 (255.0.0.0)]

Введём 10.0.0.0 в поле для адреса(2)

Введём 255.0.0.0 в поле для маски(3)

Добавим диапазон кнопкой "Добавить. "(4)

По аналогии добавим остальные адреса поданные в скрытом списке ниже.

[9] После добавления всех диапазонов сохраним правило. Мы должны узреть такую картину.

[10] Скопируем 4 раза созданое нами правило. Два для TCP и два для UDP пакетов. Для этого после выделения правила нажмём кнопку "Копировать"(1) 3 раза.

[12] Для третьего правила изменим протокол на UDP и имя на "Allow outcome UDP for TORRENT"

[14] В конце наших стараний получим 4е правила. Два для TCP (входящий и исходящий трафик) и два для UDP (входящий и исходящий трафик).

[15] Далее переходим во вкладку "Параметры"(1)

Запрещяем переход в игровой режим(2)

Разрешам доступ к rawsocket(3)

Отключаем фильтрацию содержимого(4)

Применим все правила созданые к приложению(5)

Владельцам Nod32

Нод контролирует интернет трафик путём перенаправления некоторых запросов на себя. Короче вам прийдётся добавит ещё 2 правила для совместимости.

Локализация русская, английская, немецкая, французская и испанская

Неофициальный русский форум Outpost Firewall

Outpost - outside and inside. Справочная информация ver. 1.0 (Справочник с неофициального русского форума Outpost)

Прежде чем задать вопрос, загляните в Базу знаний Outpost!

Велика вероятность, что ответ на свой вопрос вы там найдёте!

Анти-рекламная база для Outpost: AGNIS Outpost Ad Block List

Blocklist Manager - менеджер "черного-списка" интернет адресов, к которым лучше не подсоединяться.

Топик: IP Subnet Calculator Лучший домашний фаервол firewall - сравниваем и обсуждаем

Имеется САБЖ правда старая версия, последняя 4-ка. Да версия старая, но по ряду причин приходится использовать ее, тем более со своими задачами справляется.

Вопрос 2. Последнее время стал замечать, что самовольно, без моего участия стали самоотключаться некоторые настройки, а именно Контроль Anti-Leak и Уровень Контроля компонентов. После включения может быть включенным и час и два и день, а может и через пять минут после старта машины быть уже выключенным. Комп на предмет заразы проверял, чисто. Никто с подобным не сталкивался? Что это может быть?

Да, если это важно, то ОС Вынь Хр СП3, в качестве основного антивиря используется Авира Премиум 10 рус.

Ну и не забываем про роутер и/или провайдера, если все равно не работает.

Добавлено:

Aliado

1. Честно говоря, я не разглядел, что это TCP и вел рассуждения, как про UDP.

Щаз присмотрелся. Тогда вообще непонятно - зачем это? Ниже рассуждения, как если бы это был UDP:

"Может понадобиться". А может и нет. И об этом сообщит п.5.

"разрешать входящие для браузера. это все равно что . " С самого себя на себя? В чем криминал?

2. Прокси не нужны? ОК. Главное - не забыть об этом. См п.5

3. Не знал. Пусть будут. А знал бы - так я сторонник разделения функционала. Не есть гут разрешать исходящий SMTP приложению, активный функционал которого меняется от страницы к страницы.

4. Я же написал и объяснил странности - направление и список портов. Зачем нагружать и так больной фаер дополнительной работой? Да и цель-то ее какая? Чего взамен получаем? А что есть "правила для Hosts"?

5. См. п.1 и п.2, да и мало ли что еще возникнет, чего эта Опера захочет. Ну, а если "ненужные" - вольному воля :) Только потом без криков - А-а-а! Все разрешено, но не работает!

Решение очень оказывается простое:

Я, между прочим, задал вопрос - чем может быть опасна локальная заглушка по UDP для конкретного приложения? Бэз ответа.

Попутно, так же, я продемонстрировал, что даже убрав это (ненужное, имо) правило и включив оповещения в последнем, запрещающем все, - мы не пропустим блокированную активность, в которой браузер может быть и будет нуждаться. А если не пропустим - значит сможем добавить правило, расширив функционал без ковыряния логов и поиска причин.

2. "Еще раз повторяю " Да не надо мне повторять! Я, в отличие отебя, читаю внимательно, что мне пишут и отвечаю на вопросы, а не опускаю их. Я же написал - ОК.

3. Конечно. Лишние разрешения ни к чему.

4. "Почитай здесь. "

Галантно. Надо было с самого начала подальше тебя послать - в гугл, или в указанную тобой тему.

Слушай, ты не попутал часом - кто к кому с вопросом обратился? Ты попросил взглянуть на правила - я взглянул. Скажи спасибо, что по картинке стал с тобой разговаривать, додумывая и предполагая возможное содержание правил - тебе же влом ф-цией копировать воспользоваться или ручками написать, если на 4-ке сидишь.

Ни на один мой вопрос не ответил, терминология убойная - "доступ к loopback зоне", Svchost - как только не назвал. Накурился манов, создал первое правило и решил во флейме на заданную тему поупражняться? Так бы и написал - ищу оппонента :) А манеры - "Почитай здесь. ", "Еще раз повторяю. ", про svchost бросился лекцию читать :)

В статье Где скачать Всё или что такое торренты [BitTorrent] я обещал рассказать о том, как настроить BitTorrent -клиент для получения максимальной скорости, а так же избавиться от всяческих возможных (или уже существующих) проблем с раздачей или закачкой. Раз обещал - рассказываю.

Речь пойдет о точечной настройке под скорость именно Вашего канала, а так же будут выданы некоторые общие рекомендации по настройке для любого соединения. В частности, я мельком коснусь темы "проброса" портов и настройки фаерволла так, чтобы он не блокировал, но и защищал torrent -клиент. Поехали.

Настройка BitTorrent для максимальной скорости скачивания и отдачи

Перейду сразу непосредственно к настройке, т.к. предполагаю, что Вы читали вышеуказанную статью и сама программа у Вас уже стоит. В бой:

- запускаем BitTorrent

- в окне программы переходим Настройка - Конфигурация

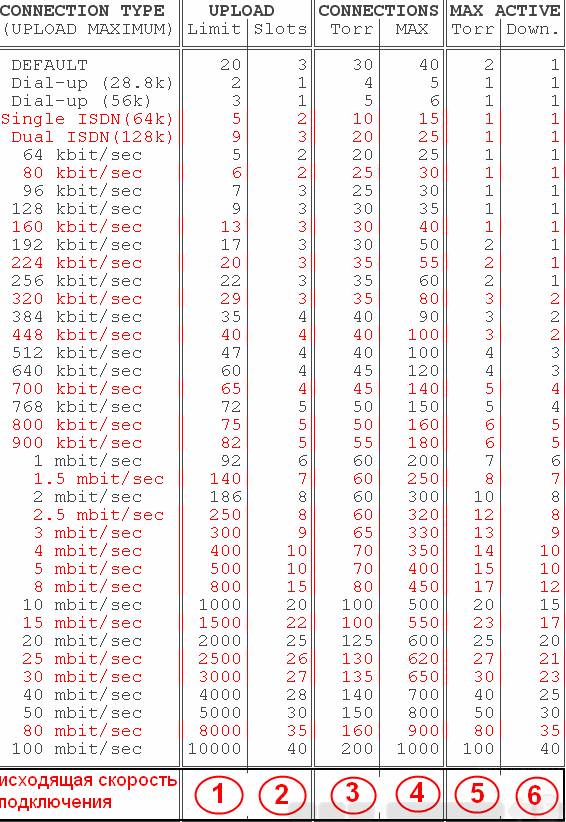

- смотрим вот в эту таблицу:

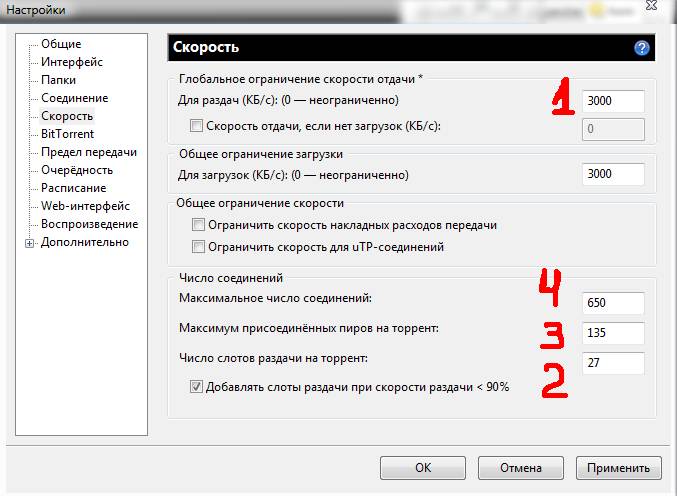

и вот этот пример (вкладка Скорость и Вкладка Очередность ):

- находим свою скорость (в моём примере это 30 MB/s) и, собственно, видим напротив оной свои значения

- внизу таблицы каждому значению дан порядковый номер (от 1 до 6)

- в примере подписано поля куда эти значения проставлять (от 1 до 6)

- внимательно соотносясь с таблицей проставляем пронумерованные значения в пронумерованные поля

- заполнив, не забываем нажать кнопочку " Применить "

Со скоростями и очередностями закончили. Перейдем к дальнейшей настройке поглубже, но для начала, кое-что изменим в самой системе, а именно настроим tcpip.sys .

Настройка системы под BitTorrent, а именно TCPIP.SYS

Пользователи Windows Vista и Windows 7 могут пропустить этот пункт. Пользователям же Windows XP придется проделать следующее:

- Переходим сюда.

- Скачиваем программку Half-open limit fix (patch) для Windows

- Запускаем, жмем кнопочку " Внести в tcpip.sys "

- После этого перезагружаете компьютер и снова запускаете патч. Наверху, в строке "т екущее максимальное количество полуоткрытых соединений " должно быть число 100 .

Что мы сделали?

Мы увеличили число максимально возможных полуоткрытых изменений. В XP мелкомягкие Microsoft из каких-то своих соображений зафиксировали это число на 8 , в то время как торренту нужно куда больше для полноценной работы (и чтобы, кстати, не забивать канал полностью и дать возможность браузеру и прочим программ).

Дополнительные настройки клиента.

Как и говорилось выше, давайте продолжим настройку клиента.

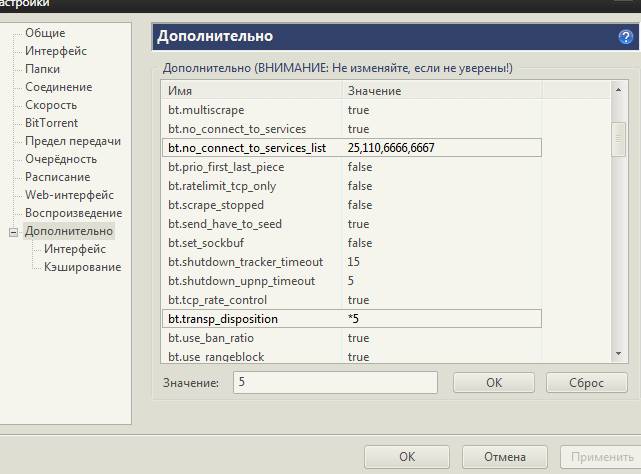

Переходим в настройках на вкладку Дополнительно .

bt.allow_same_ip = true

bt.connect_speed = 50

bt.graceful_shutdown = true

ipfilter.enable = false

net.max_halfopen = 75

bt.transp_disposition = 5

Где до знака равно стоит название значения, а после, собственно, само значение.

Выставив значение, не забывайте жать кнопку ОК , прежде чем перейдете к следующему.

Выставив все значения, не забывайте нажать кнопку Применить .

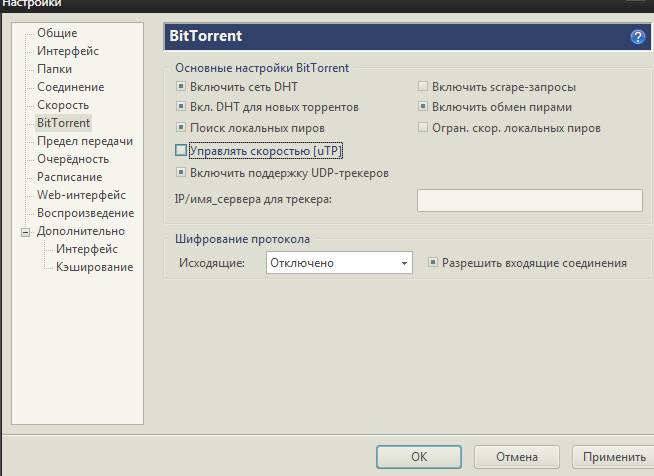

Теперь переходим на вкладку BitTorrent и выставляем настройки в соответствии со скриншотом:

Ну и в качестве последнего штриха на вкладке Папки можете выставить куда будут помещаться уже скачанные файлы, а куда только качающиеся (удобно распределить их в разные папки), а так же где будут обитать сами торрент-файлы.

Выбор, настройка и проброс порта роутера для торрентов

Важную роль играет выбор порта и его грамотная настройка в фаерволле (при наличии оного) и на роутере (при наличии оного). Подробнее о том, что такое порты я уже писал в сетевой терминологии "Терминология компьютерной сети или что есть что [IP, TCP, UPD, ICMP, MAC и пр.]", посему вдаваться в очередное описание не буду и расскажу про то, что, собственно надо делать.

Для начала, какой порт выбрать и где его указать в BitTorrent 'е:

- переходим на вкладку соединение

- расставляем галочки как на скриншоте (это важно!)

- указываем любое значение порта в пределах от 32000 до 36000 (можно как в моём случае: 35555)

- заполнив, не забываем нажать кнопочку " Применить "

С портом определились. Теперь надо под него настроить фаерволл и роутер, если конечно они есть в системе.

И так, можно просто разрешить в фаерволле доступ BitTorrent 'у ко всему и вся, добавив приложение в исключения, а можно настроить, так сказать, человечно, дабы защитить себя от взлома и всяких прочих неприятностей. Делается это методом разрешения программе использовать только выбранный Вами порт (в этом примере это 35555), т.к. во всех фаерволлах оное настраивается по-разному, то я не буду описывать где именно, что и как выставлять (иначе мне придется устанавливать 10-ок-другой фаерволлов).

В общих чертах, Вам надо зайти в список программ исключений в настройках фаерволла, добавить в этот список BitTorrent и в дополнительных настройках выбрать нечто вроде " Разрешить программе входящие/исходящие соединения по порту такому-то ", где, в качестве порта, указать номер, который Вы вставили выше. Что важно, - надо разрешить доступ и входящих и исходящих соединений, как по TCP порту, так и UDP (оба порта имеют указанный Вами выше номер, просто сами порты отличаются по типу. Подробнее о том в чем разница читайте в статье сетевой терминологии, ссылку на которую я давал выше). В случае, если сами не можете справится, то либо делайте полное разрешение клиенту доступа (просто добавив оный исключения и не задавая доп.параметров), либо обратитесь на очень хороший и добрый форум ( ;-) ), где, думаю, Вам обязательно помогут и подскажут, что, как и куда крутить :-)

Перейдем к пробросу порта на роутере. Если у Вас его нет, то смело пропустите этот пункт (ну или ознакомьтесь из интереса).

Дело вот в чем. Роутер - это не просто коробочка - это сетевое устройство, которое на основании информации о топологии сети и определённых правил, принимает решения о пересылке пакетов информации между различными сегментами составляющими этой самой сети (в нашем случае между внешней сетью (тырнетом Интернетом) и внутренней (локальная домашняя (или офисная) сеть, где, собственно у Вас живут все ноутбуки, компьютеры и все остальное, что получает доступ к интернету через оный роутер). Как следствие роутер - это устройство не просто с бухты барахты, а, естественно, с операционной системой, фаерволлом и прочими радостями жизни (надо же как-то это все пересылать и принимать решения). Отсюда два затыка две проблемы:

Первая : в роутер вшит фаерволл, который так же может блокировать работу торрента как и тот фаерволл, что установлен у Вас в системе. Соответственно, надо добавить этот самый торрент в исключения на роутере.

Вторая : правила переадресации берутся не с потолка, а значит надо их настроить и задать.

Обе эти проблемы решаются одним простым образом - пробросом порта.

Я опишу, опять же, общий момент, на примере собственного ASUS -роутера, т.к. у меня нету под рукой всех устройств всех производителей и прошивок, дабы дать инструкцию по всем в мире маршрутизаторам (хотя я бы с удовольствием :-) ). В принципе, используя логику, думаю, что Вы сможете повторить проброс за мной на любом устройстве любого производителя. В крайнем случае, Вы знаете куда обращаться ;-)

С проброской порта управились. Если Вы все сделали верно, то никаких проблем с работой клиента, а точнее с закачкой и раздачей быть не должно.

Исключение составляет ситуация, когда провайдер сознательно блокирует работу торрент-протокола. Тогда уже надо разговаривать с ним (иногда даже это помогает). Либо, в этом случае, порой спасает включение шифрования.

Послесловие

Вот такие вот дела.

После проделанных выше настроек, по идее, у Вас больше не должно быть никаких проблем с работой клиента, а точнее с раздачей или закачкой, а так же все должно качаться максимально шустро и адекватно.

Если есть какие-то вопросы (а их, чувствую, будет много), то спрашивайте в комментариях, - попробую подсказать и помочь :-)

Белов Андрей (Sonikelf) Заметки Сис.Админа [Sonikelf's Project's] Космодамианская наб., 32-34 Россия, Москва (916) 174-8226![]()

Репутация: 8

Дух

Почти дословное руководство с Офф сайта фаера:

Итак.

1. Идем сюда : Firewall -> Advanced -> Attack Detection Settings -> Miscellanous и снимаем галку с Do Protocol analysis

2. Потом сюда : Firewall -> Advanced -> Predifined Firewall Policies и выбираем Add.

Даем название новой политике доступа в строке Predefined Policy, например: utorrent

Добавляем правила через ADD. :

Правило 1

Action = Allow

Protocol = TCP or UDP

Direction = In

Description = Правило для входящих TCP или UDP соединений

Source Address = Any

Destination Address = Any

Source port = A port range = (start port = 1025 / end port = 65535)

Destination port = "ПОРТ ВХОДЯЩИХ СОЕДИНЕНИЙ В НАСТРОЙКАХ ТОРРЕНТ КЛИЕНТА"

Правило 2

Action = Allow

Protocol = TCP

Direction = Out

Description = Правило для исходящих TCP соединений

Source Address = Any

Destination Address = Any

Source port = A port range = (start port = 1025 / end port = 65535)

Destination port = A port range = (start port = 1025 / end port = 65535)

Правило 3

Action = Allow

Protocol = UDP

Direction = Out

Description = Правило для исходящих UDP соединений

Source Address = Any

Destination Address = Any

Source port = "ПОРТ ВХОДЯЩИХ СОЕДИНЕНИЙ В НАСТРОЙКАХ ТОРРЕНТ КЛИЕНТА"

Destination port = A port range = (start port = 1025 / end port = 65535)

Правило 5

Action = Block (поставить галку Log as a firewall event if this rule is fired)

Protocol = IP

Direction = In/OUT

Description = Блокировать и записывать остальные события

Source Address = Any

Destination Address = Any

IP Details = Any

ДОПОЛНЕНИЯ (Не проверял)

Если у Вас проблемы с соединением:

Идем Сюда Firewall -> Common Tasks -> Stealth ports wizard и ставим галку

Alert me to incoming connections- stealth my ports on a per-case basis

1. Выберите модель Роутера

2. Выберите программу (в нашем случае uTorrent)

3. Далее следуйте пошаговой настройке

Если у Вас просто модемное соединение, Вам может потребуется добавить правило (выше Правила 5) для исходящих DNS запросов:

Action = Allow

Protocol = UDP

Direction = Out

Description = Правило для исходящих DNS запросов

Source Address = Any

Destination Address = Any (или DNS сервер вашего провайдера)

Source port = Any

Destination port = 53

ОЧЕНЬ ВАЖНО! Перед инсталляцией Outpost закройте все другие firewall-приложения, работающие на Вашем компьютере. Если Вы установите брандмауэр поверх других firewall-приложений, это приведет к зависанию системы. Представьте автомобиль с двумя водителями: каждый будет стараться взять управление в свои руки и в результате произойдет авария!

Когда Вы убедитесь, что другие firewall-программы не запущены на Вашем компьютере, установите Outpost. Если Вы не являетесь опытным пользователем, рекомендуется использовать настройки Outpost по умолчанию, предложенные во время инсталляции.

Запуск и закрытие программы

По окончании процесса установки Outpost Firewall будет оптимально настроен для защиты Вашего компьютера. Этот режим устроит большинство пользователей, поэтому просто закройте главное окно программы, предоставив Outpost возможность выполнять свои функции.

Одной из функций Outpost Firewall является автоматический запуск вместе с Windows. Это обеспечивает постоянную защиту системы. Однако при желании Вы можете отменить автозагрузку брандмауэра. Тогда во время каждого сеанса работы Вам нужно будет запускать его вручную.

Базовые настройки

Режимы работы

- Запрещать - все удаленные соединения блокируются.

- Блокировать - все удаленные соединения блокируются, кроме тех, которые Вы специально укажете.

- Обучение - Вы разрешаете или запрещаете приложения во время их первого запуска.

- Разрешать - все удаленные соединения разрешены за исключением специально указанных.

- Отключить - все удаленные соединения разрешены.

По умолчанию Outpost работает в режиме Обучение. Значок Outpost на панели задач символизирует этот режим.

Чтобы изменить рабочий режим брандмауэра:

- Щелкните правой кнопкой мыши значок Outpost в трее

- Откроется контекстное меню. Перейдите к пункту Политики и выберите нужный рабочий режим.

Режим Обучение

Режим Обучение позволяет Вам решать, какие из приложений получат доступ в Интернет. Outpost спросит Вас об этом всякий раз, когда приложение впервые сделает запрос на соединение. Режим Обучение действует по умолчанию и рекомендуется большинству пользователей.

Создание правил не представляет никаких трудностей. Правила для приложений всегда можно изменить или удалить.

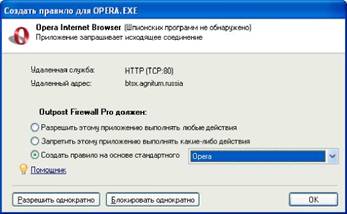

Ниже приведено окно режима Обучение:

В окне показано название приложения (например, Internet Explorer ), вид соединения (входящее/исходящее), вид сервиса, который приложение пытается осуществить, и удаленный адрес для обмена данными.

- Разрешить этому приложению выполнять любые действия - для приложений, которым Вы полностью доверяете. Приложение будет добавлено в список «Доверенные» (См меню Параметры, вкладка Приложения )

- Запретить этому приложению выполнять какие-либо действия - для этих приложений запрещен сетевой доступ. Приложение будет добавлено в список «Запрещенные» (См меню Параметры, вкладка Приложения)

- Создать правило на основе стандартного - Outpost Firewall позволяет создать правила на основе стандартных настроек для известных приложений или применить настройки, которые лучше подходят данному приложению (тот же Internet Explorer ). Outpost предложит Вам оптимальный вариант фильтрации. Приложение будет добавлено в список «Пользовательский уровень» (См меню Параметры, вкладка Приложения). Рекомендуется применить вариант, предложенный Outpost , однако опытные пользователи могут выбрать другие настройки в выпадающем меню или даже создать собственное правило, нажав кнопку Другие.

- Разрешить однократно - для приложений, в которых Вы сомневаетесь. Когда данное приложение запросит соединение в следующий раз, диалоговое окно появится снова. Правило для этого приложения не создается.

- Блокировать однократно - для приложений, которым Вы не доверяете. Когда данное приложение запросит соединение в следующий раз, диалоговое окно появится снова. Правило для этого приложения не создается.

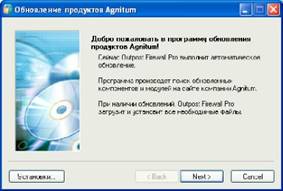

Автоматическое обновление

Если по какой-либо причине Вам нужно отключить функцию автоматического обновления выберите меню Сервис главного окна Outpost и снимите флажок напротив пункта Автоматическое обновление

Вы можете сами проверить обновления, выбрав Обновление… в меню Сервис. Появится следующее диалоговое окно:

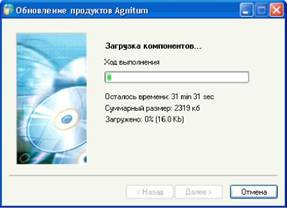

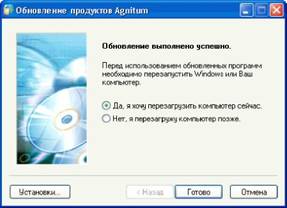

Нажмите Далее для продолжения загрузки и установки всех новых модулей. При наличии обновлений в сети Вы увидите следующее диалоговое окно:

Затем программа спросит о подтверждении перезагрузки компьютера:

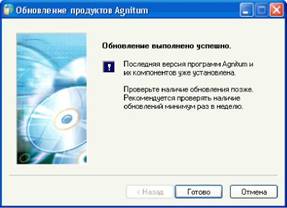

Если в сети нет обновлений, или они не нужны, появится следующее окно:

Дополнительные настройки

Защита Вашей системы

«Троянские кони» - это одна из самых опасных угроз для Ваших файлов и конфиденциальной информации (пароли, данные кредитной карты, личная корреспонденция). «Троянец» - это программа, установленная на Вашем компьютере, которая предоставляет хакерам полный сетевой доступ. Один и тот же «Троянец» может использоваться разными хакерами, т.е. доступ получает не один человек.

«Троянец» позволяет хакеру просматривать, копировать или стирать любые папки и файлы на Вашем компьютере точно так же, как это делаете Вы сами. Любой файл может быть отправлен по сети Интернет.

Существует много способов внедрения в систему «троянца», так как он отличается от вируса. Это саморазмножающийся программный сегмент, который не всегда обнаруживается антивирусными программами. Outpost был создан для того, чтобы блокировать действия «троянцев».

Ниже перечислены настройки Outpost для максимальной защиты:

- Режим Обучение информирует пользователя о любой программе, пытающейся переслать данные с компьютера по сети.

- Режим Запрещения эффективно прерывает соединение Вашего компьютера с Интернет, которое может быть легко восстановлено, когда Вы не работаете в сети.

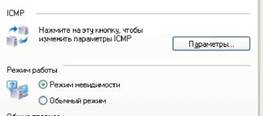

- Сделайте свой компьютер невидимым для хакеров. Выберите меню Параметры, затем вкладку Системные Отметьте Режим невидимости в поле Режим работы

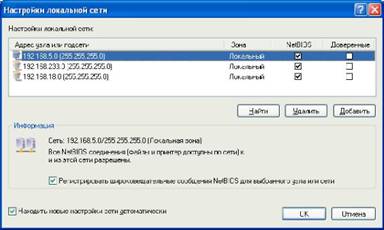

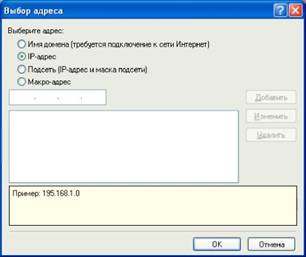

Чтобы внести удаленный компьютер или сеть в список разрешенных соединений NetBIOS , нажмите кнопку Добавить. Появится диалоговое окно:

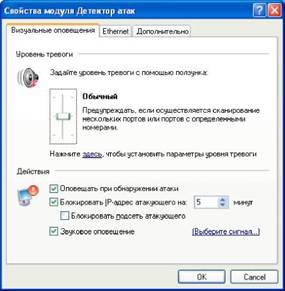

Примечание: Вы можете посмотреть Интернет-адрес, с которого производится атака на Ваш компьютер, в Журнале событий Outpost . Чтобы открыть журнал отдельного фильтра, выделите его на панели представлений, затем нажмите кнопку Показать Журнал на информационной панели.

Скрытые интерактивные элементы web-сайтов

Создатели web-сайтов применяют различные программные средства, чтобы сделать свои web-страницы более интересными и полезными. Это анимация, календари, специальные калькуляторы и вспомогательные меню. Подобные программы, внедренные в web-страницы, имеют, в основном, прикладное и эстетическое значение.

Однако в руках некоторых хакеров эти программы могут оказывать пагубное действие. Поэтому Outpost позволяет пользователю блокировать каждый сомнительный компонент.

Вы можете сделать следующее:

- Откройте главное окно Outpost двойным щелчком мыши на значке программы в трее

- Выберите модуль Интерактивные Элементы щелчком правой кнопки мыши, вызвав контекстное меню:

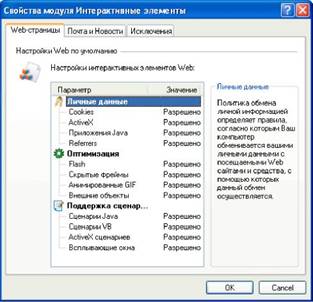

Нажмите Свойства. Откроется окно, в котором будут упорядочены активные элементы, встречающиеся в составе web-документов:

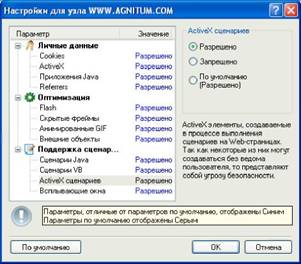

На рисунке показано окно с настройками, применяющимися ко всем просматриваемым Web сайтам. Если Вы хотите изменить эти настройки для отдельных сайтов, то щелкните Исключения , затем Добавить и введите адрес требуемого сайта.

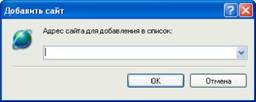

После того, как Вы щелкните ОК, появится диалоговое окно с параметрами для выбранного сайта.

Остерегайтесь почтовых вложений

Активные элементы могут быть внедрены как в web -страницы, так и в электронные письма. Блокируются они способом, описанным в предыдущей главе.

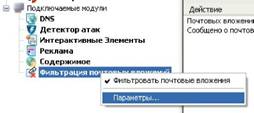

Другая угроза, которую могут представлять электронные письма – это безобидные на первый взгляд программы, которые приходят в виде почтовых вложений. Это очень распространенный способ проникновения в систему «червей» и «троянцев». Они действуют под прикрытием внешне полезных программ и способны вызвать сбой и/или предоставить хакеру прямой доступ к системе. Чтобы защитить свой компьютер, укажите, как Outpost следует обращаться с разными типами вложений. Щелкните правой кнопкой мыши фильтр Фильтрация почтовых вложений и нажмите Параметры:

Появится следующее диалоговое окно

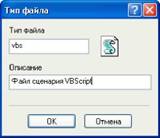

Кнопка Создать позволяет добавлять в список типы файлов для фильтрации:

После добавления записи укажите, что Outpost следует делать с этим файлом, когда он появится в папке входящих писем в виде почтового вложения. Рекомендуется выбрать опцию Переименовать и, таким образом, нейтрализовать файл. Тогда Вы сможете спокойно сохранить его на жестком диске, проверить с помощью антивирусной программы и только после этого открыть.

Блокировка рекламы

Рекламодатели оплачивают расходы многих web-сайтов, благодаря чему они могут предоставлять информацию и программное обеспечение бесплатно. Однако рекламные объявления часто замедляют соединение, носят навязчивый характер, а иногда просто раздражают.

Чтобы Outpost блокировал специфические рекламные объявления на web-страницах, выберите правой кнопкой мыши фильтр Реклама на панели представлений. Выберите команду Параметры, вызвав следующее диалоговое окно:

Убедитесь, что опция Блокировать HTML-строки отмечена флажком.

Если Вы хотите добавить адрес в список блокировки, введите его имя в поле ввода и нажмите кнопку Добавить. Чтобы изменить адрес, нужно выбрать его в списке, и после внесения изменений нажать кнопку Изменить. Для удаления адреса воспользуйтесь кнопкой Удалить.

С помощью кнопки По умолчанию список блокировки можно вернуть в первоначальное состояние.

Чтобы блокировать рекламные объявления определенного размера, выберите вкладку Размеры изображений . Появится следующее диалоговое окно:

Это окно устроено так же, как и предыдущее.

Примечание: Блокировка изображений по размеру предполагает удаление всех изображений указанных размеров, имеющих ссылки (т. e . внутри < a > тегов), независимо от того, связаны ли они с другим сайтом или другой страницей того же сайта.

Примечание. Некоторые баннеры невозможно заменить прозрачным изображением, поэтому даже при выборе этой опции они будут по-прежнему заменяться текстом.

Обратите внимание, что Outpost Firewall блокирует рекламные баннеры согласно введенным параметрам. Некоторые нужные объявления могут быть блокированы, если Вы зададите слишком строгие условия фильтрации (например, введете слово «image» («изображение») в перечень блокировки).

В случае если блокировка рекламы мешает Вам просматривать определенные сайты, Вы можете занести их в список Доверенных. Outpost не блокирует рекламные баннеры с Доверенных Сайтов. Чтобы добавить сайт в этот список просто щелкните Редактировать, в появившемся диалоге введите адрес сайта и нажмите Добавить.

Outpost также может блокировать рекламные объявления, выполненные в виде интерактивных элементов (таких как анимированные Flash объекты). Выберите флажок Block … чтобы включить блокировку интерактивных рекламных объявлений и снизить таким образом нагрузку на систему и сетевой трафик.

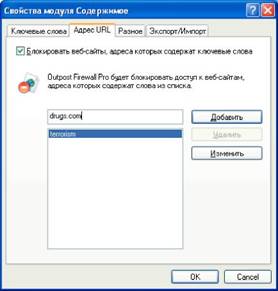

Блокировка по содержимому

Outpost позволяет блокировать любой web-сайт или web-страницу, содержащие определенное слово или фразу.

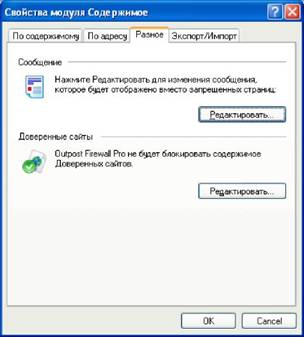

Чтобы блокировать нежелательное содержимое, щелкните правой кнопкой мыши фильтр Содержимое на панели представлений главного окна Outpost и выберите Параметры:

Вы увидите окно, содержащее параметры, аналогичные параметрам фильтра Реклама. Вы можете управлять списком сайтов внутри вкладки По адресу:

Действия в окне аналогичны тем, которые применимы к рекламным объявлениям.

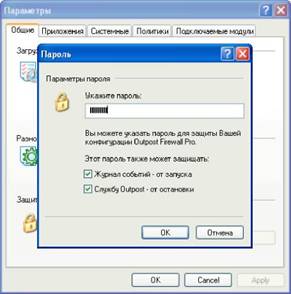

Установка пароля

Если Вы опасаетесь, что кто-то может нарушить произведенные Вами настройки Outpost , Вы можете защитить их паролем.

Внутри вкладки Общие (поле Защита паролем) выберите опцию Включить. Появится диалоговое окно:

Введите пароль и укажите должен ли он защищать только конфигурацию Outpost или также предотвращать запуск Журнала событий и/или остановку службы Outpost . Нажмите OK и подтвердите пароль в появившемся окне.

Читайте также: