Не сохранять пароль будут доступны ресурсы только локального компьютера

Обновлено: 05.07.2024

Описывает передовую практику, расположение, значения, управление политиками и соображения безопасности для доступа к Сети. Не допускайте хранения паролей и учетных данных для настройки политики безопасности проверки подлинности сети.

Справочники

Этот параметр безопасности определяет, сохраняет ли диспетчер учетных данных пароли и учетные данные для более позднего использования при проверке подлинности домена.

Возможные значения

Диспетчер учетных данных не хранит пароли и учетные данные на устройстве

Диспетчер учетных данных будет хранить пароли и учетные данные на этом компьютере для более позднего использования для проверки подлинности домена.

Рекомендации

Рекомендуется отключить возможность операционной системы Windows кэшировать учетные данные на любом устройстве, где учетные данные не нужны. Оцените серверы и рабочие станции, чтобы определить требования. Кэшные учетные данные предназначены в первую очередь для использования на ноутбуках, для работы с которые требуются учетные данные домена при отключении от домена.

Местонахождение

Конфигурация компьютера\Windows Параметры\Security Параметры\Local Policies\Security Options

Значения по умолчанию

В следующей таблице перечислены фактические и эффективные значения по умолчанию для этой политики. Значения по умолчанию также можно найти на странице свойств политики.

| Тип сервера или объект групповой политики (GPO) | Значение по умолчанию |

|---|---|

| Политика домена по умолчанию | Отключено |

| Политика контроллера домена по умолчанию | Отключено |

| Параметры по умолчанию отдельного сервера | Отключено |

| Эффективные параметры контроллера домена по умолчанию | Не определено |

| Параметры сервера-участника по умолчанию | Не определено |

| Эффективные параметры по умолчанию GPO на клиентских компьютерах | Не определено |

Управление политикой

В этом разделе описываются функции и средства, доступные для управления этой политикой.

Необходимость перезапуска

Прежде чем эта политика будет эффективной, необходимо перезапустить устройство, если изменения в этой политике сохраняются локально или распространяются через групповую политику.

Групповая политика

Этот параметр политики можно настроить с помощью консоли управления групповой политикой (GPMC), которая будет распространяться через объекты групповой политики (GPOs). Если эта политика не содержится в распределенной GPO, эту политику можно настроить на локальном компьютере с помощью привязки к локальной политике безопасности.

Вопросы безопасности

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации.

Уязвимость

Пароли, кэшируются, могут быть доступны пользователю при входе на устройство. Хотя эта информация может показаться очевидной, может возникнуть проблема, если пользователь непреднамеренно запускает вредоносное программное обеспечение, которое считывает пароли и передает их другому, несанкционированному пользователю.

Примечание: Шансы на успешное использование этого и других вредоносных программ значительно снижаются для организаций, которые эффективно реализуют и управляют корпоративным антивирусным решением в сочетании с разумными политиками ограничения программного обеспечения.

Независимо от того, какой алгоритм шифрования используется для шифрования проверяющего пароля, проверяющий пароль может быть перезаписан, чтобы злоумышленник может проверить подлинность как пользователя, которому принадлежит проверяющий. Поэтому пароль администратора может быть перезаписан. Эта процедура требует физического доступа к устройству. Существуют утилиты, которые могут помочь переписать кэшировать проверяемую. С помощью одной из этих утилит злоумышленник может проверить подлинность, используя перезаписанное значение.

Переописывание пароля администратора не помогает злоумышленнику получить доступ к данным, зашифрованным с помощью этого пароля. Кроме того, переописывание пароля не помогает злоумышленнику получить доступ к данным шифруемой файловой системы (EFS), которые принадлежат другим пользователям на этом устройстве. Переописывание пароля не помогает злоумышленнику заменить проверяющего, так как материал базового ключа неверен. Поэтому данные, зашифрованные с помощью файловой системы шифрования или С помощью API защиты данных (DPAPI), не расшифровываются.

Противодействие

Включить доступ к Сети. Не разрешайте хранение паролей и учетных данных для настройки сетевой проверки подлинности.

Чтобы ограничить число кэшных учетных данных домена, хранимого на компьютере, установите запись реестра кэшлогологов. По умолчанию операционная система заселяет проверяемую информацию для десяти последних действительных логонов каждого уникального пользователя. Это значение можно установить для любого значения от 0 до 50. По умолчанию все версии операционной системы Windows запоминают 10 кэшных логотипов, за исключением Windows Server 2008 и более поздней версии, которые устанавливаются на уровне 25.

Возможное влияние

Пользователи вынуждены вводить пароли при входе в свою учетную запись Майкрософт или другие сетевые ресурсы, недоступные для их учетной записи домена. Этот параметр политики не должен влиять на пользователей, которые имеют доступ к сетевым ресурсам, настроенным для доступа к учетной записи домена на основе Active Directory.

Проблема решается очень просто, опишу 2 способа для Windows XP и Windows 7.

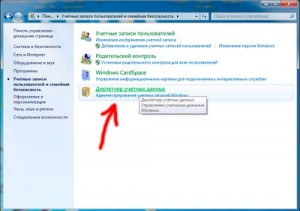

Windows 7

Далее выбираем пункт Диспетчер учетных данных

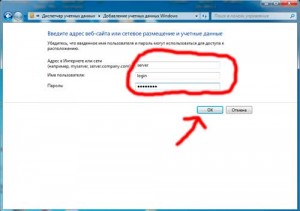

Находим пункт Добавить учетные данные Windows

И в появившемся окне вводим данные (адрес сервера, логин, пароль) после чего нажимаем OK

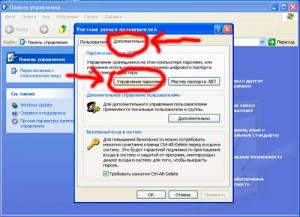

Теперь настройки для Windows XP.

Заходим в Пуск-Панель управления-Учетные записи пользователей

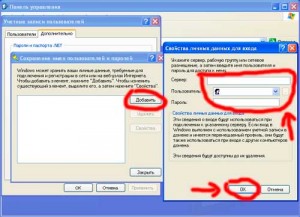

В появившемся окне выбираем вкладку Дополнительно и ниже нажимаем кнопку Управление паролями

В появившемся окне нажимаем Добавить и вводим данные в появившуюся форму

Все, теперь после перезагрузки компьютера вход на сетевые ресурсы будет осуществляться с использованием сохранненых данных и без вашей лишней мороки:)

26 комментариев

А как убрать из окна подключения к удалённому рабочему столу ранее сделанные записи логина и пароля, надоедливо появляющиеся каждый раз при открытии окна? А то постоянно приходится заходить в Мои документы и подключать сохраненную комбинацию.

Вадим, открываю интернет и справа, вверху стоит мой логин. Нажимаешь на него и открывается почта. Иногда и требуется писать логин и пароль. Но почему-то без галочки с вопросом: сохранить пароль? А я не хочу сохранять пароль. Хочу каждый раз писать пароль!

А более аргументировано? 🙂

Реквизиты подключения к RDP/RDS сохраняются там же, только префикс адреса хоста отличается. Например, TERMSRV/hostname вместо просто hostname для учётной записи доступа к шарам.

Та же проблема что и у Алексея, ставлю запомнить, но после перезагрузки просит ввести пароль. Описание выше не помогает как быть?? Тут вообще читает кто-то или пост забросили?

P.S. Win7 мне нравится больше чем XP.

Спасибо,все работает(просто внимательно пишем имя ресурса и логин и пароль(например в моем случае логин: SERGEYsergey).

Во первой хрюша это этот век, а не как некоторые считают прошлый. Она вышла после 2000г. А во вторых в 7 ке нет никаких преимуществ. Просто мелко мягким нужно бобло рубить, вот они и извращаются. И пользуются ленивостью людей, что им подсунули то пипл и хавает.

А теперь по существу вопроса. У меня пароль сохраняется только если у пользователя права админа. Как тоько убираю права админа пароль исчезает. Какие есть соображения у вас господа?

@Сатана

Собсно, пароли по умолчанию сохраняются на одну сессию. Т.е. до перезагрузки компа. А если пароль добавить через диспетчер учетных данных, он будет сохранен, пока ты будешь подключаться в этой локальной сети.

@grima1ex

А как изменить, чтобы пароли сохранялись не на одну сессию по умолчанию?

не помогло! после перезагрузки системы, в диспетчере учетных записей опять все пусто.

Помогло на Win 7 И 8 даже. До этого был другой комп и Win 8 помнил его, а новый никак не мог запомнить после перезагрузки требовал опять логин и пароль.Удалил старую и внес новую запись. Спасибо!

Ну а если не удается запустить сам диспетчер учетных данных? Пишет отказано в доступе.

На просторах интернета нашел следующую строку команды:

loginuser – ваш логин для входа на сервер;

password – ваш пароль для входа на сервер;

Далее есть несколько вариантов как заставить срабатывать данную команду.

Можно в менеджер загрузки добавить строку, можно создать bat-файл и добавить в автозагрузку его. Я же просто добавил в реестр значение с нужной командой.

Спасибо огромное. Помогло очень.

Только чуть по другому с делал, без этой команды /persistent:no

Бараны, у вас в батнике будет пароль храниться в открытом виде, так делать нельзя, вас надо уволить.

В процессе работы с локальными сетями, соединяющими несколько персональных устройств, могут возникать сложности с введением некоторой информации. Пользователю необходимо знать, как убрать необходимость ввода сетевых учетных данных на Windows 10. Процедура не займет много времени, однако нужно учитывать некоторые нюансы и требования, с которыми важно ознакомиться заранее.

Как узнать пароль?

Для работы с управлением необходимо выяснить, где находятся нужные данные – пароль сетевого типа, позволяющий получить доступ к информации по домашней группе.

Этапы действий юзера:

- кликнуть по значку операционной системы «Пуск» на мониторе Рабочего стола персонального устройства (стационарного или портативного);

- перейти к стандартному разделу настройки ОС «Панель управления» (также можно найти через поисковую строку);

- выбрать подраздел «Сеть и интернет», затем подпункт домашней группы;

- откроется список возможных настроек и характеристик блока;

- нажать на строку «Показать или распечатать пароль домашней группы».

На мониторе ПК отобразится нужная информация, которую можно записать или скопировать в подходящий файл.

Внимание! Пароли позволяют получить доступ к данным и файлам, которые сохранены на соединенных компьютерах. Кодовые обозначения должны храниться в недоступных посторонним местах.

Как убрать запрос на ввод кода?

Если в домашнюю группу включено немного устройств или есть уверенность в том, что пользователям можно доверить ценные данные, этап ввода паролей можно отключить. Инструкция по разблокировке несложная, подойдет начинающим пользователям. Этапы действий:

- активировать блок настроек «Панель управления» (как в предыдущем пункте);

- выбрать режим отображения иконок в виде больших изображений;

- нажать на строку «Центр управления сетями…»;

- откроется рабочее окно, где в левой части нужно выбрать пункт «Дополнительные параметры», затем блок «Общий профиль».

- открыть «Общий доступ к общедоступным папкам», затем строку «Включить общий…»;

- выбрать подпункт с парольной защитой;

- напротив характеристики отключения установить отметку.

Новые данные нужно сохранить с помощью клавиши «ОК», закрыть текущие окна и перезапустить подключение к сети.

Возможные проблемы

- запустить дополнительный рабочий инструмент «Редактор настроек групповой политики» – активировать окно «Выполнить», в пустое поле впечатать команду «gpedit.msc», подтвердить запрос клавишей «Enter»;

- по очереди нужно заходить в указанные подразделы – конфигурация ПК, конфигурация Windows, параметры безопасности, локальная политика, затем сетевая безопасность (уровень проверки LAN Manager);

- в каждом из пунктов необходимо отмечать галочкой строку «Отправлять LM и NTML…».

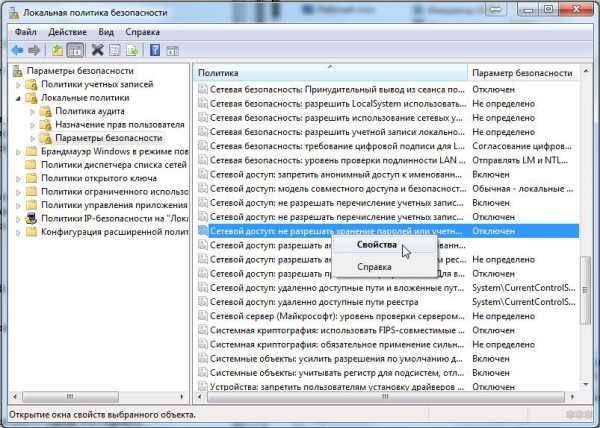

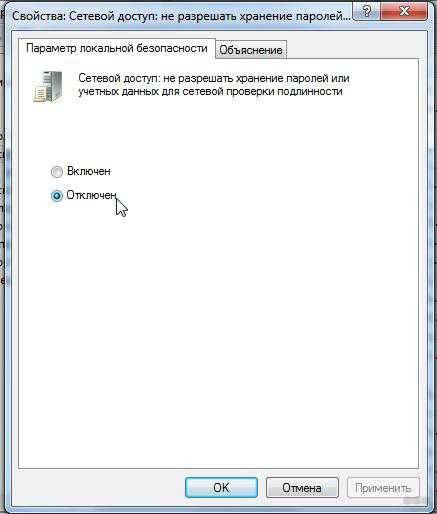

Как не сохранять пароль?

Другой вариант – не сохранять коды доступа к закрепленным в домашней группе ресурсам. Пользователю необходимо выполнить несколько простых шагов:

- открыть раздел настроек операционной системы Виндовс – панель управления сохраненными характеристиками персонального компьютера;

- перейти к блоку «Администрирование», затем в подпункт «Настройка безопасности локальной групповой политики ПК»;

- последовательно открыть несколько пунктов: «Параметры безопасности», потом «Локальные политики» и «Снова параметры»;

- в представленном списке выбрать строку «Сетевой доступ: не разрешать…», вызвать контекстное меню;

- в свойствах объекта выбрать «Отключение» в параметрах локальной безопасности.

После выполненных шагов необходимо сохранить новые данные и выполнить принудительный перезапуск доступа.

В определенных ситуациях операционная система запрашивает пароли при подключении к компам, соединенным одной локальной сетью. Данные настройки можно изменить – убрать сохранение кодов, сменить значения. Важно заранее ознакомиться с представленными вариантами действий, чтобы выбрать подходящий.

Встроенный RDP клиент Windows (mstsc.exe) позволяет сохранить на компьютере имя и пароль пользователя, который использовался для подключения. Благодаря этому пользователю не нужно каждый раз вводить пароль для подключения к удаленному RDP компьютеру/серверу. В этой статье мы рассмотрим, как настроить возможность сохранения учетных данных для RDP подключения в Windows 10 / Windows Server 2012 R2/2016 и что делать, если несмотря на все настройки, у пользователей не сохранятся пароли для RDP подключения (пароль запрашивается каждый раз)

Настройки сохранения пароля для RDP подключения

По умолчанию Windows разрешает пользователям сохранять пароли для RDP подключений. Для этого в окне клиента RDP (mstsc) пользователь должен ввести имя удаленного RDP компьютера, учетную запись и поставить галку “Разрешить мне сохранять учетные данные” (Allow me to save credential). После того, как пользователь нажимает кнопку “Подключить”, RDP сервер запрашивает пароль и компьютер сохраняет его в Windows Credential Manager (не в .RDP файл).

В результате при следующем подключении к удаленному RDP серверу под этим же пользователь, пароль автоматически берется из Credential Manager и используется для RDP-авторизации.

Как вы видите, если для данного компьютера имеется сохраненный пароль, в окне RDP клиента указано:

При подключении к данному компьютеру будут использоваться сохранённые учетные данные. Эти учетные данные можно изменить или удалить.

Если вы подключаетесь с компьютера, включенного в домен, к компьютеру/серверу, который находится в другом домене или рабочей группе, по-умолчанию Windows не разрешает пользователю использовать сохраненный пароль RDP подключения. Несмотря на то, что пароль для подключения сохранен в Credentials Manager, система не позволяет его использовать, каждый раз требуя от пользователя вводить пароль. Также Windows не разрешает использовать сохраненный пароль для RDP, если вы подключаетесь не под доменной, а под локальной учетной записью.

При попытке RDP подключения с сохраненным паролем в этой ситуации появляется окно с ошибкой:

Your Credentials did not work

Your system administrator does not allow the use of saved credentials to log on to the remote computer CompName because its identity is not fully verified. Please enter new credentials.

Или (в русской редакции Windows 10):

Недопустимые учетные данныеСистемный администратор запретил использовать сохраненные учетные данные для входа в систему удаленного компьютера CompName, так как его подлинность проверена не полностью. Введите новые учетные данные.

Windows считает такое подключение небезопасным, т.к. отсутствуют доверительные отношения между этим компьютером и удаленным компьютером/сервером в другом домене (или рабочей группе).

Вы можете изменить эти настройки на компьютере, с которого выполняется RDP подключение:

Теперь при выполнении RDP подключения клиент mstsc сможет использовать сохранённый пароль.

С помощью локального редактора групповых политик вы сможете переопределить политику только на локальном компьютере. В том случае, если вы хотите, чтобы эта политика разрешения использования сохраенных паролей для RDP подключения действовала на множество компьютеров домена, используете доменные политики, которые настраиваются с помощью консоли gpmc.msc.

Если при RDP подключении у пользователя все равно запрашивается пароль, попробуйте аналогичным образом включить и настроить политику “Разрешить передачу сохранённых учетных данных” (Allow delegating saved credentials). Также проверьте, что не включена политика “Запретить передачу сохраненных учетных данных” (Deny delegation saved credentials), т.к. у запретительной политике приоритет.Что делать, если в Windows не сохраняется пароль для RDP подключения?

Если вы настроили Windows по инструкции выше, но клиент все равно при каждом повторном RDP подключении требует ввести пароль следует проверить следующее:

- В окне RDP подключения нажмите на кнопку “Показать параметры” и убедитесь, что опция “Всегда запрашивать учетные данные” (Always ask for credentials) не выбрана;

- Если вы используете для подключения сохранённый RDP файл, проверьте, что параметр “prompt for credentials” равен 0 ( prompt for credentials:i:0 );

- Откройте редактор GPO gpedit.msc, перейдите в раздел Конфигурация компьютера -> Компоненты Windows -> Службы удаленных рабочих столов -> Клиент подключения к удаленному рабочему столу (Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Connection Client). Параметр “Запретить сохранение паролей” (Do not allow passwords to be saved) должен быть не задан или отключен. Также убедитесь, что он отключен в результирующей политике на вашем компьютере (html отчет с применёнными настройками доменных политик можно сформировать с помощью gpresult);

- Удалите все сохраненные пароли в менеджере паролей Windows (Credential Manager). Наберите control userpasswords2 и в окне “Учетные записи пользователей” перейдите на вкладку “Дополнительно” и нажмите на кнопку “Управление паролями”; В открывшемся окне выберите “Учетные данные Windows”. Найдите и удалите все сохраненные RDP пароли (начинаются с TERMSRV/…).

Читайте также: