Next generation firewall это

Обновлено: 07.07.2024

С появлением систем анализа трафика (network traffic analysis, NTA) мы часто слышим один и тот же вопрос: чем NTA отличаются от того, что уже есть на рынке? В этой статье поговорим про четыре популярных класса систем безопасности, которые выявляют атаки с помощью анализа трафика, сравним их функциональность и разберемся, в каких случаях они необходимы.

Итак, рассмотрим основные классы решений для анализа сетевого трафика:

- Системы обнаружения (предотвращения) вторжений (атак): СОВ/СПВ, СОА/СПА, IDS/IPS.

- Межсетевые экраны нового поколения (NGFW).

- Универсальные шлюзы безопасности (UTM).

- Системы анализа трафика (NTA/NDR).

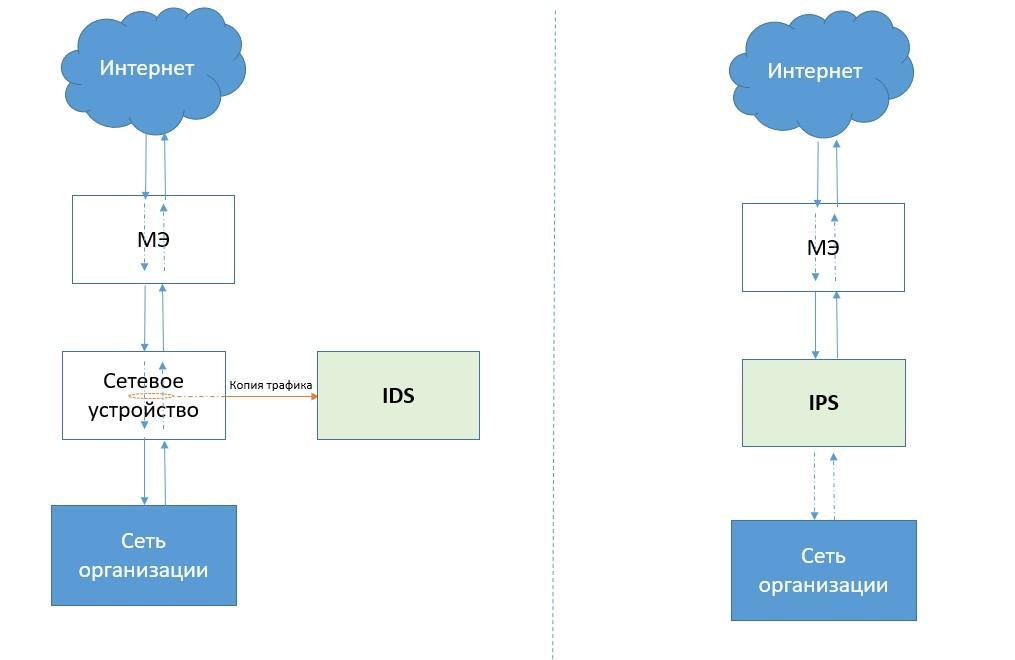

IDS/IPS: что, кому и зачем

Современные IDS/IPS работают с сетевым трафиком, выявляя в нем сетевые атаки. Отличие IDS и IPS заключается лишь в дальнейших действиях, которые выполняет система после выявления угрозы: IDS может только сигнализировать о факте обнаружения, IPS — разрывать соединение, в котором была обнаружена атака. Соответственно и схемы встраивания в инфраструктуру организации у систем IDS и IPS выглядят по-разному: IDS работает исключительно с копией трафика, проходящего через сетевое оборудование (трафик перенаправляется по технологии SPAN или RSPAN), виртуальные машины (по технологии ERSPAN) или через оптический ответвитель (TAP). IPS же становится прямо на пути следования самого трафика.

Как правило, IDS/IPS устанавливают на периметре организации, сразу за межсетевым экраном, для предотвращения внешних вторжений из сети Интернет. Решения IPS также имеют возможность раскрытия шифрованного трафика и работы по схеме «человек посередине» (man-in-the-middle).

Схема работы IDS и IPS

IDS в чистом виде сегодня представлены довольно редко и преимущественно в виде опенсорсных решений или как часть решений network traffic analysis. IPS, в свою очередь, зачастую является частью более современных и комплексных решений — межсетевого экрана нового поколения (next-generation firewall, NGFW) или unified threat management (UTM), о которых мы поговорим далее.

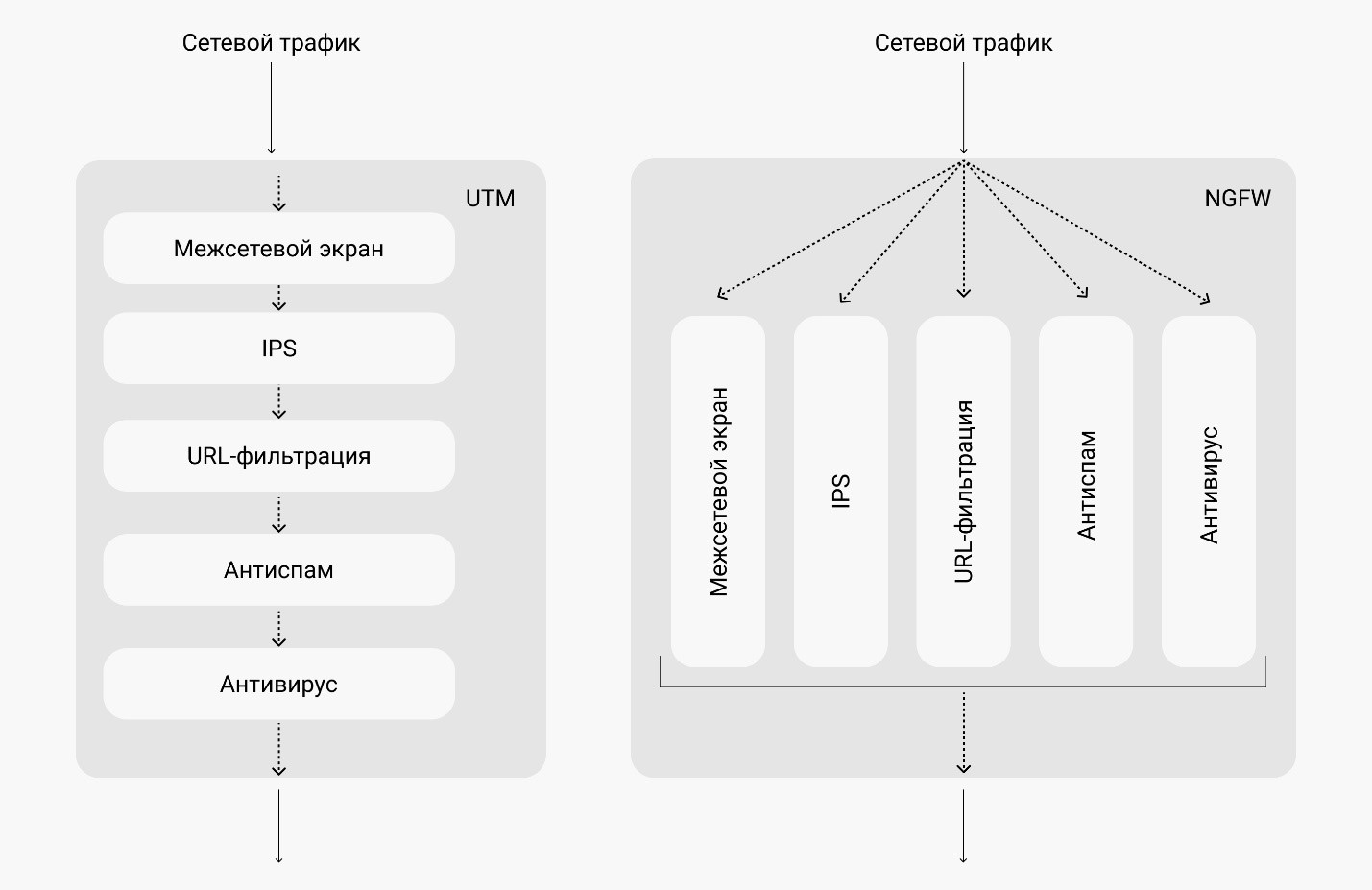

NGFW: есть ли теперь место UTM и IPS

Прежде всего, следует отметить главное сходство NGFW и UTM. Это комплексные решения, включающие в себя, помимо IPS, набор функций:

- межсетевой экран,

- антивирус,

- VPN,

- веб-фильтр,

- антиспам,

- DLP.

Главное же различие между ними — это внутренняя архитектура. Если в UTM все имеющиеся функции используют ресурсы одного и того же процессора, то в NGFW они разнесены — каждой функции свой, отдельный процессор. В итоге все операции проходят параллельно, и это положительно влияет на производительность устройства.

Схема работы UTM и NGFW

Более того, даже использование отдельного IPS (вне NGFW), все еще возможно — обратить внимание на него стоит в нескольких случаях:

- если нет бюджета на полноценный NGFW;

- если есть потребность только в функционале IPS;

- если не можете или не хотите приобрести лицензию IPS для вашего NGFW;

- если ваш NGFW не справляется с подаваемым объемом трафика при включенном модуле IPS;

- из-за организационных моментов: разделение ответственности между департаментами ИТ и ИБ.

Почему IPS/UTM/NGFW — это не про APT

Современные решения классов IDS/IPS, UTM, NGFW способны обрабатывать большие объемы трафика, разбирать заданный набор протоколов (вплоть до 7-го уровня модели ISO/OSI), выявлять сетевые атаки с использованием сигнатурного, поведенческого анализа, а также с помощью технологий машинного обучения и обнаружения сетевых аномалий. Решения готовы защищать периметр организации от угроз извне, а также выявлять вредоносную активность изнутри.

Однако практика тестирований на проникновение Positive Technologies показывает, что в 93% случаев можно преодолеть сетевой периметр и получить доступ к ресурсам ЛВС. На проникновение в локальную сеть некоторых компаний экспертам Positive Technologies потребовалось всего 30 минут.

После проникновения в сеть действия злоумышленников остаются для многих систем безопасности незамеченными. Причин тому несколько:

-

IDS/IPS, UTM и NGFW работают только на периметре организации.

Решения не анализируют внутренний трафик, а потому не способны выявлять присутствие и перемещение злоумышленника внутри.

Системы хранят информацию только об известных угрозах. Но в случае APT, например, на момент ее реализации угрозы еще неизвестны.

Следствие предыдущего пункта. Данная функциональность необходима для обнаружения неизвестных на момент реализации угроз

Таким образом, как IDS/IPS, так и UTM и NGFW не способны обеспечить защиту от целенаправленных атак, локализовать угрозу, точно выявить пораженные узлы и предоставить фактуру для проведения полноценного расследования. Устранить этот пробел призваны решения класса NTA. Их еще называют NDR-системами (сокращение от network detection and response).

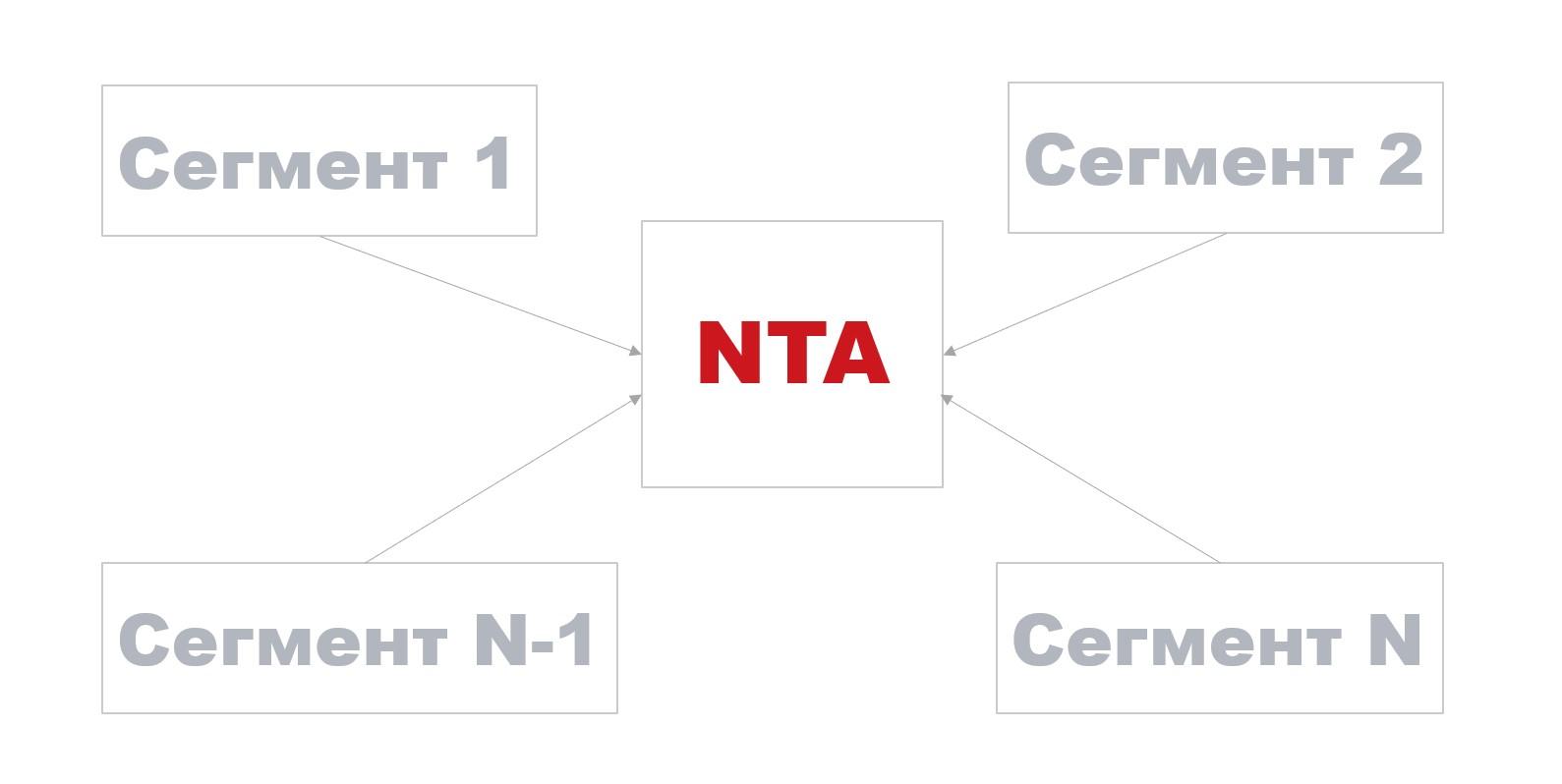

NTA/NDR и выявление целенаправленных атак

На российском рынке инструменты класса NTA стали появляться относительно недавно, однако на Западе этот сегмент уже сформирован. В исследовании аналитического агентства Gartner, посвященном таким системам, отмечается, что NTA-решения позволили многим клиентам обнаружить подозрительную активность в трафике, пропущенную «периметровыми» средствами безопасности. Институт SANS выяснил, что решения NTA входят в топ технологий для выявления угроз, работой которых довольны в SOC по всему миру.

Среди ключевых возможностей NTA отметим следующие:

В инфраструктуре организации NTA выступает единой точкой анализа всего трафика или произвольного набора сетевых сегментов.

Схема встраивания NTA в инфраструктуру организации

В зависимости от конкретного NTA-решения возможно перенаправление сырого трафика с сегментов (посредством технологий SPAN, RSPAN, ERSPAN) или с использованием flow-протоколов (NetFlow, S-Flow).

В отличие от IPS, UTM и NGFW, решения NTA работают в режиме обнаружения, а не предотвращения вторжений, а также не способны раскрывать зашифрованный трафик путем постановки в режиме «человек по середине». Для NTA данный факт не является проблемой по следующим причинам:

Итак, что выбрать?

Мы подготовили сравнительную таблицу классов решений, взяв срез по рынку. При выборе нужно учитывать, что наборы функций у решений одного класса могут существенно различаться.

Долгое время периметровые средства были единственным эшелоном защиты и способом осуществления мониторинга сети. Ландшафт угроз меняется, и теперь важно обеспечивать не только мониторинг периметра, но и глубоко изучать угрозы внутренней сети. C точки зрения современных технологий, подходящий кандидат — это решения класса NTA.

С примерами выявленных угроз в сетях 41 крупной компании можно ознакомиться в отчете по пилотным внедрениям PT NAD.

Термин «файрвол следующего поколения» (Next-Generation Firewall — NGFW) был придуман аналитиками Gartner Research и подразумевает использование в устройствах технологий сетевого брандмауэра третьего поколения. Эти решения основаны на брандмауэрах предыдущего поколения, функциональность которых была ограничена лишь простой проверкой и блокировкой при необходимости портов/протоколов. Но поскольку все большее число предприятий сейчас используют онлайн-приложения и службы SaaS, только лишь контроля портов и протоколов уже недостаточно для обеспечения эффективной сетевой безопасности. В отличие от них, в новых устройствах добавлена тесная интеграция дополнительных возможностей, таких как встроенная глубокая проверка пакетов (DPI), предотвращение вторжений (IPS) и проверка трафика на уровне приложений (Web Application Firewall). Некоторые NGFW также включают проверку зашифрованного трафика TLS/SSL, фильтрацию веб-сайтов, управление пропускной способностью и QoS, антивирусную проверку и интеграцию со сторонними системами управления идентификацией, такими как LDAP, RADIUS и Active Directory.

Файрволы следующего поколения в настоящее время относятся к категории зрелых решений. Однако продолжающийся массовый переход действующих ИТ-систем на общедоступные облачные платформы IaaS, такие как Amazon Web Services, Microsoft Azure и Google Cloud Platform, и, как следствие, рост сложности гибридных сетевых архитектур, является движущей силой для дальнейшего расширения возможностей межсетевых экранов нового поколения. В том числе, для обеспечения расширенного управления трафиком, оптимизации WAN, качества обслуживания и прозрачной интеграции облачной платформы.

Схема работы Next-Generation Firewall. Источник: Palo Alto Networks

Ниже приведено краткое описание наиболее популярных продуктов в сегменте NGFW. Более подробную информацию о продуктах можно получить в таблице сравнения NG Firewall на ROI4CIO, основанной на сравнении лидеров(по результатам исследования Gartner).

BARRACUDA

Barracuda CloudGen Firewall — это семейство физических, виртуальных и облачных устройств, которые нацелены на защиту инфраструктуры распределенной сети предприятия. Такие устройства обеспечивают повышенную безопасность, поскольку содержат полный набор технологий NGFW, включая профилирование приложений уровня 7, предотвращение вторжений, веб-фильтрацию, защиту от вредоносных программ и угроз, защиту от спама и контроль доступа к сети.

Кроме того, межсетевые экраны Barracuda CloudGen сочетают в себе продвинутую отказоустойчивую технологию VPN с интеллектуальным управлением трафика и возможностями оптимизации глобальной сети. Это позволяет снизить линейные затраты, повысить общую доступность сети, улучшить межсетевое соединение и обеспечить бесперебойный доступ к приложениям, размещенным в облаке. Масштабируемое централизованное управление помогает снизить административные издержки при определении и применении гранулированных политик во всей рассредоточенной сети.

Облачные брандмауэры Barracuda оптимально подходят для предприятий с множеством филиалов, поставщиков управляемых услуг и других организаций со сложной распределенной сетевой инфраструктурой.

Для мгновенной реакции на угрозы компания Barracuda предоставляет сервис Advanced Threat Protection — интегрированную облачную службу, которая анализирует трафик по всем основным векторам угроз.

Сервис Barracuda Advanced Threat Protection обеспечивает защиту инфраструктуры компании, а также возможность выявлять и блокировать новые сложные угрозы без ущерба для производительности и пропускной способности сети. Сервис Advanced Threat Protection доступен на всех моделях межсетевых экранов Barracuda CloudGen.

Среди основных преимуществ продуктов Barracuda CloudGen также можно назвать следующие:

- Балансировка интернет-трафика по нескольким восходящим каналам для минимизации времени простоя и повышения производительности.

- VPN-канал через несколько широкополосных соединений и замена MPLS (multiprotocol label switching).

- До 24 физических каналов связи для создания высокоизбыточных VPN-туннелей.

- Ускоренный доступ к облачным приложениям, таким как Office 365, благодаря динамической расстановке приоритетов над некритическим трафиком.

- Гарантированный доступ пользователей к критически важным приложениям благодаря гранулярному управлению политиками.

- Увеличенная пропускная способность канала за счет встроенной функции сжатия трафика и дедупликации данных.

Palo Alto Networks

Брандмауэры следующего поколения от компании Palo Alto Networks обнаруживают как известные, так и неизвестные угрозы (в том числе — в зашифрованном трафике) за счет использования данных, полученных со многих тысяч инсталлированных устройств. Благодаря такому подходу продукты Palo Alto Networks способны предотвращать широкий спектр атак. Например, эти файрволы позволяют пользователям получать доступ к данным и приложениям на основе бизнес-требований, а также предотвращают кражу учетных данных и возможность для злоумышленников применять похищенные учетные данные.

С помощью NGFW от Palo Alto Networks предприятия могут быстро создавать правила безопасности, которые соответствуют бизнес-политике, просты в обслуживании и адаптируются к динамической среде предприятия. Они сокращают время отклика благодаря автоматическим ответным действиям на основе политик, при этом ИТ-департамент получает возможность быстро автоматизировать рабочие процессы за счет интеграции с инструментами администрирования, такими как службы создания тикетов или с любой системой с RESTful API.

Файрволы следующего поколения Palo Alto Networks поставляются в виде виртуальных и аппаратных устройств. Например, серия VM защищает частные и общедоступные облачные среды, обеспечивая доступ к приложениям и предотвращая угрозы. Трафик классифицируется на основе приложений, а не портов, что дает детальное представление об угрозах.

Palo Alto Networks также поставляет широкий спектр аппаратных NGFW — от компактной модели PA-200 до супермощной системы корпоративного уровня PA-7000. Продукт PA-200 — это брандмауэр следующего поколения в небольшом форм-факторе, который защищает сети, блокируя широкий спектр киберугроз и одновременно обеспечивая безопасное включение приложений.

В то же время, устройства серии PA-7000 сочетают в себе сверхэффективное программное обеспечение с почти 700 специализированными высокопроизводительными процессорами для работы в сети, обеспечения безопасности, проверки содержимого и управления.

SonicWall

Компания SonicWall предлагает заказчикам защиту публичной, приватной или гибридной облачной среды с помощью виртуализированных версий межсетевых экранов нового поколения. Решения SonicWall позволяют упростить администрирование благодаря общей системе управления виртуальной и физической инфраструктурой.

Серия устройств SonicWall Network Security (NSA) предоставляет компаниям среднего и крупного размера набор функций для расширенного предотвращения угроз. За счет инновационных технологий глубокого обучения в облачной платформе SonicWall Capture, серия NSA обеспечивает автоматизированное детектирование и блокирование атак в режиме реального времени.

Устройства NGFW серии NSA отличаются двумя основными технологиями безопасности, обеспечивающими надежный заслон от кибератак. Усовершенствованная многопроцессорная служба расширенной защиты от угроз (ATP) — это фирменная технология глубокой проверки памяти в режиме реального времени (RTDMI) от SonicWall. Механизм RTDMI активно обнаруживает и блокирует массовые угрозы и угрозы нулевого дня, а также неизвестные вредоносные программы путем проверки непосредственно в памяти. Благодаря архитектуре реального времени технология SonicWall RTDMI сводит к минимуму ложные срабатывания, а также выявляет и смягчает изощренные атаки, когда атака вредоносного ПО осуществляется менее 100 наносекунд. Кроме того, запатентованный SonicWall механизм однопроходной глубокой проверки пакетов (RFDPI) проверяет каждый байт входящего и исходящего трафика. Применение в серии NSA облачной платформы SonicWall Capture, в дополнение к встроенным возможностям, включающим защиту от вторжений, вредоносных программ и фильтрацию веб/URL-адресов, позволяет блокировать даже самые опасные и коварные угрозы на шлюзе.

Кроме того, брандмауэры NGFW от SonicWall обеспечивают дополнительный уровень безопасности за счет выполнения полной расшифровки и проверки зашифрованных соединений TLS/SSL и SSH независимо от порта или протокола. Брандмауэр тщательно изучает каждый пакет (заголовок и данные) в поисках несоответствия протокола, угроз, нулевых дней, вторжений и даже определенных критериев. Механизм глубокой проверки пакетов обнаруживает и предотвращает скрытые атаки, которые используют криптографию, блокирует зашифрованные загрузки вредоносных программ, прекращает распространение инфекций и препятствует обмену данными между инфицированным компьютером и контрольным центром. Правила включения и исключения позволяют полностью контролировать, какой трафик подвергается дешифровке и проверке на основе определенных организационных требований и/или требований законодательства.

Когда предприятия активируют в своих брандмауэрах функции глубокой проверки пакетов, такие как IPS, антивирус, антишпионское ПО, расшифровка/проверка TLS/SSL и другие, производительность сети обычно снижается, иногда — кардинально. Однако межсетевые экраны серии NSA построены на многоядерной архитектуре, в которой применяются специализированные микропроцессоры. В сочетании с модулями RTDMI и RFDPI эта архитектура устраняет падение производительности сетевых систем.

Check Point

Бесшовная интеграция с ведущими поставщиками систем Identity and Access Management (IAM), такими как Microsoft Active Directory, гарантирует детальную идентификацию пользователя, которая может быть получена через:

- интеграцию с поставщиками IAM или веб-API;

- через портал;

- за счет установки единовременного тонкого агента на стороне клиента.

Для быстрой аналитики данных о событиях безопасности, разработчик включил в состав решения SmartLog — расширенный анализатор журналов, который предоставляет результаты поиска за доли секунды. Таким образом, отдел получает видимость угроз в режиме реального времени для многих миллионов записей в журнале.

Унифицированное управление безопасностью от Check Point упрощает монументальную задачу управления средой безопасности компании. Отдел ИБ будет видеть и контролировать угрозы, устройства и пользователей с помощью интуитивно понятного графического интерфейса, предоставляющего диаграммы и отчеты о состоянии системы безопасности.

NGFW от Check Point содержит программный блейд Check Point IPS, который защищает корпоративную сеть путем проверки пакетов, проходящих через шлюз. Это полнофункциональная IPS-система, обеспечивающая надежную защиту от вторжений и частые автоматические обновления базы определений угроз. Поскольку IPS является частью интегрированной архитектуры программных блейдов, заказчик получает все преимущества развертывания и управления унифицированным и расширяемым решением.

Cisco ASA NGFW

Файрволы следующего поколения от Cisco предлагают сразу целый ряд уникальных технологий. Прежде всего, следует отметить сервис Talos, обеспечиваемый командой из свыше 250 исследователей, ежедневно анализирующих миллионы угроз и создающих инструменты, которые Cisco NGFW применяет для защиты от следующей масштабной атаки. Помните эпидемии WannaCry, NotPetya, VPNFilter? Talos остановил эти мегаатаки (как и многие другие), прежде чем достигли цели, таким образом, клиенты NGFW Cisco получили автоматическую защиту.

Cisco NGFW используют встроенные расширенные функции безопасности, такие как IPS-системы следующего поколения, расширенная защита от вредоносных программ и «песочница», позволяющая видеть пользователей, хосты, сети и инфраструктуру. Они постоянно отслеживают подозрительную активность и, в случае нахождения, автоматически блокируют ее.

Следует отметить и еще один важный пункт: Cisco NGFW автоматизирует работу корпоративной сети и систем безопасности, что позволяет отделу ИБ экономить время и сосредоточиться на задачах с более высоким приоритетом. Оповещения об угрозах ранжированы по значимости, поэтому вы можете прекратить «стрелять наугад» и сосредоточиться на самых важных направлениях. Cisco NGFW работают вместе с остальными интегрированными инструментами безопасности Cisco, что позволяет своевременно предоставить информацию о всех направлениях атак. Когда эта система инструментов обнаруживает угрозу в одном месте, она автоматически блокирует ее везде.

Резюме: 5 советов по выбору продуктов класса NGFW

- Задача брандмауэра №1 — предотвращать атаки и обеспечивать безопасность компании заказчика. Но поскольку превентивные меры никогда не будут эффективными на 100%, файрвол класса NGFW также должен предлагать расширенные возможности для быстрого обнаружения продвинутых вредоносных программ. Потому выбирайте продукт со следующими возможностями:

- блокировка угроз, прежде чем они проникнут внутрь сети;

- качественная система IPS следующего поколения, интегрированная в файрвол с целью обнаружения скрытых угроз и быстрого их обезвреживания;

- фильтрация URL-адресов для соблюдения политик на сотнях миллионов URL-адресов;

- встроенная «песочница» и расширенная защита от вредоносных программ, которая непрерывно анализирует поведение файлов для быстрого детектирования и устранения угроз;

- собственный отдел антивирусных аналитиков, который занимается глобальным исследованием угроз и поставляет для NGFW-брандмауэров новейшие апдейты по предотвращению возникающих угроз.

- Полная видимость событий в сети. Вы не можете обеспечить защиту от того, что не видите. Ваш брандмауэр должен обеспечивать целостное представление об активности в сети, позволяющее оценить:

- активность угроз для пользователей, хостов, сетей и устройств;

- где и когда возникла угроза, где еще она была в вашей расширенной сети и какова ситуация сейчас;

- активные приложения и веб-сайты;

- связь между виртуальными машинами, передача файлов и многое другое.

- Гибкие возможности управления и развертывания

Независимо от того, какой размер бизнеса у заказчика — малое, среднее или крупное предприятие — межсетевой экран должен отвечать специфическим требованиям этого предприятия.

- Управление по запросу — выбирайте вариант встроенного в NGFW-файрвол «менеджера» или систему централизованного управления всеми устройствами.

- Вариант развертывания локально или в облаке с помощью виртуального брандмауэра.

- Настройка функций в соответствии с потребностями компании — для получения расширенных возможностей нужно просто подключить новые подписки.

- Быстрое время обнаружения

В настоящее время стандартное время обнаружения угроз составляет от 100 до 200 дней; это слишком долго. Межсетевой экран следующего поколения должен уметь:

- детектировать угрозы в считанные секунды;

- определять наличие успешного взлома в течение нескольких часов или минут;

- устанавливать приоритеты для уведомлений об атаках, благодаря чему отдел ИБ сможет быстро и точно предпринимать действия по устранению угроз.

- Интегрированная архитектура безопасности обеспечивает автоматизацию и снижает сложность администрирования

Брандмауэр следующего поколения не должен быть изолированным инструментом: он должен обмениваться информацией и работать вместе с остальными компонентами архитектуры безопасности. Поэтому выбирайте продукт, который удовлетворяет следующим требованиям:

- легко интегрируется с другими инструментами этого же поставщика;

- автоматически обменивается данными об угрозах, событиях, политиках и контекстной информации с инструментами безопасности электронной почты, конечных точек и сетевых компонентов;

- автоматизирует задачи безопасности, такие как оценка воздействия, настройка политик и идентификация пользователей.

В обзоре приведено краткое описание только 5 продуктов NGFW. Больше продуктов NGFW и детальную информацию по ним можно найти всравнительной таблице NGFW на ROI4CIO

--

Автор: Олег Пилипенко, для ROI4CIO

Для защиты инфраструктуры от угроз часто используют межсетевые экраны. Они могут быть как программными, так и аппаратными. Типичный межсетевой экран представляет собой фильтр сетевого трафика, который на основе IP-адресов, портов источника и назначения, а также политик безопасности определяет, пропустить сетевой пакет дальше или нет. С развитием технологий появились комплексные решения, которые объединяют в себе множество функций для защиты на разных уровнях сетевой модели OSI. К ним относится и Next-Generation Firewall (NGFW).

Компания Fortinet имеет в своей линейке NGFW FortiGate, которые Selectel предоставляет в аренду.

FortiGate, помимо основных функций межсетевых экранов, включает и другие функции защиты, такие как:

- фильтрация пакетов,

- поддержка IPsec и SSL VPN,

- мониторинг сети.

- выявлять вредоносное ПО и атаки,

- проводить SSL-инспекцию,

- контролировать файлы и приложения,

- фильтровать электронную почту и защищать от спама,

- предотвращать вторжения,

- балансировать нагрузку,

- мониторить сетевой трафик,

- обеспечивать отказоустойчивость и др.

Такое комплексное решение позволяет значительно упростить сетевую архитектуру.

Базовые возможности FortiGate

У межсетевых экранов FortiGate базовый функционал, необходимый для защиты сети, предоставляется сразу и не требует дополнительных затрат, кроме приобретения самого устройства. В случае Selectel это услуги аренды устройства в дата-центре. Количество пользователей, подключений, пропускная способность ограничены только производительностью устройства, а не политикой лицензирования.

В основной функционал FortiGate входит множество сетевых функций, функций безопасности и аналитики, а именно:

- маршрутизация;

- настройка сетевых интерфейсов, в том числе физических портов;

- гибкая настройка политик для фильтрации трафика;

- Traffic Shaping;

- поддержка IPv6;

- VPN (IPSec, SSL, PPTP, L2TP);

- мониторинг, в том числе отправка логов на удаленные устройства, например, FortiAnalyzer;

- балансировка нагрузки;

- системные настройки (настройка администраторов и пользователей, загрузка сертификатов, управление устройствами);

- отказоустойчивый кластер (high availability кластер из нескольких FortiGate);

- создание виртуальных доменов (VDOM);

- Antivirus и IPS с возможностью создания собственных сигнатур, но без возможности получать обновления;

- Web Filtering без возможности обновления и использования категорий фильтров от FortiGuard для веб-контента, который может быть заблокирован в зависимости от его содержания;

- Antispam без возможности обновления;

- Application Control без возможности обновления списка приложений;

- SSL-инспекция.

Состояние сервисов (наличие лицензий и номер версии последнего обновления) можно посмотреть на самом FortiGate, перейдя в раздел System → FortiGuard. Ниже показано состояние межсетевого экрана без активированных лицензий. С помощью команды в CLI можно получить аналогичный результат, а также узнать о попытках обновления, например:

Основной недостаток базового функционала — в том, что нет возможности использовать полный набор фильтров, «черных списков», правил и сигнатур, а уже имеющиеся нельзя обновить.

Компания Fortinet поддерживает актуальными и полными базы сигнатур вредоносов и атак, которые создает и разрабатывает научно-исследовательская лаборатория FortiGuard Labs. Она использует платформу для аналитики на основе искусственного интеллекта и алгоритмов машинного обучения, которая принимает и обрабатывает в среднем 100 миллиардов событий каждый день.

Если в сети возникает новая угроза, то в течение часа обновляются устройств Fortinet по всему миру. Обновления включают следующие данные:

- список вредоносных хэшей/URL/IP/доменов (каждые 15 минут);

- базы антивирусных сигнатур (раз в 60 минут);

- уязвимости «нулевого дня» для песочницы (раз в 15 минут);

- сигнатуры IPS (каждые 42 часа).

Данная система позволяет ежедневно предоставлять более одного миллиарда обновлений безопасности, чтобы системы с устройствами Fortinet были защищены от новых и старых угроз.

Fortinet позволяет расширить базовый функционал межсетевых экранов и воспользоваться результатами работы FortiGuard Labs, предоставляя постоянные обновления сигнатур и «черных списков», а также поддержку от вендора. Расширение функционала и постоянное обновление FortiGate обеспечивается дополнительной услугой — FortiGuard Security Services, через заказ дополнительных сервисов (лицензий). Лицензии предоставляются по системе подписок — FortiGuard Security Subscriptions. Благодаря такой системе можно выбирать функции и добавлять их своему устройству.

Компоненты FortiGate, могут быть различия в зависимости от модели и прошивки

По подписке можно приобрести:

- FortiCare — техническая поддержка вендора;

- Subscription Service — отдельная дополнительная функция;

- FortiGuard Subscription Bundle — пакет сервисов, включая техническую поддержку.

После подключения сервисов они будут отображаться аналогично тому, как представлено на рисунке ниже. Дополнительных действий для их активации не требуется, нужно лишь включить отображение необходимых функций в System → Feature Visibility.

После начала действия подписки можно настроить предустановленные профили безопасности. Например, антивируса, как показано ниже. Также вы можете создать собственный профиль для проверки определенных протоколов, удаления вирусов, использования «песочницы» (требуется подключить сервис FortiCloud или аппаратное устройство FortiSandbox) для анализа подозрительных файлов. Есть возможность добавления профиля в политику межсетевого экрана.

Другие функции безопасности можно увидеть в разделе Security Profiles веб-интерфейса. Наличие некоторых функций также зависит от версии прошивки FortiOS.

Такие подписки позволяют оптимизировать затраты на создание и развитие системы защиты, наращивая функционал вместе с ростом инфраструктуры и зрелости бизнеса.

Использование подписок упрощает эксплуатацию системы, так как они не усложняют сетевую архитектуру добавлением отдельных устройств и позволяют управлять всеми функциями в рамках одного интерфейса. Кроме того, обращение к базам сигнатур происходит в реальном времени, а их автообновление происходит гораздо быстрее, чем в проектах с открытым исходным кодом.

Дополнительные сервисы и наборы

Техническая поддержка FortiCare

Данный сервис позволяет оставлять запросы вендору, а также обновлять версию прошивки FortiGate. В состав FortiCare входит гарантийная замена оборудования.

По времени обращений и качеству различают следующие виды поддержки:

Отдельные сервисы

Существует множество отдельных сервисов для подписки. Рассмотрим их подробнее:

Web Security

– Детализированная фильтрация категорий веб- и видеоконтента для ограничения доступа к вредоносным сайтам и сайтам с неприемлемым содержимым. FortiGuard также предоставляет множество дополнительных категорий, которые доступны фильтрации веб-трафика.

– Фильтрация может также производиться по содержанию указанных шаблонов, слов и URL-адресов.

– Фильтрация видео позволяет детализировать категории даже по ID каналов YouTube.

– Служит для разрешения, ограничения и запрета доступа к приложениям или целым категориям приложений при помощи уникальной функции отслеживания состояния запущенных пользователями приложений в режиме реального времени.

– Обеспечивает видимость и контроль над тысячами приложений, а также позволяет добавлять собственные приложения.

– Оптимизирует использование полосы пропускания в сети за счет приоритезации, отмены приоритетов или блокировки трафика в зависимости от приложения.

Фильтрация DNS по категориям для управления доступом пользователей к веб-ресурсам, используя рейтинги доменов, предоставленные FortiGuard, или создавая собственные категории и списки.

– Предотвращение загрузки вредоносного ПО и других угроз.

– Блокировка масштабных DDoS-атак.

– Защита от вредоносных источников, связанных с веб-атаками, фишингом, веб-сканированием, парсингом и прочим.

Content Security + IPS

Advanced Malware Protection

Включает в себя Antivirus, FortiSandbox Cloud, Mobile Malware, VOS, CDR, Virus Outbreak Protection.

– Защита в реальном времени от новейших вредоносных программ с помощью проактивных технологий, способных блокировать ранее неизвестные угрозы.

– Поддержка актуальности защиты благодаря ежечасным обновлениям.

Выявление и фильтрация нежелательной почты, поступающей на корпоративные адреса. Существенно сокращает объем нежелательной почты, которая является одним из возможных каналов распространения атак и заражений. Фильтрация писем на основе списков и категорий от FortiGuard и собственных.

Дополнительные возможности, такие как вредоносное ПО для мобильных устройств, защита учетных данных, снятие с охраны и восстановление контента, предотвращение вирусных эпидемий, предотвращение утечек информации, анализ изображений для взрослых.

Virus Outbreak Protection Service

Обеспечивает защиту в период между обновлениями антивируса. Для этого используется функция анализа в «песочнице» FortiCloud Sandbox, которая выявляет вредоносное ПО и блокирует его распространение в корпоративной сети на протяжении интервалов между обновлениями сигнатур. Операционная система в режиме реального времени инициирует поиск в базе данных глобальных угроз вендора.

Снижение рисков утечки данных или повреждения, вызванного мобильным вредоносным ПО, благодаря высокоэффективной антивирусной защите.

Content Disarm & Reconstruction

— Удаляет весь подозрительный контент из файлов в режиме реального времени, создавая очищенный файл.

— Обрабатывает все входящие файлы, разбирает их и удаляет все элементы, не соответствующие политикам межсетевого экрана.

— Может укрепить стратегию защиты файлов от атак нулевого дня, заранее исключив любую возможность вредоносного содержимого в файлах.

— Анализирует трафик и выявляет аномалии в сети на основе обширной, ежедневно обновляемой базы данных.

— Выявляет подозрительные действия и обнаруживает или предотвращает их атаки на компьютерные сети до того, как они достигнут устройств. Собирает информацию и сообщает о них сетевым администраторам, инициирует меры противодействия.

— Система обеспечивает защиту от угроз «нулевого дня», продвинутых таргетированных атак, программ-вымогателей, полиморфного вредоносного ПО, DDoS-атак, которые требуют сложных механизмов обнаружения.

Выявляет продвинутые угрозы, выполняя динамический анализ для идентификации ранее неизвестного вредоносного ПО. Актуальные данные, созданные «песочницей» FortiCloud Sandbox, поступают в системы профилактической проверки внутри сети для обезвреживания угрозы.

Device Security & Compliance

Security Rating Service

Позволяет разрабатывать, внедрять и поддерживать состояние безопасности сетей, выполняя аудиторские проверки и идентифицируя критические уязвимости и недостатки в конфигурации межсетевого экрана. Предоставляет рекомендации по исправлению и лучшие практики.

Позволяет удобно перенести конфигурацию при переходе на новое устройство FortiGate с определенной версией FortiOS, включая вариант перехода с настроенного стороннего брандмауэра на FortiGate.

— Осуществляет сканирование сетевых ресурсов на предмет слабых мест в системе безопасности по запросу или по расписанию.

— Формирует подробные отчеты о состоянии безопасности критически важных активов.

— Автоматически сканирует FortiGates на предмет соответствия требованиям.

С другими сервисами FortiGuard Labs можно также познакомиться на официальном сайте Fortinet.

Наборы сервисов

Компания Fortinet «упаковывает» отдельные сервисы в наборы – bundle.

Всего существует четыре пакета:

- Advanced Threat Protection (ATP);

- Unified Threat Protection (UTP);

- Enterprise Protection;

- 360 Protection.

Для работы всех сервисов безопасности (Web Filtering, AV, IPS и т. д.) достаточно пакета UTP. Расширения в пакетах Enterprise и 360 в основном предназначаются для прозрачного управления сложной сетевой инфраструктурой с множеством распределенных устройств.

Подписки для FortiGate в Selectel

Доступные подписки

Подписки для FortiGate — это дополнительная услуга к межсетевому экрану в аренду, которая закрепляется за конкретным устройством. Действует 12 месяцев и оплачивается сразу. Срок подключения услуги – 21 рабочий день.

Актуальные цены подписок можно узнать следующими способами:

- на сайте Selectel;

- в панели управления при выборе Дополнительной услуги для межсетевого экрана;

- у технической поддержки, через обращение в тикете.

В случае отказа от услуги оплата за нее не возвращается, даже если прекратить пользоваться основной услугой – межсетевым экраном.

Selectel берет на себя:

В Selectel доступны для заказа следующие подписки в качестве дополнительной услуги для межсетевых экранов FortiGate:

Как заказать

Для заказа подписки необходимо:

- Заказать межсетевой экран в панели управления в разделе Сетевые сервисы → Межсетевые экраны (подробнее в базе знаний).

- Выбрать межсетевой экран, для которого хотите заказать подписку.

- Перейти в подраздел Услуги.

- Выбрать подписку, нажав «Подключить».

- В поступившем тикете подтвердить свое согласие с условиями предоставления услуги.

По готовности поступит тикет о подключении услуги к межсетевому экрану и информация о дате окончания подписки.

Многие специалисты по инфобезопасноcти путают понятия «NGFW» и «WAF». Более того, этим грешат даже некоторые представители компаний — производителей продуктов, которые позиционируются как NGFW. Часто приходится слышать вопрос «у меня есть NGFW, нужен ли мне WAF?» или «зачем мне WAF?» В связи с этим созрело решение разобраться в причинах этой путаницы, раз и навсегда договориться о терминах и определить области применения каждого из понятий.

Введение

Начнём с самих аббревиатур, определяющих категории продуктов для обеспечения информационной безопасности: WAF является сокращением от Web Application Firewall, «межсетевой экран для веб-приложений», NGFW — от Next Generation Firewall, «межсетевой экран следующего поколения». Путаницу изначально вносит слово «Firewall», которое встречается в обоих терминах и изначально провоцирует на сравнение и противопоставление двух категорий продуктов. Однако WAF и NGFW не являются взаимозаменяемыми сущностями, служат для решения разных задач, размещаются в различных точках сети и в большинстве случаев администрируются разными командами.

Причины путаницы

NGFW является эволюцией традиционных межсетевых экранов и служит для разграничения доступа между сегментами сети. Реалии таковы, что термины «межсетевой экран» и «NGFW» сегодня взаимозаменяемы: когда говорят «firewall» — подразумевают NGFW.

Чёткого определения NGFW в природе не существует, функциональность представленных на рынке реализаций имеет серьёзные отличия, но тем не менее мы можем сформулировать набор основных признаков, свойственных продуктам данной категории. NGFW дополняют возможности традиционных межсетевых экранов путём интеграции в себе функций VPN-шлюза, обнаружения и предотвращения вторжений (IPS) на основе сигнатур (шаблонов, по сути — регулярных выражений), инспекции трафика и проксирования протоколов уровня приложений с базовой проверкой их корректности и соответствия стандартам.

Именно функции IPS и инспекции трафика, реализованные в NGFW, являются одной из основных причин путаницы и источником вопроса «зачем мне WAF, если у меня уже есть NGFW?». Но «дьявол кроется в деталях», поэтому далее в этой статье рассмотрены отличия этих функций от того, что может и делает WAF.

Нельзя не упомянуть, что функции инспекции трафика NGFW в первую очередь предназначены для контроля действий внутренних пользователей при информационном обмене между сегментами защищаемой сети или выходе за пределы защищаемого периметра, в то время как WAF предназначен для защиты от злонамеренных внешних воздействий на защищаемые сервисы, и его механизмы, работающие в направлении «наружу», предназначены только для предотвращения утечек конфиденциальных данных как в результате внешних воздействий, так и вследствие ошибок в коде защищаемых приложений и сервисов. Иными словами, функции инспекции трафика NGFW в первую очередь применяются к трафику пользователей защищаемого периметра, а функции WAF — к трафику направленному к защищаемым веб-приложениям / сервисам.

Рисунок 1. Отличия WAF от NGFW

Функциональные возможности и назначение WAF

Рассказ об области применения WAF будет неполным без понимания особенностей трафика, с которым приходится иметь дело, и того, каким угрозам необходимо противодействовать.

Адресация защищаемых сущностей

Что с атаками?

Особо стоит выделить:

- атаки на бизнес-логику приложения, для противодействия которым требуется понимать нормальные поведенческие паттерны легитимного пользователя при работе с приложением;

- нелегитимные автоматизированные действия при помощи ботов по сбору информации, подбору паролей, обходу CAPTCHA и т. п.;

- распределённые атаки типа «отказ в обслуживании» на уровне приложения (L7 DDOS), в результате которых происходит исчерпание ресурсов инфраструктурных компонентов приложения.

Искушённый читатель может возразить, что сигнатурный анализ также применяется в большинстве WAF. В связи с этим нужно отметить следующее:

Таким образом, сигнатуры в WAF являются лишь одним из многих механизмов противодействия атакам.

Рисунок 3. Пример корректного JSON-кода

Вложенность в JSON теоретических ограничений не имеет. Предлагаем читателям описать регулярным выражением JSON-код, который содержит метасимволы в именах каких-либо ключей. Будет интересно.

Модель безопасности

Что ещё не делает NGFW?

Реализации WAF, занимающие лидирующие позиции, кроме описанных ранее обладают следующими возможностями, которых нет в продуктах класса NGFW:

Данный перечень является выборочным и приведён для демонстрации отличий задач, стоящих перед NGFW и WAF, и методов их решения.

Выводы

Не следует исключать возможность того, что вам необходим WAF для ваших внутренних веб-приложений и сервисов: для крупных географически распределённых компаний ответом на вопрос «нужен ли мне WAF внутри сети?» в подавляющем большинстве случаев будет «да». Утвердительный ответ порождает в свою очередь множество других вопросов, на которые предстоит ответить прежде чем сделать выбор в пользу того или иного продукта и той или иной модели развёртывания WAF. Но это — уже другая история.

Читайте также: