Ntfs права при копировании и перемещении

Обновлено: 01.07.2024

Файловая система NTFS с помощью списка контроля доступа (Access Control List, ACL) позволяет гибко организовывать и контролировать доступ к файлам и папкам в системе, раздавать разрешения пользователям или другим объектам. Однако при простом копировании или перемещении объектов ACL разрешения теряются.

Заново выставлять все права вручную в сложной файловой системе с кучей пользователей. занятие для человека с железными яйцами нервами или кому просто больше не чем заняться.

Самый простой способ сохранить права доступа при копировании - воспользоваться Total Commander. Если вы не любите или боитесь работать в командной строке, то это ваш вариант. При копировании/переносе просто отметьте галочкой чекбокс «Copy NTFS permissions».

Возможности командной строки всегда выше, нежели возможности настройки через интерфейс. Более универсальный способ, воспользоваться командой xcopy.

Команда XCOPY

XCOPY более продвинутый вариант команды COPY, но в отличие от последней умеет работать с сетевыми путями и копировать сведения о владельце и данные ACL объекта, то есть права доступа к файлам и папкам в системе NTFS. Синтаксис команды предельно простой:

xcopy источник [назначение] параметры

Допустим нам необходимо сделать резервную копию каталога баз данных 1С D:\bases1C на сетевой накопитель NAS с сохранением списков доступа. Вот как будет выглядеть соответствующая команда:

xcopy D:\bases1C \\NAS\backup1c /E /O

- параметр /Е - копирует каталоги с подкаталогами, включая пустые

- параметр /О - копирует сведения о владельце и ACL

В большинстве случаев этих двух параметров достаточно, полный список можно посмотреть xcopy /?

ICACLS

Утилита ICACLS пришла на смену CACLS из Windows XP. Позволяет отображать и изменять списки управления доступом (Access Control Lists (ACLs) ) к файлам и папкам файловой системы, сохранять список доступа указанного объекта в файл и затем применить этот список к указанному объекту, то есть делать резервную копию прав доступа к объекту.

Приведу наиболее интересный пример использования ICACLS:

icacls c:\каталог /save name /t

icacls c:\другой_каталог /restore name

Итак, первой командой ICACLS создаем резервную копию прав доступа указанного объекта и сохраняем его в файл с именем name. Второй командой применяем резервную копию для другого объекта. Таким образом можно существенно упростить процесс переноса прав доступа с одного каталога на другой.

Стоит отметить, что файл с правами доступа по умолчанию сохраняется в корневую папку активного пользователя. С полным списком возможностей утилиты можно ознакомиться введя команду icacls /?

Просмотр и изменения NTFS прав на папки и файлы с помощью icacls

Текущие права доступа к любому объекту на NTFS томе можно вывести так:

Команда вернет список пользователей и групп, которым назначены права доступа. Права указываются с помощью сокращений:

Перед правами доступа указаны права наследования (применяются только к каталогам):

С помощью icacls вы можете изменить права доступа на папку.

Чтобы предоставить группе fs01_Auditors домена resource права чтения и выполнения (RX) на каталог, выполните:

icacls 'C:\Share\Veteran\' /grant resource\fs01_Auditors:RX

Чтобы удалить группу из ACL каталога:

icacls 'C:\Share\Veteran\' /remove resource\fs01_Auditors

С помощью icacls вы можете включить наследование NTFS прав с родительского каталога:

icacls 'C:\Share\Veteran\' /inheritance:e

Или отключить наследование с удалением всех наследованных ACEs:

icacls 'C:\Share\Veteran\' /inheritance:r

Также icacls можно использовать, чтобы изменить владельца файла или каталога:

icacls 'C:\Share\Veteran\' /setowner resource\a.ivanov /T /C /L /Q

Бэкап (экспорт) текущих NTFS разрешений каталога

Перед существенным изменением разрешений (переносе, обновлении ACL, миграции ресурсов) на NTFS папке (общей сетевой папке) желательно создать резервную копию старых разрешений. Данная копия позволит вам вернуться к исходным настройкам или хотя бы уточнить старые права доступа на конкретный файл/каталог.

Для экспорта/импорта текущих NTFS разрешений каталога вы также можете использовать утилиту icacls. Чтобы получить все ACL для конкретной папки (в том числе вложенных каталогов и файлов), и экспортировать их в текстовый файл, нужно выполнить команду

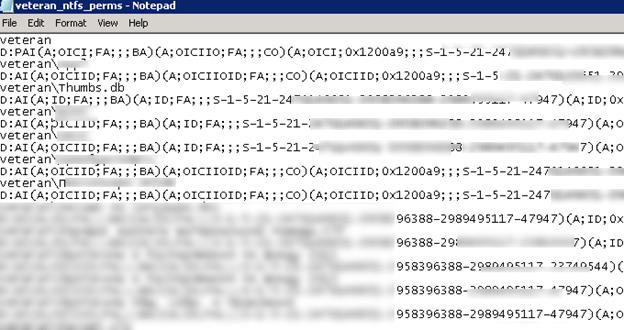

icacls 'C:\Share\Veteran' /save c:\ps\veteran_ntfs_perms.txt /t /c

Примечание. Ключ /t указывает, что нужно получить ACL для всех дочерних подкаталогов и файлов, ключ /c – позволяет игнорировать ошибки доступа. Добавив ключ /q можно отключить вывод на экран информации об успешных действиях при доступе к объектам файловой системы.

В зависимости от количества файлов и папок, процесс экспорта разрешений может занять довольно продолжительное время. После окончания выполнения команды отобразится статистика о количестве обработанных и пропущенных файлов.

![]()

Откройте файл veteran_ntfs_perms.txt с помощью любого текстового редактора. Как вы видите, он содержит полный список папок и файлов в каталоге, и для каждого указаны текущие разрешения в формате SDDL (Security Descriptor Definition Language).

К примеру, текущие NTFS разрешения на корень папки такие:

Данная строка описывает доступ для нескольких групп или пользователей. Мы не будем подробно углубляться в SDDL синтаксис (при желании справку по нему можно найти на MSDN, или вкратце формат рассматривался в статье об управлении правами на службы Windows). Мы для примера разберем небольшой кусок SDDL, выбрав только одного субъекта:

A – тип доступа (Allow)

OICI – флаг наследования (OBJECT INHERIT+ CONTAINER INHERIT)

FA – тип разрешения (SDDL_FILE_ALL – все разрешено)

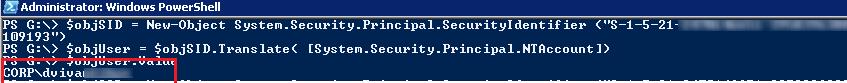

S-1-5-21-2340243621-32346796122-2349433313-24109193 – SID учетной записи или группы в домене, для которой заданы разрешения. Чтобы преобразовать SID в имя учетной записи или группы, воспользуйтесь командой:

$objSID = New-Object System.Security.Principal.SecurityIdentifier ("S-1-5-21-2340243621-32346796122-2349433313-24109193")

$objUser = $objSID.Translate( [System.Security.Principal.NTAccount])

$objUser.Value

Таким образом, мы узнали, что пользователь corp\dvivan обладал полными правами (Full Control) на данный каталог.

Восстановление NTFS разрешений с помощью iCacls

С помощью ранее созданного файла veteran_ntfs_perms.txt вы можете восстановить NTFS разрешения на каталог. Чтобы задать NTFS права на объекты в каталоге в соответствии со значениями в файле с резервной копией ACL, выполните команду:

icacls C:\share /restore c:\PS\veteran_ntfs_perms.txt /t /c

Примечание. Обратите внимание, что при импорте разрешений из файла указывается путь к родительской папке, но не имя самого каталога.По окончанию восстановления разрешений также отобразится статистика о количестве обработанных файлов:

С учетом того, что в резервной копии ACL указываются относительные, а не абсолютные пути к файлам, вы можете восстановить разрешения в каталоге даже после его перемещения на другой диск/каталог.

Сброс NTFS разрешений в Windows

С помощью утилиты icacls вы можете сбросить текущие разрешения на указанный файл или каталог (и любые вложенные объекты):

icacls C:\share\veteran /reset /T /Q /C /RESET

Данная команда включит для указанного объекта наследование NTFS разрешений с родительского каталога, и удалит любые другие права.

Копирование NTFS прав между папками

Вы можете использовать текстовый файл с резервной копией ACL для копирования NTFS разрешений с одного каталога на другой/

Сначала создайте бэкап NTFS разрешений корня папки:

icacls 'C:\Share\Veteran' /save c:\ps\save_ntfs_perms.txt /c

А замет примените сохраненные ACL к целевой папке:

icacls e:\share /restore c:\ps\save_ntfs_perms.txt /c

Это сработает, если исходная и целевая папка называются одинаково. А что делать, если имя целевой папки отличается? Например, вам нужно скопировать NTFS разрешения на каталог E:\PublicDOCS

Проще всего открыть файл save_ntfs_perms.txt в блокноте и отредактировать имя каталога. С помощью функции Replace замените имя каталога Veteran на PublicDOCS.

Затем импортируйте NTFS разрешения из файла и примените их к целевому каталогу:

icacls e:\ /restore c:\ps\save_ntfs_perms.txt /c

Get-Acl -Path 'C:\Share\Veteran' | Set-Acl -Path 'E:\PublicDOCS'

Предыдущая статья Следующая статья

Возможно ее вывод разрешений и проще чем у icacls, но вот экспорт, импорт разрешений и рекурсию она все же не поддерживает.

А что если путь к файлу превышает 256 символов, как обойти ограничение?

icacls не сохраняет ВЛАДЕЛЬЦЕВ, банально в SDDL-строках отсутствует O:S-1-……… как можно заметить, а при /restore тогда «Отказано в доступе!». А с cacls и подавно…

Когда в свойствах файла во вкладке Безопасность такое:

«У вас нет разрешения на просмотр текущих разрешений для этого объекта»;

Не удалось отобразить текущего владельца.

В качестве подопытного возьмем папку Temp в корне диска C. Откроем свойства папки и посмотрим ее разрешения. Как видите, в списке доступа есть только группа локальных администраторов и пользователь kirill (то есть я :)).

Теперь возьмем нашу папку.

И помощью Проводника скопируем ее на компьютер SRV1, также в корень диска C.

Если посмотреть разрешения скопированной папки, то мы увидим, что они полностью изменились.

Для того чтобы понять, откуда взялись новые разрешения, пройдем в дополнительные параметры безопасности папки (кнопка Advanced). Как видно из рисунка, все разрешения папки Temp унаследованы от диска С.

В этой ситуации нет ничего удивительного. По умолчанию разрешения NTFS сохраняются только при копировании\перемещении в пределах одного логического диска, или тома. Если же объект перемещается на другой диск того же (или другого) компьютера, то все разрешения заменяются наследуемыми от родительского объекта, которым в нашем случае и является диск C компьютера SRV1.

В нашем случае скопирована всего лишь одна папка с несколькими файлами, поэтому при необходимости восстановить утерянные разрешения несложно. А если подобное случиться при переносе серьезного файлового ресурса с высоким уровнем вложенности и сложной структурой разрешений NTFS, заданных вручную ?

К сожалению, проводник Windows не умеет копировать разрешения файловой системы, для этого нам придется воспользоваться альтернативными средствами.

Утилита Icacls

Эта утилита специально предназначена для работы с ACL. В числе прочего она может сохранить список доступа указанного объекта в файл, а затем применить этот список к указанному объекту.

Открываем командную консоль и сохраняем ACL исходного каталога Temp со всем его содержимым (подкаталоги и файлы) в файл tempACL командой:

Icacls C:\Temp\* /save tempACL /t

Перенесем созданный файл tempACL на SRV1 и восстановим из него ACL каталога Temp командой:

Icacls C:\temp /restore C:\tempACL

Затем еще раз посмотрим разрешения скопированой папки Temp и увидим, что справедливость восторжествовала 🙂 и исходные разрешения восстановлены.

Утилита Xcopy

Xcopy является продвинутым вариантом команды Copy и в отличие от нее умеет работать с сетевыми путями, а также копировать сведения о владельце и данные ACL объекта.

В нашем случае для того, чтобы скопировать каталог Temp на SRV1 с сохранением списков доступа воспользуемся командой:

Xcopy C:\Temp \\SRV1\C$\Temp /E /O

Total Commander

Те, кто боится не любит работать в командной строке, могут воспользоваться файловым менеджером стороннего производителя, например Total Commander. В нем при копировании\переносе есть возможность скопировать разрешения NTFS, просто отметив галочкой чекбокс «Copy NTFS permissions».

Когда файл или папка скопированы или перемещены, права доступа на них меняются, в зависимости от того, куда они перемещаются. Важно понять, как повлияет на права доступа перемещение или копирование файлов.

Последствия копирования файлов и папок.

При операции копировании папок или файлов из папки в папку, или из раздела в раздел, права доступа к ним меняются. Права доступа к файловой системе NTFS при копировании файлов/папок изменяются так:

- При копировании файла/папки в одном NTFS разделе, копия папки/файла наследует права доступа папки назначения.

- При копировании файла/папки в другой NTFS раздел, её копия наследует права доступа папки назначения.

- При копировании файла/папки не в NTFS раздел, например, в раздел FAT, их копия теряет права доступа к файловой системе NTFS потому, что не NTFS разделы не поддерживают эти права доступа.

Примечание: При копировании файла/папки в одном разделе NTFS или между разделами NTFS, необходимо иметь права на чтение для папки источника и права на запись для конечной папки.

Перемещение файлов и папок.

При перемещении файла/папки, права доступа изменяются, в зависимости от прав на папку назначения. Перемещение файла/папки имеет следующее влияние на права доступа к файловой системе NTFS:

- При перемещении файла/папки в NTFS раздел, они наследуют права доступа новой родительской папки. Если на файл/папку заданы прямые права доступа, эти права сохраняются в дополнение к недавно унаследованным правам.

Примечание: Большинство файлов не имеют прямых прав доступа. Вместо этого они наследуют права от родительской папки. Если на файлы установлены только наследуемые права доступа, они во время перемещения не сохраняются.

- При перемещении файла/папки в другой NTFS раздел, они наследуют права доступа папки назначения. При перемещении файла/папки между разделами, Windows 7 копирует папку/файл в новое место и затем удаляет его из старого местоположения.

- При перемещении файла/папки на не NTFS раздел, они теряют свои права доступа к файловой системе NTFS, потому что не NTFS разделы не поддерживают такие права доступа.

Примечание: При перемещении файла/папки в разделе NTFS или между разделами NTFS, необходимо иметь права на запись для папки назначения и права на изменение для исходного файла/папки.

Действующие права доступа.

На каждый файл/папку установлены права доступа для пользователя и группы пользователей. Windows 7 определяет действующие права доступа на файл/папку путём объединения прав доступа пользователей и групп. Например, если пользователю установлены права на чтение, но он является членом группы с правами на изменение, действующие права пользователя станут - изменение.

При объединении прав доступа, установка "Запретить" имеет приоритет и переопределяет установку "Разрешить". Например, если группа имеет права на изменение в папке, а пользователю, который является членом этой группы, отказано в правах на изменение для этой же папки, то пользователю её изменять запрещено.

Функция действующих прав доступа.

Функция действующих прав доступа определяет права на объект для пользователя или группы, вычисляя предоставленные им права. Вычисление зависит от прав членства в группе и любого из наследуемых полномочий от родительского объекта. Учитываются все домены и локальные группы, членом которых является пользователь или группа пользователей.

Функция действующих прав доступа устанавливает пользователю только приблизительные права. Фактические права пользователя могут отличаться, так как они могут быть предоставлены или в них может быть отказано при входе пользователя в систему. Сведения о входе в систему не могут определяться функцией действующих прав доступа, так как пользователь может не войти в систему. Таким образом, действующие права отражают только права для указанного пользователя или группы, а не права, определённые для входа в систему.

Например, если пользователь подключается к компьютеру через общий файловый ресурс, то вход для этого пользователя устанавливается как сетевой вход. Права доступа, которые получит подключаемый пользователь, могут быть предоставлены или в них отказано по безопасному сетевому идентификатору (SID), поэтому пользователь имеет различные права при локальном и сетевом входе в систему.

Читайте также: