Openvpn tor как включить

Обновлено: 05.07.2024

На высоком уровне реализации и соблюдении всех тонкостей настройки, технологии VPN дают полную анонимность в сети. Специальное программное обеспечение гарантирует конфиденциальность передаваемых данных.

Обычно VPN применяют не выше сетевых уровней, шифрование которых позволяет использовать неизмененные протоколы (например - TCP, UDP).

VPN состоит из двух частей: «внутренняя» (подконтрольная) сеть и «внешняя» сеть, по которой проходит соединение (используется Интернет).

Классифицируют VPN по нескольким параметрам:

- Степень защищенности среды. Защищённые (IPSec, OpenVPN и PPTP) и доверительные (MPLS и L2TP, эти протоколы перекладывают задачу обеспечения безопасности на другие, например L2TP)

- Способ реализации. Программное решение, интегрированное решение, программно-аппаратное обеспечение.

- Назначение. Client/Server VPN, Intranet VPN, Extranet VPN, Remote Access VPN.

- Тип протокола. Реализации виртуальных частных сетей под протоколы TCP/IP, IPX и AppleTalk.

- Уровень сетевого протокола. Сопоставления с уровнями сетевой модели ISO/OSI.

Tor - The Onion Router

Браузер Tor используется для защиты и получения доступа к информации, заблокированной интернет-цензурой. На устройстве запускается прокси-сервер, который подключается к серверам Tor, при этом используется сложное шифрование. Каждый пакет данных проходит через три разных узла, выбранные случайным образом. Перед отправкой данные кодируются тремя ключами – для третьего узла, второго и первого. При поступлении на первый узел пакета, расшифровываются данные второго, затем третьего. Постепенно снимаются слои шифровки.

В то же время, программное обеспечение узлов предоставляет SOCKS-интерфейс. Программы, работающие по SOCKS-интерфейсу, могут быть настроены на работу через браузер Tor, который направляет трафик через виртуальную цепочку, тем самым обеспечивает анонимный веб-серфинг в сети. Внутри сети Tor трафик перенаправляется от одного маршрутизатора к другому и окончательно достигает точки выхода, из которой чистый (нешифрованный) пакет данных уже доходит до изначального адреса получателя (сервера). Трафик от получателя обратно направляется в точку выхода сети Tor.

Сравнительные данные

И у Tor и у VPN есть свои плюсы и минусы.

Плюсом Тора можно считать полное скрытие IP-адреса и распределение сети (её сложно запретить в каком-либо государстве). В то же время скорость соединения в Интернете очень низкая, из-за перенаправления данных через большое количество узлов. Просматривать видеоконтент очень проблематично. Ещё один нюанс – многие интернет-провайдеры блокируют Tor, тем самым усложняя подключение.

VPN подключение отличает высокая скорость, поскольку между используемым устройством и нужным сайтом находится только один сервер. VPN может предоставить более солидную безопасность и конфиденциальность, чем Tor. Многие сервисы включают в услуги антивирусное обеспечение.

Если целью ставится анонимность, то достаточно установить браузер Tor. Но высокую скорость, защиту от вредоносных вирусных программ, предотвращение утечки данных, полную безопасность от человеческого фактора может обеспечить только сервис VPN. Или связка VPN+ Tor.

Совместное использование Tor и VPN

Максимально обезопасить выход в Интернет и остаться незамеченным в сети можно используя связку - подключение VPN с последующим выходом через Tor.

Это можно сделать несколькими способами:

- Настроить VPN, установить Tor и выходить в сеть через браузер.

- Использовать ОС с уже встроенным Тором, а ВПН запускать параллельно.

- Использовать Tor без установки браузера. Для этого необходимо подключение к адаптированному ВПН или установить подходящее приложение. Очень удобный метод, потому что позволяет пользоваться привычными браузерами со всеми установленными функциями, при этом сохранять сетевую анонимность.

Работает это следующим образом: сетевой трафик шифруется на выходе с компьютера по пути к VPN серверу и поступает на узлы Tor. При этом Tor не видит реального IP, а только адрес провайдера. Каждые десять минут IP автоматически меняется. VPN сервер поставщика проверяет работоспособность узлов Тор и подключает только к рабочим точкам. Это обеспечивает бесперебойное подключение

Самостоятельное подключение

Цепочка vpn + tor обеспечивает повышенную анонимность в сети. Самостоятельно создать подключение можно, используя проверенный «рецепт»

Понадобится:

- Компьютер или ноутбук с установленным Windows.,

- VirtualBox,

- образ whonix-Gateway

- образ Windows, желательно на англ. языке

- VPN сервис, желательно платный.

- Скачивается и устанавливается Виртуалбокс

- Скачивается образ Whonix. Как правило, Whonix состоит из 2 виртуальных машин: Gateway - "торифицирует" сеть, и Workstation - подключается к этой сети и работает исключительно через Tor.

- Whonix Gateway устанавливается в виртуалбокс.

- Образ win7 скачать, создать в VirtualBox новую машину и установить Windows. Это будет рабочая ОС.Когда обе машины установлены можно переходить к настройке:

- После полной загрузки Whonix-gateway в консоли вводится команда: sudo apt-get update && sudo apt-get dist-upgrade. Потребуется пароль. (По умолчанию changeme)Система скачает обновления и установит их.

- Запускается виртуальный Windows, устанавливаются дополнения гостевой ОС. Затем действовать по схеме - панель управления > Network and sharing center> Properties > строку TCP/IPv4 > Properties. Заполняется следующим образом: IP address 10.152.152.50; Subnet netmask 255.255.192.0; Default gateway 10.152.152.10; Preferred DNS server 10.152.152.10Выключить виртуальную машину, найти в VirtualBox и нажать «настроить». В разделе "Сеть" снять галочку с "Адаптер 1", поставить на "Адаптер 2" Тип подключения: Внутренняя сеть, в меню выбрать Whonix.

- Теперь виртуальная версия ловит сеть с Whonix Gateway, то есть трафик всех программ уже идет через Tor.

Установить на основной ОС (не на виртуальной) ВПН клиент. Включить ВПН на хосте. Запуск Whonix Gateway, ожидание загрузки и свернуть в трей. Запуск Win виртуальной, включение на ней второй ВПН. Цепочка VPN TOR VPN готова.

Как и в обычной настройке OpenVPN, нам потребуется самый простой виртуальный сервер с CentOS 7 на нём. Одним из отличий от обычного сетапа будет то, что я таки воспользуюсь iptables вместо firewalld. Кроме того, конфиг от стандартной настройки будет немного отличаться (будем передавать другие резольверы клиенту).

I. Поставим всё необходимое.

Тянем из репозиториев:

II. Настроим OpenVPN.

Настройка тут схожа с тем, что делалось в предыдущих заметках.

1. Для генерации ключей поставим старый-добрый easy-rsa:

2. Не забываем в файле /etc/openvpn/easy-rsa/vars прописать нужные значения, либо оставляем всё как есть, если это не критично:

Отвечаем на опросы, создаём сертификат, дожидаемся завершения процесса.

4. Создаём конфиг нашего VPN:

Обратите внимание на следующие моменты:

- В конфиге уже включены увеличенные буферы. Подробнее об этом можно почитать здесь.

- В конфиге мы пушим резольвер 10.8.0.1. Именно с него мы будем заворачивать трафик в TOR.

- В конфиге включены логи. Если это критично, отправьте лог в /dev/null

- В конфиге уже используется опция duplicate-cn. Она позволяет подключаться нескольким клиентам по одному сертификату.

Сохраняем конфиг и перезапускаем сервис командой:

III. Настраиваем TOR.

Открываем файл /etc/tor/torrc и дописываем в него следующее:

Сохраняем изменения, перезапускаем сервис.

IV. Настраиваем iptables и форвардинг.

1. Для начала, отключим firewalld и включим iptables в работу. При этом, мы очистим все имеющиеся правила.

2. Добавим правила, которые будут перенаправлять приходящий на серер трафик в TOR.

3. Сохраняем конфигурацию iptables:

3. Не забываем так же, включить форвардинг пакетов в sysctl.conf:

V. Выписываем сертификат для клиентов.

Создаём сертификат, с помощью которого к серверу будут подключаться клиенты:

Так или иначе, после того как подключение будет настроено, и клиент подключится к OpenVPN серверу 1.2.3.4, его исходящим IP адресом будет IP из TOR сети.

Резольвинг .onion адресов так же будет работать:

На этом, настройку можно считать завершённой. Теперь, наше подключение к сети выглядит ровно так, как и задумывалось OpenVPN > TOR > Internet.

3 thoughts on “ OpenVPN и TOR ”

Спасибо. Интересно и просто. Кому то покажется даже нужным. Но есть 1 минус. На многие сайты невозможно зайти имея ip тора. Может все же когда нибудь владельцы пересмотрят свои взгляды.

ничё непонял! а попроше можно обьяснить?

А можно инструкцию как настроить VPN через TOR? (TOR > OpenVPN > Internet)

В этой статье будет рассказано, как пробросить весь трафик операционной системы через TOR так, чтобы о наличии TOR-а операционная система даже не подозревала.

Это поможет не думать о бесконечных настройках прокси и onion, перестать бояться на тему «а не сливает ли торрент клиент мой реальный IP адрес, так как не полностью поддерживает прокси?» и, наконец, быть застрахованным от законодательного запрета TOR-а в России.

Когда я говорю «TOR», я подразумеваю «TOR и I2P». По схожей методике сюда можно подключить любой даркнет.

Постановка задачи

1. Мой компьютер должен по нажатию одной кнопки переходить в режим «весь трафик — не русский».

2. По нажатию второй кнопки он должен переходить в режим «весь траффик идет через TOR»

3. Третья кнопка — для I2P.

5. Все это должно работать под linux, windows, android. Заранее: с OS X и iPhone тоже все в порядке, просто у меня их нету, так что протестить не смогу.

Дисклеймер

Хостинг

Первым делом нам понадобится сравнительно дешевая VPS-ка, владельцы которой не против, чтобы там крутился TOR (и не русская, разумеется). Лично я использую DigitalOcean. В их ToS не специфицирован запрещенный трафик (хотя если будете качать пиратские торренты прямо с их IP — заблокируют на раз. Ну, собственно, нам для этого и нужен TOR. ). Стоит это 5$ в месяц.

Если Вы знаете лучшие или хотя бы не худшие варианты хостинга под такие цели — пишите в комменты, обновлю статью.

Я не буду описывать конкретную процедуру создания VPS-ки, так как это зависит от хостинга и просто. Давайте предположим, что вы в итоге можете выполнить команду,

и получить shell на VPS-ку. Я буду считать, что на VPS-ке крутится debian 7. По крайней мере, эта статья тестировалась на debian 7. На убунте тоже заработает, наверное.

Установка пакетов

Сначала немного приложений, которые облегчают нам жизнь. Не забудьте поставить ваш любимый редактор, mc если нужно и т.п.

I2P нету в репозитории debian, так что придется добавить новый источник.

Теперь поставим основные пакеты — TOR, VPN и I2P. Также нам пригодится DNS сервер. Я использую unbound.

Настройка VPN

Я буду держать все настройки VPN в /opt/vpn. Для начала следует сгенерировать сертификаты для сервера и клиента.

N.B. Мы будем запускать несколько серверов (один под tor, второй под обычный трафик) и использовать для них один и тот же сертификат. Это не обязательно. Вполне можно (и нужно) генерировать независимый сертификат или даже свою CA для каждого из openvpn серверов.

Теперь сгенерируем новую CA и необходимые сертификаты.

Изучите папку /opt/vpn/rsa/keys. Теперь там есть несколько пар ключ+сертификат.

ca. — certificate authority

server. — ключ сервера

client. — ключ клиента.

Клиенту нужно отдать только ca.crt, client.crt и client.key, остальные файлы должны оставаться только на сервере.

Пора писать конфигурационный файл для сервера. Положите его в /etc/openvpn/00-standard.conf

Попробуйте запустить openVPN

ОК, VPN работает. Самое время подключиться к нему. Для этого на клиенте напишем конфиг-файл:

Теперь попробуйте подключиться

После появления надписи «Initialization Sequence Completed» вы подключены и должны успешно пинговать 10.8.1.1. Интернет пропадет, это нормально.

Настройка интернета

Допустим, мы не хотим использовать TOR, а просто хотим себе не русский внешний IP. В этом случае при помощи вот этого скрипта:

вы достигнете желаемого. Перепишите это в /etc/rc.local.

Настройка TOR

Если вы прочитали и выполнили предыдущую часть — не забудьте очистить iptables

Теперь допустим, что вы таки хотите VPN через TOR (и предыдущий пункт не выполняли). Тогда:

допишите в конец /etc/tor/torrc следующее:

также изменим наш конфиг-файл сервера /etc/openvpn/00-standard.conf. Измените DNS с гугловского на локальный. Не забудьте перезапустить openvpn.

Наконец, следующая конструкция на bash перенаправит весь входящий трафик vpn через tor

Готово. Подключитесь к VPN. Убедитесь, что у Вас TOR-овский IP-шник. Зайдите на какой-нибудь .onion сайт, чтобы проверить: dns тоже работает.

Настройка I2P

С I2P сложности. У них нет собственного DNS сервера, так что придется делать свой.

Откройте /etc/unbound/unbound.conf и допишите в конец:

После этого любой (!) домен будет раскрываться в заведомо несуществующий IP адрес 10.191.0.1. Осталось «ловить» такой трафик и перенаправлять на localhost:8118 — именно тут слушает I2P.

Кстати говоря, пока что не слушает. Выполните

и выставьте флаг, чтобы стартовал при загрузке.

Остановите tor. Запустите unbound.

Теперь настроим privoxy в связке в I2P. Допишите в конец /etc/privoxy/config

и рестартаните privoxy

Точно так же, как и в случае с TOR, смените DNS на локальный в конфигурации vpn-сервера:

Если вы уже пробовали редиректить TOR — не забудьте почистить iptables:

Осталось выполнить переадресацию:

Знакомо, правда? Единственное отличие — номер порта прокси.

Подключитесь к VPN. Вы в I2P. Откройте epsilon.i2p, убедитесь, что сеть работает.

Что дальше?

Дальше Вам пора сделать так, чтобы они не конфликтовали. Вместо одного сервера /etc/openvpn/00-standard сделать три: 00-standard для обычного трафика, 01-tor для tor-а, и 02-i2p для i2p. Назначьте им разные подсети (например, 10.8.2.* для tor и 10.8.3.* для i2p). После этого tor и unbound перестанут конфликтовать и вы сможете подключаться к любой из трех одновременно работающих сетей.

А еще можно запилить виртуалку, для которой выкатить tun0, трафик которого идет через TOR, после чего виртуалка не будет знать даже про VPN. А в хосте этой виртуалки прописать роутинг так, чтобы без VPN не подключалось вообще.

А еще надо лимит скорости в I2P поставить. И логи у VPN не ротируются. И веб-морды нет.

А еще… а еще я все это обязательно опишу — в других статьях. Засим — спасибо за внимание!

К фундаментальным проблемам можно отнести централизацию большинства VPN решений. Контроль за VPN сетью находиться в руках её владельца, пользуясь VPN вы должны полностью понимать политику сервиса в области раскрытия данных и хранения логов, внимательно читать соглашение об оказании услуг.

Пример из жизни, в 2011 году ФБР арестовала хакера Cody Kretsinger, который пользовался достаточно известным британским сервисом HideMyAss для взлома Sony. Переписка хакера в IRC попала в руки федералов, даже не смотря на то, что сервис в своём лицензионном соглашении утверждает, что они собирают только общую статистику и не записывают IP-адреса клиентов и их трафик.

Казалось бы, сеть Tor, как более надежное и децентрализованное решение должна помочь избежать подобных ситуаций, но и тут не обошлось без подводных камней. Проблема в том, что каждый может запустить свой выходной узел Tor. Трафик пользователей проходит через такой узел в незашифрованном виде, что позволяет владельцу выходного узла злоупотреблять своим положением и анализировать ту часть трафика которая проходит через подконтрольные ему узлы.

Это не просто теоретические выкладки, в 2016 году ученые из университета Northeastern опубликовали исследование в котором всего за 72 часа нашли 110 вредоносных выходных узлов, шпионящих за пользователями анонимной сети. Логично предположить, что таких узлов на самом деле больше, а учитывая общее небольшое количество узлов (всего около 7000 на июнь 2017) ничто не мешает соответствующим организациям анализировать значительную часть Tor трафика.

Также много шуму наделала недавняя история с эксплойтом для браузера Firefox который ФБР использовала для деанонимизации пользователей Tor. И хотя разработчики активно работают над устранением подобных проблем, никогда нельзя быть уверенным в том, что не существуют уязвимости не известные широкой общественности.

Не смотря на то, что Tor предполагает более высокий уровень анонимности чем VPN, за это приходится платить скоростью соединения, невозможностью использовать p2p сети (Torrent, Gnutella) и проблемы с доступом к некоторым ресурсам интернет, так как часто админы блокируют диапазон IP адресов Tor.

Хорошая новость заключается в том, что можно совместно использовать обе технологии с целью нивелировать недостатки каждой и добавить дополнительный уровень безопасности, конечно за это придется заплатить еще большим снижением скорости. При этом важно понимать, что существует два варианта связки VPN и Tor, подробно остановимся на достоинствах и недостатках каждого.

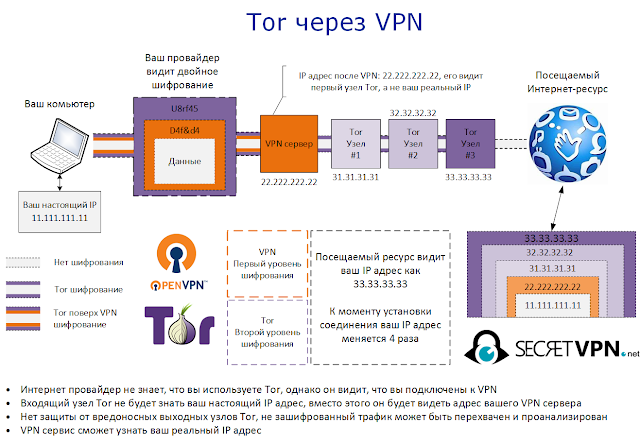

Tor через VPN

В такой конфигурации вы сначала подключаетесь к VPN серверу, а потом используете сеть Tor поверх VPN соединения.

Это именно то, что происходит, когда вы запускаете Tor браузер или защищенную ОС Whonix (для большей безопасности) в системе с уже подключенным VPN. При этом очевидно, что ваш внешний IP будет принадлежать диапазону сети Tor.

Достоинства Tor через VPN:

Недостатки Tor через VPN:

- Ваш VPN провайдер знает ваш реальный IP адрес.

- Нет защиты от вредоносных выходных узлов Tor, не зашифрованный трафик может быть перехвачен и проанализирован.

- Выходные узлы Tor часто заблокированы по IP.

Важно отметить, что для сокрытия факта использования Tor от глаз провайдера можно использовать не только VPN, но и Obfsproxy.

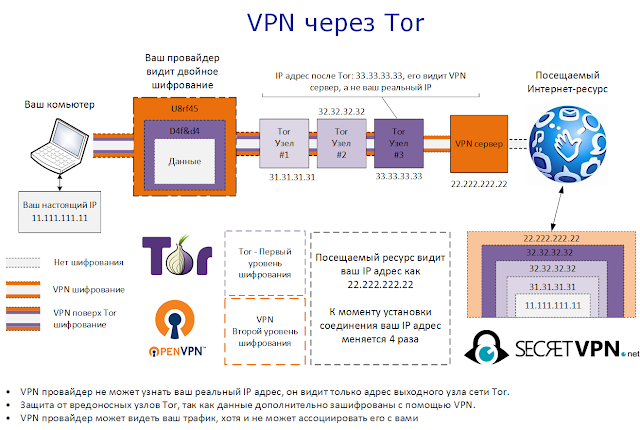

VPN через Tor

Данная конфигурация предполагает сначала соединение с сетью TOR, а потом использование VPN поверх Tor для выхода в сеть.

Цепочка соединений выглядит следующим образом:

Достоинства VPN через Tor:

- Так как вы соединяетесь с VPN сервером через Tor, VPN провайдер не может узнать ваш реальный IP адрес, он видит только адрес выходного узла сети Tor. Настоятельно рекомендуем использовать анонимный метод оплаты (например, пропущенные через миксер биткоины) и Tor для доступа к сайту VPN провайдера в момент приобретения VPN подписки.

- Защита от вредоносных узлов Tor, так как данные дополнительно зашифрованы с помощью VPN.

- Доступ к сайтам которые блокируют соединения из Tor

- Возможность выбора местонахождения сервера

- Весь трафик направляется через Tor

Недостатки VPN через Tor:

- VPN сервис может видеть ваш трафик, хотя и не может ассоциировать его с вами

- Ваш интернет провайдер видит, что трафик направляется в сторону одного из узлов Tor. Это немного повышает риск атаки по времени.

- Использовать стандартный Tor браузер. Недостаток такого подхода заключается в том, что придется запускать и держать постоянно включенным браузер Tor при работе с VPN.

- Установить Tor Expert Bundle как службу Windows. Такая настройка несколько сложнее, но зато вы получите постоянно работающий Tor на вашем компьютере и перед подключением VPN отпадает необходимость запускать Tor браузер

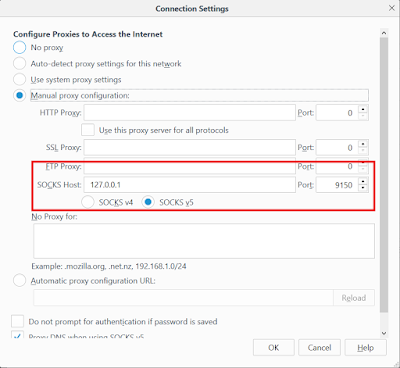

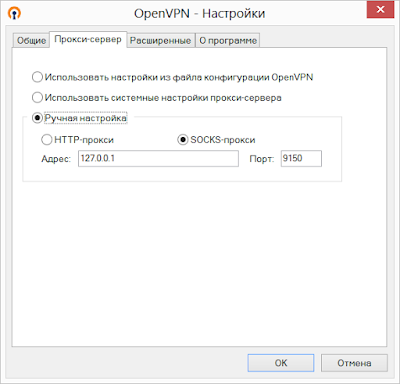

Настройка VPN через Tor с помощью браузера Tor.

1. Запустите Tor браузер, перейдите в меню настроек (Options), далее Advanced -> Network -> Settings. Перед вами откроется окно настроек Прокси. Здесь нет особой необходимости что-то менять. Видно, что пока включен Tor браузер ваш компьютер работает как SOCKS v5 прокси и принимает соединения на порту номер 9150.

Настройка VPN через Tor с помощью Expert Bundle.

1. Скачайте Expert Bundle c официального страницы загрузки и поместите в выбранную папку. Мы это сделали в папку tor на диске C:.

Еще больше Tor и VPN

Отметим, что ничто не мешает расширить схемы описанные выше и использовать Tor поверх VPN поверх Tor. Например, запустив анонимную виртуальную ОС Whonix на компьютере с настроенной конфигурацией VPN через TOR.

Получается следующая схема:

Недостаток такой схемы еще большая потеря скорости соединения по сравнению с предыдущими конфигурациямиВредоносные выходные узлы Tor

Бывали случае, что такие вредоносные выходные узлы перенаправляли пользователей на фишинговые сайты, поэтому всегда стоит обращать внимание на подлинность SSL сертификата.

Атака по времени

Это техника, используется для деанонимизации пользователей VPN и Tor путем сопоставления времени их подключения к сети со временем анонимной интернет активности.

И хотя в глобальном масштабе такая атака трудноосуществима, это не значит, что она невозможна. Учитывая, что соответствующие структуры вполне могут иметь достаточное количество выходных узлов Tor под своим контролем.

Совместное использование Tor и VPN добавляет дополнительный уровень безопасности, что позволяет снизить риски подобных атак.

Что же выбрать?

VPN через Tor выглядит более предпочтительным вариантом, который позволяет добиться настоящей анонимности, так как даже ваш VPN сервис не знает кто вы (при условии анонимной оплаты и покупки VPN подписки через Tor). Дополнительно осуществляется защита от вредоносных выходных узлов Tor, а так как ваш видимый IP-адрес при этом не принадлежит сети Tor вы избегаете проблем с блокировкой адресов Tor многими web сайтами.

Tor через VPN не предоставляет защиты от вредоносных узлов Tor и не позволяет обходить блокировки IP-адресов Tor, но в тоже время скрывает ваш трафик от VPN сервиса. Хороший вариант, когда вы не доверяете своему VPN провайдеру, с другой стороны зачем им тогда пользоваться.

Заключение

В независимости от того, какую конфигурацию вы выбрали, совместное использование VPN и Tor обязательно улучшит вашу безопасность и анонимность и позволит избавиться от недостатков использования каждой из технологии по отдельности.

Однако если вам нужна очень высокая степень защиты, не забудьте зашифровать ваши данные. Отличная идея — это использовать скрытую операционную систему в VeraCrypt.

Оставляйте свои комментарии и вопросы ниже, а также подписывайтесь на нас в социальных сетях

На свободу интернета в России очередной раз наступают, и на этот раз ситуация довольно серьезная. Принят закон против всех анонимайзеров, VPN-сервисов, браузеров Tor и Opera. Теперь, если они не будут перекрывать доступ ко всем сайтам по требованию Роскомнадзора, в России их заблокируют. Также запрещенные ресурсы отныне нельзя показывать в выдаче поисковых систем. Закон приняли в Госдуме почти единогласно, и уже на следующий день его подписал президент. Говорят, на такой срочности настоял лично директор ФСБ.

Частным пользователям, добравшимся до сервисов обхода блокировок никаких последствий быть не должно. Запрета на использование (пока что) нет. Даже в Китае за включение анонимайзеров и VPN не сажают.

А теперь обо всём по порядку.

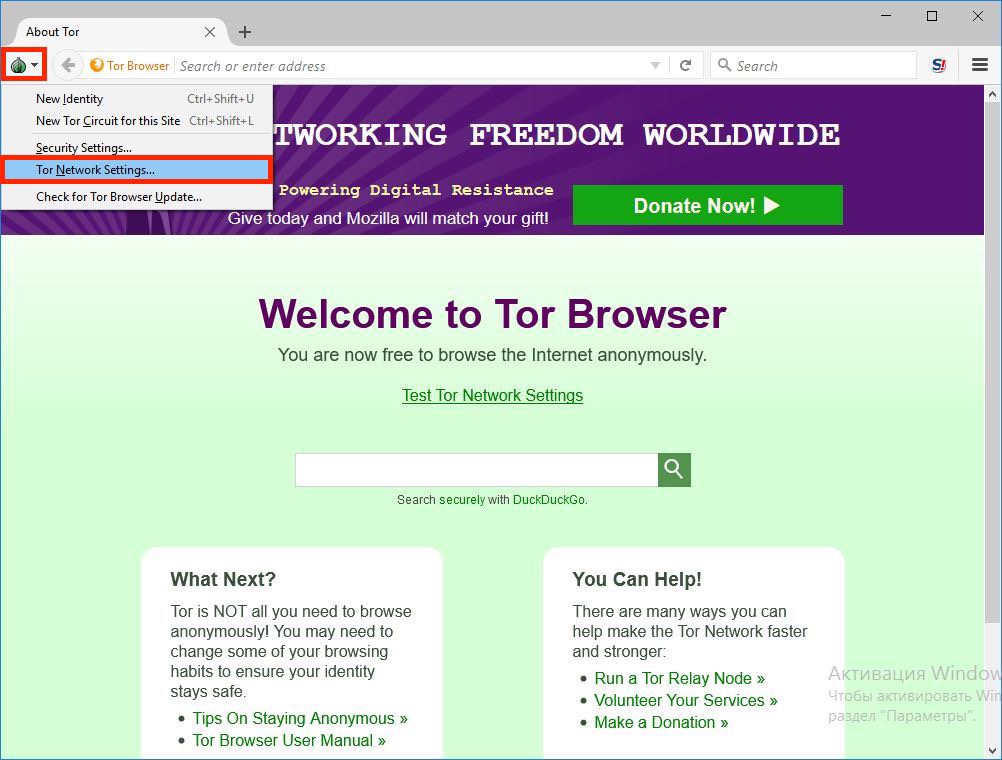

После запуска браузера, нажмите на луковичку и выберите пункт «Настройка сети Tor (Tor Network Settings)»

И увидите выпавшее окошко

Ставим галочку на первом пункте и видим следующую картинку

И получаете такое письмецо:

Мост имеет следующий вид – IP-адрес:номер порта и контрольная сумма MD5

Копируете эти 3 строчки без контрольной суммы и вставляете в окошко браузера

З.Ы. Мой совет отошлите письмо несколько раз, дабы увеличить количество мостов для создания 100% надежного соединения.

Нажимаете OK и пользуетесь любимым ресурсом без проблем.

Ниже я приведу список проверенных серверов, которые точно не хранят информацию о Вас, находятся не на территории РФ и принимают оплату в биткоинах.

За пример возьмем настройку VPN от NordVPN.

Открываем скаченный файл.

Подтверждаем внесение изменений программой и устанавливаем.

Настройка VPN через OpenVPN

2) Устанавливаем скаченный файл.

Следуйте инструкции установщика.

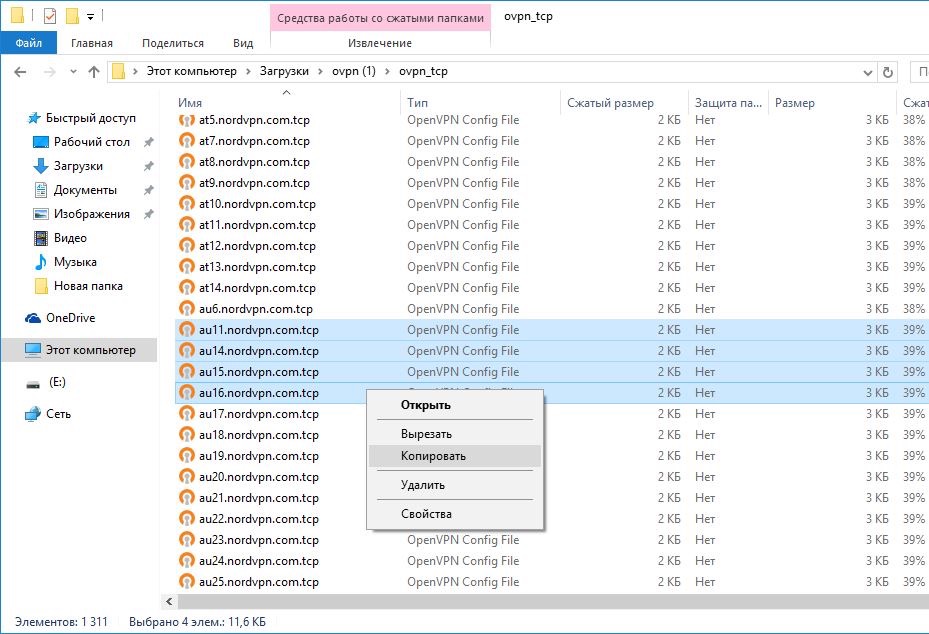

3) После того как вы установили программу, вам нужно скачать файлы конфигурации серверов вашего VPN провайдера (их можно найти на сайте вашего VPN провайдера), в данном примере мы используем NordVPN.

5) Теперь необходимо извлечь конфигурации, которые вы будете использовать в папку: C:/Program Files/OpenVPN/config/

Приложение OpenVPN GUI поддерживает только до 50 конфигурационных файлов, присутствующих в папке / config /. Поскольку каждый файл представляет собой сервер, вам необходимо заранее знать, к каким серверам вы хотите подключиться. По завершении установки вы можете легко переключаться между серверами, которые вы скопировали.

5.1) Откройте ZIP-архив с конфигурациями серверов, который вы скачаете с сайта вашего VPN провайдера, затем откройте C:/Program Files/OpenVPN/config/

5.2) Теперь скопируйте и вставьте файлы.

6) Теперь, когда файлы конфигурации загружены в соответствующую папку, давайте откроем приложение OpenVPN GUI.

8) Значок с программой будет отображаться в правом нижнем углу.

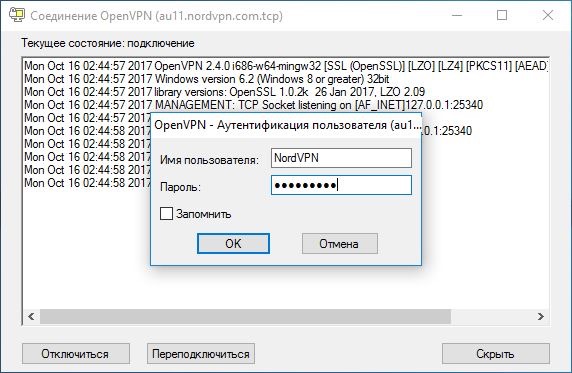

9) Правой кнопкой мыши щелкаем на иконку программы, выбираем один из серверов, жмем подключиться.

10) Введите ваши логин/пароль, которые вы создали при регистрации у вашего VPN провайдера. Нажмите ОК.

11) Ваше VPN соединение настроено, вы восхитительны!

Скажу сразу, что услуга VDS (Virtual Dedicated Server) платная, но для нашего VPN-сервера нам понадобится самый простой тариф стоимость которого, варьируется в пределах 3-5$ в месяц.

Вкратце, VDS (Virtual Dedicated Server) или VPS (Virtual Private Server) — это хостинг-услуга, где пользователю предоставляется виртуальный сервер с максимальными привилегиями.

2) Следущим шагом – выбор операционной системы и других параметров. Оставляем Centos 6 или Centos 7 – на выбор, а вот в “Предустановленном ПО” выбираем желаемый вариант VPN: OpenVPN AS или IPSec VPN. Мы будем пользоваться IPSec VPN, чтобы не производить никаких дополнительных манипуляций со сторонним ПО.

3) Через несколько минут на электронную почту, указанную при регистрации, поступит письмо с параметрами доступа. Сохраним его, так как для следущего шага нам будет нужен указанный в письме пароль и, конечно, IP-адрес нашего сервера.

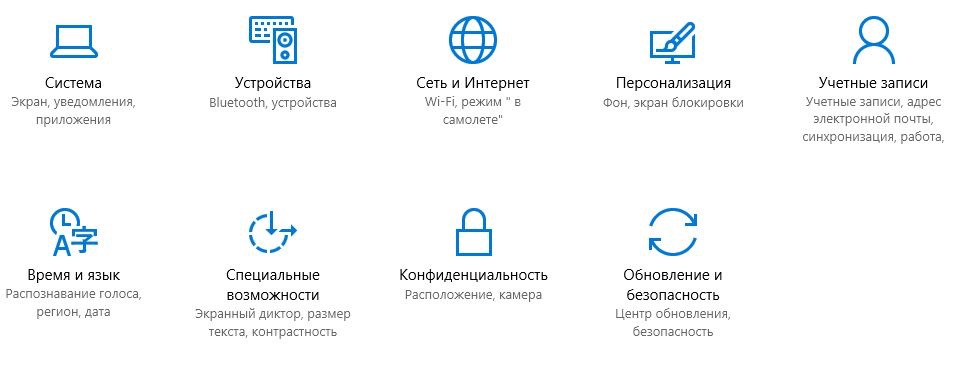

Теперь настроим соединение L2TP/IPSec соединение.

Настройка VPN через L2TP/IPSec:

Windows 10

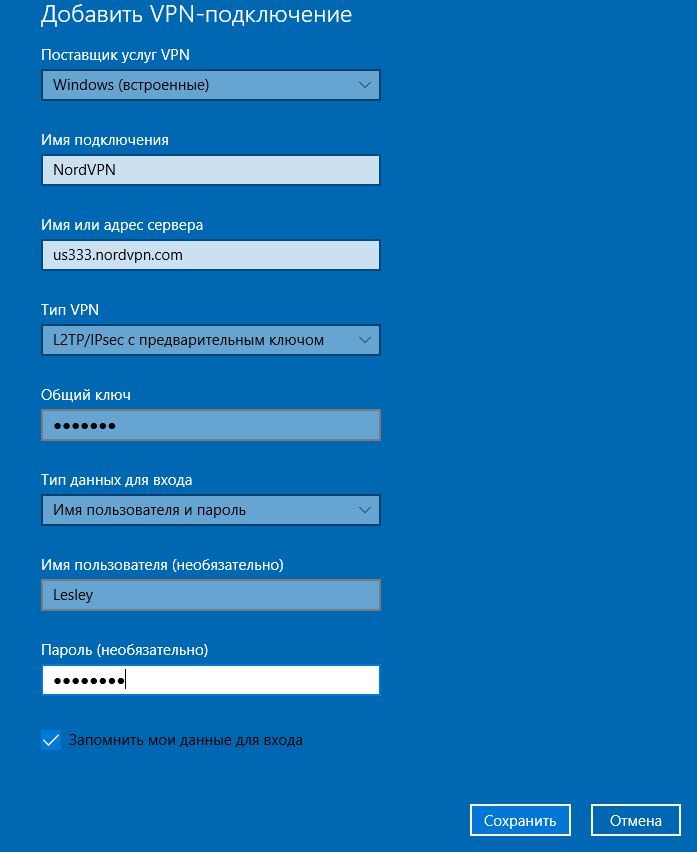

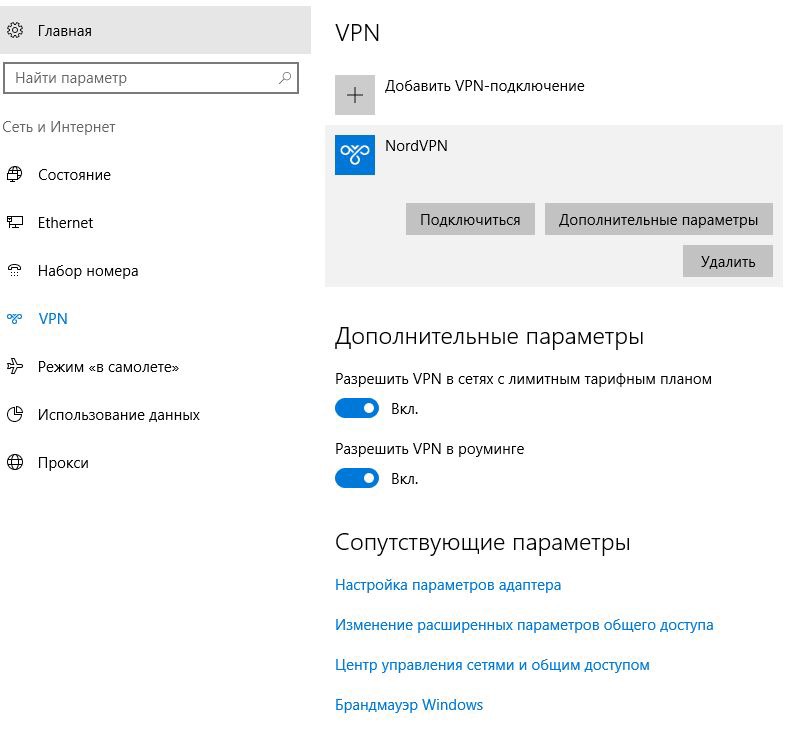

2) В открытом окне вы увидите следующее (см. изображение):

- Поставщик услуг VPN: выбираем Windows (встроенные)

- Имя подключения: пишите какое вам больше всего нравится

- Имя или адрес сервера: пишите IP-адрес, который пришел вам в письме.

- Тип VPN: L2TP/IPSec с предварительным ключом

- Общий ключ: пишите пароль root из письма об активации услуги

- Тип данных для входа: имя пользователя и пароль

- Имя пользователя: ваше имя пользователя, который вы использовали для регистрации у поставщика VPS услуг

- Пароль: пароль root из письма об активации услуги

Windows 7/8

9)Внутри параметров PPP важно включить LCP-расширения и отключить сжатие программного обеспечения.

Итак, SSH (Secure Shell или безопасная оболочка), является стандартным протоколом, который шифрует обмен данными между вашим компьютером и сервером. Шифрование оберегает данные от просмотра или модификации сетевыми операторами. SSH может использоваться для широкого спектра приложений, работающих через связи защищенных сетей, при этом самыми распространенными являются безопасное подключение к серверу и безопасный обмен файлами.

Протокол SSH особенно полезен для обхода Интернет цензуры, так как он обеспечивает шифрованный туннель и работает как типичный прокси клиент. Цензоры, скорее всего, не станут полностью блокировать SSH, потому что кроме обхода Интернет цензуры он используется для множества других целей. Например, он используется сетевыми администраторами для администрирования их серверов через Интернет.

SSH при покупке имеют следующий вид:

167.435.134.141|admin|admin|Brazil|Rio Grande do Sul|Guaba|

(ip, данные для входа, страна, регион, город)

Теперь приступим к настройке!

1) Скачиваем программы Proxifixer и Bitvise SHH Client (Tunnelier).

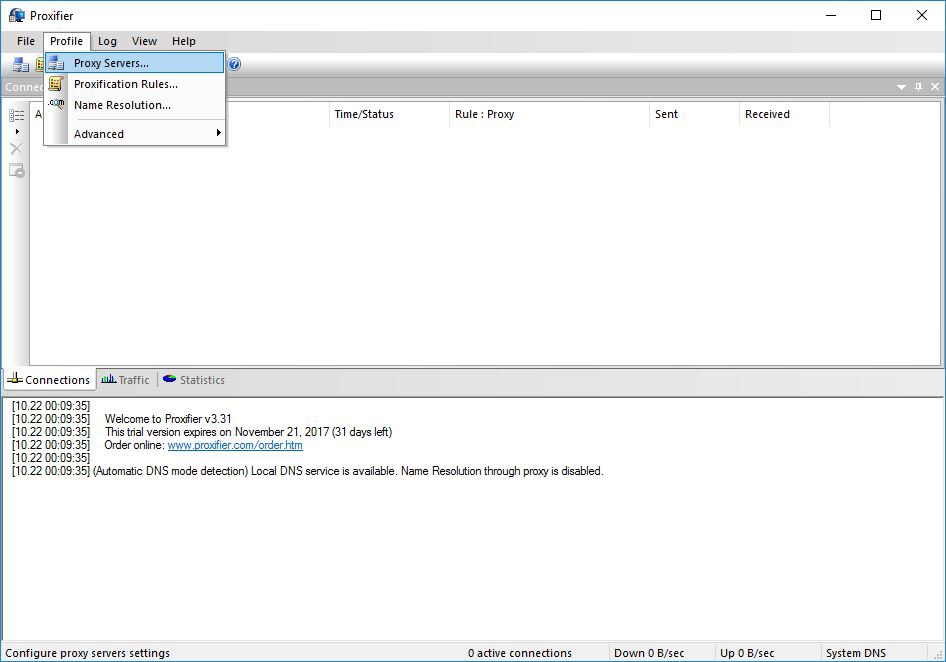

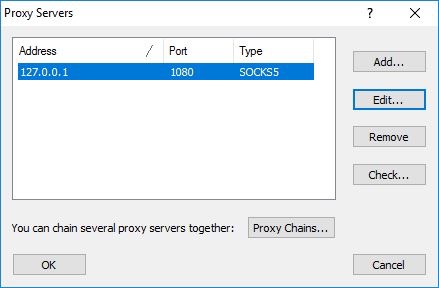

3) В разделе Profile выбираем Proxy servers, нажимаем кнопку Add и заполняем данные: Address: 127.0.0.1 / Port: 1080 (порт может быть изменен, но должен соответствовать порту, указанному в Bitvise) / Socks Version 5 и нажимаем Ok.

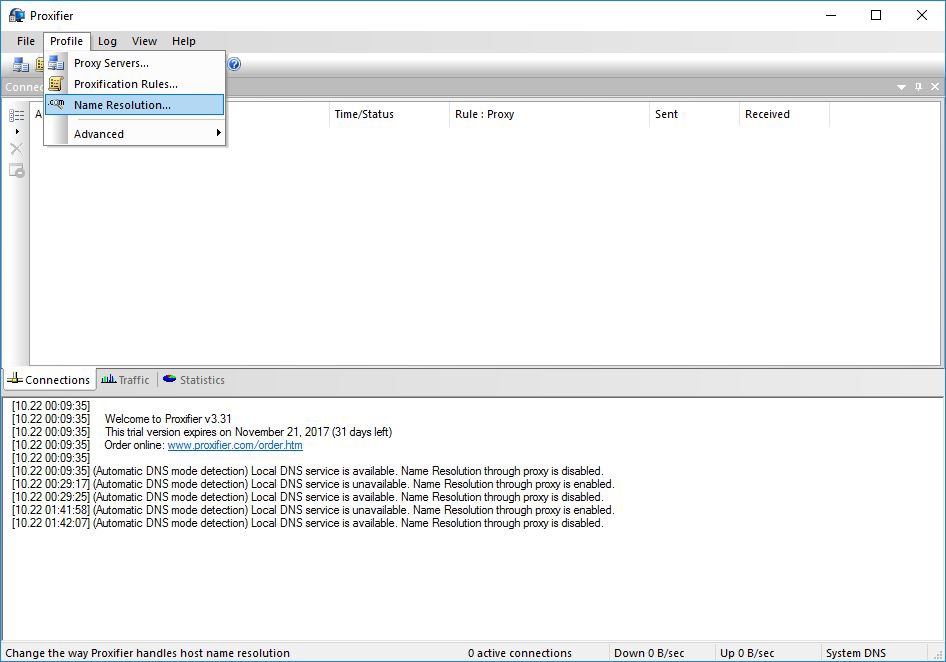

4) Скрываем DNS. В разделе Profile выбираем Name Resolution, выбираем параметры, как показано на скриншоте и сохраняем настройки.

5)Открываем Bitvise и в разделе Login пишем (для примера возьмем туннель 32.145.158.8;test;test):

7) Во вкладке Options убираем отмеченный Open Terminal и Open SFTP. Чтобы лишних окон не открывал.

8) Нажимаем Login.

1) Нажмите Win+R и в появившемся окне наберите mstsc.

3) Вводим логин/пароль.

В качестве удаленного сервера вы можете использвать обычный дёдик.

Если у вас Vidalia

Читайте также: