От чего из перечисленного может защитить межсетевой экран

Обновлено: 05.07.2024

Говоря о программно-аппаратной составляющей системы информационной безопасности, следует признать, что наиболее эффективный способ защиты объектов локальной сети (сегмента сети) от воздействий из открытых сетей (например, Интернета), предполагает размещение некоего элемента, осуществляющего контроль и фильтрацию проходящих через него сетевых пакетов в соответствии с заданными правилами. Такой элемент получил название межсетевой экран (сетевой экран) или файрволл, брандмауэр .

Файрволл, файрвол, файервол, фаервол – образовано транслитерацией английского термина firewall.

Брандмауэр (нем. Brandmauer) – заимствованный из немецкого языка термин, являющийся аналогом английского "firewall" в его оригинальном значении (стена, которая разделяет смежные здания, предохраняя от распространения пожара).

Сетевой/межсетевой экран (МСЭ) – комплекс аппаратных или программных средств, осуществляющий контроль и фильтрацию проходящих через него сетевых пакетов по различным протоколам в соответствии с заданными правилами.

Основной задачей межсетевого экрана является защита компьютерных сетей и/или отдельных узлов от несанкционированного доступа. Иногда межсетевые экраны называют фильтрами, так как их основная задача – не пропускать (фильтровать) пакеты, не подходящие под критерии, определённые в конфигурации.

Для того чтобы эффективно обеспечивать безопасность сети, межсетевой экран отслеживает и управляет всем потоком данных, проходящим через него. Для принятия управляющих решений для TCP/IP-сервисов (то есть передавать, блокировать или отмечать в журнале попытки установления соединений) межсетевой экран должен получать, запоминать, выбирать и обрабатывать информацию, полученную от всех коммуникационных уровней и от других приложений.

Межсетевой экран пропускает через себя весь трафик, принимая относительно каждого проходящего пакета решение: дать ему возможность пройти или нет. Для того чтобы межсетевой экран мог осуществить эту операцию, ему необходимо определить набор правил фильтрации. Решение о том, фильтровать ли с помощью межсетевого экрана пакеты данных, связанные с конкретными протоколами и адресами, зависит от принятой в защищаемой сети политики безопасности. По сути, межсетевой экран представляет собой набор компонентов, настраиваемых для реализации выбранной политики безопасности. Политика сетевой безопасности каждой организации должна включать (кроме всего прочего) две составляющие: политика доступа к сетевым сервисам и политика реализации межсетевых экранов.

Однако недостаточно просто проверять пакеты по отдельности. Информация о состоянии соединения, полученная из инспекции соединений в прошлом и других приложений – главный фактор в принятии управляющего решения при попытке установления нового соединения. Для принятия решения могут учитываться как состояние соединения (полученное из прошлого потока данных), так и состояние приложения (полученное из других приложений).

Таким образом, управляющие решения требуют, чтобы межсетевой экран имел доступ, возможность анализа и использования следующих факторов:

- информации о соединениях – информация от всех семи уровней (модели OSI) в пакете;

- истории соединений – информация, полученная от предыдущих соединений;

- состоянии уровня приложения – информация о состоянии соединения, полученная из других приложений;

- манипулировании информацией – вычисление разнообразных выражений, основанных на всех вышеперечисленных факторах.

Типы межсетевых экранов

Различают несколько типов межсетевых экранов в зависимости от следующих характеристик:

- обеспечивает ли экран соединение между одним узлом и сетью или между двумя или более различными сетями;

- происходит ли контроль потока данных на сетевом уровне или более высоких уровнях модели OSI;

- отслеживаются ли состояния активных соединений или нет.

В зависимости от охвата контролируемых потоков данных межсетевые экраны подразделяются на:

- традиционный сетевой (или межсетевой) экран – программа (или неотъемлемая часть операционной системы) на шлюзе (устройстве, передающем трафик между сетями) или аппаратное решение, контролирующие входящие и исходящие потоки данных между подключенными сетями (объектами распределённой сети);

- персональный межсетевой экран – программа, установленная на пользова-тельском компьютере и предназначенная для защиты от несанкционированного доступа только этого компьютера.

В зависимости от уровня OSI, на котором происходит контроль доступа, сетевые экраны могут работать на:

- сетевом уровне, когда фильтрация происходит на основе адресов отправителя и получателя пакетов, номеров портов транспортного уровня модели OSI и статических правил, заданных администратором;

- сеансовом уровне (также известные, как stateful), когда отслеживаются сеансы между приложениями и не пропускаются пакеты, нарушающие спецификации TCP/IP, часто используемые в злонамеренных операциях – сканирование ресурсов, взломы через неправильные реализации TCP/IP, обрыв/замедление соединений, инъекция данных;

- прикладном уровне (или уровне приложений), когда фильтрация производится на основании анализа данных приложения, передаваемых внутри пакета. Такие типы экранов позволяют блокировать передачу нежелательной и потенциально опасной информации на основании политик и настроек.

Фильтрация на сетевом уровне

Фильтрация входящих и исходящих пакетов осуществляется на основе информации, содержащейся в следующих полях TCP- и IP-заголовков пакетов: IP-адрес отправителя; IP-адрес получателя; порт отправителя; порт получателя.

Фильтрация может быть реализована различными способами для блокирования соединений с определенными компьютерами или портами. Например, можно блокировать соединения, идущие от конкретных адресов тех компьютеров и сетей, которые считаются ненадежными.

К преимуществам такой фильтрации относится:

- сравнительно невысокая стоимость;

- гибкость в определении правил фильтрации;

- небольшая задержка при прохождении пакетов.

- не собирает фрагментированные пакеты;

- нет возможности отслеживать взаимосвязи (соединения) между пакетами.?

Фильтрация на сеансовом уровне

В зависимости от отслеживания активных соединений межсетевые экраны могут быть:

- stateless (простая фильтрация), которые не отслеживают текущие соединения (например, TCP), а фильтруют поток данных исключительно на основе статических правил;

- stateful, stateful packet inspection (SPI) (фильтрация с учётом контекста), с отслеживанием текущих соединений и пропуском только таких пакетов, которые удовлетворяют логике и алгоритмам работы соответствующих протоколов и приложений.

Межсетевые экраны с SPI позволяют эффективнее бороться с различными видами DoS-атак и уязвимостями некоторых сетевых протоколов. Кроме того, они обеспечивают функционирование таких протоколов, как H.323, SIP, FTP и т. п., которые используют сложные схемы передачи данных между адресатами, плохо поддающиеся описанию статическими правилами, и зачастую несовместимых со стандартными, stateless сетевыми экранами.

К преимуществам такой фильтрации относится:

- анализ содержимого пакетов;

- не требуется информации о работе протоколов 7 уровня.

- сложно анализировать данные уровня приложений (возможно с использованием ALG – Application level gateway).

Application level gateway, ALG (шлюз прикладного уровня) – компонент NAT-маршрутизатора, который понимает какой-либо прикладной протокол, и при прохождении через него пакетов этого протокола модифицирует их таким образом, что находящиеся за NAT’ом пользователи могут пользоваться протоколом.

Служба ALG обеспечивает поддержку протоколов на уровне приложений (таких как SIP, H.323, FTP и др.), для которых подмена адресов/портов (Network Address Translation) недопустима. Данная служба определяет тип приложения в пакетах, приходящих со стороны интерфейса внутренней сети и соответствующим образом выполняя для них трансляцию адресов/портов через внешний интерфейс.

Технология SPI (Stateful Packet Inspection) или технология инспекции пакетов с учетом состояния протокола на сегодня является передовым методом контроля трафика. Эта технология позволяет контролировать данные вплоть до уровня приложения, не требуя при этом отдельного приложения посредника или proxy для каждого защищаемого протокола или сетевой службы.

Исторически эволюция межсетевых экранов происходила от пакетных фильтров общего назначения, затем стали появляться программы-посредники для отдельных протоколов, и, наконец, была разработана технология stateful inspection. Предшествующие технологии только дополняли друг друга, но всеобъемлющего контроля за соединениями не обеспечивали. Пакетным фильтрам недоступна информация о состоянии соединения и приложения, которая необходима для принятия заключительного решения системой безопасности. Программы-посредники обрабатывают только данные уровня приложения, что зачастую порождает различные возможности для взлома системы. Архитектура stateful inspection уникальна потому, что она позволяет оперировать всей возможной информацией, проходящей через машину-шлюз: данными из пакета, данными о состоянии соединения, данными, необходимыми для приложения.

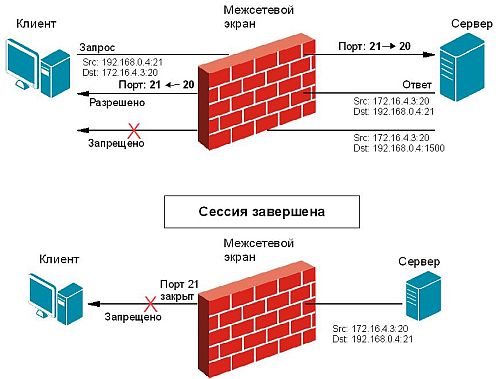

Пример работы механизма Stateful Inspection. Межсетевой экран отслеживает сессию FTP, проверяя данные на уровне приложения. Когда клиент запрашивает сервер об открытии обратного соединения (команда FTP PORT), межсетевой экран извлекает номер порта из этого запроса. В списке запоминаются адреса клиента и сервера, номера портов. При фиксировании попытки установить соединение FTP-data, межсетевой экран просматривает список и проверяет, действительно ли данное соединение является ответом на допустимый запрос клиента. Список соединений поддерживается динамически, так что открыты только необходимые порты FTP. Как только сессия закрывается, порты блокируются, обеспечивая высокий уровень защищенности.

увеличить изображение

Рис. 2.12. Пример работы механизма Stateful Inspection с FTP-протоколом

Фильтрация на прикладном уровне

К преимуществам такой фильтрации относится:

- простые правила фильтрации;

- возможность организации большого числа проверок. Защита на уровне приложений позволяет осуществлять большое количество дополнительных проверок, что снижает вероятность взлома с использованием "дыр" в программном обеспечении;

- способность анализировать данные приложений.

- относительно низкая производительность по сравнению с фильтрацией пакетов;

- proxy должен понимать свой протокол (невозможность использования с неизвестными протоколами)?;

- как правило, работает под управлением сложных ОС.

Сравнение аппаратных и программных межсетевых экранов

Для сравнения межсетевых экранов разделим их на два типа: 1-й – аппаратные и программно-аппаратные и 2-й – программные.

К аппаратным и программно-аппаратным межсетевым экранам относятся устройства, установленные на границе сети. Программные межсетевые экраны – это те, которые установлены на конечных хостах.

Основные направления, присущие и первому, и второму типам:

- обеспечение безопасности входящего и исходящего трафика;

- значительное увеличение безопасности сети и уменьшение риска для хостов подсети при фильтрации заведомо незащищенных служб;

- возможность контроля доступа к системам сети;

- уведомление о событиях с помощью соответствующих сигналов тревоги, которые срабатывают при возникновении какой-либо подозрительной деятельности (попытки зондирования или атаки);

- обеспечение недорогого, простого в реализации и управлении решения безопасности.

Аппаратные и программно-аппаратные межсетевые экраны дополнительно поддерживают функционал, который позволяет:

- препятствовать получению из защищенной подсети или внедрению в защищенную подсеть информации с помощью любых уязвимых служб;

- регистрировать попытки доступа и предоставлять необходимую статистику об использовании Интернет;

- предоставлять средства регламентирования порядка доступа к сети;

- обеспечивать централизованное управление трафиком.

Программные межсетевые экраны, кроме основных направлений, позволяют:

- контролировать запуск приложений на том хосте, где установлены;

- защищать объект от проникновения через "люки" (back doors);

- обеспечивать защиту от внутренних угроз.

Межсетевой экран не является симметричным устройством. Он различает понятия: "снаружи" и "внутри". Межсетевой экран обеспечивает защиту внутренней области от неконтролируемой и потенциально враждебной внешней среды. В то же время межсетевой экран позволяет разграничить доступ к объектам общедоступной сети со стороны субъектов защищенной сети. При нарушении полномочий работа субъекта доступа блокируется, и вся необходимая информация записывается в журнал.

Межсетевые экраны могут использоваться и внутри защищенных корпоративных сетей. Если в локальной сети имеются подсети с различной степенью конфиденциальности информации, то такие фрагменты целесообразно отделять межсетевыми экранами. В этом случае экраны называют внутренними.

Критерии выбора межсетевого экрана обычно делятся на три основные области:

- функции безопасности,

- удобство управления,

- производительность.

Функциональные элементы системы безопасности влияют на эффективность системы защиты и способность вашей команды управлять рисками, связанными с работой различных приложений в сети. С точки зрения удобства управления самый большой вопрос состоит в том, где должна располагаться политика управления приложениями, насколько сложной она является, и насколько трудно ею управлять вашим специалистам? В отношении производительности все просто: способен ли межсетевой экран выполнить возложенные на него функции, обеспечив нужную для предприятия пропускную способность?

Каждая организация будет выдвигать свои требования и приоритеты среди критериев выбора межсетевого экрана. Чтобы помочь в этом, мы решили четко сформулировать 10 обязательных функций межсетевого экрана нового поколения:

- Идентификация и контроль приложений по любому порту

- Идентификация и контроль попыток обхода защиты

- Расшифрование исходящего SSL и управляющего SSH трафика

- Контроль функций приложений и их подприложений

- Управление неизвестным трафиком

- Сканирование с целью выявления вирусов и вредоносных программ во всех приложениях, по всем портам

- Обеспечение одинакового уровня визуализации и контроля приложений для всех пользователей и устройств

- Упрощение, а не усложнение системы безопасности сети благодаря добавлению функции контроля приложений

- Обеспечение той же пропускной способности и производительности при полностью включенной системе безопасности приложений

- Поддержка абсолютно одинаковых функций межсетевого экрана как в аппаратном, так и виртуальном форм-факторе

1. Ваш новый межсетевой экран должен обеспечивать постоянную идентификацию и управление приложениями на всех портах.

Требования. Требование простое — необходимо исходить из того, что каждое приложение может работать по любому порту, поэтому ваш новый межсетевой экран по умолчанию должен постоянно классифицировать трафик по приложению по всем портам. Это требование нужно предъявлять ко всем современным средствам защиты. Проблема классификации трафика по всем портам будет снова возникать при обсуждении всех оставшихся требований. В противном случае мы по-прежнему будем наблюдать обход средств контроля на основе портов с помощью все тех же приемов, которые существуют много лет: хакер перемещает приложение на другой порт и сетевое средство защиты перестает его видеть. С этим пора разобраться в вашей сети.

Комментарий из жизни: в реальных продуктах идентификация и управление приложениями — это три разных операции: определять приложения, блокировать приложения и безопасно разрешать приложения. Бывает, что производитель может верно определять конкретное приложение, но может не уметь его блокировать. Современные приложения настроены работать, для того, чтобы обходить блокировки, то есть если вы его заблокировали одним способом, то приложение начинает пользоваться вторым, третьим и так далее, пока вообще есть хоть один вариант — современные приложения очень инвазивны. Это говорит о том, что блокировка приложений должна тщательно проверяться при тестировании. Определение приложения — это всего лишь начало пути. Если вы разрешили приложение, но не проверили его контент, то это опять же небезопасно, поэтому для безопасного разрешения нужно еще проверить контент, например, сигнатурами IPS, антивируса, ant-spyware, DLP и другими. Также трафик браузеров часто сверяют с категориями URL, по которым ходят сотрудники и автоматизированные приложения.

2. Ваш межсетевой экран нового поколения должен идентифицировать и контролировать инструменты, позволяющие обходить средства обеспечения безопасности.

Реальный пример. Сегодня программисты специально пишут приложения, чтобы они обходили межсетевые экраны. Это им нужно для так называемого User Experience.

Сейчас существует достаточный набор приложений в вашей сети которые можно использовать для целенаправленного обхода политик безопасности, защищающих вашу организацию. Как вы это контролируете?

К инструментам обхода средств безопасности относятся приложения двух классов — приложения, изначально разрабатываемые для обхода средств защиты (например, внешние прокси и зашифрованные туннельные приложения (не VPN)), и приложения, которые можно адаптировать для выполнения этой задачи (например, инструменты управления удаленным сервером/рабочим столом).

Внешние прокси и зашифрованные туннельные приложения (не VPN), оснащенные рядом методик маскировки, специально используются для обхода средств обеспечения защиты. Поскольку эти приложения изначально создаются для обхода средств безопасности и поэтому способствуют рискам для бизнеса и защиты, они не имеют для вашей сети никакой бизнес-ценности.

Несут ли стандартные приложения в сети какой-то риск? Ведь и приложения для удаленного доступа, и многие зашифрованные туннельные приложения могут использоваться администраторами и сотрудниками. Однако эти же инструменты все чаще используются злоумышленниками на разных этапах в их сложных атаках. Примером такого инструмента в 2017 году является Cobalt Strike. Если организации не смогут контролировать использование этих инструментов обхода средств безопасности, они не смогут успешно выполнять политики безопасности и подвергнут себя всем рискам, для защиты от которых эти средства безопасности предназначены.

Требования. Ваш новый межсетевой экран должен проверять тип трафика по реальному контенту который передается внутри пакетов. Мир изменился: даже на входе в театр сейчас стоят рамки металлоискателей: показать свой номер ряда и кресла уже недостаточно. То же самое и в корпоративных сетях: нужно проверять содержимое сетевых пакетов, а не их заголовки. Ваш новый межсетевой экран должен уметь определять приложения по содержимому поля данных, причем на любых портах.

3. Ваш межсетевой экран нового поколения должен обеспечивать расшифровку и проверку SSL, а также контролировать управление SSH.

Требования. Возможность расшифрования SSL — это основополагающий фактор выбора решения по защите сети. И не только из-за того, что речь идет о значительной части корпоративного трафика, но и из-за того, что эта возможность повышает эффективность других ключевых функций, которые без расшифрования SSL будут неполными или неполноценными. К другим ключевым факторам можно отнести выявление и расшифрование SSL на любом порте, как на входе в сеть, так и на выходе; управление политиками расшифрованным трафиком, а также набор аппаратных и программных средств, необходимых для перешифрования SSL в рамках десятков тысяч одновременных подключений SSL с предсказуемой производительностью. Еще одним важным требованием является возможность идентификации и контроля за использованием SSH. Если говорить конкретно, то контроль за SSH подразумевает возможность определения для чего используется протокол SSH: переадресация портовтуннелирование трафика (локальная, удаленная, X11) или предназначенное использование по назначению (SCP, SFTP и доступ к оболочкеshell). Сведения о целях и характере использования SSH можно затем преобразовать в правила политики безопасности.

4. Безопасное разрешение приложений. Ваш межсетевой экран должен осуществлять контроль за работой приложений.

Требования. Ваш межсетевой экран нового поколения должен постоянно осуществлять классификацию каждого приложения, отслеживая все изменения, которые могут указывать на использование той или иной функции этого приложения. Концепция «однократной» классификации трафика не является выходом из положения, поскольку при этом игнорируется тот факт, что различные приложения могут использовать одни и те же сетевые сессии или выполнять несколько функций. Если в данной сессии будет идентифицирована другая функция или приложение, межсетевой экран должен зафиксировать этот факт в таблицах состояния сессий и выполнить проверку на основе политики. Непрерывный мониторинг состояния с целью выявления различных функций, которые может поддерживать каждое приложение, а также связанных с ними рисков, — это важнейшее требование к вашему межсетевому экрану нового поколения.

Безопасное разрешение приложений. Для безопасной работы приложений и технологий, а также для обеспечения основанных на них бизнес-процессов, специалистам сетевой безопасности требуется внедрить не только соответствующие политики, но и средства, контролирующие их соблюдение. Такими средствами являются межсетевые экраны нового поколения.

5. Ваш межсетевой экран нового поколения должен осуществлять систематическое управление неизвестным трафиком.

Требования. Ваш межсетевой экран нового поколения по умолчанию должен классифицировать весь трафик на всех портах — это тот критерий, который должен обязательно учитываться при разработке архитектуры и модели управления средствами безопасности.

Существует два поведения при написании правил межсетевого экрана.

Позитивная модель (блокирование по умолчанию всего неизвестного) подразумевают классификацию всего трафика, чтобы мы блокировали только неизвестный, тогда как негативная модель (разрешение по умолчанию всего неизвестного) подразумевают классификацию только определенного трафика, поскольку, если мы не знаем какой-то протокол или приложение, то мы просто его пропускаем.

Классификация всего трафика и выявление неизвестного — это только первая задача для вашего межсетевого экрана. Ваш межсетевой экран нового поколения должен обеспечить видимость всего неизвестного трафика, на всех портах. Он должен уметь быстро выполнять анализ этого трафика и определять его природу —

- внутреннее или самописное приложение,

- коммерческое приложение без готовой сигнатуры или

- угроза.

Кроме того, межсетевой экран должен уметь:

- создавать пользовательскую сигнатуру для трафика,

- собирать и отправлять PCAP трафика коммерческого приложения в лабораторию для проведения дальнейшего анализа или проведения аналитического исследования, которое позволит определить, не является ли трафик угрозой.

6. Ваш межсетевой экран нового поколения должен проверять угрозы в файлах на всех портах, определяя все приложения.

7. Ваш межсетевой экран нового поколения должен обеспечивать непрерывный контроль над всеми пользователями, независимо от их местоположения или типа устройства.

Реальный пример. Ваши пользователи все чаще работают вне офиса, получая доступ к корпоративной сети со своих смартфонов или планшетов по VPN. Значительная часть ваших сотрудников имеет возможность работать удаленно. Работая за столиком в кафе, у себя дома или на встречах у клиентов — ваши сотрудники считают само собой разумеющимся, что они могут подключаться к своим рабочим приложениям через WIFI или LTE/3G. Независимо от местоположения пользователя или даже самого приложения, межсетевой экран должен применять один и тот же стандарт контроля доступа. Если ваш межсетевой экран обеспечивает визуализацию и контроль приложений только в пределах стен организации, но не за ними, он в может упустить трафик, представляющий огромный риск.

8. Упрощение, а не усложнение системы безопасности сети благодаря добавлению функции контроля приложений.

Реальный пример. Многие организации постоянно создают новые сервисы для сотрудников, реализуют новые политики и вводят новые средства управления, в то время как их специалисты в области информационной безопасности уже сильно перегружены, управляя текущим множеством процессов защиты. Другими словами, если ваши сотрудники не справляются со своими текущими задачами, то добавление устройств и управление новыми сервисами, а также соответствующими политиками и обработкой новой информации, не позволит разгрузить ваших специалистов, равно как и не ускорит процесс обработки инцидентов. Чем сложнее политика (например, межсетевой экран на базе портов разрешает трафик через порт 80, система предотвращения вторжений выявляет/блокирует угрозы и приложения, шлюз для веб-защиты выполняет контроль URL-запросов), тем тяжелее этой политикой управлять. А какую политику в отношении WebEx используют ваши специалисты по безопасности? Как они определяют и решают конфликты политики на различных устройствах? Если предположить, что для типичных межсетевых экранов на основе портов определены базы правил, включающие тысячи всевозможных правил, то при добавлении тысяч сигнатур приложений в рамках десятков тысяч портов сложность будет возрастать в десятки раз. Поэтому разрешив какое-то новое приложение в своей сети, необходимо сразу же позаботиться о его безопасности и это должно быть реализовано в рамках одного правила межсетевого экрана.

Требования. Работа вашей организации основана на приложениях, пользователях и файлах, поэтому ваш межсетевой экран нового поколения должен позволять использовать политики, напрямую поддерживающие все ваши бизнес-инициативы. Упростить защиту – это мечта любого сотрудника. Политика межсетевого экрана, основанная на портах и IP-адресах, а затем добавленная сверху политика для управления приложениями внутри портов, системами обнаружения вторжений поверх всех правил и защиты от вредоносного ПО внутри конкретных приложений, только усложнит процесс управления на базе политик и, в конечном счете станет препятствием развитию бизнеса. Требуйте функционал безопасности в устройствах контроля за приложениями нового поколения.

9. При полной активации функций управления приложениями ваш межсетевой экран нового поколения должен обеспечивать такую же пропускную способность и производительность, как прежде.

Реальный пример. Многие организации стремятся добиться оптимального баланса между производительностью и безопасностью. Не секрет, что активация дополнительных функций безопасности на вашем межсетевом экране означает, что пропускная способность устройства будет существенно снижена. Если ваш межсетевой экран нового поколения разработан правильно, вам не потребуется переживать за это.

Требования. При рассмотрении этого требования также становится очевидным значение архитектуры, только в несколько ином ключе. Поспешный выбор межсетевого экрана работающего только на транспортном уровне c портами TCP и UDP или множества других средств обеспечения информационной безопасности от разных производителей обычно выливается в чрезмерное количество защит на каждом из сетевых уровней, механизмов сканирования и политик, что приводит к снижению производительности. Межсетевой экран должен быть сделан под эти задачи еще при разработке архитектуры ПО. Более того, если считать, что вам требуется выполнять ресурсоемкие вычислительные задачи (такие как расшифрование SSL, идентификация приложений, предотвращение угроз на всех портах) в среде высокоинтенсивного трафика, не допускающей малейшие задержки в работе критически важной инфраструктуры, ваш межсетевой экран нового поколения должен быть оснащен специальными выделенными аппаратными компонентами для выполнения таких задач.

10. Поддержка абсолютно одинаковых функций межсетевого экрана как в аппаратном, так и виртуальном форм-факторе.

Реальный пример. Стремительное распространение виртуализации и облачных технологий приводит к появлению новых задач в области безопасности, и с помощью старых межсетевых экранов, для которых характерна несогласованная работа внутренних компонентов, разрозненность механизмов управления ими и отсутствия интеграции с виртуализированной средой, решить эти задачи сложно или вообще невозможно.

Чтобы защитить входящий и исходящий трафик ЦОД, трафик внутри виртуальных сред вашей организации ваш межсетевой экран нового поколения должен предлагать абсолютно одинаковый функционал как в аппаратных, так и виртуальных форм-факторах.

Требования. Постоянное создание и настройка различных стандартных и нестандартных приложений в среде виртуального ЦОД еще больше усложняет задачи идентификации и контроля приложений. Сегодня это невозможно сделать на основе правил выполняемых на основе двух критериев: порт и IP-адрес.

Кроме тех девяти функций, которые уже описаны ранее, следующая обязательная функция межсетевого экрана нового поколения: важно, чтобы ваш межсетевой экран нового поколения поддерживал всестороннюю интеграцию со средой виртуализации. Это позволит создавать политики безопасности, основанные на приложениях, даже для динамической среды современного центра обработки данных, где не прекращается процесс создания и изменения виртуальных машин и приложений в них.

Создание межсетевого экрана для систем виртуализаци — единственный способ, который гарантирует поддержку развития современных центров обработки данных, обеспечивает гибкость администрирования и защиту от рисков и позволяет соблюдать стандарты и нормативы, такие как стандарты PCI DSS или ЦБ РФ.

Межсетевые экраны должны обеспечивать безопасную работу приложений — и всецело поддерживать ваш бизнес

Внутрь корпоративной сети или на сервер с сайтом могут проникнуть злоумышленники — и украсть данные, удалить важную информацию или что-то сломать.

Чтобы этого не случилось, нужен специальный защитный инструмент. Он называется сетевым или межсетевым экраном, брандмауэром или файрволом. Расскажем, что такое межсетевой экран, как он работает, зачем нужен и каким может быть.

Что такое межсетевой экран и как он работает

Сначала разберемся с терминами. Межсетевой экран, МЭ, сетевой экран, файрвол, Firewall, брандмауэр — все это названия одного и того же инструмента. Главная задача файрвола — защита от несанкционированного доступа из внешней сети. Например, он может стоять между сетью компании и интернетом и следить, чтобы злоумышленники не попали в защищенную корпоративную сеть. Либо он может защищать от доступа из сети только отдельно взятый компьютер или устройство (в этой роли его чаще называют просто сетевым, а не межсетевым экраном).

Межсетевой экран может быть отдельной программой, а может входить в состав какого-либо приложения. Многие современные антивирусные программы включают в себя МЭ как компонент, защищающий компьютер. Иногда МЭ выполнен в виде ПАК (программно-аппаратного комплекса, то есть «железки»).

Для защиты брандмауэр следит за параметрами входящего и исходящего трафика. Классические брандмауэры, так называемые пакетные фильтры, оценивают трафик по параметрам сетевого уровня и принимают решение о том, пропускать или не пропускать каждый IP-пакет, по его свойствам, например:

- IP-адрес и порт источника IP-пакета (узла сети, от которого пакет пришел);

- IP-адрес и порт узла назначения IP-пакета (узла сети, от которого пакет пришел);

- протокол транспортного уровня (UDP, TCP и так далее);

- время передачи пакета.

Кроме того, МЭ умеют учитывать контекст передачи трафика. Например, часто МЭ настроен так, что трафик, который инициирован из внешней сети, блокируется, но если трафик из внешней сети является ответом на запрос из внутренней сети, то он будет пропущен.

Помимо пакетных фильтров, которые фильтруют трафик на основании свойств IP-пакетов, то есть на сетевом уровне модели OSI, к МЭ также относят:

- шлюзы сеансового уровня, которые фильтруют трафик, проверяя выполнение правил сетевого соединения, действующих на сеансовом уровне модели OSI;

- посредники прикладного уровня, в том числе Web Application Firewall (файрвол веб-приложений), которые учитывают «смысл» передаваемого трафика уже в контексте работы приложений.

На сегодняшний день МЭ как отдельно стоящий инструмент сетевой защиты не используется. С момента появления этой технологии появились дополнительные подходы по сканированию трафика, включая DPI, IPS/IDS, защиту anti-DDoS, антивирусы потокового сканирования и другие. Но фильтрация по параметрам трафика сетевого уровня была и остается важным базовым уровнем сетевой защиты, эдаким «домофоном» в мире корпоративных сетей.

Для чего нужен межсетевой экран

Главная задача межсетевого экрана — не пропускать трафик, которого быть не должно. Это базовая защита от сканирования сети организации, от доставки на компьютеры вредоносных программ, осуществления сетевых атак, а также от несанкционированного доступа к закрытой корпоративной информации.

Например, МЭ может:

Предотвратить проникновение в сеть «поддельного» трафика. Например, ваша компания обменивается данными с филиалом. IP-адрес вашего офиса и офиса филиала известны. К вам приходит трафик, который замаскирован под данные филиала, но отправлен с незнакомого IP. Межсетевой экран заметит это и не пропустит его внутрь вашей сети. Защитить внутреннюю сеть от DDoS-атак, когда злоумышленники пытаются «уронить» сервисы компании, отправляя на них много запросов. Система, которая умеет узнавать такие атаки, формирует правило выявления трафика от атакующих узлов и передает его межсетевому экрану.Межсетевой экран может быть установлен внутри корпоративной сети, например перед сетевым сегментом с особо секретными данными, чтобы допускать к нему запросы с компьютеров только определенных сотрудников. Это еще больше повышает сетевую безопасность.

Кроме того, если вы храните персональные данные, наличие межсетевого экрана обязательно по закону. Подробнее об этом мы рассказывали в статье про межсетевые экраны, сертифицированные ФСТЭК. Прочитайте, если работает с ПДн.Типы межсетевых экранов

Межсетевые экраны делят на две группы — аппаратные и программные.

Аппаратный МЭ. Это оборудование, на который уже установлено ПО для экранирования. Этот прибор нужно купить, подключить к своей сети, настроить — и все будет работать. Считается, что такие МЭ удобнее и надежнее. Во-первых, их «железо» специально заточено под задачи фильтрации трафика. А во-вторых, на них уже никто не сможет поставить ничего лишнего, что могло бы создать конфликты, нехватку дискового пространства и другие проблемы. Это же позволяет именно аппаратным МЭ соответствовать более строгим требованиям по сертификации. Но стоят они дороже.

Программный МЭ. Это программное обеспечение, которое нужно установить на сервер. Это может быть железный или облачный сервер — главное, чтобы именно через него шел весь трафик внутрь вашей корпоративной сети.

Что такое межсетевой экран?

- 80 — порт для загрузки web-страниц;

- 110 — используется по умолчанию для загрузки электронной почты;

- 25 — используется по умолчанию для отправки электронной почты.

Что может случиться, если вы не будете использовать брандмауэр. Если после установки операционной системы вы не активируете брандмауэр или если он не будет активирован по умолчанию, то ваша система может быть атакована спустя несколько минут после выхода в интернет. Через открытые порты могут проникнуть вирусы, троянские черви и шпионские программы, которые принесут вам немало неприятностей в будущем, а вы об этом даже не будете догадываться. Однажды, авторитетное за границей издание PC Format запустило эксперимент и в результате операционная система на их абсолютно незащищенном компьютере была приведена в полную непригодность спустя два с половиной часа серфинга по интернету. Межсетевой экран мог бы остановить часть атак, которым подвергся компьютер. Не стоит также считать, что наличие только фаервола поможет уберечься от всех бед. Не стоит забывать об установке антивируса с последующим регулярным обновлением баз, а также о регулярном скачивании и установке обновлений безопасности для вашей Windows.

Как брандмауэр помогает защитить ваш ПК. Большинство межсетевых экранов, включая встроенные, будет оповещать вас о подозрительном входящем трафике. Но хороший брандмауэр должен оповещать и о подозрительном исходящем трафике. Наличие подозрительного исходящего трафика поможет вам понять, что ваш компьютер уже заражен троянским или шпионским ПО.

Виды межсетевых экранов. Брандмауэры можно поделить на две простые категории: аппаратные и программные. Аппаратным фаерволом может быть маршрутизатор, который находиться между вашим ПК и сетью Интернет. В таком случае к нему можно подключить несколько компьютеров и все они будут защищены брандмауэром, который является частью маршрутизатора. Программный межсетевой экран — это специализированное ПО, которое пользователь устанавливает себе на компьютер. Даже если у вас уже есть маршрутизатор со встроенным межсетевым экраном, вы можете также установить программный фаервол на каждый компьютер в отдельности. Тогда злоумышленнику будет значительно тяжелее проникнуть в вашу систему.

Классификация межсетевых экранов

В настоящее время не существует единой и общепризнанной классификации межсетевых экранов. Выделим следующие классы межсетевых экранов:

Несанкционированный доступ к данным, хищения информации, нарушения в работе локальных сетей уже давно превратились в серьезные угрозы для бизнеса, деятельности общественных организаций и государственных органов.

Эффективным решением для защиты от этих угроз являются межсетевые экраны (МСЭ), или файерволы. Это программное обеспечение или аппаратно-программные продукты, предназначенные для блокировки нежелательного трафика.

Разрешение или запрет доступа межсетевым экраном осуществляется на основе заданных администратором параметров. В том числе могут использоваться следующие параметры и их комбинации:

- IP-адреса. При помощи Firewall можно предоставить или запретить получение пакетов с определенного адреса или задать перечень запрещенных и разрешенных IP-адресов.

- Доменные имена. Возможность установки запрета на пропуск трафика с определенных веб-сайтов.

- Порты. Задание перечня запрещенных и разрешенных портов позволяет регулировать доступ к определенным сервисам и приложениям. Например, заблокировав порт 80, можно запретить доступ пользователей к веб-сайтам.

- Протоколы. МСЭ может быть настроен таким образом, чтобы блокировать доступ трафика определенных протоколов.

Типы межсетевых экранов

Для защиты локальных сетей от нежелательного трафика и несанкционированного доступа применяются различные виды межсетевых экранов. В зависимости от способа реализации, они могут быть программными или программно-аппаратными.

Программный Firewall — это специальный софт, который устанавливается на компьютер и обеспечивает защиту сети от внешних угроз. Это удобное и недорогое решение для частных ПК, а также для небольших локальных сетей — домашних или малого офиса. Они могут применяться на корпоративных компьютерах, используемых за пределами офиса.

Для защиты более крупных сетей используются программные комплексы, под которые приходится выделять специальный компьютер. При этом требования по техническим характеристикам к таким ПК являются довольно высокими. Использование мощных компьютеров только под решение задач МСЭ нельзя назвать рациональным. Да и производительность файервола часто оставляет желать лучшего.

Поэтому в крупных компаниях и организациях обычно применяют аппаратно-программные комплексы (security appliance). Это специальные устройства, которые, как правило, работают на основе операционных систем FreeBSD или Linux.

Функционал таких устройств строго ограничивается задачами межсетевого экрана, что делает их применение экономически оправданным. Также security appliance могут быть реализованы в виде специального модуля в штатном сетевом оборудовании — коммутаторе, маршрутизаторе и т. д.

Применение программно-аппаратных комплексов характеризуется следующими преимуществами:

- Повышенная производительность за счет того, что операционная система работает целенаправленно на выполнение одной функции.

- Простота в управлении. Контролировать работу security appliance можно через любой протокол, в том числе стандартный (SNMP, Telnet) или защищенный (SSH, SSL).

- Повышенная надежность защиты за счет высокой отказоустойчивости программно-аппаратных комплексов.

Помимо этого, межсетевые экраны классифицируют в зависимости от применяемой технологии фильтрации трафика. По этому признаку выделяют следующие основные виды МСЭ:

- прокси-сервер;

- межсетевой экран с контролем состояния сеансов;

- межсетевой экран UTM;

- межсетевой экран нового поколения (NGFW);

- NGFW с активной защитой от угроз.

Рассмотрим более подробно эти виды файерволов, их функции и возможности.

Прокси-сервер

С помощью прокси-сервера можно создать МСЭ на уровне приложения. Главным плюсом технологии является обеспечение прокси полной информации о приложениях. Также они поддерживают частичную информацию о текущем соединении.

Необходимо отметить, что в современных условиях proxy нельзя называть эффективным вариантом реализации файервола. Это связано со следующими минусами технологии:

- Технологические ограничения — шлюз ALG не позволяет обеспечивать proxy для протокола UDP.

- Необходимость использования отдельного прокси для каждого сервиса, что ограничивает количество доступных сервисов и возможность масштабирования.

- Недостаточная производительность межсетевого экрана.

Нужно учитывать и чувствительность прокси-серверов к сбоям в операционных системах и приложениях, а также к некорректным данным на нижних уровнях сетевых протоколов.

Межсетевой экран с контролем состояния сеансов

Этот тип МСЭ уже давно стал одним из самых популярных. Принцип его работы предусматривает анализ состояния порта и протокола. На основании этого анализа файервол принимает решение о пропуске или блокировании трафика. При принятии решения межсетевой экран учитывает не только правила, заданные администратором, но и контекст, что значительно повышает эффективность работы (контекстом называют сведения, которые были получены из предыдущих соединений).

Межсетевой экран UTM

Межсетевые экраны типа UTM (Unified threat management) стали дальнейшим развитием технологии, необходимость в котором возникла в связи с ростом изощренности и разнообразия сетевых атак. Впервые внедрение таких МСЭ началось в 2004 году.

Основным плюсом систем UTM является эффективное сочетание функций:

- контент-фильтра;

- службы IPS — защита от сетевых атак;

- антивирусной защиты.

Это повышает эффективность и удобство управления сетевой защитой за счет необходимости администрирования только одного устройства вместо нескольких.

Экран UTM может быть реализован в виде программного или программно-аппаратного комплекса. Во втором случае предусматривается использование не только центрального процессора, но и дополнительных процессоров, выполняющих специальные функции. Так, процессор контента обеспечивает ускоренную обработку сетевых пакетов и архивированных файлов, вызывающих подозрение. Сетевой процессор обрабатывает сетевые потоки с высокой производительностью. Кроме того, он обрабатывает TCP-сегменты, выполняет шифрование и транслирует сетевые адреса. Процессор безопасности повышает производительность службы IPS, службы защиты от потери данных, службы антивируса.

Программные компоненты устройства обеспечивают создание многоуровневого межсетевого экрана, поддерживают фильтрацию URL, кластеризацию. Есть функции антиспама, повышения безопасности серфинга и другие возможности.

Межсетевой экран нового поколения (NGFW)

В связи с постоянным развитием и ростом технологического и профессионального уровня злоумышленников, возникла необходимость в создании новых типов межсетевых экранов, способных противостоять современным угрозам. Таким решением стал МСЭ нового поколения Next-Generation Firewall (NGFW).

Файерволы этого типа выполняют все основные функции, характерные для обычных межсетевых экранов. В том числе они обеспечивают фильтрацию пакетов, поддерживают VPN, осуществляют инспектирование трафика, преобразование портов и сетевых адресов. Они способны выполнять фильтрацию уже не просто на уровне протоколов и портов, а на уровне протоколов приложений и их функций. Это дает возможность значительно эффективней блокировать атаки и вредоносную активность.

Экраны типа NGFW должны поддерживать следующие ключевые функции:

- защита сети от постоянных атак со стороны систем, зараженных вредоносным ПО;

- все функции, характерные для первого поколения МСЭ;

- распознавание типов приложений на основе IPS;

- функции инспекции трафика, в том числе приложений;

- настраиваемый точный контроль трафика на уровне приложений;

- инспекция трафика, шифрование которого выполняется посредством SSL;

- поддержка базы описаний приложений и угроз с постоянными обновлениями.

Такая функциональность позволяет поддерживать высокую степень защищенности сети от воздействия сложных современных угроз и вредоносного ПО.

NGFW с активной защитой от угроз

Дальнейшим развитием технологии стало появление NGFW с активной защитой от угроз. Этот тип файерволов можно назвать модернизированным вариантом обычного межсетевого экрана нового поколения. Он предназначен для эффективной защиты от угроз высокой степени сложности.

Функциональность МСЭ этого типа, наряду со всем возможности обычных NGFW, поддерживает:

- учет контекста, обнаружение на его основе ресурсов, создающих повышенные риски;

- автоматизацию функций безопасности для самостоятельной установки политик и управления работой системы, что повышает быстродействие и оперативность отражения сетевых атак;

- применение корреляции событий на ПК и в сети, что повышает эффективность обнаружения потенциально вредоносной активности (подозрительной и отвлекающей).

В файерволах типа NGFW с активной защитой от угроз значительно облегчено администрирование за счет внедрения унифицированных политик.

Ограниченность анализа межсетевого экрана

При использовании межсетевых экранов необходимо понимать, что их возможности по анализу трафика ограничены. Любой файервол способен анализировать только тот трафик, который он может четко идентифицировать и интерпретировать. Если МСЭ не распознает тип трафика, то он теряет свою эффективность, поскольку не может принять обоснованное решение по действиям в отношении такого трафика.

Возможности интерпретации данных ограничены в ряде случаев. Так, в протоколах IPsec, SSH, TLS, SRTP применяется криптография, что не позволяет интерпретировать трафик. Данные прикладного уровня шифруются протоколами S/MIME и OpenPGP. Это исключает возможность фильтрации трафика, на основании данных, которые содержатся на прикладном уровне. Туннельный трафик также накладывает ограничения на возможности анализа МСЭ, поскольку файервол может «не понимать» примененный механизм туннелирования данных.

В связи с этим при задании правил для межсетевого экрана важно четко задать ему порядок действий при приеме трафика, который он не может однозначно интерпретировать.

Читайте также: