Отключение вирусного по пользователем компьютерной сети

Обновлено: 04.07.2024

Проблема эпидемии сетевых червей актуальна для любой локальной сети. Рано или поздно может возникнуть ситуация, когда в ЛВС проникает сетевой или почтовый червь, который не детектируется применяемым антивирусом. Сетевой вирус распространяется по ЛВС через не закрытые на момент заражения уязвимости операционной системы или через доступные для записи общие ресурсы. Почтовый вирус, как следует из названия, распространяется по электронной почте при условии, что он не блокируется клиентским антивирусом и антивирусом на почтовом сервере. Кроме того, эпидемия в ЛВС может быть организована изнутри в результате деятельности инсайдера. В данной статье мы рассмотрим практические методики оперативного анализа компьютеров ЛВС с применением различных средств, в частности с помощью авторской утилиты AVZ.

Постановка задачи

В случае обнаружения эпидемии или некой нештатной активности в сети администратор должен оперативно решить минимум три задачи:

- обнаружить зараженные ПК в сети;

- найти образцы вредоносной программы для отправки в антивирусную лабораторию и выработки стратегии противодействия;

- принять меры для блокирования распространения вируса в ЛВС и его уничтожения на зараженных компьютерах.

В случае деятельности инсайдера основные шаги анализа идентичны и чаще всего сводятся к необходимости обнаружения установленного инсайдером постороннего ПО на компьютерах ЛВС. В качестве примера такого ПО можно назвать утилиты удаленного администрирования, клавиатурные шпионы и различные троянские закладки.

Рассмотрим более подробно решение каждой из поставленных задач.

Поиск зараженных ПК

Для поиска зараженных ПК в сети можно применять как минимум три методики:

- автоматический удаленный анализ ПК — получение информации о запущенных процессах, загруженных библиотеках и драйверах, поиск характерных закономерностей — например процессов или файлов с заданными именами;

- исследование трафика ПК с помощью сниффера — данный метод очень эффективен для отлова спам-ботов, почтовых и сетевых червей, однако основная сложность в применении сниффера связана с тем, что современная ЛВС строится на базе коммутаторов и, как следствие, администратор не может осуществлять мониторинг трафика всей сети. Проблема решается двумя путями: запуском сниффера на маршрутизаторе (что позволяет осуществлять мониторинг обмена данными ПК с Интернетом) и применением мониторинговых функций коммутаторов (многие современные коммутаторы позволяют назначить порт мониторинга, на который дублируется трафик одного или нескольких портов коммутатора, указанных администратором);

- исследование нагрузки на сеть — в данном случае очень удобно применять интеллектуальные коммутаторы, которые позволяют не только оценивать нагрузку, но и удаленно отключать указанные администратором порты. Данная операция существенно упрощается при наличии у администратора карты сети, на которой имеются данные о том, какие ПК подключены к соответствующим портам коммутатора и где они расположены;

- применение ловушек (honeypot) — в локальной сети настоятельно рекомендуется создать несколько ловушек, которые позволят администратору своевременно обнаружить эпидемию.

Автоматический анализ ПК в сети

Автоматический анализ ПК можно свести к трем основным этапам:

- проведение полного исследования ПК — запущенные процессы, загруженные библиотеки и драйверы, автозапуск;

- проведение оперативного обследования — например поиск характерных процессов или файлов;

- карантин объектов по определенным критериям.

Все перечисленные задачи можно решить при помощи авторской утилиты AVZ, которая рассчитана на запуск из сетевой папки на сервере и поддерживает скриптовый язык для автоматического обследования ПК. Для запуска AVZ на компьютерах пользователей необходимо:

- Поместить AVZ в открытую для чтения сетевую папку на сервере.

- Создать в этой папке подкаталоги LOG и Qurantine и разрешить пользователям запись в них.

- Запустить AVZ на компьютерах ЛВС при помощи утилиты rexec или логон-скрипта.

Запуск AVZ на шаге 3 должен производиться при таких параметрах:

\\my_server\AVZ\avz.exe Priority=-1 nw=Y nq=Y HiddenMode=2 Script=\\my_server\AVZ\my_script.txt

В данном случае параметр Priority=-1 понижает приоритет процесса AVZ, параметры nw=Y и nq=Y переключают карантин в режим «сетевой запуск» (в этом случае в папке карантина для каждого компьютера создается подкаталог, имя которого совпадает с сетевым именем ПК), HiddenMode=2 предписывает запретить пользователю доступ к GUI и управлению AVZ, и, наконец, самый важный параметр Script задает полное имя скрипта с командами, которые AVZ выполнит на компьютере пользователя. Скриптовый язык AVZ достаточно прост для использования и ориентирован исключительно на решение задач обследования компьютера и его лечения. Для упрощения процесса написания скриптов можно использовать специализированный редактор скриптов, который содержит оперативную подсказку, мастер создания типовых скриптов и средства проверки корректности написанного скрипта без его запуска (рис. 1).

Рис. 1. Редактор скриптов AVZ

Рассмотрим три типовых скрипта, которые могут пригодиться в ходе борьбы с эпидемией. Во-первых, нам потребуется скрипт для исследования ПК. Задача скрипта — произвести исследование системы и создать протокол с результатами в заданной сетевой папке. Скрипт имеет следующий вид:

// Включение сторожевого таймера на 10 минут

// Запуск сканирования и анализа

//Завершение работы AVZ

В ходе выполнения данного скрипта в папке LOG (предполагается, что она создана в каталоге AVZ на сервере и доступна пользователям для записи) будут создаваться HTML-файлы с результатами исследования компьютеров сети, причем для обеспечения уникальности в имя протокола включается имя исследуемого компьютера. В начале скрипта располагается команда включения сторожевого таймера, который принудительно завершит процеcc AVZ через 10 минут в случае, если в ходе выполнения скрипта возникнут сбои.

Протокол AVZ удобен для изучения вручную, однако для автоматизированного анализа он мало пригоден. Кроме того, администратору часто известно имя файла вредоносной программы и требуется только проверить наличие или отсутствие данного файла, а при наличии — поместить в карантин для анализа. В этом случае можно применить скрипт следующего вида:

// Включение сторожевого таймера на 10 минут

// Поиск вредоносной программы по имени

QuarantineFile(‘%WinDir%\smss.exe’, ‘Подозрение на LdPinch.gen’);

QuarantineFile(‘%WinDir%\csrss.exe’, ‘Подозрение на LdPinch.gen’);

//Завершение работы AVZ

В этом скрипте задействуется функция QuarantineFile, которая совершает попытку карантина указанных файлов. Администратору остается только проанализировать содержимое карантина (папка Quarantine\сетевое_имя_ПК\дата_каратина\) на наличие помещенных в карантин файлов. Следует учесть, что функция QuarantineFile автоматически блокирует помещение в карантин файлов, опознанных по базе безопасных AVZ или по базе ЭЦП Microsoft. Для практического применения данный скрипт можно усовершенствовать — организовать загрузку имен файлов из внешнего текстового файла, проверять найденные файлы по базам AVZ и формировать текстовый протокол с результатами работы:

// Поиск файла с указанным именем

function CheckByName(Fname : string) : boolean;

if Result then begin

case CheckFile(FName) of

-1 : S := ‘, доступ к файлу блокируется’;

1 : S := ‘, опознан как Malware (‘+GetLastCheckTxt+’)’;

2 : S := ‘, подозревается файловым сканером (‘+GetLastCheckTxt+’)’;

3 : exit; // Безопасные файлы игнорируем

AddToLog(‘Файл ‘+NormalFileName(FName)+’ имеет подозрительное имя’+S);

//Добавление указанного файла в карантин

SuspNames : TStringList; // Список имен подозрительных файлов

// Проверка файлов по обновляемой базе данных

if FileExists(GetAVZDirectory + ‘files.db’) then begin

AddToLog(‘База имен загружена - количество записей = ‘+inttostr(SuspNames.Count));

for i := 0 to SuspNames.Count - 1 do

AddToLog(‘Ошибка загрузки списка имен файлов’);

Для работы данного скрипта необходимо создать в папке AVZ доступные пользователям для записи каталоги Quarantine и LOG, а также текстовый файл files.db — каждая строка данного файла будет содержать имя подозрительного файла. Имена файлов могут включать макросы, наиболее полезные из которых — %WinDir% (путь к папке Windows) и %SystemRoot% (путь к папке System32). Другим направлением анализа может стать автоматическое исследование списка процессов, запущенных на компьютерах пользователей. Информация о запущенных процессах есть в протоколе исследования системы, но для автоматического анализа удобнее применять следующий фрагмент скрипта:

// Обновление списка процессов

AddToLog(‘Количество процессов = ‘+IntToStr(GetProcessCount));

// Цикл анализа полученного списка

for i := 0 to GetProcessCount - 1 do begin

S1 := S1 + ‘,’ + ExtractFileName(GetProcessName(i));

// Поиск процесса по имени

if pos(‘trojan.exe’, LowerCase(GetProcessName(i))) > 0 then

S := S + GetProcessName(i)+’,’;

AddLineToTxtFile(GetAVZDirectory+’\LOG\_alarm.txt’, DateTimeToStr(Now)+’ ‘+GetComputerName+’ : ‘+S);

AddLineToTxtFile(GetAVZDirectory+’\LOG\_all_process.txt’, DateTimeToStr(Now)+’ ‘+GetComputerName+’ : ‘+S1);

Исследование процессов в данном скрипте выполнено в виде отдельной процедуры ScanProcess, поэтому ее несложно поместить в собственный скрипт. Процедура ScanProcess строит два списка процессов: полный список процессов (для последующего анализа) и список процессов, которые, с точки зрения администратора, считаются опасными. В данном случае для демонстрации в качестве опасного рассматривается процесс с именем ‘trojan.exe’. Информация об опасных процессах добавляется в текстовый файл _alarm.txt, данные обо всех процессах — в файл _all_process.txt. Легко заметить, что можно усложнить скрипт, добавив в него, к примеру, проверку файлов процессов по базе безопасных файлов или проверку имен исполняемых файлов процессов по внешней базе. Подобная процедура применяется в скриптах AVZ, используемых в «Смоленскэнерго»: администратор периодически изучает собранную информацию и модифицирует скрипт, добавляя в него имя процессов запрещенных по политике безопасности программ, например ICQ и MailRu.Agent, что позволяет оперативно проверить наличие запрещенного ПО на изучаемых ПК. Другое применение списка процессов — поиск ПК, на которых отсутствует обязательный процесс, например антивирус.

В завершение рассмотрим последний из полезных скриптов анализа — скрипт автоматического карантина всех файлов, которые не опознаются по базе безопасных AVZ и по базе ЭЦП Microsoft:

Автоматический карантин изучает запущенные процессы и загруженные библиотеки, службы и драйверы, около 45 способов автозапуска, модули расширения браузера и проводника, обработчики SPI/LSP, задания планировщика, обработчики системы печати и т.п. Особенностью карантина является то, что файлы в него добавляются с контролем повторов, поэтому функцию автокарантина можно вызывать многократно.

Достоинство автоматического карантина заключается в том, что с его помощью администратор может оперативно собрать потенциально подозрительные файлы со всех компьютеров сети для их изучения. Простейшей (но весьма эффективной на практике) формой изучения файлов может быть проверка полученного карантина несколькими популярными антивирусами в режиме максимальной эвристики. Следует отметить, что одновременный запуск автокарантина на нескольких сотнях компьютеров может создать высокую нагрузку на сеть и на файловый сервер.

Исследование трафика

Исследование трафика можно проводить тремя способами:

Система обнаружения вторжений является оптимальным средством, так как позволяет создавать наборы правил для обнаружения аномалии в сетевой активности. Второе ее преимущество состоит в следующем: большинство современных IDS позволяют размещать агенты мониторинга трафика на нескольких узлах сети — агенты собирают информацию и передают ее. В случае же применения сниффера очень удобно пользоваться консольным UNIX-сниффером tcpdump. Например, для мониторинга активности по порту 25 (протокол SMTP) достаточно запустить сниффер с командной строкой вида:

tcpdump -i em0 -l tcp port 25 > smtp_log.txt

В данном случае ведется захват пакетов через интерфейс em0; информация о захваченных пакетах будет сохраняться в файле smtp_log.txt. Протокол сравнительно просто анализировать вручную, в данном примере анализ активности по порту 25 позволяет вычислить ПК с активными спам-ботами.

Применение Honeypot

В качестве ловушки (Honeypot) можно использовать устаревший компьютер, производительность которого не позволяет применять его для решения производственных задач. Например, в сети автора в качестве ловушки успешно применяется Pentium Pro c 64 Мбайт оперативной памяти. На этот ПК следует установить наиболее распространенную в ЛВС операционную систему и выбрать одну из стратегий:

- Установить операционную систему без пакетов обновлений — она будет индикатором появления в сети активного сетевого червя, эксплуатирующего любую из известных уязвимостей для данной операционной системы;

- установить операционную систему с обновлениями, которые установлены на других ПК сети — Honeypot будет аналогом любой из рабочих станций.

Каждая из стратегий имеет как свои плюсы, так и минусы; автор в основном применяет вариант без обновлений. После создания Honeypot следует создать образ диска для быстрого восстановления системы после ее повреждения вредоносными программами. В качестве альтернативы образу диска можно использовать системы отката изменений типа ShadowUser и его аналогов. Построив Honeypot, следует учесть, что ряд сетевых червей ищут заражаемые компьютеры путем сканирования диапазона IP, отсчитываемого от IP-адреса зараженного ПК (распространенные типовые стратегии — X.X.X.*, X.X.X+1.*, X.X.X-1.*), — следовательно, в идеале Honeypot должен быть в каждой из подсетей. В качестве дополнительных элементов подготовки следует обязательно открыть доступ к нескольким папкам на Honeypot-системе, причем в данные папки следует положить несколько файлов-образцов различного формата, минимальный набор — EXE, JPG, MP3.

Естественно, что, создав Honeypot, администратор должен отслеживать его работу и реагировать на любые аномалии, обнаруженные на данном компьютере. В качестве средств регистрации изменений можно применять ревизоры, для регистрации сетевой активности можно использовать сниффер. Важным моментом является то, что у большинства снифферов предусмотрена возможность настройки отправки оповещения администратору в случае обнаружения заданной сетевой активности. Например, в сниффере CommView правило предполагает указание «формулы», описывающей сетевой пакет, или задание количественных критериев (отправка более заданного количества пакетов или байт в секунду, отправка пакетов на неопознанные IP- или MAC-адреса) — рис. 2.

Рис. 2. Создание и настройка предупреждения о сетевой активности

Рис. 3. Письмо-оповещение, высылаемое

в случае обнаружения пакетов, соответствующих заданным критериям

При организации ловушки неплохо разместить на ней несколько применяемых в сети уязвимых сетевых служб или установить их эмулятор. Простейшим (и бесплатным) является авторская утилита APS, работающая без инсталляции. Принцип работы APS сводится к прослушиванию множества описанных в ее базе портов TCP и UDP и выдаче в момент подключения заранее заданного или случайно генерируемого отклика (рис. 4).

Рис. 4. Главное окно утилиты APS

Дистанционное удаление вредоносных программ

В идеальном случае после обнаружения образцов вредоносных программ администратор отправляет их в антивирусную лабораторию, где они оперативно изучаются аналитиками и в базы антивируса вносятся соответствующие сигнатуры. Эти сигнатуры через автоматическое обновление попадают на ПК пользователей, и антивирус производит автоматическое удаление вредоносных программ без вмешательства администратора. Однако эта цепочка не всегда работает как положено, в частности возможны следующие причины сбоя:

- по ряду независимых от администратора сети причин образы могут не дойти до антивирусной лаборатории;

- недостаточная оперативность антивирусной лаборатории — в идеале на изучение образцов и их внесение в базы уходит не более 1-2 часов, то есть в пределах рабочего дня можно получить обновленные сигнатурные базы. Однако не все антивирусные лаборатории работают столь оперативно, и обновления можно ждать несколько дней (в редких случаях — даже недель);

- высокая работоспособность антивируса — ряд вредоносных программ после активации уничтожают антивирусы или всячески нарушают их работу. Классические примеры — внесение в файл hosts записей, блокирующих нормальную работу системы автообновления антивируса, удаление процессов, службы и драйверов антивирусов, повреждение их настроек и т.п.

Следовательно, в перечисленных ситуациях придется бороться с вредоносными программами вручную. В большинстве случаев это несложно, так как по результатам исследования компьютеров известны зараженные ПК, а также полные имена файлов вредоносных программ. Остается только произвести их дистанционное удаление. Если вредоносная программа не защищается от удаления, то уничтожить ее можно скриптом AVZ следующего вида:

// Эвристическая чистка системы

Данный скрипт удаляет один заданный файл (или несколько файлов, так как команд DeleteFile в скрипте может быть неограниченное количество) и затем производит автоматическую чистку реестра. В более сложном случае вредоносная программа может защищаться от удаления (например, пересоздавая свои файлы и ключи реестра) или маскироваться по руткит-технологии. В этом случае скрипт усложняется и будет иметь следующий вид:

Многие из нас встречали на форумах и в комментариях в интернете людей, которые перестали воспринимать вирусную угрозу всерьез и даже высмеивают пользователей, пользующихся антивирусом.

реклама

"Антивирус в 2020 году? Серьезно? Ахахах!". Надо скептически относиться к подобным высказываниям, тем более учитывая то, что большинства этих весельчаков пользуется Windows 10 с отличным встроенным антивирусом "Защитник Windows". Который теперь называется "Microsoft Defender" и, кстати, становится лучше и надежнее с каждым новым выпуском.

Раньше я относился к "Защитнику Windows", как к раздражающему костылю в операционной системе, но постепенно стал пользоваться только им, полностью отказавшись от бесплатных антивирусов.

У него есть неоспоримое преимущество перед бесплатными антивирусами, заключающееся в том, что он тих, незаметен и не показывает рекламу.

Для удобства далее в блоге я буду называть трояны, вирусы, майнеры и шифровальщики - зловредами или вредоносами.

Чтобы защитить свои данные от программ зловредов, надо понять, что им нужно. А нужно им в последние годы стало многое. Если в 90-е и нулевые годы эти программы писались в основном для баловства и стремления разрушить как можно больше всего, то теперь зловреды сильно изменились.

Они стали тихи и незаметны, умудряясь прятаться даже от многих антивирусов. А нужно им от ваших компьютеров очень многое.

Во-первых, электронные деньги. Сейчас, когда электронные кошельки есть у каждого второго, они становятся целью номер один для большинства зловредов.

реклама

var firedYa28 = false; window.addEventListener('load', () => < if(navigator.userAgent.indexOf("Chrome-Lighthouse") < window.yaContextCb.push(()=>< Ya.Context.AdvManager.render(< renderTo: 'yandex_rtb_R-A-630193-28', blockId: 'R-A-630193-28' >) >) >, 3000); > > >);Во-вторых, аккаунты. В почтовых сервисах, соцсетях, игровых сервисах и т.д.. Эти аккаунты потом используются ботами или продаются массово.

реклама

В-третьих, ресурсы вашего компьютера. Всплеск стоимости криптовалют породил целое полчище зловредов-майнеров, которые используют как вашу видеокарту, так и процессор. Причем эти зловреды хитро прячутся и начинают работу, когда пользователь отошел от компьютера или когда у него есть свободные ресурсы.

Иногда им даже не надо попадать к вам на жесткий диск, были такие сайты, при заходе на которые компьютер начинал майнить владельцу сайта криптовалюту.

реклама

В-четвертых, деньги, которые вымогают программы вымогатели.

Небезызвестный вымогатель WannaCry, устроивший массовую эпидемию в 2017 - наиболее яркий пример. А менее популярных вымогателей были сотни, если не тысячи.

Самые простые просто блокировали работу на компьютере, а самые опасные - шифровали все важные файлы без возможности восстановления.

Теперь, когда мы разобрались с угрозой и поняли, какие наши данные под угрозой, можно рассмотреть шаги, которые помогут их сохранить в целости.

Первый шаг - обезопасить свои электронные кошельки

Для этого надо использовать надежные пароли, двухфакторную авторизацию, и не хранить пароли в браузере.

Почему не стоит хранить важные пароли в браузере? В блоге "Полезные секреты Mozilla Firefox: работа с сотнями вкладок, сохранение в PDF, бекапы и восстановление" я писал про простенькую программу MozBackup, которая делает слепок вашего браузера, открывая его на новом компьютере или после переустановки Windows.

Точно также вредонос, попавший к вам на компьютер, может получить доступ к вашим электронным кошелькам, почте и соцсетям, обойдя двухфакторную авторизацию.

Поэтому пароли стоит хранить в памяти, менеджере паролей или даже текстовом файле, упакованном в архив с паролем.

Второй шаг - обязательно используйте антивирус

Если вы не доверяете Защитнику Windows, установите бесплатный антивирус, но не первый попавшийся, а от известных разработчиков, например Лаборатории Каперского или Dr.Web.

Kaspersky Free бесплатен постоянно. Dr.Web дает бесплатный пробный период на Dr.Web Security Space от месяца, до трех. Защитник Windows сам отключится при наличии другой антивирусной программы.

Dr.Web также выпускает бесплатную и популярную утилиту Dr.Web CureIt!, которую можно регулярно использовать как антивирусный сканер.

Антивирус - это не панацея от заражения, но с ним хуже не будет.

Третий шаг - строгий контроль источников программ и игр

Дело в том, что многие ссылки, которые ведут якобы на сайты разработчиков, на самом деле могут вести на рекламные сайты, сайты с вредоносами или потенциально небезопасными программами.

Точно также осложняется поиск любой популярной бесплатной или условно-бесплатной программы.

Простой способ узнать настоящий сайт разработчиков программы - посмотреть в Википедии. Не ленитесь это делать и вы сильно обезопасите свой компьютер от заражения.

Все вышеописанное относится и к скачиванию драйверов для ваших устройств. Сачивайте их на сайте производителя устройства. А про всякие "Драйверпаки" и "Драйвербустеры" нужно забыть как про страшный сон.

Если же вы не можете полностью отказаться от пиратства и иногда заходите на торрент-трекеры за играми и программами, то выбирайте то, что будете качать оттуда, с умом.

Не качайте оттуда образы операционных систем, особенно сборки всяких "Супер Хакеров". Образы большинства ОС Windows можно скачать с сайта разработчика, а сборки - это почти 100% вероятность обрести себе проблемы.

Если игра, которую вы собираетесь скачать, стоит совсем недорого, подумайте - а может есть смысл купить ее?

В Epic Games в мае-июне 2020 года идет грандиозная распродажа. А некоторые игры отдают бесплатно.

Если же вы твердо намерены скачать новинку с торрент-трекера, то выбирайте, у кого вы будете ее качать.

Популярные "релизеры", известные большинству любителей пиратских игр, и десятки тысяч скачиваний игры у них - это хоть какой-то залог того, что в ней не будет вредоноса. "Миллионы леммингов не могут ошибаться" и когда с релизом что-то не так, поднимается сильная шумиха.

Но и это правило может подвести в важный момент. Один из самых популярных у нас релизеров уже попадался несколько лет назад с майнером в игре-новинке.

А вот игра, упакованная "Васяном777", с тремя раздающими, это огромный риск, и ее стоит обойти стороной.

Четвертый шаг - использование белого списка программ на вашем компьютере

Даже если вы просто ограничите автоматический выход в интернет любой программе - это уже будет огромный плюс для безопасности системы.

Многие зловреды докачивают свой основной модуль уже после того, как попадают на компьютер и "файрвол" с белым списком программ просто не даст им этого сделать.

Мало того, вы очень удивитесь, сколько программ на вашем компьютере "хотят" доступа в интернет, хотя он им совершенно не требуется.

Реализовать белый список "файрвола" очень просто, можно делать это вручную с помощью брандмауера Windows, можно установить удобную надстройку для него - Windows Firewall Control.

Есть еще удобные, бесплатные и мощные Comodo Firewall или Simplewall.

Как бонус, такой метод отсекает телеметрию, которую сейчас собирают все, кому не лень.

Пятый шаг - минимизация ущерба, если заражение все-таки произойдет

Чтобы минимизировать ущерб от вирусного заражения, или заражения шифровальщиком, надо подготовиться заранее.

Все ваши аккаунты должны иметь привязку к телефону для надежного восстановления. Все ваши важные файлы должны быть продублированы и сохранены на внешние носители или облака.

Сделайте пять шагов, описанных в этом блоге и вы серьезно повысите защищенность своего компьютера или ноутбука. А времени это потребует совсем немного.

Пишите в комментарии, пользуетесь ли вы антивирусом? И бывали ли у вас случаи заражения вирусами и троянами?

Благодаря правильным инструментам и настройкам ваше пребывание в Сети будет анонимным, безопасным и защищенным от вирусов. Мы покажем, как сделать свой ПК максимально надежным.

Высокой степени анонимности можно достичь благодаря использованию правильных приложений, идеальных настроек и продуманному выбору веб-служб. Мы расскажем, как это сделать на своем компьютере и обезопасить домашнюю сеть, не лишая себя комфорта.

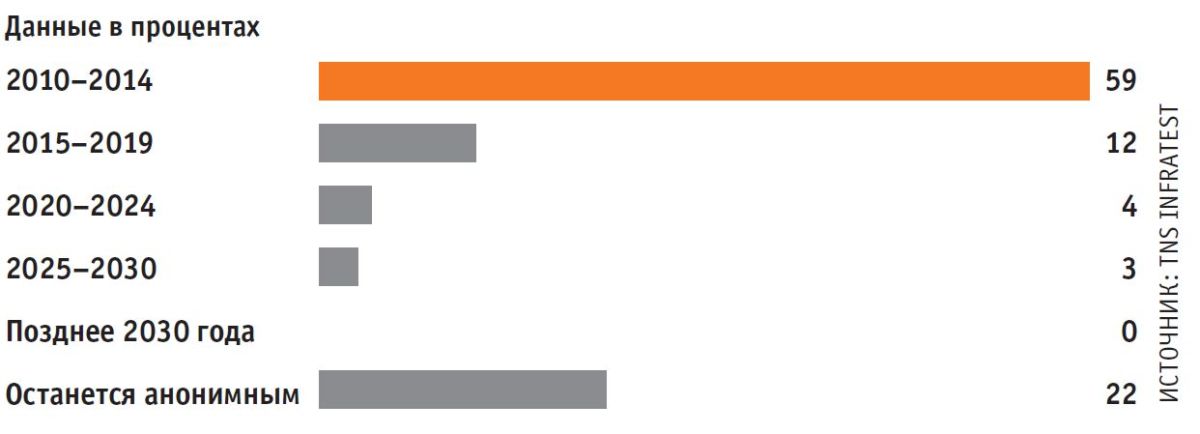

Согласно опросу компании TNS-Infratest, большинство экспертов убеждены, что в настоящий момент анонимное использование Интернета невозможно. В определенной степени эти специалисты правы — так, все провайдеры в США хранят пользовательские данные своих клиентов и анализируют их. Даже в России провайдеры регистрируют подобную информацию, однако без последующей обработки. И все же экспертам не стоит верить безоговорочно

Анонимность нужна не только для того, чтобы сделать ваши тени в Интернете более прозрачными — в первую очередь она максимально защитит вас от вирусов и вредоносного ПО. Используя инструменты, описанные в этой статье, вы зашифруете свое пребывание в Сети, изолируете свою систему от внешних угроз и тем самым в будущем будете уверены, что ваши действия не отслеживаются, а вы находитесь в полной безопасности.

Как ваши данные оказываются у корпораций и хакеров

Крупные концерны, такие как Google, Apple, Microsoft и Facebook, пытаются собрать как можно больше персональной информации — особенно с мобильных устройств. Эти данные используются для разработки персонализированного предложения и отображения целевой рекламы. Большинство компаний тем самым узнают в деталях поведение пользователя, его предпочтения и другие важные сведения о личной жизни своих клиентов.

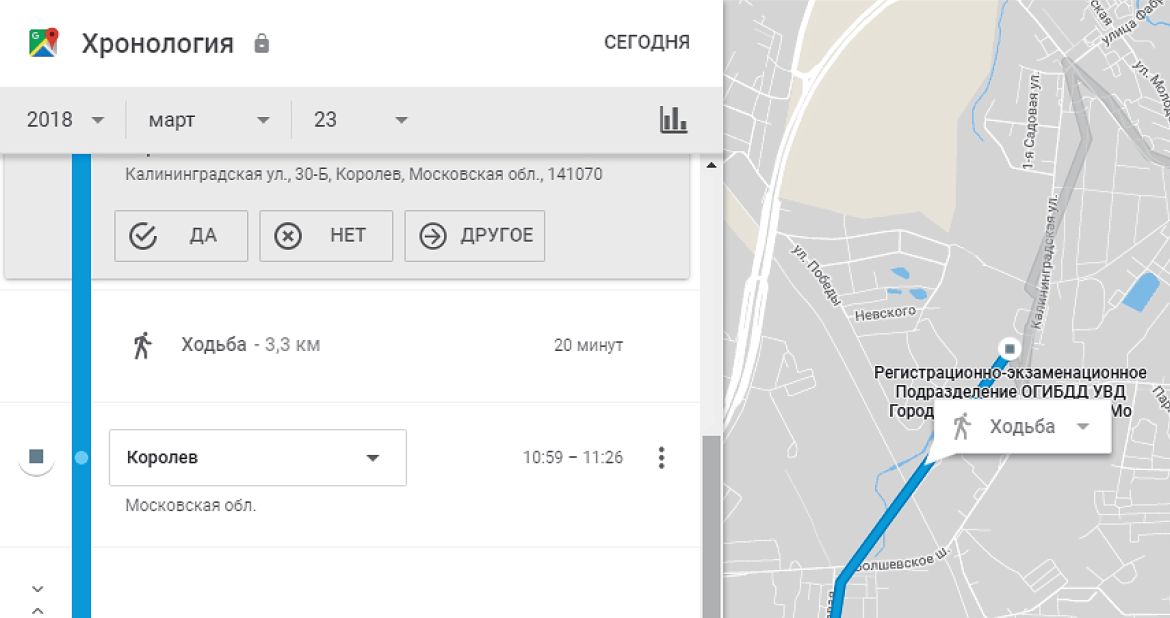

Агрегация информации зачастую протекает в фоновом режиме. Так, «Карты Google» фиксируют все поисковые запросы, все места и текущее местоположение. Даже у Apple, компании, уделяющей особое внимание конфиденциальности, задействованы подобные механизмы: к примеру, любое iOS-устройство по умолчанию сохраняет историю перемещений.

Apple сохраняет вашу геолокацию

При попадании такой информации с устройств в чужие руки крайне велика вероятность использования ее в преступных целях. Злоумышленники знают, когда пользователя нет дома, а также могут шантажировать его конфиденциальными данными. Для вредоносных атак такие сведения тоже на вес золота. Так, через метаданные фотографии хакер может узнать операционную систему пользователя и затем прицельно атаковать ее.

Для хакеров домашний компьютер до сих пор представляет собой самую простую мишень. И это несмотря на то, что операционные системы, прежде всего Windows, сегодня хорошо защищены. Лазейкой все чаще служат приложения от сторонних разработчиков. Им не хватает своевременного и автоматического обновления, а также стандартизированной процедуры надежного «латания» брешей. Через такие баги киберпреступники могут засылать свое вредоносное ПО, после чего об анонимности компьютера уже не может быть и речи. В системе хранится большая часть персональной информации, в том числе данные для входа в онлайн-банк, конфиденциальные документы и личные снимки.

Запрет на отслеживание через шпионские программы

В связи с этим мы не устанем повторять: чтобы обезопасить себя от вирусных атак, в первую очередь необходимо установить все критические обновления Windows. Как правило, система сама справляется с этой задачей: убедитесь, что у вас выставлены правильные настройки через «Панель управления» в разделе «Обновление и безопасность».

Вместе с AV-Test мы изучили современные антивирусные решения под Windows

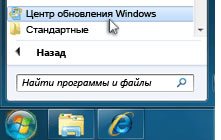

В «Параметрах обновления» должно быть задано, что «Центр обновления Windows» автоматически скачивает и устанавливает пакеты. На следующем этапе установите хороший антивирус. Здесь лучше положиться на платный продукт, поскольку в бесплатных вариантах далеко не всегда реализованы последние технологии распознавания.

Маскировка местоположения

Чтобы во время прогулки по Сети оставаться полностью анонимным, необходимо пользоваться VPN (Virtual Private Network). В этом случае ваши веб-данные будут передаваться в зашифрованном виде на сервер, служащий шлюзом. Даже ваш провайдер не сможет отследить, на каких сайтах вы бывали. Ваша безопасность и анонимность, однако, зависят исключительно от поставщика услуг VPN. Хорошую славу, к примеру, заслужил сервис Proton VPN, серверы которого располагаются в Швейцарии. Его преимущество заключается в том, что он по закону обязан не сохранять никакой информации о подключениях. И кстати, большинство функций — бесплатные.

Под Windows сервис предлагает собственное ПО, позволяющее вам выбрать отдельные шлюзы. В то же время на смартфоне ваши веб-данные защищены с помощью приложения ProtonVPN (дополнительную информацию см. в разделе «Герметизация мобильных устройств»). Дополнительными функциями безопасности оснащено приложение ProtonVPN Plus, которое обойдется вам в восемь евро (около 600 рублей) в месяц. За эти деньги ваша информация будет направляться в Интернет через специальный сервер, особым образом защищенный от хакерских атак. Кроме того, в этом случае используется не одна VPN, а две последовательно подключенных сети. При желании услуги сервиса можно оплатить биткоинами — абсолютно анонимно.

Блокировка слежки онлайн-активности в браузере

В дополнение к защите, предоставляемой браузером, рекомендуется использование анонимного DNS-сервера Quad9. В этом случае такая информация, как адресные запросы и то, под каким IP осуществлялся вход на определенные адреса, проходит через сервер абсолютно анонимно. Чтобы иметь возможность работать через него, зайдите в Windows в «Панель управления | Сеть и Интернет | Центр управления сетями и общим доступом | Изменение параметров адаптера | Протокол Интернета версии 4». Здесь для DNS-сервера внесите адрес «9.9.9.9» и подтвердите изменения нажатием на «ОК».

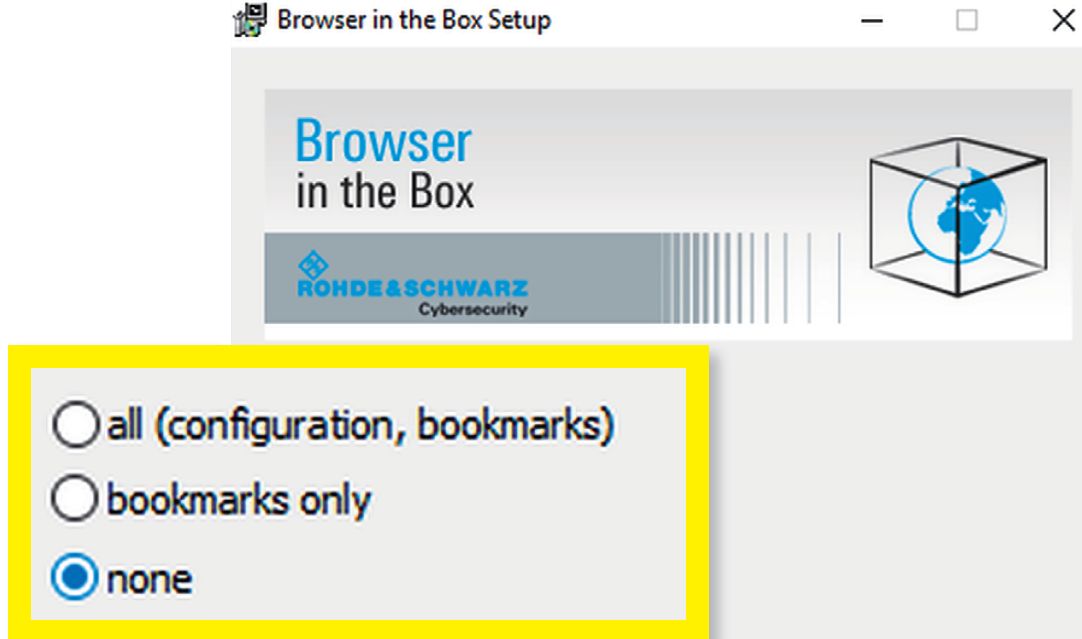

Проблемы в данном случае может создать лишь новая уязвимость Meltdown. Через нее злоумышленники способны получить доступ к памяти хост-компьютера несмотря на вашу работу через виртуальный браузер. Впрочем, для Windows уже существует патч, который следует немедленно установить, пока ничего не случилось.

Работа в конфиденциальной ОС

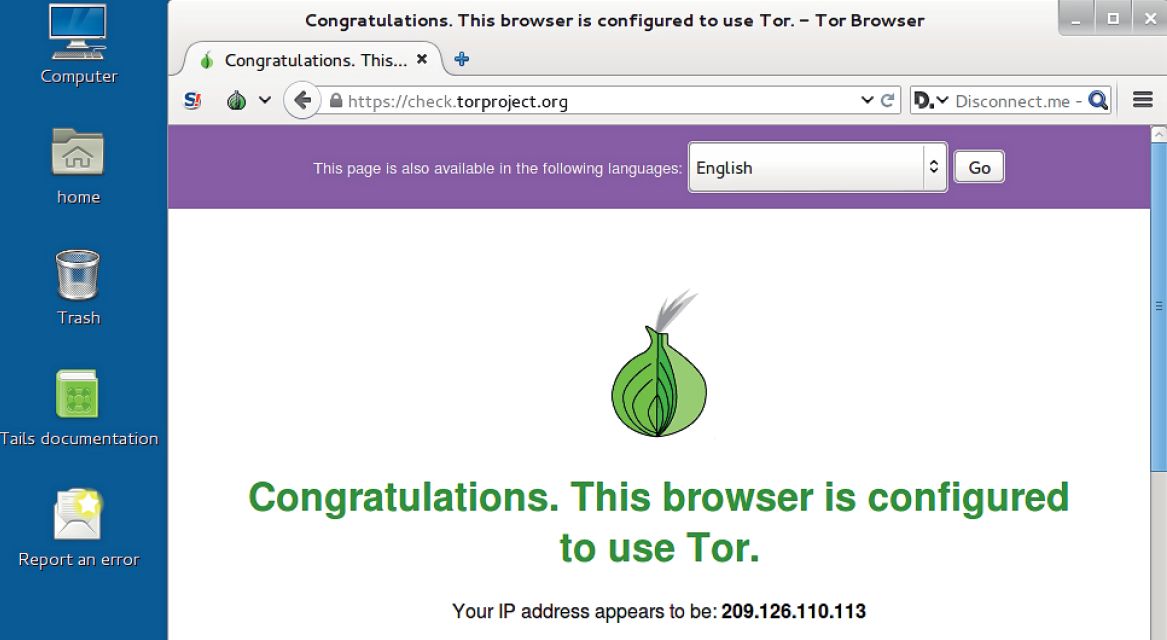

Самую полноценную защиту обеспечивает особая, изолированная от Windows операционная система. С версией Linux Tails, нацеленной на конфиденциальность, безопасность и анонимность, вы сможете спокойно перемещаться по Всемирной паутине. При этом усиленная Linux на базе Debian запускается в качестве самостоятельной системы, благодаря чему потенциальные вирусы не смогут проскользнуть в Windows.

Если вы подключаете свой компьютер к интернету, разрешая другим людям пользоваться своим ПК или используете файлы совместно с другими, следует принять меры для защиты компьютера от потенциальной угрозы.

Почему? Потому что на компьютер могут совершить нападение компьютерные преступники (иногда их называют хакерами). Нападение может быть «прямым» – злоумышленники проникают в компьютер через Интернет и похищают личную информацию – или косвенное, когда злоумышленники создают вредоносные для компьютера программы.

К счастью, вы можете защитить себя, соблюдая некоторые простые меры предосторожности. В этой статье описаны угрозы и средства защиты.

Защитите свой компьютер средствами Windows

Защитить компьютер от потенциальных угроз помогут следующие средства:

- Брандмауэр . Брандмауэр защищает компьютер, не давая хакерам или вредоносным программам получить к нему доступ.

- Защита от вирусов . Антивирусное программное обеспечение помогает защитить компьютер от вирусов, червей и других угроз.

- Защита от шпионских и других вредоносных программ . Антишпионские программы помогают защитить компьютер от шпионских и других нежелательных программ.

- Windows Update . Windows может регулярно проверять наличие обновлений для вашего компьютера и автоматически устанавливать их.

Управляйте параметрами безопасности с помощью Центра поддержки: «Центр» – это центральное расположение для управления настройками брандмауэра, службы Windows Update, настройками программного обеспечения против вредоносного ПО, интернет-безопасностью и настройками учетных записей пользователей, а также для контроля этих элементов.

Кроме того, Центр проверяет настройки обслуживания компьютера и предоставляет ссылки на средства устранения неполадок и другие инструменты для устранения проблем.

Использование брандмауэра

Брандмауэр – это программа или устройство, которое проверяет данные, поступающие из Интернета или локальной сети, и на основе текущих параметров принимает решение, нужно их пропускать или нет. Таким образом брандмауэр блокирует доступ к компьютеру для хакеров и вредоносных программ.

Брандмауэр Windows встроен в Windows и включается автоматически.

Если вы решили разблокировать соединение, брандмауэр Windows создает исключение и не отражает запрос относительно этой программы в будущем, когда ей нужно будет получить данные из сети.

Защита от вирусов

Вирусы, черви и троянские кони – это программы, созданные хакерами, использующими интернет для заражения компьютеров. Вирусы и черви могут размножаться с компьютера на компьютер, а троянский конь попадает в компьютер, прячась в легальных программах, таких как заставка.

Деструктивные вирусы, черви и троянские программы могут стереть информацию с жесткого диска или полностью вывести компьютер из строя. Другие не наносят прямой ущерб, но снижают производительность и стабильность компьютера.

Антивирусные программы проверяют электронную почту и другие файлы компьютера на наличие вирусов, червей и троянских программ. При обнаружении опасности, антивирусная программа перемещает ее в карантин (изолирует) или полностью удаляет до того, как будет причинен вред компьютеру и файлам.

Windows не имеет встроенной антивирусной программы, но производитель компьютера может ее установить. Если такая программа не установлена, перейдите на сайт Поставщики антивирусного программного обеспечения для Windows, чтобы найти антивирусную программу.

Поскольку новые вирусы появляются ежедневно, важно выбрать антивирусную программу с возможностью автоматического обновления. Во время обновления программного обеспечения в список вирусов загружаются данные о новых вирусах, что защищает компьютер от новых атак.

Если вирусная база устареет компьютер уязвимым для новых угроз. Обновление обычно требует ежегодной подписки. Поддерживайте подписку для регулярного обновления.

Внимание! Если не использовать антивирусное программное обеспечение, компьютер может быть поврежден вредоносными программами. Также существует риск заразить вирусами другие компьютеры.

Защита от шпионских программ

Шпионские программы могут отображать рекламу, собирать информацию и изменять параметры компьютера, обычно, без вашего ведома. Например, шпионские программы могут устанавливать нежелательные панели инструментов, ссылки или предпочтения в браузере, изменять установленную по умолчанию домашнюю страницу или часто всплывающие рекламные объявления.

Некоторые шпионские программы ничем не выдают своего присутствия, но тайно собирают конфиденциальные сведения (например, введенный текст или список посещенных веб-сайтов). Большинство шпионских программ устанавливаются вместе с бесплатным программным обеспечением, но иногда даже простое посещение сайта приводит к заражению шпионской программой.

Чтобы защитить свой компьютер от шпионских программ, пользуйтесь антишпионской программой. Windows 7 включает встроенную антишпионскую программу Windows Defender, который включен по умолчанию. Windows Defender предупреждает о попытке шпионской программы установить себя на компьютер. Также эта программа может искать на компьютере шпионские программы и удалять их.

Поскольку каждый день появляются новые шпионские программы, Windows Defender нужно регулярно обновлять, чтобы выявлять новейшие угрозы и защищаться от них. Windows Defender обновляется при обновлении Windows. Для достижения высокого уровня защиты включите автоматическое обновление Windows (см. ниже). Дополнительные сведения см. Работа с программой Windows Defender.

Автоматическое обновление Windows

Microsoft регулярно разрабатывает важные обновления для Windows, которые помогают защитить компьютер от новых вирусов и других угроз, которые нарушают его безопасность.

Для скорейшего получения обновлений включите автоматическое обновление. Таким образом вам не нужно волноваться, что критические обновления Windows будут пропущены.

Обновления загружаются в фоновом режиме при подключении к Интернету. Обновления устанавливаются в 3:00, однако вы можете установить другое время. Если вы выключаете компьютер раньше, можно установить перед выключением. Иначе, Windows установит обновления при следующем включения компьютера.

Чтобы включить автоматическое обновление:

Windows установит обновления компьютера, как только они будут доступны. Важные обновления предоставляют значительные преимущества в плане безопасности, в частности улучшения защиты и надежности компьютера.

Убедитесь, что в разделе Рекомендуемые обновления установлен флажок Включать рекомендуемые обновления при получении важных обновлений и нажмите кнопку ОК.

Рекомендуемые обновления могут исправлять некритичные неполадки и делать компьютер более удобным. Если будет предложено ввести пароль администратора или подтверждения введите пароль или подтвердите.

Установка последней версии браузера и постоянное обновление

Использование последней версии браузера и постоянное его обновление – это два основных способа предотвращения проблем в Интернете.

В большинстве случаев последняя версия браузера содержит исправления проблем безопасности и новые функции, которые помогут защитить ваш компьютер и конфиденциальную информацию во время работы в Интернете.

Если вы используете браузер Internet Explorer, обновления для него можно получать автоматически с помощью службы Windows Update. Если компьютер не настроен на автоматическое получение обновлений, можно запросить обновления вручную с помощью Internet Explorer. Для этого нажмите кнопку Безопасность и выберите Windows Update. Для проверки наличия обновлений следуйте инструкциям на экране.

Включение функций безопасности браузера

Большинство веб-браузеров имеют функции безопасности, благодаря которым работа в Интернете становится безопаснее. Поэтому важно узнать, какие функции безопасности имеет браузер, и убедиться, что они включены.

Если вы используете браузер Internet Explorer, ознакомьтесь с доступными функциями безопасности:

Использование стандартной учетной записи

При входе в систему Windows обеспечивает вам определенный уровень прав и привилегий, который зависит от типа учетной записи. Существует три типа учетных записей: стандартный, администратор и гость.

Хотя учетная запись администратора предоставляет полный контроль над компьютером, использование стандартной записи может помочь обезопасить ваш компьютер. Таким образом, если другие люди (или хакеры) получат доступ к компьютеру, когда вы вошли в систему, они не смогут изменять параметры безопасности компьютера или учетные записи других пользователей.

Тип учетной записи можно проверить после входа, для этого выполните следующие действия:

- Откройте окно «Учетные записи пользователей». Тип учетной записи отображается под именем пользователя. Если тип учетной записи – Администратор, это означает, что вы вошли в систему как администратор.

- Можно просмотреть все учетные записи компьютера, выбрав ссылку Управление другой учетной записью. При этом отображаются все учетные записи пользователей и их типы.

Если сейчас используется учетная запись администратора, см. Изменение типа учетной записи.

Безопасное использование электронной почты

Внимательно следите за безопасностью личной информации. Если сайт запрашивает номер кредитной карты, банковские реквизиты и другие личные сведения, убедитесь, что этому веб-сайту можно доверять и его система транзакций безопасна.

Установите дополнительные компоненты только с сайтов, которым вы доверяете. Надстройки служат для отображения панелей инструментов, биржевых курсов, видео и анимации на веб-страницах. Однако надстройки могут устанавливать также шпионские и другие вредоносные программы. Если веб-сайт предлагает установить надстройку, проверьте, что ему можно доверять.

Читайте также: