Отключить firewall red hat

Обновлено: 04.07.2024

Так же, как настоящий брандмауэр в здании защищает его от распространения огня, компьютерный брандмауэр пытается защитить ваш компьютер от проникновения компьютерных вирусов и вторжения неавторизованных пользователей. Брандмауэр устанавливается между вашим компьютером и сетью. Он определяет, к каким службам вашего компьютера могут обращаться удалённые пользователи. Правильно настроенный брандмауэр может сделать вашу систему более безопасной. Брандмауэр рекомендуется настраивать в любой системе Red Hat Enterprise Linux, подключенной к Интернету.

Во время установки Red Hat Enterprise Linux диалог Настройка брандмауэра (Firewall Configuration) предлагал вам возможность включить основной брандмауэр, а также разрешить доступ к определённым устройствам, службам и портам.

После установки вы можете измените эти параметры с помощью средства Настройка уровня безопасности (Security Level Configuration Tool) .

Чтобы запустить это приложение, выберите в Главном меню (Main Menu) (на панели) => Системные параметры (System Settings) => Уровень безопасности (Security Level) или введите команду system-config-securitylevel в приглашении оболочки (например, в XTerm или терминале среды GNOME ).

Рисунок 19-1. Настройка уровня безопасности

Программа Настройка уровня безопасности настраивает только основные параметры брандмауэра. Если для вашей системы необходимы более сложные правила, обратитесь к Справочному руководству по Red Hat Enterprise Linux , где рассматривается настройка правил iptables .

Выберите одни из следующих вариантов:

Выключить брандмауэр (Disable firewall) — При отключении брандмауэра разрешается полный доступ к вашей системе и проверка безопасности не производится. Проверка безопасности подразумевает отказ в доступе к определённым службам. Этот вариант следует выбирать, только если вы работаете в закрытой сети (не в Интернете) или планируете настроить брандмауэр позже.

Если у вас уже был настроен брандмауэр или вы определяли свои правила брандмауэра в файле /etc/sysconfig/iptables , выбор варианта Выключить брандмауэр (Disable firewall) и сохранение изменений нажатием OK приводит к удалению этого файла.

Включить брандмауэр (Enable firewall) — В этом режиме система отклоняет входящие подключения, кроме тех, что отвечают на исходящие запросы, как, например, ответы DNS или DHCP.. Если необходим доступ к службам, запущенным на этом компьютере, вы можете разрешить эти службы в брандмауэре.

Если ваша система подключена к Интернет, и вы не планируете запуск серверных приложений, это самый безопасный выбор.

Список Доверенные службы (Trusted services) позволяет выбрать службы, подключения к которым могут проходить через брандмауэр.

Протокол FTP используется для передачи файлов между компьютерами в сети. Если вы планируете сделать ваш FTP-сервер общедоступным, отметьте этот пункт. Чтобы этот выбор имел смысл, должен быть установлен пакет vsftpd .

Безопасная оболочка (Secure SHell, SSH) — это набор средств для подключения и выполнения команд на удалённом компьютере. Чтобы разрешить удалённый доступ к компьютеру через SSH, отметьте этот пункт. Чтобы вы могли удалённо обращаться к своему компьютеру, используя инструменты SSH, на компьютере должен быть установлен пакет openssh-server .

Telnet — это протокол для входа на удалённые компьютеры. Соединения telnet не шифруются и не обеспечивают защиты от перехвата сетевых пакетов. Разрешать входящие telnet-соединения не рекомендуется. Чтобы доступ через Telnet был разрешён, у вас должен быть установлен пакет telnet-server .

Почта (Mail) (SMTP)

Чтобы разрешить доставку входящей почты через брандмауэр (чтобы к вашему компьютеру могли подключаться удалённые узлы, доставляющие почту), отметьте этот пункт. Вам не нужно включать его, если вы получаете почту на сервере вашего Интернет-провайдера, используя протокол POP3 или IMAP или программу fetchmail . Обратите внимание, неправильно настроенный SMTP-сервер может быть использован в качестве источника рассылки спама.

Определив Доверенные устройства (Trusted Devices) вы разрешаете полный доступ к вашей системе с этих устройств; они исключаются из правил брандмауэра. Например, если вы работаете в локальной сети, и подключаетесь к Интернету через модемное PPP-соединение, вы можете отметить eth0 и разрешить весь трафик, приходящий из локальной сети. Пометив eth0 как доверенное устройство, вы разрешаете весь трафик, приходящий через Ethernet, тогда как интерфейс ppp0 остаётся защищённым. Чтобы ограничить трафик интерфейса, оставьте его неотмеченным.

Вы можете заметить устройство sit0 в разделе Доверенные устройства (Trusted devices) . Его название расшифровывается как Simple Internet Transition (простое преобразование Интернета), а его роль состоит во вложении трафика IPv6 в трафик IPv4. В правилах простого брандмауэра это устройство можно игнорировать и оставить недоверенным.

Не рекомендуется назначать Доверенным устройство, подключенное к сетям общего пользования, таким как Интернет.

В программе Настройка уровня безопасности (Security Level Configuration Tool) есть раздел Другие порты (Other ports) , в котором можно определить свои IP-порты, которые должны считаться доверенными в iptables . Например, чтобы разрешить прохождение через брандмауэр протоколов NFS, IRC и протокола печати через Интернет (Internet Printing Protocol, IPP), в раздел Другие порты (Other ports) нужно добавить:

Нажмите OK , чтобы сохранить изменения и включить или отключить брандмауэр. Если выбран вариант Включить брандмауэр (Enable firewall) , назначенные параметры преобразуются в команды iptables и сохраняются в файле /etc/sysconfig/iptables . Также запускается сама служба iptables , чтобы брандмауэр активизировался сразу после сохранения назначенных параметров. Если выбран вариант Отключить брандмауэр (Disable firewall) , файл /etc/sysconfig/iptables удаляется, а служба iptables сразу останавливается.

Выбранные параметры также сохраняются в файле /etc/sysconfig/system-config-securitylevel , чтобы настройки можно было восстановить при следующем запуске приложения. Не редактируйте этот файл вручную.

И хотя брандмауэр активизируется сразу, служба iptables не настраивается для автоматического запуска при загрузке. Подробнее об этом рассказывается в разделе 19.2 Активизация службы iptables .

Брандмауэр или фаервол - это программное обеспечение, которое позволяет контролировать все входящие и исходящие сетевые подключения компьютера. На больших предприятиях под эти задачи выделяется отдельный сервер, на обычных компьютерах же это просто программа. Основная её задача - защищать локальные процессы от подключения к ним из сети, потому что большинство из них не используют аутентификацию и к ним можно получить доступ без подтверждения.

Во всех дистрибутивах используется фаервол iptables, который встроен в ядро. Довольно часто пользователи интересуются, как отключить firewall CentOS 7. Отключить его нельзя, потому, что это модуль, встроенный в ядро, но можно убрать все запреты, чтобы Firewall пропускал все приходящие к нему сетевые пакеты. Дальше мы рассмотрим, как это сделать.

Как отключить firewall CentOS 7

В CentOS тоже используется firewall iptables, но для удобства его настройки разработчики Red Hat создали оболочку firewalld. Она тоже работает через командную строку, но имеет более простые и понятные команды. Сначала посмотрим текущие правила iptables:

Большинство этих правил добавлены с помощью firewalld. Чтобы их убрать, не обязательно сейчас всё удалять. Просто остановите службу firewalld:

systemctl stop firewalld

Теперь в iptables будут только правила по умолчанию, которые всё разрешают:

После перезагрузки компьютера всё вернётся на свои места, чтобы этого не произошло, надо убрать сервис из автозагрузки:

systemctl disable firewalld

Также можно полностью скрыть сервис, чтобы другие скрипты не смогли его запустить:

systemctl mask firewalld

Чтобы вернуть на место брандмауэр CentOS, используйте три команды:

systemctl unmask firewalld

systemctl enable firewalld

systemctl start firewalld

Или же вы можете вовсе его не использовать после отключения, а использовать вместо него iptables.

Выводы

В этой небольшой статье мы рассмотрели, как отключить firewall CentOS 7. Как видите, это очень просто. Если у вас остались вопросы, спрашивайте в комментариях.

Нет похожих записей

Статья распространяется под лицензией Creative Commons ShareAlike 4.0 при копировании материала ссылка на источник обязательна.

Ну что давайте посмотрим, как можно остановить или отключить брандмауэр на CentOS 8.

Как остановить и отключить Firewalld

Сразу скажу, что отключение брандмауэра это не совсем правильное действие. Но иногда необходимо отключить файрвол. Так как некоторые приложения могут работать не так, как предполагалось, когда брандмауэр активен. И это может вынудить вас временно остановить или отключить его.

Для пользователей, использующих CentOS 8 / RHEL 8, Fedora 20 и более поздние версии. Выполните следующие действия, чтобы остановить и отключить Firewalld.

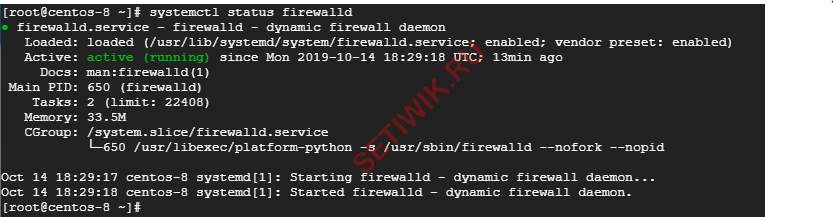

1) Как проверить состояние Firewalld

Войдите на свой сервер через SSH и выполните приведенную ниже команду, чтобы проверить состояние вашего брандмауэра.

Ответ должен быть примерно таким:

Проверка состояние Firewalld

Из этого ответа мы видим, что Firewalld работает. Давайте теперь посмотрим, как мы можем остановить брандмауэр.

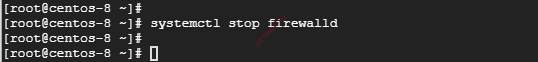

2) Как остановить Firewalld

Чтобы остановить брандмауэр, выполните следующую команду:

Пример вывода

Мы просто остановили работу firewalld, после перезагрузки брандмауэр должен снова включиться. Если вам потребуется его снова включить без перезагрузки, используйте команду:

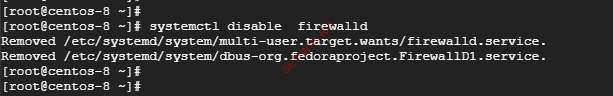

3) Как отключить Firewalld

Наконец, чтобы отключить брандмауэр при загрузке, выполните команду:

Ответ терминала будет следующим

Отключение Firewalld

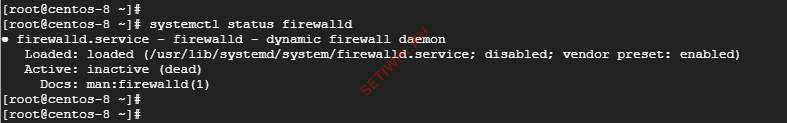

После отключения брандмауэра вы должны убедиться, что он действительно отключен. Чтобы проверить состояние firewalld, выполните команду:

Ответ терминала будет следующим

Проверка состояния firewalld

Заключение

Рекомендую вам не отключать брандмауэр и следить за тем чтоб он был активен в любое время. Для того чтобы нежелательные службы и трафик не попали на ваш сервер. Таким образом, вы защитите свою систему от возможных угроз и атак.

Внимание: Никогда не забывайте включать брандмауэр после его отключения!

В этой статье мы покажем, как управлять файерволом Linux с помощью классическгого iptables вместо firewalld в CentOS / RHEL 7 для фильтрации входящего и исходящего трафика. В этой статье рассмотрена настройка iptables на CentOS 7 для фильтрации входящего трафика, на примере развернутого с нуля облачного виртуального сервера myserver01, доступного из Интернета.

Отключение firewalld в CentOS 7

В CentOS 7 для управления файрволом по умолчанию используется системная служба firewalld. Она предоставляет свой интерфейс, но в итоге также работает через утилиту iptables. При этом управление файроволом должно осуществляться либо через firewalld, либо напрямую через iptables.

firewalld не замена, а обертка вокруг iptables, пользоваться из этого можно тем, что больше нравится, или больше подходит в конкретных условиях. iptables более универсален, это базовый инструмент, но он немного сложнее в освоении. firewalld предоставляет более простой интерфейс, но, например, в CentOS 6 воспользоваться им не получится, да и для других дистрибутивов необходимо наличие нужных установочных пакетов. К тому же, если вы используете приложения, которые производят свои настройки в файрволе, они должны быть совместимы с firewalld (пример таких приложений docker, fail2ban).

Проверим статус firewalld и отключим его.

systemctl status firewalld

В выводе команды обведенная красным область со словом enabled, означает включенную автозагрузку, а область, обведенная желтым, со словом active, означает, что служба запущена.

Останавливаем службу и выключаем для нее автозагрузку:

systemctl stop firewalld

systemctl disable firewalld

Повторно проверяем статус:

Теперь вывод команды показывает disabled для автозагруки (выключена), и inactive означает, что служба выключена.

Синтаксис и правила iptables в CentOS/Red Hat

Iptables – это утилита, с помощью которой настраиваются правила для файрвола в Linux.

Iptables группирует правила файрвола в таблицах, основные это:

- Таблица filter – используется для фильтрации трафика, то есть разрешения и запрещения соединений

- Таблица nat – используется для преобразования адресов (NAT)

- Таблица mangle – прочие модификации заголовков ip пакетов.

Для начала проверим, что iptables установлен в системе(должен быть умолчанию):

Вывод команды показывает, что текущая установленная версия iptables – 1.4.21.

Работа с iptables в командной строке требует root привилегий, поэтому далее будем работать под пользователем root.

Чтобы вывести текущие правила, выполним команду:

iptables [-t таблица] -L [цепочка] [параметры]

Примечание: если не указать название таблицы при вызове команды, по умолчанию используется таблица filter.Например, результат команды iptables -L, когда в таблицах еще не создано правил:

Рассмотрим вывод команды подробнее.

Таблица filter содержит три типа правил, так называемые chain(цепочки):

- INPUT – в этой цепочке обрабатываются входящие ip пакеты, предназначенные для самого хоста;

- OUTPUT – в этой цепочке обрабатываются исходящие ip пакеты от самого хоста;

- FORWARD – эта цепочка нужна для перенаправления ip пакетов. Используется, если вы хотите использовать сервер, как маршрутизатор.

Напротив каждой цепочки указана политика по умолчанию (policy), которая определяет, что нужно делать, в случае, если соединение не попало ни в одно из правил. Политика по умолчанию может принимать два значения и определяет сам подход к организации файрвола:

- ACCEPT – по умолчанию все соединения разрешены, правилами блокируются нежелательные соединения;

- DROP – по умолчанию все соединения запрещены, правилами разрешаются нужные соединения.

Создание правил фильтрации трафика в iptables

Фильтр iptables по интерфейсу

Начнем создавать правила. Синтаксис команды для добавления нового правила в конец указанной цепочки выглядит так:

iptables [-t таблица] -A <цепочка> <критерии> -j <действие>

Для начала, разрешим трафик через локальный loopback интерфейс(127.0.0.1), что необходимо для работы некоторых приложений:

iptables -A INPUT -i lo -j ACCEPT

Разберем по порядку:

Фильтр iptables по порту, протоколу или IP адресу

Теперь добавим разрешающее правило для подключения к нашему Linux серверу по SSH на порт 22.

iptables -A INPUT -p tcp --dport 22 -j ACCEPT

Допустимо указывать диапазон портов через двоеточие, например

iptables -A INPUT -p tcp -s 94.41.174.122 --dport 22 -j ACCEPT

доступ на 22 порт будет разрешен только с ip адреса 94.41.174.122.

Частично разрешим icmp запросы, 3-х типов:

iptables -A INPUT -p icmp --icmp-type echo-request -j ACCEPT

iptables -A INPUT -p icmp --icmp-type destination-unreachable -j ACCEPT

iptables -A INPUT -p icmp --icmp-type time-exceeded -j ACCEPT

Эти правила разрешают работу утилит ping, traceroute и позволяют работать механизму для определения MTU между двумя хостами.

Фильтр iptables по состоянию соединения

Для корректной работы потребуется создать правило, разрешающее уже установленные соединения:

iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

Здесь в критерии используется ключ -m, для загрузки модуля state, который дает возможность определить текущее состояние ip пакета из возможных:

Задание политики iptables по умолчанию

Минимальный набор разрешающих правил для файрвола готов, осталось установить политику по умолчанию, запрещающую все входящие соединения, не соответствующие нашим правилам. Для этого в команде iptables служит ключ -P, устанавливает политику по умолчанию для заданной цепочки, в нашем случае:

iptables -P INPUT DROP

Внимание: прежде чем использовать эту команду, необходимо убедиться, что ваши текущие правила разрешают вам подключиться к серверу, иначе вы просто заблокируете себе доступ!Посмотрим на результатурующую таблицу правил iptables, добавим ключ -v, чтобы показать более подробный вывод:

iptables -L -v

Включить логи iptables

Iptables позволяет записывать информацию о проходящих ip пакетах в системный журнал. Реализуется это с помощью специфичного действия LOG над соединением, после которого, ip пакет продолжает движение по цепочке нетронутым. Для примера, создадим правило, которое будет записывать в системный журнал все события соединений на порт 445 (tcp):

iptables -A INPUT -p tcp --dport 445 -j LOG --log-prefix "IN SMB DROP: "

Разберем вывод:

Сохранение и восстановление правил фильтрации iptables

В заключении, настроим автозагрузку правил, после перезагрузки сервера. Для этого должен быть установлен пакет iptables-services и активирован сервис. Установим пакет через yum:

yum install iptables-services

systemctl enable iptables

Проверим статус службы iptables:

systemctl status iptables

Параметр автозагрузки установлен в enabled (включена), параметр active указывает, что служба запущена.

При загрузке сервис будет читать содержимое файла /etc/sysconfig/iptables, и восстанавливать сохраненные правила. Чтобы сохранить в него наши правила, воспользуемся командой:

Можно восстановить правила из файла командой:

Теперь можно перезагрузить сервер, и убедиться, что правила файервола восстановились при загрузке.

В следующей статье мы покажем, как использовать iptables для создания NAT правил перенаправления трафика для шлюза-доступа на базе CentOS из / во внутренюю сеть организации.

Читайте также:

- Psp включается только с зарядкой

- Rsaenh dll что это

- Переустановка атрибутов скрытого файла не произведена

- Майнкрафт играть на компьютере настоящий не скачивать

- Что делать если на планшете черный экран и китайские буквы