При изменении имени узла dns для объекта значения имени участника службы

Обновлено: 07.07.2024

Какой процесс необходим для настройки среды Windows, позволяющей мне использовать DNS CNAME для ссылок на серверы?

Я хочу сделать это так, чтобы я мог называть мои серверы чем-то вроде SRV001, но на этом сервере все еще есть \\file point , поэтому, когда SRV002 заменяет его, я не нужно обновлять какие-либо ссылки, которые есть у людей, просто обновите DNS CNAME, и все будут указаны на новом сервере.

2 ответа

Для облегчения отказоустойчивых схем общепринятым методом является использование записей DNS CNAME (псевдонимов DNS) для разных ролей компьютеров. Затем вместо того, чтобы изменять имя компьютера для имени компьютера, можно переключить запись DNS, чтобы указать на новый хост.

Это может работать на компьютерах Microsoft Windows, но для работы с общим доступом к файлам необходимо выполнить следующие шаги настройки.

- Проблема

- Решение

- Разрешить другим компьютерам использовать совместное использование файлов через псевдоним DNS (DisableStrictNameChecking)

- Разрешить машине сервера использовать совместное использование файлов с помощью псевдонима DNS (BackConnectionHostNames)

- Предоставление возможностей просмотра нескольких имен NetBIOS (необязательные имена)

- Зарегистрируйте имена участников службы Kerberos (SPN) для других функций Windows, таких как Printing (setspn)

- Ссылки

На компьютерах Windows совместное использование файлов может работать с именем компьютера, с полной или без полной квалификации, или IP-адресом. По умолчанию, однако, файл-хранилище не будет работать с произвольными псевдонимами DNS. Чтобы разрешить совместное использование файлов и другие службы Windows для работы с псевдонимами DNS, вы должны внести изменения в реестр, как описано ниже, и перезагрузить компьютер.

Разрешить другим компьютерам использовать совместное использование файлов через псевдоним DNS (DisableStrictNameChecking)

Только это изменение позволит другим машинам в сети подключаться к машине с использованием любого произвольного имени хоста. (Однако это изменение не позволит машине подключиться к самому себе через имя хоста, см. BackConnectionHostNames ниже).

Измените раздел реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\lanmanserver\parameters и добавьте значение DisableStrictNameChecking типа DWORD, установленное в 1.

Измените раздел реестра (в 2008 R2) HKLM\SYSTEM\CurrentControlSet\Control\Print и добавьте значение DnsOnWire типа DWORD, установленное в 1

Разрешить машине сервера использовать совместное использование файлов с помощью псевдонима DNS (BackConnectionHostNames)

Это изменение необходимо для псевдонима DNS для работы с файловыми сеансами с компьютера, чтобы найти себя. Это создает имена узлов локального центра безопасности, на которые можно ссылаться в запросе на проверку подлинности NTLM.

Чтобы сделать это, выполните следующие действия для всех узлов на клиентском компьютере:

- В раздел реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\MSV1_0 добавьте новое значение Multi-String BackConnectionHostNames

- В поле «Значение» введите CNAME или псевдоним DNS, который используется для локальных общих ресурсов на компьютере, и нажмите «ОК».

- Примечание. Введите имя каждого узла в отдельной строке.

Предоставление возможностей просмотра нескольких имен NetBIOS (необязательные имена)

Позволяет видеть сетевой псевдоним в списке просмотра сети.

Зарегистрируйте имена участников службы Kerberos (SPN) для других функций Windows, таких как Printing (setspn)

ПРИМЕЧАНИЕ. Не нужно делать это для выполнения основных функций, документально подтвержденных здесь для полноты. У нас была одна ситуация, в которой псевдоним DNS не работал, потому что была помечена старая запись SPN, поэтому, если другие действия не работают, проверьте, есть ли какие-либо бродячие записи SPN.

Для всех новых записей псевдонимов DNS (CNAME) необходимо зарегистрировать имена участников службы Kerberos (SPN), имя хоста и полное доменное имя (FQDN). Есливы не сделаете этого, запрос на запрос Kerberos для записи псевдонима DNS (CNAME) может выйти из строя и вернуть код ошибки KDC_ERR_S_SPRINCIPAL_UNKNOWN .

Чтобы просмотреть SPN Kerberos для новых записей псевдонимов DNS, используйте инструмент командной строки Setspn ( setspn.exe ). Инструмент Setspn включен в Инструменты поддержки Windows Server 2003. Вы можете установить средства поддержки Windows Server 2003 из папки Support \ Tools на загрузочном диске Windows Server 2003.

Как использовать инструмент для отображения всех записей для имени пользователя:

Чтобы зарегистрировать SPN для записей псевдонима DNS (CNAME), используйте инструмент Setspn со следующим синтаксисом:

Другим способом обмена файлами Windows с избыточностью является использование распределенной файловой системы с репликацией (DFS-R). Для этого вам понадобится хотя бы Windows Server 2003 R2 на своих файловых серверах.

Вы настроили свой корень DFS, а затем можете указать несколько серверов, обеспечивающих единый ресурс. Если один из серверов опустится, клиенты, использующие его, автоматически перейдут к одному из других.

Описание проблемы с вводом в домен

По идее присоединение компьютера к Active Directory это простое действие, но как оказалось даже оно может принести сложности. У меня была старая виртуальная машина на Hyper-V, поступила задача ее переустановить для тестовых служб. По идее старая учетная запись этого компьютера лежала в нужно OU и к ней применялись нужные политики доступа, логично, что я воспользовался механизмом переустановки учетной записи, доступный через правый клик по ней. Это является правильной практикой, которую советует сама Microsoft

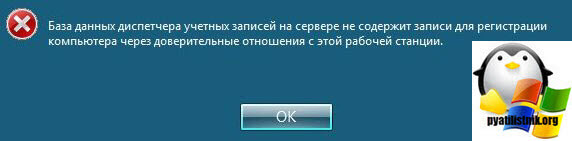

После выполнения данной процедуры, можно спокойно присоединять, вашу виртуальную машину с тем же именем, и она попадет в базе Active Directory именно в ту OU, где лежала предшественница. Все вроде круто, но в момент ввода в домен, выскочила ошибка:

"Не удалось изменить DNS-имя основного контроллера домена на "" для этого компьютера. Будет использоваться прежнее имя: contoso.com. Убедитесь, что имя "" является допустимым для текущего домена. Ошибка: При изменении имени узла DNS для объекта невозможно синхронизировать значения имени субъекта службы"

Обычно такая ошибка выскакивает, когда были разорваны доверительные отношения или компьютер давно не проходил аутентификацию на контроллере домена, но это не наш случай, мы то только, что добавились в него.

Причины ошибки "Не удалось изменить DNS-имя основного контроллера домена"

Рассмотрим причины, по которым ваш компьютер не может пройти аутентификацию на DC и не содержится в его базе.

- Остались хвосты от предыдущей учетной записи с тем же именем

- Проблема в отключенном NetBIOS в TCP/IP

- Режет пакеты Firewall

- На контроллере закрыт UDP-порт 137

- Отсутствует PTR запись на dns имя этой учетной записи компьютера

Чистим старые хвосты в Active Directory

Сразу хочу отметить, что данный способ у меня отработал сразу. Я полностью удалил учетную запись компьютера, с которым были проблемы. После чего снова добавил нужный сервер в домен, и он уже не выдавал ошибку "Не удалось изменить DNS-имя основного контроллера домена на "" для этого компьютера". Учетная запись появилась в привычном контейнере "Computers"

Убедитесь, что включен NetBIOS через TCP/IP

Нажмите WIN+R и введите ncpa.cpl, у вас откроется окно "Панель управления\Все элементы панели управления\Сетевые подключения". Выберите ваш сетевой интерфейс, который смотрит в туже сеть, что и DC его аутентифицирующий. Перейдите в свойства сетевого интерфейса, выберите "Протокол Интернета версии 4 (TCP/IPv4)", далее кнопка "Дополнительно". На вкладке WINS, вам необходимо выбрать пункт "Включить NetBIOS" через TCP/IPv4 и сохранить настройки.

Так же на вкладке DNS, вы можете прописать дополнительные DNS суффиксы (полное имя домена), нажмите ок.

В принципе этого достаточно, чтобы избавится от ошибки ""Не удалось изменить DNS-имя основного контроллера домена на "" для этого компьютера. Будет использоваться прежнее имя: contoso.com. Убедитесь, что имя "" является допустимым для текущего домена. Ошибка: При изменении имени узла DNS для объекта невозможно синхронизировать значения имени субъекта службы""

Если вам не помогли манипуляции, то ставьте варшарк и смотрите трафик и доступность портов, не блокирует ли у вас то-то.

В данной статье описаны некоторые проблемы, возникающие на контроллере домена под управлением Windows Server 2012 R2. Доступно исправление для устранения этих проблем. Исправление с условием.

Симптомы

Предположим, что имеется контроллер домена под управлением Windows Server 2012 R2, может появиться одно из следующих проблем.

Проблема 1: Присоединение к домену

У вас есть новый компьютер и нужно присоединить к домену леса. То же имя узла компьютера уже используется в другом домене. В этом случае операции подключения к домену сообщает успеха. После нажатия кнопки ОКпоявится следующее диалоговое окно. Удалять строки являются старой и новой основной суффикс компьютера:

При изменении имени узла DNS для объекта, значения имени участника-службы может не быть синхронизованы.

База данных защиты на сервере не имеет учетную запись компьютера для этого отношения доверия рабочей станции.

0: 000021C 7: DSID 03200BA6, проблема 1005 (CONSTRAINT_ATT_TYPE), данных 0, Att 90303 (безопасности servicePrincipalName)

NetpModifyComputerObjectInDs: ошибка ldap_modify_s: 0x13 0x57

Проблема 2: Миграция внутри леса

Если выполнить миграцию пользователя внутри леса, имеющего имя участника службы (SPN) или основное имя пользователя (UPN) определены внутри леса, миграции произошел сбой миграции, так как учетная запись продолжает существовать в глобальный каталог как объект представлена в конечном домене, имеющий эти атрибуты заполнения. Если объект был сохранен в новом домене, повторяющееся имя участника-службы будет создан.

Примечание. Средства для миграции может быть Active Directory миграции инструмент (ADMT), средства внешней миграции или перемещения-ADObject командлетов с помощью Active Directory PowerShell.

Проблема 3: SPN вступает в противоречие с SPN для восстановленного объекта

У учетной записи с SPN используется для учетной записи, которая теперь удаляется. Добавьте имя SPN для объекта, который используется для другой учетной записи пользователя или компьютера в лесу. При попытке восстановления удаленной учетной записи, действие завершается неудачей из-за повторяющихся SPN.

Примечание. Все три проблемы в журнал службы каталогов контроллера домена регистрируется событие 2974 код следующего вида: номер ошибки 8647 преобразуется в символьную называется ERROR_DS_SPN_VALUE_NOT_UNIQUE_IN_FOREST. Для deplicate имени участника-пользователя ошибка будет номер 8648 и ERROR_DS_UPN_VALUE_NOT_UNIQUE_IN_FOREST.

Причина

Windows Server 2012 R2 введен строгий проверка уникальности имени участника-пользователя и имя участника-службы. Он успешно предотвращает дублирование имени участника-службы и имя участника-пользователя при событиями Администрирование без необходимости средство проверки уникальности сам.

Проблемы, описанные в этой статье не административных задач, где эффект не является очевидным.

Решение

В некоторых случаях можно удалить объекты, блокирующие действие, действие выполнено успешно. Для миграции внутри леса и восстановления также можно удалить имена участников-служб и/или имя участника-пользователя, который бы дублируется и потенциально добавить их обратно на счет.

Изменение подготовки возможно не во всех случаях. Таким образом корпорация Майкрософт разработала обновление, которое включает управление поведением контроллера домена. Это обновление относится к контроллерам домена под управлением Windows Server 2012 R2. Можно также установить это обновление на рядовых серверах, кандидатом для повышения роли контроллера домена в будущем.

С помощью этого обновления корпорация Майкрософт предоставляет переключатель уровня леса выключить или включить проверку на уникальность посредством атрибута dSHeuristics.

Ниже приведены поддерживаемые dSHeuristics значения.

dSHeuristic = 1: AD DS позволяет добавлять имена участников-пользователя (UPN)

dSHeuristic = 2: AD DS позволяет добавлять имена участников повторяющихся службы (SPN)

dSHeuristic = 3: AD DS позволяет добавление повторяющихся имен SPN и UPN

dSHeuristic = любое другое значение: службы AD DS применяет проверка уникальности имен SPN и UPN

Для отключения проверки уникальности имени участника-пользователя, установите 21 символ dSHeuristics значение «1» (000000000100000000021)

Для отключения проверки уникальности имени участника-службы, значение 21 символ dSHeuristics «2» (000000000100000000022)

Для отключения проверки уникальности имени участника-пользователя и имя участника-службы, значение 21 символ dSHeuristics на «3» (000000000100000000023)

Дополнительные сведения об изменении dSHeuristic см .

Рекомендуется установить значение обратно на 0 , когда вы знаете, что проблемные изменения больше не выполняются. Это может быть случай, особенно для миграции внутри леса.

Сведения об исправлении

Важно. Если установить языковой пакет после установки данного исправления, необходимо переустановить это исправление. Таким образом, рекомендуется установить все языковые пакеты, которые прежде чем установить данное исправление. Дополнительные сведения содержатся в статье .

Существует исправление от корпорации Майкрософт. Однако данное исправление предназначено для устранения только проблемы, описанной в этой статье. Применяйте данное исправление только в тех системах, которые имеют данную проблему.

Если исправление доступно для скачивания, имеется раздел "Пакет исправлений доступен для скачивания" в верхней части этой статьи базы знаний. Если этого раздела нет, отправьте запрос в службу технической поддержки для получения исправления.

Примечание. Если наблюдаются другие проблемы или необходимо устранить неполадки, вам может понадобиться создать отдельный запрос на обслуживание. Стандартная оплата за поддержку будет взиматься только за дополнительные вопросы и проблемы, которые не соответствуют требованиям конкретного исправления. Полный список телефонов поддержки и обслуживания клиентов корпорации Майкрософт или создать отдельный запрос на обслуживание посетите следующий веб-узел корпорации Майкрософт:

Примечание. В форме "Пакет исправлений доступен для скачивания" отображаются языки, для которых доступно исправление. Если нужный язык не отображается, значит исправление для данного языка отсутствует.

Предварительные условия

Для установки этого исправления необходимо иметь , установленной в Windows Server 2012 R2 или Windows 8.1.

Сведения о реестре

Для использования исправления из этого пакета нет необходимости вносить изменения в реестр.

Необходимость перезагрузки

Может потребоваться перезагрузить компьютер после установки данного исправления.

Какой процесс необходим для настройки среды Windows, чтобы я мог использовать DNS CNAME для ссылок на серверы?

Я хочу сделать это так, чтобы я мог назвать свои серверы как-то как SRV001, но все еще иметь \\file указатель на этот сервер, поэтому, когда SRV002 заменяет его, мне не нужно обновлять какие-либо ссылки, которые есть у людей, просто обновите DNS CNAME и все будет указывать на новый сервер.

Мы используем эту технику как документированный теплый режим ожидания . Ты гораздо лучше справился с задокументированием, чем я. Я не знал об опции обратного соединения. И мы уменьшаем наше пространство для атак, не используя netBIOS. Мы также не используем SPN. Спасибо! Для справки, мы ежедневно используем в моей организации общий доступ к файлам Windows с псевдонимами ДНК на серверах 2003 и 2008 годов без необходимости вносить какие-либо из этих изменений. Это просто работает. Следует также отметить, что текст в KB926642 предупреждает, что «безопасность снижается, когда вы отключаете проверку петли проверки подлинности и открываете сервер Windows Server 2003 для атак« человек посередине »(MITM) на NTLM». Большое спасибо. Это работало на Server 2008 R2 с клиентами XP Pro, пытающимися подключиться к общей папке. У меня был 10-летний сервер HP (Server 2000), поэтому я создал виртуальный сервер, восстановил на нем файлы и воссоздал общие ресурсы. Клиенты XP Pro не могли соединиться с ошибками variuos, но я применил вышеупомянутый regedit, перезагрузил компьютер, и все это работает, еще раз спасибо.Чтобы упростить схемы аварийного переключения, распространенным методом является использование записей DNS CNAME (псевдонимы DNS) для разных ролей компьютера. Затем вместо того, чтобы изменить имя компьютера в Windows на фактическое имя компьютера, можно переключить запись DNS, чтобы указать на новый хост.

Это может работать на компьютерах с Microsoft Windows, но для работы с общим доступом к файлам необходимо выполнить следующие шаги настройки.

- Проблема

- Решение

- Разрешение другим машинам использовать общий доступ к файлам через псевдоним DNS (DisableStrictNameChecking)

- Разрешение серверу компьютера использовать общий доступ к файлам через псевдоним DNS (BackConnectionHostNames)

- Предоставление возможностей просмотра для нескольких имен NetBIOS (OptionalNames)

- Зарегистрируйте имена участников службы Kerberos (SPN) для других функций Windows, таких как Печать (setspn)

- Рекомендации

На компьютерах под управлением Windows общий доступ к файлам может осуществляться через имя компьютера, с полной квалификацией или без нее или по IP-адресу. Однако по умолчанию общий доступ к файлам не будет работать с произвольными псевдонимами DNS. Чтобы разрешить совместное использование файлов и другие службы Windows для работы с псевдонимами DNS, необходимо внести изменения в реестр, как описано ниже, и перезагрузить компьютер.

Разрешение другим машинам использовать общий доступ к файлам через псевдоним DNS (DisableStrictNameChecking)

Одно только это изменение позволит другим машинам в сети подключаться к машине с любым произвольным именем хоста. (Однако это изменение не позволит машине подключаться к себе через имя хоста, см. BackConnectionHostNames ниже).

Отредактируйте раздел реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\lanmanserver\parameters и добавьте значение DisableStrictNameChecking типа DWORD, равное 1.

Отредактируйте раздел реестра (в 2008 R2) HKLM\SYSTEM\CurrentControlSet\Control\Print и добавьте значение DnsOnWire типа DWORD, равное 1

Разрешение серверу компьютера использовать общий доступ к файлам через псевдоним DNS (BackConnectionHostNames)

Это изменение необходимо для псевдонима DNS для работы с файлообменниками с компьютера, чтобы найти себя. Это создает имена хостов локального органа безопасности, на которые можно ссылаться в запросе проверки подлинности NTLM.

Чтобы сделать это, выполните следующие действия для всех узлов на клиентском компьютере:

- В подраздел реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\MSV1_0 добавьте новое значение Multi-String. BackConnectionHostNames

- В поле «Значение» введите CNAME или псевдоним DNS, который используется для локальных общих папок на компьютере, и нажмите кнопку ОК.

- Примечание. Введите каждое имя хоста в отдельной строке.

Предоставление возможностей просмотра для нескольких имен NetBIOS (OptionalNames)

Позволяет видеть сетевой псевдоним в списке просмотра сети.

Зарегистрируйте имена участников службы Kerberos (SPN) для других функций Windows, таких как Печать (setspn)

ПРИМЕЧАНИЕ: не нужно делать это для работы основных функций, документированных здесь для полноты. У нас была одна ситуация, когда псевдоним DNS не работал, потому что вмешивалась старая запись SPN, поэтому, если другие шаги не работают, проверьте, есть ли какие-либо ошибочные записи SPN.

Вы должны зарегистрировать имена участников службы (SPN) Kerberos, имя хоста и полное доменное имя (FQDN) для всех новых записей псевдонимов DNS (CNAME). Если вы этого не сделаете, запрос билета Kerberos для записи псевдонима DNS (CNAME) может завершиться с ошибкой и вернуть код ошибки KDC_ERR_S_SPRINCIPAL_UNKNOWN .

Чтобы просмотреть имена участников-служб Kerberos для новых записей псевдонимов DNS, используйте средство командной строки Setspn ( setspn.exe ). Средство Setspn входит в состав средств поддержки Windows Server 2003. Инструменты поддержки Windows Server 2003 можно установить из папки Support \ Tools на загрузочном диске Windows Server 2003.

Как использовать инструмент для вывода списка всех записей для имени компьютера:

Чтобы зарегистрировать имя участника-службы для записей псевдонимов DNS (CNAME), используйте инструмент Setspn со следующим синтаксисом:

Сводка: Рекомендуемые передовые практики по настройке DNS в домене Active Director Свернуть Рекомендуемые передовые практики по настройке DNS в домене Active Director

Возможно, эта статья была переведена автоматически. Если вы хотите поделиться своим мнением о ее качестве, используйте форму обратной связи в нижней части страницы.

Симптомы

Резюме статьи. В этой статье приведены рекомендации по настройке DNS в домене Active Directory.

Для работы с Active Directory необходимо выполнить правильную конфигурацию DNS. Неправильная настройка DNS может привести к различным проблемам, включая сбои при входе в систему, проблемы с обработкой групповой политики и проблемы репликации. Приведенный ниже список рекомендаций не является исчерпывающим, но поможет обеспечить правильное разрешение имен в домене Active Directory.

- В небольшой среде хотя бы один контроллер домена (DC) должен быть DNS-сервером. Допускается установка DNS на серверах, которые не являются DC, включая серверы, не работающие под управлением Windows, но установка DNS на контроллерах домена (DC) позволяет использовать интегрированные AD-зоны просмотра (см. ниже), которые повышают безопасность и упрощают репликацию зон.

- В более крупной среде по крайней мере два контроллера домена на каждом физическом сайте должны быть DNS-серверами. Это обеспечивает резервирование на случай неожиданной потеря связи с одним из контроллеров домена. Обратите внимание, что для использования DNS-серверов компьютеры, подключенные к домену, необходимо настроить на использование нескольких DNS-серверов.

Читайте также: