При подключении по rdp перезагружается компьютер

Обновлено: 05.07.2024

По работе возникает необходимость использовать раб комп из дома удалённо.

Т.к. наличие на раб компе белого ip позволяет использовать RDP, то его и пользую.

Всё устраивает, кроме 1. Периодически, если свернуть окно с RDP, а потом развернуть, то окно зависает. Т.е. удалённый комп как бы не реагирует. Решается всё простым перезаходом.

Закрываю зависшее окно, коннекчусь заново и всё ок. Это немного напрягает.

С удалённым компом всё ок, не виснет. Как при непосредственной работой за ним, так и после перезахода RDP. Винда и там и там 10 pro x64. Интернет отличный и дома, и на работе. Возникают мысли снести винду на рабочем, но лениво.

P.S. понимаю, что пост сейчас заминусят, но вдруг кто-нибудь сталкивался с подобной проблемой и подскажет, куда копать.

Всем спасибо!

Используй TCP подключение, а не UDP

Отключите UDP и оставьте соединение только по TCP.

От имени администратора откройте консоль CMD и в ней выполните команду:

reg add "HKLM\software\policies\microsoft\windows nt\Terminal Services\Client" /v fClientDisableUDP /d 1 /t REG_DWORD

Срочно долбите админа настроить vpn. Rdp смотрящий наружу это пздц всем файлам на компене сворачивайте, а закрывайте - открывайте, в чем проблема?

0.5гБит скорость на работе и не понимать почему не делается голый rdp.

Здесь причин может быть много.

1) микрообрывы связи (у провайдера, сами роутеры глючат, проходят атаки на роутеры и прочее, плюс сама винда или антивирус может дропать соединение). Попробуйте перегрузить сначала один, затем если не поможет другой роутер, проанализируйте после перезагрузки какого баг пропадает и раскручивайте проблему с той стороны;

2) если у вас белый ип и вы сделали проброс порта 3389 на свою машину вас могут ломать. Проанализируйте логи винды на предмет ошибки логина-пароля. Проброс прота оч небезопасное действо - глубокой ночью у кого-то может и получиться.. Скрывайтесь в впн туннеле, так хоть чуть побезопаснее будет

3) проверьте ваше оборудование и кабели от одного компьютера до другого - нет ли потерь пакетов (в момент разовой проверки все может быть ок, запустите непрерывно на некоторое время). На самый крайний случай можно удерживать активным соединение обычным пингом с ключом -t, но это только в качестве способа определить проблему

У меня блин в праздники почему-то перестал принтос с 10 на 2012 r2 сервер пробрасывать. Кто знает-это трабл, или все глючит в штатном режиме?Отрубить всякие рюшечки, кеширование, обои, битмап, проброс ресурсов.

И да - голый рдп вроде не так давно сломали.

Отрабатывает тайм-аут соединения скорее асего. Сидеть голым задом читай Белый адрес да в rdp, да вы чертовски рисковый.

Обожаю эти многоуровневые подключения

Проспал, работаю сегодня из дома.

По RDP подключился к своему рабочему компу

Оттуда по RDP на сервер клиента

Оттуда по VNC на комп клиента

И там открыл TeamViewer, чтобы спец из другой фирмы мог творить там свои грязные сисадминские дела.

Запасаемся попкорном или CVE-2019-0708

Стало известно об опасной уязвимости в протоколе RDP: корпорация Microsoft подготовила экстренный патч для уязвимости с идентификатором CVE-2019-0708, позволяющей выполнить произвольный код на целевой системе.

Уязвимость удаленного выполнения кода существует в службах удаленных рабочих столов (ранее они назывались службами терминалов), когда злоумышленник, не прошедший проверку подлинности, подключается к целевой системе с помощью RDP и отправляет специально созданные запросы. Эта уязвимость использует предаутентификацию и не требует взаимодействия с пользователем. Злоумышленник, успешно воспользовавшийся данной уязвимостью, может выполнить произвольный код в целевой системе.

The vulnerability (CVE-2019-0708) resides in the “remote desktop services” component built into supported versions of Windows, including Windows 7, Windows Server 2008 R2, and Windows Server 2008. It also is present in computers powered by Windows XP and Windows 2003, operating systems for which Microsoft long ago stopped shipping security updates.

description:

This is a bug in RDP protocol.

That means you may exploit any Windows remotely who enables RDP.

vulnerability type:

Heap overflow

privilege level obtained:

SYSTEM privilege

reliability:

90% for one core / 30% for multiple core

exploitation length:

around 10 seconds

Possible buyer, [30.09.18 12:58]

is it pre-auth or post-auth vuln?

SELLER, [30.09.18 12:59]

Pre

Possible buyer, [30.09.18 12:59]

for how much they/he/she sells it?

По работе возникает необходимость использовать раб комп из дома удалённо.

Т.к. наличие на раб компе белого ip позволяет использовать RDP, то его и пользую.

Всё устраивает, кроме 1. Периодически, если свернуть окно с RDP, а потом развернуть, то окно зависает. Т.е. удалённый комп как бы не реагирует. Решается всё простым перезаходом.

Закрываю зависшее окно, коннекчусь заново и всё ок. Это немного напрягает.

С удалённым компом всё ок, не виснет. Как при непосредственной работой за ним, так и после перезахода RDP. Винда и там и там 10 pro x64. Интернет отличный и дома, и на работе. Возникают мысли снести винду на рабочем, но лениво.

P.S. понимаю, что пост сейчас заминусят, но вдруг кто-нибудь сталкивался с подобной проблемой и подскажет, куда копать.

Всем спасибо!

Используй TCP подключение, а не UDP

Отключите UDP и оставьте соединение только по TCP.

От имени администратора откройте консоль CMD и в ней выполните команду:

reg add "HKLM\software\policies\microsoft\windows nt\Terminal Services\Client" /v fClientDisableUDP /d 1 /t REG_DWORD

Срочно долбите админа настроить vpn. Rdp смотрящий наружу это пздц всем файлам на компене сворачивайте, а закрывайте - открывайте, в чем проблема?

0.5гБит скорость на работе и не понимать почему не делается голый rdp.

Здесь причин может быть много.

1) микрообрывы связи (у провайдера, сами роутеры глючат, проходят атаки на роутеры и прочее, плюс сама винда или антивирус может дропать соединение). Попробуйте перегрузить сначала один, затем если не поможет другой роутер, проанализируйте после перезагрузки какого баг пропадает и раскручивайте проблему с той стороны;

2) если у вас белый ип и вы сделали проброс порта 3389 на свою машину вас могут ломать. Проанализируйте логи винды на предмет ошибки логина-пароля. Проброс прота оч небезопасное действо - глубокой ночью у кого-то может и получиться.. Скрывайтесь в впн туннеле, так хоть чуть побезопаснее будет

3) проверьте ваше оборудование и кабели от одного компьютера до другого - нет ли потерь пакетов (в момент разовой проверки все может быть ок, запустите непрерывно на некоторое время). На самый крайний случай можно удерживать активным соединение обычным пингом с ключом -t, но это только в качестве способа определить проблему

У меня блин в праздники почему-то перестал принтос с 10 на 2012 r2 сервер пробрасывать. Кто знает-это трабл, или все глючит в штатном режиме?Отрубить всякие рюшечки, кеширование, обои, битмап, проброс ресурсов.

И да - голый рдп вроде не так давно сломали.

Отрабатывает тайм-аут соединения скорее асего. Сидеть голым задом читай Белый адрес да в rdp, да вы чертовски рисковый.

Обожаю эти многоуровневые подключения

Проспал, работаю сегодня из дома.

По RDP подключился к своему рабочему компу

Оттуда по RDP на сервер клиента

Оттуда по VNC на комп клиента

И там открыл TeamViewer, чтобы спец из другой фирмы мог творить там свои грязные сисадминские дела.

Запасаемся попкорном или CVE-2019-0708

Стало известно об опасной уязвимости в протоколе RDP: корпорация Microsoft подготовила экстренный патч для уязвимости с идентификатором CVE-2019-0708, позволяющей выполнить произвольный код на целевой системе.

Уязвимость удаленного выполнения кода существует в службах удаленных рабочих столов (ранее они назывались службами терминалов), когда злоумышленник, не прошедший проверку подлинности, подключается к целевой системе с помощью RDP и отправляет специально созданные запросы. Эта уязвимость использует предаутентификацию и не требует взаимодействия с пользователем. Злоумышленник, успешно воспользовавшийся данной уязвимостью, может выполнить произвольный код в целевой системе.

The vulnerability (CVE-2019-0708) resides in the “remote desktop services” component built into supported versions of Windows, including Windows 7, Windows Server 2008 R2, and Windows Server 2008. It also is present in computers powered by Windows XP and Windows 2003, operating systems for which Microsoft long ago stopped shipping security updates.

description:

This is a bug in RDP protocol.

That means you may exploit any Windows remotely who enables RDP.

vulnerability type:

Heap overflow

privilege level obtained:

SYSTEM privilege

reliability:

90% for one core / 30% for multiple core

exploitation length:

around 10 seconds

Possible buyer, [30.09.18 12:58]

is it pre-auth or post-auth vuln?

SELLER, [30.09.18 12:59]

Pre

Possible buyer, [30.09.18 12:59]

for how much they/he/she sells it?

Существует множество проблем с подключением к удаленному рабочему столу, с которыми могут столкнуться администраторы, в том числе сбой сети, проблемы с сертификатом безопасности, проблемы с проверкой подлинности и ограничения емкости. Администраторы виртуального рабочего стола смогут предотвращать и решать неполадки удаленного рабочего стола, используя указания, представленные ниже.

Ошибка сети удаленного рабочего стола

Отсутствие допустимого канала связи может помешать клиенту подключиться к сеансу удаленного рабочего стола. Диагностировать проблему можно через процесс устранения.

Сначала попробуйте установить сеанс от клиента, который уже смог успешно подключиться. Цель состоит в том, чтобы выяснить, относится ли проблема к конкретному клиенту или сети.

Если вы подозреваете, что виновата сеть, попробуйте сузить сферу действия проблемы, чтобы найти основную причину. При этом вы можете обнаружить, что проблема затрагивает беспроводные соединения, но не проводные. Кроме того, вы можете обнаружить, что проблема уникальна для трафика VPN или конкретной подсети.

Проблемы с брандмауэром

Чтобы избежать проблем с брандмауэром, убедитесь, что порт, используемый программным обеспечением для удаленного рабочего стола, открыт на любых брандмауэрах, расположенных между клиентскими компьютерами и сервером, к которому они подключаются.

Инструменты на основе протокола удаленного рабочего стола (RDP) по умолчанию используют порт 3389. Некоторые публичные сети блокируют трафик RDP. Это особенно верно в отношении сетей Wi-Fi.

Проблемы с брандмауэром иногда возникают при использовании RDP для доступа к домашнему компьютеру во время работы. Некоторые организации настраивают свой корпоративный брандмауэр для блокировки исходящего трафика RDP, тем самым предотвращая подключение к удаленным системам.

Вам также может потребоваться настроить несколько брандмауэров. Например, клиент и сервер могут запускать брандмауэр Windows, и между двумя системами, вероятно, будет один или несколько аппаратных брандмауэров.

Проблемы с сертификатом SSL

Сертификаты безопасности также могут вызвать проблемы с подключением к удаленному рабочему столу. Многие продукты VDI используют шифрование Secure Sockets Layer (SSL) для пользователей, которые получают доступ к сеансам VDI за пределами периметра сети. Но SSL-шифрование требует использования сертификатов, что создает две проблемы, которые могут привести к неработоспособности удаленного рабочего стола.

Во-первых, если удаленные рабочие столы будут правильно подключаться, клиентские компьютеры должны доверять центру сертификации, выдавшему сертификат. Обычно это не проблема для организаций, которые покупают сертификаты у крупных, известных органов власти, но клиенты не всегда будут доверять сертификатам, которые организация создает самостоятельно. Используйте надежный центр сертификации, чтобы убедиться, что клиенты устанавливают подключение к удаленному рабочему столу.

Если вы используете сертификат, предоставленный центром сертификации предприятия, важно отметить, что сетевые клиенты не доверяют сертификату автоматически. Вам нужно загрузить копию корневого сертификата и добавить ее в хранилище сертификатов клиента таким образом, чтобы он мог доверять центру сертификации, связанному с сертификатом.

Клиент также должен иметь возможность проверить сертификат, который использует сервер. Процесс проверки может прерваться, если срок действия сертификата истек или имя в сертификате не совпадает с именем сервера, использующего его.

Проблемы с DNS

Многие проблемы с подключением к удаленному рабочему столу могут быть связаны с проблемами DNS. Если администратор изменил IP-адрес хоста, клиенты не смогут подключиться к хосту, пока не истечет срок действия кэша распознавателя DNS клиента.

Введите следующую команду на клиентском компьютере, чтобы очистить кэш и принудительно разрешить имена DNS: IPConfig / FlushDNS

У клиентов также могут возникнуть проблемы с подключением к хосту, если они используют внешний DNS-сервер, который не может разрешить хосты в частной сети организации. Решением этой проблемы является изменение настроек IP-адреса клиента, чтобы он использовал один из DNS-серверов организации, а не внешний DNS-сервер. В качестве альтернативы вы можете подключиться к удаленной системе, указав ее IP-адрес, а не имя хоста.

Ошибки аутентификации

Проблемы с аутентификацией могут также возникнуть при доступе к удаленной системе через RDP. В большинстве случаев такие ошибки возникают из-за того, что у учетной записи пользователя нет необходимых разрешений.

Даже если пользователь может войти в систему локально, это не означает, что он сможет войти в систему удаленно. Windows поддерживает отдельные разрешения для входа в систему локально и удаленно. Вы должны убедиться, что пользователи имеют надлежащие учетные данные, связанные с их удаленным рабочим столом, а не только с их локальным рабочим столом.

Превышение емкости инфраструктуры

Вы также можете столкнуться с проблемами подключения к удаленному рабочему столу, если превысите емкость инфраструктуры. Например, в организации с виртуальным рабочим столом или VDI клиенты могут не подключиться, если доступные лицензии были исчерпаны. Некоторые реализации VDI также отклоняют клиентские подключения, если сервер слишком занят или запуск другого сеанса виртуального рабочего стола может снизить производительность существующих сеансов.

Отключенные соединения

Иногда клиент может установить сеанс RDP, но доступная пропускная способность не будет соответствовать требованиям сеанса. В зависимости от используемого клиента RDP эта проблема может проявляться различными способами.

Если вы подозреваете, что может не хватить пропускной способности для поддержки сеанса RDP, попробуйте закрыть все приложения, которые могут потреблять пропускную способность. Если пользователи работают из дома, им следует подумать о выключении любых других устройств, например, потокового видео на другом устройстве, чтобы не ухудшать пропускную способность интернета.

Вы можете настроить клиент RDP для использования более низкого разрешения экрана или глубины цвета и отключить визуальные функции, такие как сглаживание шрифтов или фон Windows.

Проблемы CredSSP

Иногда подключение RDP может не работать из-за проблем с протоколом поставщика поддержки безопасности учетных данных. CredSSP предоставляет средство отправки учетных данных пользователя с клиентского компьютера на хост-компьютер, когда используется сеанс RDP.

Вы можете предотвратить большинство этих проблем с подключением с помощью предварительного планирования, а хорошие навыки устранения неполадок удаленного рабочего стола помогут, когда возникнут другие проблемы. Убедитесь, что ваши SSL-сертификаты обновлены, правильно настроите брандмауэры и следите за возможностями VDI .

Админу на заметку - 17. Как выключить или перезагрузить компьютер через RDP

Удаленный доступ к рабочему столу по протоколу RDP широко используется для работы не только с серверами, но и с рабочими станциями, как для удаленной работы, так и в целях администрирования. Однако есть некоторые ограничения, в частности в среде клиентской ОС нельзя управлять параметрами питания, даже имея права локального администратора. В некоторых случаях это способно взывать затруднения, поэтому если вы до сих пор не знаете, как выключить или перезагрузить клиентскую версию ОС через RDP - эта статья для вас.

В серверных системах семейства Windows локальный администратор, не говоря о доменном, имеет полный контроль над системой и не испытывает затруднений в управлении питанием даже подключившись через удаленный доступ.

В клиентских ОС ситуация принципиально иная, даже локальный администратор не имеет возможности выключить или перезагрузить компьютер.

Несмотря на кажущуюся нелогичность, определенный смысл в таком поведении есть. Серверные ОС администрируют профессионалы (как минимум в теории), которые должны отдавать себе отчет о возможных последствиях своих действий. С другой стороны, удаленно выключив ПК так просто включить его уже не получится, в большинстве случаев потребуется физическое присутствие, поэтому решение убрать подобную функцию от простых пользователей выглядит вполне обоснованно. Администраторы, следуя этой логике, должны уметь управлять питанием и иными способами.

Но как показывает практика, умеют это не все. Ничего страшного в этом нет, как говорил мой школьный учитель: спросить - стыд минуты, не знать - стыд всей жизни.

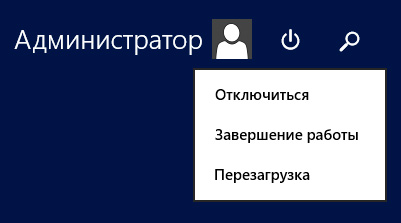

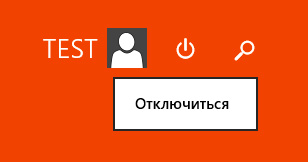

Графическая оболочка

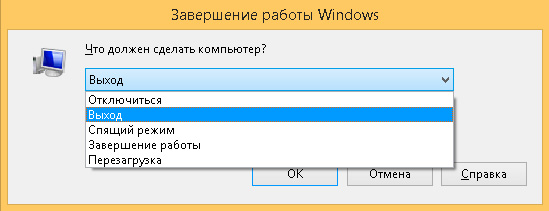

На самом деле "проблема" решается не просто, а очень просто. Выйдя на рабочий стол достаточно нажать Alt+F4 чтобы получить стандартный диалог завершения работы.

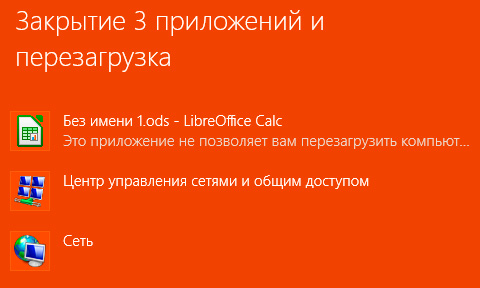

Однако у этого способа есть один существенный недостаток. Очень часто выключить или перезагрузить компьютер мешают некоторые приложения, например, несохраненный документ. Подобная картина, на наш взгляд, знакома каждому.

Беда в том, что этого экрана через RDP вы уже не увидите. Да и открытые приложения - это полбеды, хуже, когда систему не дает выключить или перезагрузить зависшее приложение. В этом случае придется искать иные методы.

Командная строка

Как обычно, если графические инструменты не помогают, на помощь администратору приходит командная строка. Для того, чтобы управлять питанием компьютера с ее помощью не надо обладать особыми знаниями, достаточно запомнить одну простую команду. Нажмите Win+R или Пуск - Выполнить и введите следующие команды:

Разберем ключи команды подробнее:

- s - выключение компьютера

- r - перезагрузка

- f - принудительное завершение мешающих перезагрузке процессов

- t - время, через которое завершение работы будет выполнено, указывается в секундах через пробел. Если данный параметр не используется команда будет выполнена через 60 секунд.

Утилита PsShutdown от Sysinternals

Если штатные возможности вас по какой-либо причине не устраивают, то можно воспользоваться альтернативой - утилитой PsShutdown от Sysinternals. Разместите скачанный файл в любом удобном месте, лучше всего в одном из указанных в переменной PATH, либо добавьте туда ее расположение, это позволить запускать ее по короткому имени, без указания пути. Синтаксис утилиты похож на синтаксис стандартной, но есть некоторые отличия, так для выключения выполните:

а для перезагрузки:

Поясним используемые ключи:

- k - выключение системы

- r - перезагрузка

- f - принудительное завершение процессов

- t - время выполнения команды

Если вместо ключа -k использовать для выключения ключ -s, то система завершит работу без выключения питания, старожилы должны хорошо помнить:

Кроме того, данная утилита позволяет управлять питанием других ПК по сети. Если честно, то работать по сети умеет и штатная утилита shutdown, достаточно указать ключ:

Но есть один существенный недостаток - команда выполняется в контексте запустившего его пользователя, поэтому вы из дома не сможете выключить рабочий ПК, даже имея доступ в корпоративную сеть через VPN и имея учетные данные администратора сети.

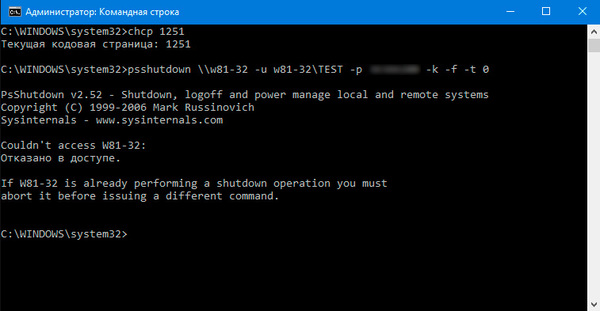

PsShutdown данного недостатка лишена и позволяет указывать учетные данные для подключения к удаленному ПК, например:

Данная команда выполнит перезагрузку удаленного ПК computer использовав для подключения имя username и пароль password. Следует помнить, что указанный вами пользователь должен иметь права доступа к административному ресурсу ADMIN$. В среде Active Directory этим правом обладает администратор домена, а вот в одноранговой сети могут возникнуть затруднения.

Если вы попробуете выключить удаленную систему даже с использованием учетных данных локального администратора, то скорее всего получите ошибку Отказано в доступе.

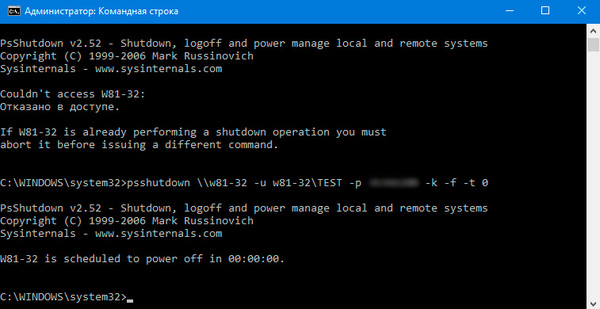

Это свидетельствует о том, что данный пользователь не имеет доступа к ресурсу ADMIN$. Чтобы его включить нужно выполнить два условия: включить общий доступ к файлам и принтерам

добавить параметр типа DWORD с именем

и установить его значение равным 1. После этого компьютер потребуется перезагрузить.

Попробуем снова выключить его удаленно.

Как видим в этот раз команда отработала успешно.

PowerShell

Использовать PowerShell для выключения или перезагрузки компьютера, это сродни стрельбы из пушки по воробьям, но в ряде случаев может оказаться полезным.

Для выключения используйте команду:

А для перезагрузки:

Ключ -Force в данном случае аналогичен ключу -f команды shutdown и предполагает принудительное завершение работы мешающих выключению приложений.

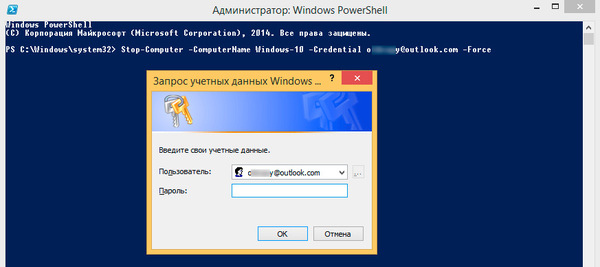

Также PowerShell можно использовать для управления питанием по сети, например, можно выключить удаленный ПК командой:

- ComputerName - имя удаленного компьютера, допускается перечисление нескольких имен через запятую

- Credential - имя учетной записи для аутентификации в удаленной системе

При этом работа через PowerShell более безопасна, так как пароль не вводится открытым текстом и не остается в истории команд. Для аутентификации используются стандартные механизмы ОС.

Как видим, для управления питанием в ОС Windows доступны самые разнообразные инструменты - на любой вкус и цвет. При этом все они доступны внутри терминальной сессии, какой из них использовать - дело личного вкуса и предпочтений.

Читайте также: