Проблемы взаимодействия компьютеров в сети

Обновлено: 07.07.2024

1. ОБЩИЕ ПРЕДСТАВЛЕНИЯ О ВЫЧИСЛИТЕЛЬНОЙ СЕТИ

1.2. Основные проблемы построения сетей

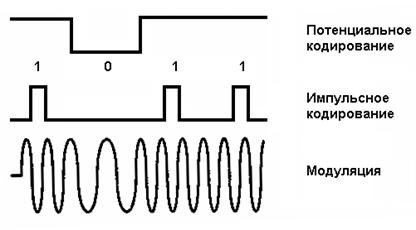

В вычислительной технике для представления данных используется двоичный код. Внутри компьютера единицам и нулям данных соответствуют дискретные электрические сигналы. Представление данных в виде электрических или оптических сигналов называется кодированием. Существуют различные способы кодирования двоичных цифр 1 и 0, например, потенциальный способ, при котором единице соответствует один уровень напряжения, а нулю — другой, или импульсный способ, когда для представления цифр используются импульсы различной или одной полярности.

В вычислительных сетях применяют как потенциальное, так и импульсное кодирование дискретных данных, а также специфический способ представления данных, который никогда не используется внутри компьютера, — модуляцию (рис.1). При модуляции дискретная информация представляется синусоидальным сигналом той частоты, которую хорошо передает линия связи.

Рис. 1. Примеры представления дискретной информации

Потенциальное или импульсное кодирование применяется на каналах высокого качества, а модуляция на основе синусоидальных сигналов предпочтительнее в том случае, когда канал вносит сильные искажения в передаваемые сигналы. Обычно модуляция используется в глобальных сетях при передаче данных через аналоговые телефонные каналы связи, которые были разработаны для передачи голоса в аналоговой форме и поэтому плохо подходят для непосредственной передачи импульсов.

Для сокращения стоимости линий связи в сетях обычно стремятся к сокращению количества проводов и из-за этого используют не параллельную передачу всех бит одного байта или даже нескольких байт, как это делается внутри компьютера, а последовательную, побитную передачу, требующую всего одной пары проводов.

Еще одной проблемой, которую нужно решать при передаче сигналов, является проблема взаимной синхронизации передатчика одного компьютера с приемником другого. Проблема синхронизации при связи компьютеров может решаться разными способами, как с помощью обмена специальными тактовыми синхроимпульсами по отдельной линии, так и с помощью периодической синхронизации заранее обусловленными кодами или импульсами характерной формы, отличающейся от формы импульсов данных.

Несмотря на предпринимаемые меры — выбор соответствующей скорости обмена данными, линий связи с определенными характеристиками, способа синхронизации приемника и передатчика, — существует вероятность искажения некоторых бит передаваемых данных. Для повышения надежности передачи данных между компьютерами часто используется стандартный прием — подсчет контрольной суммы и передача ее по линиям связи после каждого байта или после некоторого блока байтов. Часто в протокол обмена данными включается как обязательный элемент сигнал-квитанция, который подтверждает правильность приема данных и посылается от получателя отправителю.

Задачи надежного обмена сигналами в вычислительных сетях решает определенный класс оборудования. В локальных сетях это сетевые адаптеры, а в глобальных сетях — аппаратура передачи данных, к которой относятся устройства, выполняющие модуляцию и демодуляцию дискретных сигналов, — модемы. Это оборудование кодирует и декодирует каждый информационный бит, синхронизирует передачу электромагнитных сигналов по линиям связи, проверяет правильность передачи по контрольной сумме и может выполнять некоторые другие операции. Сетевые адаптеры рассчитаны на работу с определенной передающей средой — коаксиальным кабелем, витой парой, оптоволокном и т. п. Каждый тип передающей среды обладает определенными электрическими характеристиками, влияющими на способ использования данной среды, и определяет скорость передачи сигналов, способ их кодирования и некоторые другие параметры.

При объединении в сеть трех и более компьютеров возникает целый комплекс новых проблем.

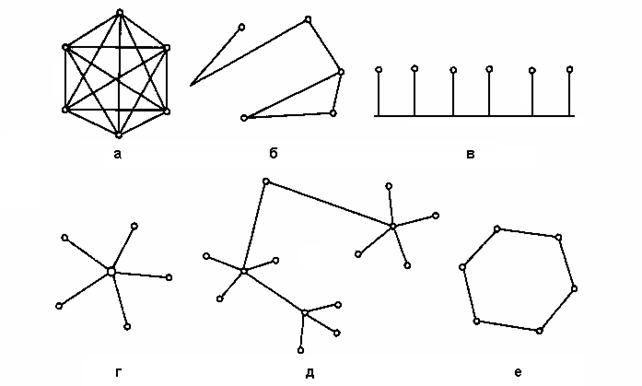

В первую очередь необходимо выбрать способ организации физических связей, то есть топологию. Под топологией вычислительной сети понимается конфигурация графа, вершинам которого соответствуют компьютеры сети (иногда и другое оборудование, например концентраторы), а ребрам — физические связи между ними. Компьютеры, подключенные к сети, часто называют станциями или узлами сети.

Необходимо заметить, что конфигурация физических связей определяется электрическими соединениями компьютеров между собой и может отличаться от конфигурации логических связей между узлами сети. Логические связи представляют собой маршруты передачи данных между узлами сети и образуются путем соответствующей настройки коммуникационного оборудования.

Полносвязная топология (рис. 2, а) соответствует сети, в которой каждый компьютер сети связан со всеми остальными. Несмотря на логическую простоту, этот вариант оказывается громоздким и неэффективным, поскольку для каждой пары компьютеров должна быть выделена отдельная электрическая линия связи. Полносвязные топологии применяются в основном в многомашинных комплексах или глобальных сетях при небольшом количестве компьютеров.

Все другие варианты основаны на неполносвязных топологиях, когда для обмена данными между двумя компьютерами может потребоваться промежуточная передача данных через другие узлы сети.

Ячеистая топология ( mesh ) получается из полносвязной путем удаления некоторых возможных связей (рис. 2, б). В сети с ячеистой топологией непосредственно связываются только те компьютеры, между которыми происходит интенсивный обмен данными, а для обмена данными между компьютерами, не соединенными прямыми связями, используются транзитные передачи через промежуточные узлы. Ячеистая топология допускает соединение большого количества компьютеров и характерна, как правило, для глобальных сетей.

Общая шина (рис. 2, в) является очень распространенной (а до недавнего времени самой распространенной) топологией для локальных сетей. В этом случае компьютеры подключаются к одному коаксиальному кабелю по схеме « монтажного ИЛИ». Передаваемая информация может распространяться в обе стороны. Применение общей шины снижает стоимость проводки, унифицирует подключение различных модулей, обеспечивает возможность почти мгновенного широковещательного обращения ко всем станциям сети. Таким образом, основными преимуществами такой схемы являются дешевизна и простота разводки кабеля по помещениям. Самый серьезный недостаток общей шины заключается в ее низкой надежности: любой дефект кабеля или какого-нибудь из многочисленных разъемов полностью парализует всю сеть. Другим недостатком общей шины является ее невысокая производительность, так как при таком способе подключения в каждый момент времени только один компьютер может передавать данные в сеть. Поэтому пропускная способность канала связи всегда делится здесь между всеми узлами сети.

Топология звезда (рис. 2, г ). В этом случае каждый компьютер подключается отдельным кабелем к общему устройству, называемому концентратором, который находится в центре сети. В функции концентратора входит направление передаваемой компьютером информации одному или всем остальным компьютерам сети. Главное преимущество этой топологии перед общей шиной — существенно большая надежность. Любые неприятности с кабелем касаются лишь того компьютера, к которому этот кабель присоединен, и только неисправность концентратора может вывести из строя всю сеть. Кроме того, концентратор может играть роль интеллектуального фильтра информации, поступающей от узлов в сеть, и при необходимости блокировать запрещенные администратором передачи. К недостаткам топологии типа звезда относится более высокая стоимость сетевого оборудования из-за необходимости приобретения концентратора. Кроме того, возможности по наращиванию количества узлов в сети ограничиваются количеством его портов. Иногда имеет смы сл стр оить сеть с использованием нескольких концентраторов, иерархически соединенных между собой связями типа звезда (рис. 2, д ). В настоящее время такая иерархическая звезда или древовидная топология является самым распространенным типом топологии связей как в локальных, так и глобальных сетях.

Рис. 2. Типовые топологии сетей

В то время как небольшие сети, как правило, имеют типовую топологию — звезда, кольцо или общая шина, для крупных сетей характерно наличие произвольных связей между компьютерами. В таких сетях можно выделить отдельные произвольно связанные фрагменты (подсети), имеющие типовую топологию, поэтому их называют сетями со смешанной топологией (рис. 3).

Рис. 3. Смешанная топология

Только в сети с полносвязной топологией для соединения каждой пары компьютеров имеется отдельная линия связи, во всех остальных случаях неизбежно возникает вопрос о том, как организовать совместное использование линий связи несколькими компьютерами сети.

В вычислительных сетях используют как индивидуальные линии связи между компьютерами, так и разделяемые ( shared ), когда одна линия связи попеременно используется несколькими компьютерами. В случае применения разделяемых линий связи (часто используется также термин разделяемая среда передачи данных — shared media ) возникает комплекс проблем, связанных с их совместным использованием, который включает как чисто электрические проблемы обеспечения нужного качества сигналов при подключении к одному и тому же проводу нескольких приемников и передатчиков, так и логические проблемы разделения во времени доступа к этим линиям.

Сеть с разделяемой средой при большом количестве узлов будет работать всегда медленнее, чем аналогичная сеть с индивидуальными линиями связи, так как пропускная способность индивидуальной линии связи достается одному компьютеру, а при ее совместном использовании — делится на все компьютеры сети. Часто с такой потерей производительности мирятся ради увеличения экономической эффективности сети.

Рис. 4. Индивидуальные и разделяемые линии связи в сетях

на основе коммутаторов

Еще одной новой проблемой, которую нужно учитывать при объединении трех и более компьютеров, является проблема их адресации. К адресу узла сети и схеме его назначения предъявляются несколько требований.

Так как все перечисленные требования трудно совместить в рамках какой-либо одной схемы адресации, то на практике обычно используется сразу несколько схем, так что компьютер одновременно имеет несколько адресов-имен. Каждый адрес используется в той ситуации, когда соответствующий вид адресации наиболее удобен. А чтобы не возникало путаницы, и компьютер всегда однозначно определялся своим адресом, используются специальные вспомогательные протоколы, которые по адресу одного типа могут определить адреса других типов.

В настоящее время наибольшее распространение получили три схемы адресации узлов:

· Аппаратные ( hardware ) адреса . Эти адреса предназначены для сети небольшого или среднего размера, поэтому они не имеют иерархической структуры. Типичным представителем адреса такого типа является адрес сетевого адаптера локальной сети. Такой адрес обычно используется только аппаратурой, поэтому его стараются сделать по возможности компактным и записывают в виде двоичного или шестнадцатеричного значения, например 0081005е24а8. При задании аппаратных адресов обычно не требуется выполнение ручной работы, так как они либо встраиваются в аппаратуру компанией-изготовителем, либо генерируются автоматически при каждом новом запуске оборудования, причем уникальность адреса в пределах сети обеспечивает оборудование. Помимо отсутствия иерархии, использование аппаратных адресов связано еще с одним недостатком — при замене аппаратуры, например, сетевого адаптера, изменяется и адрес компьютера. Более того, при установке нескольких сетевых адаптеров у компьютера появляется несколько адресов, что не очень удобно для пользователей сети.

Проблема установления соответствия между адресами различных типов, которой занимается служба разрешения имен, может решаться как полностью централизованными, так и распределенными средствами. В случае централизованного подхода в сети выделяется один компьютер (сервер имен), в котором хранится таблица соответствия друг другу имен различных типов, например, символьных имен и числовых номеров. Все остальные компьютеры обращаются к серверу имен, чтобы по символьному имени найти числовой номер компьютера, с которым необходимо обменяться данными.

Иногда работающая сеть вдруг начинает давать сбои. Файлы копируются слишком долго, а порой и вовсе не хотят переписываться с машины на машину, участники сетевой игры иногда перестают "видеть" друг друга и так далее. В подавляющем большинстве случаев причина таких странностей лежит где-то на поверхности. Пожалуй, лучше всего, если связи нет вообще – такую сетевую неисправность легче всего обнаружить, диагностировать и устранить.

Ниже приведена таблица диагностики и устранения неисправностей ( табл. 3.1), с помощью которой вы сможете быстро восстановить работоспособность вашей локальной сети в случае отсутствия связи.

Решив сетевые проблемы, поговорим о программах для работы в сети.

3.4. Полезные программы

Сейчас мы рассмотрим несколько полезных программ, которые позволят вам использовать вашу локальную сеть с большей эффективностью.

Обращаем ваше внимание на то, что все описанные здесь программы представлены лишь в учебных целях. Мы считаем нужным предупредить наших читателей о том, что используя описанное программное обеспечение для получения несанкционированного доступа к компьютерам других пользователей они совершают противоправные действия.3.4.1. The Dude

Окно The Dude состоит из нескольких рабочих областей ( рис. 3.4).

В верхней левой части окна находится окно для перемещения по разделам программы, немного ниже – мини-карта сети. В правой же части отображаются выбранные разделы программы.

Например, раздел Network Maps Local Map выводит карту сети. Карта строится автоматически на основе сканирования диапазона адресов вашей сети, который задается при первом запуске программы. Найденные устройства отображаются в виде квадратиков с информацией об именах устройств. Программа периодически пингует включенные в карту устройства, выясняя их доступность. Если устройство доступно – оно выделено на карте зеленым цветом, если нет – красным. Пользователь имеет возможность добавлять элементы на карту вручную, экспортировать карту в различные графические форматы.

Для того, чтобы The Dude просканировал определенный диапазон IP-адресов в поисках компьютеров и других устройств – нажмите кнопку Discover, которую можно найти в окошке Local Map.

В появившемся после этого окне ( рис. 3.5) введите интересующий вас диапазон адресов и запустите сканирование. Так же вы можете сразу же установить галочки Add Network To Auto Scan для того, чтобы программа в дальнейшем автоматически сканировала выбранный диапазон адресов наряду с другими и Layout Map After Discovery Complete – для обновления карты после завершения поиска устройств.

Вкладка этого окна Services служит для настройки сетевых сервисов , на которые должна реагировать программа, а Advanced содержит некоторые дополнительные параметры сканирования.

Пожалуй, карта сети – это основная и наиболее интересная возможность программы. Остальные ее инструменты имеют меньшую ценность, хотя, все равно, интересны так как предоставляют дополнительную информацию о сетевых устройствах, о ходе сканирования и так далее.

Следующая программа, которую мы рассмотрим, предназначена для перехвата и анализа пакетов, путешествующих по сети.

3.4.2. Packetyzer

Packetyzer – это мощная бесплатная программа для перехвата и анализа сетевых пакетов. Она поддерживает более чем 483 протокола, умеет работать с проводными и беспроводными сетями, легко настраивается.

Размер дистрибутива составляет порядка 11,5 Мб.

При запуске программа попросит вас указать сетевой адаптер, который будет использоваться для захвата пакетов ( рис. 3.6), здесь же можно ограничить общий размер захваченных пакетов (Limit Total Capture to) и максимальную длину одного пакета (Limit each Packet to). Так же здесь можно включить автоматический скроллинг окна захвата пакетов в течение работы программы (Automatic scrolling during capture).

После этого Packetyzer может начинать работу – для включения захвата пакетов надо нажать F5 или выбрать меню Session Start Capture. Соответственно, для остановки захвата надо также нажать F5, либо воспользоваться командой меню Session Stop Capture.

В ходе работы программы осуществляется перехват пакетов, проходящих через выбранный сетевой адаптер ( рис. 3.7).

На вкладке Deem, в верхней правой части окна программы расположена область, содержащая информацию о захваченных пакетах. Если щелкнуть мышью по одной из строчек этой области, в левой части окна отобразится детальная информация о пакете, в правой нижней части можно видеть этот же пакет в шестнадцатеричном представлении.

Вы можете редактировать пакеты, используя пункт меню Session Packet Editing, можете самостоятельно отправлять пакеты, используя средство, которое скрывается за пунктом меню Session Send Packet ( рис. 3.8).

Новый пакет можно создать на основе выделенного пакета. Отредактировав выделенный пакет (правка осуществляется в шестнадцатеричном виде), вы можете нажать на кнопку Send One для его отправки.

Результаты сканирования можно сохранить в файл (File Save). Так же программа умеет работать с файлами-результатами сканирования в различных форматах.

Теперь давайте рассмотрим вкладки окна сканирования.

Так, вкладка Protocols содержит информацию о типе и количестве пакетов, соответствующих тому или иному протоколу. Информация выводится в графическом виде с разбиением протоколов на группы.

- Вкладка Connections содержит информацию о сетевых соединениях.

- Вкладка Statistics – статистику работы программы.

- Вкладка Wireless – информацию о работе программы с беспроводными сетями.

- Вкладка Capture Filter содержит информацию о фильтрах пакетов, в соответствии с которыми осуществляется захват.

Теперь давайте рассмотрим достаточно простую, но эффективную программу для сканирования ресурсов сети.

В середине сентября стало известно об утечке почти 2Тб данных, в которых содержалась информация о работе системы оперативно-розыскных мероприятий (СОРМ) в сети одного российского оператора связи. Утечка произошла из-за неправильно настроенной утилиты резервного копирования rsync. Подобные ошибки – частая причина проблем крупных компаний. В этой статье мы разберем семь самых популярных ошибок сетевой безопасности: расскажем, как их можно обнаружить и устранить.

Распространенная причина успеха развития атак внутри сети — ошибки конфигурирования каналов связи или систем обработки и хранения данных, а также нарушения регламентов ИБ. Все это снижает эффективность используемых средств защиты и увеличивает шансы злоумышленников на взлом и развитие атаки. Во время проектов по расследованию инцидентов и анализа трафика наша команда PT Expert Security Center регулярно находит типичные ошибки в конфигурациях информационных систем и нарушения корпоративных регламентов ИБ. Давайте посмотрим, что это за ошибки.

7 типовых ошибок сетевой безопасности

Как показывает наша практика, в 9 из 10 организаций, независимо от их размера и сферы деятельности, наиболее часто встречаются следующие ошибки:

Далее мы поговорим о каждой ошибке, к каким последствиям они могут привести, покажем, как их можно выявить и дадим рекомендации по их устранению.

Передача учетных данных по сети в открытом виде

Пример «летающих» учетных данных, выявленных с помощью PT NAD

Устранить передачу учетных данных в открытом виде можно несколькими способами.

Следующая типичная ошибка — использование открытых почтовых протоколов на пути от сервера организации к внешнему почтовому серверу. Это приводит к тому, что письма, передающиеся в защищенном виде внутри сети в дальнейшем могут передаваться по интернету в открытом виде. В результате злоумышленник, имея доступ к внешнему сетевому трафику (например, через интернет-провайдера), может беспрепятственно получать любую информацию из писем.

Для поиска незащищенной исходящей почты, которая передается во внешнюю сеть, мы воспользовались в PT NAD фильтрами по протоколу SMTP, адресу источника и получателя. Для того, чтобы исключить зашифрованные соединения, мы добавили фильтр по команде STARTTLS. В результате было обнаружено письмо с вложением, переданное в открытом виде.

Подробнее на видео

Возможные варианты устранения ошибки:

Использование утилит для удаленного доступа

Сотрудники часто применяют утилиты для удаленного доступа (remote access tools, RAT), например, TeamViewer, Ammyy Admin, RMS и другие. Если это разрешено внутренними политиками ИБ, то в случае когда злоумышленник воспользуется этими же инструментами, отличить нелегитимное их использование от легитимного будет сложно.

Обнаружить подключения через TeamViewer можно с помощью системы анализа трафика. В нашем случае, мы обнаружили две такие сетевые сессии. Если в организации запрещено использование утилит удаленного управления, то специалисту по ИБ стоит провести расследование, чтобы установить источник активности.

Еще один механизм выявления случаев использования RAT – предустановленные правила. На видео с их помощью мы обнаружили факт использования утилиты Remote Admin.

Подробнее на видео

Рекомендации по устранению нарушения:

- Контролировать использование утилит удаленного управления. Необходимо разработать регламенты ИБ, запрещающие несанкционированное использование утилит для удаленного управления, а также контролировать их соблюдение. Подключение RAT можно также запретить на уровне некоторых сетевых средств безопасности, например, NGFW.

- Разграничить права локальных пользователей на рабочих станциях. Если пользователям не будут выданы избыточные административные права, разрешающие в том числе установку программ на рабочие компьютеры, использование утилит будет невозможно.

- Ввести политику белых списков для ПО. Самый надежный, но трудоемкий метод решения. Ввести в организации список «белого» ПО и следить, что на всех узлах используется ПО только из этого списка, а также следить за актуальностью списка. Для настройки можно воспользоваться утилитой AppLocker, которая входит в состав Windows. Подробнее по ссылке.

Использование широковещательных протоколов LLMNR и NetBios

Мы попробовали выявить использование данных протоколов, воспользовавшись виджетом «Прикладные протоколы» в PT NAD. Мы обнаружили, что, кроме привычных протоколов, используются протоколы LLMNR и NBNS. Добавив их к фильтру, также обнаружили всех клиентов, которые отправляли запросы, используя данный протокол.

Видео

Чтобы устранить эту ошибку, нужно:

1. Отключить LLMNR. Для этого необходимо предварительно на клиентах произвести настройку DNS. Произвести отключение LLMNR можно с помощью групповой политики «Turn Off Multicast Name Resolution» в разделе «Computer Configuration -> Administrative Templates -> Network -> DNS Client». Для отключения значение политики должно быть выставлено в «Enabled».

По клику картинка откроется в полном размере

2. Отключить NetBios. Для этого необходимо воспользоваться оснасткой dhcpmgmt.msc. Server Options: Вкладка Advanced -> Microsoft Windows 2000 Options -> Microsoft Disable Netbios Option. Выставить значение 0x2.

3. Также поддержку NetBios можно отключить через запуск PowerShell скрипта на узлах с помощью групповой политики «Scripts» в разделе «Computer Configuration -> Policies-> Windows Settings». Требуется добавить startup PowerShell script с следующим содержимым:

Данный скрипт для всех сетевых адаптеров в ветке реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NetBT\Parameters\Interfaces установит значение параметра NetbiosOptions на 2.

Если в инфраструктуре имеются узлы под управлением Windows XP или Windows 2000, то отключение NetBios может сказаться на их работоспособности.

Ошибки конфигурирования сетей

Наиболее частые ошибки, связанные с неверным конфигурированием работы сети:

- Излишне «доверительные» отношения между подсетями. Сюда относятся проблемы разграничения доступа между подсетями, при которых становится возможен несанкционированный сетевой доступ между внутренними подсетями организации. В результате злоумышленник при компрометации небольшой части сети может беспрепятственно взять под контроль ключевые узлы всей сети.

- Доступ узлов инфраструктуры ко внешним DNS-серверам. При использовании внутренней системы доменных имен DNS-запросы должны обрабатываться только на собственных DNS-серверах организации. Если DNS на клиентах сконфигурирован неверно, в случае запроса к публичному DNS-серверу существует риск утечки внутренних доменных имен, а также обход фильтрации известных адресов командных серверов вредоносного ПО.

- Открытые для внешней сети «наружу» сетевые порты и сервисы порты без необходимости в этом (например, базы данных). Вследствие у злоумышленника появляются большие возможности для проведения атаки. Например, из-за хранения сведений в незащищенной базе данных, в сеть утекли данные пациентов скорой помощи из Подмосковья.

Также мы попробовали найти связи из внешней сети к подсети DMZ. Проанализировали прикладные протоколы — увидели активное использование служебных протоколов, а также событие — попытку эксплуатации уязвимости EthernalBlue, ставшей причиной нашумевшей эпидемии WannaCry.

Далее рассмотрели корректность работы DNS. Для этого отфильтровали трафик по протоколу и выбрали в качестве получателя IP-адреса не из локальной сети. В итоге обнаружили DNS-запросы к серверам Google, исходящие от сегмента пользователей.

Видео

Устранить ошибки можно следующим образом:

- Настроить Access Control List (ACL) на сетевом оборудовании для корректного разграничения прав доступа между подсетями. ACL — это набор разрешающих или запрещающих правил для сетевого трафика (в контексте сетевого оборудования). В большинстве случаев списки доступа применяют для пакетной фильтрации на границе интернета и частной сети, однако фильтрация может также потребоваться на границе DMZ и других подсетей.

- Настроить межсетевой экран. Межсетевые экраны также должны быть настроены не только на границе с внешней сетью, но и между внутренними подсетями организации.

- Запретить изменения сетевых настроек пользователей. Для этого настройте параметр в групповых политиках Windows: «User Configuration -> Administrative Templates -> Network -> Network Connections».

Сокрытие трафика

Инструментами сокрытия трафика могут быть VPN, Tor, шифрующие proxy и другие зашифрованные туннели. Их несанкционированное и неконтролируемое использование может привести к снижению эффективности средств защиты в организации; потере контроля за контентом, передаваемым в туннелированном трафике; злоумышленник может получить зашифрованный туннель во внутреннюю сеть организации, в случае компрометации домашнего компьютера сотрудника.

Для выявления использования этих средств подойдут такие фильтры: по репутационному списку tor-relays, который содержит актуальные адреса узлов сети Tor, а также фильтр по протоколу TLS, так как Tor маскируется под него. Использованный в «подозрительной» сессии TLS-сертификат является автоматически сгенерированным, что является индикатором соединения сети Tor.

Для обнаружения VPN и других туннелей можно воспользоваться фильтром по ключевому слову PPTP (Point-to-Point Protocol), а для обнаружения SOCKS5-трафика — уже знакомым нам фильтром по протоколу. Так мы нашли VPN-сессию с внешним хостом и множество подключений по SOCKS5.

Видео

- Разграничение прав локальных пользователей.

- Политика белых списков для ПО.

- Настройка сетевого экрана.

- Закрытие сетевых портов.

Нецелевое использование систем

К нецелевому использованию систем относятся применение майнеров криптовалют, Bittorent-клиентов, онлайн-игры. Несмотря на то, что это не создает непосредственных угроз безопасности, это увеличивает нагрузку на вычислительные системы и каналы передачи информации, а также влечет за собой риск установки вредоносного ПО.

Выявить майнеры поможет репутационный список miners, в который попадают адреса известных майнинг-пулов, а также узлов блокчейна различных криптовалют. В результате мы видим большое количество DNS-запросов, что свидетельствует о работе криптомайнера. Еще одним индикатором работы криптомайнера может служить сработавшие правила.

С Bittorent и онлайн-играми все еще проще — для поиска торрент-трафика воспользуемся фильтром по протоколу Bittorent, а для онлайн-игр — по серверам популярных онлайн-игр. Это помогает вычислить сотрудников, использующих свое рабочее время не так, как хотелось бы работодателю.

Видео

Средства противодействия почти те же, что и в пунктах выше:

- Разграничить права локальных пользователей.

- Политика белых списков для ПО.

- Обновить антивирус и его базы.

Подведем итоги

В большинстве компаний мы замечаем проблемы с корректной настройкой обширных корпоративных сетей и несоблюдение конфигураций, политик и регламентов ИБ. Это связано с постоянным ростом сетей и изменениям внутри них, а также с изменениями в самих регламентах и политиках. Вот общие рекомендации, позволяющие избежать многие ошибки:

- Минимизировать использование открытых протоколов.

- Контролировать разграничение сетевого доступа.

- Разграничивать права пользователей.

Автор: Алексей Леднев, Старший специалист. PT Expert Security Center

Убедитесь, что сетевой адаптер правильно установлен и обнаружен компьютером без конфликтов. В Microsoft Windows откройте диспетчер устройств и убедитесь, что ошибок нет. «Сетевые адаптеры» должны присутствовать для каждого сетевого адаптера, установленного на компьютере, как показано на рисунке.

Если существуют конфликты или сетевой адаптер обнаружен как «Другое устройство», сетевая карта установлена неправильно. Попробуйте разрешить Windows повторно обнаруживать и устанавливать сетевую карту, удалив сетевой адаптер и любые другие конфликтующие устройства из диспетчера устройств, а затем перезагрузите компьютер. Если Windows повторно обнаруживает карту, но не находит драйверы, загрузите последние версии драйверов сетевой карты с веб-сайта производителя компьютера или с веб-сайта производителя сетевой карты.

Проверьте соединения

Проводная сеть

Если это проводная сеть, убедитесь, что сетевой кабель подключен правильно, и убедитесь, что светодиоды рядом с сетевым разъемом горят правильно. Например, сетевая карта с твердый зеленый светодиод или индикатор обычно указывает, что карта подключена или получает сигнал. Если зеленый индикатор мигает, это указывает на отправку или получение данных. На рисунке показан пример порта LAN с двумя светодиодными индикаторами рядом с портом RJ-45. С этим портом один светодиод горит, если он подключен правильно, и один мигает при передаче данных.

Если индикаторы отсутствуют или индикаторы оранжевого или красного цвета, возможно, карта неисправна, неправильно подключена или не получает сигнал из сети. Если вы находитесь в небольшой сети и можете проверить концентратор, коммутатор или маршрутизатор, убедитесь, что кабели подключены правильно, и на них есть питание. Если после проверки соединений светодиодные индикаторы не работают, возможно, неисправен сетевой адаптер, порт или кабель.

Беспроводная сеть

Если вы используете ноутбук с беспроводной сетью, найдите кнопку Wi-Fi на ноутбуке и убедитесь, что она включена. Многие ноутбуки имеют кнопку Wi-Fi, которая позволяет включать и выключать беспроводную сеть. Кнопка Wi-Fi часто расположена над клавиатурой или передним краем ноутбука, но она также может быть интегрирована с клавишей F. Изображения являются примерами кнопки Wi-Fi и индикатора Wi-Fi на клавише F, которые включены.

Если кнопка включена, убедитесь, что вы используете правильную точку доступа Wi-Fi, щелкнув правой кнопкой мыши значок «Сеть» в области уведомлений Windows и выбрав «Подключиться к сети». Обычно сеть с самым сильным соединением (наибольшее количество полос) является вашим беспроводным маршрутизатором.

Наконец, при подключении к большинству беспроводных сетей вам необходимо ввести правильный пароль SSID для подключения к сети. Если введен неправильный пароль, вы не сможете получить доступ к сети.

Функциональность адаптера

Убедитесь, что сетевая карта способна пропинговать себя, используя команду ping. Пользователи Windows могут пропинговать компьютер из командной строки Windows. Пользователи Unix и Linux могут пинговать из оболочки.

Чтобы проверить связь с картой или локальным хостом, введите одну из следующих команд:

Убедитесь, что сетевая карта физически установлена в компьютер, удалив ее и вставив заново. Проверьте веб-сайт производителя сетевой карты на наличие последних драйверов и установите эти драйверы. Если сетевая карта неисправна, ее необходимо заменить.

Подключиться к роутеру

Если в вашей сети есть маршрутизатор, убедитесь, что компьютер подключен к маршрутизатору с помощью следующих команд.

Определить адрес роутера

Используя команду ipconfig (или команду ifconfig для Linux), определите адрес маршрутизатора, посмотрев адрес шлюза. Ниже приведены шаги для пользователей Microsoft Windows. Пользователи Linux могут заменить ipconfig на ifconfig.

- Откройте командную строку Windows.

- В командной строке введите IPCONFIG и нажмите Enter. Вы должны увидеть вывод, похожий на следующий пример.

Если вы получаете ответы от маршрутизатора, соединение между вашим маршрутизатором и компьютером хорошее, и вы можете перейти к следующему шагу.

Если вы не получаете ответы от маршрутизатора, либо маршрутизатор настроен неправильно, либо ваше соединение между маршрутизатором и компьютером неверно. Перезагрузите маршрутизатор, чтобы убедиться, что он не является проблемой с вашим маршрутизатором, выполнив следующие действия.

- Выключите питание компьютера и оставьте его выключенным.

- Отключите питание маршрутизатора и кабельного модема или модема DSL.

- Оставьте силовые кабели отключенными на 10-15 секунд, а затем снова подключите модем и маршрутизатор.

- Наконец, снова включите компьютер и повторите этот шаг, чтобы проверить, можете ли вы пропинговать свой маршрутизатор.

Если у вас есть беспроводная сеть, и вы не можете пропинговать свой беспроводной маршрутизатор, используя описанные выше шаги, снова выключите компьютер. Подключите компьютер напрямую к маршрутизатору с помощью кабеля Ethernet. Если это не работает, обратитесь к производителю маршрутизатора для дополнительной поддержки или замены.

Межсетевой экран

Интернет не работает

Если вы можете пропинговать маршрутизатор, но по-прежнему не можете подключиться к Интернету, либо ваш маршрутизатор настроен неправильно, либо у поставщика услуг Интернета возникли проблемы.

Некоторые интернет-провайдеры, требуют установки специального программного обеспечения. Убедитесь, что любое программное обеспечение, входящее в комплект модема или другое оборудование, установлено хотя бы на одном компьютере, если вы устанавливаете новое подключение к Интернету.

Если ваш интернет работал, но недавно остановился, дайте ему несколько минут, чтобы убедиться, что это не временное отключение. Если после нескольких минут ожидания у вас все еще есть проблемы, и вы еще не отключили питание маршрутизатора и модема, выполните следующие действия.

- Выключите питание компьютера и оставьте его выключенным.

- Отключите кабель питания от маршрутизатора и кабельного модема или модема DSL.

- Оставьте силовые кабели отключенными на 10-15 секунд, снова подключите модем, а затем снова подключите маршрутизатор.

- Наконец, включите компьютер и посмотрите, можете ли вы пропинговать свой маршрутизатор.

Если после выполнения описанных выше действий Интернет по-прежнему не работает, откройте командную строку Windows и выполните следующую команду.

Выполнение вышеуказанной команды должно получить ответ от Google. Если вы получили ответ, это свидетельствует о том, что интернет работает. Однако вы можете столкнуться с проблемой в интернет-браузере, который вы используете для работы в Интернете. Попробуйте альтернативный браузер, такой как Firefox или Chrome.

Если вы не получаете ответа от Google, ваш маршрутизатор или модем не подключены к Интернету. Если у вас есть маршрутизатор, убедитесь, что на вашем маршрутизаторе включен DHCP и что адрес WAN или Gateway является правильным адресом интернет-провайдера.

Наконец, если выполнение описанных выше шагов не помогло, обратитесь к своему интернет-провайдеру, чтобы убедиться в отсутствии проблем на его конце, а также в дальнейшей помощи с любыми специальными конфигурациями.

Дополнительное устранение неполадок

Чтобы использовать эту команду, вы должны быть в командной строке и ввести одну из следующих команд, в зависимости от вашей операционной системы.

В случае успеха вы должны начать видеть каждый переход между компьютером и сетевыми устройствами. При сбое подключения определите, какое устройство вызывает проблему, просмотрев список трассировки.

Читайте также: