Профили защиты межсетевых экранов фстэк

Обновлено: 03.07.2024

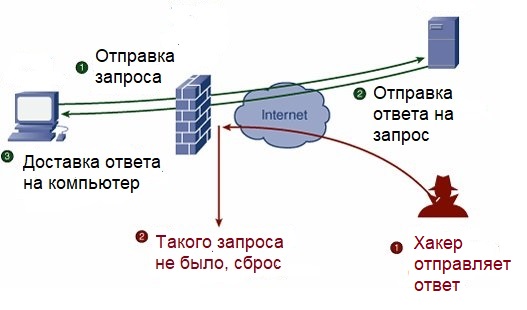

Обычно у компании есть внутренняя сеть: серверы, компьютеры сотрудников, маршрутизаторы. В этой сети хранится конфиденциальная информация: корпоративная тайна, персональные данные, данные сотрудников. Внутренняя сеть соединяется с глобальным интернетом, и это опасно — злоумышленники могут использовать такое соединение, чтобы похитить данные.

Для защиты устанавливают межсетевые экраны — программы или устройства, которые охраняют границы корпоративной сети. Расскажем, как они работают и зачем выбирать экраны, сертифицированные ФСТЭК.

Что такое межсетевой экран

У межсетевых экранов бывают стандартные настройки — например, он может блокировать все входящие подключения или исходящие пакеты от определенных приложений. Для корпоративных целей экраны, как правило, настраивают дополнительно — задают протоколы, порты, разрешения для приложений. Обычно этим занимается системный администратор или специалист по информационной безопасности.

Классический межсетевой экран не изучает передаваемые данные, не ищет вредоносный код, ничего не шифрует и не расшифровывает. Он работает только с сетевыми параметрами соединения, а точнее — с признаками отдельных IP-пакетов, из которых состоит это соединение, такими как IP-адреса соединяющихся компьютеров и некоторые другие параметры.

Межсетевой экран выступает в качестве барьера между двумя сетями, например, внутренней сетью компании и интернетом. Он защищает от:

Чаще всего межсетевой экран устанавливают на границе корпоративной сети и интернета. Но можно поставить его и внутри корпоративной сети, чтобы создать отдельную, особо защищенную сеть. Например, дополнительно фильтровать трафик к серверам с самыми секретными данными. Кроме того, экран может стоять на отдельном компьютере и защищать только его. В этом случае его иногда называют сетевым (а не межсетевым), однако по классификации ФСТЭК он также будет относиться к межсетевым экранам.

Ниже мы рассматриваем варианты МЭ, которые отражены в документации ФСТЭК — это классические серверные и десктопные экраны. Поэтому мы не рассматриваем все современные варианты МЭ: брандмауэры для смартфонов, средства фильтрации трафика для беспроводных соединений, а также современные устройства для более сложной фильтрации, чем по признакам сетевых соединений (IP-пакетов), такие как DPI.

Итак, переходим к вариантам межсетевых экранов, описанным в документации ФСТЭК.

Какие бывают межсетевые экраны по документации ФСТЭК

Межсетевые экраны бывают двух видов: аппаратные и программные. Они выполняют одинаковые функции, но работают немного по-разному:

- Программно-аппаратные комплексы (ПАК), или аппаратные МЭ — специальные устройства или компоненты роутеров, на которых установлено фильтрующее программное обеспечение. Все железо и ПО внутри этого устройства специализировано на фильтрации трафика и нескольких смежных задачах, дополнительные программы на аппаратный МЭ поставить нельзя. Это снижает уязвимость такого устройства к атакам и позволяет обеспечивать защищенность более высокого класса.

- Программные МЭ — программное обеспечение на сервере, которое занимается фильтрацией трафика. По сути, это то же ПО, что установлено в аппаратном МЭ, но оно устанавливается на сам сервер.

Аппаратные МЭ обычно стоят на границе сети, например, там, где внутренняя сеть подключается к интернету. Программные стоят на узлах самой внутренней сети, то есть защищают непосредственно компьютеры и серверы.

Аппаратные МЭ дороже, но надежнее, обеспечивают более серьезную защиту. Программные дешевле, но менее надежны — есть риск, что трафик от злоумышленника успеет навредить сети. Кроме того, программные межсетевые экраны часто настолько нагружают компьютер, на который установлены, что там ничего больше нельзя установить. Из-за этого для них иногда выделяют отдельный сервер — и этот сервер фактически играет роль аппаратного межсетевого экрана.

Межсетевой экран можно развернуть и на облачном сервере. Его можно расположить на границе логической локальной сети в облаке точно так же, как физический МЭ можно расположить на границе физической корпоративной сети. Такой МЭ будет фильтровать соединения на границе виртуальной частной сети.Кому и зачем нужен межсетевой экран, сертифицированный ФСТЭК

Если компания хранит персональные данные, то, согласно 152-ФЗ, она обязана обеспечить им защиту. Чтобы защищать данные в соответствии с требованиями закона, компании нужно использовать средства защиты, сертифицированные ФСТЭК. Такой сертификат подтверждает, что программа или устройство действительно надежно защищает данные. ФСТЭК сертифицирует в том числе межсетевые экраны — как программные, так и аппаратные.

То есть, если вы храните в базах данных информацию о своих сотрудниках или клиентах, вы работаете с персональными данными, а значит, обязаны обеспечить им защиту. Иногда это подразумевает, что нужно задействовать сертифицированный ФСТЭК межсетевой экран.

Сертификат ФСТЭК также может подтвердить, что МЭ подходит для защиты государственной тайны. Так что компании, которые хранят такие сведения, тоже обязаны использовать только сертифицированные межсетевые экраны.Если вы не храните гостайну или персональные данные, необязательно устанавливать именно сертифицированный ФСТЭК межсетевой экран. Но если вы заботитесь о секретности ваших данных, при выборе экрана имеет смысл обратить внимание на сертификат — он подтвердит, что выбранный МЭ действительно надежный.

Виды межсетевых экранов по классификации ФСТЭК

Для сертификации межсетевого экрана ФСТЭК определяет его профиль защиты. Профиль нужно знать, чтобы понять, в какой конкретно системе, с какими целями и для защиты каких данных можно использовать этот экран.

К каждому профилю есть конкретные технические требования, а сам профиль зависит от двух параметров: типа МЭ и его класса защиты.

Типы межсетевых экранов по ФСТЭК:

Классы защиты межсетевых экранов по ФСТЭК:

- 6 класс — самый низший, подходит для работы с персональными данными 3 и 4 уровня защищенности. Про уровни защищенности персональных данных мы рассказывали в статье об ИСПДн.

- 5 класс — подходит для работы с данными 2 уровня защищенности.

- 4 класс — подходит для работы с данными 1 уровня защищенности.

- 1, 2 и 3 класс — необходим для работы с гостайной.

Типы и классы защиты не зависят друг от друга напрямую. Например, может существовать экран типа «А» с 6 классом защищенности или экран типа «В» с 1 классом.

Комбинация типа и класса защиты определяет профиль защиты каждого конкретного межсетевого экрана. И именно от профиля зависят технические требования к МЭ.

Получается, что профилей защиты всего 24. На сайте ФСТЭК выложены требования к 15 профилям — ко всем, кроме тех, что требуют 1, 2 и 3 уровня защиты. Эти профили — закрытая информация, так как они используются для хранения гостайны.

Пример: представим, что компании нужно установить межсетевой экран на компьютер сотрудника. Сотрудник работает с персональными данными 3 уровня защищенности — значит, ей нужен межсетевой экран 6 уровня защиты и типа «В», для установки на узел сети. Это экран с профилем ИТ.МЭ. В6.ПЗ. Получается, нужно искать межсетевой экран с сертификатом, соответствующим выбранному профилю. Профили более высокого уровня тоже подойдут — например, можно поставить и экран ИТ.МЭ. В4.ПЗ.

Если этой же компании понадобится межсетевой экран на границе сети, это будет уже экран типа «А» и того же 6 уровня защищенности — экран профиля ИТ.МЭ. А6.ПЗ.

Важно!

Информация в приведённых таблицах актуальна на дату публикации. Текущие действующие сертификаты ФСТЭК можно посмотреть в соответствующем Реестре ФСТЭК. Также по возможности актуализируется информация в Каталоге средств защиты информации.

Свежие (текущие) требования к межсетевым экранам были утверждены ФСТЭК России 12 сентября 2016 г. Именно тогда официально появились методические документы, содержащие профили защиты межсетевых экранов для 5 типов и 6 классов межсетевых экранов.

Кратко напомню (и сам для себя ещё раз зафиксирую, чтобы потом знать, где искать), какие типы межсетевых экранов c точки зрения ФСТЭК бывают:

- МЭ типа «А» – это МЭ, применяемый на физической границе (периметре) информационной системы или между физическими границами сегментов информационной системы.

- МЭ типа «Б» – это МЭ, применяемый на логической границе (периметре) информационной системы или между логическими границами сегментов информационной системы.

- МЭ типа «В» – это МЭ, применяемый на узле (хосте) информационной системы.

- МЭ типа «Г» – это МЭ, применяемый на сервере, обслуживающем сайты, веб-службы и веб-приложения, или на физической границе сегмента таких серверов (сервера). Межсетевые экраны типа «Г» могут иметь программное или программно-техническое исполнение и должны обеспечивать контроль и фильтрацию информационных потоков по протоколу передачи гипертекста, проходящих к веб-серверу и от веб-сервера.

- МЭ уровня промышленной сети (тип «Д») – это МЭ, применяемый в автоматизированной системе управления технологическими или производственными процессами. МЭ типа «Д» может иметь программное или программно-техническое исполнение и должен обеспечивать контроль и фильтрацию промышленных протоколов передачи данных (Modbus, Profibus, CAN, HART, Industrial Ethernet и (или) иные протоколы).

C классами защиты ещё проще - чем выше класс (1 - самый высокий), (тем больше к ним требований и) тем в более высокого класса систем (ГИС, АСУ, ИСПДн, системы значимых объектов КИИ) они могут применяться.

Для удобства были введены идентификаторы профилей защиты в формате ИТ.МЭ.«тип»«класс».ПЗ Вот полная их таблица:

| Класс защиты / Тип межсетевого экрана | 6 | 5 | 4 | 3 | 2 | 1 |

| Межсетевой экран типа «А» | ИТ.МЭ. А6.ПЗ | ИТ.МЭ. А5.ПЗ | ИТ.МЭ. А4.ПЗ | ИТ.МЭ. А3.ПЗ | ИТ.МЭ. А2.ПЗ | ИТ.МЭ. А1.ПЗ |

| Межсетевой экран типа «Б» | ИТ.МЭ. Б6.ПЗ | ИТ.МЭ. Б5.ПЗ | ИТ.МЭ. Б4.ПЗ | ИТ.МЭ. Б3.ПЗ | ИТ.МЭ. Б2.ПЗ | ИТ.МЭ. Б1.ПЗ |

| Межсетевой экран типа «В» | ИТ.МЭ. В6.ПЗ | ИТ.МЭ. В5.ПЗ | ИТ.МЭ. В4.ПЗ | ИТ.МЭ. В3.ПЗ | ИТ.МЭ. В2.ПЗ | ИТ.МЭ. В1.ПЗ |

| Межсетевой экран типа «Г» | ИТ.МЭ. Г6.ПЗ | ИТ.МЭ. Г5.ПЗ | ИТ.МЭ. Г4.ПЗ | - | - | - |

| Межсетевой экран типа «Д» | ИТ.МЭ. Д6.ПЗ | ИТ.МЭ. Д5.ПЗ | ИТ.МЭ. Д4.ПЗ | - | - | - |

С момента утверждения новых требований прошло более полутора лет, но в реестре ФСТЭК присутствуют (на момент публикации) только 43 сертификата с упоминанием профилей защиты ИТ.МЭ и только 22 из них выданы на серию, а не на ограниченную партию изделий.

Ниже приведены все доступные на сегодня сертифицированные по новым требованиям (и при этом серией) межсетевые экраны, сгруппированные по типам.

Межсетевые экраны типа «А»

- 2574 - Межсетевой экран и система обнаружения вторжений Рубикон

- 3530 - программно-аппаратный комплекс Dionis-NX с установленным программным обеспечением версий 1.2-6 Hand, 1.2-7 Hand и 1.2-8 Hand UTM

- 3886 - аппаратно-программный комплекс Маршрутизатор доступа

- 3008 - Континент 3.7

- 3634 - шлюз безопасности Check Point Security Gateway версии R77.10

- 3692 - программно-аппаратный комплекс защиты информации ViPNet Coordinator HW 4

- 3720 - FortiGate (функционирующий под управлением операционной системы FortiOS 5.4.1)

- 3834 - программно-аппаратный комплекс Traffic Inspector Next Generation

- 3905 - изделие Универсальный шлюз безопасности UserGate UTM

- 3778 - маршрутизатор ESR-1000 с программным обеспечением esr-1000-1.0.7-ST

- 3788 - маршрутизатор ESR-100 с программным обеспечением esr-100-1.0.7-ST

- 3789 - маршрутизатор ESR-200 с программным обеспечением esr-200-1.0.7-ST

- 3892 - межсетевой экран Cisco ASA-SM1 с установленным программным обеспечением Cisco ASA версии 9.x

- 3909 - межсетевой экран Huawei Eudemon (модель Eudemon 8000E-X3) версии V500

- 3935 - маршрутизаторы серии Huawei AR (модели: AR2220E, AR2240, AR161FG-L) версии V200

Межсетевые экраны типа «Б»

- 3462 - Kaspersky Security для виртуальных сред 3.0 Защита без агента

- 3634 - шлюз безопасности Check Point Security Gateway версии R77.10

- 3720 - FortiGate (функционирующий под управлением операционной системы FortiOS 5.4.1)

- 3834 - программно-аппаратный комплекс Traffic Inspector Next Generation

- 3871 - программный комплекс РУСТЭК версия 1.0

- 3905 - изделие Универсальный шлюз безопасности UserGate UTM

- 2407 - Traffic Inspector 3.0

- 3844 - программный комплекс VMware NSX for vSphere 6

- 3892 - межсетевой экран Cisco ASA-SM1 с установленным программным обеспечением Cisco ASA версии 9.x

- 3909 - межсетевой экран Huawei Eudemon (модель Eudemon 8000E-X3) версии V500

- 3935 - маршрутизаторы серии Huawei AR (модели: AR2220E, AR2240, AR161FG-L) версии V200

Межсетевые экраны типа «В»

Межсетевые экраны типа «Г»

Межсетевые экраны типа «Д»

| Класс защиты | № сертификата - Межсетевые экраны |

| ИТ.МЭ.Д1.ПЗ | не предусмотрен |

| ИТ.МЭ.Д2.ПЗ | не предусмотрен |

| ИТ.МЭ.Д3.ПЗ | не предусмотрен |

| ИТ.МЭ.Д4.ПЗ | пока нет |

| ИТ.МЭ.Д5.ПЗ | пока нет |

| ИТ.МЭ.Д6.ПЗ | пока нет |

Как видно, некоторые типы сертифицированных межсетевых экранов представлены в крайне ограниченном количестве, а например, МЭ типа Д и вовсе пока отсутствуют.

Для полноты картины стоит отметить, что, судя по уже выданным сертификатам, есть возможность сертифицировать как МЭ типа А шестого класса защиты (ИТ.МЭ.А6.ПЗ) партии устройств Cisco:

Прежде чем купить межсетевой экран, любая государственная организация должна помнить о том, что он обязан быть сертифицирован ФСТЭК.

Каким организациям необходим межсетевой экран?

В соответствии с законами №436-ФЗ («О защите детей от информации, причиняющей вред их здоровью и развитию»), №149-ФЗ («Об информации, информационных технологиях и о защите информации», в том числе его дополнением «О защите детей»), №152-ФЗ («О защите персональных данных») и №187-ФЗ («О безопасности критической информационной инфраструктуры Российской Федерации») следующим организациям предписано использование технологий межсетевого экранирования:

- учебные заведения;

- медицинские учреждения;

- музеи, библиотеки и другие публичные места;

- МФЦ;

- министерства;

- госорганы;

- предприятия и другие государственные организации.

Согласно законам РФ такие IT-решения, как межсетевые экраны и шлюзы безопасности, применяющиеся в государственных учреждениях, должны быть отечественного производства и сертифицированы ФСТЭК России (Федеральная служба по техническому и экспортному контролю).

Требования ФСТЭК к межсетевым экранам

Межсетевой экран (сокращенно МЭ, другое название — файрвол, от английского firewall) согласно ФСТЭК — это «программное или программно-техническое средство, реализующее функции контроля и фильтрации в соответствии с заданными правилами проходящих через него информационных потоков».

Согласно определению, МЭ должен противодействовать следующим угрозам:

- несанкционированному доступу к цифровой информации организации;

- отказу в обслуживании информационной системы по причине неконтролируемых сетевых подключений (в том числе DDoS-атакам), уязвимостей, недостатков настроек;

- несанкционированной передаче информации из внутренней системы организации во внешнюю среду, в том числе вследствие работы вредоносного программного обеспечения;

- воздействию на МЭ с целью нарушения его функционирования.

Руководящий документ. Средства вычислительной техники. Межсетевые экраны.

Согласно документу на сайте ФСТЭК, межсетевой экран должен уметь:

- контролировать и фильтровать трафик;

- аутентифицировать пользователей;

- собирать и хранить статистику событий;

- взаимодействовать с другими средствами защиты информации и др.

Типы межсетевых экранов согласно классификации ФСТЭК:

- тип «А»: межсетевой экран, применяемый на физической границе или между физическими границами сегментов локальной инфраструктуры организации;

- тип «Б»: межсетевой экран, применяемый на логической границе или между логическими границами сегментов локальной инфраструктуры организации;

- тип «В»: межсетевой экран, применяемый на узле (хосте) информационной системы;

- тип «Г»: межсетевой экран, применяемый на сервере или на физической границе сегмента серверов;

- тип «Д»: межсетевой экран, применяемый в автоматизированной системе управления технологическими или производственными процессами.

Классы защиты межсетевых экранов:

- 6-й класс защиты: применяется в информационных системах 3-го и 4-го классов защищенности, в автоматизированных системах управления производственными и технологическими процессами 3-го класса защищенности, в информационных системах персональных данных при необходимости обеспечения 3-го и 4-го уровней защищенности персональных данных;

- 5-й класс защиты: применяется в информационных системах 2-го класса защищенности, в автоматизированных системах управления производственными и технологическими процессами 2-го класса защищенности, в информационных системах персональных данных при необходимости обеспечения 2-го уровня защищенности персональных данных;

- 4-й класс защиты: применяется в информационных системах 1-го класса защищенности, в автоматизированных системах управления производственными и технологическими процессами 1-го класса защищенности, в информационных системах персональных данных при необходимости обеспечения 1-го уровня защищенности персональных данных, в информационных системах общего пользования II класса;

- межсетевые экраны, соответствующие 3-му, 2-му и 1-му классам защиты, применяются в информационных системах, в которых обрабатывается информация, содержащая государственную тайну.

Выбор межсетевого экрана. Обзор основных причин приобретения

Вначале нужно определиться с классом защиты. Это важно, поскольку иные интеграторы практикуют установку своим клиентам более дорогих решений, в том числе сертифицированных ФСБ, объясняя чрезмерную стоимость высоким уровнем защиты. На практике подавляющему большинству государственных организаций достаточно межсетевого экрана 4-го и 5-го классов защиты с сертификатом ФСТЭК (если, конечно, это не Администрация Президента, органы ФСБ или МВД).

Далее, следует определиться с типом. Наиболее подходящий для большинства государственных заведений — типы «А» и «Б», то есть межсетевые экраны, применяемые на физической и, соответственно, логической границе локальной сети. Межсетевые экраны типа «Б» могут иметь как программную, так и программно-аппаратную реализацию, в отличие от них тип тип «А» может быть только программно-аппаратным.

- ПРОФИЛЬ ЗАЩИТЫ МЕЖСЕТЕВЫХ ЭКРАНОВ ТИПА «Б» ПЯТОГО КЛАССА ЗАЩИТЫ. ИТ.МЭ.Б5.ПЗ МЕТОДИЧЕСКИЙ ДОКУМЕНТ

- ПРОФИЛЬ ЗАЩИТЫ МЕЖСЕТЕВЫХ ЭКРАНОВ ТИПА «А» ЧЕТВЕРТОГО КЛАССА ЗАЩИТЫ. ИТ.МЭ.А4.ПЗ МЕТОДИЧЕСКИЙ ДОКУМЕНТ

При сравнении межсетевых экранов помимо цены и наличия сертификата ФСТЭК необходимо обратить внимание на функциональную составляющую. Большую популярность в последнее время получили так называемые UTM-решения. Они представляют собой не просто межсетевые экраны, а полноценные сетевые шлюзы безопасности, включающие:

- шлюзовый антивирус для борьбы с вредоносным ПО;

- блокировку сайтов по их содержимому, категории или конкретному адресу;

- VPN (возможность создания виртуальных частных сетей);

- мониторинг сетевой активности и отчетность;

- управление пропускной способностью интернет-доступа и приоритизацией трафика;

- прокси-сервер.

Российский сертифицированный межсетевой экран от компании «Смарт-Софт»

Сертифицированный универсальный шлюз безопасности (UTM) Traffic Inspector Next Generation FSTEC получил сертификат соответствия № 3834 от 04.12.2017, который действителен до 04.12.2020. Сертификат подтверждает, что решение соответствует требованиям документов "Требования к межсетевым экранам" (ФСТЭК России, 2016), "Профиль защиты межсетевых экранов типа А четвертого класса защиты. ИТ.МЭ.А4.ПЗ", "Профиль защиты межсетевых экранов типа Б четвертого класса защиты. ИТ.МЭ.Б4.ПЗ".

Сертификат на универсальный шлюз безопасности Traffic Inspector Next Generation можно найти на сайте ФСТЭК.

Протестируйте межсетевой экран, высокую скорость работы и полную функциональность сетевого шлюза безопасности в своей сети.

Для обеспечения безопасности информации ограниченного доступа должны применяться сертифицированные средства защиты информации. При наличии сетевого взаимодействия обязательны межсетевые экраны (МЭ).

Зачем нужна сертификация

Сертификацию, не связанную с криптографией, курирует ФСТЭК. Есть несколько аспектов получения сертификата, рассмотрим кратко каждый из них.

Нормативная база

С точки зрения законодательства сертификат соответствия свидетельствует, что данное СЗИ разрешается применять для защиты сведений, относимых к охраняемой информации. Соответственно, в информационных системах (ИС), в которых обрабатываются такие сведения, необходимо применение сертифицированных СЗИ. Являющиеся для этого основой нормативные акты перечислены в Таблице 1. Приведены приказы ФСТЭК, которые в свою очередь подзаконны соответствующим Федеральным Законам и Постановлениям Правительства, указанным в тексте документов.

| Тип данных или информационного ресурса | Нормативный акт |

| Государственная тайна (ГТ) | Руководящие документы Гостехкомиссии России, закрытые документы |

| Персональные данные (ПДн) | Приказ ФСТЭК от 18 февраля 2013 г. №21 |

| Государственные и муниципальные информационные системы (ГИС, МИС) | Приказ ФСТЭК от 11 февраля 2013 г. №17 |

| Автоматизированные системы управления технологическими процессами (АСУ) | Приказ ФСТЭК от 14 марта 2014 г. №31 |

| Значимые объекты критической информационной инфраструктуры (КИИ) | Приказ от 25 декабря 2017 г. №239 |

| В отдельных случаях иная конфиденциальная информация | Руководящие документы Гостехкомиссии России, специальные нормативные акты |

Есть некоторые дополнительные информационные системы, не относящиеся к ГИС или МИС, но требующие применение сертифицированных СЗИ, например:

- ИС, связанные с предоставлением государственных и муниципальных услуг в электронном виде;

- ИС общего пользования (ИС ОП);

- ИС межведомственного электронного документооборота.

Требования к таким информационным системам, как правило, являются отсылкой к приказу №17, либо более слабыми по перечню.

Технические особенности

Технически процедура сертификации представляет собой комплекс мероприятий, подчас требующий значительных ресурсов от заявителя. Так, например, только по времени это занимает в среднем от шести месяцев до года. Мероприятия включают в себя:

- разработку документации, как организационно-распорядительной, так и конструкторской и эксплуатационной;

- проведение сертификационных испытаний, включающие в себя проверки как непосредственно функций безопасности продукта, так и уровня организации его производства и технической поддержки.

Перечень проверок функций безопасности СЗИ определяется отдельно в программе и методике испытаний и обычно содержит в себе следующие:

- анализ исходного кода на предмет выполнения заявленных функций

- анализ исходного кода на предмет отсутствия уязвимостей и недекларированных функций;

- проверка механизма формирования и обеспечения неизменности контрольных сумм

- проверка подсистемы регистрации событий и оповещения пользователей.

В ходе испытаний идут постоянные доработки программно-аппаратной части продукта, а финальная версия фиксируется специальной программой (разумеется, сертифицированной).

Требования нормативных документов к МЭ

Класс защищенности МЭ/

Тип и класс ИС

*В совместном приказе ФСБ и ФСТЭК от 31 августа 2010 г. №416/489 разрешается использование МЭ, имеющих сертификат одного из ведомств (ФСТЭК не указан как обязательное).

Если ИС относится к нескольким типам, то принимаются более строгие меры защиты.

Типы МЭ различаются исходя из точки размещения:

- тип А — границе физической сети ИС или сегментов ИС;

- тип Б — внутри физической сети на логической границе ИС либо сегментов ИС;

- тип В — внутри физической сети на хосте;

- тип Г — внутри физической сети на web-сервере;

- тип Д — в АСУ ТП.

Брандмауэры типа А могут иметь только программно-техническое исполнение, а типа В — только программное. Во всех остальных случаях можно выбирать исполнение по своему усмотрению.

Требования безопасности МЭ

Назначение профилей защиты

Конкретные требования к файрволам устанавливаются в соответствующих профилях защиты (ПЗ), разработанных регулятором. При этом имеются требования ко всем классам для типов А, Б и В, а для типов Г и Д — только к трем низшим классам. Таким образом, существует двадцать четыре ПЗ, из которых в открытом доступе находится пятнадцать. Идентификаторы профилей формируются исходя из типа и класса, например, ИТ.МЭ.А4.ПЗ соответствует 4 классу типа А. Остальные символы идентификатора неизменны и являются отсылкой к ГОСТ ИСО/МЭК 15408.

Профили не являются обязательным документом для пользователя и даже для компании, разрабатывающей систему защиты для себя или третьим лицам. Эти документы предназначены разработчикам, планирующим быть заявителями на осуществление сертификации продукции, а также остальным участникам этого процесса: органам по сертификации и испытательным лабораториям. Они впоследствии оценивают, руководствуясь указанными документами, соответствие функций безопасности МЭ предписанным требованиям.

Новые и старые документы

Новые нормативные документы добавили требования к МЭ. В Таблице 3 показано как сам регулятор видит нововведения и отличия:

Основные совпадения в требованиях по идентификации и аутентификации, а также контролю и фильтрации данных, в остальном же они заметно ужесточены.

В Таблице 4 показаны требования доверия, присутствующие во всех ПЗ, и которых раньше практически не было. Заметим, что пристальное внимание уделяется аспектам организации производства продукта, анализу и процедуре обновлений.

| Требование доверия | РД МЭ | Приказ №9 |

| Полное независимое тестирование | Имеется | Имеется |

| Анализ уязвимостей | Отсутствует | |

| Полная функциональная спецификация | ||

| Полное отображение представления реализации функциональных возможностей безопасности | ||

| Базовый модульный проект | ||

| Поддержка генерации, процедуры приемки и автоматизация | ||

| Базовое устранение недостатков | ||

| Полностью определенные инструментальные средства разработки | ||

| Усиленный методический анализ (уязвимостей) | ||

| Процедуры обновления программного обеспечения | ||

| Анализ влияния обновлений на безопасность | ||

| Контроль отсутствия НДВ |

Межсетевые экраны, сертифицированные ФСТЭК

В реестре сертифицированных СЗИ на данный момент действуют сертификаты на 56 МЭ. Здесь учитываются сертификаты только на серийные модели, а некоторые из них соответствуют требованиям нескольких ПЗ, например, А и Б одного класса. Также в реестре ССЗИ остаются действующие сертификаты по РД МЭ в количестве 28 штук. На диаграмме ниже приведено распределение по классам для обоих нормативных документов.

Очевидно, что большинство продуктов сертифицировано по 4 классу, что позволяет использовать их в любых ИС, не содержащих ГТ. Аналогичная ситуация и с прежними требованиями. Отличие лишь в том, что для ИСПДн 1 уровня защищенности необходим МЭ 3 класса (по РД МЭ), поэтому таких продуктов тоже сертифицировали много.

Решения С-Терра и Cisco

С-Терра располагает в своем портфолио четырьмя межсетевыми экранами, сертифицированными ФСТЭК:

- изделие “Программный комплекс С-Терра Шлюз. Версия 4.1” — РД МЭ (3);

- изделие “С-Терра Клиент. Версия 4.1” — РД МЭ (3);

- ПАК “С-Терра Шлюз. Версия 4.2” — ИТ.МЭ.А4.ПЗ и ИТ.МЭ.Б4.ПЗ;

- ПК “С-Терра Клиент. Версия 4.2” — ИТ.МЭ.В4.ПЗ.

Cisco в реестре ССЗИ представлен следующими устройствами:

- Cisco ASA 55xx — РД МЭ(3);

- Cisco IE-3000-8TC — РД МЭ (4);

- Cisco ST2911P — РД МЭ (3);

- Cisco 2921 — РД МЭ (4);

- Cisco ASA -SM1 — ИТ.МЭ.А6.ПЗ и ИТ.МЭ.Б6.ПЗ;

- Cisco ASA 5500-X — ИТ.МЭ.А6.ПЗ и ИТ.МЭ.Б6.ПЗ.

Обращайтесь к системному интегратору ВИСТЛАН по вопросам разработки системы защиты информации на базе сертифицированных решений, удовлетворяющей требованиям регуляторов.

Применение сертифицированных МЭ предписывается законом и подзаконными актами, основные — приказы ФСТЭК 21/17/31/КИИ. Требования безопасности к файрволам введены приказом ФСТЭК №9 и сгруппированы в профилях защиты. По ним сертифицируются все разрабатываемые продукты и аттестуются новые информационные системы.

Читайте также: